SAML voor Security Management-applicatie configureren met Duo en Azure

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

In dit document wordt beschreven hoe u Duo kunt integreren met Security Management Applicatie (SMA) en Azure voor Security Assertion Markup Language (SAML)-verificatie.

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- Een actieve Azure-account: u moet een Azure-abonnement hebben en toegang hebben tot de Azure AD-console om de integratie met Duo (gratis licentie) in te stellen

- Een door SAML ondersteunde serviceprovider (SP): u moet een applicatie of systeem hebben dat SAML-verificatie ondersteunt en is geconfigureerd om te werken met Azure AD als identiteitsprovider.

- Configuratie-informatie: U moet specifieke configuratie-informatie hebben voor uw SP en Duo, zoals SAML entity ID’s, SAML response URL en SAML security key.

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- Cisco SMA

- Azure Cloud

- Duo

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Achtergrondinformatie

Duo is een tweedelige authenticatieprovider die een beveiligingslaag toevoegt aan SAML-verificatie.

In een typisch scenario fungeert Azure als Identity Provider (IDP) en een externe dienst, zoals een webtoepassing of informatiesysteem, als Security SMA.

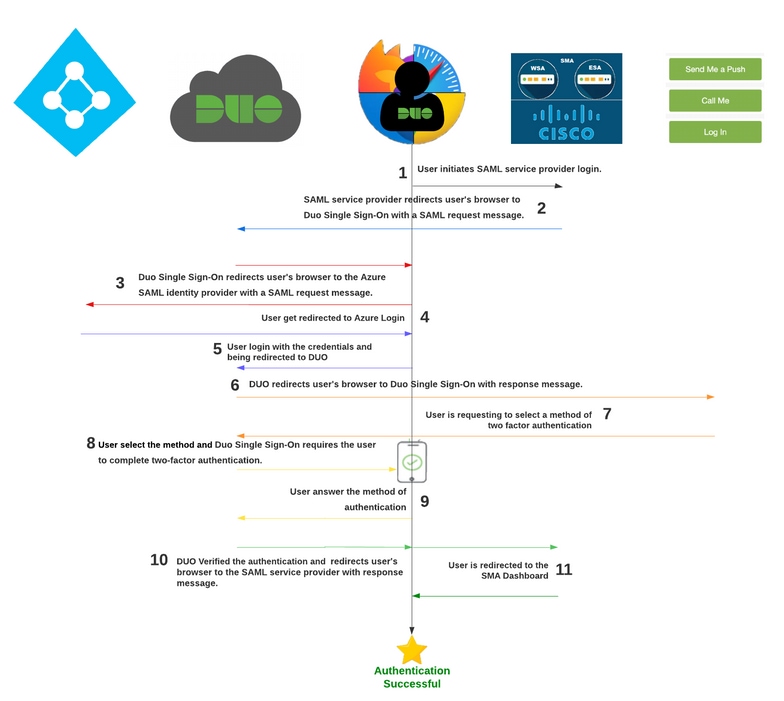

De stroom van SAML-verificatie met Duo en Azure ziet er als volgt uit:

- Een gebruiker probeert toegang te krijgen tot de Security SMA en wordt doorgestuurd naar Azure om in te loggen.

- Azure vraagt gebruikersverificatie en gebruikt Duo om de identiteit van de gebruikers te verifiëren via een tweede verificatiefactor (Call, SMS, Hardware Token, WebAuth).

- Na verificatie stuurt Azure een SAML-antwoord naar de SMA met informatie over de autorisatie en beweringen over de gebruiker.

- De SMA valideert de SAML-respons en, indien geldig, geeft de gebruiker toegang tot de beschermde bron.

- Samenvattend, SAML met Duo en Azure maakt beveiligde en gecentraliseerde gebruikersverificatie op verschillende systemen en platforms mogelijk, gebruik een combinatie van wachtwoordverificatie en tweeledige verificatie om de beveiliging te verhogen.

Belangrijke opmerkingen

- SAML is een beveiligingsstandaard die gebruikersverificatie en -autorisatie voor verschillende systemen en platforms mogelijk maakt.

- IDp is de Identity die alle informatie van de gebruikers opslaat om de authenticatie toe te staan (dat betekent dat Duo alle gebruikersinformatie heeft om een verzoek om authenticatie te bevestigen en goed te keuren).

- SP In eenvoudige woorden, het is de toepassing.

Opmerking: dit werkt alleen met Azure als een SAML-verificatiebron.

Configureren

1. Configuratie van eenmalige aanmelding

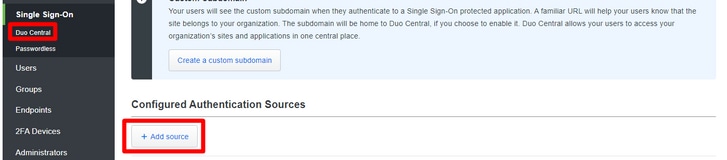

Navigeer in het beheerportal naar Single Sign-on > Duo Central > Add source.

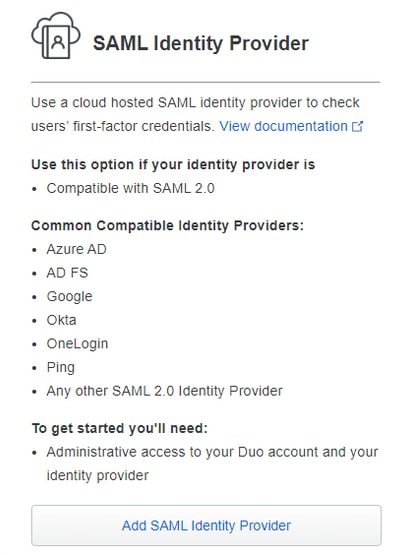

En selecteer Add SAML Identity Provider zoals in de afbeelding.

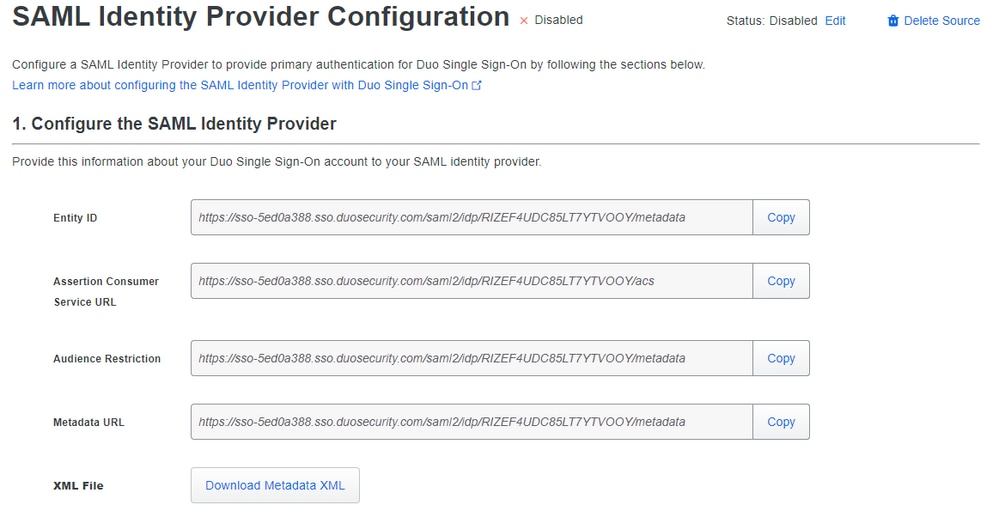

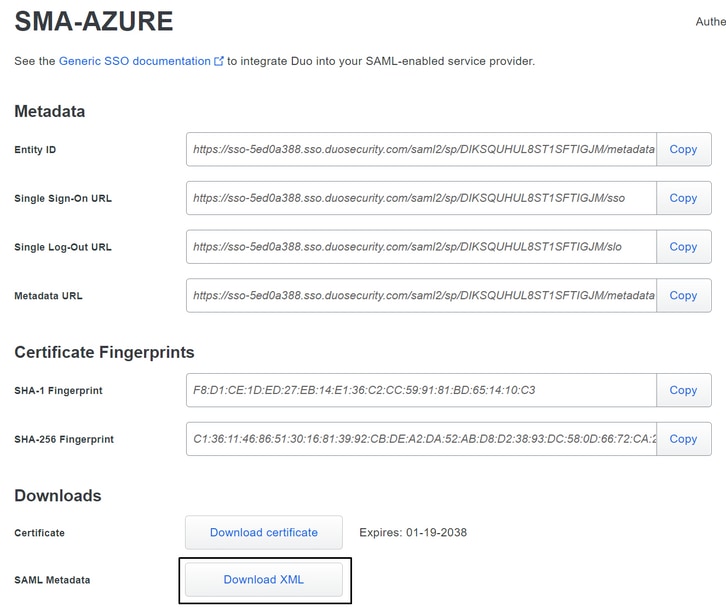

Hier in dit deel vindt u alle informatie die u nodig hebt om Duo met Azure te integreren om te integreren met uw SMA.

Onderhoud de informatie in andere vensters die u in de integratie kunt gebruiken, terwijl u de parameters in Azure configureert.

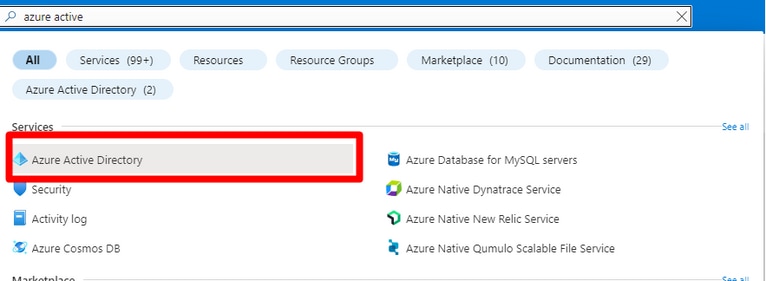

Nu, nadat u hebt gecontroleerd welke informatie u hebt in het onderdeel van SAML Azure Integration (Duo Admin Portal), moet u zich aanmelden onder het Azure-portal https://portal.azure.com/.

Zoeken naar Azure Active Directory in de zoekbalk bovenaan zoals in de afbeelding.

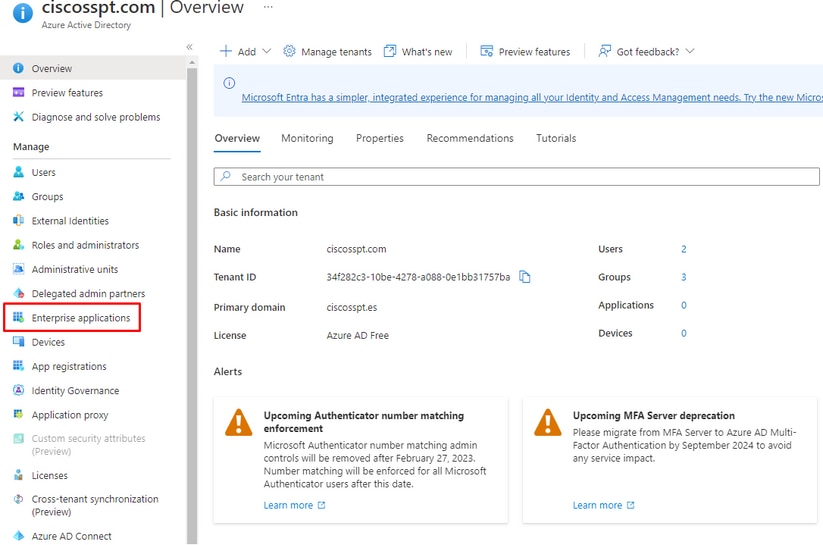

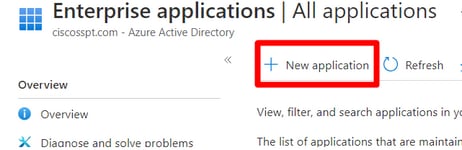

Naar navigeren Enterprise Applications zoals in de afbeelding.

Kiezen New Application zoals in de afbeelding.

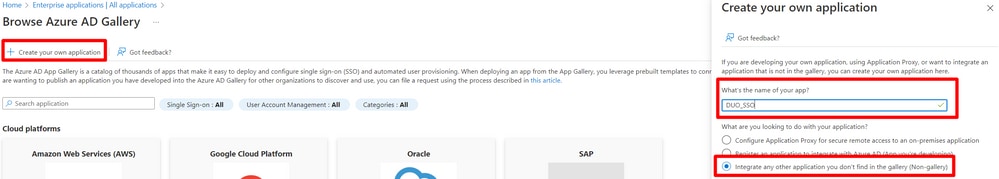

Kiezen Create your own application, kies de naam van uw app en selecteer Integrate any other application you don't find in the gallery (Non-Gallery)en klik op Create.

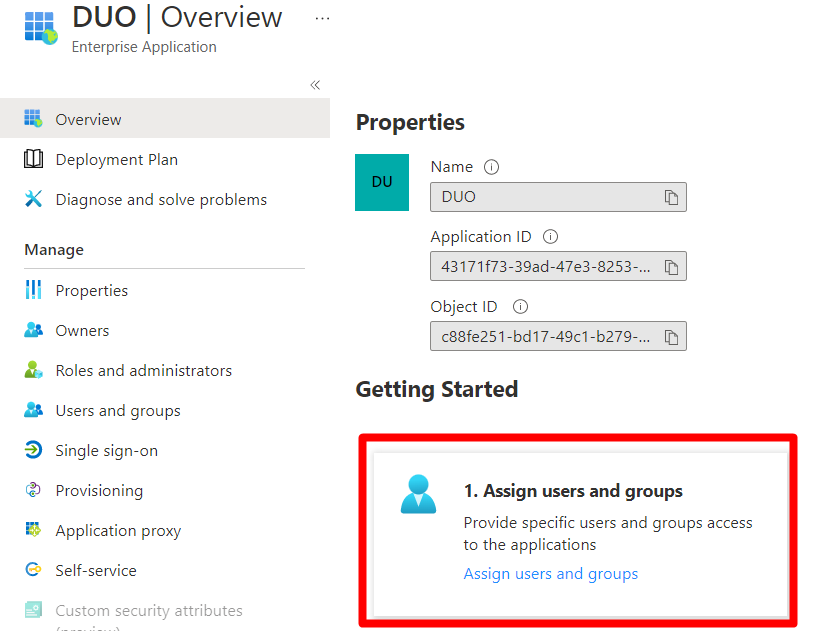

Voeg nu de gebruikers toe. (Alleen de hier toegevoegde gebruikers kunnen worden gebruikt op het moment van Single Sign-on (SSO) login).

Kiezen Assign Users and Groups zoals in de afbeelding.

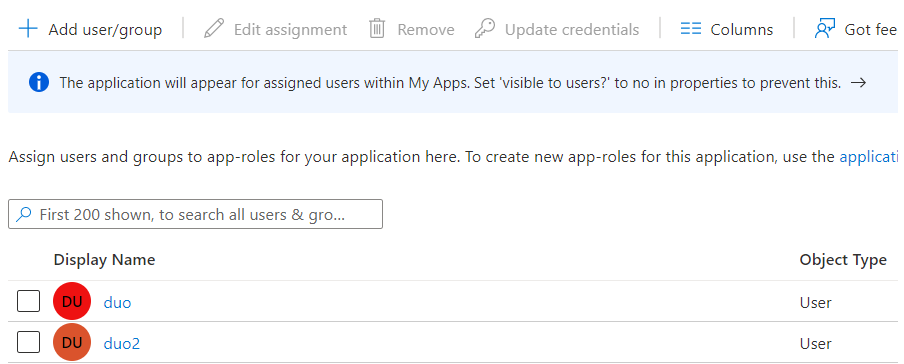

Kiezen Add user/group zoals in de afbeelding.

Opmerking: U kunt alleen groepen toevoegen als uw AD gelicentieerd is, zo niet dan kunt u gebruikers gebruiken.

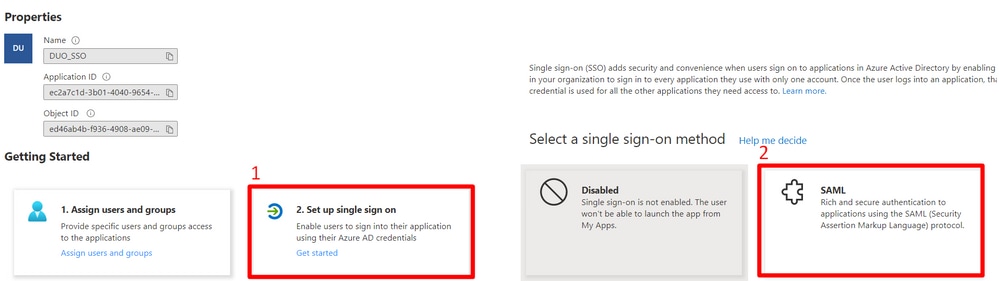

Nadat de gebruikers of groepen zijn toegevoegd, begint u met de SSO-configuratie.

- Kiezen

Set Up Single Sign-on - Kiezen

SAML

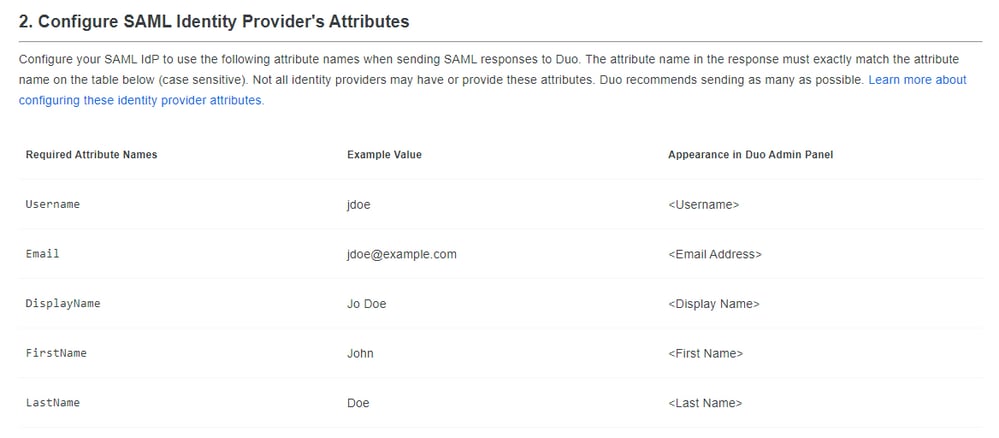

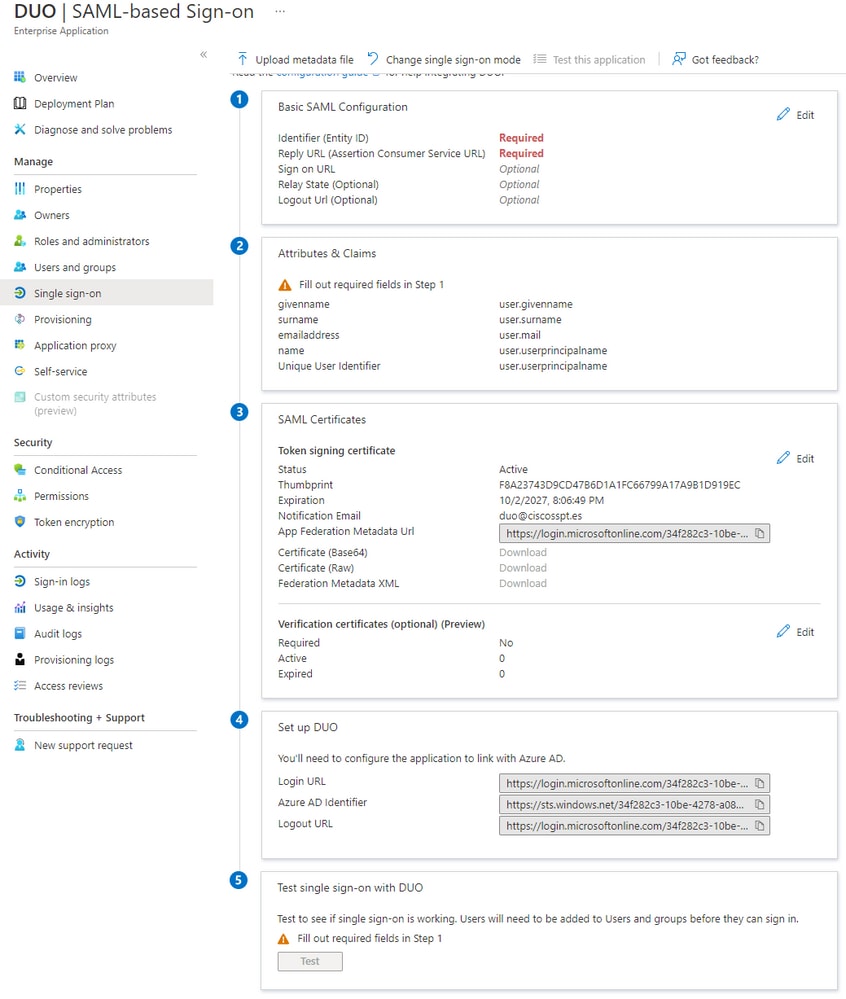

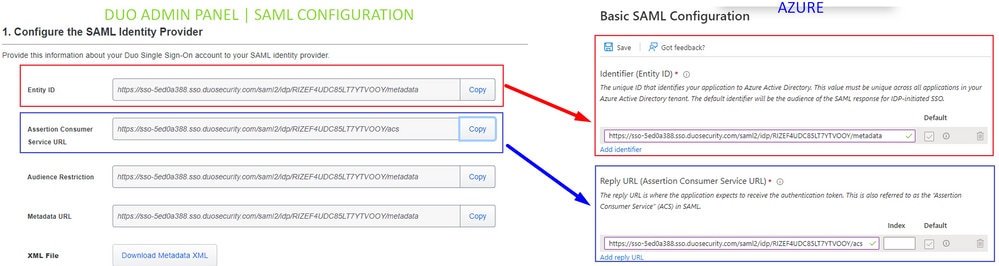

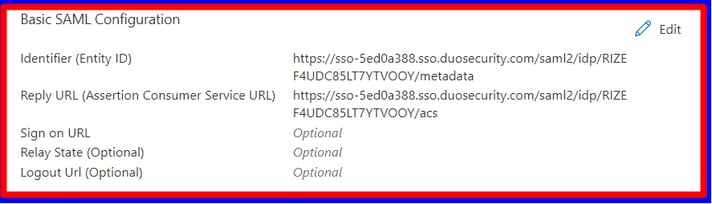

Daarna moet u de Duo SAML-gebaseerde Sign-on Azure configureren met de gegevens van SAML Azure-integratie in de Duo Admin Portal.

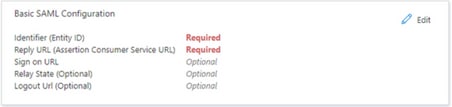

Kiezen Edit onder Basic SAML Configuration zoals in de afbeelding.

Nadat u de gegevens van Duo of Entity ID en Assertion Consumer Service URL naar Azure in heeft gekopieerdIdentifier (Entity ID) en Reply URL (Assertion Consumer Service URL), je bent klaar.

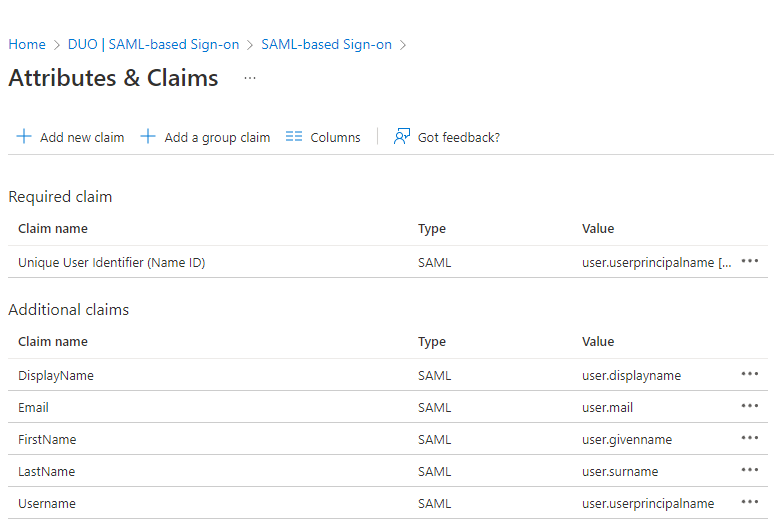

Selecteer nu Edit voor Attributes & Claims .

Delete the previous configurationen voeg de volgende configuratie toe aan uwAttributes & Claims.

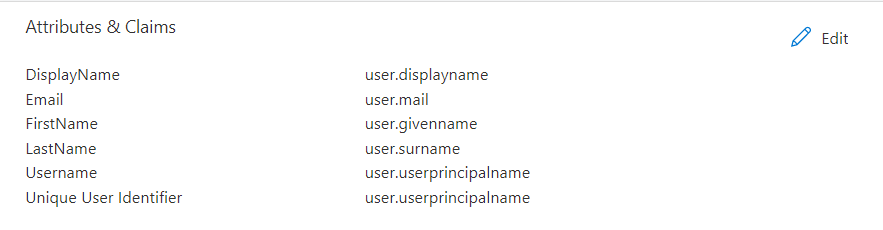

En je hebt zoiets:

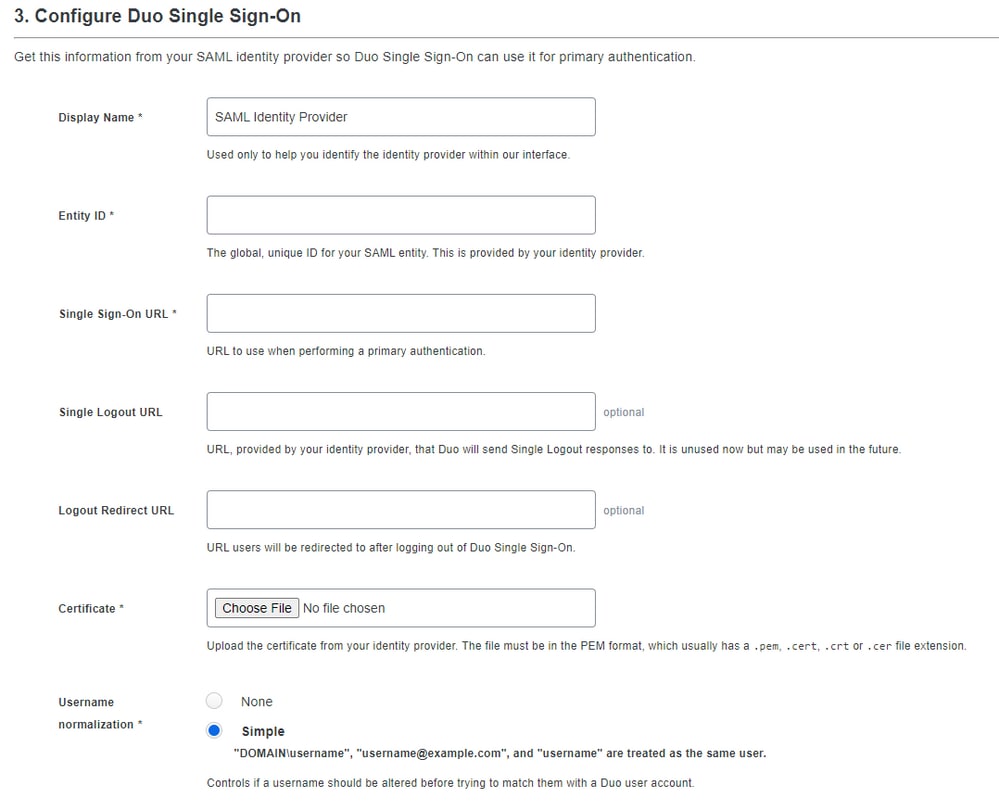

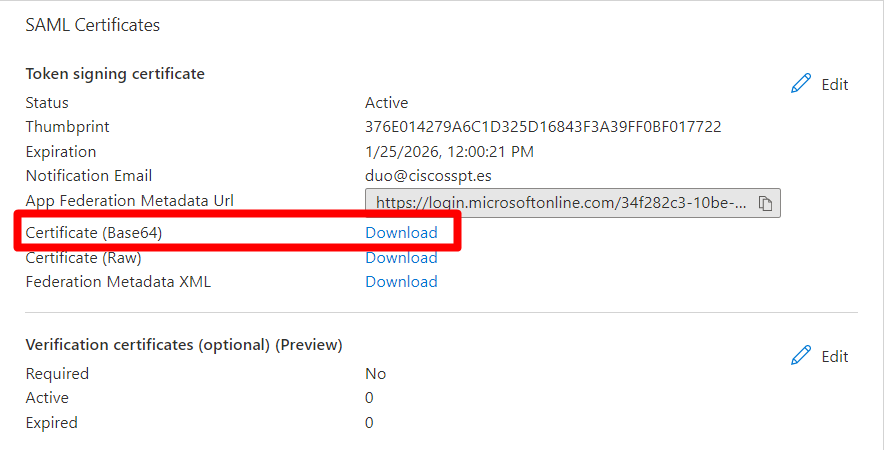

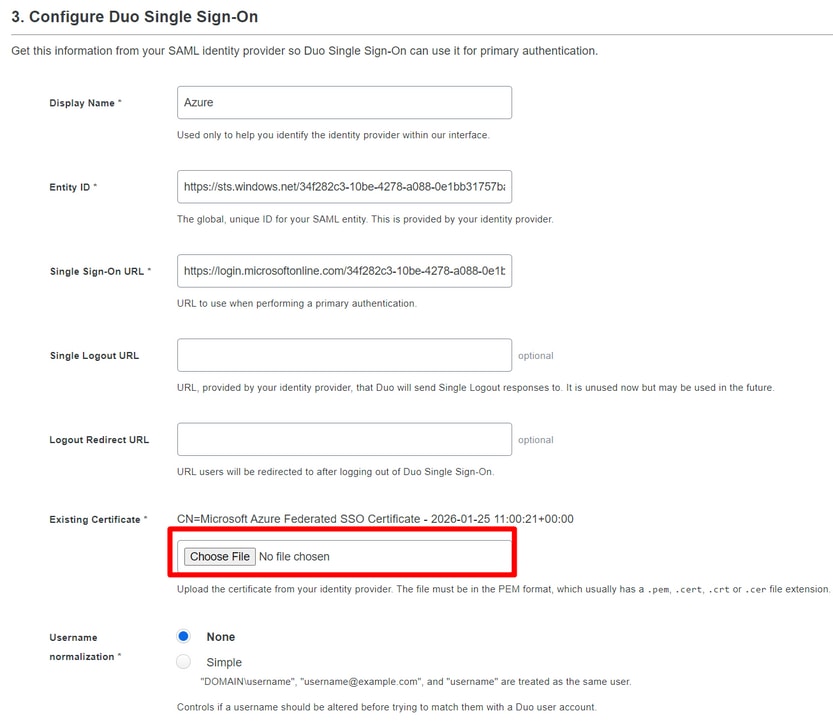

Om de configuratie te voltooien, moet u het certificaat downloaden onder SAML-certificaten, en het uploaden naar de Duo Admin Portal op uw SAML-configuratie.

Klik op de knop Choose File en selecteer het certificaat dat u wilt downloaden zoals in de vorige afbeelding. (dit is onder uw Duo-app in het beheerpaneel).

U hebt nu de SAML-configuratie tussen Duo en Azure beëindigd.

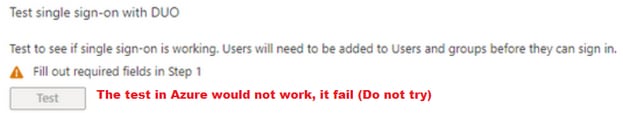

Waarschuwing: de test in Azure werkt niet, het faalt (probeer niet).

2. AD Sync configureren om de gebruikers te synchroniseren vanuit Azure in Duo (optioneel)

Deze stap is optioneel maar helpt om de groepen van Azure naar Duo te synchroniseren. U kunt deze stap overslaan als u dat niet wilt doen.

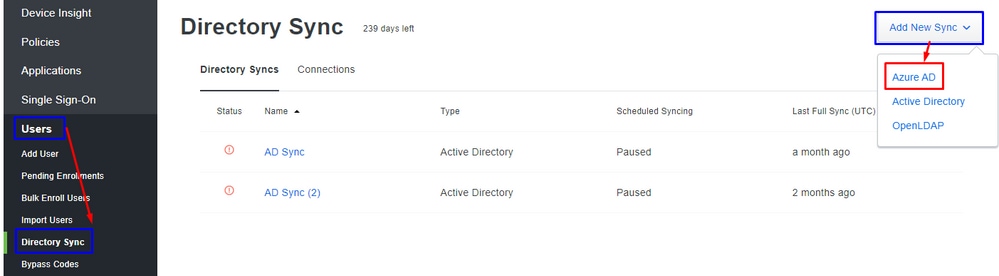

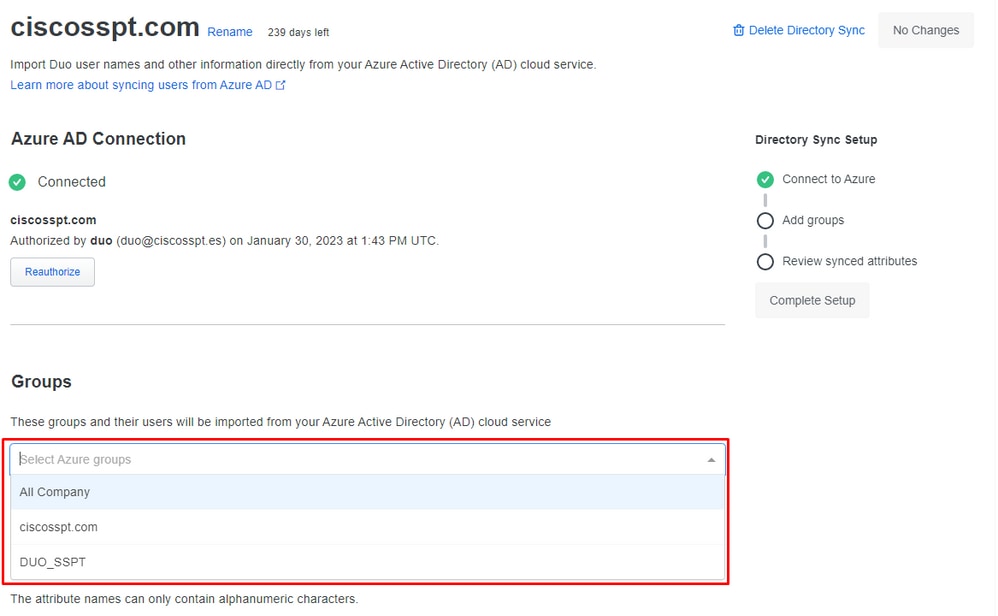

Naar navigerenUsers > Directory Sync > Add New Sync > Azure AD

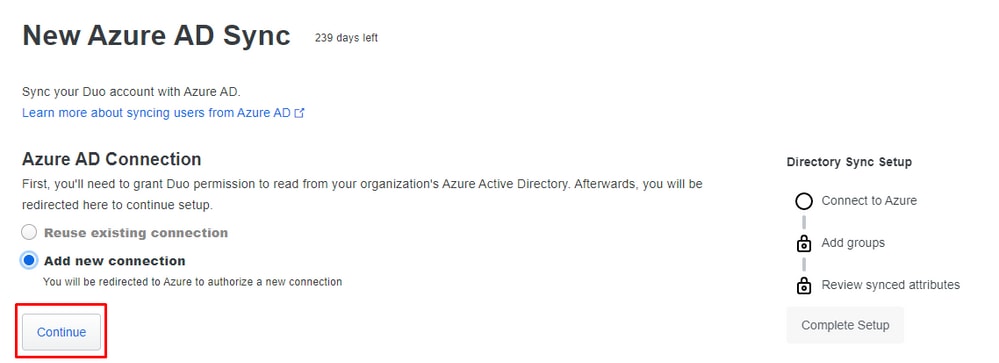

Daarna wordt u doorgestuurd naar New Azure AD Sync. Kiezen Add New Connectionen klik op Continue.

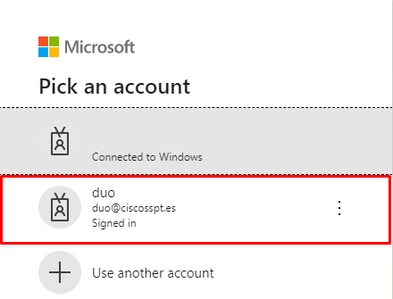

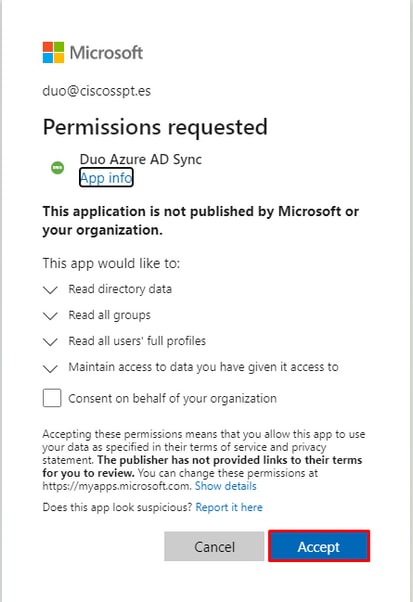

U moet authenticeren in Azure om de overeenkomsten en rechten te accepteren.

Selecteer deGroups die u wilt integreren.

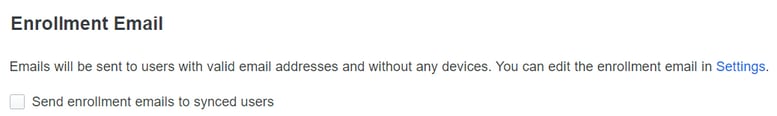

Daarvoor kunt u het aanvinkvakje aanvinken om u toe te staan de e-mail voor inschrijving te verzenden, of te wachten tot de gebruiker zich bij de app aanmeldt en wordt gevraagd zich bij Duo aan te melden.

En kies Save.

Opmerking: Om meer te weten te komen over inschrijvingen en gebruikers, kunt u naar de volgende link https://duo.com/docs/enrolling-users.

3. Duo Single Sign-on App voor de SMA configureren

Raadpleeg Single Sign-On voor Generic SAML-serviceproviders | Duo Security.

Maak de APP in Duo om de SMA te integreren.

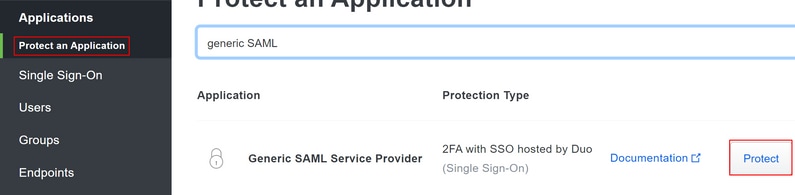

Navigate to Applications > Protect an Application- Zoeken naar

Generic SAML Service Provider. - Kiezen

Protect.

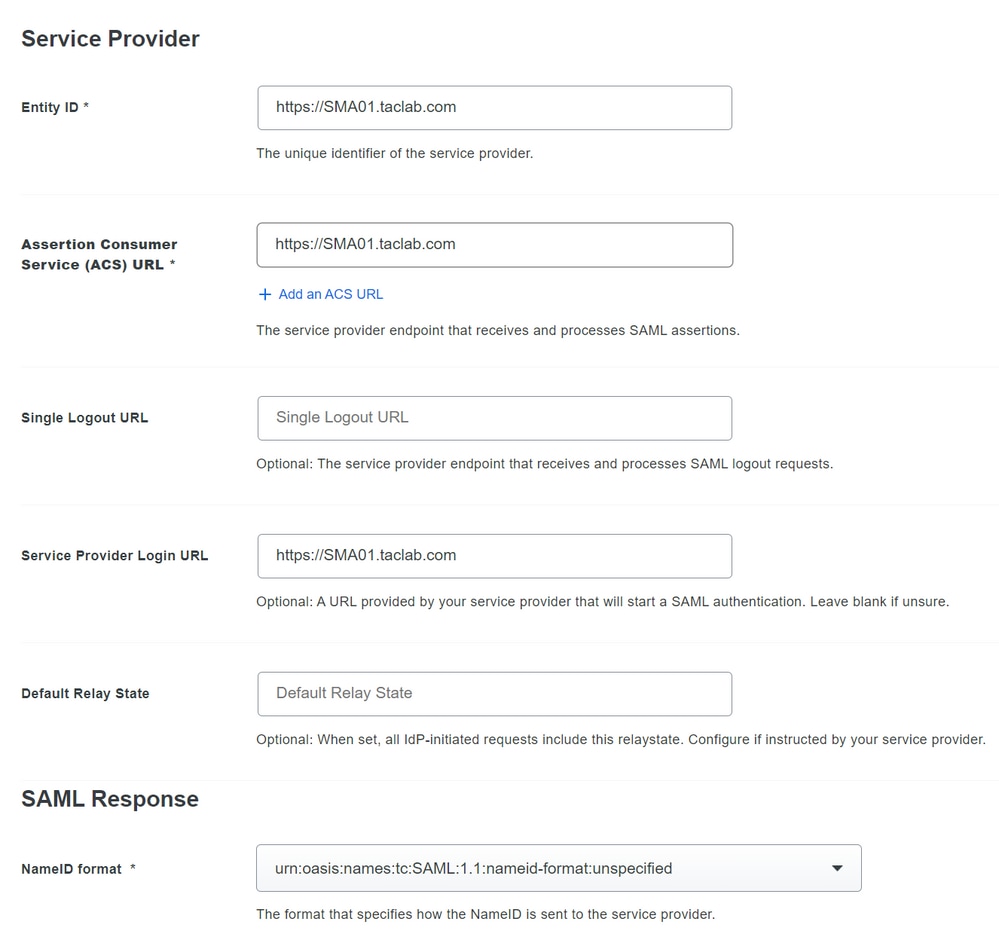

In dit deel, vormt u sommige variabelen voor de Reactie van de Serviceprovider en SAML die SP en IdP delen.

U vormt het belangrijkste deel voor de IDp om de gebruikers toe te staan om te verifiëren en de correcte parameters in SAML te verzenden.

- Identiteitskaart van de entiteit: De ID van de entiteit van de dienstverlener wordt gebruikt om een dienstverlener uniek te identificeren. Het formaat van de ID van de entiteit voor serviceproviders is doorgaans een URI.

- Assertion Consumer: het serviceprovider-eindpunt dat SAML-beweringen ontvangt en verwerkt. De SAML Assertion Consumer Service (ACS) URL voor uw applicatie.

- Aanmelden bij serviceprovider URL: de locatie waar de SAML-bewering wordt verzonden met HTTP POST. Dit wordt vaak de SAML Assertion Consumer Service (ACS) URL voor uw toepassing genoemd.

- Naam ID-formaat: Identificeert de SAML-verwerkingsregels en -beperkingen voor de verklaring betreffende het onderwerp. Gebruik de standaardwaarde van 'Niet gespecificeerd' tenzij de toepassing expliciet een specifiek formaat vereist.

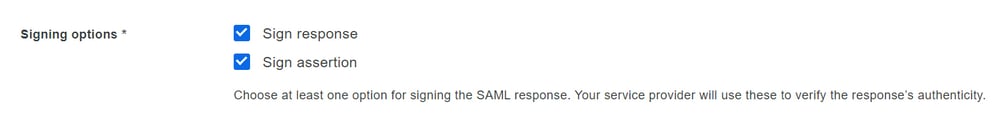

Sign response en Sign assertion moeten worden gemarkeerd op zowel SMA als Duo.

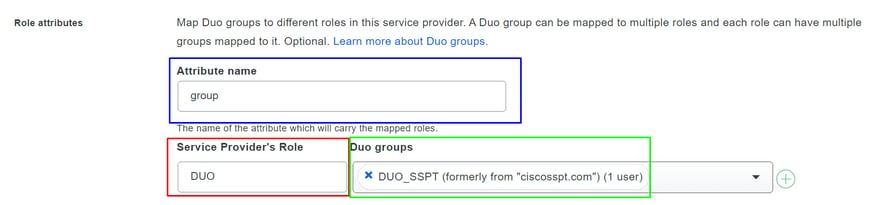

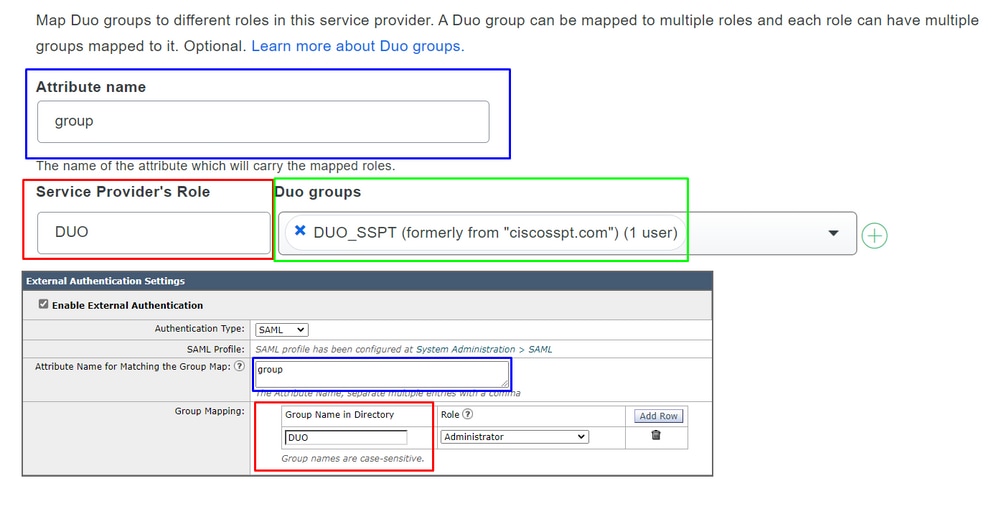

- Naam van kenmerk: De naam van het kenmerk is afhankelijk van de kenmerken die voor de identiteitsprovider zijn geconfigureerd. Als u in het veld Groepstoewijzing zoekt naar overeenkomende items van de naam van het kenmerk, is dit optioneel. Als u het apparaat niet configureert, zoekt het apparaat naar overeenkomende items van alle kenmerken in het veld Groepstoewijzing.

- Rol van de Serviceprovider: schrijf wat u wilt dit is alleen om de overeenkomst met de

group name in the directoryin de SMA. - Duo-groepen: de groep die geïntegreerd is om te worden gebruikt in de verificatiefase tussen de SMA en Duo. (vergeet niet dat de groepen die gebruikt moeten worden voor de authenticatie in Duo staan, niet in de SMA).

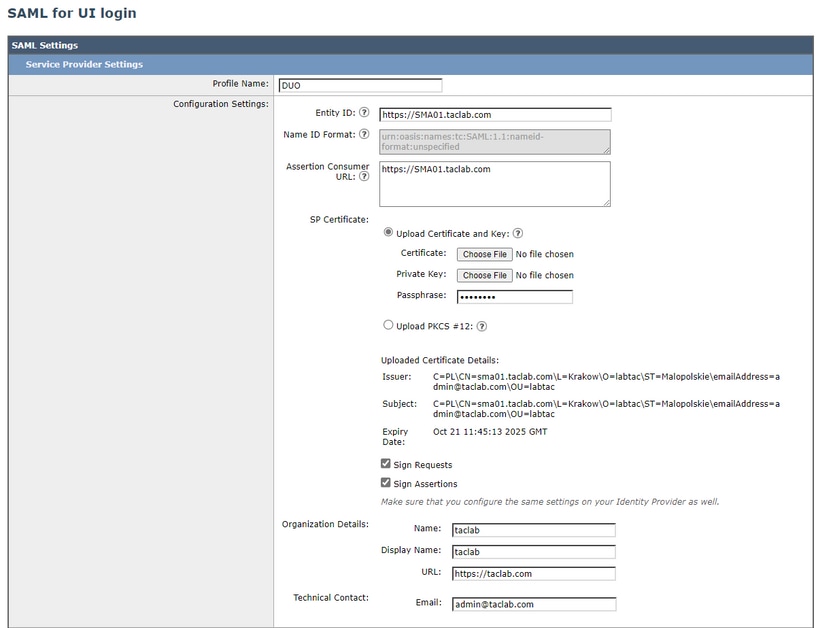

4. Configureer de SMA om SAML te gebruiken

Naar navigeren System Administration > SAML zoals in de afbeelding.

Kiezen Add Service Provider.

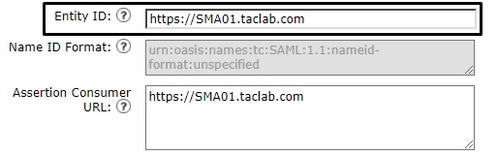

Opmerking: deze parameter moet identiek zijn in SMA en Duo.

- Identiteitskaart van de entiteit: De ID van de entiteit van de dienstverlener wordt gebruikt om een dienstverlener uniek te identificeren. De notatie van de Service Provider Entity ID is doorgaans een URL.

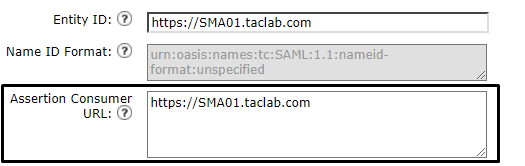

- Assertion Consumer URL: De Assertion Consumer URL is de URL die de Identity Provider moet verzenden de SAML-bewering na succesvolle verificatie. De URL die u gebruikt om toegang te krijgen tot de webinterface van uw SMA moet dezelfde zijn als de Assertion Consumer URL. U hebt deze waarde nodig terwijl u de SMA-instellingen op Duo configureert.

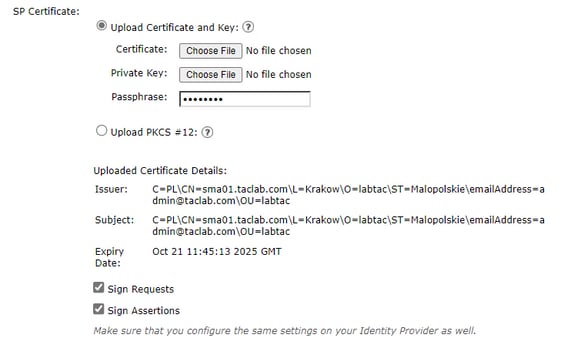

- SP Certificaat: Dat is het certificaat voor de hostname waarvoor u de bewering consument URL hebt geconfigureerd.

Het zou het beste zijn als u openssl op Windows of Linux. Als u een zelfondertekend certificaat wilt configureren, kunt u dat stap voor stap doen of kunt u uw certificaat gebruiken:

1. Maak de privé-sleutel aan. Dit helpt encryptie of decryptie toe te laten.

openssl genrsa -out domain.key 2048

2. Maak een aanvraag voor het ondertekenen van een certificaat (CSR) aan.

openssl req -key domain.key -new -out domain.csr

3. Maak het zelfondertekende certificaat aan.

openssl x509 -signkey domain.key -in domain.csr -req -days 365 -out domain.crt

Als u meer dagen wilt, kunt u de waarde wijzigen na -days .

Opmerking: Onthoud dat je op basis van best practices niet meer dan 5 jaar voor de certificaten moet zetten.

Daarna hebt u het certificaat en de sleutels om te uploaden op de SMA in de optie uploadcertificaat en sleutel.

Opmerking: als u het certificaat in PKCS #12-indeling wilt uploaden, kunt u het na stap 3 maken.

Optioneel

- Van PEM naar PKCS#12

openssl pkcs12 -inkey domain.key -in domain.crt -export -out domain.pfx

Voor organisatiedetails kunt u deze naar wens invullen en op Verzenden klikken.

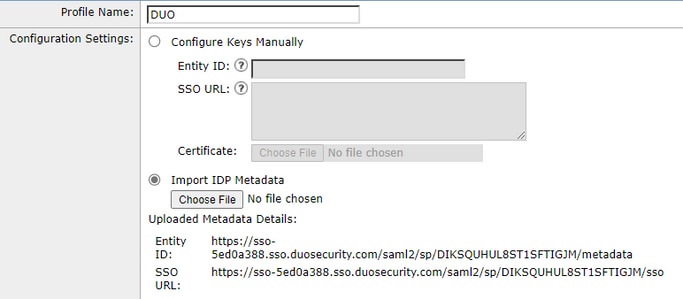

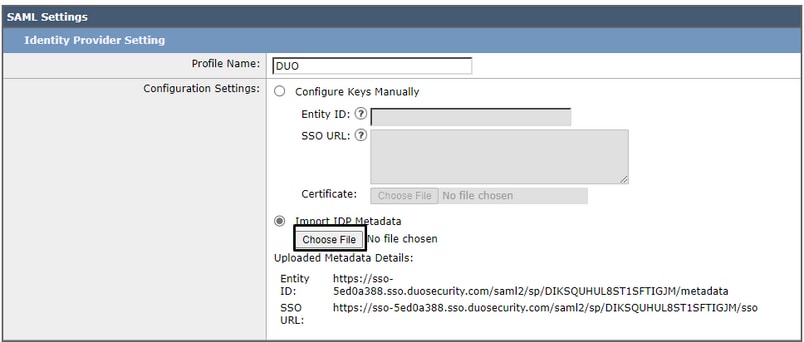

Naar navigerenSystem Administration > SAML > Add Identity Provider zoals in de afbeelding.

In deze stap, hebt u twee opties, kunt u die informatie of via een dossier van XML manueel uploaden.

Navigeer naar uw applicatie in Duo en download het IDP metadata bestand.

Nadat u het bestand hebt gedownload, kunt u het gewoon uploaden in de optie IDP Metadata in de SMA.

Ga voor de laatste stap onder de SMA naar System Administration > Users > External Authentication > SAML. En stel de volgende parameters in om er hetzelfde uit te zien als de Duo-configuratie.

Attribute Name = Attribute Name for Match the Group Map Service Provider Role = Group Mapping

Daarna kunt u de wijzigingen doorvoeren en bevestigen of uw implementatie werkt zoals verwacht!

Verifiëren

Gebruik deze sectie om te controleren of uw configuratie goed werkt.

Als u de configuratie wilt testen, selecteert u Use Single Sign on zoals in de afbeelding.

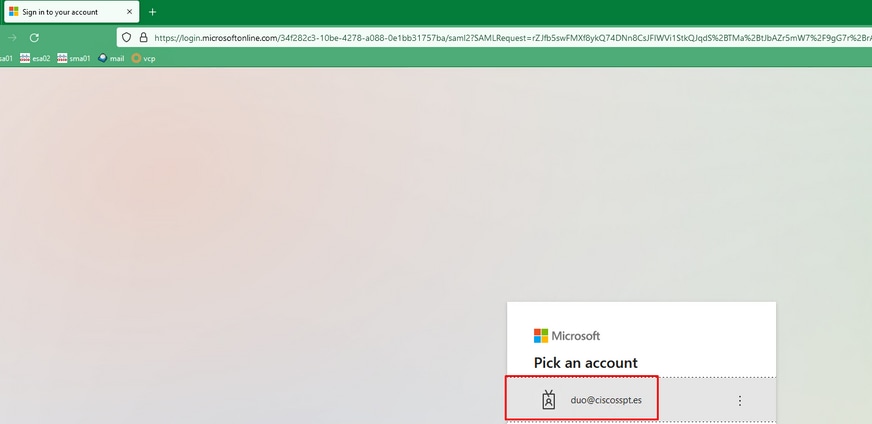

U wordt gevraagd om in te loggen op Microsoft Log in zoals in de afbeelding.

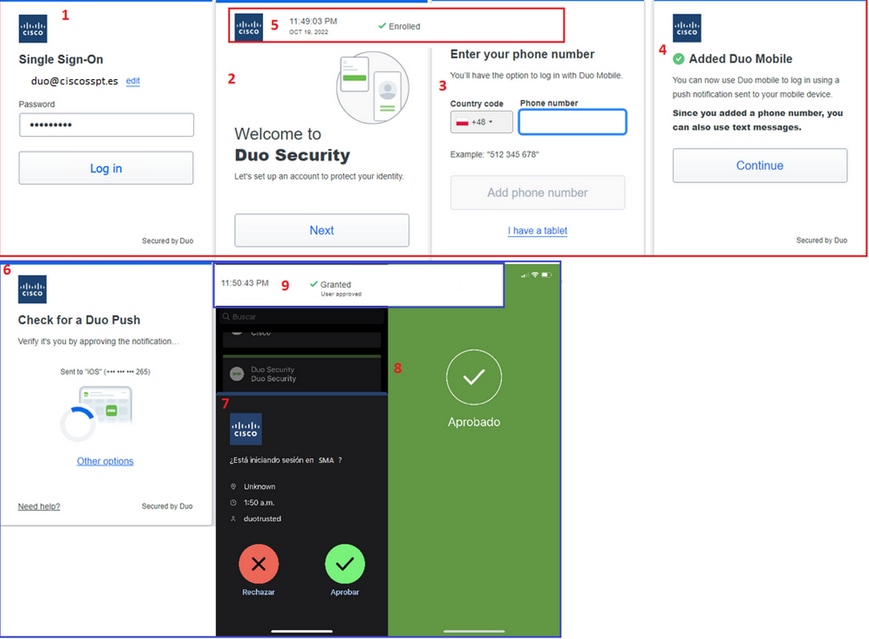

Daarna, als je je gebruiker ingeschreven hebt moet je worden gevraagd om een gebruikersnaam en wachtwoord te configureren in Duo om te verifiëren, en daarna moet je de verificatiemethode selecteren.

Als u uw gebruiker niet hebt ingeschreven en u het beleid hebt geconfigureerd om een niet-ingeschreven gebruiker in te schrijven, wordt u daarna verplaatst naar het inschrijvingsproces en de verificatiemethode, zoals in het volgende voorbeeld.

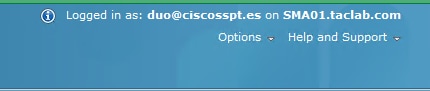

Als alles was geconfigureerd en gecorrigeerd, hebt u met succes ingelogd.

Problemen oplossen

Er is momenteel geen specifieke troubleshooting-informatie beschikbaar voor deze configuratie.

Gerelateerde informatie

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

1.0 |

26-Apr-2023 |

Eerste vrijgave |

Bijgedragen door Cisco-engineers

- Jairo Andres Moreno CiroCisco TAC Engineer

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback