Inleiding

Dit document beschrijft hoe u Firepower Threat Defence (FTD) High Availability (HA) (Active/Standby failover) kunt configureren en verifiëren op FirePOWER-apparaten.

Voorwaarden

Vereisten

Er zijn geen specifieke vereisten van toepassing op dit document.

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- 2x Cisco Firepower 9300

- 2x Cisco FirePOWER-applicatie 4100 (7.2.8)

- Firepower Management Center (FMC) (7.2.8)

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Opmerking: Op een FPR9300 apparaat met FTD, kunt u alleen inter-chassis HA configureren. De twee eenheden in een HA-configuratie moeten voldoen aan de hier genoemde voorwaarden.

Taak 1. Voorwaarden controleren

Taakvereiste:

Controleer of beide FTD-apparaten voldoen aan de notitievereisten en kunnen worden geconfigureerd als HA-eenheden.

Oplossing:

Stap 1. Maak verbinding met het beheer-IP-adres van de FPR9300 en controleer de hardware van de module.

Controleer de FPR9300-1 hardware.

KSEC-FPR9K-1-A# show server inventory

Server Equipped PID Equipped VID Equipped Serial (SN) Slot Status Ackd Memory (MB) Ackd Cores

------- ------------ ------------ -------------------- ---------------- ---------------- ----------

1/1 FPR9K-SM-36 V01 FLM19216KK6 Equipped 262144 36

1/2 FPR9K-SM-36 V01 FLM19206H71 Equipped 262144 36

1/3 FPR9K-SM-36 V01 FLM19206H7T Equipped 262144 36

KSEC-FPR9K-1-A#

Controleer de FPR9300-2 hardware.

KSEC-FPR9K-2-A# show server inventory

Server Equipped PID Equipped VID Equipped Serial (SN) Slot Status Ackd Memory (MB) Ackd Cores

------- ------------ ------------ -------------------- ---------------- ---------------- ----------

1/1 FPR9K-SM-36 V01 FLM19206H9T Equipped 262144 36

1/2 FPR9K-SM-36 V01 FLM19216KAX Equipped 262144 36

1/3 FPR9K-SM-36 V01 FLM19267A63 Equipped 262144 36

KSEC-FPR9K-2-A#

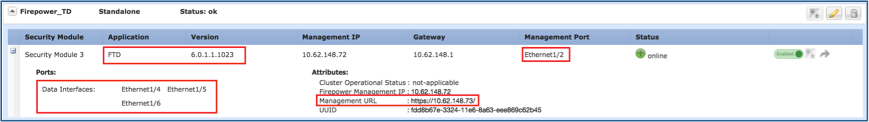

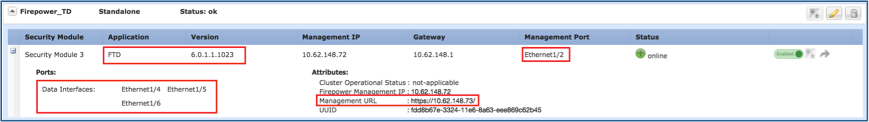

Stap 2. Log in bij de FPR9300-1 Chassis Manager en ga naar Logical Devices (logische apparaten).

Controleer de softwareversie, het aantal en het type interfaces.

Taak 2. FTD HA configureren

Taakvereiste:

Configureer Active/Standby failover (HA) aan de hand van dit diagram. In dit geval wordt een 41xx-paar gebruikt.

Oplossing

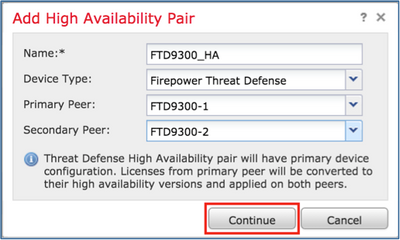

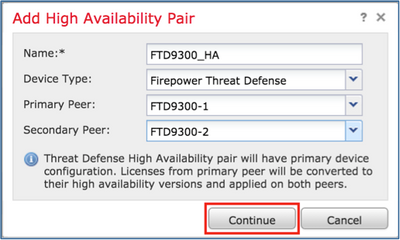

Beide FTD-apparaten zijn al geregistreerd op het FMC, zoals in de afbeelding is weergegeven.

Stap 1. Ga naar Apparaten > Apparaatbeheer om FTD-failover te configureren en kies Hoge beschikbaarheid toevoegen zoals in de afbeelding.

Stap 2. Voer de primaire peer en de secundaire peer in en kies Doorgaan zoals in de afbeelding.

Waarschuwing: Zorg ervoor dat u de juiste eenheid als primaire eenheid selecteert. Alle configuraties op de geselecteerde primaire eenheid worden gerepliceerd naar de geselecteerde secundaire FTD-eenheid. Als gevolg van replicatie kan de huidige configuratie op de secundaire eenheid worden vervangen.

Voorwaarden

Om een HA tussen 2 FTD-apparaten te creëren, moet aan deze voorwaarden worden voldaan:

- Hetzelfde model

- Dezelfde versie - dit is van toepassing op FXOS en op FTD - groot (eerste nummer), klein (tweede nummer), en onderhoud (derde nummer) moeten gelijk zijn.

- Hetzelfde aantal interfaces

- Hetzelfde type interfaces

- Beide apparaten maken deel uit van dezelfde groep/hetzelfde domein in het VCC.

- Zorg voor een identieke Network Time Protocol (NTP)-configuratie.

- volledig worden ingezet in het VCC zonder onnodige wijzigingen.

- Gebruiken dezelfde firewallmodus: gerouteerd of transparant.

Opmerking: Dit moet worden gecontroleerd op zowel FTD-apparatuur als de FMC GUI, aangezien er gevallen zijn geweest waarin de FTD's dezelfde modus hadden, maar het FMC dit niet weerspiegelt.

- Heeft geen DHCP/Point-to-Point Protocol over Ethernet (PPPoE) geconfigureerd in een van de interfaces.

- Verschillende hostname [Fully Qualified Domain Name (FQDN)] voor beide chassis. Om de hostnaam van het chassis te controleren, navigeer je naar FTD CLI en voer je deze opdracht uit:

firepower# show chassis-management-url

https://KSEC-FPR9K-1.cisco.com:443//

Opmerking: In post-6.3 FTD gebruik de opdracht toon chassisdetails.

Firepower-module1# show chassis detail

Chassis URL : https://FP4100-5:443//

Chassis IP : 10.62.148.187

Chassis IPv6 : ::

Chassis Serial Number : JAD19500BAB

Security Module : 1

Als beide chassis dezelfde naam hebben, verander dan de naam van één chassis met behulp van deze opdrachten:

KSEC-FPR9K-1-A# scope system

KSEC-FPR9K-1-A /system # set name FPR9K-1new

Warning: System name modification changes FC zone name and redeploys them non-disruptively

KSEC-FPR9K-1-A /system* # commit-buffer

FPR9K-1-A /system # exit

FPR9K-1new-A#

Nadat u de chassisnaam heeft gewijzigd, verwijdert u de registratie van FTD van het FMC en voert u de registratie opnieuw uit. Ga daarna door met het maken van het HA-paar.

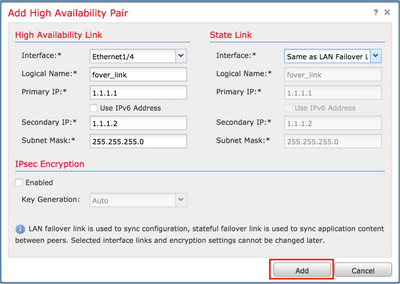

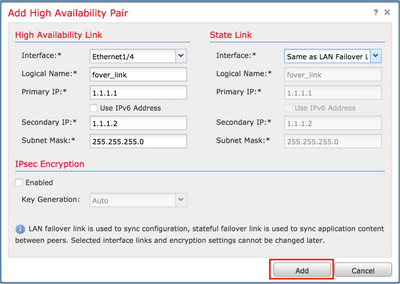

Stap 3. Configureer de HA en voer de linkinstellingen in.

In uw geval heeft de State Link dezelfde instellingen als de High Availability Link.

Kies Add en wacht een paar minuten om het HA-paar te implementeren zoals in de afbeelding.

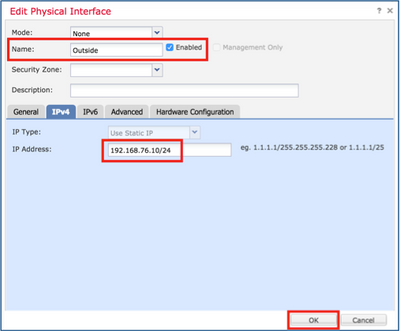

Stap 4. Configureer de data-interfaces (primaire en stand-by-IP-adressen)

Kies in de FMC GUI de HA Edit zoals in de afbeelding.

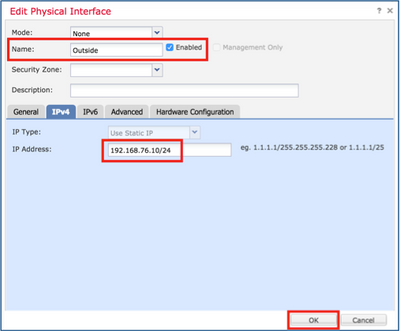

Stap 5. Configureer de interfaceinstellingen:

In het geval van een subinterface, moet u eerst de ouderinterface inschakelen:

Stap 6. Navigeer naar hoge beschikbaarheid en kies de interfacenaam Bewerken om de standby IP-adressen toe te voegen zoals in de afbeelding.

Stap 7. Voor de inside-interface zoals weergegeven in de afbeelding.

Stap 8. Doe hetzelfde voor de outside-interface.

Stap 9. Controleer het resultaat zoals weergegeven in de afbeelding.

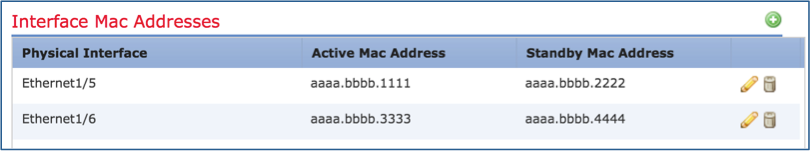

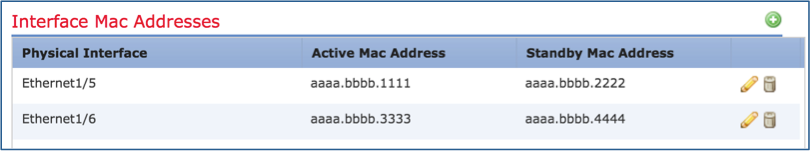

Stap 10. Blijf op het tabblad Hoge beschikbaarheid en configureer de virtuele MAC-adressen zoals in de afbeelding.

Stap 11. De afbeelding toont de instellingen voor de inside-interface.

Stap 12. Doe hetzelfde voor de outside-interface.

Stap 13. Controleer het resultaat zoals weergegeven in de afbeelding.

Stap 14. Kies Opslaan en implementeren nadat u de wijzigingen hebt geconfigureerd.

Taak 3. FTD HA en licentie verifiëren

Taakvereiste:

Controleer de FTD HA-instellingen en actieve licenties van de FMC GUI en van de FTD CLI.

Oplossing:

Stap 1. Ga naar Summary (overzicht) en controleer de HA-instellingen en actieve licenties, zoals weergegeven in de afbeelding.

Stap 2. Voer vanuit de FTD CLISH CLI de opdracht 'show high-available config' of 'show failover' uit:

> show high-availability config

Failover On

Failover unit Primary

Failover LAN Interface: FOVER Port-channel3 (up)

Reconnect timeout 0:00:00

Unit Poll frequency 1 seconds, holdtime 15 seconds

Interface Poll frequency 5 seconds, holdtime 25 seconds

Interface Policy 1

Monitored Interfaces 2 of 1291 maximum

MAC Address Move Notification Interval not set

failover replication http

Version: Ours 9.18(4)210, Mate 9.18(4)210

Serial Number: Ours FLM1949C5RR, Mate FLM2108V9YG

Last Failover at: 08:46:30 UTC Jul 18 2024

This host: Primary - Active

Active time: 1999 (sec)

slot 0: UCSB-B200-M3-U hw/sw rev (0.0/9.18(4)210) status (Up Sys)

Interface diagnostic (0.0.0.0): Normal (Waiting)

Interface Inside (192.168.75.10): Link Down (Shutdown)

Interface Outside (192.168.76.10): Normal (Not-Monitored)

slot 1: snort rev (1.0) status (up)

slot 2: diskstatus rev (1.0) status (up)

Other host: Secondary - Standby Ready

Active time: 1466 (sec)

slot 0: UCSB-B200-M3-U hw/sw rev (0.0/9.18(4)210) status (Up Sys)

Interface diagnostic (0.0.0.0): Normal (Waiting)

Interface Inside (192.168.75.11): Link Down (Shutdown)

Interface Outside (192.168.76.11): Normal (Not-Monitored)

slot 1: snort rev (1.0) status (up)

slot 2: diskstatus rev (1.0) status (up)

Stateful Failover Logical Update Statistics

<output omitted>

Stap 3. Doe hetzelfde op het secundaire apparaat.

Stap 4. Voer de opdracht show failover state uit vanaf de LINA CLI:

firepower# show failover state

State Last Failure Reason Date/Time

This host - Primary

Active None

Other host - Secondary

Standby Ready Comm Failure 18:32:56 EEST Jul 21 2016

====Configuration State===

Sync Done

====Communication State===

Mac set

firepower#

Stap 5. Controleer de configuratie vanaf de primaire eenheid (LINA CLI):

> show running-config failover

failover

failover lan unit primary

failover lan interface FOVER Port-channel3

failover replication http

failover mac address Ethernet1/4 aaaa.bbbb.1111 aaaa.bbbb.2222

failover mac address Port-channel2.202 aaaa.bbbb.3333 aaaa.bbbb.4444

failover link FOVER Port-channel3

failover interface ip FOVER 172.16.51.1 255.255.255.0 standby 172.16.51.2

> show running-config interface

!

interface Port-channel2

no nameif

no security-level

no ip address

!

interface Port-channel2.202

vlan 202

nameif Outside

cts manual

propagate sgt preserve-untag

policy static sgt disabled trusted

security-level 0

ip address 192.168.76.10 255.255.255.0 standby 192.168.76.11

!

interface Port-channel3

description LAN/STATE Failover Interface

!

interface Ethernet1/1

management-only

nameif diagnostic

security-level 0

no ip address

!

interface Ethernet1/4

shutdown

nameif Inside

security-level 0

ip address 192.168.75.10 255.255.255.0 standby 192.168.75.11

>

Taak 4. Failover-rollen wisselen

Taakvereiste:

Vanuit het FMC wisselt u de failover-rollen van Primary/Active, Secondary/Standby in Primary/Standby, Secondary/Active

Oplossing:

Stap 1. Selecteer het pictogram, zoals weergegeven in de afbeelding.

Stap 2. Bevestig de actie.

U kunt de opdrachtoutput van de show failover history gebruiken:

| Op het nieuwe actieve |

De nieuwe stand-by |

| > failover-geschiedenis weergeven

==========================================================================

Van staat tot staat

========================================================================== 09:27:11 UTC 18 jul. 2024

Standby Ready Just Active Andere eenheid wil mij Actief

(Ingesteld door de configuratieopdracht) 09:27:11 UTC 18 jul. 2024

Gewoon actieve actieve afvoer Andere eenheid wil mij actief

(Ingesteld door de configuratieopdracht) 09:27:11 UTC 18 jul. 2024

Active Drain Active Appliance Config Andere eenheid wil mij Actief

(Ingesteld door de configuratieopdracht) 09:27:11 UTC 18 jul. 2024

Active Appliance Config Actieve Config Toegepaste Andere eenheid wil mij Actief

(Ingesteld door de configuratieopdracht) 09:27:11 UTC 18 jul. 2024

Active Config Toegepaste Actieve Andere eenheid wil me Actief

(Ingesteld door de configuratieopdracht) |

> failover-geschiedenis weergeven

==========================================================================

Van staat tot staat

========================================================================== 09:27:11 UTC 18 jul. 2024

Active Standby Ready ingesteld door de configuratieopdracht

(geen failover actief) |

Stap 4. Na de verificatie maakt u de primaire eenheid weer actief.

Taak 5. HA-paar verbreken

Taakvereiste:

Verbreek het failover-paar vanaf het FMC.

Oplossing:

Stap 1. Selecteer het pictogram, zoals weergegeven in de afbeelding.

Stap 2. Controleer de melding zoals weergegeven in de afbeelding.

Stap 3. Bekijk de melding, zoals weergegeven in de afbeelding.

Stap 4. Controleer het resultaat van de FMC GUI of van de CLI

show running-config op de primaire eenheid vóór en na het verbreken van HA:

| Primaire/stand-by-eenheid vóór de HA-breuk |

Primaire eenheid na de HA-breuk |

| > tonen in werking stellen-configuratie

: Opgeslagen :

: Serienummer: FLM1949C5RR

: Hardware: FPR4K-SM-24, 73850 MB RAM, CPU Xeon E5-reeks 2200 MHz, 2 CPU’s (48 kernen)

:

NGFW versie 7.2.8

!

hostname vuurkracht

wachtwoord inschakelen ***** versleuteld

strong-encryptie-blokkeert

service-module 0 keepalive-time-out 4

servicemodule 0 keepliving-teller 6

namen

geen MAC-adres automatisch !

interface-poort-kanaal2

geen naam

cts-handleiding

propagate sgt-conservatie-untag

beleid statisch zicht uitgeschakeld vertrouwd

geen veiligheidsniveau

geen ip-adres

!

interface-poort-kanaal 2.202

VLAN 2202

Naam buiten

cts-handleiding

propagate sgt-conservatie-untag

beleid statisch zicht uitgeschakeld vertrouwd

veiligheidsniveau 0

IP-adres 192.168.76.10 255.255.255.0 stand-by 192.168.76.11

!

interface-poort-kanaal3

Beschrijving LAN/STATE failover-interface

!

interface Ethernet1/1

uitsluitend voor beheer bestemd

naamloos diagnostisch

cts-handleiding

propagate sgt-conservatie-untag

beleid statisch zicht uitgeschakeld vertrouwd

veiligheidsniveau 0

geen ip-adres

!

interface Ethernet1/4

Naameif Inside

cts-handleiding

propagate sgt-conservatie-untag

beleid statisch zicht uitgeschakeld vertrouwd

veiligheidsniveau 0

IP-adres 192.168.75.10 255.255.255.0 standby 192.168.75.11

!

ftp-modus passief

ngips conn-match VLAN-id

toegangscontrole voor objectgroepen

access-group CSM_FW_ACL_global

toegangslijst CSM_FW_ACL_ remark regel-id 9998: PREFILTERBELEID: Standaardtunnel en prioriteitsbeleid

toegangslijst CSM_FW_ACL_ remark regel-id 9998: REGEL: STANDAARD TUNNELACTIEREGEL

access-list CSM_FW_ACL_ geavanceerde licentie ipinip elke regel-id 9998

access-list CSM_FW_ACL_ geavanceerde licentie udp any eq 3544 willekeurige bereik 1025 65535 regel-id 9998

access-list CSM_FW_ACL_ geavanceerde licentie udp elk bereik 1025 65535 elke eq 3544 regel-id 9998

access-list CSM_FW_ACL_ geavanceerde licentie 41 elke regel-id 9998

access-list CSM_FW_ACL_ geavanceerde licentie voor elke regel-id 9998

toegang-lijst CSM_FW_ACL_remark regel-id 268434433: TOEGANGSBELEID: acp_eenvoudig - standaard

toegang-lijst CSM_FW_ACL_remark regel-id 268434433: L4-REGEL: STANDAARD ACTIEREGEL

access-list CSM_FW_ACL_ geavanceerde licentie ip elke regel-id 268434433

!

TCP-map UM_STATIC_TCP_MAP

TCP-opties bereik 6 7

TCP-opties bereik 9 18

TCP-opties bereik 20 255

toestemming voor gebruik onder dringende vlag

!

geen semafoon

geen 106015

geen 313001

geen 313008

geen 106023

geen 710003

geen 106100

geen 302015

geen 302014

geen 302013

geen 302018

geen 302017

geen 302016

geen 302021

geen 302020

Mtu buiten 1500

Mtu diagnostische applicatie 1500

Mtu Inside 1500

failover

primaire failover LAN-eenheid

failover LAN-interface FOVER-poortkanaal 3

failover-replicatie http

failover MAC-adres Ethernet1/4 aaaa.bbbb.1111 aaaa.bbbb.222

Poortkanaal2.202 aaaa.bbbb.333 aaaa.bbbb.444

failover link FOVER-poortkanaal 3

failover interface ip fover 172.16.51.1 255.255.255.0 standby 172.16.51.2 <output weggelaten> |

> INFO: Deze eenheid staat op dit moment in de stand-by modus. Door failover uit te schakelen, blijft deze unit in de stand-by modus staan. > tonen in werking stelt -in werking stellen-configuratie

: Opgeslagen :

: Serienummer: FLM1949C5RR

: Hardware: FPR4K-SM-24, 73850 MB RAM, CPU Xeon E5-reeks 2200 MHz, 2 CPU’s (48 kernen)

:

NGFW versie 7.2.8

!

hostname vuurkracht

wachtwoord inschakelen ***** versleuteld

strong-encryptie-blokkeert

service-module 0 keepalive-time-out 4

servicemodule 0 keepliving-teller 6

namen

geen MAC-adres automatisch !

interface-poort-kanaal2

shutdown

geen naam

geen veiligheidsniveau

geen ip-adres

!

interface-poort-kanaal3

shutdown

geen naam

geen veiligheidsniveau

geen ip-adres

!

interface Ethernet1/1

uitsluitend voor beheer bestemd

shutdown

geen naam

geen veiligheidsniveau

geen ip-adres

!

interface Ethernet1/4

shutdown

geen naam

geen veiligheidsniveau

geen ip-adres

!

ftp-modus passief

ngips conn-match VLAN-id

toegangscontrole voor objectgroepen

access-group CSM_FW_ACL_global

toegangslijst CSM_FW_ACL_ remark regel-id 9998: PREFILTERBELEID: Standaardtunnel en prioriteitsbeleid

toegangslijst CSM_FW_ACL_ remark regel-id 9998: REGEL: STANDAARD TUNNELACTIEREGEL

access-list CSM_FW_ACL_ geavanceerde licentie ipinip elke regel-id 9998

access-list CSM_FW_ACL_ geavanceerde licentie udp any eq 3544 willekeurige bereik 1025 65535 regel-id 9998

access-list CSM_FW_ACL_ geavanceerde licentie udp elk bereik 1025 65535 elke eq 3544 regel-id 9998

access-list CSM_FW_ACL_ geavanceerde licentie 41 elke regel-id 9998

access-list CSM_FW_ACL_ geavanceerde licentie voor elke regel-id 9998

toegang-lijst CSM_FW_ACL_remark regel-id 268439552: TOEGANGSBELEID: acp_eenvoudig - Verplicht

toegang-lijst CSM_FW_ACL_remark regel-id 268439552: L7-REGEL: regel 1

access-list CSM_FW_ACL_ geavanceerde licentie ip elke regel-id 268439552

!

TCP-map UM_STATIC_TCP_MAP

TCP-opties bereik 6 7

TCP-opties bereik 9 18

TCP-opties bereik 20 255

toestemming voor gebruik onder dringende vlag

!

geen semafoon

geen 106015

geen 313001

geen 313008

geen 106023

geen 710003

geen 106100

geen 302015

geen 302014

geen 302013

geen 302018

geen 302017

geen 302016

geen 302021

geen 302020

geen failover

<output weggelaten>

|

| Secundaire/actieve eenheid vóór de HA-breuk |

Secundaire eenheid na de HA-breuk |

| >actieve configuratie tonen

: Opgeslagen :

: Serienummer: FLM2108V9YG-software

: Hardware: FPR4K-SM-24, 73850 MB RAM, CPU Xeon E5-reeks 2200 MHz, 2 CPU’s (48 kernen)

:

NGFW versie 7.2.8

!

hostname vuurkracht

wachtwoord inschakelen ***** versleuteld

strong-encryptie-blokkeert

service-module 0 keepalive-time-out 4

servicemodule 0 keepliving-teller 6

namen

geen MAC-adres automatisch !

interface-poort-kanaal2

geen naam

geen veiligheidsniveau

geen ip-adres

!

interface-poort-kanaal 2.202

VLAN 2202

Naam buiten

cts-handleiding

propagate sgt-conservatie-untag

beleid statisch zicht uitgeschakeld vertrouwd

veiligheidsniveau 0

IP-adres 192.168.76.10 255.255.255.0 stand-by 192.168.76.11

!

interface-poort-kanaal3

Beschrijving LAN/STATE failover-interface

!

interface Ethernet1/1

uitsluitend voor beheer bestemd

naamloos diagnostisch

veiligheidsniveau 0

geen ip-adres

!

interface Ethernet1/4

Naameif Inside

veiligheidsniveau 0

IP-adres 192.168.75.10 255.255.255.0 standby 192.168.75.11

!

ftp-modus passief

ngips conn-match VLAN-id

toegangscontrole voor objectgroepen

access-group CSM_FW_ACL_global

toegangslijst CSM_FW_ACL_ remark regel-id 9998: PREFILTERBELEID: Standaardtunnel en prioriteitsbeleid

toegangslijst CSM_FW_ACL_ remark regel-id 9998: REGEL: STANDAARD TUNNELACTIEREGEL

access-list CSM_FW_ACL_ geavanceerde licentie ipinip elke regel-id 9998

access-list CSM_FW_ACL_ geavanceerde licentie udp any eq 3544 willekeurige bereik 1025 65535 regel-id 9998

access-list CSM_FW_ACL_ geavanceerde licentie udp elk bereik 1025 65535 elke eq 3544 regel-id 9998

access-list CSM_FW_ACL_ geavanceerde licentie 41 elke regel-id 9998

access-list CSM_FW_ACL_ geavanceerde licentie voor elke regel-id 9998

toegang-lijst CSM_FW_ACL_remark regel-id 268439552: TOEGANGSBELEID: acp_eenvoudig - Verplicht

toegang-lijst CSM_FW_ACL_remark regel-id 268439552: L7-REGEL: regel 1

access-list CSM_FW_ACL_ geavanceerde licentie ip elke regel-id 268439552

!

TCP-map UM_STATIC_TCP_MAP

TCP-opties bereik 6 7

TCP-opties bereik 9 18

TCP-opties bereik 20 255

toestemming voor gebruik onder dringende vlag

!

geen semafoon

geen 106015

geen 313001

geen 313008

geen 106023

geen 710003

geen 106100

geen 302015

geen 302014

geen 302013

geen 302018

geen 302017

geen 302016

geen 302021

geen 302020

Mtu buiten 1500

Mtu diagnostische applicatie 1500

Mtu Inside 1500

failover

secundair failover-LAN-unit

failover LAN-interface FOVER-poortkanaal 3

failover-replicatie http

failover link FOVER-poortkanaal 3

failover interface ip fover 172.16.51.1 255.255.255.0 standby 172.16.51.2 <output weggelaten> |

> tonen in werking stelt -in werking stellen-configuratie

: Opgeslagen :

: Serienummer: FLM2108V9YG-software

: Hardware: FPR4K-SM-24, 73850 MB RAM, CPU Xeon E5-reeks 2200 MHz, 2 CPU’s (48 kernen)

:

NGFW versie 7.2.8

!

hostname vuurkracht

wachtwoord inschakelen ***** versleuteld

strong-encryptie-blokkeert

service-module 0 keepalive-time-out 4

servicemodule 0 keepliving-teller 6

namen

geen MAC-adres automatisch !

interface-poort-kanaal2

geen naam

geen veiligheidsniveau

geen ip-adres

!

interface-poort-kanaal 2.202

VLAN 2202

Naam buiten

cts-handleiding

propagate sgt-conservatie-untag

beleid statisch zicht uitgeschakeld vertrouwd

veiligheidsniveau 0

IP-adres 192.168.76.10 255.255.255.0 stand-by 192.168.76.11

!

interface-poort-kanaal3

geen naam

geen veiligheidsniveau

geen ip-adres

!

interface Ethernet1/1

uitsluitend voor beheer bestemd

naamloos diagnostisch

veiligheidsniveau 0

geen ip-adres

!

interface Ethernet1/4

Naameif Inside

veiligheidsniveau 0

IP-adres 192.168.75.10 255.255.255.0 standby 192.168.75.11

!

ftp-modus passief

ngips conn-match VLAN-id

toegangscontrole voor objectgroepen

access-group CSM_FW_ACL_global

toegangslijst CSM_FW_ACL_ remark regel-id 9998: PREFILTERBELEID: Standaardtunnel en prioriteitsbeleid

toegangslijst CSM_FW_ACL_ remark regel-id 9998: REGEL: STANDAARD TUNNELACTIEREGEL

access-list CSM_FW_ACL_ geavanceerde licentie ipinip elke regel-id 9998

access-list CSM_FW_ACL_ geavanceerde licentie udp any eq 3544 willekeurige bereik 1025 65535 regel-id 9998

access-list CSM_FW_ACL_ geavanceerde licentie udp elk bereik 1025 65535 elke eq 3544 regel-id 9998

access-list CSM_FW_ACL_ geavanceerde licentie 41 elke regel-id 9998

access-list CSM_FW_ACL_ geavanceerde licentie voor elke regel-id 9998

toegang-lijst CSM_FW_ACL_remark regel-id 268439552: TOEGANGSBELEID: acp_eenvoudig - Verplicht

toegang-lijst CSM_FW_ACL_remark regel-id 268439552: L7-REGEL: regel 1

access-list CSM_FW_ACL_ geavanceerde licentie ip elke regel-id 268439552

!

TCP-map UM_STATIC_TCP_MAP

TCP-opties bereik 6 7

TCP-opties bereik 9 18

TCP-opties bereik 20 255

toestemming voor gebruik onder dringende vlag

!

geen semafoon

geen 106015

geen 313001

geen 313008

geen 106023

geen 710003

geen 106100

geen 302015

geen 302014

geen 302013

geen 302018

geen 302017

geen 302016

geen 302021

geen 302020

Mtu buiten 1500

Mtu diagnostische applicatie 1500

Mtu Inside 1500

geen failover

geen monitor-interface buiten

geen monitor-interface-servicemodule <output weggelaten> |

Belangrijkste punten voor het verbreken van HA:

| Primaire/stand-by eenheid |

Secundaire/actieve eenheid |

- Alle failover-configuraties worden verwijderd

- Alle IP-configuratie is verwijderd

|

- Alle failover-configuraties worden verwijderd

- Stand-by IP's blijven bestaan, maar worden bij de volgende implementatie verwijderd

|

Stap 5. Nadat deze taak is voltooid, maakt u het HA-paar opnieuw.

Taak 6. Een HA-paar verwijderen

Deze taak is gebaseerd op een HA setup op 41xx met behulp van 7.2.8 software. In dit geval waren de apparaten aanvankelijk in deze toestanden:

- Primair/Stadnby

- Secundair/actief

Taakvereiste:

Verwijder het failover-paar uit het VCC.

Oplossing:

Stap 1. Kies het pictogram zoals in de afbeelding:

Stap 2. Controleer de melding en bevestig deze, zoals weergegeven in de afbeelding:

Stap 3. Nadat u de HA heeft verwijderd, wordt de registratie van beide apparaten ongedaan gemaakt (verwijderd) vanaf het FMC.

show running-config resultaat van de LINA CLI is zoals weergegeven in deze tabel:

| Primaire eenheid (Standby)

|

Secundaire eenheid (actief)

|

| > tonen in werking stelt -in werking stellen-configuratie

: Opgeslagen :

: Serienummer: FLM1949C5RR

: Hardware: FPR4K-SM-24, 73853 MB RAM, CPU Xeon E5-reeks 2200 MHz, 2 CPU’s (48 kernen)

:

NGFW versie 7.2.8

!

hostname Firepower-module1

wachtwoord inschakelen ***** versleuteld

strong-encryptie-blokkeert

geen asp-inspectie-dp-doorvoer

service-module 0 keepalive-time-out 4

servicemodule 0 keepliving-teller 6

namen

geen MAC-adres automatisch !

interface-poort-kanaal2

geen naam

geen veiligheidsniveau

geen ip-adres

!

interface-poort-kanaal 2.202

VLAN 2202

Naam NET202

cts-handleiding

propagate sgt-conservatie-untag

beleid statisch zicht uitgeschakeld vertrouwd

veiligheidsniveau 0

IP-adres 172.16.202.1 255.255.255.0 stand-by 172.16.202.2

!

interface-poort-kanaal 2.203

VLAN 2203

Naam NET203

cts-handleiding

propagate sgt-conservatie-untag

beleid statisch zicht uitgeschakeld vertrouwd

veiligheidsniveau 0

IP-adres 172.16.203.1 255.255.255.0 stand-by 172.16.203.2

!

interface-poort-kanaal3

Beschrijving LAN/STATE failover-interface

!

interface Ethernet1/1

uitsluitend voor beheer bestemd

naamloos diagnostisch

cts-handleiding

propagate sgt-conservatie-untag

beleid statisch zicht uitgeschakeld vertrouwd

veiligheidsniveau 0

geen ip-adres

!

interface Ethernet1/4

Naam NET204

cts-handleiding

propagate sgt-conservatie-untag

beleid statisch zicht uitgeschakeld vertrouwd

veiligheidsniveau 0

IP-adres 172.16.204.1 255.255.255.0 stand-by 172.16.204.2

!

ftp-modus passief

ngips conn-match VLAN-id

geen toegangscontrole voor objectgroepen

access-group CSM_FW_ACL_global

toegangslijst CSM_FW_ACL_ remark regel-id 9998: PREFILTERBELEID: Standaardtunnel en prioriteitsbeleid

toegangslijst CSM_FW_ACL_ remark regel-id 9998: REGEL: STANDAARD TUNNELACTIEREGEL

access-list CSM_FW_ACL_ geavanceerde licentie ipinip elke regel-id 9998

access-list CSM_FW_ACL_ geavanceerde licentie udp any eq 3544 willekeurige bereik 1025 65535 regel-id 9998

access-list CSM_FW_ACL_ geavanceerde licentie udp elk bereik 1025 65535 elke eq 3544 regel-id 9998

access-list CSM_FW_ACL_ geavanceerde licentie 41 elke regel-id 9998

access-list CSM_FW_ACL_ geavanceerde licentie voor elke regel-id 9998

toegang-lijst CSM_FW_ACL_remark regel-id 268434433: TOEGANGSBELEID: acp_eenvoudig - standaard

toegang-lijst CSM_FW_ACL_remark regel-id 268434433: L4-REGEL: STANDAARD ACTIEREGEL

access-list CSM_FW_ACL_ geavanceerde licentie ip elke regel-id 268434433

!

TCP-map UM_STATIC_TCP_MAP

TCP-opties bereik 6 7

TCP-opties bereik 9 18

TCP-opties bereik 20 255

TCP-opties md5 wissen

toestemming voor gebruik onder dringende vlag

!

geen semafoon

geen 106015

geen 313001

geen 313008

geen 106023

geen 710003

geen 106100

geen 302015

geen 302014

geen 302013

geen 302018

geen 302017

geen 302016

geen 302021

geen 302020

Mtu NET202 1500

Mtu NET203 1500

Mtu diagnostische applicatie 1500

Mtu NET204 1500

failover

primaire failover LAN-eenheid

failover LAN-interface FOVER-poortkanaal 3

failover-replicatie http

failover link FOVER-poortkanaal 3

failover interface ip fover 172.16.51.1 255.255.255.0 standby 172.16.51.2

monitor-interface NET202

monitor-interface NET203

ICMP onbereikbare snelheidslimiet 1 burst-size 1 <output weggelaten>

> ip weergeven

IP-adressen systeem:

Subnetmasker met interfacenaam en IP-adres

Poortkanaal2.202 NET202 172.16.202.1 255.255.255.0 CONFIGURATIE

Poortkanaal2.203 NET203 172.16.203.1 255.255.255.0 CONFIGURATIE

Poortkanaal3 FOVER 172.16.51.1 255.255.255.0 unset

ETHERNET1/4 NET204 172.16.204.1 CONFIGURATIE 255.255.255.0

Huidige IP-adressen:

Subnetmasker met interfacenaam en IP-adres

Poortkanaal2.202 NET202 172.16.202.2 255.255.255.0 CONFIGURATIE

Poortkanaal2.203 NET203 172.16.203.2 255.255.255.0 CONFIGURATIE

Poortkanaal3 FOVER 172.16.51.1 255.255.255.0 unset

ETHERNET1/4 NET204 172.16.204.2 CONFIGURATIE 255.255.255.0 > failover tonen

failover aan

Primaire failover-eenheid

failover LAN-interface: FOVER Port-channel3 (omhoog)

Time-out opnieuw verbinden 0:00:00

Eenheid Poll frequentie 1 seconden, holdtime 15 seconden

Interface Poll frequentie 5 seconden, holdtime 25 seconden

Interfacebeleid 1

Gecontroleerde interfaces 4 van maximaal 1291

Interval voor melding van MAC-adresbeweging niet ingesteld

failover-replicatie http

Versie: 9.18(4)210, mate 9.18(4)210

Serienummer: ONS FLM1949C5RR, Mate FLM2108V9YG

Laatste failover op: 13:56:37 UTC 16 jul. 2024

Deze host: Primair - klaar voor stand-by

Actieve tijd: 0 (sec.)

Sleuf 0: UCS B-B200-M3-U HW/SW Rev (0.0/9.18(4)210)-status (Up SYS)

Interface NET202 (172.16.202.2): Normaal (bewaakt)

Interface NET203 (172.16.203.2): Normaal (bewaakt)

Interfacediagnose (0.0.0.0): Normaal (wachten)

Interface NET204 (172.16.204.2): Normaal (bewaakt)

Sleuf 1: snort rev (1.0)-status (omhoog)

Sleuf 2: diskstatus rev (1.0) status (omhoog)

Andere host: Secundair - actief

Actieve tijd: 70293 (sec)

Interface NET202 (172.16.202.1): Normaal (bewaakt)

Interface NET203 (172.16.203.1): Normaal (bewaakt)

Interfacediagnose (0.0.0.0): Normaal (wachten)

Interface NET204 (172.16.204.1): Normaal (bewaakt)

Sleuf 1: snort rev (1.0)-status (omhoog)

Sleuf 2: diskstatus rev (1.0) status (omhoog) <output weggelaten> |

> tonen in werking stelt -in werking stellen-configuratie

: Opgeslagen :

: Serienummer: FLM2108V9YG-software

: Hardware: FPR4K-SM-24, 73853 MB RAM, CPU Xeon E5-reeks 2200 MHz, 2 CPU’s (48 kernen)

:

NGFW versie 7.2.8

!

hostname Firepower-module1

wachtwoord inschakelen ***** versleuteld

strong-encryptie-blokkeert

geen asp-inspectie-dp-doorvoer

service-module 0 keepalive-time-out 4

servicemodule 0 keepliving-teller 6

namen

geen MAC-adres automatisch !

interface-poort-kanaal2

geen naam

geen veiligheidsniveau

geen ip-adres

!

interface-poort-kanaal 2.202

VLAN 2202

Naam NET202

cts-handleiding

propagate sgt-conservatie-untag

beleid statisch zicht uitgeschakeld vertrouwd

veiligheidsniveau 0

IP-adres 172.16.202.1 255.255.255.0 stand-by 172.16.202.2

!

interface-poort-kanaal 2.203

VLAN 2203

Naam NET203

cts-handleiding

propagate sgt-conservatie-untag

beleid statisch zicht uitgeschakeld vertrouwd

veiligheidsniveau 0

IP-adres 172.16.203.1 255.255.255.0 stand-by 172.16.203.2

!

interface-poort-kanaal3

Beschrijving LAN/STATE failover-interface

!

interface Ethernet1/1

uitsluitend voor beheer bestemd

naamloos diagnostisch

cts-handleiding

propagate sgt-conservatie-untag

beleid statisch zicht uitgeschakeld vertrouwd

veiligheidsniveau 0

geen ip-adres

!

interface Ethernet1/4

Naam NET204

cts-handleiding

propagate sgt-conservatie-untag

beleid statisch zicht uitgeschakeld vertrouwd

veiligheidsniveau 0

IP-adres 172.16.204.1 255.255.255.0 stand-by 172.16.204.2

!

ftp-modus passief

ngips conn-match VLAN-id

geen toegangscontrole voor objectgroepen

access-group CSM_FW_ACL_global

toegangslijst CSM_FW_ACL_ remark regel-id 9998: PREFILTERBELEID: Standaardtunnel en prioriteitsbeleid

toegangslijst CSM_FW_ACL_ remark regel-id 9998: REGEL: STANDAARD TUNNELACTIEREGEL

access-list CSM_FW_ACL_ geavanceerde licentie ipinip elke regel-id 9998

access-list CSM_FW_ACL_ geavanceerde licentie udp any eq 3544 willekeurige bereik 1025 65535 regel-id 9998

access-list CSM_FW_ACL_ geavanceerde licentie udp elk bereik 1025 65535 elke eq 3544 regel-id 9998

access-list CSM_FW_ACL_ geavanceerde licentie 41 elke regel-id 9998

access-list CSM_FW_ACL_ geavanceerde licentie voor elke regel-id 9998

toegang-lijst CSM_FW_ACL_remark regel-id 268434433: TOEGANGSBELEID: acp_eenvoudig - standaard

toegang-lijst CSM_FW_ACL_remark regel-id 268434433: L4-REGEL: STANDAARD ACTIEREGEL

access-list CSM_FW_ACL_ geavanceerde licentie ip elke regel-id 268434433

!

TCP-map UM_STATIC_TCP_MAP

TCP-opties bereik 6 7

TCP-opties bereik 9 18

TCP-opties bereik 20 255

TCP-opties md5 wissen

toestemming voor gebruik onder dringende vlag

!

geen semafoon

geen 106015

geen 313001

geen 313008

geen 106023

geen 710003

geen 106100

geen 302015

geen 302014

geen 302013

geen 302018

geen 302017

geen 302016

geen 302021

geen 302020

Mtu NET202 1500

Mtu NET203 1500

Mtu diagnostische applicatie 1500

Mtu NET204 1500

failover

secundair failover-LAN-unit

failover LAN-interface FOVER-poortkanaal 3

failover-replicatie http

failover link FOVER-poortkanaal 3

failover interface ip fover 172.16.51.1 255.255.255.0 standby 172.16.51.2

monitor-interface NET202

monitor-interface NET203

ICMP onbereikbare snelheidslimiet 1 burst-size 1 <output weggelaten>

>IP tonen

IP-adressen systeem:

Subnetmasker met interfacenaam en IP-adres

Poortkanaal2.202 NET202 172.16.202.1 255.255.255.0 CONFIGURATIE

Poortkanaal2.203 NET203 172.16.203.1 255.255.255.0 CONFIGURATIE

Poortkanaal3 FOVER 172.16.51.1 255.255.255.0 unset

ETHERNET1/4 NET204 172.16.204.1 CONFIGURATIE 255.255.255.0

Huidige IP-adressen:

Subnetmasker met interfacenaam en IP-adres

Poortkanaal2.202 NET202 172.16.202.1 255.255.255.0 CONFIGURATIE

Poortkanaal2.203 NET203 172.16.203.1 255.255.255.0 CONFIGURATIE

Poortkanaal3 FOVER 172.16.51.2 255.255.255.0 unset

ETHERNET1/4 NET204 172.16.204.1 CONFIGURATIE 255.255.255.0 > failover tonen

failover aan

Secundaire failover-eenheid

failover LAN-interface: FOVER Port-channel3 (omhoog)

Time-out opnieuw verbinden 0:00:00

Eenheid Poll frequentie 1 seconden, holdtime 15 seconden

Interface Poll frequentie 5 seconden, holdtime 25 seconden

Interfacebeleid 1

Gecontroleerde interfaces 4 van maximaal 1291

Interval voor melding van MAC-adresbeweging niet ingesteld

failover-replicatie http

Versie: 9.18(4)210, mate 9.18(4)210

Serienummer: ONS FLM2108V9YG, Mate FLM1949C5RR

Laatste failover op: 13:42:35 UTC 16 jul. 2024

Deze host: Secundair - actief

Actieve tijd: 70312 (sec)

Sleuf 0: UCS B-B200-M3-U HW/SW Rev (0.0/9.18(4)210)-status (Up SYS)

Interface NET202 (172.16.202.1): Normaal (bewaakt)

Interface NET203 (172.16.203.1): Normaal (bewaakt)

Interfacediagnose (0.0.0.0): Normaal (wachten)

Interface NET204 (172.16.204.1): Normaal (bewaakt)

Sleuf 1: snort rev (1.0)-status (omhoog)

Sleuf 2: diskstatus rev (1.0) status (omhoog)

Andere host: Primair - klaar voor stand-by

Actieve tijd: 0 (sec.)

Sleuf 0: UCS B-B200-M3-U HW/SW Rev (0.0/9.18(4)210)-status (Up SYS)

Interface NET202 (172.16.202.2): Normaal (bewaakt)

Interface NET203 (172.16.203.2): Normaal (bewaakt)

Interfacediagnose (0.0.0.0): Normaal (wachten)

Interface NET204 (172.16.204.2): Normaal (bewaakt)

Sleuf 1: snort rev (1.0)-status (omhoog)

Sleuf 2: diskstatus rev (1.0) status (omhoog) <output weggelaten> |

Stap 4. De registratie van beide FTD-apparaten is ongedaan gemaakt vanaf het FMC:

> show managers

No managers configured.

Belangrijkste punten om rekening mee te houden voor de optie HA uitschakelen in het FMC:

| Primaire eenheid |

Secundaire eenheid

|

| Het apparaat wordt uit het FMC verwijderd. Er wordt geen configuratie verwijderd van het FTD-apparaat. |

Het apparaat wordt uit het FMC verwijderd. Er wordt geen configuratie verwijderd van het FTD-apparaat. |

Scenario 1

Voer de opdracht 'configureer high-Availability deactiveren' uit om de failoverconfiguratie van het actieve FTD-apparaat te verwijderen:

> configure high-availability disable ?

Optional parameter to clear interfaces (clear-interfaces) optional parameter to clear interfaces (clear-interfaces) (clear-interfaces)

<cr>

> configure high-availability disable

High-availability will be disabled. Do you really want to continue?

Please enter 'YES' or 'NO': yes

Successfully disabled high-availability.

Het resultaat:

| Primaire eenheid (ex-stand-by)

|

Secundaire eenheid (ex-actief)

|

> INFO: This unit is currently in standby state. By disabling failover, this unit will remain in standby state.

> show failover

Failover Off (pseudo-Standby)

Failover unit Primary

Failover LAN Interface: FOVER Port-channel3 (up)

Reconnect timeout 0:00:00

Unit Poll frequency 1 seconds, holdtime 15 seconds

Interface Poll frequency 5 seconds, holdtime 25 seconds

Interface Policy 1

Monitored Interfaces 0 of 1291 maximum

MAC Address Move Notification Interval not set

failover replication http

> show ip

System IP Addresses:

Interface Name IP address Subnet mask Method

Port-channel3 FOVER 172.16.51.1 255.255.255.0 unset

Current IP Addresses:

Interface Name IP address Subnet mask Method

Port-channel3 FOVER 172.16.51.1 255.255.255.0 unset

|

> show failover

Failover Off

Failover unit Secondary

Failover LAN Interface: not Configured

Reconnect timeout 0:00:00

Unit Poll frequency 1 seconds, holdtime 15 seconds

Interface Poll frequency 5 seconds, holdtime 25 seconds

Interface Policy 1

Monitored Interfaces 4 of 1291 maximum

MAC Address Move Notification Interval not set

> show ip

System IP Addresses:

Interface Name IP address Subnet mask Method

Port-channel2.202 NET202 172.16.202.1 255.255.255.0 CONFIG

Port-channel2.203 NET203 172.16.203.1 255.255.255.0 CONFIG

Ethernet1/4 NET204 172.16.204.1 255.255.255.0 CONFIG

Current IP Addresses:

Interface Name IP address Subnet mask Method

Port-channel2.202 NET202 172.16.202.1 255.255.255.0 CONFIG

Port-channel2.203 NET203 172.16.203.1 255.255.255.0 CONFIG

Ethernet1/4 NET204 172.16.204.1 255.255.255.0 CONFIG

|

| Primair (ex-stand-by)

|

Secundair (ex-actief)

|

| > tonen in werking stelt -in werking stellen-configuratie

: Opgeslagen :

: Serienummer: FLM1949C5RR

: Hardware: FPR4K-SM-24, 73853 MB RAM, CPU Xeon E5-reeks 2200 MHz, 2 CPU’s (48 kernen)

:

NGFW versie 7.2.8

!

hostname Firepower-module1

wachtwoord inschakelen ***** versleuteld

strong-encryptie-blokkeert

geen asp-inspectie-dp-doorvoer

service-module 0 keepalive-time-out 4

servicemodule 0 keepliving-teller 6

namen

geen MAC-adres automatisch !

interface-poort-kanaal2

shutdown

geen naam

geen veiligheidsniveau

geen IP-adres <- IP’s worden verwijderd

!

interface-poort-kanaal3

Beschrijving LAN/STATE failover-interface

!

interface Ethernet1/1

uitsluitend voor beheer bestemd

shutdown

geen naam

geen veiligheidsniveau

geen ip-adres

!

interface Ethernet1/4

shutdown

geen naam

geen veiligheidsniveau

geen ip-adres

!

ftp-modus passief

ngips conn-match VLAN-id

geen toegangscontrole voor objectgroepen

access-group CSM_FW_ACL_global

toegangslijst CSM_FW_ACL_ remark regel-id 9998: PREFILTERBELEID: Standaardtunnel en prioriteitsbeleid

toegangslijst CSM_FW_ACL_ remark regel-id 9998: REGEL: STANDAARD TUNNELACTIEREGEL

access-list CSM_FW_ACL_ geavanceerde licentie ipinip elke regel-id 9998

access-list CSM_FW_ACL_ geavanceerde licentie udp any eq 3544 willekeurige bereik 1025 65535 regel-id 9998

access-list CSM_FW_ACL_ geavanceerde licentie udp elk bereik 1025 65535 elke eq 3544 regel-id 9998

access-list CSM_FW_ACL_ geavanceerde licentie 41 elke regel-id 9998

access-list CSM_FW_ACL_ geavanceerde licentie voor elke regel-id 9998

toegang-lijst CSM_FW_ACL_remark regel-id 268434433: TOEGANGSBELEID: acp_eenvoudig - standaard

toegang-lijst CSM_FW_ACL_remark regel-id 268434433: L4-REGEL: STANDAARD ACTIEREGEL

access-list CSM_FW_ACL_ geavanceerde licentie ip elke regel-id 268434433

!

TCP-map UM_STATIC_TCP_MAP

TCP-opties bereik 6 7

TCP-opties bereik 9 18

TCP-opties bereik 20 255

TCP-opties md5 wissen

toestemming voor gebruik onder dringende vlag

!

geen semafoon

geen 106015

geen 313001

geen 313008

geen 106023

geen 710003

geen 106100

geen 302015

geen 302014

geen 302013

geen 302018

geen 302017

geen 302016

geen 302021

geen 302020

geen failover

primaire failover LAN-eenheid

failover LAN-interface FOVER-poortkanaal 3

failover-replicatie http

failover link FOVER-poortkanaal 3

failover interface ip fover 172.16.51.1 255.255.255.0 standby 172.16.51.2

geen monitor-interface-servicemodule <output weggelaten> |

> tonen in werking stelt -in werking stellen-configuratie

: Opgeslagen :

: Serienummer: FLM2108V9YG-software

: Hardware: FPR4K-SM-24, 73853 MB RAM, CPU Xeon E5-reeks 2200 MHz, 2 CPU’s (48 kernen)

:

NGFW versie 7.2.8

!

hostname Firepower-module1

wachtwoord inschakelen ***** versleuteld

strong-encryptie-blokkeert

geen asp-inspectie-dp-doorvoer

service-module 0 keepalive-time-out 4

servicemodule 0 keepliving-teller 6

namen

geen MAC-adres automatisch !

interface-poort-kanaal2

geen naam

geen veiligheidsniveau

geen ip-adres

!

interface-poort-kanaal 2.202

VLAN 2202

Naam NET202

cts-handleiding

propagate sgt-conservatie-untag

beleid statisch zicht uitgeschakeld vertrouwd

veiligheidsniveau 0

IP-adres 172.16.202.1 255.255.255.0 stand-by 172.16.202.2

!

interface-poort-kanaal 2.203

VLAN 2203

Naam NET203

cts-handleiding

propagate sgt-conservatie-untag

beleid statisch zicht uitgeschakeld vertrouwd

veiligheidsniveau 0

IP-adres 172.16.203.1 255.255.255.0 stand-by 172.16.203.2

!

interface-poort-kanaal3

geen naam

geen veiligheidsniveau

geen ip-adres

!

interface Ethernet1/1

uitsluitend voor beheer bestemd

naamloos diagnostisch

cts-handleiding

propagate sgt-conservatie-untag

beleid statisch zicht uitgeschakeld vertrouwd

veiligheidsniveau 0

geen ip-adres

!

interface Ethernet1/4

Naam NET204

cts-handleiding

propagate sgt-conservatie-untag

beleid statisch zicht uitgeschakeld vertrouwd

veiligheidsniveau 0

IP-adres 172.16.204.1 255.255.255.0 stand-by 172.16.204.2

!

ftp-modus passief

ngips conn-match VLAN-id

geen toegangscontrole voor objectgroepen

access-group CSM_FW_ACL_global

toegangslijst CSM_FW_ACL_ remark regel-id 9998: PREFILTERBELEID: Standaardtunnel en prioriteitsbeleid

toegangslijst CSM_FW_ACL_ remark regel-id 9998: REGEL: STANDAARD TUNNELACTIEREGEL

access-list CSM_FW_ACL_ geavanceerde licentie ipinip elke regel-id 9998

access-list CSM_FW_ACL_ geavanceerde licentie udp any eq 3544 willekeurige bereik 1025 65535 regel-id 9998

access-list CSM_FW_ACL_ geavanceerde licentie udp elk bereik 1025 65535 elke eq 3544 regel-id 9998

access-list CSM_FW_ACL_ geavanceerde licentie 41 elke regel-id 9998

access-list CSM_FW_ACL_ geavanceerde licentie voor elke regel-id 9998

toegang-lijst CSM_FW_ACL_remark regel-id 268434433: TOEGANGSBELEID: acp_eenvoudig - standaard

toegang-lijst CSM_FW_ACL_remark regel-id 268434433: L4-REGEL: STANDAARD ACTIEREGEL

access-list CSM_FW_ACL_ geavanceerde licentie ip elke regel-id 268434433

!

TCP-map UM_STATIC_TCP_MAP

TCP-opties bereik 6 7

TCP-opties bereik 9 18

TCP-opties bereik 20 255

TCP-opties md5 wissen

toestemming voor gebruik onder dringende vlag

!

geen semafoon

geen 106015

geen 313001

geen 313008

geen 106023

geen 710003

geen 106100

geen 302015

geen 302014

geen 302013

geen 302018

geen 302017

geen 302016

geen 302021

geen 302020

Mtu NET202 1500

Mtu NET203 1500

Mtu diagnostische applicatie 1500

Mtu NET204 1500

geen failover

monitor-interface NET202

monitor-interface NET203

geen monitor-interface-servicemodule |

Belangrijkste punten om op te merken voor de Uitschakelen HA van Actieve FTD CLI:

| Actieve Eenheid

|

Standby-eenheid

|

- De failover-configuratie is verwijderd

- Standby-IP’s worden niet verwijderd

|

- Interface-configuraties worden verwijderd.

- De failover-configuratie wordt niet verwijderd, maar de failover is uitgeschakeld (pseudo-Standby)

|

Op dit punt kunt u de HA ook uitschakelen op de ex-Standby unit.

Scenario 2 (niet aanbevolen)

Waarschuwing: Dit scenario leidt tot een actieve/actieve situatie, dus wordt dit niet aanbevolen. Het wordt alleen getoond ter bewustwording.

Voer de opdracht 'configureer hoge beschikbaarheid uit' om de failover-configuratie te verwijderen van het Standby FTD-apparaat:

> configure high-availability disable

High-availability will be disabled. Do you really want to continue?

Please enter 'YES' or 'NO': YES

Successfully disabled high-availability.

Het resultaat:

| Primair (ex-stand-by) |

Secundair (actief)

|

| > failover tonen

failover uit

Secundaire failover-eenheid

failover LAN-interface: niet geconfigureerd

Time-out opnieuw verbinden 0:00:00

Eenheid Poll frequentie 1 seconden, holdtime 15 seconden

Interface Poll frequentie 5 seconden, holdtime 25 seconden

Interfacebeleid 1

Gecontroleerde interfaces 4 van maximaal 1291

Interval voor melding van MAC-adresbeweging niet ingesteld

> ip weergeven

IP-adressen systeem:

Subnetmasker met interfacenaam en IP-adres

Poortkanaal2.202 NET202 172.16.202.1 255.255.255.0 handleiding <- Het apparaat gebruikt dezelfde IP's als de ex-Active!

Poortkanaal2.203 NET203 172.16.203.1 255.255.255.0 handleiding

Ethernet1/4 NET204 172.16.204.1 255.255.255.0 handleiding

Huidige IP-adressen:

Subnetmasker met interfacenaam en IP-adres

Poortkanaal2.202 NET202 172.16.202.1 255.255.255.0 handleiding

Poortkanaal2.203 NET203 172.16.203.1 255.255.255.0 handleiding

Ethernet1/4 NET204 172.16.204.1 255.255.255.0 handleiding

|

> failover tonen

failover op < - failover is niet uitgeschakeld

Secundaire failover-eenheid

failover LAN-interface: FOVER Port-channel3 (omhoog)

Time-out opnieuw verbinden 0:00:00

Eenheid Poll frequentie 1 seconden, holdtime 15 seconden

Interface Poll frequentie 5 seconden, holdtime 25 seconden

Interfacebeleid 1

Gecontroleerde interfaces 4 van maximaal 1291

Interval voor melding van MAC-adresbeweging niet ingesteld

failover-replicatie http

Versie: 9.18(4)210, mate 9.18(4)210

Serienummer: ONS FLM2108V9YG, Mate FLM1949C5RR

Laatste failover op: 12:44:06 UTC 17 jul. 2024

Deze host: Secundair - actief

Actieve tijd: 632 (sec)

Sleuf 0: UCS B-B200-M3-U HW/SW Rev (0.0/9.18(4)210)-status (Up SYS)

Interfacediagnose (0.0.0.0): Normaal (wachten)

Interface NET204 (172.16.204.1): Normaal (bewaakt)

Interface NET203 (172.16.203.1): Normaal (bewaakt)

Interface NET202 (172.16.202.1): Normaal (bewaakt)

Sleuf 1: snort rev (1.0)-status (omhoog)

Sleuf 2: diskstatus rev (1.0) status (omhoog)

Andere host: Primair - uitgeschakeld

Actieve tijd: 932 (sec)

Sleuf 0: UCS B-B200-M3-U HW/SW Rev (0.0/9.18(4)210)-status (Up SYS)

Interfacediagnose (0.0.0.0): Onbekend (wachtrij)

Interface NET204 (172.16.204.2): Onbekend (bewaakt)

Interface NET203 (172.16.203.2): Onbekend (bewaakt)

Interface NET202 (172.16.202.2): Onbekend (bewaakt)

Sleuf 1: snort rev (1.0)-status (omhoog)

Sleuf 2: diskstatus rev (1.0) status (omhoog) > ip weergeven

IP-adressen systeem:

Subnetmasker met interfacenaam en IP-adres

Poortkanaal2.202 NET202 172.16.202.1 255.255.255.0 handleiding <- Het apparaat gebruikt dezelfde IP's als de ex-Standby!

Poortkanaal2.203 NET203 172.16.203.1 255.255.255.0 handleiding

Poortkanaal3 FOVER 172.16.51.1 255.255.255.0 unset

Ethernet1/4 NET204 172.16.204.1 255.255.255.0 handleiding

Huidige IP-adressen:

Subnetmasker met interfacenaam en IP-adres

Poortkanaal2.202 NET202 172.16.202.1 255.255.255.0 handleiding

Poortkanaal2.203 NET203 172.16.203.1 255.255.255.0 handleiding

Poortkanaal3 FOVER 172.16.51.2 255.255.255.0 unset

Ethernet1/4 NET204 172.16.204.1 255.255.255.0 handleiding |

Belangrijkste punten om op te merken voor de Uitschakelen HA van Actieve FTD CLI:

| Actieve Eenheid

|

Standby-eenheid

|

- De failover-configuratie wordt niet verwijderd en blijft ingeschakeld

- Het apparaat gebruikt dezelfde IP's als de ex-Standby-eenheid

|

- De failover-configuratie is verwijderd

- Het apparaat gebruikt dezelfde IP's als de actieve eenheid

|

Scenario 3

Voer de opdracht 'hoge beschikbaarheid configureren uitschakelen clear-interfaces' uit om de failover-configuratie van het actieve FTD-apparaat te verwijderen:

> configure high-availability disable clear-interfaces

High-availability will be disabled. Do you really want to continue?

Please enter 'YES' or 'NO': yes

Successfully disabled high-availability.

>

Het resultaat:

| Primair (ex-stand-by) |

Secundair (ex-actief)

|

| > failover tonen

failover uit (pseudo-stand-by)

Primaire failover-eenheid

failover LAN-interface: FOVER Port-channel3 (omhoog)

Time-out opnieuw verbinden 0:00:00

Eenheid Poll frequentie 1 seconden, holdtime 15 seconden

Interface Poll frequentie 5 seconden, holdtime 25 seconden

Interfacebeleid 1

Gecontroleerde interfaces 0 van maximaal 1291

Interval voor melding van MAC-adresbeweging niet ingesteld

failover-replicatie http

> ip weergeven

IP-adressen systeem:

Subnetmasker met interfacenaam en IP-adres

Poortkanaal3 FOVER 172.16.51.1 255.255.255.0 unset

Huidige IP-adressen:

Subnetmasker met interfacenaam en IP-adres

Poortkanaal3 FOVER 172.16.51.1 255.255.255.0 unset

>

|

> failover tonen

failover uit

Secundaire failover-eenheid

failover LAN-interface: niet geconfigureerd

Time-out opnieuw verbinden 0:00:00

Eenheid Poll frequentie 1 seconden, holdtime 15 seconden

Interface Poll frequentie 5 seconden, holdtime 25 seconden

Interfacebeleid 1

Gecontroleerde interfaces 0 van maximaal 1291

Interval voor melding van MAC-adresbeweging niet ingesteld

> ip weergeven

IP-adressen systeem:

Subnetmasker met interfacenaam en IP-adres

Huidige IP-adressen:

Subnetmasker met interfacenaam en IP-adres

>

|

Belangrijkste punten om op te merken voor de Disable HA samen met 'clear-interfaces' van Active FTD CLI:

| Actieve Eenheid

|

Standby-eenheid

|

- De failover-configuratie is verwijderd

- De IP's worden verwijderd

|

- De failover-configuratie wordt niet verwijderd, maar de failover is uitgeschakeld (pseudo-Standby)

- De IP's worden verwijderd

|

Scenario 4

Voer de opdracht 'hoge beschikbaarheid configureren uitschakelen clear-interfaces' uit om de failover-configuratie te verwijderen van het Standby FTD-apparaat:

> configure high-availability disable clear-interfaces

High-availability will be disabled. Do you really want to continue?

Please enter 'YES' or 'NO': YES

Successfully disabled high-availability.

>

Het resultaat:

| Primair (ex-stand-by) |

Secundair (actief)

|

| > failover tonen

failover uit

Secundaire failover-eenheid

failover LAN-interface: niet geconfigureerd

Time-out opnieuw verbinden 0:00:00

Eenheid Poll frequentie 1 seconden, holdtime 15 seconden

Interface Poll frequentie 5 seconden, holdtime 25 seconden

Interfacebeleid 1

Gecontroleerde interfaces 0 van maximaal 1291

Interval voor melding van MAC-adresbeweging niet ingesteld

> ip weergeven

IP-adressen systeem:

Subnetmasker met interfacenaam en IP-adres

Huidige IP-adressen:

Subnetmasker met interfacenaam en IP-adres

>

|

> failover tonen

failover aan

Secundaire failover-eenheid

failover LAN-interface: FOVER Port-channel3 (omhoog)

Time-out opnieuw verbinden 0:00:00

Eenheid Poll frequentie 1 seconden, holdtime 15 seconden

Interface Poll frequentie 5 seconden, holdtime 25 seconden

Interfacebeleid 1

Gecontroleerde interfaces 4 van maximaal 1291

Interval voor melding van MAC-adresbeweging niet ingesteld

failover-replicatie http

Versie: 9.18(4)210, mate 9.18(4)210

Serienummer: ONS FLM2108V9YG, Mate FLM1949C5RR

Laatste failover op: 07:06:56 UTC 18 jul. 2024

Deze host: Secundair - actief

Actieve tijd: 1194 (sec)

Sleuf 0: UCS B-B200-M3-U HW/SW Rev (0.0/9.18(4)210)-status (Up SYS)

Interfacediagnose (0.0.0.0): Normaal (wachten)

Interface NET204 (172.16.204.1): Normaal (bewaakt)

Interface NET202 (172.16.202.1): Normaal (bewaakt)

Interface NET203 (172.16.203.1): Normaal (bewaakt)

Sleuf 1: snort rev (1.0)-status (omhoog)

Sleuf 2: diskstatus rev (1.0) status (omhoog)

Andere host: Primair - uitgeschakeld

Actieve tijd: 846 (sec)

Sleuf 0: UCS B-B200-M3-U HW/SW Rev (0.0/9.18(4)210)-status (Up SYS)

Interfacediagnose (0.0.0.0): Onbekend (wachtrij)

Interface NET204 (172.16.204.2): Onbekend (bewaakt)

Interface NET202 (172.16.202.2): Onbekend (bewaakt)

Interface NET203 (172.16.203.2): Onbekend (bewaakt)

Sleuf 1: snort rev (1.0)-status (omhoog)

Sleuf 2: diskstatus rev (1.0) status (omhoog) > ip weergeven

IP-adressen systeem:

Subnetmasker met interfacenaam en IP-adres

Poortkanaal2.202 NET202 172.16.202.1 255.255.255.0 handleiding

Poortkanaal2.203 NET203 172.16.203.1 255.255.255.0 handleiding

Poortkanaal3 FOVER 172.16.51.1 255.255.255.0 unset

Ethernet1/4 NET204 172.16.204.1 255.255.255.0 handleiding

Huidige IP-adressen:

Subnetmasker met interfacenaam en IP-adres

Poortkanaal2.202 NET202 172.16.202.1 255.255.255.0 handleiding

Poortkanaal2.203 NET203 172.16.203.1 255.255.255.0 handleiding

Poortkanaal3 FOVER 172.16.51.2 255.255.255.0 unset

Ethernet1/4 NET204 172.16.204.1 255.255.255.0 handleiding |

Belangrijkste punten om op te merken voor de Disable HA samen met 'clear-interfaces' van Active FTD CLI:

| Actieve Eenheid

|

Standby-eenheid

|

- De failover-configuratie is niet verwijderd

- De IP's worden niet verwijderd

|

- De failover-configuratie is verwijderd

- De IP's worden verwijderd

|

Stap 6. Nadat u de taak heeft voltooid, registreert u de apparaten bij het FMC en schakelt u het HA-paar in.

Taak 7. HA opschorten

Taakvereiste:

Schort de HA op vanaf de FTD CLISH CLI

Oplossing:

Stap 1. Voer de opdracht uit op de primaire FTD en bevestig (typ YES).

> configure high-availability suspend

Please ensure that no deployment operation is in progress before suspending high-availability.

Please enter 'YES' to continue if there is no deployment operation in progress and 'NO' if you wish to abort: YES

Successfully suspended high-availability.

Stap 2. Verifieer de wijzigingen op de primaire eenheid:

> show high-availability config

Failover Off

Failover unit Primary

Failover LAN Interface: fover_link Ethernet1/4 (up)

Reconnect timeout 0:00:00

Unit Poll frequency 1 seconds, holdtime 15 seconds

Interface Poll frequency 5 seconds, holdtime 25 seconds

Interface Policy 1

Monitored Interfaces 1 of 1041 maximum

MAC Address Move Notification Interval not set

failover replication http

Stap 3. Het resultaat op de secundaire eenheid:

> show high-availability config

Failover Off (pseudo-Standby)

Failover unit Secondary

Failover LAN Interface: fover_link Ethernet1/4 (up)

Reconnect timeout 0:00:00

Unit Poll frequency 1 seconds, holdtime 15 seconds

Interface Poll frequency 5 seconds, holdtime 25 seconds

Interface Policy 1

Monitored Interfaces 1 of 1041 maximum

MAC Address Move Notification Interval not set

failover replication http

Stap 4. Hervat HA op de primaire eenheid:

> configure high-availability resume

Successfully resumed high-availablity.

> .

No Active mate detected

!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!

Beginning configuration replication: Sending to mate.

End Configuration Replication to mate

>

> show high-availability config

Failover On

Failover unit Primary

Failover LAN Interface: fover_link Ethernet1/4 (up)

Reconnect timeout 0:00:00

Unit Poll frequency 1 seconds, holdtime 15 seconds

Interface Poll frequency 5 seconds, holdtime 25 seconds

Interface Policy 1

Monitored Interfaces 1 of 1041 maximum

MAC Address Move Notification Interval not set

failover replication http

Stap 5. Het resultaat op de secundaire eenheid nadat HA is hervat:

> ..

Detected an Active mate

Beginning configuration replication from mate.

WARNING: Failover is enabled but standby IP address is not configured for this interface.

WARNING: Failover is enabled but standby IP address is not configured for this interface.

End configuration replication from mate.

>

> show high-availability config

Failover On

Failover unit Secondary

Failover LAN Interface: fover_link Ethernet1/4 (up)

Reconnect timeout 0:00:00

Unit Poll frequency 1 seconds, holdtime 15 seconds

Interface Poll frequency 5 seconds, holdtime 25 seconds

Interface Policy 1

Monitored Interfaces 1 of 1041 maximum

MAC Address Move Notification Interval not set

failover replication http

>

Veelgestelde vragen (FAQ)

Wanneer de configuratie wordt gerepliceerd, wordt deze onmiddellijk opgeslagen (regel-voor-regel) of aan het eind van de replicatie?

Aan het einde van de replicatie. Het bewijs bevindt zich aan het einde van de output van de opdracht debug fover sync, waar de config/command-replicatie wordt getoond:

cli_xml_server: frep_write_cmd: Cmd: access-list CSM_FW_ACL_ line 1506 remark rule-id 268442578: L7 RULE: ACP_Rule_500

cli_xml_server: frep_write_cmd: Cmd: access-list CSM_FW_ACL_ line 1507 advanced permit tcp object-group group_10 eq 48894 object-group group_10 eq 23470 vlan eq 1392 rule-id 268442578

cli_xml_server: frep_write_cmd: Cmd: access-list CSM_FW_ACL_ line 1508 remark rule-id 268442078: ACCESS POLICY: mzafeiro_500 - Default

cli_xml_server: frep_write_cmd: Cmd: access-list CSM_FW_ACL_ line 1509 remark rule-id 268442078: L4 RULE: DEFAULT ACTION RULE

...

cli_xml_server: frep_write_cmd: Cmd: no access-list CSM_FW_ACL_ advanced permit tcp object-group group_2 eq 32881 object-group group_433 eq 39084 vlan eq 1693 rule-id 268442076

cli_xml_server: frep_write_cmd: Cmd: no access-list CSM_FW_ACL_ line 1510 remark rule-id 268442077: ACCESS POLICY: mzafeiro_ACP1500 - Mandatory

cli_xml_server: frep_write_cmd: Cmd: no access-list CSM_FW_ACL_ line 1510 remark rule-id 268442077: L7 RULE: ACP_Rule_1500

cli_xml_server: frep_write_cmd: Cmd: no access-list CSM_FW_ACL_ advanced permit tcp object-group group_6 eq 8988 object-group group_311 eq 32433 vlan eq 619 rule-id 268442077

cli_xml_server: frep_write_cmd: Cmd: no access-list CSM_FW_ACL_ line 1510 remark rule-id 268440577: ACCESS POLICY: mzafeiro_ACP1500 - Default

cli_xml_server: frep_write_cmd: Cmd: no access-list CSM_FW_ACL_ line 1510 remark rule-id 268440577: L4 RULE: DEFAULT ACTION RULE

cli_xml_server: frep_write_cmd: Cmd: access-list CSM_FW_ACL_ advanced deny ip any any rule-id 268442078 event-log flow-start

cli_xml_server: frep_write_cmd: Cmd: crypto isakmp nat-traversal

cli_xml_server: frep_write_cmd: Cmd: no object-group network group_311

cli_xml_server: frep_write_cmd: Cmd: no object-group network group_433

cli_xml_server: frep_write_cmd: Cmd: no object-group network group_6

cli_xml_server: frep_write_cmd: Cmd: no object-group network group_2

cli_xml_server: frep_write_cmd: Cmd: write memory <--

Wat gebeurt er als een eenheid zich in een pseudo-Standby-staat bevindt (failover uitgeschakeld) en u het opnieuw laadt terwijl de andere eenheid failover ingeschakeld is en actief is?

U eindigt in een actief/actief scenario (hoewel het technisch een actief/failover-off is). Zodra de eenheid is geactiveerd, wordt de failover uitgeschakeld, maar de eenheid gebruikt dezelfde IP-adressen als de actieve eenheid. Er is dus effectief sprake van de volgende toestand:

- Eenheid-1: Active

- Eenheid-2: failover is uitgeschakeld. De unit gebruikt dezelfde gegevens-IP's als unit-1, maar verschillende MAC-adressen.

Wat gebeurt er met de failover-configuratie als u de failover handmatig uitschakelt (stel een hoge beschikbaarheid in) en u het apparaat opnieuw laadt?

Wanneer u de failover uitschakelt, is het geen permanente wijziging (niet opgeslagen in het opstartconfiguratie-configuratie, tenzij u beslist dit expliciet te doen). U kunt het apparaat op 2 verschillende manieren opnieuw opstarten/laden en met de tweede manier moet u voorzichtig zijn:

Situatie 1. Opnieuw opstarten vanaf CLISH

Bij opnieuw opstarten vanaf CLISH wordt er niet om een bevestiging gevraagd. De configuratiewijziging wordt dus niet opgeslagen in startup-config:

> configure high-availability suspend

Please ensure that no deployment operation is in progress before suspending high-availability.

Please enter 'YES' to continue if there is no deployment operation in progress and 'NO' if you wish to abort: YES

Successfully suspended high-availability.

Het in bedrijf stellen-configureren heeft de failover uitgeschakeld. In dit geval was de unit stand-by en kwam in de pseudo-stand-by-stand zoals verwacht om een actief/actief scenario te voorkomen:

firepower# show failover | include Failover

Failover Off (pseudo-Standby)

Failover unit Secondary

Failover LAN Interface: FOVER Ethernet1/1 (up)

Het opstarten-config heeft de failover nog toegelaten:

firepower# show startup | include failover

failover

failover lan unit secondary

failover lan interface FOVER Ethernet1/1

failover replication http

failover link FOVER Ethernet1/1

failover interface ip FOVER 192.0.2.1 255.255.255.0 standby 192.0.2.2

failover ipsec pre-shared-key *****

Start het apparaat opnieuw op vanaf CLISH (opdracht reboot):

> reboot

This command will reboot the system. Continue?

Please enter 'YES' or 'NO': YES

Broadcast message from root@

Threat Defense System: CMD=-stop, CSP-ID=cisco-ftd.6.2.2.81__ftd_001_JMX2119L05CYRIBVX1, FLAG=''

Cisco FTD stopping ...

Aangezien failover is ingeschakeld, zal zodra de eenheid actief is, het apparaat naar de onderhandelingsfase voor de failover gaan om te proberen de externe peer te detecteren:

User enable_1 logged in to firepower

Logins over the last 1 days: 1.

Failed logins since the last login: 0.

Type help or '?' for a list of available commands.

firepower> .

Detected an Active mate

Situatie 2. Opnieuw opstarten vanaf LINA CLI

Bij opnieuw opstarten vanuit LINA (opdracht reload) wordt om een bevestiging gevraagd. Aldus, voor het geval dat u Y selecteert (Ja), wordt de configuratieverandering opgeslagen in opstarten -opstarten-configuratie:

firepower# reload

System config has been modified. Save? [Y]es/[N]o: Y <-- Be careful. This disables the failover in the startup-config

Cryptochecksum: 31857237 8658f618 3234be7c 854d583a

8781 bytes copied in 0.940 secs

Proceed with reload? [confirm]

firepower# show startup | include failover

no failover

failover lan unit secondary

failover lan interface FOVER Ethernet1/1

failover replication http

failover link FOVER Ethernet1/1

failover interface ip FOVER 192.0.2.1 255.255.255.0 standby 192.0.2.2

failover ipsec pre-shared-key *****

Zodra de eenheid actief is, wordt de failover uitgeschakeld:

firepower# show failover | include Fail

Failover Off

Failover unit Secondary

Failover LAN Interface: FOVER Ethernet1/1 (up)

Opmerking: Om dit scenario te vermijden, zorg ervoor dat wanneer u wordt veroorzaakt, u niet de veranderingen in het opstarten -opstarten-config bewaart.

Gerelateerde informatie

- Alle versies van de Cisco Firepower Management Center-configuratiehandleiding vindt u hier

Navigatie in de documentatie voor Cisco Secure Firewall Threat Defence

- Alle versies van de FXOS Chassis Manager- en CLI-configuratiehandleidingen vindt u hier

Navigatie in Cisco Firepower 4100/9300 FXOS-documentatie

- Cisco Global Technical Assistance Center (TAC) raadt deze visuele handleiding ten zeerste aan voor diepgaande praktische kennis over Cisco Firepower Security Technologies van de volgende generatie:

Cisco Firepower Threat Defence (FTD): Beste praktijken voor configuratie en probleemoplossing voor de next-generation firewall (NGFW), next-generation inbraakpreventiesysteem (NGIPS) en Advanced Malware Protection (AMP)

- TechNotes voor alle configuratie en probleemoplossing die betrekking hebben op de FirePOWER-technologieën

Cisco Secure Firewall Management Center

Feedback

Feedback