Registratie van slimme licenties voor FMC en FTD gebruiken voor probleemoplossing

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

In dit document wordt de configuratie voor de registratie van slimme licenties beschreven van Firepower Management Center op door Firepower Threat Defence beheerde apparaten.

Voorwaarden

Vereisten

Er zijn geen specifieke vereisten van toepassing op dit document.

Gebruikte componenten

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Achtergrondinformatie

registratie van FMC-, FTD- en slimme licenties.

Smart License-registratie wordt uitgevoerd op het Firepower Management Center (FMC). Het VCC communiceert via het internet met de Cisco Smart Software Manager (CSSM)-portal. In CSSM beheert de firewallbeheerder de Smart Account en de bijbehorende licenties. Het FMC kan vrijelijk licenties toewijzen en verwijderen aan de beheerde Firepower Threat Defence (FTD)-apparaten. Met andere woorden, het FMC beheert centraal de vergunningen voor FTD-apparatuur.

Voor het gebruik van bepaalde eigenschappen van FTD-apparaten is een aanvullende licentie vereist. De slimme licentietypen die klanten aan een FTD-apparaat kunnen toewijzen, worden gedocumenteerd in FTD-licentietypen en -beperkingen.

De basislicentie is opgenomen in het FTD-apparaat. Deze licentie wordt automatisch geregistreerd in uw Smart Account wanneer het VCC is geregistreerd bij CSSM.

De op termijn gebaseerde licenties: Threat, Malware en URL-filtering zijn optioneel. Om functies te gebruiken die betrekking hebben op een licentie, moet een licentie worden toegewezen aan het FTD-apparaat.

Om een Firepower Management Center Virtual (FMCv) te kunnen gebruiken voor het FTD-beheer, is ook een Firepower MCv Device License in CSSM nodig voor het FMCv.

De FMCv licentie is opgenomen in de software en het is eeuwigdurend.

Daarnaast worden in dit document scenario's geboden om te helpen bij het oplossen van vaak voorkomende fouten in de licentieregistratie.

Kijk voor meer informatie over licenties op Cisco Firepower System functielicenties en veelgestelde vragen over FirePOWER Licensing.

Registratie van Slimme FMC-licenties

Voorwaarden

1. Om een slimme vergunning te kunnen registreren, moet het VCC toegang hebben tot het internet. Aangezien het certificaat wordt uitgewisseld tussen het VCC en de Smart License Cloud met HTTPS, moet u ervoor zorgen dat er geen apparaat in het pad is dat de communicatie kan beïnvloeden of wijzigen. (bijvoorbeeld Firewall, Proxy, SSL-decryptie apparaat, enzovoort).

2. Open de CSSM en geef een Token ID uit vanuit Inventaris > Algemeen > Nieuwe Token-knop, zoals in deze afbeelding.

Om sterke encryptie te gebruiken, laat de Allow uitvoer-gecontroleerde functionaliteit op de producten toe die met deze symbolische optie worden geregistreerd. Als deze optie is ingeschakeld, wordt het selectieteken weergegeven in het aankruisvakje.

3. Selecteer Token maken.

Registratie van Slimme FMC-licenties

Ga naar het systeem > Licenties > Slimme Licenties op het VCC en selecteer de knop Registreren, zoals in deze afbeelding.

Voer de Token ID in het venster voor registratie van slimme licenties in en selecteer Wijzigingen toepassen, zoals in deze afbeelding.

Als de registratie van de slimme licentie succesvol was, wordt de productregistratiestatus geregistreerd, zoals in deze afbeelding wordt weergegeven.

Als u een licentie op basis van de voorwaarden aan het FTD-apparaat wilt toewijzen, selecteert u Licenties bewerken. Selecteer en voeg vervolgens een beheerd apparaat toe aan het gedeelte Apparaten met licentie. Selecteer tot slot de knop Toepassen zoals in deze afbeelding.

Bevestiging in Smart Software Manager (SSM)-kant

Het succes van de registratie van de Slimme Licentie van het VCC kan worden bevestigd door Inventory > Event Log in CSSM, zoals in deze afbeelding wordt getoond.

De registratiestatus van het VCC kan worden bevestigd op basis van de inventaris > Product Instanties. Controleer het gebeurtenissenlogboek van het tabblad Gebeurtenislogboek. De Smart License-registratie en de gebruiksstatus kunnen worden gecontroleerd via het tabblad Inventaris > Licenties. Controleer of de op voorwaarden gebaseerde licentie die u hebt aangeschaft, correct wordt gebruikt en er geen meldingen zijn die op onvoldoende licenties wijzen.

Registratie van FMC Smart License

De-registratie van het VCC uit Cisco SSM opheffen

Als u de licentie om de een of andere reden wilt vrijgeven of een ander token wilt gebruiken, navigeert u naar Systeem > Licenties > Slimme licenties en selecteert u de knop Registreren verwijderen, zoals in deze afbeelding wordt weergegeven.

Registratie uit SSM-kant verwijderen

Open Smart Software Manager (Cisco Smart Software Manager) en selecteer in de lijst > Product-instanties de optie Verwijderen op het gewenste VCC. Selecteer vervolgens Product Instance verwijderen om het VCC te verwijderen en de toegewezen licenties vrij te geven, zoals in deze afbeelding.

RMA

Als het VCC is teruggekeerd, deregistreert u het VCC bij Cisco Smart Software Manager (CSSM) met behulp van de stappen in het vak FMC Smart License DeRegistration > Registratie uit SSM verwijderen en registreert u het VCC opnieuw bij CSSM met behulp van de stappen in het vak FMC Smart License Registration.

Problemen oplossen

Verificatie van tijdsynchronisatie

Open de FMC CLI (bijvoorbeeld SSH) en controleer of de tijd juist is en gesynchroniseerd is met een vertrouwde NTP-server. Omdat het certificaat wordt gebruikt voor de authenticatie van slimme licenties, is het belangrijk dat het VCC over de juiste tijdsinformatie beschikt:

admin@FMC:~$ date

Thu Jun 14 09:18:47 UTC 2020

admin@FMC:~$

admin@FMC:~$ ntpq -pn

remote refid st t when poll reach delay offset jitter

==============================================================================

*10.0.0.2 171.68.xx.xx 2 u 387 1024 377 0.977 0.469 0.916

127.127.1.1 .SFCL. 13 l - 64 0 0.000 0.000 0.000

Controleer vanuit de FMC UI de NTP-serverwaarden vanuit System > Configuration > Time Synchronization.

Naamresolutie inschakelen en bereikbaarheid controleren op tools.cisco.com (smartreceiver.cisco.com van FMC 7.3+)

Zorg ervoor dat het VCC een FQDN kan oplossen en bereikbaar is via tools.cisco.com (smartreceiver.cisco.com) vanaf FMC 7.3 volgens Cisco bug ID CSCwj95397

> expert admin@FMC2000-2:~$ sudo su Password: root@FMC2000-2:/Volume/home/admin# ping tools.cisco.com PING tools.cisco.com (173.37.145.8) 56(84) bytes of data. 64 bytes from tools2.cisco.com (173.37.145.8): icmp_req=1 ttl=237 time=163 ms 64 bytes from tools2.cisco.com (173.37.145.8): icmp_req=2 ttl=237 time=163 ms

Controleer vanuit de FMC UI het IP-beheer en de DNS-server via System > Configuration > Management Interfaces.

Controleer de toegang tot HTTPS (TCP 443) van het VCC tot tools.cisco.com (smartreceiver.cisco.com van FMC 7.3+)

Gebruik de opdracht Telnet of curl om ervoor te zorgen dat het VCC HTTPS-toegang heeft tot tools.cisco.com (smartreceiver.cisco.com van FMC 7.3+). Als de TCP 443-communicatie is verbroken, controleert u of deze niet is geblokkeerd door een firewall en of er geen SSL-decryptie-apparaat in het pad is.

root@FMC2000-2:/Volume/home/admin# telnet tools.cisco.com 443 Trying 72.163.4.38... Connected to tools.cisco.com. Escape character is '^]'. ^CConnection closed by foreign host. <--- Press Ctrl+C

Curl test:

root@FMC2000-2:/Volume/home/admin# curl -vvk https://tools.cisco.com

* Trying 72.163.4.38...

* TCP_NODELAY set

* Connected to tools.cisco.com (72.163.4.38) port 443 (#0)

* ALPN, offering http/1.1

* Cipher selection: ALL:!EXPORT:!EXPORT40:!EXPORT56:!aNULL:!LOW:!RC4:@STRENGTH

* successfully set certificate verify locations:

* CAfile: /etc/ssl/certs/ca-certificates.crt

CApath: none

* TLSv1.2 (OUT), TLS header, Certificate Status (22):

* TLSv1.2 (OUT), TLS handshake, Client hello (1):

* TLSv1.2 (IN), TLS handshake, Server hello (2):

* TLSv1.2 (IN), TLS handshake, Certificate (11):

* TLSv1.2 (IN), TLS handshake, Server finished (14):

* TLSv1.2 (OUT), TLS handshake, Client key exchange (16):

* TLSv1.2 (OUT), TLS change cipher, Change cipher spec (1):

* TLSv1.2 (OUT), TLS handshake, Finished (20):

* TLSv1.2 (IN), TLS change cipher, Change cipher spec (1):

* TLSv1.2 (IN), TLS handshake, Finished (20):

* SSL connection using TLSv1.2 / AES128-GCM-SHA256

* ALPN, server accepted to use http/1.1

* Server certificate:

* subject: C=US; ST=CA; L=San Jose; O=Cisco Systems, Inc.; CN=tools.cisco.com

* start date: Sep 17 04:00:58 2018 GMT

* expire date: Sep 17 04:10:00 2020 GMT

* issuer: C=US; O=HydrantID (Avalanche Cloud Corporation); CN=HydrantID SSL ICA G2

* SSL certificate verify ok.

> GET / HTTP/1.1

> Host: tools.cisco.com

> User-Agent: curl/7.62.0

> Accept: */*

>

< HTTP/1.1 200 OK

< Date: Wed, 17 Jun 2020 10:28:31 GMT

< Last-Modified: Thu, 20 Dec 2012 23:46:09 GMT

< ETag: "39b01e46-151-4d15155dd459d"

< Accept-Ranges: bytes

< Content-Length: 337

< Access-Control-Allow-Credentials: true

< Access-Control-Allow-Methods: GET, POST, PUT, DELETE, OPTIONS

< Access-Control-Allow-Headers: Content-type, fromPartyID, inputFormat, outputFormat, Authorization, Content-Length, Accept, Origin

< Content-Type: text/html

< Set-Cookie: CP_GUTC=10.163.4.54.1592389711389899; path=/; expires=Mon, 16-Jun-25 10:28:31 GMT; domain=.cisco.com

< Set-Cookie: CP_GUTC=10.163.44.92.1592389711391532; path=/; expires=Mon, 16-Jun-25 10:28:31 GMT; domain=.cisco.com

< Cache-Control: max-age=0

< Expires: Wed, 17 Jun 2020 10:28:31 GMT

<

<html>

<head>

<script language="JavaScript">

var input = document.URL.indexOf('intellishield');

if(input != -1) {

window.location="https://intellishield.cisco.com/security/alertmanager/";

}

else {

window.location="http://www.cisco.com";

};

</script>

</head>

<body>

<a href="http://www.cisco.com">www.cisco.com</a>

</body>

</html>

* Connection #0 to host tools.cisco.com left intact

root@FMC2000-2:/Volume/home/admin#

DNS-verificatie

Controleer de geslaagde oplossing op tools.cisco.com (smartreceiver.cisco.com van FMC 7.3+):

root@FMC2000-2:/Volume/home/admin# nslookup tools.cisco.com Server: 192.0.2.100 Address: 192.0.2.100#53 Non-authoritative answer: Name: tools.cisco.com Address: 72.163.4.38

Proxy-verificatie

Als apProxy wordt gebruikt, controleer dan de waarden op zowel het VCC als de proxyserver-side. Controleer in het VCC of het VCC de juiste proxyserver IP en poort gebruikt.

root@FMC2000-2:/Volume/home/admin# cat /etc/sf/smart_callhome.conf KEEP_SYNC_ACTIVE:1 PROXY_DST_URL:https://tools.cisco.com/its/service/oddce/services/DDCEService PROXY_SRV:192.0.xx.xx PROXY_PORT:80

In de FMC UI kunnen de proxywaarden worden bevestigd via System > Configuration > Management Interfaces.

Indien de waarden van de FMC-zijde juist zijn, controleer dan de waarden van de proxy-serverzijde (bijvoorbeeld, indien de proxy-server toegang verleent vanuit het FMC en tools.cisco.com. Bovendien, laat verkeer en certificaatuitwisseling door de volmacht toe. Het VCC gebruikt een certificaat voor de registratie van slimme vergunningen).

Verlopen Token ID

Controleer of de afgegeven token-id niet is verlopen. Als deze is verlopen, vraagt u de Smart Software Manager-beheerder een nieuwe token op te geven en de slimme licentie opnieuw te registreren met de nieuwe Token ID.

De FMC-gateway wijzigen

Er kunnen gevallen zijn waarin Smart License authenticatie niet correct kan worden uitgevoerd vanwege de effecten van een relay proxy of SSL decryptie apparaat. Indien mogelijk de route voor de internettoegang van het VCC wijzigen om deze apparaten te vermijden en de registratie van de slimme vergunning opnieuw proberen.

Bekijk de Health Events op FMC

Ga in het VCC naar Systeem > Gezondheid > Evenementen en controleer de status van de Smart License Monitor module op fouten. Bijvoorbeeld, als de verbinding mislukt vanwege een verlopen certificaat; een fout, zoals id gecertificeerd verlopen wordt gegenereerd, zoals in deze afbeelding.

Controleer het gebeurtenissenlogboek aan de SSM-kant

Als het VCC verbinding kan maken met de CSSM, controleert u het gebeurtenissenlogboek van de connectiviteit in Inventory > Event Log. Controleer of er dergelijke gebeurtenislogbestanden of foutlogbestanden in de CSM zijn. Indien er geen probleem is met de waarden/exploitatie van de VCC-locatie en er geen gebeurtenislogboek aan de zijde van de CSSM is, bestaat de mogelijkheid dat er een probleem is met de route tussen het VCC en de CSSM.

Veelvoorkomende problemen

Samenvatting van de registratie- en toelatingsstaten:

| Registratiestatus van product |

Toepassingsstatus |

Opmerkingen |

| NIET GEREGISTREERD |

— |

Het VCC staat niet geregistreerd of wordt niet geëvalueerd. Dit is de begintoestand na de installatie van het VCC of na het verstrijken van de evaluatievergunning voor 90 dagen. |

| Geregistreerd |

geautoriseerd |

Het FMC is geregistreerd bij Cisco Smart Software Manager (CSSM) en er zijn FTD-apparaten geregistreerd met een geldig abonnement. |

| Geregistreerd |

Vergunning verlopen |

Het VCC heeft niet meer dan 90 dagen gecommuniceerd met het Cisco-licentiestuknummer. |

| Geregistreerd |

NIET GEREGISTREERD |

Het FMC is geregistreerd bij Cisco Smart Software Manager (CSSM), maar er zijn geen FTD-apparaten geregistreerd in het FMC. |

| Geregistreerd |

Out-of-Compliance |

Het FMC is geregistreerd bij Cisco Smart Software Manager (CSSM), maar er zijn FTD-apparaten geregistreerd met een ongeldig abonnement(en). Een FTD (FP4112)-apparaat maakt bijvoorbeeld gebruik van THREAT-abonnement, maar met Cisco Smart Software Manager (CSSM) zijn er geen THREAT-abonnementen beschikbaar voor FP4112. |

| Evaluatie (90 dagen) |

N.v.t. |

De evaluatieperiode is in gebruik, maar er zijn geen FTD-apparaten geregistreerd in het VCC. |

Casestudy 1. Ongeldige token

Symptoom: registratie op de CSSM mislukt snel (~10) vanwege een ongeldig token, zoals in deze afbeelding.

Resolutie: gebruik een geldige token.

Casestudy 2. Ongeldige DNS

Symptoom: na enige tijd is registratie op de CSSM mislukt (~25 seconden), zoals in deze afbeelding wordt weergegeven.

Controleer het /var/log/process_stdout.log bestand. De DNS kwestie wordt gezien:

root@FMC2000-2:/Volume/home/admin# cat /var/log/process_stdout.log 2020-06-25 09:05:21 sla[24043]: *Thu Jun 25 09:05:10.989 UTC: CH-LIB-ERROR: ch_pf_curl_send_msg[494],

failed to perform, err code 6, err string "Couldn't resolve host name"

Resolutie: CSSM fout in hostname-resolutie. De resolutie is om DNS te configureren, indien niet geconfigureerd, of de DNS problemen op te lossen.

Case Study 3. Ongeldige tijdwaarden

Symptoom: na enige tijd is registratie op de CSSM mislukt (~25 seconden), zoals in deze afbeelding wordt weergegeven.

Controleer het /var/log/process_stdout.log bestand. De certificaatkwesties worden gezien:

2021-06-25 09:22:51 sla[24043]: *Fri Jun 25 09:22:39.716 UTC: CH-LIB-TRACE: ch_pf_curl_request_init[59], request "POST", url "https://tools.cisco.com/its/service/oddce/services/DDCEService" 2021-06-25 09:22:51 sla[24043]: *Fri Jun 25 09:22:39.716 UTC: CH-LIB-TRACE: ch_pf_curl_post_prepare[299], https related setting 2021-06-25 09:22:51 sla[24043]: *Fri Jun 25 09:22:39.716 UTC: CH-LIB-TRACE: ch_pf_curl_post_prepare[302], set ca info 2021-06-25 09:22:51 sla[24043]: *Fri Jun 25 09:22:39.716 UTC: CH-LIB-TRACE: ch_pf_curl_head_init[110], init msg header 2021-06-25 09:22:51 sla[24043]: *Fri Jun 25 09:22:40.205 UTC: CH-LIB-ERROR: ch_pf_curl_send_msg[494],

failed to perform, err code 60, err string "SSL peer certificate or SSH remote key was not OK" 2021-06-25 09:22:51 sla[24043]: *Fri Jun 25 09:22:40.205 UTC: CH-LIB-TRACE: ch_pf_http_unlock[330], unlock http mutex. 2021-06-25 09:22:51 sla[24043]: *Fri Jun 25 09:22:40.205 UTC: CH-LIB-TRACE: ch_pf_send_http[365], send http msg, result 30 2021-06-25 09:22:51 sla[24043]: *Fri Jun 25 09:22:40.205 UTC: CH-LIB-TRACE: ch_pf_curl_is_cert_issue[514],

cert issue checking, ret 60, url https://tools.cisco.com/its/service/oddce/services/DDCEService

Controleer de VCC-tijdwaarde:

root@FMC2000-2:/Volume/home/admin# date Fri Jun 25 09:27:22 UTC 2021

Case study 4. Geen abonnement

Als er geen licentieabonnement voor een specifieke functie is, kan het VCC niet worden ingezet:

Resolutie: Het is nodig om het vereiste abonnement op het apparaat te kopen en toe te passen.

Case study 5. Out-of-Compliance (OSC)

Als er geen recht op FTD-abonnementen bestaat, gaat de slimme FMC-licentie naar de staat van de niet-naleving (OSC):

Controleer in de CSM de meldingen op fouten:

Case study 6. Geen sterke encryptie

Als alleen de basislicentie wordt gebruikt, is Data Encryption Standard (DES)-codering ingeschakeld in de FTD LINA-engine. In dat geval mislukken implementaties zoals L2L Virtual Private Network (VPN) met sterkere algoritmen:

Resolutie: registreer het VCC bij de CSSM en laat een sterk encryptie-kenmerk inschakelen.

Aanvullende opmerkingen

Melding van slimme licentiestatus instellen

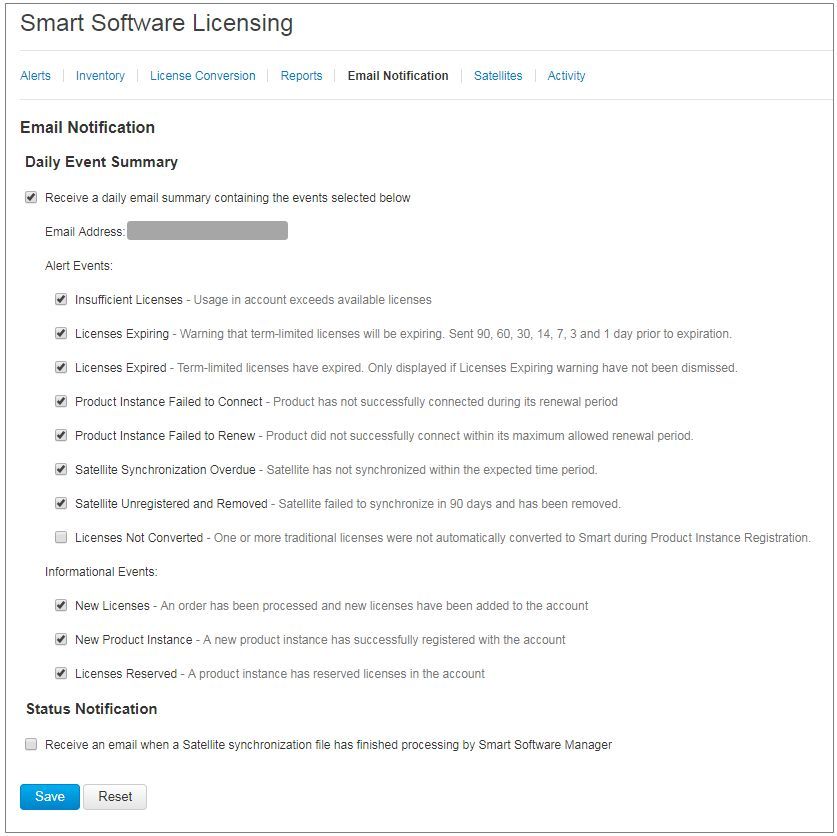

E-mailmelding via SSM

Aan de SSM-kant maakt SSM Email Notification de ontvangst van samenvattende e-mails voor verschillende gebeurtenissen mogelijk. Bijvoorbeeld een melding bij gebrek aan licentie of bij verlopen licenties. Er kunnen meldingen van een verbinding met een productexemplaar of een update van een storing worden ontvangen.

Deze functie is zeer nuttig om het optreden van functionele beperkingen als gevolg van het verlopen van de licentie op te merken en te voorkomen.

Ontvang meldingen van gezondheidsmeldingen van het VCC

Van de kant van het VCC is het mogelijk om een Health Monitor Alert te configureren en een waarschuwingsbericht te ontvangen van een gezondheidsgebeurtenis. De Module Smart License Monitor is beschikbaar om de status van de Smart License te controleren. De monitorwaarschuwing ondersteunt Syslog, Email en SNMP-trap.

Dit is een configuratievoorbeeld om een Syslog-bericht te krijgen wanneer een Smart License monitor-gebeurtenis plaatsvindt:

Dit is een voorbeeld van een gezondheidswaarschuwing:

Het door het VCC gegenereerde Syslog-bericht is:

Mar 13 18:47:10 xx.xx.xx.xx Mar 13 09:47:10 FMC : HMNOTIFY: Smart License Monitor (Sensor FMC): Severity: critical: Smart License usage is out of compliance

Raadpleeg de gezondheidsbewaking voor aanvullende informatie over de meldingen voor de gezondheidsmonitor.

Meervoudige VCC's op dezelfde slimme account

Wanneer meerdere VCC's op dezelfde slimme rekening worden gebruikt, moet elke VCC-hostnaam uniek zijn. Wanneer meerdere VCC's in CSSM's worden beheerd, moet, om elk VCC van elkaar te onderscheiden, de hostnaam van elk VCC uniek zijn. Dit is handig voor het onderhoud van de Slimme Licentie van het FMC.

FMC moet internetconnectiviteit behouden

Na registratie controleert het FMC elke 30 dagen de Smart License Cloud en de licentiestatus. Indien het VCC gedurende 90 dagen niet kan communiceren, blijft de erkende functie behouden, maar blijft de status Verlopen vergunning behouden. Zelfs in deze staat probeert het FMC voortdurend verbinding te maken met de Smart License Cloud.

Meervoudige FMCv implementeren

Als het Firepower System wordt gebruikt in een virtuele omgeving, wordt kloon (warm of koud) niet officieel ondersteund. Elk Firepower Management Center Virtual (FMCv) is uniek omdat het authenticatie informatie in heeft. Om meerdere FMCv te kunnen gebruiken, moet de FMCv worden gemaakt uit het OVF-bestand (Open Virtualization Format). Raadpleeg voor meer informatie over deze beperking de Cisco Firepower Management Center Virtual for VMware Implementation Quick Start Guide.

Veelgestelde vragen

Hoeveel apparaatlicenties zijn er in FTD HA vereist?

Wanneer twee FTD's worden gebruikt in High Availability is voor elk apparaat een licentie vereist. Er zijn bijvoorbeeld twee Threat- en Malware-licenties nodig als het Intrusive Protection System (IPS) en Advanced Malware Protection (AMP) op het FTD HA-paar worden gebruikt.

Waarom worden er geen AnyConnect-licenties gebruikt door FTD?

Zorg ervoor dat de AnyConnect-licentie is ingeschakeld nadat de FMC-account is geregistreerd bij de Smart Account. Als u de licentie wilt inschakelen, navigeert u naarFMC > Apparaten, kies uw apparaat en selecteer Licentie. Selecteer het pictogram Potlood, kies de licentie die wordt gedeponeerd in de Smart Account en selecteer Opslaan.

Waarom is slechts één AnyConnect-licentie 'in gebruik' in de Smart Account als 100 gebruikers zijn verbonden?

Dit is verwacht gedrag, aangezien Smart Account het aantal apparaten bijhoudt die deze licentie ingeschakeld hebben, niet actieve gebruikers verbonden.

Waarom is er de fout Device does not have the AnyConnect License na configuratie en plaatsing van een Remote Access VPN door het VCC?

Zorg ervoor dat het VCC is geregistreerd in de Smart License Cloud. Het verwachte gedrag is dat de configuratie voor toegang op afstand niet kan worden ingezet wanneer het VCC niet is geregistreerd of in de evaluatiemodus. Als het VCC is geregistreerd, controleert u of de AnyConnect-licentie in uw Smart Account aanwezig is en aan het apparaat is toegewezen.

Om een licentie toe te wijzen, bevaren inFMC Devices, selecteer uw apparaat, Licentie (potlood pictogram). Kies de licentie in de slimme account en selecteer Opslaan.

Waarom is er de fout Remote Access VPN with SSL cannot be deployed when Export-Controlled Features (Strong-crypto) are disabled wanneer er een plaatsing van een configuratie van de Verre Toegang VPN is?

De Remote Access VPN die op de FTD wordt geïmplementeerd, vereist dat een Strong Encryption-licentie is ingeschakeld. NLZorg ervoor dat een Strong Encryption-licentie op het VCC is ingeschakeld. Om de status van de Strong Encryption-licentie te controleren, bevaren aan de FMC-systeem > Licenties > Slimme licentiesen controleer of door export gecontroleerde functies zijn ingeschakeld.

Hoe kunt u een sterke encryptie-licentie inschakelen als deze Export-Controlled Features is uitgeschakeld?

Deze functionaliteit wordt automatisch ingeschakeld als het token dat wordt gebruikt tijdens de registratie van het VCC in de Smart Account Cloud de optie Export-Controlled functionaliteit toestaan op de producten die met dit token zijn ingeschakeld. Als deze optie niet is ingeschakeld voor het token, verwijdert u de registratie van het VCC en registreert u het opnieuw met deze optie ingeschakeld.

Wat kan er worden gedaan als de optie 'Export-Controlled functionaliteit op de met dit token geregistreerde producten toestaan' niet beschikbaar is als het token wordt gegenereerd?

Neem contact op met uw Cisco-accountteam.

Waarom wordt de fout 'Strong crypto (dat wil zeggen, encryptie algoritme groter dan DES) voor VPN topologie s2s niet ondersteund' ontvangen?

Deze fout wordt weergegeven wanneer het VCC de evaluatiemodus gebruikt of wanneer de Smart License Account geen recht heeft op een Strong Encryption-licentie. VControleer of het VCC is geregistreerd bij de Licentieautoriteit en of de functionaliteit voor exportcontrole van de met deze token geregistreerde producten is ingeschakeld. Als de slimme account geen sterke encryptie-licentie mag gebruiken, is de implementatie van VPN Site-to-Site-configuratie met algoritmen die sterker zijn dan DES, niet toegestaan.

Waarom wordt een "out of compliance"-status bij het VCC ontvangen?

Het apparaat kan niet meer aan de regels voldoen wanneer een van de beheerde apparaten gebruik maakt van niet-beschikbare licenties.

Hoe kan de ‘Out of Compliance’-status worden gecorrigeerd?

Volg de stappen die worden beschreven in de Firepower Configuration Guide:

1. Bekijk de sectie Smart Licences onderaan de pagina om te bepalen welke licenties nodig zijn.

2. Schaf de vereiste licenties aan via uw gebruikelijke kanalen.

3. In Cisco Smart Software Manager (https://software.cisco.com/#SmartLicensing-Inventory)Controleer of de licenties in uw virtuele account worden weergegeven.

4. Selecteer in het VCC Systeem > Licenties > Slimme licenties.

5. Selecteer Opnieuw autoriseren.

De volledige procedure vindt u in Licensing the Firepower System.

Wat zijn de functies van Firepower Threat Defense Base?

De basislicentie maakt het mogelijk:

- Configuratie van FTD-apparaten naar switch en route (inclusief DHCP Relay en NAT).

- Configuratie van FTD-apparaten in een High Availability (HA)-modus.

- Configuratie van beveiligingsmodules als een cluster binnen een Firepower 9300 chassis (intra-chassis cluster).

- Configuratie van Firepower 9300 of Firepower 4100 Series apparaten (FTD) als een cluster (inter-chassis cluster).

- Configuratie van gebruikers- en toepassingscontrole en toevoeging van gebruikers- en toepassingsvoorwaarden aan toegangscontroleregels.

Hoe kan de Firepower Threat Defence Base Features Licentie worden verkregen?

Een basislicentie wordt automatisch meegeleverd bij elke aankoop van een Firepower Threat Defence of Firepower Threat Defence Virtuele apparaat. Het wordt automatisch toegevoegd aan je Smart Account wanneer FTD zich registreert bij het FMC.

Welke IP-adressen moeten worden toegestaan op het pad tussen het VCC en de Smart License Cloud?

Het VCC gebruikt het IP-adres op poort 443 om te communiceren met de Smart License Cloud.

Dat IP-adres (https://tools.cisco.com)is opgelost aan deze IP-adressen:

- 72.163.4.38

- 173.37.145.8

Voor versies van het VCC hoger dan 7.3, verbindt het met https://smartreceiver.cisco.com die aan deze IP adressen oplost:

- 146,112,59,81

Gerelateerde informatie

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

5.0 |

14-Aug-2024 |

Hercertificering |

4.0 |

07-May-2024 |

Bijgewerkt met smartreceiver.cisco.com voor versies van FMC 7.3+ |

3.0 |

13-Sep-2022 |

Hercertificering. |

2.0 |

20-Jul-2022 |

Dit document opnieuw gecertificeerd en CCW-analyse en wijzigingen uitgevoerd om de Cisco.com PVS te verbeteren. |

1.0 |

20-Jul-2020 |

Eerste vrijgave |

Bijgedragen door Cisco-engineers

- Taisuke NakamuraKlantervaring - Customer Success Specialist

- Mikis ZafeiroudisCustomer Delivery Engineer - technisch verantwoordelijke

- David Torres RivasSoftware engineer

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback