Inleiding

In dit document wordt de configuratie van logboekregistratie voor Firepower Threat Defense (FTD) via Firepower Management Center (FMC) beschreven.

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- FirePOWER-technologie

- Adaptieve security applicatie (ASA)

- Syslog-protocol

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- ASA Firepower Threat Defence Image voor ASA (5506X/5506H-X/5506W-X, ASA 5508-X, ASA 5516-X ) waarop softwareversie 6.0.1 en hoger wordt uitgevoerd

- ASA Firepower Threat Defence Image voor ASA (5515-X, ASA 5525-X, ASA 5545-X, ASA 5555-X, ASA 5585-X) waarop softwareversie 6.0.1 en hoger wordt uitgevoerd

- VCC, versie 6.0.1 en hoger

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Achtergrondinformatie

De FTD-systeemlogboeken bieden u de informatie om het FTD-apparaat te bewaken en probleemoplossing te bieden.

De logboeken zijn nuttig zowel bij het routinematig oplossen van problemen als bij de incidentele behandeling. Het FTD-apparaat ondersteunt zowel lokale als externe logboekregistratie.

Lokale logboekregistratie kan u helpen bij het oplossen van de live problemen. Externe logboekregistratie is een methode voor het verzamelen van logbestanden van het FTD-apparaat naar een externe Syslog-server.

Vastlegging op een centrale server helpt bij het samenvoegen van logbestanden en waarschuwingen. Externe logboekregistratie kan helpen bij logcorrelatie en incidentafhandeling.

Voor lokale logboekregistratie ondersteunt het FTD-apparaat console, interne bufferoptie en de logboekregistratie voor Secure Shell (SSH).

Voor externe logboekregistratie ondersteunt het FTD-apparaat de externe Syslog-server en de E-mail Relay-server.

Opmerking: als er veel verkeer door het apparaat komt, let dan op het type logboekregistratie/de beperking van de ernst/snelheid. Doe dit om het aantal logbestanden te beperken, waardoor de impact op de firewall wordt vermeden.

Configureren

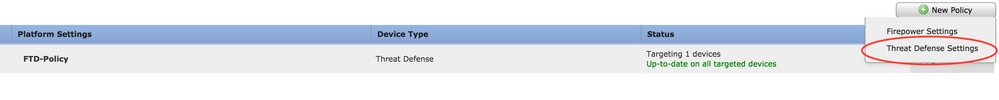

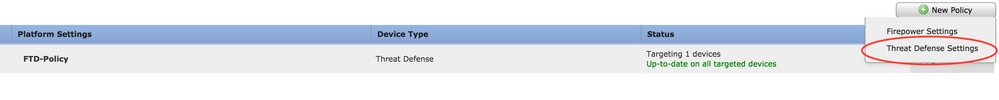

Alle met vastlegging verband houdende configuraties kunnen worden geconfigureerd wanneer u naar het Platform Settings tabblad onder het Devices tabblad navigeert. KiesDevices > Platform Settings zoals in deze afbeelding.

Klik op het potloodpictogram om het bestaande beleid te bewerken of klik New Policyen kies vervolgens Threat Defense Settingsom een nieuw FTD-beleid te maken zoals in deze afbeelding.

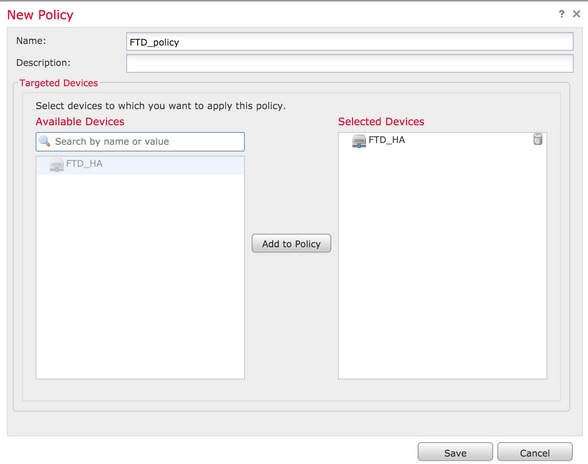

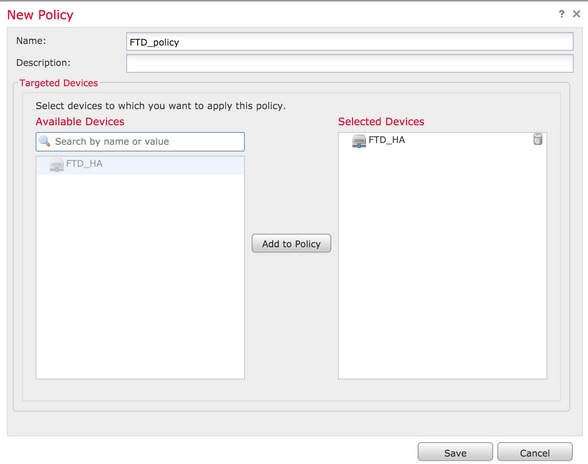

Kies het FTD-apparaat om dit beleid toe te passen en klik Save zoals in deze afbeelding.

Globale systeemconfiguratie configureren

Er zijn bepaalde configuraties die van toepassing zijn voor zowel lokale als externe logboekregistratie. Dit deel gaat over de verplichte en optionele parameters die voor Syslog kunnen worden geconfigureerd.

Logboekregistratie

De instellingsopties voor vastlegging zijn van toepassing voor lokale en externe vastlegging. Kies deze optie om de loginstelling te configureren Devices > Platform Settings.

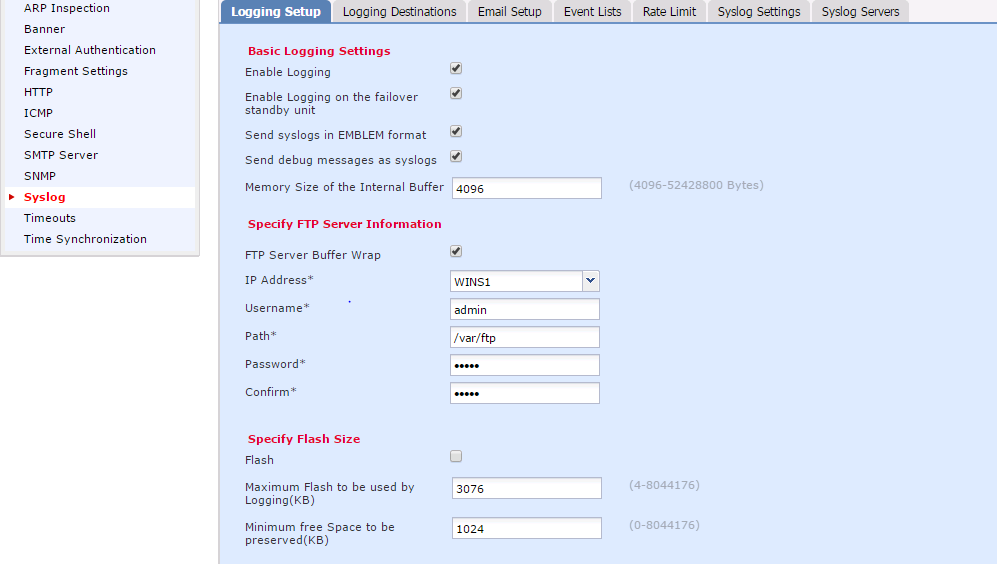

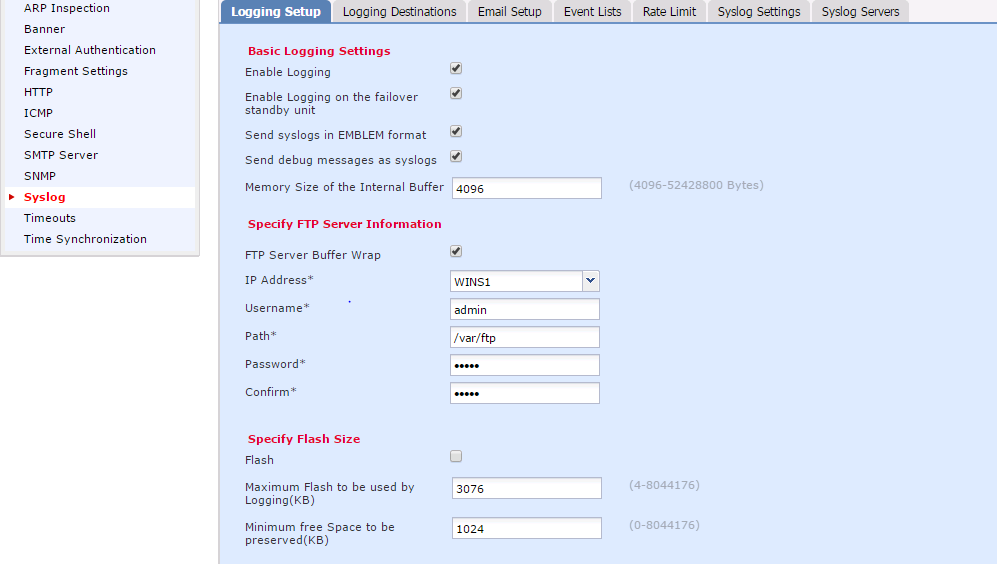

Kies Syslog > Logging Setup.

Basis vastlegging

Enable Logging: Schakel het Enable Logging aankruisvakje in om vastlegging in te schakelen. Dit is een verplichte optie.Enable Logging on the failover standby unit: Schakel het Enable Logging on the failover standby unit aanvinkvakje in om de logboekregistratie te configureren op de stand-by FTD die deel uitmaakt van een FTD High Availability-cluster.Send syslogs in EMBLEM format: Vink het Send syslogs in EMBLEM format aanvinkvakje aan om het formaat Syslog als EMBLEM voor elke bestemming in te schakelen. Het EMBLEM-formaat wordt voornamelijk gebruikt voor de CiscoWorks Resource Manager Essentials (RME) Syslog-analyzer. Dit formaat komt overeen met het formaat Cisco IOS-softwaresynchrone dat door de routers en de switches wordt geproduceerd. Het is alleen beschikbaar voor UDP Syslog-servers.Send debug messages as syslogs: Schakel het Send debug messages as syslogs aanvinkvakje in om de debug-logbestanden als Syslog-berichten naar de Syslog-server te verzenden.Memory size of the Internal Buffer: Geef de grootte van de interne geheugenbuffer op waar FTD de loggegevens kan opslaan. De loggegevens worden geroteerd als de bufferlimiet wordt bereikt.

Informatie over FTP-server (optioneel)

Geef FTP-servergegevens op als u de loggegevens naar FTP-server wilt verzenden voordat de interne buffer wordt overschreven.

FTP Server Buffer Wrap: Schakel het FTP Server Buffer Wrap aanvinkvakje in om de bufferloggegevens naar de FTP-server te verzenden.IP Address: Voer het IP-adres van de FTP-server in.Username: Voer de gebruikersnaam in van de FTP-server.Path: Voer het directorypad van de FTP-server in.Password: Voer het wachtwoord van de FTP-server in.Confirm: Voer hetzelfde wachtwoord opnieuw in.

Flitsformaat (optioneel)

Specificeer de flitsgrootte als u de loggegevens aan flitser wilt opslaan zodra de interne buffer vol is.

Flash: Schakel het Flash aanvinkvakje in om de loggegevens naar de interne flitser te sturen.Maximum Flash to be used by Logging(KB): Voer de maximale grootte in kB van het flitsgeheugen in dat voor het vastleggen kan worden gebruikt.Minimum free Space to be preserved(KB): Voer de minimumgrootte in KB van het flitsgeheugen in dat moet worden bewaard.

Klik Save om de platforminstelling op te slaan. Kies de Deploy optie, kies het FTD-apparaat waar u de wijzigingen wilt toepassen en klik om de implementatie van de platforminstelling te starten. Klik Deploy in het Nederlands

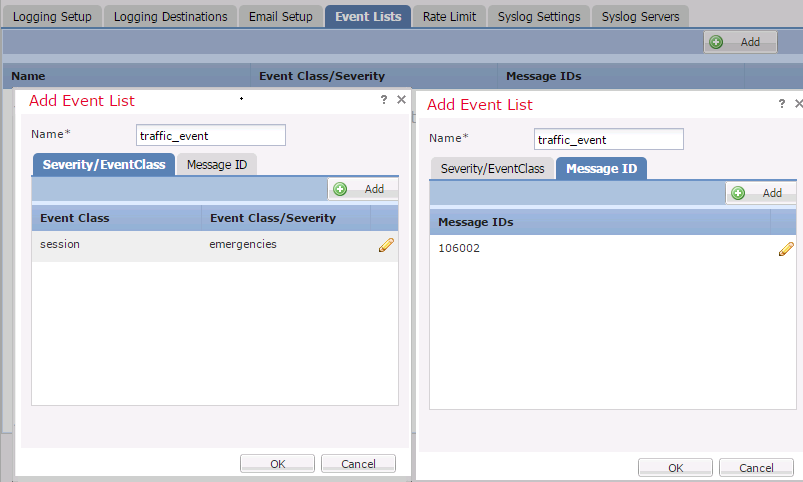

Lijsten van gebeurtenissen

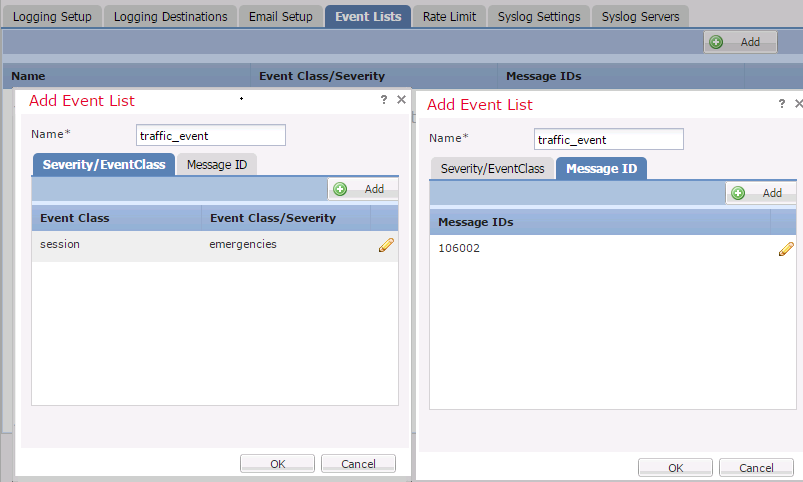

Met de optie Gebeurtenislijsten configureren kunt u een gebeurtenislijst maken/bewerken en opgeven welke loggegevens in het filter van de gebeurtenislijst moeten worden opgenomen. De Lijsten van de gebeurtenis kunnen worden gebruikt wanneer u Filters van het Vastleggen onder de bestemmingen van het Vastleggen vormt.

Het systeem staat twee opties toe om de functionaliteit van de lijsten van de douanegebeurtenis te gebruiken.

- Klasse en ernst

- Bericht-ID

Om de lijsten van de douanegebeurtenis te vormen, kies Device > Platform Setting > Threat Defense Policy > Syslog > Event List en klik Add. Dit zijn de opties:

Name: Voer de naam van de gebeurtenislijst in.Severity/Event Class: Klik in het gedeelte Severity/Event Class op Add.Event Class: Kies de gebeurtenisklasse in de vervolgkeuzelijst voor het gewenste type loggegevens. Een klasse van de Gebeurtenis bepaalt een reeks regels Syslog die de zelfde eigenschappen vertegenwoordigen.

Er is bijvoorbeeld een Event Class voor de sessie die alle Syslogs omvat die betrekking hebben op de sessie.

Syslog Severity: Kies de ernst van de vervolgkeuzelijst voor de gekozen Event Class. De ernst kan variëren van 0 (noodgeval) tot 7 (debugging).Message ID: Als u geïnteresseerd bent in specifieke loggegevens met betrekking tot een bericht-ID, klik dan Add om een filter te plaatsen op basis van het bericht-ID.Message IDs: Specificeer de bericht-ID als afzonderlijk/bereik-formaat.

Klik OK om de configuratie op te slaan.

Klik Save om de platforminstelling op te slaan. Kies om te Deploykiezen, kies het FTD-apparaat waar u de wijzigingen wilt toepassen en klik om de implementatie van de platforminstelling Deployte starten.

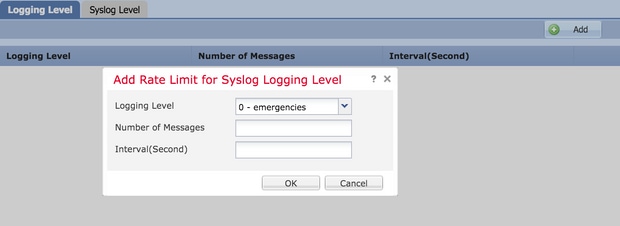

Snelheidsbeperking voor syslog

De snelheidslimietoptie definieert het aantal berichten dat naar alle geconfigureerde bestemmingen kan worden verzonden en definieert de ernst van het bericht waaraan u snelheidslimieten wilt toewijzen.

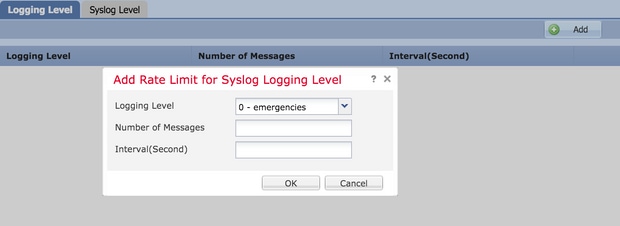

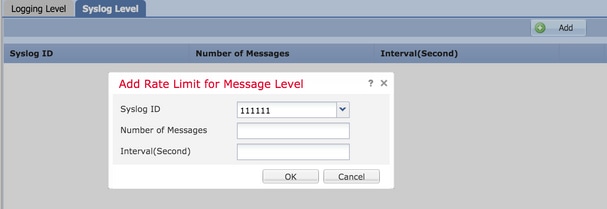

Om de lijsten van de douanegebeurtenis te vormen, kies Device > Platform Setting > Threat Defense Policy > Syslog > Rate Limit. U hebt twee opties op basis waarvan u de snelheidslimiet kunt instellen:

- Logboekregistratieniveau

- Syslog-niveaus

Kies Logging Level en klik om de op registratieniveau gebaseerde snelheidslimiet in te schakelen Add.

Logging Level: Kies in de Logging Level vervolgkeuzelijst het registratieniveau waarvoor u de snelheidsbeperking wilt uitvoeren.Number of Messages: Voer het maximale aantal Syslog-berichten in dat binnen het opgegeven interval moet worden ontvangen.Interval(Second): Gebaseerd op de parameter Number of Messages die eerder is geconfigureerd, voer het tijdsinterval in waarin een vaste set Syslog-berichten kan worden ontvangen.

Het tarief van Syslog is het Aantal Berichten/intervallen.

Klik om de configuratie op OK registratieniveau op te slaan.

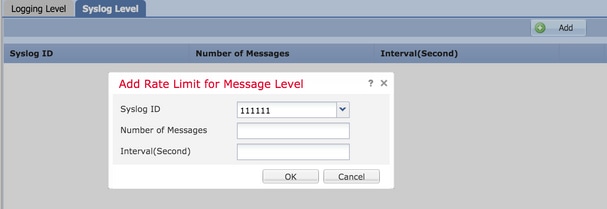

Kies Logging Level en klik om de op registratieniveau gebaseerde snelheidslimiet in te schakelen Add.

Syslog ID: Syslog ID’s worden gebruikt om de Syslog-berichten uniek te identificeren. Kies in de Syslog ID vervolgkeuzelijst de Syslog-id.Number of Messages: Voer het maximale aantal syslogberichten in dat binnen het opgegeven interval moet worden ontvangen.Interval(Second): Gebaseerd op de parameter Number of Messages die eerder is geconfigureerd, voer het tijdsinterval in waarin een vaste set Syslog-berichten kan worden ontvangen.

Het tarief van Syslog is het Aantal Berichten/Interval.

Klik om OK de Syslog-configuratie op te slaan.

Klik Save om de platforminstelling op te slaan. Kies om te Deploykiezen, kies het FTD-apparaat waar u de wijzigingen wilt toepassen en klik om de implementatie van de platforminstelling te starten Deploy .

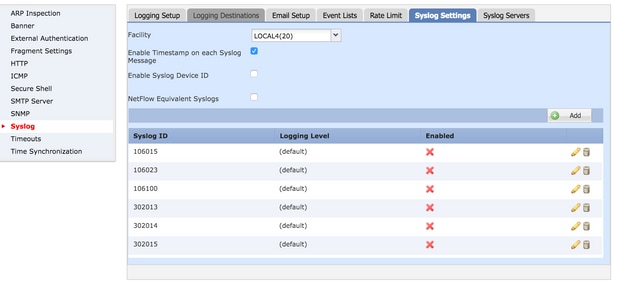

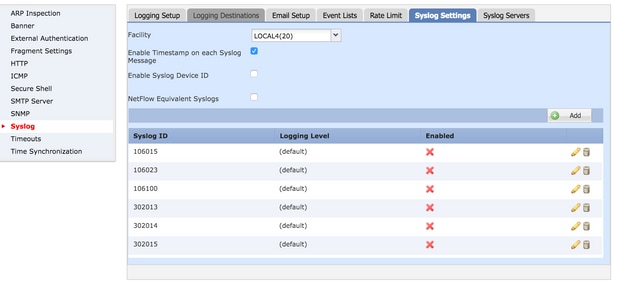

Syslog-instellingen

Syslog-instellingen maken het mogelijk de configuratie van de Faciliteitswaarden in de Syslog-berichten op te nemen. U kunt ook de tijdstempel opnemen in logberichten en andere Syslog server-specifieke parameters.

Om de lijsten van de douanegebeurtenis te vormen, kies Device > Platform Setting > Threat Defense Policy > Syslog > Syslog Settings.

Facility: Er wordt een faciliteitcode gebruikt om het type programma te specificeren dat het bericht vastlegt. Berichten met verschillende faciliteiten kunnen op verschillende manieren worden verwerkt. Kies de waarde van de voorziening in de vervolgkeuzelijst Facility .Enable Timestamp on each Syslog Message: Controleer het Enable Timestamp on each Syslog Message aanvinkvakje om de tijdstempel op te nemen in Syslog-berichten.Enable Syslog Device ID: Schakel het Enable Syslog Device ID aanvinkvakje in om een apparaat-ID op te nemen in Syslog-berichten zonder EMBLEM-formaat.Netflow Equivalent Syslogs: Schakel het Netflow Equivalent Syslogs aanvinkvakje in om NetFlow-equivalente syslogs te verzenden. Dit kan de prestaties van het apparaat beïnvloeden.- Specifieke Syslog-id toevoegen: om de aanvullende Syslog-id op te geven, klikt u op

Add het Syslog ID/ Logging Level aankruisvakje en specificeert u dit.

Klik Save om de platforminstelling op te slaan. Kies om te Deploykiezen, kies het FTD-apparaat waar u de wijzigingen wilt toepassen en klik om de implementatie van de platforminstelling te starten Deploy .

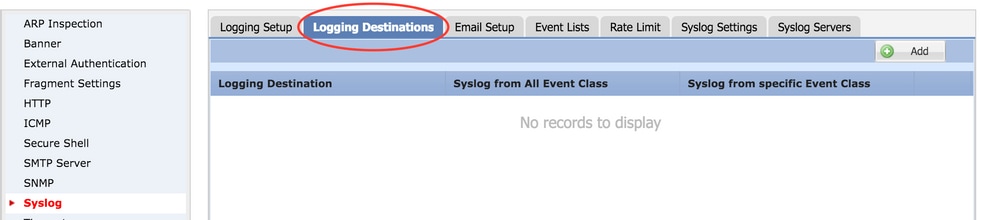

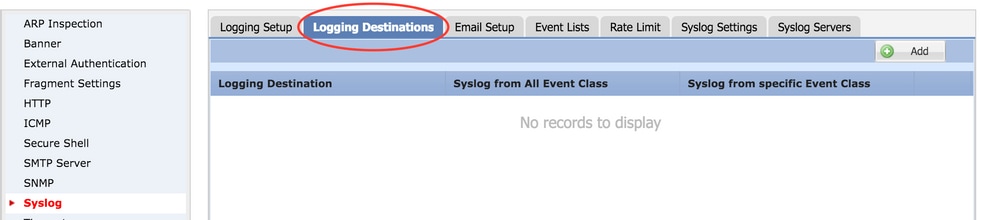

Lokale vastlegging configureren

Het gedeelte Bestemming vastlegging kan worden gebruikt om vastlegging te configureren naar specifieke bestemmingen.

De beschikbare interne logboekbestemmingen zijn:

- Interne buffer: logbestanden naar de interne logboekbuffer (logboekregistratie gebufferd)

- Console: Verstuurt logbestanden naar de console (logboekconsole)

- SSH-sessies: logt Syslog in op SSH-sessies (terminal monitor)

Er zijn drie stappen om Lokale vastlegging te configureren.

Stap 1. Kies Device > Platform Setting > Threat Defense Policy > Syslog > Logging Destinations.

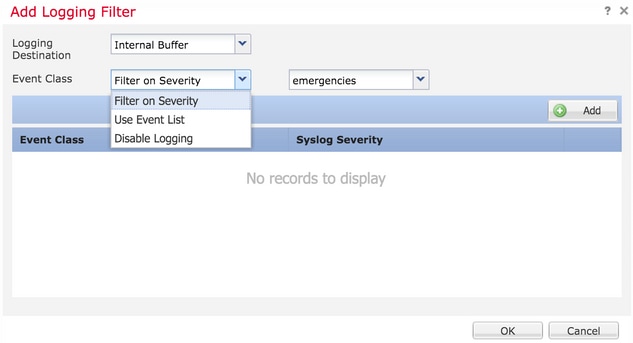

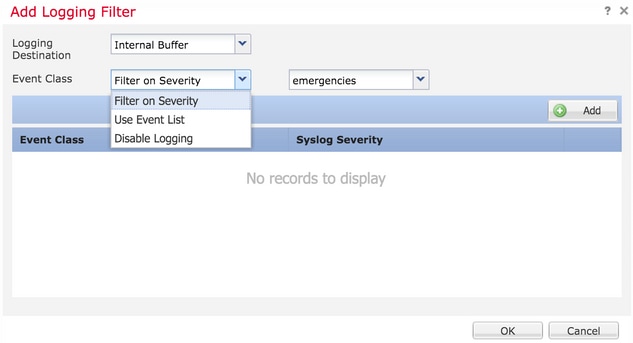

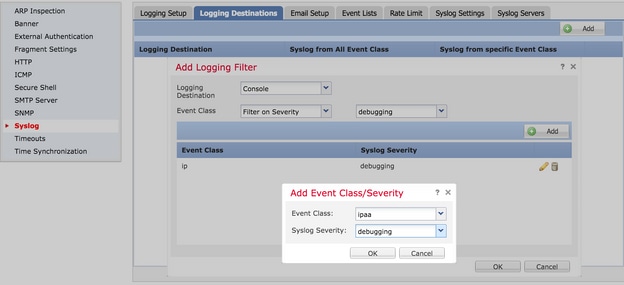

Stap 2. Klik Add om een vastlegging filter toe te voegen voor een specifieke logging destinationtoepassing.

Logboekbestemming: Kies de gewenste logboekbestemming in de Logging Destination vervolgkeuzelijst als interne buffer-, console- of SSH-sessies.

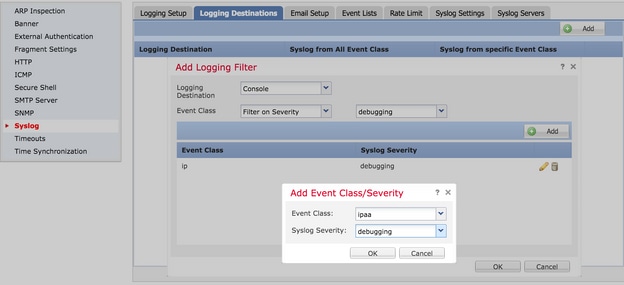

Gebeurtenisklasse: kies een klasse Gebeurtenis uit de Event Class vervolgkeuzelijst. Zoals eerder beschreven, zijn Event Classes een set Syslogs die dezelfde functies vertegenwoordigen. Gebeurtenisklassen kunnen op deze manieren worden geselecteerd:

Filter on Severity: Gebeurtenisklassen filter op basis van de ernst van de Syslogs.User Event List: Beheerders kunnen specifieke Event Lists (eerder beschreven) maken met hun eigen aangepaste gebeurtenisklassen en deze in deze sectie doorverwijzen.Disable Logging: Gebruik deze optie om logboekregistratie uit te schakelen voor het gekozen doel- en registratieniveau.

Logniveau: kies het logniveau in de vervolgkeuzelijst. Het bereik van het registratieniveau is van 0 (Noodsituaties) tot 7 (debugging).

Stap 3. Om een afzonderlijke klasse Event aan dit vastlegging filter toe te voegen, klikt u op Add.

Event Class: Kies de klasse Event in de Event Class vervolgkeuzelijst.

Syslog Severity: Kies de ernst van Syslog in de Syslog Severity vervolgkeuzelijst.

Klik OK zodra het filter is ingesteld om het filter toe te voegen voor een specifieke logbestemming.

Klik Save om de platforminstelling op te slaan. Kies Deploy, kies het FTD apparaat waar u de veranderingen wilt toepassen, en klik Deploy om plaatsing te beginnen de platforminstelling.

Het externe vastlegging configureren

Kies Device > Platform Setting > Threat Defense Policy > Syslog > Logging Destinationsdit om externe logboekregistratie te configureren.

FTD ondersteunt deze soorten externe vastlegging.

- Syslog Server: stuurt logbestanden naar de externe Syslog-server.

- SNMP-trap: Verzendt de logbestanden als SNMP-trap.

- E-mail: Verstuurt de logbestanden via e-mail met een vooraf ingestelde mailrelay server.

De configuratie voor de externe vastlegging en de interne vastlegging zijn hetzelfde. De selectie van Logging bestemmingen bepaalt het type logboekregistratie dat wordt geïmplementeerd. Het is mogelijk om Event Classes te configureren op basis van Custom Event lijsten naar de externe server.

Remote System-server

Syslog servers kunnen worden geconfigureerd om logbestanden op afstand te analyseren en op te slaan vanuit de FTD.

Er zijn drie stappen om externe Syslog-servers te configureren.

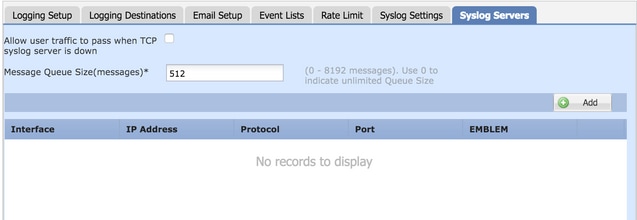

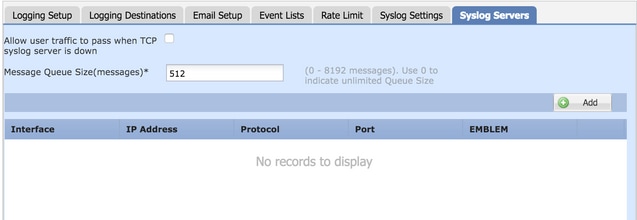

Stap 1. Kies Device > Platform Setting > Threat Defense Policy > Syslog > Syslog Servers.

Stap 2. Configureer de parameter die aan de Syslog-server gerelateerd is.

- Toestaan dat gebruikersverkeer wordt doorgegeven wanneer TCP-syslog server is uitgeschakeld: Als een TCP-syslog server is geïmplementeerd in het netwerk en niet bereikbaar is, wordt het netwerkverkeer via de ASA geweigerd. Dit is alleen van toepassing als het transportprotocol tussen de ASA en de Syslog-server TCP is. Schakel het

Allow user traffic to pass when TCP syslog server is down aanvinkvakje in om verkeer door de interface te laten lopen wanneer de Syslog-server uitvalt.

- Grootte berichtwachtrij: De grootte van de berichtwachtrij is het aantal berichten dat in de FTD-wachtrij staat wanneer de externe Syslog-server bezet is en geen logberichten accepteert. De standaardinstelling is 512 berichten en het minimum is 1 bericht. Als 0 in deze optie is opgegeven, wordt de grootte van de wachtrij als onbeperkt beschouwd.

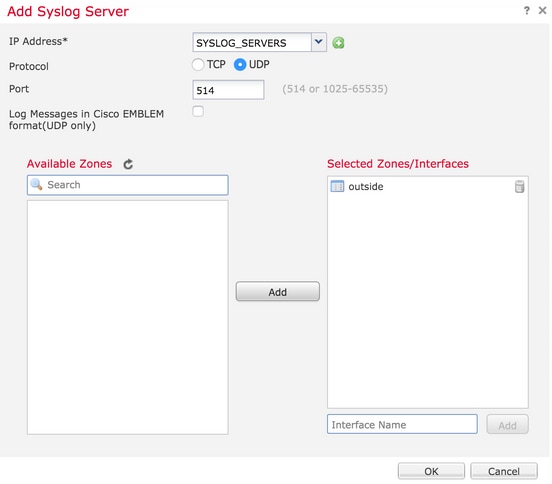

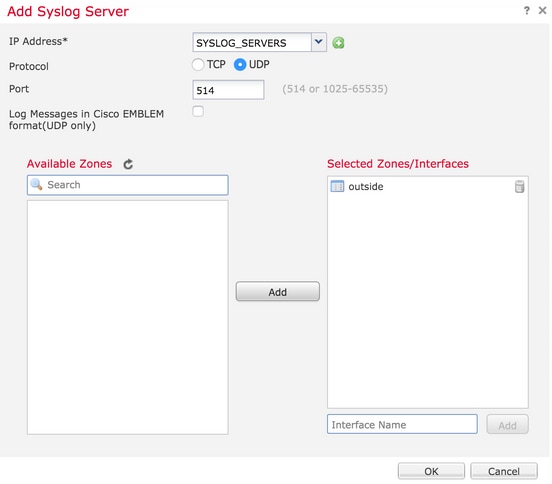

Stap 3. Klik op AddSyslog-servers op afstand om deze toe te voegen.

IP Address: Kies in de IP Address vervolgkeuzelijst een netwerkobject waarop de Syslog-servers worden vermeld. Als u geen netwerkobject hebt gemaakt, klikt u op het plus-pictogram (+) om een nieuw object te maken.

Protocol: Klik op het TCP of UDP keuzerondje voor Syslog-communicatie.

Port: Voer het poortnummer van de Syslog-server in. Standaard is het 514.

Log Messages in Cisco EMBLEM format(UDP only): Klik op het Log Messages in Cisco EMBLEM format (UDP only) aanvinkvakje om deze optie in te schakelen als u berichten in de EMBLEM-indeling van Cisco moet registreren. Dit is alleen van toepassing op UDP-gebaseerde syslog.

Available Zones: Voer de veiligheidszones in waarover de Syslog-server bereikbaar is en verplaats deze naar de kolom Geselecteerde zones/interfaces.

Klik OK en Save om de configuratie op te slaan.

Klik Save om de platforminstelling op te slaan. Kies Deploy, kies het FTD apparaat waar u de veranderingen wilt toepassen, en klik Deploy om plaatsing van de platforminstelling te beginnen.

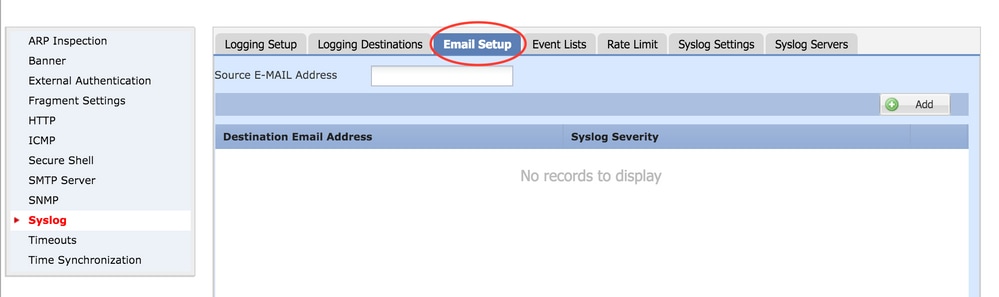

E-mail instellen voor vastlegging

Met FTD kunt u de Syslog naar een specifiek e-mailadres sturen. E-mail kan alleen als een logboekbestemming worden gebruikt als er al een e-mailrelayserver is geconfigureerd.

Er zijn twee stappen om e-mail instellingen te configureren voor de Syslogs.

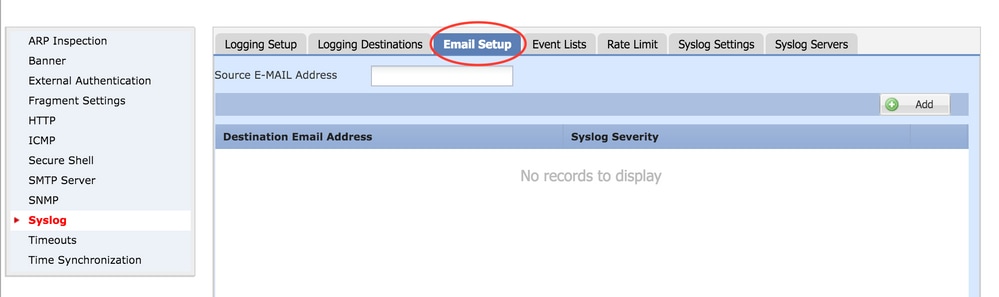

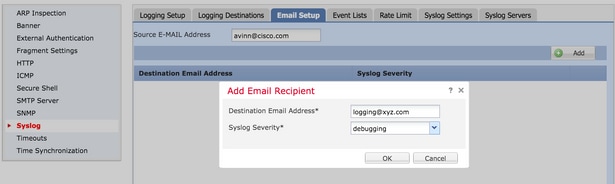

Stap 1. Kies Device > Platform Setting > Threat Defense Policy > Syslog >Email Setup.

Source E-MAIL Address: Voer het e-mailadres in dat wordt vermeld op alle e-mails die vanuit het FTD worden verstuurd en die de Syslogs bevatten.

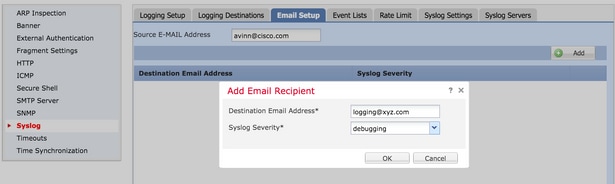

Stap 2. Klik op AddSyslog om het e-mailadres en de ernst van de bestemming te configureren.

Destination Email Address: Voer het e-mailadres in van de bestemming waar de Syslog-berichten worden verzonden.

Syslog Severity: Kies de ernst van Syslog in de Syslog Severity vervolgkeuzelijst.

Klik OK om de configuratie op te slaan.

Klik Save om de platforminstelling op te slaan. Kies Deploy, kies het FTD apparaat waar u de veranderingen wilt toepassen, en klik Deploy om plaatsing van de platforminstelling te beginnen.

Verifiëren

Er is momenteel geen verificatieprocedure beschikbaar voor deze configuratie.

Problemen oplossen

Deze sectie bevat informatie die u kunt gebruiken om problemen met de configuratie te troubleshooten.

- Controleer de FTD Syslog-configuratie in de FTD CLI. Meld u aan bij de beheerinterface van de FTD en voer de

system support diagnostic-cli opdracht in om te consoleren in de diagnostische CLI. > system support diagnostic-cli

Attaching to ASA console ... Press 'Ctrl+a then d' to detach.

Type help or '?' for a list of available commands.

><Press Enter>

firepower# sh run logging

logging enable

logging console emergencies

logging buffered debugging

logging host inside 192.168.0.192

logging flash-minimum-free 1024

logging flash-maximum-allocation 3076

logging permit-hostdown

- Zorg ervoor dat de Syslog-server bereikbaar is via de FTD. Log in op de FTD-beheerinterface via SSH en controleer de connectiviteit met de

ping opdracht. Copyright 2004-2016, Cisco and/or its affiliates. All rights reserved.

Cisco is a registered trademark of Cisco Systems, Inc.

All other trademarks are property of their respective owners.

Cisco Fire Linux OS v6.0.1 (build 37)

Cisco Firepower Threat Defense for VMWare v6.0.1 (build 1213)

> system support diagnostic-cli

Attaching to ASA console ... Press 'Ctrl+a then d' to detach.

Type help or '?' for a list of available commands.

firepower> en

Password:

firepower# ping 192.168.0.192

- U kunt een pakketopname nemen om de connectiviteit tussen de FTD en de Syslog-server te verifiëren. Log in op de FTD-beheerinterface via SSH en voer de opdracht in

system support diagnostic-cli. Raadpleeg voor de opdrachten voor pakketopname ASA Packet Captures met CLI en ASDM Configuration Voorbeeld.

- Ervoor zorgen dat het beleid met succes wordt toegepast.

Gerelateerde informatie

Feedback

Feedback