De uitbreiding van de regel op FirePOWER-apparaten begrijpen

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

In dit document wordt beschreven hoe de toegangscontroleregels worden vertaald naar de sensor wanneer deze wordt geïmplementeerd vanuit het Firepower Management Center (FMC).

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- Kennis van FirePOWER-technologie

- Kennis over het configureren van het toegangscontrolebeleid op het VCC

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- Firepower Management Center versie 6.0.0 en hoger

- ASA Firepower Defense Image (ASA 5515-X, ASA 5525-X, ASA 5545-X, ASA 5555-X, ASA 5585-X) met actieve software, versie 6.0.1 en hoger

- ASA Firepower SFR Image (ASA 5515-X, ASA 5525-X, ASA 5545-X, ASA 5555-X, ASA 5585-X) met actieve software, versie 6.0.0 en hoger

- Firepower 7000/8000 Series sensorversie 6.0.0 en hoger

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u de potentiële impact van elke opdracht begrijpen.

Achtergrondinformatie

Een toegangscontroleregel wordt gecreëerd met het gebruik van een of meer combinaties van deze parameters:

- IP-adres (bron en bestemming)

- Poorten (bron en bestemming)

- URL (door systeem opgegeven categorieën en aangepaste URL’s)

- Toepassingsdetectoren

- VLAN’s

- Zones

Gebaseerd op de combinatie van parameters die in de toegangsregel worden gebruikt, verandert de regeluitbreiding op de sensor. In dit document worden verschillende combinaties van regels voor het VCC en de bijbehorende uitbreidingen op de sensoren belicht.

De uitbreiding van regels begrijpen

Uitbreiding van een op IP gebaseerde regel

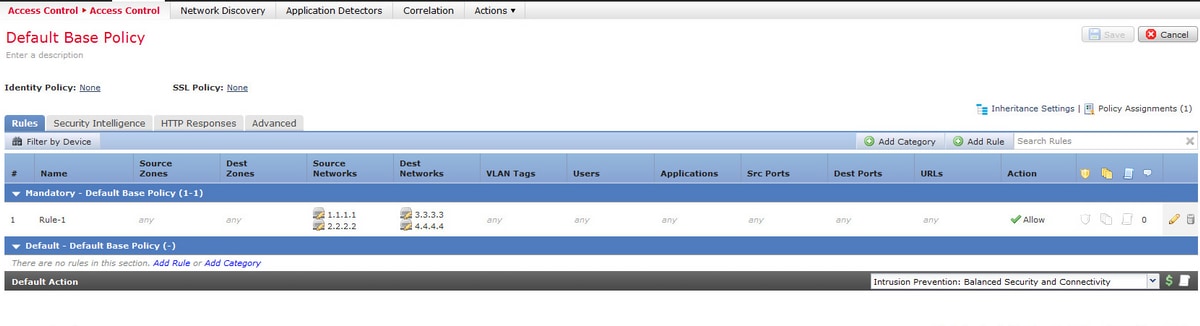

Overweeg de configuratie van een toegangsregel vanuit het VCC, zoals getoond in de afbeelding:

Dit is een enkele regel voor het Management Center. Echter, na het implementeren in de sensor, het wordt uitgebreid in vier regels zoals weergegeven in het beeld:

268436480 allow any 1.1.1.1 32 any any 3.3.3.3 32 any any any (log dcforward flowstart)

268436480 allow any 1.1.1.1 32 any any 4.4.4.4 32 any any any (log dcforward flowstart)

268436480 allow any 2.2.2.2 32 any any 3.3.3.3 32 any any any (log dcforward flowstart)

268436480 allow any 2.2.2.2 32 any any 4.4.4.4 32 any any any (log dcforward flowstart)

268435456 allow any any any any any any any any (ipspolicy 2)

Wanneer u een regel implementeert met twee subnetten die als bron zijn geconfigureerd en twee hosts die zijn geconfigureerd als doeladressen, wordt deze regel uitgebreid naar vier regels op de sensor.

Opmerking: Als het nodig is om toegang te blokkeren op basis van doelnetwerken, is een betere manier om dit te doen door gebruik te maken van de functie van zwarte lijsten onder Security Intelligence.

Uitbreiding van een IP-gebaseerde regel met aangepaste URL

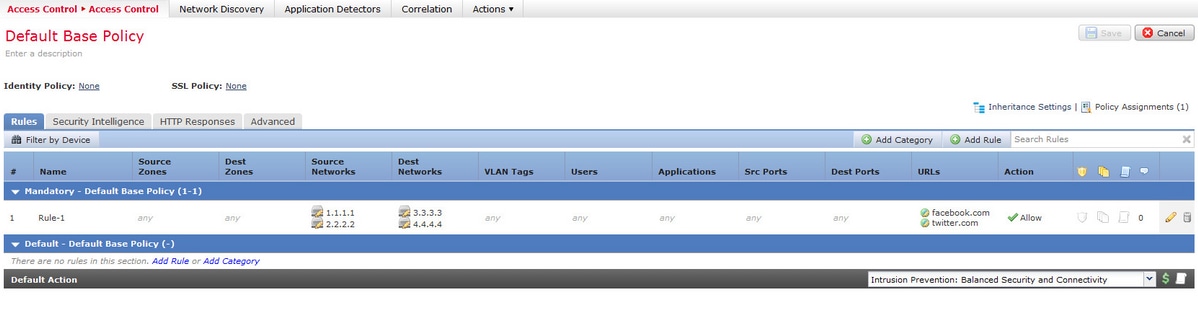

Overweeg de configuratie van een toegangsregel vanuit het VCC zoals aangegeven in de afbeelding:

Dit is een enkele regel voor het Management Center. Echter, na het installeren van het in de sensor, wordt het uitgebreid in acht regels zoals getoond in het beeld:

268436480 allow any 1.1.1.1 32 any any 3.3.3.3 32 any any any (log dcforward flowstart) (url "facebook.com")

268436480 allow any 1.1.1.1 32 any any 3.3.3.3 32 any any any (log dcforward flowstart) (url "twitter.com")

268436480 allow any 1.1.1.1 32 any any 4.4.4.4 32 any any any (log dcforward flowstart) (url "facebook.com")

268436480 allow any 1.1.1.1 32 any any 4.4.4.4 32 any any any (log dcforward flowstart) (url "twitter.com")

268436480 allow any 2.2.2.2 32 any any 3.3.3.3 32 any any any (log dcforward flowstart) (url "facebook.com")

268436480 allow any 2.2.2.2 32 any any 3.3.3.3 32 any any any (log dcforward flowstart) (url "twitter.com")

268436480 allow any 2.2.2.2 32 any any 4.4.4.4 32 any any any (log dcforward flowstart) (url "facebook.com")

268436480 allow any 2.2.2.2 32 any any 4.4.4.4 32 any any any (log dcforward flowstart) (url "twitter.com")

268435456 allow any any any any any any any any (ipspolicy 2)

Wanneer u een regel implementeert met twee subnetten die als bron zijn geconfigureerd, twee hosts die zijn geconfigureerd als doeladressen en twee aangepaste URL-objecten in één regel op het Management Center, wordt deze regel uitgebreid naar acht regels op de sensor. Dit betekent dat er voor elke aangepaste URL-categorie een combinatie is van IP/poort-bereik voor bron en bestemming, die worden geconfigureerd en gemaakt.

Uitbreiding van een IP-gebaseerde regel met behulp van poorten

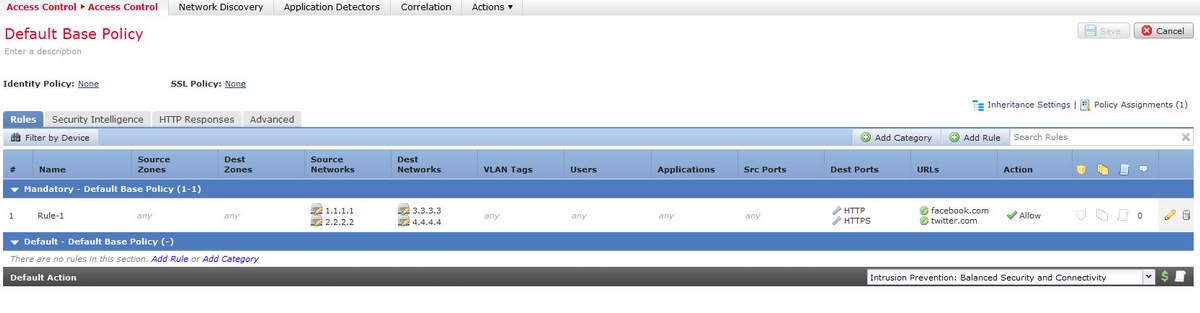

Overweeg de configuratie van een toegangsregel vanuit het VCC zoals aangegeven in de afbeelding:

Dit is een enkele regel voor het Management Center. Echter, na het implementeren in de sensor, wordt het uitgebreid in zestien regels zoals weergegeven in het beeld:

268436480 allow any 1.1.1.1 32 any any 3.3.3.3 32 80 any 6 (log dcforward flowstart) (url "facebook.com")

268436480 allow any 1.1.1.1 32 any any 3.3.3.3 32 80 any 6 (log dcforward flowstart) (url "twitter.com")

268436480 allow any 1.1.1.1 32 any any 3.3.3.3 32 443 any 6 (log dcforward flowstart) (url "facebook.com")

268436480 allow any 1.1.1.1 32 any any 3.3.3.3 32 443 any 6 (log dcforward flowstart) (url "twitter.com")

268436480 allow any 1.1.1.1 32 any any 4.4.4.4 32 80 any 6 (log dcforward flowstart) (url "facebook.com")

268436480 allow any 1.1.1.1 32 any any 4.4.4.4 32 80 any 6 (log dcforward flowstart) (url "twitter.com")

268436480 allow any 1.1.1.1 32 any any 4.4.4.4 32 443 any 6 (log dcforward flowstart) (url "facebook.com")

268436480 allow any 1.1.1.1 32 any any 4.4.4.4 32 443 any 6 (log dcforward flowstart) (url "twitter.com")

268436480 allow any 2.2.2.2 32 any any 3.3.3.3 32 80 any 6 (log dcforward flowstart) (url "facebook.com")

268436480 allow any 2.2.2.2 32 any any 3.3.3.3 32 80 any 6 (log dcforward flowstart) (url "twitter.com")

268436480 allow any 2.2.2.2 32 any any 3.3.3.3 32 443 any 6 (log dcforward flowstart) (url "facebook.com")

268436480 allow any 2.2.2.2 32 any any 3.3.3.3 32 443 any 6 (log dcforward flowstart) (url "twitter.com")

268436480 allow any 2.2.2.2 32 any any 4.4.4.4 32 80 any 6 (log dcforward flowstart) (url "facebook.com")

268436480 allow any 2.2.2.2 32 any any 4.4.4.4 32 80 any 6 (log dcforward flowstart) (url "twitter.com")

268436480 allow any 2.2.2.2 32 any any 4.4.4.4 32 443 any 6 (log dcforward flowstart) (url "facebook.com")

268436480 allow any 2.2.2.2 32 any any 4.4.4.4 32 443 any 6 (log dcforward flowstart) (url "twitter.com")

268435456 allow any any any any any any any any (ipspolicy 2)

Wanneer u een regel implementeert met twee subnetten die als bron zijn geconfigureerd, twee hosts die zijn geconfigureerd als doeladressen en twee aangepaste URL-objecten die zijn bestemd voor twee poorten, wordt deze regel uitgebreid tot zestien regels op de sensor.

Opmerking: Als de toegangsregel voorschrijft dat de poorten moeten worden gebruikt, gebruikt u applicatiedetectoren die aanwezig zijn voor standaardtoepassingen. Dit helpt uitbreiding op een efficiënte manier te bewerkstelligen.

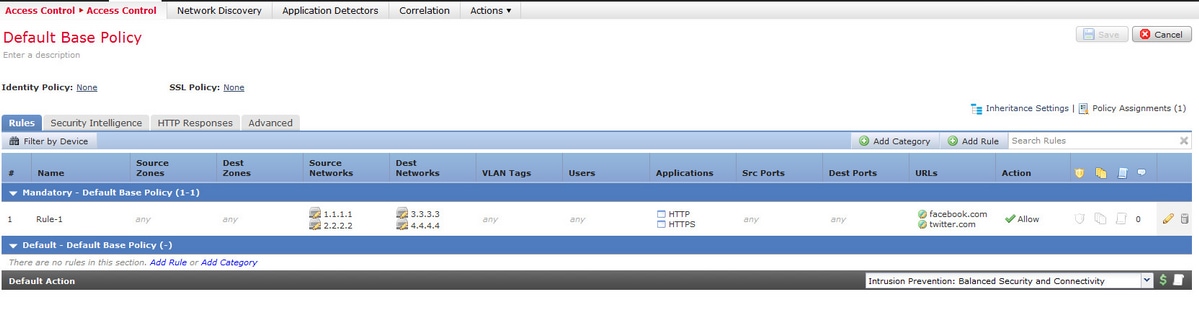

Overweeg de configuratie van een toegangsregel vanuit het VCC zoals aangegeven in de afbeelding:

Wanneer u Application detectors in plaats van poorten gebruikt, wordt het aantal uitgebreide regels verminderd van zestien tot acht zoals in de afbeelding:

268436480 allow any 1.1.1.1 32 any any 3.3.3.3 32 any any any (log dcforward flowstart) (appid 676:1, 1122:1) (url "facebook.com")

268436480 allow any 1.1.1.1 32 any any 3.3.3.3 32 any any any (log dcforward flowstart) (appid 676:1, 1122:1) (url "twitter.com")

268436480 allow any 1.1.1.1 32 any any 4.4.4.4 32 any any any (log dcforward flowstart) (appid 676:1, 1122:1) (url "facebook.com")

268436480 allow any 1.1.1.1 32 any any 4.4.4.4 32 any any any (log dcforward flowstart) (appid 676:1, 1122:1) (url "twitter.com")

268436480 allow any 2.2.2.2 32 any any 3.3.3.3 32 any any any (log dcforward flowstart) (appid 676:1, 1122:1) (url "facebook.com")

268436480 allow any 2.2.2.2 32 any any 3.3.3.3 32 any any any (log dcforward flowstart) (appid 676:1, 1122:1) (url "twitter.com")

268436480 allow any 2.2.2.2 32 any any 4.4.4.4 32 any any any (log dcforward flowstart) (appid 676:1, 1122:1) (url "facebook.com")

268436480 allow any 2.2.2.2 32 any any 4.4.4.4 32 any any any (log dcforward flowstart) (appid 676:1, 1122:1) (url "twitter.com")

Uitbreiding van een IP-gebaseerde regel met VLAN’s

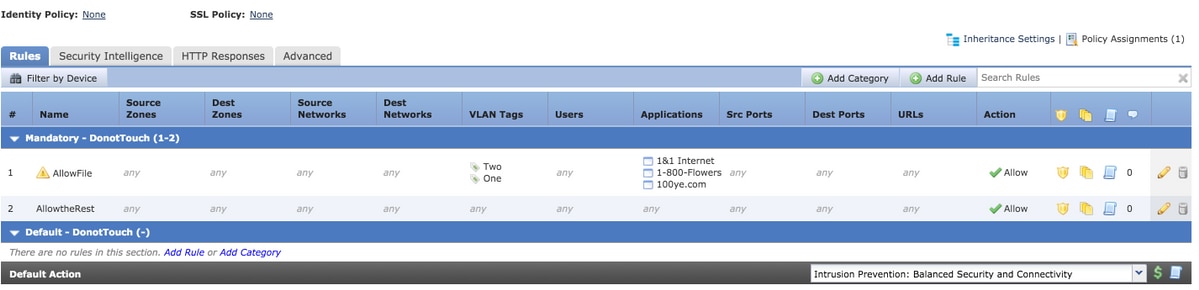

Overweeg de configuratie van een toegangsregel vanuit het VCC zoals aangegeven in de afbeelding:

De regel AllowFile heeft een enkele lijn die twee VLAN-id's aanpast met bepaalde applicatiedetectoren, inbraakbeleid en bestandsbeleid. De regel AllowFile wordt uitgebreid naar twee regels.

268436480 allow any any any any any any 1 any (log dcforward flowstart) (ipspolicy 5) (filepolicy 1 enable) (appid 535:4, 1553:4, 3791:4)

268436480 allow any any any any any any 2 any (log dcforward flowstart) (ipspolicy 5) (filepolicy 1 enable) (appid 535:4, 1553:4, 3791:4)

IPS-beleid en bestandsbeleid zijn uniek voor elke toegangscontroleregel, maar meerdere toepassingsdetectors worden in dezelfde regel doorverwezen en nemen dus niet deel aan de uitbreiding. Wanneer u een regel met twee VLAN-id's en drie applicatiedetectoren overweegt, zijn er slechts twee regels, één voor elk VLAN.

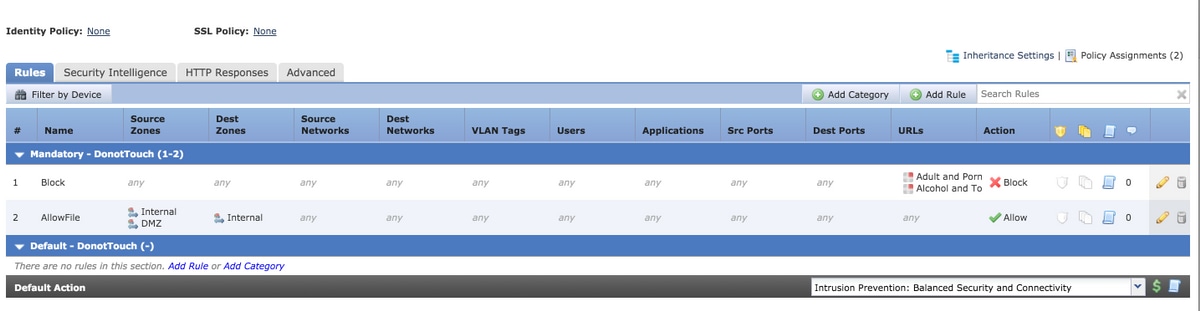

Uitbreiding van een IP-gebaseerde regel met URL-categorieën

Overweeg de configuratie van een toegangsregel vanuit het VCC zoals aangegeven in de afbeelding:

De Block Rule blokkeert URL-categorieën voor Volwassenen en pornografie Any Reputation en Alcohol and Tobacco Reputations 1-3. Dit is een enkele regel op het Management Center, maar wanneer u het in de sensor implementeert, wordt het uitgebreid tot twee regels zoals in dit:

268438530 deny any any any any any any any any (log dcforward flowstart) (urlcat 11)

268438530 deny any any any any any any any any (log dcforward flowstart) (urlcat 76) (urlrep le 60)

Wanneer u een enkele regel met twee subnetten die als bron zijn geconfigureerd en twee hosts die zijn geconfigureerd als doeladressen, samen met twee aangepaste URL-objecten die zijn bestemd voor twee poorten met twee URL-categorieën, wordt deze regel uitgebreid tot tweeëndertig regels op de sensor.

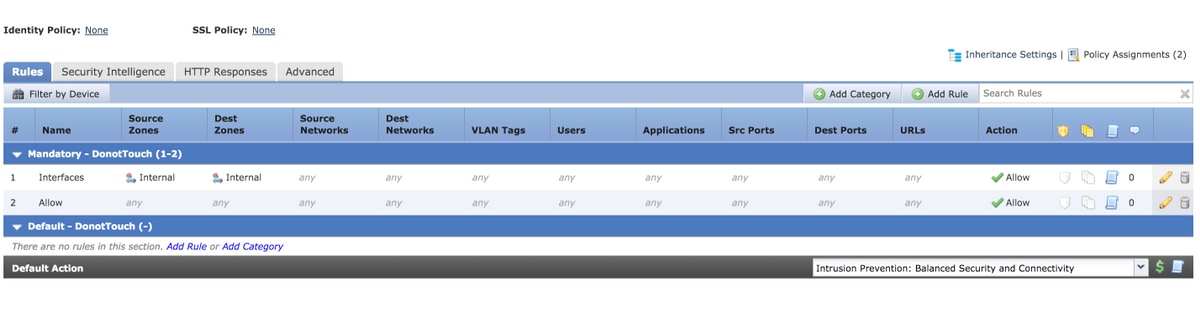

Uitbreiding van een IP-gebaseerde lijn met zones

De zones zijn toegewezen nummers waarnaar in de beleidsregels wordt verwezen.

Als een zone in een beleid van verwijzingen wordt voorzien maar die zone niet wordt toegewezen aan enige interface op het apparaat waarnaar het beleid wordt geduwd, wordt de zone beschouwd als een willekeurige en enige leidt niet tot enige uitbreiding van regels.

Als de bronzone en de bestemmingszone hetzelfde zijn in de regel, wordt de zonefactor als enige beschouwd en wordt slechts één regel toegevoegd aangezien GEEN enkele regel leidt tot enige uitbreiding van regels.

Overweeg de configuratie van een toegangsregel vanuit het VCC zoals aangegeven in de afbeelding:

Er zijn twee regels. Eén regel heeft Zones geconfigureerd maar de bron- en doelzone zijn hetzelfde. De andere regel heeft geen specifieke configuratie. In dit voorbeeld, vertaalt de Interfaces toegangsregel niet aan een regel.

268438531 allow any any any any any any any any (log dcforward flowstart)<-----Allow Access Rule

268434432 allow any any any any any any any any (log dcforward flowstart) (ipspolicy 17)<----------Default Intrusion Prevention Rule

Op de sensor verschijnen beide regels als hetzelfde omdat op zone gebaseerde besturing met dezelfde interfaces niet leidt tot een uitbreiding.

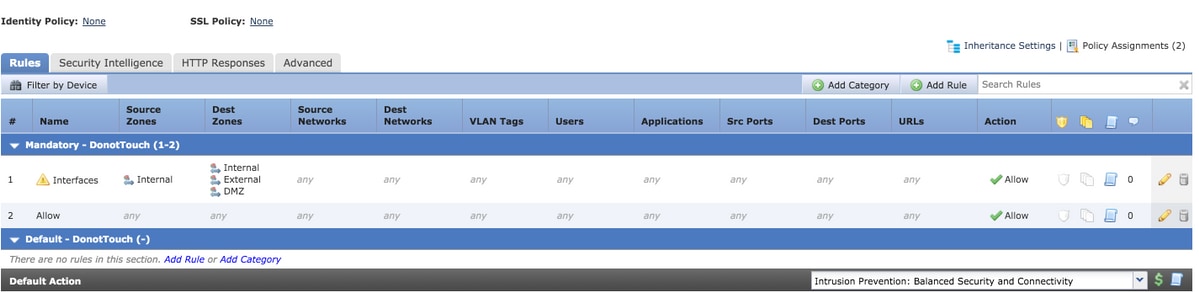

Uitbreiding van regels voor toegang tot toegangscontroleregel op basis van zone vindt plaats wanneer de zone waarnaar in de regel wordt verwezen, wordt toegewezen aan een interface op het apparaat.

Overweeg de configuratie van een toegangsregel van het VCC zoals hieronder getoond:

De regel Interfaces omvat zone-gebaseerde regels met bronzone als interne en bestemmingszones als interne, externe en DMZ. In deze regel worden de interfacezones Intern en DMZ geconfigureerd op de interfaces en Extern bestaat niet op het apparaat.Dit is de uitbreiding van het zelfde:

268436480 allow 0 any any 2 any any any any (log dcforward flowstart) <------Rule for Internal to DMZ)

268438531 allow any any any any any any any any (log dcforward flowstart)<--------Allow Access rule

268434432 allow any any any any any any any any (log dcforward flowstart) (ipspolicy 17)<--------Default Intrusion Prevention: Balanced Security over Connectivity

Er wordt een regel gemaakt voor een specifiek interfacepaar dat Intern > DMZ is met duidelijke zonespecificatie en er wordt geen interne > Interne regel gemaakt.

Het aantal regels dat wordt uitgebreid, is evenredig met het aantal zonebron- en bestemmingsparen dat kan worden gemaakt voor geldige geassocieerde zones en dit omvat dezelfde bron- en bestemmingszoneregels.

Opmerking: Gehandicapte regels van het VCC worden niet verspreid en niet uitgebreid naar de sensor tijdens de beleidsontwikkeling.

Algemene formule voor de uitbreiding van regels

Aantal regels op sensor = (aantal bronsubnetten of hosts) * (aantal doelpoorten) * (aantal bronpoorten) * (aantal doelpoorten) * (aantal aangepaste URL’s) * (aantal VLAN-tags)* (aantal URL-categorieën)* ( aantal geldige bron- en doelzoneparen)

Opmerking: voor de berekeningen wordt elke waarde in het veld vervangen door 1. De waarde elke combinatie van regels wordt beschouwd als 1 en de regel wordt niet verhoogd of uitgebreid.

Uitbreiding van regels leidt tot problemen bij de implementatie

Wanneer er sprake is van een uitval na het toevoegen van de toegangsregel, volg dan de hieronder vermelde stappen voor de gevallen waarin de regel uitbreidingslimiet is bereikt

Controleer /var/log/action.queue.log op berichten met de volgende trefwoorden:

Fout - te veel regels - schrijfregel 28, max regels 9094

Bovenstaande boodschap geeft aan dat er een probleem is met het aantal regels dat wordt uitgebreid. Controleer de configuratie op het VCC om de regels te optimaliseren op basis van het hierboven besproken scenario.

Gerelateerde informatie

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

1.0 |

16-Jun-2016 |

Eerste vrijgave |

Bijgedragen door Cisco-engineers

- Raghunath KulkarniCisco TAC Engineer

- Avinash NCisco TAC Engineer

- Prashant JoshiCisco TAC Engineer

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback