Inleiding

In dit document wordt beschreven hoe verschillende Network Analysis Policies (NAP) kunnen worden vergeleken voor apparaten die worden beheerd door Firepower Management Center (FMC).

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- Kennis van opensource Snort

- Firepower Management Center (FMC)

- Firepower Threat Defense (FTD)

Gebruikte componenten

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt. De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

Achtergrondinformatie

De Snort gebruikt patroonaanpassingstechnieken om exploits in netwerkpakketten te vinden en te voorkomen. Om dit te doen, moet de Snort-motor netwerkpakketten op zo'n manier worden voorbereid dat deze vergelijking mogelijk is. Dit proces wordt uitgevoerd met behulp van NAP en kan deze drie fasen doorlopen:

- decoderen

- normaliseren

- Voorbewerking

Een beleid van de netwerkanalyse verwerkt pakket in fasen: eerst decodeert het systeem pakketten door de eerste drie TCP/IP lagen, dan gaat met het normaliseren, pre-verwerking verder, en het ontdekken van protocolanomalieën.

Pre-processors bieden twee hoofdfuncties:

- Verkeersnormalisatie voor verdere inspectie

- Identificeer protocolanomalieën

Opmerking: sommige inbraakbeleidsregels vereisen bepaalde printerprocessoropties om detectie uit te voeren

Voor informatie over opensource-snort gaat u naar https://www.snort.org/

Controleer de NAP-configuratie

Om te maken of bewerken van het beleid van de vuurkracht NAP, navigeer naar FMC Policies > Access Control > Intrusion, klik vervolgens op Network Analysis Policy optie in de rechterbovenhoek, zoals getoond in de afbeelding:

Het standaard netwerkanalysebeleid verifiëren

Controleer het standaard Network Analysis (NAP)-beleid dat op het Access Control Policy (ACS) wordt toegepast

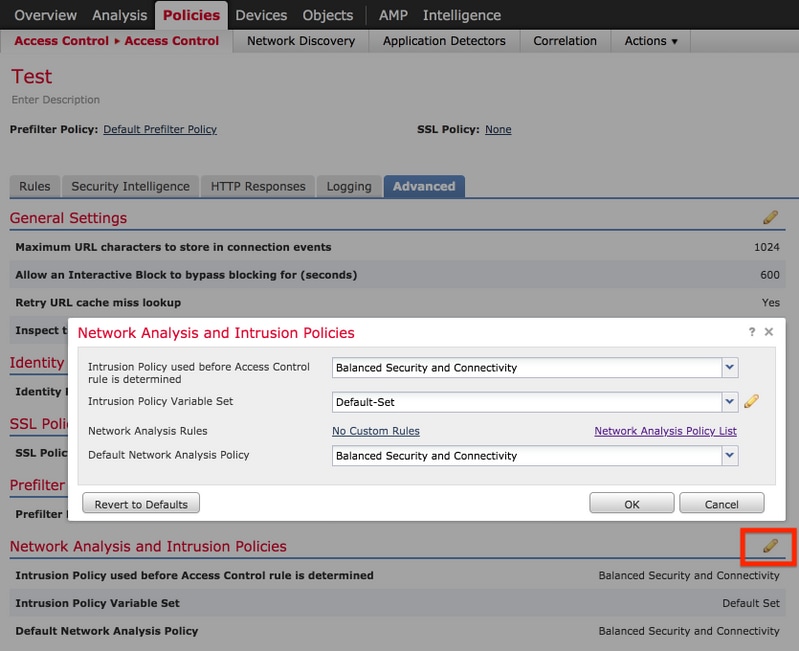

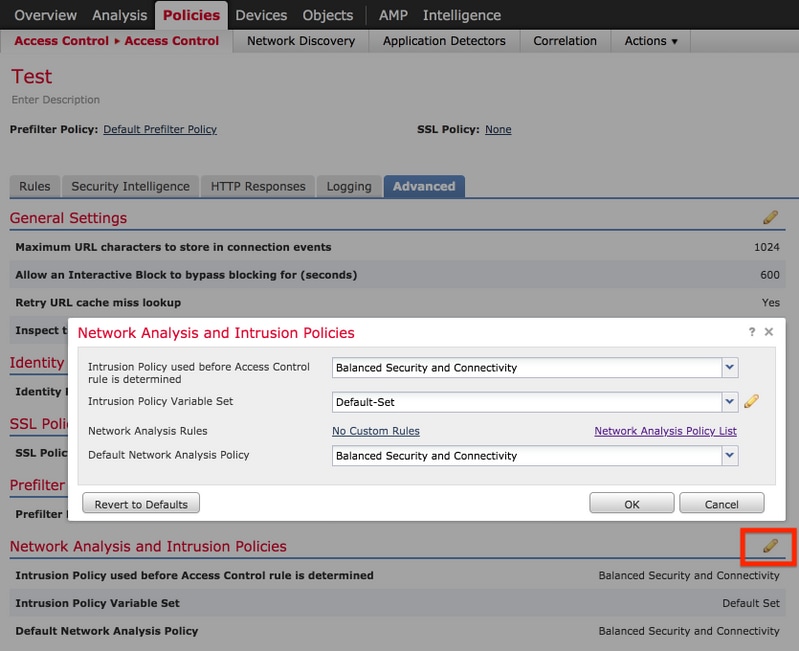

Ga naar Beleid > Toegangsbeheer en bewerk de ACS die u wilt verifiëren. Klik op het tabblad Advanced en blader naar beneden naar de sectie Netwerkanalyse en inbraakbeleid.

Het standaardbeleid voor netwerkanalyse in verband met de ACS is gebalanceerde veiligheid en connectiviteit, zoals getoond in het beeld:

Opmerking: verwar de gebalanceerde beveiliging en connectiviteit voor inbraakbeleid en de gebalanceerde beveiliging en connectiviteit voor netwerkanalyse. De eerste is voor Snortregels, de tweede voor voorbewerking en decodering.

Vergelijk Network Analysis Policy (NAP)

Het NAP-beleid kan worden vergeleken voor veranderingen die worden uitgevoerd en deze functie kan helpen bij het identificeren en oplossen van problemen. Daarnaast zouden ook vergelijkingsverslagen van het NAP’s kunnen worden gegenereerd en tegelijkertijd kunnen worden geëxporteerd.

Navigeer naar Beleid > Toegangsbeheer > Indringing. Klik vervolgens rechtsboven op de optie Network Analysis Policy. Onder de beleidspagina NAP kun je het tabblad Compare Policies rechts bovenaan zien, zoals in de afbeelding:

De beleidsvergelijking van Network Analysis is beschikbaar in twee varianten:

- Tussen twee verschillende NAP-beleidslijnen

- Tussen twee verschillende herzieningen van hetzelfde NTP-beleid

Het vergelijkingsvenster biedt een vergelijkende lijnvergelijking tussen twee geselecteerde NAP-beleid en hetzelfde kan worden geëxporteerd als een rapport uit het tabblad Vergelijkingsrapport rechtsboven, zoals in de afbeelding:

Voor de vergelijking tussen twee versies van hetzelfde NAP-beleid kan de revisieoptie worden gekozen om de vereiste revisie-id te selecteren, zoals in de afbeelding:

Feedback

Feedback