Inleiding

Dit document beschrijft hoe de inline normalisatie preprocessor mogelijk te maken en helpt u het verschil en de impact van twee geavanceerde opties van inline normalisatie te begrijpen.

Voorwaarden

Vereisten

Cisco raadt u aan kennis te hebben van het Cisco Firepower-systeem en de Monitor.

Gebruikte componenten

De informatie in dit document is gebaseerd op de Cisco FireSIGHT Management Center- en FirePOWER-apparaten.

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u de potentiële impact van elke opdracht begrijpen.

Achtergrondinformatie

Een inline normalisatie preprocessor normaliseert verkeer om de kans te minimaliseren dat een aanvaller detectie kan ontwijken met inline implementaties. Normalisatie vindt plaats onmiddellijk na pakketdecodering en vóór enige andere voorverwerkers, en gaat uit van de binnenlagen van het pakket naar buiten. Inline normalisatie genereert geen gebeurtenissen, maar bereidt pakketten voor voor gebruik door andere preprocessors.

Wanneer u een inbraakbeleid toepast met de inline-normalisatie preprocessor ingeschakeld, test het Firepower apparaat deze twee voorwaarden om ervoor te zorgen dat u een inline-implementatie gebruikt:

- Voor versies 5.4 en hoger is de inline modus ingeschakeld in het Network Analysis Policy (NAP) en de Drop wanneer Inline is geconfigureerd in het inbraakbeleid als het inbraakbeleid is ingesteld op drop-verkeer. Voor versies 5.3 en hoger is de optie Drop when Inline ingeschakeld in het inbraakbeleid.

- Het beleid wordt toegepast op een inline (of inline met failopen) interfaceset.

Daarom, naast de inline normalisatie preprocessor, moet u er ook voor zorgen dat aan deze vereisten wordt voldaan, of de preprocessor zal geen verkeer normaliseren:

- Uw beleid moet worden ingesteld om verkeer in inline implementaties te verminderen.

- Je moet je beleid toepassen op een inline set.

Inline normalisatie inschakelen

In dit gedeelte wordt beschreven hoe u inline normalisatie kunt inschakelen voor versies 5.4 en hoger, en ook voor versies 5.3 en eerder.

Inline normalisatie in versies 5.4 en hoger inschakelen

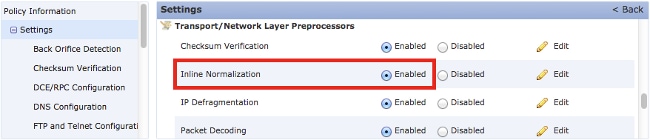

De meeste instellingen van de preprocessor zijn ingesteld in het NAP voor versies 5.4 en hoger. Voltooi deze stappen om inline normalisatie in het NAP mogelijk te maken:

- Meld u aan bij de web UI van uw FireSIGHT Management Center.

- Ga naar Beleid > Toegangsbeheer.

- Klik op Network Analysis Policy in de rechterbovenhoek van de pagina.

- Selecteer een beleid voor netwerkanalyse dat u op uw beheerde apparaat wilt toepassen.

- Klik op het potloodpictogram om te beginnen met bewerken en de pagina Beleid bewerken verschijnt.

- Klik op Instellingen links op het scherm en de pagina Instellingen verschijnt.

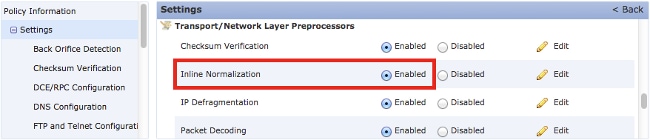

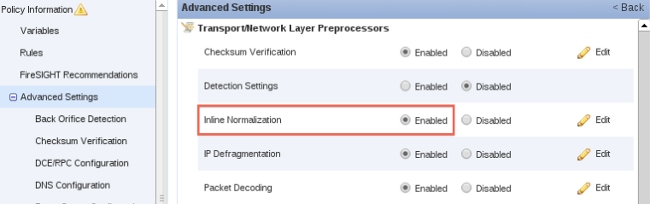

- Zoek de optie Inline normalisatie in het gebied Transport/Network Layer Preprocessor.

- Selecteer de keuze Ingeschakeld om deze functie in te schakelen:

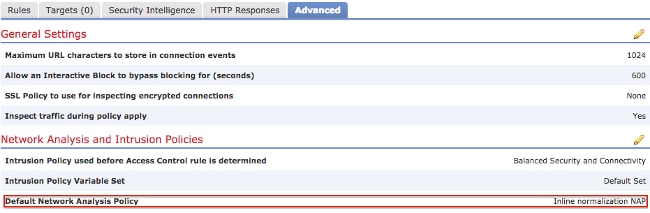

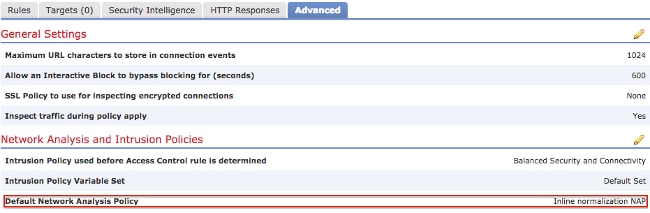

Het NAP met de inline normalisatie moet aan uw toegangscontrolebeleid worden toegevoegd om inline normalisatie te kunnen voorkomen. Het NAP kan worden toegevoegd via het tabblad Access Control Policy Advanced:

Het toegangscontrolebeleid moet dan op het controleapparaat worden toegepast.

Opmerking: Voor Versie 5.4 of hoger kunt u inline normalisatie voor bepaald verkeer inschakelen en uitschakelen voor ander verkeer. Als u het voor specifiek verkeer wilt inschakelen, voegt u een netwerkanalyseregel toe en stelt u de verkeerscriteria en het beleid in op de regel die inline normalisatie heeft ingeschakeld. Als u het globaal wilt toelaten, dan plaats het beleid van de standaardnetwerkanalyse aan die inline toegelaten normalisatie heeft.

Inline normalisatie in versies 5.3 en eerder inschakelen

Voltooi deze stappen om inline normalisatie in een inbraakbeleid toe te laten:

- Meld u aan bij de web UI van uw FireSIGHT Management Center.

- Ga naar Beleid > Inbraakbeleid > Inbraakbeleid.

- Selecteer een inbraakbeleid dat u op uw beheerde apparaat wilt toepassen.

- Klik op het potloodpictogram om te beginnen met bewerken en de pagina Beleid bewerken verschijnt.

- Klik op Geavanceerde instellingen en de pagina Geavanceerde instellingen verschijnt.

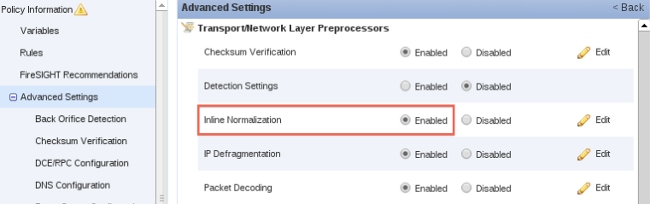

- Zoek de optie Inline normalisatie in het gebied Transport/Network Layer Preprocessor.

- Selecteer de keuze Ingeschakeld om deze functie in te schakelen:

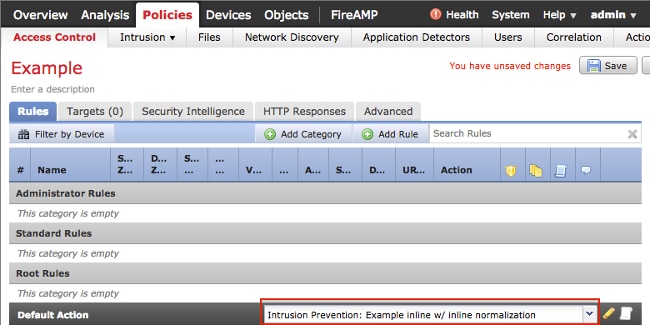

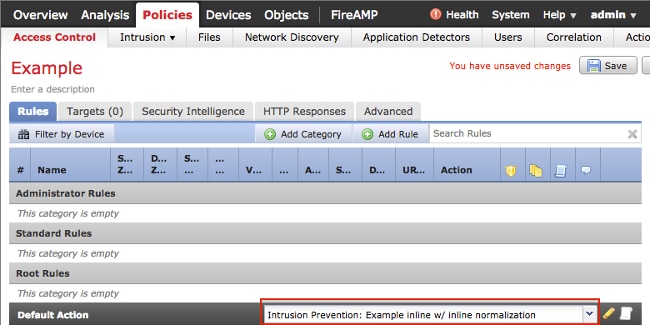

Zodra het inbraakbeleid voor inline normalisatie is geconfigureerd, moet dit als de standaardactie in het toegangsbeheerbeleid worden toegevoegd:

Het toegangscontrolebeleid moet dan op het controleapparaat worden toegepast.

U kunt de preprocessor voor inline normalisatie configureren om IPv4-, IPv6-, Internet Control Message Protocol versie 4 (ICMPv4), ICMPv6- en TCP-verkeer in elke combinatie te normaliseren. De normalisatie van elk protocol vindt automatisch plaats als die protocolnormalisatie is ingeschakeld.

Post-ACK-inspectie en pre-ACK-inspectie inschakelen

Nadat u de inline normalization preprocessor hebt ingeschakeld, kunt u de instellingen bewerken om de optie Normalize TCP payload in te schakelen. Deze optie in de inline normalisatie preprocessor switches tussen twee verschillende inspectiemodi:

- Postbevestiging (Post-ACK)

- Voorbevestiging (Pre-ACK)

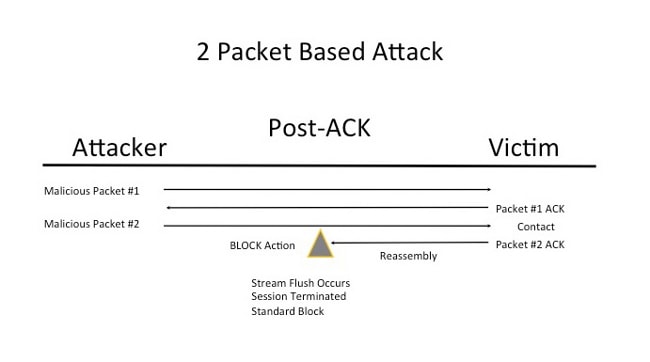

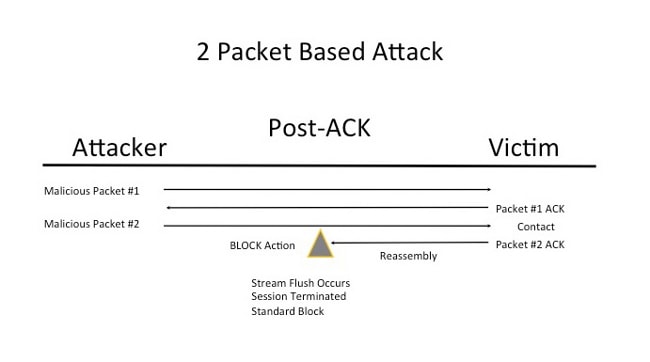

Begrijp post-ACK inspectie (normaliseer TCP/normaliseer TCP payload uitgeschakeld)

In post-ACK inspectie, de herassemblage van de pakketstroom, spoel (hand weg aan de rest van het inspectieproces), en de opsporing in Snort komt na de erkenning (ACK) van het slachtoffer voor het pakket voor dat de aanval voltooit wordt ontvangen door het Systeem van de Inbraakpreventie (IPS). Voordat de stream flush optreedt, heeft het beledigende pakket het slachtoffer al bereikt. De melding/drop vindt plaats nadat het aanstootgevende pakket het slachtoffer heeft bereikt. Deze actie komt voor wanneer ACK van het slachtoffer voor het beledigende pakket IPS bereikt.

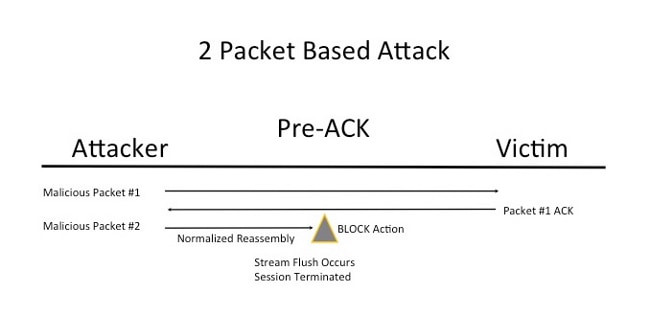

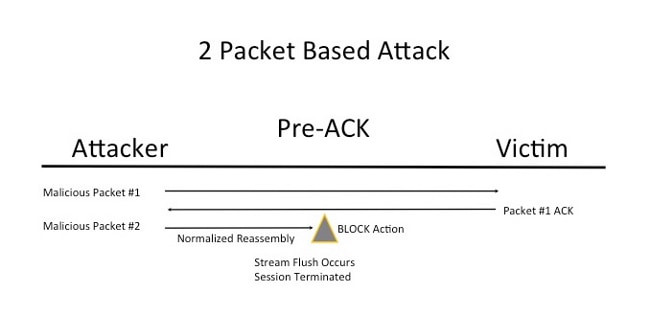

Voorafgaande inspectie begrijpen (TCP normaliseren/TCP-payload-enabled normaliseren)

Deze eigenschap normaliseert verkeer onmiddellijk na pakketdecodering en vóór een andere functie van de Snel wordt verwerkt om de pogingen van de TCP-ontduiking te minimaliseren. Dit zorgt ervoor dat de pakketten die IPS bereiken het zelfde zijn als die die worden doorgegeven aan het slachtoffer. Snort laat het verkeer op het pakket vallen dat de aanval voltooit alvorens de aanval zijn slachtoffer bereikt.

Wanneer u Normalize TCP inschakelt, wordt het verkeer dat aan deze voorwaarden voldoet ook gedropt:

- Opnieuw verzonden kopieën van eerder gestrande pakketten

- Verkeer dat probeert een eerder geannuleerde sessie voort te zetten

- Verkeer dat overeenkomt met een van deze TCP-stream preprocessorregels:

- 129:1

- 129:3

- 129:4

- 129:6

- 129:8

- 129:11

- 129:14 t/m 129:19

Opmerking: Om de waarschuwingen voor de TCP-stream regels die door de normalisatie-preprocessor worden gedropt in te schakelen, moet u de functie Stateful inspection anomalies inschakelen in de TCP-stream configuratie.

Feedback

Feedback