L2TPv3 over FlexVPN-configuratiehandleiding

Inhoud

Inleiding

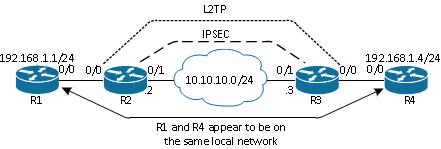

Dit document beschrijft hoe u een Layer 2 Tunneling Protocol, versie 3 (L2TPv3)-link kunt configureren om te worden uitgevoerd via een Cisco IOS FlexVPN Virtual Tunnel Interface (VTI)-verbinding tussen twee routers die Cisco IOS®-software uitvoeren. Met deze technologie kan Layer 2-netwerken veilig worden uitgebreid binnen een IPsec-tunnel via meerdere Layer 3-hop, waardoor fysiek afzonderlijke apparaten op dezelfde lokale LAN kunnen worden weergegeven.

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- Cisco IOS FlexVPN virtuele tunnelinterface (VTI)

- Layer 2 Tunneling Protocol (L2TP)

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- Cisco geïntegreerde services router Generation 2 (G2), met de security en gegevenslicentie.

- Cisco IOS-softwarerelease 15.1(1)T of hoger ter ondersteuning van FlexVPN. Raadpleeg de Cisco Feature Navigator voor meer informatie.

Deze FlexVPN-configuratie maakt gebruik van slimme defaults en pre-shared-key verificatie om de uitleg te vereenvoudigen. Gebruik voor een maximale beveiliging encryptie van de volgende generatie; Raadpleeg Encryptie van de volgende generatie voor meer informatie.

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u de potentiële impact van elke opdracht begrijpen.

Configureren

Netwerktopologie

Deze configuratie gebruikt de topologie in dit beeld. Wijzig IP-adressen naar wens voor uw installatie.

Router R1

De router R1 heeft een IP-adres dat op de interface is geconfigureerd:

interface Ethernet0/0

ip address 192.168.1.1 255.255.255.0

Router R2

FlexVPN

Met deze procedure wordt FlexVPN op router R2 geconfigureerd.

- Maak een Internet Key Exchange Versie 2 (IKEv2)-sleutelring voor de peer:

crypto ikev2 keyring key1

peer 10.10.10.3

address 10.10.10.3

pre-shared-key ciscol - Maak een IKEv2-standaardprofiel dat overeenkomt met de peer-router en gebruik maakt van pre-shared-key verificatie:

crypto ikev2 profile default

match identity remote address 10.10.10.3 255.255.255.255

identity local address 10.10.10.2

authentication remote pre-share

authentication local pre-share

keyring local key1 - Maak de VTI en bescherm deze met het standaardprofiel:

interface Tunnel1

ip address 172.16.1.2 255.255.255.0

tunnel source 10.10.10.2

tunnel destination 10.10.10.3

tunnel protection ipsec profile default

L2TPv3

Met deze procedure wordt L2TPv3 op router R2 geconfigureerd.

- Maak een pseudowire-klasse om de inkapseling (L2TPv3) te definiëren en de FlexVPN-tunnelinterface te definiëren die de L2TPv3-verbinding gebruikt om de peer-router te bereiken:

pseudowire-class l2tp1

encapsulation l2tpv3

ip local interface Tunnel1 - Gebruik de xconnectopdracht op de relevante interface om de L2TP-tunnel te configureren; verstrek het peer adres van de tunnelinterface en specificeer het inkapselingstype:

interface Ethernet0/0

no ip address

xconnect 172.16.1.3 1001 encapsulation l2tpv3 pw-class l2tp1

Router R3

FlexVPN

Met deze procedure wordt FlexVPN op router R3 geconfigureerd.

- Maak een IKEv2-sleutelring voor de peer:

crypto ikev2 keyring key1

peer 10.10.10.2

address 10.10.10.2

pre-shared-key cisco - Maak een IKEv2-standaardprofiel dat overeenkomt met de peer-router en gebruik maakt van pre-shared-key verificatie:

crypto ikev2 profile default

match identity remote address 10.10.10.2 255.255.255.255

identity local address 10.10.10.3

authentication remote pre-share

authentication local pre-share

keyring local key1 - Maak de VTI en bescherm deze met het standaardprofiel:

interface Tunnel1

ip address 172.16.1.3 255.255.255.0

tunnel source 10.10.10.3

tunnel destination 10.10.10.2

tunnel protection ipsec profile default

L2TPv3

Met deze procedure wordt L2TPv3 op router R3 geconfigureerd.

- Maak een pseudowire-klasse om de inkapseling (L2TPv3) te definiëren en de FlexVPN-tunnelinterface te definiëren die de L2TPv3-verbinding gebruikt om de peer-router te bereiken:

pseudowire-class l2tp1

encapsulation l2tpv3

ip local interface Tunnel1 - Gebruik de xconnectopdracht op de relevante interface om de L2TP-tunnel te configureren; verstrek het peer adres van de tunnelinterface en specificeer het inkapselingstype:

interface Ethernet0/0

no ip address

xconnect 172.16.1.2 1001 encapsulation l2tpv3 pw-class l2tp1

Router R4

De router R4 heeft een IP-adres dat op de interface is geconfigureerd:

interface Ethernet0/0

ip address 192.168.1.4 255.255.255.0

Verifiëren

Gebruik deze sectie om te controleren of uw configuratie goed werkt.

Verifieer IPsec security associatie

Dit voorbeeld verifieert dat de IPsec veiligheidsvereniging met succes op router R2 met interface Tunnel1 wordt gecreëerd.

R2#show crypto sockets

Number of Crypto Socket connections 1

Tu1 Peers (local/remote): 10.10.10.2/10.10.10.3

Local Ident (addr/mask/port/prot): (10.10.10.2/255.255.255.255/0/47)

Remote Ident (addr/mask/port/prot): (10.10.10.3/255.255.255.255/0/47)

IPSec Profile: "default"

Socket State: Open

Client: "TUNNEL SEC" (Client State: Active)

Crypto Sockets in Listen state:

Client: "TUNNEL SEC" Profile: "default" Map-name: "Tunnel1-head-0"

Verifieer IKEv2 SA Creatie

Dit voorbeeld verifieert dat IKEv2 security associatie (SA) met succes is gemaakt op router R2.

R2#show crypto ikev2 sa

IPv4 Crypto IKEv2 SA

Tunnel-id Local Remote fvrf/ivrf Status

2 10.10.10.2/500 10.10.10.3/500 none/none READY

Encr: AES-CBC, keysize: 256, Hash: SHA512, DH Grp:5, Auth sign: PSK,

Auth verify: PSK

Life/Active Time: 86400/562 sec

IPv6 Crypto IKEv2 SA

Controleer L2TPv3-tunnel

Dit voorbeeld verifieert dat L2TPv3-tunnel zich correct op router R2 heeft gevormd.

R2#show xconnect all

Legend: XC ST=Xconnect State S1=Segment1 State S2=Segment2 State

UP=Up DN=Down AD=Admin Down IA=Inactive

SB=Standby HS=Hot Standby RV=Recovering NH=No Hardware

XC ST Segment 1 S1 Segment 2 S2

------+---------------------------------+--+---------------------------------+--

UP pri ac Et0/0:3(Ethernet) UP l2tp 172.16.1.3:1001 UP

Controleer de connectiviteit en het uiterlijk van het R1-netwerk

Dit voorbeeld verifieert dat router R1 netwerkconnectiviteit aan router R4 heeft en schijnt op het zelfde lokale netwerk te zijn.

R1#ping 192.168.1.4

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 192.168.1.4, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 6/6/6 ms

R1#show arp

Protocol Address Age (min) Hardware Addr Type Interface

Internet 192.168.1.1 - aabb.cc00.0100 ARPA Ethernet0/0

Internet 192.168.1.4 4 aabb.cc00.0400 ARPA Ethernet0/0

R1#show cdp neighbors

Capability Codes: R - Router, T - Trans Bridge, B - Source Route Bridge

S - Switch, H - Host, I - IGMP, r - Repeater, P - Phone,

D - Remote, C - CVTA, M - Two-port Mac Relay

Device ID Local Intrfce Holdtme Capability Platform Port ID

R4 Eth 0/0 142 R B Linux Uni Eth 0/0

Problemen oplossen

Deze sectie bevat informatie waarmee u problemen met de configuratie kunt oplossen:

- debug crypto ikev2 - IKEv2-debugging inschakelen.

- debug xconnect event - xconnect event debugging inschakelen.

- toon crypto ikev2 diagnosefout - toon het IKEv2 gegevensbestand van het uitgangsweg.

De Output Interpreter Tool (alleen voor geregistreerde klanten) ondersteunt bepaalde opdrachten met show. Gebruik de Output Interpreter Tool om een analyse te bekijken van de output van de opdracht show.

Gerelateerde informatie

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

1.0 |

27-May-2013 |

Eerste vrijgave |

Feedback

Feedback