Java 7 problemen met AnyConnect, CSD/HostScan en WebVPN: Probleemoplossingsgids

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inleiding

Dit document beschrijft hoe u problemen met Java 7 kunt oplossen op Cisco AnyConnect Secure Mobility Client, Cisco Secure Desktop (CSD)/Cisco Hostscan en clientloze SSL VPN (WebVPN).

Opmerking: Cisco bug-ID’s die gemarkeerd zijn als onderzoekend, zijn niet beperkt tot de beschreven symptomen. Als u problemen met Java 7 ondervindt, moet u ervoor zorgen dat u de AnyConnect-clientversie upgradt naar de nieuwste clientversie of naar ten minste de 3.1-onderhoudsrelease 3 die beschikbaar is via Cisco Connection Online (CCO).

Algemene probleemoplossing

Voer de Java Verifier uit om te controleren of Java wordt ondersteund op de browsers die worden gebruikt. Als Java op de juiste manier is ingeschakeld, raadpleegt u de logboeken van de Java-console om het probleem te analyseren.

Windows

In deze procedure wordt beschreven hoe de console in Windows kan worden ingeschakeld:

- Open het Configuratiescherm van Windows en zoek naar Java.

- Dubbelklik op Java (het pictogram van de koffiebeker). Het Java-configuratiescherm wordt weergegeven.

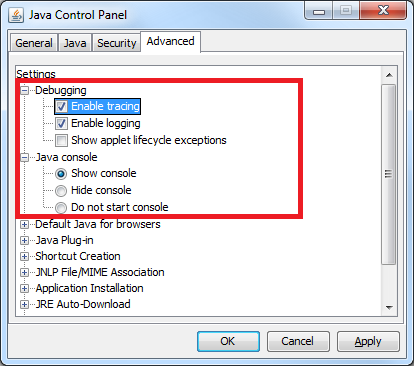

- Klik op het tabblad Geavanceerd.

- Breid het Zuiveren uit, en selecteer traceren inschakelen en vastlegging inschakelen.

- Breid Java-console uit en klik op Toon console.

Mac

In deze procedure wordt beschreven hoe u de console kunt inschakelen wanneer u een Mac inlogt:

- Open Systeemvoorkeuren en dubbelklik op het Java-pictogram (koffiekopje). Het Java-configuratiescherm wordt weergegeven.

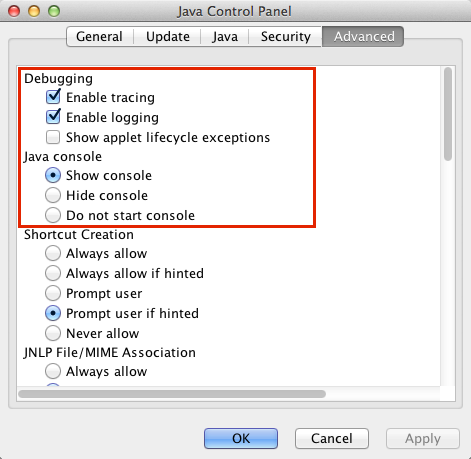

- Klik op het tabblad Geavanceerd.

- Klik onder Java-console op Toon console.

- Klik onder het kopje Debuggen op Overtrekken inschakelen en Vastlegging inschakelen.

Specifieke probleemoplossing

AnyConnect

Voor AnyConnect-gerelateerde problemen verzamelt u de DART-logs (Diagnostic AnyConnect Reporting) en de Java-consolelogboeken.

Windows

Cisco bug-id CSC55720, "IE crashes met Java 7 wanneer 3.1.1 pakket is ingeschakeld op de ASA", was een bekend probleem, waarbij Internet Explorer crashte toen een WebLaunch werd uitgevoerd en AnyConnect 3.1 was ingeschakeld op de head-end. Deze bug is gerepareerd.

U kunt problemen ondervinden wanneer u sommige versies van AnyConnect en Java 7 met Java-apps gebruikt. Raadpleeg voor meer informatie Cisco bug-id CSCue48916, "Java-app(s) breken bij gebruik van AnyConnect 3.1.00495 of 3.1.02026 en Java v7."

Problemen met Java 7 en IPv6-socketoproepen

Als AnyConnect geen verbinding maakt nadat u de Java Runtime Environment (JRE) hebt geüpgraded naar Java 7, of als een Java-toepassing geen verbinding kan maken via de VPN-tunnel, controleert u de Java-consolelogboeken en zoekt u deze berichten:

java.net.SocketException: Permission denied: connect

at java.net.DualStackPlainSocketImpl.waitForConnect(Native Method)

at java.net.DualStackPlainSocketImpl.socketConnect(Unknown Source)

Deze logvermeldingen geven aan dat de client/toepassing IPv6-gesprekken voert.

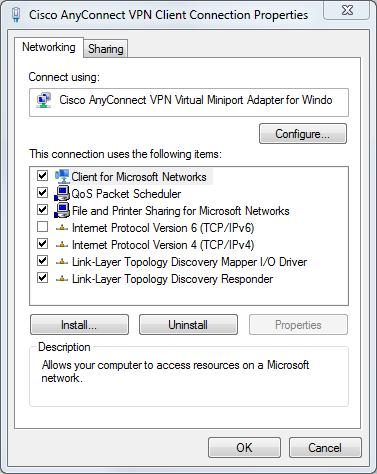

Eén oplossing voor dit probleem is om IPv6 (als dit niet in gebruik is) uit te schakelen op de Ethernet-adapter en de AnyConnect Virtual Adapter (VA):

Een tweede oplossing is om Java te configureren om IPv4 via IPv6 te prefereren. Stel de systeemeigenschap 'java.net.preferIPv4Stack' in op 'true' zoals in deze voorbeelden:

- Voeg code voor de systeemeigenschap toe aan de Java-code (voor Java-toepassingen geschreven door de klant):

System.setProperty("java.net.preferIPv4Stack" , "true"); - Voeg code voor de systeemeigenschap toe vanaf de opdrachtregel:

-Djava.net.preferIPv4Stack=true

- Stel de omgevingsvariabelen _JPI_VM_OPTIONS en _JAVA_OPTIONS in om de systeemeigenschap op te nemen:

-Djava.net.preferIPv4Stack=true

Zie voor meer informatie:

- Hoe stelt u java.net.preferIPv4Stack=true in in de java-code?

- Hoe java te dwingen om ipv4 in plaats van ipv6 te gebruiken?

Een derde oplossing is IPv6 volledig op Windows-machines uit te schakelen; deze registervermelding bewerken:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\services\TCPIP6\Parameters

Zie IP, versie 6 of de specifieke onderdelen ervan in Windows uitschakelen voor meer informatie.

Problemen met AnyConnect WebLaunch na Java 7-upgrade

Cisco JavaScript-code zocht eerder naar Sun als de waarde voor de Java-leverancier. Oracle wijzigde die waarde echter zoals beschreven in JDK7: Eigenschap voor Java-leveranciers gewijzigd. Dit probleem is verholpen door Cisco bug-id CSCub46241, "AnyConnect-weblancering mislukt vanuit Internet Explorer met Java 7."

Mac

Er zijn geen problemen gemeld. Tests met AnyConnect 3.1 (met de WebLaunch / Safari / Mac 10.7.4 / Java 7.10 configuratie) tonen geen fouten.

Diversen

Problemen met Java 7-apps op Cisco AnyConnect

Er is een bestand ingediend voor Cisco bug-id CSCue48916, "Java App(s) Break bij gebruik van AnyConnect 3.1.00495 of 3.1.02026 en Java v7." Het eerste onderzoek wijst uit dat de problemen geen bug aan de clientkant zijn, maar in plaats daarvan te maken kunnen hebben met de configuratie van de Java Virtual Machine (VM).

Om Java 7-apps op de AnyConnect 3.1(2026)-client te kunnen gebruiken, hebt u de instellingen van de virtuele IPv6-adapter al uitgeschakeld. Alle stappen in deze procedure moeten nu echter worden voltooid:

- Installeer AnyConnect versie 3.1(2026).

- Verwijder Java 7.

- Start opnieuw op.

- Installeer Java SE 6, update 38, beschikbaar op de Oracle website.

- Navigeer naar de instellingen van het Java 6 bedieningspaneel en klik vervolgens op het tabblad Update om te upgraden naar de nieuwste versie van Java 7.

- Open een opdrachtprompt en voer het volgende in:

setx _JAVA_OPTIONS -Djava.net.preferIPv4Stack=true

- Log in met AnyConnect en de Java-apps moeten werken.

Opmerking: Deze procedure is getest met Java 7 updates 9, 10 en 11.

CSD/Hostscan

Voor CSD/Hostscan-gerelateerde problemen verzamelt u de DART-logbestanden en de Java-consolelogboeken.

Om de DART-logbestanden te verkrijgen, moet het CSD-registratieniveau worden omgedraaid op debuggen op de ASA:

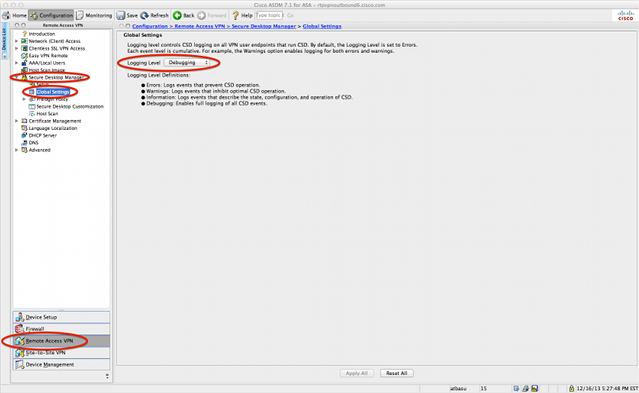

- Navigeren naar ASDM > Configuration > Remote Access VPN > Secure Desktop Manager > Globale instellingen.

- Schakel de CSD-logboekregistratie in om te debuggen in Cisco Adaptive Security Device Manager (ASDM).

- Gebruik DART om de CSD/Hostscan-logbestanden te verzamelen.

Windows

Hostscan is gevoelig voor crashes die vergelijkbaar zijn met de crashes die eerder voor AnyConnect in Windows zijn beschreven (Cisco bug-id CSC5720). Het hostscanprobleem is opgelost door Cisco bug-id CSC48299, "IE with Java 7 crashes on HostScan Weblaunch."

Mac

Problemen met CSD versies 3.5.x en Java 7

In CSD 3.5.x mislukken alle WebVPN-verbindingen; dit omvat de weblanceringen van AnyConnect. De Java-consolelogboeken onthullen geen problemen:

Java Plug-in 10.10.2.12

Using JRE version 1.7.0_10-ea-b12 Java HotSpot(TM) 64-Bit Server VM

User home directory = /Users/rtpvpn

----------------------------------------------------

c: clear console window

f: finalize objects on finalization queue

g: garbage collect

h: display this help message

l: dump classloader list

m: print memory usage

o: trigger logging

q: hide console

r: reload policy configuration

s: dump system and deployment properties

t: dump thread list

v: dump thread stack

x: clear classloader cache

0-5: set trace level to <n>

----------------------------------------------------

Als u terugzet naar JRE 6 of de CSD upgraden naar 3.6.6020 of hoger, dan worden de problemen in de Java-consolelogboeken duidelijk:

Java Plug-in 10.10.2.12

Using JRE version 1.7.0_10-ea-b12 Java HotSpot(TM) 64-Bit Server VM

User home directory = /Users/rtpvpn

----------------------------------------------------

c: clear console window

f: finalize objects on finalization queue

g: garbage collect

h: display this help message

l: dump classloader list

m: print memory usage

o: trigger logging

q: hide console

r: reload policy configuration

s: dump system and deployment properties

t: dump thread list

v: dump thread stack

x: clear classloader cache

0-5: set trace level to <n>

----------------------------------------------------

CacheEntry[ https://rtpvpnoutbound6.cisco.com/CACHE/sdesktop/install/binaries/

instjava.jar ]: updateAvailable=false,lastModified=Wed Dec 31 19:00:00 EST

1969,length=105313

Fri Oct 19 18:12:20 EDT 2012 Downloaded

https://rtpvpnoutbound6.cisco.com/CACHE/sdesktop/hostscan/darwin_i386/cstub

to /var/folders/zq/w7l9gxks7512fsl4vk07v9nc0000gn/T/848638312.tmp/cstub

Fri Oct 19 18:12:20 EDT 2012 file signature verification

PASS: /var/folders/zq/w7l9gxks7512fsl4vk07v9nc0000gn/T/848638312.tmp/cstub

Fri Oct 19 18:12:20 EDT 2012 Spawned CSD stub.

De oplossing is om CSD te upgraden of Java te downgraden. Omdat Cisco u aanraadt om de nieuwste versie van de CSD uit te voeren, moet u de CSD upgraden in plaats van Java te downgraden, vooral omdat een Java-downgrade op een Mac moeilijk kan zijn.

Problemen met Chrome en Safari met WebLaunch op Mac 10.8

Problemen met Chrome en Safari zijn verwacht gedrag:

- Chrome is een 32-bits browser en ondersteunt Java 7 niet.

- Chrome is nooit een officieel ondersteunde browser voor WebLaunch geweest.

- Mac 10.8 heeft het gebruik van Java 7 op Safari uitgeschakeld en oudere versies van Java zijn standaard niet ingeschakeld.

Als u Java 7 al hebt geïnstalleerd, zijn de resoluties:

- Gebruik Firefox.

- Java 7 inschakelen op Safari:

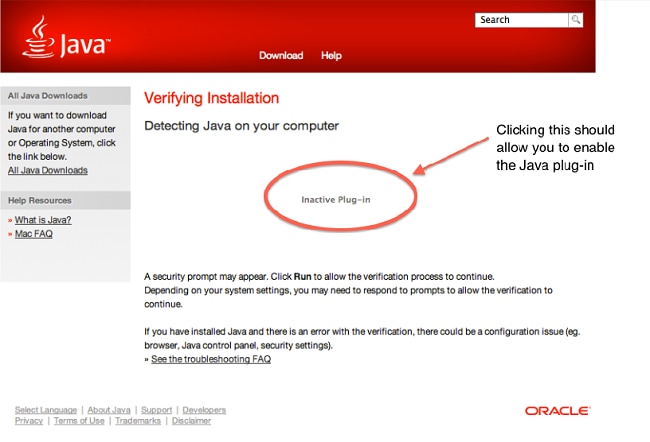

- Controleer dat Java 7 op de Mac is geïnstalleerd en dat de Mac opnieuw is opgestart. Open Firefox en ga naar de Java Verifier.

- Open Safari en ga opnieuw naar de Java Verifier. U moet nu dit scherm zien:

- Schakel Java 7 uit en schakel Java SE 6 van Apple in.

Tip: Als u geen Java hebt geïnstalleerd of als u een oudere versie van Java hebt, ziet u waarschijnlijk de foutmelding 'Java geblokkeerd voor deze website' op java.com . Zie Java updates beschikbaar voor OS X op 28 augustus 2013 op het Apple ondersteuningsforum voor informatie over de installatie van Java-updates.

Problemen met Safari met WebLaunch op Mac 10.9

Als u op Mac 10.9 bent en de Java-plug-in al hebt ingeschakeld (zoals beschreven in de sectie Problemen met Chrome en Safari met WebLaunch op Mac 10.8), kan de WebLaunch blijven mislukken. Alle Java-applets worden gestart, maar de browser blijft gewoon draaien. Als Java-logbestanden zijn ingeschakeld zoals wordt beschreven in de sectie Algemene probleemoplossing, worden de logbestanden snel ingevuld zoals hier wordt getoond:

at java.lang.Thread.run(Thread.java:744)

Mon Dec 16 16:00:17 EST 2013 Failed to download cstub

network: Created version ID: 1.7.0.45

network: Created version ID: 1.7.0.45

network: Created version ID: 1.7.0.45

network: Created version ID: 1.7.0.45

network: Created version ID: 1.7.0.45

network: Created version ID: 1.7.0.45

network: Created version ID: 1.7.0.45

network: Created version ID: 1.7.0.45

network: Created version ID: 1.7.0.45

network: Created version ID: 1.7.0.45

network: Created version ID: 1.7.0.45

network: Created version ID: 1.7.0.45

network: Created version ID: 1.7.0.45

network: Created version ID: 1.7.0.45

network: Created version ID: 1.7.0.45

network: Created version ID: 1.7.0.45

network: Created version ID: 1.7.0.45

network: Created version ID: 1.7.0.45

network: Created version ID: 1.7.0.45

network: Created version ID: 1.7.0.45

network: Created version ID: 1.7.0.45

network: Created version ID: 1.7.0.45

network: Created version ID: 1.7.0.45

network: Created version ID: 1.7.0.45

network: Created version ID: 1.7.0.45

Zoek dit type van ingang vroeger in het logboek:

Mon Dec 16 16:00:17 EST 2013 Downloaded https://rave.na.sage.com/CACHE/

sdesktop/hostscan/darwin_i386/manifest java.io.FileNotFoundException:

/Users/user1/.cisco/hostscan/bin/cstub (Operation not permitted) at

java.io.FileInputStream.open(Native Method)

Dit geeft aan dat u te maken hebt met Cisco bug-id CSCuj02425, "WebLaunch op OSX 10.9 mislukt als java onveilige modus is uitgeschakeld." Om dit probleem te verhelpen, kunt u de Java-voorkeuren wijzigen zodat Java in onveilige modus kan draaien voor Safari:

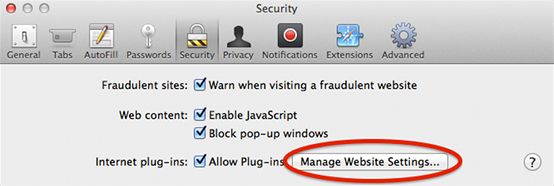

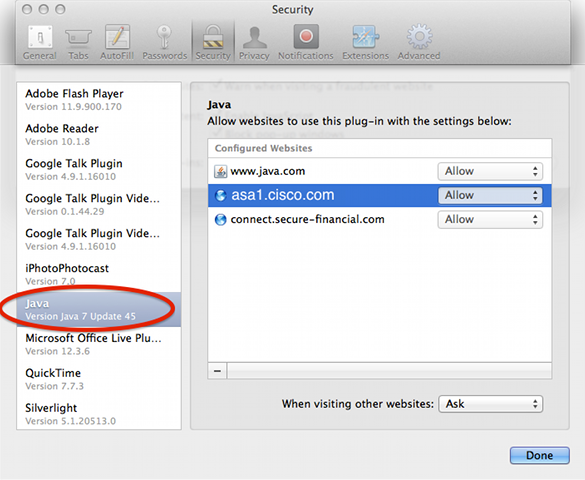

- Klik op Voorkeuren.

- Klik op Website-instellingen beheren.

- Selecteer op het tabblad Beveiliging Java en let op dat Toestaan standaard is geselecteerd.

- Wijzigen Toestaan om in onveilige modus te werken.

WebVPN

Voor WebVPN-problemen met betrekking tot Java, verzamel deze gegevens voor probleemoplossingsdoeleinden:

- Output van de opdracht show tech-support.

- Java-console maakt gebruik van en zonder adaptieve security applicatie (ASA), zoals wordt uitgelegd in de sectie Algemene probleemoplossing.

- WebVPN neemt op.

- HTTP-horloge neemt op lokale machines met en zonder de ASA op.

- Standaardpakketten leggen op de ASA en op de lokale machine vast.

- Op de lokale machine, deze opnamen kunnen worden gedaan met Wireshark.

- Zie Packet Captures configureren voor meer informatie over het opnemen van verkeer op de ASA.

- Alle jar-bestanden gedownload naar de Java-cache tijdens het doorlopen van de ASA. Dit is een voorbeeld van de Java-console:

Reading Signers from 8412

In dit voorbeeld is 6a065e9-1f510559.idx de gecachede versie van mffta.jar 7. Als u geen toegang tot deze bestanden hebt, kunt u ze verzamelen uit de Java-cache bij gebruik van directe verbinding.

https://rtpvpnoutbound6.cisco.com/+CSCO+00756767633A2F2F7A2D73767972662E6

E7067727A76687A2E6179++/mffta.jar

C:\Users\wvoosteren\AppData\LocalLow\Sun\Java\Deployment\cache\6.0\41\

6a0665e9-1f510559.idx

Een testinstelling kan de resolutie versnellen.

Beveiligingsfuncties in Java 7 U51 en hoe dat van invloed is op WebVPN-gebruikers

Onlangs aangekondigde wijzigingen die gepland zijn voor Java 7 update 51 (januari 2014) hebben aangetoond dat de standaardbeveiligingsschuifschakelaar codehandtekeningen en het kenmerk Permissions Manifest vereist. Samengevat, vereisen alle applets van Java:

- te ondertekenen (Applets en Web Start applicaties).

- om het attribuut "Permissions" in te stellen binnen het Manifest.

De toepassingen worden beïnvloed als het Java gebruikt dat via een webbrowser is gestart. Toepassingen worden uitgevoerd vanuit elke locatie buiten een webbrowser. Wat dit voor WevVPN betekent, is dat alle client-plugins die door Cisco worden gedistribueerd, kunnen worden beïnvloed. Aangezien deze plug-ins niet worden onderhouden of ondersteund door Cisco, kan Cisco geen wijzigingen aanbrengen in het certificaat voor codeondertekening of in de applet om ervoor te zorgen dat deze aan deze beperkingen voldoet. De juiste oplossing hiervoor is het gebruik van het tijdelijke code-ondertekeningscertificaat op de ASA. ASA's bieden een tijdelijk code-ondertekeningscertificaat voor het ondertekenen van Java-applets (voor Java-herschrijvers en -plugins). Met het tijdelijke certificaat kunnen Java-applets hun beoogde functies zonder waarschuwingsbericht uitvoeren. ASA-beheerders moeten het tijdelijke certificaat vervangen voordat het vervalt met hun eigen code-ondertekeningscertificaat dat is afgegeven door een vertrouwde certificeringsinstantie (CA). Als dit geen haalbare optie is, moet u de volgende stappen uitvoeren:

- U kunt de functie Site lijst met uitzonderingen gebruiken op de Java-instellingen van de eindclient om de toepassingen uit te voeren die zijn geblokkeerd door beveiligingsinstellingen. De stappen om dit te doen worden beschreven in .

- U kunt ook de Java Security instellingen verlagen. Deze instelling wordt ook ingesteld in de Java-instellingen van de clientmachine zoals hier wordt getoond:

Waarschuwing: Het gebruik van deze tijdelijke oplossing geeft u nog steeds enkele fouten, maar Java blokkeert de toepassing niet zoals het zou hebben gedaan zonder de tijdelijke oplossing

Windows

Toepassingen die Java-applets starten, zijn gesignaleerd om te falen via WebVPN na een upgrade naar Java 7. Dit probleem wordt veroorzaakt door het gebrek aan Secure Hash Algoritme (SHA)-256 ondersteuning voor de Java-herschrijver. Voor dit probleem is Cisco-bug-id CSC54080, "SHA-256 support for webvpn Java rewriter" ingediend.

Toepassingen die Java-applets starten via het portal met Smart Tunnel kunnen mislukken als JRE7 wordt gebruikt. dit is het meest gebruikelijk bij 64-bit systemen. Bij de opnamen moet u er rekening mee houden dat de Java-VM de pakketten in duidelijke tekst verstuurt, niet via de Smart Tunnel-verbinding naar de ASA. Dit is aangepakt door Cisco bug-id CSCue17876, "Sommige java-applets zullen geen verbinding maken via slimme tunnel op vensters met jre1.7."

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

1.0 |

17-Dec-2013 |

Eerste vrijgave |

Bijgedragen door Cisco-engineers

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback