Inleiding

Dit document beschrijft hoe u Security Group Tags (SGT’s) kunt configureren en toewijzen aan passieve ID-sessies via autorisatiebeleid in ISE 3.2.

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- Cisco ISE-lijnkaart 3.2

- Passieve ID, TrustSec en PxGrid

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- Cisco ISE-lijnkaart 3.2

- VCC 7.0.1

- WS-C3850-24P switch met 16.12.1

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Achtergrondinformatie

Cisco Identity Services Engine (ISE) 3.2 is de minimumversie die deze mogelijkheid ondersteunt. Dit document is niet van toepassing op de configuratie van PassiveID, PxGrid en SXP. Zie de Admin Guide voor meer informatie.

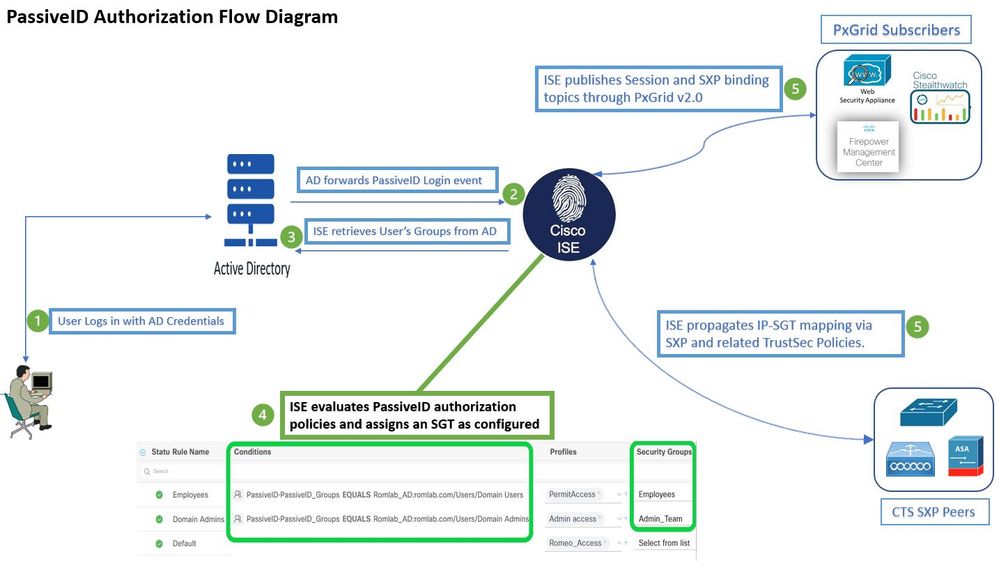

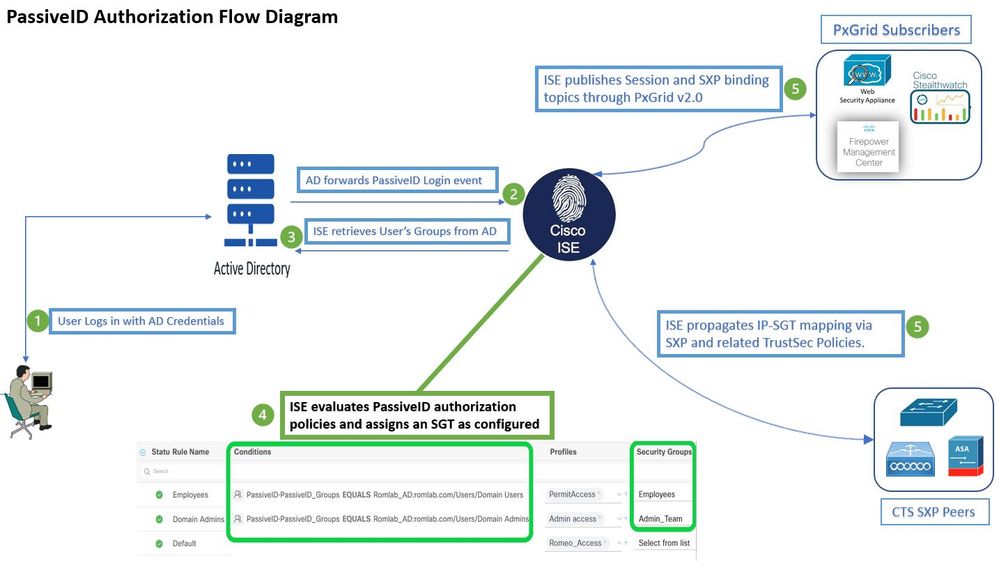

In ISE 3.1 of oudere versies kan alleen een Security Group Tag (SGT) worden toegewezen aan een RADIUS-sessie of actieve verificatie zoals 802.1x en MAB. Met ISE 3.2 kunnen we het autorisatiebeleid voor PassiveID-sessies zodanig configureren dat wanneer Identity Services Engine (ISE) inloggebeurtenissen van gebruikers ontvangt van een provider zoals Active Directory Domain Controllers (AD DC) WMI of AD Agent, het een Security Group Tag (SGT) toewijst aan de PassiveID-sessie op basis van het lidmaatschap van de gebruikers Active Directory (AD)-groep. De IP-SGT-mapping en AD-groepsdetails voor de PassiveID kunnen worden gepubliceerd op het TrustSec-domein via SGT Exchange Protocol (SXP) en/of op de Platform Exchange Grid-abonnees (pxGrid) zoals Cisco Firepower Management Center (FMC) en Cisco Secure Network Analytics (Stealthwatch).

Configureren

Stroomdiagram

Stroomdiagram

Stroomdiagram

Configuraties

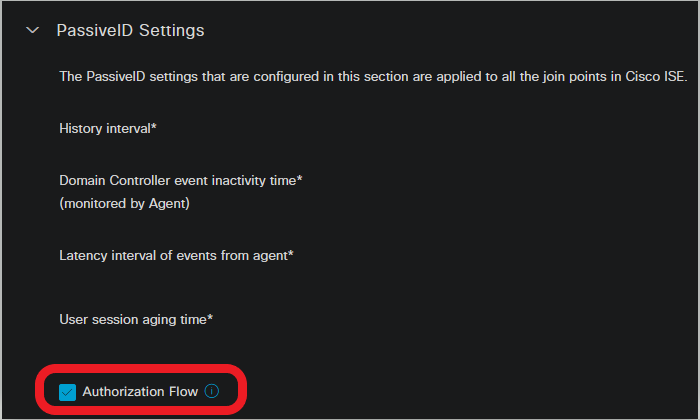

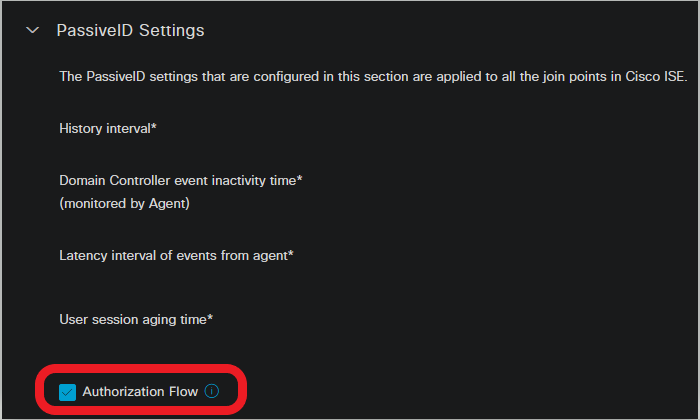

Schakel de autorisatiestroom in:

Naar navigeren Active Directory > Advanced Settings > PassiveID Settings en controleer de Authorization Flow selectievakje om het autorisatiebeleid te configureren voor gebruikers van PassiveID-aanmelding. Deze optie is standaard uitgeschakeld.

De autorisatiestroom inschakelen

De autorisatiestroom inschakelen

Opmerking: om deze functie te laten werken, moet u ervoor zorgen dat u PassiveID-, PxGrid- en SXP-services uitvoert in uw implementatie. U kunt dit controleren onder Administration > System > Deployment .

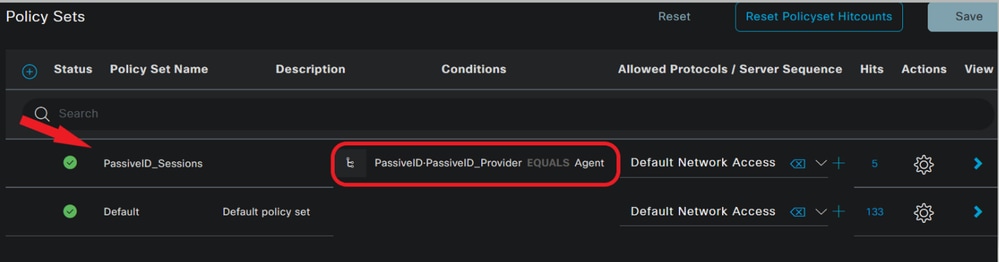

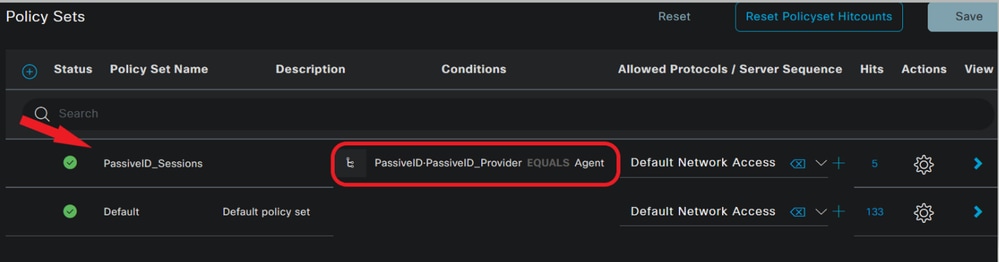

Configuratie beleidsset:

- Maak een aparte beleidsset voor passieve id (aanbevolen).

- Voor Voorwaarden, gebruik de eigenschap

PassiveID·PassiveID_Provider en selecteer het type provider.

Beleidssets

Beleidssets

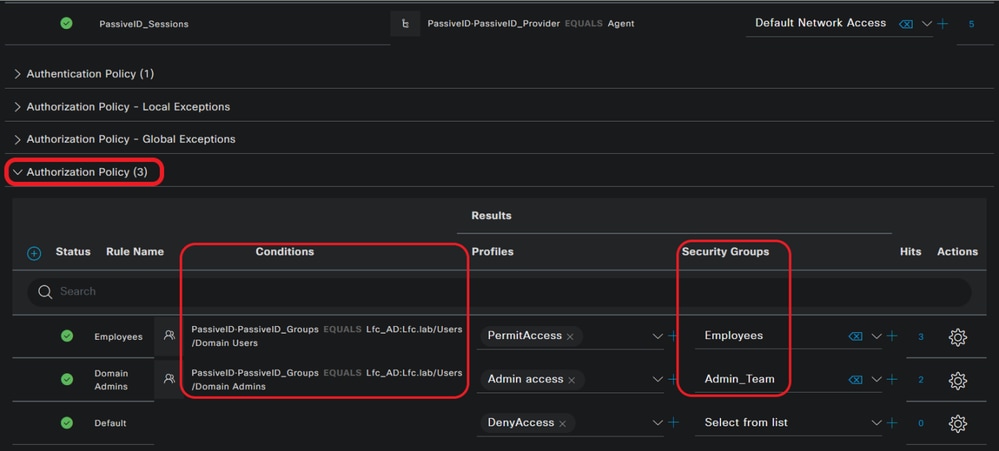

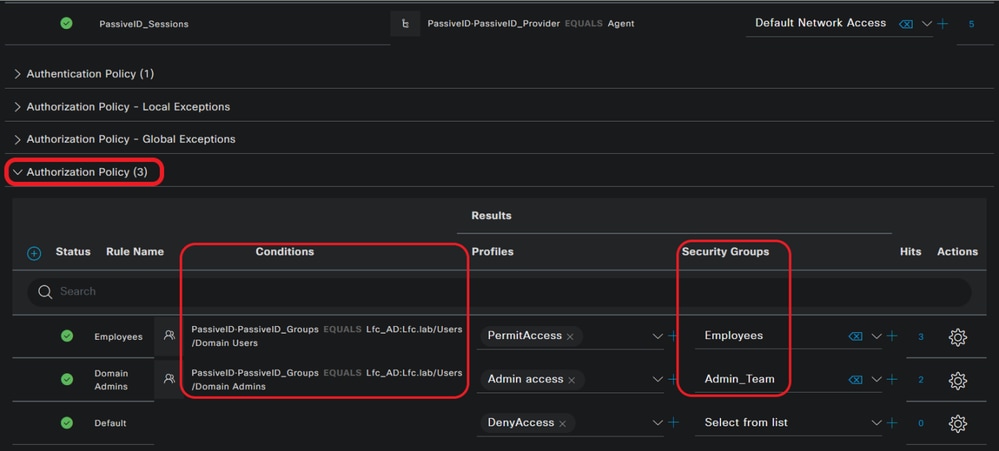

- Configureer de autorisatieregels voor de beleidsset die in stap 1 is gemaakt.

- Maak een voorwaarde voor elke regel en gebruik het PassiveID woordenboek op basis van AD-groepen, gebruikersnamen of Beide.

- Wijs een Security Group Tag toe aan elke regel en sla de configuraties op.

Vergunningsbeleid

Vergunningsbeleid

Opmerking: het authenticatiebeleid is irrelevant omdat het niet wordt gebruikt in deze stroom.

Opmerking: u kunt PassiveID_Username, PassiveID_Groups,of PassiveID_Provider eigenschappen om de autorisatieregels te creëren.

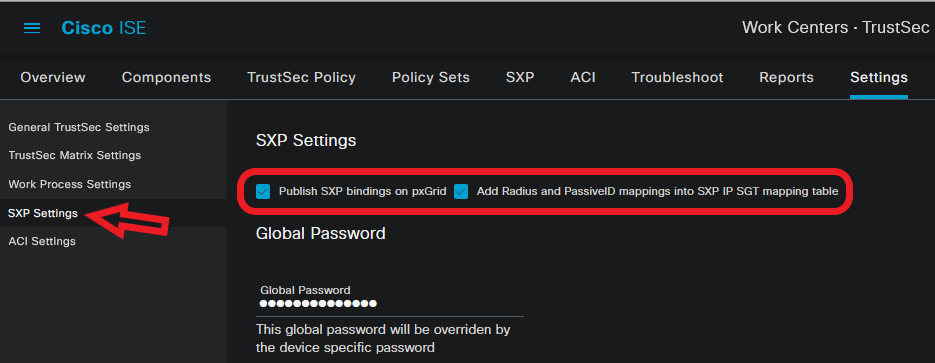

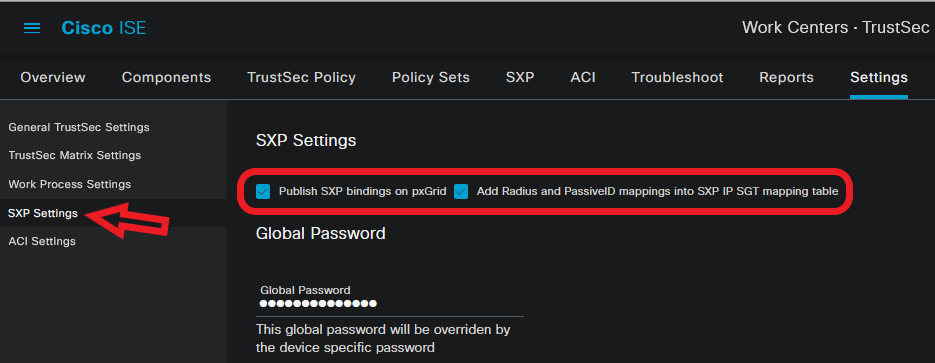

4. Navigeer naar Work Centers > TrustSec > Settings > SXP Settings toelaten Publish SXP bindings on pxGrid en Add RADIUS and PassiveID Mappings into SXP IP SGT Mapping Table om PassiveID-toewijzingen te delen met PxGrid-abonnees en deze op te nemen in de SXP-toewijzingstabel op ISE.

SXP-instellingen

SXP-instellingen

Verifiëren

Gebruik deze sectie om te controleren of uw configuratie goed werkt.

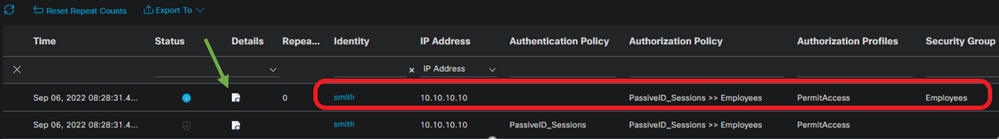

ISE-verificatie

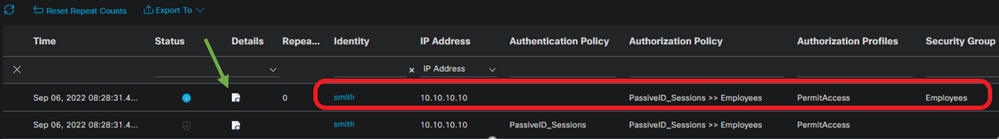

Zodra de gebruikersaanmeldingsgebeurtenissen naar ISE zijn verzonden vanuit een provider zoals Active Directory Domain Controllers (AD DC) WMI of AD Agent, gaat u verder met het controleren van de Live Logs. Naar navigeren Operations > Radius > Live Logs.

Radius LiveLogs

Radius LiveLogs

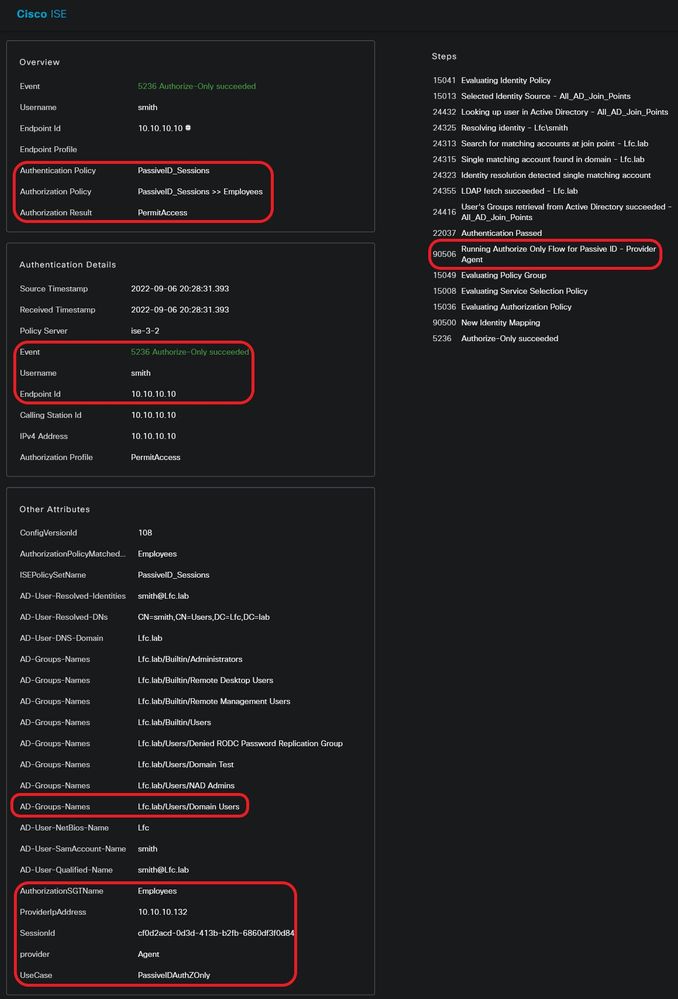

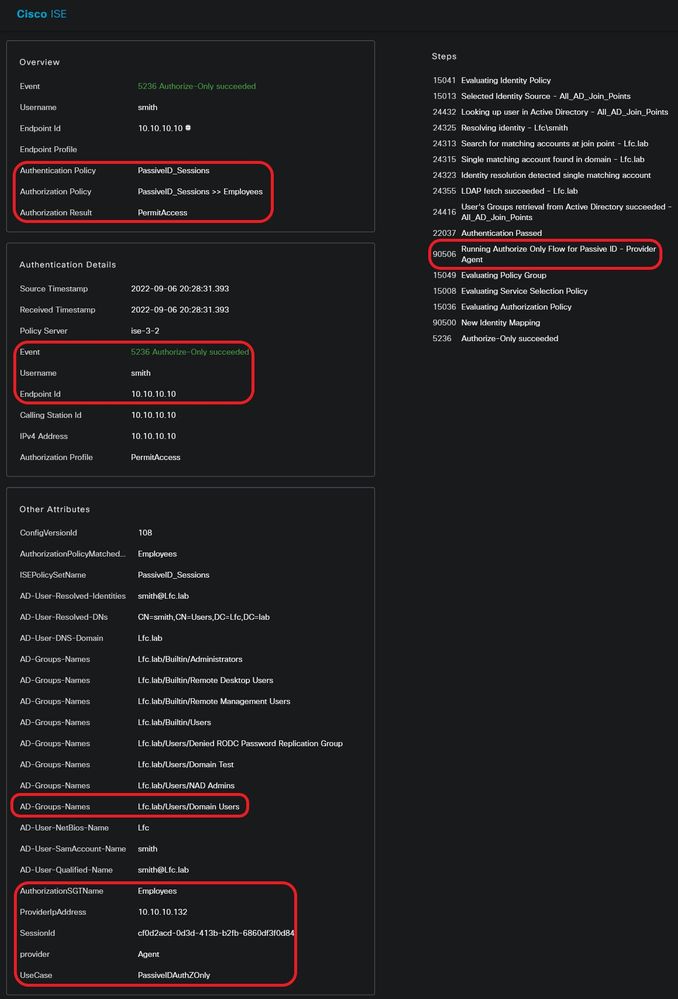

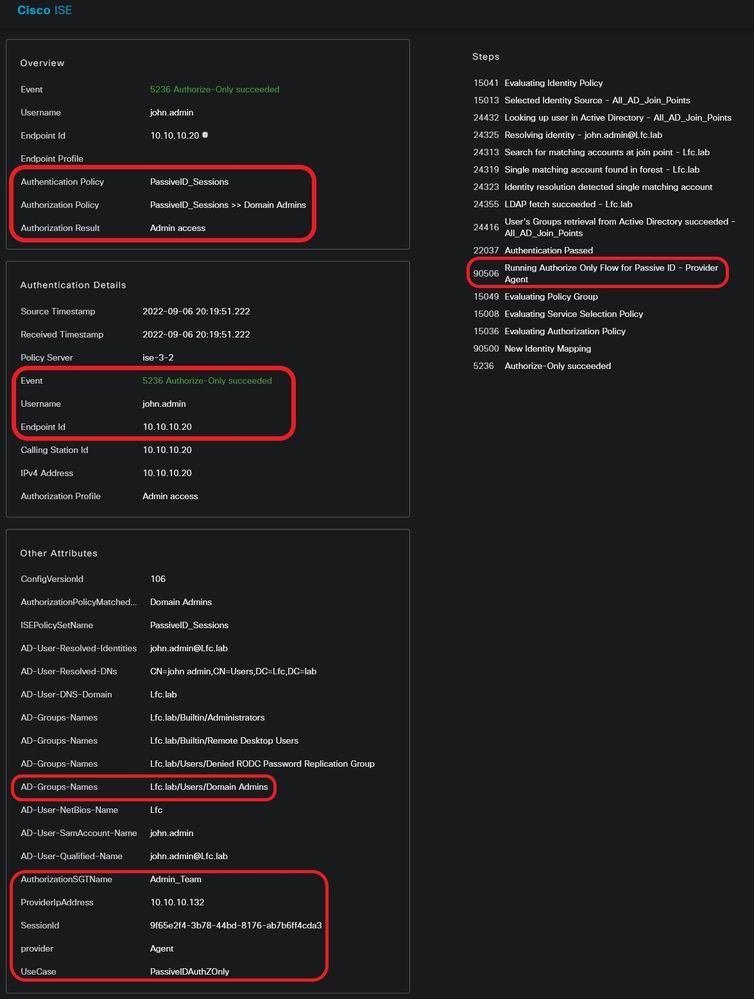

Klik op het pictogram vergrootglas in de kolom Details om een gedetailleerd rapport voor een gebruiker, in dit voorbeeld smith (Domeingebruikers) te bekijken zoals hier getoond.

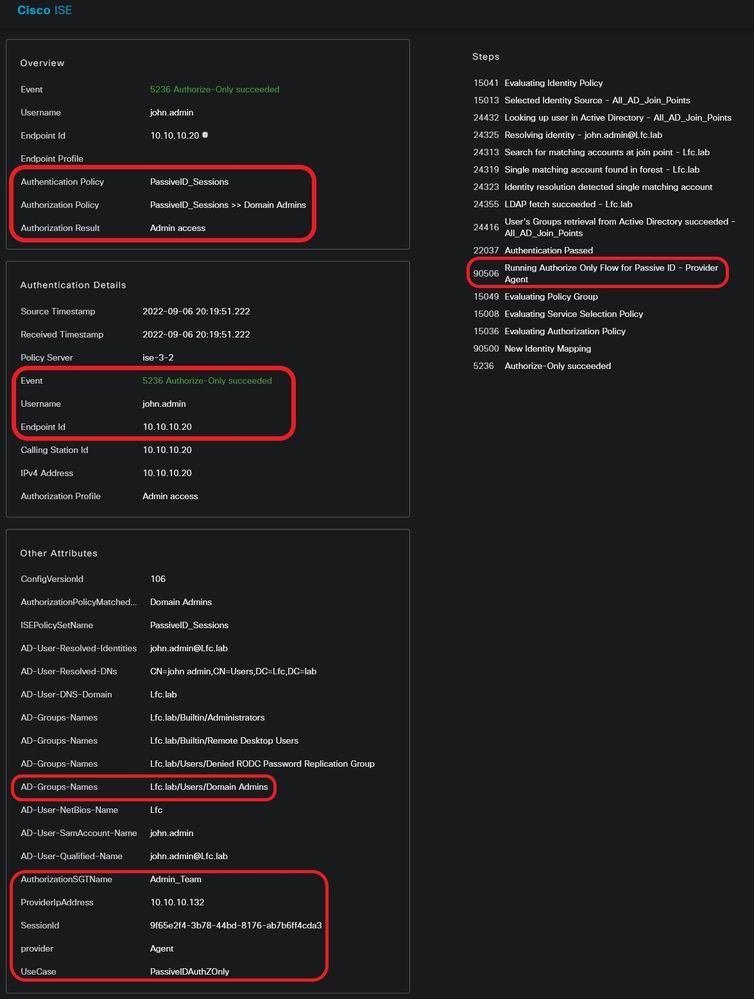

Een gedetailleerd rapport voor een andere gebruiker (Domain Admins). Zoals hier wordt getoond, wordt een ander SGT toegewezen per geconfigureerd autorisatiebeleid.

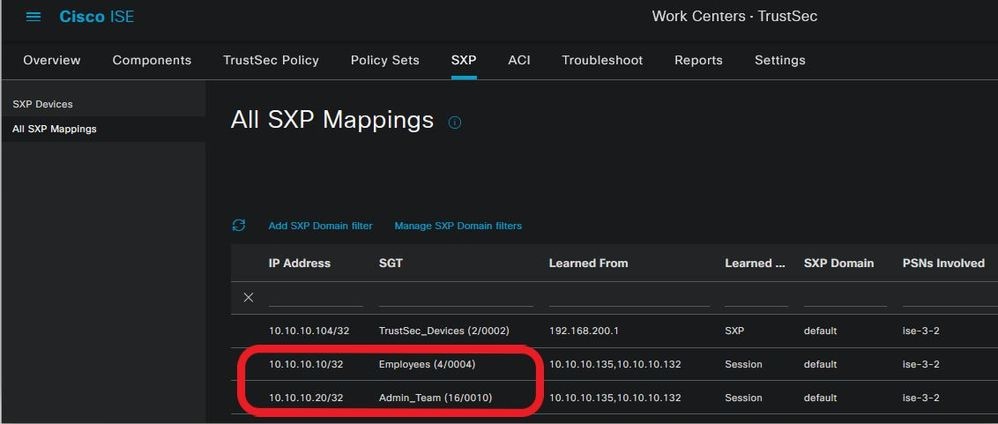

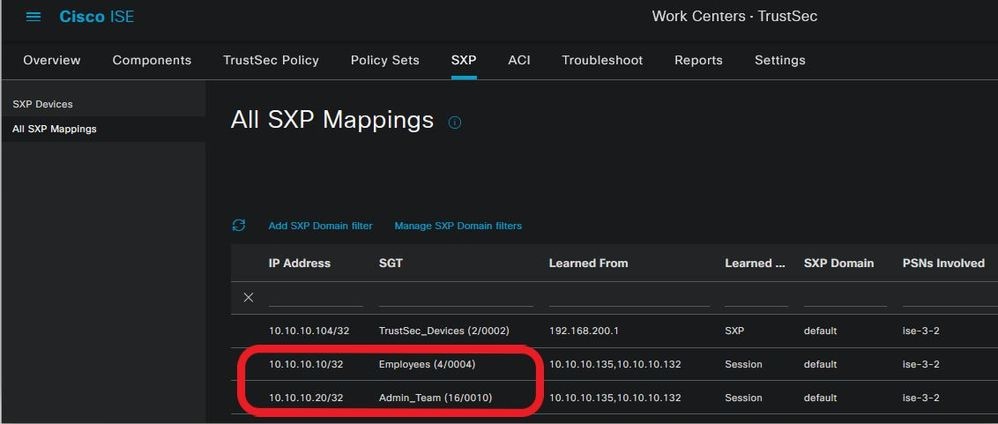

Controleer de SGT/IP-toewijzingstabel in ISE. Naar navigeren Work Centers >TrustSec > All SXP Mappings.

SXP-toewijzingstabel

SXP-toewijzingstabel

Opmerking: gebeurtenissen met passieve ID van een API-provider kunnen niet worden gepubliceerd naar SXP-peers. De SGT-gegevens van deze gebruikers kunnen echter via pxGrid worden gepubliceerd.

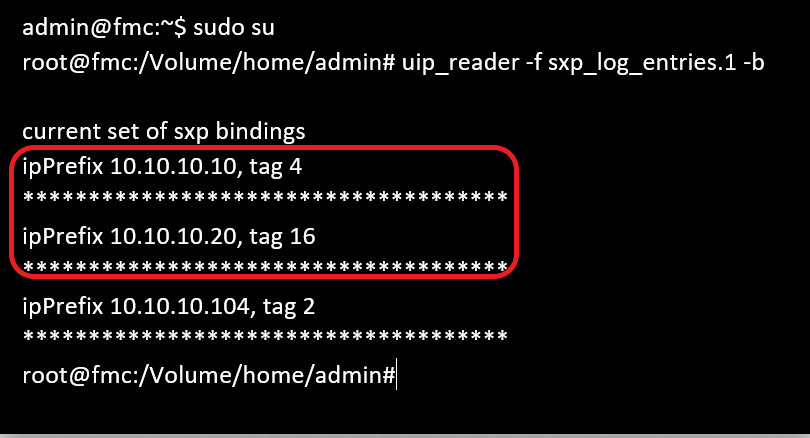

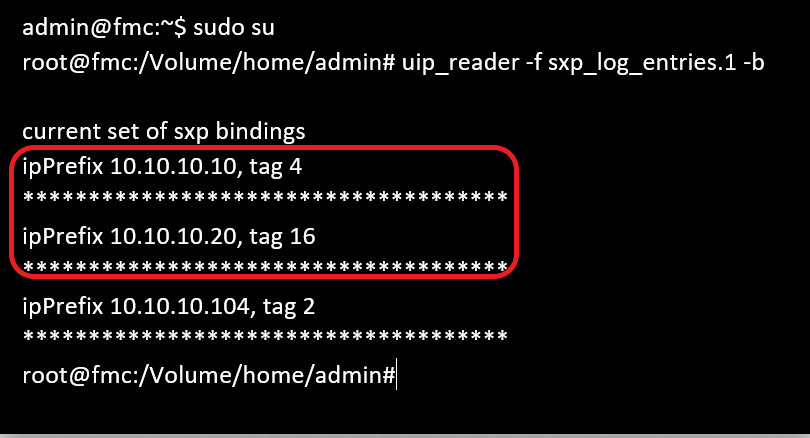

Verificatie van PXGrid-abonnee

In dit CLI-fragment wordt gecontroleerd of het VCC de IP-SGT-toewijzingen voor de eerder genoemde PassiveID-sessies van ISE heeft geleerd.

VCC CLI-verificatie

VCC CLI-verificatie

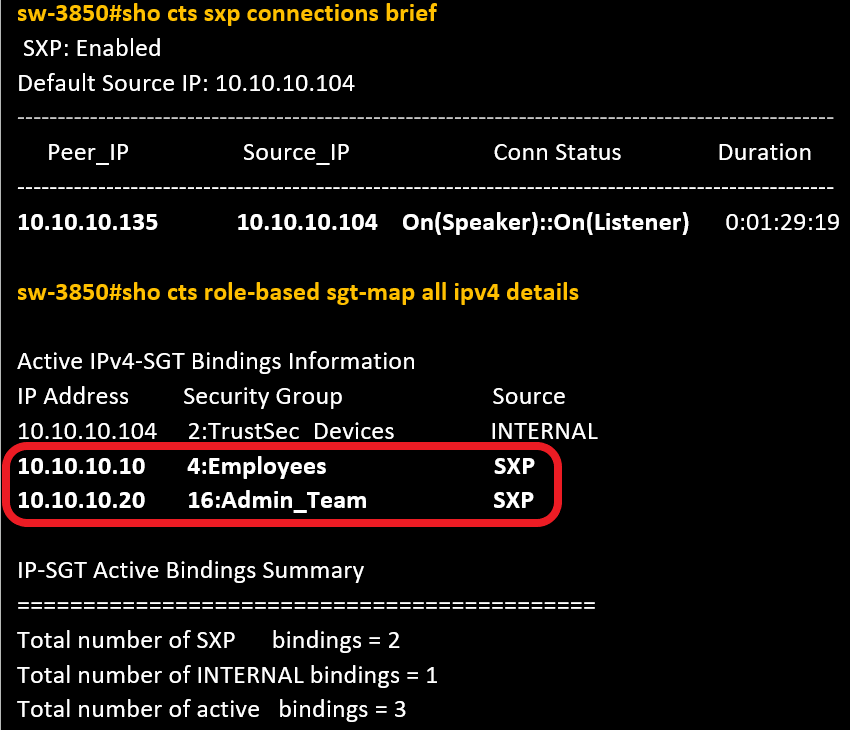

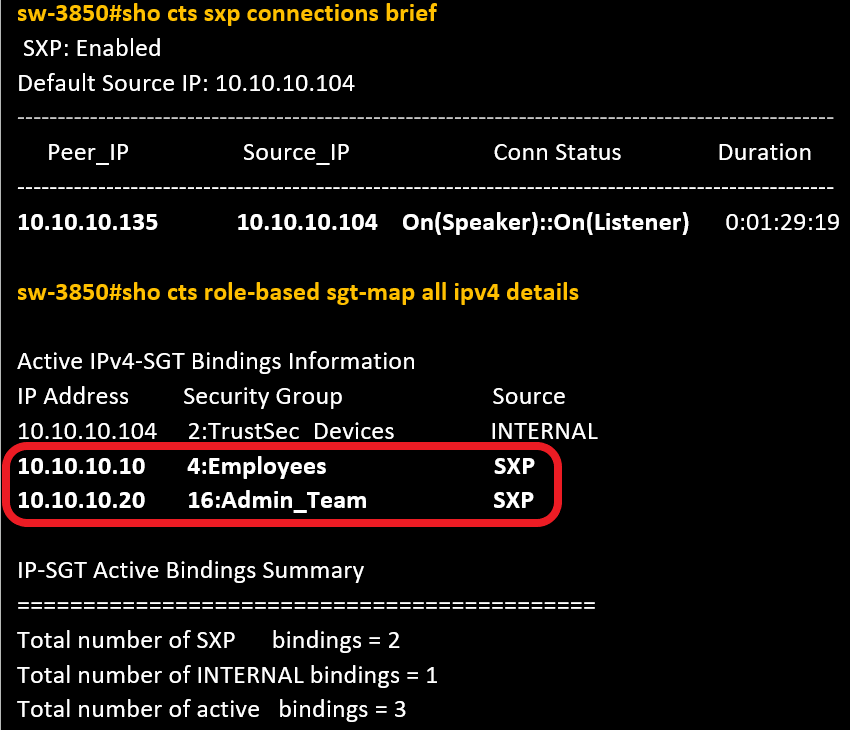

Verificatie van TrustSec SXP-peer

De switch heeft de IP-SGT-toewijzingen voor PassiveID-sessies van ISE geleerd, zoals in dit CLI-fragment wordt weergegeven.

CLI-verificatie switch

CLI-verificatie switch

Opmerking: de switch voor AAA en TrustSec valt buiten het bereik van dit document. Controleer of de Cisco TrustSec-handleiding voor verwante configuraties.

Problemen oplossen

Deze sectie bevat informatie die u kunt gebruiken om problemen met de configuratie te troubleshooten.

Debugs inschakelen op ISE

Naar navigeren Administration > System > Logging > Debug Log Configuration om de volgende onderdelen op het opgegeven niveau in te stellen.

| Knooppunt |

Naam van component |

Logniveau |

Logbestandsnaam |

| Passieve id |

gepassioneerd |

Overtrekken |

gepassiveerd-*.log |

| PxGrid |

pxgrid |

Overtrekken |

pxgrid-server.log |

| SXP |

sxp |

Debuggen |

sxp.log |

Opmerking: wanneer u klaar bent met probleemoplossing, onthoud dan om de debugs opnieuw in te stellen en selecteer de verwante node en klik op Reset to Default.

Logs-fragmenten

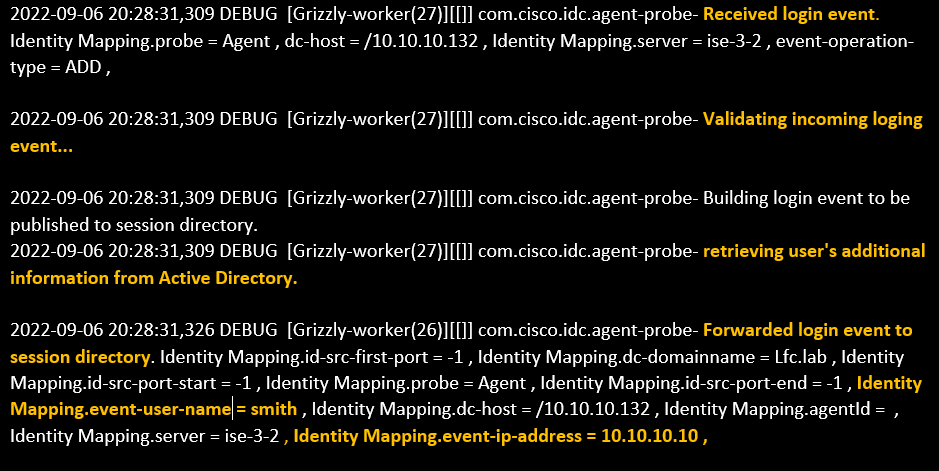

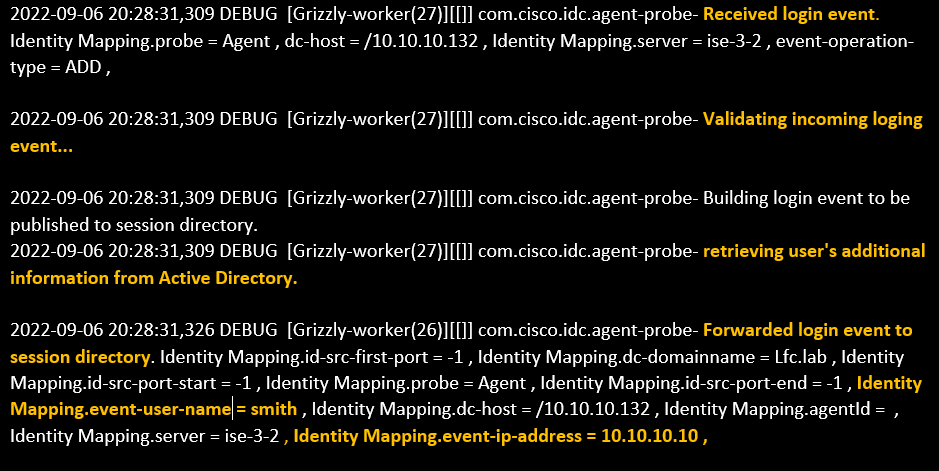

1. ISE ontvangt inloggebeurtenissen van de provider:

Passiveid-*.log bestand:

Passiveid-*.log-bestand

Passiveid-*.log-bestand

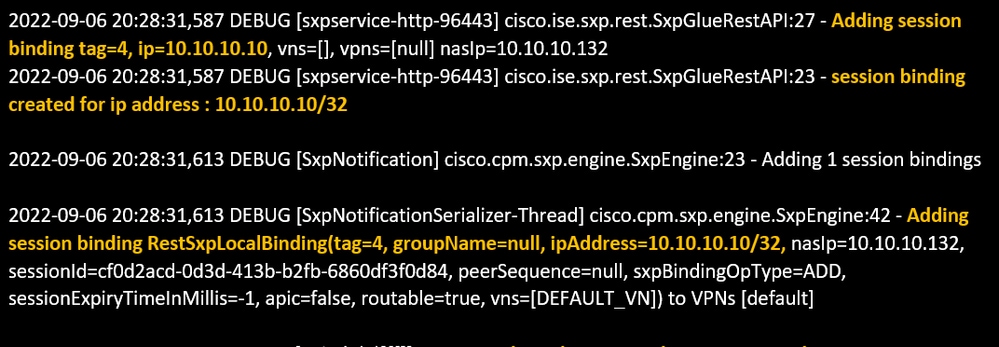

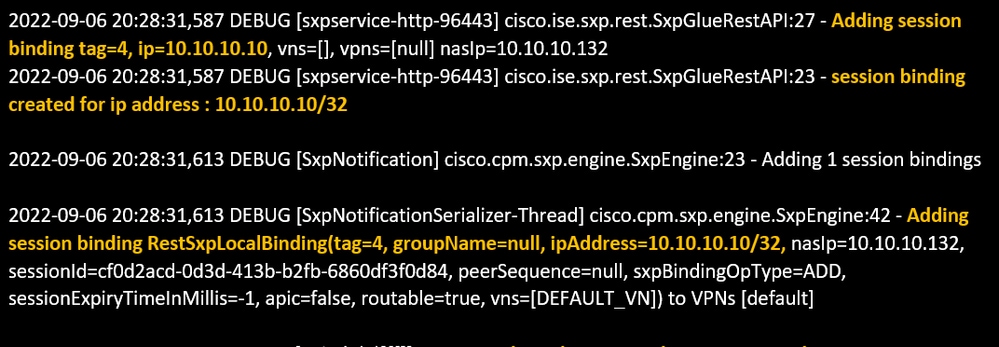

2. ISE wijst SGT toe volgens het geconfigureerde autorisatiebeleid en publiceert IP-SGT-mapping voor PassiveID-gebruikers aan PxGrid-abonnees en SXP-peers:

sxp.log-bestand:

sxp.log-bestand

sxp.log-bestand

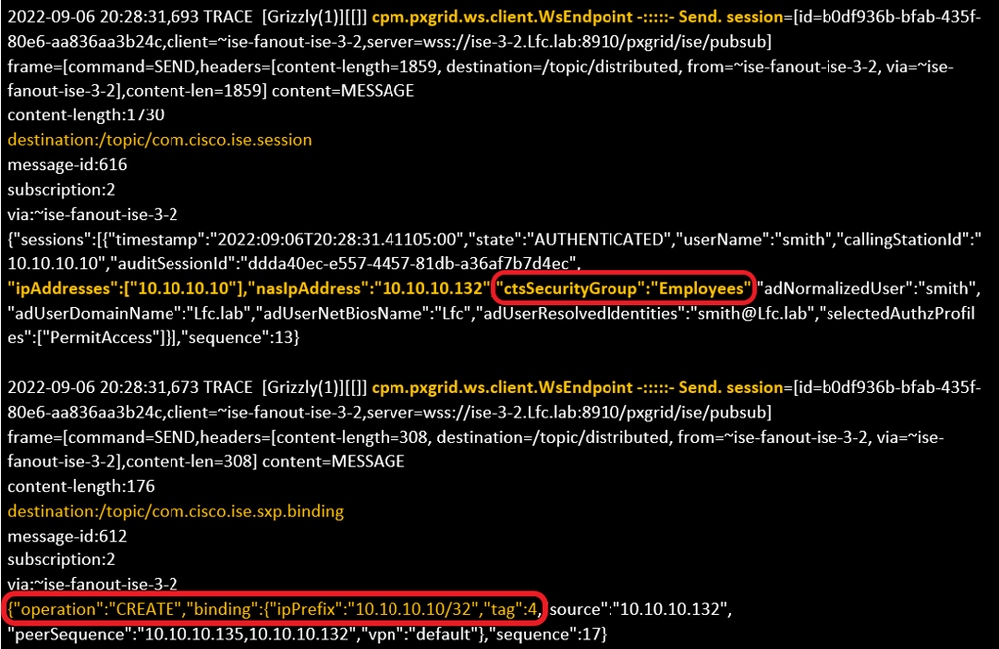

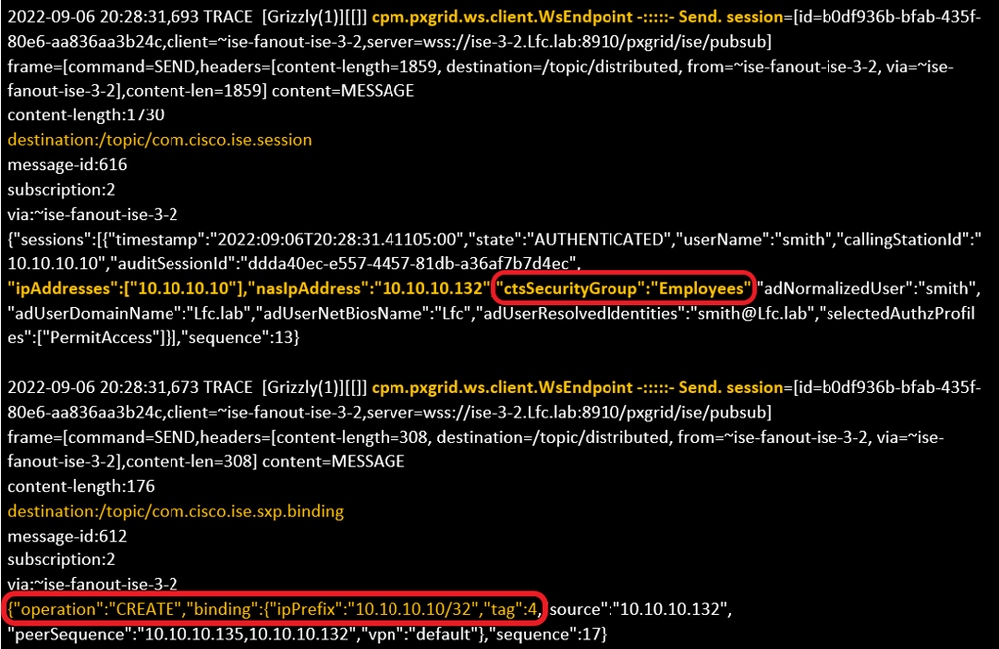

pxgrid-server.log bestand:

pxgrid-server.log-bestand

pxgrid-server.log-bestand

Feedback

Feedback