Inleiding

Dit document beschrijft de configuratie van Terminal Access Controller Access Control System Plus (TACACS+)-verificatie op Unified computing System Manager (UCSM). TACACS+ is een netwerkprotocol dat wordt gebruikt voor verificatie-, autorisatie- en aansprakelijkheidsservices (AAA). Het biedt een gecentraliseerde methode om Network Access Devices (NAD) te beheren, waar u regels kunt beheren en maken via een server. In dit gebruiksscenario zullen we Identity Services Engine (ISE) gebruiken.

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- Cisco UCS Manager (UCS M)

- Terminal Access Controller-toegangscontrolesysteem plus (TACACS+)

- Identity Services Engine (ISE)

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- UCS M 4.2(3d)

- Cisco Identity Services Engine (ISE) versie 3.2

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Configuratie

Configuratie TACACS+ aan ISE

Instellen van TACACS+ betreffende ISE

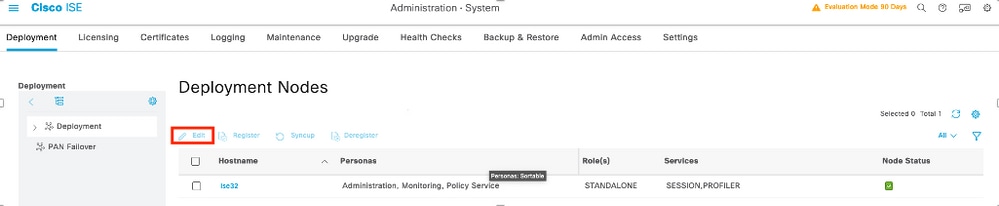

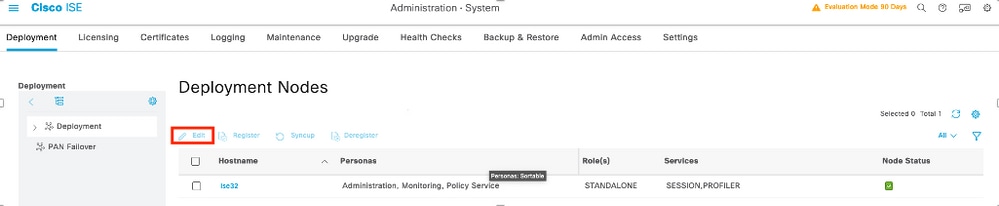

Stap 1. De eerste taak is om te bekijken of de ISE de juiste mogelijkheden heeft om TACACS+ authenticaties te verwerken voor dergelijke u moet controleren of binnen het gewenste Policy Service Node (PSN) u de functie voor Device Admin Service hebt, blader door het menu Beheer > Systeem > Implementatie, selecteer de knooppunt waar de ISE TACACS+ zal uitvoeren en selecteer vervolgens de knop bewerken.

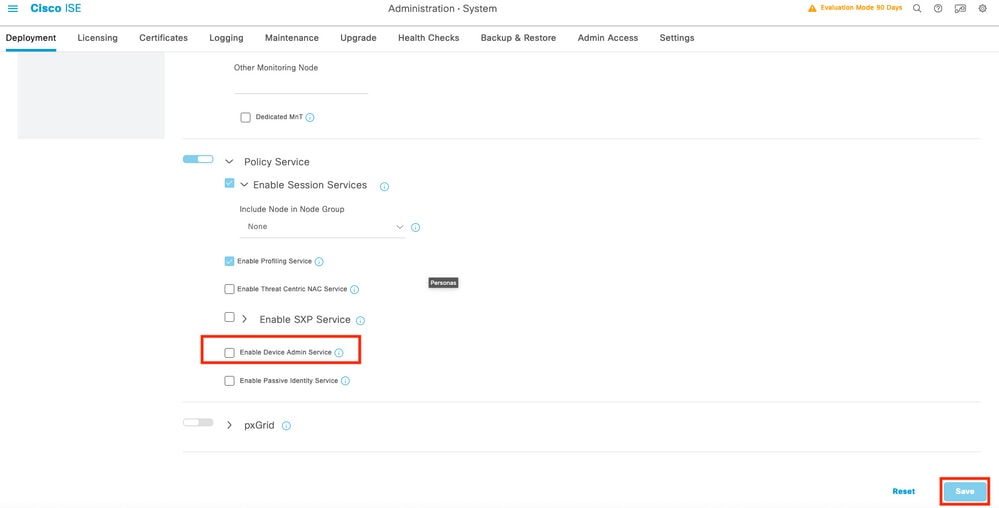

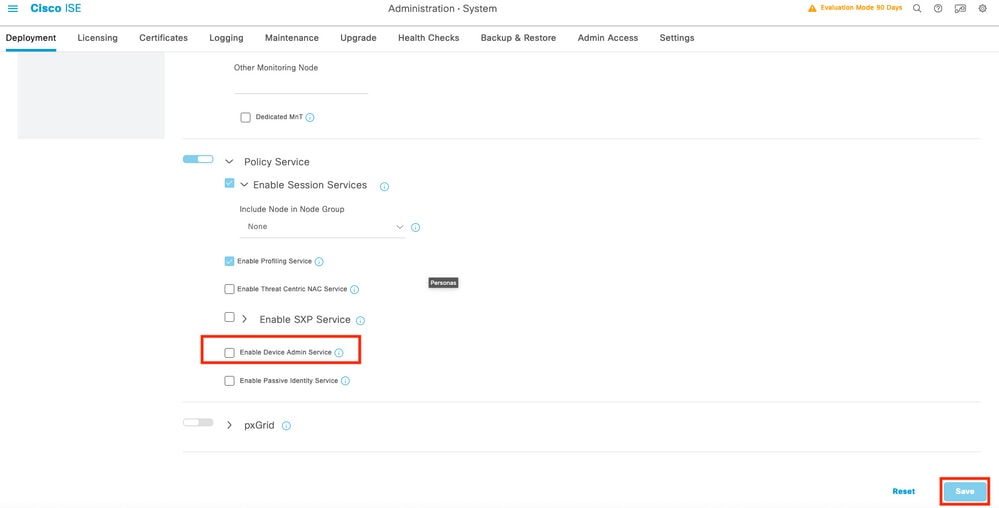

Stap 2. Scroll naar beneden tot u de bijbehorende functie genaamd Apparaatbeheerservice ziet (merk op dat u eerst Policy Server-persona op het knooppunt moet hebben ingeschakeld en bovendien licenties voor TACACS+ beschikbaar moet hebben in uw implementatie), selecteer dat selectievakje en sla vervolgens de configuratie op:

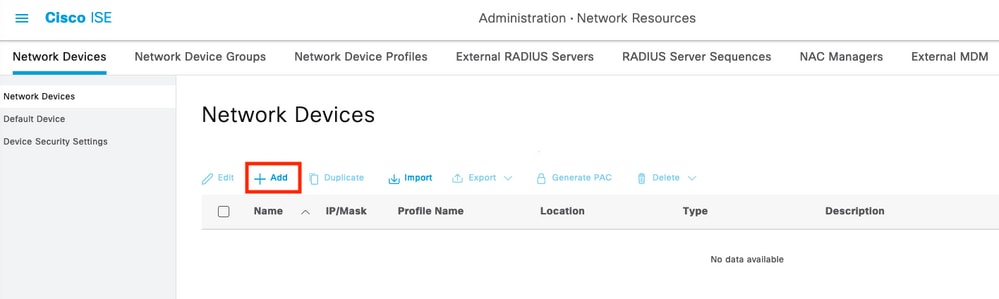

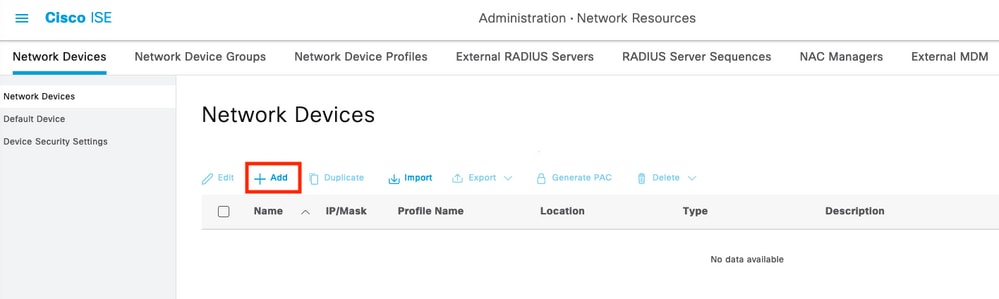

Stap 3. Configureer het Netwerktoegangsapparaat (NAD) dat de ISE als TACACS+ server zal gebruiken, navigeer naar het menu Beheer > Netwerkbronnen > Netwerkapparaten en selecteer vervolgens de knop +Add.

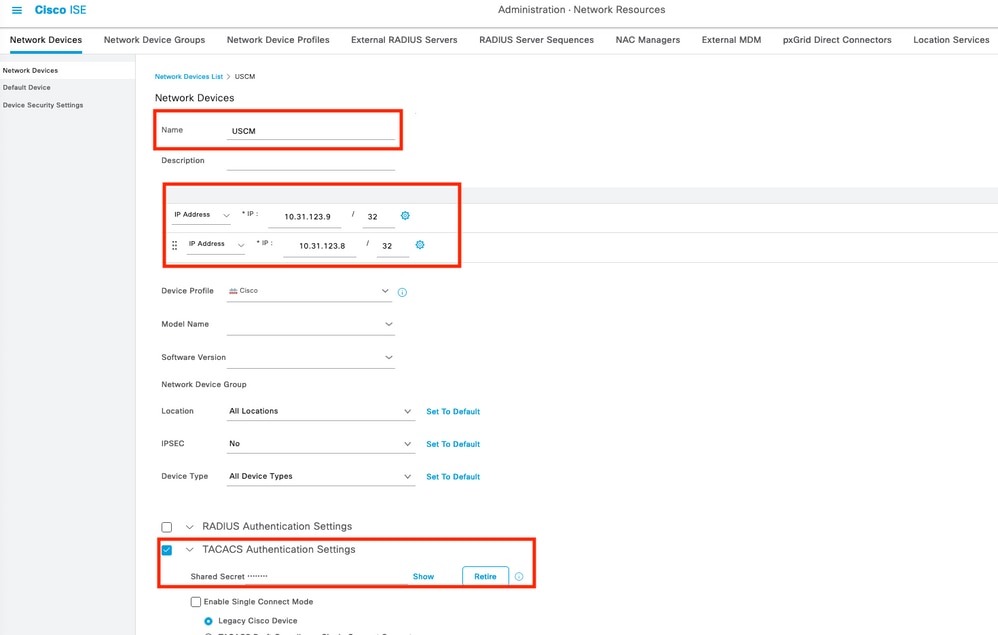

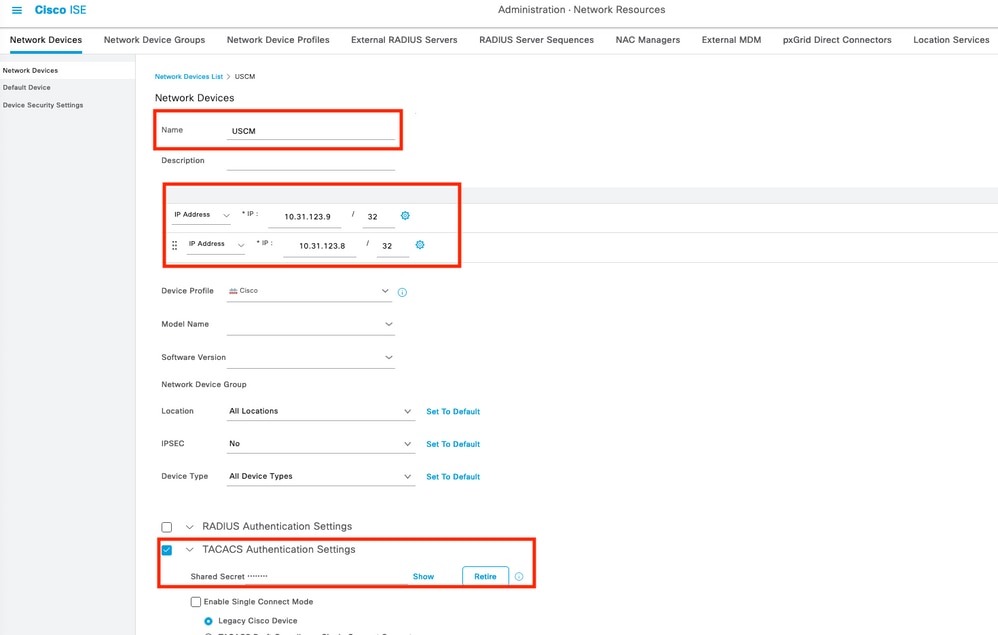

Stap 4. In deze sectie vorm:

- Een naam voor de UCSM om de TACACS+ client te zijn.

- De IP-adressen die door de UCSM worden gebruikt om aanvragen naar ISE te verzenden.

- TACACS+ gedeeld geheim, dit is het wachtwoord dat wordt gebruikt om de pakketten tussen de CSM en ISE te versleutelen

Opmerking: voor een clusterconfiguratie de IP-adressen van de beheerpoort voor beide verbindingen toevoegen. Deze configuratie zorgt ervoor dat externe gebruikers kunnen blijven inloggen als de eerste verbinding van de stof uitvalt en het systeem uitvalt in de tweede verbinding van de stof. Alle inlogaanvragen zijn afkomstig van deze IP-adressen en niet van het virtuele IP-adres dat door Cisco UCS Manager wordt gebruikt.

De attributen en regels voor ISE configureren

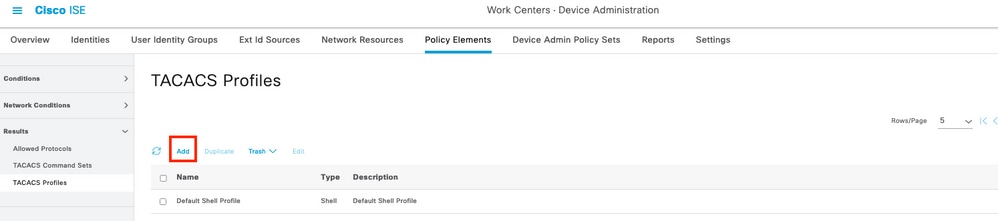

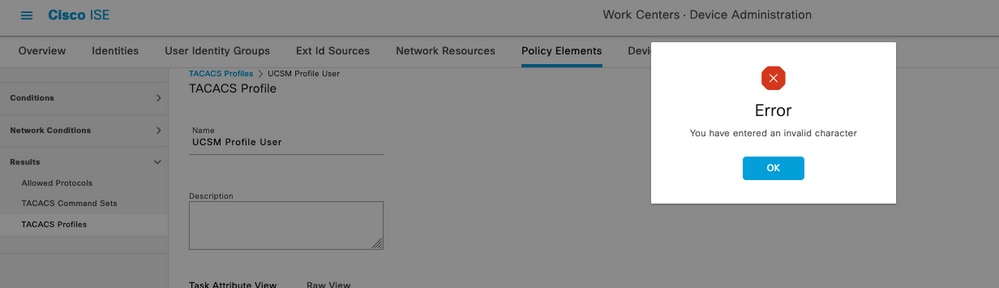

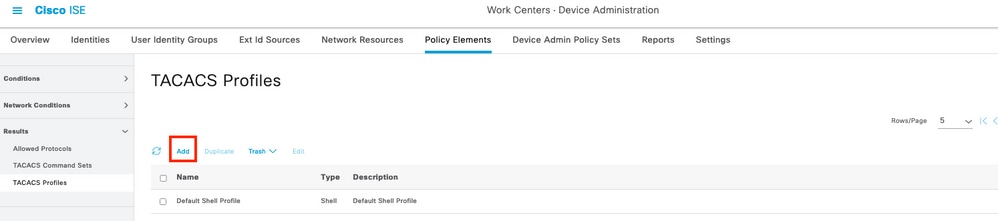

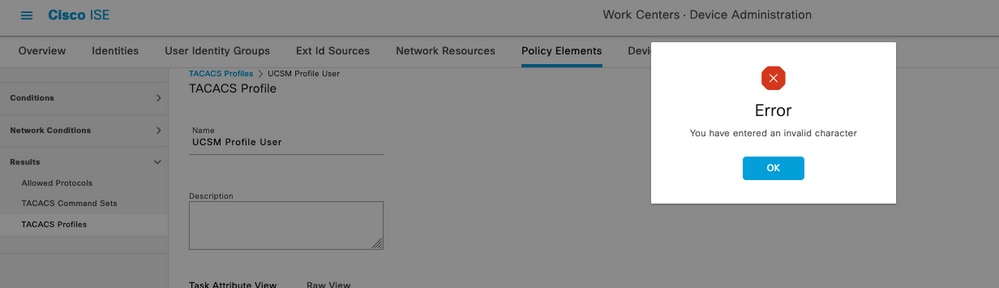

Stap 1. Maak een TACACS+ profiel, navigeer naar het menu Workcenters > Apparaatbeheer > Beleidselementen > Resultaten > TACACS-profielen en selecteer vervolgens Toevoegen

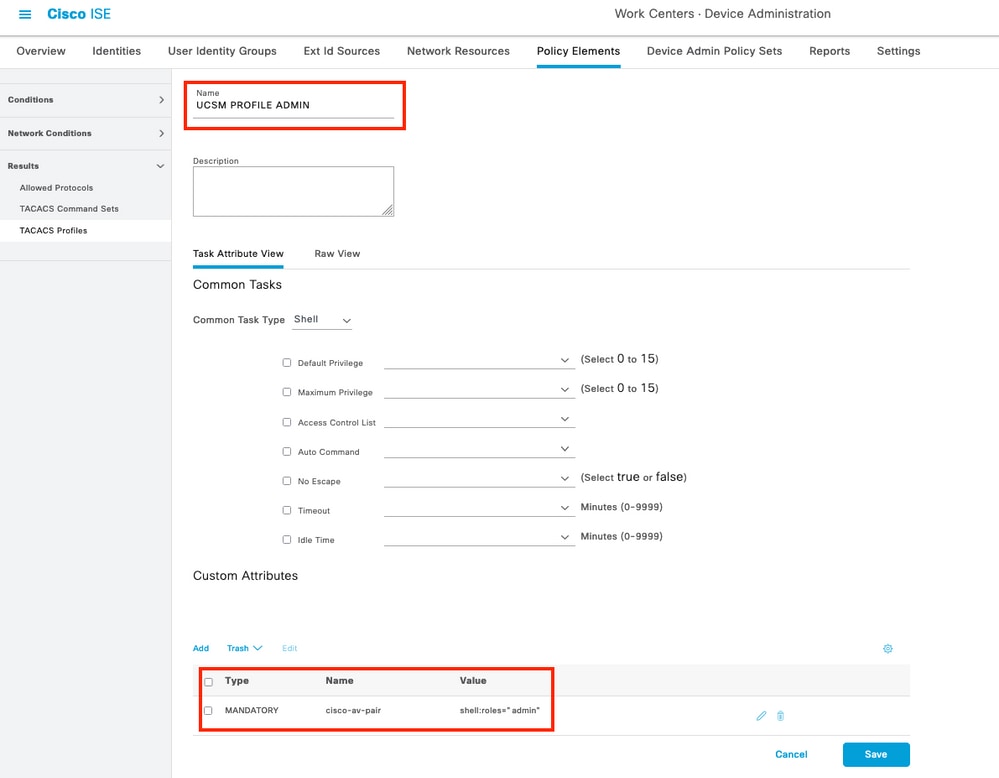

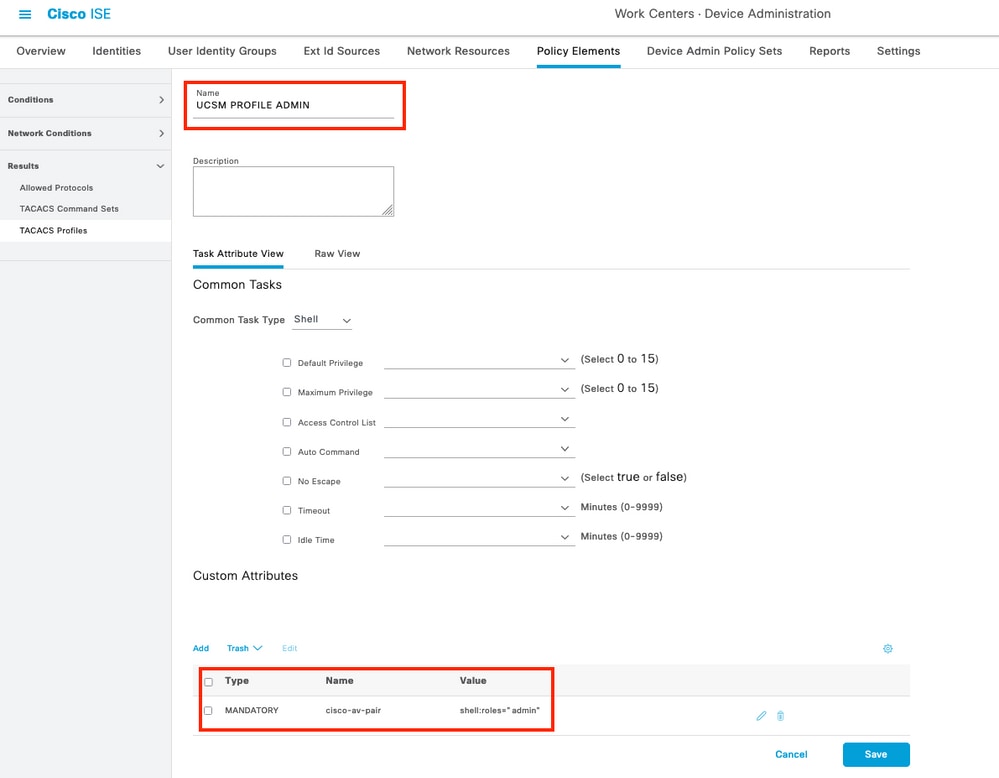

Stap 2. In deze sectie het profiel met een naam configureren en in de sectie Aangepaste kenmerken selecteert u Toevoegen , vervolgens een eigenschap van karakteristiek VERPLICHT maken, het als cisco-av-paar benoemen en in de waarde een van de rollen selecteren die binnen de UCSM beschikbaar zijn en invoer die als shell-rol gebruikt wordt, in dit voorbeeld de rol admin gebruikt en de geselecteerde invoer moet shell zijn:rollen="admin" zoals hieronder wordt getoond,

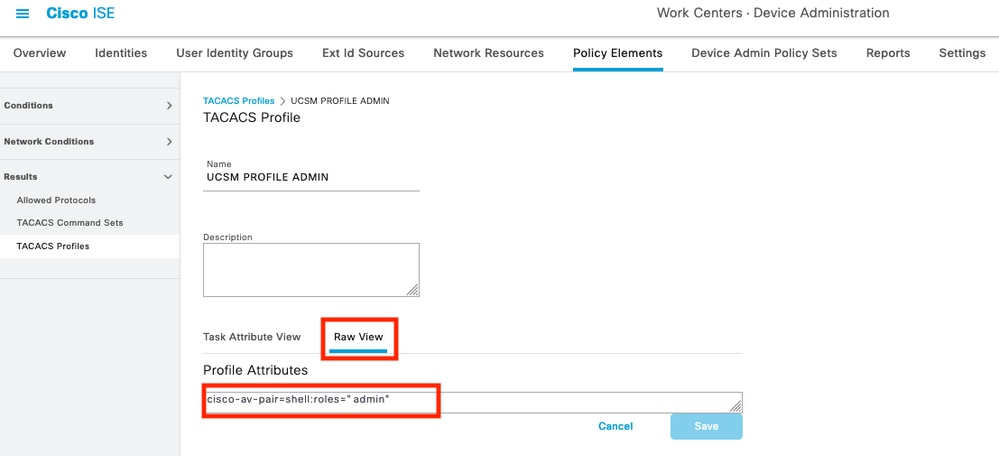

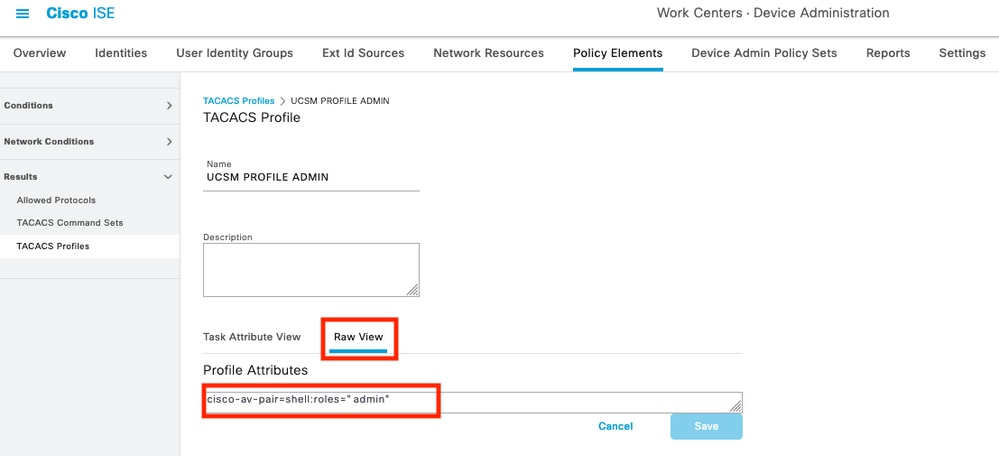

Als u in hetzelfde menu de Raw View selecteert voor het TACACS-profiel, kunt u de bijbehorende configuratie van het attribuut dat via ISE wordt verzonden, verifiëren.

Opmerking: de naam van het cisco-av-paar is de string die de attribuut-ID geeft voor de TACACS+ provider.

Stap 3. Selecteer op het vinkje en sla uw configuratie op.

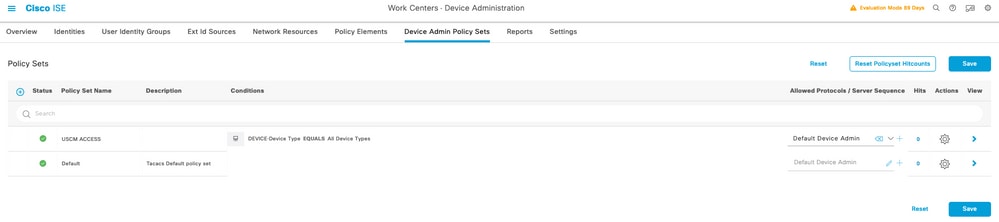

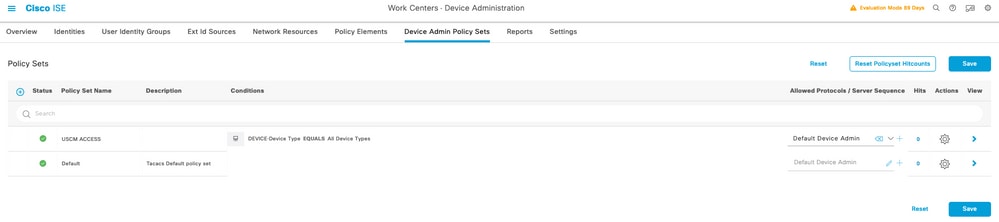

Stap 4. Maak een apparaatbeheerbeleid dat wordt gebruikt voor uw UCSM, navigeer in het menu Werkcentra > Apparaatbeheer > Apparaatbeheer > Apparaatbeheer en beleidssets, selecteer vervolgens uit een bestaande beleidsset het versnellingspictogram om nieuwe rij invoegen hierboven

Stap 5. Geef deze nieuwe beleidsset een naam, voeg voorwaarden toe afhankelijk van de kenmerken van de TACACS+-verificaties die worden uitgevoerd vanaf de UCSM-server en selecteer als Toegestane protocollen > Default Device Admin, sla uw configuratie op.

Stap 6. Selecteer in de optie >Weergave en selecteer in de sectie Verificatiebeleid de externe identiteitsbron waar de ISE de gebruikersnaam en referenties opvraagt die in de UCSM worden ingevoerd. In dit voorbeeld komen de referenties overeen met Interne gebruikers die binnen ISE zijn opgeslagen.

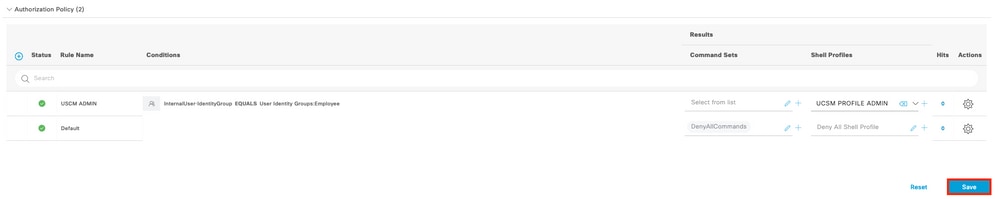

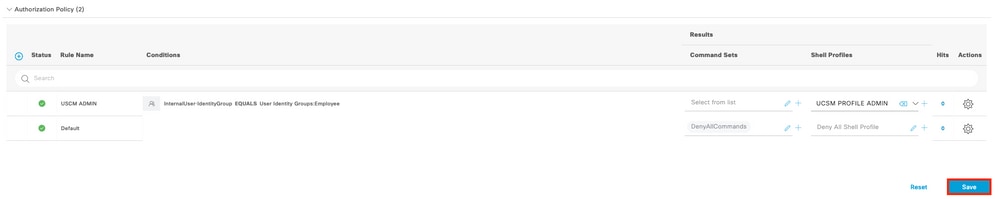

Stap 7. Scroll naar beneden tot de sectie Autorisatiebeleid wordt genoemd tot het Standaardbeleid, selecteer het tandwielpictogram en plaats vervolgens één regel hierboven.

Stap 8. Noem de nieuwe autorisatieregel, voeg voorwaarden toe met betrekking tot de gebruiker die al als groepslidmaatschap zal worden geverifieerd, en in de sectie Shell Profielen voeg het TACACS-profiel toe dat u eerder hebt geconfigureerd, sla de configuratie op.

Configuratie TACACS+ op UCSM

InloggenCisco UCS ManagerGUI met gebruiker met administratorrechten.

Rollen voor gebruikers maken

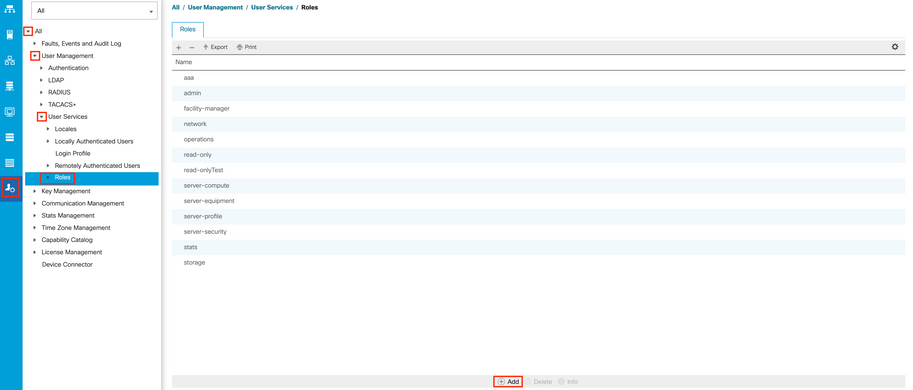

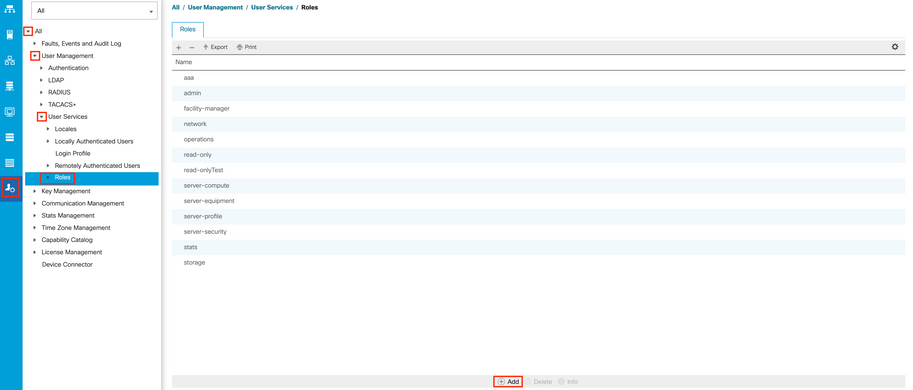

Stap 1. Selecteer in het navigatiedeelvenster het tabblad Beheerder.

Stap 2. Vouw op het tabblad Beheer Alles uit > Gebruikersbeheer >Gebruikersservices > Rollen.

Stap 3. In hetWorkdeelvenster selecteert u deGeneraltabblad.

Stap 4. Selecteer Toevoegen voor aangepaste rollen. Dit voorbeeld gebruikt standaard rollen.

Stap 5. Controleer de naamrolovereenkomsten met de naam die eerder is ingesteld op het TACACS-profiel.

Een TACACS+ provider maken

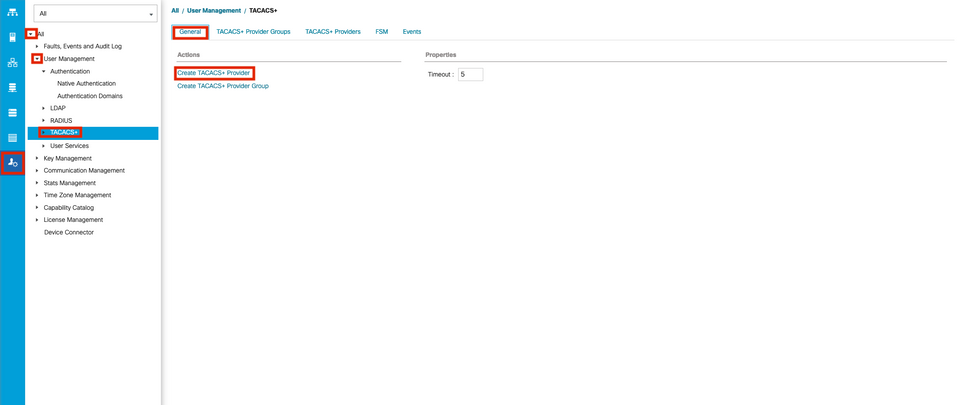

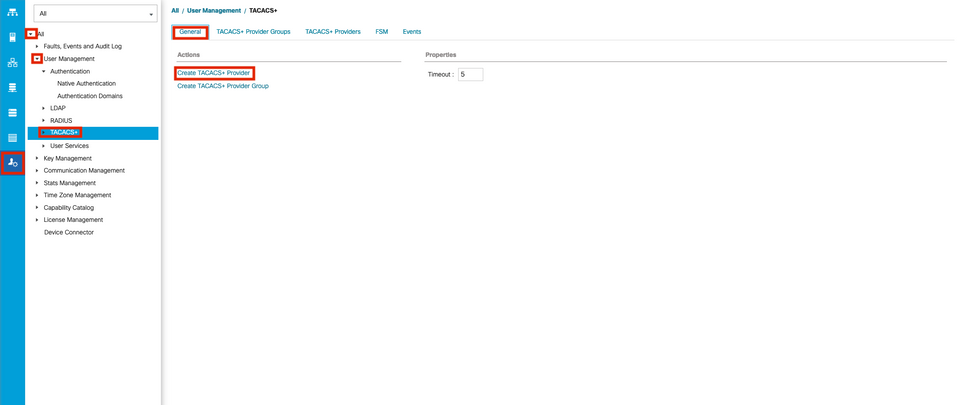

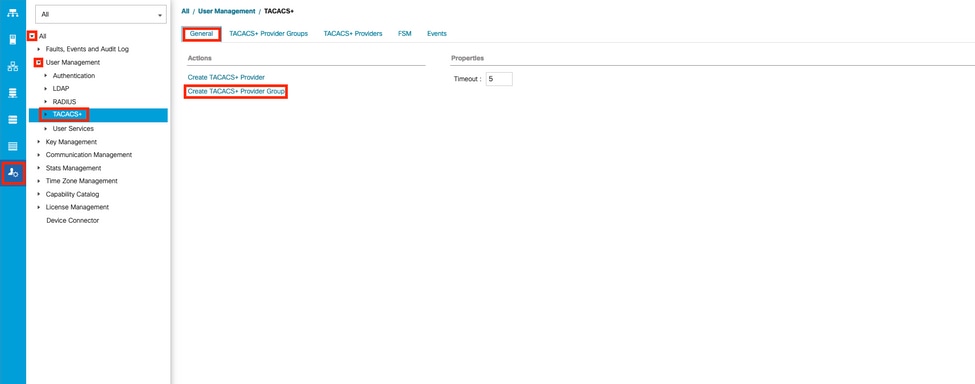

Stap 1. Selecteer in het navigatiedeelvenster het tabblad Beheerder.

Stap 2. Vouw op het tabblad Beheer Alles uit > Gebruikersbeheer > TACACS+.

Stap 3. In hetWorkdeelvenster selecteert u deGeneral tabblad.

Stap 4. In hetActionsgebied selecteert uCreate TACACS+ Provider.

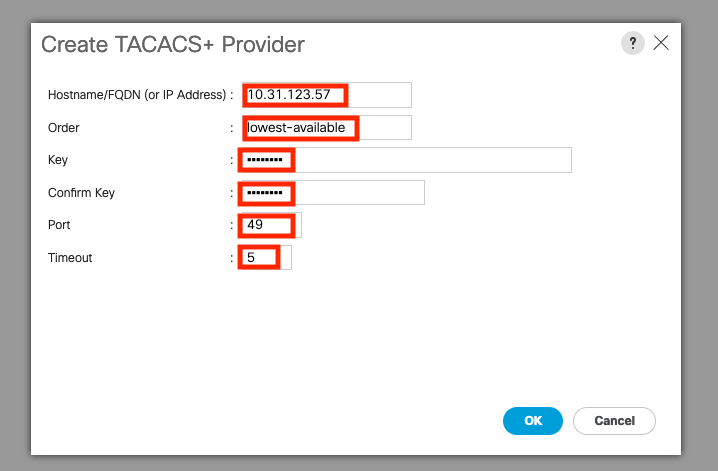

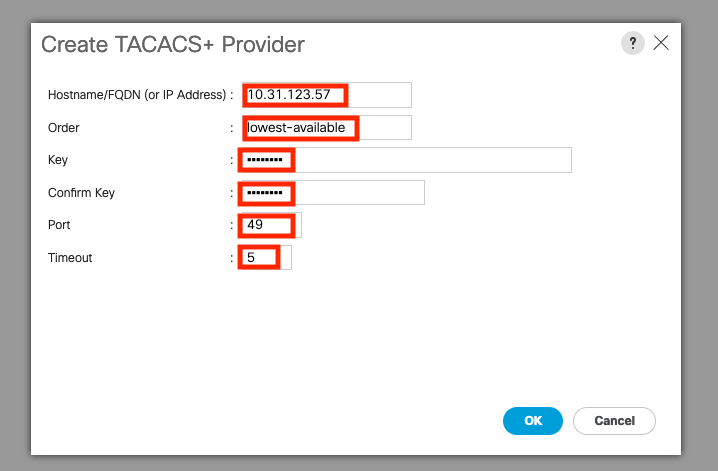

Stap 5. In hetCreate TACACS+ Providerwizard, voert u de juiste informatie in.

- Typ in het veld Hostname het IP-adres of hostnaam van de TACACS+-server.

- In het veld Orde geeft u de volgorde aan waarin Cisco UCS deze provider gebruikt om gebruikers te verifiëren.

Voer een geheel getal tussen 1 en 16 in of voer de laagst beschikbare of 0 (nul) in als u wilt dat Cisco UCS de volgende beschikbare volgorde toewijst op basis van de andere leveranciers die in deze Cisco UCS-instantie zijn gedefinieerd.

- In het veld Key, de SSL-coderingssleutel voor de database.

-

In het veld Key bevestigen wordt de SSL-coderingssleutel voor bevestigingsdoeleinden herhaald.

-

In het veld Port, de poort waarlangs Cisco UCS communiceert met de TACACS+-database (poort 49 standaardpoort).

-

In het veld Time-out besteedt het systeem tijd in seconden om te proberen contact op te nemen met de TACACS+-database voordat deze wordt uitgeschakeld.

Stap 6. Selecteer OK.

Opmerking: als u een hostnaam in plaats van een IP-adres gebruikt, moet u een DNS-server configureren in Cisco UCS Manager.

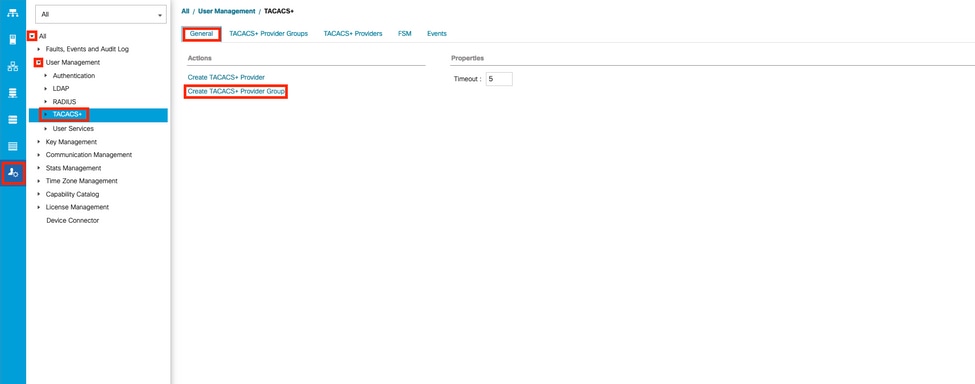

Een TACAC+ provider-groep maken

Stap 1.In hetNavigationdeelvenster selecteert u de Admin tabblad.

Stap 2. Op deAdmintabblad uitvouwen All > User Management > TACACS+.

Stap 3. In hetWorkdeelvenster selecteert u de General tabblad.

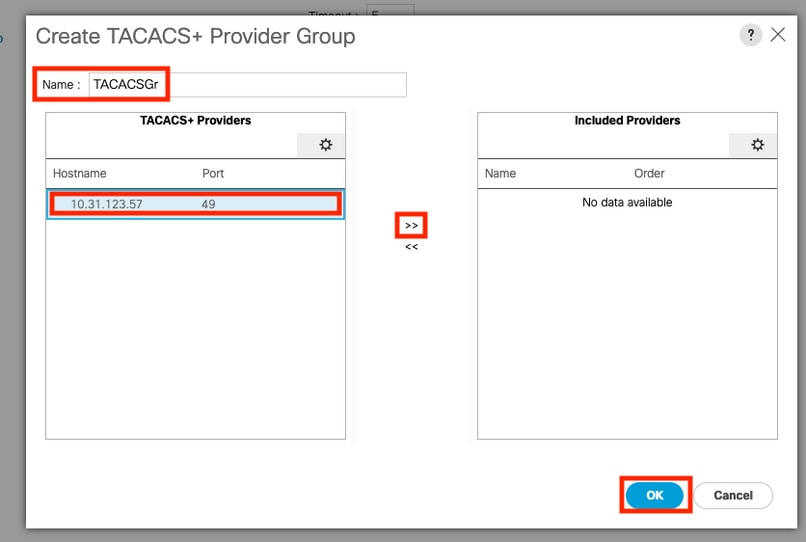

Stap 4. In hetActionsgebied selecterenCreate TACACS+ ProviderGroep.

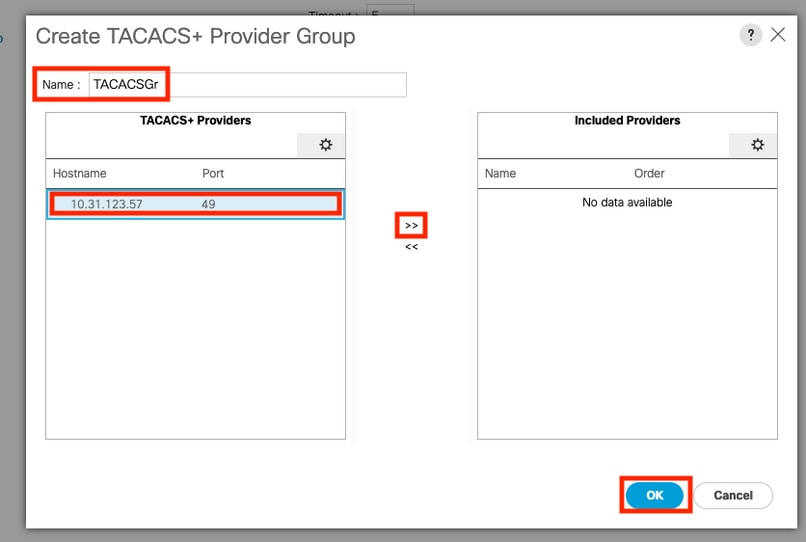

Stap 5. Geef in het dialoogvenster Tacacs+ provider-groep maken de gevraagde informatie op.

- Voer in het veld Naam een unieke naam in voor de groep.

- Selecteer in de tabel TACACS+ Providers de providers die in de groep moeten worden opgenomen.

- Selecteer de knop >> om de providers toe te voegen aan de tabel Included Providers.

Stap 6. Selecteer OK.

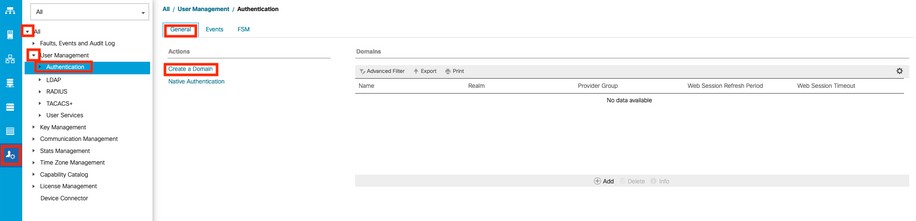

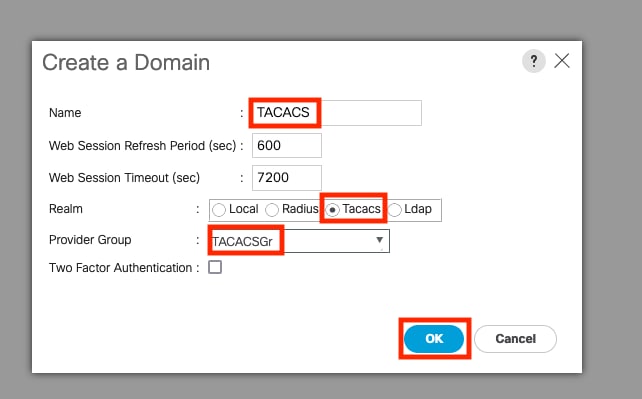

Een verificatiedomein maken

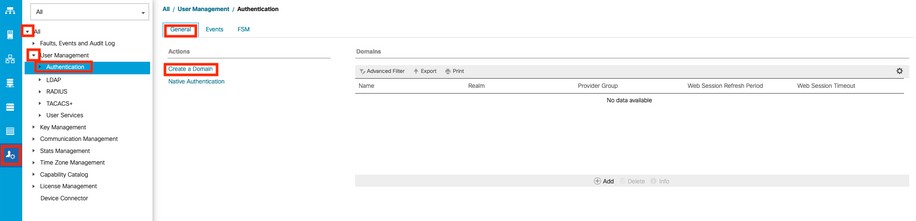

Stap 1. In het Navigation deelvenster selecteert u de Admin tabblad.

Stap 2. Op de Admin tabblad uitvouwen All > User Management > Authentication

Stap 3. In hetWorkdeelvenster selecteert u de General tabblad.

Stap 4. In hetActionsgebied selecterenCreate a Domain.

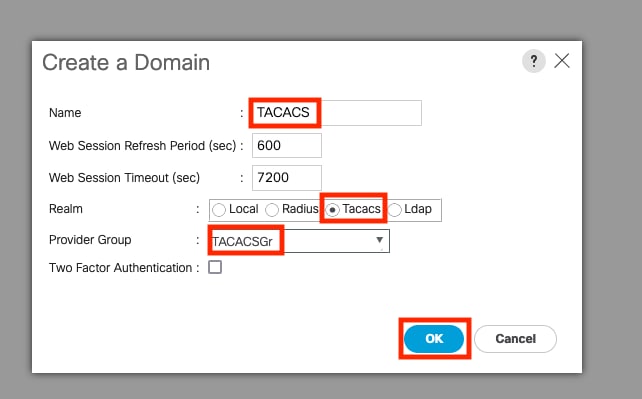

Stap 5. Voer in het dialoogvenster Domein maken de gevraagde informatie in.

- Voer in het veld Naam een unieke naam in voor het domein.

- Selecteer in het werkgebied de optie Tacacs.

- Selecteer in de vervolgkeuzelijst Provider Group de groep met TACACS+ providers die eerder is gemaakt en selecteer OK

Problemen oplossen

Gemeenschappelijke TACACS+ kwesties op UCSM

- Verkeerde sleutel of ongeldige tekens.

- Onjuiste poort.

- Geen communicatie met onze provider vanwege een firewall of proxyregel.

- FSM is niet 100%.

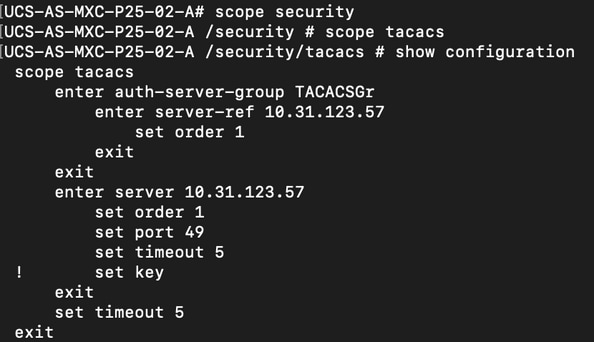

Controleer de UCS TACACS+ configuratie:

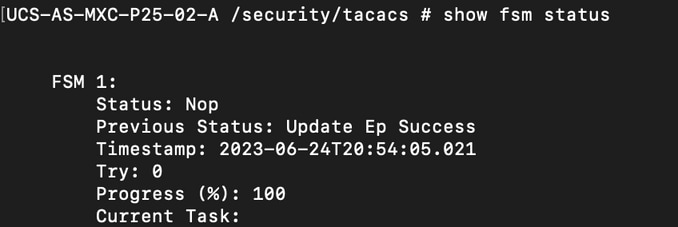

U moet ervoor zorgen dat de UCSM de configuratie heeft geïmplementeerd die de status van de Finite State Machine (FSM) controleert, wordt weergegeven als 100% voltooid.

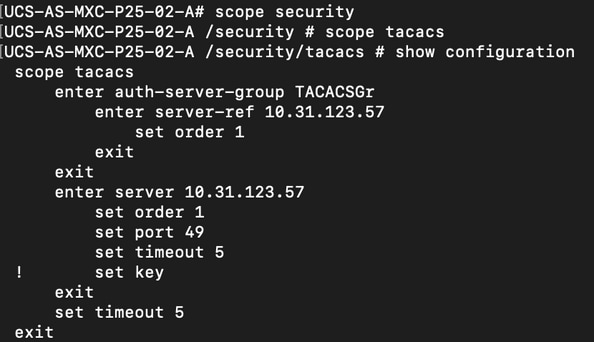

Controleer de configuratie vanuit de UCSM-opdrachtregel

UCS-A# scope security

UCS-A /security # scope tacacs

UCS-A /security/tacacs # show configuration

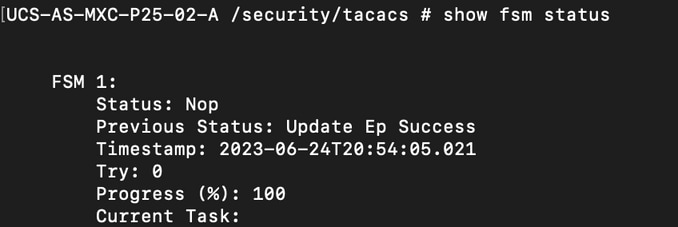

UCS-A /security/tacacs # show fsm status

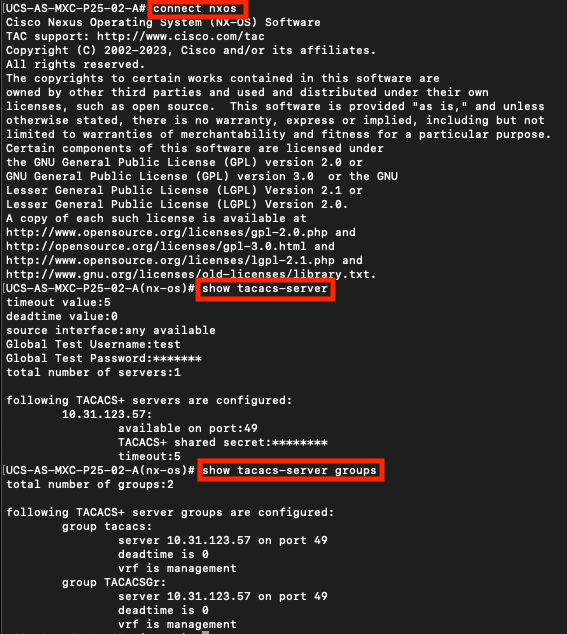

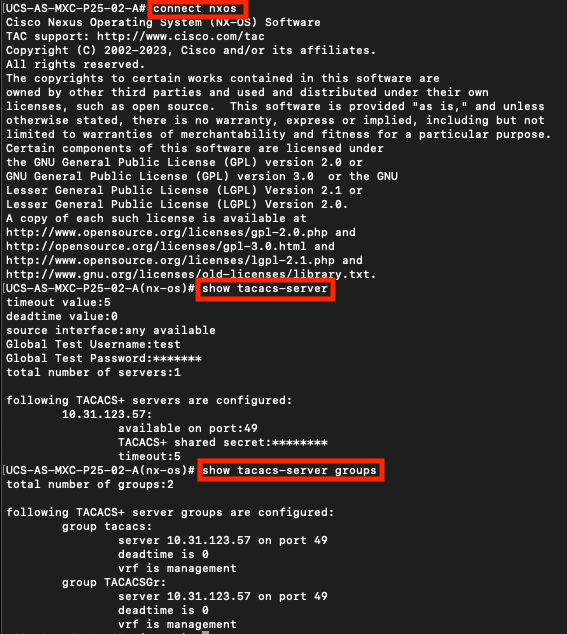

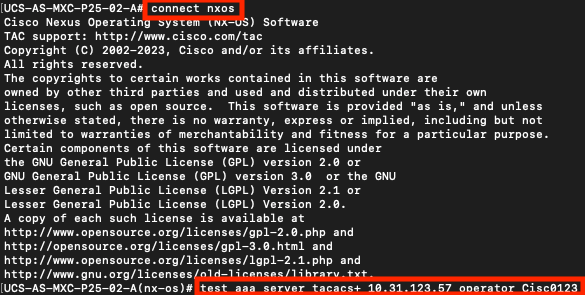

Controleer de Tacacs-configuratie vanuit de NXOS:

UCS-A# connect nxos

UCS-A(nx-os)# show tacacs-server

UCS-A(nx-os)# show tacacs-server groups

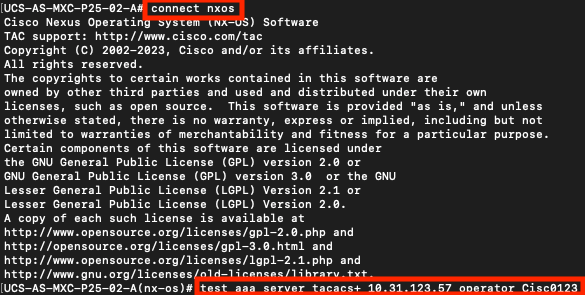

Om de verificatie van NX-OS te testen, gebruikt u detest aaaopdracht (alleen beschikbaar bij NXOS).

De configuratie van onze server valideren:

UCS-A(nx-os)# test aaa server tacacs+ <TACACS+-server-IP-address or FQDN> <username> <password>

UCS M-beoordeling

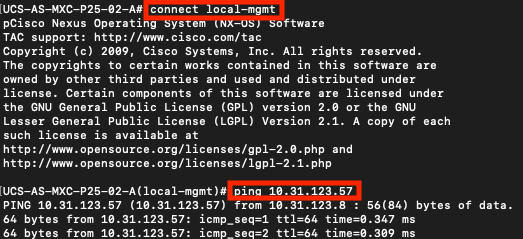

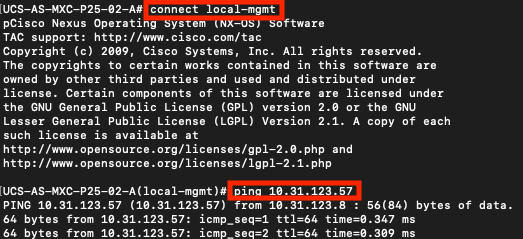

Bereikbaarheidscontrole

UCS-A# connect local-mgmt

UCS-A(local-mgmt)# ping <TACACS+-server-IP-address or FQDN>

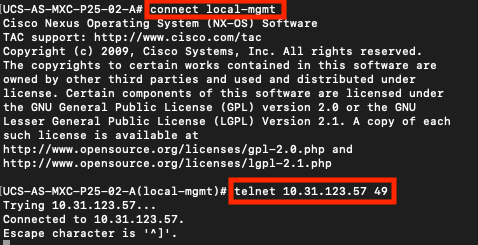

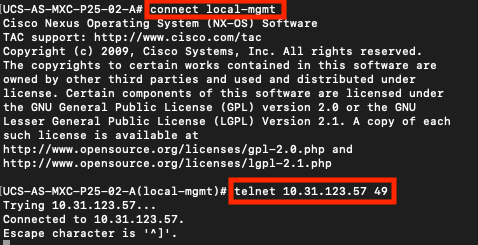

Poortverificatie

UCS-A# connect local-mgmt

UCS-A(local-mgmt)# telnet <TACACS+-server-IP-address or FQDN> <Port>

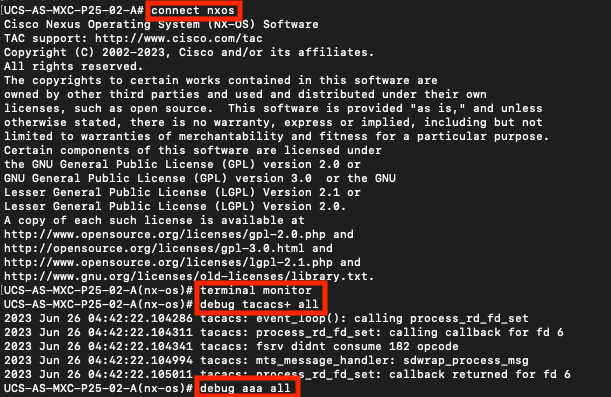

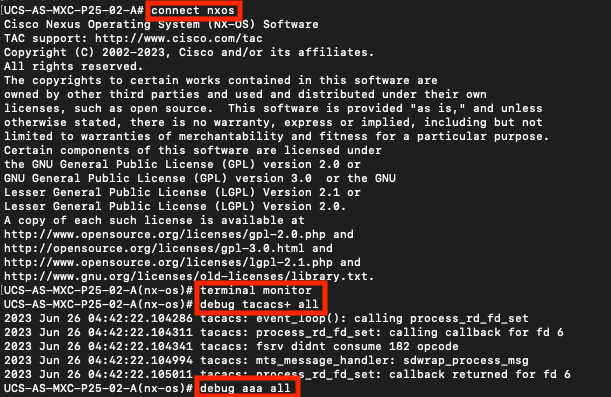

De meest effectieve methode om fouten te zien is de NXOS debug inschakelen, met deze output kunt u de groepen, de verbinding, en de foutmelding zien die miscommunicatie veroorzaakt.

- Open een SSH-sessie voor UCSM en log in met elke geprivilegieerde gebruiker met beheerdersrechten (bij voorkeur een lokale gebruiker), wijzig je in NX-OS CLI context en start de eindmonitor.

UCS-A# connect nxos

UCS-A(nx-os)# terminal monitor

- Schakel debug-vlaggen in en controleer de SSH-sessieuitvoer naar het logbestand.

UCS-A(nx-os)# debug aaa all

UCS-A(nx-os)# debug aaa aaa-request

UCS-A(nx-os)# debug tacacs+ aaa-request

UCS-A(nx-os)# debug tacacs+ aaa-request-lowlevel

UCS-A(nx-os)# debug tacacs+ all

- Open nu een nieuwe GUI- of CLI-sessie en probeer in te loggen als externe gebruiker (TACACS+).

- Zodra u een inlogfoutbericht hebt ontvangen, schakelt u de debugs uit met het sluiten van de sessie of met onderstaande opdracht.

UCS-A(nx-os)# undebug all

Gemeenschappelijke Tacacs-kwesties op ISE

Deze fout is te wijten aan de volgende bug https://bst.cloudapps.cisco.com/bugsearch/bug/CSCwc91917 , zorg er alstublieft voor dat u hebt waar dit defect is aangepakt.

ISE-evaluatie

Stap 1. Controleer of de TACACS+ service actief is. Dit kan worden gecontroleerd:

- GUI: Controleer of u de knooppunt hebt dat met het serviceAPPARAAT ADMIN wordt vermeld in Beheer > Systeem > Implementatie.

- CLI: Start de opdracht show poorten | omvat 49 om te bevestigen dat er verbindingen in de TCP-poort zijn die behoren tot TACACS+

ise32/admin#show ports | include 49

tcp: 169.254.4.1:49, 169.254.2.1:49, 169.254.4.1:49, 10.31.123.57:49

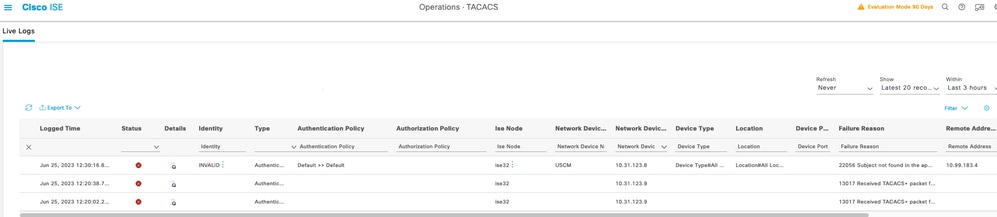

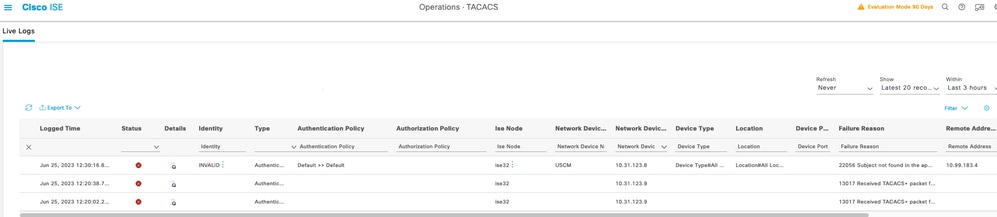

Stap 2. Bevestig dat er middelen van bestaan zijn met betrekking tot TACACS+ authenticatiepogingen : dit kan worden gecontroleerd in het menu Operaties > TACACS > Live logs ,

Afhankelijk van de reden van de fout kunt u uw configuratie aanpassen of de oorzaak van de storing aanpakken.

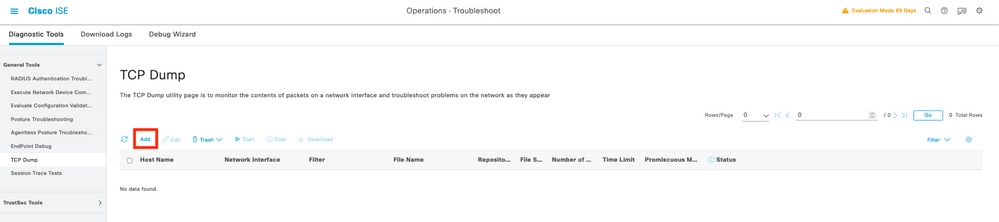

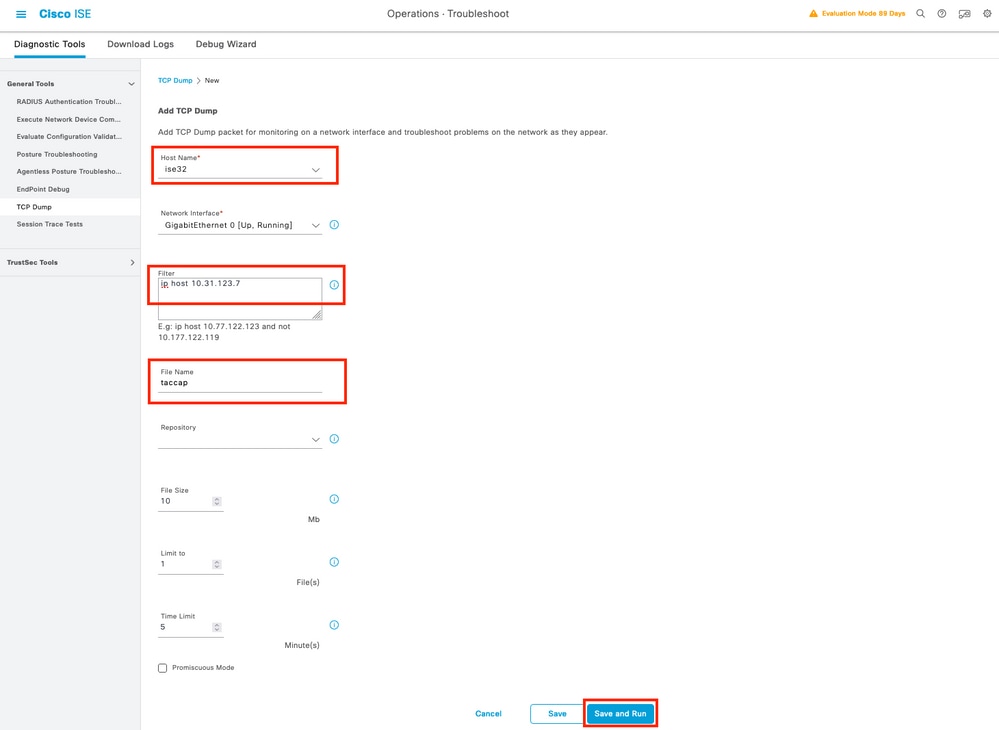

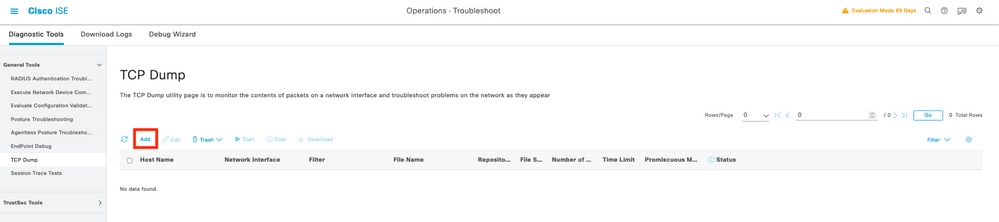

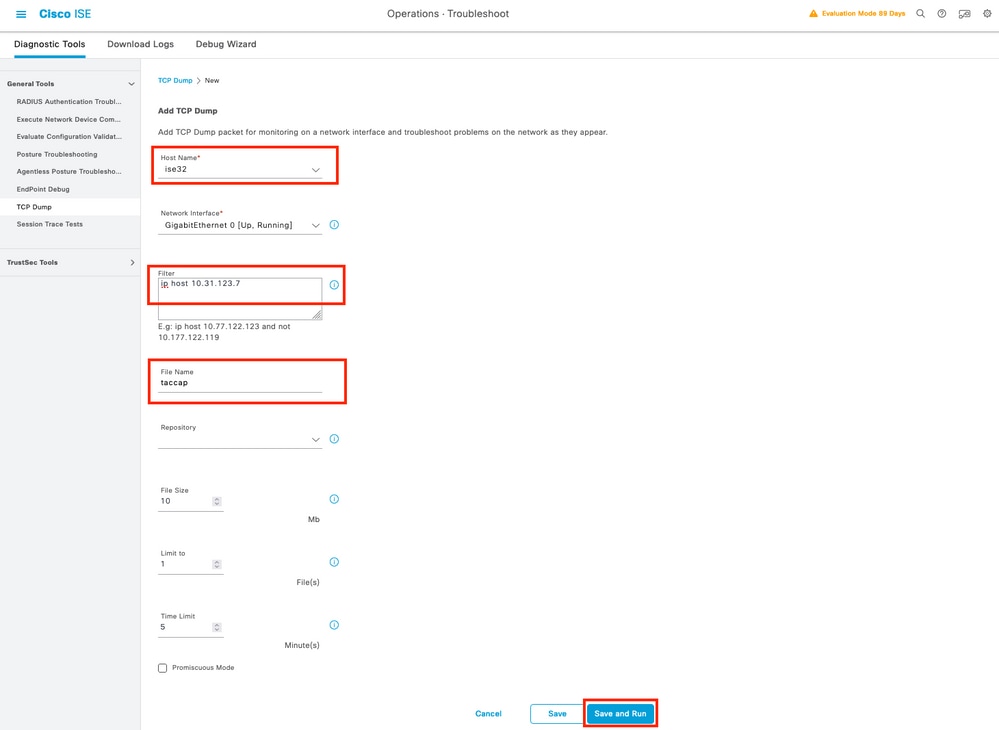

Stap 3. Als u geen livelog ziet, gaat u verder met een pakketopname en navigeert u naar het menu Operations > Probleemoplossing > Diagnostische tools > Algemene tools > TCP Dump , selecteert u op add

Selecteer het knooppunt Beleidsdienst van waaruit de UCSM de verificatie verzendt en ga in filters verder met het invoeren van de IP-host X.X.X.X die overeenkomt met het IP van de UCSM vanaf waar de verificatie wordt verzonden, noem de opname en scroll omlaag om op te slaan, voer de opname en log in vanuit de UCSM uit.

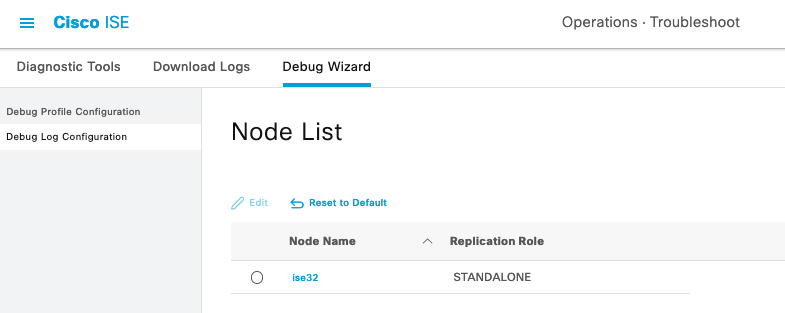

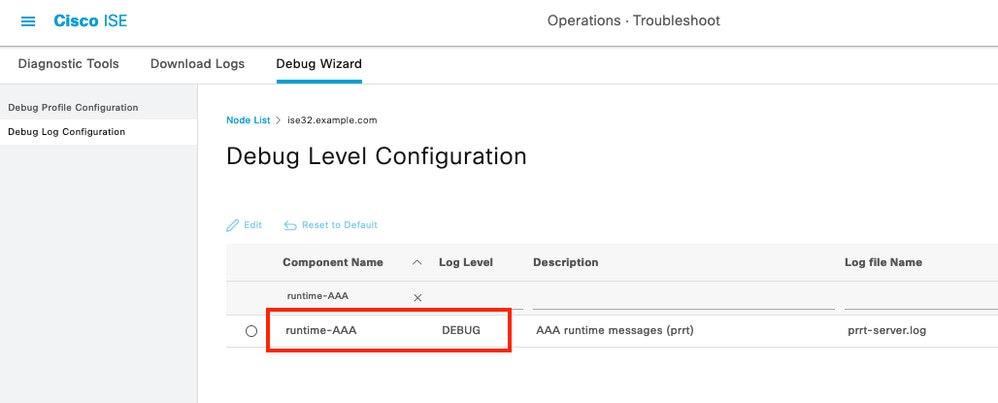

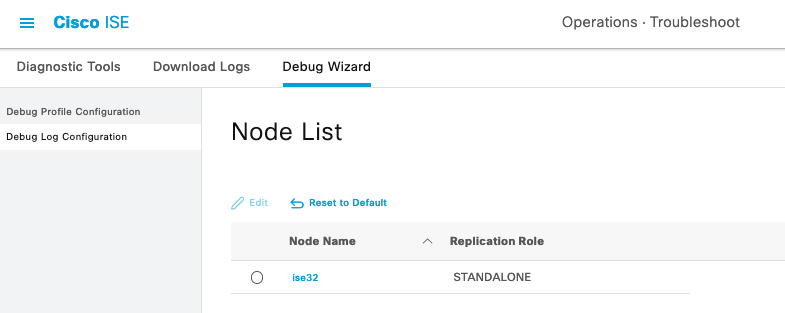

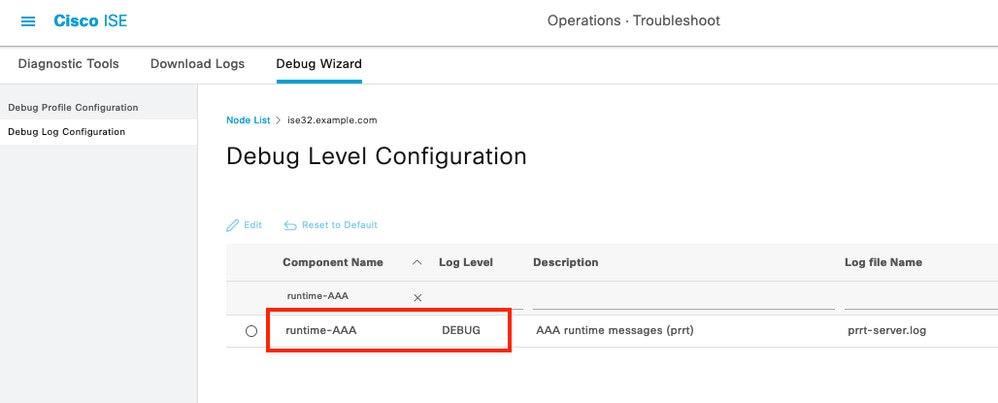

Stap 4. Schakel de component runtime-AAA in in debug binnen de PSN vanaf waar de verificatie wordt uitgevoerd in Operations > Troubleshoot > Debug Wizard > Debug log configuratie, selecteer PSN knooppunt, selecteer vervolgens volgende in edit knop .

Zoek naar de component runtime-AAA en verander het niveau om te debuggen om vervolgens de kwestie opnieuw te reproduceren, en ga verder om de logbestanden te analyseren .

Gerelateerde informatie

Cisco UCS Manager-beheerhandleiding

Cisco UCS CIMC-configuratiegids voor TACACS+

Feedback

Feedback