De Linux VPN-houding configureren met ISE 3.3

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inleiding

Dit document beschrijft hoe u de Linux VPN-postuur kunt configureren met Identity Services Engine (ISE) en Firepower Threat Defense (FTD).

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- Cisco Secure-client

- Remote Access VPN bij Firepower Threat Defence (FTD)

- Identity Services Engine (ISE)

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende softwareversies:

- Ubuntu 22.04

- Cisco Secure-client 5.1.3.62

- Cisco Firepower Threat Defence (FTD) 7.4.1

- Cisco Firepower Management Center (FMC) 7.4.1

- Cisco Identity Services Engine (ISE) 3.3

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Configureren

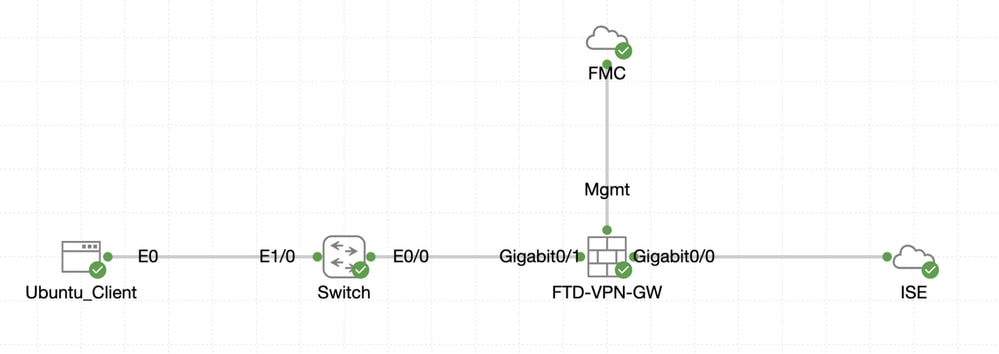

Netwerkdiagram

Topologie

Topologie

Configuraties op FMC/FTD

Stap 1. De connectiviteit tussen de client, FTD, FMC en ISE is met succes geconfigureerd. Als enroll.cisco.com wordt gebruikt voor endpoints die probe voor omleiding doen (verwijs naar postuur CCO documentenISE postuur stijl vergelijking voor Pre en Post 2.2 voor details). Zorg ervoor dat de route voor verkeer naar enroll.cisco.com op FTD correct is geconfigureerd.

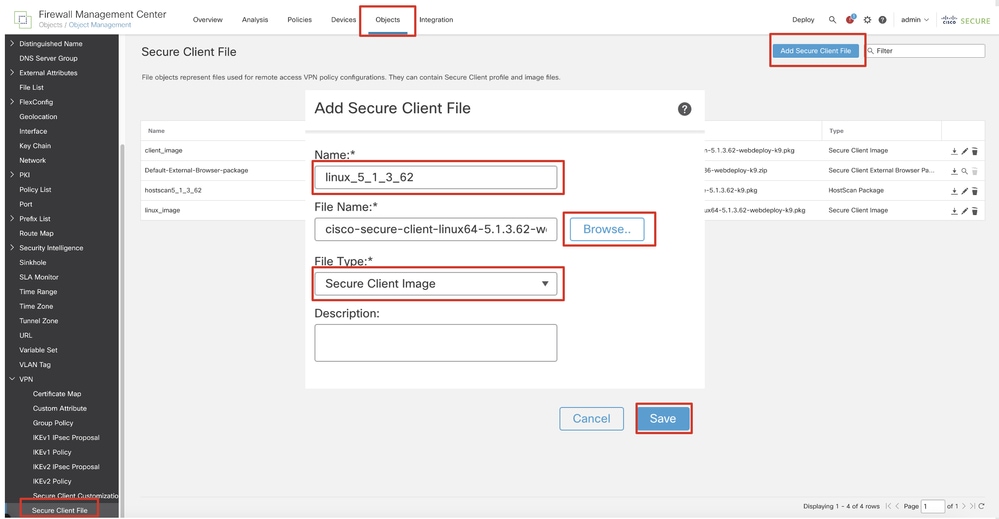

Stap 2. Download de pakketnaam cisco-secure-client-linux64-5.1.3.62-webdeploy-k9.pkg van Cisco Software Download en zorg ervoor dat het bestand na het downloaden goed is door te bevestigen dat de MD5-checksum van het gedownloade bestand hetzelfde is als de Cisco Software Download-pagina.

Stap 3. Navigeer naar Objects > Object Management > VPN > Secure Client File. Klik op Add Secure Client File, geef de naam op, blader File Name om te selecteren cisco-secure-client-linux64-5.1.3.62-webdeploy-k9.pkg en selecteer Secure Client Image in File Type de vervolgkeuzelijst. Klik vervolgens op Save.

FMC_Upload_Secure_Client_Image

FMC_Upload_Secure_Client_Image

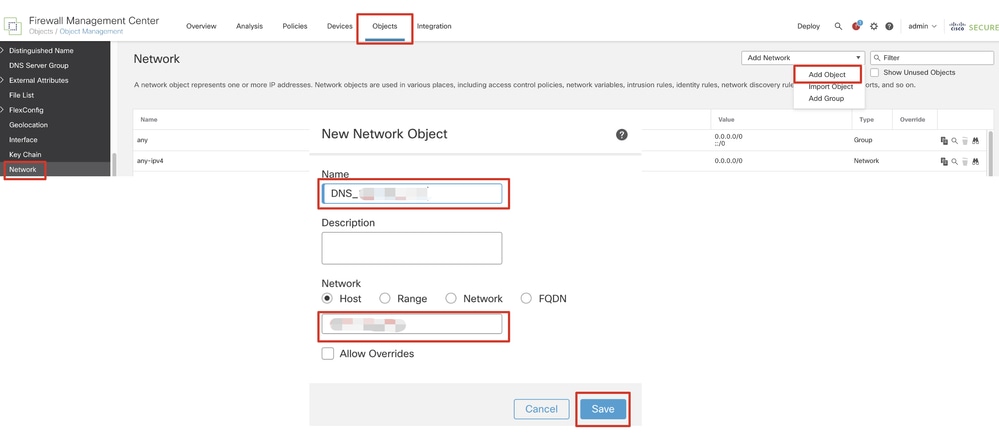

Stap 4. Navigeer naar Objects > Object Management > Network.

Stap 4.1. Maak een object voor de DNS-server. Klik op Add Object, geef de naam en het beschikbare DNS-IP-adres op. Klik op de knop .Save

FMC_Add_Object_DNS

FMC_Add_Object_DNS

Opmerking: DNS-server die hier is geconfigureerd moet worden gebruikt voor VPN-gebruikers.

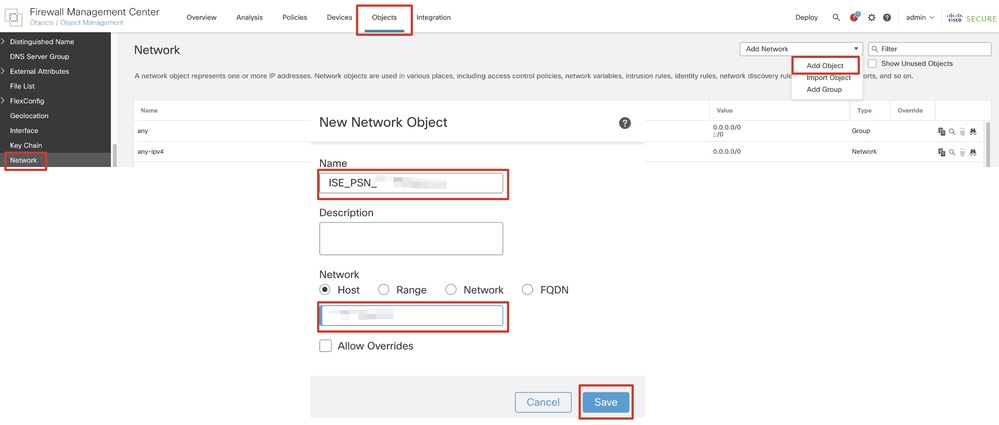

Stap 4.2. Maak een object voor ISE-PSN. Klik op Add Object, geef de naam en het beschikbare IP-adres van ISE-PSN op. Klik op de knop .Save

FMC_Add_Object_ISE

FMC_Add_Object_ISE

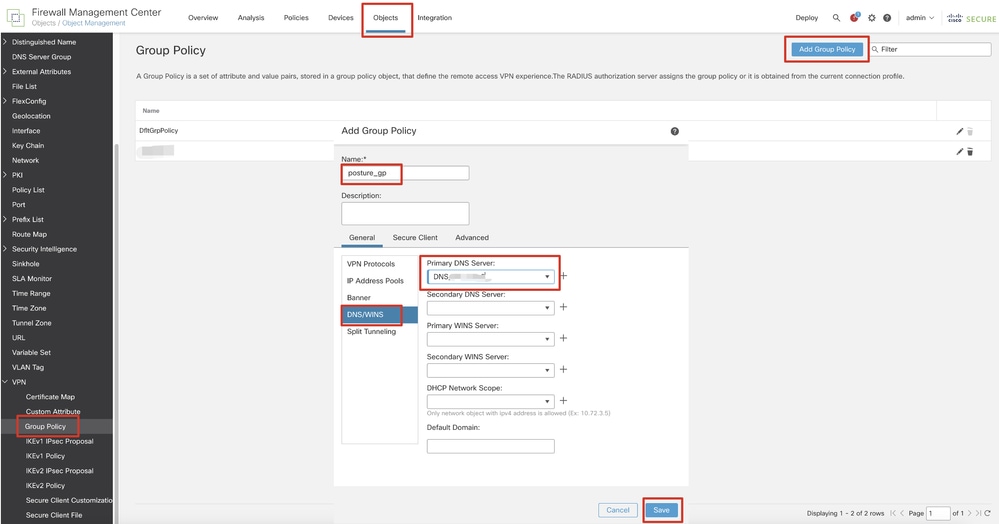

Stap 5. Navigeer naar Objects > Object Management > VPN > Group Policy. Klik op de knop .Add Group Policy Klik op DNS/WINS, selecteer het object van de DNS-server in Primary DNS Server. Klik vervolgens op Save.

FMC_Add_Group_Policy

FMC_Add_Group_Policy

Opmerking: zorg ervoor dat de DNS-server die wordt gebruikt in het VPN-groepsbeleid een oplossing kan bieden voor het ISE-client provisioningportal FQDN en enroll.cisco.com.

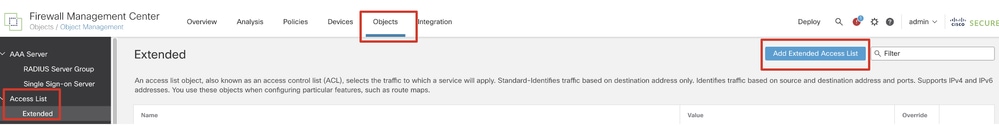

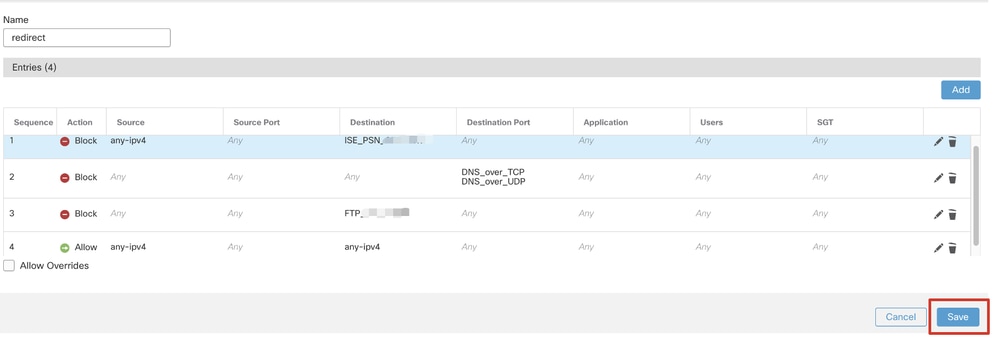

Stap 6. Navigeer naar Objects > Object Management > Access List > Extended. Klik op de knop .Add Extended Access List

VCC_Add_Redirect_ACL

VCC_Add_Redirect_ACL

Stap 6.1. Geef de naam op van de doorverwijzing ACL. Deze naam moet dezelfde zijn als in het ISE-autorisatieprofiel. Klik op de knop .Add

FMC_Add_Redirect_ACL_Part_1

FMC_Add_Redirect_ACL_Part_1

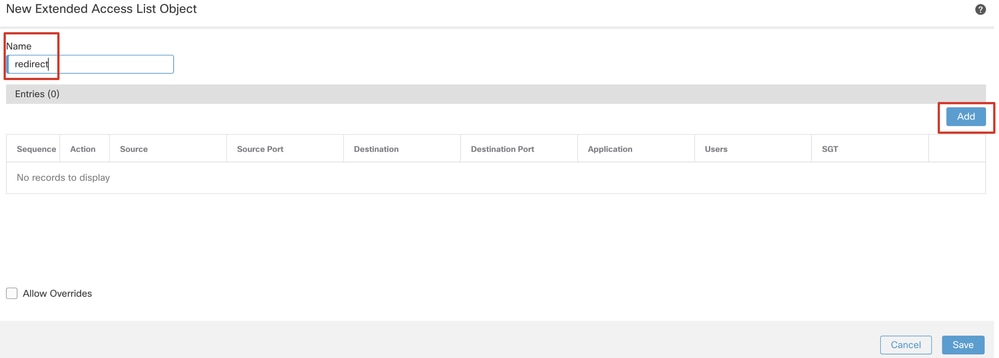

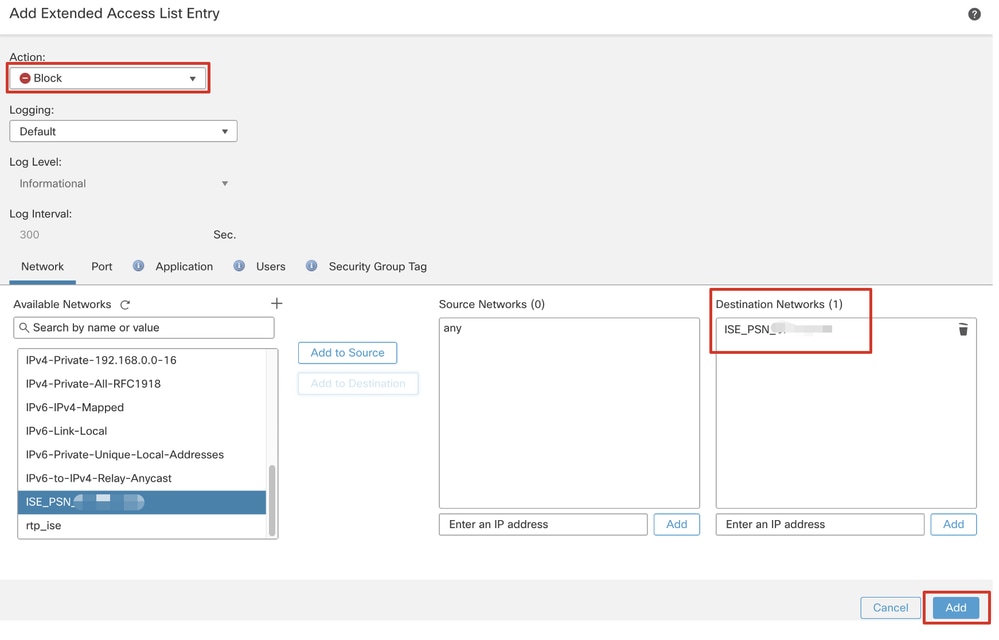

Stap 6.2. Blokkeer DNS-verkeer, verkeer naar ISE-PSN-IP-adres en de herstelservers om deze uit te sluiten van omleiding. Laat de rest van het verkeer toe. Dit activeert een omleiding. Klik op de knop .Save

FMC_Add_Redirect_ACL_Part_2

FMC_Add_Redirect_ACL_Part_2

FMC_Add_Redirect_ACL_Part_3

FMC_Add_Redirect_ACL_Part_3

Opmerking: Bestemmings-FTP wordt in dit voorbeeld van omleiding van ACL gebruikt als voorbeeld van de herstelserver.

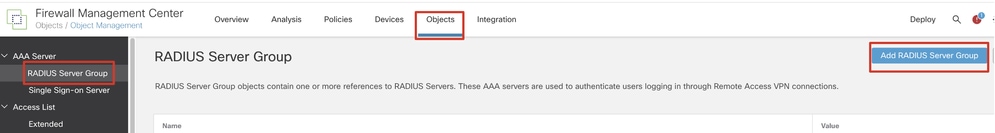

Stap 7. Navigeer naar Objects > Object Management > RADIUS Server Group. Klik op de knop .Add RADIUS Server Group

FMC_Add_New_Radius_Server_Group

FMC_Add_New_Radius_Server_Group

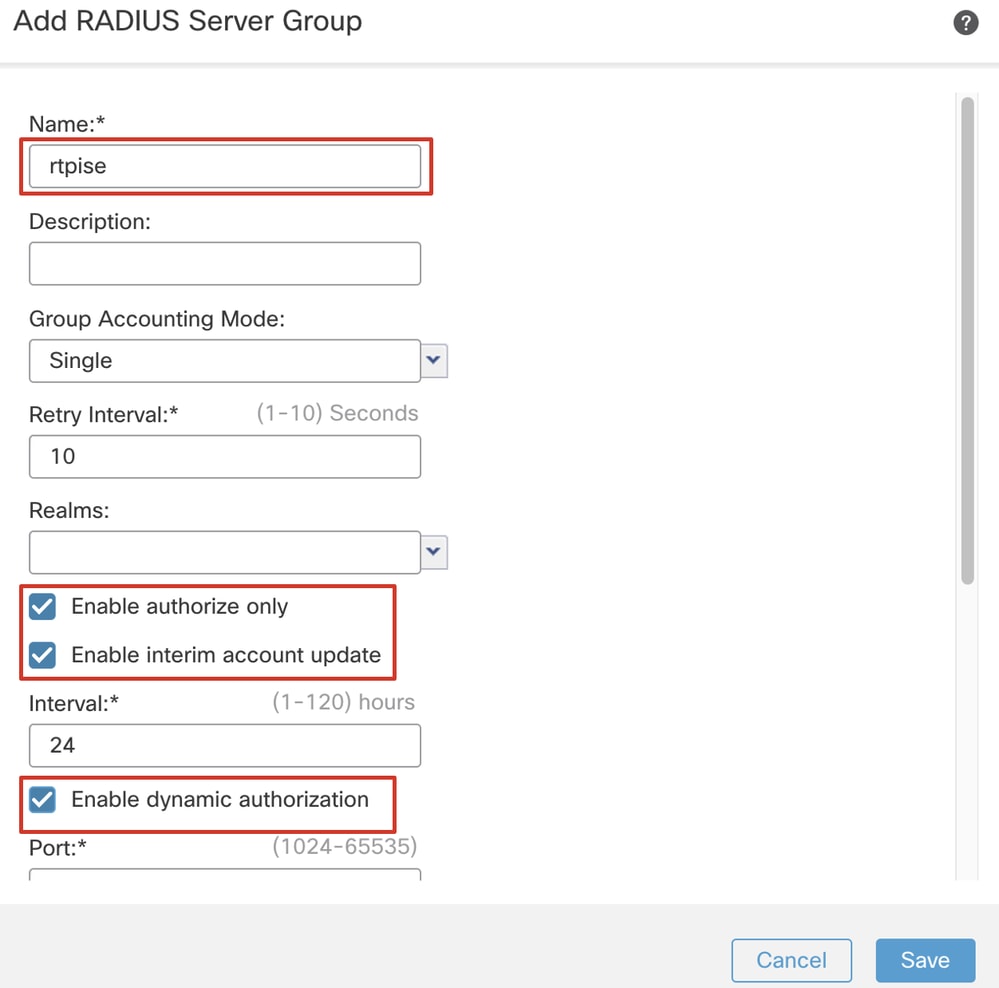

Stap 7.1. Geef naam, check Enable authorize only, check Enable interim account update, check Enable dynamic authorization.

FMC_Add_New_Radius_Server_Group_Part_1

FMC_Add_New_Radius_Server_Group_Part_1

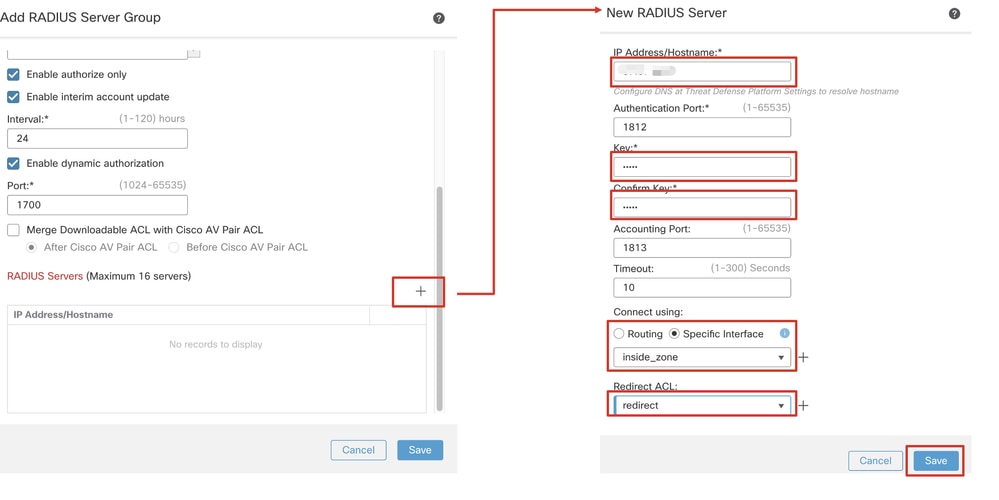

Stap 7.2. Klik op het Plus pictogram om een nieuwe radiusserver toe te voegen. Verstrek ISE-PSN IP Address/Hostname, Key. Selecteer de modusspecific interface voor verbinding. Selecteer het Redirect ACL. Klik vervolgens op Saveom de nieuwe radiusserver op te slaan. Klik vervolgens nogmaals opSave om de nieuwe servergroep met de straal op te slaan.

FMC_Add_New_Radius_Server_Group_Part_2

FMC_Add_New_Radius_Server_Group_Part_2

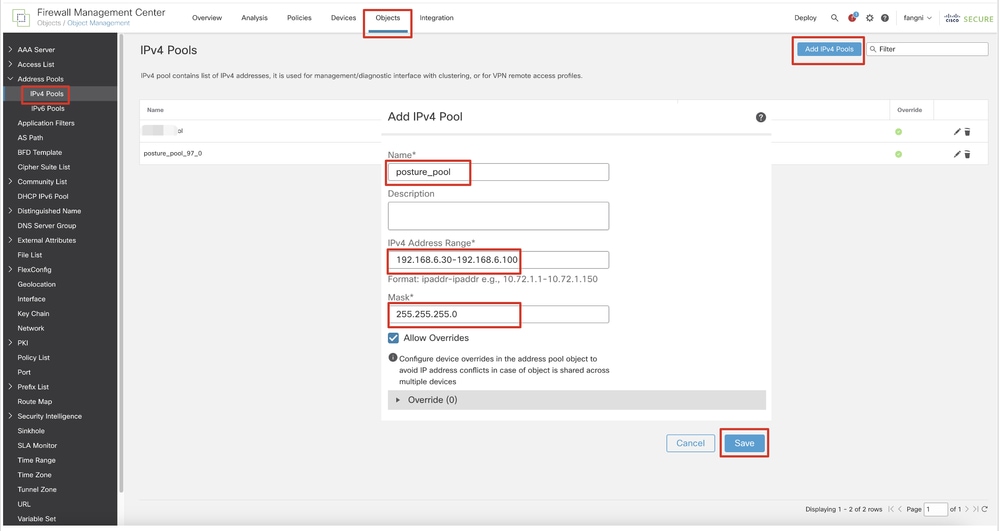

Stap 8. Navigeer naar Objects > Object Management > Address Pools > IPv4 Pools. Klik op Add IPv4 Pools de afbeelding Name, IPv4 Address Rangeen geef deze op Mask. Klik vervolgens op Save.

FMC_Add_New_Pool

FMC_Add_New_Pool

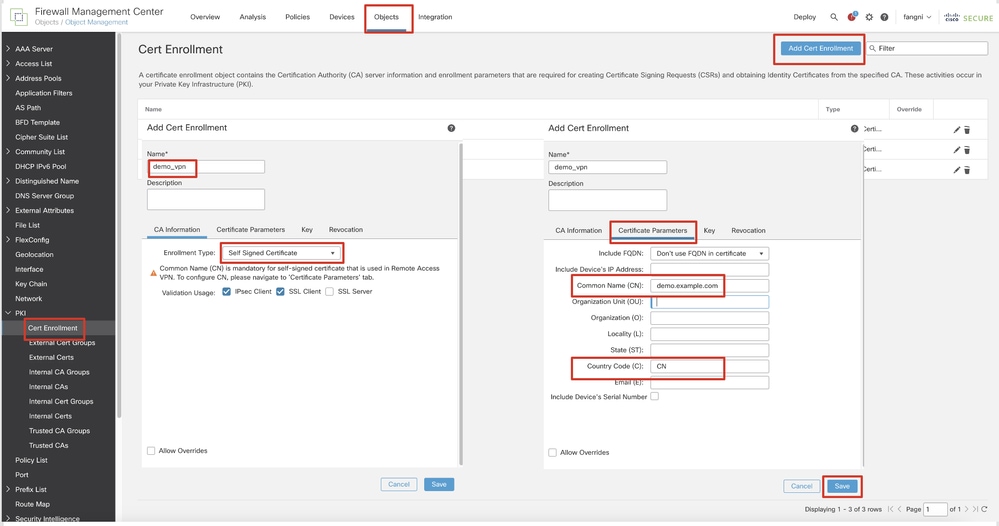

Stap 9. Navigeer naar Certificate Objects > Object Management > PKI > Cert Enrollment. Klik op Add Cert Enrollment, geef een naam op en selecteer Self Signed Certificatein Enrollment Type. Klik op het Certificate Parameters tabblad en specificeer Common Name en Country Code. Klik vervolgens op Save.

VCC_Add_New_Cert_Enroll

VCC_Add_New_Cert_Enroll

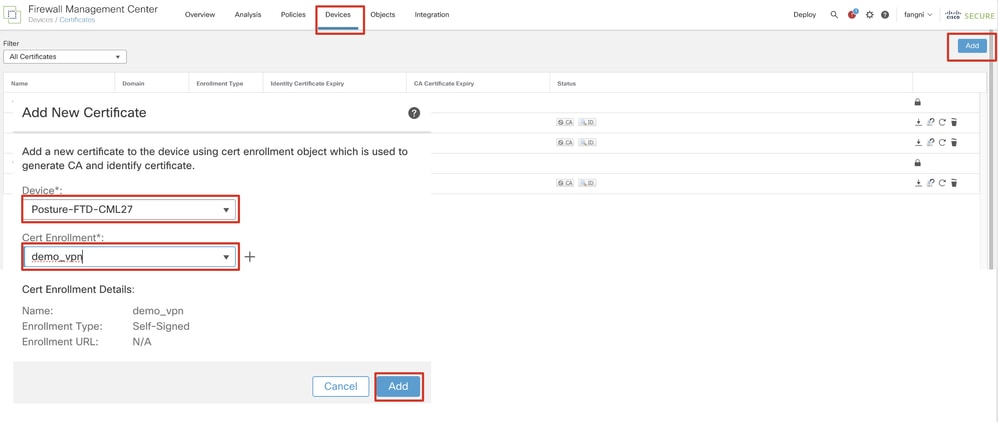

Stap 10. Navigeer naar Devices > Certificates. Klik op Add, selecteer de FTD-naam onder Device, selecteer de vorige geconfigureerde inschrijving onder Cert Enrollment. Klik op de knop .Add

FMC_Add_New_Cert_To_FTD

FMC_Add_New_Cert_To_FTD

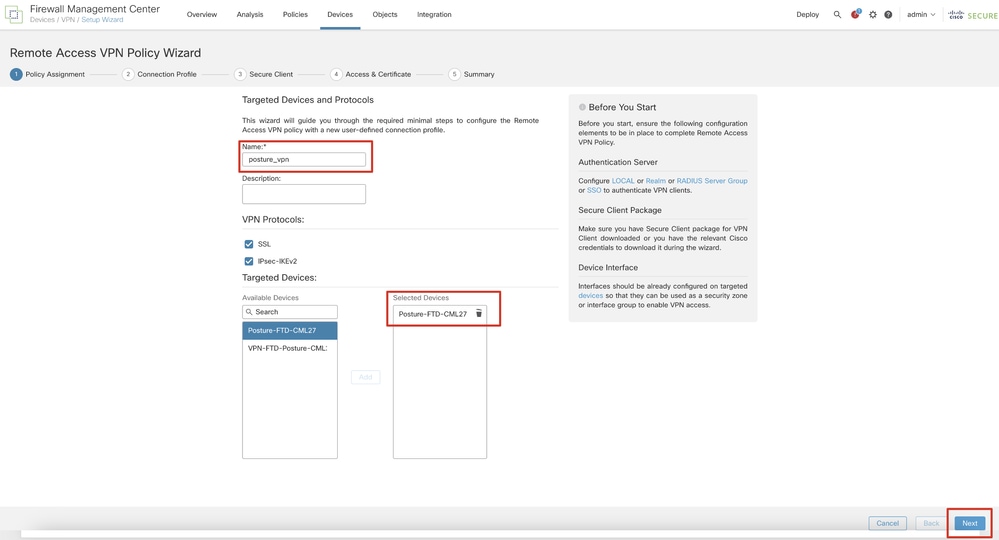

Stap 11. Navigeer naar Devices > VPN > Remote Access. Klik op de knop .Add

Stap 11.1. Geef de naam op en voeg het FTD toe aan Selected Devices. Klik op de knop .Next

FMC_New_RAVPN_Wizard_1

FMC_New_RAVPN_Wizard_1

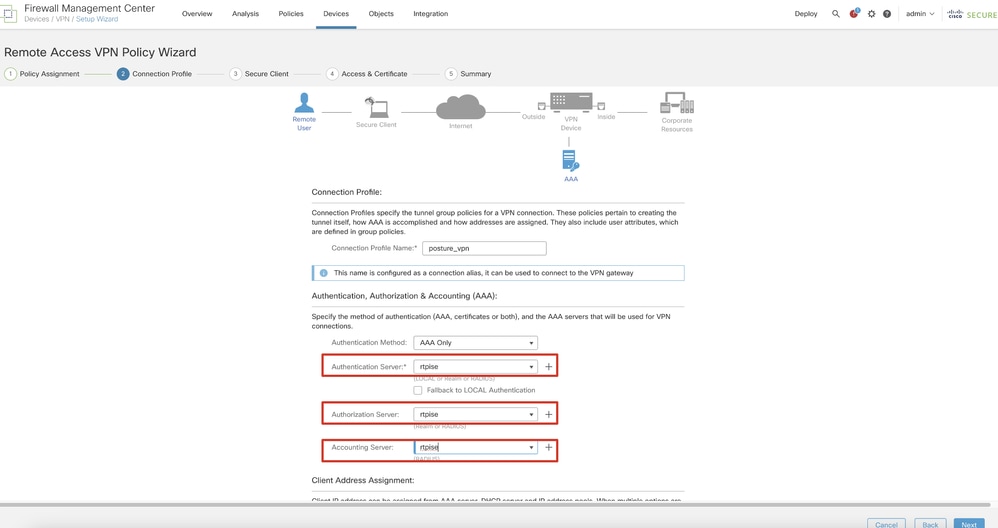

Stap 11.2. Selecteer een servergroep met een straal die eerder is geconfigureerd in de Authentication Server, Authorization Server, Accounting Server. Blader naar beneden op de pagina.

FMC_New_RAVPN_Wizard_2

FMC_New_RAVPN_Wizard_2

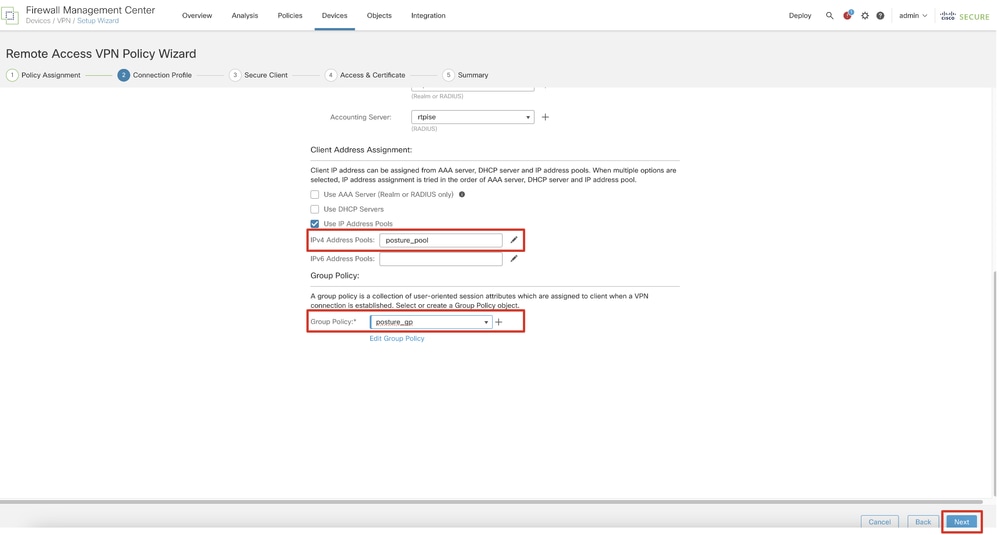

Stap 11.3. Selecteer de eerder ingestelde poolnaam in IPv4 Address Pools. Selecteer eerder geconfigureerd groepsbeleid in Group Policy. Klik Next.

FMC_New_RAVPN_Wizard_3

FMC_New_RAVPN_Wizard_3

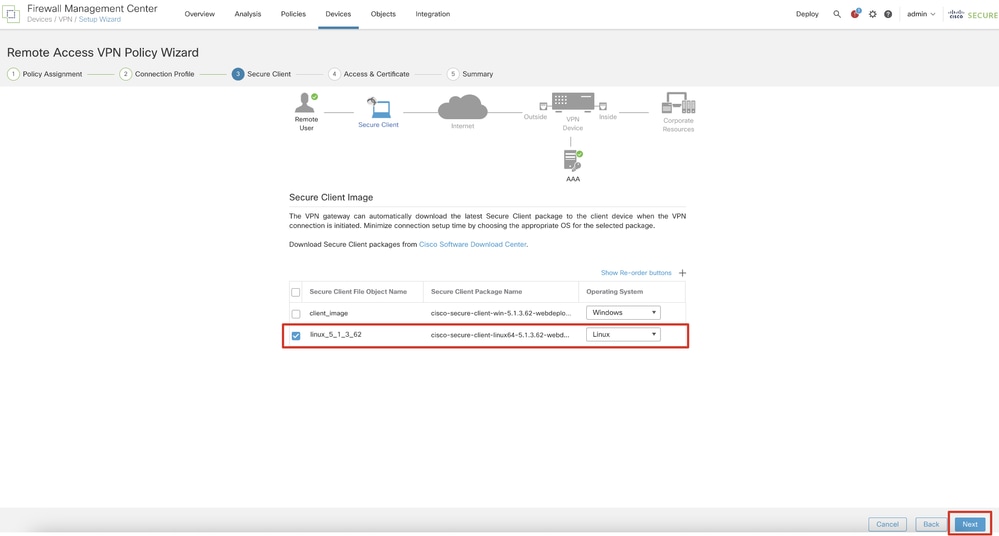

Stap 11.4. Schakel het selectievakje van de Linux-afbeelding in. Klik op de knop .Next

FMC_New_RAVPN_Wizard_4

FMC_New_RAVPN_Wizard_4

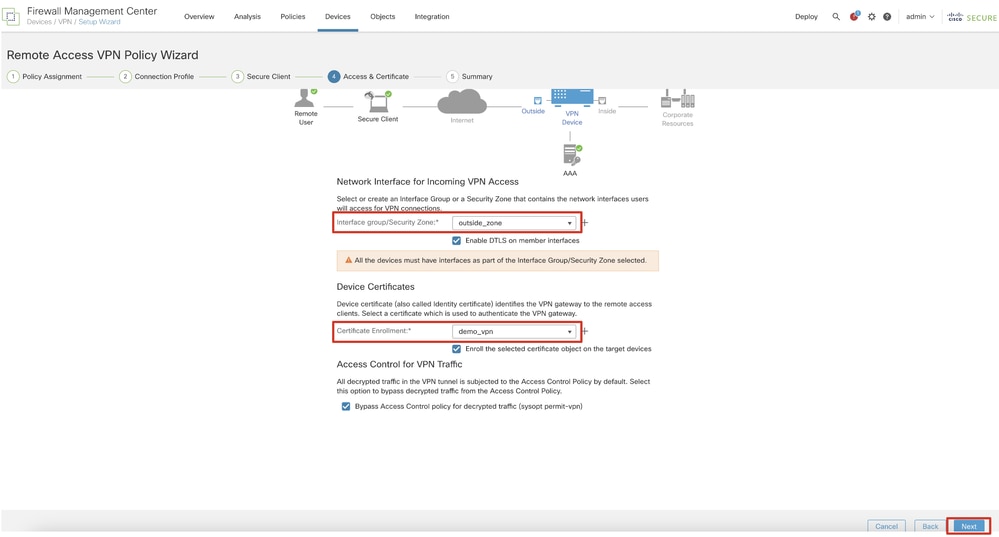

Stap 11.5. Selecteer de interface van VPN-interface. Selecteer de cert-inschrijving die is aangemeld voor FTD in stap 9. Klik op de knop .Next

FMC_New_RAVPN_Wizard_5

FMC_New_RAVPN_Wizard_5

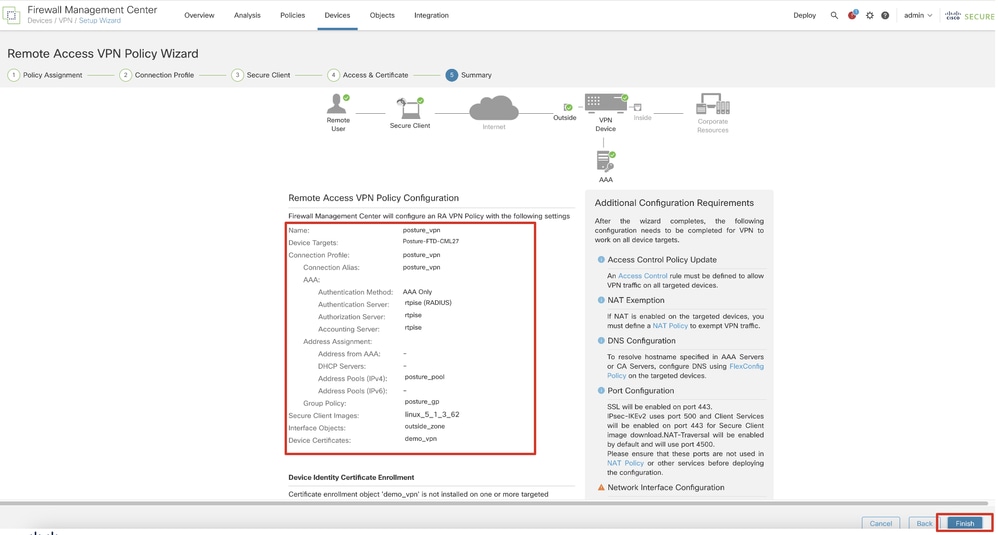

Stap 11.6. Bevestig de gerelateerde informatie op de overzichtspagina. Als alles goed is, klikt u op Finish. Als u iets moet wijzigen, klikt u op Back.

FMC_New_RAVPN_Wizard_6

FMC_New_RAVPN_Wizard_6

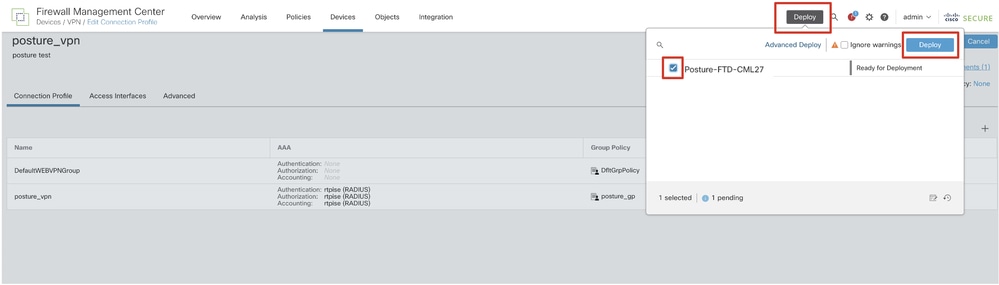

Stap 12. Implementeer de nieuwe configuratie in FTD om de configuratie van VPN voor externe toegang te voltooien.

VCC_Implementatie_FTD

VCC_Implementatie_FTD

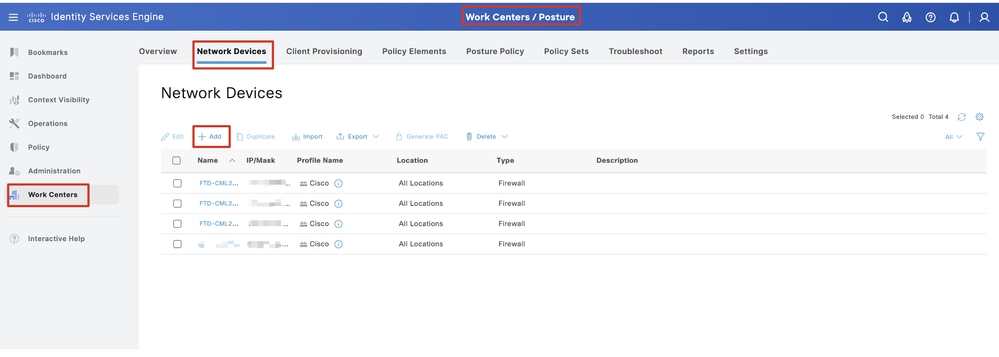

Configuraties op ISE

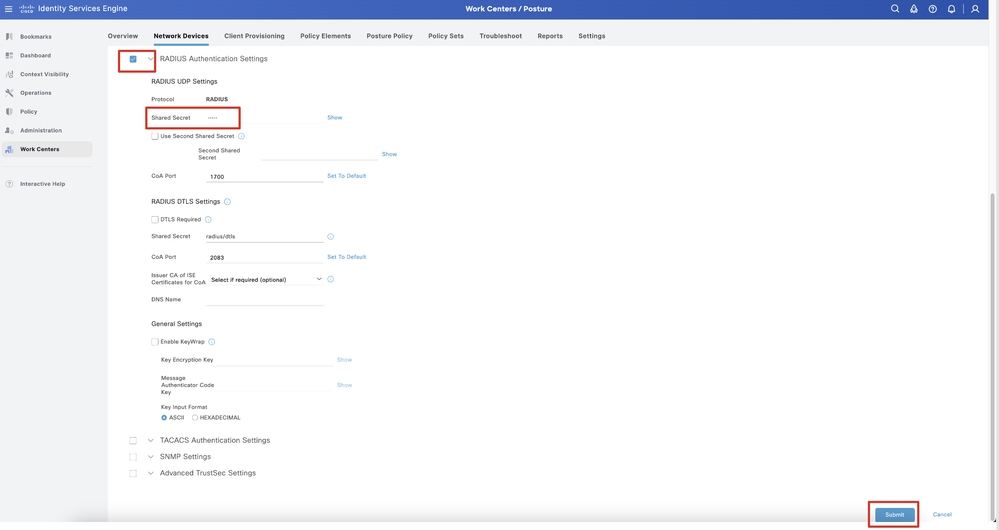

Configuraties op ISEStap 13. Navigeer naar Work Centers > Posture > Network Devices. Klik op de knop .Add

ISE_Add_New_Devices

ISE_Add_New_Devices

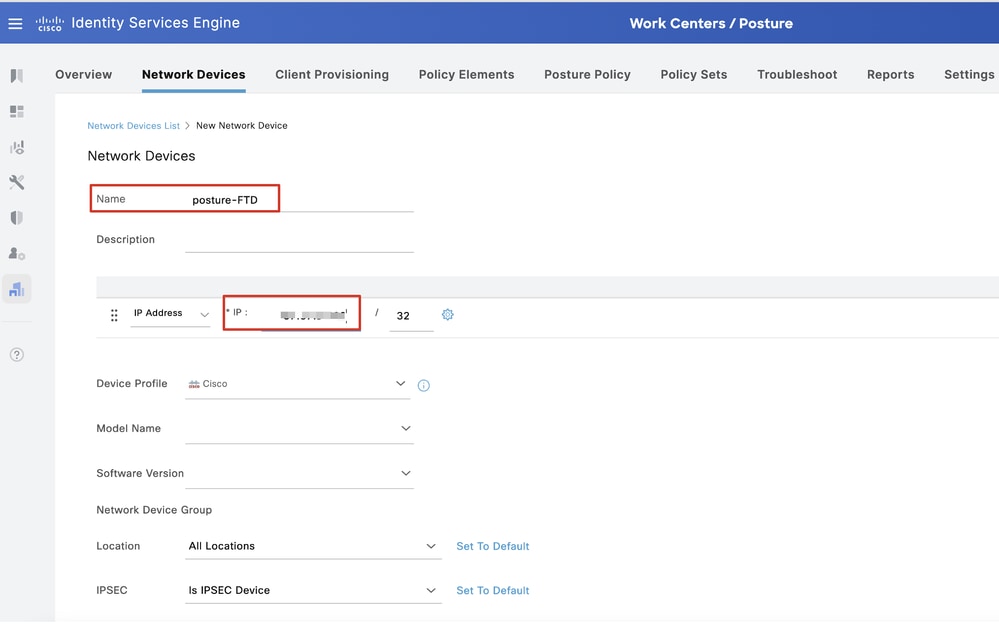

Stap 13.1. Verstrek de pagina Name, IP Addressen scrol de pagina omlaag.

ISE_add_new_devices_1

ISE_add_new_devices_1

Stap 13.2. Schakel het selectievakje RADIUS Authentication Settings in. Geef het Shared Secret aan. Klik op de knop .Submit

ISE_add_new_devices_2

ISE_add_new_devices_2

Stap 14. Download de pakketnaam cisco-secure-client-linux64-4.3.3139.0-isecompliance-webdeploy-k9.pkg van Cisco Software Download en zorg ervoor dat het bestand goed is door te bevestigen dat de MD5-checksum van het gedownloade bestand hetzelfde is als de pagina Cisco Software Download. De pakketnaam cisco-secure-client-linux64-5.1.3.62-webdeploy-k9.pkg is gedownload in Stap 1.

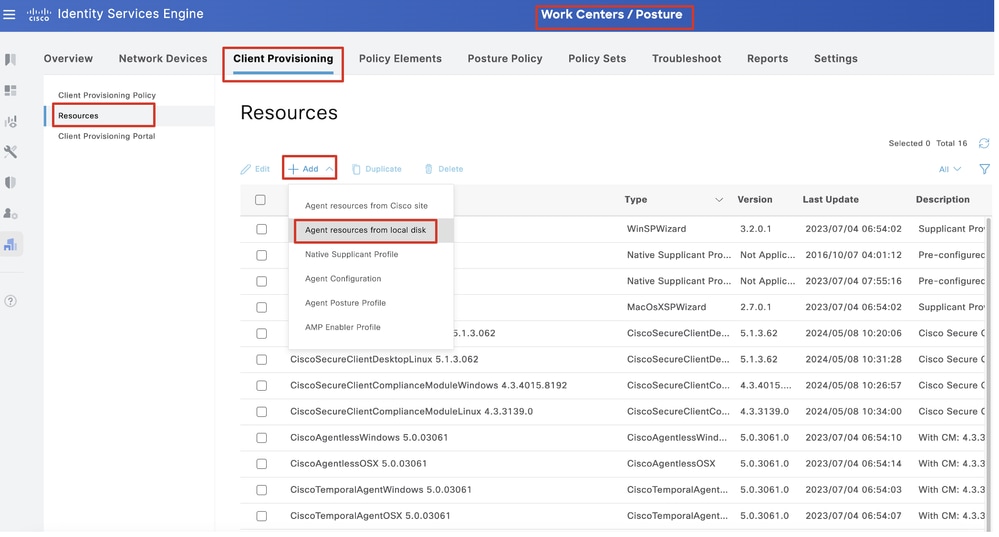

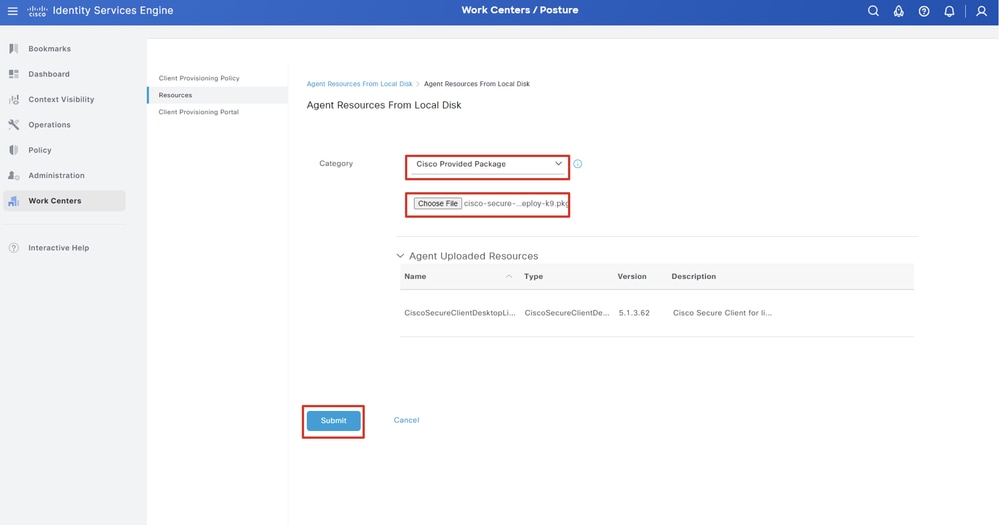

Stap 15. Navigeer naar Work Centers > Posture > Client Provisioning > Resources. Klik op de knop .Add Selecteer Agent resources from local disk.

ISE_Upload_Resource

ISE_Upload_Resource

Stap 15.1. Selecteer Cisco Provided Package. Choose File Klik om cisco-secure-client-linux64-5.1.3.62-webimplementation-k9.pkg te uploaden. Klik op de knop .Submit

ISE_Upload_Resources_1

ISE_Upload_Resources_1

Opmerking: Herhaal stap 14. om te uploaden cisco-secure-client-linux64-4.3.3139.0-isecompliance-webdeploy-k9.pkg .

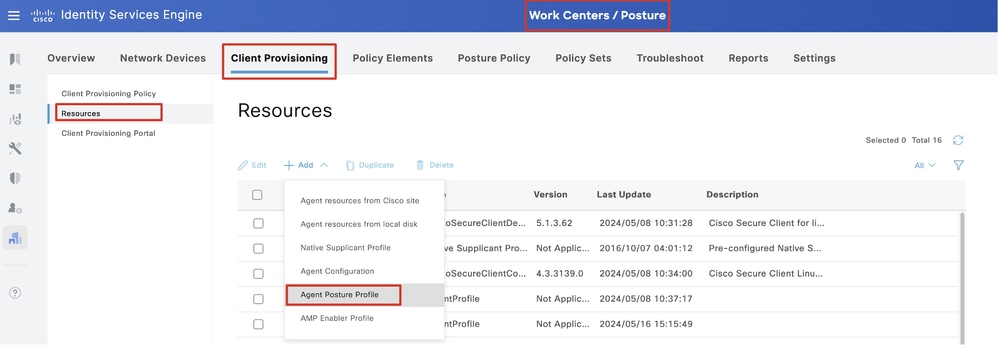

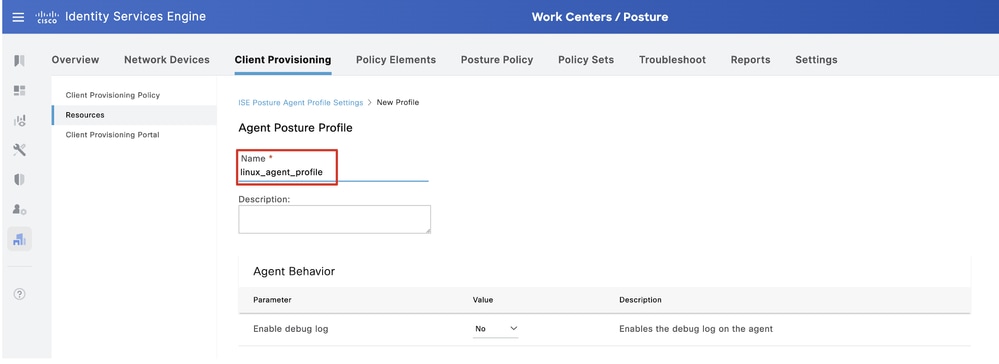

Stap 16. Navigeer naar Work Centers > Posture > Client Provisioning > Resources. Klik op de knop .Add Selecteer Agent Posture Profile.

ISE_Add_Agent_Posture_Profile

ISE_Add_Agent_Posture_Profile

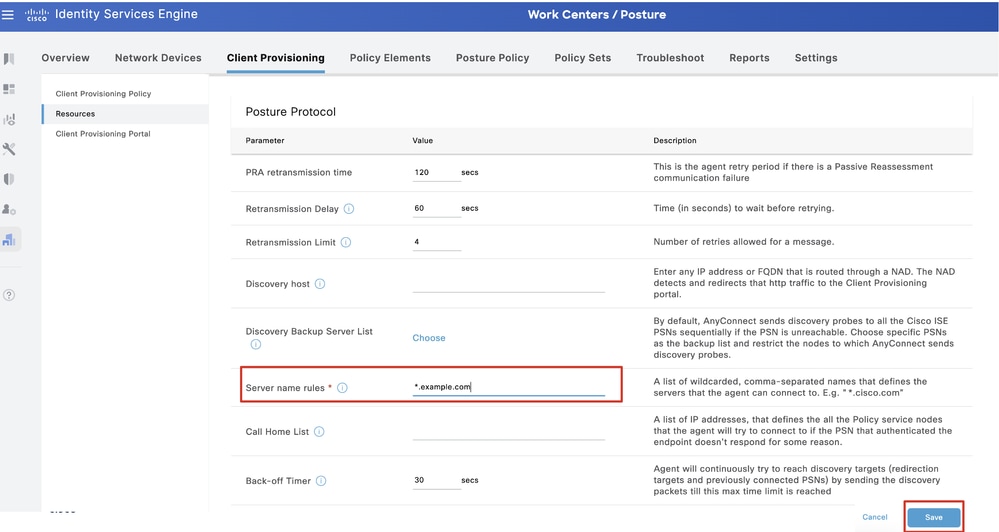

Stap 16.1. Verstrek het Name, Server name rules en bewaar de rest als standaard. Klik op de knop .Save

Naam: linux_agent_profile

Regels voor servernamen: *.example.com

ISE_Add_Agent_Posture_Profile_1

ISE_Add_Agent_Posture_Profile_1

ISE_Add_Agent_Posture_Profile_2

ISE_Add_Agent_Posture_Profile_2

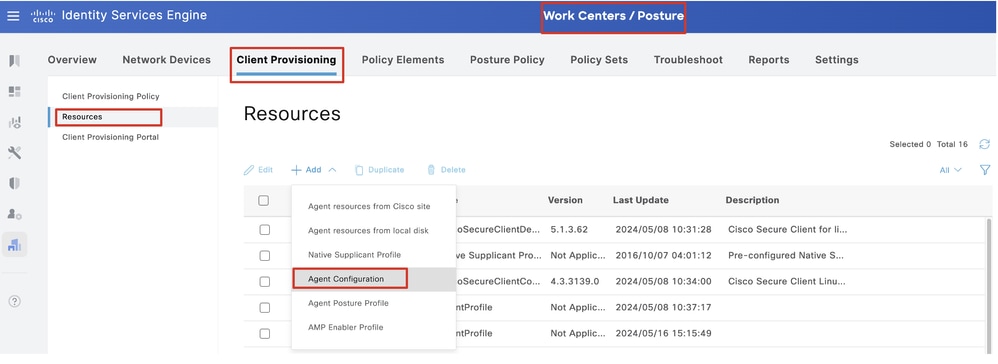

Stap 17. Navigeer naar Work Centers > Posture > Client Provisioning > Resources. Klik op de knop .Add Selecteer Agent Configuration.

ISE_Add_Agent_Configuration

ISE_Add_Agent_Configuration

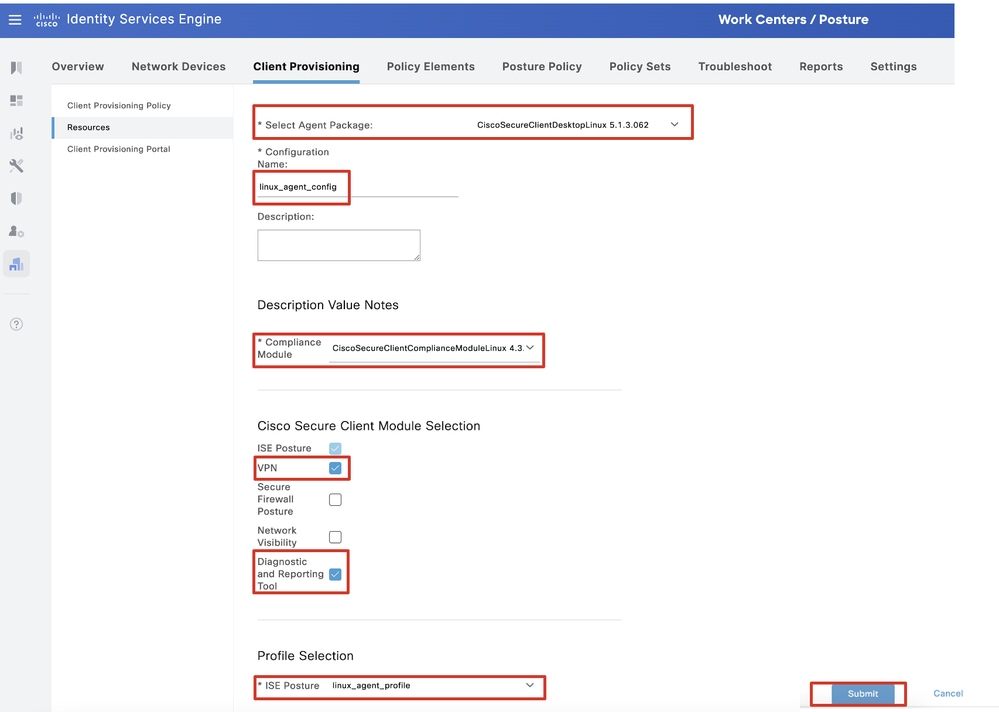

Stap 17.2. Configureer de details:

Select Agent-pakket: Cisco SecureClientDesktopLinux 5.1.3.062

Naam: linux_agent_config

Nalevingsmodule: Cisco Secure ClientCompliance-moduleLinux 4.3.313.0

Schakel het selectievakje in van VPN, Diagnostic and Reporting Tool

Profiel Selectie ISE Positie: linux_agent_profile

Klik op de knop .Submit

ISE_Add_Agent_Configuration_1

ISE_Add_Agent_Configuration_1

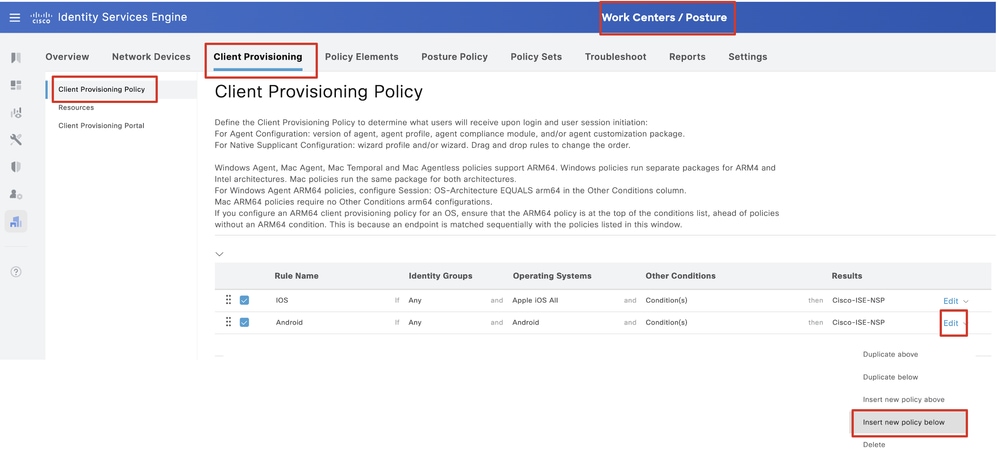

Stap 18. Navigeer naar Work Centers > Posture > Client Provisioning > Client Provisioning Policy. Klik Edit aan het eind van een regelnaam. Selecteer Insert new policy below.

ISE_Add_New_Provisioning_Policy

ISE_Add_New_Provisioning_Policy

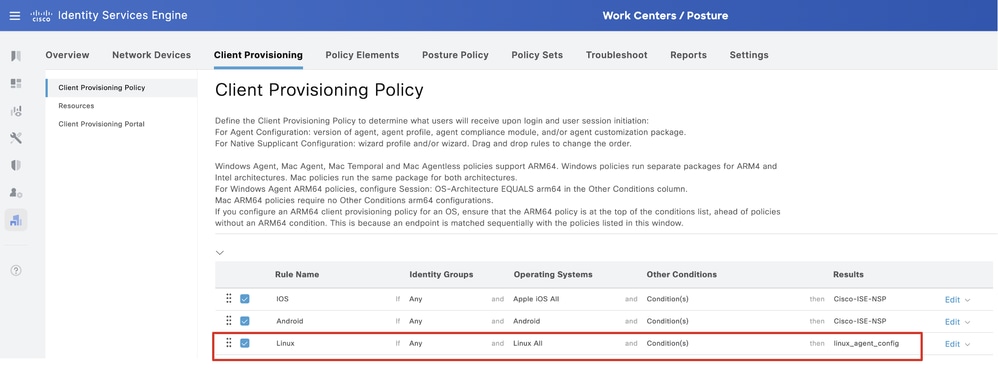

Stap 18.1. Configureer de details:

Regelnaam: Linux

Besturingssystemen: Linux All

Resultaten: linux_agent_config

Klik Done en Saveklik.

ISE_Add_New_Provisioning_Policy_1

ISE_Add_New_Provisioning_Policy_1

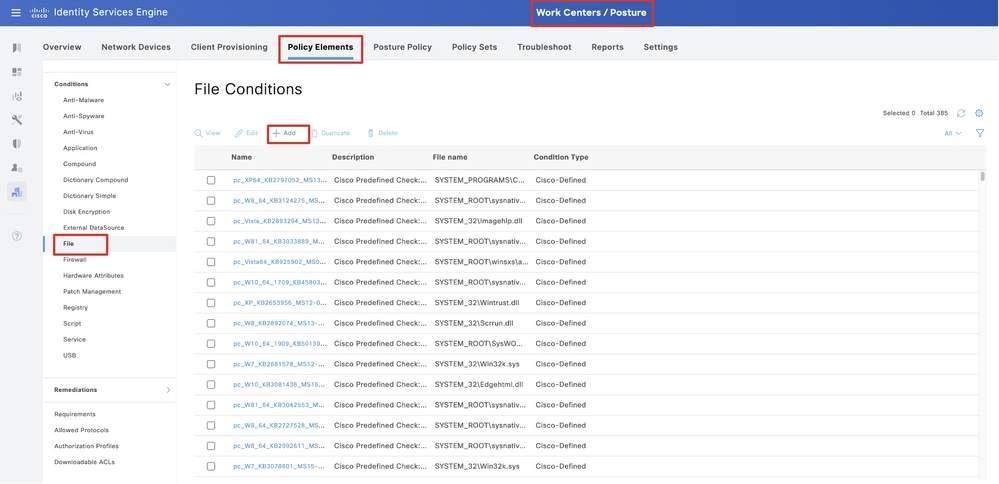

Stap 19. Navigeer naar Work Centers > Posture > Policy Elements > Conditions > File. Klik op de knop .Add

ISE_Add_New_File_Condition

ISE_Add_New_File_Condition

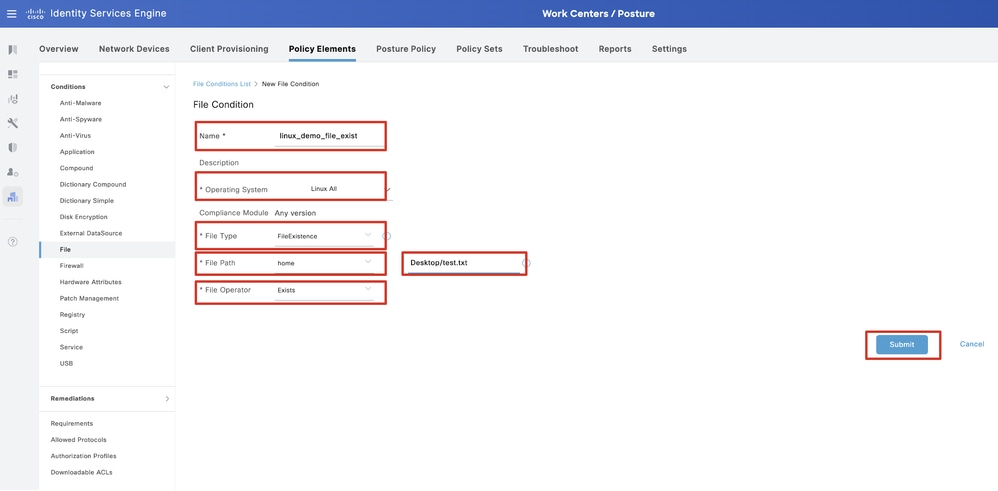

Stap 19.1. Configureer de details:

Naam: linux_demo_file_existent

Besturingssystemen: Linux All

Bestandstype: FileExistence

File Path: startpunt, Desktop/test.txt

Bestandsbeheerder: bestaat

Klik op de knop .Submit

ISE_Add_New_File_Condition_1

ISE_Add_New_File_Condition_1

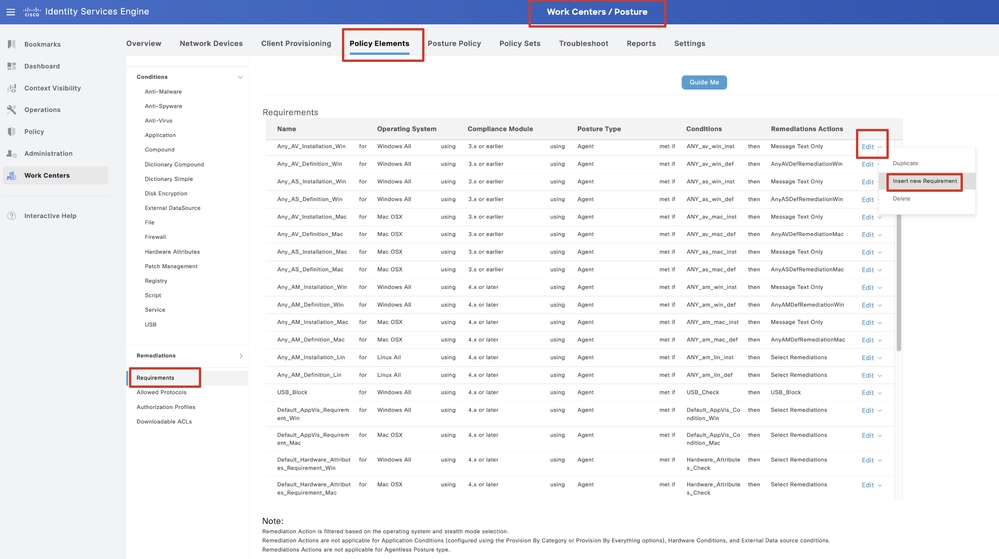

Stap 20. Navigeer naar Work Centers > Posture > Policy Elements > Requirements. Klik Edit aan het eind van een regelnaam. Selecteer Insert new Requirement.

ISE_Add_New_Posture_Requirement

ISE_Add_New_Posture_Requirement

Stap 20.1. Configureer de details:

Naam: Test_existent_linux

Besturingssystemen: Linux All

Nalevingsmodule: 4.x of hoger

Houdingstype: agent

Voorwaarden: linux_demo_file_existent

Klik Done en Saveklik.

ISE_Add_New_Posture_Requirement_1

ISE_Add_New_Posture_Requirement_1

Opmerking: Vanaf nu worden alleen shell scripts ondersteund voor Linux agents als herstel.

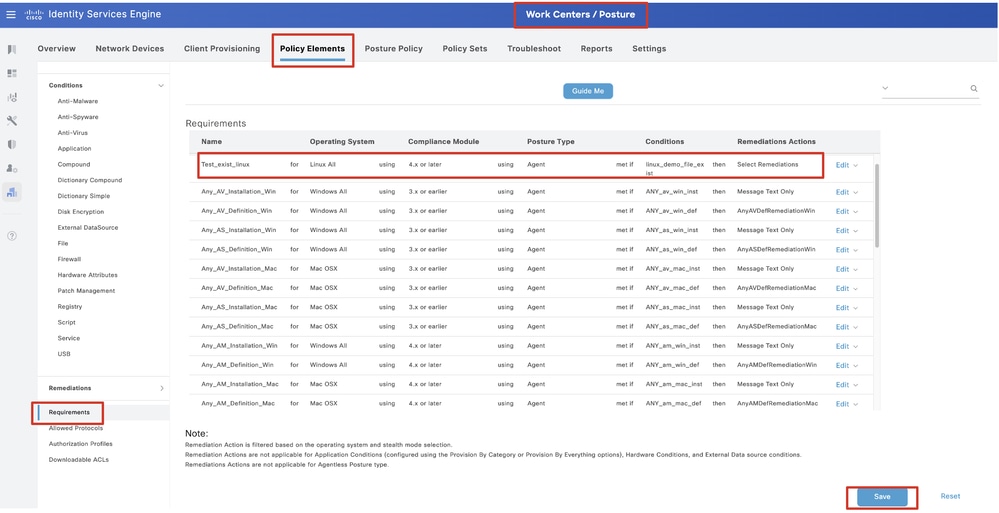

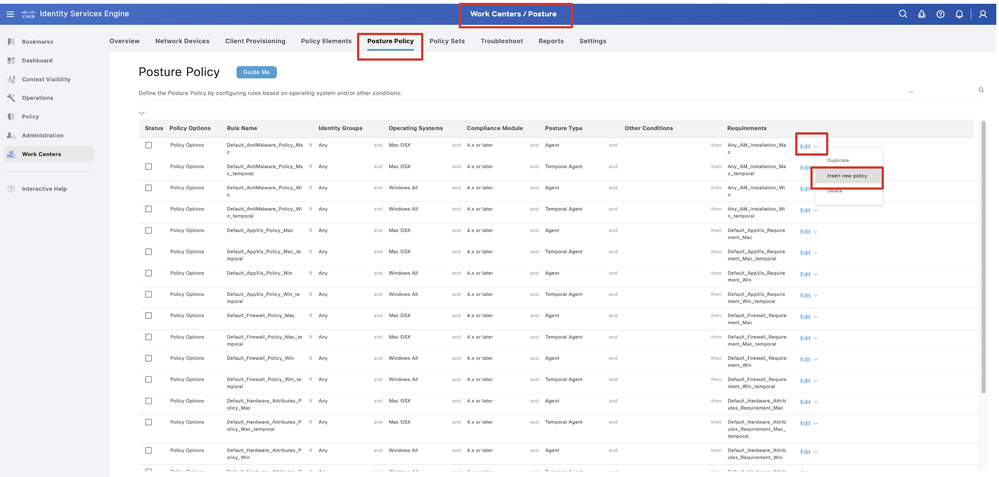

Stap 21. Navigeer naar Work Centers > Posture > Policy Elements > Authorization Profiles. Klik op de knop .Add

Stap 21.1. Configureer de details:

Naam: known_redirect

Schakel het selectievakje in van Web Redirection(CWA,MDM,NSP,CPP)

Kiezen Client Provisioning(Posture)

ACL: doorsturen

Waarde: client provisioningportal (standaard)

ISE_Add_New_Authorisation_Profile_Redirect_1

ISE_Add_New_Authorisation_Profile_Redirect_1

Opmerking: deze ACL-naam moet overeenkomen met de overeenkomstige ACL-naam die op FTD is geconfigureerd.

Stap 21.2. Herhaal het Add om nog twee autorisatieprofielen te maken voor niet-conforme en conforme endpoints met de details.

Naam: non_conforme_profile

DACL-naam: DENY_ALL_IPv4_TRAFFIC

Naam: compatibel_profiel

DACL-naam: PERMIT_ALL_IPv4_TRAFFIC

Opmerking: de DACL voor compatibele of niet-conforme eindpunten moet worden geconfigureerd volgens de feitelijke vereisten.

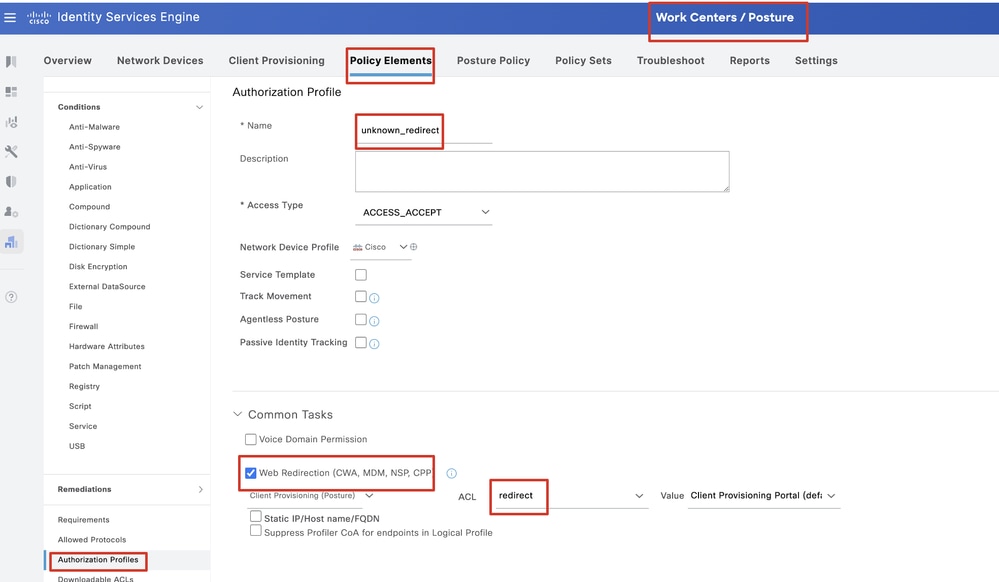

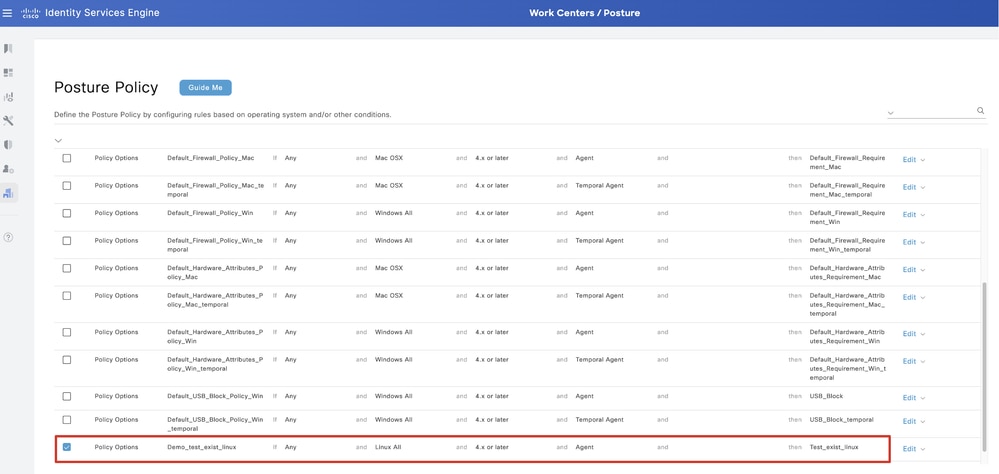

Stap 22. Navigeer naar Work Centers > Posture > Posture Policy. Klik Edit aan het eind van regels. Selecteer Insert new policy.

ISE_Add_New_Posture_Policy

ISE_Add_New_Posture_Policy

Stap 22.1. Configureer de details:

Regel Naam: Demo_test_existent_linux

Identiteitsgroepen: alle

Besturingssystemen: Linux All

Nalevingsmodule: 4.x of hoger

Houdingstype: agent

Vereisten: Test_existent_linux

Klik Done en Saveklik.

ISE_Add_New_Posture_Policy_1

ISE_Add_New_Posture_Policy_1

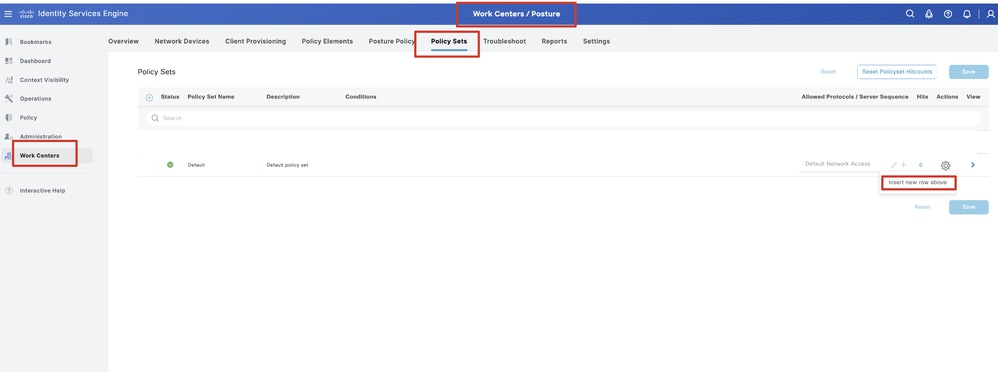

Stap 23. Navigeer naar Work Centers > Posture > Policy Sets. Klik om te Insert new row aboveklikken.

ISE_add_new_policy_set

ISE_add_new_policy_set

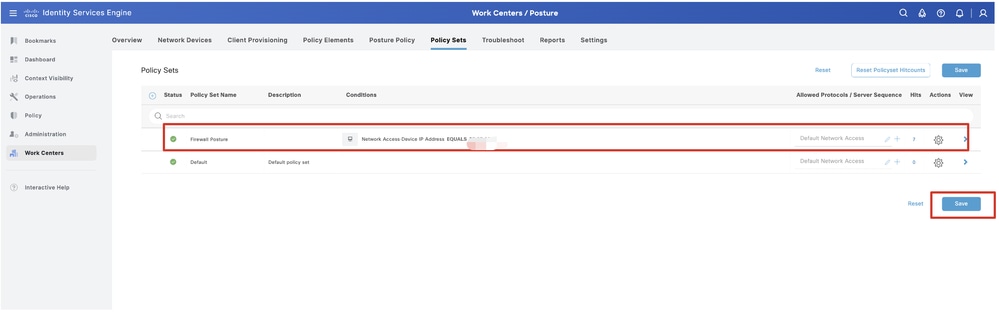

Stap 23.1. Configureer de details:

Policy Set-naam: Firewallhouding

Voorwaarden: IP-adres voor netwerktoegangsapparaat gelijk aan [FTD IP-adres]

Klik op de knop . Save

ISE_add_new_policy_set_1

ISE_add_new_policy_set_1

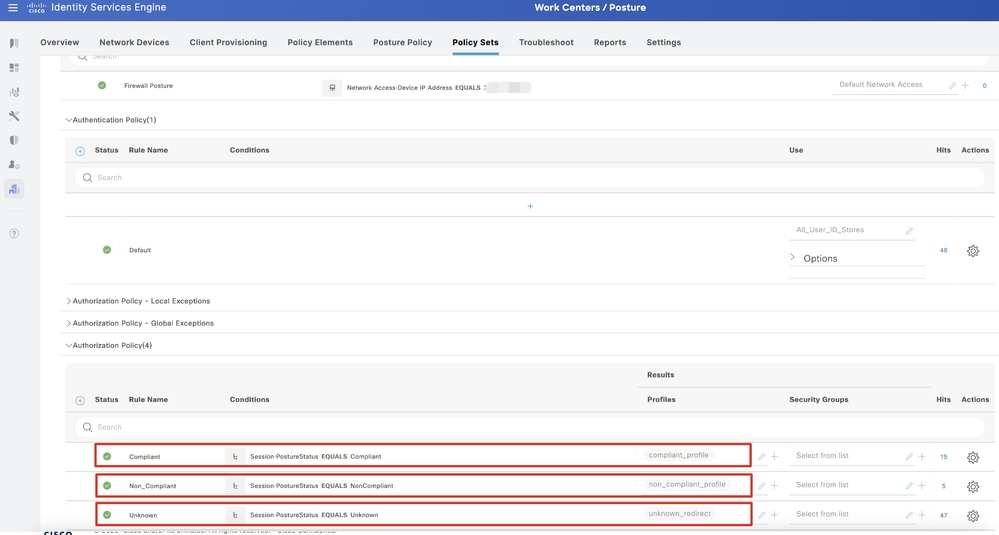

Stap 23.2. Klik op > om de beleidsset in te voeren. Creëer nieuwe autorisatieregels voor status die compatibel, niet-conform en onbekende status is. Klik op de knop .Save

Voldoet aan compatibel_profiel

Niet conform niet-conform_conform_profiel

Onbekend met known_redirect

ISE_add_new_policy_set_2

ISE_add_new_policy_set_2

Configuraties op Ubuntu

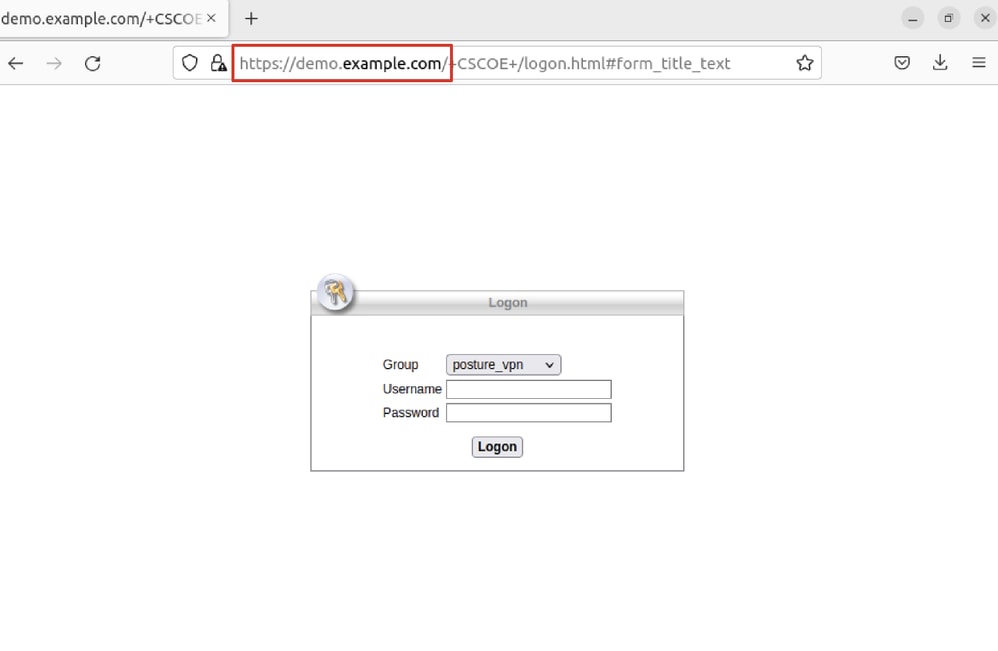

Configuraties op UbuntuStap 24. Login bij Ubuntu client via GUI. Open de browser om in te loggen op het VPN-portal. In dit voorbeeld is het demo.example.com.

Ubuntu_browser_VPN_login

Ubuntu_browser_VPN_login

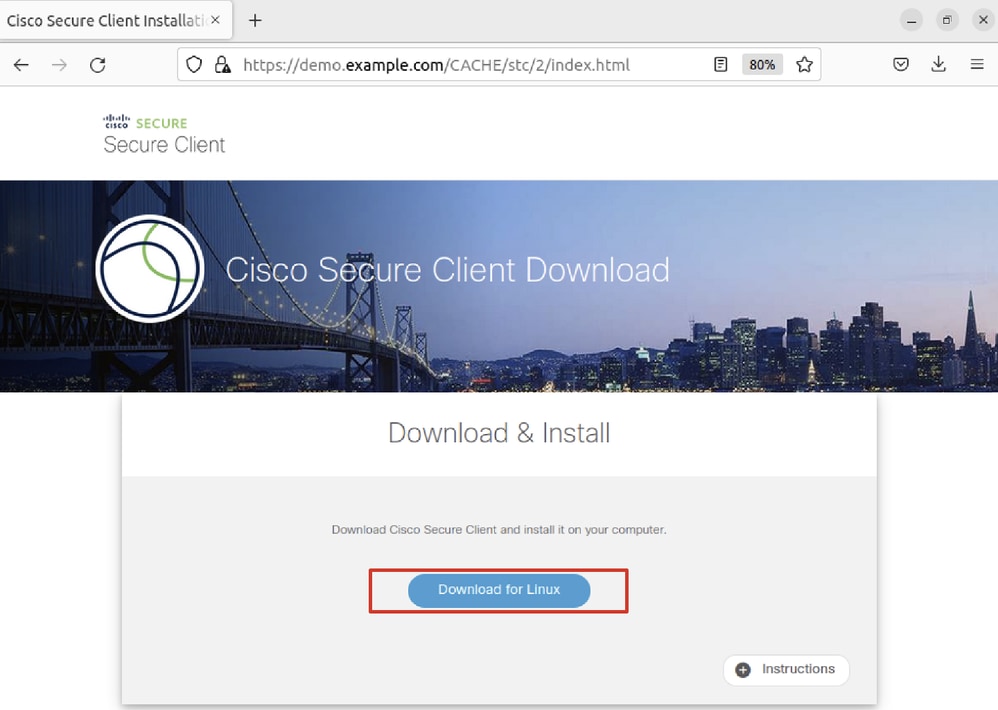

Stap 25. Klik op de knop .Download for Linux

Ubuntu_browser_VPN_download_1

Ubuntu_browser_VPN_download_1

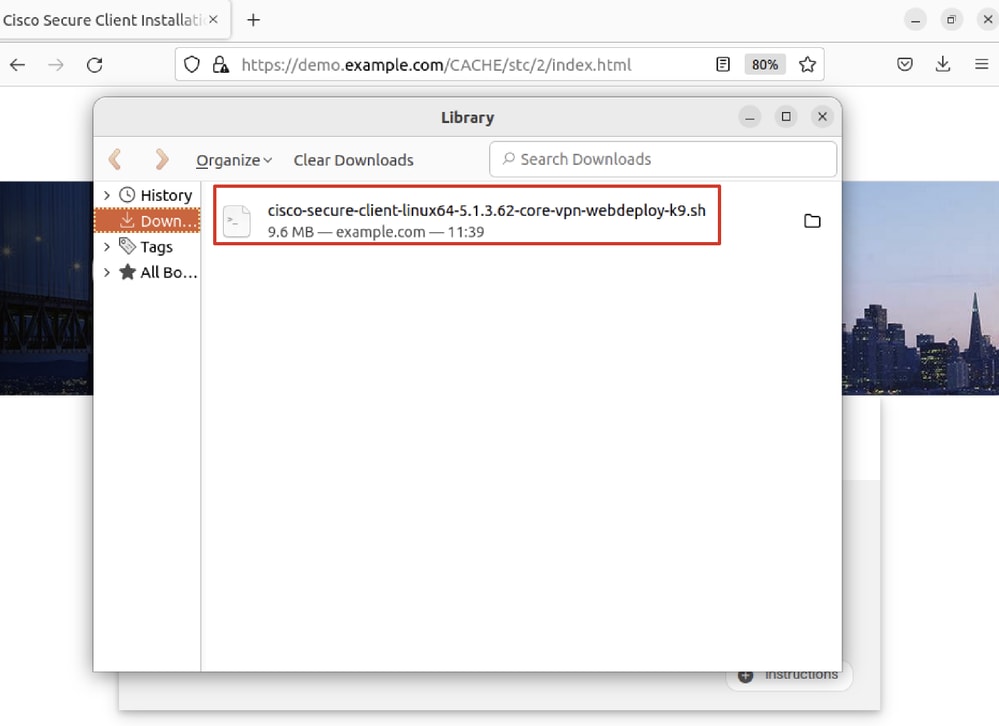

De gedownloade bestandsnaam is cisco-secure-client-linux64-5.1.3.62-core-vpn-webdeploy-k9.sh.

Ubuntu_browser_VPN_download_2

Ubuntu_browser_VPN_download_2

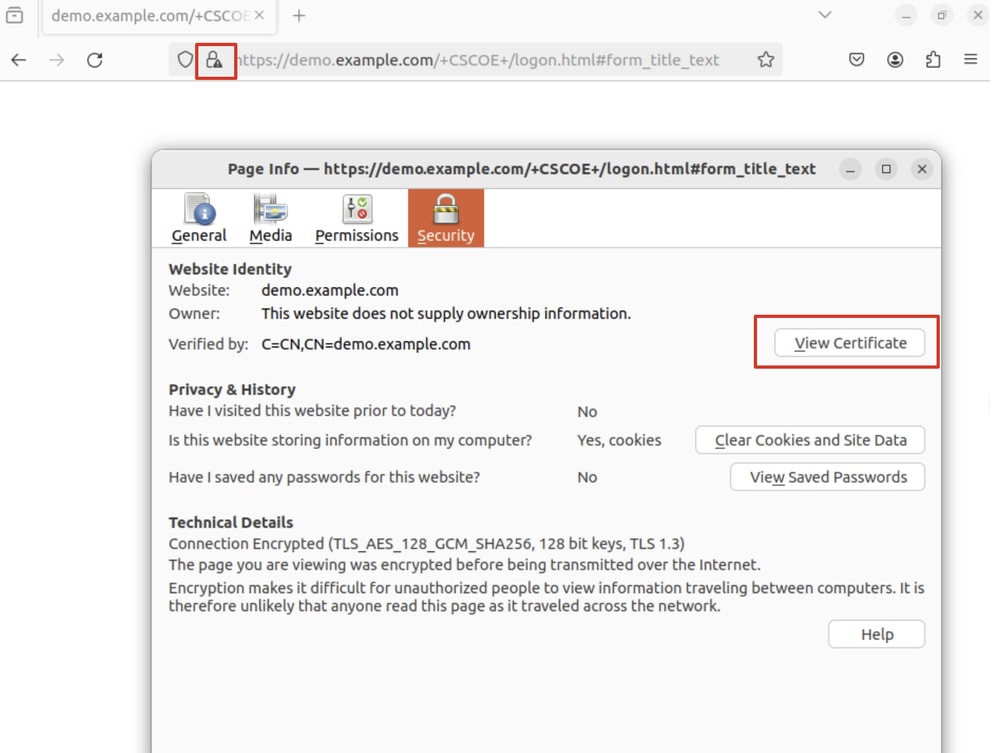

Stap 26. VPN-certificaat downloaden via de browser en de naam van het bestand wijzigen in <certificaat>.crt. Dit is het voorbeeld van het gebruik van firefox om het certificaat te downloaden.

Ubuntu_browser_VPN_cert_download

Ubuntu_browser_VPN_cert_download

Stap 27. Open de terminal op de Ubuntu-client. Blader naar path home/user/Downloads/ om Cisco Secure-client te installeren.

user@ubuntu22-desktop:~$ cd Downloads/

user@ubuntu22-desktop:~/Downloads$ ls

cisco-secure-client-linux64-5.1.3.62-core-vpn-webdeploy-k9.sh demo-example-com.crt

user@ubuntu22-desktop:~/Downloads$ chmod +x cisco-secure-client-linux64-5.1.3.62-core-vpn-webdeploy-k9.sh

user@ubuntu22-desktop:~/Downloads$ sudo ./cisco-secure-client-linux64-5.1.3.62-core-vpn-webdeploy-k9.sh

[sudo] password for user:

Installing Cisco Secure Client...

Migrating /opt/cisco/anyconnect directory to /opt/cisco/secureclient directory

Extracting installation files to /tmp/vpn.zaeAZd/vpninst959732303.tgz...

Unarchiving installation files to /tmp/vpn.zaeAZd...

Starting Cisco Secure Client Agent...

Done!

Exiting now.

user@ubuntu22-desktop:~/Downloads$Stap 28. Vertrouw op het VPN portal certificaat op de Ubuntu client.

user@ubuntu22-desktop:~$ cd Downloads/

user@ubuntu22-desktop:~/Downloads$ ls

cisco-secure-client-linux64-5.1.3.62-core-vpn-webdeploy-k9.sh demo-example-com.crt

user@ubuntu22-desktop:~/Downloads$ openssl verify demo-example-com.crt

CN = demo.example.com, C = CN

error 18 at 0 depth lookup: self-signed certificate

Error demo-example-com.crt: verification failed

user@ubuntu22-desktop:~/Downloads$ sudo cp demo-example-com.crt /usr/local/share/ca-certificates/

user@ubuntu22-desktop:~/Downloads$ sudo update-ca-certificates

Updating certificates in /etc/ssl/certs...

rehash: warning: skipping ca-certificates.crt,it does not contain exactly one certificate or CRL

1 added, 0 removed; done.

Running hooks in /etc/ca-certificates/update.d...

done.

user@ubuntu22-desktop:~/Downloads$ openssl verify demo-example-com.crt

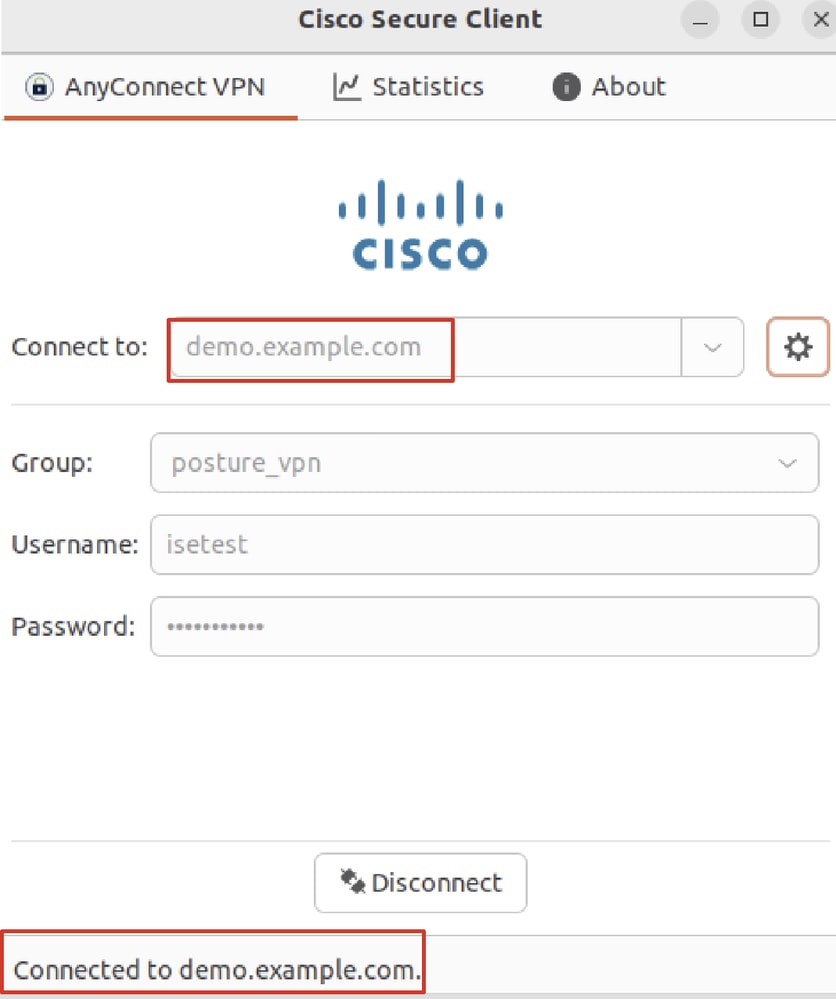

demo-example-com.crt: OKStap 29. Open Cisco Secure-client op Ubuntu-client en sluit VPN met succes aan op demo.example.com.

Ubuntu_Secure_Client_Connected

Ubuntu_Secure_Client_Connected

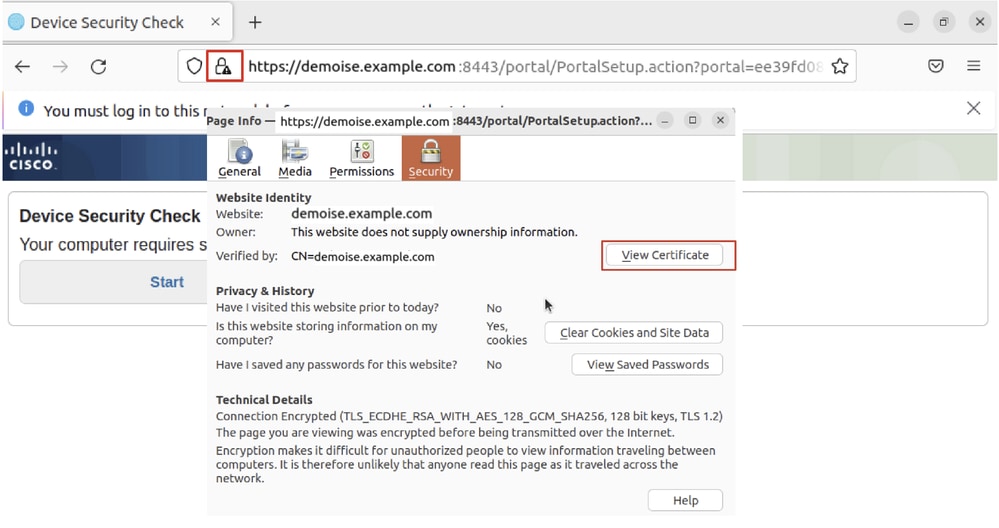

Stap 30. Open de browser om toegang te krijgen tot elke website die de omleiding naar de ISE CPP portal veroorzaakt. Download het certificaat van het ISE CPP-portal en hernoem het bestand naar <certificaat>.crt. Dit is een voorbeeld van het gebruik van Firefox voor het downloaden.

Ubuntu_browser_CPP_cert_download

Ubuntu_browser_CPP_cert_download

Stap 30.1. Vertrouw het ISE CPP portal certificaat op de Ubuntu client.

user@ubuntu22-desktop:~/Downloads$ ls

cisco-secure-client-linux64-5.1.3.62-core-vpn-webdeploy-k9.sh

demo-example-com.crt

ise-cert.crt

user@ubuntu22-desktop:~/Downloads$ sudo cp ise-cert.crt /usr/local/share/ca-certificates/

user@ubuntu22-desktop:~/Downloads$ sudo update-ca-certificates

Updating certificates in /etc/ssl/certs...

rehash: warning: skipping ca-certificates.crt,it does not contain exactly one certificate or CRL

1 added, 0 removed; done.

Running hooks in /etc/ca-certificates/update.d...

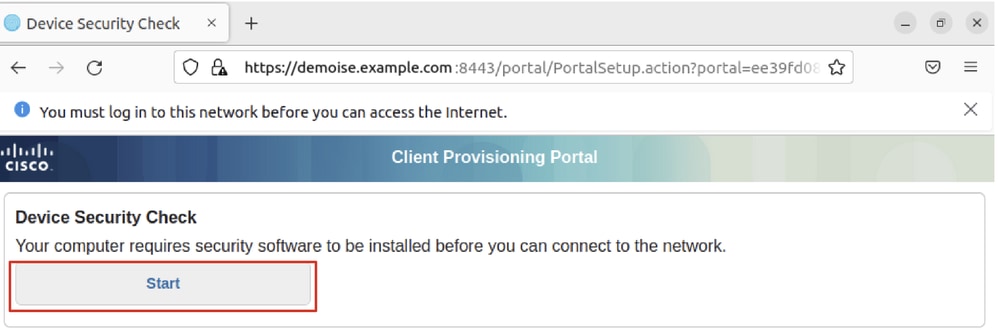

done.Stap 31. Klik Start op de ISE CPP portal.

Ubuntu_browser_cpp_start

Ubuntu_browser_cpp_start

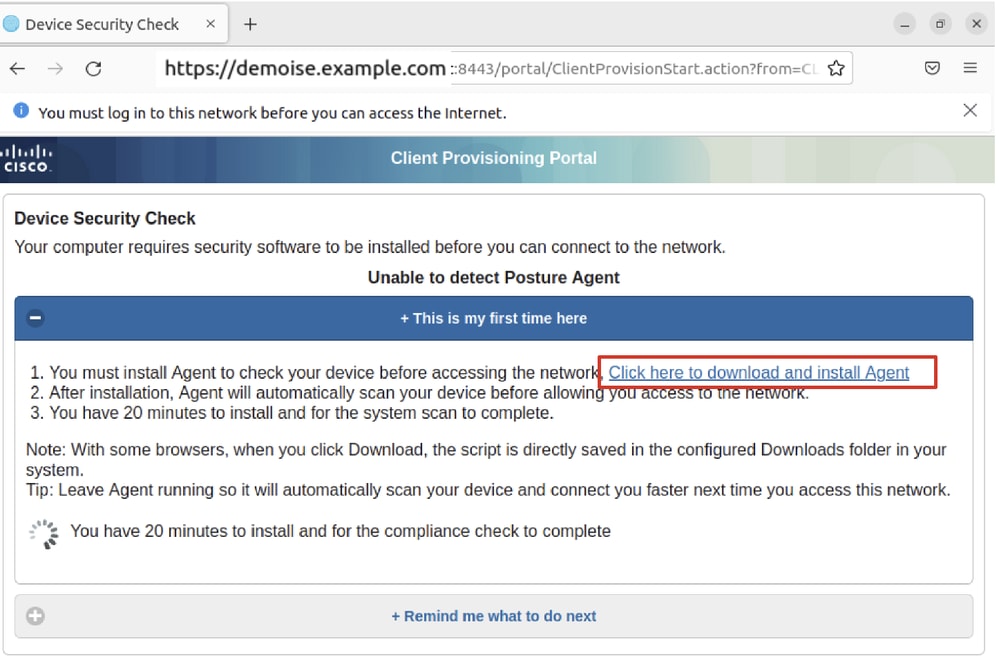

Stap 32. Click here to download and install Agent.

Ubuntu_browser_cpp_download_houding

Ubuntu_browser_cpp_download_houding

Stap 33. Open de terminal op de Ubuntu-client. Navigeer naar pad home/user/Downloads/ om de postuur module te installeren.

user@ubuntu22-desktop:~/Downloads$ ls

cisco-secure-client-ise-network-assistant-linux64-5.1.3.62_demoise.example.com_8443_0NcLgcMURfyZmR6HoLmLZg.sh

cisco-secure-client-linux64-5.1.3.62-core-vpn-webdeploy-k9.sh

demo-example-com.crt

ise-cert.crt

user@ubuntu22-desktop:~/Downloads$ chmod +x cisco-secure-client-ise-network-assistant-linux64-5.1.3.62_demoise.example.com_8443_0NcLgcMURfyZmR6HoLmLZg.sh

user@ubuntu22-desktop:~/Downloads$

user@ubuntu22-desktop:~/Downloads$

user@ubuntu22-desktop:~/Downloads$ ./cisco-secure-client-ise-network-assistant-linux64-5.1.3.62_demoise.example.com_8443_0NcLgcMURfyZmR6HoLmLZg.sh

Cisco Network Setup Assistant

(c) 2022-2024 Cisco Systems, Inc. Cisco, Cisco Systems and Cisco Systems logo are registered trademarks of Cisco Systems, Inc and/or its affiliates in the U.S. and certain other countries.

Cisco ISE Network Setup Assistant started. Version - 5.1.3.62

Trusted and Secure Connection

You are connected to

demoise.example.com

whose identity has been certified. Your connection to this website is encrypted.

Downloading Cisco Secure Client...

Downloading remote package...

Running Cisco Secure Client - Downloader...

Installation is completed.Stap 34. Sluit op Ubuntu client UI de Cisco Secure-client af en open deze opnieuw. De ISE-postermodule is geïnstalleerd en kan met succes worden uitgevoerd.

Ubuntu_Secure_Client_ISE_posture_geïnstalleerd

Ubuntu_Secure_Client_ISE_posture_geïnstalleerd

Stap 35. Open de terminal op de Ubuntu-client. Navigeer naar pad home/user/Desktop , maak een test.txt bestand om te voldoen aan de bestandsvoorwaarde die op ISE is geconfigureerd.

user@ubuntu22-desktop:~$ cd Desktop/

user@ubuntu22-desktop:~/Desktop$ echo test > test.txtVerifiëren

VerifiërenGebruik deze sectie om te controleren of uw configuratie goed werkt.

Stap 1. Sluit VPN aan op demo.example.com op Ubuntu-client.

verify_ubuntu_beveiligde_client_verbinding

verify_ubuntu_beveiligde_client_verbinding

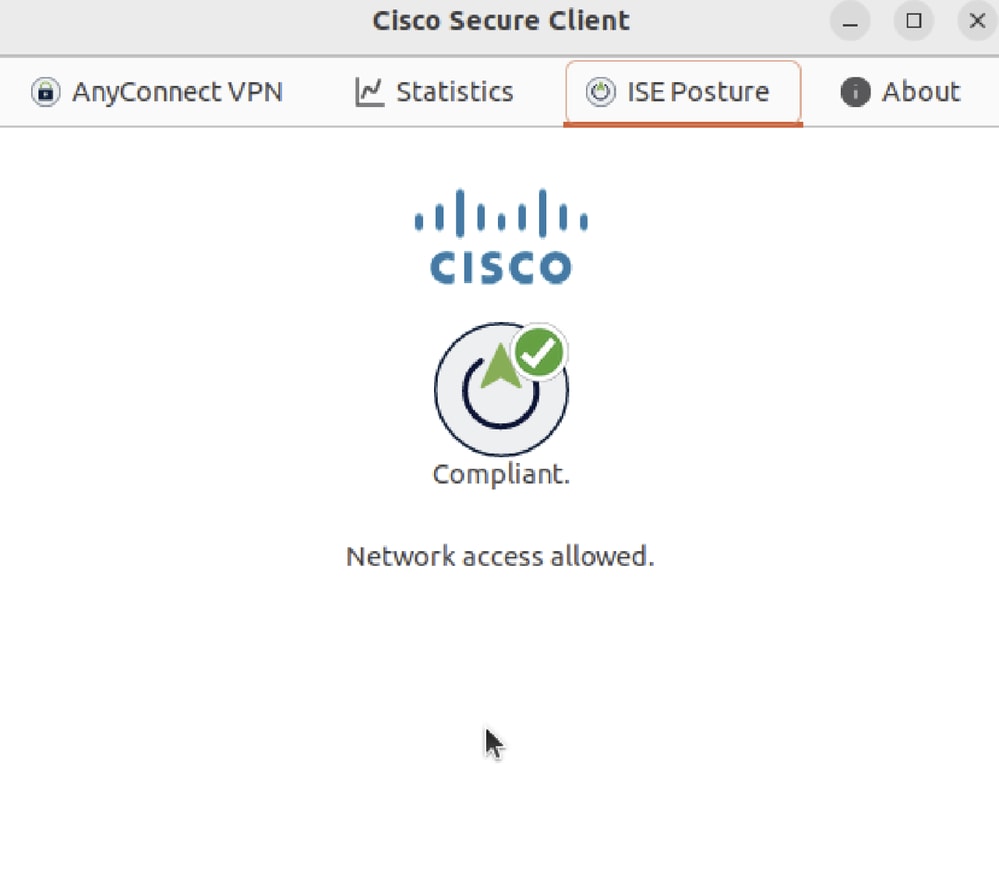

Stap 2. Controleer de status van de ISE-houding op de Ubuntu-client.

verify_ubuntu_Secure_client_conform

verify_ubuntu_Secure_client_conform

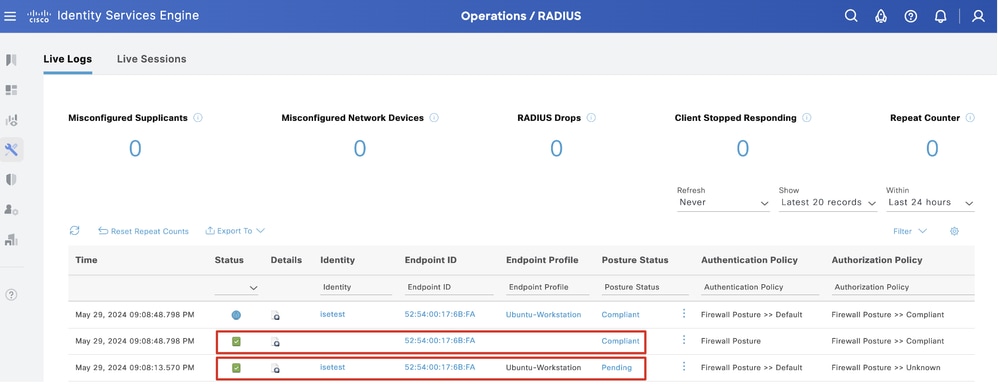

Stap 3. Controleer Radius Live Log in ISE. Navigeer naar Operations > RADIUS Live Log.

verify_ise_livelog

verify_ise_livelog

Stap 4. Navigeer naar FTD CLI via SSH of console.

>

> system support diagnostic-cli

Attaching to Diagnostic CLI ... Press 'Ctrl+a then d' to detach.

Type help or '?' for a list of available commands.

ftdv741> enable

Password:

ftdv741#

ftdv741# show vpn-sessiondb detail anyconnect

Session Type: AnyConnect Detailed

Username : isetest Index : 33

Assigned IP : 192.168.6.30 Public IP : 192.168.10.13

Protocol : AnyConnect-Parent SSL-Tunnel DTLS-Tunnel

License : AnyConnect Premium

Encryption : AnyConnect-Parent: (1)none SSL-Tunnel: (1)AES-GCM-128 DTLS-Tunnel: (1)AES-GCM-256

Hashing : AnyConnect-Parent: (1)none SSL-Tunnel: (1)SHA256 DTLS-Tunnel: (1)SHA384

Bytes Tx : 51596 Bytes Rx : 17606

Pkts Tx : 107 Pkts Rx : 136

Pkts Tx Drop : 0 Pkts Rx Drop : 0

Group Policy : posture_gp Tunnel Group : posture_vpn

Login Time : 14:02:25 UTC Fri May 31 2024

Duration : 0h:00m:55s

Inactivity : 0h:00m:00s

VLAN Mapping : N/A VLAN : none

Audt Sess ID : cb007182000210006659d871

Security Grp : none Tunnel Zone : 0

AnyConnect-Parent Tunnels: 1

SSL-Tunnel Tunnels: 1

DTLS-Tunnel Tunnels: 1

AnyConnect-Parent:

Tunnel ID : 33.1

Public IP : 192.168.10.13

Encryption : none Hashing : none

TCP Src Port : 59180 TCP Dst Port : 443

Auth Mode : userPassword

Idle Time Out: 30 Minutes Idle TO Left : 29 Minutes

Client OS : linux-64

Client OS Ver: Ubuntu 22.04 LTS 22.04 (Jammy Jellyfish)

Client Type : AnyConnect

Client Ver : Cisco AnyConnect VPN Agent for Linux 5.1.3.62

Bytes Tx : 6364 Bytes Rx : 0

Pkts Tx : 1 Pkts Rx : 0

Pkts Tx Drop : 0 Pkts Rx Drop : 0

SSL-Tunnel:

Tunnel ID : 33.2

Assigned IP :192.168.6.30 Public IP : 192.168.10.13

Encryption : AES-GCM-128 Hashing : SHA256

Ciphersuite : TLS_AES_128_GCM_SHA256

Encapsulation: TLSv1.3 TCP Src Port : 59182

TCP Dst Port : 443 Auth Mode : userPassword

Idle Time Out: 30 Minutes Idle TO Left : 29 Minutes

Client OS : Linux_64

Client Type : SSL VPN Client

Client Ver : Cisco AnyConnect VPN Agent for Linux 5.1.3.62

Bytes Tx : 6364 Bytes Rx : 498

Pkts Tx : 1 Pkts Rx : 6

Pkts Tx Drop : 0 Pkts Rx Drop : 0

Filter Name : #ACSACL#-IP-PERMIT_ALL_IPV4_TRAFFIC-57f6b0d3

DTLS-Tunnel:

Tunnel ID : 33.3

Assigned IP :192.168.6.30 Public IP : 192.168.10.13

Encryption : AES-GCM-256 Hashing : SHA384

Ciphersuite : ECDHE-ECDSA-AES256-GCM-SHA384

Encapsulation: DTLSv1.2 UDP Src Port : 56078

UDP Dst Port : 443 Auth Mode : userPassword

Idle Time Out: 30 Minutes Idle TO Left : 29 Minutes

Client OS : Linux_64

Client Type : DTLS VPN Client

Client Ver : Cisco AnyConnect VPN Agent for Linux 5.1.3.62

Bytes Tx : 38868 Bytes Rx : 17108

Pkts Tx : 105 Pkts Rx : 130

Pkts Tx Drop : 0 Pkts Rx Drop : 0

Filter Name : #ACSACL#-IP-PERMIT_ALL_IPV4_TRAFFIC-57f6b0d3Problemen oplossen

Problemen oplossenDeze sectie bevat informatie die u kunt gebruiken om problemen met de configuratie te troubleshooten.

Voor een postenstroom en probleemoplossing bij Cisco Secure Client en ISE controleert u de Vergelijking van Cisco-documentenISE-poortstijlen voor Pre en Post 2.2 en probleemoplossing voor ISE-sessiebeheer en -houding.

Gerelateerde informatie

Gerelateerde informatie Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

1.0 |

01-Jul-2024 |

Eerste vrijgave |

Bijgedragen door Cisco-engineers

- Mark NiCisco Technical Leader

- Chao FengCisco Technical Leader

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback