Inleiding

Dit document beschrijft hoe u een Cisco Identity Services Engine (ISE) kunt configureren voor integratie met een Cisco LDAP-server.

Voorwaarden

Vereisten

Er zijn geen specifieke vereisten van toepassing op dit document.

Gebruikte componenten

De informatie in dit document is gebaseerd op deze software- en hardwareversies:

- Cisco ISE versie 1.3 met patch 2

- Microsoft Windows versie 7 x64 met geïnstalleerde OpenLDAP

- Cisco draadloze LAN-controller (WLC) versie 8.0.10.0

- Cisco AnyConnect versie 3.1 voor Microsoft Windows

- Cisco Network Access Manager-profieleditor

Opmerking: dit document is geldig voor instellingen die LDAP gebruiken als externe identiteitsbron voor de ISE-verificatie en -autorisatie.

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Achtergrondinformatie

Deze verificatiemethoden worden ondersteund met LDAP:

- Uitbreidbaar verificatieprotocol - Generic Token Card (EAP-GTC)

- Uitbreidbaar verificatieprotocol - Transport Layer Security (EAP-TLS)

- Protected Extensible Verification Protocol - Transport Layer Security (PEAP-TLS)

Configureren

In dit deel wordt beschreven hoe u de netwerkapparaten kunt configureren en de ISE kunt integreren met een LDAP-server.

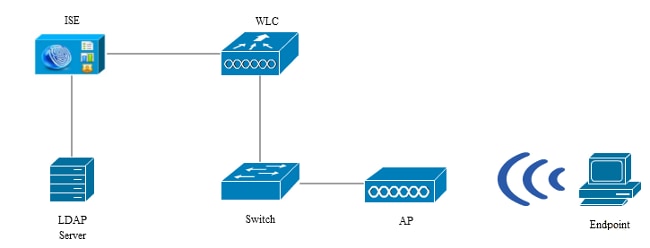

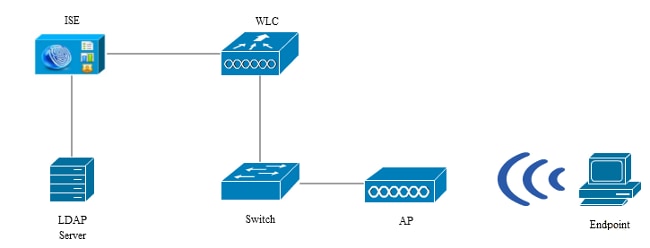

Netwerkdiagram

In dit configuratievoorbeeld gebruikt het eindpunt een draadloze adapter om een koppeling te maken met het draadloze netwerk.

Draadloze LAN (WLAN) op de WLC is geconfigureerd om de gebruikers via de ISE te verifiëren. Op de ISE is LDAP ingesteld als externe identiteitsopslag.

Dit beeld illustreert de netwerktopologie die wordt gebruikt:

OpenLDAP configureren

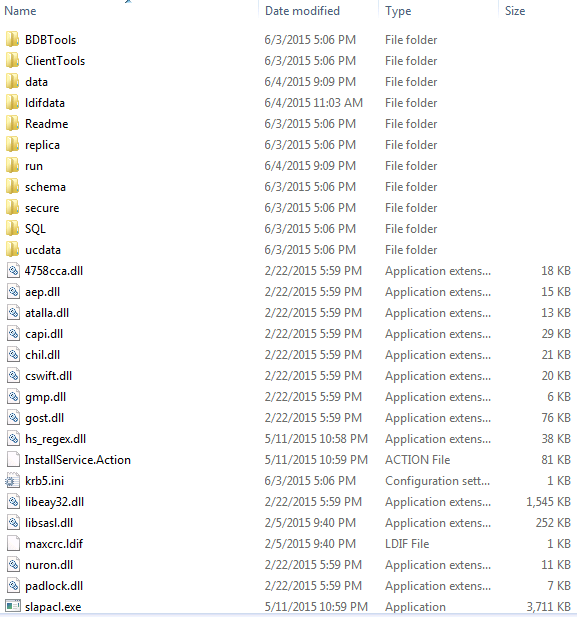

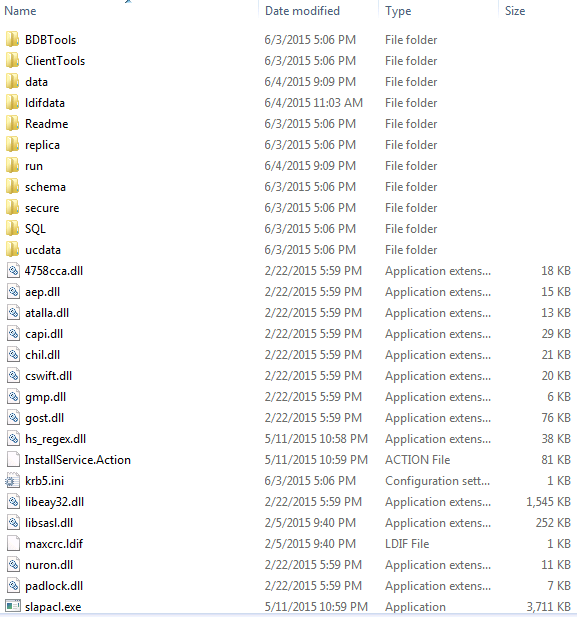

De installatie van OpenLDAP voor Microsoft Windows is voltooid via de GUI, en het is eenvoudig. De standaardlocatie is C: > OpenLDAP. Na installatie, zou u deze folder moeten zien:

Neem nota van twee directory's:

- ClientTools - Deze map bevat een aantal binaire bestanden die worden gebruikt om de LDAP-database te bewerken.

- ldifdata - Dit is de locatie waar u de bestanden met LDAP-objecten moet opslaan.

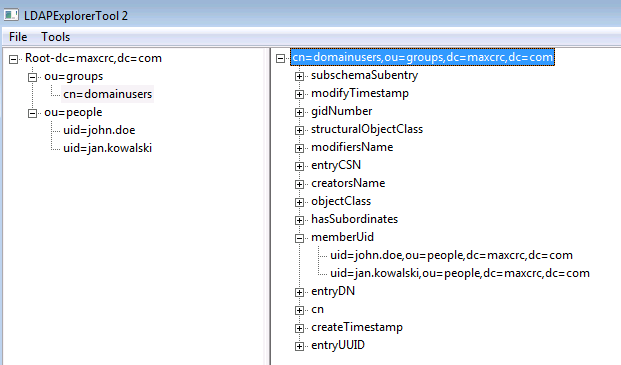

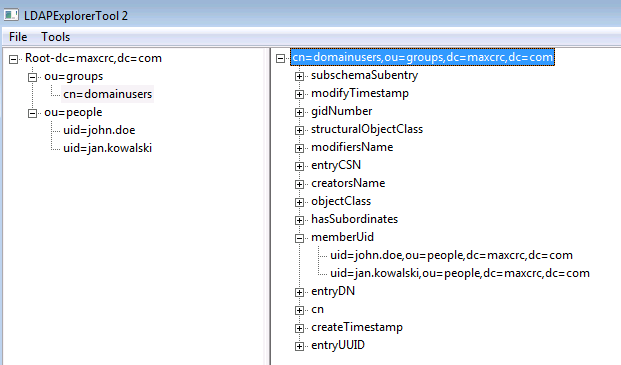

Voeg deze structuur toe aan de LDAP-database:

Onder de map Root moet u twee Organisatorische Eenheden (OU's) configureren. OU =groups OU zou één kindgroep moeten hebben (cn=domainusers in dit voorbeeld).

De OE=people OE definieert de twee gebruikersaccounts die behoren tot de groep cn=domainusers.

U moet het ldif-bestand eerst maken om de database te kunnen vullen. De eerder vermelde structuur is met behulp van dit bestand gemaakt:

dn: ou=groups,dc=maxcrc,dc=com

changetype: add

ou: groups

description: All groups in organisation

objectclass: organizationalunit

dn: ou=people,dc=maxcrc,dc=com

changetype: add

ou: people

description: All people in organisation

objectclass: organizationalunit

dn: uid=john.doe,ou=people,dc=maxcrc,dc=com

changetype: add

objectClass: top

objectClass: person

objectClass: organizationalPerson

objectClass: inetOrgPerson

uid: john.doe

givenName: John

sn: Doe

cn: John Doe

mail: john.doe@example.com

userPassword: password

dn: uid=jan.kowalski,ou=people,dc=maxcrc,dc=com

changetype: add

objectClass: top

objectClass: person

objectClass: organizationalPerson

objectClass: inetOrgPerson

uid: jan.kowalski

givenName: Jan

sn: Kowalski

cn: Jan Kowalski

mail: jan.kowalski@example.com

userPassword: password

dn: cn=domainusers,ou=groups,dc=maxcrc,dc=com

changetype: add

objectClass: top

objectClass: posixGroup

gidNumber: 678

memberUid: uid=john.doe,ou=people,dc=maxcrc,dc=com

memberUid: uid=jan.kowalski,ou=people,dc=maxcrc,dc=com

Om de objecten aan de LDAP-database toe te voegen, gebruikt u het binaire ldapmodificatie:

C:\OpenLDAP\ClientTools>ldapmodify.exe -a -x -h localhost -p 389 -D "cn=Manager,

dc=maxcrc,dc=com" -w secret -f C:\OpenLDAP\ldifdata\test.ldif

ldap_connect_to_host: TCP localhost:389

ldap_new_socket: 496

ldap_prepare_socket: 496

ldap_connect_to_host: Trying ::1 389

ldap_pvt_connect: fd: 496 tm: -1 async: 0

attempting to connect:

connect success

adding new entry "ou=groups,dc=maxcrc,dc=com"

adding new entry "ou=people,dc=maxcrc,dc=com"

adding new entry "uid=john.doe,ou=people,dc=maxcrc,dc=com"

adding new entry "uid=jan.kowalski,ou=people,dc=maxcrc,dc=com"

adding new entry "cn=domainusers,ou=groups,dc=maxcrc,dc=com"

OpenDAP integreren met de ISE-software

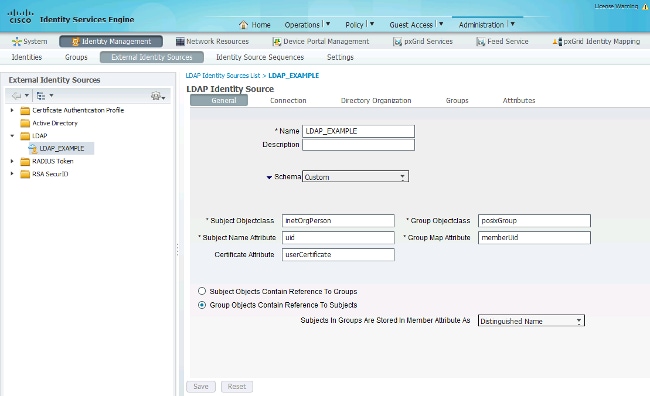

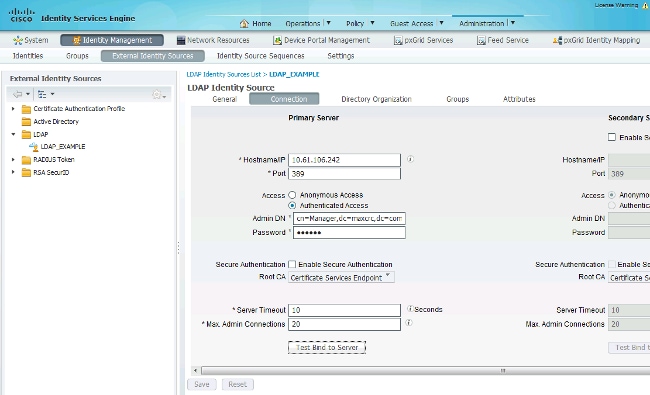

Gebruik de informatie die in de beelden door deze sectie wordt verstrekt om LDAP als externe identiteitsopslag op ISE te vormen.

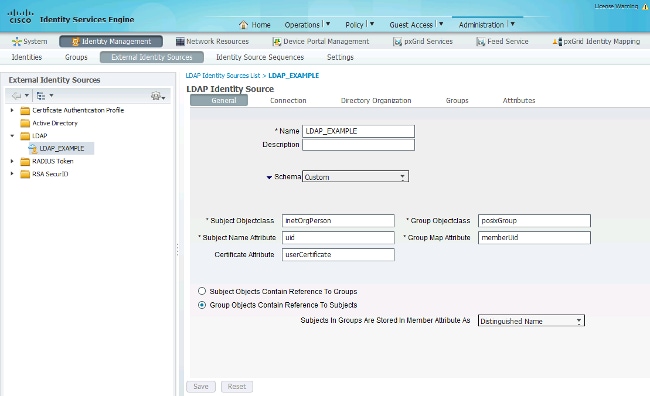

U kunt deze eigenschappen configureren op het tabblad Algemeen:

- Object class - Dit veld komt overeen met de objectklasse van de gebruikersaccounts in het ldif-bestand. Volgens de LDAP-configuratie. Gebruik een van deze vier klassen:

- top

- Persoon

- Organisator

- InetOrgPerson

- Attribuut onderwerpnaam - Dit is het attribuut dat door de LDAP wordt opgehaald wanneer de ISE vraagt of een specifieke gebruikersnaam in een database is opgenomen. In dit scenario moet u john.doe of jan.kowalski gebruiken als de gebruikersnaam op het eindpunt.

- Groep Objectklasse - Dit veld komt overeen met de objectklasse voor een groep in het ldif-bestand. In dit scenario is de objectklasse voor de groep cn=domainusers posixGroup.

- Group Map Attribute - Deze eigenschap bepaalt hoe de gebruikers aan de groepen worden toegewezen. Onder de groep cn=domainusers in het ldif-bestand kunt u twee memberUid-kenmerken zien die overeenkomen met de gebruikers.

De ISE biedt ook enkele vooraf ingestelde schema's (Microsoft Active Directory, Sun, Novell):

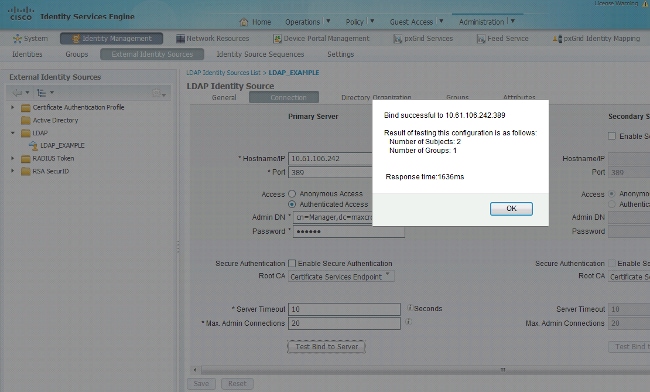

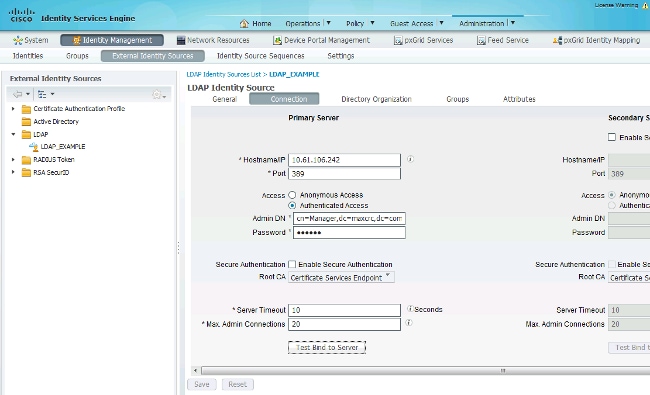

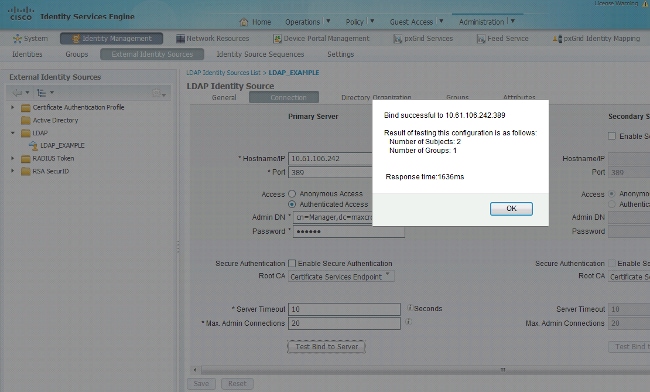

Nadat u het juiste IP-adres en de beheerdomeinnaam hebt ingesteld, kunt u Bind testen op de server. Op dit punt, vindt u geen onderwerpen of groepen terug omdat de zoekbases nog niet zijn geconfigureerd.

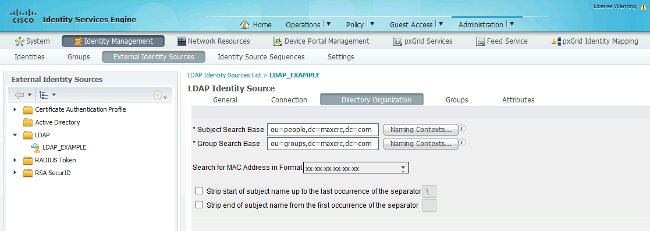

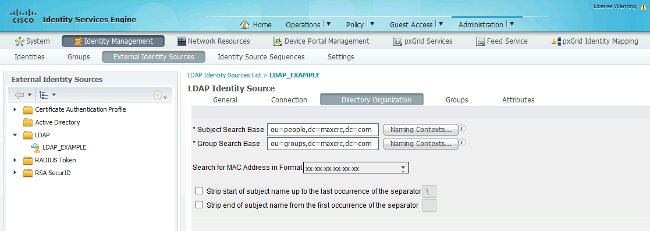

In het volgende tabblad configureert u de Onderwerp/Groep Zoekbasis. Dit is het samenvoegpunt voor de ISE naar de LDAP. Je kunt alleen onderwerpen en groepen ophalen die kinderen zijn van je toetredingspunt.

In dit scenario worden de onderwerpen uit OU=people en de groepen uit OU=groups opgehaald:

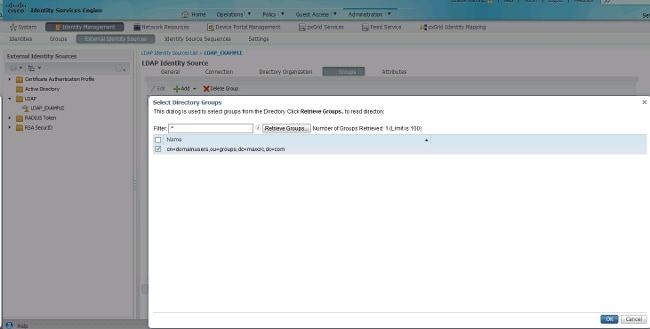

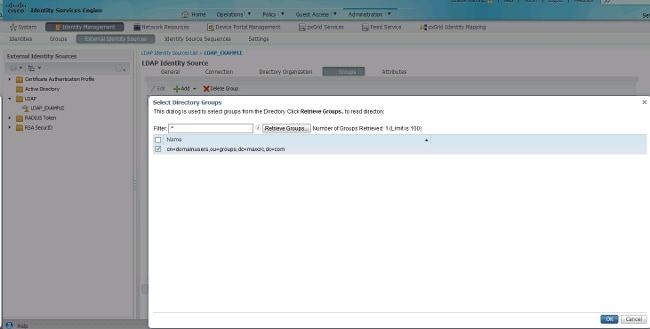

Via het tabblad Groepen kunt u de groepen importeren vanuit de LDAP op de ISE:

De WLC configureren

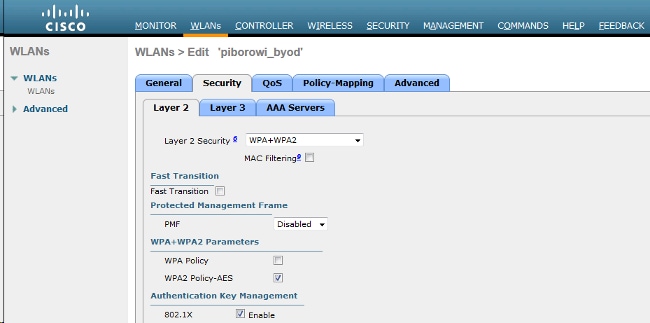

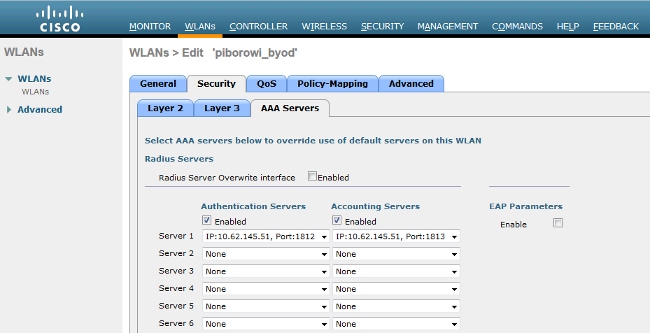

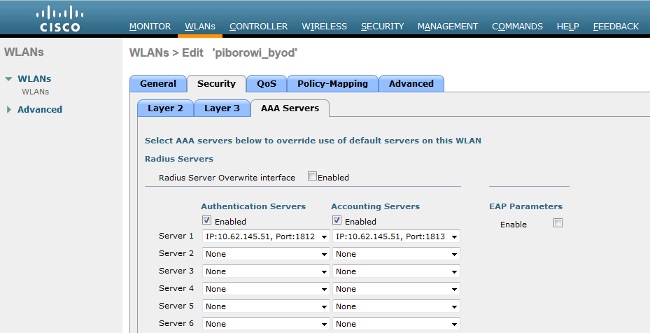

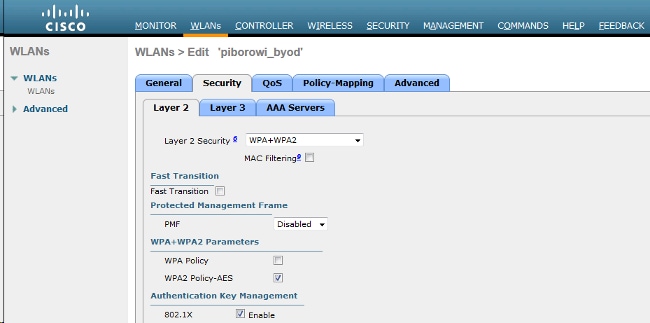

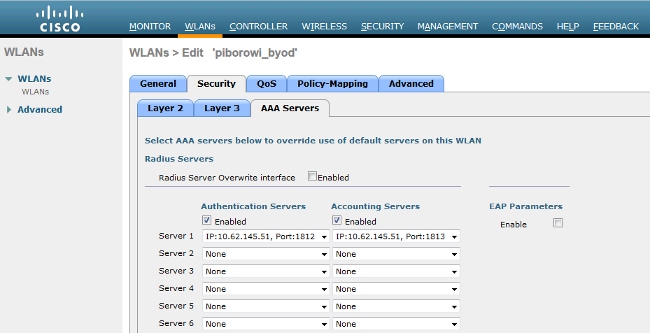

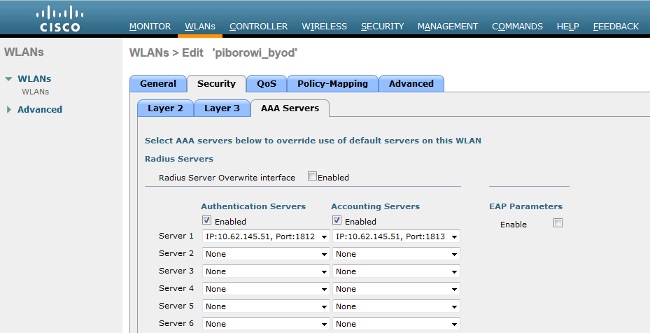

Gebruik de informatie in deze afbeeldingen om de WLC voor 802.1x-verificatie te configureren:

EAP-GTC configureren

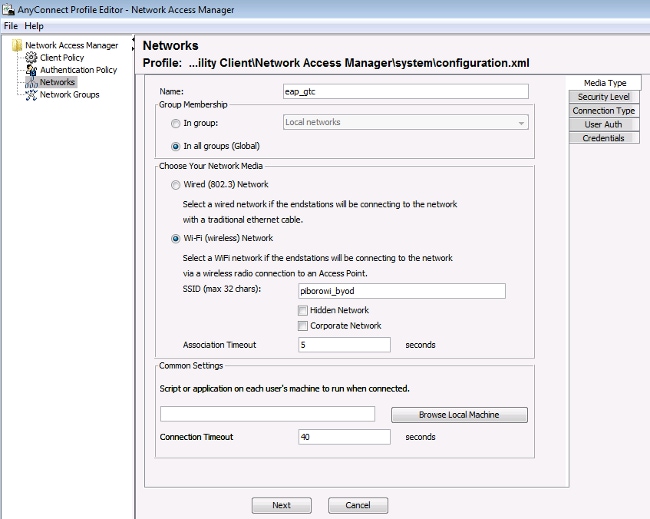

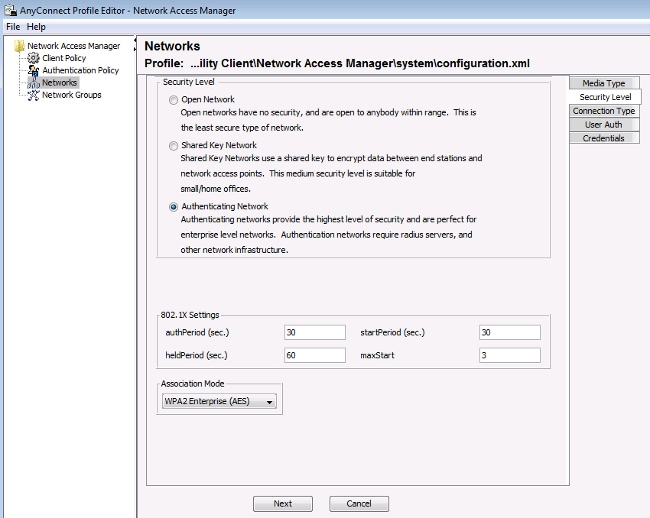

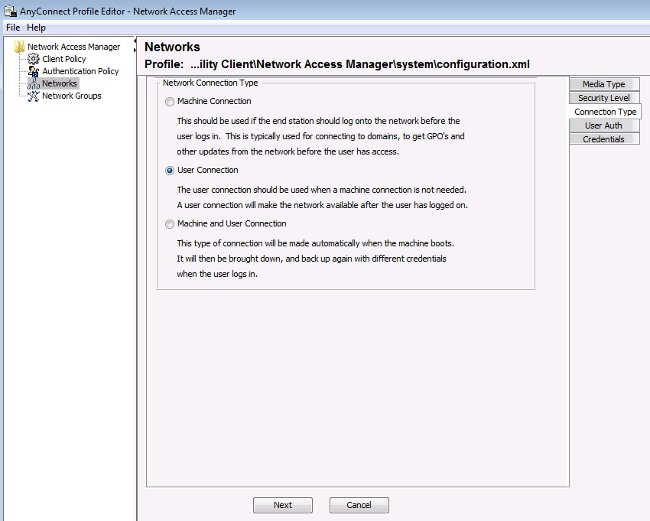

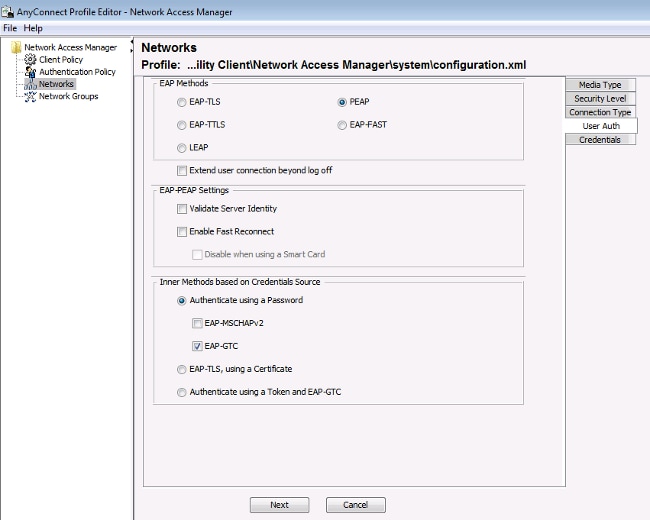

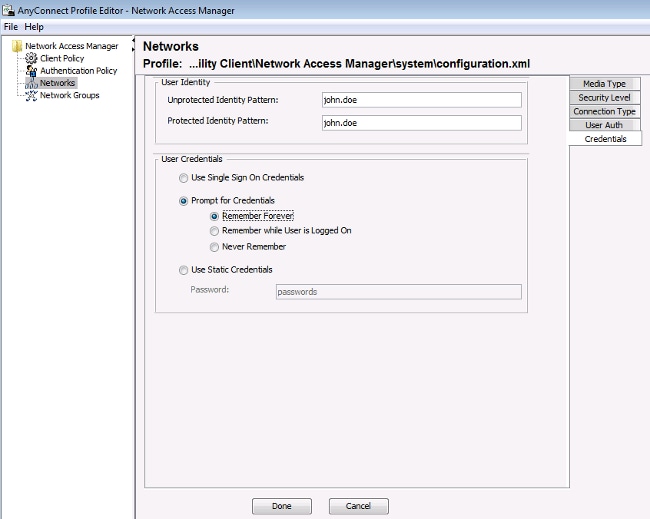

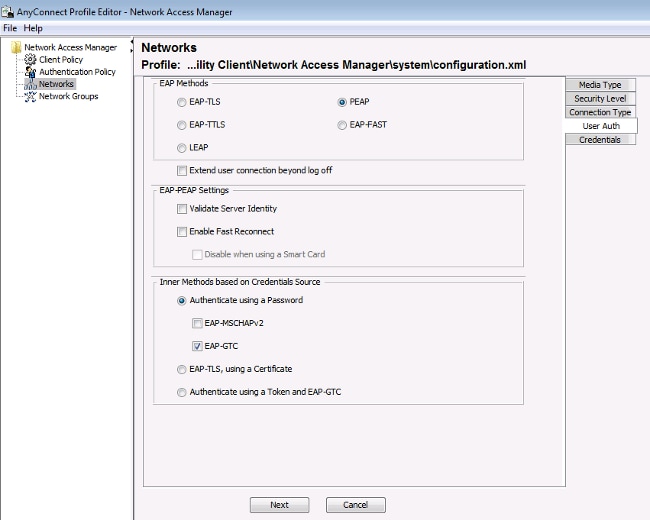

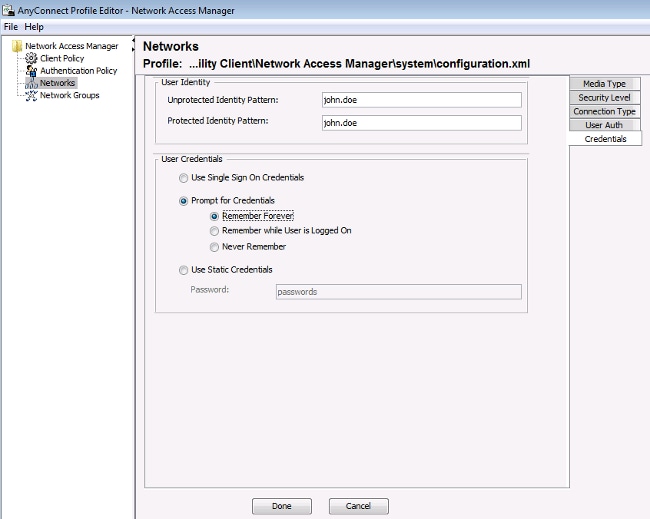

Een van de ondersteunde verificatiemethoden voor LDAP is EAP-GTC. Het is beschikbaar in Cisco AnyConnect, maar u moet de Network Access Manager Profile Editor installeren om het profiel correct te kunnen configureren.

U moet ook de configuratie van Network Access Manager bewerken, die (standaard) hier te vinden is:

C: > Program Data > Cisco > Cisco AnyConnect Secure Mobility Client > Network Access Manager > systeem > Configuration.xml-bestand

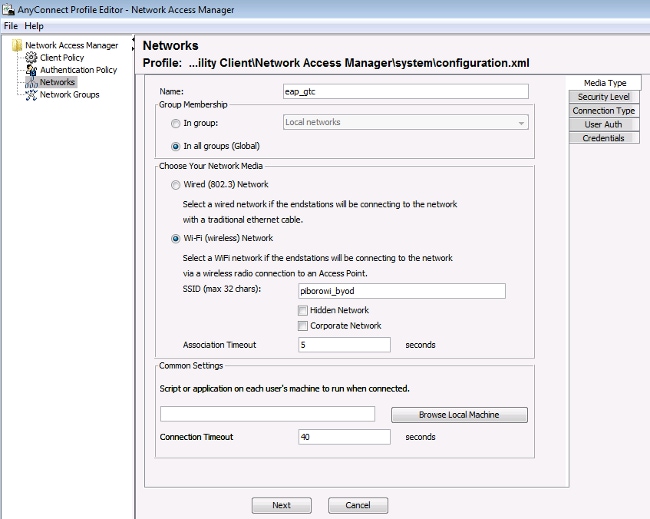

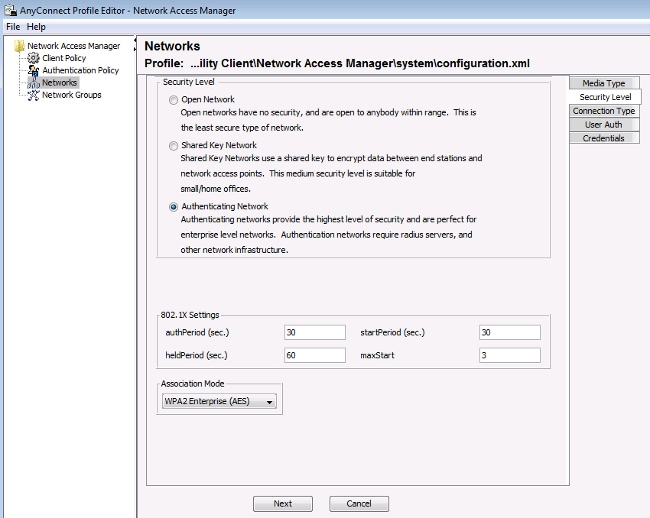

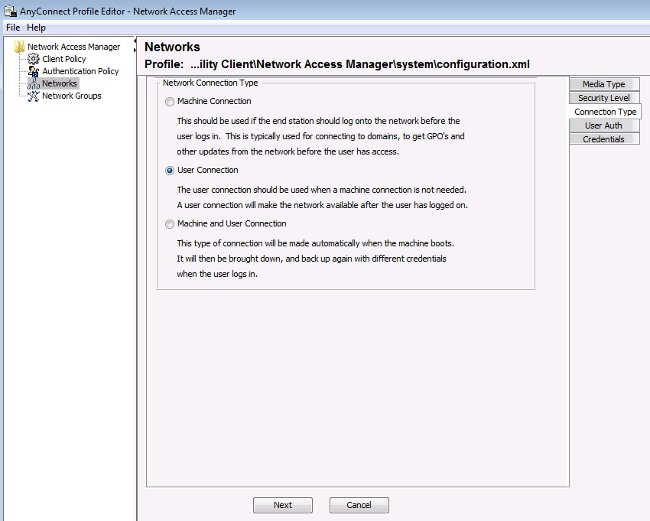

Gebruik de informatie in deze afbeeldingen om de EAP-GTC op het eindpunt te configureren:

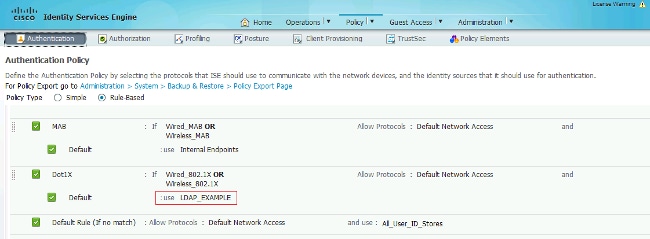

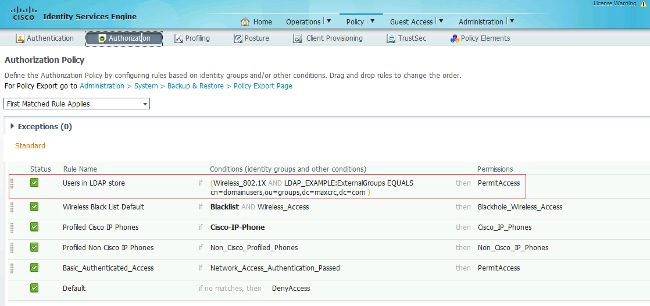

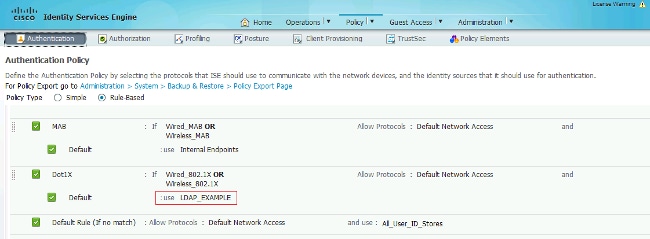

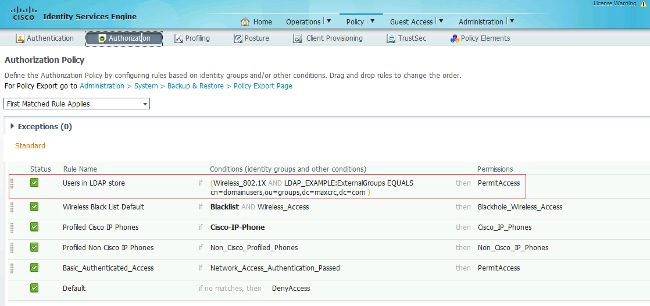

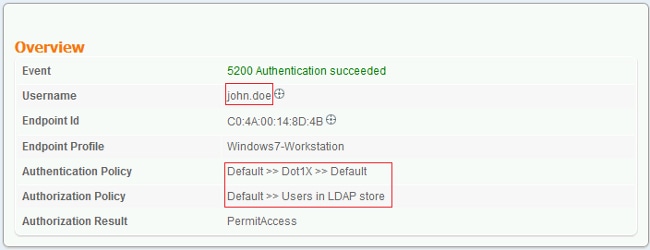

Gebruik de informatie in deze afbeeldingen om het authenticatie- en autorisatiebeleid op de ISE te wijzigen:

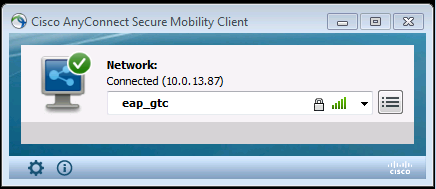

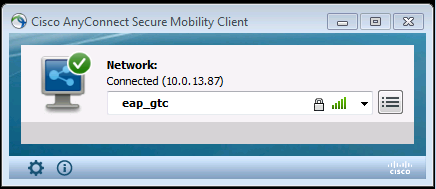

Nadat u de configuratie hebt toegepast, moet u verbinding kunnen maken met het netwerk:

Verifiëren

Om de LDAP- en ISE-configuraties te verifiëren, haalt u de onderwerpen en groepen op met een testverbinding naar de server:

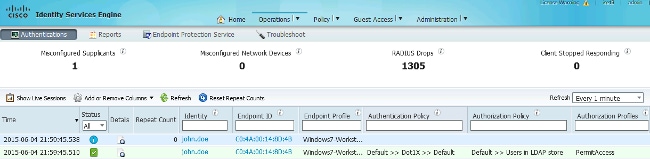

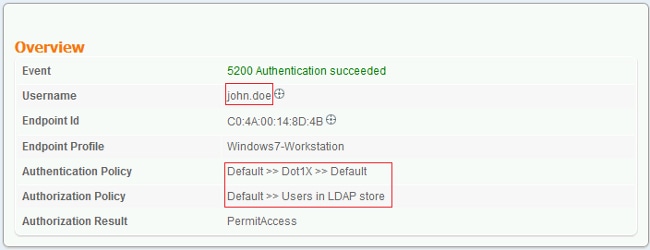

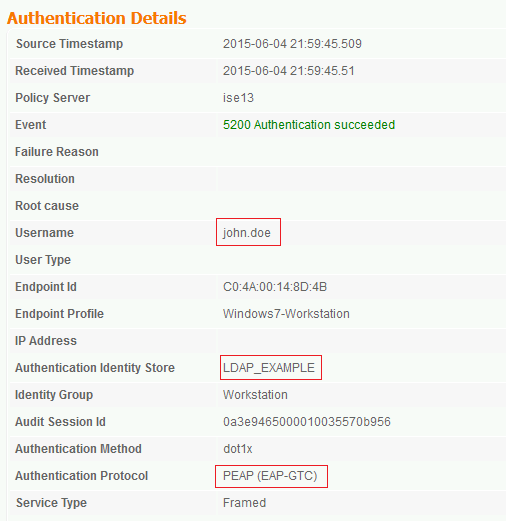

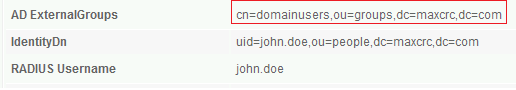

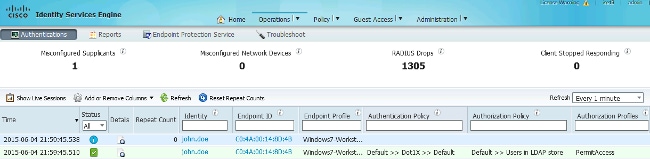

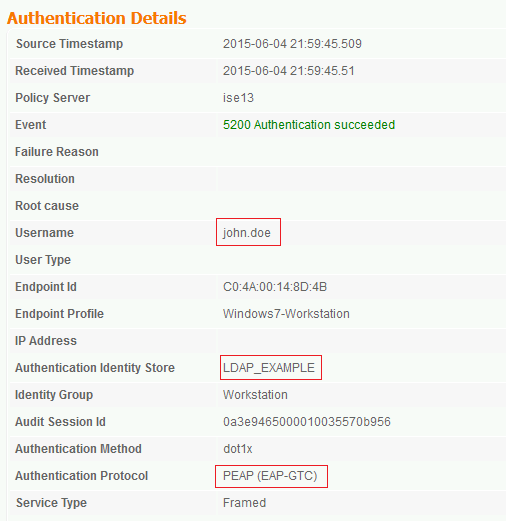

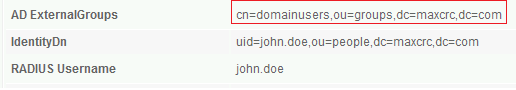

Deze beelden illustreren een voorbeeldrapport van de ISE:

Problemen oplossen

In deze sectie worden enkele veelvoorkomende fouten beschreven die bij deze configuratie worden aangetroffen en hoe u deze kunt oplossen:

Zorg ervoor dat het verificatieprotocol in hetzelfde rapport een van de ondersteunde methoden toont (EAP-GTC, EAP-TLS of PEAP-TLS).

- Als u in het verificatierapport opmerkt dat het onderwerp niet in het identiteitsarchief is gevonden, komt de gebruikersnaam uit het rapport niet overeen met het kenmerk Onderwerpnaam voor een gebruiker in de LDAP-database.

In dit scenario is de waarde ingesteld op uid voor deze eigenschap, wat betekent dat de ISE naar de uid-waarden voor de LDAP-gebruiker kijkt wanneer deze een overeenkomst probeert te vinden.

- Als de onderwerpen en groepen niet correct worden teruggehaald tijdens een bind aan server test, is het een onjuiste configuratie voor de zoekbases.

Vergeet niet dat de LDAP-hiërarchie van blad tot wortel en dc moet worden gespecificeerd (kan uit meerdere woorden bestaan).

Tip: Raadpleeg voor het oplossen van problemen met EAP-verificatie aan de WLC-zijde het configuratievoorbeeld van EAP-verificatie met WLAN-controllers (WLC) voor Cisco-document.

Feedback

Feedback