Inleiding

In dit document wordt de integratie van Cisco ISE met de Secure LDAPS-server als externe identiteitsbron beschreven.

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- Basiskennis van het beheer van Identity Service Engine (ISE)

- Basiskennis van Active Directory/Secure Lichtgewicht Directory Access Protocol (LDAPS)

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- Cisco ISE-lijnkaart 2.6 voor Windows 7

- Microsoft Windows versie 2012 R2 met Active Directory Lichtgewicht Directory Services geïnstalleerd

- Windows 10 OS-pc met native applicatie en gebruikerscertificaat geïnstalleerd

- Cisco Switch C3750X met 152-2.E6-afbeelding

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Achtergrondinformatie

LDAPS maakt de codering van LDAP-gegevens (met inbegrip van gebruikersreferenties) mogelijk tijdens het transport wanneer een directory bind tot stand is gebracht. LDAPS gebruikt TCP-poort 636.

Deze verificatieprotocollen worden ondersteund met LDAPS:

- EAP Generic Token Card (EAP-GTC)

- Wachtwoordverificatieprotocol (PAP)

- EAP-TLS-beveiliging (Transport Layer Security)

- Beschermde EAP Transport Layer Security (PEAP-TLS)

Opmerking: EAP-MSCHAPV2 (als een inwendige methode van PEAP, EAP-FAST of EAP-TTLS), LEAP, CHAP en EAP-MD5 worden niet ondersteund met LDAPS Externe Identiteitsbron.

Configureren

In dit deel worden de configuratie van de netwerkapparaten en de integratie van de ISE met Microsoft Active Directory (AD) LDAPS-server beschreven.

Netwerkdiagram

In dit configuratievoorbeeld gebruikt het eindpunt een Ethernet-verbinding met een switch om verbinding te maken met het Local Area Network (LAN). De aangesloten switchpoort is geconfigureerd voor 802.1x-verificatie om de gebruikers met ISE te verifiëren. Op de ISE is LDAPS geconfigureerd als een extern identiteitsarchief.

Dit beeld illustreert de netwerktopologie die wordt gebruikt:

LDAPS op Active Directory configureren

Identiteitscertificaat op domeincontroller installeren

Installeer een certificaat op Domain Controller (DC) dat aan deze vereisten voldoet om LDAPS in te schakelen:

- Het LDAPS-certificaat bevindt zich in de Domain Controller Personal Certificate Store.

- Een privé-sleutel die overeenkomt met het certificaat is aanwezig in de winkel van de domeincontroller en wordt correct geassocieerd met het certificaat.

- De Enhanced Key Usage-extensie omvat Server-verificatie (1.3.6.1.5.5.7.3.1) object identifier (ook bekend als OID).

- De volledig gekwalificeerde domeinnaam (FQDN) van de domeincontroller (bijvoorbeeld DC1.testlab.com) moet aanwezig zijn in een van deze eigenschappen: de algemene naam (CN) in het veld Onderwerp en DNS-vermelding in de alternatieve naam extensie Onderwerp.

- Het certificaat moet worden afgegeven door een certificeringsinstantie(CA) die de domeincontroller en de LDAPS-clients vertrouwen. Voor een betrouwbare beveiligde communicatie moeten de client en de server elkaars root-CA en de tussenliggende CA-certificaten die certificaten aan hen hebben afgegeven, vertrouwen.

- De Schannel cryptographic Service Provider (CSP) moet worden gebruikt om de sleutel te genereren.

Directory-structuur voor toegang tot LDAPS

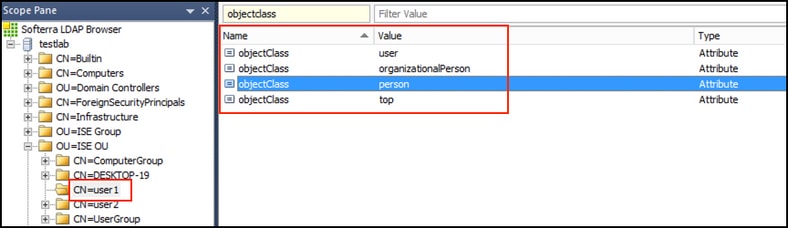

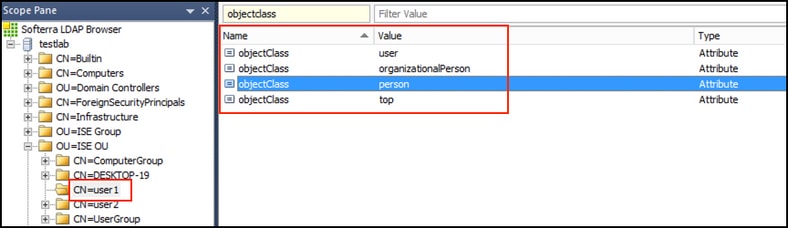

Maak gebruik van een LDAP browser om toegang te krijgen tot de LDAPS Directory op de Active Directory-server. In dit LAB wordt Softerra LDAP Browser 4.5 gebruikt.

1. Maak een verbinding met het domein op TCP-poort 636.

2. Maak ter vereenvoudiging een organisatie-eenheid (OE) met de naam ISE-OE in de advertentie en deze moet een groep met de naam UserGroup hebben. Maak twee gebruikers (user1 en user2) en maak ze lid van de groep UserGroup.

Opmerking: LDAP Identity Source on ISE wordt alleen gebruikt voor gebruikersverificatie.

Integreer ISE met LDAPS-server

1. Voer het CA-certificaat van LDAP Server Root in het Trusted Certificate in.

2. Valideren van het ISE-beheercertificaat en ervoor zorgen dat het ISE-beheercertificaat ook in het Trusted Certificate Store aanwezig is.

3. Om de LDAPS-server te integreren, maakt u gebruik van de verschillende LDAP-kenmerken uit de LDAPS-directory. Navigeren naar Administratie > Identiteitsbeheer > Externe Identiteitsbronnen > LDAP Identity Sources > Toevoegen:

4. Configureer deze eigenschappen vanuit het tabblad Algemeen:

Objectklasse: dit veld komt overeen met de klasse Object van gebruikersaccounts. Je kunt hier een van de vier klassen gebruiken:

- top

- Persoon

- Organisator

- InetOrgPerson

Attribuut onderwerpnaam: Dit veld is de naam van het attribuut dat de gebruikersnaam uit het verzoek bevat. Deze eigenschap wordt uit de LDAPS gehaald wanneer de ISE een specifieke gebruikersnaam in de LDAP-database opvraagt (u kunt cn, sAMAaccountName, enz. gebruiken). In dit scenario wordt de gebruikersnaam 1 op het eindpunt gebruikt.

Groepsnaam Attribuut: Dit is het attribuut met de naam van een groep. De waarden van de groepsnaam in uw LDAP-map moeten overeenkomen met de LDAP-groepsnamen op de pagina Gebruikersgroepen

Groep Objectklasse: Deze waarde wordt gebruikt in zoekopdrachten om de objecten te specificeren die als groepen worden herkend.

Groepskaart Attribute: Deze eigenschap bepaalt hoe de gebruikers aan de groepen in kaart worden gebracht.

Certificaatkenmerk: Voer het kenmerk in dat de certificaatdefinities bevat. Deze definities kunnen naar keuze worden gebruikt om certificaten te valideren die door cliënten worden gepresenteerd wanneer zij worden gedefinieerd als deel van een verificatieprofiel van een certificaat. In dergelijke gevallen wordt een binaire vergelijking uitgevoerd tussen het clientcertificaat en het certificaat dat uit de LDAP-identiteitsbron wordt gehaald.

5. Ga voor de configuratie van de LDAPS-verbinding naar het tabblad Verbinding:

6. Start dsquery op Domain controller om de gebruikersnaam DN te gebruiken om een verbinding te maken met LDAP-server:

PS C:\Users\Administrator> desquery gebruiker -name poongarg

"CN=poongarg, CN=Gebruikers, DC=testlab, DC=com"

Stap 1. SStel het juiste IP-adres of Hostname van de LDAP-server in, definieer de LDAPS-poort (TCP 636) en Admin DN om een verbinding te maken met LDAP over SSL.

Stap 2. Optie voor beveiligde verificatie en controle van de serveridentiteit inschakelen.

Stap 3. Selecteer in het vervolgkeuzemenu het certificaat van de LDAP Server Root CA en het certificaat van de ISE-beheerder CA (We hebben het certificaat gebruikt, geïnstalleerd op dezelfde LDAP-server om ook het ISE-beheercertificaat af te geven).

Stap 4. Selecteer de Test Bind to server. Op dit punt worden geen onderwerpen of groepen opgehaald omdat de zoekbases nog niet zijn geconfigureerd.

7. Configureer onder het tabblad Indexorganisatie de Onderwerp/Groep Zoekbasis. Het is het verbindingspunt voor de ISE naar de LDAP. Nu kunt u alleen onderwerpen en groepen ophalen die kinderen zijn van het verbindingspunt. In dit scenario worden zowel het onderwerp als de groep opgehaald uit de OU=ISE-OE:

8. Klik onder Groepen op Add om de groepen te importeren vanuit de LDAP op de ISE en de groepen op te halen, zoals in deze afbeelding:

De Switch configureren

Configureer de switch voor 802.1x-verificatie. Windows PC is aangesloten op switchport Gig2/0/47

aaa new-model

radius server ISE

address ipv4 x.x.x.x auth-port 1812 acct-port 1813

key xxxxxx

aaa group server radius ISE_SERVERS

server name ISE

!

aaa server radius dynamic-author

client x.x.x.x server-key xxxxxx

!

aaa authentication dot1x default group ISE_SERVERS local

aaa authorization network default group ISE_SERVERS

aaa accounting dot1x default start-stop group ISE_SERVERS

!

dot1x system-auth-control

ip device tracking

!

radius-server attribute 6 on-for-login-auth

radius-server attribute 8 include-in-access-req

!

!

interface GigabitEthernet2/0/47

switchport access vlan xx

switchport mode access

authentication port-control auto

dot1x pae authenticator

Het eindpunt configureren

Windows Native Supplicant wordt gebruikt en er wordt gebruik gemaakt van een EAP-protocol dat door LDAP wordt ondersteund, EAP-TLS voor gebruikersverificatie en -autorisatie.

1. Zorg ervoor dat PC voorzien is van gebruikerscertificaat (voor gebruiker 1) en bedoeld zijn als clientverificatie en in de Trusted Root Certification Authorities, de keten van emittentencertificaten op de PC aanwezig is:

2. Schakel Dot1x-verificatie in en selecteer een verificatiemethode als Microsoft:Smart Card of ander certificaat voor EAP-TLS-verificatie:

3. Klik op Aanvullende instellingen en een venster opent. Schakel het selectievakje in met de verificatiemodus en kies gebruikersverificatie, zoals in deze afbeelding:

Configureer de beleidsset op ISE

Aangezien EAP-TLS-protocol wordt gebruikt, moet het certificaatverificatieprofiel worden geconfigureerd voordat de beleidsset is geconfigureerd, en wordt de Identity Source Sequence later in het verificatiebeleid gebruikt.

Raadpleeg het verificatieprofiel van het certificaat in de Identity Source Sequence en definieer de externe identiteitsbron van LDAPS in de zoeklijst voor verificatie:

Configureer nu beleidsset voor bekabelde Dot1x-verificatie:

Na deze configuratie verifieert u het eindpunt met behulp van het EAP-TLS-protocol aan de hand van de LDAPS-identiteitsbron.

Verifiëren

1. Controleer de verificatiesessie op de switchpoort die is aangesloten op de PC:

2. Om de configuraties van LDAPS en ISE te verifiëren, kunt u de onderwerpen en de groepen met een testverbinding aan de server terugwinnen:

3. Controleer het gebruikersverificatierapport:

4. Controleer het gedetailleerde verificatierapport voor het eindpunt:

5. Bevestig dat de gegevens worden versleuteld tussen de ISE- en LDAPS-server door pakketopname op de ISE naar de LDAPS-server te nemen:

Problemen oplossen

In deze sectie worden enkele veelvoorkomende fouten beschreven die bij deze configuratie optreden en hoe u deze kunt oplossen.

- In het verificatierapport kunt u deze foutmelding zien:

Authentication method is not supported by any applicable identity store

Deze foutmelding geeft aan dat de gekozen methode niet wordt ondersteund door LDAP. Zorg ervoor dat het verificatieprotocol in hetzelfde rapport een van de ondersteunde methoden toont (EAP-GTC, EAP-TLS of PEAP-TLS).

2. Test bind aan server eindigde met een fout.

Meestal is dit te wijten aan de fout in de validatie van het LDAPS-servercertificaat. Om dit soort problemen op te lossen, neemt u een pakketopname op ISE en schakelt u alle drie de runtime- en poortjni-componenten op debug-niveau in, ontspant u het probleem en controleert u het bestand poortserver.log.

Packet Capture klaagt over een slecht certificaat en toont de printerserver:

04:10:20,197,ERROR,0x7f9c5b6f1700,LdapSslConnectionContext::checkCryptoResult(id = 1289): error message = SSL alert: code=0x22A=554 ; source=local ; type=fatal ; message="Server certificate identity verification failed: host IP didnt match SAN IP.s3_clnt.c:1290

Opmerking: de hostnaam op de LDAP-pagina moet worden geconfigureerd met de onderwerpnaam van het certificaat (of een van de alternatieve onderwerpnaam). Dus, tenzij u dergelijke in het onderwerp of SAN hebt, werkt het niet, is het certificaat met het IP-adres in de SAN-lijst nodig.

3. In het verificatierapport kunt u opmerken dat het onderwerp niet in het identiteitsarchief is gevonden. Dit betekent dat de gebruikersnaam uit het rapport niet overeenkomt met het kenmerk Onderwerpnaam voor een gebruiker in de LDAP-database. In dit scenario is de waarde voor deze eigenschap ingesteld op sAMAaccountName, wat betekent dat de ISE naar de AMAaccountName-waarden kijkt voor de LDAP-gebruiker wanneer deze een overeenkomst probeert te vinden.

4. De onderwerpen en groepen konden niet correct worden teruggehaald tijdens een bind-to-server test. De meest waarschijnlijke oorzaak van dit probleem is een onjuiste configuratie voor de zoekbases. Vergeet niet dat de LDAP hiërarchie moet worden gespecificeerd van blad-tot-wortel en dc (kan uit meerdere woorden bestaan).

Gerelateerde informatie

Feedback

Feedback