Inleiding

Dit document beschrijft hoe u Intune Mobile Device Management (MDM) kunt integreren met Cisco Identity Services Engine (ISE).

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- Kennis van MDM-services in Cisco ISE

- Kennis van Microsoft Azure Intune Services

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- Cisco Identity Services Engine 3.0

- Microsoft Azure Intune-toepassing

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Achtergrondinformatie

MDM-servers beveiligen, monitoren, beheren en ondersteunen mobiele apparaten die worden ingezet bij mobiele operatoren, serviceproviders en bedrijven. Deze servers fungeren als de beleidsserver die het gebruik van bepaalde toepassingen op een mobiel apparaat (bijvoorbeeld een e-mailtoepassing) in de geïmplementeerde omgeving regelt. Het netwerk is echter de enige entiteit die granulaire toegang tot endpoints kan bieden op basis van toegangscontrolelijsten (ACL’s). ISE vraagt de MDM-servers om de benodigde apparaatkenmerken om ACL’s te maken die netwerktoegangscontrole voor die apparaten bieden. Cisco ISE wordt geïntegreerd met Microsoft Intune MDM Server om organisaties te helpen bedrijfsgegevens te beveiligen wanneer apparaten proberen toegang te krijgen tot resources op locatie.

Configureren

Netwerkdiagram

Microsoft Intune configureren

Importeer de certificaten van de Intune-portal naar de ISE Trusted Store

Meld u aan bij de Intune Admin-console of Azure Admin-console, afhankelijk van welke site uw huurder heeft. Gebruik de browser om de certificaatgegevens te verkrijgen:

Stap 1. Open het Microsoft Azure portal bestand vanuit een webbrowser.

Stap 2. Klik op het vergrendelingssymbool op de browserwerkbalk en klik vervolgens op View Certificates.

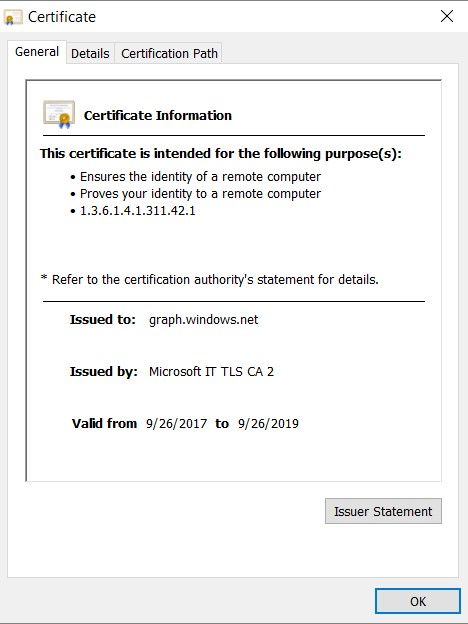

Stap 3. Klik in het venster Certificaat op het Certification Path tabblad. Hier is een voorbeeld te zien:

Stap 4. Vind Baltimore Cyber Trust root, wat de gebruikelijke Root CA is. Als er echter een andere Root CA is, klik dan op dat Root CA certificaat. Op het tabblad Details van dat Root CA-certificaat, kunt u het naar het bestand kopiëren en opslaan als BASE64 cert.

Stap 5. In ISE, navigeer aan Administration > System > Certificates > Trusted Certificates, en voer het wortelcertificaat in dat enkel werd opgeslagen. Geef het certificaat een zinvolle naam, zoals Azure MDM. Herhaal ook de procedure voor de tussenliggende CA-certificaten.

ISE als een toepassing implementeren in de Azure-portal

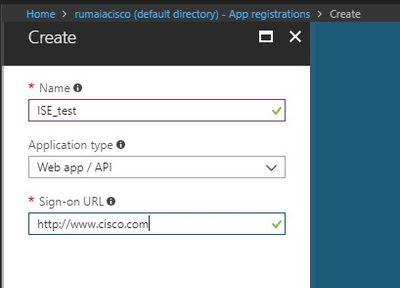

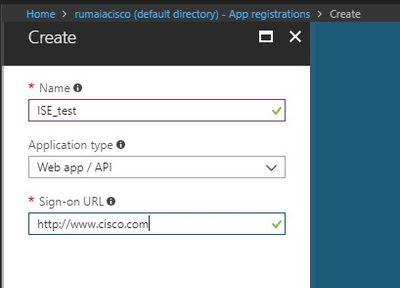

Stap 1. Navigeer naar het Azure Active Directory scherm en kies App registrations.

Stap 2. Om een nieuwe App registrations, toepassingsregistratie met de naam van ISE aan te maken. Klik Create zoals in deze afbeelding.

Stap 3. Kies Settings om de toepassing te bewerken en de vereiste onderdelen toe te voegen.

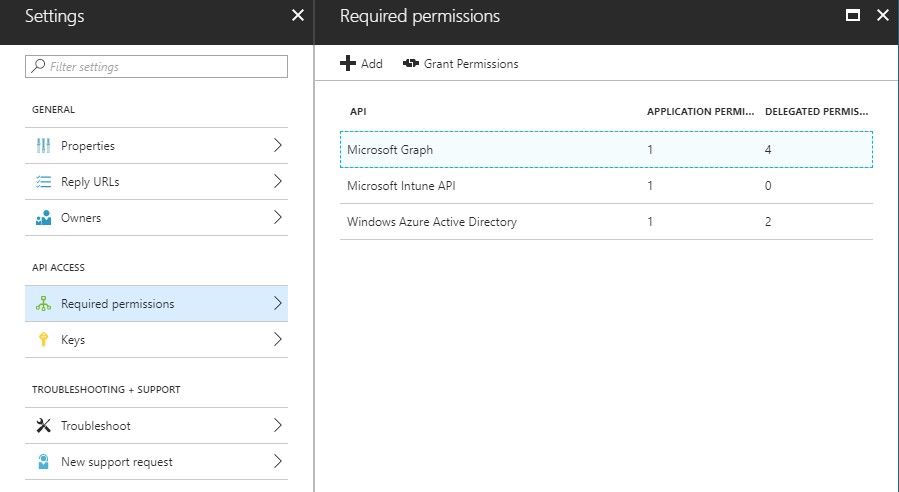

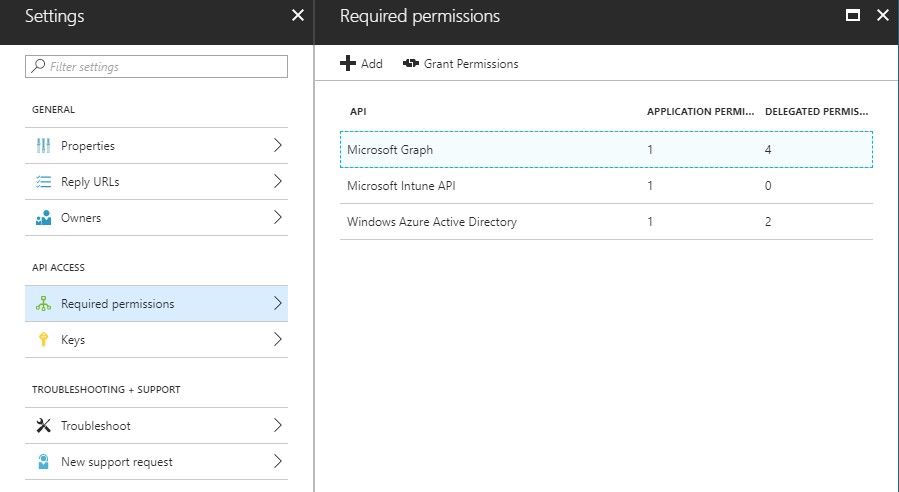

Stap 4. Kies onder de Settings, gewenste permissies en pas deze opties toe:

- Microsoft Graph

- Lezen van directorygegevens

- Gedelegeerde rechten

- Microsoft Intune-apparaatconfiguratie en -beleid lezen

- Microsoft Intune-configuratie lezen

- Gebruikers inloggen

- Toegang tot de gegevens van de gebruiker altijd

- Microsoft Intune API

- Ontvang informatie over apparaatstatus en naleving van Microsoft Intune

- Windows Azure Active Directory

- Lezen van directorygegevens

- Gedelegeerde rechten

- Lezen van directorygegevens

- Aanmelden en het gebruikersprofiel lezen

Het resultaat van de configuratie ziet er hetzelfde uit als wat hier wordt getoond:

Stap 5. Klik Grant Permissions om alle applicatietoestemmingen te bevestigen. Dit proces duurt 5-10 minuten. Bewerk het Azure Manifest bestand voor de toepassing die gemaakt is om interne ISE CA-certificaten te importeren.

ISE-certificaten importeren in de toepassing in Azure

Stap 1. Download het manifest bestand voor de toepassing.

Opmerking: Het is een bestand met de extensie JSON. Wijzig de bestandsnaam of de extensie niet, anders mislukt het.

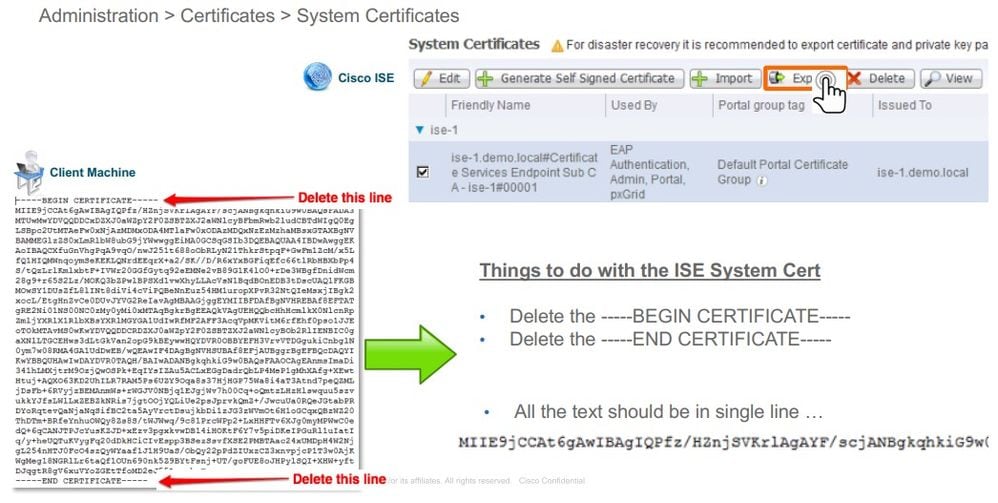

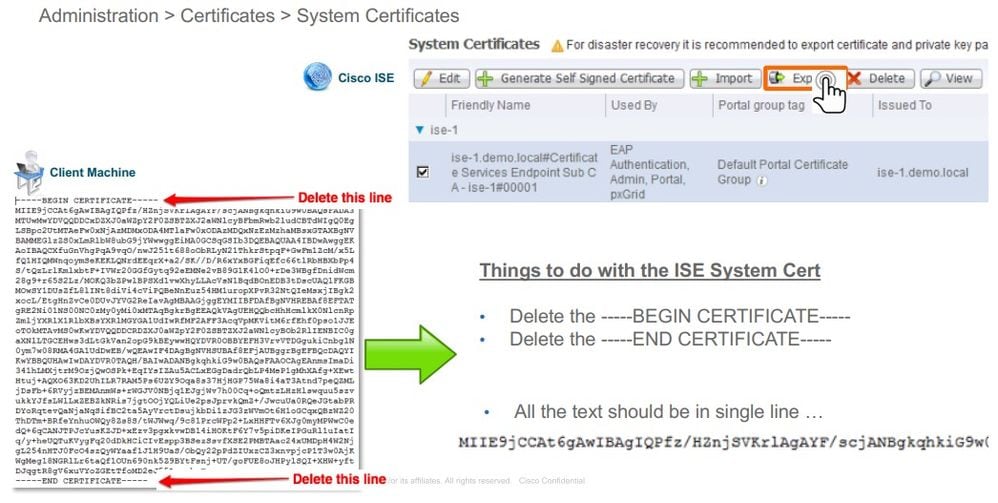

Stap 2. Exporteer het ISE-systeemcertificaat vanuit alle knooppunten. Blader in het PAN naar het standaard zelf ondertekende servercertificaat te Administration > System > Certificates > System Certificates, kiezen en klik op Export.. Kies Export Certificate Only(standaard) en kies een plaats om het op te slaan. Verwijder de begin- en End-tags van het certificaat en kopieer de rest van de tekst als één regel. Dit is van toepassing op versies vóór juni 2020 die in het gedeelte Verouderde opties zijn beschreven.

Vanaf juni 2020 kunt u via de portal rechtstreeks certificaten uploaden.

Verouderde optie:

Stap 1. Voer een PowerShell-procedure uit om het certificaat naar BASE64 te draaien en het correct te importeren naar het Azure JSON-manifest. Gebruik de Windows PowerShell of Windows PowerShell ISE-toepassing vanuit Windows. Gebruik deze opdrachten:

$cer = New-Object System.Security.Cryptography.X509Certificates.X509Certificate2 $cer.Import(“mycer.cer”) $bin = $cer.GetRawCertData() $base64Value = [System.Convert]::ToBase64String($bin) $bin = $cer.GetCertHash() $base64Thumbprint = [System.Convert]::ToBase64String($bin) $keyid = [System.Guid]::NewGuid().ToString()

Stap 2. Houd de waarden aan voor $base64Thumbprint, $base64Value, en $keyid, die in de volgende stap worden gebruikt. Al deze waarden worden toegevoegd aan het JSON-veld keyCredentialsomdat het er standaard zo uitziet:

Zorg ervoor dat u de waarden in deze volgorde gebruikt:

"keyCredentials": [ { “customKeyIdentifier“: “$base64Thumbprint_from_powerShell_for_PPAN”, “keyId“: “$keyid_from_above_PPAN“, "type": "AsymmetricX509Cert", "usage": "Verify", "value": "Base64 Encoded String of ISE PPAN cert" }, { “customKeyIdentifier“: “$base64Thumbprint_from_powerShell_for_SPAN”, “keyId“: “$keyid_from_above_SPAN“, "type": "AsymmetricX509Cert", "usage": "Verify", "value": "Base64 Encoded String of ISE SPAN cert" } ],

Stap 3. Upload het bewerkte JSON bestand naar Azure Portal om de certificaten te valideren diekeyCredentials op ISE worden gebruikt.

Het moet er ongeveer als volgt uitzien:

Stap 4. Houd in acht dat na de Upload het value veld onder keyCredentials shows null omdat dit wordt afgedwongen door Microsoft om deze waarden niet te laten zien na de eerste Upload.

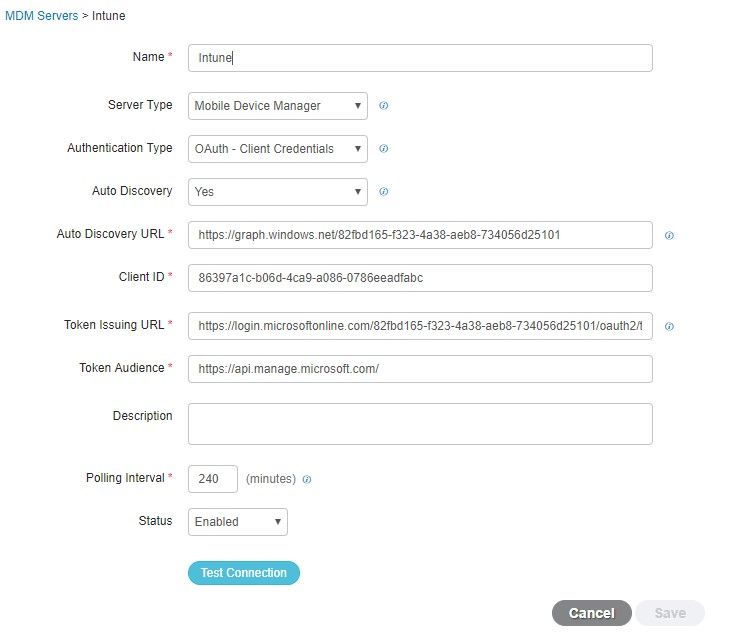

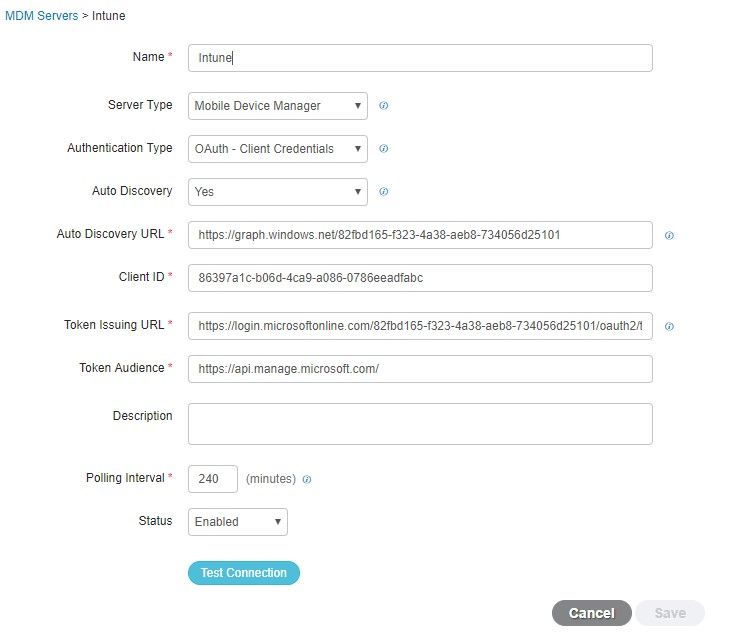

De waarden die vereist zijn om de MDM-server in ISE toe te voegen, kunnen worden gekopieerd van Microsoft Azure AD Graph API Endpoint en OAUTH 2.0 Token Endpointgekopieerd.

Deze waarden moeten in de ISE GUI worden ingevoerd. Navigeren naar Administration > Network Resources > External MDM en een nieuwe server toevoegen:

| ISE |

Intune |

| URL voor automatische detectie |

Endpoints > Microsoft Azure AD Graph API-endpoint |

| Klant-ID |

{Registered-App-Name} > Applicatie-ID |

| Token Issuing URL |

Eindpunten > Anyuth 2.0 Token Endpoint |

Nadat de configuratie is voltooid, wordt de status ingeschakeld.

Verifiëren en probleemoplossing

"Verbinding met de server is mislukt", op basis van sun.security.validator.ValidatorException

Stap 1. Verzamel de ondersteuningsbundel met deze logs op TRACE-niveau:

portal (guest.log) mdmportal (ise-psc.log) external-mdm (ise-psc.log)

Stap 2. Controleer ise-psc.log op deze logbestanden:

2016-10-17 12:45:52,158 DEBUG [admin-http-pool9300][] cisco.cpm.mdm.authtoken.MdmAzureActiveDirectoryClient -::::- ClientId - a46a6fd7-4a31-4471-9078-59cb2bb6a5ab, Token issuance endpoint - https://login microsoftonline.com/273106dc-2878-42eb-b7c8-069dcf334687/oauth2/token, ResourceId/App Id uri - https://graph.windows.net 2016-10-17 12:45:52,329 DEBUG [admin-http-pool9300][] cisco.cpm.mdm.authtoken.MdmCertAndKeyUtil -::::- Certificate Friendly Name -USMEM-AM01-ISE.Sncorp.smith-nephew.com#USMEM-AM01-ISE.Sncorp.smith-nephew.c om#00003 2016-10-17 12:45:52,354 DEBUG [admin-http-pool9300][] cisco.cpm.mdm.authtoken.MdmCertAndKeyUtil -::::- Result of command invocation 2016-10-17 12:45:52,363 DEBUG [admin-http-pool9300][] cisco.cpm.mdm.authtoken.MdmCertAndKeyUtil -::::- Result of command invocation 2016-10-17 12:45:52,364 DEBUG [admin-http-pool9300][] cisco.cpm.mdm.authtoken.MdmCertAndKeyUtil -::::- Successfuly decrypted private key 2016-10-17 12:45:52,794 ERROR [admin-http-pool9300][] cisco.cpm.mdm.authtoken.MdmAzureActiveDirectoryClient -::::- There is a problem with the Azure certificates or ISE trust store. sun.security.validator .ValidatorException: PKIX path building failed: sun.security.provider.certpath.SunCertPathBuilderException: unable to find valid certification path to requested target 2016-10-17 12:45:52,794 ERROR [admin-http-pool9300][] cisco.cpm.mdm.authtoken.MdmAzureActiveDirectoryClient -::::- Unable to acquire access token from Azure java.util.concurrent.ExecutionException: javax.net.ssl.SSLHandshakeException: sun.security.validator.ValidatorException: PKIX path building failed: sun.security.provider.certpath.SunCertPathBuilderException : unable to find valid certification path to requested target

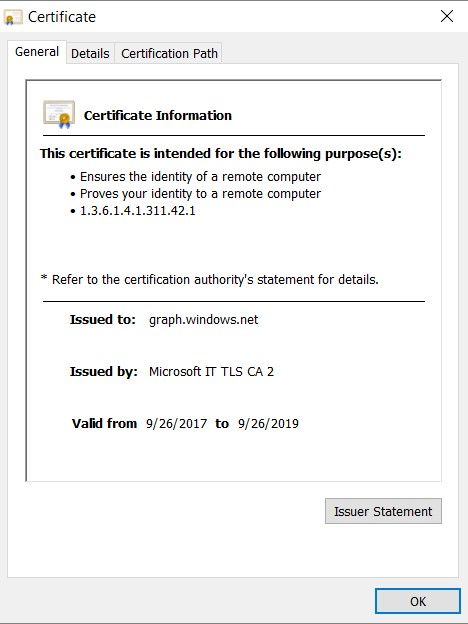

Dit geeft aan dat het graph.microsoft.com certificaat, aanwezig op deze pagina, moet worden geïmporteerd.

Stap 3. Klik op het lockerpictogram en controleer de certificaatgegevens.

Stap 4. Sla het op in een bestand in BASE64-indeling en importeer het in ISE Trusted Store. Zorg ervoor dat u de volledige certificaatketen importeert. Test daarna nogmaals de verbinding met de MDM-server.

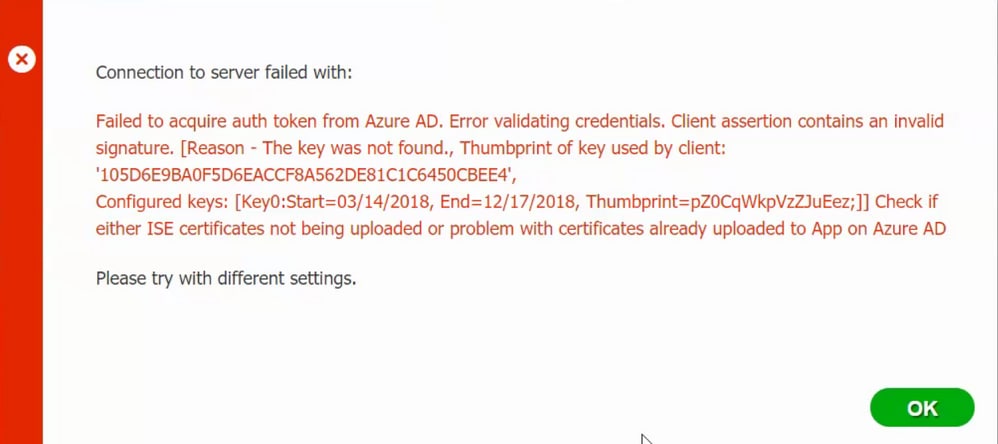

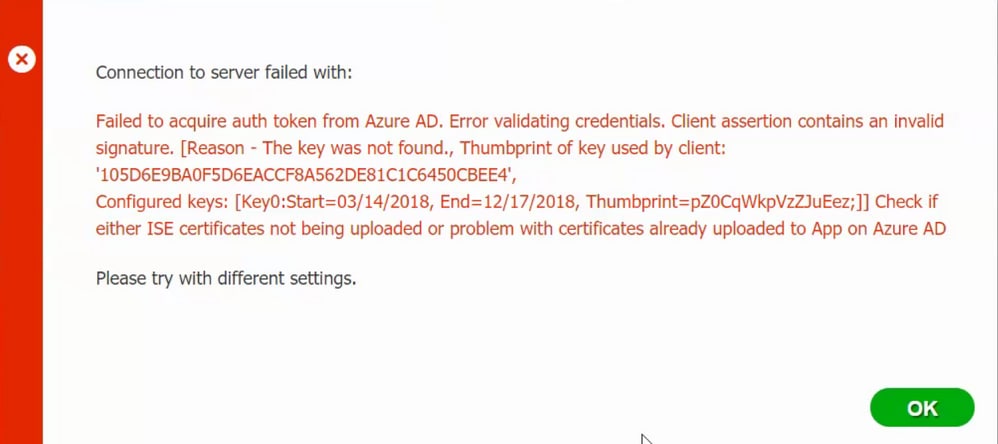

Aankopen van autorisatieteken van Azure AD mislukt

Deze fout treedt meestal op wanneer het manifest JSON bestand de verkeerde ISE-certificaatketen bevat. Alvorens u het duidelijke bestand naar Azure uploadt, moet u controleren of ten minste deze configuratie aanwezig is:

"keyCredentials": [ { “customKeyIdentifier“: “$base64Thumbprint_from_powerShell_for_PPAN”, “keyId“: “$keyid_from_above_PPAN“, "type": "AsymmetricX509Cert", "usage": "Verify", "value": "Base64 Encoded String of ISE PPAN cert" }, { “customKeyIdentifier“: “$base64Thumbprint_from_powerShell_for_SPAN”, “keyId“: “$keyid_from_above_SPAN“, "type": "AsymmetricX509Cert", "usage": "Verify", "value": "Base64 Encoded String of ISE SPAN cert" } } ],

Het vorige voorbeeld is gebaseerd op een scenario waarin een PAN en een SAN worden gebruikt. Start de scripts vanuit PowerShell opnieuw en importeer de juiste BASE64 waarden. Probeer het duidelijke bestand te uploaden en je mag geen fouten tegenkomen.

$cer = New-Object System.Security.Cryptography.X509Certificates.X509Certificate2 $cer.Import(“mycer.cer”) $bin = $cer.GetRawCertData() $base64Value = [System.Convert]::ToBase64String($bin) $bin = $cer.GetCertHash() $base64Thumbprint = [System.Convert]::ToBase64String($bin) $keyid = [System.Guid]::NewGuid().ToString()

Vergeet niet de waarden toe te passen voor $base64Thumbprint, $base64Value en $keyid zoals aangegeven in de stappen in de sectie Configureren.

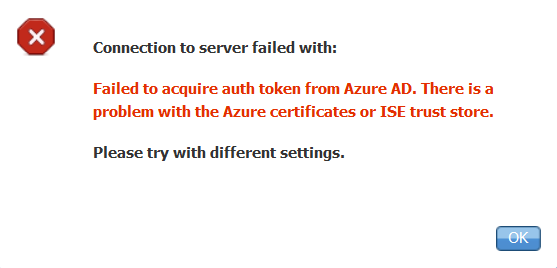

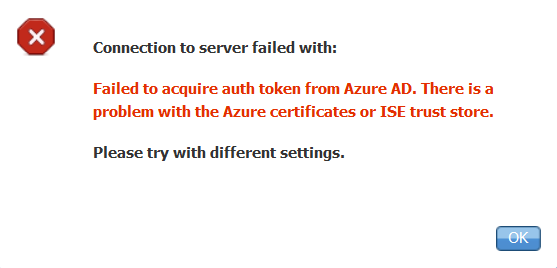

Aankopen van autorisatieteken van Azure AD mislukt

Deze fout doet zich vaak voor wanneer de juiste rechten niet worden gegeven aan de Azure-app in portal.azure.com. Controleer dat uw app de juiste kenmerken heeft en zorg ervoor dat u na elke wijziging kliktGrant Permissions.

Dit bericht wordt weergegeven wanneer ISE toegang probeert te krijgen tot de URL voor Token Issuing en het geeft een certificaat terug dat niet door de ISE wordt geleverd. Zorg ervoor dat de volledige CA-keten zich in de ISE-trustwinkel bevindt. Als de kwestie nog steeds voortduurt nadat het juiste certificaat is geïnstalleerd in de vertrouwde winkel van ISE, voert u pakketopnamen uit en test u de connectiviteit om te zien wat er wordt verzonden.

Gerelateerde informatie

Feedback

Feedback