ISE 3.1 configureren via AWS-marktplaats

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

Dit document beschrijft hoe je Identity Services Engine (ISE) 3.1 kunt installeren via Amazon Machine Images (AMI) in Amazon Web Services (AWS). Vanaf versie 3.1 kan ISE worden ingezet als een Amazon Elastic Compute Cloud (EC2)-exemplaar, met behulp van CloudFormation Templates (CFT).

Voorwaarden

Vereisten

Cisco raadt u aan basiskennis van deze onderwerpen te hebben:

-

ISE

-

AWS en zijn concepten zoals VPC, EC2, CloudFormat

Gebruikte componenten

De informatie in dit document is gebaseerd op Cisco ISE versie 3.1.

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk levend is, zorg er dan voor dat u de mogelijke impact van om het even welke opdracht begrijpt.

Configureren

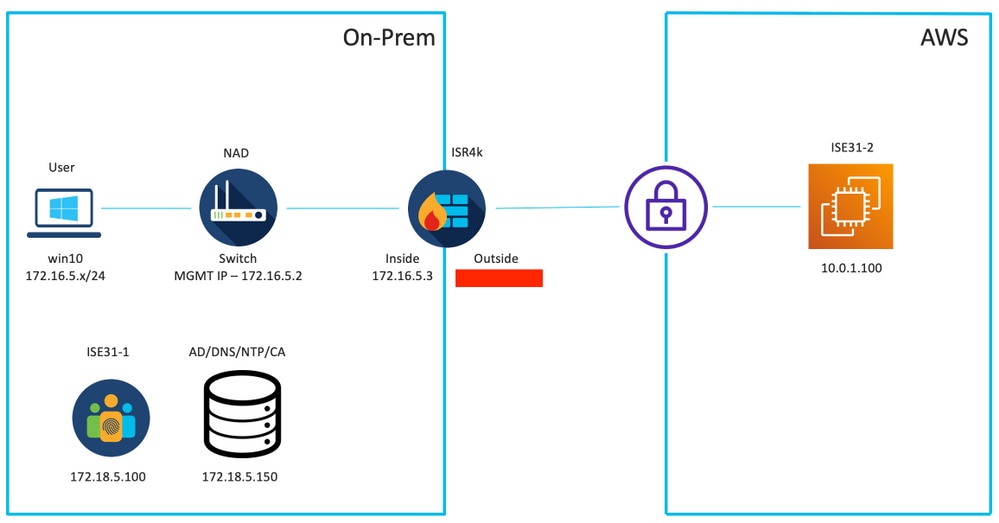

Netwerktopologie

Configuraties

Als er nog geen VPC, Security Groepen, Key Parks en VPN-tunnel zijn geconfigureerd, moet u optionele stappen volgen, anders start u met Stap 1.

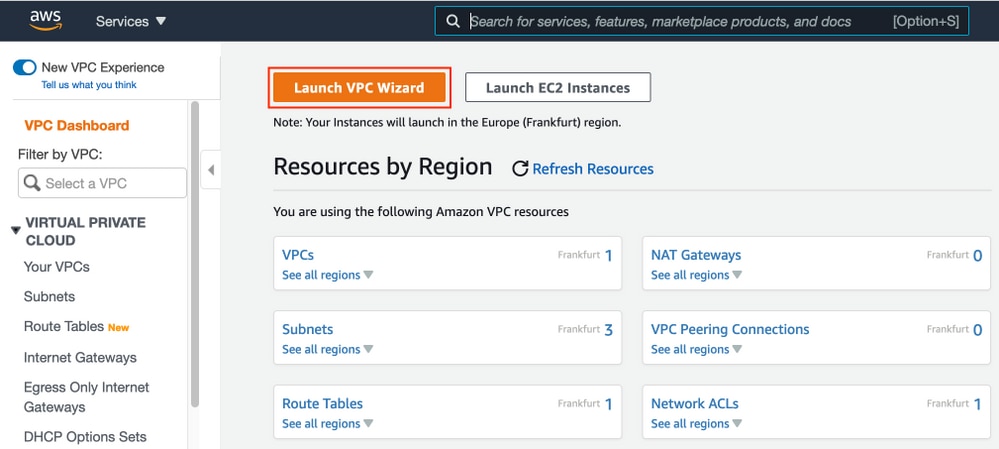

Optioneel Stap A. Maak VPC

Navigeer naar VPC AWS Service. Selecteer de VPC Wizard starten zoals in de afbeelding.

Kies VPC met alleen Private Subnet en hardware VPN Access en klik op Selecteren zoals in de afbeelding.

Opmerking: De selectie van VPC in Stap 1. van de wizard VPC hangt af van de topologie aangezien ISE niet is ontworpen als Internet-blootgestelde server - VPN met alleen privé-plus wordt gebruikt.

Configureer de VPC Private Subnet-instellingen volgens het netwerkontwerp en selecteer Volgende.

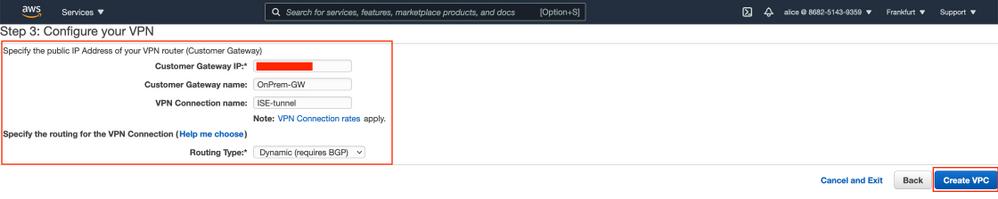

Configureer uw VPN overeenkomstig uw netwerkontwerp en selecteer VPC maken.

Nadat de VPC is gecreëerd, wordt het bericht"Uw VPC is gemaakt" weergegeven. Klik op OK zoals in de afbeelding.

Optioneel Stap B. Configureren van VPN-head-end apparaat

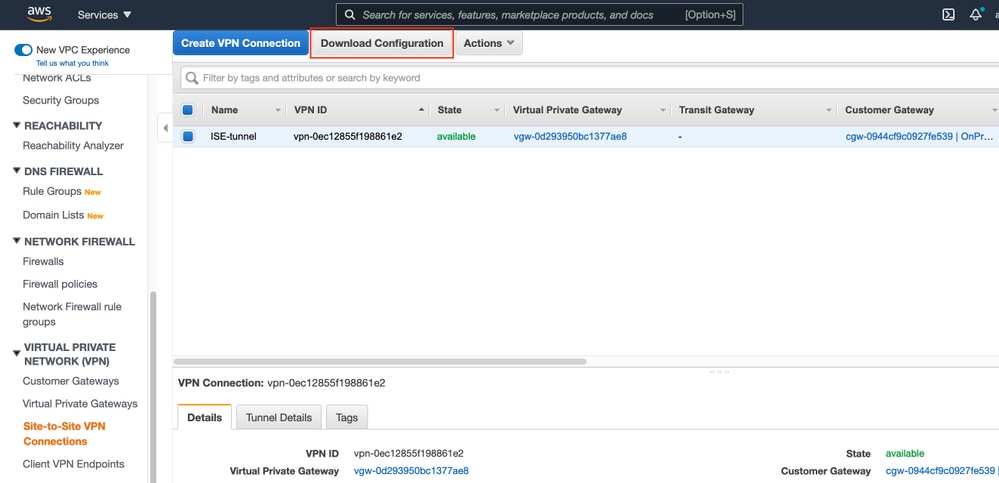

Navigeer naar VPC AWS Service. Kies Site-to-Site VPN-verbindingen, selecteer de nieuwe VPN-tunnel en selecteer Downloadconfiguratie zoals in de afbeelding.

Kies de verkoper, platform en software, selecteer Download zoals in de afbeelding.

Toepassen gedownload configuratie op Prem VPN head-end apparaat.

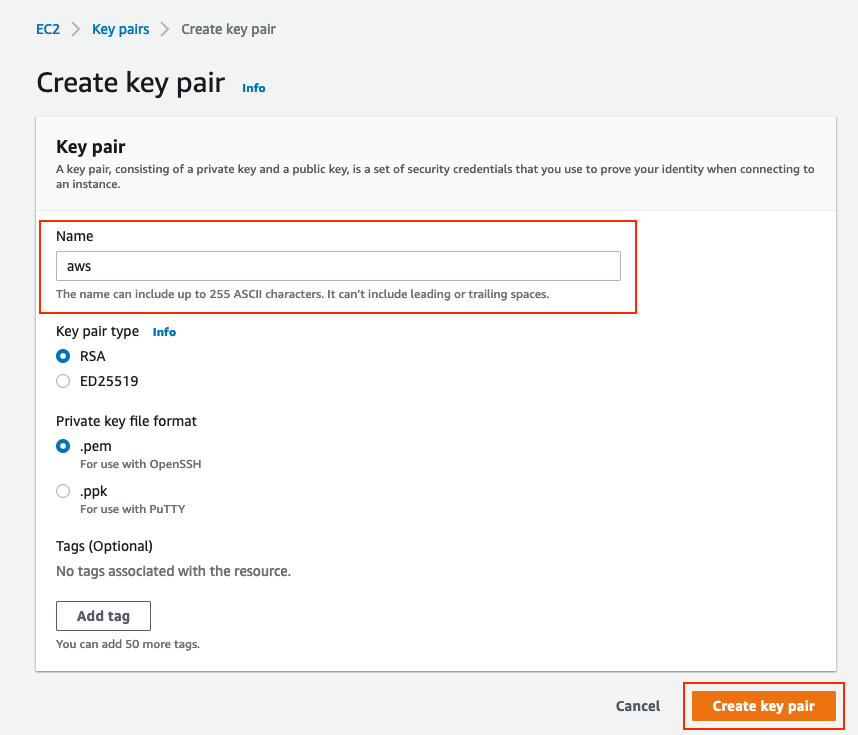

Optioneel stap C. Aangepaste toetstitel maken

AWS EC2-instanties worden benaderd met behulp van sleutelparen. Om een sleutelpaar te creëren, navigeer naar EC2 Service. Selecteer het menu Toetsen onder Netwerk & Beveiliging. Selecteer Belangrijkste paar maken, geef het een naam, laat andere waarden standaard achter en selecteer Opnieuw Key Pair maken.

Optioneel Stap D. Maak een aangepaste beveiligingsgroep.

AWS EC2 instanties die toegang hebben wordt beschermd door Beveiligingsgroepen, om Security Group te configureren, navigeer naar EC2 Service. Selecteer het menu Beveiligingsgroepen onder Netwerkbeveiliging en -beveiliging. Selecteer Security Group maken, stel een naam, omschrijving, in het VPC-veld dat net is ingesteld op VPC. Configureer inkomende regels zodat communicatie met ISE mogelijk is. Selecteer Beveiligingsgroep maken zoals in de afbeelding.

Opmerking: De ingesteld Security Group maakt SSH, ICMP, HTTPS toegang tot ISE en alle protocollen toegang tot On-Prem subnet mogelijk.

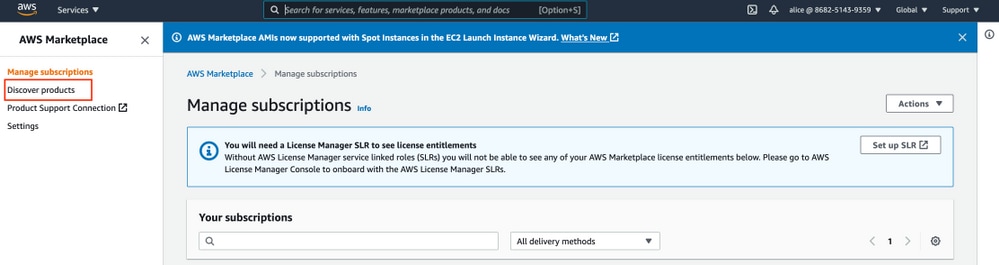

Stap 1. Abonneren op AWS ISE-marktproduct

Navigeer naar AWS Service op marktplaats abonnementen op AWS. Selecteer Producten ontdekken zoals in de afbeelding.

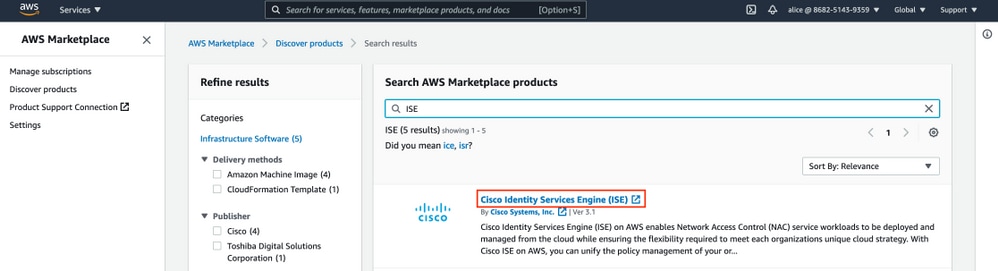

Zoek naar ISE-product en selecteer Cisco Identity Services Engine (ISE) zoals in de afbeelding.

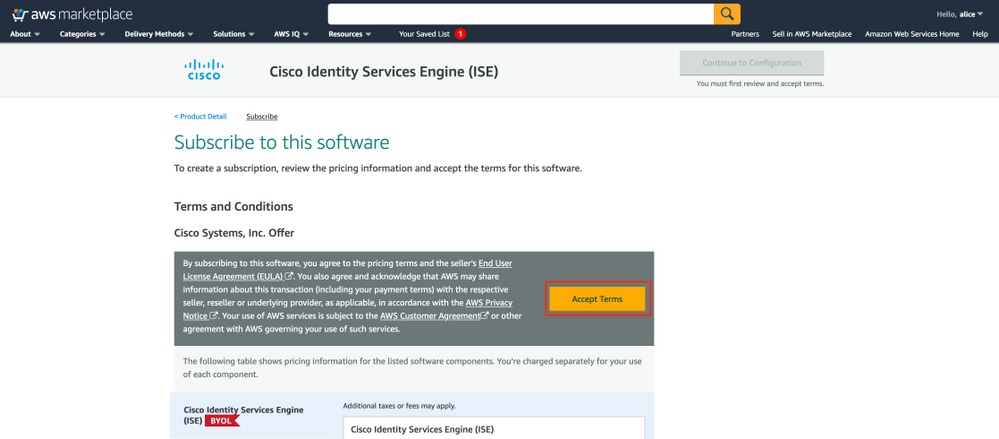

Selecteer Doorgaan met abonnement

Selecteer de knop Bepalingen accepteren zoals in de afbeelding.

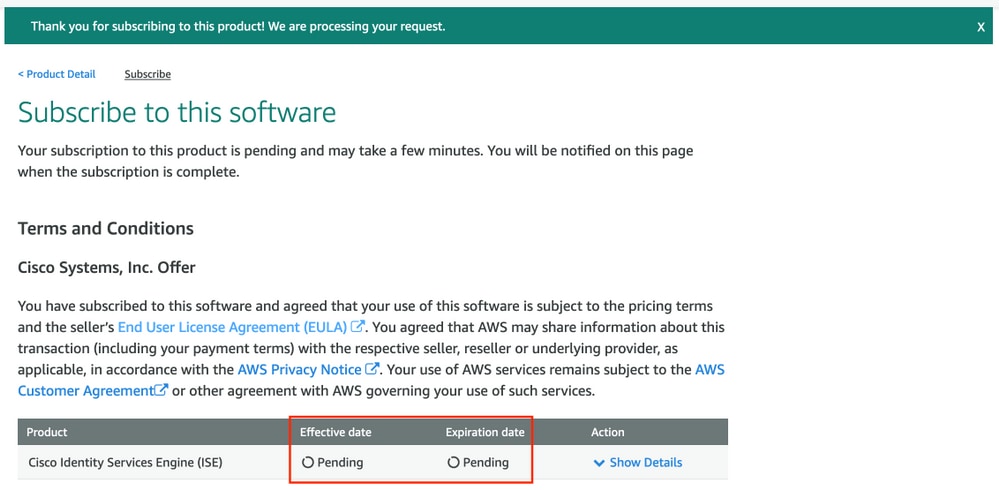

Zodra u de status van de effectieve en vervaldatum hebt ingetekend, wordt de tekst gewijzigd in afwachting van de afbeelding.

Kort na de ingangsdatum verandert de datum van abonnement en de vervaldatum in nvt. Selecteer Doorgaan naar configuratie zoals in de afbeelding

Stap 2. Configureer ISE op AWS

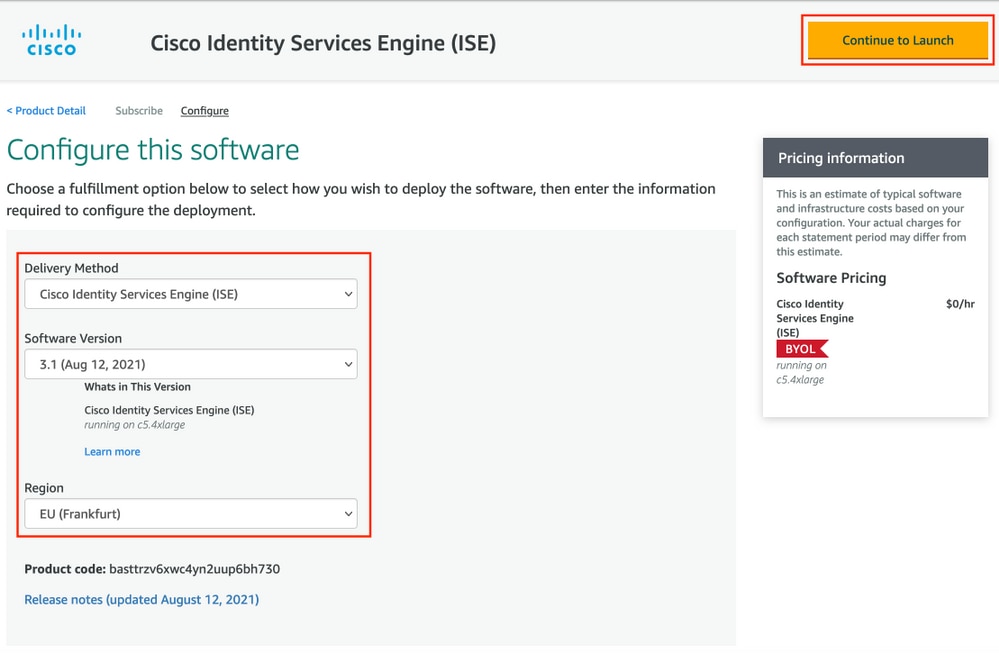

Selecteer in het menu Delivery Methode van het venster Configure dit softwarescherm en selecteer Cisco Identity Services Engine (ISE). Selecteer in de softwareversie 3.1 (augustus 2021). Selecteer het gebied waar ISE is gepland voor gebruik. Selecteer Doorgaan met starten.

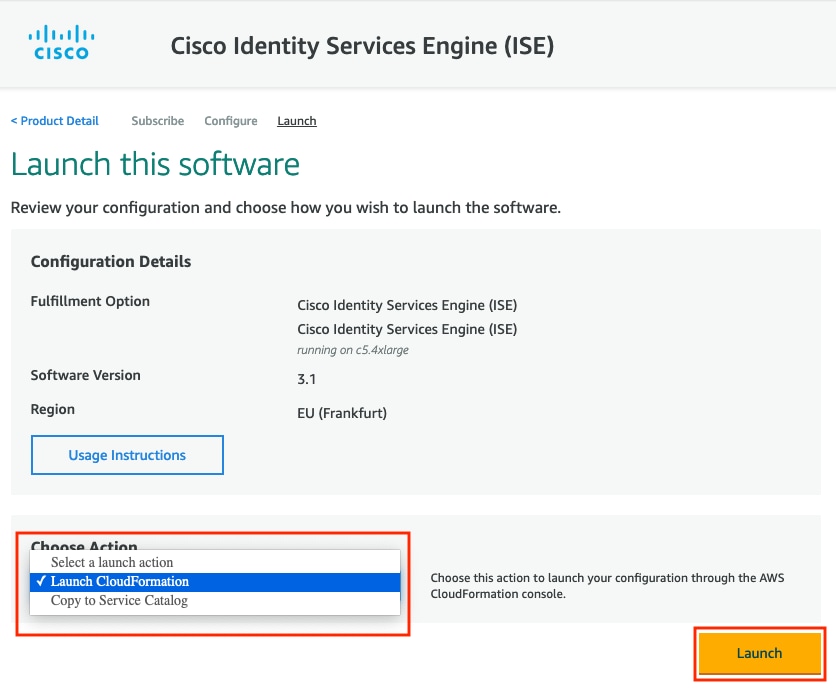

Stap 3. Start ISE op AWS

Selecteer in het vervolgkeuzemenu Handelingen in het Software-scherm starten de optie CloudFormation starten.

(Optioneel) Selecteer Gebruik-instructies om uzelf hiermee bekend te maken. Selecteer Start.

Stap 4. Configuratie van CloudFormation Stack voor ISE op AWS

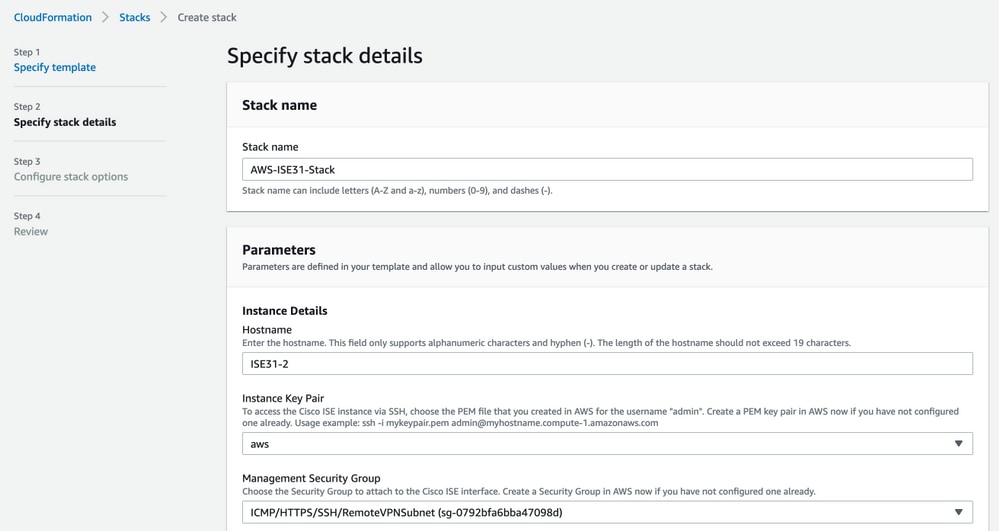

De knop Start richt u terug naar het setup-venster van de CloudFormation Stack. Er is een voorgebouwde sjabloon die gebruikt moet worden om ISE in te stellen. Houd standaardinstellingen en selecteer Volgende.

Populeren de gegevens van de StackStack van de CloudFormation met de Naam van de Stack. Instantiegegevens zoals Hostname configureren, selecteer Instantie-toetstitel en Beveiligingsgroep beheren.

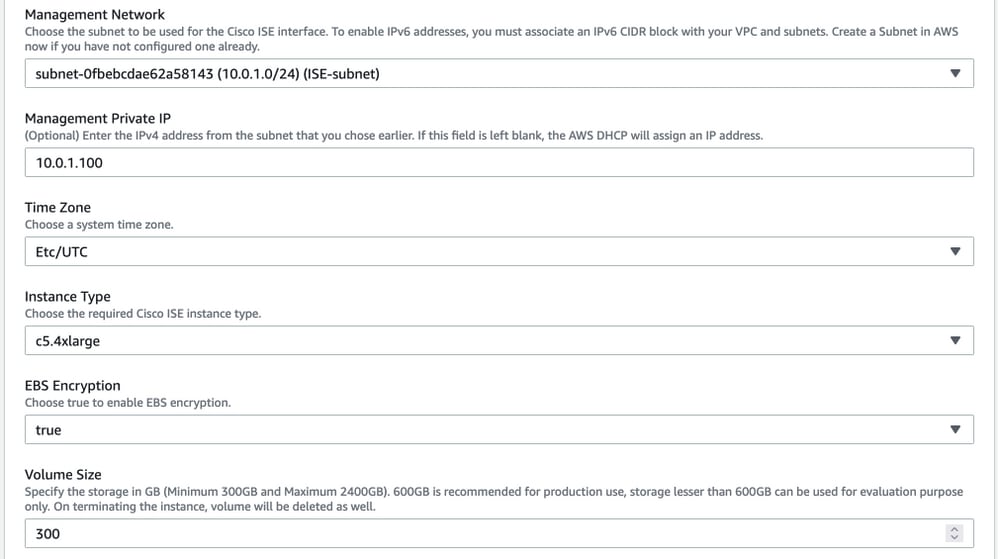

Zet de configuratie van de Instantiegegevens voort met Management Network, Management Private IP, Time Zone, Instantietype, EBS Encryption en Volume Size.

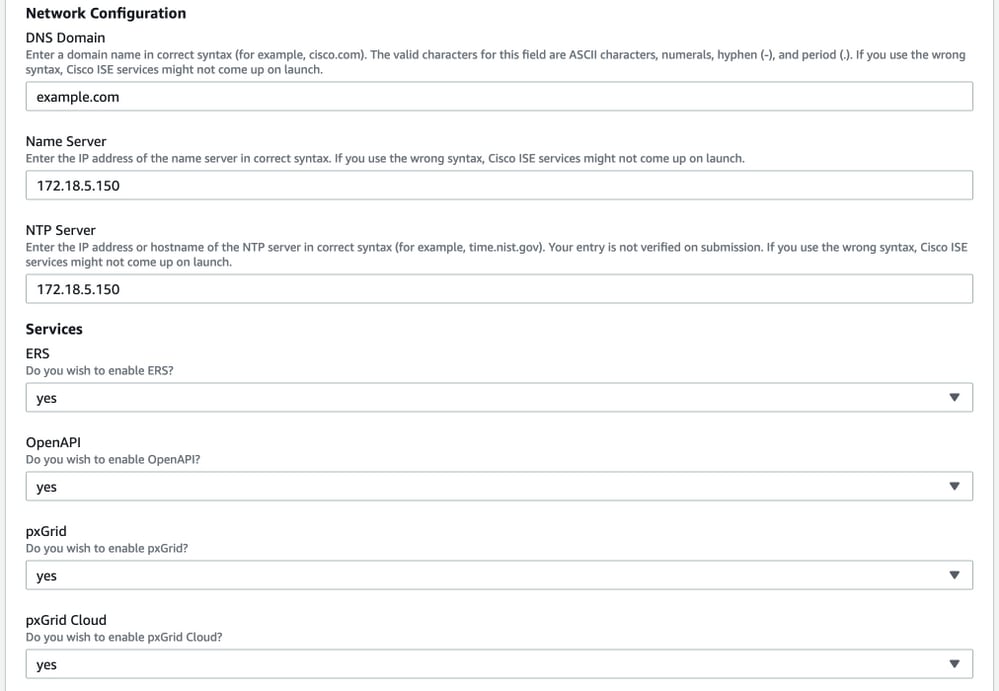

Doorgaan met configuratie van Instantiegegevens met DNS-domein, Naamserver, NTP-service en -services.

Configureer het gebruikerswachtwoord in de GUI en selecteer Volgende.

Er zijn geen wijzigingen vereist op het volgende scherm. Selecteer Volgende.

Ga over het scherm Review Stack, scrollen en selecteer Stack maken.

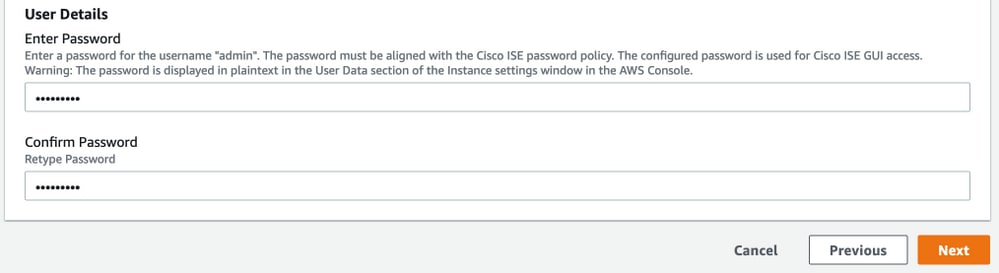

Zodra de Stack is ingezet moet CREATE_COMPLETE status worden gezien.

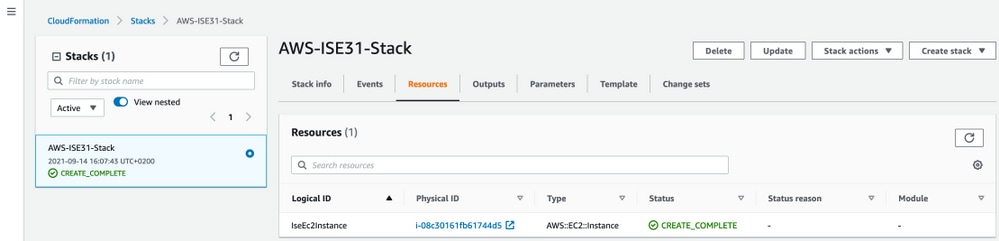

Stap 5. Access ISE op AWS

Om toegang tot ISE te krijgen, navigeer naar het tabblad Resources om de EC2-instantie te bekijken die is gemaakt met CloudForm (in plaats daarvan navigeer naar Services > EC2 > Instellingen om de EC2-instanties te bekijken zoals in de afbeelding wordt getoond.

Selecteer Physical ID om het EC2-menu te openen. Zorg ervoor dat de statuscontrole 2/2 controles heeft doorlopen status.

Selecteer Instantie-ID. ISE kan worden benaderd via Private IPv4-adres/Private IPv4 DNS met SSH of HTTPS-protocol.

Opmerking: Als u toegang tot ISE hebt via Private IPv4-adres/Private IPv4 DNS, zorg er voor dat er netwerkconnectiviteit is voor ISE privé-adres.

Voorbeeld van ISE benaderd via Private IPv4 Address via SSH:

[centos@ip-172-31-42-104 ~]$ ssh -i aws.pem admin@10.0.1.100

The authenticity of host '10.0.1.100 (10.0.1.100)' can't be established.

ECDSA key fingerprint is SHA256:G5NdGZ1rgPYnjnldPcXOLcJg9VICLSxnZA0kn0CfMPs.

ECDSA key fingerprint is MD5:aa:e1:7f:8f:35:e8:44:13:f3:48:be:d3:4f:5f:05:f8.

Are you sure you want to continue connecting (yes/no)? yes

Warning: Permanently added '10.0.1.100' (ECDSA) to the list of known hosts.

Last login: Tue Sep 14 14:36:39 2021 from 172.31.42.104

Failed to log in 0 time(s)

ISE31-2/admin#

Opmerking: Het duurt ongeveer 20 minuten voordat ISE via SSH toegankelijk is. Tot die tijd faalt de verbinding met ISE met "Toestemming ontzegd (openbare sleutel)." (Het stuurprogramma van de VPN-client heeft een fout aangetroffen.) getoond.

Gebruik de optie showapplicatiestatus om te controleren of de services actief zijn:

ISE31-2/admin# show application status ise

ISE PROCESS NAME STATE PROCESS ID

--------------------------------------------------------------------

Database Listener running 27703

Database Server running 127 PROCESSES

Application Server running 47142

Profiler Database running 38593

ISE Indexing Engine running 48309

AD Connector running 56223

M&T Session Database running 37058

M&T Log Processor running 47400

Certificate Authority Service running 55683

EST Service running

SXP Engine Service disabled

TC-NAC Service disabled

PassiveID WMI Service disabled

PassiveID Syslog Service disabled

PassiveID API Service disabled

PassiveID Agent Service disabled

PassiveID Endpoint Service disabled

PassiveID SPAN Service disabled

DHCP Server (dhcpd) disabled

DNS Server (named) disabled

ISE Messaging Service running 30760

ISE API Gateway Database Service running 35316

ISE API Gateway Service running 44900

Segmentation Policy Service disabled

REST Auth Service disabled

SSE Connector disabled

Hermes (pxGrid Cloud Agent) Service disabled

ISE31-2/admin#

Opmerking: Het duurt ongeveer 10-15 minuten aangezien SSH beschikbaar is voor ISE-services om te kunnen overgaan naar een actieve staat.

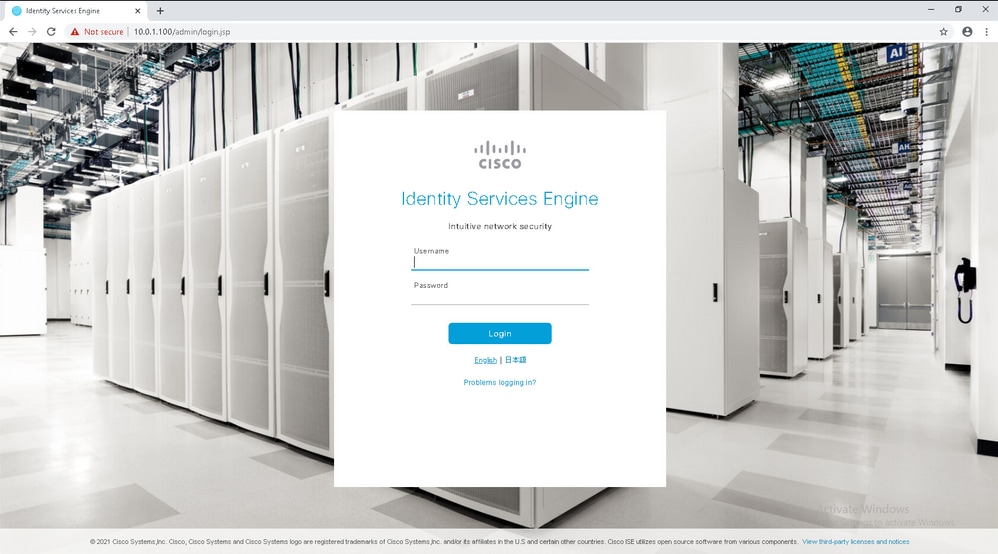

Nadat de Application Server in bedrijf is in de staat, kunt u ISE via GUI benaderen zoals in de afbeelding wordt weergegeven.

Stap 6. Configureer gedistribueerde implementatie tussen ISE en ISE op AWS op Prem

Meld u aan bij On-Prem ISE en navigeer naar Administratie > Systeem > Plaatsing. Selecteer het knooppunt en selecteer Primair maken. Navigeer terug naar Beheer > Systeem > Plaatsing, selecteer Registreer. Configuratie van Host FQDN van ISE op AWS, gebruikersnaam en wachtwoord van GUI. Klik op Volgende.

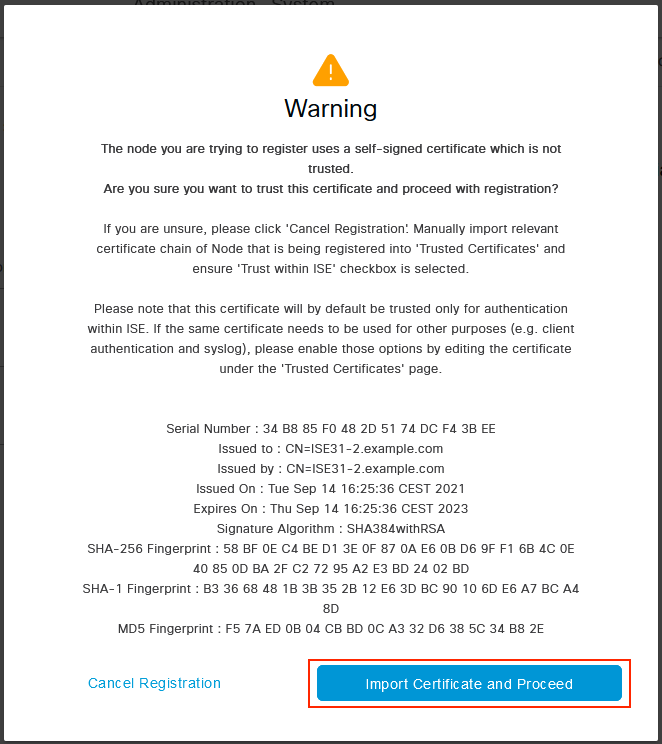

Omdat de zelfgetekende certificaten in deze topologie worden gebruikt, kunt u Admin-certificaten aan de Trusted Store Selecteren Importeren en vervolgens doorgaan.

Selecteer de persona's van uw keuze en klik op Indienen.

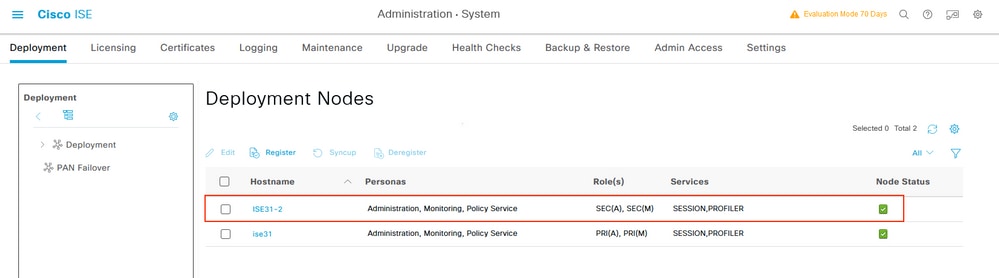

Nadat de synchronisatie is voltooid, wordt het knooppunt naar de aangesloten toestand overgeschakeld en wordt het groene selectieteken ertegen weergegeven.

Stap 7. Integratie van ISE met on-Prem AD

Navigeer naar Administratie > identiteitsbeheer > Externe identiteitsbronnen. Selecteer Actieve Map en selecteer Toevoegen.

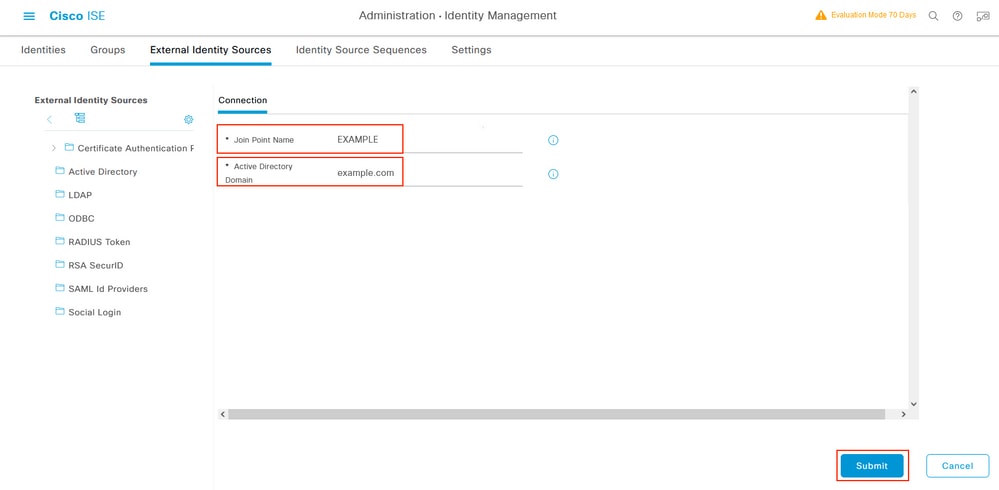

Configuratie Joint Point Name en Active Directory Domain, selecteer Inzenden.

Om beide knooppunten met Actieve Map te integreren selecteert u Ja.

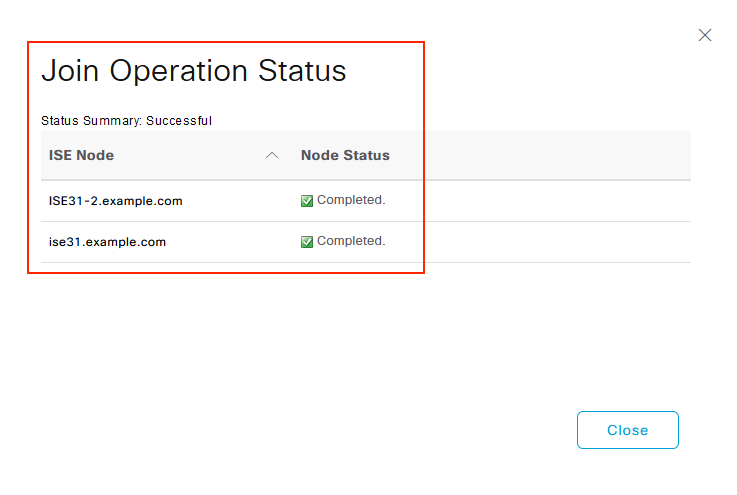

Voer AD-gebruikersnaam en wachtwoord in en klik op OK. Zodra de ISE-knooppunten met succes zijn geïntegreerd in de actieve map, verandert de status van knooppunt in voltooid.

Beperkingen

Raadpleeg voor ISE over AWS-beperkingen het gedeelte met bekende beperkingen van de ISE Admin Guide.

Verifiëren

Gebruik dit gedeelte om te bevestigen dat de configuratie correct werkt.

Om verificatie van de verificatie op ISE PSN op AWS uit te voeren, navigeer naar Operations > Straal > Live Logs en bevestig in de serverkolom ISE op AWS PSN.

Problemen oplossen

Deze sectie verschaft informatie die u kunt gebruiken om problemen met uw configuratie op te lossen.

Creatie van CloudFormation Stack is mislukt

Creatie van de Stack van de CloudFormation kan om meerdere redenen falen, is één van hen wanneer u die Veiligheidsgroep van VPN selecteert die van het Netwerk van het Beheer van ISE verschilt. De fout lijkt op de fout in de afbeelding.

Oplossing:

Zorg ervoor dat u de Security Group van dezelfde VPC oppelt. Navigeer naar beveiligingsgroepen onder de VPC-service en neem nota van de beveiligingsgroep-ID, controleer of deze overeenkomt met de juiste VPC (waar ISE verblijft), controleer VPC-id.

Connectiviteitsproblemen

Er kunnen meerdere problemen zijn die de verbinding met ISE op AWS niet kunnen veroorzaken.

1. Connectiviteitsprobleem als gevolg van foutieve beveiligingsgroepen.

Oplossing: ISE kan niet bereikbaar zijn via het On-Prem netwerk of zelfs binnen AWS netwerken als Beveiligingsgroepen verkeerd zijn geconfigureerd. Zorg ervoor dat de vereiste protocollen en poorten zijn toegestaan in de Security Group die aan het ISE-netwerk is gekoppeld. Raadpleeg de ISE-poortreferentie voor vereiste poorten om te openen.

2. Connectiviteitsproblemen als gevolg van foutieve routing.

Oplossing: Vanwege de complexiteit van de topologie is het makkelijk om bepaalde routes tussen het On-Prem netwerk en AWS te missen. Voordat u ISE-functies kunt gebruiken, dient u ervoor te zorgen dat de end-to-end connectiviteit op zijn plaats is.

Bijlage

Configuratie van switch AAA/Radius

aaa new-model

!

!

aaa group server radius ISE-Group

server name ISE31-2

server name ISE31-1

!

aaa authentication dot1x default group ISE-Group

aaa authorization network default group ISE-Group

aaa accounting dot1x default start-stop group ISE-Group

!

aaa server radius dynamic-author

client 172.18.5.100 server-key cisco

client 10.0.1.100 server-key cisco

!

aaa session-id common

!

dot1x system-auth-control

!

vlan 1805

!

interface GigabitEthernet1/0/2

description VMWIN10

switchport access vlan 1805

switchport mode access

authentication host-mode multi-auth

authentication order dot1x mab

authentication priority dot1x mab

authentication port-control auto

mab

dot1x pae authenticator

!

interface Vlan1805

ip address 172.18.5.3 255.255.255.0

!

!

radius server ISE31-1

address ipv4 172.18.5.100 auth-port 1645 acct-port 1646

key cisco

!

radius server ISE31-2

address ipv4 10.0.1.100 auth-port 1645 acct-port 1646

key cisco

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

2.0 |

12-Oct-2021 |

Eerste release |

1.0 |

12-Oct-2021 |

Eerste vrijgave |

Bijgedragen door Cisco-engineers

- Eugene KorneychukCisco TAC technische Leider

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback