Gebruik OpenAPI om informatie over ISE-certificaten op te halen op ISE 3.3

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

Dit document beschrijft de procedure voor het gebruik van openAPI om het Cisco Identity Services Engine (ISE)-certificaat te beheren.

Achtergrond

Geconfronteerd met toenemende complexiteit op het gebied van netwerkbeveiliging en -beheer voor ondernemingen, introduceert Cisco ISE 3.1 OpenAPI-geformatteerde API's die het beheer van de levenscyclus van certificaten stroomlijnen, en een gestandaardiseerde en geautomatiseerde interface bieden voor efficiënte en veilige certificaatbewerkingen, waardoor beheerders sterke beveiligingsprocedures kunnen afdwingen en netwerknaleving kunnen handhaven.

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- Cisco Identity Services Engine (ISE)

- REST API

- Python

Gebruikte componenten

- ISE-lijnkaart 3.3

- Python 3.10.0

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Configureren

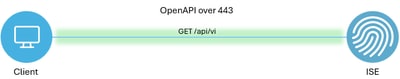

Netwerkdiagram

Topologie

Topologie

Configuratie op ISE

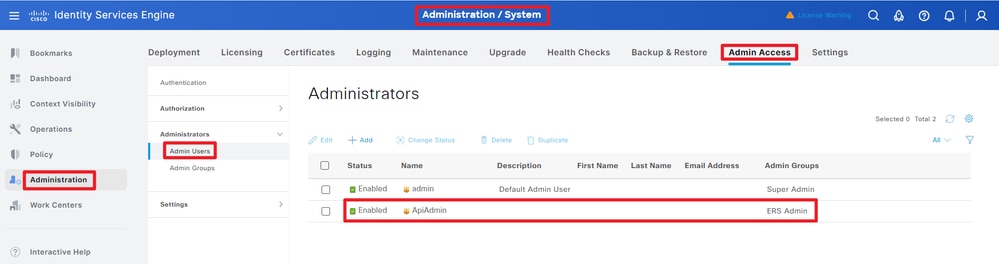

Stap 1: Voeg een Open API Admin account toe

Om een API-beheerder toe te voegen, navigeer naar Beheer > Systeem > Admin Access > Beheerders > Admin Gebruikers > Add.

API-beheerder

API-beheerder

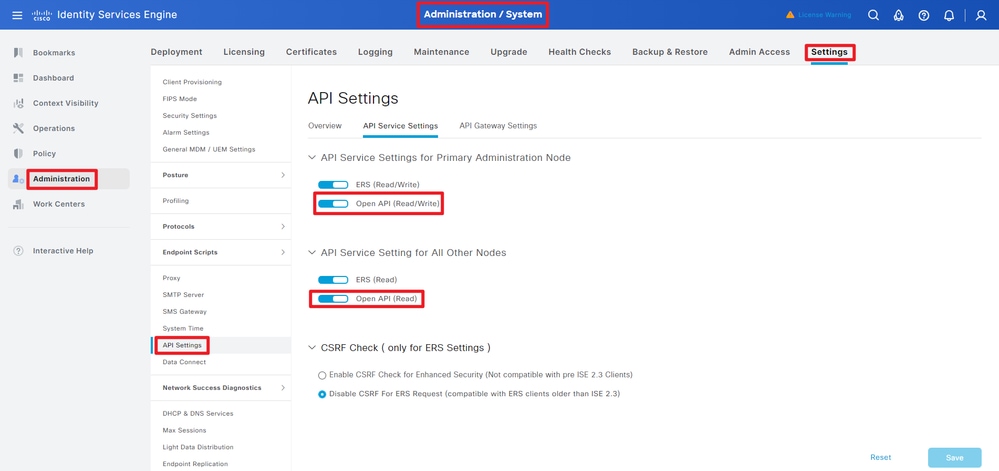

Stap 2: Open API inschakelen op ISE

Open API is standaard uitgeschakeld op ISE. Om het in te schakelen, navigeer naar Beheer > Systeem > Instellingen > API-instellingen > API-serviceinstellingen. Schakel de opties voor Open API in. Klik op Save (Opslaan).

OpenAPI inschakelen

OpenAPI inschakelen

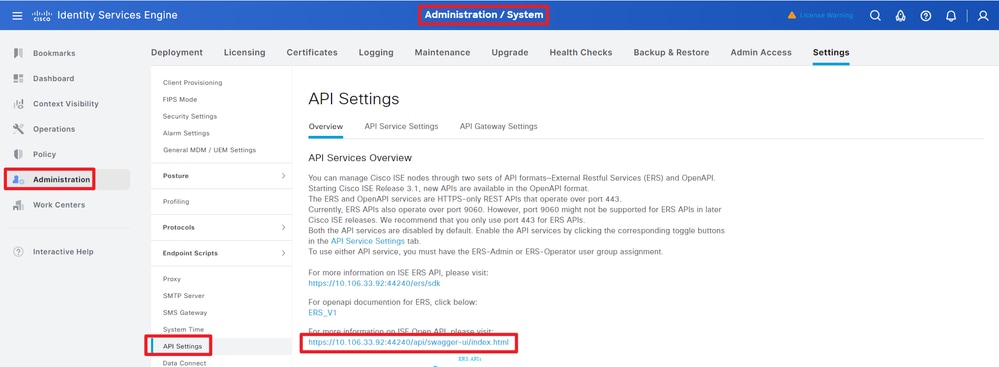

Stap 3: Verken de open API van ISE

Ga naar Beheer > Systeem > Instellingen > API-instellingen > Overzicht. Klik op Open API bezoek link.

Bezoek OpenAPI

Bezoek OpenAPI

Python-voorbeelden

Ontvang alle systeemcertificaten van een bepaald knooppunt

De API geeft een lijst van alle certificaten van een bepaald ISE-knooppunt.

Stap 1: Vereiste informatie voor een API-oproep.

| Methode | KRIJGEN |

| URL |

https://<ISE-PAN-IP>/api/v1/certs/system-certificate/<ISE-Node-Hostname>

|

| referenties | Open API-accountreferenties gebruiken |

| Koppen |

Aanvaarden: aanvraag/json

Content-Type: applicatie/json

|

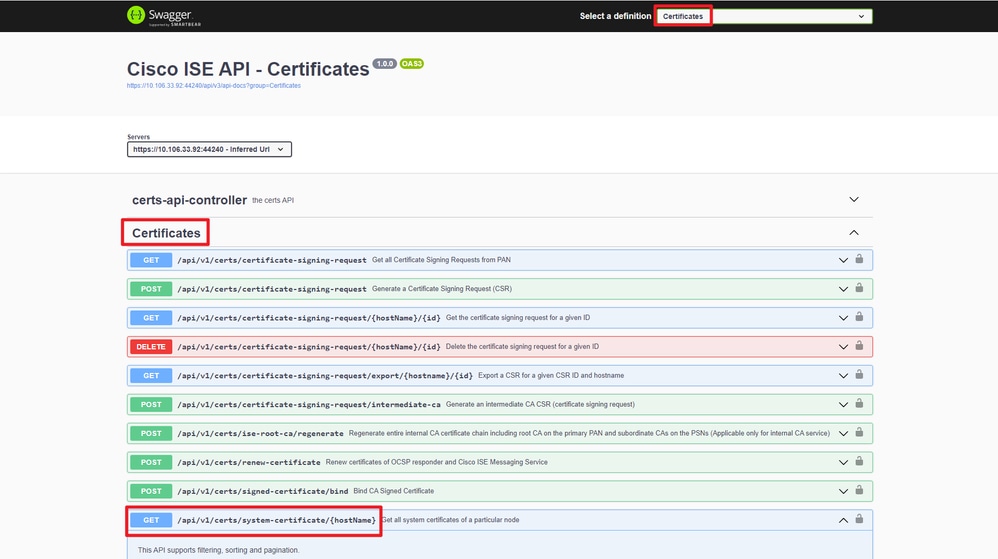

Stap 2: Zoek de URL die wordt gebruikt om certificaten van een bepaalde ISE-knooppunt op te halen.

API-URI

API-URI

Stap 3: Hier is het voorbeeld van de Python-code. Kopieert en plakt de inhoud. Vervang de ISE IP, gebruikersnaam, wachtwoord. Opslaan als een python-bestand voor uitvoering.

Zorg voor een goede verbinding tussen ISE en het apparaat waarop het voorbeeld van de pythoncode wordt uitgevoerd.

from requests.auth import HTTPBasicAuth

import requests

requests.packages.urllib3.disable_warnings()

if __name__ == "__main__":

url = "https://10.106.33.92/api/v1/certs/system-certificate/ISE-DLC-CFME02-PSN"

headers = {"Accept": "application/json", "Content-Type": "application/json"}

basicAuth = HTTPBasicAuth("ApiAdmin", "Admin123")

response = requests.get(url=url, auth=basicAuth, headers=headers, verify=False)

print("Return Code:")

print(response.status_code)

print("Expected Outputs:")

print(response.json())Hier is het voorbeeld van de verwachte outputs.

Return Code:

200

Expected Outputs:

{'response': [{'id': '5b5b28e4-2a51-495c-8413-610190e1070b', 'friendlyName': 'Default self-signed saml server certificate - CN=SAML_ISE-DLC-CFME02-PSN.cisco.com', 'serialNumberDecimalFormat': '171164606212827159112166844026', 'issuedTo': 'SAML_ISE-DLC-CFME02-PSN.cisco.com', 'issuedBy': 'SAML_ISE-DLC-CFME02-PSN.cisco.com', 'validFrom': 'Fri Mar 29 01:14:22 CST 2024', 'expirationDate': 'Wed Mar 28 01:14:22 CST 2029', 'usedBy': 'Not in use', 'keySize': 4096, 'groupTag': '', 'selfSigned': True, 'signatureAlgorithm': 'SHA384withRSA', 'portalsUsingTheTag': '', 'sha256Fingerprint': '42ad8eeec643fce00605ac34aaf88ca5d687117591a2a4431b656dad8ce9616b', 'link': {'rel': 'self', 'href': 'https://10.106.33.92/api/v1/certs/system-certificate/ISE-DLC-CFME02-PSN/5b5b28e4-2a51-495c-8413-610190e1070b', 'type': 'application/json'}}, {'id': '8460950e-fd02-43f6-b1ea-abfa592cb641', 'friendlyName': 'CN=ISE-DLC-CFME02-PSN.cisco.com, OU=Certificate Services System Certificate#Certificate Services Endpoint Sub CA - ISE-DLC-CFME02-PSN#00003', 'serialNumberDecimalFormat': '27546245129667566853665077095037707664', 'issuedTo': 'ISE-DLC-CFME02-PSN.cisco.com', 'issuedBy': 'Certificate Services Endpoint Sub CA - ISE-DLC-CFME02-PSN', 'validFrom': 'Thu Mar 28 16:24:11 CST 2024', 'expirationDate': 'Thu Mar 29 16:24:11 CST 2029', 'usedBy': 'pxGrid', 'keySize': 4096, 'groupTag': '', 'selfSigned': False, 'signatureAlgorithm': 'SHA256withRSA', 'portalsUsingTheTag': '', 'sha256Fingerprint': 'a3c67ea007db0fd5672b471ea614a33c57f1ec55182b436cd0b386ebd88a141c', 'link': {'rel': 'self', 'href': 'https://10.106.33.92/api/v1/certs/system-certificate/ISE-DLC-CFME02-PSN/8460950e-fd02-43f6-b1ea-abfa592cb641', 'type': 'application/json'}}, {'id': 'ee5a1a18-4bba-49b5-960b-eabb4418ab5a', 'friendlyName': 'CN=ISE-DLC-CFME02-PSN.cisco.com, OU=ISE Messaging Service#Certificate Services Endpoint Sub CA - ISE-DLC-CFME02-PSN#00004', 'serialNumberDecimalFormat': '108100957755910846563764359601813445413', 'issuedTo': 'ISE-DLC-CFME02-PSN.cisco.com', 'issuedBy': 'Certificate Services Endpoint Sub CA - ISE-DLC-CFME02-PSN', 'validFrom': 'Thu Mar 28 16:24:12 CST 2024', 'expirationDate': 'Thu Mar 29 16:24:12 CST 2029', 'usedBy': 'ISE Messaging Service', 'keySize': 4096, 'groupTag': '', 'selfSigned': False, 'signatureAlgorithm': 'SHA256withRSA', 'portalsUsingTheTag': '', 'sha256Fingerprint': '3cf23d21cdae3bb412a24d3949a4e1e36666b7188fba24f15161be205c2de84a', 'link': {'rel': 'self', 'href': 'https://10.106.33.92/api/v1/certs/system-certificate/ISE-DLC-CFME02-PSN/ee5a1a18-4bba-49b5-960b-eabb4418ab5a', 'type': 'application/json'}}, {'id': '06024b57-e21d-44f7-ade9-f27835f825cd', 'friendlyName': 'CN=ISE-DLC-CFME02-PSN.cisco.com, OU=ISE Messaging Service#Certificate Services Endpoint Sub CA - ISE-DLC-CFME02-PSN#00001', 'serialNumberDecimalFormat': '161050984501207870146216443017020239440', 'issuedTo': 'ISE-DLC-CFME02-PSN.cisco.com', 'issuedBy': 'Certificate Services Endpoint Sub CA - ISE-DLC-CFME02-PSN', 'validFrom': 'Thu Mar 28 01:32:39 CST 2024', 'expirationDate': 'Thu Mar 29 01:32:39 CST 2029', 'usedBy': 'Not in use', 'keySize': 4096, 'groupTag': '', 'selfSigned': False, 'signatureAlgorithm': 'SHA256withRSA', 'portalsUsingTheTag': '', 'sha256Fingerprint': '53ebe08309e787d503a484538efe7631c89c6faa34371807cd98fd22a0ea3f4a', 'link': {'rel': 'self', 'href': 'https://10.106.33.92/api/v1/certs/system-certificate/ISE-DLC-CFME02-PSN/06024b57-e21d-44f7-ade9-f27835f825cd', 'type': 'application/json'}}, {'id': 'ba0833e1-d1b6-4080-bcf8-ef088cdcd2c8', 'friendlyName': 'CN=ISE-DLC-CFME02-PSN.cisco.com, OU=Certificate Services System Certificate#Certificate Services Endpoint Sub CA - ISE-DLC-CFME02-PSN#00002', 'serialNumberDecimalFormat': '47010535375030235417054492045580827528', 'issuedTo': 'ISE-DLC-CFME02-PSN.cisco.com', 'issuedBy': 'Certificate Services Endpoint Sub CA - ISE-DLC-CFME02-PSN', 'validFrom': 'Thu Mar 28 01:32:29 CST 2024', 'expirationDate': 'Thu Mar 29 01:32:29 CST 2029', 'usedBy': 'Not in use', 'keySize': 4096, 'groupTag': '', 'selfSigned': False, 'signatureAlgorithm': 'SHA256withRSA', 'portalsUsingTheTag': '', 'sha256Fingerprint': '656866d5143561929466b68d0bd207b67b3ae62cc69746fcef20a25000737d1c', 'link': {'rel': 'self', 'href': 'https://10.106.33.92/api/v1/certs/system-certificate/ISE-DLC-CFME02-PSN/ba0833e1-d1b6-4080-bcf8-ef088cdcd2c8', 'type': 'application/json'}}, {'id': '6c9c6d94-e693-4864-82cb-85ea37fd9527', 'friendlyName': 'Default self-signed saml server certificate - CN=SAML_ISE-BGL-CFME01-PAN.cisco.com', 'serialNumberDecimalFormat': '17112682887682578269840298717', 'issuedTo': 'SAML_ISE-BGL-CFME01-PAN.cisco.com', 'issuedBy': 'SAML_ISE-BGL-CFME01-PAN.cisco.com', 'validFrom': 'Sun Mar 24 16:18:08 CST 2024', 'expirationDate': 'Fri Mar 23 16:18:08 CST 2029', 'usedBy': 'SAML', 'keySize': 4096, 'groupTag': '', 'selfSigned': True, 'signatureAlgorithm': 'SHA384withRSA', 'portalsUsingTheTag': '', 'sha256Fingerprint': '010365518c6282e7fe54aa0b593433a2ae912000a3c76e0b2763b866bc7304e9', 'link': {'rel': 'self', 'href': 'https://10.106.33.92/api/v1/certs/system-certificate/ISE-DLC-CFME02-PSN/6c9c6d94-e693-4864-82cb-85ea37fd9527', 'type': 'application/json'}}, {'id': '9a7751ba-d630-43f2-b43d-bcf431dffa97', 'friendlyName': 'Default self-signed server certificate', 'serialNumberDecimalFormat': '17116455823360843797526070457', 'issuedTo': 'ISE-DLC-CFME02-PSN.cisco.com', 'issuedBy': 'ISE-DLC-CFME02-PSN.cisco.com', 'validFrom': 'Fri Mar 29 01:06:22 CST 2024', 'expirationDate': 'Sun Mar 29 01:06:22 CST 2026', 'usedBy': 'EAP Authentication, Admin, Portal, RADIUS DTLS', 'keySize': 4096, 'groupTag': 'Default Portal Certificate Group', 'selfSigned': True, 'signatureAlgorithm': 'SHA384withRSA', 'portalsUsingTheTag': 'BYOD Portal (default), Blocked List Portal (default), Certificate Provisioning Portal (default), Client Provisioning Portal (default), Hotspot Guest Portal (default), ISE Portal (default), MDM Portal (default), My Devices Portal (default), Self-Registered Guest Portal (default), Sponsor Portal (default), Sponsored Guest Portal (default)', 'sha256Fingerprint': 'f498da0b64fac68318f1f8f195e915c1000265d8950f610ec3bb9c75822739bd', 'link': {'rel': 'self', 'href': 'https://10.106.33.92/api/v1/certs/system-certificate/ISE-DLC-CFME02-PSN/9a7751ba-d630-43f2-b43d-bcf431dffa97', 'type': 'application/json'}}], 'nextPage': None, 'previousPage': None, 'version': '1.0.1'}Systeemcertificaat van een bepaald knooppunt verkrijgen via ID

Deze API geeft details van een systeemcertificaat van een bepaald knooppunt op basis van een gegeven hostnaam en ID.

Stap 1: Vereiste informatie voor een API-oproep.

| Methode | KRIJGEN |

| URL |

https://<ISE-PAN-IP>/api/v1/certs/system-certificate/<ISE-Node-Hostname>/<ID-of-Certificate>

|

| referenties | Open API-accountreferenties gebruiken |

| Koppen |

Aanvaarden: aanvraag/json

Content-Type: applicatie/json

|

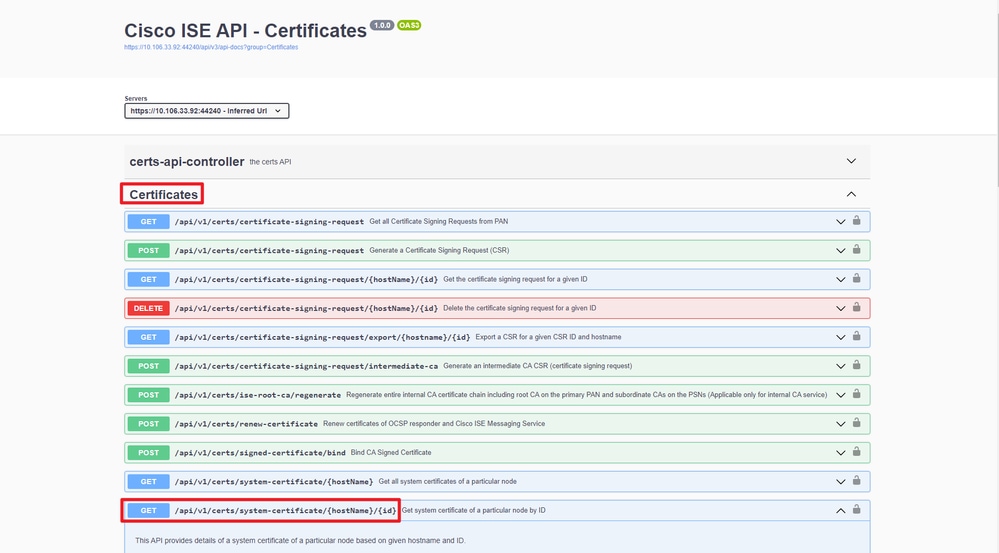

Stap 2: Zoek de URL die wordt gebruikt om het certificaat van een bepaald knooppunt op te halen op basis van de gegeven hostnaam en ID.

API-URI

API-URI

Stap 3: Hier is het voorbeeld van de Python-code. Kopieert en plakt de inhoud. Vervang de ISE IP, gebruikersnaam, wachtwoord. Opslaan als een python-bestand voor uitvoering.

Zorg voor een goede verbinding tussen ISE en het apparaat waarop het voorbeeld van de pythoncode wordt uitgevoerd.

from requests.auth import HTTPBasicAuth import requests requests.packages.urllib3.disable_warnings() if __name__ == "__main__": url = "https://10.106.33.92/api/v1/certs/system-certificate/ISE-DLC-CFME02-PSN/5b5b28e4-2a51-495c-8413-610190e1070b" headers = {"Accept": "application/json", "Content-Type": "application/json"} basicAuth = HTTPBasicAuth("ApiAdmin", "Admin123") response = requests.get(url=url, auth=basicAuth, headers=headers, verify=False) print("Return Code:") print(response.status_code) print("Expected Outputs:") print(response.json())

Opmerking: de ID is afkomstig van API-uitgangen in stap 3 van "Get All System Certificates Of A Particular Node", bijvoorbeeld, 5b5b28e4-2a51-495c-8413-610190e1070b is "Default self-signed saml server certificate - CN=SAML_ISE-DLC-CFME02-PSN.cisco.com".

Hier is het voorbeeld van de verwachte outputs.

Return Code:

200

Expected Outputs:

{'response': {'id': '5b5b28e4-2a51-495c-8413-610190e1070b', 'friendlyName': 'Default self-signed saml server certificate - CN=SAML_ISE-DLC-CFME02-PSN.cisco.com', 'serialNumberDecimalFormat': '171164606212827159112166844026', 'issuedTo': 'SAML_ISE-DLC-CFME02-PSN.cisco.com', 'issuedBy': 'SAML_ISE-DLC-CFME02-PSN.cisco.com', 'validFrom': 'Fri Mar 29 01:14:22 CST 2024', 'expirationDate': 'Wed Mar 28 01:14:22 CST 2029', 'usedBy': 'Not in use', 'keySize': 4096, 'groupTag': '', 'selfSigned': True, 'signatureAlgorithm': 'SHA384withRSA', 'portalsUsingTheTag': '', 'sha256Fingerprint': '42ad8eeec643fce00605ac34aaf88ca5d687117591a2a4431b656dad8ce9616b', 'link': {'rel': 'self', 'href': 'https://10.106.33.92/api/v1/certs/system-certificate/ISE-DLC-CFME02-PSN/5b5b28e4-2a51-495c-8413-610190e1070b', 'type': 'application/json'}}, 'version': '1.0.1'}Een lijst met alle vertrouwde certificaten opvragen

De API maakt een lijst van alle vertrouwde certificaten van ISE-cluster.

Stap 1: Vereiste informatie voor een API-oproep.

| Methode | KRIJGEN |

| URL |

https://<ISE-PAN-IP>/api/v1/certs/Trusted-certificate

|

| referenties | Open API-accountreferenties gebruiken |

| Koppen |

Aanvaarden: aanvraag/json

Content-Type: applicatie/json

|

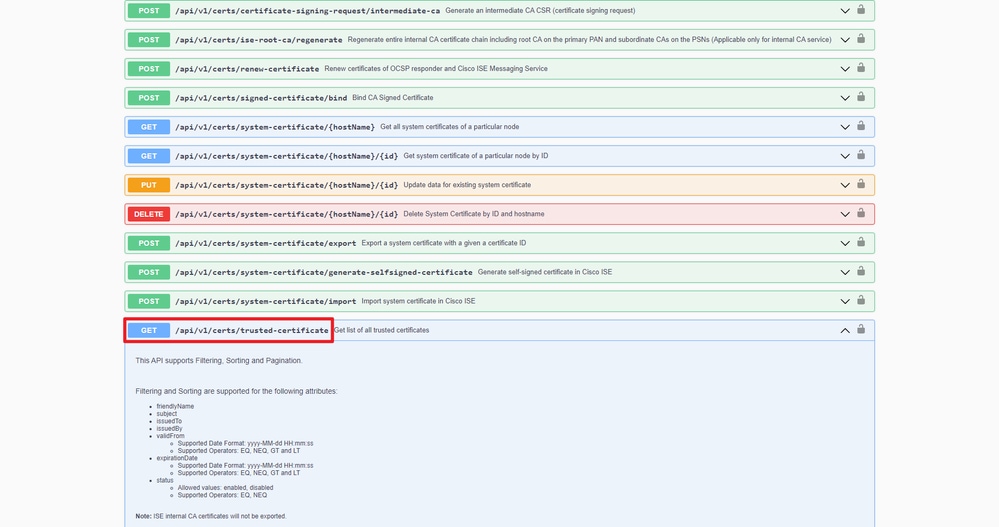

Stap 2: Zoek de URL die wordt gebruikt om vertrouwde certificaten op te halen.

API-URI

API-URI

Stap 3: Hier is het voorbeeld van de Python-code. Kopieert en plakt de inhoud. Vervang de ISE IP, gebruikersnaam, wachtwoord. Opslaan als een python-bestand voor uitvoering.

Zorg voor een goede verbinding tussen ISE en het apparaat waarop het voorbeeld van de pythoncode wordt uitgevoerd.

from requests.auth import HTTPBasicAuth import requests requests.packages.urllib3.disable_warnings() if __name__ == "__main__": url = "https://10.106.33.92/api/v1/certs/trusted-certificate" headers = {"Accept": "application/json", "Content-Type": "application/json"} basicAuth = HTTPBasicAuth("ApiAdmin", "Admin123") response = requests.get(url=url, auth=basicAuth, headers=headers, verify=False) print("Return Code:") print(response.status_code) print("Expected Outputs:") print(response.json())Hier is het voorbeeld van de verwachte output.(weggelaten)

Return Code:

200

Expected Outputs:

{'response': [{'id': '147d97cc-6ce9-43d7-9928-8cd0fa83e140', 'friendlyName': 'VeriSign Class 3 Public Primary Certification Authority', 'subject': 'CN=VeriSign Class 3 Public Primary Certification Authority - G5,OU=(c) 2006 VeriSign\\, Inc. - For authorized use only,OU=VeriSign Trust Network,O=VeriSign\\, Inc.,C=US', 'issuedTo': 'VeriSign Class 3 Public Primary Certification Authority - G5', 'issuedBy': 'VeriSign Class 3 Public Primary Certification Authority - G5', 'keySize': '2048', 'signatureAlgorithm': 'SHA1withRSA', 'validFrom': 'Wed Nov 08 08:00:00 CST 2006', 'expirationDate': 'Thu Jul 17 07:59:59 CST 2036', 'serialNumberDecimalFormat': '33037644167568058970164719475676101450', 'description': 'Auto imported for secure connection to cisco.com/perfigo.com', 'status': 'Enabled', 'trustedFor': 'Cisco Services', 'internalCA': False, 'downloadCRL': 'off', 'crlDistributionUrl': None, 'automaticCRLUpdate': 'on', 'automaticCRLUpdatePeriod': '5', 'automaticCRLUpdateUnits': 'Minutes', 'nonAutomaticCRLUpdatePeriod': '1', 'nonAutomaticCRLUpdateUnits': 'Hours', 'crlDownloadFailureRetries': '10', 'crlDownloadFailureRetriesUnits': 'Minutes', 'authenticateBeforeCRLReceived': 'off', 'ignoreCRLExpiration': 'off', 'enableServerIdentityCheck': 'off', 'enableOCSPValidation': 'off', 'selectedOCSPService': '', 'rejectIfNoStatusFromOCSP': 'off', 'rejectIfUnreachableFromOCSP': 'off', 'sha256Fingerprint': '9acfab7e43c8d880d06b262a94deeee4b4659989c3d0caf19baf6405e41ab7df', 'link': {'rel': 'self', 'href': 'https://10.106.33.92/api/v1/certs/trusted-certificate/147d97cc-6ce9-43d7-9928-8cd0fa83e140', 'type': 'application/json'}},{'id': '2ed8db2d-a93c-45a7-b0de-4ee52978bf36', 'friendlyName': 'Certificate Services Endpoint Sub CA - ISE-RTP-CFME02-MNT#00026', 'subject': 'CN=Certificate Services Endpoint Sub CA - ISE-RTP-CFME02-MNT', 'issuedTo': 'Certificate Services Endpoint Sub CA - ISE-RTP-CFME02-MNT', 'issuedBy': 'Certificate Services Node CA - ISE-BGL-CFME01-PAN', 'keySize': '4096', 'signatureAlgorithm': 'SHA256withRSA', 'validFrom': 'Fri Jul 05 11:14:45 CST 2024', 'expirationDate': 'Fri Mar 24 16:19:21 CST 2034', 'serialNumberDecimalFormat': '32567431426291188219902826022164975182', 'description': "Auto import of trust certificate from PSN's CA server", 'status': 'Enabled', 'trustedFor': 'Infrastructure,Endpoints', 'internalCA': True, 'downloadCRL': 'off', 'crlDistributionUrl': None, 'automaticCRLUpdate': 'on', 'automaticCRLUpdatePeriod': '5', 'automaticCRLUpdateUnits': 'Minutes', 'nonAutomaticCRLUpdatePeriod': '1', 'nonAutomaticCRLUpdateUnits': 'Hours', 'crlDownloadFailureRetries': '10', 'crlDownloadFailureRetriesUnits': 'Minutes', 'authenticateBeforeCRLReceived': 'off', 'ignoreCRLExpiration': 'off', 'enableServerIdentityCheck': 'off', 'enableOCSPValidation': 'on', 'selectedOCSPService': 'Internal_OCSP_Service', 'rejectIfNoStatusFromOCSP': 'on', 'rejectIfUnreachableFromOCSP': 'off', 'sha256Fingerprint': '6162311dcf7a2517a6bb454b9e7e46ad64cbf4be1fcfc73680730304c94e28f7', 'link': {'rel': 'self', 'href': 'https://10.106.33.92/api/v1/certs/trusted-certificate/2ed8db2d-a93c-45a7-b0de-4ee52978bf36', 'type': 'application/json'}},{'id': '34ae5495-f892-422b-b27e-4e48246b54cc', 'friendlyName': 'Certificate Services OCSP Responder - ISE-RTP-CFME02-MNT#00027', 'subject': 'CN=Certificate Services OCSP Responder - ISE-RTP-CFME02-MNT', 'issuedTo': 'Certificate Services OCSP Responder - ISE-RTP-CFME02-MNT', 'issuedBy': 'Certificate Services Endpoint Sub CA - ISE-RTP-CFME02-MNT', 'keySize': '2048', 'signatureAlgorithm': 'SHA256withRSA', 'validFrom': 'Fri Jul 05 11:16:34 CST 2024', 'expirationDate': 'Fri Jul 06 11:16:34 CST 2029', 'serialNumberDecimalFormat': '32318639486615740757657486695632971049', 'description': "Auto import of trust certificate from PSN's CA server", 'status': 'Enabled', 'trustedFor': 'Infrastructure,Endpoints', 'internalCA': True, 'downloadCRL': 'off', 'crlDistributionUrl': None, 'automaticCRLUpdate': 'on', 'automaticCRLUpdatePeriod': '5', 'automaticCRLUpdateUnits': 'Minutes', 'nonAutomaticCRLUpdatePeriod': '1', 'nonAutomaticCRLUpdateUnits': 'Hours', 'crlDownloadFailureRetries': '10', 'crlDownloadFailureRetriesUnits': 'Minutes', 'authenticateBeforeCRLReceived': 'off', 'ignoreCRLExpiration': 'off', 'enableServerIdentityCheck': 'off', 'enableOCSPValidation': 'off', 'selectedOCSPService': '', 'rejectIfNoStatusFromOCSP': 'off', 'rejectIfUnreachableFromOCSP': 'off', 'sha256Fingerprint': 'bae344121c6fd3b9cfe43c4853406595f450b5d90c474419e8d692e0098a1200', 'link': {'rel': 'self', 'href': 'https://10.106.33.92/api/v1/certs/trusted-certificate/34ae5495-f892-422b-b27e-4e48246b54cc', 'type': 'application/json'}}], 'nextPage': None, 'previousPage': None, 'version': '1.0.1'}Vertrouwenscertificaat per ID verkrijgen

Deze API kan details van een vertrouwenscertificaat weergeven op basis van een gegeven ID.

Stap 1: Vereiste informatie voor een API-oproep.

| Methode | KRIJGEN |

| URL |

https://<ISE-PAN-IP>/api/v1/certs/Trusted-certificate/<ID-of-Certificate>

|

| referenties | Open API-accountreferenties gebruiken |

| Koppen |

Aanvaarden: aanvraag/json

Content-Type: applicatie/json

|

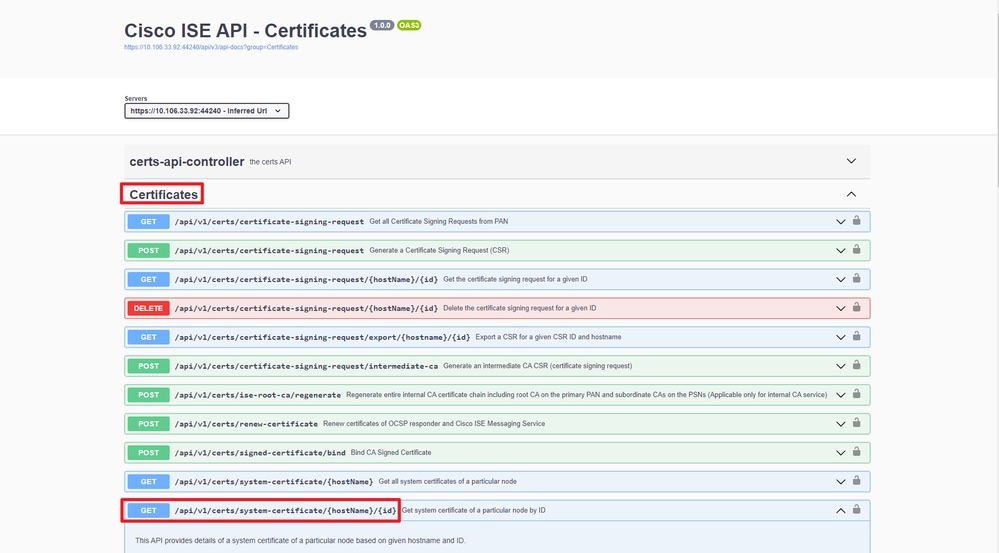

Stap 2: Zoek de URL die wordt gebruikt om implementatieinformatie op te halen.

API-URI

API-URI

Stap 3: Hier is het voorbeeld van de Python-code. Kopieert en plakt de inhoud. Vervang de ISE IP, gebruikersnaam, wachtwoord. Opslaan als een python-bestand voor uitvoering.

Zorg voor een goede verbinding tussen ISE en het apparaat waarop het voorbeeld van de pythoncode wordt uitgevoerd.

from requests.auth import HTTPBasicAuth import requests requests.packages.urllib3.disable_warnings() if __name__ == "__main__": url = "https://10.106.33.92/api/v1/certs/trusted-certificate/147d97cc-6ce9-43d7-9928-8cd0fa83e140" headers = {"Accept": "application/json", "Content-Type": "application/json"} basicAuth = HTTPBasicAuth("ApiAdmin", "Admin123") response = requests.get(url=url, auth=basicAuth, headers=headers, verify=False) print("Return Code:") print(response.status_code) print("Expected Outputs:") print(response.json())

Opmerking: De ID is afkomstig van API-uitgangen in stap 3 van "Get List Of All Trusted Certificates", bijvoorbeeld, 147d97cc-6ce9-43d7-9928-8cd0fa83e140 is "VeriSign Class 3 Public Primary Certification Authority".

Hier is het voorbeeld van de verwachte outputs.

Return Code: 200 Expected Outputs: {'response': {'id': '147d97cc-6ce9-43d7-9928-8cd0fa83e140', 'friendlyName': 'VeriSign Class 3 Public Primary Certification Authority', 'subject': 'CN=VeriSign Class 3 Public Primary Certification Authority - G5,OU=(c) 2006 VeriSign\\, Inc. - For authorized use only,OU=VeriSign Trust Network,O=VeriSign\\, Inc.,C=US', 'issuedTo': 'VeriSign Class 3 Public Primary Certification Authority - G5', 'issuedBy': 'VeriSign Class 3 Public Primary Certification Authority - G5', 'keySize': '2048', 'signatureAlgorithm': 'SHA1withRSA', 'validFrom': 'Wed Nov 08 08:00:00 CST 2006', 'expirationDate': 'Thu Jul 17 07:59:59 CST 2036', 'serialNumberDecimalFormat': '33037644167568058970164719475676101450', 'description': 'Auto imported for secure connection to cisco.com/perfigo.com', 'status': 'Enabled', 'trustedFor': 'Cisco Services', 'internalCA': False, 'downloadCRL': 'off', 'crlDistributionUrl': None, 'automaticCRLUpdate': 'on', 'automaticCRLUpdatePeriod': '5', 'automaticCRLUpdateUnits': 'Minutes', 'nonAutomaticCRLUpdatePeriod': '1', 'nonAutomaticCRLUpdateUnits': 'Hours', 'crlDownloadFailureRetries': '10', 'crlDownloadFailureRetriesUnits': 'Minutes', 'authenticateBeforeCRLReceived': 'off', 'ignoreCRLExpiration': 'off', 'enableServerIdentityCheck': 'off', 'enableOCSPValidation': 'off', 'selectedOCSPService': '', 'rejectIfNoStatusFromOCSP': 'off', 'rejectIfUnreachableFromOCSP': 'off', 'sha256Fingerprint': '9acfab7e43c8d880d06b262a94deeee4b4659989c3d0caf19baf6405e41ab7df', 'link': {'rel': 'self', 'href': 'https://10.106.33.92/api/v1/certs/trusted-certificate/147d97cc-6ce9-43d7-9928-8cd0fa83e140', 'type': 'application/json'}, 'isReferredInPolicy': False}, 'version': '1.0.1'}Problemen oplossen

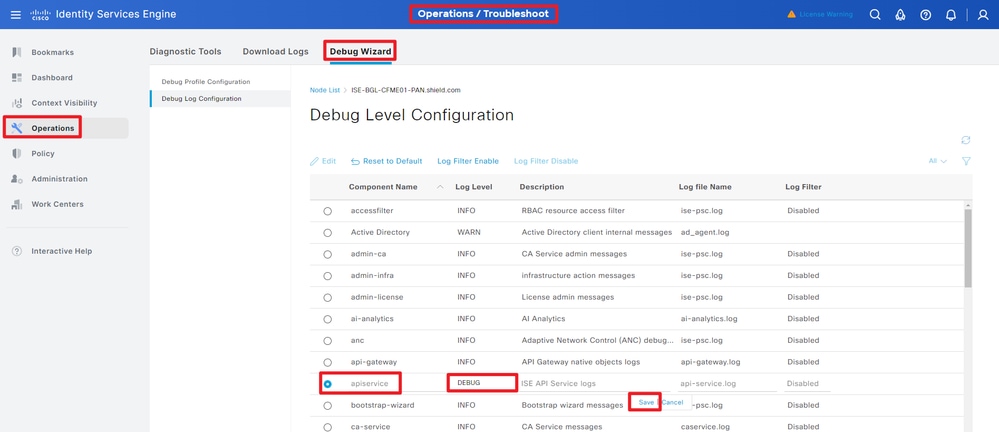

Om problemen op te lossen die betrekking hebben op de Open API's, stelt u het niveau Log voor deapiservice component in op DEBUG in het venster Debug Log Configuration.

Om debug in te schakelen, navigeer naar Operations > Troubleshoot > Debug Wizard > Debug Log Configuration > ISE Node > Appliance.

Debug van API-service

Debug van API-service

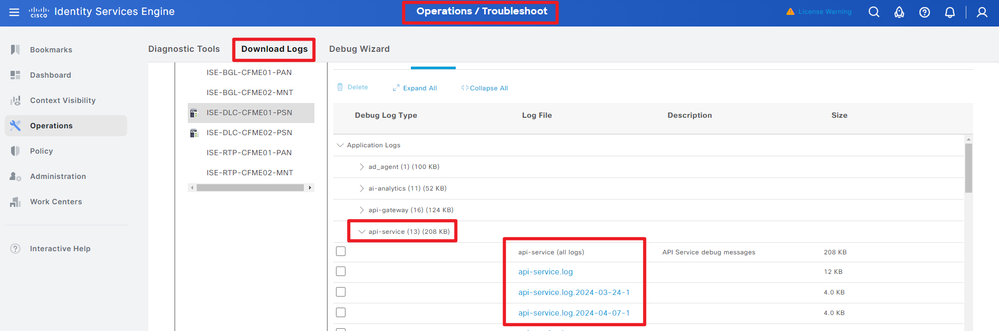

Als u debug-logbestanden wilt downloaden, navigeert u naar Operations > Probleemoplossing > Downloadlogs > ISE PAN-knooppunt > Debug-logbestanden.

Debug logs downloaden

Debug logs downloaden

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

2.0 |

25-Jul-2024 |

Eerste vrijgave |

1.0 |

24-Jul-2024 |

Eerste vrijgave |

Bijgedragen door Cisco-engineers

- Bo PangTechnisch adviseur-engineer

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback