Inleiding

Dit document beschrijft hoe het pakket, andere hulpmiddelen, hulp met controle-vlakke kwesties opneemt wanneer plaats-aan-plaats VPN op Cisco IOS® XE routers wordt besproken.

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- Basiskennis van de configuratie van Cisco IOS® CLI.

- Fundamentele kennis van IKEv2 en IPsec.

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende softwareversies:

- CSR100V - Cisco IOS XE-softwarerelease 16.12.0.

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Achtergrondinformatie

Packet Captures zijn een krachtig hulpmiddel om u te helpen verifiëren of pakketten worden verzonden/ontvangen tussen VPN-peer apparaten. Zij bevestigen ook als het gedrag dat met IPsec-debuggen wordt gezien, uitgelijnd is met de output die op de opnamen is verzameld, aangezien de debuggen een logische interpretatie zijn en de opname de fysieke interactie tussen de peers vertegenwoordigt. Hierdoor kunt u connectiviteitsproblemen bevestigen of weggooien.

Handige tools

Er zijn handige tools die u helpen om de opnamen te configureren, de uitvoer te extraheren en verder te analyseren. Enkele van deze zijn:

- Wireshark: Dit is een bekende en gebruikte open-source pakketanalyzer.

- De monitor vangt: Cisco IOS XE eigenschap op routers die u helpen vangt en verstrekt u een lichte output van wat de verkeersstroom als kijkt, verzameld protocol, en zijn tijdstempels.

Opnamen op IOS XE router configureren

Een opname gebruikt een uitgebreide toegangslijst (ACL) die het te verzamelen type verkeer definieert, en de bron- en doeladressen van de VPN-peers of segmenten van het interessante verkeer. In een tunnelonderhandeling worden de UDP-poort 500 en de poort 4500 gebruikt als NAT-T langs het pad is ingeschakeld. Zodra de onderhandeling voltooid is en de tunnel tot stand is gebracht, maakt het interessante verkeer gebruik van IP-protocol 50 (ESP) of UDP 4500 als NAT-T is ingeschakeld.

Om problemen met de besturingsplane op te lossen, moeten IP-adressen van VPN-peers worden gebruikt om vast te leggen hoe de tunnel wordt onderhandeld.

config terminal

ip access-list extended <ACL name>

permit udp host <local address> host <peer address>

permit udp host <peer address> host <source address>

exit

exit

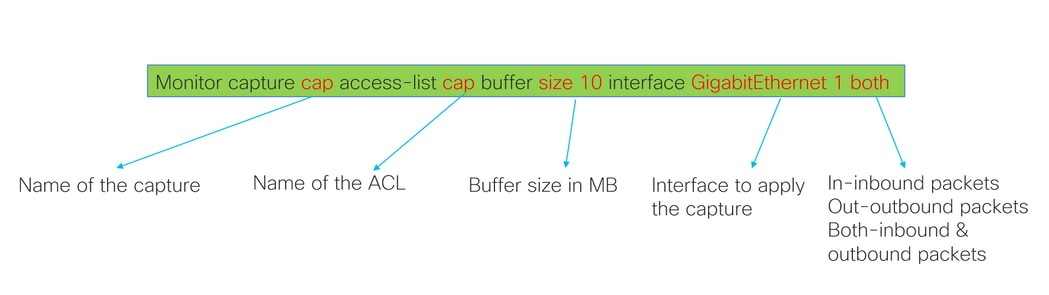

De geconfigureerde ACL wordt gebruikt om het opgenomen verkeer te beperken en wordt op de interface geplaatst die wordt gebruikt om over de tunnel te onderhandelen.

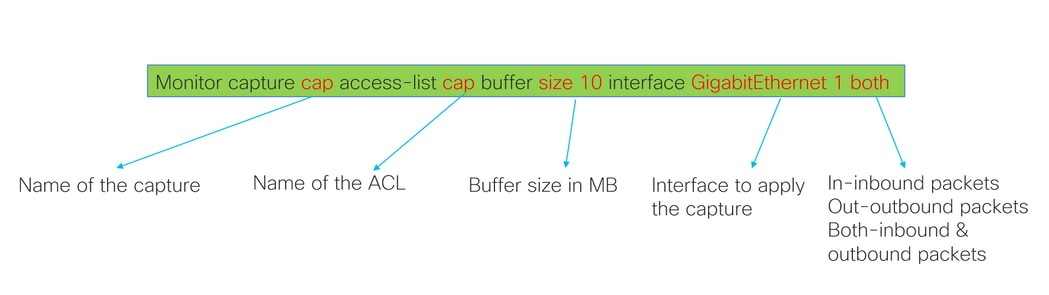

monitor capture <capture name> access-list <ACL name> buffer size <custom buffer size in MB> interface <source interface of teh router> both

Zodra de opname is geconfigureerd, kan deze worden gemanipuleerd om de opname te stoppen, te wissen of het verkeer te extraheren dat met de volgende opdrachten is verzameld:

- Controleer de algemene opnameinformatie: toon monitoropname

- Opname starten/stoppen: monitoropnamekap start/stop

- Controleer of de opnamepakketten worden verzameld: toon monitor Capture cap buffer

- Bekijk een korte output van het verkeer: toon monitor Capture cap buffer kort

- Schakel de opname uit: monitor opnamekap wissen

- Extraheert de opnameoutput:

- afvoerslang monitordop

- monitor Capture cap export bootflash:capture.pcap

De tunnelinrichting analyseren met pakketvastlegging

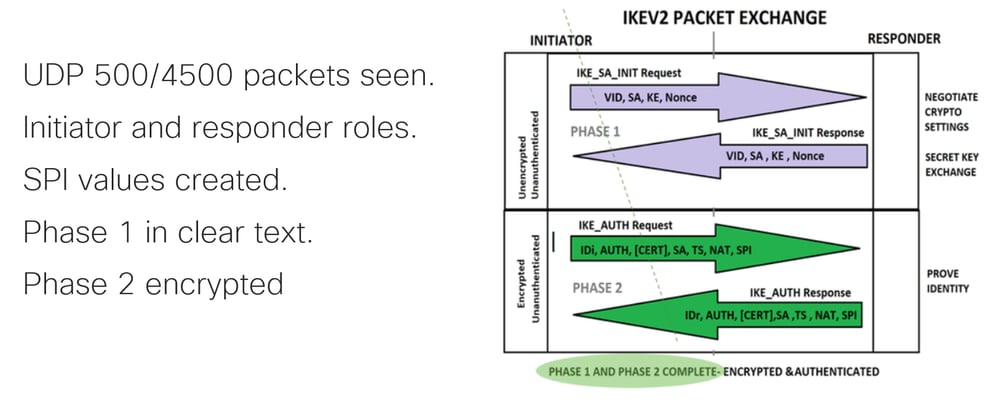

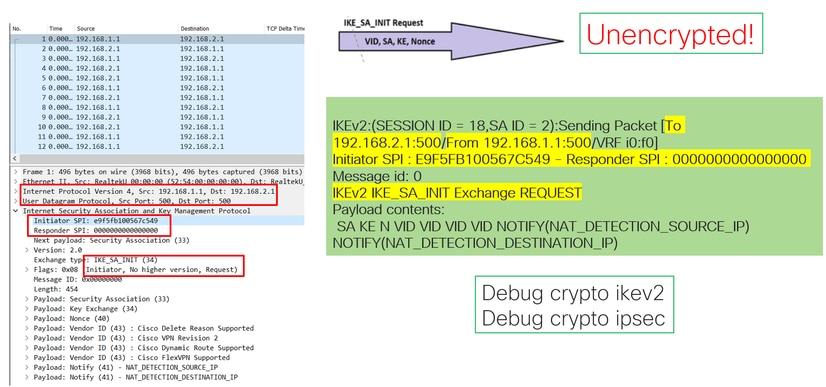

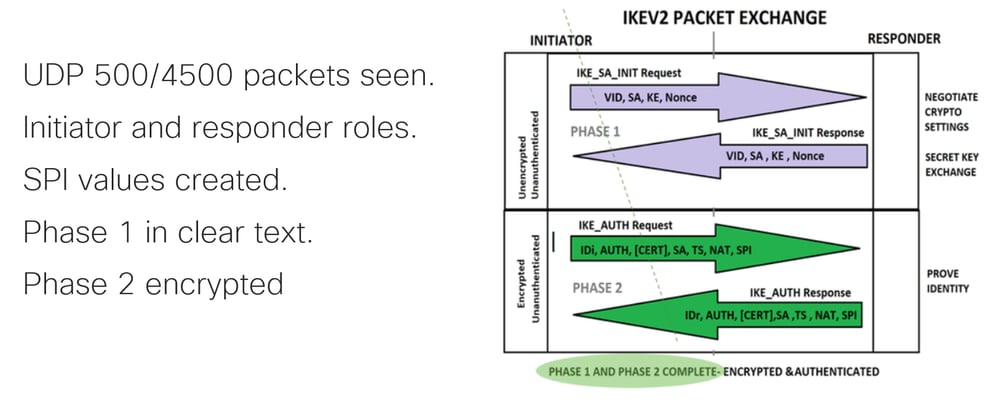

Zoals eerder vermeld, om de IPSec-tunnel te onderhandelen, worden pakketten via UDP verzonden met poort 500 en poort 4500 als NAT-T is ingeschakeld. Met opnamen, kan meer informatie worden gezien van die pakketten zoals de fase die wordt besproken (fase 1 of fase 2), de rol van elk apparaat (initiator of antwoordapparaat), of de waarden van SPI die enkel werden gecreëerd.

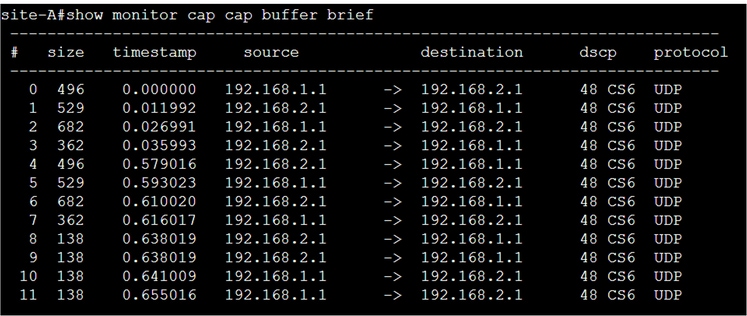

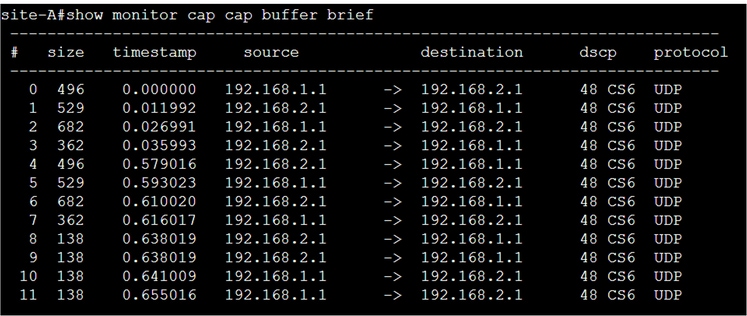

Wanneer de korte output van de opname van de router wordt weergegeven, wordt de interactie tussen de peers gezien en worden UDP-pakketten verzonden.

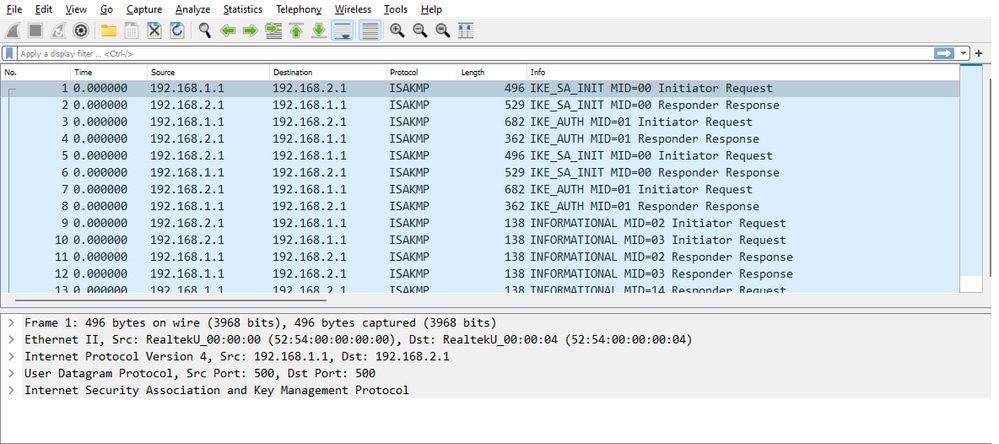

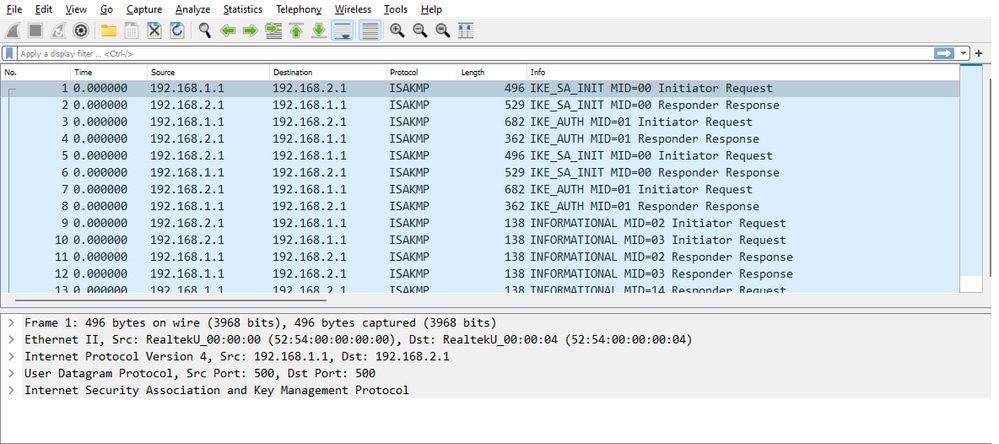

Na het uitnemen van de stortplaats en het exporteren van het pcap-bestand van de router, is meer informatie uit de pakketten zichtbaar met behulp van wireshark.

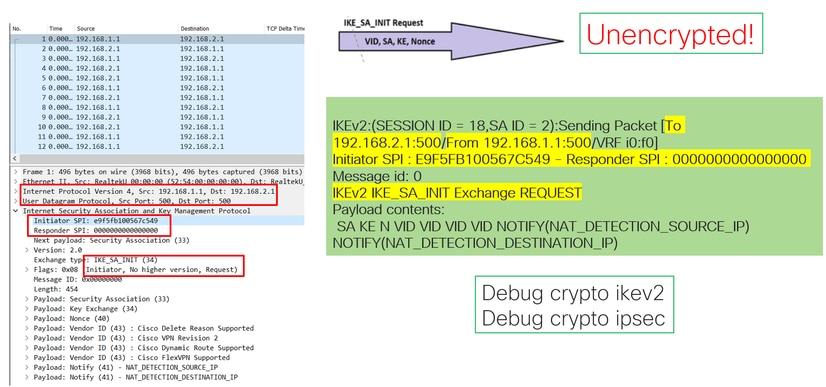

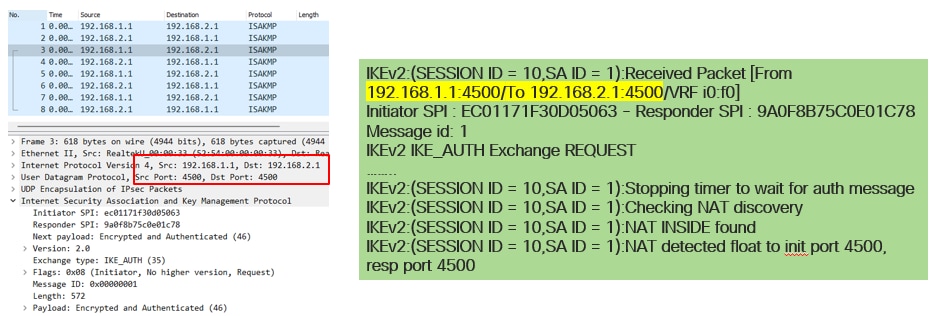

In het gedeelte Internet Protocol van het eerste verzonden IKE_SA_INIT Exchange-pakket bevinden zich de bron- en doeladressen van het UDP-pakket. In het gedeelte User Datagram Protocol worden de gebruikte poorten en de sectie Internet Security Association and Key Management Protocol weergegeven met de versie van het protocol, het type bericht dat wordt uitgewisseld en de rol van het apparaat en de SPI die is gemaakt. Wanneer het verzamelen van IKEv2 debugs, wordt dezelfde informatie gepresenteerd binnen de debug logs.

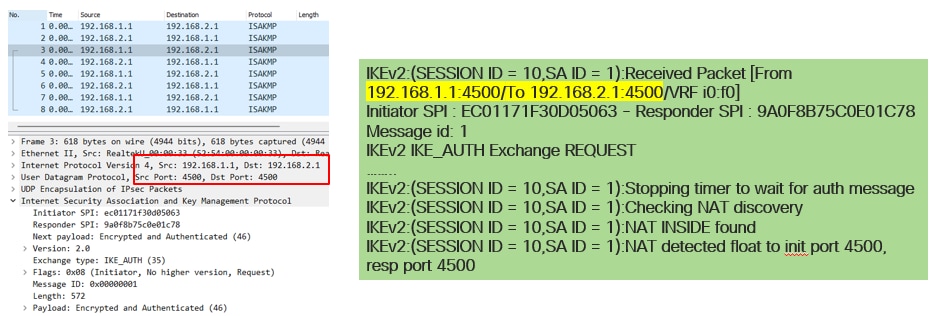

Wanneer de IKE_AUTH Exchange onderhandeling plaatsvindt, wordt de payload versleuteld, maar is er enige informatie over de onderhandeling zichtbaar, zoals de eerder gemaakte SPI, en het type transactie dat wordt uitgevoerd.

Zodra het laatste IKE_AUTH Exchange-pakket is ontvangen, is de tunnelonderhandeling voltooid.

Transactie wanneer NAT ertussen zit

Nat-transversale is een andere eigenschap die kan worden gezien wanneer de tunnelonderhandeling plaatsvindt. Als een intermediair apparaat één of beide adressen die voor de tunnel worden gebruikt in de weg staat, veranderen de apparaten de UDP poort van 500 naar 4500 wanneer fase 2 (IKE_AUTH Exchange) wordt onderhandeld.

Opname op kant-A:

Opname op kant-B:

Veelvoorkomende problemen met controlevliegtuigen

Er zouden lokale of externe factoren kunnen zijn die de tunnelonderhandeling beïnvloeden en ook met opnamen kunnen worden geïdentificeerd. De volgende scenario's zijn de meest voorkomende.

Configuratie-wanverhouding

Dit scenario kan worden opgelost door elke configuratie van de apparaatfase 1 en fase 2 te bekijken. Er kunnen echter scenario's zijn waarin er geen toegang is tot het verre eind. Leg de help-out vast door vast te stellen welk apparaat in fase 1 of 2 een NO_OFFER_CHOSEN verstuurt binnen de pakketten. Die respons geeft aan dat er iets mis kan zijn met de configuratie en welke fase moet worden aangepast.

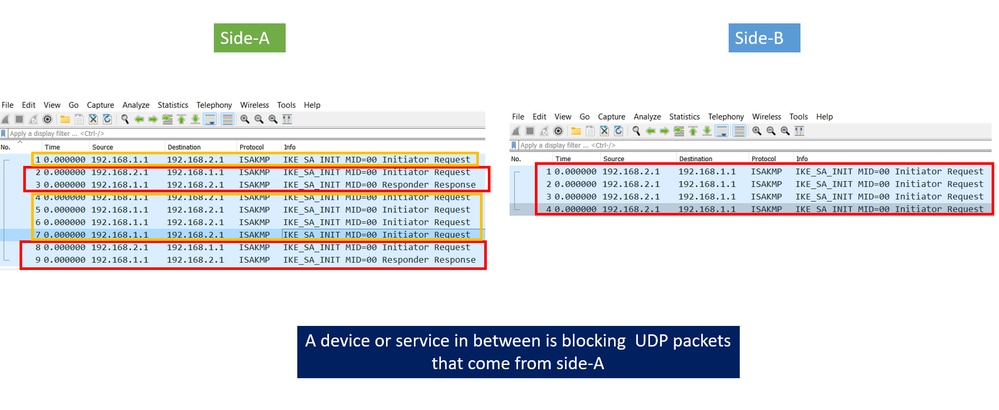

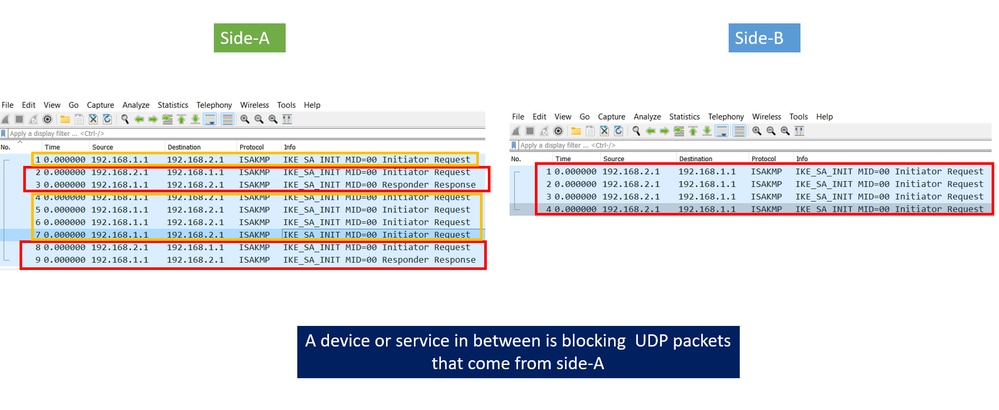

Heruitzendingen

Een IPSec-tunnelonderhandeling kan mislukken als gevolg van de onderhandelingspakketten die worden gedropt langs het pad tussen de eindapparaten. De gedropte pakketten kunnen fase 1 of fase 2 pakketten zijn. Wanneer dit het geval is, brengt het apparaat dat een reactiepakket verwacht het laatste pakket opnieuw over, en als er geen reactie na 5 pogingen is, wordt de tunnel gesloten en van bij het begin opnieuw begonnen.

Vangt aan elke kant van de tunnel door te identificeren wat het verkeer zou kunnen blokkeren en in welke richting het wordt beïnvloed.

Feedback

Feedback