TokenCaching - ontwerp- en implementatiegids

Inhoud

Inleiding

Het bereik van dit document is om de installatie en probleemoplossing van TokenCaching te bespreken. Point-to-Point Protocol (PPP)-sessies voor gebruikers van ISDN-terminaladapter (ATA) worden doorgaans afgesloten op de gebruikers-pc. Hierdoor kan de gebruiker de PPP-sessie op dezelfde manier besturen als een asynchrone (modem) dialup-verbinding, wat betekent verbinding maken en de sessie loskoppelen indien nodig. Dit staat de gebruiker toe om het Protocol van de Wachtwoordverificatie (PAP) te gebruiken om het éénmalige wachtwoord (OTP) voor vervoer in te gaan.

Als het tweede B-kanaal echter automatisch wordt opgestart, moet de gebruiker worden gevraagd om een nieuwe OTP voor het tweede B-kanaal. PC PPP software verzamelt de tweede OTP niet. In plaats daarvan probeert de software hetzelfde wachtwoord te gebruiken als voor het primaire B-kanaal. De Token Card-server ontkent het hergebruik van een OTP door ontwerp. Cisco Secure ACS voor UNIX (versie 2.2 en hoger) en Cisco Secure ACS voor Windows (versie 2.1 en hoger) voeren TokenCaching uit om het gebruik van dezelfde OTP op het tweede B-kanaal te ondersteunen. Voor deze optie zijn de verificatie-, autorisatie- en accounting (AAA) server vereist om informatie over de status van de verbinding van de token-gebruiker te behouden.

Raadpleeg Eenmalige wachtwoorden ondersteunen via ISDN voor meer informatie.

Voorwaarden

Vereisten

In dit document wordt ervan uitgegaan dat deze reeds correct zijn geconfigureerd:

-

Een inbelmodem die correct werkt.

-

De Network Access Server (NAS) is correct geconfigureerd, met AAA die verwijst naar Cisco Secure ACS UNIX of ACS Windows.

-

ACE/SDI is al ingesteld met Cisco Secure ACS UNIX of ACS Windows, en werkt correct.

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

-

Cisco Secure ACS Unix 2.2 of hoger

-

Cisco Secure ACS-Windows 2.1 of hoger

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u de potentiële impact van elke opdracht begrijpen.

Conventies

Configureren

Deze sectie bevat informatie over het configureren van de functies die in dit document worden beschreven.

Opmerking: Gebruik de Command Lookup Tool (alleen voor geregistreerde klanten) voor meer informatie over de opdrachten die in deze sectie worden gebruikt.

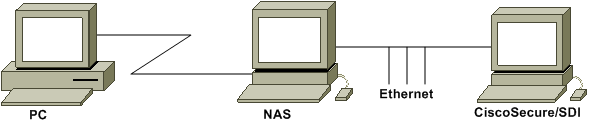

Netwerkdiagram

Het netwerk in dit document is als volgt opgebouwd:

Een PC draait naar een NAS en ISDN modem en is geconfigureerd voor de ppp multilink opdracht.

Configuraties

Dit document gebruikt de volgende configuraties:

Gebruikersnaam en wachtwoord configureren

In dit document maakt de NAS gebruik van Challenge Handshake Verification Protocol (CHAP) voor de PPP-sessie samen met het eenmalige SDI-wachtwoord. Als u CHAP gebruikt, voert u het wachtwoord in via dit formulier:

-

gebruikersnaam—fadi*pin+code (let op de * in de gebruikersnaam)

-

wachtwoord—wachtwoord

Een voorbeeld hiervan is: gebruikersnaam = fadi, chap password = cisco, pin = 1234, en de code die op het token wordt weergegeven is 987654. Daarom voert de gebruiker dit in:

-

gebruikersnaam—fadi*1234987654

-

wachtwoord—Cisco

Opmerking: Als CiscoSecure en de NAS waren geconfigureerd voor PAP, kunnen de gebruikersnaam en het token als volgt worden ingevoerd:

-

gebruikersnaam—gebruikersnaam*pin+code

-

wachtwoord—

OF:

-

gebruikersnaam—gebruikersnaam

-

wachtwoord—pin+code

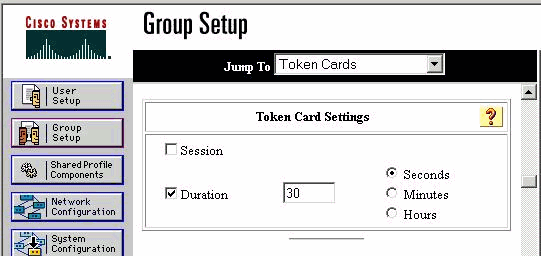

Token Caching configureren op Cisco Secure ACS Windows

De Cisco Secure ACS Windows-gebruiker of -groep is op de gebruikelijke manier ingesteld, waarbij PPP IP en PPP LCP zijn geselecteerd als u TACACS+ gebruikt. Als u RADIUS gebruikt, moeten deze worden geconfigureerd:

-

Attribuut 6 = Service_Type = framed

-

Attribuut 7 = Framed_Protocol = PPP

Daarnaast kunnen de TokenCaching-parameters voor de groep worden gecontroleerd zoals in dit voorbeeld:

Token Caching configureren in Cisco Secure ACS UNIX

Er zijn vier TokenCaching eigenschappen. Het config_token_cache_absolute_timeout (in seconden) attribuut wordt in het $install_directory/config/CSU.cfg bestand gezet. De andere drie kenmerken (set server token-caching, set server token-caching-verlopen-method, en set server token-caching-timeout) worden ingesteld in de gebruikers- of groepsprofielen. Voor dit document, wordt het globale attribuut config_token_cache_absolute_timeout ingesteld op dit in het $install_directory/config/CSU.cfg bestand:

NUMBER config_token_cache_absolute_timeout = 300;

De gebruiker en de groepsserver TokenCaching attributenprofielen worden geconfigureerd zoals in dit voorbeeld:

Group Profile:

Group Profile Information

group = sdi{

profile_id = 42

profile_cycle = 5

default service=permit

set server token-caching=enable

set server token-caching-expire-method=timeout

set server token-caching-timeout=30

set server max-failed-login-count=1000

}

User Profile:

user = fadi{

profile_id = 20

set server current-failed-logins = 0

profile_cycle = 168

member = sdi

profile_status = enabled

password = chap "********"

password = sdi

password = pap "********"

password = clear "********"

default service=permit

set server max-failed-login-count=1000

!--- The TACACS+ section of the profile.

service=ppp {

default protocol=permit

protocol=ip {

set addr=1.1.1.1

}

protocol=lcp {

}

!--- This allows the user to use the ppp multilink command.

protocol=multilink {

}

}

service=shell {

default attribute=permit

}

!--- The RADIUS section of the profile.

radius=Cisco12.05 {

check_items= {

200=0

}

}

}

Verifiëren

Er is momenteel geen verificatieprocedure beschikbaar voor deze configuratie.

Problemen oplossen

Deze sectie bevat informatie waarmee u problemen met de configuratie kunt oplossen.

Debug Token Caching op Cisco Secure ACS UNIX

Dit Cisco Secure UNIX-logbestand toont een succesvolle verificatie met TokenCaching, wanneer de verificatie op twee BRI-kanalen plaatsvindt:

Jun 14 13:44:29 cholera CiscoSecure: DEBUG - AUTHENTICATION START request

(e7079cae)

!--- Detects the * in the username.

Jun 14 13:44:29 cholera CiscoSecure: INFO - The character * was found

in username: username=fadi,passcode=3435598216

!--- Initializes ACE modules in CiscoSecure.

Jun 14 13:44:29 cholera CiscoSecure: DEBUG - sdi_challenge response timeout 5

Jun 14 13:44:29 cholera CiscoSecure: DEBUG - AceInit()

Jun 14 13:44:29 cholera CiscoSecure: DEBUG - AceInit(17477), ace rc=150,

ed=1039800

Jun 14 13:44:29 cholera CiscoSecure: DEBUG - acsWaitForSingleObject

(17477) begin

Jun 14 13:44:29 cholera CiscoSecure: DEBUG - aceCB(17477)

Jun 14 13:44:29 cholera CiscoSecure: DEBUG - aceCB(17477) AceGetUserData,

ace rc=1, ed=1039800

Jun 14 13:44:29 cholera CiscoSecure: DEBUG - aceCB(17477):

AceGetAuthenticationStatus, ace rc=1, acm rc=0

Jun 14 13:44:29 cholera CiscoSecure: DEBUG - aceCB(17477): return

Jun 14 13:44:29 cholera CiscoSecure: DEBUG - acsWaitForSingleObject(0) (17477)

Jun 14 13:44:29 cholera CiscoSecure: DEBUG - acsWaitForSingleObject

(17477) end, rc=0

Jun 14 13:44:29 cholera CiscoSecure: DEBUG - AceInit(17477), continue, acm rc=0

Jun 14 13:44:29 cholera CiscoSecure: DEBUG - AceSetUsername(17477),

username=fadi

Jun 14 13:44:29 cholera CiscoSecure: DEBUG - AceSetUsername(17477), ace rc=1

Jun 14 13:44:29 cholera CiscoSecure: INFO - sdi_challenge(17477): rtn 1,

state=GET_PASSCODE, user=fadi

Jun 14 13:44:29 cholera CiscoSecure: DEBUG - Token Caching. timeout_value is: 30

Jun 14 13:44:29 cholera CiscoSecure: DEBUG - Token Caching.

timeout enabled value: 30

Jun 14 13:44:29 cholera CiscoSecure: DEBUG - profile_valid_tcaching TRUE ending.

Jun 14 13:44:29 cholera CiscoSecure: DEBUG - Token Caching. MISS.

Jun 14 13:44:29 cholera CiscoSecure: DEBUG - AceSetPasscode(17477),

passcode=3435598216

Jun 14 13:44:29 cholera CiscoSecure: DEBUG - AceSetPasscode(17477), ace rc=1

!--- Checks credentials with ACE server.

Jun 14 13:44:29 cholera CiscoSecure: DEBUG - AceCheck(17477)

Jun 14 13:44:29 cholera CiscoSecure: DEBUG - AceCheck(17477), ace rc=150

Jun 14 13:44:29 cholera CiscoSecure: DEBUG - acsWaitForSingleObject

(17477) begin

Jun 14 13:44:31 cholera CiscoSecure: DEBUG - aceCB(17477)

Jun 14 13:44:31 cholera CiscoSecure: DEBUG - aceCB(17477) AceGetUserData,

ace rc=1, ed=1039800

Jun 14 13:44:31 cholera CiscoSecure: DEBUG - aceCB(17477):

AceGetAuthenticationStatus, ace rc=1, acm rc=0

Jun 14 13:44:31 cholera CiscoSecure: DEBUG - aceCB(17477): return

Jun 14 13:44:31 cholera CiscoSecure: DEBUG - acsWaitForSingleObject(0) (17477)

Jun 14 13:44:31 cholera CiscoSecure: DEBUG - acsWaitForSingleObject (17477) end,

rc=0

Jun 14 13:44:31 cholera CiscoSecure: DEBUG - AceCheck(17477), continue, acm rc=0

Jun 14 13:44:31 cholera CiscoSecure: INFO - sdi_verify(17477):

fadi authenticated by ACE Srvr

Jun 14 13:44:31 cholera CiscoSecure: DEBUG - AceClose(17477)

Jun 14 13:44:31 cholera CiscoSecure: INFO - sdi(17477):

fadi free external_data memory, state=GET_PASSCODE

!--- The TokenCaching timeout is set to 30 seconds.

Jun 14 13:44:31 cholera CiscoSecure: DEBUG - Token Caching. timeout_value is: 30

Jun 14 13:44:31 cholera CiscoSecure: DEBUG - Token Caching.

timeout enabled value: 30

Jun 14 13:44:31 cholera CiscoSecure: DEBUG - profile_valid_tcaching TRUE ending.

!--- The TokenCaching takes place.

Jun 14 13:44:31 cholera CiscoSecure: DEBUG - cache_insert

(key<4>, val<10><3435598216>, port_type<3>)

Jun 14 13:44:31 cholera CiscoSecure: DEBUG - Cisco Cached Tokens : 1

Jun 14 13:44:31 cholera CiscoSecure: INFO - sdi_verify(17477): rtn 1

Jun 14 13:44:31 cholera CiscoSecure: DEBUG - Authentication - LOGIN successful;

[NAS=lynch.cisco.com, Port=BRI0:1, User=fadi, Priv=1]

!--- The authentication of the second BRI channel begins.

Jun 14 13:44:31 cholera CiscoSecure: DEBUG - AUTHENTICATION START request (76f91a6c)

Jun 14 13:44:31 cholera CiscoSecure: INFO - The character * was found in username:

username=fadi,passcode=3435598216

Jun 14 13:44:31 cholera CiscoSecure: DEBUG - sdi_challenge response timeout 5

Jun 14 13:44:31 cholera CiscoSecure: DEBUG - AceInit()

Jun 14 13:44:31 cholera CiscoSecure: DEBUG - AceInit(29111), ace rc=150, ed=1039984

Jun 14 13:44:31 cholera CiscoSecure: DEBUG - acsWaitForSingleObject (29111) begin

Jun 14 13:44:31 cholera CiscoSecure: DEBUG - aceCB(29111)

Jun 14 13:44:31 cholera CiscoSecure: DEBUG - aceCB(29111) AceGetUserData, ace rc=1,

ed=1039984

Jun 14 13:44:31 cholera CiscoSecure: DEBUG - aceCB(29111): AceGetAuthenticationStatus,

ace rc=1, acm rc=0

Jun 14 13:44:31 cholera CiscoSecure: DEBUG - aceCB(29111): return

Jun 14 13:44:31 cholera CiscoSecure: DEBUG - acsWaitForSingleObject(0) (29111)

Jun 14 13:44:31 cholera CiscoSecure: DEBUG - acsWaitForSingleObject (29111) end, rc=0

Jun 14 13:44:31 cholera CiscoSecure: DEBUG - AceInit(29111), continue, acm rc=0

Jun 14 13:44:31 cholera CiscoSecure: DEBUG - AceSetUsername(29111), username=fadi

Jun 14 13:44:31 cholera CiscoSecure: DEBUG - AceSetUsername(29111), ace rc=1

Jun 14 13:44:31 cholera CiscoSecure: INFO - sdi_challenge(29111): rtn 1,

state=GET_PASSCODE, user=fadi

Jun 14 13:44:31 cholera CiscoSecure: DEBUG - Token Caching. timeout_value is: 30

Jun 14 13:44:31 cholera CiscoSecure: DEBUG - Token Caching. timeout enabled value: 30

Jun 14 13:44:31 cholera CiscoSecure: DEBUG - profile_valid_tcaching TRUE ending.

!--- Checks with the cached token for the user "fadi".

Jun 14 13:44:31 cholera CiscoSecure: DEBUG - Token Caching. USER : fadi

Jun 14 13:44:31 cholera CiscoSecure: DEBUG - PASSWORD : 3435598216 len: 10

Jun 14 13:44:31 cholera CiscoSecure: DEBUG - hashval_str: 3435598216 len: 10

Jun 14 13:44:31 cholera CiscoSecure: DEBUG - port_type : BRI len: 3

Jun 14 13:44:31 cholera CiscoSecure: DEBUG - Token Caching. HIT.

Jun 14 13:44:31 cholera CiscoSecure: DEBUG - AceClose(29111)

Jun 14 13:44:31 cholera CiscoSecure: INFO - sdi(29111): fadi free external_data memory,

state=GET_PASSCODE

Jun 14 13:44:31 cholera CiscoSecure: INFO - sdi_verify(29111): rtn 1

Jun 14 13:44:31 cholera CiscoSecure: DEBUG - Authentication - LOGIN successful;

[NAS=lynch.cisco.com, Port=BRI0:2, User=fadi, Priv=1]

!--- After 30 seconds the cached token expires.

Jun 14 13:45:03 cholera CiscoSecure: DEBUG - Expiring Cisco Token Cache Entry

Jun 14 13:45:03 cholera CiscoSecure: DEBUG - Cisco Cached Tokens : 0

Gerelateerde informatie

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

1.0 |

29-Nov-2001 |

Eerste vrijgave |

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback