Inleiding

Dit document beschrijft hoe u Secure Access kunt configureren met Fortigate Firewall.

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- Fortigate 7.4.x versie firewall

- Beveiligde toegang

- Cisco Secure-client - VPN

- Cisco Secure-client - ZTNA

- Clientloze ZTNA

Gebruikte componenten

De informatie in dit document is gebaseerd op:

- Fortigate 7.4.x versie firewall

- Beveiligde toegang

- Cisco Secure-client - VPN

- Cisco Secure-client - ZTNA

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Achtergrondinformatie

Cisco heeft Secure Access ontworpen om toegang tot particuliere toepassingen te beschermen en te bieden, zowel op locatie als in de cloud. Het beschermt ook de verbinding van het netwerk met het internet. Dit wordt bereikt door de implementatie van meerdere beveiligingsmethoden en -lagen, die allemaal gericht zijn op het bewaren van de informatie zoals ze deze via de cloud benaderen.

Configureren

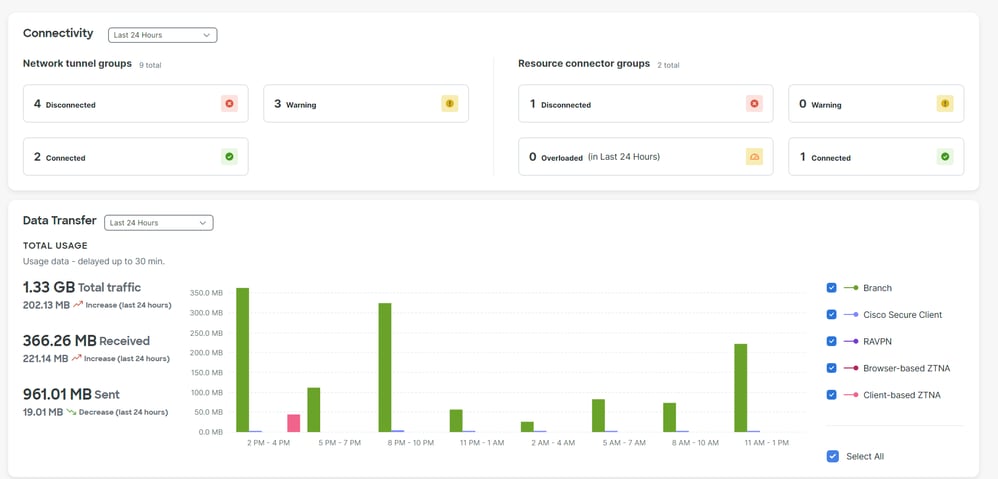

VPN bij beveiligde toegang configureren

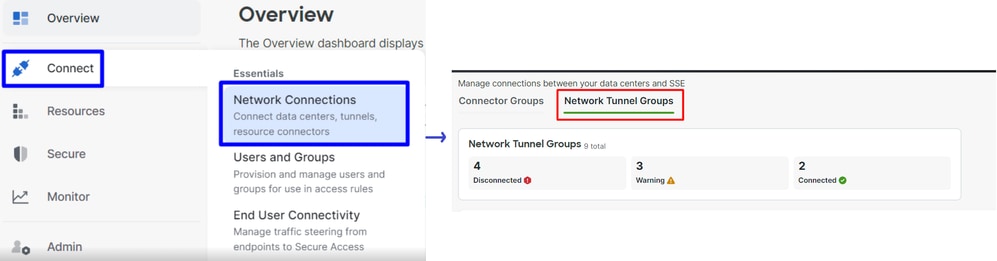

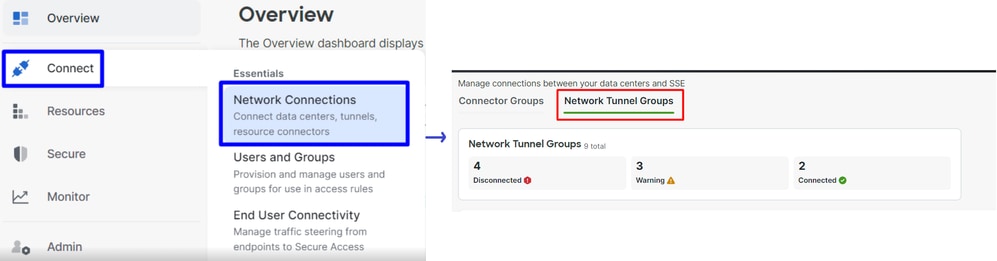

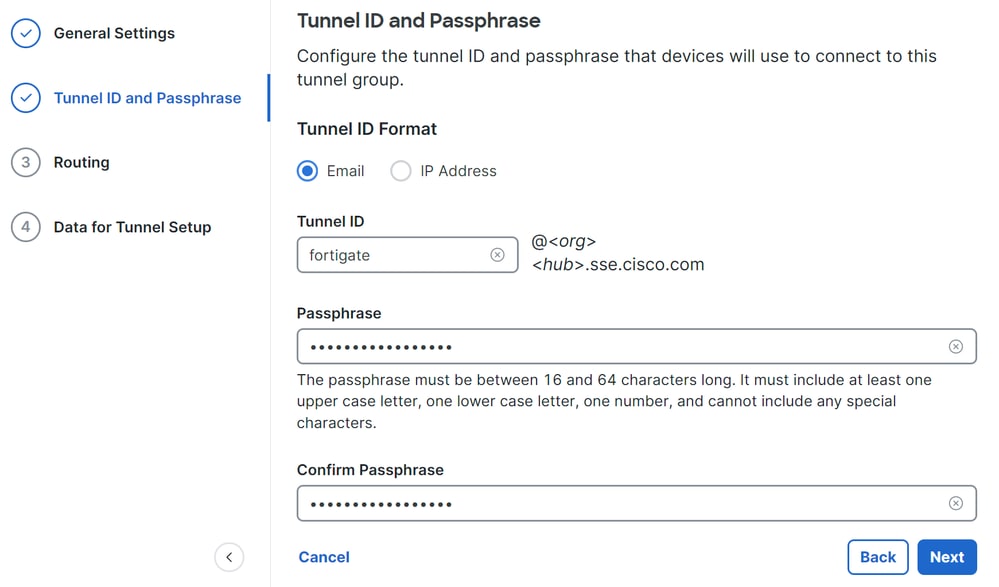

Navigeer naar het beheerderspaneel van Secure Access.

- Klik op

Connect > Network Connections > Network Tunnels Groups

- Onder

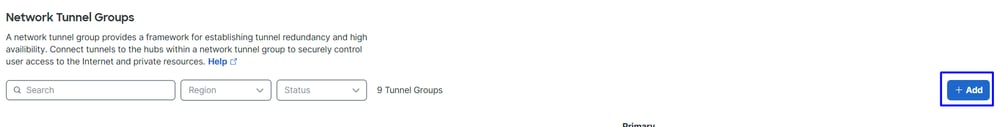

Network Tunnel Groupsklik op + Add

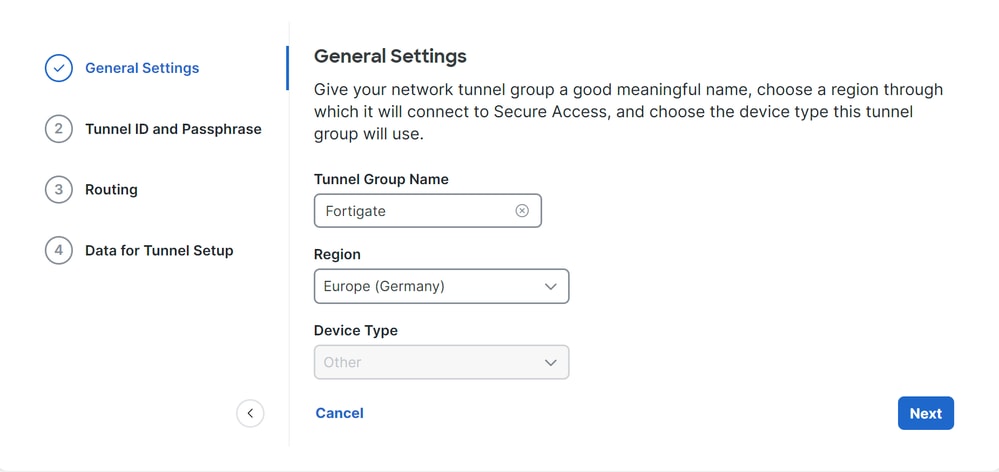

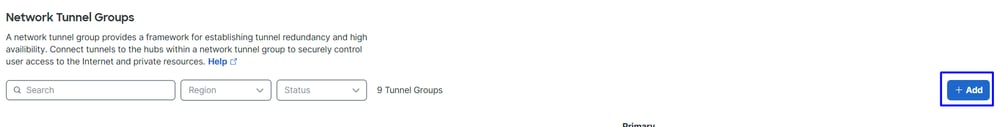

- Configureren

Tunnel Group Name, Regionen Device Type

- Klik op de knop

Next

Opmerking: Kies de regio die het dichtst bij de locatie van uw firewall ligt.

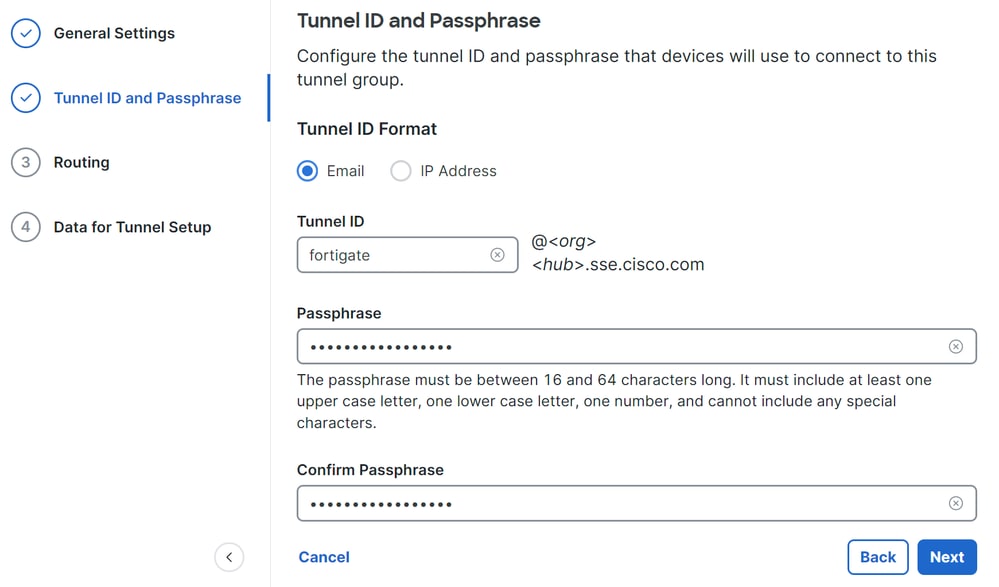

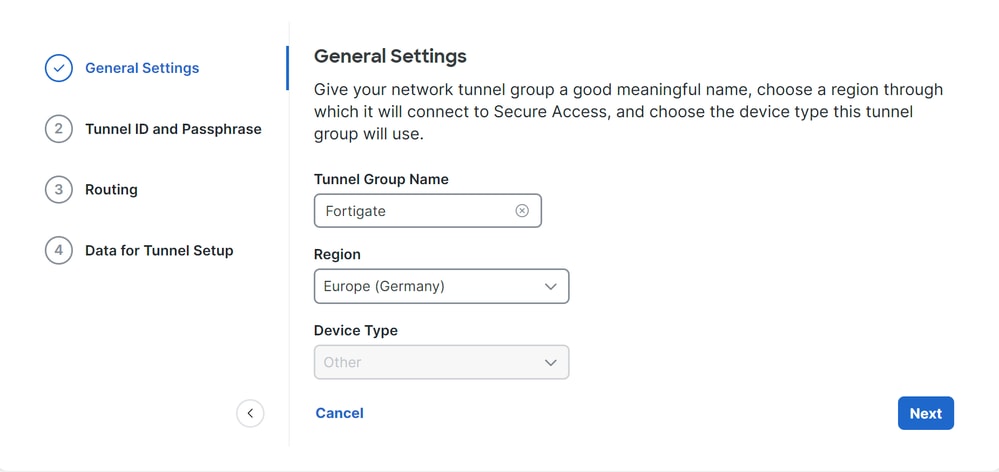

- Configureer de

Tunnel ID Formaten Passphrase

- Klik op de knop

Next

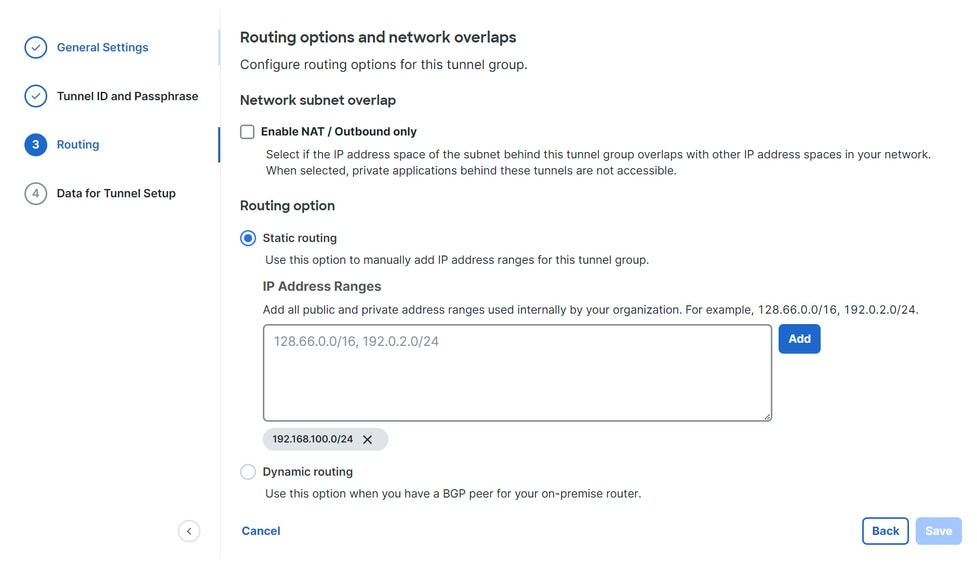

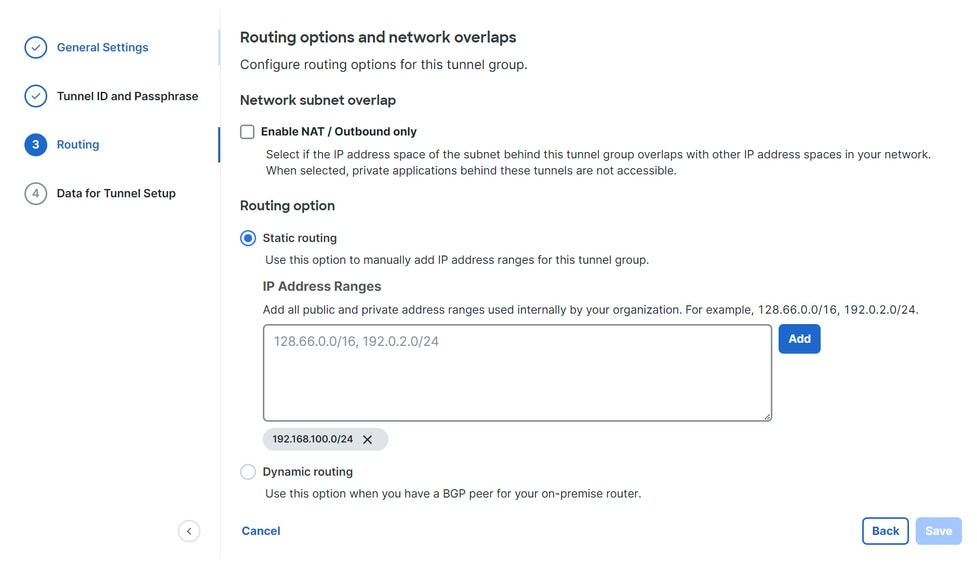

- Configureer de IP-adresbereiken of hosts die u op uw netwerk hebt geconfigureerd en u wilt het verkeer via beveiligde toegang doorgeven

- Klik op de knop

Save

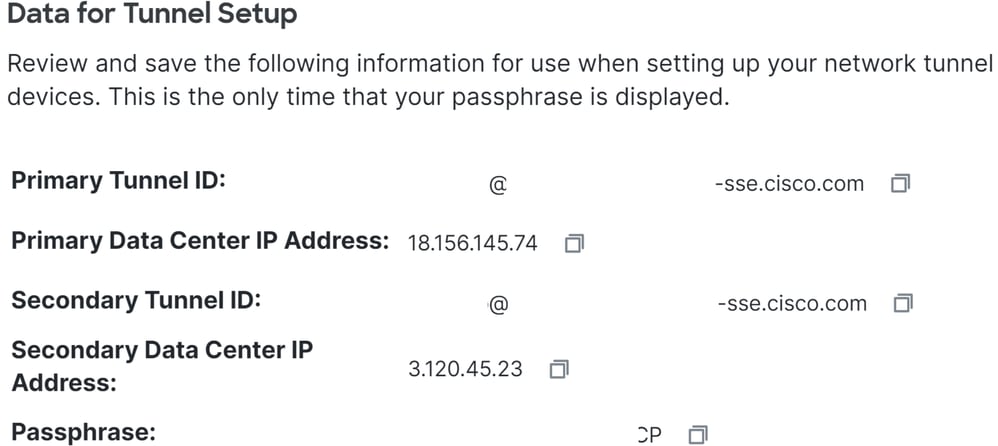

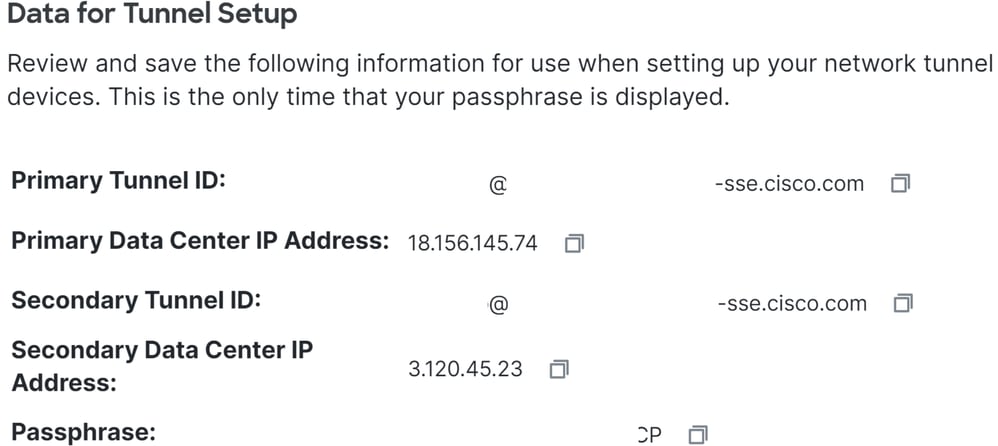

Save Nadat u op de informatie over de tunnel klikt wordt weergegeven, bewaar die informatie voor de volgende stap, Configure the VPN Site to Site on Fortigate.

Tunnelgegevens

Configureer de VPN Site naar Site op Fortigate

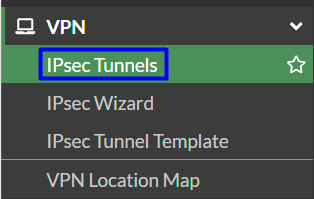

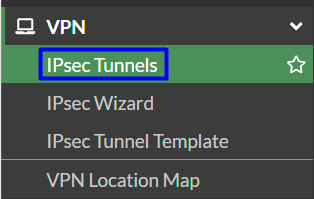

Navigeer naar je Fortigate dashboard.

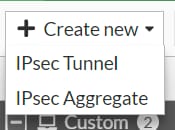

- Klik op de knop

VPN > IPsec Tunnels

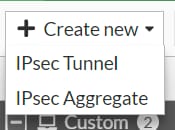

- Klik op de knop

Create New > IPsec Tunnels

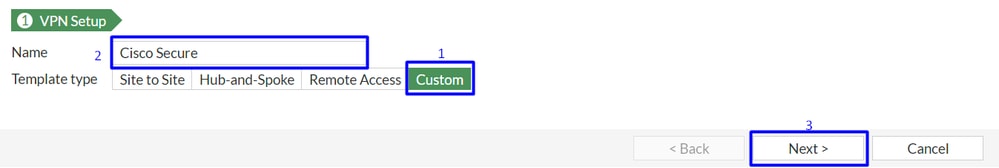

- Klik op

Custom, configureer een Name bestand en klik op Next.

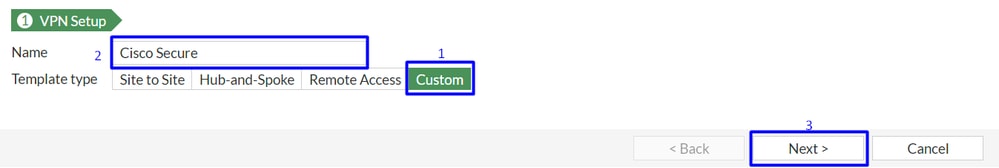

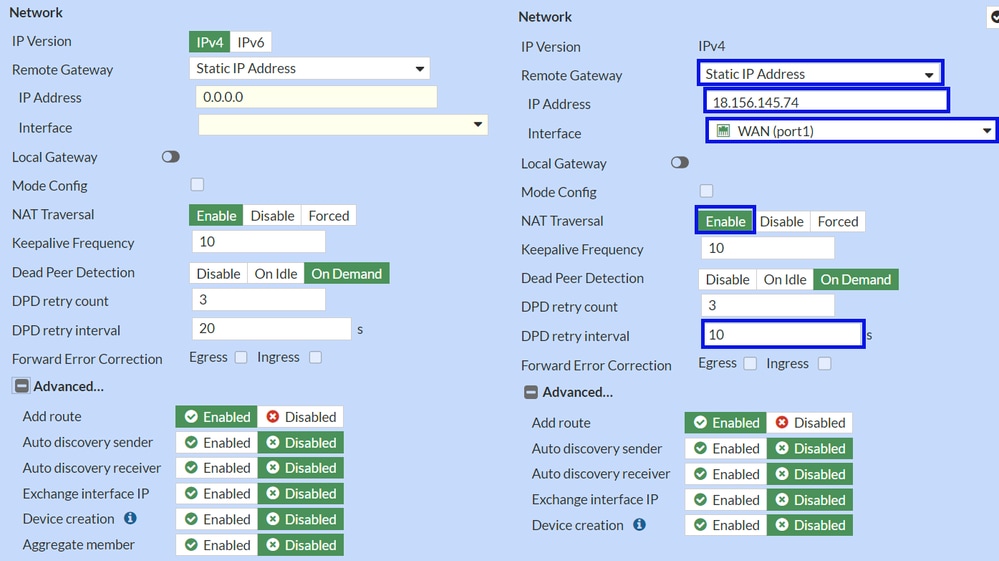

In de volgende afbeelding ziet u hoe u de instellingen voor het Network onderdeel moet configureren.

Netwerk

Network

IP Version : IPv4Remote Gateway : Statisch IP-adresIP Address: Gebruik het IP-adres van dePrimary IP Datacenter IP Address,gegeven in de stap TunnelgegevensInterface : Kies de WAN-interface die u wilt gebruiken om de tunnel te openenLocal Gateway : Standaard uitschakelenMode Config : Standaard uitschakelenNAT Traversal : InschakelenKeepalive Frequency : 10Dead Peer Detection : Bij inactiviteitDPD retry count : 3DPD retry interval : 10Forward Error Correction : Vink geen vakje aan. Advanced...: Configureer het als de afbeelding.

Configureer nu de IKE Authentication.

Verificatie

Authentication

Method : Vooraf gedeelde sleutel als standaardPre-shared Key : Gebruik de Passphrasegegeven in de stap Tunnelgegevens

IKE

Opmerking: Secure Access ondersteunt alleen IKEv2

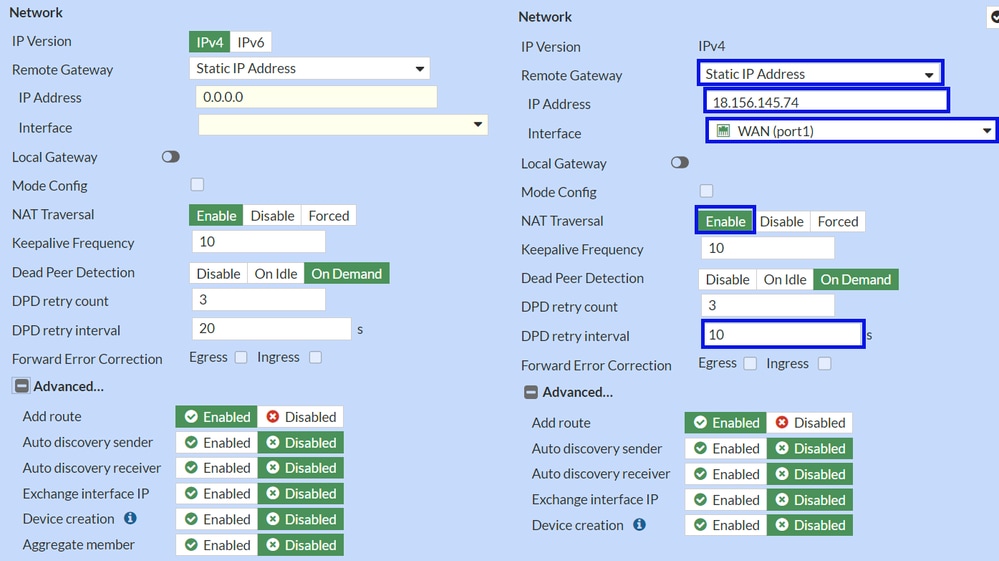

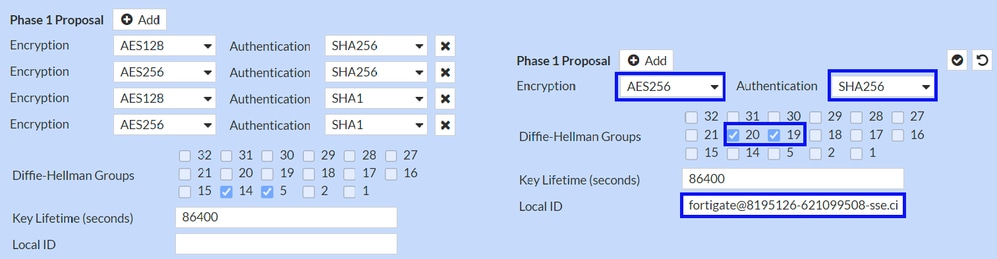

Configureer nu de Phase 1 Proposalinstellingen.

Voorstel voor fase 1

Phase 1 Proposal

Encryption Authentication Diffie-Hellman Groups Key Lifetime (seconds) Local ID Primary Tunnel ID

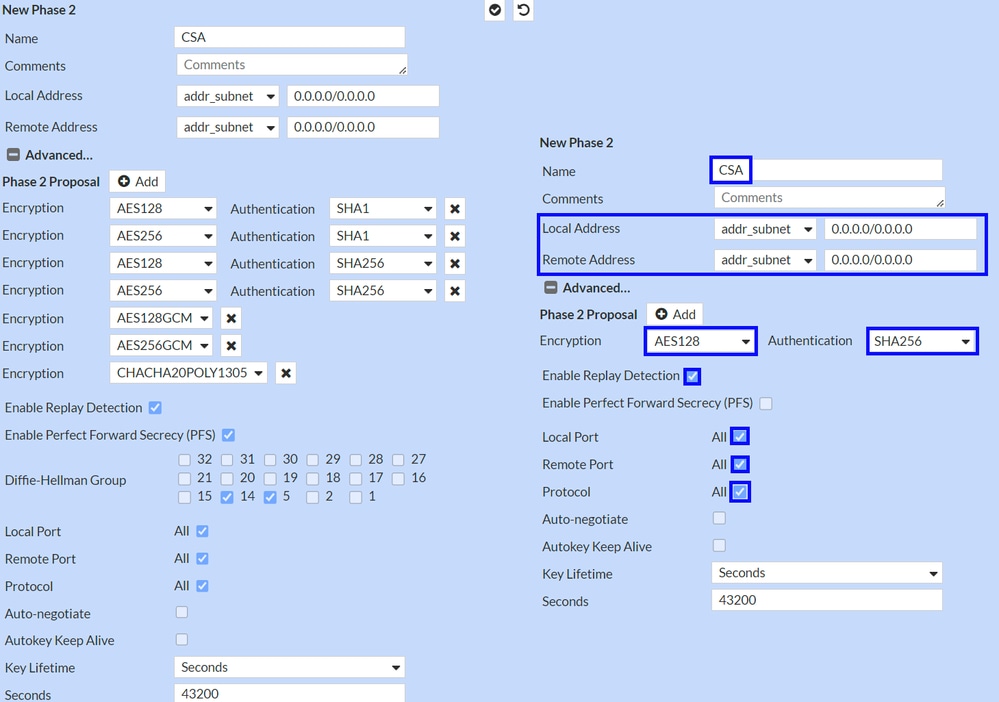

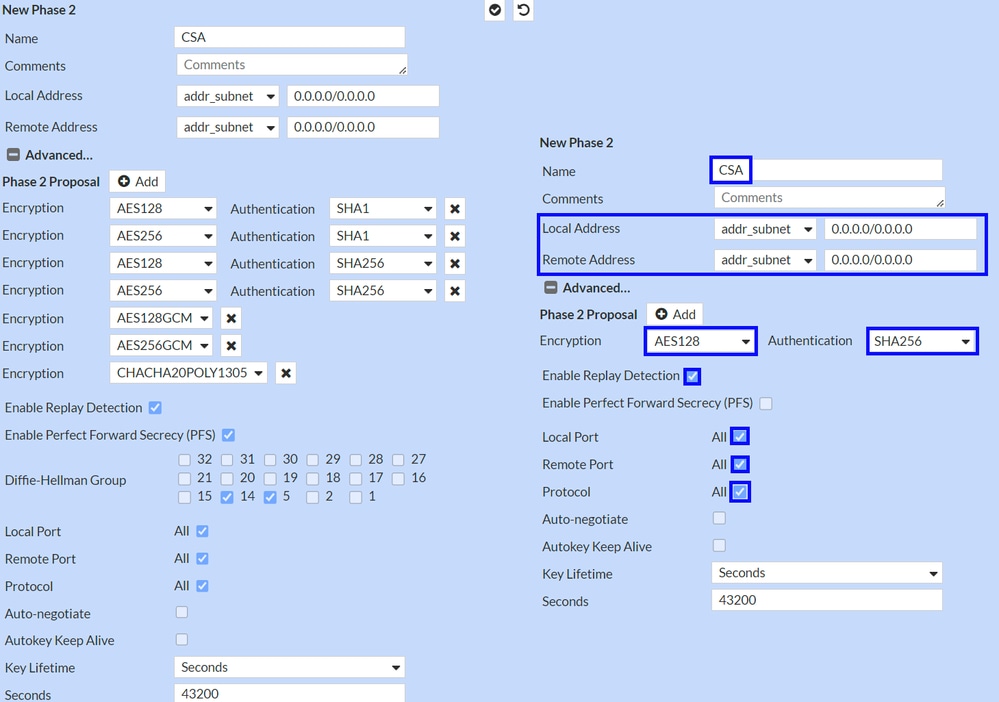

Configureer nu de Phase 2 Proposalinstellingen.

Voorstel voor fase 2

New Phase 2

Name : Laat dit standaard (dit is afkomstig van de naam van uw VPN)Local Address : Standaard ingeschakeld (0.0.0.0/0.0.0.0)Remote Address : Laat als standaard (0.0.0.0/0.0.0.0)

Advanced

Encryption : Kies AES128Authentication : Kies SHA256Enable Replay Detection : Standaard ingeschakeldEnable Perfect Forward Secrecy (PFS) : Schakel het selectievakje uitLocal Port : Laat als standaard (ingeschakeld)Remote Port: Standaard ingeschakeldProtocol : Laat als standaard (ingeschakeld)Auto-negotiate : Standaard ingeschakeld (niet gemarkeerd)Autokey Keep Alive : Standaard ingeschakeld (niet gemarkeerd)Key Lifetime : Standaard laten (seconden)Seconds : Standaard ingeschakeld (43200)

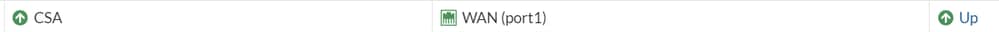

Klik vervolgens op OK. U ziet na enkele minuten dat de VPN is opgezet met Secure Access, en u kunt doorgaan met de volgende stap, Configure the Tunnel Interface.

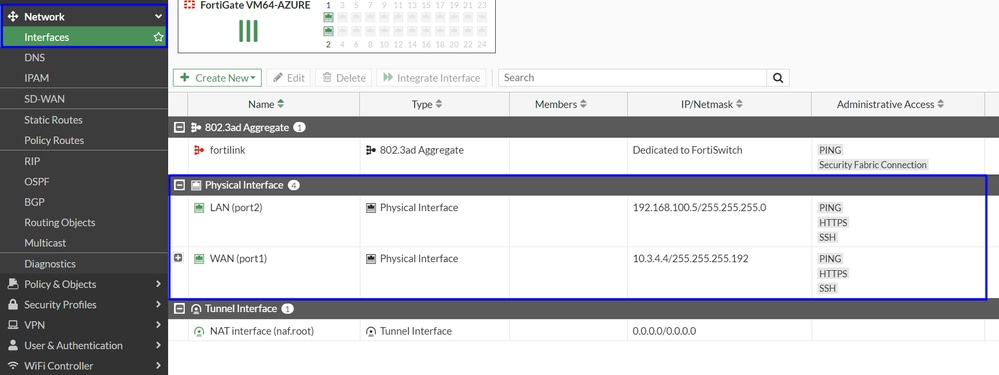

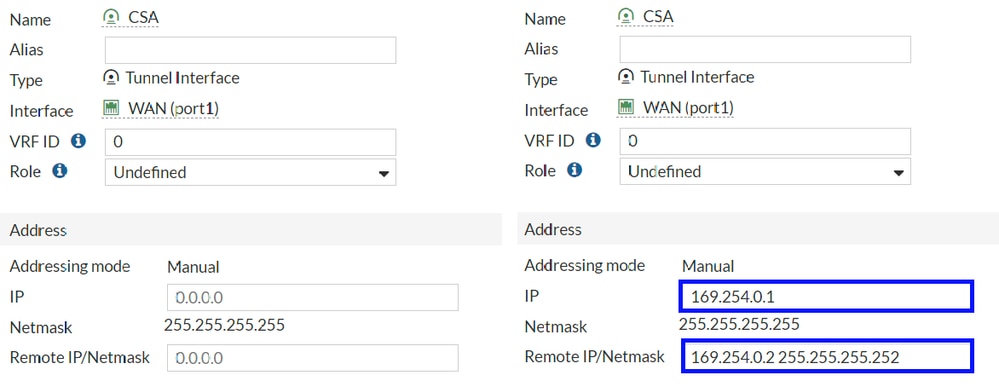

De tunnelinterface configureren

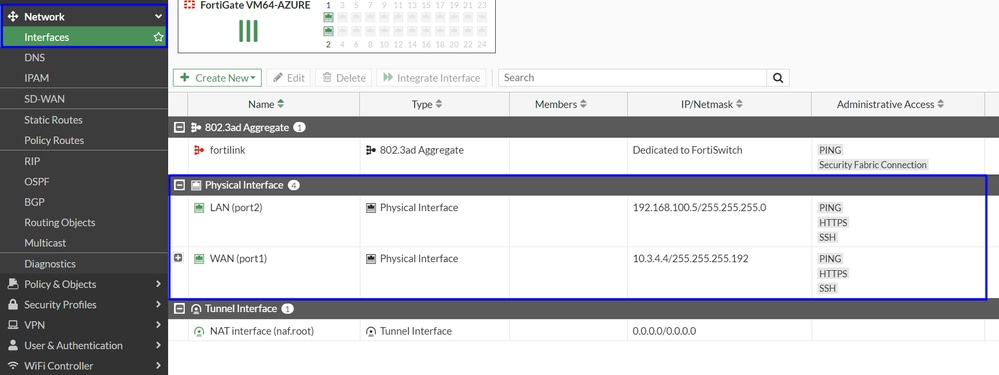

Nadat de tunnel is gemaakt, ziet u dat u een nieuwe interface achter de poort hebt die u als WAN-interface gebruikt om met Secure Access te communiceren.

Om dat te controleren, navigeer dan naar Network > Interfaces.

Breid de poort uit die u gebruikt om te communiceren met Secure Access; in dit geval, de WAN interface.

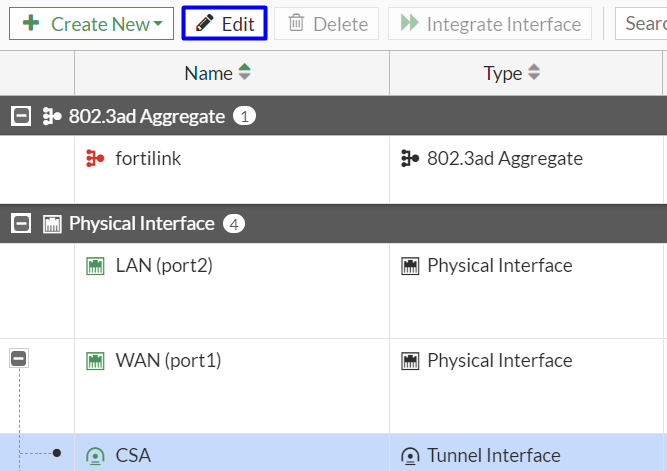

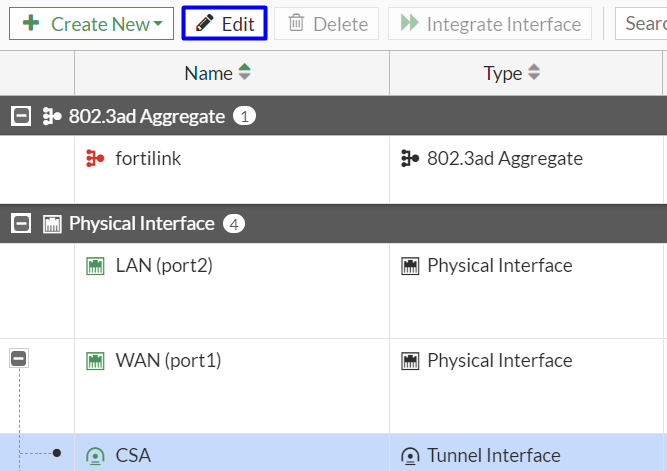

- Klik op uw

Tunnel Interface en klik op Edit

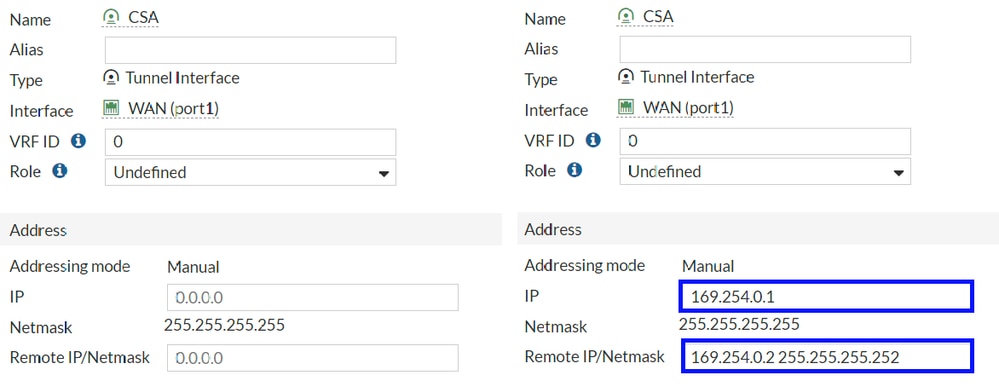

- U hebt het volgende beeld dat u moet configureren

Interface Configuration IPRemote IP/Netmask : Configureer Remote IP als volgende IP van uw interface-IP en met een Netmasker van 30 (169.254.0.2 255.255.255.252)

Daarna klikt u op OK om de configuratie op te slaan en met de volgende stap verder te gaanConfigure Policy Route (op oorsprong gebaseerde routing).

Waarschuwing: Na dit deel, moet u het beleid van de Firewall op uw FortiGate vormen om het verkeer van uw apparaat toe te laten of toe te staan om Toegang en van Veilige Toegang tot de netwerken te beveiligen die u het verkeer wilt leiden.

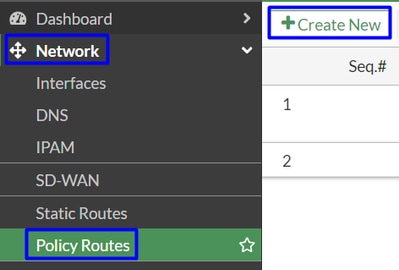

Configureren van beleidsroute

Op dit punt hebt u uw VPN geconfigureerd en ingesteld voor beveiligde toegang; nu, moet u het verkeer opnieuw leiden naar Secure Access om uw verkeer of toegang tot uw privé-toepassingen achter uw FortiGate firewall te beschermen.

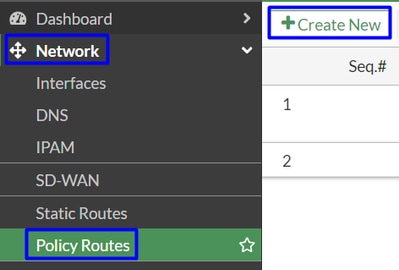

- Naar navigeren

Network > Policy Routes

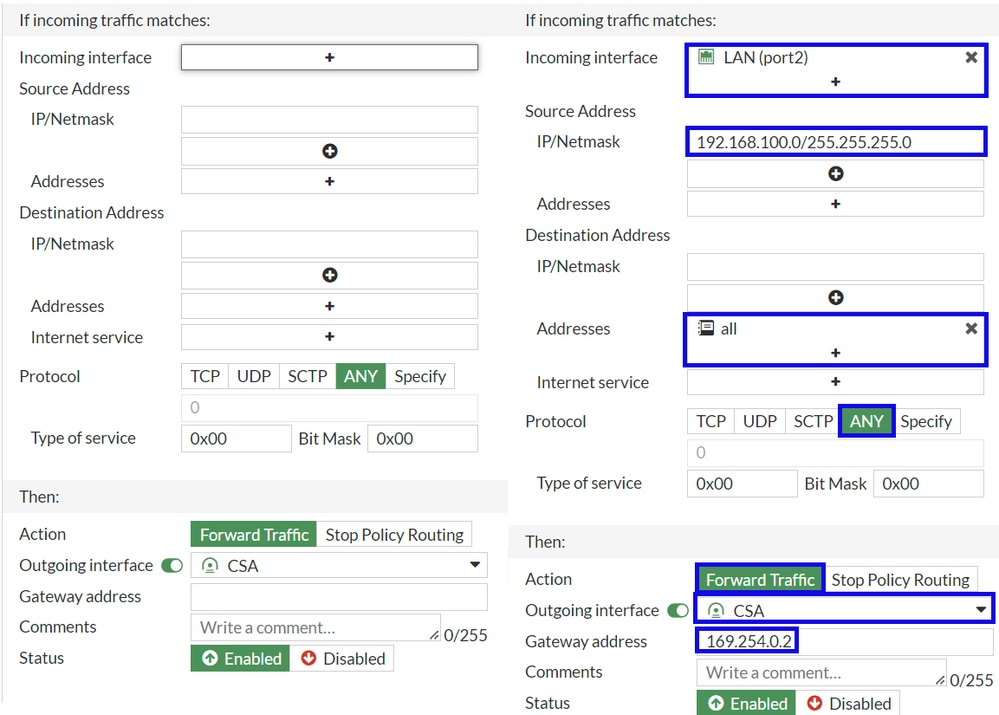

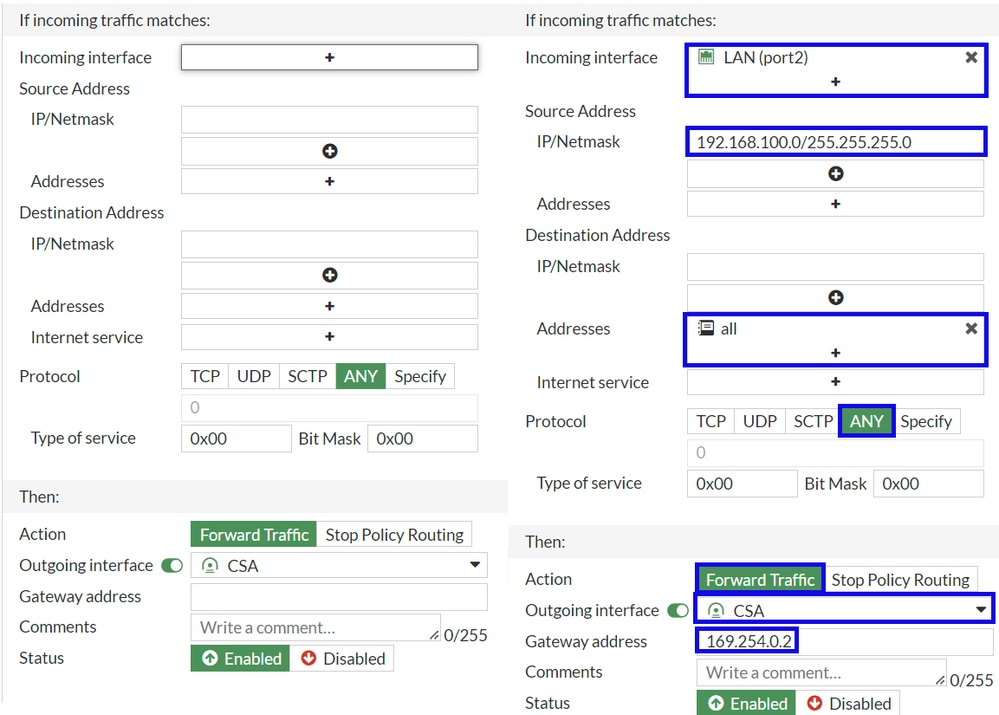

If Incoming traffic matches

Incoming Interface : Kies de interface van waar u het verkeer naar beveiligde toegang wilt omleiden (herkomst van verkeer)

Source Address

IP/Netmask : Gebruik deze optie als u alleen een subnetverbinding van een interface routeertAddresses : Gebruik deze optie als u het object hebt gemaakt en de bron van het verkeer afkomstig is van meerdere interfaces en meerdere subnetten

Destination Addresses

Addresses: Kiezen allProtocol: Kiezen ANY

Then

Action: Choose Forward Traffic

Outgoing Interface : Kies de tunnelinterface die u in de stap hebt aangepast en stel tunnelinterface inGateway Address: De configuratie van de externe IP op de stap RemoteIPNetmask configurerenStatus : Ingeschakeld kiezen

OK Klik om de configuratie op te slaan, u bent nu klaar om te verifiëren of uw apparaatverkeer is omgeleid naar Secure Access.

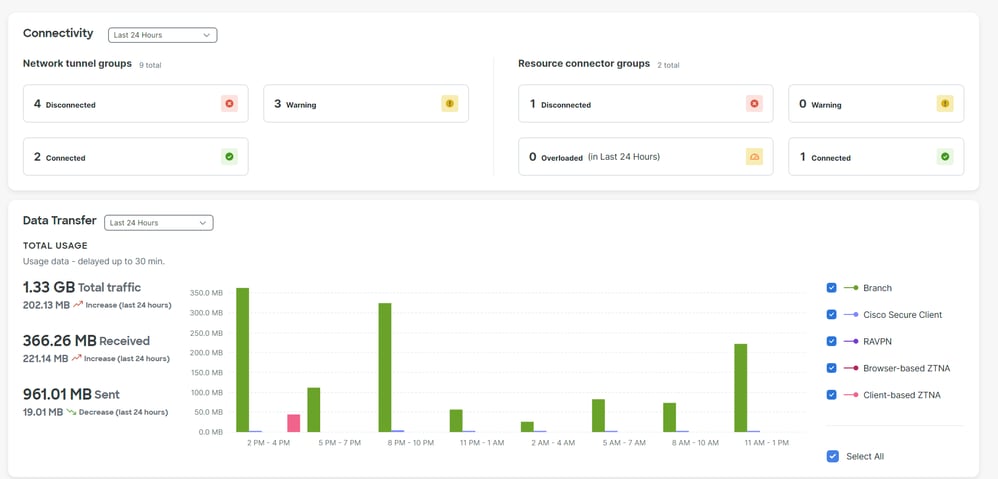

Verifiëren

Om te controleren of het verkeer van uw machine is omgeleid naar Secure Access, hebt u twee opties: u kunt controleren op het internet en controleren op uw openbare IP, of u kunt de volgende opdracht uitvoeren met curl:

C:\Windows\system32>curl ipinfo.io

{

"ip": "151.186.197.1",

"city": "Frankfurt am Main",

"region": "Hesse",

"country": "DE",

"loc": "50.1112,8.6831",

"org": "AS16509 Amazon.com, Inc.",

"postal": "60311",

"timezone": "Europe/Berlin",

"readme": "https://ipinfo.io/missingauth"

}

De openbare waaier van waar u uw verkeer kunt zien is van:

Min Host: 151.186.176.1

Max Host :151.186.207.254

Opmerking: Deze IP's kunnen worden gewijzigd, wat betekent dat Cisco dit bereik in de toekomst waarschijnlijk zal uitbreiden.

Als u de wijziging van uw openbare IP ziet, betekent dit dat u wordt beschermd door Secure Access, en nu kunt u uw privé-toepassing configureren op het Secure Access-dashboard om toegang te krijgen tot uw toepassingen via VPNaaS of ZTNA.

Feedback

Feedback