Configureer beveiligde toegang met beveiligde firewall met hoge beschikbaarheid

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

Dit document beschrijft hoe u Secure Access met Secure Firewall met hoge beschikbaarheid kunt configureren.

Voorwaarden

- Gebruikersprovisioning configureren

- Configuratie ZTNA SSO-verificatie

- Beveiligde toegang tot VPN configureren

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

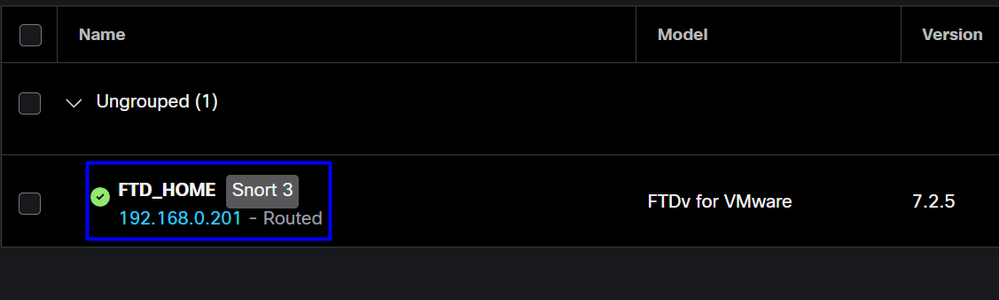

- Firepower Management Center 7.2

- Firepower Threat Defence 7.2

- Beveiligde toegang

- Cisco Secure-client - VPN

- Cisco Secure-client - ZTNA

- Clientloze ZTNA

Gebruikte componenten

De informatie in dit document is gebaseerd op:

- Firepower Management Center 7.2

- Firepower Threat Defence 7.2

- Beveiligde toegang

- Cisco Secure-client - VPN

- Cisco Secure-client - ZTNA

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Achtergrondinformatie

Cisco heeft Secure Access ontworpen om toegang tot particuliere toepassingen te beschermen en te bieden, zowel op locatie als in de cloud. Het beschermt ook de verbinding van het netwerk met het internet. Dit wordt bereikt door de implementatie van meerdere beveiligingsmethoden en -lagen, die allemaal gericht zijn op het bewaren van de informatie zoals ze deze via de cloud benaderen.

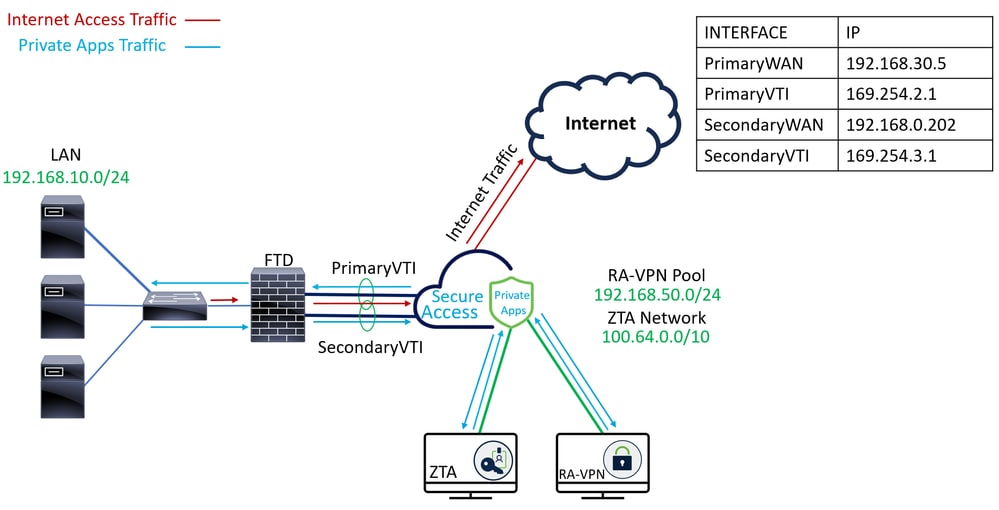

Netwerkdiagram

Configureren

VPN bij beveiligde toegang configureren

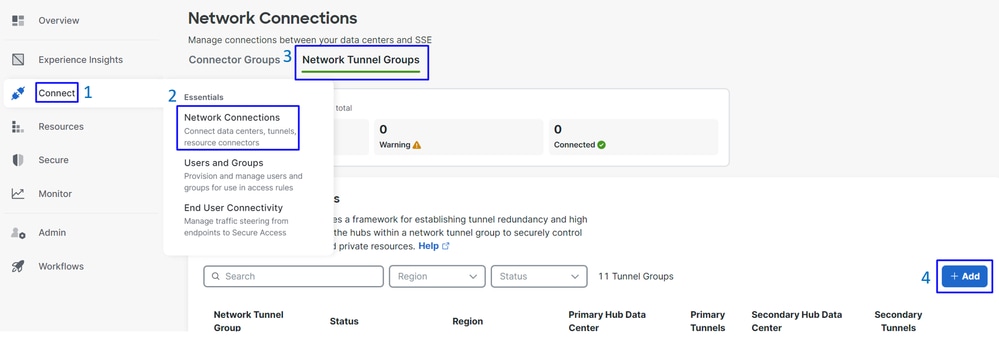

Navigeer naar het beheerderspaneel van Beveiligde toegang.

- Klik op

Connect > Network Connections

- Onder

Network Tunnel Groupsklik op+ Add

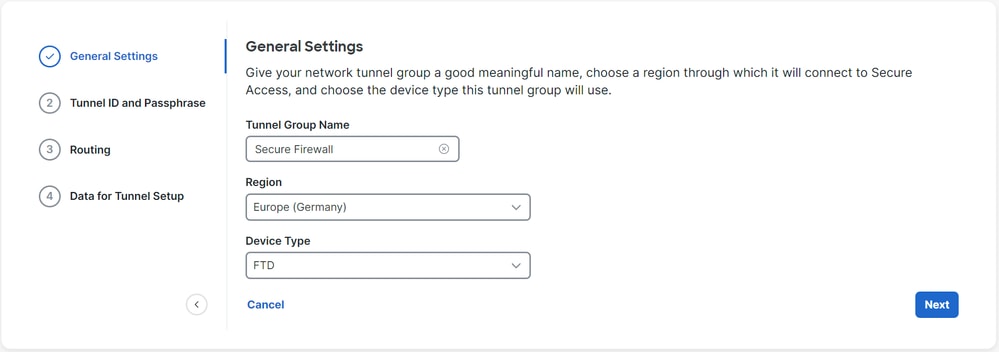

- Configureren

Tunnel Group Name,RegionenDevice Type - Klik op de knop

Next

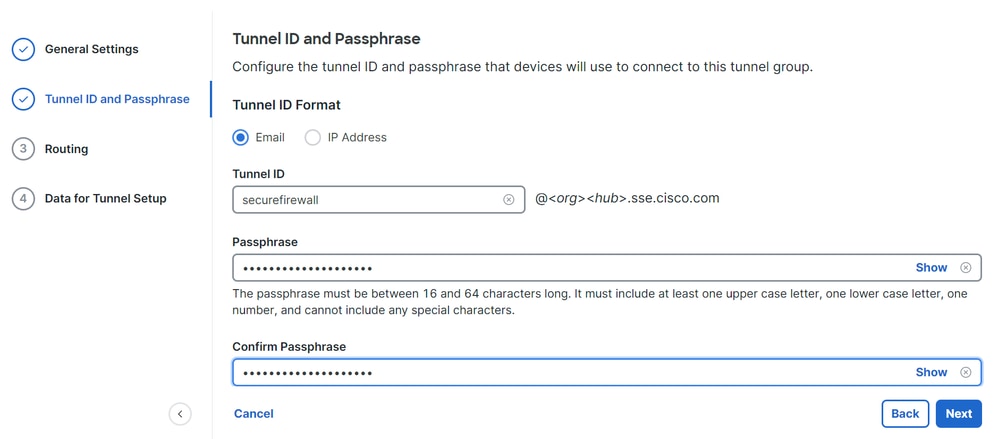

- Configureer de

Tunnel ID FormatenPassphrase - Klik op de knop

Next

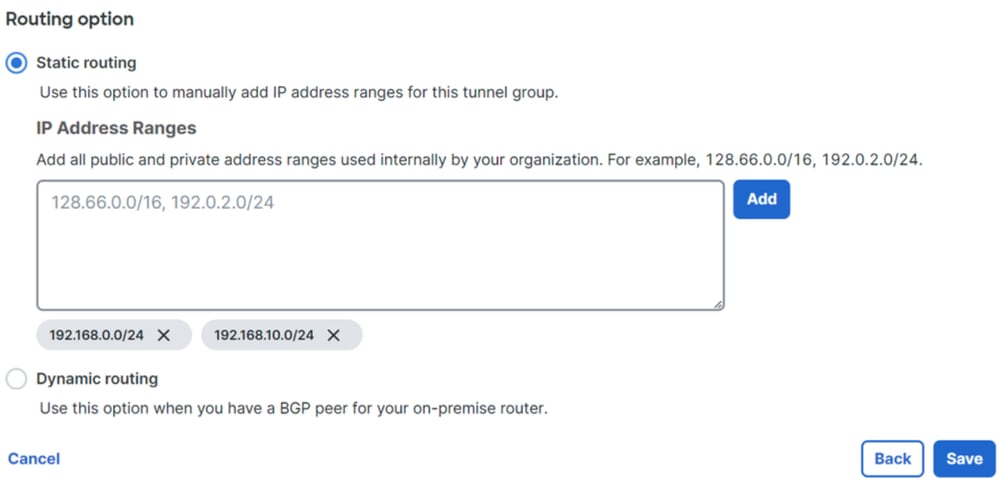

- Configureer de IP-adresbereiken of hosts die u op uw netwerk hebt geconfigureerd en u wilt het verkeer via beveiligde toegang doorgeven

- Klik op de knop

Save

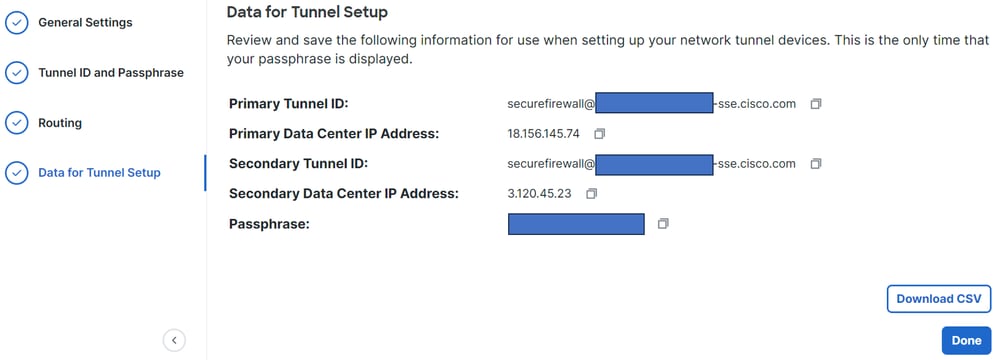

Save Nadat u op de informatie over de tunnel wordt weergegeven, slaat u die informatie op voor de volgende stap. Configure the tunnel on Secure Firewall.

Gegevens voor tunnelinstelling

De tunnel op Secure Firewall configureren

De tunnelinterface configureren

Voor dit scenario gebruikt u de Virtual Tunnel Interface (VTI)-configuratie op Secure Firewall om dit doel te bereiken. Onthoud, in dit geval heb je dubbele ISP, en we willen HA hebben als een van je ISP's faalt.

| INTERFACES |

ROL |

| Primair WAN |

Belangrijkste WAN-interfacekaart |

| Secundair WAN |

Secundair internet WAN |

| Primaire VTI |

Gekoppeld om het verkeer door de |

| Secundair VTI |

Gekoppeld om het verkeer door de |

Opmerking: 1. U moet een statische route toevoegen of toewijzen aan het Primary or Secondary Datacenter IP systeem om beide tunnels te kunnen laten oplopen.

Opmerking: 2. Als u ECMP hebt ingesteld tussen de interfaces, hoeft u geen statische route naar de Primary or Secondary Datacenter IP tunnels te maken om beide tunnels te kunnen laten oplopen.

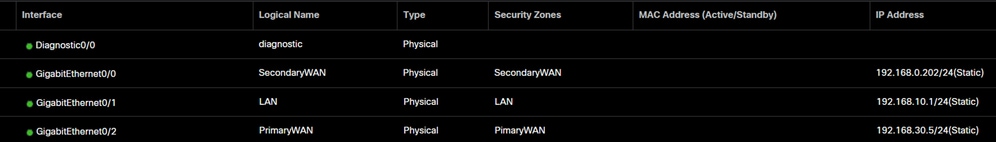

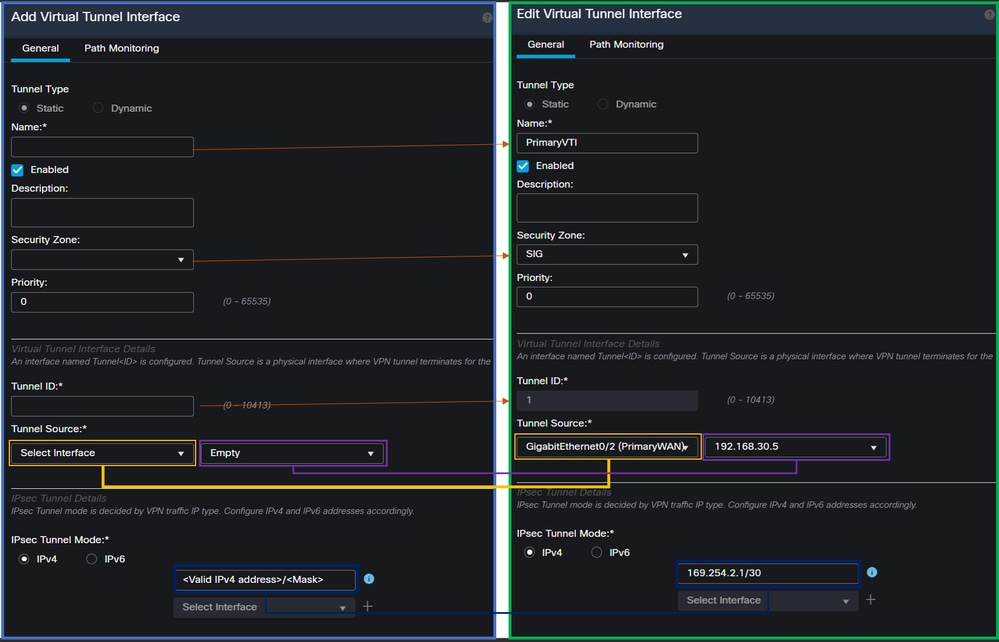

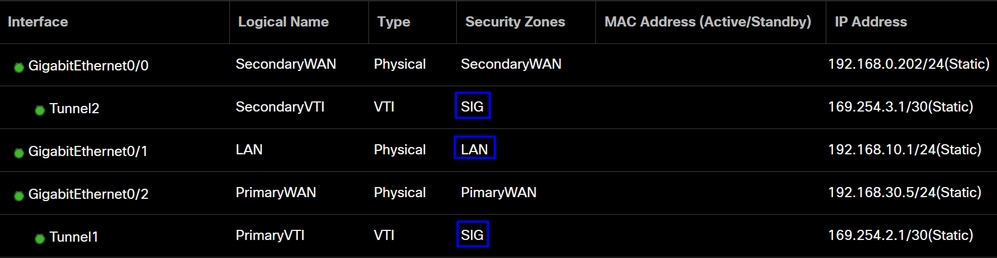

Gebaseerd op het scenario, hebben wij PrimaryWAN en SecondaryWAN, die wij moeten gebruiken om de VTI interfaces te creëren.

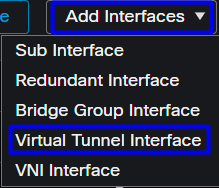

Navigeer naar uwFirepower Management Center > Devices.

- Kies uw FTD

- Kiezen

Interfaces

- Klik op

Add Interfaces > Virtual Tunnel Interface

- Configureer de interface op basis van de volgende informatie

Name: Configureer een naam die verwijst naar dePrimaryWAN interfaceSecurity Zone: U kunt een andere hergebruiken,Security Zonemaar het maken van een nieuwe voor Secure Access-verkeer is beterTunnel ID: Een nummer toevoegen voor de tunnelidTunnel Source: Kies uw interfacePrimaryWAN interfaceen kies de privé of openbare IP van uw interfaceIPsec Tunnel Mode: KiesIPv4en vorm een niet routable IP in uw netwerk met masker 30

Opmerking: Voor de VTI-interface moet u een niet-routeerbaar IP gebruiken. Als u bijvoorbeeld twee VTI-interfaces hebt, kunt u 169.254.2.1/30 gebruiken voor de PrimaryVTI en 169.254.3.1/30 voor de SecondaryVTI.

Daarna moet je hetzelfde doen voor de SecondaryWAN interfaceVTI, en je hebt alles ingesteld voor de VTI High Availability, en als gevolg daarvan heb je het volgende resultaat:

Voor dit scenario zijn de gebruikte IP’s:

| Logische naam |

IP |

Bereik |

| Primaire VTI |

169.254.2.1/30 |

169.254.2.1-169.254.2.2 |

| Secundair VTI |

169.254.3.1/30 |

169.254.3.1-169.254.3.2 |

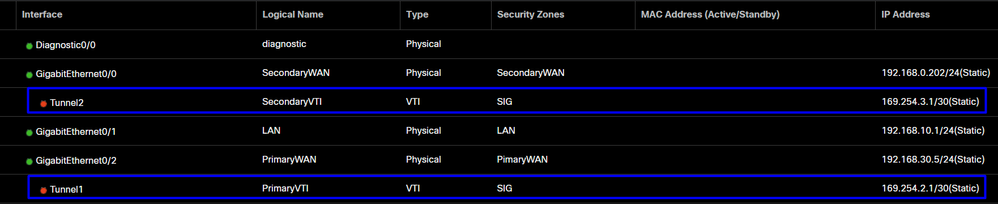

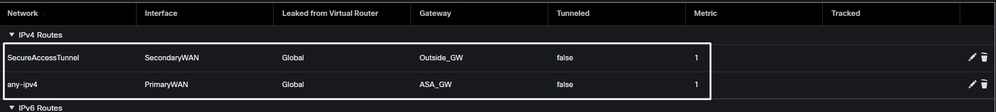

Statische route voor de secundaire interface configureren

Om het verkeer van de SecondaryWAN interface te bereikenSecondary Datacenter IP Addressmoet u een statische route naar het datacenter IP configureren. U kunt het met metriek van één (1) vormen om het bovenop de routeringstabel te maken; Specificeer ook het IP als host.

Voorzichtig: Dit is alleen nodig als u geen ECMP-instelling hebt tussen de WAN-kanalen; als u ECMP hebt geconfigureerd, kunt u naar de volgende stap springen.

Naar navigeren Device > Device Management

- Klik op uw FTD-apparaat

- Klik op

Routing - Kiezen

Static Route > + Add Route

Interface: Kies de secundaire WAN-interfaceGateway: Kies de secundaire WAN-gatewaySelected Network: Voeg het secundaire datacenter IP toe als host; u kunt de informatie over de gegeven informatie vinden wanneer u de tunnel op de Veilige stap van de Toegang, Gegevens voor de Opstelling van de Tunnel vormtMetric: Gebruik één (1)OKKlik op enSavevoer de informatie op om deze op te slaan, en implementeer vervolgens.

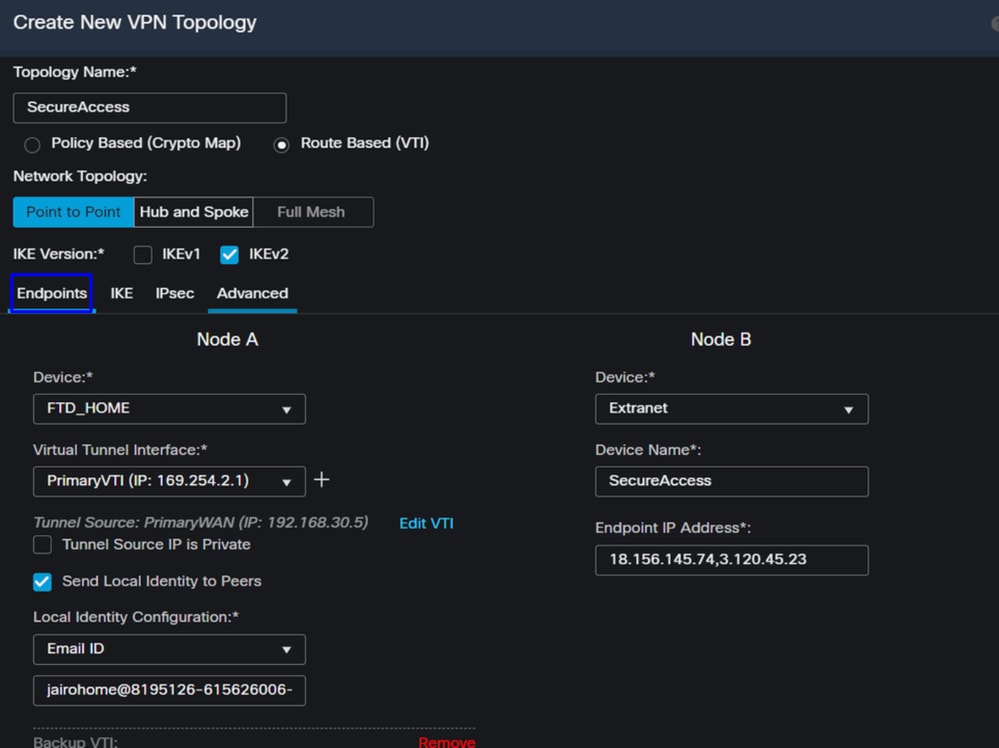

VPN configureren voor beveiligde toegang in VTI-modus

Om VPN te configureren navigeer je naar je firewall:

- Klik op

Devices > Site to Site - Klik op

+ Site to Site VPN

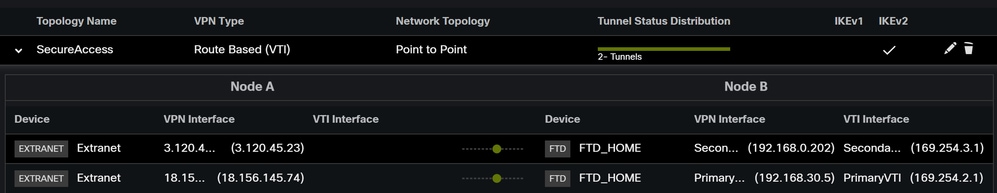

Configuratie van endpoints

Om de stap Endpoints te configureren, moet u de informatie gebruiken die onder de stap Data for Tunnel Setup is geleverd.

- Naam topologie: Een naam maken met betrekking tot de integratie Secure Access

- Kiezen

Routed Based (VTI) - Kiezen

Point to Point IKE Version: Kies IKEv2

Opmerking: IKEv1 wordt niet ondersteund voor integratie met Secure Access.

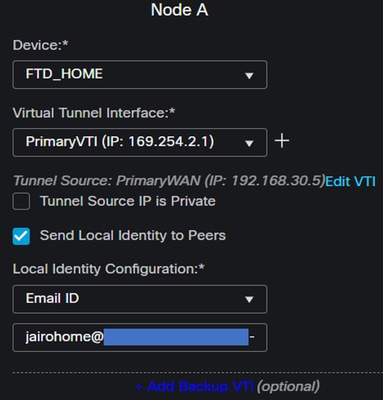

Onder het Node Amenu moet u de volgende parameters configureren:

Device: Kies uw FTD-apparaatVirtual Tunnel Interface: Kies de VTI met betrekking tot dePrimaryWAN Interface.- Schakel het selectievakje in voor

Send Local Identity to Peers Local Identity Configuration: Kies e-mail-id en vul de informatie in op basis van de informatie die u in uw configuratie hebtPrimary Tunnel IDopgegeven voor de stap, Data for Tunnel Setup

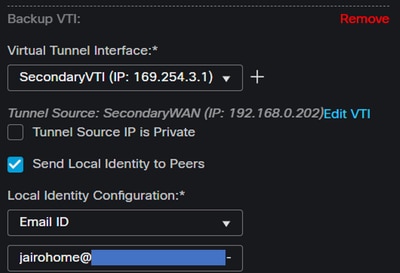

Nadat u de informatie over de PrimaryVTI klik hebt geconfigureerd + Add Backup VTI:

Virtual Tunnel Interface: Kies de VTI met betrekking tot dePrimaryWAN Interface.- Schakel het selectievakje in voor

Send Local Identity to Peers Local Identity Configuration: Kies e-mail-id en vul de informatie in op basis van de informatie die u in uw configuratie hebtSecondary Tunnel IDopgegeven voor de stap, Data for Tunnel Setup

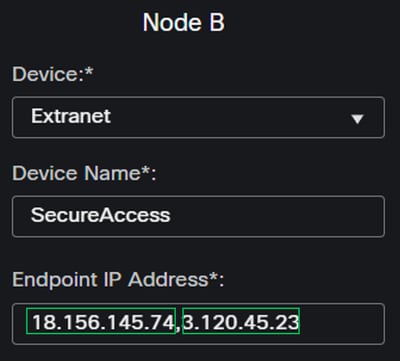

Onder het Node Bmenu moet u de volgende parameters configureren:

Device: ExtranetDevice Name: Kies een naam om beveiligde toegang te herkennen als de bestemming.Endpoint IP Address: De configuratie voor primair en secundair moet Primair zijnDatacenter IP,Secondary Datacenter IP, kunt u die informatie in de stap, Gegevens voor de Opstelling van de Tunnel vinden

Daarna is uw configuratie voor Endpoints voltooid en kunt u nu naar de stap, IKE Configuration gaan.

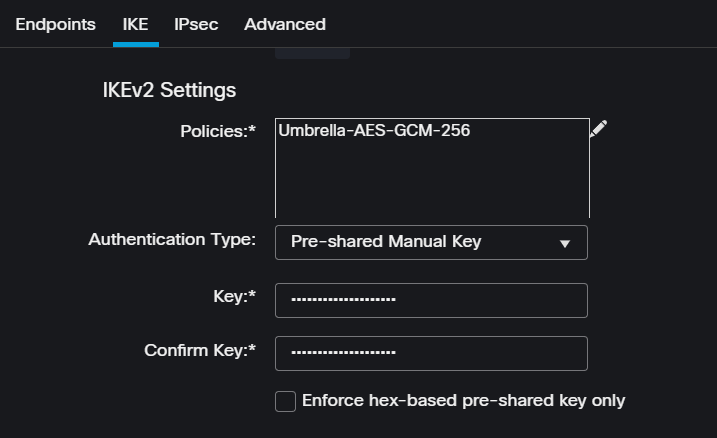

IKE-configuratie

Klik op IKEom de IKE-parameters te configureren.

Onder moet IKE, u de volgende parameters configureren:

Policies: U kunt de standaard Umbrella configuratie gebruikenUmbrella-AES-GCM-256of u kunt een andere parameters configureren op basis van deSupported IKEv2 and IPSEC Parameters

Authentication Type: Vooraf gedeelde handmatige sleutelKeyenConfirm Key:PassphraseU vindt de informatie in de stap, Data for Tunnel Setup

Daarna is uw configuratie voor IKE voltooid en kunt u nu naar de stap, IPSEC Configuration gaan.

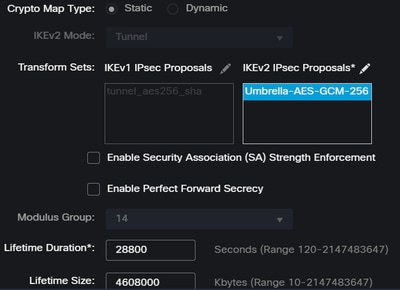

IPSEC-configuratie

Klik op IPSEC om de IPSEC-parameters te configureren.

Onder moet IPSEC, u de volgende parameters configureren:

Policies: U kunt de standaard Umbrella configuratie gebruikenUmbrella-AES-GCM-256of u kunt een andere parameters configureren op basis van deSupported IKEv2 and IPSEC Parameters

Opmerking: Voor IPSEC is verder niets vereist.

Daarna is uw configuratie voor IPSEC voltooid en kunt u nu naar de stap, Advanced Configuration gaan.

Geavanceerde configuratie

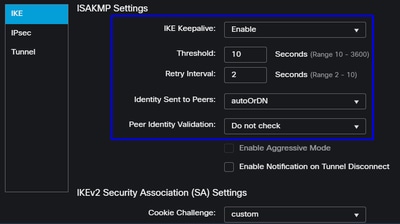

Om de geavanceerde parameters te configureren klikt u op Geavanceerd.

Onder moet Advanced, u de volgende parameters configureren:

IKE Keepalive: InschakelenThreshold: 10Retry Interval: 2Identity Sent to Peers: autoORDNPeer Identity Validation: Niet controleren

Daarna kunt u opSaveen Deploy.

Opmerking: Na een paar minuten ziet u de VPN die voor beide knooppunten is gemaakt.

Daarna is uw configuratie voor het VPN to Secure Access in VTI Mode systeem voltooid en kunt u nu naar de stap gaan, Configure Policy Base Routing.

Waarschuwing: Verkeer naar beveiligde toegang wordt alleen naar de primaire tunnel doorgestuurd wanneer beide tunnels worden opgezet; als de primaire wordt neergehaald, maakt Secure Access het mogelijk dat het verkeer door de secundaire tunnel wordt doorgestuurd.

Opmerking: de failover op de Secure Access-site is gebaseerd op de DPD-waarden die zijn gedocumenteerd in de gebruikershandleiding voor ondersteunde IPsec-waarden.

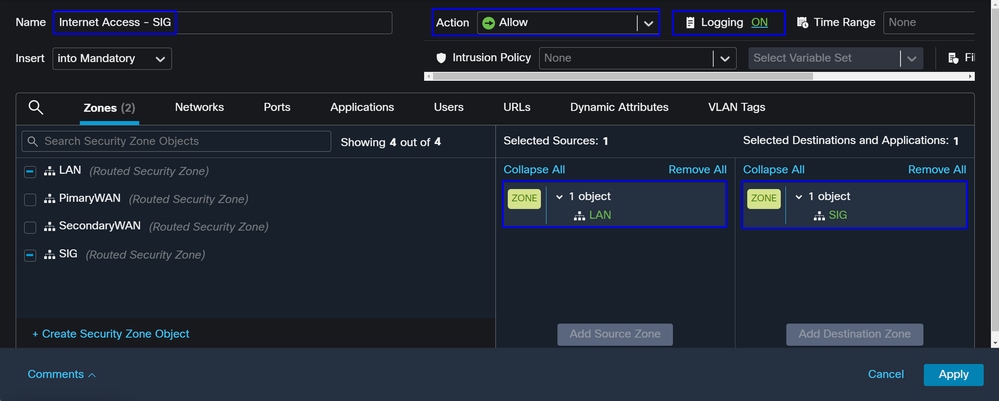

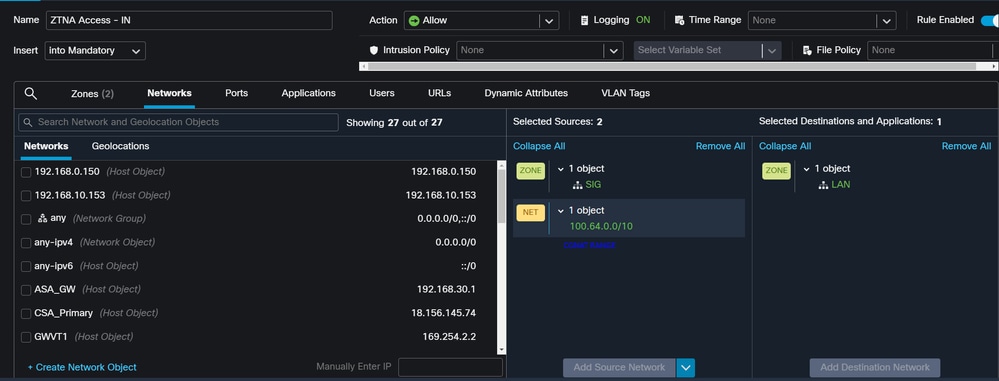

Configuratiescenario's voor toegangsbeleid

De vastgestelde regels voor het toegangsbeleid zijn gebaseerd op:

| Interface |

Gebied |

| Primaire VTI |

SIG |

| Secundair VTI |

SIG |

| LAN |

LAN |

Internet Access Scenario

Om toegang tot het internet te bieden aan alle bronnen die u vormt op de Policy Base Routing, moet u bepaalde toegangsregels en ook een aantal beleidsregels in beveiligde toegang configureren, dus laat me uitleggen hoe u dat in dit scenario kunt bereiken:

Deze regel geeft toegang tot het LAN internet, en in dit geval is het internet dat SIG.

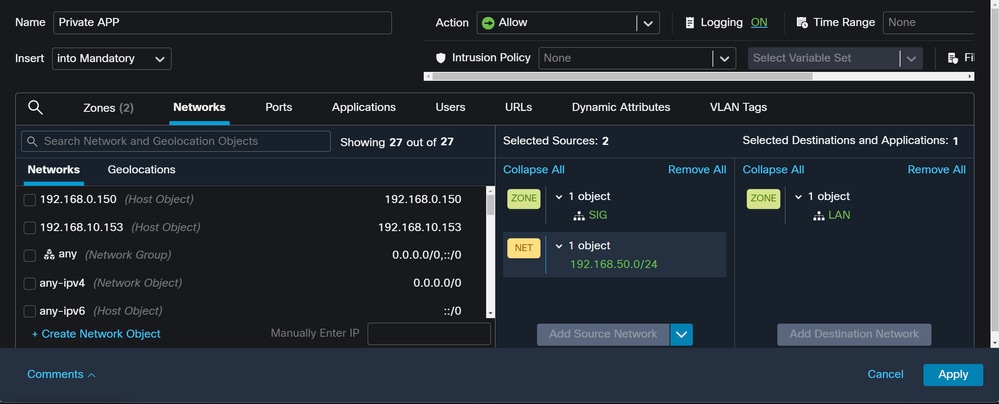

RA-VPN-scenario

Om toegang te bieden van de RA-VPN-gebruikers, moet u deze configureren op basis van het bereik dat u hebt toegewezen aan de RA-VPN-pool.

Opmerking: Om uw RA-VPNaaS-beleid te configureren, kunt u via Virtual Private Networks beheren

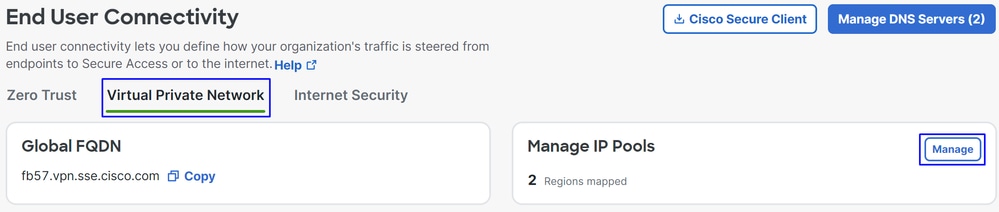

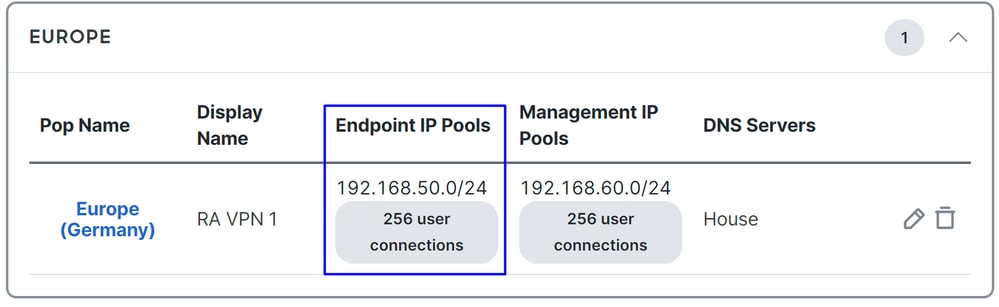

Hoe verifieert u de IP-pool van uw VPNaaS?

Navigeer naar uw Secure Access Dashboard

- Klik op

Connect > End User Connectivity - Klik op

Virtual Private Network - Klik onder

Manage IP Poolshet kopjeManage

- U ziet uw zwembad onder

Endpoint IP Pools

- U moet dit bereik toestaan onder SIG, maar u moet het ook toevoegen onder de ACL die u in uw PBR vormt.

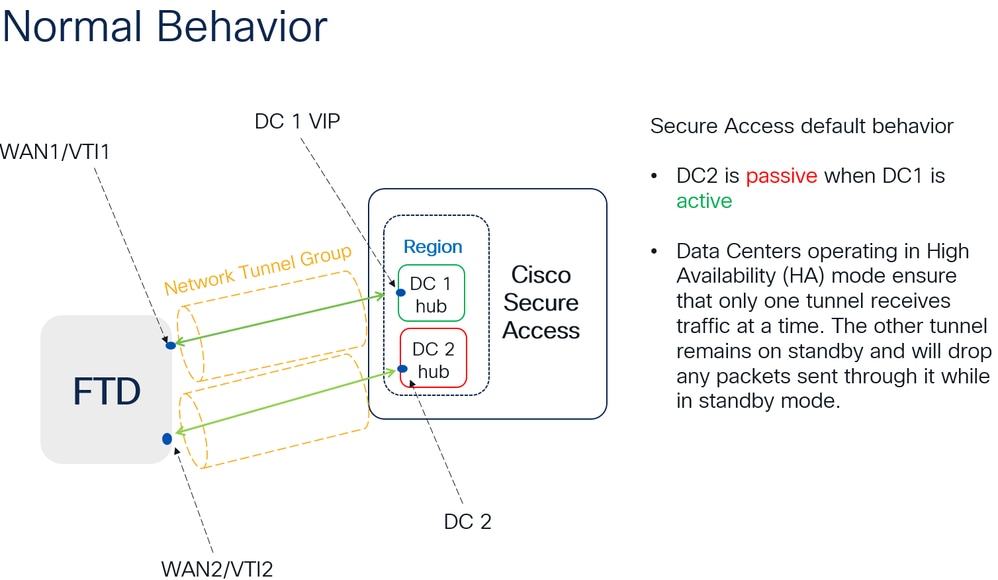

Configuratie van toegangsregels

Als u alleen Secure Access configureert om deze te gebruiken met de mogelijkheden om toegang te krijgen tot de bronnen van particuliere toepassingen, kan uw toegangsregel er zo uitzien:

Deze regel maakt verkeer van de RA-VPN Pool 192.168.50.0/24 naar uw LAN mogelijk; U kunt indien nodig meer opgeven.

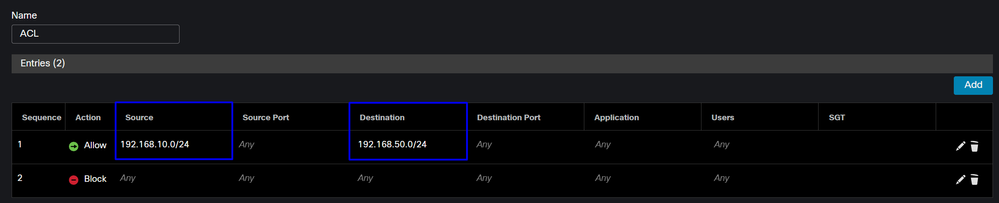

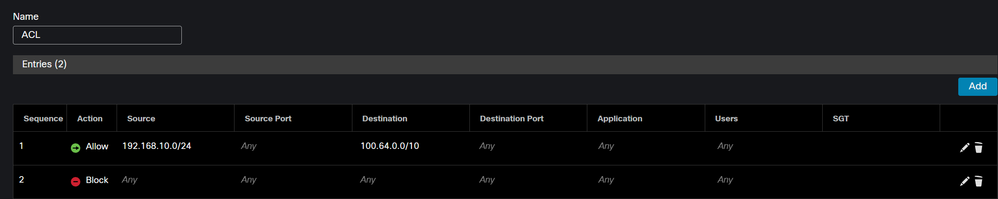

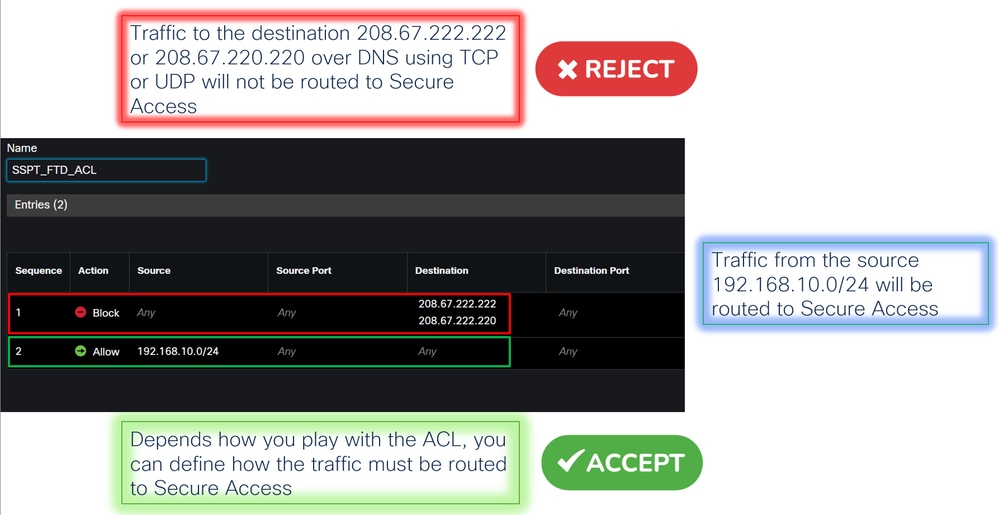

ACL-configuratie

Om het routingverkeer van SIG naar uw LAN toe te laten, moet u het onder de ACL toevoegen om het onder de PBR te laten werken.

CLAP-BAP ZTNA-scenario

U moet uw netwerk configureren op basis van CGNAT-bereik 100.64.0.0/10 om toegang te bieden tot uw netwerk vanuit de ZTA- of ZTA-gebruikers van de clientbase of de ZTA-gebruikers van de browserbasis.

Configuratie van toegangsregels

Als u alleen Secure Access configureert om deze te gebruiken met de mogelijkheden om toegang te krijgen tot de bronnen van particuliere toepassingen, kan uw toegangsregel er zo uitzien:

Die regel maakt verkeer van de ZTNA CGNAT Range 100.64.0.0/10 naar uw LAN mogelijk.

ACL-configuratie

Om het routingverkeer van SIG met CGNAT naar uw LAN toe te laten, moet u dit onder de ACL toevoegen om het onder de PBR te laten werken.

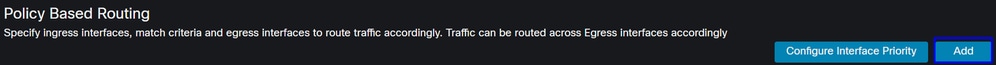

Configuratie van beleidsbasisrouting

Om toegang tot interne resources en het internet via beveiligde toegang te bieden, moet u routes via Policy Base Routing (PBR) maken die het routing van het verkeer van de bron naar de bestemming vergemakkelijken.

- Naar navigeren

Devices > Device Management - Kies het FTD-apparaat waar u de route maakt

- Klik op

Routing - Kiezen

Policy Base Routing Klik op de knopAdd

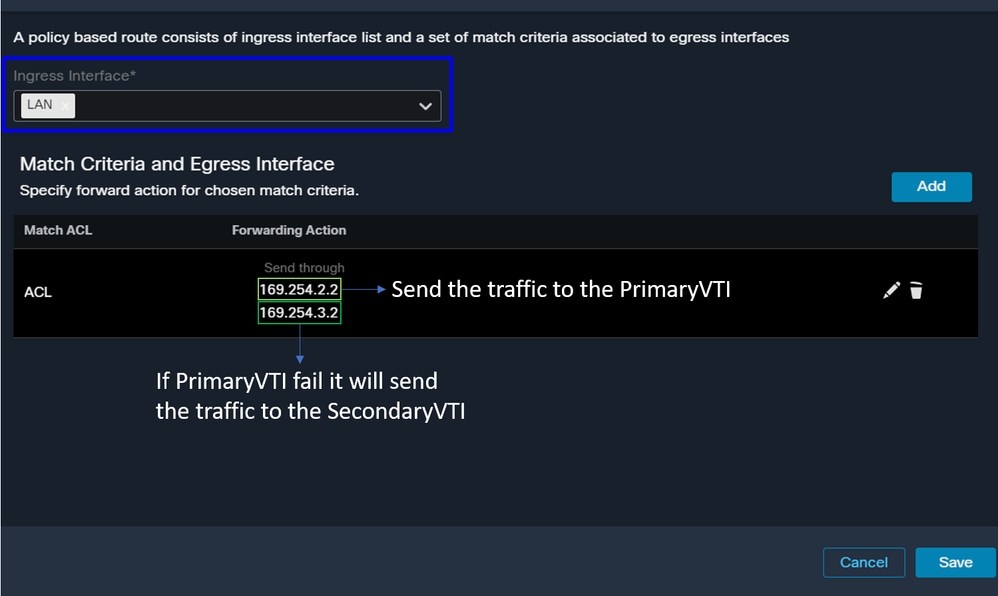

In dit scenario selecteert u alle interfaces die u als bron gebruikt om verkeer te routeren naar beveiligde toegang of om gebruikersverificatie te bieden aan beveiligde toegang met RA-VPN of clientgebaseerde of browsergebaseerde ZTA-toegang tot de interne netwerkbronnen:

- Selecteer onder Ingress Interface alle interfaces die verkeer via Secure Access verzenden:

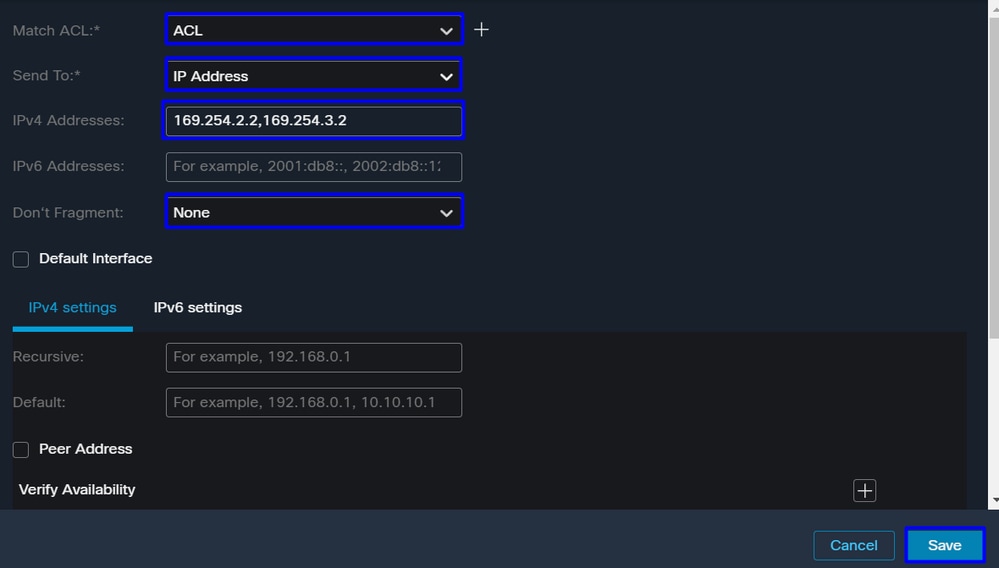

- Onder Match Criteria en uitgaande interface definieert u de volgende parameters nadat u op

Addhebt geklikt:

Match ACL: Voor deze ACL configureert u alles dat u naar Secure Access routeert:

Send To: IP-adres kiezenIPv4 Addresses: U moet de volgende IP gebruiken onder het masker 30 dat op beide VTI is geconfigureerd; u kunt controleren dat onder de stap, VTI Interface Config

| Interface |

IP |

GW |

| Primaire VTI |

169.254.2.1/30 |

169.254.2.2 |

| Secundair VTI |

169.254.3.1/30 |

169.254.3.2 |

Nadat je het zo hebt geconfigureerd, heb je het volgende resultaat en kun je verder gaan met klikken Save:

Save Daarna moet u het opnieuw, en je hebt het geconfigureerd op de volgende manier:

Daarna kunt u implementeren en u ziet het verkeer van de machines die op de ACL zijn geconfigureerd en het verkeer naar beveiligde toegang routing:

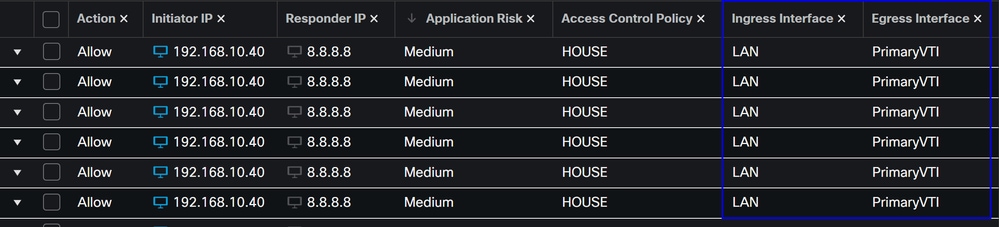

Vanuit het Conexion Events VCC:

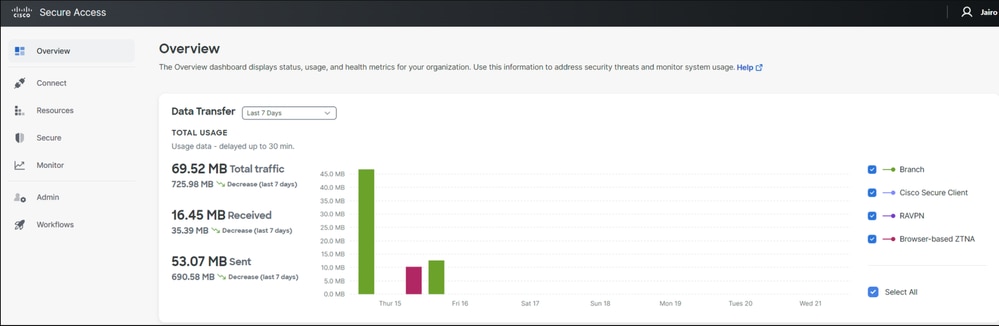

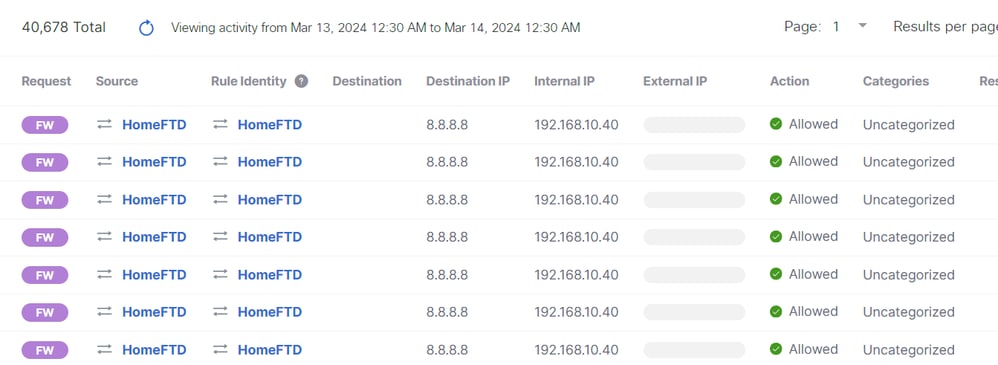

Vanaf het Activity Search tabblad Beveiligde toegang:

Opmerking: Standaard staat het standaard Secure Access Policy verkeer naar het internet toe. Om toegang tot privé toepassingen te verlenen, moet u privé middelen tot stand brengen en hen toevoegen aan het toegangsbeleid voor privé middeltoegang.

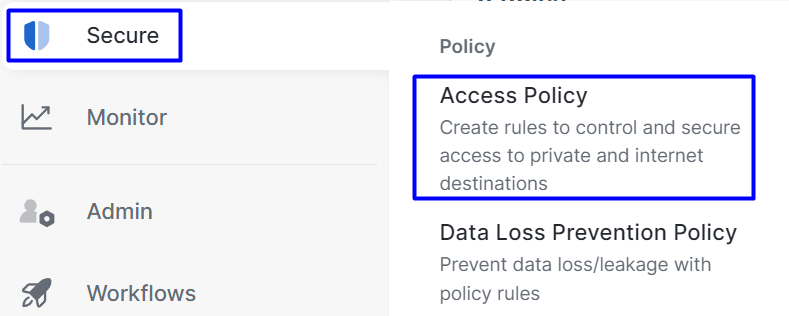

Internettoegangsbeleid configureren voor beveiligde toegang

Om de toegang voor internettoegang te configureren, moet u het beleid op uw Secure Access Dashboard maken:

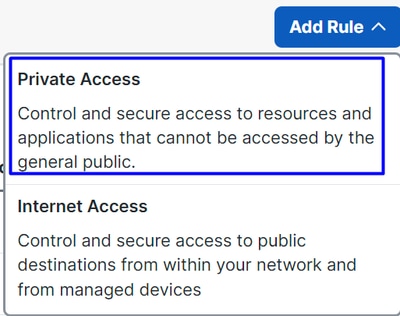

- Klik op

Secure > Access Policy

- Klik op

Add Rule > Internet Access

Daar kunt u de bron als de tunnel specificeren, en aan de bestemming, kunt u om het even welk, afhankelijk van wat u op het beleid wilt vormen kiezen. Controleer of u de Secure Access-gebruikershandleiding hebt.

Private Resource Access configureren voor ZTNA en RA-VPN

Om de toegang voor privé-bronnen te configureren, moet u eerst de bronnen maken onder het Secure Access Dashboard:

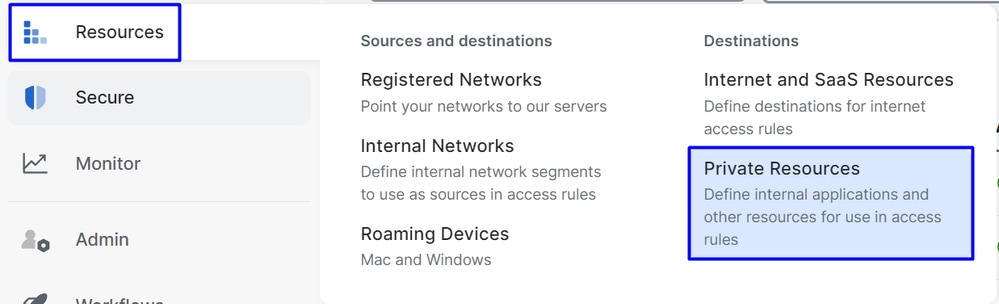

Klik op Resources > Private Resources

- Klik vervolgens op

ADD

Onder de configuratie, vindt u de volgende secties om te vormen: General, Communication with Secure Access Cloud and Endpoint Connection Methods.

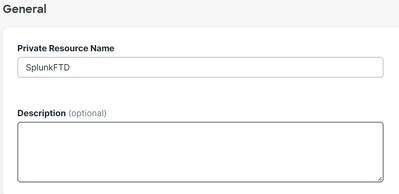

Algemeen

Private Resource Name: Maak een naam voor de bron die u toegang verleent via Secure Access naar uw netwerk

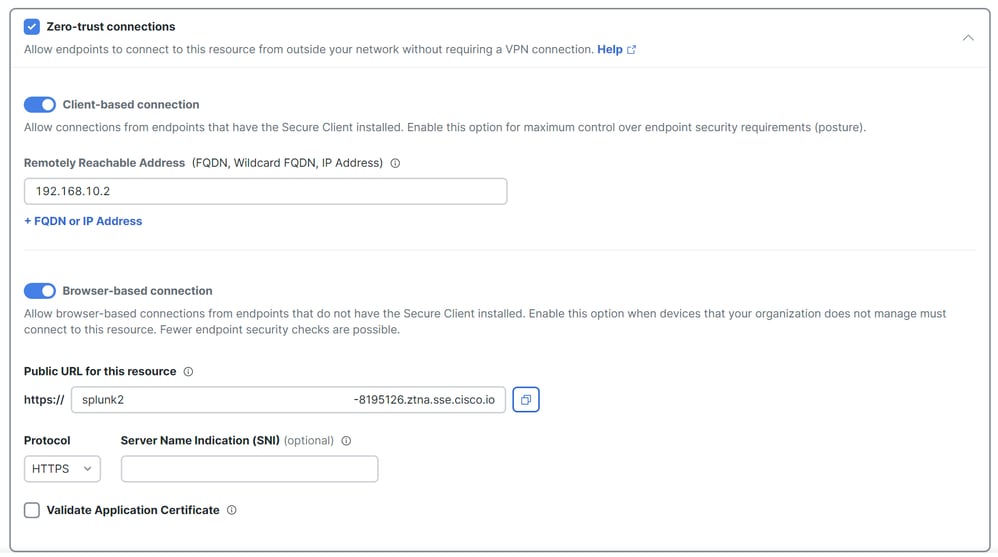

Methoden voor endpointverbinding

Zero Trust Connections: Markeer het vakje.Client-based connection: Als u deze functie inschakelt, kunt u de Secure Client - Zero Trust Module gebruiken om toegang via de clientgebaseerde modus mogelijk te maken.Remote Reachable Address (FQDN, Wildcard FQDN, IP Address): Configureer de bronnen IP of FQDN; als u FQDN vormt, moet u DNS toevoegen om de naam op te lossen.Browser-based connection: Als u deze inschakelt, kunt u toegang krijgen tot uw bronnen via de browser (Voeg alleen bronnen toe met HTTP- of HTTPS-communicatie)Public URL for this resource: Configureer de openbare URL die u gebruikt via de browser; Secure Access beschermt deze bron.Protocol: Selecteer het protocol (HTTP of HTTPS)

VPN Connection: Markeer het aanvinkvakje om toegang via RA-VPNaaS in te schakelen.

Daarna klikt u op Save en kunt u die bron aan de Access Policypagina toevoegen.

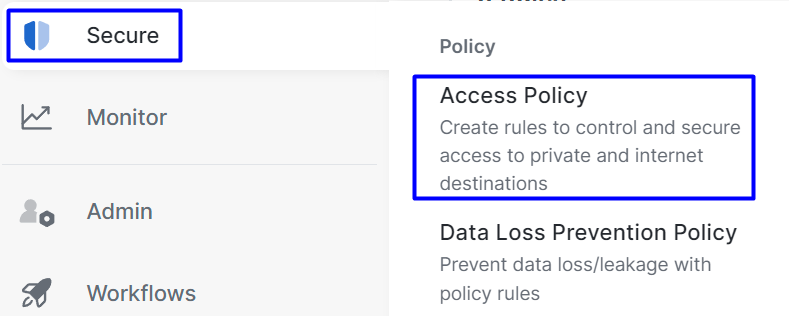

Het toegangsbeleid configureren

Wanneer u de resource maakt, moet u deze toewijzen aan een van de beveiligingstoegangsregels:

- Klik op

Secure > Access Policy

- Klik op de knop

Add > Private Resource

Voor deze Private Access-regel, vormt u de standaardwaarden om toegang te verlenen tot de bron. Om meer te weten te komen over beleidsconfiguraties, raadpleegt u de Gebruikersgids.

Action: Kies Toestaan om toegang te verlenen tot de bron.From: Specificeer de gebruiker die kan worden gebruikt om in te loggen op de resource.To: Kies de resource die u wilt openen via Secure Access.

Zero-Trust Client-based Posture Profile: Kies het standaardprofiel voor toegang op clientbasisZero-Trust Browser-based Posture Profile: Kies de standaardprofiel browser basis toegang

Opmerking: Als u meer wilt weten over het postuur, raadpleegt u de gebruikershandleiding voor Secure Access.

Na dat, klik Next enSave en uw configuratie, en u kunt proberen om tot uw middelen door RA-VPN en de Basis ZTNA van de Cliënt of Browser Basis ZTNA toegang te hebben.

Problemen oplossen

Om problemen op te lossen op basis van de communicatie tussen Secure Firewall en Secure Access, kunt u controleren of fase1 (IKEv2) en fase2 (IPSEC) zonder probleem tussen de apparaten tot stand zijn gebracht.

Controleer fase 1 (IKEv2)

Om te controleren of Phase1 u de volgende opdracht op de CLI van uw FTD moet uitvoeren:

show crypto isakmp saIn dit geval is de gewenste uitvoer twee IKEv2 SAs tot stand gebracht aan de Datacenter IP’s van Secure Access en de gewenste status als READY:

There are no IKEv1 SAs

IKEv2 SAs:

Session-id:3, Status:UP-ACTIVE, IKE count:1, CHILD count:1

Tunnel-id Local Remote fvrf/ivrf Status Role

52346451 192.168.0.202/4500 3.120.45.23/4500 Global/Global READY RESPONDER

Encr: AES-GCM, keysize: 256, Hash: N/A, DH Grp:20, Auth sign: PSK, Auth verify: PSK

Life/Active Time: 86400/4009 sec

Child sa: local selector 0.0.0.0/0 - 255.255.255.255/65535

remote selector 0.0.0.0/0 - 255.255.255.255/65535

ESP spi in/out: 0xfb34754c/0xc27fd2ba

IKEv2 SAs:

Session-id:2, Status:UP-ACTIVE, IKE count:1, CHILD count:1

Tunnel-id Local Remote fvrf/ivrf Status Role

52442403 192.168.30.5/4500 18.156.145.74/4500 Global/Global READY RESPONDER

Encr: AES-GCM, keysize: 256, Hash: N/A, DH Grp:20, Auth sign: PSK, Auth verify: PSK

Life/Active Time: 86400/3891 sec

Child sa: local selector 0.0.0.0/0 - 255.255.255.255/65535

remote selector 0.0.0.0/0 - 255.255.255.255/65535

ESP spi in/out: 0x4af761fd/0xfbca3343Controleer fase 2 (IPSEC)

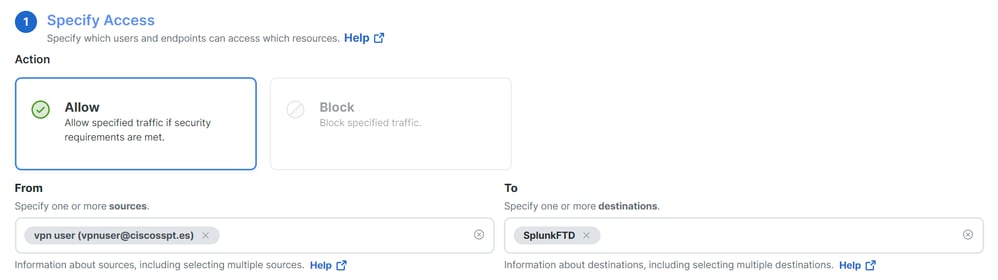

Om fase2 te verifiëren, moet u de volgende opdracht uitvoeren op de CLI van uw FTD:

interface: PrimaryVTI

Crypto map tag: __vti-crypto-map-Tunnel1-0-1, seq num: 65280, local addr: 192.168.30.5

Protected vrf (ivrf): Global

local ident (addr/mask/prot/port): (0.0.0.0/0.0.0.0/0/0)

remote ident (addr/mask/prot/port): (0.0.0.0/0.0.0.0/0/0)

current_peer: 18.156.145.74

#pkts encaps: 71965, #pkts encrypt: 71965, #pkts digest: 71965

#pkts decaps: 91325, #pkts decrypt: 91325, #pkts verify: 91325

#pkts compressed: 0, #pkts decompressed: 0

#pkts not compressed: 71965, #pkts comp failed: 0, #pkts decomp failed: 0

#pre-frag successes: 0, #pre-frag failures: 0, #fragments created: 0

#PMTUs sent: 0, #PMTUs rcvd: 0, #decapsulated frgs needing reassembly: 0

#TFC rcvd: 0, #TFC sent: 0

#Valid ICMP Errors rcvd: 0, #Invalid ICMP Errors rcvd: 0

#send errors: 0, #recv errors: 0

local crypto endpt.: 192.168.30.5/4500, remote crypto endpt.: 18.156.145.74/4500

path mtu 1500, ipsec overhead 63(44), media mtu 1500

PMTU time remaining (sec): 0, DF policy: copy-df

ICMP error validation: disabled, TFC packets: disabled

current outbound spi: FBCA3343

current inbound spi : 4AF761FD

inbound esp sas:

spi: 0x4AF761FD (1257726461)

SA State: active

transform: esp-aes-gcm-256 esp-null-hmac no compression

in use settings ={L2L, Tunnel, NAT-T-Encaps, IKEv2, VTI, }

slot: 0, conn_id: 2, crypto-map: __vti-crypto-map-Tunnel1-0-1

sa timing: remaining key lifetime (kB/sec): (3916242/27571)

IV size: 8 bytes

replay detection support: Y

Anti replay bitmap:

0xFFFFFFFF 0xFFFFFFFF

outbound esp sas:

spi: 0xFBCA3343 (4224332611)

SA State: active

transform: esp-aes-gcm-256 esp-null-hmac no compression

in use settings ={L2L, Tunnel, NAT-T-Encaps, IKEv2, VTI, }

slot: 0, conn_id: 2, crypto-map: __vti-crypto-map-Tunnel1-0-1

sa timing: remaining key lifetime (kB/sec): (4239174/27571)

IV size: 8 bytes

replay detection support: Y

Anti replay bitmap:

0x00000000 0x00000001

interface: SecondaryVTI

Crypto map tag: __vti-crypto-map-Tunnel2-0-2, seq num: 65280, local addr: 192.168.0.202

Protected vrf (ivrf): Global

local ident (addr/mask/prot/port): (0.0.0.0/0.0.0.0/0/0)

remote ident (addr/mask/prot/port): (0.0.0.0/0.0.0.0/0/0)

current_peer: 3.120.45.23

#pkts encaps: 0, #pkts encrypt: 0, #pkts digest: 0

#pkts decaps: 0, #pkts decrypt: 0, #pkts verify: 0

#pkts compressed: 0, #pkts decompressed: 0

#pkts not compressed: 0, #pkts comp failed: 0, #pkts decomp failed: 0

#pre-frag successes: 0, #pre-frag failures: 0, #fragments created: 0

#PMTUs sent: 0, #PMTUs rcvd: 0, #decapsulated frgs needing reassembly: 0

#TFC rcvd: 0, #TFC sent: 0

#Valid ICMP Errors rcvd: 0, #Invalid ICMP Errors rcvd: 0

#send errors: 0, #recv errors: 0

local crypto endpt.: 192.168.0.202/4500, remote crypto endpt.: 3.120.45.23/4500

path mtu 1500, ipsec overhead 63(44), media mtu 1500

PMTU time remaining (sec): 0, DF policy: copy-df

ICMP error validation: disabled, TFC packets: disabled

current outbound spi: C27FD2BA

current inbound spi : FB34754C

inbound esp sas:

spi: 0xFB34754C (4214519116)

SA State: active

transform: esp-aes-gcm-256 esp-null-hmac no compression

in use settings ={L2L, Tunnel, NAT-T-Encaps, IKEv2, VTI, }

slot: 0, conn_id: 20, crypto-map: __vti-crypto-map-Tunnel2-0-2

sa timing: remaining key lifetime (kB/sec): (4101120/27412)

IV size: 8 bytes

replay detection support: Y

Anti replay bitmap:

0x00000000 0x00000001

outbound esp sas:

spi: 0xC27FD2BA (3263156922)

SA State: active

transform: esp-aes-gcm-256 esp-null-hmac no compression

in use settings ={L2L, Tunnel, NAT-T-Encaps, IKEv2, VTI, }

slot: 0, conn_id: 20, crypto-map: __vti-crypto-map-Tunnel2-0-2

sa timing: remaining key lifetime (kB/sec): (4239360/27412)

IV size: 8 bytes

replay detection support: Y

Anti replay bitmap:

0x00000000 0x00000001In de laatste output, kunt u beide tunnels zien worden gevestigd; wat niet gewenst is, is de volgende uitvoer onder het pakketencapsendecaps.

Als u dit scenario hebt, open een case met TAC.

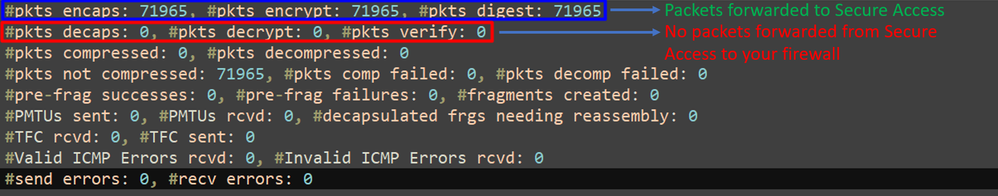

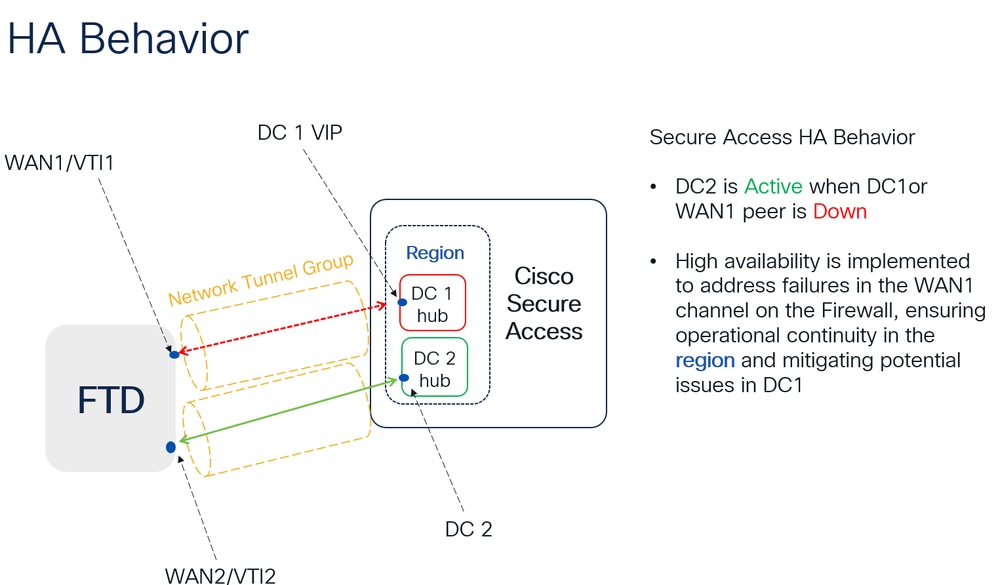

Functie met hoge beschikbaarheid

De functie van de tunnels met beveiligde toegang communiceren met het datacenter in de cloud is actief/passief, wat betekent dat alleen de deur voor DC 1 open zal zijn om verkeer te ontvangen; de DC 2-deur is gesloten tot tunnel nummer 1 omlaag komt.

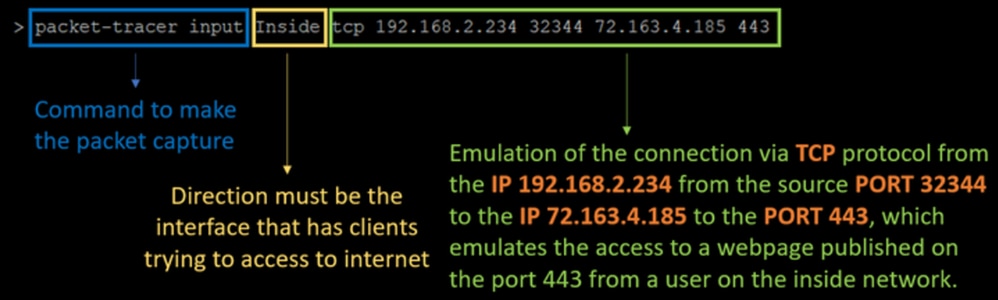

Controleer de routing van het verkeer voor beveiligde toegang

In dit voorbeeld, gebruiken wij de bron als machine op het firewallnetwerk:

- Bron: 192.168.10.40

- Bestemming: 146.112.255.40 (IP voor beveiligde toegangsbewaking)

Voorbeeld:

Opdracht:

packet-tracer input LAN tcp 192.168.10.40 3422 146.112.255.40 80Uitvoer:

Phase: 1

Type: ACCESS-LIST

Subtype:

Result: ALLOW

Elapsed time: 14010 ns

Config:

Implicit Rule

Additional Information:

MAC Access list

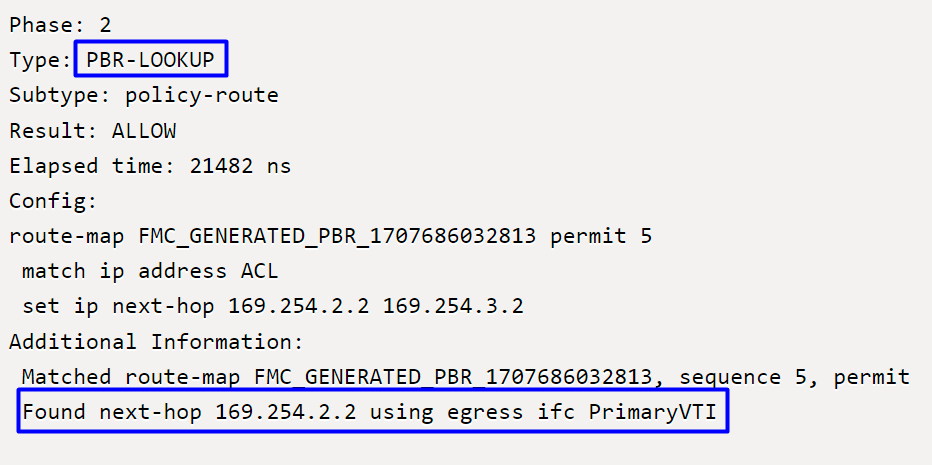

Phase: 2

Type: PBR-LOOKUP

Subtype: policy-route

Result: ALLOW

Elapsed time: 21482 ns

Config:

route-map FMC_GENERATED_PBR_1707686032813 permit 5

match ip address ACL

set ip next-hop 169.254.2.2 169.254.3.2

Additional Information:

Matched route-map FMC_GENERATED_PBR_1707686032813, sequence 5, permit

Found next-hop 169.254.2.2 using egress ifc PrimaryVTI

Phase: 3

Type: OBJECT_GROUP_SEARCH

Subtype:

Result: ALLOW

Elapsed time: 0 ns

Config:

Additional Information:

Source Object Group Match Count: 0

Destination Object Group Match Count: 0

Object Group Search: 0

Phase: 4

Type: ACCESS-LIST

Subtype: log

Result: ALLOW

Elapsed time: 233 ns

Config:

access-group CSM_FW_ACL_ global

access-list CSM_FW_ACL_ advanced permit ip any ifc PrimaryVTI any rule-id 268434435

access-list CSM_FW_ACL_ remark rule-id 268434435: ACCESS POLICY: HOUSE - Mandatory

access-list CSM_FW_ACL_ remark rule-id 268434435: L7 RULE: New-Rule-#3-ALLOW

Additional Information:

This packet will be sent to snort for additional processing where a verdict will be reached

Phase: 5

Type: CONN-SETTINGS

Subtype:

Result: ALLOW

Elapsed time: 233 ns

Config:

class-map class_map_Any

match access-list Any

policy-map policy_map_LAN

class class_map_Any

set connection decrement-ttl

service-policy policy_map_LAN interface LAN

Additional Information:

Phase: 6

Type: NAT

Subtype: per-session

Result: ALLOW

Elapsed time: 233 ns

Config:

Additional Information:

Phase: 7

Type: IP-OPTIONS

Subtype:

Result: ALLOW

Elapsed time: 233 ns

Config:

Additional Information:

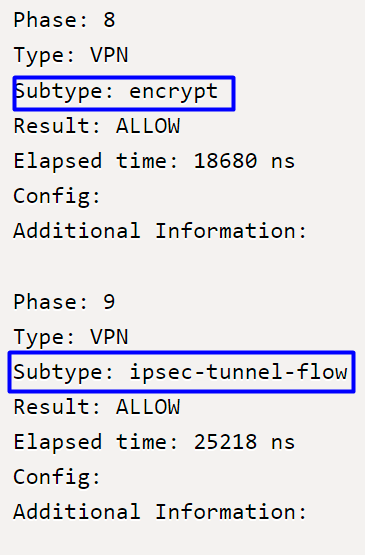

Phase: 8

Type: VPN

Subtype: encrypt

Result: ALLOW

Elapsed time: 18680 ns

Config:

Additional Information:

Phase: 9

Type: VPN

Subtype: ipsec-tunnel-flow

Result: ALLOW

Elapsed time: 25218 ns

Config:

Additional Information:

Phase: 10

Type: NAT

Subtype: per-session

Result: ALLOW

Elapsed time: 14944 ns

Config:

Additional Information:

Phase: 11

Type: IP-OPTIONS

Subtype:

Result: ALLOW

Elapsed time: 0 ns

Config:

Additional Information:

Phase: 12

Type: FLOW-CREATION

Subtype:

Result: ALLOW

Elapsed time: 19614 ns

Config:

Additional Information:

New flow created with id 23811, packet dispatched to next module

Phase: 13

Type: EXTERNAL-INSPECT

Subtype:

Result: ALLOW

Elapsed time: 27086 ns

Config:

Additional Information:

Application: 'SNORT Inspect'

Phase: 14

Type: SNORT

Subtype: appid

Result: ALLOW

Elapsed time: 28820 ns

Config:

Additional Information:

service: (0), client: (0), payload: (0), misc: (0)

Phase: 15

Type: SNORT

Subtype: firewall

Result: ALLOW

Elapsed time: 450193 ns

Config:

Network 0, Inspection 0, Detection 0, Rule ID 268434435

Additional Information:

Starting rule matching, zone 1 -> 3, geo 0 -> 0, vlan 0, src sgt: 0, src sgt type: unknown, dst sgt: 0, dst sgt type: unknown, user 9999997, no url or host, no xff

Matched rule ids 268434435 - Allow

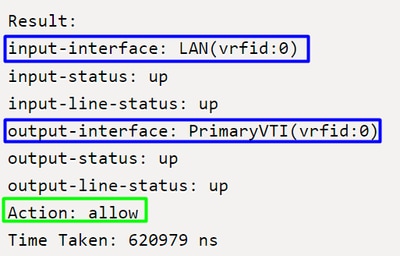

Result:

input-interface: LAN(vrfid:0)

input-status: up

input-line-status: up

output-interface: PrimaryVTI(vrfid:0)

output-status: up

output-line-status: up

Action: allow

Time Taken: 620979 nsHier, kan veel dingen ons context geven over de communicatie en weten of alles correct is onder de PBR configuratie om het verkeer correct te leiden naar Secure Access:

Fase 2 geeft aan dat het verkeer wordt doorgestuurd naar de PrimaryVTI interface, wat correct is omdat, op basis van de configuraties in dit scenario, het internetverkeer moet worden doorgestuurd naar Secure Access via de VTI.

Fase 8 komt overeen met de coderingsfase in een VPN-verbinding, waarbij verkeer wordt geëvalueerd en geautoriseerd voor codering, zodat gegevens veilig kunnen worden verzonden. Fase 9 daarentegen richt zich op het specifieke beheer van verkeersstromen binnen de VPN IPSec-tunnel, om te bevestigen dat versleuteld verkeer correct wordt routeerd en toegestaan door de ingestelde tunnel.

Als u wilt voltooien, aan het einde van het stroomresultaat, kunt u het verkeer zien van het LAN naar het PrimaryVTI doorsturen van het verkeer naar Secure Access. De actie allow bevestigt dat het verkeer zonder probleem wordt geleid.

Gerelateerde informatie

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

1.0 |

28-Nov-2024 |

Eerste vrijgave |

Bijgedragen door Cisco-engineers

- Jairo MorenoTAC

- Fay LeeTIJD

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback