Inleiding

Dit document beschrijft het proces voor het dynamisch toewijzen van groepsbeleid met behulp van SAML-verificatie in de Cisco Secure Firewall.

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- Basis externe toegang, VPN, SSL en certificaatkennis

- Basiskennis van SAML

- Ervaring met Firepower Management Center

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- Cisco Secure-firewall v7.2.0

- Cisco Secure Firewall Management Center (FMC) v7.2.0

- Cisco Secure-client 5.0.04032

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Achtergrondinformatie

In dit document wordt Okta gebruikt als Identity Provider (IDP). Het is echter van essentieel belang om op te merken dat elke IDp die de aanpassing van de attributen mogelijk maakt die in de SAML Assertion worden verzonden, kan worden gebruikt.

De SAML IDp kan worden geconfigureerd om beweringen attributen te verzenden naast de authenticatie bewering. De component SAML Service Provider in ASA/FTD interpreteert de SAML-beweringen die van IdP zijn ontvangen en maakt op basis daarvan beleidskeuzes.

Configureren

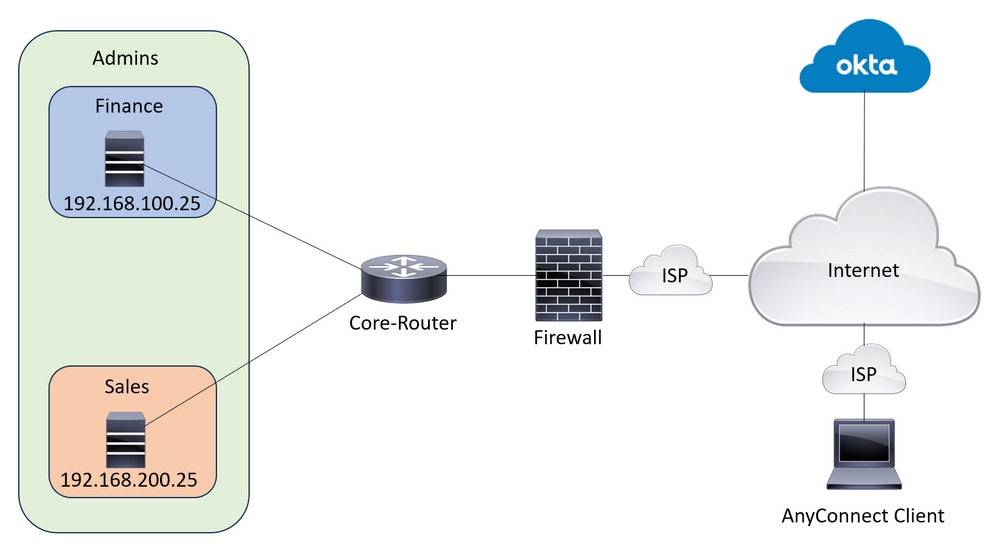

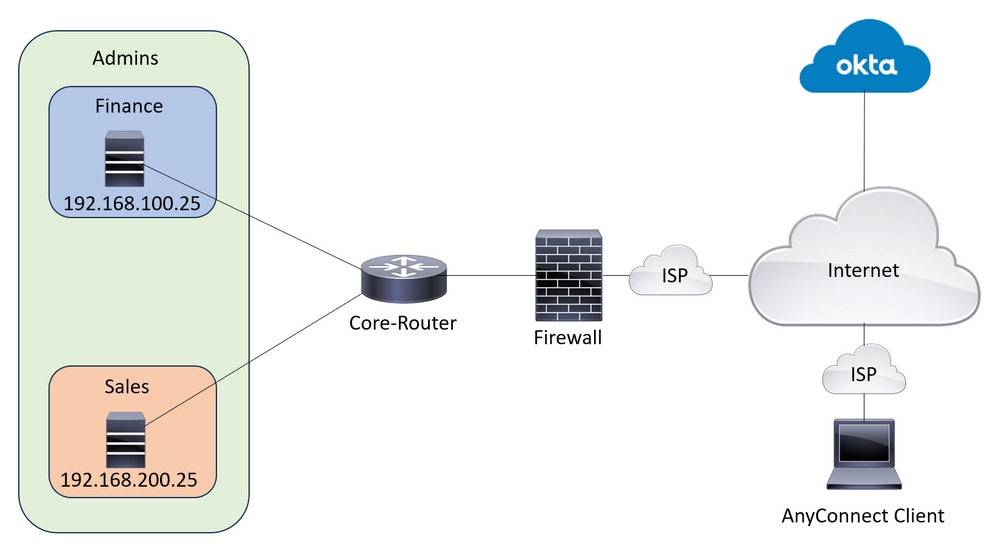

Netwerkdiagram

Laboratoriumtopologie

Laboratoriumtopologie

Opmerking: deze instelling werkt alleen wanneer een gebruiker deel uitmaakt van één groep en niet wanneer een gebruiker deel uitmaakt van meerdere groepen.

Configuraties

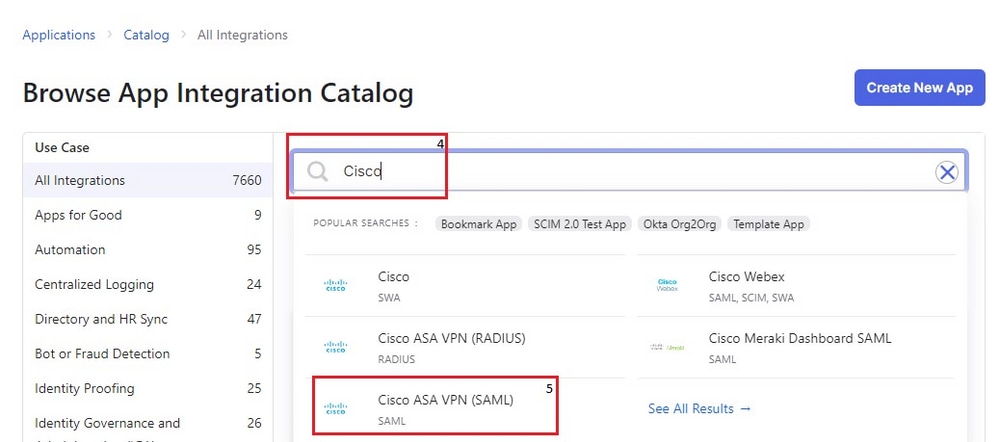

Okta - SAML Configuration Part #1

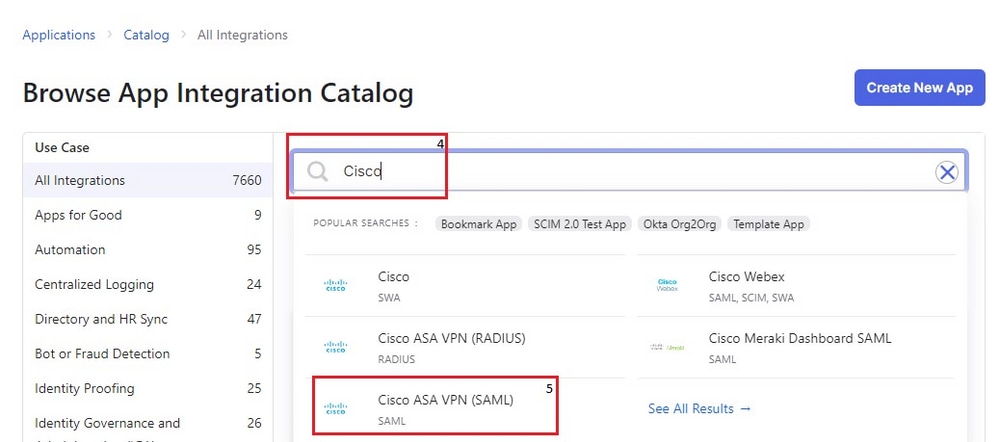

1. Navigeer naar Applications > Applications en klik op Browse App Catalog. Zoeken naarCisco in de zoekbalk van de catalogus en kies Cisco ASA VPN SAMLklikt u vervolgens op Add Integration.

Okta Add-toepassing

Okta Add-toepassing

Okta ASA SAML-app

Okta ASA SAML-app

Okta Application Add-knop

Okta Application Add-knop

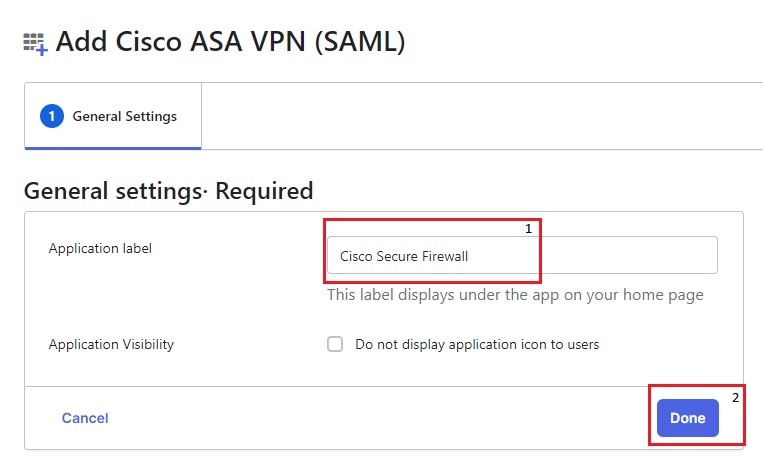

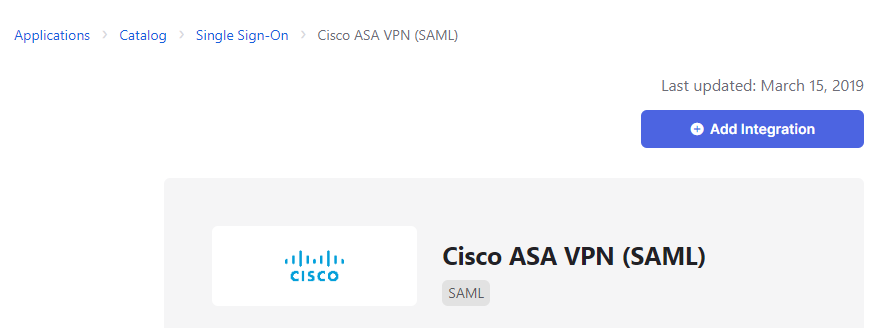

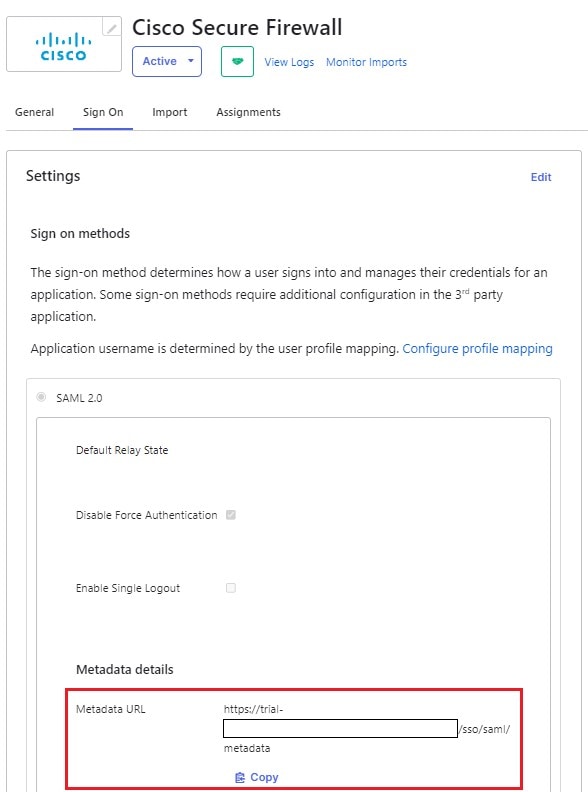

2. Vul het Application Label in het General Settings sectie en klik Done.

Okta algemene instellingen

Okta algemene instellingen

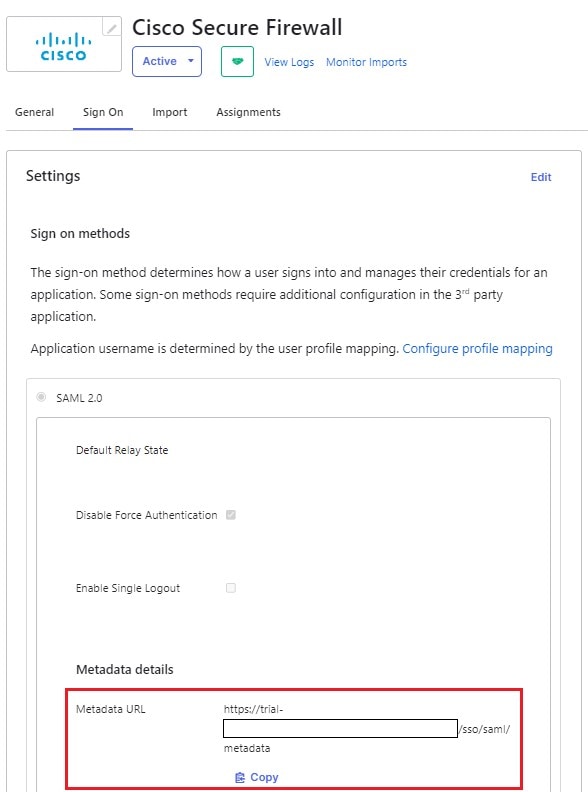

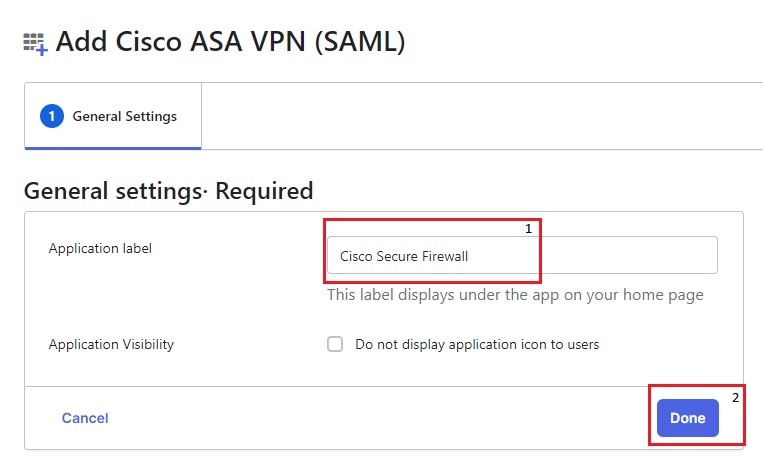

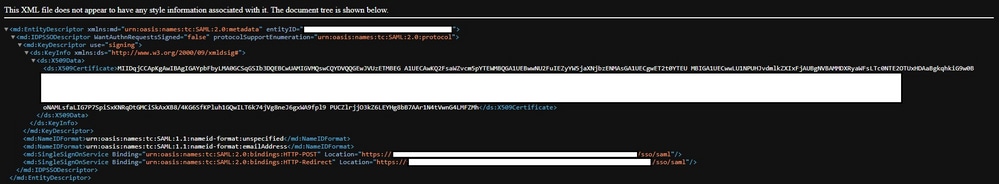

3. In de Sign On, de Metadata URLKopieer het en open het in een nieuw tabblad. Het Metadata XML Het bestand ziet er zo uit als in deze afbeelding:

Okta Sign op pagina

Okta Sign op pagina

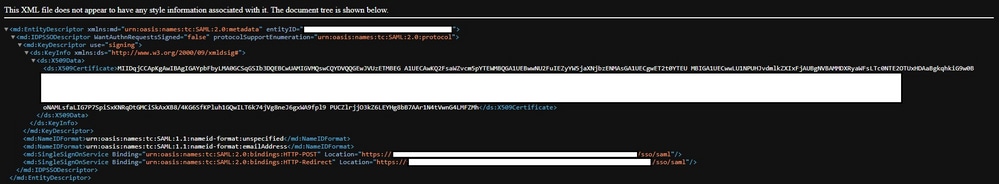

Metagegevens XML

Metagegevens XML

4. Download de SAML SIgning Certificate, van dezelfde Sign On doorsnede. Dit is nodig voor het configureren van de TSB in het VCC.

5. Stel vervolgens de SSO-server in op FMC. Er wordt verondersteld dat het SSL-certificaat is geconfigureerd en ingeschreven voor FTD (hier is de naam van de trustpoint RAVPN-SSL).

FMC - SAML-configuratie

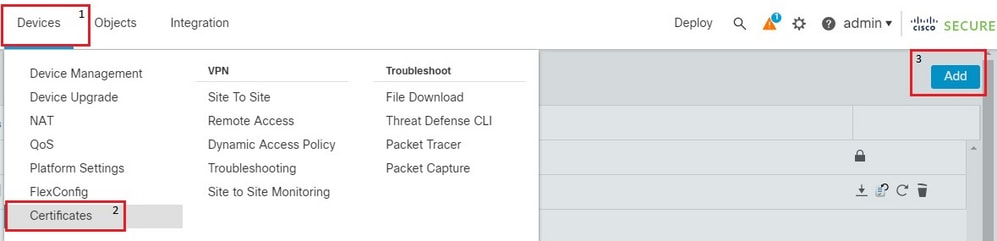

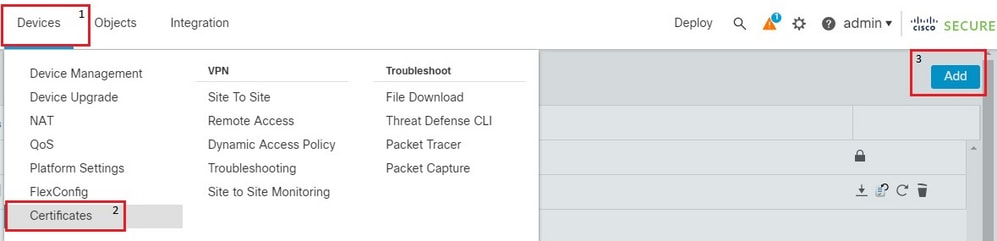

1. In het VCC navigeer naar Devices > Certificates en klik op Add.

VCC-apparatuur nav

VCC-apparatuur nav

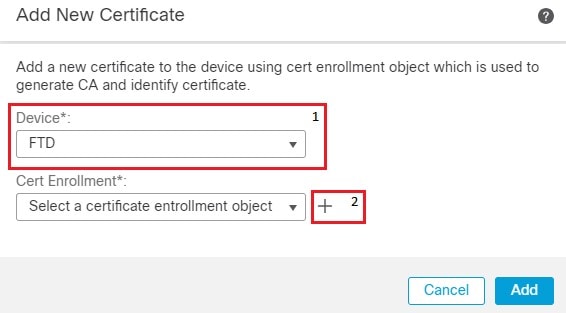

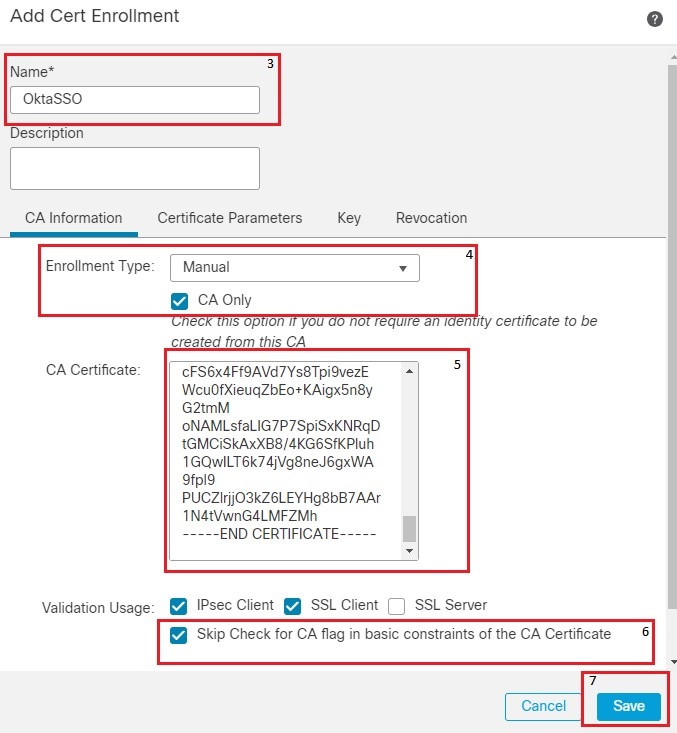

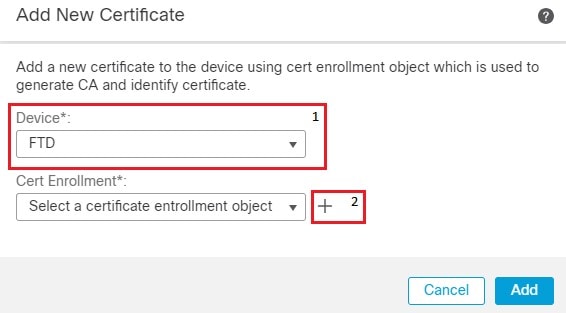

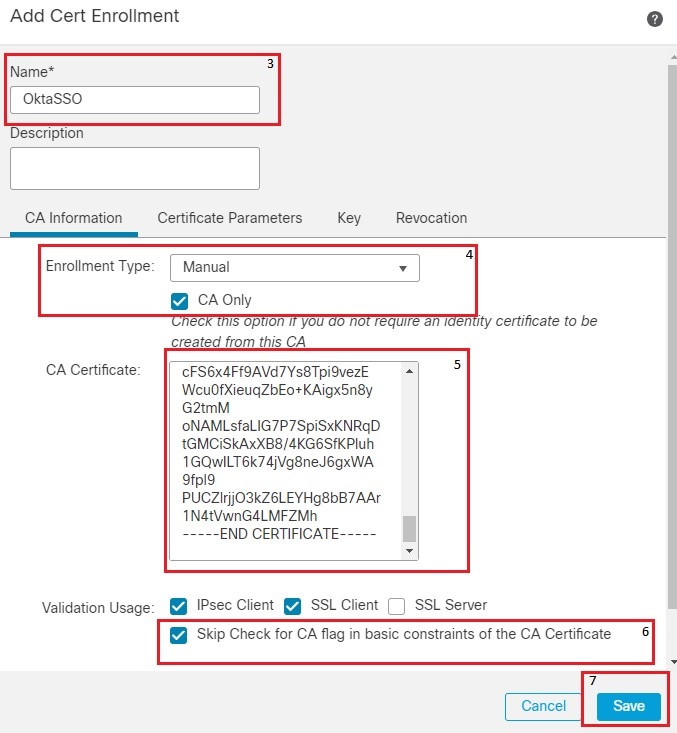

2. Kies het juiste apparaat en klik op + , naast Inschrijving activeren. Geef een naam voor de Cert-inschrijving. Onder CA Information, kies het te kiezen inschrijvingstype Manual. Controleer de CA Only selectieteken en in het CA Certificate plak de inhoud van het certificaat dat u eerder van de pagina Okta SAML hebt ontvangen. Klik op de knop Save.

inschrijving van het VCC

inschrijving van het VCC

fmc cert inschrijvingsgegevens

fmc cert inschrijvingsgegevens

Opmerking: controleer de optie Skip Check for CA flag in basic constraints of the CA certificate, aangezien het door de IdP verstrekte certificaat gewoonlijk zelf wordt ondertekend.

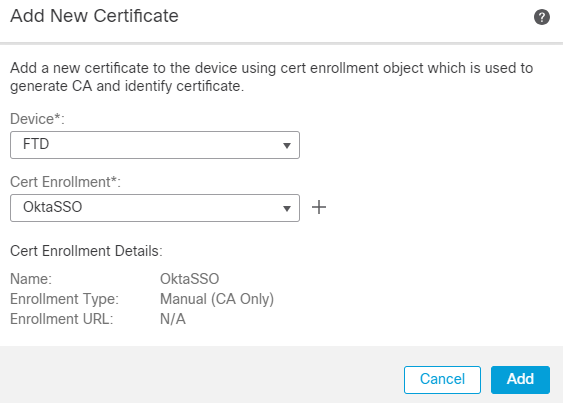

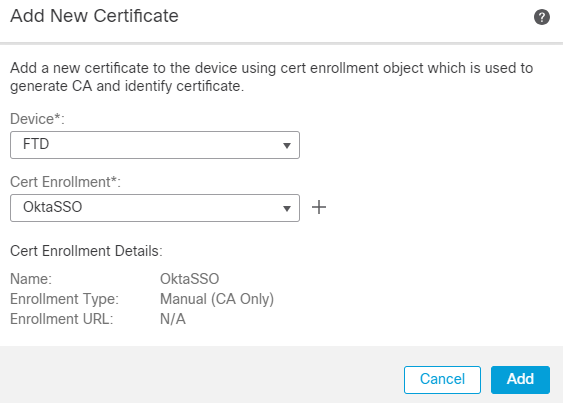

3. Klik op Add om in het certificaat te worden ingeschreven.

fmc voeg cert-inschrijving toe

fmc voeg cert-inschrijving toe

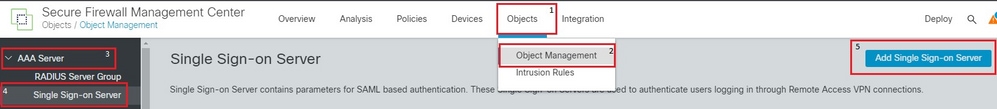

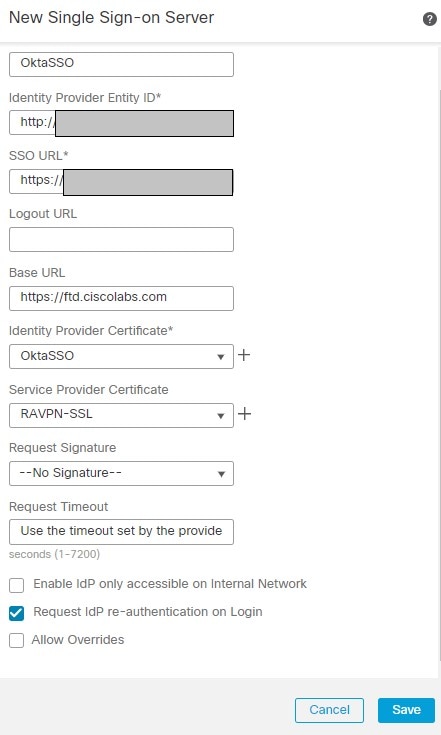

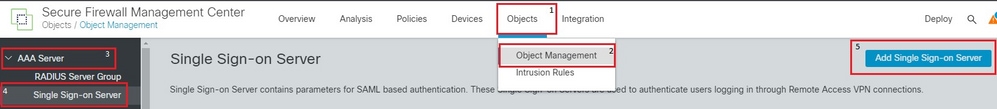

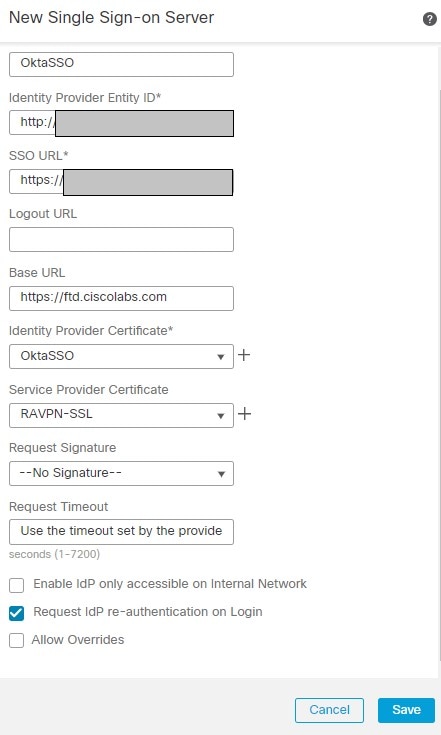

4. Navigeer naar Objects > Object Management > AAA Server > Single Sign-on Server en klik op Add Single Sign-on Server. Vul de benodigde informatie in, van de Metadata XML (Entity ID en SSO URL), de basis URL is de common name (CN) die u hebt voor het FTD SSL-certificaat. Het IDp-certificaat is OktaSSO is ingeschreven, en het certificaat voor serviceproviders is het SSL certificate voor FTD, dat RAVPN-SSL in dit geval. Laat de rest standaard. Klik als u klaar bent op Save.

VCC-objectnav

VCC-objectnav

FMC SSO-configuratie

FMC SSO-configuratie

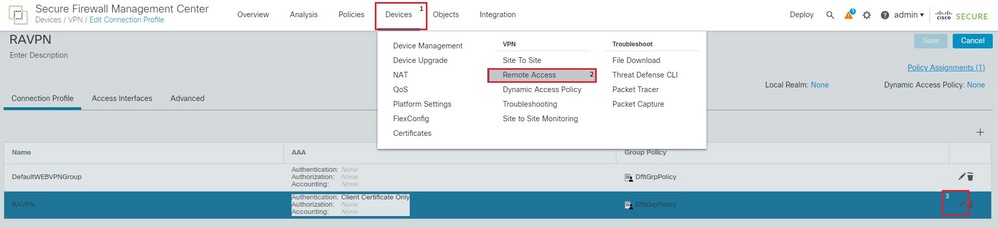

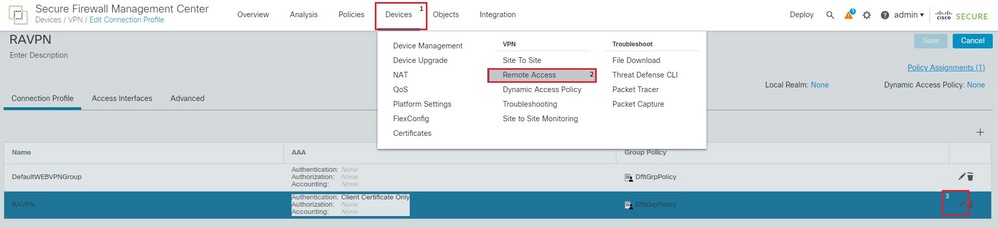

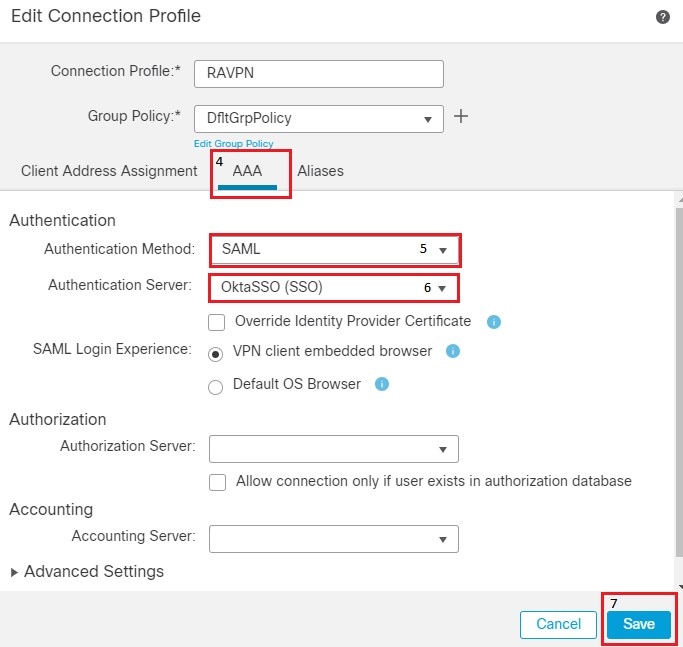

5. Deze SSO-server wordt gebruikt als onze verificatie in het profiel voor externe toegang. Naar navigeren Devices > Remote Access > Edit en het verbindingsprofiel van Concern bewerken. Gebruik onder de AAA-sectie de SSO-server die eerder als verificatiemethode is gemaakt. Klik op de knop Save. Vergeet niet de wijzigingen op te slaan door op te klikken Save in de rechterbovenhoek

VCC-apparatuur RA nav

VCC-apparatuur RA nav

Instellingen FMC-verbindingsprofiel

Instellingen FMC-verbindingsprofiel

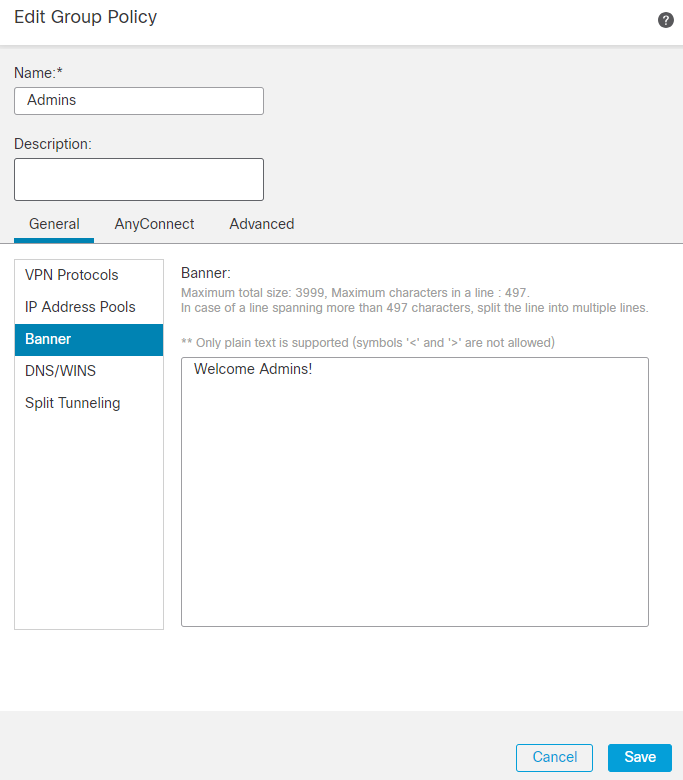

6. Creëer vervolgens de drie genoemde Groepsbeleid: Admins, Finance, en verkoop.

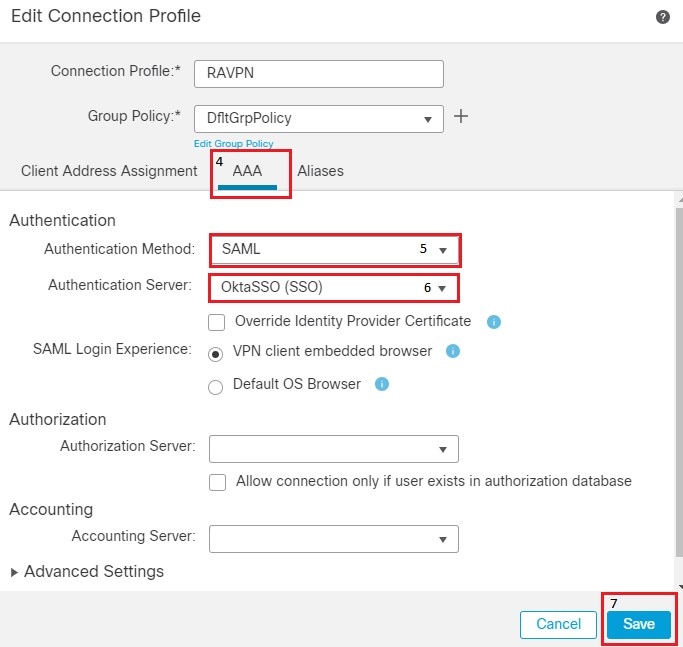

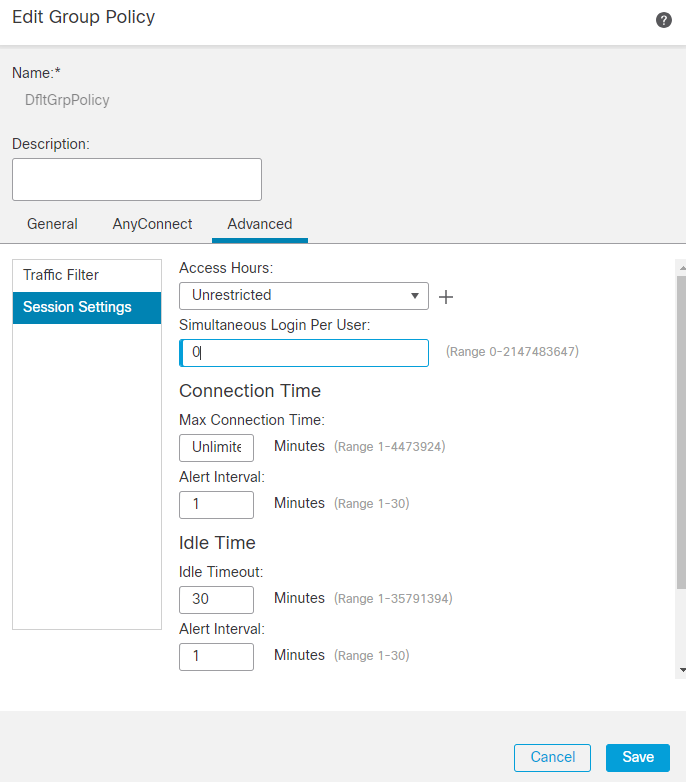

7. Groepsbeleid DfltGrpPolicy heeft de Simultaneous Login Per User. waarde is ingesteld op 0 zodat er geen gebruiker gebruik van maakt.

FMC DFLTgrp-beleidsinstellingen

FMC DFLTgrp-beleidsinstellingen

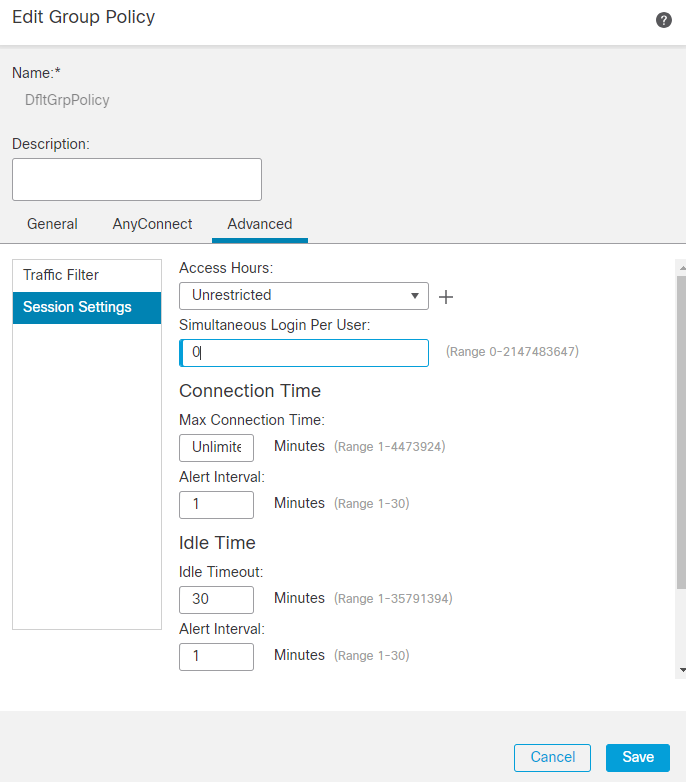

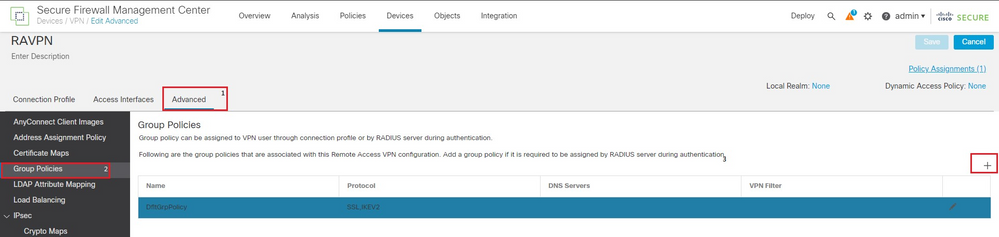

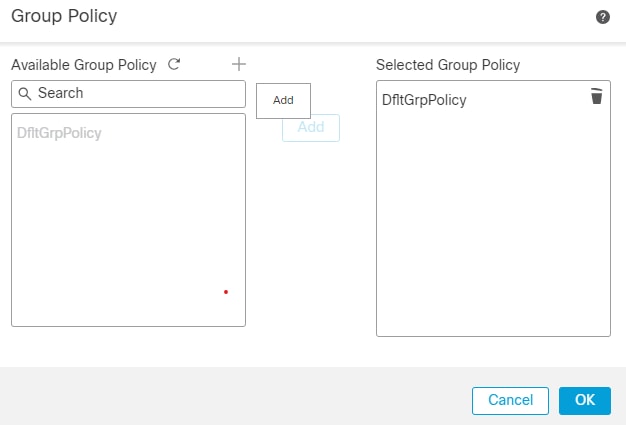

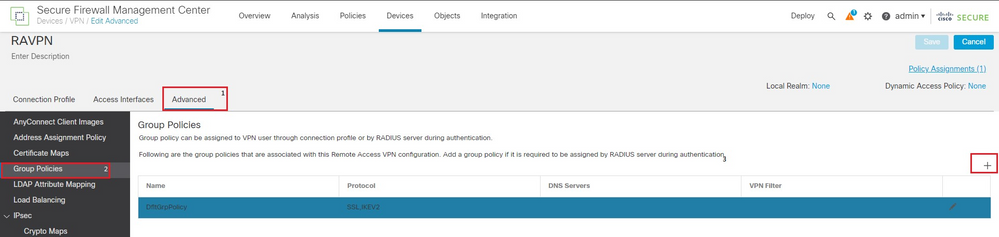

8. Navigeer naar Advanced Section > Group Policies en klik op +. Klik op de knop + opnieuw om een nieuw groepsbeleid te creëren.

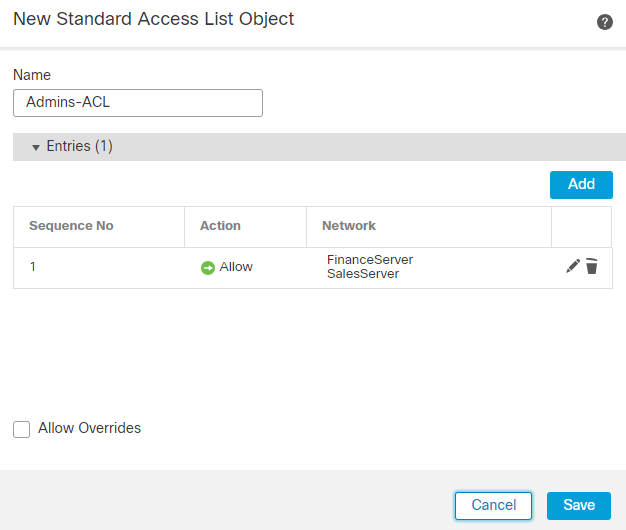

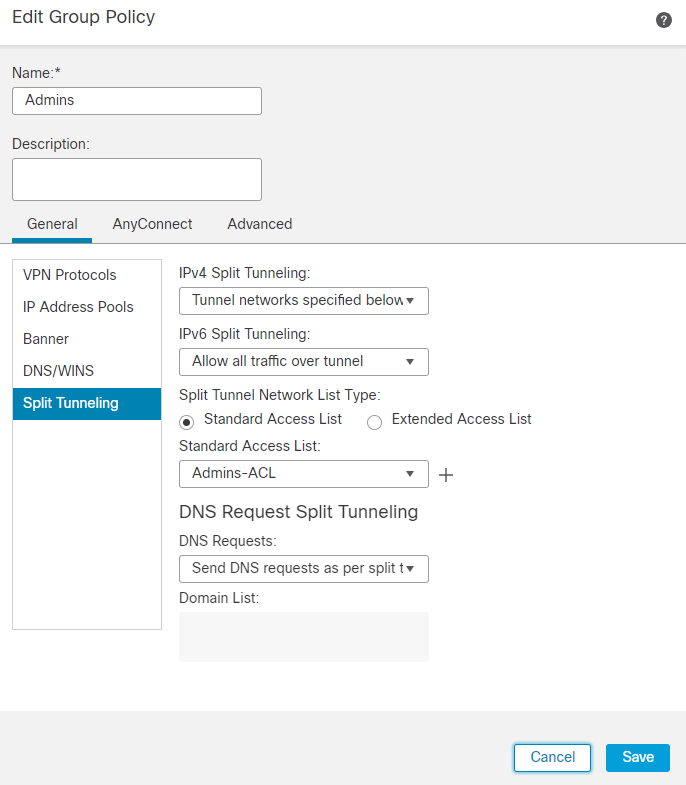

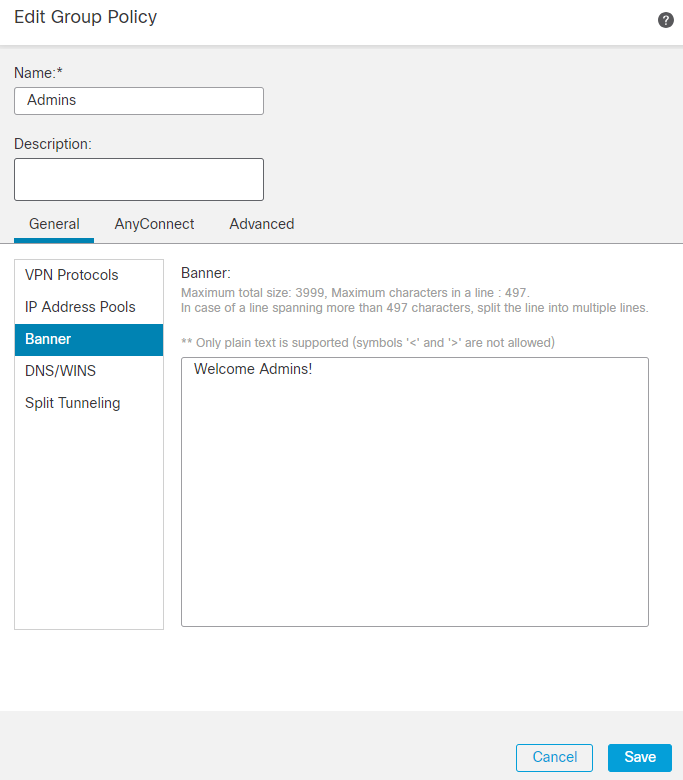

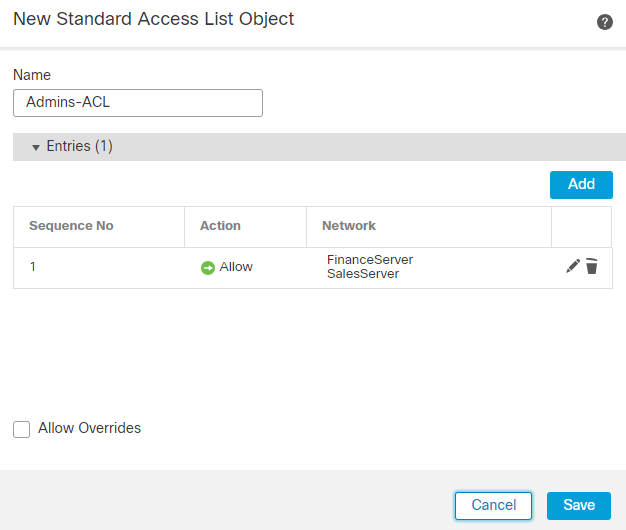

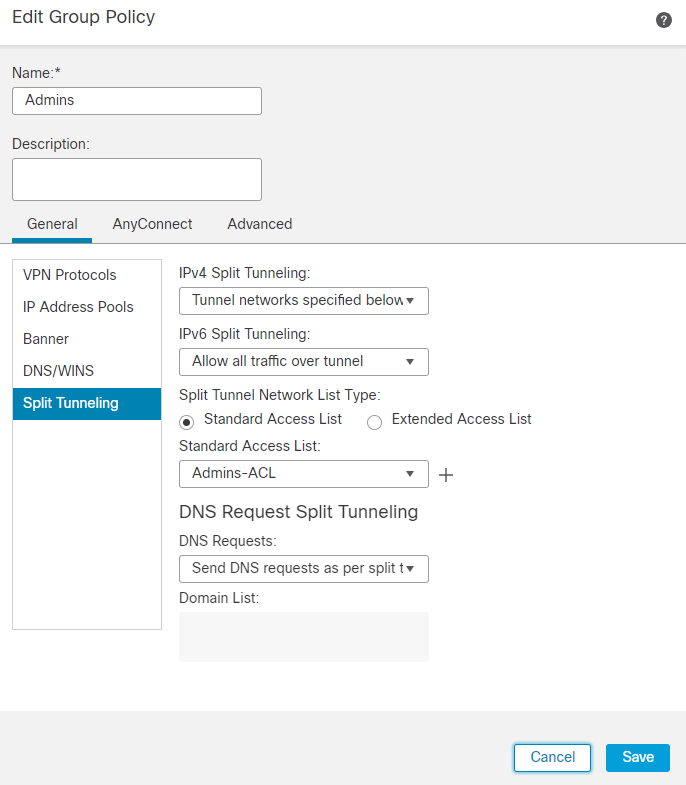

9. De afbeelding toont een voorbeeld van de groep Admins. Voer de naam in als Admins en deze groep heeft Welcome Admins! als hun bannerwaarde. Deze groep heeft ook Split Tunneling geconfigureerd om Tunnel networks specified below die toegang heeft tot Finance en Sales teamservers. Laat de rest van de opties standaard staan. Klik als u klaar bent op Save.

FMC RAVPN Adv GP

FMC RAVPN Adv GP

Dialoogvenster GP-invoeging

Dialoogvenster GP-invoeging

Dialoogvenster Beheerder-GP

Dialoogvenster Beheerder-GP

Admin GP-ACL

Admin GP-ACL

Dialoogvenster Beheerder-GP ACL

Dialoogvenster Beheerder-GP ACL

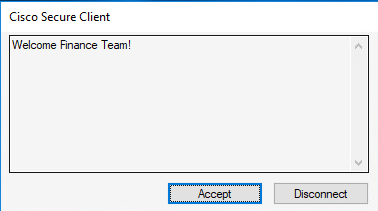

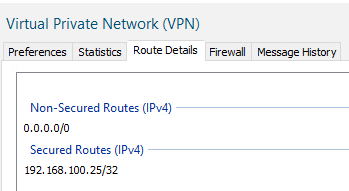

9. Creëer ook de resterende twee groepen Finance en Sales. In dit laboratorium, worden zij gevormd met bannerwaarden Welcome Finance Team! en Welcome Sales Team! respectievelijk. Ze zijn ook geconfigureerd met gesplitste tunneling zoals de Admins toegang tot alleen hun servers, dat wil zeggen, de Finance groep heeft alleen toegang FinanceServer en de Sales groep heeft alleen toegang tot SalesServer.

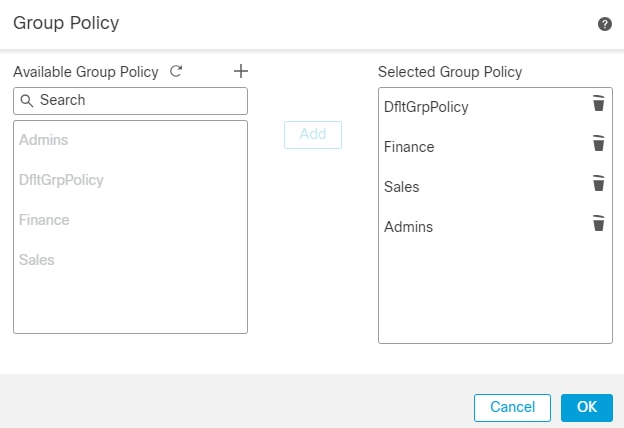

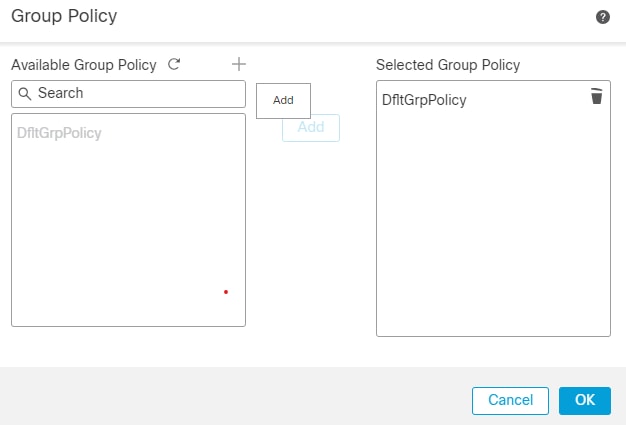

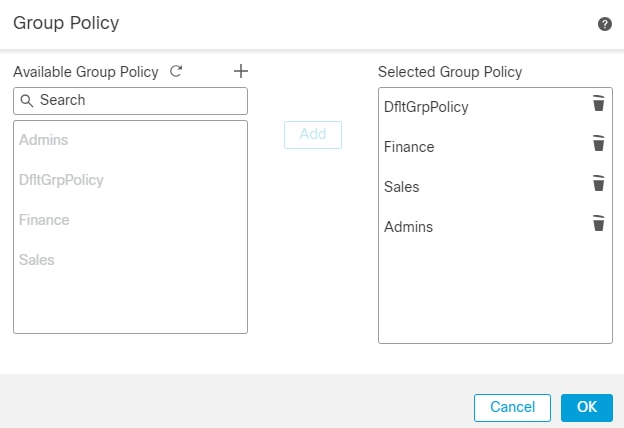

10. Nadat u deze hebt gemaakt, voegt u ze allemaal toe en klikt u op OK.

Alles toevoegen

Alles toevoegen

11. Zorg ervoor dat u op Save in de rechterbovenhoek en implementeer de wijzigingen.

12. De vereiste configuraties van het FTD/FMC zijn voltooid. De resterende SAML-configuratie op Okta wordt in de volgende sectie geconfigureerd.

Okta - SAML Configuration Part #2

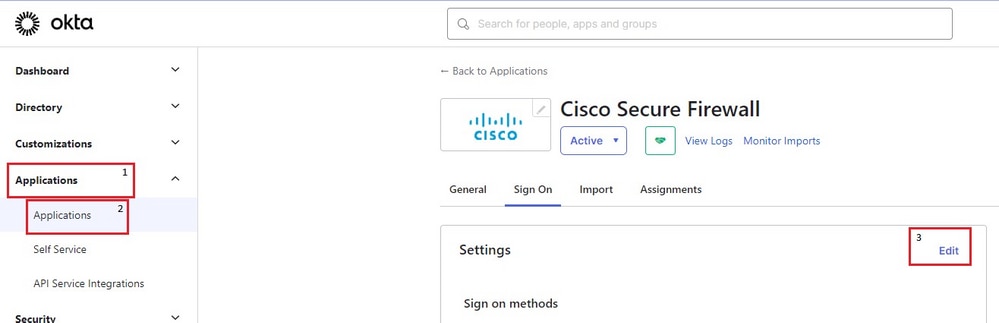

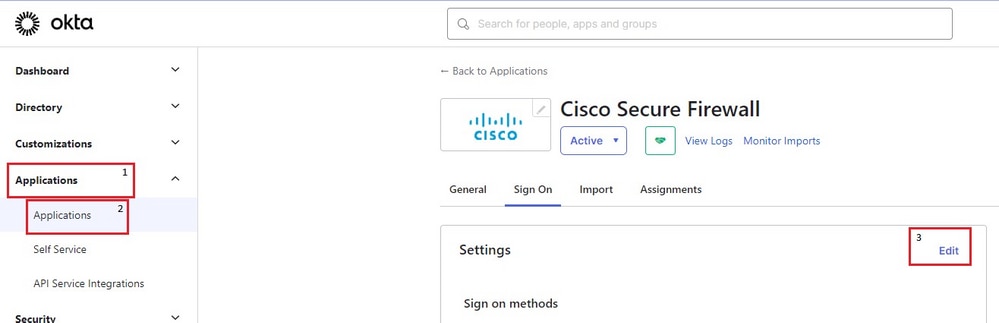

1. Navigeer naar Applications > Applications en klik op Application > Sign on Section > Edit.

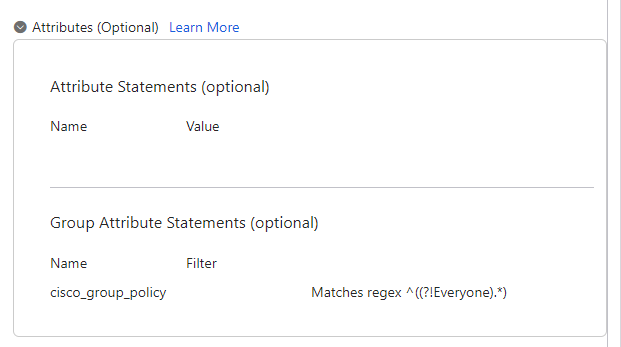

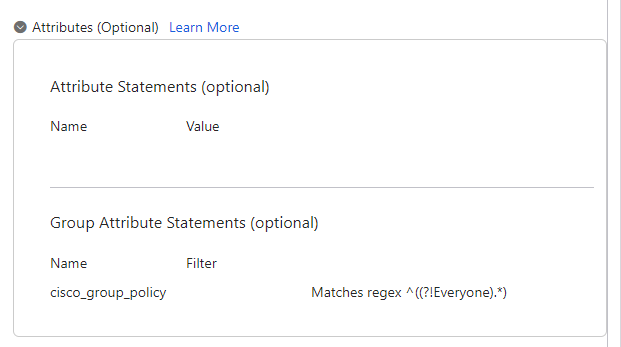

2. Het aangepaste groepskenmerk ingesteld in Okta - SAML Config Part #1 die cisco_group_policy, moet in de SAML-verklaring worden verstuurd. Klik op de pijl naar beneden links van Attributes (Optional) en in de Group Attributes Statements (Optional), gebruik de group als Name en cisco_group_policy als Filter die overeenkomt met de regex ^((?!Everyone).*) zoals getoond.

Okta Sign-on-instellingen

Okta Sign-on-instellingen

Kenmerken Okta App

Kenmerken Okta App

Opmerking: het Regex-filter ^((?!Everyone).*), geeft de groepen die aan de gebruiker zijn toegewezen (wat slechts één per gebruiker in dit laboratorium is) behalve Everyone, en verstuur het als waarde van cisco_group_policy in de SAML-bewering.

4. Klik op Preview SAML om te zien hoe de bewering eruit ziet.

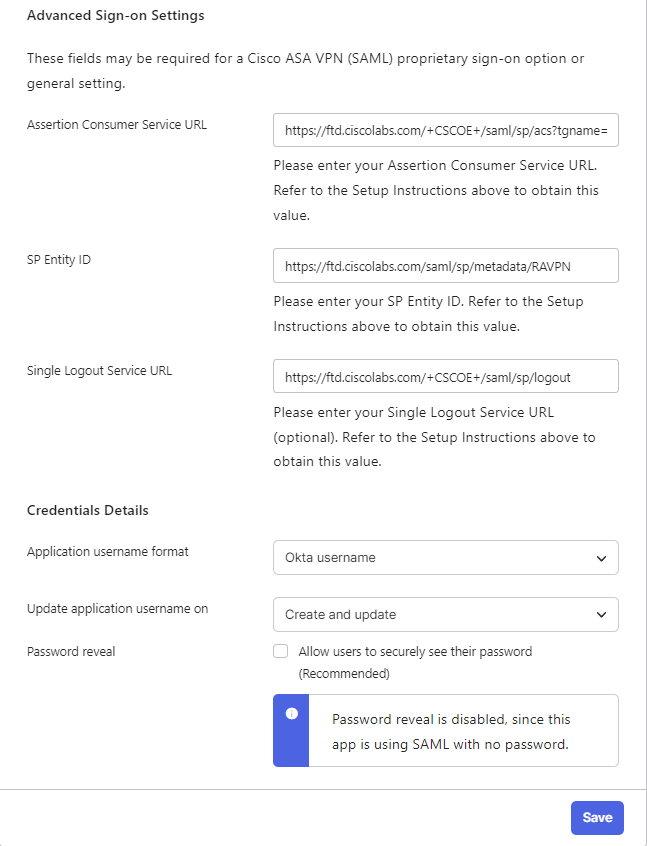

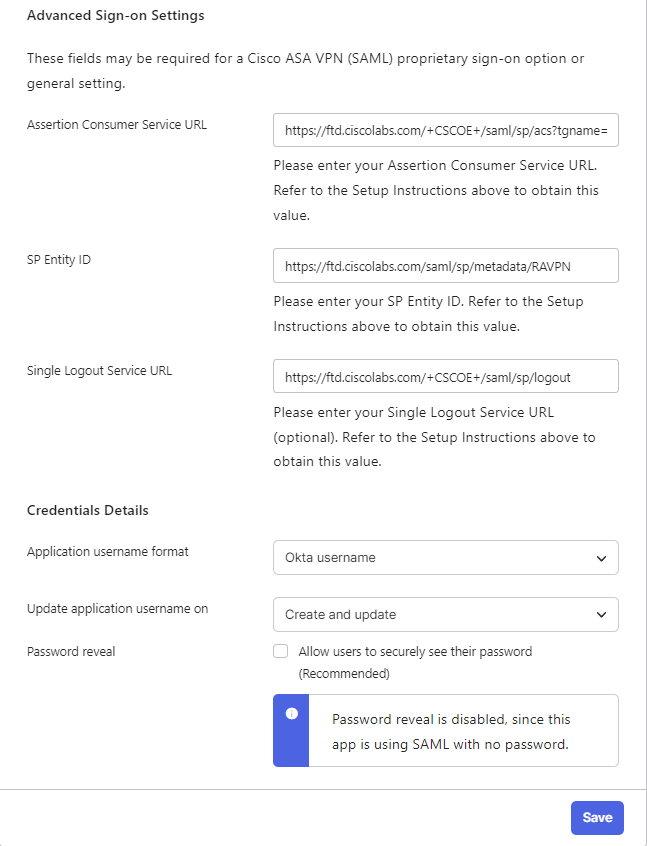

5. Onder Advanced Settings vul de waarden in het veld in om de SAML-configuratie op Okta te voltooien. Klik op de knop Save.

Entiteits-ID: https://

/saml/sp/metadata/

Consumenten-URL voor bevestiging: https://

/+CSCOE+/saml/sp/acs?tgname=

Enkelvoudige afmeldservice-URL: https://

/+CSCOE+/saml/sp/logout

Okta SSO-instelling

Okta SSO-instelling

Okta - Gebruikers en groepen

1. Start door de groepen te configureren en maak drie groepen aan op basis van het netwerkdiagram. Admins, Finance, en Sales.

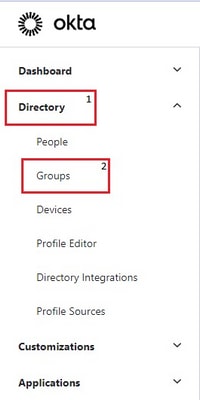

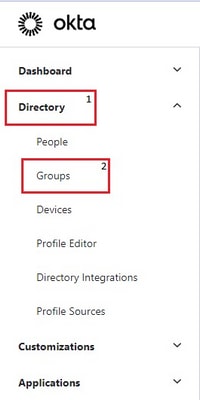

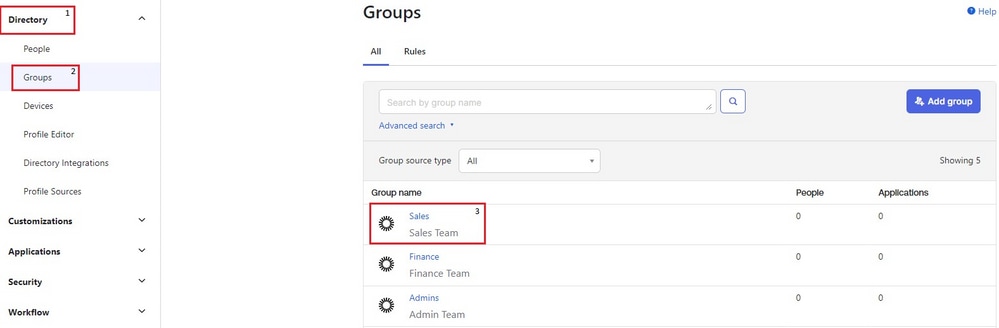

2. Log in op het Okta Admin Dashboard. Naar navigeren Directory > Groups.

Okta directory groep nav

Okta directory groep nav

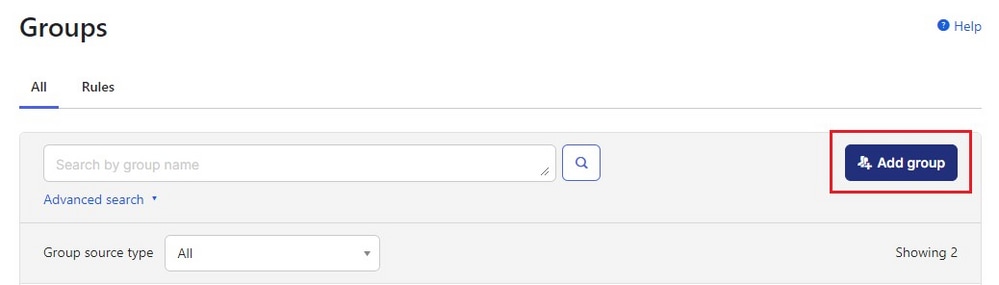

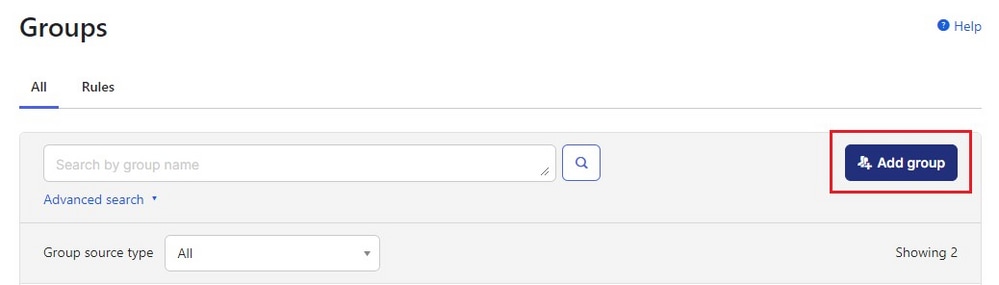

3. Klik op Add group.

Okta add-groep

Okta add-groep

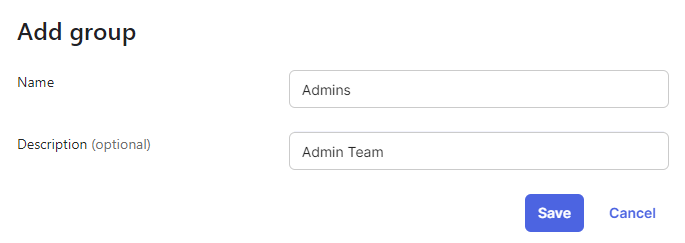

4. Vul de groepsnaam en een facultatieve beschrijving in. De configuratie wordt weergegeven voor de Admins group. Klik nadat u klaar bent Save.

Okta Admin-groep

Okta Admin-groep

5. Herhaal dezelfde stappen voor het toevoegen van de Finance en Sales groepen.

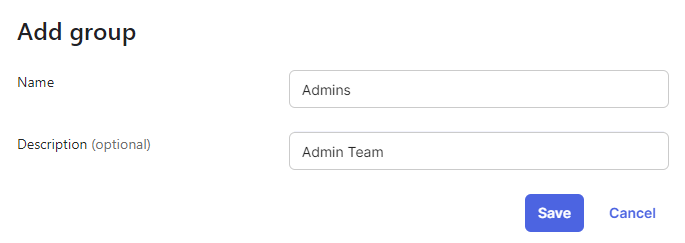

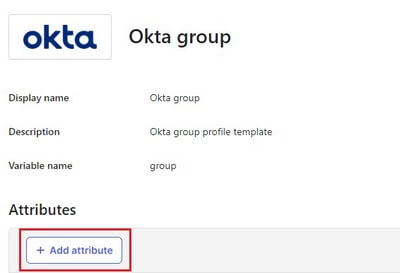

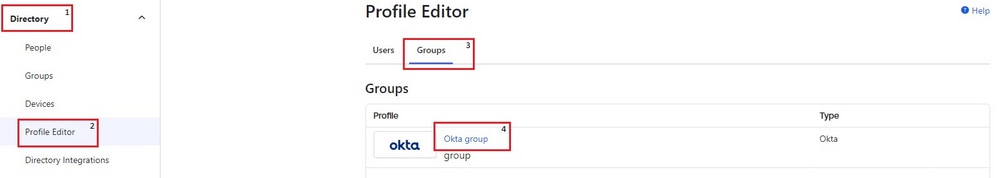

6. Navigeer vervolgens naar Directory > Profile Editor > Groups zoals getoond. Klik op de knop Okta group.

Kenmerk Okta-groep

Kenmerk Okta-groep

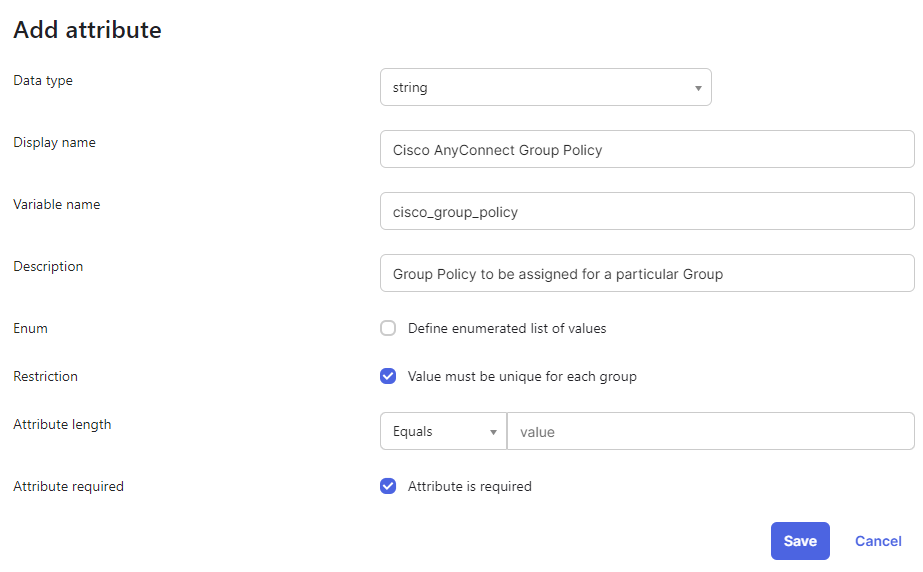

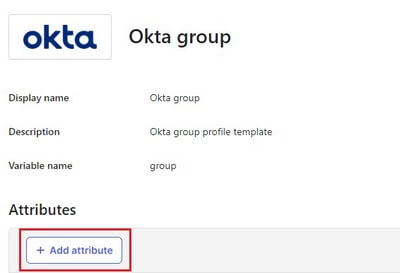

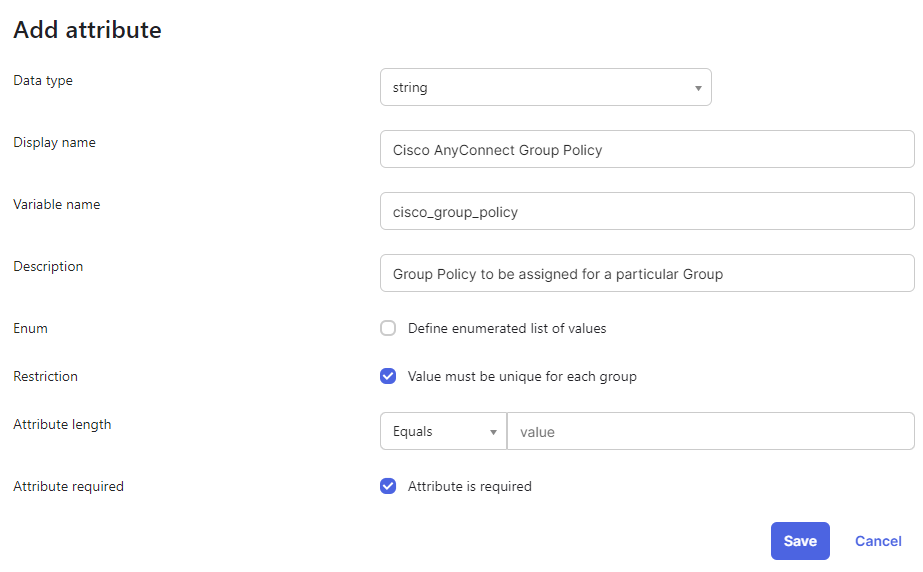

7. Klik op Add Attribute, en vul de waarden in zoals getoond.

Okta add attribuut

Okta add attribuut

Dialoogvenster kenmerken Okta-groep

Dialoogvenster kenmerken Okta-groep

Opmerking: de waarde van het veld Variable name strikt cisco_group_policy.

8. Klik na de start op Save.

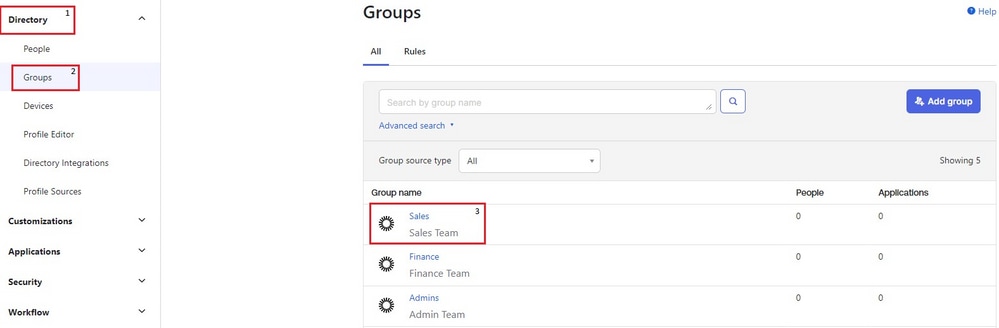

9. Navigeer naar Directory > GroupsKlik op een van de drie groepen die u eerder hebt gemaakt. De afbeelding toont een voorbeeld van de Salesgroep.

Okta Group-lijst

Okta Group-lijst

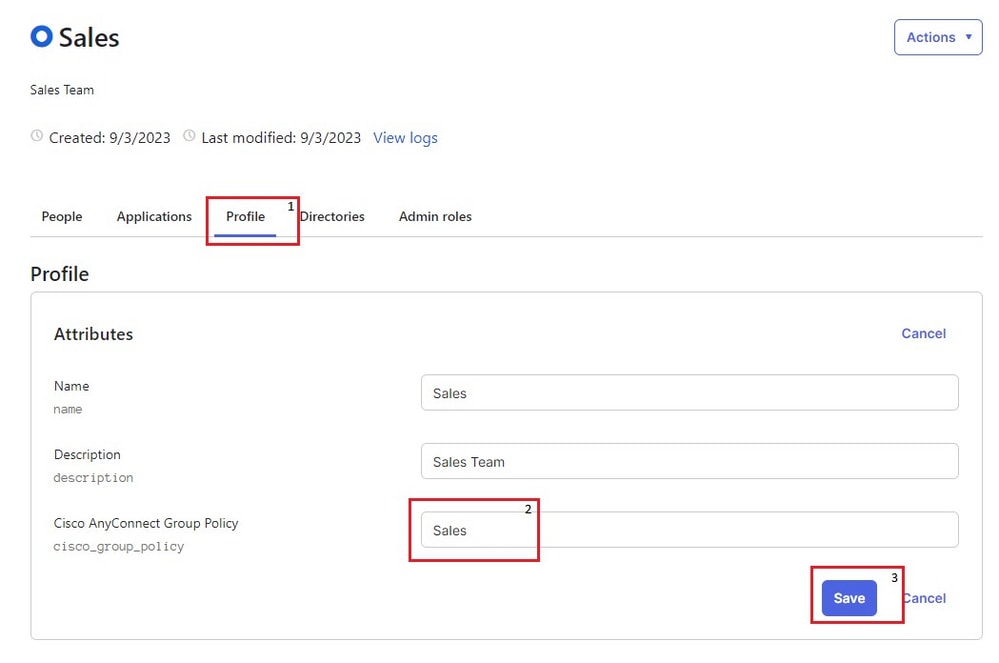

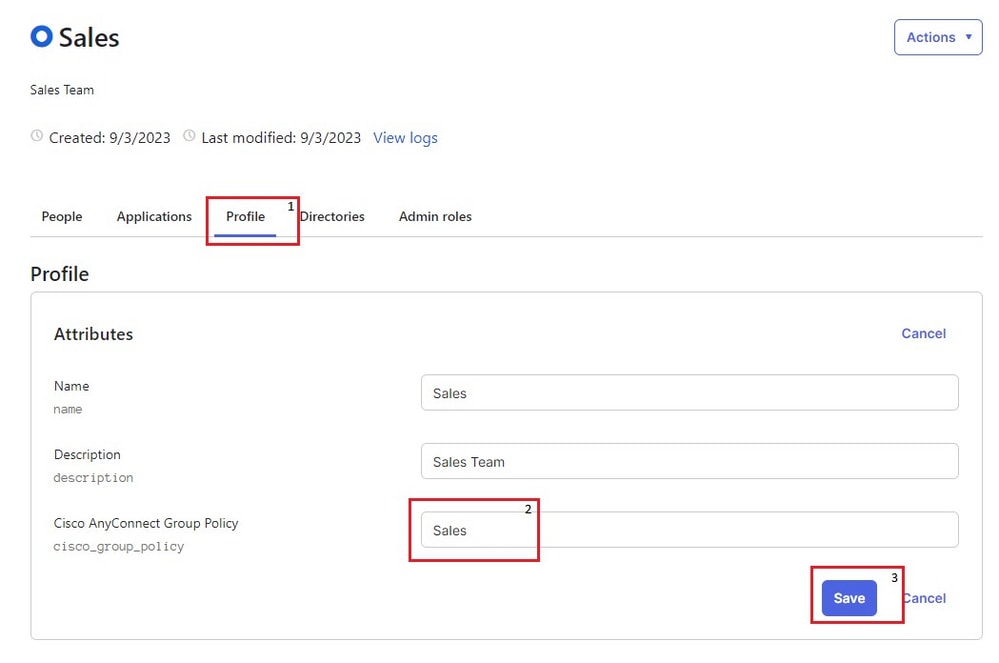

10. Volgens de Profile de in stap 7 gecreëerde eigenschap. Klik op de knop Edit en vul de waarde in met de naam van het Groepsbeleid dat u wilt dat die groep wordt toegewezen. De waarde configureren Sales om het eenvoudig te houden. Klik op de knop Save.

Okta Sales Group

Okta Sales Group

1. Herhaal dezelfde stappen voor de groepen Admins en Finance. Configureer de waarde voor cisco_group_policy in Admins en Finance respectievelijk.

Opmerking: de waarde van cisco_group_policy moet precies hetzelfde zijn als de naam van het groepsbeleid die eerder is geconfigureerd.

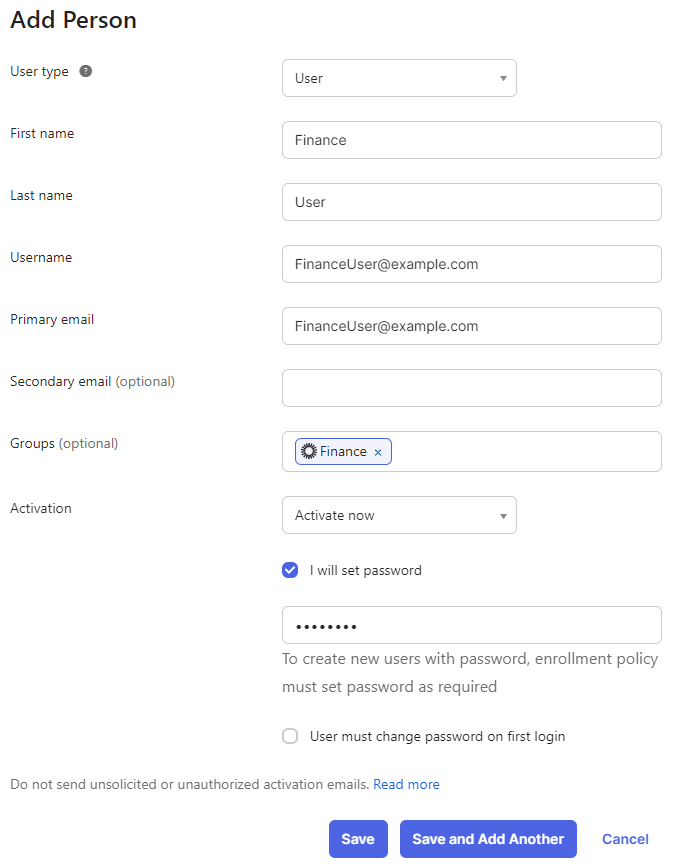

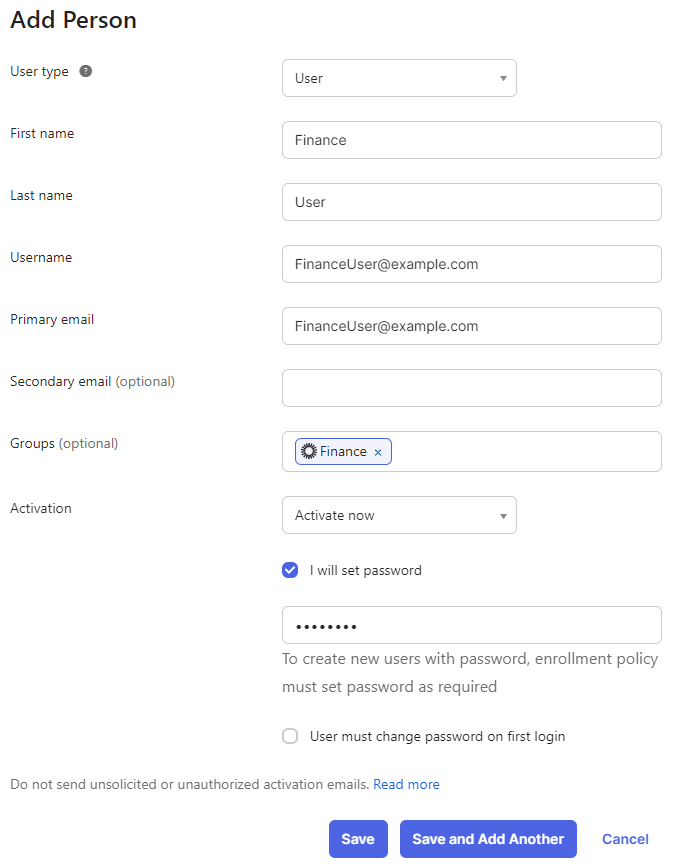

12. Maak vervolgens een aantal gebruikers en wijs ze toe aan de groepen die met de vorige stappen zijn gemaakt. Naar navigeren Directory > People en klik op Add Person.

13. Maak drie gebruikers om het lab te testen, FinanceUser, SalesUser, en AdminUser die tot Finance, Sales, en Admins groepen. De afbeelding toont een voorbeeld voor FinanceUser groepen.

Okta add person

Okta add person

Okta-financieringgebruiker

Okta-financieringgebruiker

14. Herhaal dezelfde stappen voor de overige twee gebruikers. AdminUser en SalesUser.

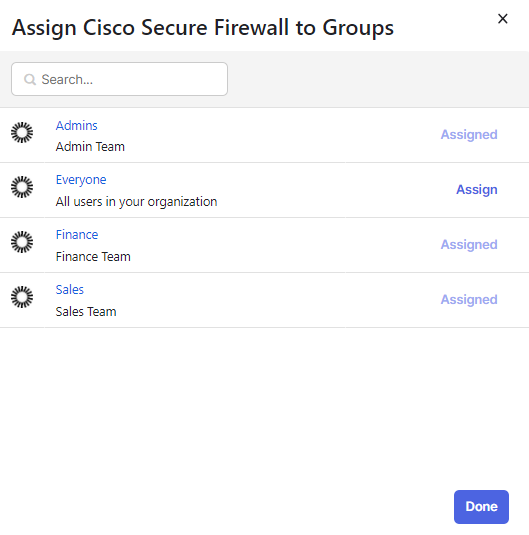

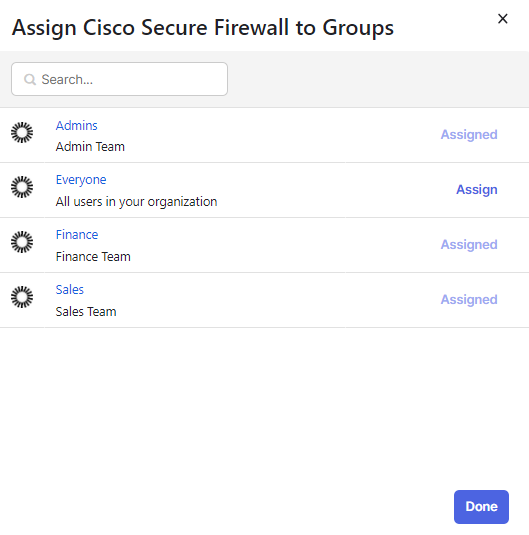

15. De laatste stap is het toevoegen van de groepen die met de SAML-toepassing zijn gemaakt. Naar navigeren Applications > Applications > Edit > Assignments. Klik op de knop Assign > Assign to Groups. Wijs de drie eerder gemaakte groepen toe en klik op Done.

Okta wijzen gebruiker aan groep toe

Okta wijzen gebruiker aan groep toe

Okta-groep toewijzen

Okta-groep toewijzen

Verifiëren

Financiële gebruiker

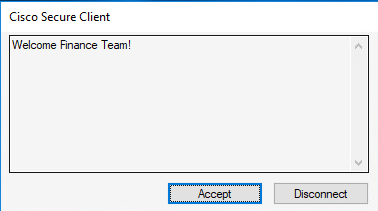

Banier

Banner van het financiële team

Banner van het financiële team

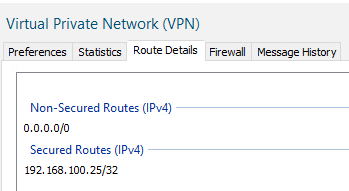

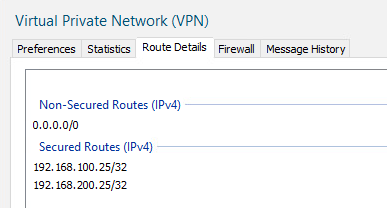

Beveiligde routers

Gedekte financieringsroutes

Gedekte financieringsroutes

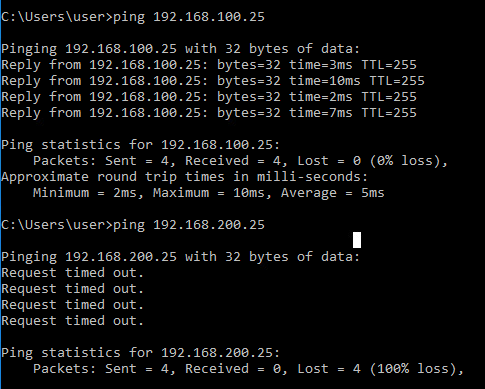

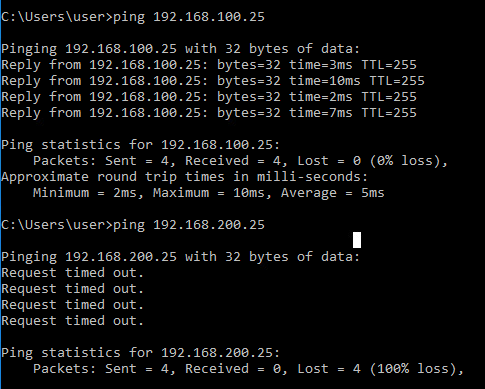

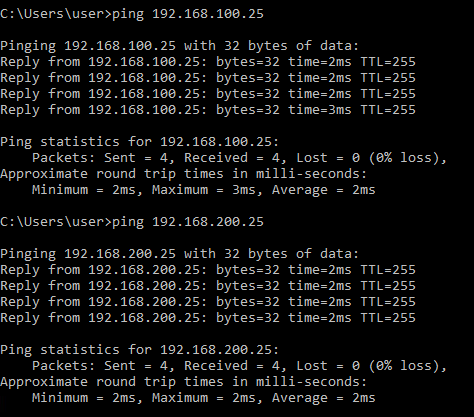

Bereikbaarheid van servers

ICMP naar bestemming

ICMP naar bestemming

Sessie op FTD

firepower# sh vpn-sessiondb anyconnect filter name FinanceUser@xxxxxxx

Username : FinanceUser@xxxxxxx Index : 14

Assigned IP : 10.72.1.1 Public IP : 10.106.68.246

--------- OUTPUT OMMITTED ---------

Group Policy : Finance Tunnel Group : RAVPN

Duration : 0h:03m:26s

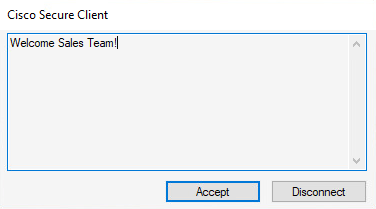

Verkoopgebruiker

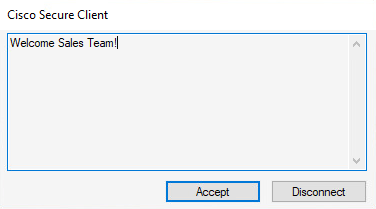

Banier

Banner van het Verkoopteam

Banner van het Verkoopteam

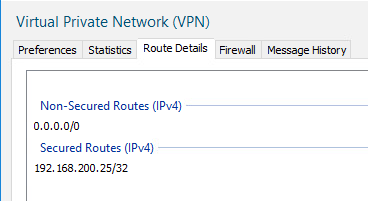

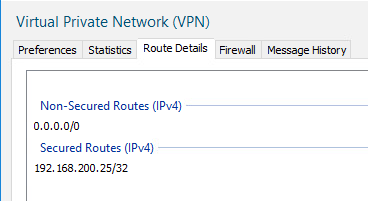

Beveiligde routers

Verkoopteam beveiligde routes

Verkoopteam beveiligde routes

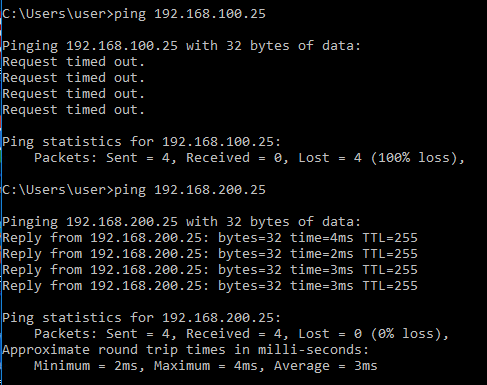

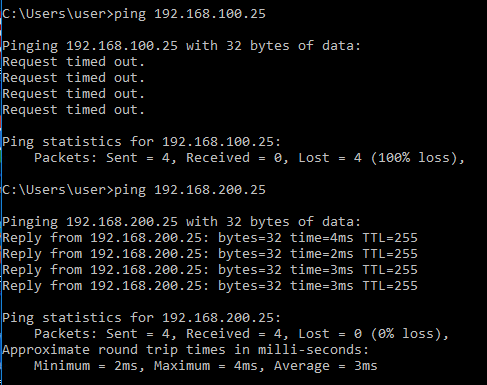

Bereikbaarheid van servers

ICMP naar bestemming

ICMP naar bestemming

Sessie op FTD

firepower# sh vpn-sessiondb anyconnect filter name SalesUser@xxxxxxx

Username : SalesUser@xxxxxxx Index : 15

Assigned IP : 10.72.1.1 Public IP : 10.106.68.246

--------- OUTPUT OMMITTED ---------

Group Policy : Sales Tunnel Group : RAVPN

Duration : 0h:02m:57s

Beheerder

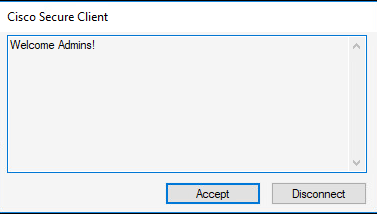

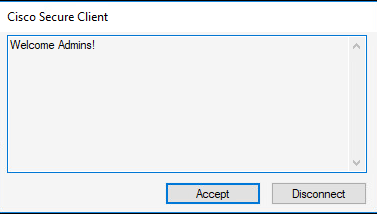

Banier

Admin-teambanner

Admin-teambanner

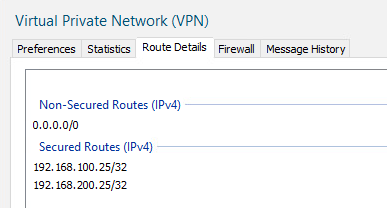

Beveiligde routers

Admin beveiligde routes

Admin beveiligde routes

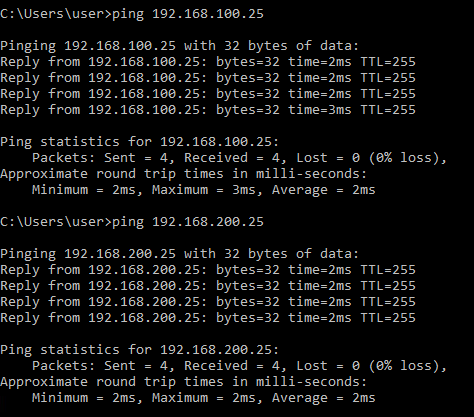

Bereikbaarheid van servers

ICMP naar bestemming

ICMP naar bestemming

Sessie op FTD

firepower# sh vpn-sessiondb anyconnect filter name AdminUser@xxxxxxx

Username : AdminUser@xxxxxxx Index : 16

Assigned IP : 10.72.1.1 Public IP : 10.106.68.246

--------- OUTPUT OMMITTED ---------

Group Policy : Admins Tunnel Group : RAVPN

Duration : 0h:03m:05s

Problemen oplossen

1. Zorg ervoor dat de tijd is gesynchroniseerd op FTD en Okta. Controleer dit met show clock op de FTD CLI.

firepower# sh clock

05:14:52.494 UTC Mon Sep 4 2023

2. Pas SAML-debugs toe om te bevestigen of de SAML-bewering een Success is.

firepower# debug webvpn saml 255

------------ OUTPUT OMMITTED ------------

Sep 04 05:20:42

[SAML] consume_assertion:

http://www[.]okta[.]com/XXXXXXXXXXXXXX FinanceUser@xxxxxxx

[saml] webvpn_login_primary_username: SAML assertion validation succeeded

------------ OUTPUT OMMITTED ------------

3. Raadpleeg dit document om gebruikelijke problemen op te lossen die u aan de clientzijde vindt.

Feedback

Feedback