Toewijzing van cryptografische gegevens configureren voor beveiligde clientautorisatie op FTD via FMC

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

In dit document wordt beschreven hoe u een Cisco Secure Client met SSL op FTD via FMC kunt instellen met behulp van certificaattoewijzing voor verificatie.

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- Cisco Firepower Management Center (FMC)

- Firewall Threat Defense (FTD) virtueel

- VPN-verificatiestroom

Gebruikte componenten

- Cisco Firepower Management Center voor VMware 7.4.1

- Cisco Firewall Threat Defense Virtual 7.4.1

- Cisco Secure-client 5.1.3.62

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Achtergrondinformatie

Certificaatmapping is een methode die wordt gebruikt in VPN-verbindingen waarbij een clientcertificaat wordt toegewezen aan een lokale gebruikersaccount of waarbij kenmerken binnen het certificaat worden gebruikt voor autorisatiedoeleinden. Dit is een proces waarbij een digitaal certificaat wordt gebruikt als middel om een gebruiker of apparaat te identificeren. Door certificaattoewijzing te gebruiken, maakt het gebruik van het SSL-protocol om gebruikers te verifiëren zonder dat ze referenties hoeven in te voeren.

Dit document beschrijft hoe u de Cisco Secure Client kunt verifiëren met behulp van de algemene naam van een SSL-certificaat.

In deze certificaten staat een gemeenschappelijke benaming, die voor vergunningsdoeleinden wordt gebruikt.

- CA : ftd-ra-ca-common-name

- Engineer VPN Clientcertificaat: vpnEngineerClientCN

- VPN-clientcertificaat voor Manager: vpnManagerClientCN

- Servercertificaat: 192.168.1.200

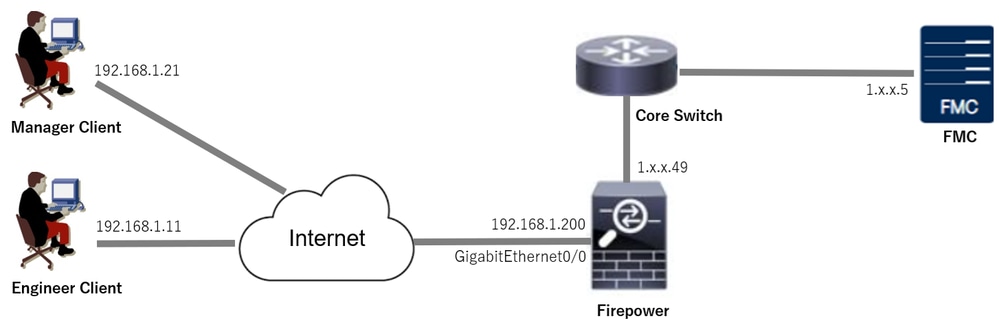

Netwerkdiagram

Dit beeld toont de topologie die bij het voorbeeld van dit document wordt gebruikt.

Netwerkdiagram

Netwerkdiagram

Configuraties

Configuratie in VCC

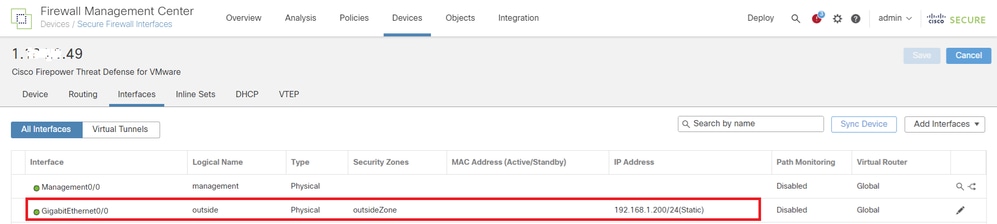

Stap 1. FTD-interface configureren

Navigeren naar Apparaten > Apparaatbeheer, bewerken van het FTD-doelapparaat, configureren van de buiteninterface voor FTD in Interfacestab.

Voor Gigabit Ethernet0/0,

- Naam: buiten

- Security Zone: buitenZone

- IP-adres: 192.168.1.200/24

FTD-interface

FTD-interface

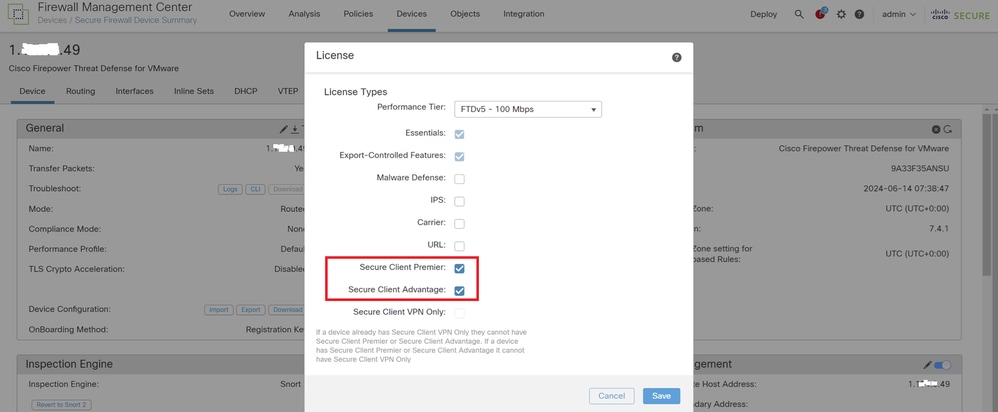

Stap 2. Cisco Secure-clientlicentie bevestigen

Navigeer naar Apparaten > Apparaatbeheer, bewerk het FTD-doelapparaat en bevestig de Cisco Secure Client-licentie in Devicetab.

Secure-clientlicentie

Secure-clientlicentie

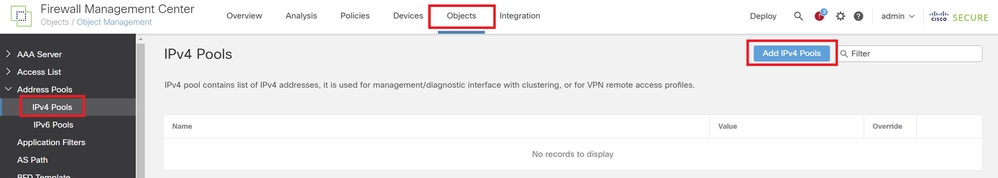

Stap 3. IPv4-adresgroep toevoegen

Navigeren naar object > Objectbeheer > Adrespools > IPv4-pools, klik op knop IPv4-pools toevoegen.

IPv4-adresgroep toevoegen

IPv4-adresgroep toevoegen

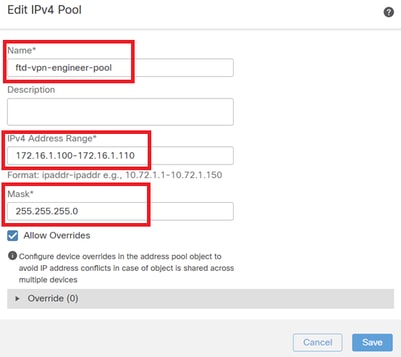

Voer de benodigde informatie in om een IPv4-adrespool te maken voor een Engineer VPN-client.

- Naam: ftd-vpn-engineer-pool

- IPv4-adresbereik: 172.16.1.100-172.16.1.110

- Masker: 255.255.255.0

IPv4-adrespool voor Engineer VPN-client

IPv4-adrespool voor Engineer VPN-client

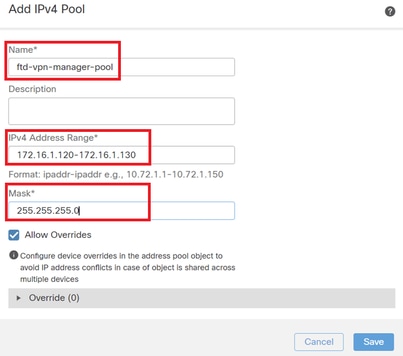

Voer de benodigde informatie in om een IPv4-adresgroep voor VPN-client voor beheerprogramma te maken.

- Naam: ftd-vpn-manager-pool

- IPv4-adresbereik: 172.16.1.120-172.16.1.130

- Masker: 255.255.255.0

IPv4-adrespool voor VPN-client voor beheer

IPv4-adrespool voor VPN-client voor beheer

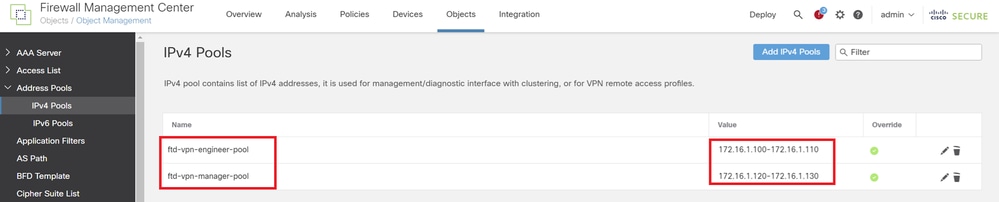

Bevestig de nieuwe IPv4-adrespools.

Nieuwe IPv4-adrespools

Nieuwe IPv4-adrespools

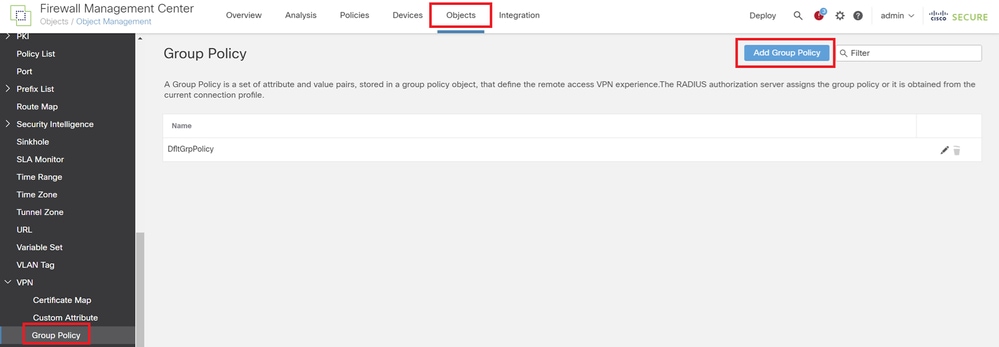

Stap 4. Groepsbeleid toevoegen

Navigeer naar object > Objectbeheer > VPN > Groepsbeleid en klik op de knop Groepsbeleid toevoegen.

Groepsbeleid toevoegen

Groepsbeleid toevoegen

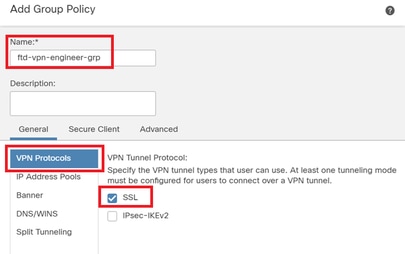

Voer de benodigde informatie in om een groepsbeleid te maken voor de Engineer VPN client.

- Naam: ftd-vpn-engineer-grp

- VPN-protocollen: SSL

Groepsbeleid voor Engineer VPN-client

Groepsbeleid voor Engineer VPN-client

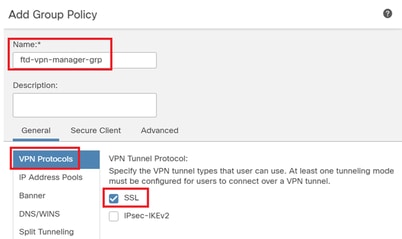

Voer de benodigde informatie in om een groepsbeleid te maken voor een VPN-client voor beheerdersbeheer.

- Naam: ftd-vpn-manager-grp

- VPN-protocollen: SSL

Groepsbeleid voor Manager VPN-client

Groepsbeleid voor Manager VPN-client

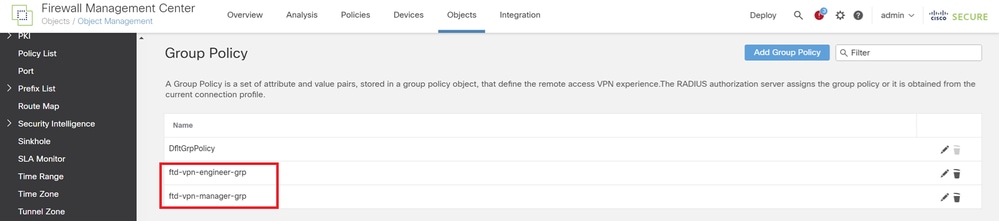

Bevestig het nieuwe groepsbeleid.

Nieuw groepsbeleid

Nieuw groepsbeleid

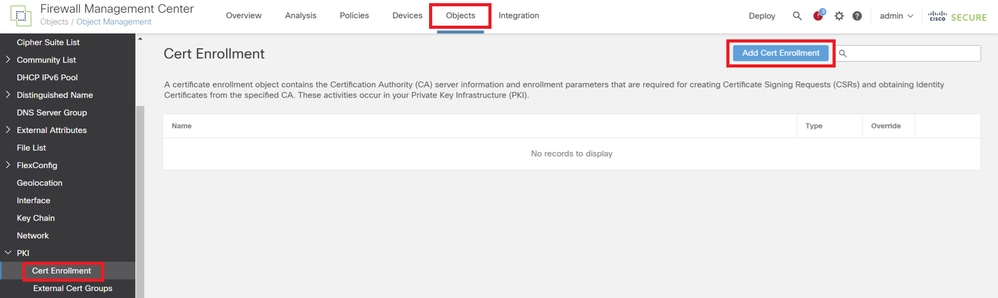

Stap 5. FTD-certificaat toevoegen

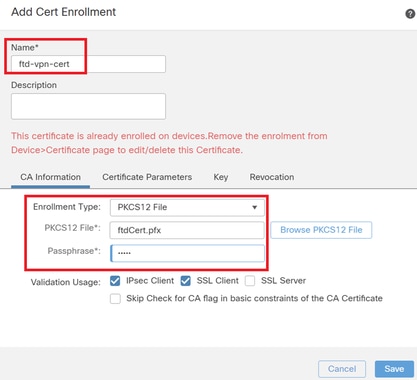

Navigeer toObject > Objectbeheer > PKI > Cert-inschrijving, klik op Cert inschrijvingsknop toevoegen.

Certificaatinschrijving toevoegen

Certificaatinschrijving toevoegen

Voer de benodigde informatie voor FTD-certificaat in en importeer een PKCS12-bestand van een lokale computer.

- Naam: ftd-vpn-cert

- Inschrijftype: PKCS12 File

Details van certificaatinschrijving

Details van certificaatinschrijving

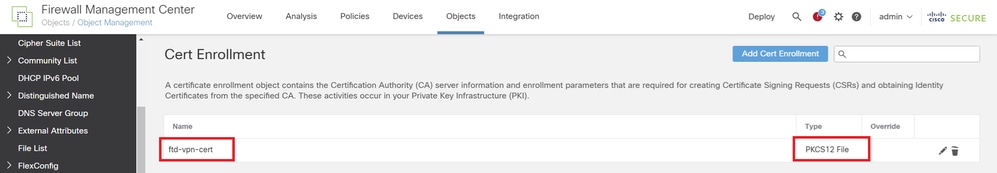

Bevestig de nieuwe certificaatinschrijving.

Nieuwe certificaatinschrijving

Nieuwe certificaatinschrijving

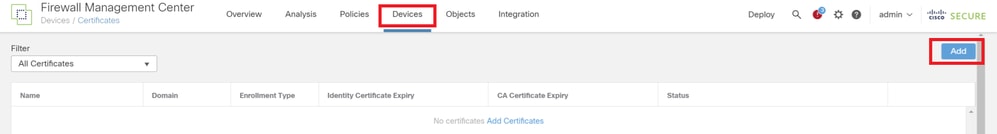

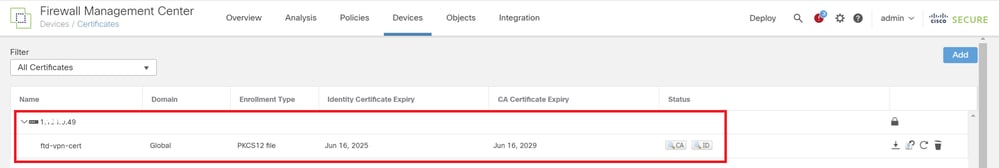

Navigeer naar Apparaten > Certificaten en klik op de knop Toevoegen.

FTD-certificaat toevoegen

FTD-certificaat toevoegen

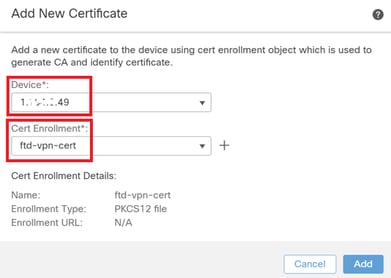

Voer de benodigde informatie in om de nieuwe certificaatinschrijving te binden aan FTD.

- Apparaat: 1.x.x.49

- Cert Inschrijving: ftd-vpn-cert

Certificaat binden aan FTD

Certificaat binden aan FTD

Bevestig de status van het bindende certificaat.

Status van certificaatbinding

Status van certificaatbinding

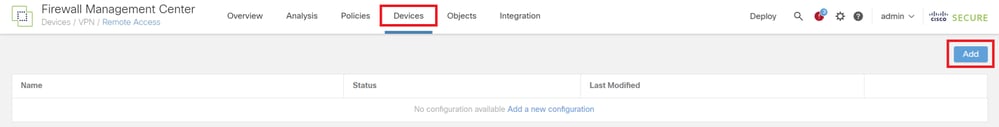

Stap 6. Beleidstoewijzing voor engineer-verbindingsprofiel toevoegen

Navigeer naar Apparaten > VPN > Externe toegang en klik op Toevoegen.

Voeg externe toegang toe aan VPN

Voeg externe toegang toe aan VPN

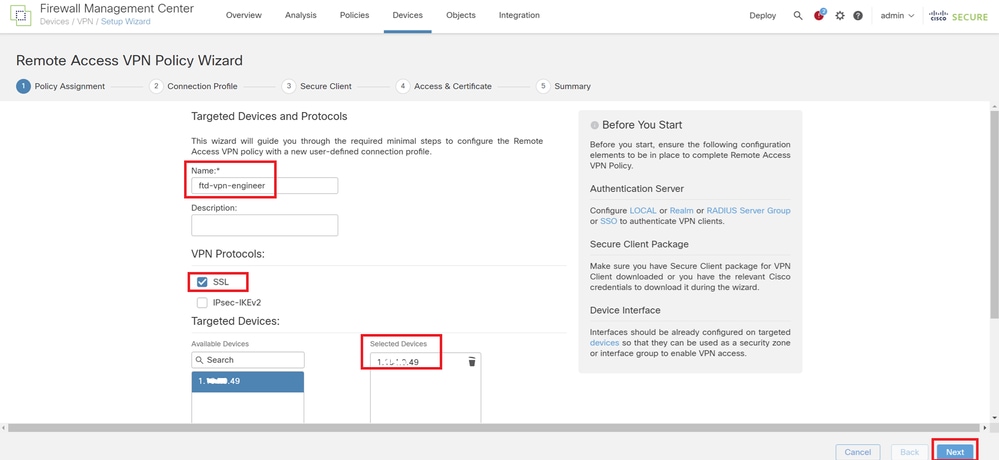

Voer de gewenste informatie in en klik op Volgende.

- Naam: ftd-vpn-engineer

- VPN-protocollen: SSL

- Gerichte apparaten: 1.x.x.49

Beleidstoewijzing

Beleidstoewijzing

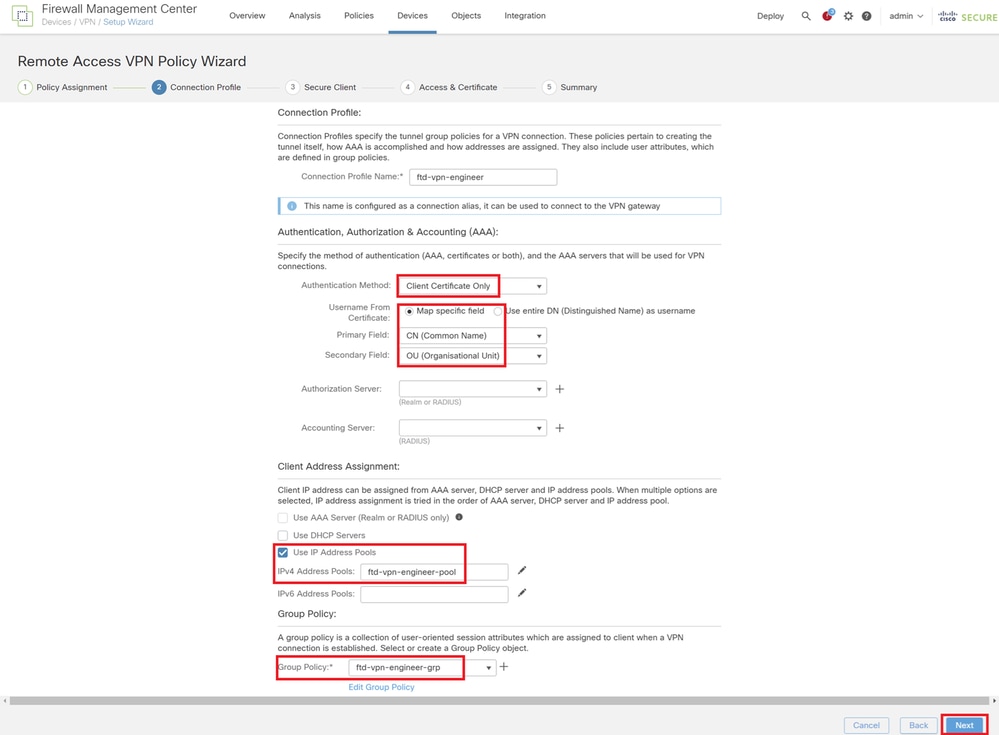

Stap 7. Details configureren voor engineer-verbindingsprofiel

Voer de gewenste informatie in en klik op Volgende.

- Verificatiemethode: alleen clientcertificaat

- Gebruikersnaam van certificaat: Kaartspecifiek veld

- Primair veld: CN (algemene naam)

- Secundair veld: OU (organisatorische eenheid)

- IPv4-adresgroepen: ftd-vpn-engineer-pool

- Groepsbeleid: ftd-vpn-engineer-grp

Details van verbindingsprofiel

Details van verbindingsprofiel

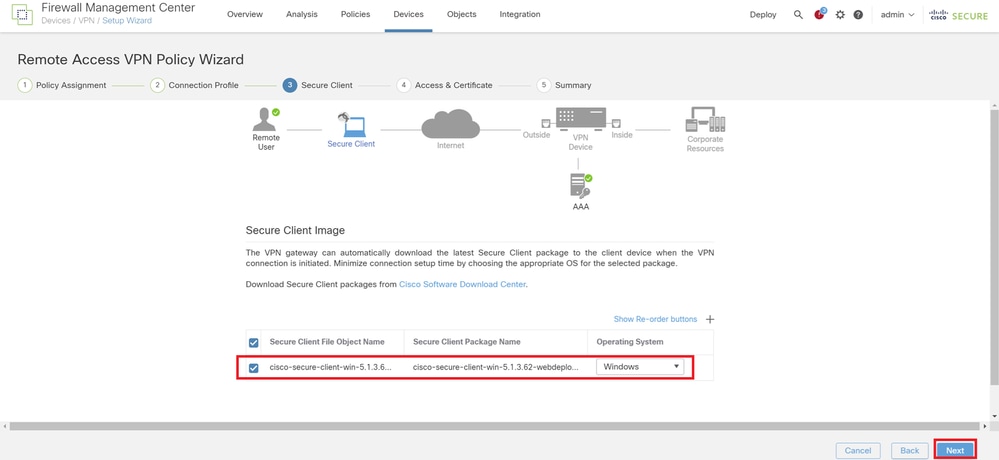

Stap 8. Beveiligde clientafbeelding voor engineer-verbindingsprofiel configureren

Selecteer een beveiligd clientbeeldbestand en klik op Volgende.

Selecteer een beveiligde client

Selecteer een beveiligde client

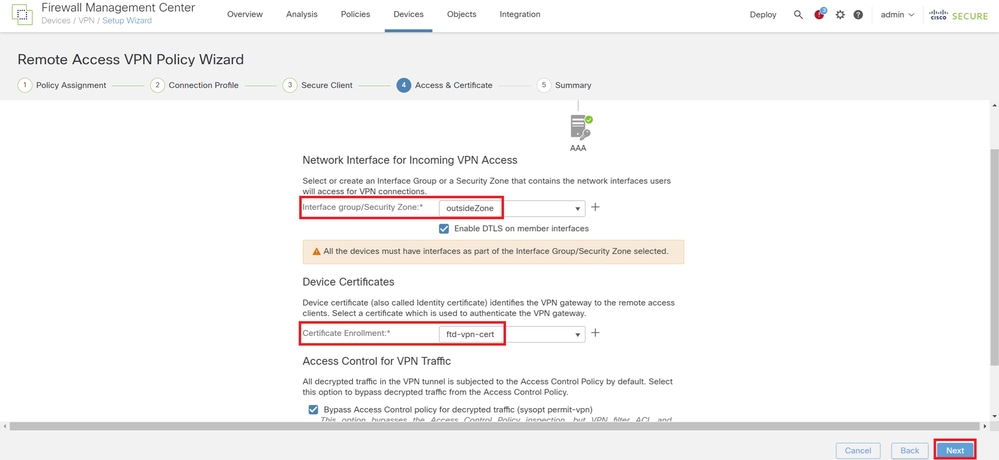

Stap 9. Toegang en certificaat configureren voor engineer-verbindingsprofiel

Selecteer de waarde voor de opties Interfacegroep/Beveiligingszone en certificaatinschrijving en klik op Volgende.

- Interfacegroep/Security Zone: buitenkantZone

- Certificaatinschrijving: ftd-vpn-cert

Details van toegang en certificaat

Details van toegang en certificaat

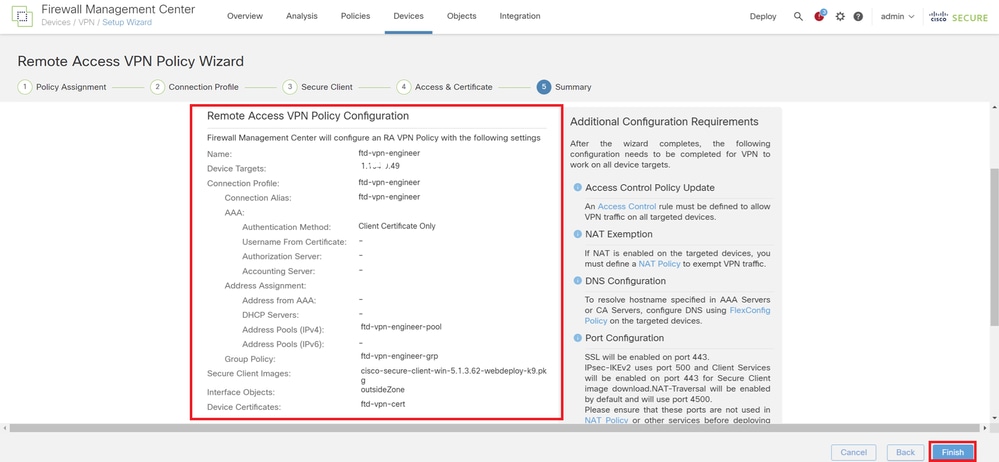

Stap 10. Samenvatting voor engineer-verbindingsprofiel bevestigen

Bevestig de informatie die u hebt ingevoerd voor het VPN-beleid voor externe toegang en klik op Finish.

Details van VPN-beleid voor externe toegang

Details van VPN-beleid voor externe toegang

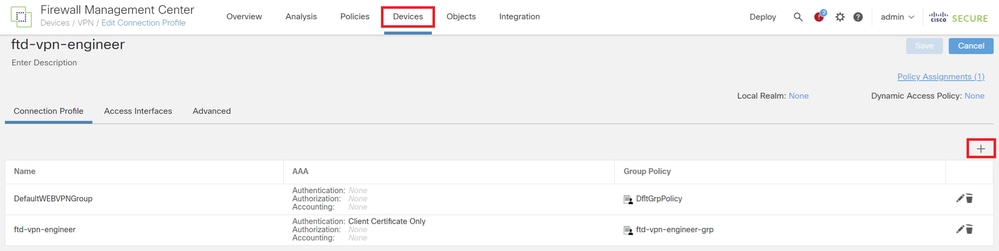

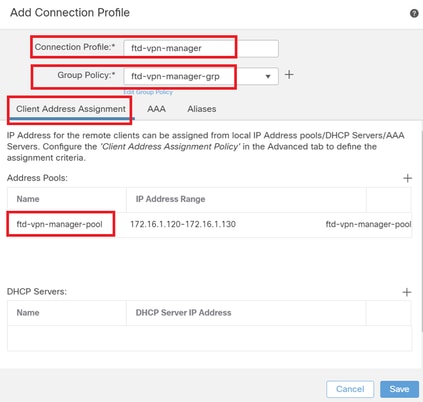

Stap 11. Verbindingsprofiel voor VPN-client voor Manager toevoegen

Navigeer naar Apparaten > VPN > Externe toegang > Verbindingsprofiel en klik op +.

Verbindingsprofiel voor VPN-client voor Manager toevoegen

Verbindingsprofiel voor VPN-client voor Manager toevoegen

Voer de benodigde informatie voor het verbindingsprofiel in en klik op Opslaan.

- Naam: ftd-vpn-manager

- Groepsbeleid: ftd-vpn-manager-grp

- IPv4-adresgroepen: ftd-vpn-manager-pool

Details van verbindingsprofiel voor VPN-client voor Manager

Details van verbindingsprofiel voor VPN-client voor Manager

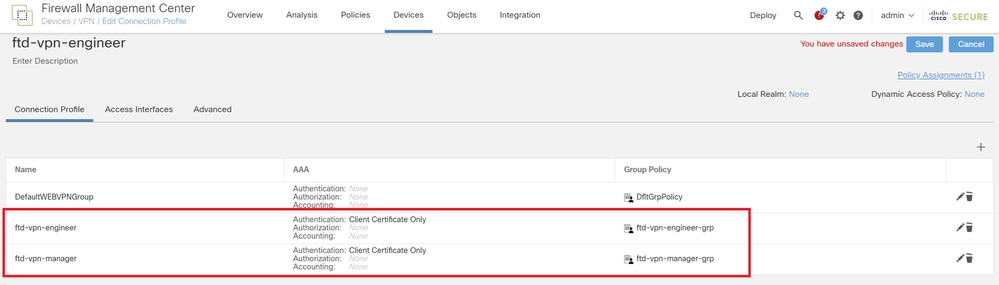

Bevestig nieuwe verbindingsprofielen.

Toegevoegd verbindingsprofielen bevestigen

Toegevoegd verbindingsprofielen bevestigen

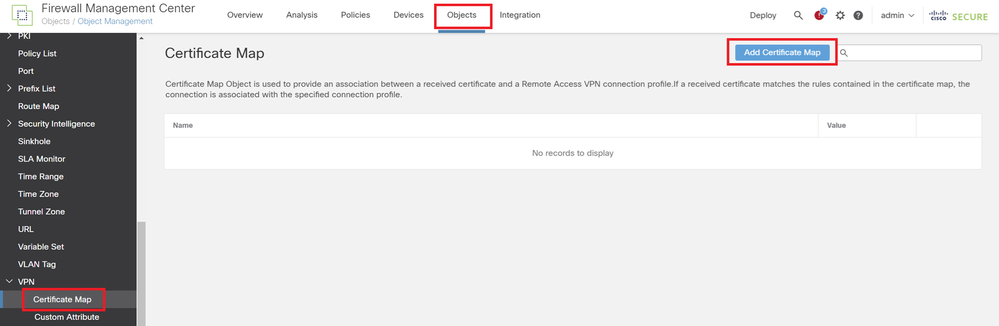

Stap 12. Certificaatkaart toevoegen

Navigeer naar Objecten > Objectbeheer > VPN > certificaatkaart, klik op AddCertificate Map knop.

Certificaatkaart toevoegen

Certificaatkaart toevoegen

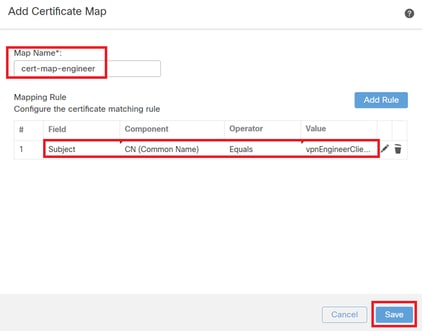

Voer de benodigde informatie in voor de certificaatkaart van de Engineer VPN-client en klik op Opslaan.

- Kaartnaam: cert-map-engineer

- Toepassingsregel: CN (algemene naam) staat gelijk aan vpnEngineerClientCN

Certificaatkaart voor Engineer-client

Certificaatkaart voor Engineer-client

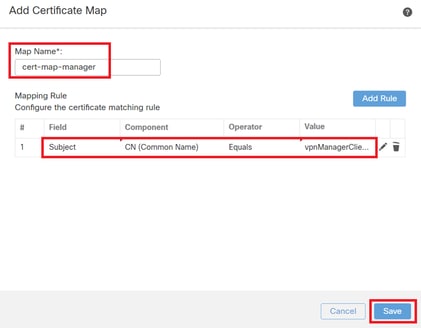

Voer de benodigde informatie in voor de certificaatkaart van de VPN-client voor het beheer en klik op de knop Opslaan.

- Kaartnaam: cert-map-manager

- Toepassingsregel: CN (algemene naam) staat gelijk aan vpnManagerClientCN

Certificaatkaart voor beheerclient

Certificaatkaart voor beheerclient

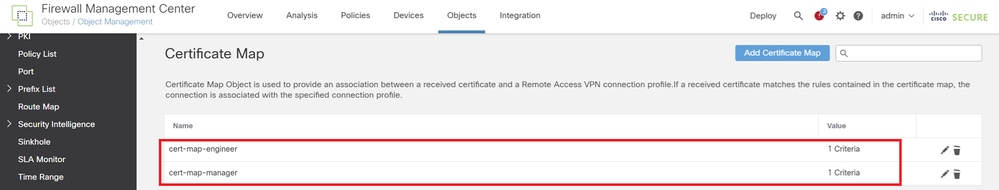

Bevestig nieuwe toegevoegde certificaatkaarten.

Nieuwe certificaatkaarten

Nieuwe certificaatkaarten

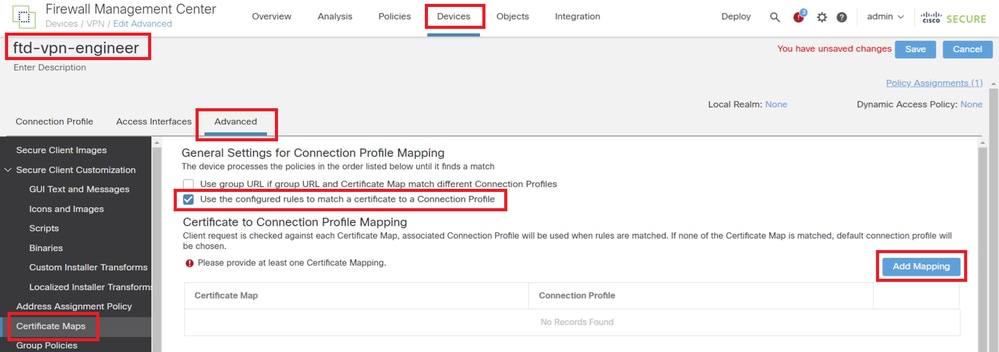

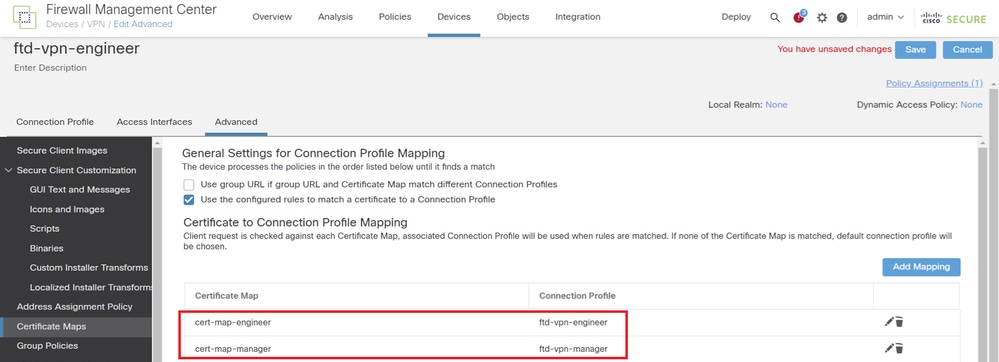

Stap 13. Certificaatkaart aan verbindingsprofiel binden

Navigeer naar Apparaten > VPN > Externe toegang, bewerk ftd-vpn-engineer. Navigeer vervolgens naar Geavanceerd > Certificaattoewijzingen en klik op de knop Toewijzing toevoegen.

Kaart van bind certificaat

Kaart van bind certificaat

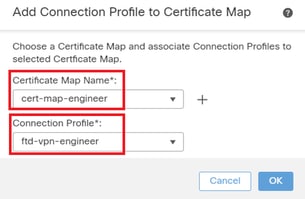

Bindende certificaatkaart aan verbindingsprofiel voor ingenieur VPN-client.

- Certificaat Kaart Naam: cert-map-engineer

- Connection Profile: ftd-vpn-engineer

Bindende certificaatkaart voor Engineer VPN-client

Bindende certificaatkaart voor Engineer VPN-client

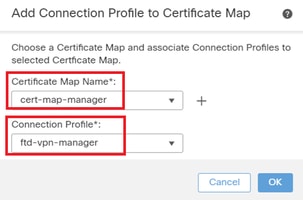

Bindende certificaatkaart aan verbindingsprofiel voor beheerder VPN-client.

- Certificaatplattegrond Naam: cert-map-manager

- Verbindingsprofiel: ftd-vpn-manager

Bindende certificaatkaart voor VPN-client voor Manager

Bindende certificaatkaart voor VPN-client voor Manager

Bevestig de instelling van de certificaatbinding.

Certificaatbinding bevestigen

Certificaatbinding bevestigen

Bevestigen in FTD CLI

Bevestig de instellingen van de VPN-verbinding in de FTD CLI na implementatie vanuit het FMC.

// Defines IP of interface

interface GigabitEthernet0/0

nameif outside

security-level 0

ip address 192.168.1.200 255.255.255.0

// Defines a pool of addresses

ip local pool ftd-vpn-engineer-pool 172.16.1.100-172.16.1.110 mask 255.255.255.0

ip local pool ftd-vpn-manager-pool 172.16.1.120-172.16.1.130 mask 255.255.255.0

// Defines Trustpoint for Server Certificate

crypto ca trustpoint ftd-vpn-cert

keypair ftd-vpn-cert

crl configure

// Server Certificate Chain

crypto ca certificate chain ftd-vpn-cert

certificate 22413df584b6726c

3082037c 30820264 a0030201 02020822 413df584 b6726c30 0d06092a 864886f7

......

quit

certificate ca 5242a02e0db6f7fd

3082036c 30820254 a0030201 02020852 42a02e0d b6f7fd30 0d06092a 864886f7

......

quit

// Defines Certificate Map for Engineer VPN Clients

crypto ca certificate map cert-map-engineer 10

subject-name attr cn eq vpnEngineerClientCN

// Defines Certificate Map for Manager VPN Clients

crypto ca certificate map cert-map-manager 10

subject-name attr cn eq vpnManagerClientCN

// Configures the FTD to allow Cisco Secure Client connections and the valid Cisco Secure Client images

webvpn

enable outside

http-headers

hsts-server

enable

max-age 31536000

include-sub-domains

no preload

hsts-client

enable

x-content-type-options

x-xss-protection

content-security-policy

anyconnect image disk0:/csm/cisco-secure-client-win-5.1.3.62-webdeploy-k9.pkg 1 regex "Windows"

anyconnect enable

tunnel-group-list enable

cache

disable

certificate-group-map cert-map-engineer 10 ftd-vpn-engineer

certificate-group-map cert-map-manager 10 ftd-vpn-manager

error-recovery disable

// Configures the group-policy to allow SSL connections from manager VPN clients

group-policy ftd-vpn-manager-grp internal

group-policy ftd-vpn-manager-grp attributes

banner none

wins-server none

dns-server none

dhcp-network-scope none

vpn-simultaneous-logins 3

vpn-idle-timeout 30

vpn-idle-timeout alert-interval 1

vpn-session-timeout none

vpn-session-timeout alert-interval 1

vpn-filter none

vpn-tunnel-protocol ikev2 ssl-client

split-tunnel-policy tunnelall

ipv6-split-tunnel-policy tunnelall

split-tunnel-network-list none

default-domain none

split-dns none

split-tunnel-all-dns disable

client-bypass-protocol disable

vlan none

address-pools none

webvpn

anyconnect ssl dtls enable

anyconnect mtu 1406

anyconnect firewall-rule client-interface public none

anyconnect firewall-rule client-interface private none

anyconnect ssl keepalive 20

anyconnect ssl rekey time none

anyconnect ssl rekey method none

anyconnect dpd-interval client 30

anyconnect dpd-interval gateway 30

anyconnect ssl compression none

anyconnect dtls compression none

anyconnect modules value none

anyconnect ask none default anyconnect

anyconnect ssl df-bit-ignore disable

// Configures the group-policy to allow SSL connections from engineer VPN clients

group-policy ftd-vpn-engineer-grp internal

group-policy ftd-vpn-engineer-grp attributes

banner none

wins-server none

dns-server none

dhcp-network-scope none

vpn-simultaneous-logins 3

vpn-idle-timeout 30

vpn-idle-timeout alert-interval 1

vpn-session-timeout none

vpn-session-timeout alert-interval 1

vpn-filter none

vpn-tunnel-protocol ssl-client

split-tunnel-policy tunnelall

ipv6-split-tunnel-policy tunnelall

split-tunnel-network-list none

default-domain none

split-dns none

split-tunnel-all-dns disable

client-bypass-protocol disable

vlan none

address-pools none

webvpn

anyconnect ssl dtls enable

anyconnect mtu 1406

anyconnect firewall-rule client-interface public none

anyconnect firewall-rule client-interface private none

anyconnect ssl keepalive 20

anyconnect ssl rekey time none

anyconnect ssl rekey method none

anyconnect dpd-interval client 30

anyconnect dpd-interval gateway 30

anyconnect ssl compression none

anyconnect dtls compression none

anyconnect modules value none

anyconnect ask none default anyconnect

anyconnect ssl df-bit-ignore disable

// Configures the tunnel-group to use the certificate authentication for engineer VPN clients

tunnel-group ftd-vpn-engineer type remote-access

tunnel-group ftd-vpn-engineer general-attributes

address-pool ftd-vpn-engineer-pool

default-group-policy ftd-vpn-engineer-grp

tunnel-group ftd-vpn-engineer webvpn-attributes

authentication certificate

group-alias ftd-vpn-engineer enable

// Configures the tunnel-group to use the certificate authentication for manager VPN clients

tunnel-group ftd-vpn-manager type remote-access

tunnel-group ftd-vpn-manager general-attributes

address-pool ftd-vpn-manager-pool

default-group-policy ftd-vpn-manager-grp

tunnel-group ftd-vpn-manager webvpn-attributes

authentication certificate

Bevestigen in VPN-client

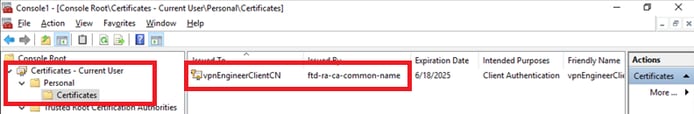

Stap 1. Clientcertificaat bevestigen

In ingenieur VPN client, navigeer naar Certificaten - Huidige Gebruiker > Persoonlijk > Certificaten, controleer het clientcertificaat dat wordt gebruikt voor verificatie.

Certificaat voor Engineer VPN-client bevestigen

Certificaat voor Engineer VPN-client bevestigen

Dubbelklik op het clientcertificaat, navigeer naar Details, controleer de details van Onderwerp.

- Onderwerp: CN = vpnEngineerClientCN

Details van Engineer client certificaat

Details van Engineer client certificaat

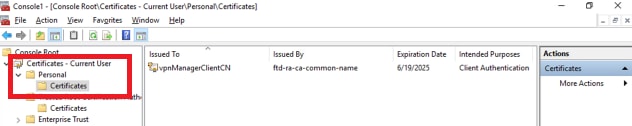

Ga in de VPN-client voor het beheer naar Certificaten - Huidige gebruiker > Persoonlijk > Certificaten, controleer het clientcertificaat dat wordt gebruikt voor verificatie.

Certificaat voor beheer VPN-client bevestigen

Certificaat voor beheer VPN-client bevestigen

Dubbelklik op het clientcertificaat, navigeer naar Details, controleer de details van Onderwerp.

- Onderwerp: CN = vpnManagerClientCN

Details van clientcertificaat van Manager

Details van clientcertificaat van Manager

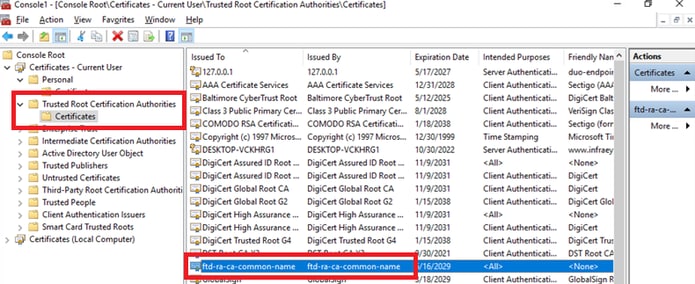

Stap 2. Bevestig CA

In zowel de client van ingenieur VPN als de client van manager VPN, navigeer naar Certificaten - Huidige Gebruiker > Trusted Root Certification Authorities > Certificates, controleer de CA die gebruikt wordt voor verificatie.

- Afgegeven door: ftd-ra-ca-common-name

Bevestig CA

Bevestig CA

Verifiëren

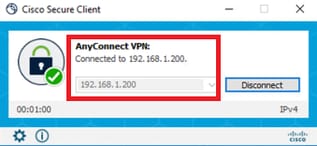

Stap 1. VPN-verbinding starten

Start in Engineer VPN client de Cisco Secure Client-verbinding. U hoeft de gebruikersnaam en het wachtwoord niet in te voeren, de VPN is met succes verbonden.

VPN-verbinding starten vanaf engineer-client

VPN-verbinding starten vanaf engineer-client

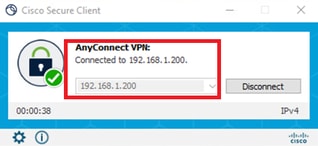

Start bij een VPN-client voor beheerprogramma de Cisco Secure-clientverbinding. U hoeft de gebruikersnaam en het wachtwoord niet in te voeren, de VPN is met succes verbonden.

VPN-verbinding starten vanaf beheerclient

VPN-verbinding starten vanaf beheerclient

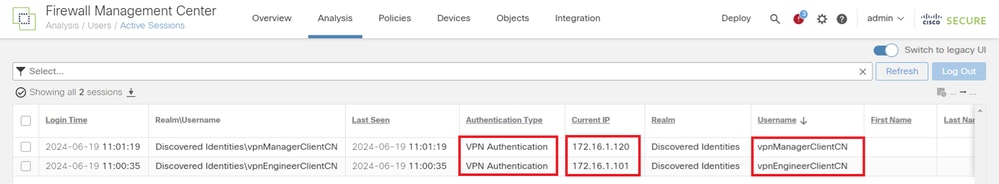

Stap 2. Bevestig actieve sessies in VCC

Navigeer naar analyse > Gebruikers > Actieve sessies en controleer de actieve sessie op VPN-verificatie.

Bevestig actieve sessie

Bevestig actieve sessie

Stap 3. VPN-sessies in FTD CLI bevestigen

Startshow vpn-sessiondb detail anyconnect de opdracht in FTD (Lina) CLI om de VPN-sessies van engineer en manager te bevestigen.

ftd702# show vpn-sessiondb detail anyconnect

Session Type: AnyConnect Detailed

Username : vpnEngineerClientCN Index : 13

Assigned IP : 172.16.1.101 Public IP : 192.168.1.11

Protocol : AnyConnect-Parent SSL-Tunnel DTLS-Tunnel

License : AnyConnect Premium

Encryption : AnyConnect-Parent: (1)none SSL-Tunnel: (1)AES-GCM-128 DTLS-Tunnel: (1)AES-GCM-256

Hashing : AnyConnect-Parent: (1)none SSL-Tunnel: (1)SHA256 DTLS-Tunnel: (1)SHA384

Bytes Tx : 14782 Bytes Rx : 12714

Pkts Tx : 2 Pkts Rx : 32

Pkts Tx Drop : 0 Pkts Rx Drop : 0

Group Policy : ftd-vpn-engineer-grp Tunnel Group : ftd-vpn-engineer

Login Time : 02:00:35 UTC Wed Jun 19 2024

Duration : 0h:00m:55s

Inactivity : 0h:00m:00s

VLAN Mapping : N/A VLAN : none

Audt Sess ID : cb0071820000d00066723bc3

Security Grp : none Tunnel Zone : 0

AnyConnect-Parent Tunnels: 1

SSL-Tunnel Tunnels: 1

DTLS-Tunnel Tunnels: 1

AnyConnect-Parent:

Tunnel ID : 13.1

Public IP : 192.168.1.11

Encryption : none Hashing : none

TCP Src Port : 50225 TCP Dst Port : 443

Auth Mode : Certificate

Idle Time Out: 30 Minutes Idle TO Left : 29 Minutes

Client OS : win

Client OS Ver: 10.0.15063

Client Type : AnyConnect

Client Ver : Cisco AnyConnect VPN Agent for Windows 5.1.3.62

Bytes Tx : 7391 Bytes Rx : 0

Pkts Tx : 1 Pkts Rx : 0

Pkts Tx Drop : 0 Pkts Rx Drop : 0

SSL-Tunnel:

Tunnel ID : 13.2

Assigned IP : 172.16.1.101 Public IP : 192.168.1.11

Encryption : AES-GCM-128 Hashing : SHA256

Ciphersuite : TLS_AES_128_GCM_SHA256

Encapsulation: TLSv1.3 TCP Src Port : 50232

TCP Dst Port : 443 Auth Mode : Certificate

Idle Time Out: 30 Minutes Idle TO Left : 29 Minutes

Client OS : Windows

Client Type : SSL VPN Client

Client Ver : Cisco AnyConnect VPN Agent for Windows 5.1.3.62

Bytes Tx : 7391 Bytes Rx : 1775

Pkts Tx : 1 Pkts Rx : 2

Pkts Tx Drop : 0 Pkts Rx Drop : 0

DTLS-Tunnel:

Tunnel ID : 13.3

Assigned IP : 172.16.1.101 Public IP : 192.168.1.11

Encryption : AES-GCM-256 Hashing : SHA384

Ciphersuite : ECDHE-ECDSA-AES256-GCM-SHA384

Encapsulation: DTLSv1.2 UDP Src Port : 50825

UDP Dst Port : 443 Auth Mode : Certificate

Idle Time Out: 30 Minutes Idle TO Left : 29 Minutes

Client OS : Windows

Client Type : DTLS VPN Client

Client Ver : Cisco AnyConnect VPN Agent for Windows 5.1.3.62

Bytes Tx : 0 Bytes Rx : 10939

Pkts Tx : 0 Pkts Rx : 30

Pkts Tx Drop : 0 Pkts Rx Drop : 0

Username : vpnManagerClientCN Index : 14

Assigned IP : 172.16.1.120 Public IP : 192.168.1.21

Protocol : AnyConnect-Parent SSL-Tunnel DTLS-Tunnel

License : AnyConnect Premium

Encryption : AnyConnect-Parent: (1)none SSL-Tunnel: (1)AES-GCM-128 DTLS-Tunnel: (1)AES-GCM-256

Hashing : AnyConnect-Parent: (1)none SSL-Tunnel: (1)SHA256 DTLS-Tunnel: (1)SHA384

Bytes Tx : 14782 Bytes Rx : 13521

Pkts Tx : 2 Pkts Rx : 57

Pkts Tx Drop : 0 Pkts Rx Drop : 0

Group Policy : ftd-vpn-manager-grp Tunnel Group : ftd-vpn-manager

Login Time : 02:01:19 UTC Wed Jun 19 2024

Duration : 0h:00m:11s

Inactivity : 0h:00m:00s

VLAN Mapping : N/A VLAN : none

Audt Sess ID : cb0071820000e00066723bef

Security Grp : none Tunnel Zone : 0

AnyConnect-Parent Tunnels: 1

SSL-Tunnel Tunnels: 1

DTLS-Tunnel Tunnels: 1

AnyConnect-Parent:

Tunnel ID : 14.1

Public IP : 192.168.1.21

Encryption : none Hashing : none

TCP Src Port : 49809 TCP Dst Port : 443

Auth Mode : Certificate

Idle Time Out: 30 Minutes Idle TO Left : 29 Minutes

Client OS : win

Client OS Ver: 10.0.15063

Client Type : AnyConnect

Client Ver : Cisco AnyConnect VPN Agent for Windows 5.1.3.62

Bytes Tx : 7391 Bytes Rx : 0

Pkts Tx : 1 Pkts Rx : 0

Pkts Tx Drop : 0 Pkts Rx Drop : 0

SSL-Tunnel:

Tunnel ID : 14.2

Assigned IP : 172.16.1.120 Public IP : 192.168.1.21

Encryption : AES-GCM-128 Hashing : SHA256

Ciphersuite : TLS_AES_128_GCM_SHA256

Encapsulation: TLSv1.3 TCP Src Port : 49816

TCP Dst Port : 443 Auth Mode : Certificate

Idle Time Out: 30 Minutes Idle TO Left : 29 Minutes

Client OS : Windows

Client Type : SSL VPN Client

Client Ver : Cisco AnyConnect VPN Agent for Windows 5.1.3.62

Bytes Tx : 7391 Bytes Rx : 3848

Pkts Tx : 1 Pkts Rx : 25

Pkts Tx Drop : 0 Pkts Rx Drop : 0

DTLS-Tunnel:

Tunnel ID : 14.3

Assigned IP : 172.16.1.120 Public IP : 192.168.1.21

Encryption : AES-GCM-256 Hashing : SHA384

Ciphersuite : ECDHE-ECDSA-AES256-GCM-SHA384

Encapsulation: DTLSv1.2 UDP Src Port : 65501

UDP Dst Port : 443 Auth Mode : Certificate

Idle Time Out: 30 Minutes Idle TO Left : 30 Minutes

Client OS : Windows

Client Type : DTLS VPN Client

Client Ver : Cisco AnyConnect VPN Agent for Windows 5.1.3.62

Bytes Tx : 0 Bytes Rx : 9673

Pkts Tx : 0 Pkts Rx : 32

Pkts Tx Drop : 0 Pkts Rx Drop : 0Problemen oplossen

U kunt informatie over VPN-verificatie verwachten in de debug-syslog van Lina engine en in het DART-bestand op Windows PC.

Dit is een voorbeeld van debug logs in de Lina engine tijdens VPN verbinding van engineer client.

Jun 19 2024 02:00:35: %FTD-7-717029: Identified client certificate within certificate chain. serial number: 7AF1C78ADCC8F941, subject name: CN=vpnEngineerClientCN,OU=vpnEngineerClientOU,O=Cisco,L=Tokyo,ST=Tokyo,C=JP.

Jun 19 2024 02:00:35: %FTD-6-717022: Certificate was successfully validated. serial number: 7AF1C78ADCC8F941, subject name: CN=vpnEngineerClientCN,OU=vpnEngineerClientOU,O=Cisco,L=Tokyo,ST=Tokyo,C=JP.

Jun 19 2024 02:00:35: %FTD-7-717038: Tunnel group match found. Tunnel Group: ftd-vpn-engineer, Peer certificate: serial number: 7AF1C78ADCC8F941, subject name: CN=vpnEngineerClientCN,OU=vpnEngineerClientOU,O=Cisco,L=Tokyo,ST=Tokyo,C=JP, issuer_name: CN=ftd-ra-ca-common-name,OU=Cisco,O=Cisco,L=Tokyo,ST=Tokyo,C=JP.

Jun 19 2024 02:00:35: %FTD-6-113009: AAA retrieved default group policy (ftd-vpn-engineer-grp) for user = vpnEngineerClientCN

Jun 19 2024 02:00:46: %FTD-6-725002: Device completed SSL handshake with client outside:192.168.1.11/50825 to 192.168.1.200/443 for DTLSv1.2 sessionDit is een voorbeeld van debug-logbestanden in de Lina-engine tijdens VPN-verbinding van de beheerclient.

Jun 19 2024 02:01:19: %FTD-7-717029: Identified client certificate within certificate chain. serial number: 1AD1B5EAE28C6D3C, subject name: CN=vpnManagerClientCN,OU=vpnManagerClientOU,O=Cisco,L=Tokyo,ST=Tokyo,C=JP.

Jun 19 2024 02:01:19: %FTD-6-717022: Certificate was successfully validated. serial number: 1AD1B5EAE28C6D3C, subject name: CN=vpnManagerClientCN,OU=vpnManagerClientOU,O=Cisco,L=Tokyo,ST=Tokyo,C=JP.

Jun 19 2024 02:01:19: %FTD-7-717038: Tunnel group match found. Tunnel Group: ftd-vpn-manager, Peer certificate: serial number: 1AD1B5EAE28C6D3C, subject name: CN=vpnManagerClientCN,OU=vpnManagerClientOU,O=Cisco,L=Tokyo,ST=Tokyo,C=JP, issuer_name: CN=ftd-ra-ca-common-name,OU=Cisco,O=Cisco,L=Tokyo,ST=Tokyo,C=JP.

Jun 19 2024 02:01:19: %FTD-6-113009: AAA retrieved default group policy (ftd-vpn-manager-grp) for user = vpnManagerClientCN

Jun 19 2024 02:01:25: %FTD-6-725002: Device completed SSL handshake with client outside:192.168.1.21/65501 to 192.168.1.200/443 for DTLSv1.2 sessionGerelateerde informatie

AnyConnect-certificaatgebaseerde verificatie voor mobiele toegang configureren

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

1.0 |

22-Jul-2024 |

Eerste vrijgave |

Bijgedragen door Cisco-engineers

- Jian ZhangTechnisch adviseur-engineer

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback