Inleiding

Dit document beschrijft hoe u OKTA SSO externe verificatie kunt configureren voor aanmelding bij Cisco Advanced Phishing Protection.

Voorwaarden

Beheerderstoegang tot Cisco Advanced Phishing Protection Portal.

Beheerderstoegang tot Okta idP.

Zelfondertekende of CA-ondertekende (facultatieve) X.509 SSL-certificaten in PKCS #12- of PEM-formaat.

Achtergrondinformatie

- Cisco Advanced Phishing Protection maakt het mogelijk om SSO-aanmelding in te schakelen voor beheerders die SAML gebruiken.

- OKTA is een identiteitsmanager die authenticatie- en autorisatieservices biedt voor uw applicaties.

- Cisco Advanced Phishing Protection kan worden ingesteld als een toepassing die is verbonden met OKTA voor verificatie en autorisatie.

- SAML is een op XML gebaseerd open standaard dataformaat dat beheerders in staat stelt om naadloos toegang te krijgen tot een gedefinieerde set toepassingen nadat ze in een van die toepassingen zijn getekend.

- Voor meer informatie over SAML kunt u de volgende link gebruiken: SAML General Information

Vereisten

- Cisco Advanced Phishing Protection-portal.

- OKTA-beheerdersaccount.

Configureren

Onder Cisco Advanced Phishing Protection Portal:

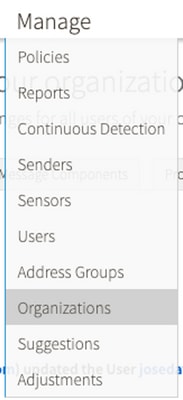

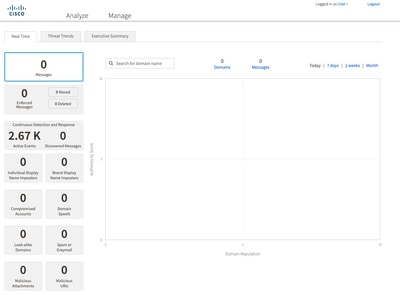

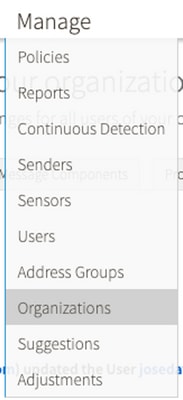

1. Log in op uw organisatieportal en selecteer vervolgens Beheren > Organisaties, zoals in de afbeelding:

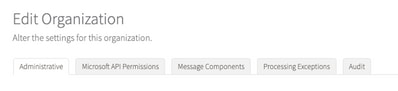

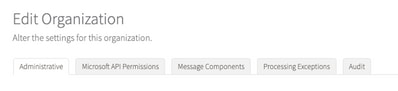

2. Selecteer de naam van uw organisatie, Bewerk organisatie, zoals in de afbeelding:

3. Blader in het tabblad Administratie naar Gebruikersaccountinstellingen en selecteer Inschakelen onder SSO, zoals in de afbeelding:

4. Het volgende venster geeft u de informatie die moet worden ingevoerd onder de OKTA SSO-configuratie. Plakt de volgende informatie naar een blocnote en gebruik deze om OKTA-instellingen te configureren:

- ID entiteit: apcc.cisco.com

- Assertion Consumer Service: deze gegevens zijn op maat van uw organisatie gemaakt.

Selecteer het genoemde formaat e-mail om een e-mailadres voor login te gebruiken, dat in het beeld wordt getoond:

5. Minimaliseer op dit moment de configuratie van Cisco Advanced Phishing Protection, aangezien u de toepassing eerst in OKTA moet instellen voordat u naar de volgende stappen gaat.

Onder Okta.

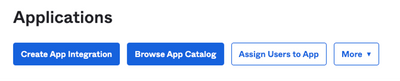

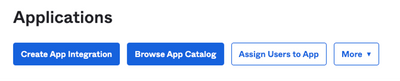

1. Navigeer naar het portaal Toepassingen en selecteer App-integratie maken, zoals in de afbeelding:

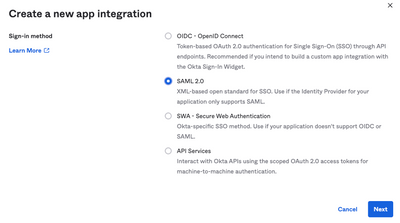

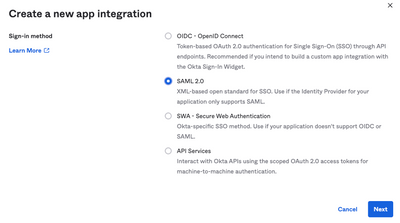

2. Selecteer SAML 2.0 als het toepassingstype, zoals in de afbeelding:

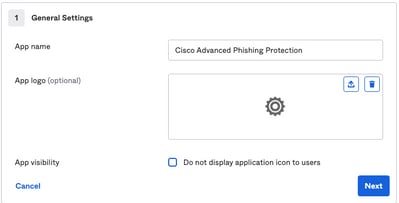

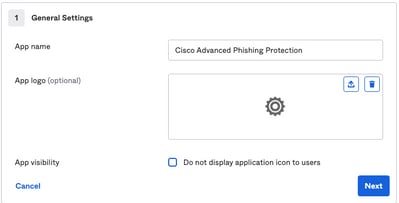

3. Voer de App-naam Advanced Phishing Protection in en selecteer Volgende, zoals in de afbeelding:

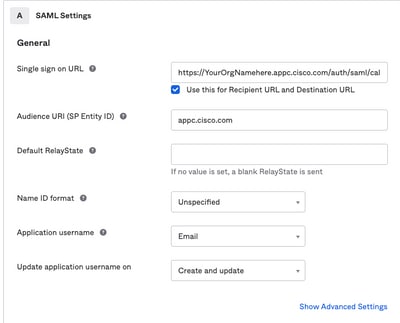

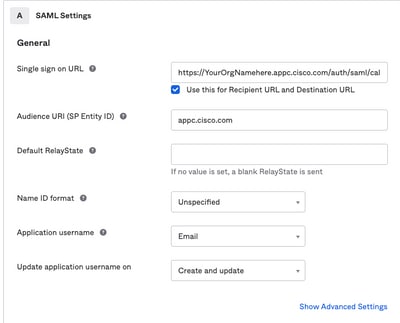

4. Vul onder de SAML-instellingen de gaten in, zoals in de afbeelding:

- Enkelvoudige aanmelding op URL: dit is de Assertion Consumer Service die is verkregen van Cisco Advanced Phishing Protection.

- Ontvangende URL: dit is de entiteit-ID die is verkregen van Cisco Advanced Phishing Protection.

- Naam ID formaat: Bewaar het als Niet gespecificeerd.

- Toepassingsgebruikersnaam: E-mail, die de gebruiker vraagt om zijn e-mailadres in te voeren in het verificatieproces.

- Gebruikersnaam voor toepassing bijwerken op: Aanmaken en bijwerken.

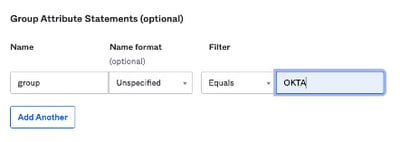

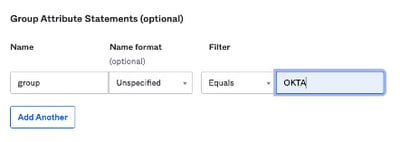

Blader omlaag naar Toewijzingsverklaringen groep (optioneel), zoals in de afbeelding:

Voer de volgende attribuutverklaring in:

- Naam: groep

- Naamnotatie: niet gespecificeerd.

- Filter: "Equals" en "OKTA"

Selecteer Volgende.

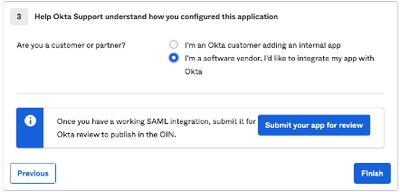

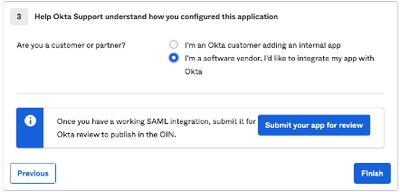

5. Wanneer u wordt gevraagd om Okta te helpen begrijpen hoe u deze toepassing hebt geconfigureerd, dient u de toepasselijke reden voor de huidige omgeving in te voeren, zoals wordt getoond in de afbeelding:

Selecteer Voltooien om door te gaan naar de volgende stap.

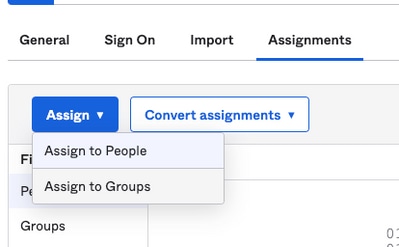

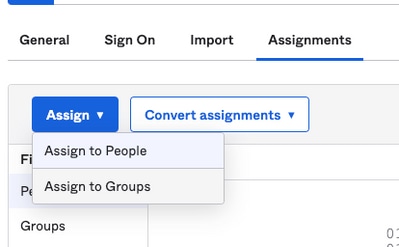

6. Selecteer het tabblad Toewijzingen en selecteer vervolgens Toewijzen > Toewijzen aan groepen, zoals in de afbeelding:

7. Selecteer de OKTA-groep, de groep met de geautoriseerde gebruikers voor toegang tot de omgeving

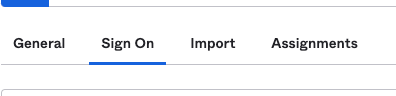

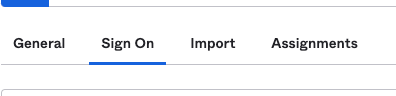

8. Selecteer Sign On, zoals in de afbeelding:

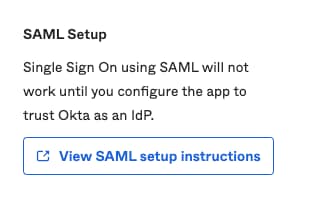

9. Blader naar beneden en naar rechts, en voer de optie SAML-installatie-instructies bekijken in, zoals wordt aangegeven in de afbeelding:

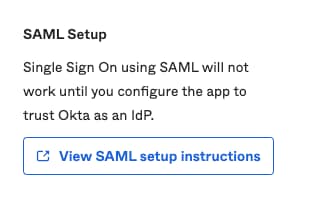

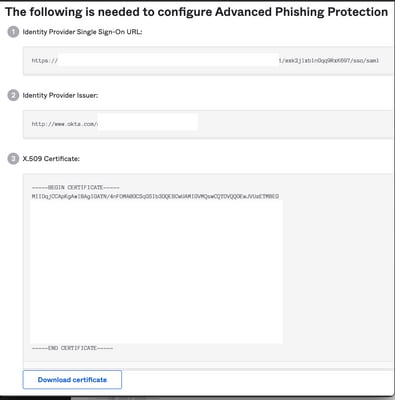

9. Sla de volgende informatie die nodig is om de Cisco Advanced Phishing Protection-portal te openen, zoals in het afbeelding:

- Identity Provider Single Sing-On URL.

- Identificeer de provider van de provider (niet vereist voor Cisco Advanced Phishing Protection , maar verplicht voor andere toepassingen).

- X.509-certificaat.

10. Nadat u de OKTA-configuratie hebt voltooid, kunt u teruggaan naar Cisco Advanced Phishing Protection

Onder Cisco Advanced Phishing Protection Portal:

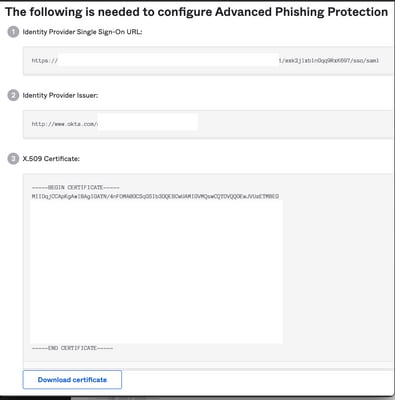

1. Voer de volgende informatie in via het Name identifier Format:

- SAML 2.0 Endpoint (HTTP Redirect): de Identify Provider Single Sign-On URL geleverd door Okta.

- Openbaar certificaat: Voer het X.509-certificaat in dat door Okta wordt verstrekt.

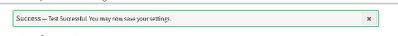

2. Selecteer Test Settings om te controleren of de configuratie correct is

Als er geen fouten in de configuratie zijn, ziet u een succesvolle ingang van de Test en kunt nu uw instellingen opslaan, zoals in de afbeelding:

3. Instellingen opslaan

Verifiëren

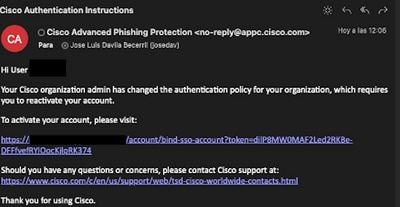

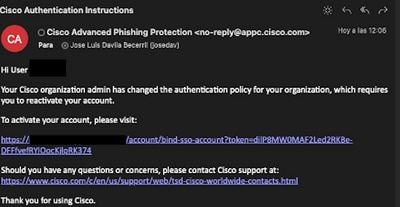

1. Bestaande beheerders die geen SSO gebruiken, worden via e-mail op de hoogte gesteld dat het verificatiebeleid voor de organisatie wordt gewijzigd en de beheerders worden gevraagd hun account te activeren via een externe link, zoals in de afbeelding:

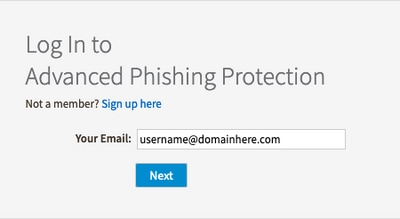

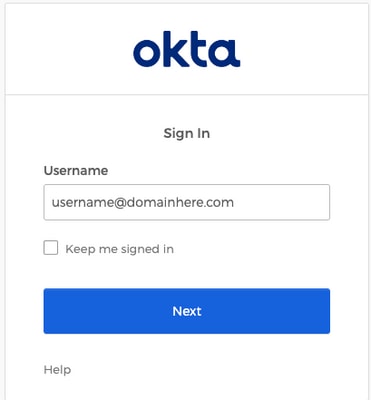

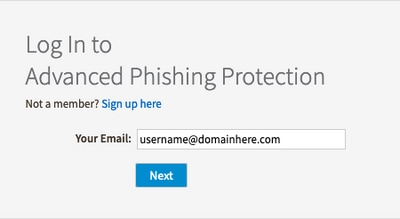

2. Zodra de account is geactiveerd, voer je je e-mailadres in en leidt het je naar de inlogwebsite van OKTA voor inloggen, zoals in de afbeelding:

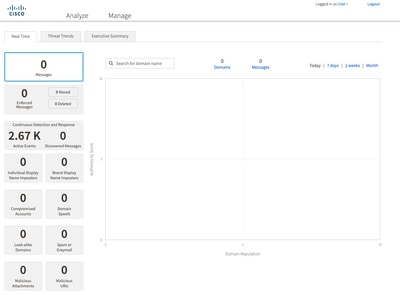

3. Log na voltooiing van het OKTA-aanmeldingsproces in op het Cisco Advanced Phishing Protection-portal, zoals in de afbeelding:

Gerelateerde informatie

Cisco Advanced Phishing Protection - productinformatie

Cisco Advanced Phishing Protection - Eindgebruikershandleiding

Ondersteuning van OKTA

Feedback

Feedback