Cisco Security Awareness Integration configureren met Cisco Secure Email Gateway

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

Dit document beschrijft de stappen die nodig zijn om de integratie van Cisco Security Awareness (CSA) met de Cisco Secure Email Gateway te configureren.

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- Cisco Secure Email Gateway-concepten en -configuratie

- CSA-cloudservice

Gebruikte componenten

De informatie in dit document is gebaseerd op AsyncOS voor SEG 14.0 en hoger.

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Creëer en verstuur Phishing-simulaties van CSA Cloud Service

Stap 1. Inloggen bij CSA Cloud Service

Raadpleeg:

1. https://secat.cisco.com/ voor DE REGIO AMERIKAS

2. https://secat-eu.cisco.com/ voor EUROPA

Stap 2. Een phishing-e-mailontvanger maken

Naar navigeren Environment > Users > Add New User vul de velden E-mail, voornaam, achternaam en taal in en klik vervolgens op Save Changeszoals in de afbeelding.

Screenshot van de gebruikersinterfacepagina om een nieuwe gebruiker toe te voegen

Screenshot van de gebruikersinterfacepagina om een nieuwe gebruiker toe te voegen

Opmerking: er moet alleen een wachtwoord worden ingesteld voor een CSA-beheerder die geautoriseerd is om simulaties te maken en te starten.

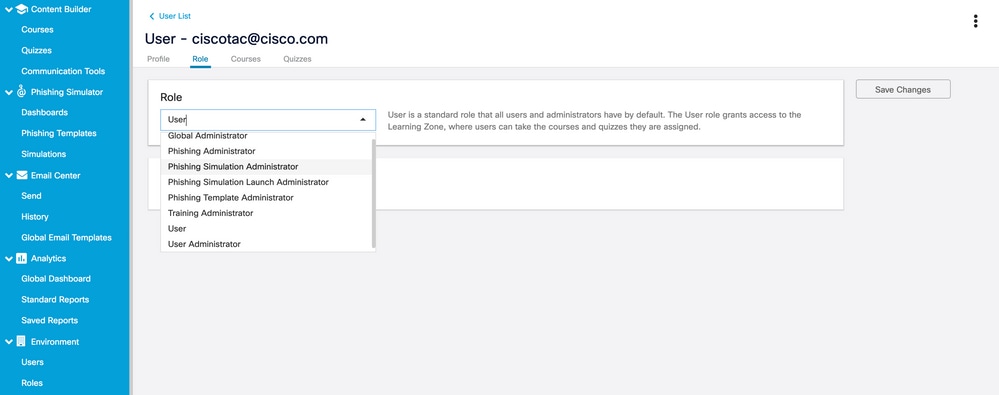

De rol van de gebruiker kan worden geselecteerd zodra de gebruiker is aangemaakt. U kunt de rol in de vervolgkeuzelijst selecteren zoals aangegeven in deze afbeelding:

Bekijk de opties voor de vervolgkeuzelijst gebruikersrol

Bekijk de opties voor de vervolgkeuzelijst gebruikersrol

Selecteert het selectievakjeUser is Phishing Recipient > Save Changeszoals in de afbeelding.

screenshot die het aanvinkvakje "Gebruiker is Phishing Recipient" toont is ingeschakeld

screenshot die het aanvinkvakje "Gebruiker is Phishing Recipient" toont is ingeschakeld

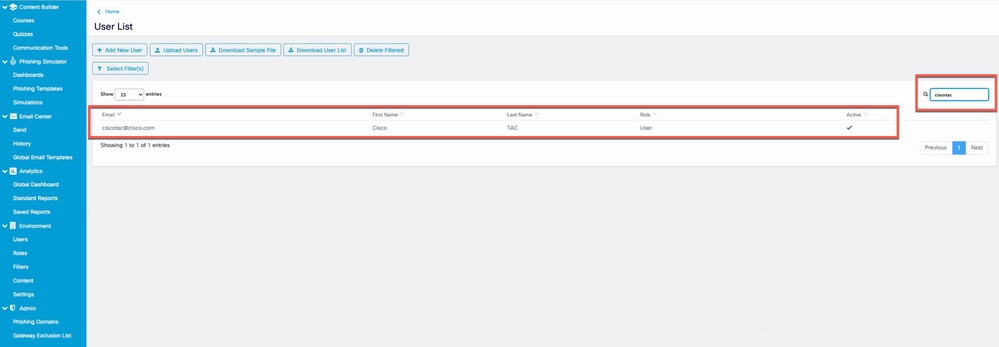

Controleer of de gebruiker met succes is toegevoegd en wordt vermeld wanneer u deze zoekt op basis van het e-mailadres in het filter zoals in de afbeelding.

Screenshot van de nieuwe gebruiker in de gebruikerslijst

Screenshot van de nieuwe gebruiker in de gebruikerslijst

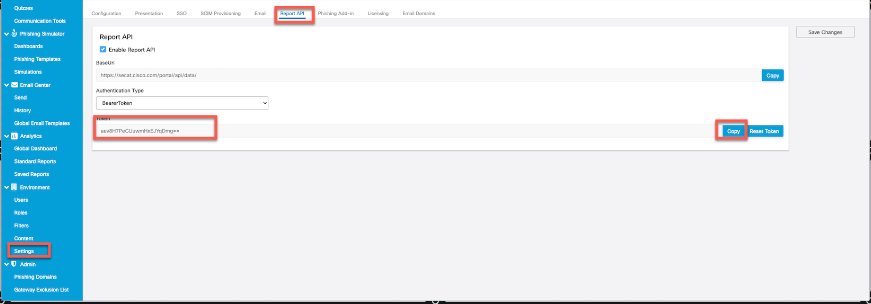

Stap 3. API voor rapport inschakelen

Naar navigeren Environments > Settings > Report API tabblad en controleEnable Report API > Save Changes .

Opmerking: Noteer het uploadtoken. Je hebt dit nodig om de SEG met CSA te integreren.

Schermafbeelding met het selectievakje "API inschakelen" is ingeschakeld.

Schermafbeelding met het selectievakje "API inschakelen" is ingeschakeld.

Stap 4. Phishing-simulaties maken

a. Navigeer naar Phishing Simulator > Simulations > Create New Simulation en selecteer een Template uit de beschikbare lijst zoals in de afbeelding.

Screenshot die de knop "Nieuwe simulatie maken" markeert

Screenshot die de knop "Nieuwe simulatie maken" markeert

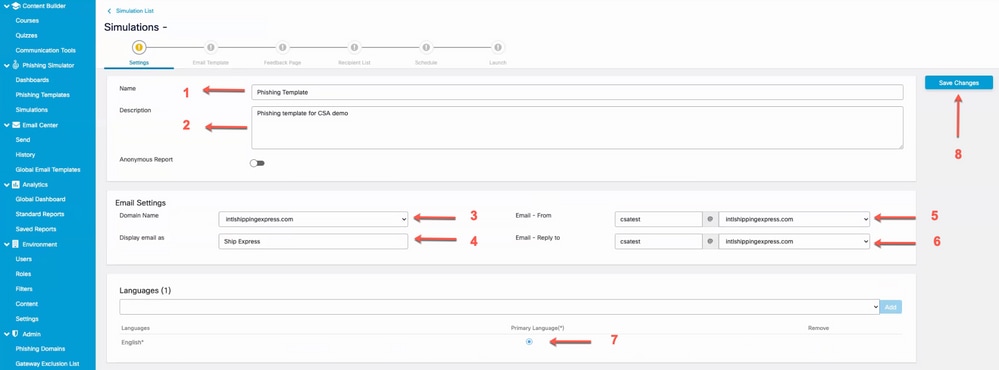

b. Vul deze informatie in:

- Selecteer een naam voor de sjabloon.

- Beschrijf de sjabloon.

- Domain name waarmee de phishing e-mail wordt verstuurd.

- De weergavenaam voor de phishing-e-mail.

- E-mailadres (selecteer uit dropdown).

- Antwoord op adres (selecteer uit dropdown).

- Selecteer de taal.

- Wijzigingen opslaan.

Screenshot die velden markeert die moeten worden ingevuld om nieuwe simulatie te configureren

Screenshot die velden markeert die moeten worden ingevuld om nieuwe simulatie te configureren

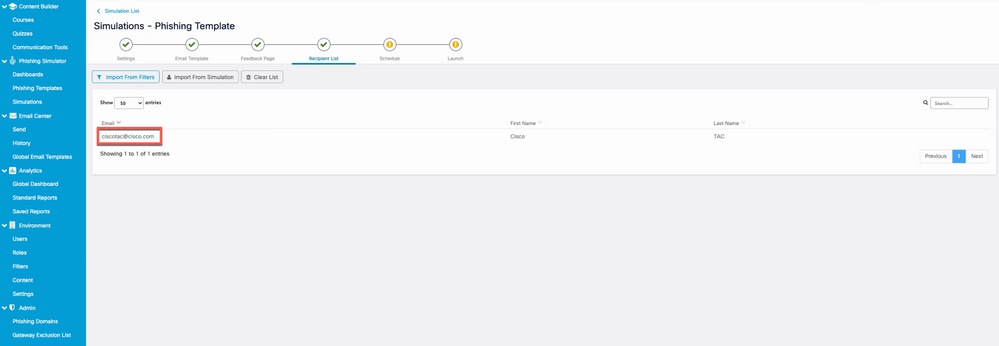

c. Klik op Import from Filters en voeg de phishing e-mailontvangers toe aan de Recipient Listzoals aangegeven op de afbeelding .

Screenshot die de knop "Importeren uit filters" markeert

Screenshot die de knop "Importeren uit filters" markeert

U kunt gebruikers filteren op Taal of op Managers. Klik op Add zoals in de afbeelding.

Schermafbeelding van dialoogvenster Filtergebruikers voor filtering op taal of beheerder

Schermafbeelding van dialoogvenster Filtergebruikers voor filtering op taal of beheerder

Hier is een voorbeeld van de gebruiker die in Stap 2 is gemaakt. Dat wordt nu toegevoegd aan de lijst met ontvangers zoals in de afbeelding.

Schermafbeelding van de eerder gemaakte gebruiker die wordt vermeld als ontvanger voor de phishing-simulatie

Schermafbeelding van de eerder gemaakte gebruiker die wordt vermeld als ontvanger voor de phishing-simulatie

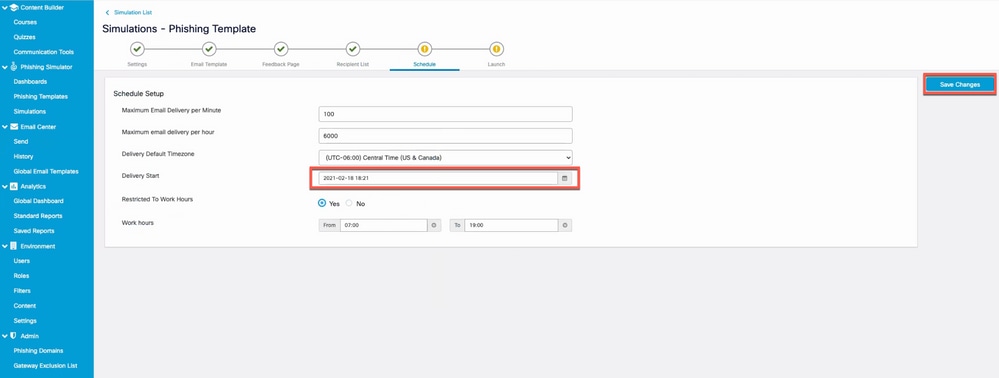

d. Stel deDelivery Startdatum en Save wijzigingen in de planning van de campagne zoals aangegeven in de afbeelding.

Screenshot die het startveld voor de levering markeert

Screenshot die het startveld voor de levering markeert

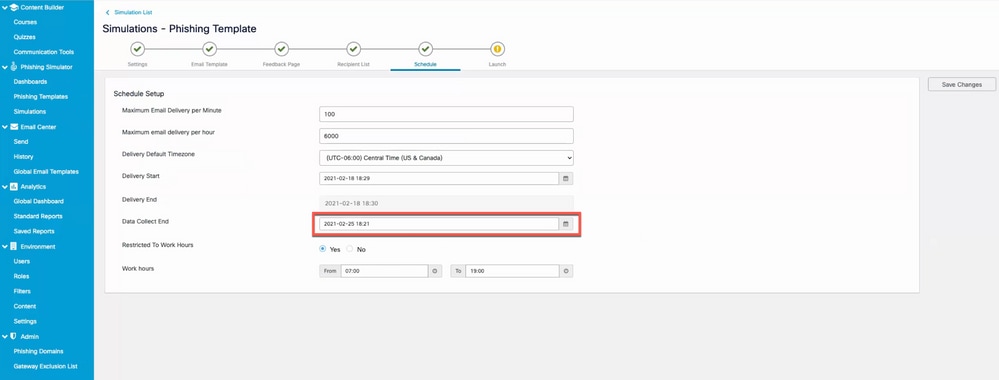

Nadat de begindatum is gekozen, kunt u de end date voor de campagne is ingeschakeld zoals aangegeven op de afbeelding.

Screenshot van de markering van het veld Data Collect End dat aangeeft wanneer de simulatie moet eindigen

Screenshot van de markering van het veld Data Collect End dat aangeeft wanneer de simulatie moet eindigen

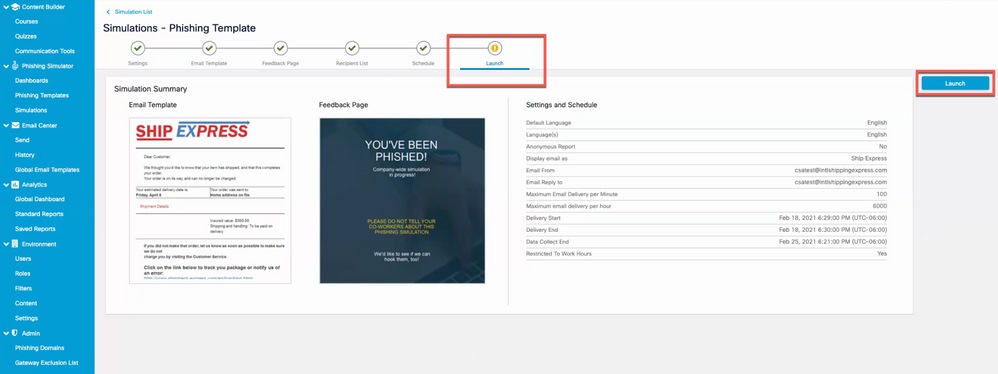

e. Klik op Launch om de campagne te starten zoals op de afbeelding.

Screenshot van het laatste tabblad van de wizard Simulatie maken waar de campagne kan worden gestart

Screenshot van het laatste tabblad van de wizard Simulatie maken waar de campagne kan worden gestart

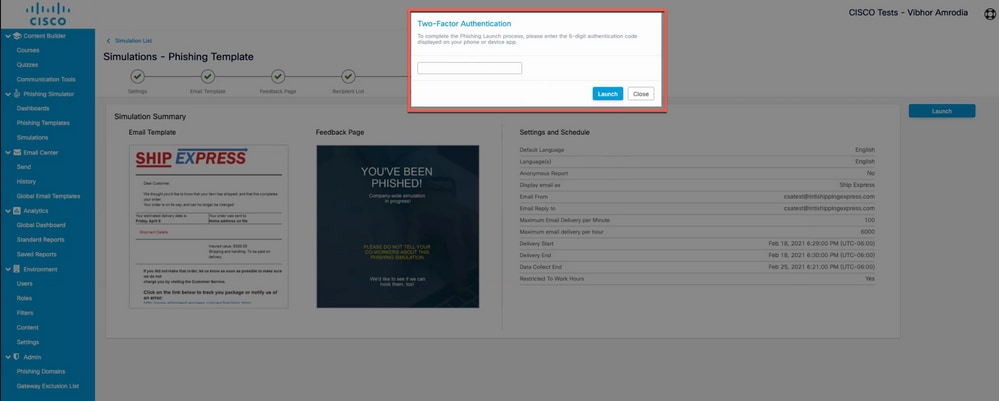

Er kan een verificatiecode van twee factoren worden aangevraagd nadat op de startknop is gedrukt. Typ de code en klik op Launchzoals in de afbeelding.

Schermafbeelding van de pop-up waarin om de Twee Factor-verificatiecode wordt gevraagd

Schermafbeelding van de pop-up waarin om de Twee Factor-verificatiecode wordt gevraagd

Stap 5. Verificatie van actieve simulaties

Naar navigeren Phishing Simulator > Dashboards. De huidige actieve simulatielijst bevat de actieve simulaties. U kunt ook op klikken Export as PDF en krijg hetzelfde rapport als in de afbeelding.

Schermafbeelding van het dashboard met phishing-simulaties

Schermafbeelding van het dashboard met phishing-simulaties

Wat is te zien aan de kant van de ontvanger?

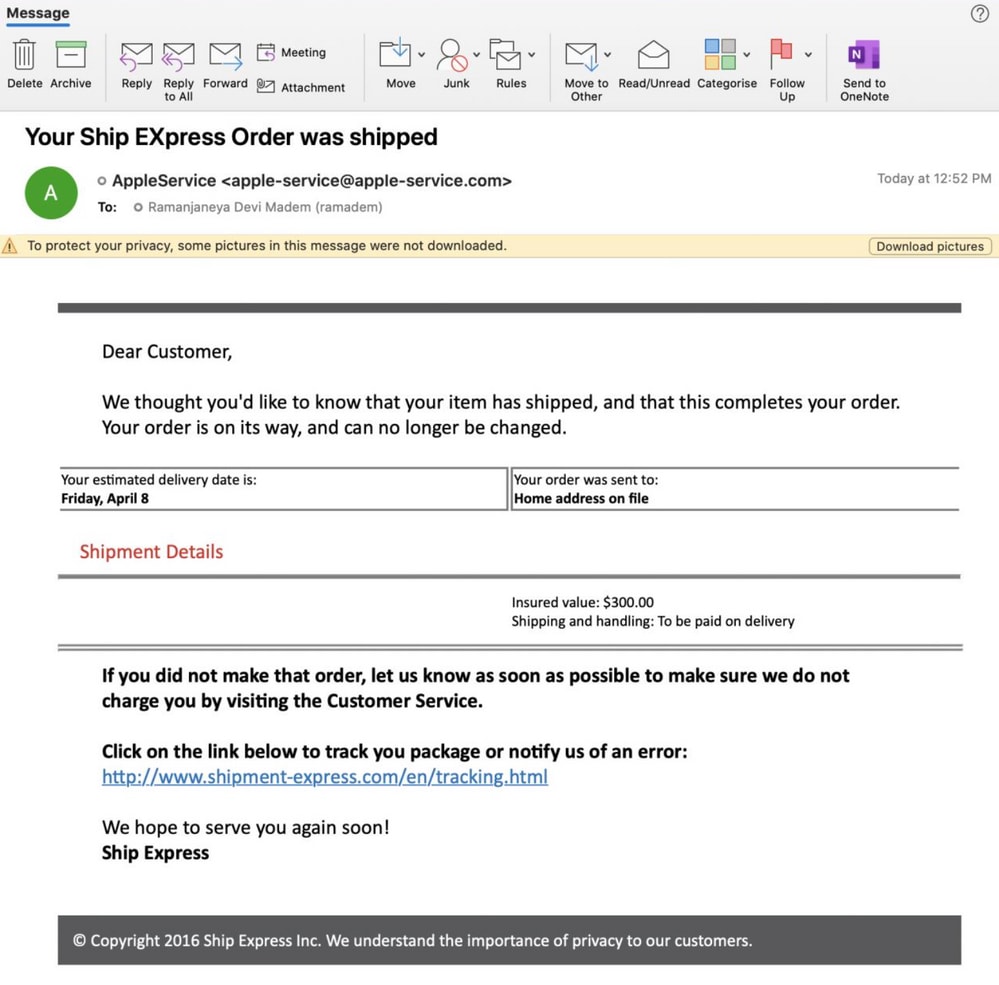

Voorbeeld van een phishing simulatie e-mail in de ontvangende inbox.

Voorbeeld van de gesimuleerde phish-e-mail in een gebruikerspostvak

Voorbeeld van de gesimuleerde phish-e-mail in een gebruikerspostvak

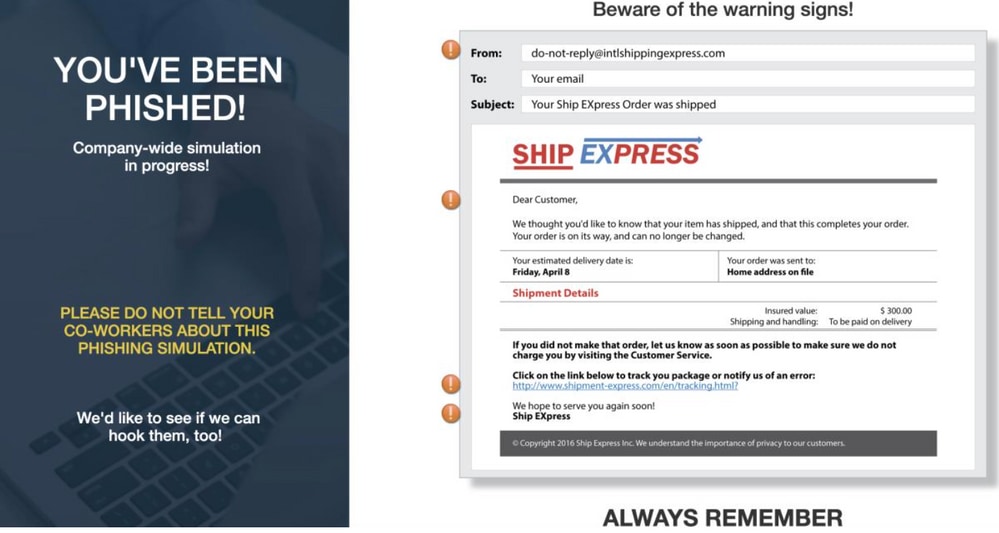

Wanneer de ontvanger op de URL klikt, wordt deze feedbackpagina getoond aan de gebruiker en wordt deze gebruiker weergegeven als deel van de lijst van Repeat Clickers (die vrij op de phish URL klikte) in CSA.

Voorbeeld van de feedbackpagina die de gebruiker ziet nadat hij op de URL in de phish-e-mail heeft geklikt

Voorbeeld van de feedbackpagina die de gebruiker ziet nadat hij op de URL in de phish-e-mail heeft geklikt

Verifiëren op CSA

De lijst Repeat Clickers wordt weergegeven onderAnalytics > Standard Reports > Phishing Simulations > Repeat Clickersas shown in the image.

Screenshot van de pagina Repeat Clickers

Screenshot van de pagina Repeat Clickers

De beveiligde e-mailgateway configureren

Opmerking: onder de rubriek Create and Send Phishing Simulations van CSA Cloud Service Stap 3. wanneer u deze inschakelt Report API U hebt echter nota genomen van de toespeling op de drager. Houd dit voor de hand.

Screenshot van de pagina onder Report API waar de beheerder het toondertoken kan vinden

Screenshot van de pagina onder Report API waar de beheerder het toondertoken kan vinden

Stap 1. De functie Cisco Security Awareness in de beveiligde e-mailgateway inschakelen

Op Secure Email Gateway GUI, navigeer naar Security Services > Cisco Security Awareness > Enable . Voer de regio en het CSA Token (Bearer Token verkregen uit CSA Cloud Service zoals getoond in de eerder genoemde opmerking) in en leg de wijzigingen voor en leg ze vast.

Schermafbeelding van de pagina Cisco Security Awareness Settings op de Cisco Secure Email Gateway

Schermafbeelding van de pagina Cisco Security Awareness Settings op de Cisco Secure Email Gateway

CLI-configuratie

Type csaconfig om CSA via de CLI te configureren.

ESA (SERVICE)> csaconfig

Choose the operation you want to perform:

- EDIT - To edit CSA settings

- DISABLE - To disable CSA service

- UPDATE_LIST - To update the Repeat Clickers list

- SHOW_LIST - To view details of the Repeat Clickers list

[]> edit

Currently used CSA Server is: https://secat.cisco.com

Available list of Servers:

1. AMERICAS

2. EUROPE

Select the CSA region to connect

[1]>

Do you want to set the token? [Y]>

Please enter the CSA token for the region selected :

The CSA token should not:

- Be blank

- Have spaces between characters

- Exceed 256 characters.

Please enter the CSA token for the region selected :

Please specify the Poll Interval

[1d]> Stap 2. Sta gesimuleerde phishing-e-mails van CSA Cloud Service toe

Opmerking: CYBERSEC_AWARENESS_ALLOWED Het Mailflow-beleid wordt standaard gemaakt met alle scanmachines op Uit ingesteld, zoals hier wordt getoond.

Schermafbeelding van het e-mailstroombeleid "CYBERSEC_AWARE_MAY" met beveiligingsfuncties uitgeschakeld

Schermafbeelding van het e-mailstroombeleid "CYBERSEC_AWARE_MAY" met beveiligingsfuncties uitgeschakeld

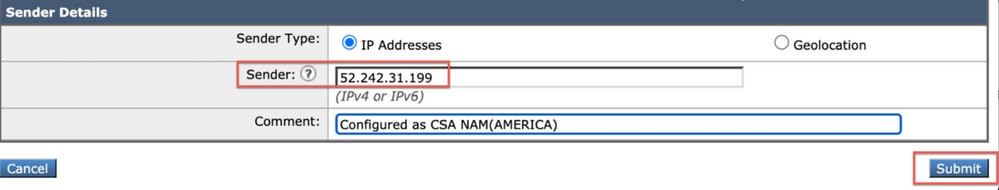

Om gesimuleerde phishing campagne e-mails van CSA Cloud Service toe te staan om alle scanmachines op Secure Email Gateway te omzeilen:

a. Maak een nieuwe afzendergroep en wijs de CYBERSEC_AWARENESS_ALLOWED Stroombeleid voor e-mail. Naar navigeren Mail Policies > HAT Overview > Add Sender Group en selecteer het beleid CYBERSEC_AWARENESS_ALLOWED en zet de volgorde op 1 en dan Submit and Add Senders.

b. Een afzender toevoegen IP/domain of Geo Location vanaf waar de phishing campagne e-mails worden gestart.

Naar navigeren Mail Polices > HAT Overview > Add Sender Group > Submit and Add Senders > Add the sender IP > Submit en Commit veranderingen zoals weergegeven in de afbeelding.

Schermafbeelding van een CyberSec_Awareness_Alallow-afzendergroep met het geselecteerde "CYBERSEC_AWARE_MAY mail flow"-beleid.

Schermafbeelding van een CyberSec_Awareness_Alallow-afzendergroep met het geselecteerde "CYBERSEC_AWARE_MAY mail flow"-beleid.

Schermafbeelding van de pagina Cisco Security Awareness Settings op de Cisco Secure Email Gateway

Schermafbeelding van de pagina Cisco Security Awareness Settings op de Cisco Secure Email Gateway

CLI-configuratie:

1. Navigeer naar listenerconfig > Edit > Inbound (PublicInterface) > HOSTACCESS > NEW > New Sender Group .

2. Maak een nieuwe afzendergroep met CYBERSEC_AWARENESS_ALLOWED mail beleid en, voeg een afzender IP/domain toe van waar de phishing campagne e-mails worden geïnitieerd.

3. Stel de volgorde van de nieuwe afzendergroep in op 1 en gebruik de Move optie onder listenerconfig > EDIT > Inbound (PublicInterface) > HOSTACCESS > MOVE .

4. Verbinden.

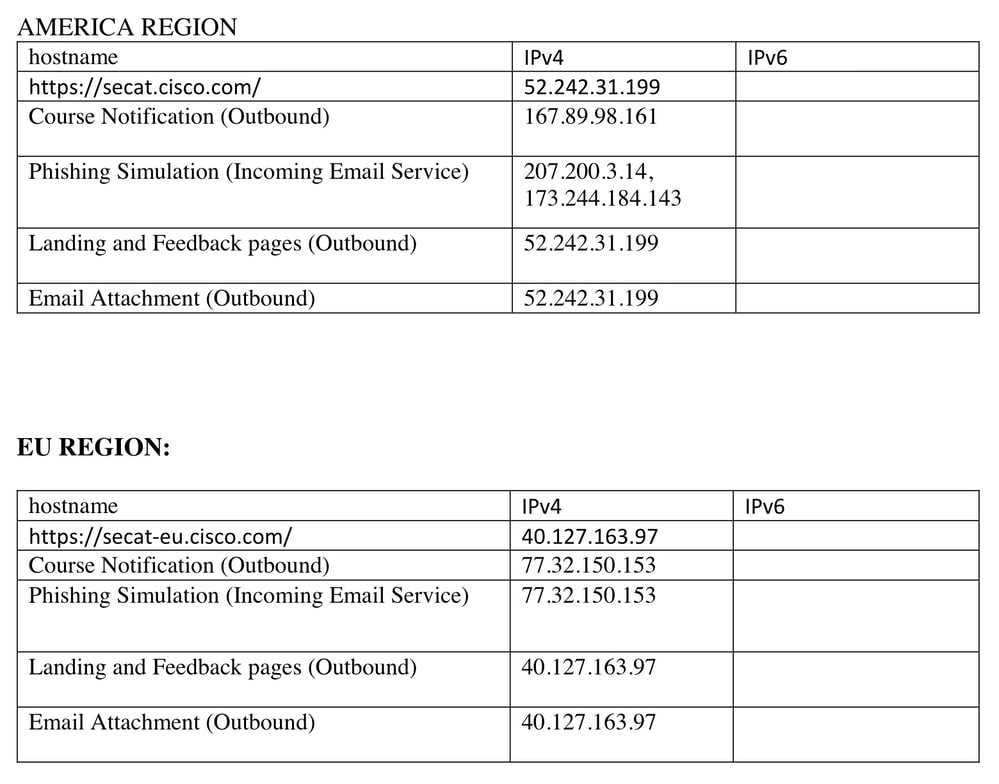

Opmerking: de afzender IP is het IP-adres van de CSA en is gebaseerd op de geselecteerde regio. Raadpleeg de tabel voor het juiste IP-adres. Sta deze IP-adressen/hostnamen toe in de firewall met poortnummer 443 voor SEG 14.0.0-xxx om verbinding te maken met de CSA-cloudservice.

Schermafbeelding van de IP-adressen en hostnamen van de Amerikaanse en Europese regio’s

Schermafbeelding van de IP-adressen en hostnamen van de Amerikaanse en Europese regio’s

Stap 3. Onderneem actie op Repeat Clicker van SEG

Zodra de phishing e-mails zijn verzonden en de herhalingsklikken lijst bevolkt in de SEG, kan een agressief inkomende e-mailbeleid worden gecreëerd om actie te ondernemen over post aan die specifieke gebruikers.

Maak een nieuwe agressieve inkomende Custom Mail beleid en schakel Include Repeat Clickers List vink het vakje aan in het gedeelte van de ontvanger.

Van GUI, navigeer naar Mail Policies > Incoming Mail Policies > Add Policy > Add User > Include Repeat Clickers List > Submit en Commit de wijzigingen.

Schermafbeelding van aangepast inkomend mailbeleid geconfigureerd om e-mail te verwerken die bestemd is voor herhaalde klikken

Schermafbeelding van aangepast inkomend mailbeleid geconfigureerd om e-mail te verwerken die bestemd is voor herhaalde klikken

Handleiding voor probleemoplossing

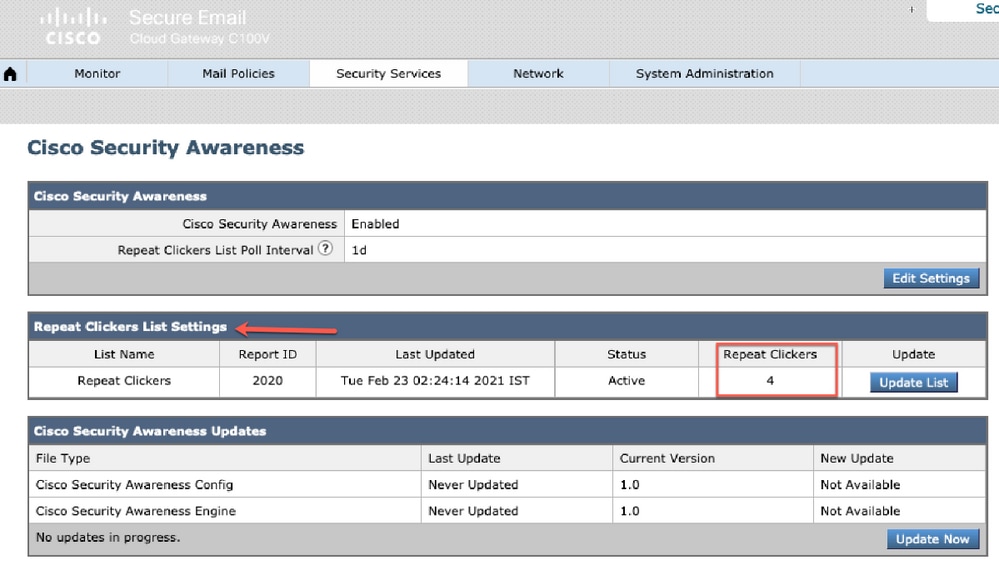

1. Navigeer naar csaconfig > SHOW_LISTom de details van de lijst met herhalingsklikken te zien.

ESA (SERVICE)> csaconfig

Choose the operation you want to perform:

- EDIT - To edit CSA settings

- DISABLE - To disable CSA service

- UPDATE_LIST - To update the Repeat Clickers list

- SHOW_LIST - To view details of the Repeat Clickers list

[]> show_list

List Name : Repeat Clickers

Report ID : 2020

Last Updated : 2021-02-22 22:19:08

List Status : Active

Repeat Clickers : 4 2. Navigeer naar csaconfig > UPDATE_LIST als u wilt dwingen update de herhalingsklikerenlijst.

ESA (SERVICE)> csaconfig

Choose the operation you want to perform:

- EDIT - To edit CSA settings

- DISABLE - To disable CSA service

- UPDATE_LIST - To update the Repeat Clickers list

- SHOW_LIST - To view details of the Repeat Clickers list

[]> update_list

Machine: ESA An update for the Repeat Clickers list was initiated successfully.

3. Navigeer naar /data/pub/csa/ om te zien of de lijst met herhalingsklikken is gedownload of als er een fout is opgetreden. Dit is de working setup:

Tue Jan 5 13:20:31 2021 Info: CSA: Connecting to the Cisco Security Awareness cloud service [https://secat.cisco.com/portal/api/license/info]

Tue Jan 5 13:20:31 2021 Info: CSA: Polling the Cisco Security Awareness cloud service to download the latest Repeat Clickers list.

Tue Jan 5 13:20:31 2021 Info: CSA: Trying to get the license expiry date: loop count 0

Tue Jan 5 13:20:31 2021 Info: CSA: Connecting to the Cisco Security Awareness cloud service [https://secat.cisco.com/portal/api/data/report/2020]

Tue Jan 5 13:20:31 2021 Info: CSA: Trying to download Repeat clickers list: loop count 0

Tue Jan 5 13:20:31 2021 Info: CSA: The update of the Repeat Clickers list was completed at [Tue Jan 5 13:20:29 2021]. Version: 1

Wed Jan 6 13:20:32 2021 Info: CSA: Polling the Cisco Security Awareness cloud service to download the latest Repeat Clickers list. Here is an output when you have entered the incorrect token:

Fri Feb 19 12:28:39 2021 Info: CSA: Connecting to the Cisco Security Awareness cloud service [https://secat.cisco.com/portal/api/license/info]

Fri Feb 19 12:28:39 2021 Info: CSA: Trying to get the license expiry date: loop count 0

Fri Feb 19 12:28:39 2021 Info: CSA: Polling the Cisco Security Awareness cloud service to download the latest Repeat Clickers list.

Fri Feb 19 12:28:43 2021 Info: CSA: Connecting to the Cisco Security Awareness cloud service [https://secat.cisco.com/portal/api/data/report/2020]

Fri Feb 19 12:28:43 2021 Info: CSA: Trying to download Repeat clickers list: loop count 0

Fri Feb 19 12:28:44 2021 Warning: CSA: The download of the Repeat Clickers list from the Cisco Security Awareness cloud service failed because of an invalid token. 4. Navigeer naar /data/log/heimdall/csa om gedetailleerde logbestanden te verkrijgen.

Working output:

2021-01-05 13:20:22,292 INFO csa Connecting to the Cisco Security Awareness cloud service [https://secat.cisco.com/portal/api/license/info]

Tue Jan 5 13:20:22 2021: DEBUG: csa: THR : ExpiryPoller Trying to get the license expiry date : loop count 0

2021-01-05 13:20:22,293 INFO csa Trying to get the license expiry date: loop count 0

2021-01-05 13:20:22,293 INFO csa Polling the Cisco Security Awareness cloud service to download the latest Repeat Clickers list.

2021-01-05 13:20:22,300 INFO requests.packages.urllib3.connectionpool Starting new HTTPS connection (1): secat.cisco.com

2021-01-05 13:20:27,343 INFO csa Connecting to the Cisco Security Awareness cloud service [https://secat.cisco.com/portal/api/data/report/2020]

Tue Jan 5 13:20:27 2021: DEBUG: csa: THR : CSAPoller Trying to download Repeat clickers list: loop count 0

2021-01-05 13:20:27,343 INFO csa Trying to download Repeat clickers list: loop count 0

2021-01-05 13:20:27,344 INFO requests.packages.urllib3.connectionpool Starting new HTTPS connection (1): secat.cisco.com

Tue Jan 5 13:20:29 2021: INFO: csa: THR : CSAPoller Downloaded Repeat Clicker List.

Tue Jan 5 13:20:29 2021: INFO: csa: THR : CSAPoller Updated the repeat clickers list at [Tue Jan 5 13:20:29 2021] with version [1]

2021-01-05 13:20:29,934 INFO csa The update of the Repeat Clickers list was completed at [Tue Jan 5 13:20:29 2021]. Version: 1

Tue Jan 5 13:20:32 2021: DEBUG: csa: THR : CSAPoller Queue is empty: No need of any config update

Tue Jan 5 13:20:32 2021: DEBUG: csa: THR : CSAPoller Waiting for timeout of [86400.0]s or notify signal5. Navigeer naar data/csa/reports om rapport-id in versleuteld formaat te krijgen dat de gebruikers bevat.

6. De lijst met herhalingsklikken kan ook worden bekeken vanuit de GUI. Naar navigeren Security Services > Cisco Security Awarenesszoals in de afbeelding.

Cisco Security Awareness-pagina die het aantal herhalingsklikken markeert" />Screenshot van de security services > Cisco Security Awareness-pagina die het aantal herhalingsklikken markeert

Cisco Security Awareness-pagina die het aantal herhalingsklikken markeert" />Screenshot van de security services > Cisco Security Awareness-pagina die het aantal herhalingsklikken markeert

Gerelateerde informatie

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

1.0 |

05-Apr-2023 |

Eerste vrijgave |

Bijgedragen door Cisco-engineers

- Anvitha PrabhuCisco-leider in klantlevering

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback