Geïntegreerd Secure Endpoint Private Cloud met beveiligd web en e-mail

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

In dit document worden de stappen beschreven die moeten worden uitgevoerd om Secure Endpoint private cloud met Secure Web Appliance (SWA) en Secure Email Gateway (ESA) te integreren.

Voorwaarden

Cisco raadt kennis van de volgende onderwerpen aan:

- Secure Endpoint AMP Virtual Private Cloud

- Secure Web applicatie (SWA)

- Secure e-mail gateway

Gebruikte componenten

SWA (Secure Web Applicatie) 15.0.0-322

AMP Virtual Private Cloud 4.1.0_202311092226

Secure Email Gateway 14.2.0-620

Opmerking: de documentatie is geldig voor zowel fysieke als virtuele variaties van alle betrokken producten.

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Verificatiecontroles alvorens over te gaan tot integratie

- Controleer of

Secure Endpoint Private Cloud/SWA/Secure Email Gatewayde klant over de vereiste licenties beschikt. U kunt de functiesleutel verifiërenSWA/Secure Emailof controleren of de slimme licentie is ingeschakeld. - HTTPS-proxy moet worden ingeschakeld op SWA als u van plan bent het HTTPS-verkeer te inspecteren. U moet het HTTPS-verkeer ontsleutelen om de reputatie van het bestand te kunnen controleren.

- Het AMP Private Cloud/Virtual Private Cloud-apparaat en alle benodigde certificaten moeten worden geconfigureerd. Raadpleeg de VPC-certificeringsgids voor verificatie.

4. Alle hostnamen van de producten moeten DNS oplosbaar zijn. Dit is om problemen met de connectiviteit of bepaalde problemen tijdens de integratie te voorkomen. Op de Secure Endpoint private cloud is de Eth0-interface bedoeld voor Admin-toegang en Eth1 moet in staat zijn verbinding te maken met integrerende apparaten.

Procedure

De Secure Endpoint-privécloud configureren

- Log in op de

Secure Endpoint VPC admin portalpagina. - Ga naar

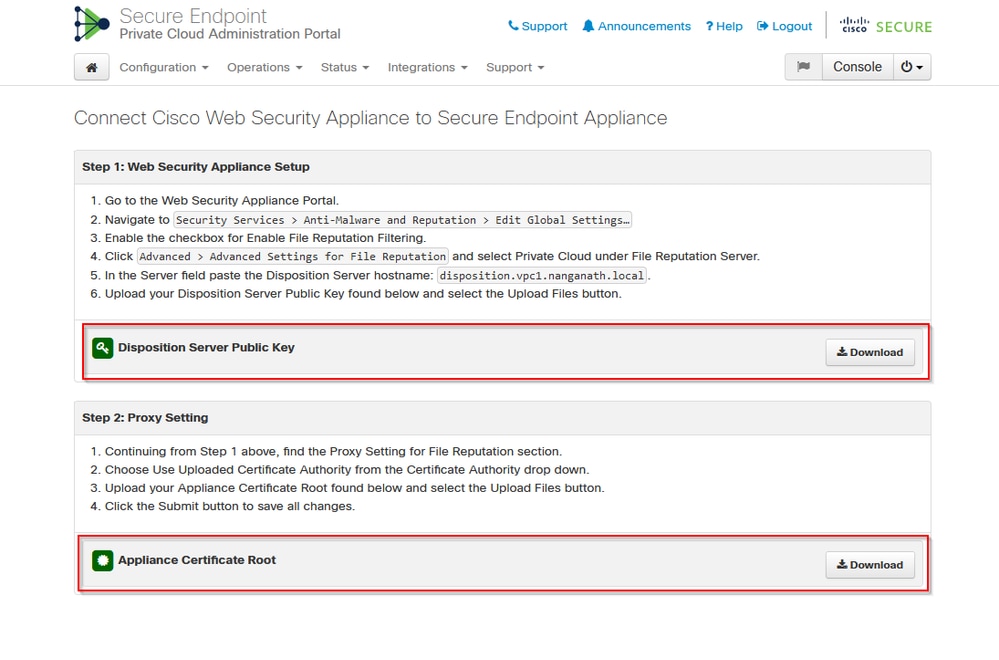

“Configuration” > “Services” > “Disposition Server”> Kopieer de hostnaam van de verwerkingsserver (dit kan ook worden gehaald uit de derde stap). - Navigeer naar

“Integrations” > “Web Security Appliance”. - Download het

“Disposition Server Public Key” & “Appliance Certificate Root”. - Navigeer naar

“Integrations” > “Email Security Appliance”. - Selecteer de versie van uw ESA en download de "Disposition Server Public Key" en "Applicatie Certificaat Root".

- Houd zowel de cert als de sleutel veilig. Dit moet later geüpload worden naar SWA/Secure Email.

De Secure Web-applicatie configureren

- Naar navigeren

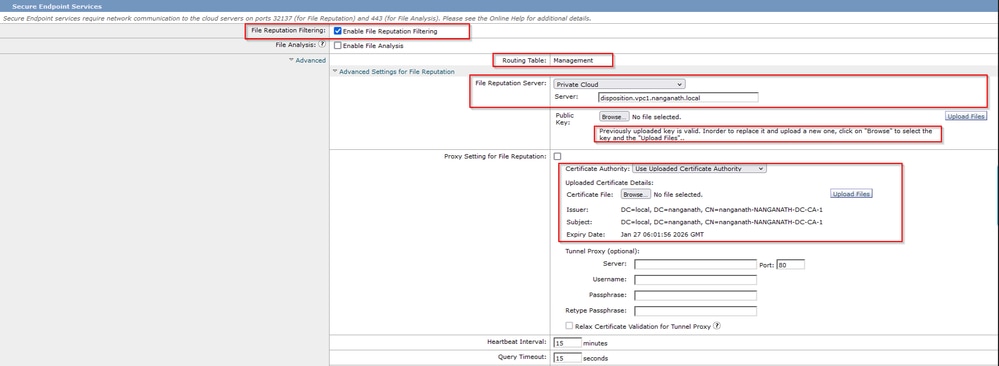

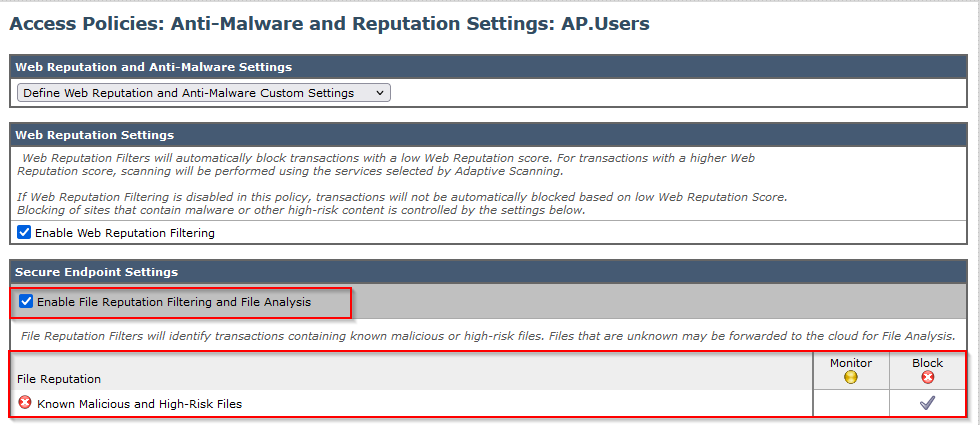

SWA GUI > “Security Services” > “Anti-Malware and Reputation” > Edit Global Settings - Onder de sectie "Secure Endpoint Services" ziet u de optie "Filtering bestandsnaam inschakelen" en "Controleren" toont deze optie een nieuw veld "Geavanceerd"

- Selecteer "Private Cloud" in de File Reputation Server.

- Geef de private cloud Disposition Server hostnaam als "Server".

- Upload de openbare sleutel die u eerder hebt gedownload. Klik op "Bestanden uploaden".

- Er is een optie om de certificaatautoriteit te uploaden. Kies "Gebruik geüploade certificaatinstantie" in de vervolgkeuzelijst en upload het CA-certificaat dat u eerder hebt gedownload.

- Verzend de wijziging

- De wijziging doorvoeren

De Cisco Secure-e-mail configureren

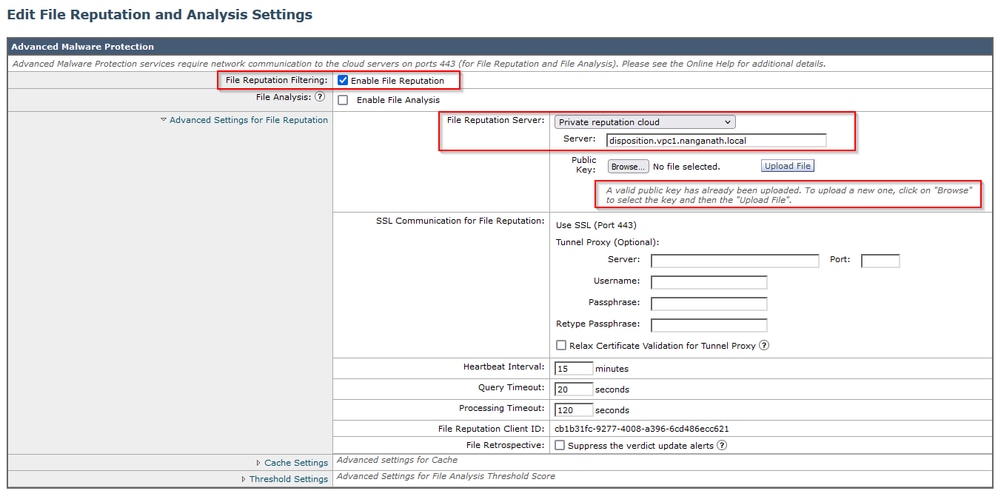

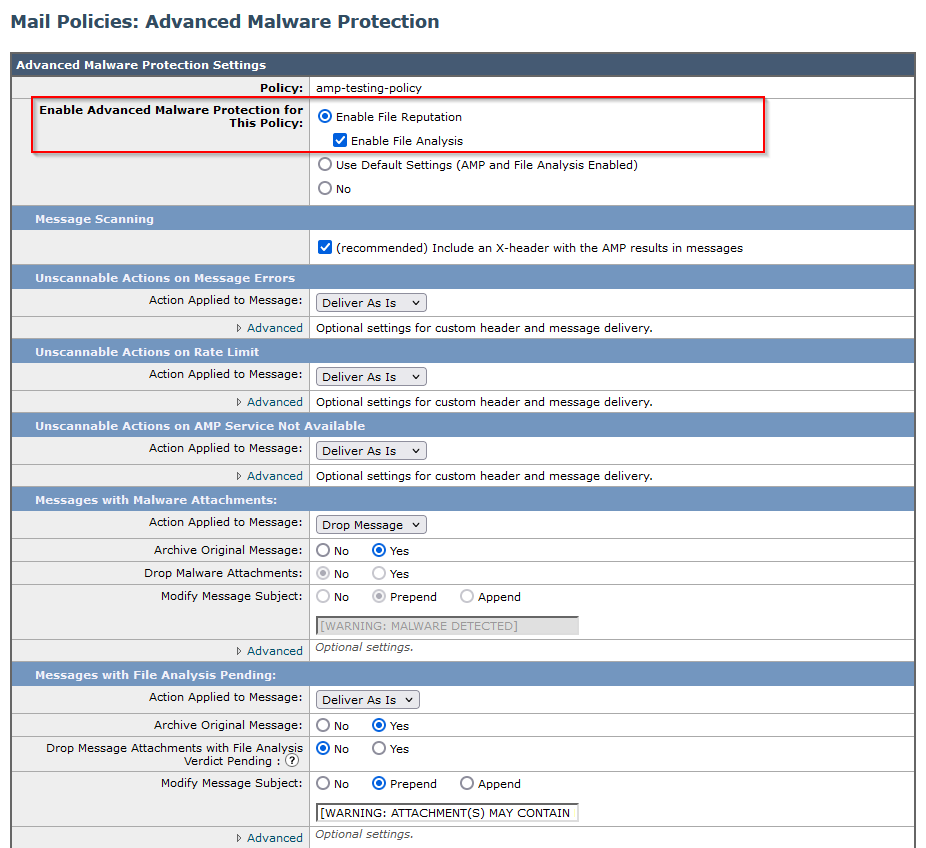

1. Navigeer naar Secure Email GUI > Security Services” > “File Reputation and Analysis” > Edit Global Settings > “Enable” or “Edit Global Settings”

2. Selecteer "Private Cloud" in de File Reputation Server

3. Geef de hostnaam van de private cloud Disposition Server als "Server".

4. Upload de openbare sleutel die we eerder hebben gedownload. Klik op "Bestanden uploaden".

5. Upload de certificeringsinstantie. Kies "Gebruik geüploade certificaatinstantie" in de vervolgkeuzelijst en upload het CA-certificaat dat u eerder hebt gedownload.

6. Verzend de wijziging

7. De wijziging doorvoeren

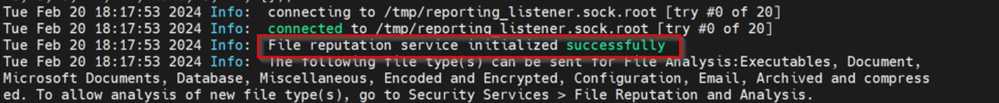

Opmerking: Cisco Secure Web Applicatie en Cisco Secure Email Gateway zijn gebaseerd op AsyncOS en delen vrijwel dezelfde logbestanden wanneer de bestandsreputatie wordt geïnitialiseerd. Het AMP log kan worden waargenomen in Secure Web Applicatie of Secure Email Gateway AMP logs (soortgelijke logbestanden in beide apparaten). Dit geeft alleen aan dat de service is geïnitialiseerd op de SWA en Secure Email Gateway. Het gaf niet aan dat de verbinding volledig succesvol was. Als er problemen zijn met de connectiviteit of het certificaat, kunt u fouten zien na het bericht "Bestandsreputatie geïnitialiseerd". Meestal duidt het op een "Onbereikbare fout" of "certificaat ongeldig" fout.

De stappen om AMP-logboeken te halen van Secure Web en E-mail

1. Log in op de CLI van de SWA/Secure Email Gateway en typ de opdracht "grep"

2. Selecteer "amp" or "amp_logs"

3. Laat alle andere velden ongewijzigd en typ "Y" om de logbestanden bij te houden. Ga naar de logboeken om de live-evenementen te tonen. Als u op zoek bent naar oude gebeurtenissen, dan kunt u de datum in "reguliere expressie" typen

De integratie tussen Secure Web Applicatie en Secure Endpoint private cloud testen.

Er is geen directe optie om de connectiviteit van SWA te testen. U moet de logbestanden of waarschuwingen bekijken om te controleren of er problemen zijn.

Voor de eenvoud testen we een HTTP URL in plaats van HTTPS. Houd er rekening mee dat u het HTTPS-verkeer moet decoderen voor alle reputatieschakelingen van bestanden.

De configuratie vindt plaats in het SWA-toegangsbeleid en het scannen van AMP wordt afgedwongen.

Opmerking: raadpleeg de SWA-gebruikershandleiding om te begrijpen hoe u het beleid op Cisco Secure Web Applicatie kunt configureren.

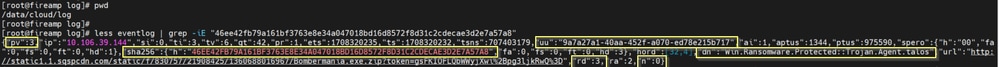

Er is geprobeerd een kwaadaardig bestand "Bombermania.exe.zip" via de beveiligde internetapplicatie van Cisco van het internet te downloaden. Het logbestand toont aan dat het kwaadaardige bestand is geblokkeerd.

SWA-toegangslogbestanden

De toegangslogboeken kunnen door deze stappen worden gehaald.

1. Log in op de SWA en typ de opdracht "grep"

2. Selecteer "accesslogs"

3. Als u een "reguliere expressie" zoals client-IP wilt toevoegen, vermeld dit dan.

4. Type "Y" om het logbestand te schaduwen

1708320236.640 61255 10.106.37.2005 TCP_DENIED/403 2555785 GET http://static1.1.sqspcdn.com/static/f/830757/21908425/1360688016967/Bombermania.exe.zip?token=gsFKIOFLQbWWyjXwi%2Bpg3ljkRwQ%3D - DEFAULT_PARENT/bgl11-lab-wsa-2.cisco.com application/zip BLOCK_AMP_RESP_12-AP.users-ID.users-NONE-NONE-DefaultGroup-NONE <"IW_comp",3.7,1,"-",-,-,-,-,-"-,-,-,-,-,-,-,-,-"-,-, W_comp",-,"AMP High Risk","Computers en internet","-", "Onbekend", "Onbekend","-",-"-",333.79,0,-"-","-",37,"Win.Ransomware.Protected::Trojan.Agent.talos",0,0,"exe Bombermania.zip","46ee42fb79a161bf3766 e34a047018bd16d857f8d31c2cdecae3d2e7a57a8",3,-"-",-"-,-,-> -

TCP_DENIED/403 —> SWA ontkende dit HTTP GET verzoek.

BLOCK_AMP_RESP —> Het HTTP GET-verzoek is geblokkeerd vanwege AMP-respons.

Win.Ransomware.Protected::Trojan.Agent.talos —> Threat Name

Bombermania.exe.zip —> Bestandsnaam die we probeerden te downloaden

46ee42fb79a161bf376e8e34a047018bd16d8572f8d31c2cdecae3d2e7a57a8 —> SHA-waarde van het bestand

SWA AMP-logbestanden

De AMP-logbestanden kunnen met deze stappen worden opgehaald.

1. Log in op de SWA en typ de opdracht "grep"

2. Selecteer "amp_logs"

3. Laat alle andere velden ongewijzigd en typ "Y" om de logbestanden bij te houden. Ga naar de logboeken om de live-evenementen te tonen. Als u op zoek bent naar oude gebeurtenissen, dan kunt u de datum in "reguliere expressie" typen

'verdict_from': 'Cloud' Dit lijkt hetzelfde te zijn voor private cloud en public cloud. Verwar het niet als een vonnis uit de publieke cloud.

Mon Feb 19 10:53:56 2024 Debug: Aangepast vonnis - {'category': 'amp', 'spyname': 'Win.Ransomware.Protected::Trojan.Agent.talos', 'original_verdict': 'MALICIOUS', 'analysis_status': 18, 'verdict_num': 3, 'analysis_score': 0, 'geüpload': False, 'file_name': 'Bombermania.zip', 'exe t_source": Geen, 'extract_file_verdict_list': '', 'verdict_from': 'Cloud', 'analysis_action': 2, 'file_type': 'application/zip', 'score': 0, 'upload_sense': 'File type is niet geconfigureerd voor sandboxing', 'sha256': '46ee42fb79a161bf3763e8e34a047018bd857 f8d31c2cdecae3d2e7a57a8', 'verdict_str': 'MALICIOUS', 'malicious_child': geen}

Secure Endpoint - logbestanden van privé-clouds

De logboeken van de gebeurtenissen zijn beschikbaar onder /data/cloud/log

U kunt zoeken naar de gebeurtenis met de SHA256 of met behulp van de "File Reputation Client ID" van de SWA. De "File Reputation Client ID" is aanwezig op de AMP-configuratiepagina van de SWA.

pv - Protocol versie, 3 geeft TCP aan

ip - Negeer dit veld omdat er geen garantie is dat dit veld het werkelijke IP-adres aangeeft van de klant die de reputatie heeft opgevraagd

u - File reputation client ID in WSA/ESA

SHA256 - SHA256 van het dossier

DN - De detectienaam

n - 1 als de file hash nog nooit eerder gezien is door AMP, 0 anders.

rd - Response Disposition. hier 3 betekent DISP_MALICIOUS

1 DISP_UNNOWNKDe bestandsdispositie is onbekend.

2 DISP_CLEAN Het bestand wordt geacht goedaardig te zijn.

3 DISP_MALICIOUS Men gelooft dat het bestand kwaadaardig is.

7 DISP_UNSEE De bestandsdispositie is onbekend en het is de eerste keer dat we het bestand hebben gezien.

13 DISP_BLOCKS K Het bestand mag niet worden uitgevoerd.

14 DISP_IGNORE XXX

15 DISP_CLEAN_PARENT Het bestand wordt verondersteld goedaardig te zijn, en alle kwaadaardige bestanden die het maakt moeten worden behandeld als onbekend.

16 DISP_CLEAN_NFM Het bestand wordt geacht goedaardig te zijn, maar de client moet zijn netwerkverkeer controleren.

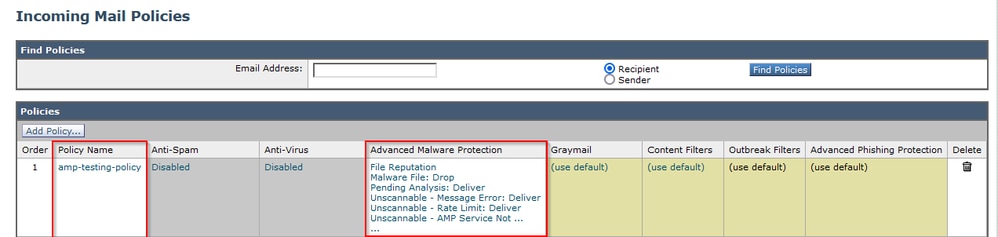

De integratie tussen Secure Email en AMP private cloud testen

Er is geen directe optie om de connectiviteit van de Secure Email gateway te testen. U moet de logbestanden of waarschuwingen bekijken om te controleren of er problemen zijn.

De configuratie wordt uitgevoerd in het beleid voor beveiligde e-mail met inkomende e-mail om het scannen van AMP's af te dwingen.

getest ESA met een niet-kwaadaardig bestand. Dit is een CSV-bestand.

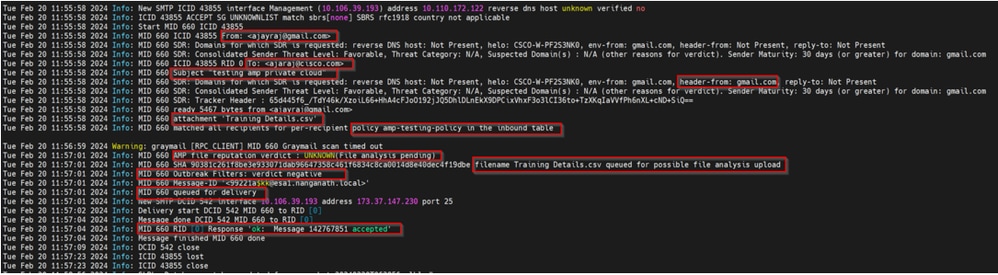

Beveiligde e-mail_logs

Beveiligde e-mail AMP logbestanden

Tue Feb 20 11:57:01 2024 Info: Antwoord ontvangen voor bestandsreputatie query van Cloud. Bestandsnaam = Training Details.csv, MID = 660, Afwijzing = FILE UNKNOWN, Malware = Geen, Analysescore = 0, sha256 = 90381c261f8be3e933071dab96647358c461f6834c8ca0014d8e40dec4f19dbe, upload_action = Aanbevolen om het bestand ter analyse te verzenden, verdict_source = AMP, Geen

Secure Endpoint voor privé-clouds

{"pv":3,"ip":"10.106.72.238","si":0,"ti":14,"tv":6,"qt":42,"pr":1,"ets":1708410419,"ts":1708410366,"tsns":299129395,"uu":"cb1b31fc-9277-4008-a396-6cd486ecb6 1","ai":1,"aptus":295,"ptus":2429102,"spero":{"h":"00","fa":0,"fs":0,"ft":0,"hd":1},"sha256":{"h":"90381C261F8BE3E933071DAB96647358C461F634C8CA0014D8E40DEC4F4F4F 9DBE","fa":0,"fs":0,"ft":0,"hd":1},"hord":[32,4],"rd":1,"ra":1,"n":0}

rd - 1 DISP_UNKNOWN. De bestandsdispositie is onbekend.

Vaak voorkomende problemen die leiden tot mislukte integratie

- Kies de verkeerde "Routing Table" in SWA of Secure Email. Het geïntegreerde apparaat moet kunnen communiceren met de AMP private cloud Eth1 interface.

- De VPC hostname is niet DNS oplosbaar in SWA of Secure Email wat leidt tot een storing in het opzetten van de verbinding.

- De CN (Common Name) in het VPC dispositiecertificaat moet overeenkomen met de VPC hostnaam en de naam die in SWA en Secure Email Gateway wordt vermeld.

- Het gebruik van een privécloud en een cloudbestandsanalyse is geen ondersteund ontwerp. Als u een on-premise apparaat gebruikt, dan moet de bestandsanalyse en reputatie een on-premise server zijn.

- Zorg ervoor dat er geen tijd synchronisatie probleem is tussen AMP private cloud en SWA, Secure Email.

- SWA DVS Engine Object Scanning Limit is standaard ingesteld op 32 MB. Pas deze instelling aan als u grotere bestanden wilt scannen. Houd er rekening mee dat dit een algemene instelling is die van invloed is op alle scanmachines, zoals Webroot, Sophos, enzovoort.

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

1.0 |

25-Oct-2024 |

Eerste vrijgave |

Bijgedragen door Cisco-engineers

- Ajay RajTechnisch adviseur-engineer

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback