Inleiding

Dit document beschrijft hoe u eenvoudig VPN-debuglogbestanden kunt organiseren en identificeren met Secure Firewall Management Center en Secure Firewall Threat Defence.

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- Secure Firewall Threat Defence (FTD)

- Secure Firewall Management Center (FMC)

- Basiskennis van navigatie door de FMC GUI en de FTD CLI

- Bestaande beleidstoewijzing voor platforminstellingen

Gebruikte componenten

De informatie in dit document is gebaseerd op deze softwareversies en hardwareversies:

- Firewall Management Center versie 7.3

- Firewall Threat Defense versie 7.3

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Firewallbeheercentrum

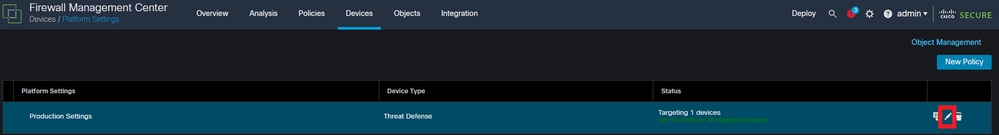

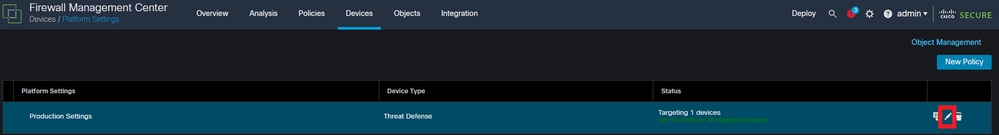

Naar navigeren Devices > Platform Settings.

Klik op de pencil tussen de copy en schrappen icon.

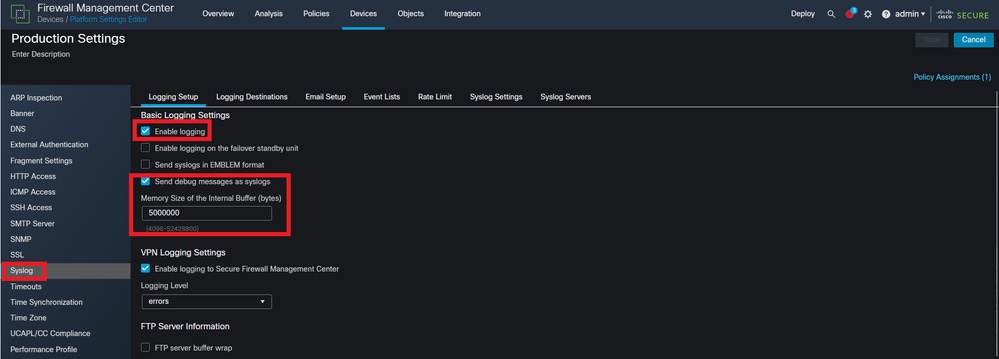

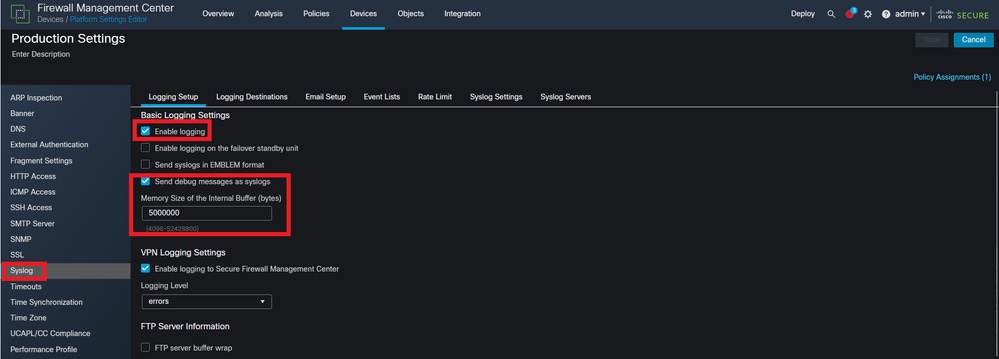

Naar navigeren Syslogin de linkerkolom van opties en zorgen voor Enable Logging, en Send debug messages as syslog ingeschakeld zijn. Zorg er bovendien voor dat Memory Size of the Internal Buffer Dit is ingesteld met een waarde die geschikt is voor probleemoplossing.

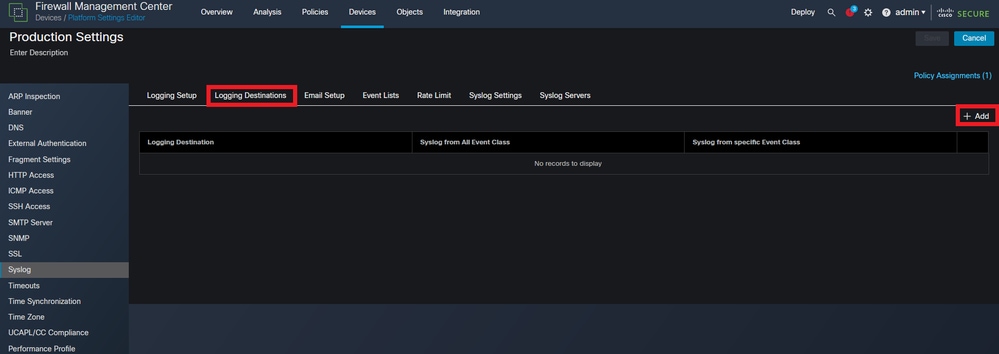

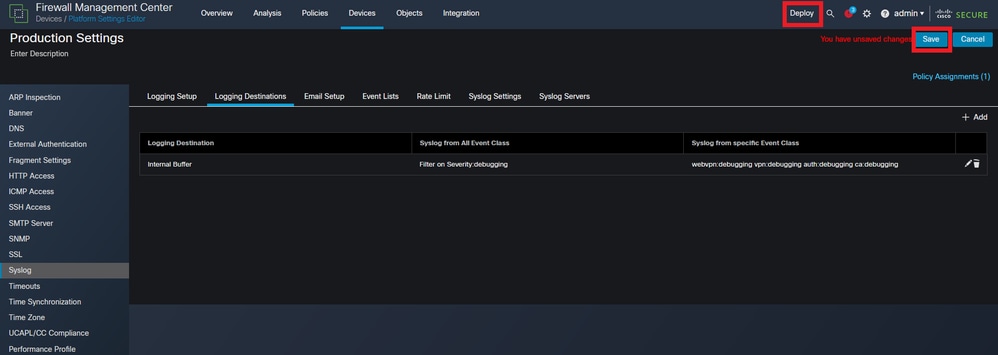

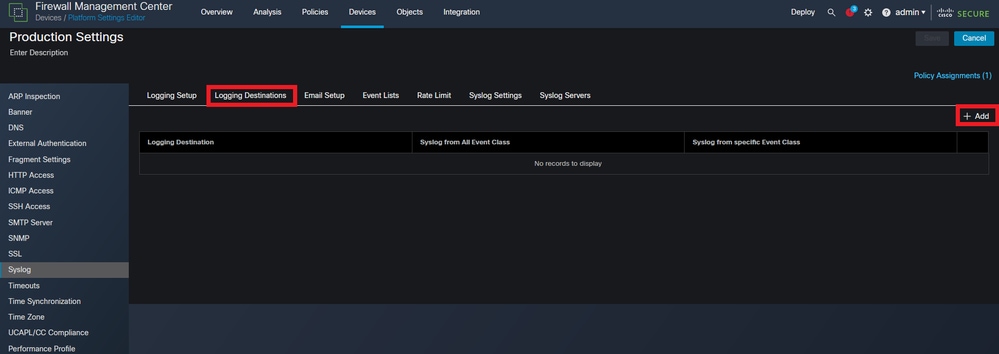

Klik op de knop Logging Destinations en klik vervolgens op +Add.

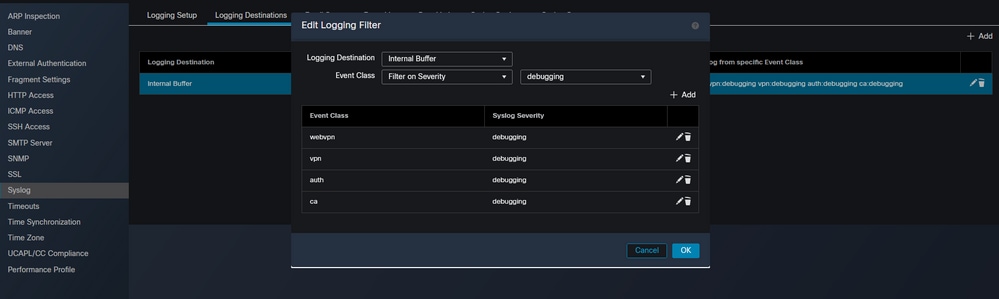

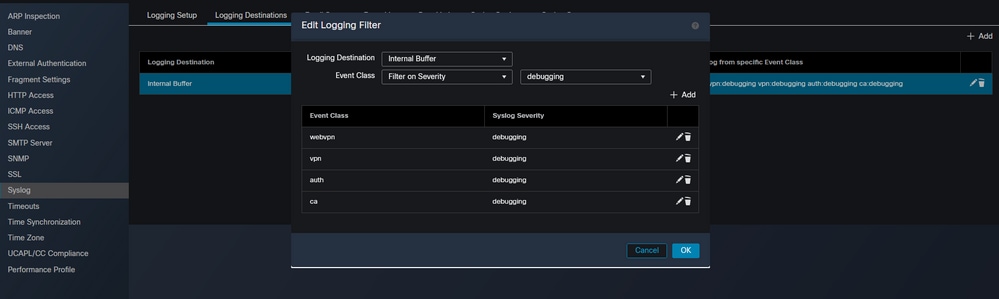

In deze sectie, is de logboekbestemming een voorkeur van de beheerder en Internal Buffer wordt gebruikt. Wijzigen Event Class in Filter on Severity and debugging. Klik nadat dit is voltooid op +Add en kiezen webvpn, vpn, auth, en caallen met Syslog ernst van debugging. Met deze stap kan de beheerder deze debug-uitgangen filteren op een specifiek syslogbericht van 711001. Deze kunnen worden aangepast, afhankelijk van het type probleemoplossing. Echter, de in dit voorbeeld gekozen problemen betreffen de meest voorkomende Site-to-Site, Remote Access en AAA VPN-gerelateerde problemen.

Maak gebeurtenisklassen en filters voor de debugs.

Maak gebeurtenisklassen en filters voor de debugs.

Waarschuwing: hiermee wordt het niveau van buffervastlegging gewijzigd in debugging en worden debugging-gebeurtenissen vastgelegd voor de klassen die zijn opgegeven voor de interne buffer. Het wordt aanbevolen om deze registratiemethode te gebruiken voor probleemoplossing en niet voor langdurig gebruik.

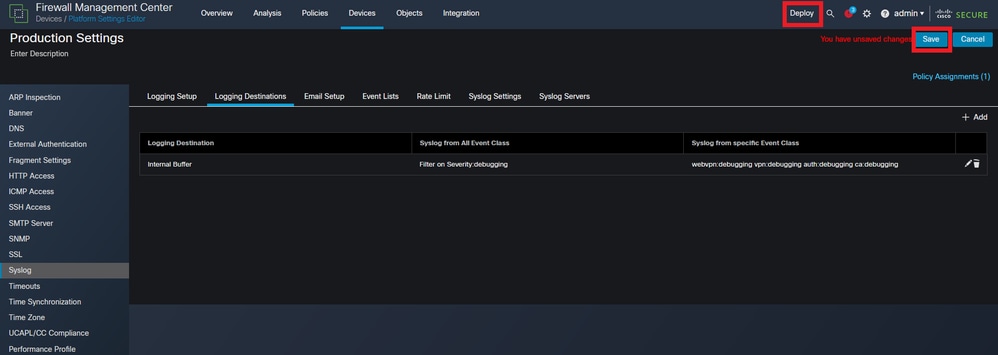

Choose Save rechtsboven, en vervolgens Deployde configuratie verandert.

Firewallbeveiliging tegen bedreigingen

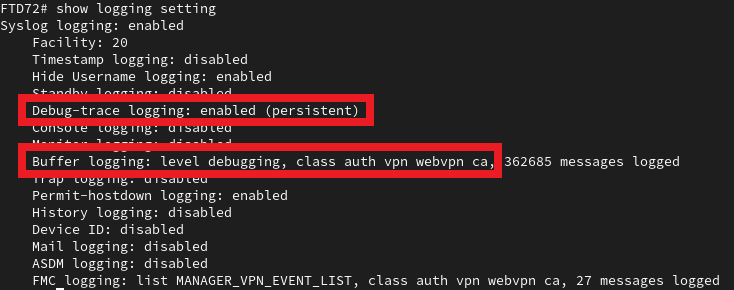

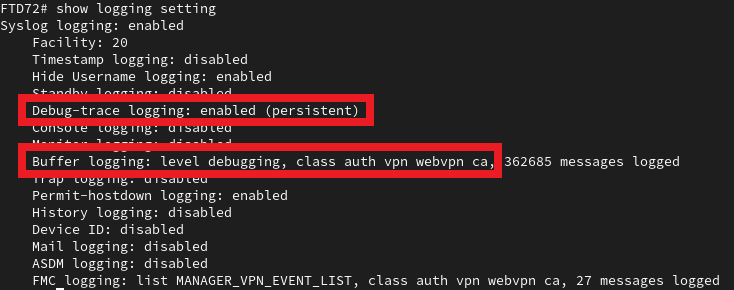

Navigeer naar de FTD CLI en voer de opdracht uit show logging setting. De instellingen hier geven de op het VCC aangebrachte wijzigingen weer. Zorg ervoor dat de debug-trace-logboekregistratie is ingeschakeld en dat de bufferlogboekregistratie overeenkomt met de klassen en het registratieniveau dat is opgegeven.

Geef de loginstellingen weer in de FTD CLI.

Geef de loginstellingen weer in de FTD CLI.

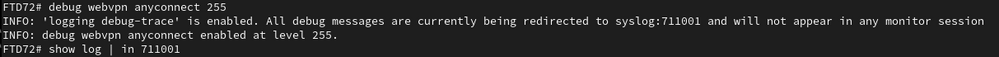

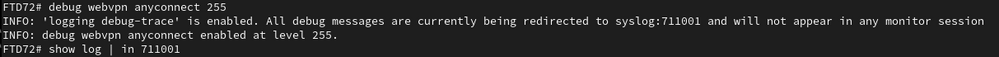

Pas ten slotte een debug toe om er zeker van te zijn dat de logbestanden worden omgeleid naar syslog:711001. In dit voorbeeld debug webvpn anyconnect 255 wordt toegepast. Dit leidt tot een debug-trace kennisgeving van het vastleggen, zodat de beheerder weet dat deze debugs worden omgeleid. Om deze debugs te bekijken, geef het bevel uit show log | in 711001. Deze syslogid bevat nu alleen relevante VPN-debugs zoals toegepast door de beheerder. Bestaande logbestanden kunnen worden gewist met een duidelijke logboekbuffer.

Toont alle VPN-debugs worden omgeleid naar syslog 711001.

Toont alle VPN-debugs worden omgeleid naar syslog 711001.

Feedback

Feedback