VXLAN-interfaces op beveiligde FTD met beveiligde FMC configureren

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inleiding

Dit document beschrijft hoe u de VXLAN-interfaces op Secure Firewall Threat Defence (FTD) kunt configureren met het Secure Firewall Management Center (FMC)

Voorwaarden

Vereisten

Cisco raadt u aan deze onderwerpen te kennen:

- Basis VLAN/VXLAN-concepten.

- Basisnetwerkkennis.

- Basis Cisco Secure Management Center-ervaring.

- Basis ervaring met Cisco Secure Firewall Threat Defence.

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- Cisco Secure Firewall Management Center Virtual (FMCv) VMware met 7.2.4 release.

- Cisco Secure Firewall Threat Defence Virtual Appliance (FTDv) voor VMware met 7.2.4 release.

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Achtergrondinformatie

Virtual Extensible VLAN (VXLAN) biedt Ethernet Layer 2-netwerkservices zoals traditioneel VLAN. Wegens de hoge vraag naar VLAN-segmenten in virtuele omgevingen biedt VXLAN grotere rekbaarheid, flexibiliteit en definieert ook een MAC-in-UDP-inkapselingsschema waarin het oorspronkelijke Layer 2-frame een VXLAN-header heeft toegevoegd en vervolgens in een UDP-IP-pakket wordt geplaatst. Met deze MAC-in-UDP insluiting, tunnelt VXLAN Layer 2 netwerk via Layer 3 netwerk. VXLAN biedt de volgende voordelen:

- VLAN-flexibiliteit in segmenten met meerdere deelnemers:

- Hogere schaalbaarheid voor meer Layer 2 (L2)-segmenten.

- Verbeterd netwerkgebruik.

De Cisco Secure Firewall Threat Defence (FTD) ondersteunt twee typen VXLAN-insluiting.

- VXLAN (gebruikt voor alle beveiligde firewall-bedreigingsverdedigingsmodellen)

- Geneve (gebruikt voor virtuele applicatie voor beveiligde firewall-bedreigingsverdediging)

Geneve inkapseling is vereist voor transparante routing van pakketten tussen Amazon Web Services (AWS) Gateway-taakverdeling en -apparaten, en voor het verzenden van extra informatie.

VXLAN gebruikt het VXLAN Tunnel Endpoint (VTEP) om eindapparaten van huurders aan VXLAN-segmenten in kaart te brengen en VXLAN-insluiting en -decapsulatie uit te voeren. Elke VTEP heeft twee interfacetypen: een of meer virtuele interfaces, VXLAN Network Identifier (VNI) interfaces waar beveiligingsbeleid kan worden toegepast, en een reguliere interface, VTEP source interface, waar VNI interfaces worden getunneld tussen VTEP's. De VTEP-broninterface is gekoppeld aan het IP-netwerk voor VTEP-naar-VTEP-communicatie. VNI-interfaces zijn vergelijkbaar met VLAN-interfaces: het zijn virtuele interfaces die netwerkverkeer op een bepaalde fysieke interface gescheiden houden door gebruik te maken van tagging. Beveiligingsbeleid wordt toegepast op elke VNI-interface. Er kan één VTEP-interface worden toegevoegd en alle VNI-interfaces zijn gekoppeld aan dezelfde VTEP-interface. Er is een uitzondering voor de virtuele clustering van bedreigingsverdediging op AWS.

Er zijn drie manieren waarin de bedreigingsverdediging inkapselt en decapsuleert:

- Eén peer VTEP IP-adres kan statisch worden geconfigureerd voor de bescherming tegen bedreigingen.

- Een groep peer-VTEP IP-adressen kan op de bedreigingsverdediging statisch worden geconfigureerd.

- Op elke VNI-interface kan een multicast groep worden geconfigureerd.

Dit document is gericht op VXLAN-interfaces voor VXLAN-insluiting met een groep van twee statische peer-VTEP IP-adressen. Als u Geneve interfaces moet configureren, controleer dan de Officiële documentatie voor Geneve interfaces in AWS of configureer VTEP met één peer of multicast groep, controleer dan de VTEP interface met één peer of multicast groepsconfiguratiegids.

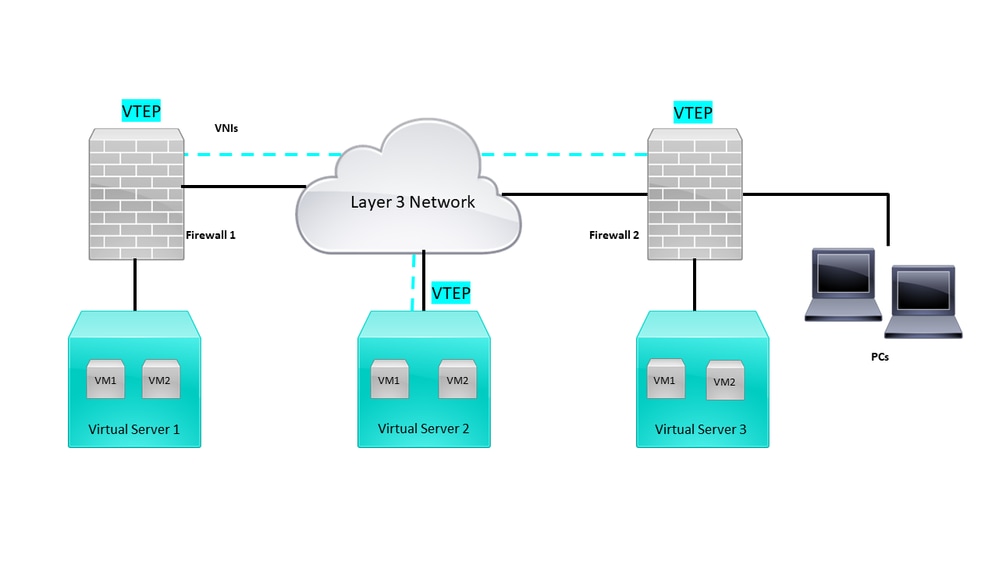

Netwerkdiagram

Netwerktopologie

Netwerktopologie

In het gedeelte Configuration wordt ervan uitgegaan dat het onderliggenetwerk al is geconfigureerd voor bescherming tegen bedreigingen via het Secure Firewall Management Center. Dit document is gericht op overlay-netwerkconfiguratie.

Configureren

De VTEP-peer groep configureren

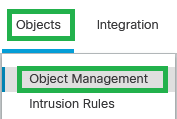

Stap 1: Ga naar Objecten > Objectbeheer.

Objecten - Objectbeheer

Objecten - Objectbeheer

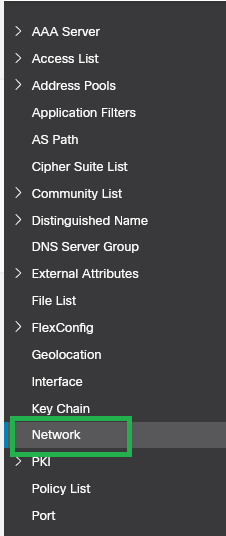

Stap 2: Klik op Network in het linkermenu.

Netwerk

Netwerk

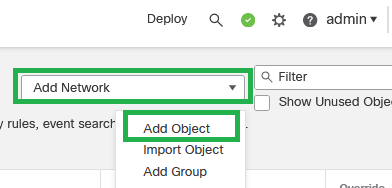

Stap 3: Maak netwerkhost-objecten voor de VTEP peer IP-adressen. Klik op Netwerk toevoegen > Object toevoegen.

Netwerk toevoegen - Object toevoegen

Netwerk toevoegen - Object toevoegen

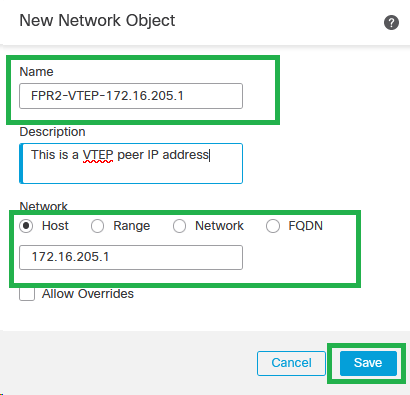

Stap 4: Maak een nieuw host Network Object voor de VTEP peer. Stel een objectnaam en IP-adres in en klik op Opslaan.

Nieuw netwerkobject

Nieuw netwerkobject

Opmerking: configureer meer host-netwerkobjecten voor elk VTEP peer IP-adres dat u hebt. Er zijn twee objecten in deze configuratiehandleiding.

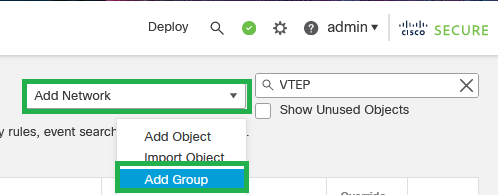

Stap 5: Maak een objectgroep, klik op Add Network > Add Group.

Netwerk toevoegen - Groep toevoegen

Netwerk toevoegen - Groep toevoegen

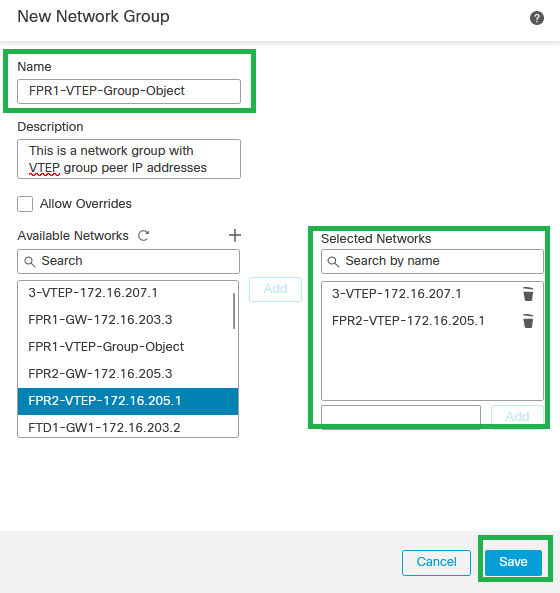

Stap 6: Maak de netwerkobjectgroep met alle VTEP peer IP-adressen. Stel een naam voor de netwerkgroep in en selecteer de gewenste netwerkobjectgroepen. Klik vervolgens op Opslaan.

Netwerkobjectgroep maken

Netwerkobjectgroep maken

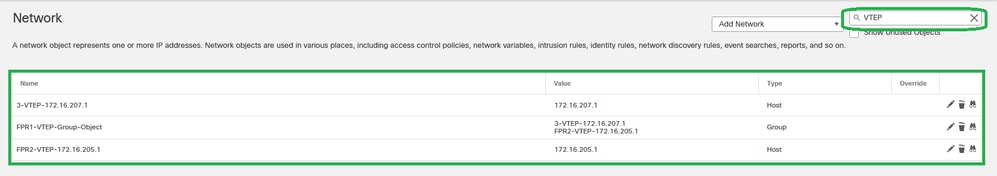

Stap 7: Bevestig het netwerkobject en de netwerkobjectgroep vanuit het netwerkobjectfilter.

De VTEP-objectgroep valideren

De VTEP-objectgroep valideren

De VTEP-broninterface configureren

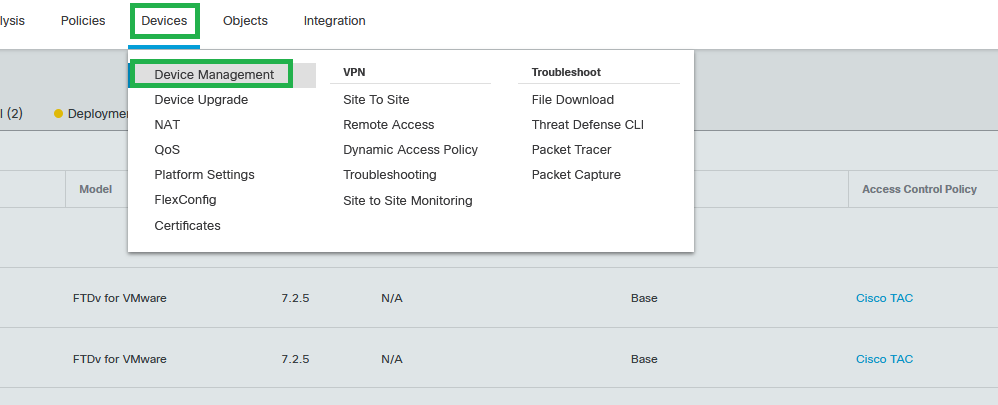

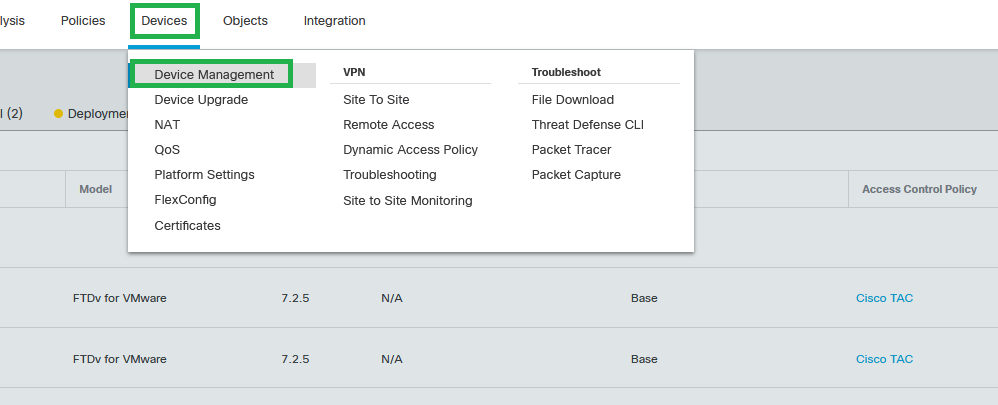

Stap 1: Navigeer naar Apparaten > Apparaatbeheer en bewerk de beveiliging tegen bedreigingen.

Apparaten - Apparaatbeheer

Apparaten - Apparaatbeheer

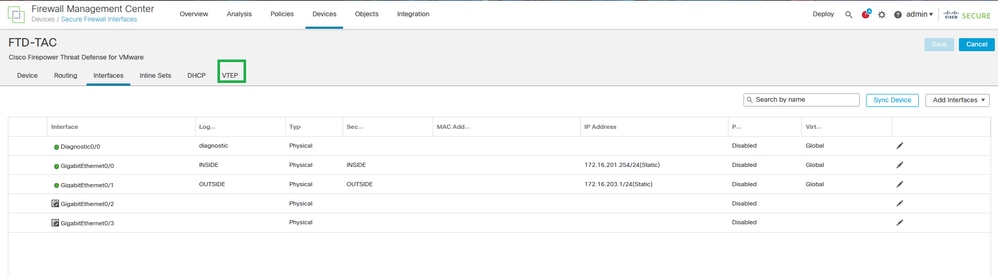

Stap 2: Navigeer naar de VTEP-sectie.

VTEP-sectie

VTEP-sectie

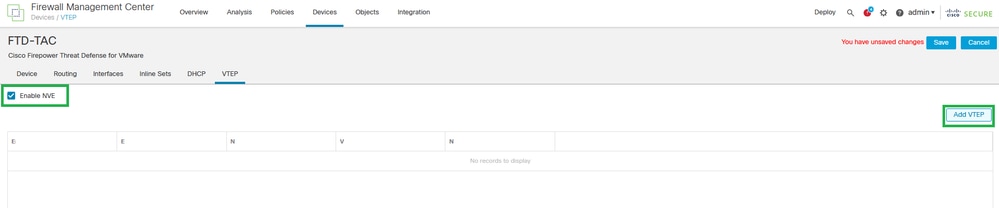

Stap 3: Selecteer het aanvinkvakje Enable VNE en klik op Add VTEP.

NVE inschakelen en VTEP toevoegen

NVE inschakelen en VTEP toevoegen

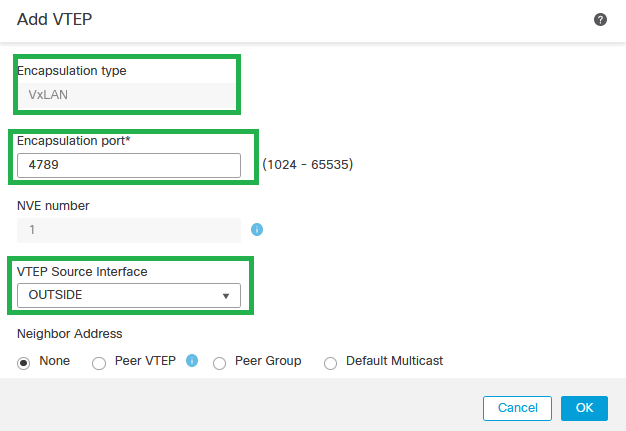

Stap 4: Kies VxLAN als insluitingstype, voer de waarde voor insluitingshaven in en kies de interface die voor VTEP-bron wordt gebruikt bij deze bedreigingsverdediging (buiteninterface voor deze configuratiegids)

VTEP toevoegen

VTEP toevoegen

Opmerking: VxLAN-insluiting is de standaardinsluiting. Voor AWS kunt u kiezen tussen VxLAN en Geneve. De standaardwaarde is 4789, elke insluitingspoort kan worden gekozen tussen 1024 - 65535 bereik volgens ontwerp.

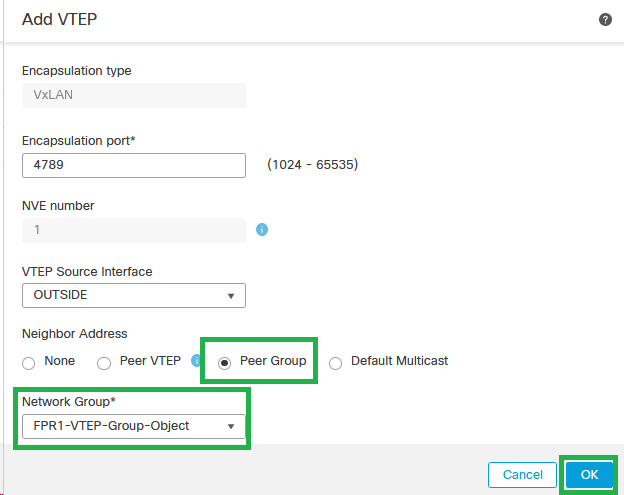

Stap 5: Selecteer Peer Group en kies de netwerkobjectgroep die in de vorige configuratiesectie is gemaakt. Klik vervolgens op OK.

Peer Group - netwerkobjectgroep

Peer Group - netwerkobjectgroep

Stap 6: Sla de wijzigingen op.

Waarschuwing: nadat de wijzigingen zijn opgeslagen, verschijnt er een bericht over de wijziging van het jumboframe, wordt MTU gewijzigd op de interface die als VTEP is toegewezen aan 1554, zodat dezelfde MTU op het onderliggenetwerk wordt gebruikt.

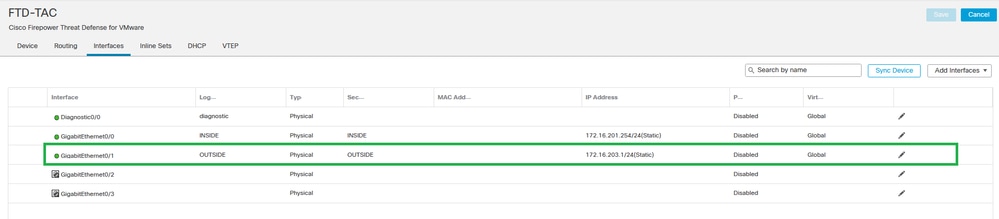

Stap 7:Klik op Interfaces en bewerk de interface die wordt gebruikt voor de VTEP-broninterface. (Buiten interface op deze configuratiehandleiding)

Buiten als VTEP-broninterface

Buiten als VTEP-broninterface

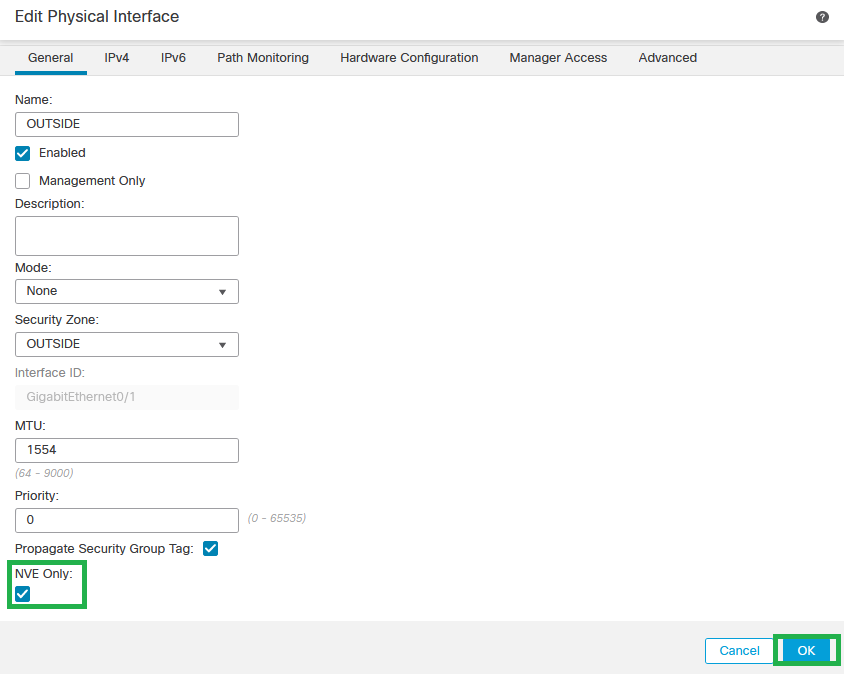

Stap 8 (optioneel): Schakel op de pagina Algemeen het aankruisvakje Alleen NVE in, en klik vervolgens op OK.

Configuratie alleen NVE

Configuratie alleen NVE

Waarschuwing: deze instelling is optioneel voor Routed Mode, waarbij deze instelling verkeer beperkt tot VXLAN en gemeenschappelijk beheerverkeer, alleen op deze interface. Deze instelling wordt automatisch ingeschakeld voor de transparante firewallmodus.

Stap 9: Sla de wijzigingen op.

De VTEP VLAN-interface configureren

Stap 1: Navigeer Apparaten > Apparaatbeheer, en bewerk de bedreigingsverdediging.

Apparaten - Apparaatbeheer

Apparaten - Apparaatbeheer

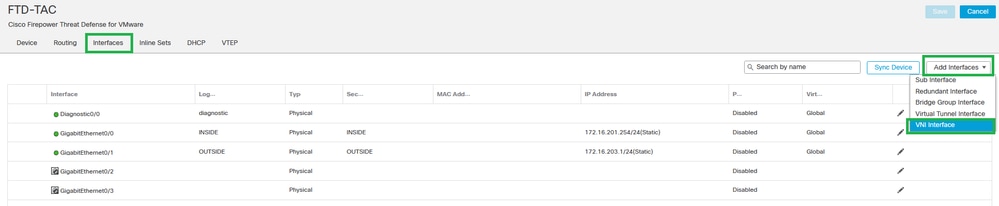

Stap 2: Klik onder het gedeelte Interfaces op Interfaces toevoegen > VNI-interfaces.

Interfaces - Interfaces toevoegen - VNI-interfaces

Interfaces - Interfaces toevoegen - VNI-interfaces

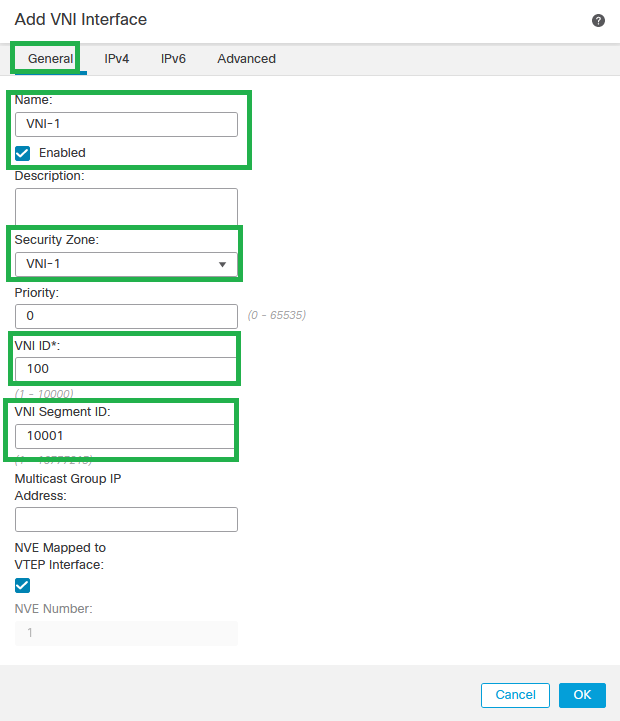

Stap 3: Stel onder de sectie Algemeen de VNI-interface in met naam, beschrijving, Security Zone, VNI-id en VNI-segment-id.

VNI-interface toevoegen

VNI-interface toevoegen

Opmerking: de VNI-id is ingesteld tussen 1 en 10000 en de VNI-segment-ID is ingesteld tussen 1 en 16777215 (de segment-id wordt gebruikt voor VXLAN-codering).

Waarschuwing: als de multicast groep niet is geconfigureerd op de VNI-interface, wordt de standaardgroep uit de configuratie van de VTEP-broninterface gebruikt als deze beschikbaar is. Als u handmatig een VTEP peer IP instelt voor de VTEP-broninterface, kunt u geen multicast groep voor de VNI-interface specificeren.

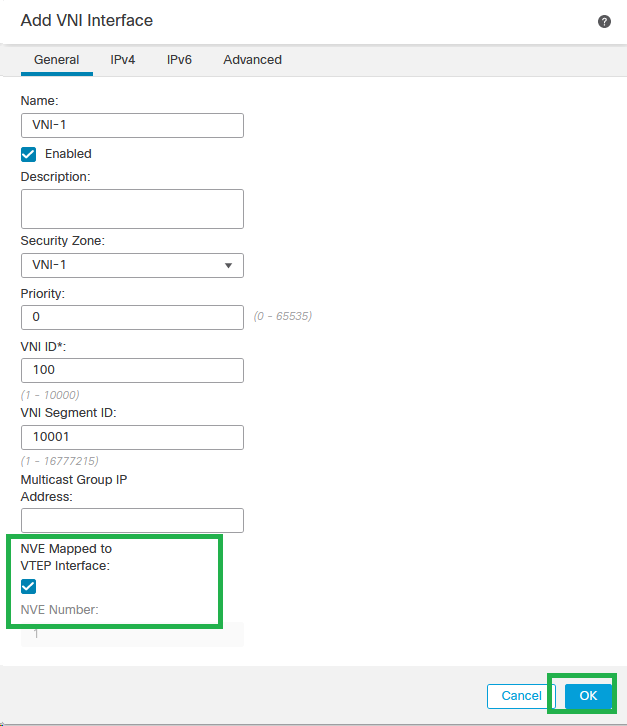

Stap 3: Selecteer het selectievakje NVE toegewezen aan VTEP-interface en klik op OK.

NVE toegewezen aan VTEP-interface

NVE toegewezen aan VTEP-interface

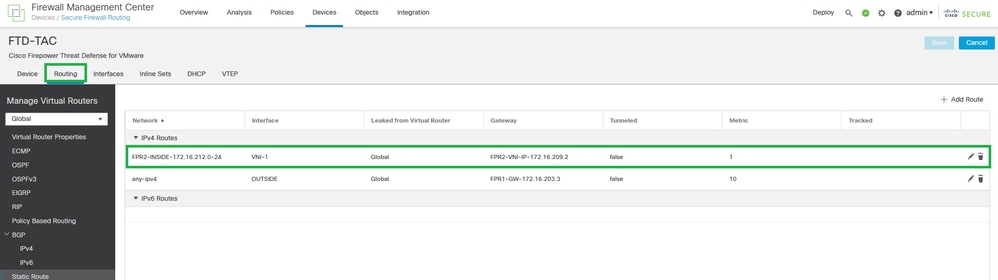

Stap 4: Configureer een statische route om de doelnetwerken voor VXLAN te adverteren naar de VNI peer interface. Navigeer routing > Statische route.

Statische routeconfiguratie

Statische routeconfiguratie

Waarschuwing: doelnetwerken voor VXLAN moeten worden verzonden via de peer-VNI-interface. Alle VNI-interfaces moeten zich op hetzelfde uitzenddomein bevinden (logisch segment).

Stap 5: Opslaan en implementeren van de wijzigingen.

Waarschuwing: validatiewaarschuwingen kunnen worden gezien vóór de implementatie, om ervoor te zorgen dat de VTEP peer IP-adressen bereikbaar zijn vanuit de fysieke VTEP-broninterface.

Verifiëren

Controleer de NVE configuratie.

firepower# show running-config nve

nve 1

encapsulation vxlan

source-interface OUTSIDE

peer-group FPR1-VTEP-Group-Object

firepower# show nve 1

nve 1, source-interface "OUTSIDE" is up (nve-only cluster is OFF)

IP address 172.16.203.1, subnet mask 255.255.255.0

Encapsulation: vxlan

Encapsulated traffic statistics:

1309 packets input, 128170 bytes

2009 packets output, 230006 bytes

142 packets dropped

Number of configured static peer VTEPs: 0

Configured static peer group: FPR1-VTEP-Group-Object

Configured static peer group VTEPs:

IP address 172.16.205.1 MAC address 0050.56b3.c30a (learned)

IP address 172.16.207.1 MAC address 0050.56b3.c30a (learned)

Number of discovered peer VTEPs: 1

Discovered peer VTEPs:

IP address 172.16.205.1

IP address 172.16.207.1

Number of VNIs attached to nve 1: 1

VNIs attached:

vni 100: proxy off, segment-id 10001, mcast-group none

NVE proxy single-arm channel is off.

firepower# show nve 1 summary

nve 1, source-interface "OUTSIDE" is up (nve-only cluster is OFF)

Encapsulation: vxlan

Number of configured static peer VTEPs: 0

Configured static peer group: FPR1-VTEP-Group-Object

Number of discovered peer VTEPs: 2

Number of VNIs attached to nve 1: 1

NVE proxy single-arm channel is off.

Controleer de configuratie van de VNI-interface.

firepower# show run interface

interface vni100

segment-id 10001

nameif VNI-1

security-level 0

ip address 172.16.209.1 255.255.255.0

vtep-nve 1

Controleer de MTU-configuratie op de VTEP-interface.

firepower# show interface GigabitEthernet0/1

Interface GigabitEthernet0/1 "OUTSIDE", is up, line protocol is up

Hardware is net_vmxnet3, BW 10000 Mbps, DLY 10 usec

Auto-Duplex(Full-duplex), Auto-Speed(10000 Mbps)

Input flow control is unsupported, output flow control is unsupported

MAC address 0050.56b3.26b8, MTU 1554

IP address 172.16.203.1, subnet mask 255.255.255.0

---

[Output omitted]

---

Controleer de statische routeconfiguratie voor doelnetwerken.

firepower# show run route

route OUTSIDE 0.0.0.0 0.0.0.0 172.16.203.3 10

route VNI-1 172.16.212.0 255.255.255.0 172.16.209.2 1

route VNI-1 172.16.215.0 255.255.255.0 172.16.209.3 1

Opmerking: valideren van de VNI-interfaces op alle peers zijn geconfigureerd op hetzelfde broadcast-domein.

Problemen oplossen

Controleer de connectiviteit met VTEP-peers.

Peer 1:

firepower# ping 172.16.205.1

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 172.16.205.1, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 1/1/1 ms

Peer 2:

firepower# ping 172.16.207.1

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 172.16.207.1, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 1/1/1 ms

Opmerking: een probleem met VTEP-peer-connectiviteit kan implementatiefouten genereren op Secure FMC. Zorg ervoor dat de connectiviteit met al uw VTEP-peer-configuraties behouden blijft.

Controleer de connectiviteit met VNI-peers.

.

Peer 1:

firepower# ping 172.16.209.2

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 172.16.209.2, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 1/2/10 ms

Peer 2:

firepower# ping 172.16.209.3

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 172.16.209.3, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 1/2/10 ms

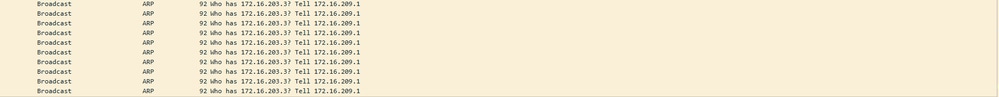

Soms, kan een verkeerde statische route gevormd ARP onvolledige output produceren. Configureer een opname op de VTEP interface voor VXLAN-pakketten en download deze op een pcap-indeling. Elk pakketanalyzer-gereedschap helpt te bevestigen of er problemen zijn met de routes. Zorg ervoor dat u het VNI peer IP-adres als gateway gebruikt.

Probleem met routing

Probleem met routing

Configureer de ASP-drop-opnamen op beveiligde FTD in het geval van een Firewall-drop, controleer de ASP-drop-teller met de opdracht Snel drogen. Neem contact op met Cisco TAC voor analyse.

Zorg ervoor dat u toegangscontroleregels configureert om het VXLAN UDP-verkeer op de VNI/VTEP-interface toe te staan.

Soms kunnen de VXLAN-pakketten gefragmenteerd zijn en ervoor zorgen dat de MTU wordt gewijzigd in jumboframes op het onderlegnetwerk om fragmentatie te voorkomen.

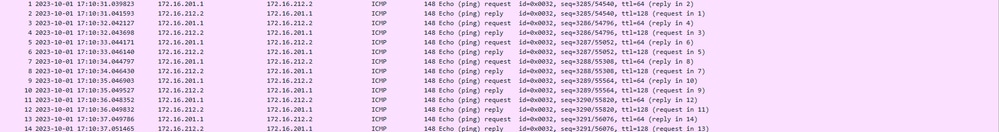

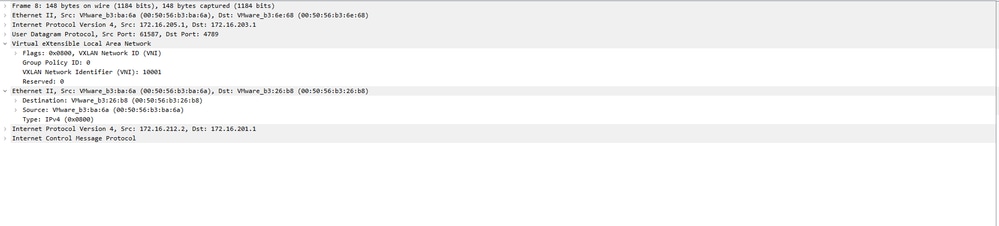

Configureer de opname op de Ingress/VTEP-interface en download de opnamen op .pcap-formaat voor analyse. De pakketten moeten de VXLAN-header op de VTEP-interface bevatten.

Ping opgenomen met VXLAN-header

Ping opgenomen met VXLAN-header

VXLAN-header

VXLAN-header

Gerelateerde informatie

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

1.0 |

05-Oct-2023 |

Eerste vrijgave |

Bijgedragen door Cisco-engineers

- Juan Carlos Carvente JuarezCisco Security Consulting Engineer

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback