Upgrade FTD HA beheerde via FDM

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inleiding

Dit document beschrijft het upgradeproces voor een Cisco Secure Firewall Threat Defence in High Availability-software die wordt beheerd door een Firepower Device Manager.

Voorwaarden

Vereisten

Cisco raadt u aan kennis van deze onderwerpen te hebben:

- Concepten en configuratie met hoge beschikbaarheid (HA)

- Cisco Secure Firepower Device Manager (FDM)-configuratie

- Cisco Secure Firewall Threat Defence (FTD)-configuratie

Gebruikte componenten

De informatie in dit document is gebaseerd op Virtual Cisco FTD, versie 7.2.8.

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Overzicht

De manier waarop de FDM werkt is om één peer per keer te upgraden. Eerst de Standby-modus, vervolgens de Active-modus, een failover uitvoeren voordat de Active-upgrade wordt gestart.

Achtergrondinformatie

Het upgradepakket moet vóór de upgrade worden gedownload van software.cisco.com.

Op CLI clish, voer de opdracht hoe hoog-beschikbaarheid configureren uit in het actieve FTD om de status van de HA te controleren.

> show high-availability config

Failover On

Failover unit Primary

Failover LAN Interface: failover-link GigabitEthernet0/2 (up)

Reconnect timeout 0:00:00

Unit Poll frequency 1 seconds, holdtime 15 seconds

Interface Poll frequency 5 seconds, holdtime 25 seconds

Interface Policy 1

Monitored Interfaces 3 of 311 maximum

MAC Address Move Notification Interval not set

failover replication http

Version: Ours 9.18(3)53, Mate 9.18(3)53

Serial Number: Ours 9A1QUNFWPK1, Mate 9A45VNEHB5C

Last Failover at: 11:57:26 UTC Oct 8 2024

This host: Primary - Active

Active time: 507441 (sec)

slot 0: ASAv hw/sw rev (/9.18(3)53) status (Up Sys)

Interface diagnostic (0.0.0.0): Normal (Waiting)

Interface inside (192.168.45.1): Normal (Waiting)

Interface outside (192.168.1.10): Normal (Waiting)

slot 1: snort rev (1.0) status (up)

slot 2: diskstatus rev (1.0) status (up)

Other host: Secondary - Standby Ready

Active time: 8 (sec)

Interface diagnostic (0.0.0.0): Normal (Waiting)

Interface inside (0.0.0.0): Normal (Waiting)

Interface outside (0.0.0.0): Normal (Waiting)

slot 1: snort rev (1.0) status (up)

slot 2: diskstatus rev (1.0) status (up)

Als er geen fouten zichtbaar zijn, gaat u verder met de upgrade.

Configureren

Stap 1. Uploadupgrade-pakket

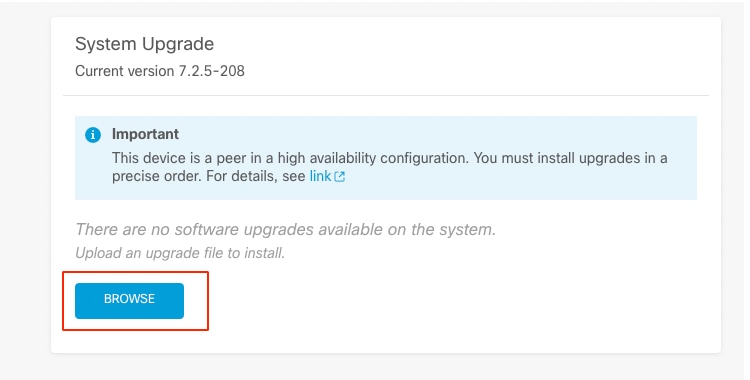

- Upload het FTD-upgradepakket op de FDM met behulp van de GUI.

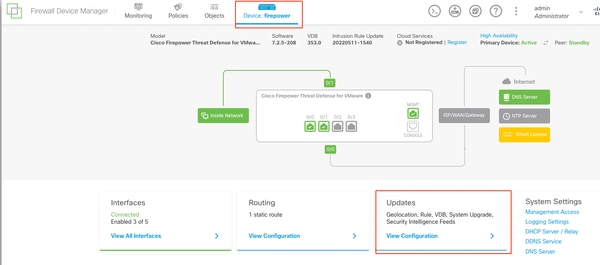

Dit moet eerder worden gedownload van de Cisco-softwaresite op basis van het FTD-model en de gewenste versie. Navigeer naar apparaat > updates > systeemupgrade.

Updates

Updates

- Blader naar de eerder gedownloade afbeelding en kiesUpload.

Opmerking: Upload de afbeelding op zowel de actieve als de stand-by knooppunten.

Gereedheidscontrole uitvoeren

Gereedheidscontrole uitvoeren

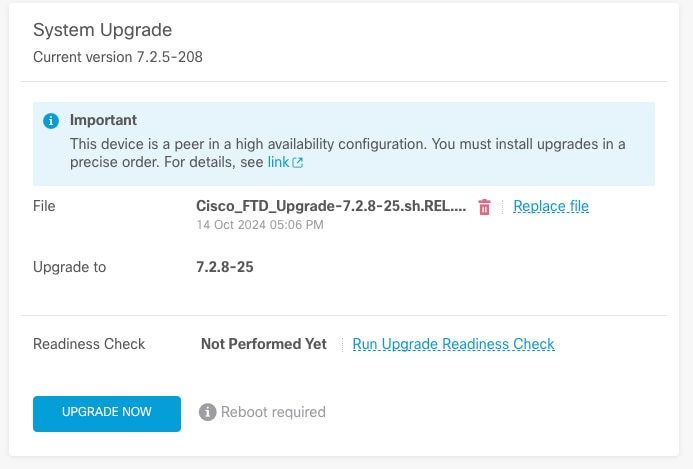

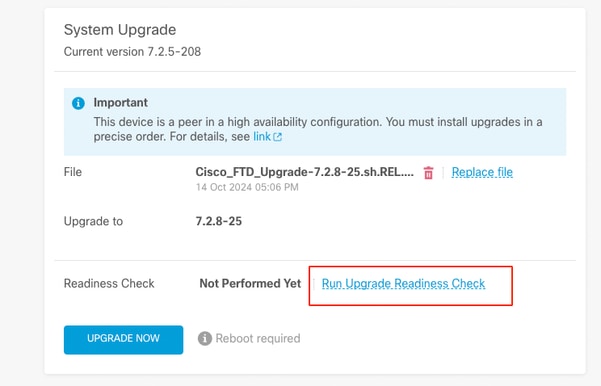

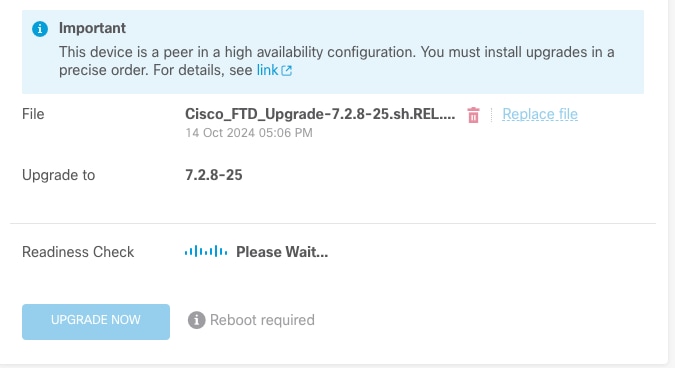

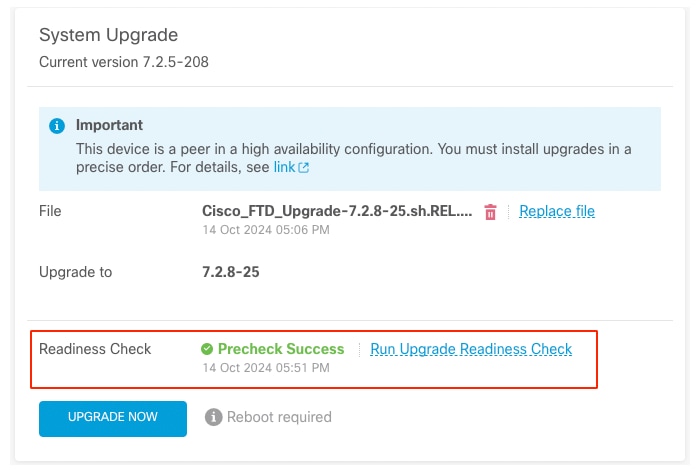

Stap 2. Controleer of het programma klaar is

De controles van de bereidheid bevestigen of de apparaten klaar zijn om met de verbetering te werk te gaan.

-

Kies Uitvoeren Upgrade Readiness Check.

Gereedheidscontrole uitvoeren

Gereedheidscontrole uitvoeren

Gereedheidscontrole uitvoeren

Gereedheidscontrole uitvoeren

Gereedheidscontrole uitvoeren

Gereedheidscontrole uitvoeren

De voortgang kan worden gecontroleerd door te navigeren naar Systeem > Upgrade.

Gereedheidscontrole uitvoeren

Gereedheidscontrole uitvoeren

De upgrade kan worden uitgevoerd wanneer de gereedheidscontrole is voltooid in zowel FTD als het resultaat Success is.

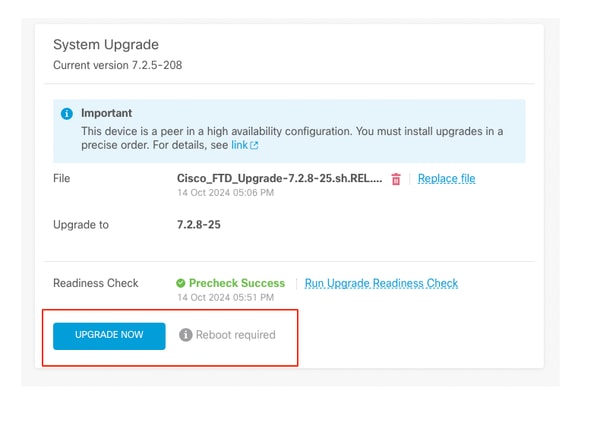

Stap 3. Upgrade FTD in HA

- Kies Standby FDM en klik op Nu upgraden.

Nu upgraden

Nu upgraden

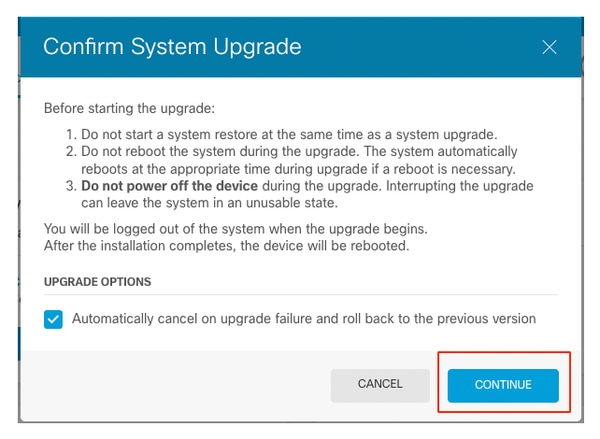

Voordat u de upgrade start:

- Start een systeemherstel niet tegelijk met een systeemupgrade.

- Start het systeem niet opnieuw op tijdens de upgrade. Het systeem wordt tijdens de upgrade automatisch op het juiste moment opnieuw opgestart als de computer opnieuw moet worden opgestart.

- Schakel het apparaat niet uit tijdens de upgrade. Het onderbreken van de upgrade kan het systeem onbruikbaar maken.

U bent uitgelogd op het systeem wanneer de upgrade begint.

Wanneer de installatie is voltooid, wordt het apparaat opnieuw opgestart.

Doorgaan

Doorgaan

Opmerking: Upgrade duurt ongeveer 20 minuten per FTD.

Op CLI kan de voortgang worden gecontroleerd in de upgrademap /ngfw/var/log/sf; ga naar expert mode en enterroot access.

> expert

admin@firepower:~$ sudo su

Password:

root@firepower:/home/admin# cd /ngfw/var/log/sf

root@firepower:/ngfw/var/log/sf# ls

Cisco_FTD_Upgrade-7.2.8.

root@firepower:/ngfw/var/log/sf/Cisco_FTD_Upgrade-7.2.8# ls -lrt

root@firepower:/ngfw/var/log/sf/Cisco_FTD_Upgrade-7.2.8# tail -f status.log

ui: Upgrade in progress: ( 8% done.22 mins to reboot). Preparing to upgrade... (200_pre/011_check_self.sh)

ui: Upgrade in progress: ( 8% done.22 mins to reboot). Preparing to upgrade... (200_pre/015_verify_rpm.sh)

ui: Upgrade in progress: ( 8% done.22 mins to reboot). Preparing to upgrade... (200_pre/100_check_dashboards.pl)

ui: Upgrade in progress: ( 8% done.22 mins to reboot). Preparing to upgrade... (200_pre/100_get_snort_from_dc.pl)

ui: Upgrade in progress: (12% done.21 mins to reboot). Preparing to upgrade... (200_pre/110_setup_upgrade_ui.sh)

ui: Upgrade in progress: (12% done.21 mins to reboot). Preparing to upgrade... (200_pre/120_generate_auth_for_upgrade_ui.pl)

ui: Upgrade in progress: (12% done.21 mins to reboot). Preparing to upgrade... (200_pre/152_save_etc_sf.sh)

ui: Upgrade in progress: (79% done. 5 mins to reboot). Finishing the upgrade... (999_finish/999_zz_install_bundle.sh)

ui: Upgrade in progress: (83% done. 4 mins to reboot). Finishing the upgrade... (999_finish/999_zzz_complete_upgrade_message.sh)

ui: Upgrade complete

ui: The system will now reboot.

ui: System will now reboot.

Broadcast message from root@firepower (Mon Oct 14 12:01:26 2024):

System will reboot in 5 seconds due to system upgrade.

Broadcast message from root@firepower (Mon Oct 14 12:01:31 2024):

System will reboot now due to system upgrade.

Broadcast message from root@firepower (Mon Oct 14 12:01:39 2024):

The system is going down for reboot NOW!

Upgrade het tweede apparaat.

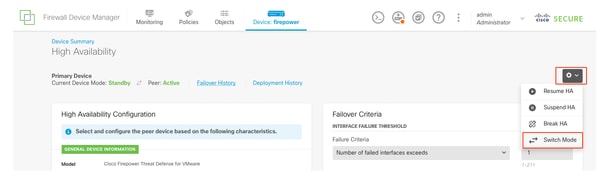

Switch rollen om dit apparaat actief te maken: Kies Apparaat> Hoge Beschikbaarheid, dan kies Switch Mode van het versnellingsmenu. Wacht op de status van de eenheid om in actief te veranderen en bevestig dat het verkeer normaal verloopt. Log dan in.

Upgraden: Herhaal de voorgaande stappen om in de nieuwe stand-by te loggen, het pakket te uploaden, het apparaat te upgraden, de voortgang te bewaken en het succes te controleren.

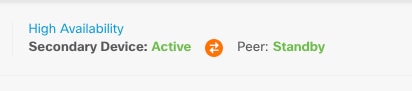

Hoge beschikbaarheid

Hoge beschikbaarheid

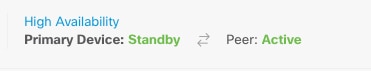

Hoge beschikbaarheid

Hoge beschikbaarheid

Op CLI, ga naar LINA (system support diagnostic-cli) en controleer de failover status op de Standby FTD met behulp van de commandshow failover status.

> system support diagnostic-cli

Attaching to Diagnostic CLI ... Press 'Ctrl+a then d' to detach.

Type help or '?' for a list of available commands.

primary_ha> enable

Password:

primary_ha# show failover state

State Last Failure Reason Date/Time

This host - Primary

Standby Ready None

Other host - Secondary

Active None

====Configuration State===

Sync Skipped - STANDBY

====Communication State===

Mac set

primary_ha#

Stap 4. Switch actieve peer (optioneel)

Opmerking: Als het hulpapparaat actief is, heeft het geen operationele impact.

Het Primaire apparaat als actief en secundair als stand-by is de beste praktijk die helpt om elke failover te volgen die kan voorkomen.

In dit geval is de FTD Active nu stand-by, kan een handmatige failover worden gebruikt om deze terug te zetten op Active.

- Ga naar Apparaten > Hoge beschikbaarheid.

Hoge beschikbaarheid

Hoge beschikbaarheid

- Kies switchmodus.

Switch Mode

Switch Mode

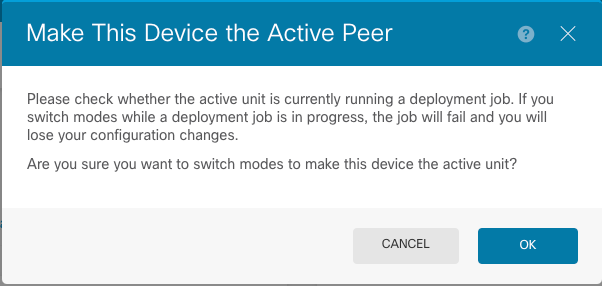

- Kies OK om de failover te bevestigen.

Actieve peer

Actieve peer

Validatie van HA-status aan het einde van de upgrade en failover uitgevoerd.

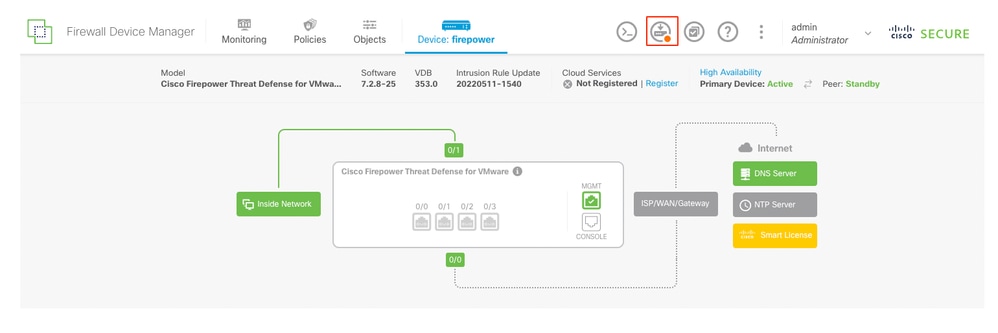

Apparaten

Apparaten

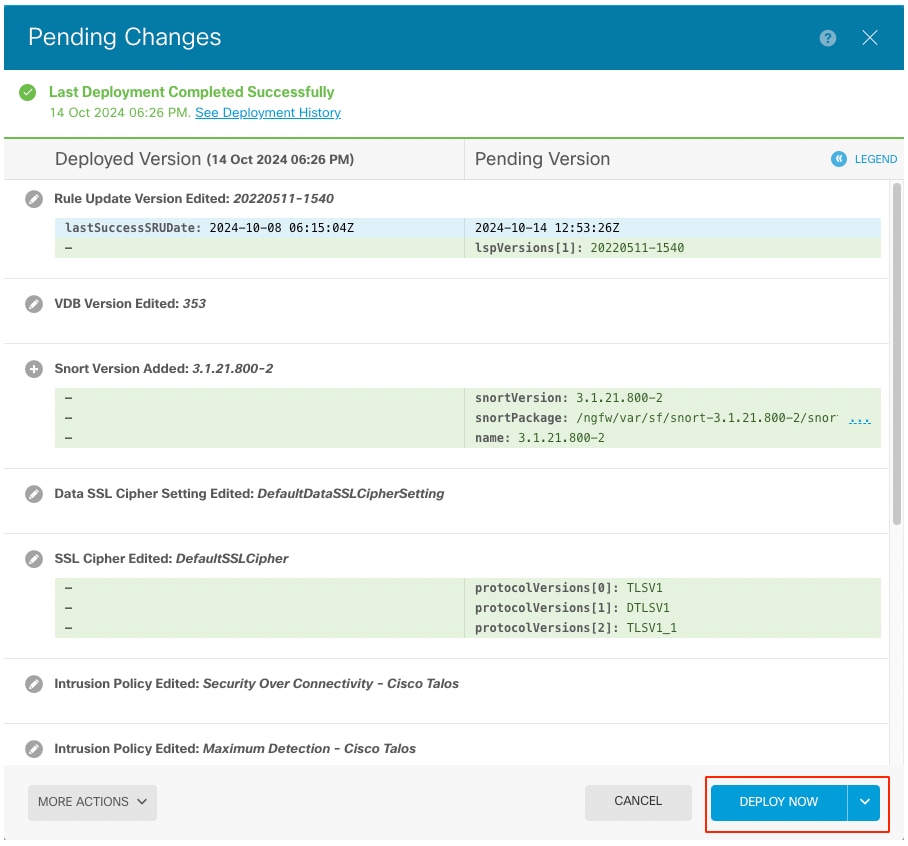

Stap 5. Definitieve implementatie

-

Stel het beleid aan apparaten door te klikken NU onder het tabblad Implementatie opstellen.

Beleidsimplementatie

Beleidsimplementatie

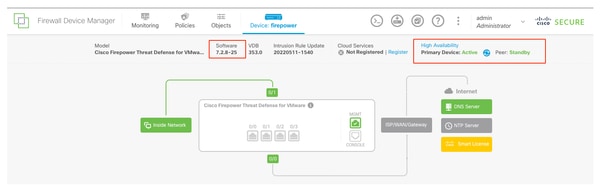

valideren

Om te bevestigen dat de HA status en upgrade zijn voltooid, moet u de status bevestigen:

Primair: Active

Secundair: Klaar voor stand-by

Beide staan onder de versie die onlangs is gewijzigd (7.2.8 in dit voorbeeld).

failover

failover

- Over CLI clish, controleer de failoverstaat met behulp van de commands tonen failover stateand tonen failover voor meer gedetailleerde informatie.

Cisco Firepower Extensible Operating System (FX-OS) v2.12.1 (build 73)

Cisco Firepower Threat Defence voor VMware v7.2.8 (build 25)

> show failover state

State Last Failure Reason Date/Time

This host - Primary

Active None

Other host - Secondary

Standby Ready None

====Configuration State===

Sync Skipped

====Communication State===

Mac set

> show failover

Failover On

Failover unit Primary

Failover LAN Interface: failover-link GigabitEthernet0/2 (up)

Reconnect timeout 0:00:00

Unit Poll frequency 1 seconds, holdtime 15 seconds

Interface Poll frequency 5 seconds, holdtime 25 seconds

Interface Policy 1

Monitored Interfaces 3 of 311 maximum

MAC Address Move Notification Interval not set

failover replication http

Version: Ours 9.18(4)210, Mate 9.18(4)210

Serial Number: Ours 9A1QUNFWPK1, Mate 9A45VNEHB5C

Last Failover at: 14:13:56 UTC Oct 15 2024

This host: Primary - Active

Active time: 580 (sec)

slot 0: ASAv hw/sw rev (/9.18(4)210) status (Up Sys)

Interface diagnostic (0.0.0.0): Normal (Waiting)

Interface inside (192.168.45.1): Normal (Waiting)

Interface outside (192.168.1.10): Normal (Waiting)

slot 1: snort rev (1.0) status (up)

slot 2: diskstatus rev (1.0) status (up)

Other host: Secondary - Standby Ready

Active time: 91512 (sec)

Interface diagnostic (0.0.0.0): Normal (Waiting)

Interface inside (0.0.0.0): Normal (Waiting)

Interface outside (0.0.0.0): Normal (Waiting)

slot 1: snort rev (1.0) status (up)

slot 2: diskstatus rev (1.0) status (up)

Stateful Failover Logical Update Statistics

Link : failover-link GigabitEthernet0/2 (up)

Stateful Obj xmit xerr rcv rerr

General 11797 0 76877 0

sys cmd 11574 0 11484 0

up time 0 0 0 0

RPC services 0 0 0 0

TCP conn 0 0 0 0

UDP conn 176 0 60506 0

ARP tbl 45 0 4561 0

Xlate_Timeout 0 0 0 0

IPv6 ND tbl 0 0 0 0

VPN IKEv1 SA 0 0 0 0

VPN IKEv1 P2 0 0 0 0

VPN IKEv2 SA 0 0 0 0

VPN IKEv2 P2 0 0 0 0

VPN CTCP upd 0 0 0 0

VPN SDI upd 0 0 0 0

VPN DHCP upd 0 0 0 0

SIP Session 0 0 0 0

SIP Tx 0 0 0 0

SIP Pinhole 0 0 0 0

Route Session 1 0 0 0

Router ID 0 0 0 0

User-Identity 0 0 30 0

CTS SGTNAME 0 0 0 0

CTS PAC 0 0 0 0

TrustSec-SXP 0 0 0 0

IPv6 Route 0 0 0 0

STS Table 0 0 0 0

Umbrella Device-ID 0 0 0 0

Rule DB B-Sync 0 0 30 0

Rule DB P-Sync 1 0 266 0

Rule DB Delete 0 0 0 0

Logical Update Queue Information

Cur Max Total

Recv Q: 0 31 123591

Xmit Q: 0 1 12100

Als beide FTD's op dezelfde versie staan en de HA-status gezond is, is de upgrade voltooid.

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

2.0 |

08-Jan-2025 |

Bijgewerkte beeldonderschriften. |

1.0 |

06-Jan-2025 |

Eerste vrijgave |

Bijgedragen door Cisco-engineers

- Sakthivel ThirupathyTechnisch adviseur-engineer

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback