Configureer LDAP Attribute Map voor RAVPN op FTD beheerd door FDM

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inleiding

Dit document beschrijft de procedure voor het gebruik van een Lichtgewicht Directory Access Protocol (LDAP) server voor het verifiëren en autoriseren van gebruikers van Remote Access VPN (RA VPN) en het verlenen van verschillende netwerktoegang op basis van hun groepslidmaatschap op de LDAP-server.

Voorwaarden

Vereisten

- Basiskennis van RA VPN-configuratie op Firewall Device Manager (FDM)

- Basiskennis van LDAP-serverconfiguratie op FDM

- Basiskennis van REpresentational State Transfer (REST) Application Program Interface (API) en FDM Rest API Explorer

- Cisco FTD versie 6.5.0 of nieuwer beheerd door FDM

Gebruikte componenten

De volgende hardware- en softwareversies van toepassingen/apparaten werden gebruikt:

- Cisco FTD versie 6.5.0, build 115

- Cisco AnyConnect versie 4.10

- Microsoft Active Directory (AD)-server

- Postman of een andere API-ontwikkeltool

Opmerking: Cisco biedt geen ondersteuning voor configuratie van de Microsoft AD Server- en Postmal-tool.

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Verificatiestroom

LDAP Attribute Map Flow toegelicht

- De gebruiker initieert een externe VPN-verbinding met de FTD en geeft een gebruikersnaam en wachtwoord voor hun Active Directory (AD)-account.

- De FTD stuurt een LDAP-verzoek naar de AD-server via poort 389 of 636 (LDAP over SSL)

- De AD reageert terug op de FTD met alle attributen die aan de gebruiker zijn gekoppeld.

- De FTD past de ontvangen attribuutwaarden aan met de LDAP Attribute Map die op de FTD is gemaakt. Dit is het autorisatieproces.

- De gebruiker verbindt en erft vervolgens instellingen van de groep-beleid die worden afgestemd met de memberOf attributen in de LDAP Attribute Map.

Voor de toepassing van dit document wordt de autorisatie van AnyConnect-gebruikers uitgevoerd met behulp van het kenmerk memberOf LDAP.

- Het memberOf attribuut van de LDAP Server voor elke gebruiker wordt in kaart gebracht aan een ldapValue-entiteit op de FTD. Als de gebruiker tot de overeenkomende AD-groep behoort, wordt het Groepsbeleid dat aan die ladpValue is gekoppeld, geërfd door de gebruiker.

- Als de attributenwaarde memberOf voor een gebruiker niet overeenkomt met een van de ldapValue-entiteiten op de FTD, wordt het standaardgroepsbeleid voor het geselecteerde verbindingsprofiel geërfd. In dit voorbeeld is NOACCESS Group-Policy geërfd naar .

Configureren

LDAP Attribute Map voor FTD beheerd door FDM wordt geconfigureerd met REST API.

Configuratiestappen op FDM

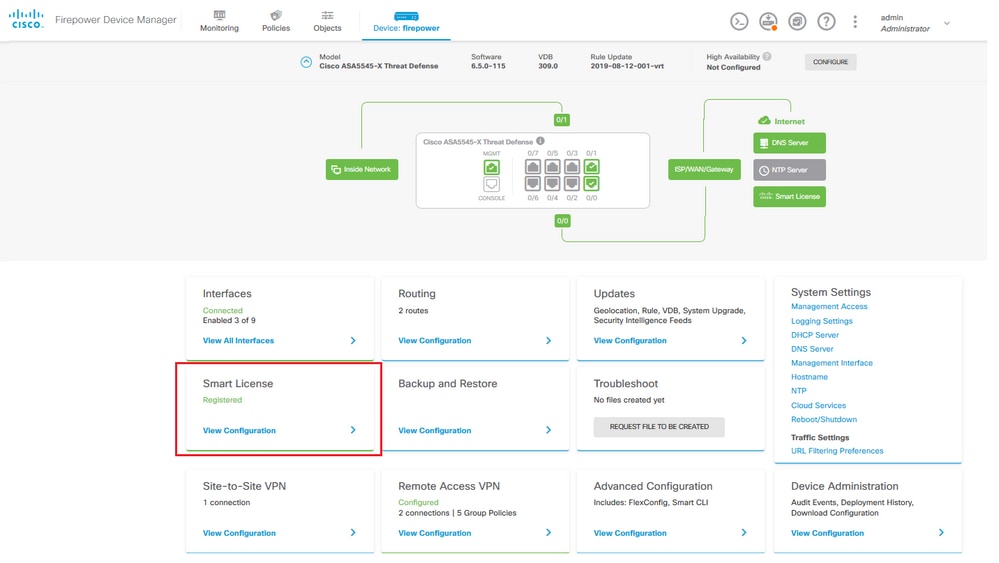

Stap 1. Controleer of apparaat is geregistreerd voor slimme licenties.

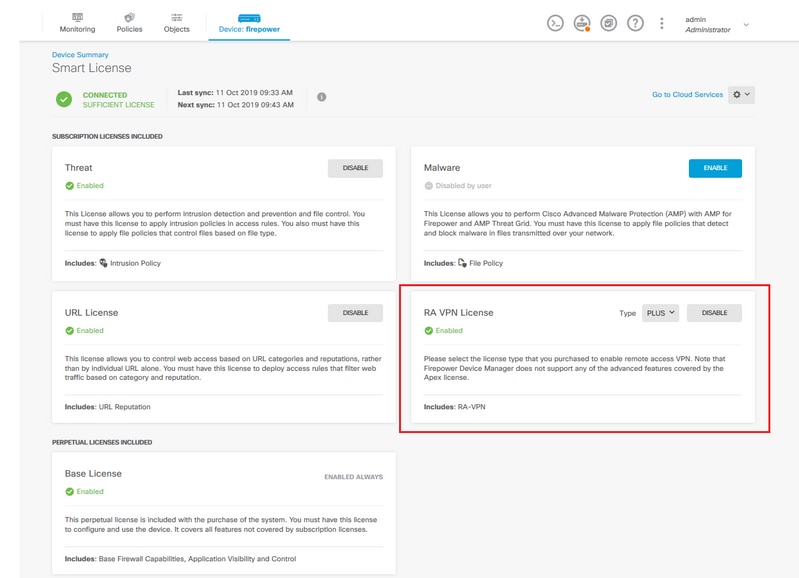

Stap 2. Controleer of AnyConnect-licenties zijn ingeschakeld op de FDM.

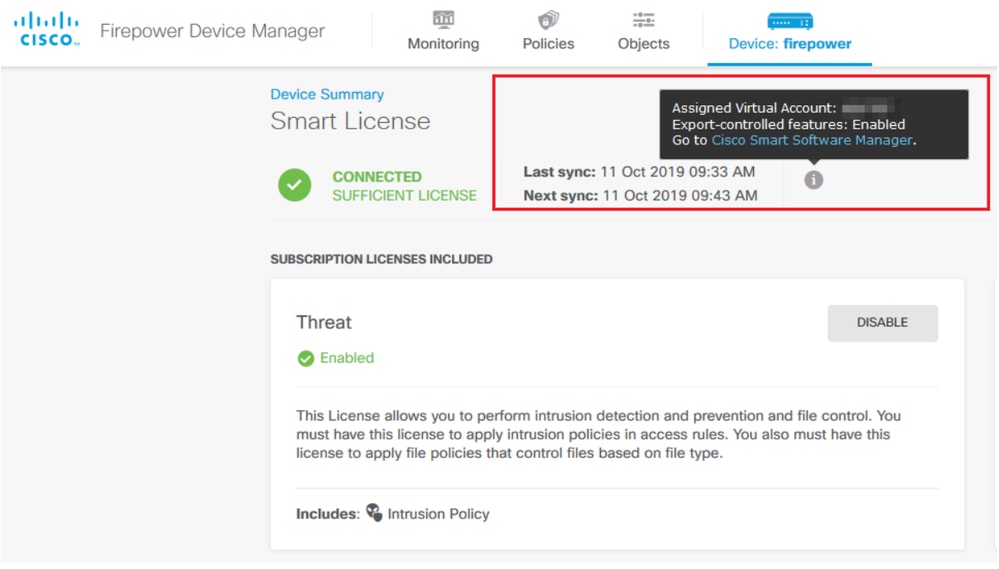

Stap 3. Controleer of door export gecontroleerde functies in het token zijn ingeschakeld.

Opmerking: in dit document wordt ervan uitgegaan dat RA VPN al is geconfigureerd. Raadpleeg het volgende document voor meer informatie over hoe u RAVPN kunt configureren op FTD die wordt beheerd door FDM.

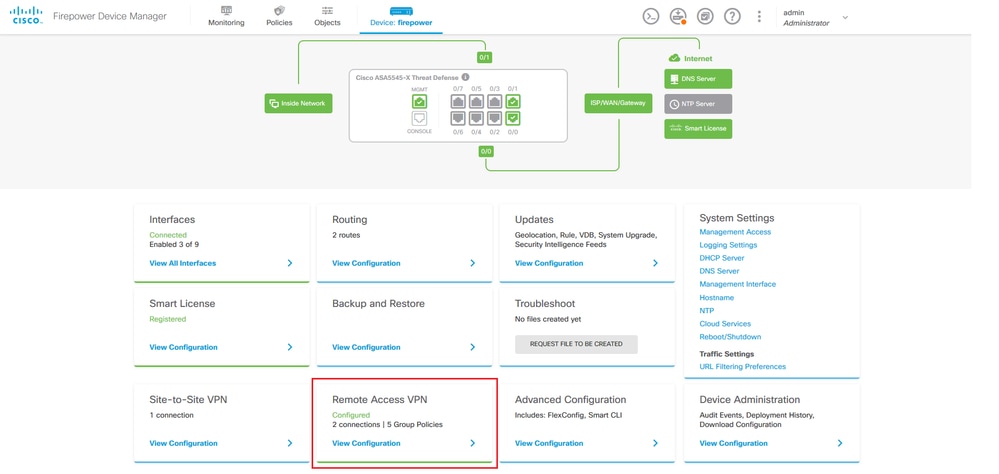

Stap 4. Navigeer naar beleid voor externe toegang > VPN-groep.

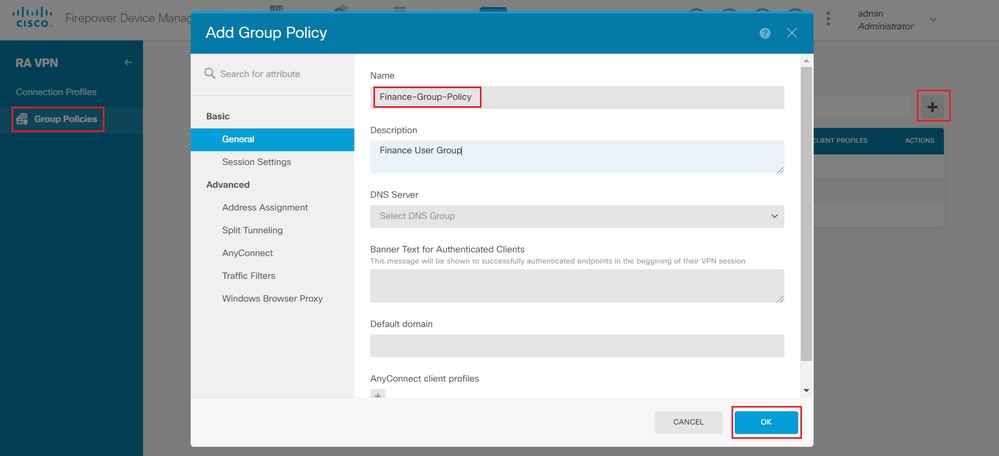

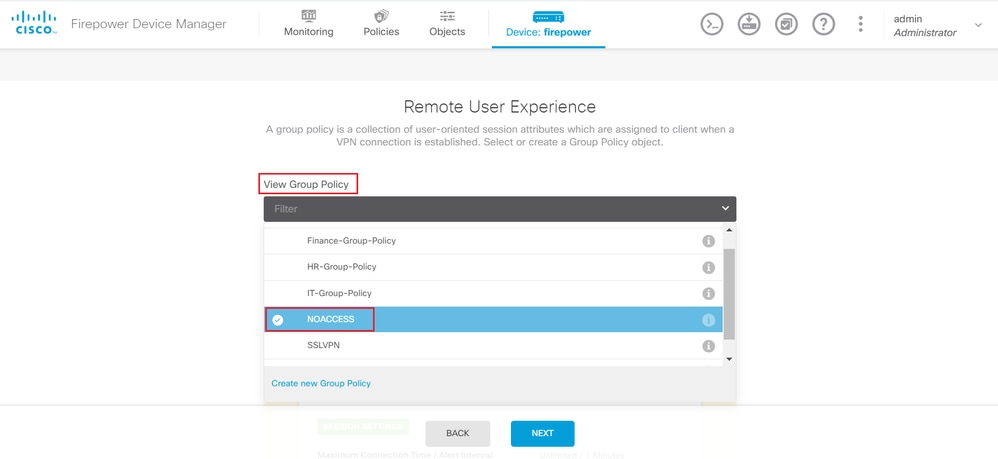

Stap 5. Ga naar Groepsbeleid. Klik op '+' om de verschillende Groepsbeleid voor elke AD-groep te configureren. In dit voorbeeld zijn de financiën-groep-beleid, HR-groep-beleid en IT-groep-beleid geconfigureerd om toegang te hebben tot verschillende subnetten.

Het Finance-Group-Policy heeft de volgende instellingen:

firepower# show run group-policy Finance-Group-Policy group-policy Finance-Group-Policy internal group-policy Finance-Group-Policy attributes banner value You can access Finance resource dhcp-network-scope none vpn-simultaneous-logins 3 vpn-idle-timeout 30 vpn-idle-timeout alert-interval 1 vpn-session-timeout none vpn-session-timeout alert-interval 1 vpn-filter none vpn-tunnel-protocol ssl-client split-tunnel-policy tunnelspecified ipv6-split-tunnel-policy tunnelall split-tunnel-network-list value Finance-Group-Policy|splitAcl split-dns none split-tunnel-all-dns disable client-bypass-protocol disable msie-proxy method no-modify vlan none address-pools none ipv6-address-pools none webvpn <output omitted>

Op dezelfde manier heeft HR-Group-Policy onderstaande instellingen:

firepower# show run group-policy HR-Group-Policy group-policy HR-Group-Policy internal group-policy HR-Group-Policy attributes banner value You can access Finance resource dhcp-network-scope none vpn-simultaneous-logins 3 vpn-idle-timeout 30 vpn-idle-timeout alert-interval 1 vpn-session-timeout none vpn-session-timeout alert-interval 1 vpn-filter none vpn-tunnel-protocol ssl-client split-tunnel-policy tunnelspecified ipv6-split-tunnel-policy tunnelall split-tunnel-network-list value HR-Group-Policy|splitAcl split-dns none split-tunnel-all-dns disable client-bypass-protocol disable msie-proxy method no-modify vlan none address-pools none ipv6-address-pools none webvpn <output omitted>

Tenslotte heeft IT-Group-Policy de volgende instellingen:

firepower# show run group-policy IT-Group-Policy group-policy IT-Group-Policy internal group-policy IT-Group-Policy attributes banner value You can access Finance resource dhcp-network-scope none vpn-simultaneous-logins 3 vpn-idle-timeout 30 vpn-idle-timeout alert-interval 1 vpn-session-timeout none vpn-session-timeout alert-interval 1 vpn-filter none vpn-tunnel-protocol ssl-client split-tunnel-policy tunnelspecified ipv6-split-tunnel-policy tunnelall split-tunnel-network-list value IT-Group-Policy|splitAcl split-dns none split-tunnel-all-dns disable client-bypass-protocol disable msie-proxy method no-modify vlan none address-pools none ipv6-address-pools none webvpn <output omitted>

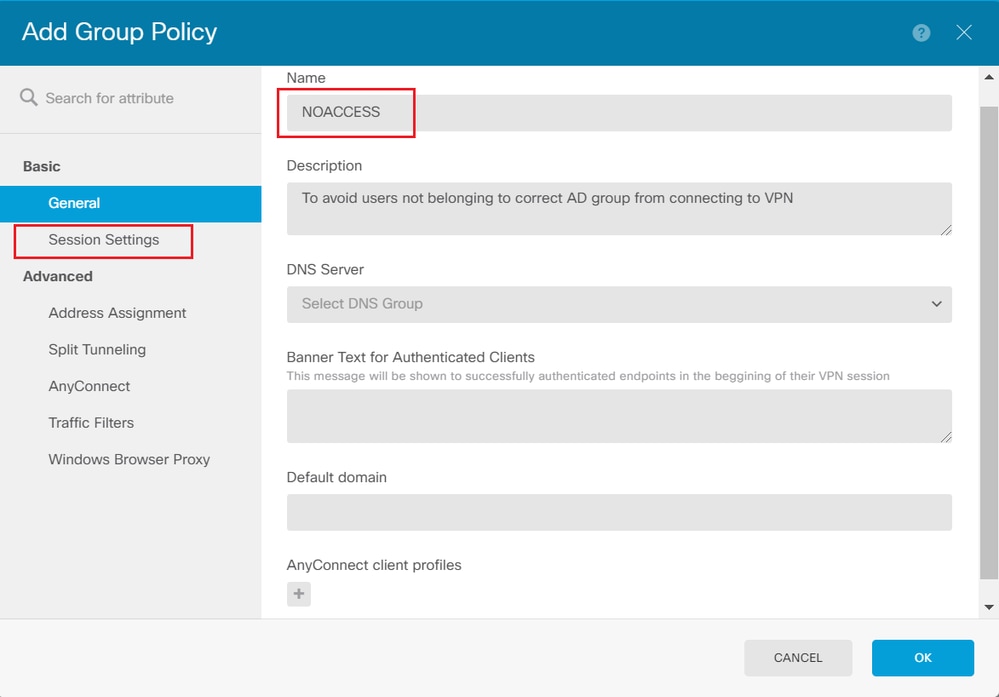

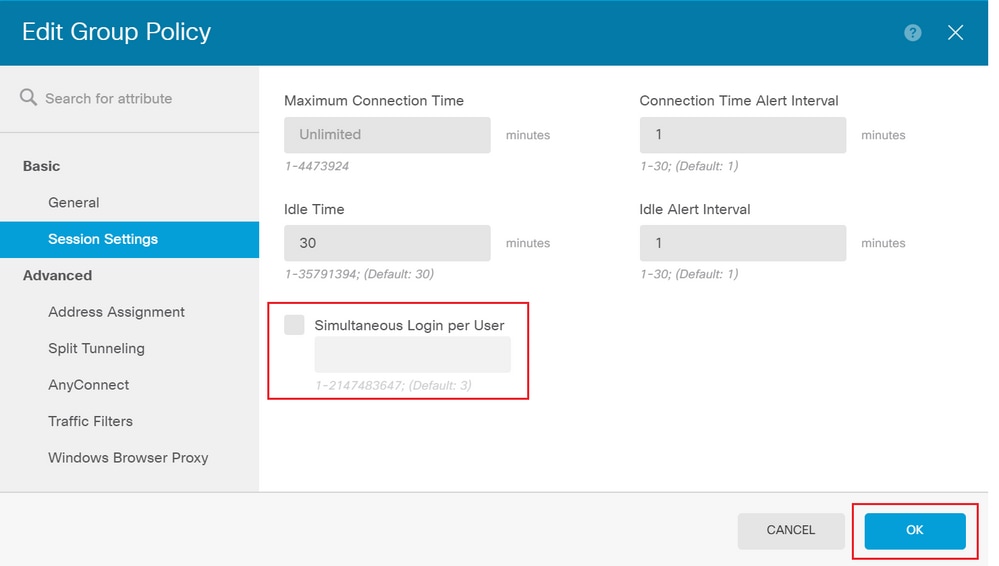

Stap 6. Maak een Group-Policy NOACCESS en navigeer naar Session-instellingen en deselecteer de optie Gelijktijdige aanmelding per gebruiker. Hiermee wordt de waarde van de VPN-simultaan-logins op 0 ingesteld.

De waarde voor VPN-simultane aanmeldingen in het groepsbeleid wanneer deze op 0 is ingesteld, beëindigt de VPN-verbinding van de gebruiker onmiddellijk. Dit mechanisme wordt gebruikt om te voorkomen dat gebruikers die tot een andere AD-gebruikersgroep behoren dan de geconfigureerde gebruikers (in dit voorbeeld Finance, HR of IT) succesvolle verbindingen met het FTD tot stand brengen en toegang krijgen tot beveiligde bronnen die alleen beschikbaar zijn voor de toegestane gebruikersgroeprekeningen.

Gebruikers die behoren tot de juiste AD-gebruikersgroepen passen de LDAP-kenmerkkaart op de FTD aan en erven het in kaart gebrachte groepsbeleid, terwijl gebruikers die niet tot een van de toegestane groepen behoren, het standaard groepsbeleid van het verbindingsprofiel erven, dat in dit geval NOACCESS is.

Het NOACCESS Group-Policy heeft de volgende instellingen:

firepower# show run group-policy NOACCESS group-policy NOACCESS internal group-policy NOACCESS attributes dhcp-network-scope none vpn-simultaneous-logins 0 vpn-idle-timeout 30 vpn-idle-timeout alert-interval 1 vpn-session-timeout none vpn-session-timeout alert-interval 1 vpn-filter none vpn-tunnel-protocol ssl-client split-tunnel-policy tunnelall ipv6-split-tunnel-policy tunnelall split-dns none split-tunnel-all-dns disable client-bypass-protocol disable msie-proxy method no-modify vlan none address-pools none ipv6-address-pools none webvpn anyconnect ssl dtls none anyconnect mtu 1406 anyconnect ssl keepalive 20 anyconnect ssl rekey time 4 anyconnect ssl rekey method new-tunnel anyconnect dpd-interval client 30 anyconnect dpd-interval gateway 30 anyconnect ssl compression none anyconnect dtls compression none anyconnect profiles none anyconnect ssl df-bit-ignore disable always-on-vpn profile-setting

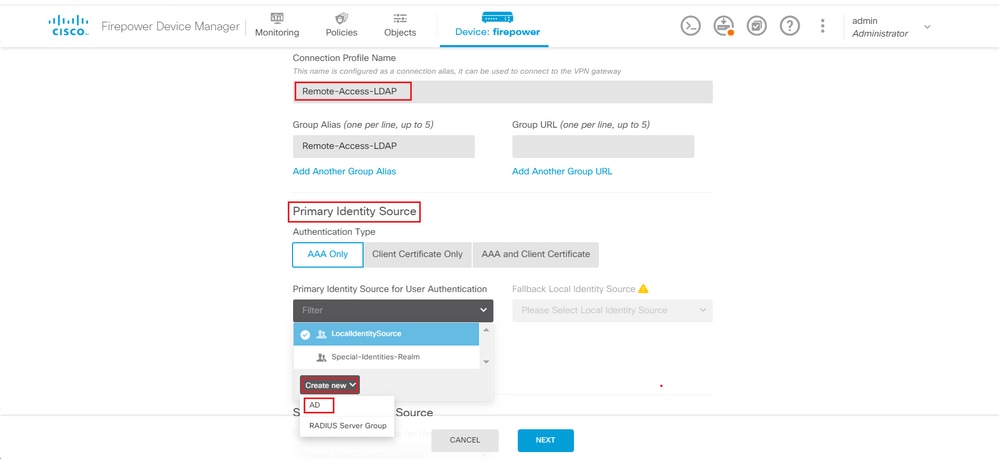

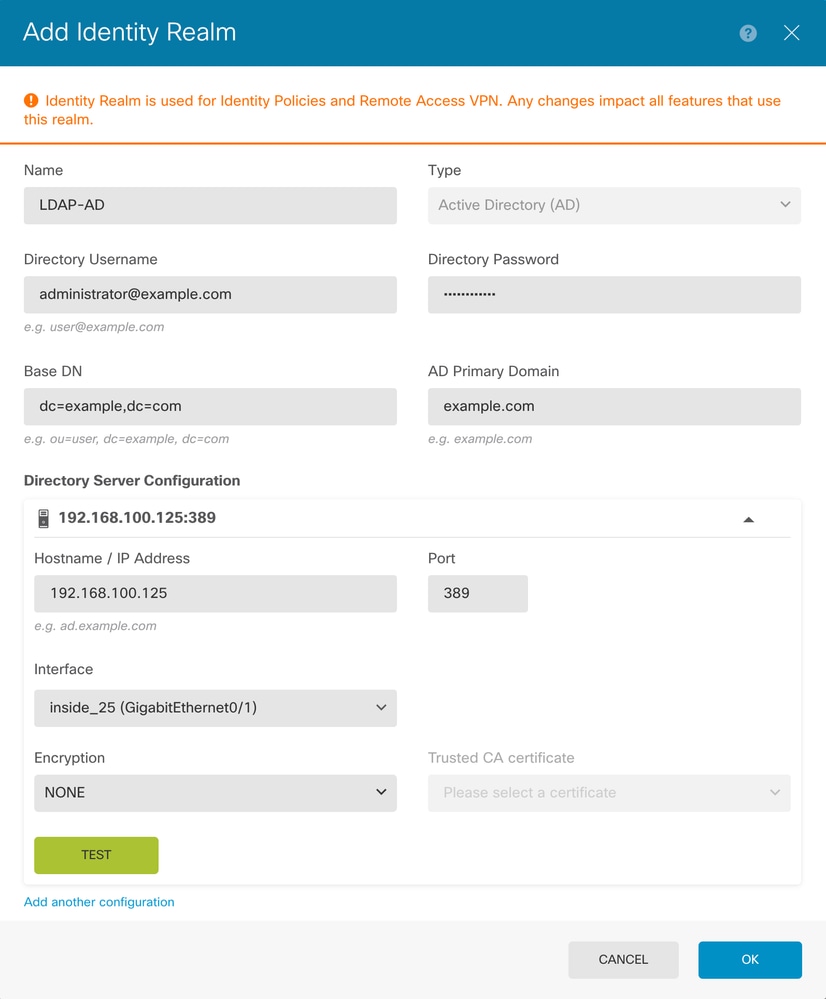

Stap 7. Navigeer naar verbindingsprofielen en maak een verbindingsprofiel aan. In dit voorbeeld is de profielnaam Remote-Access-LDAP. Kies alleen primaire identiteitsbron AAA en maak een nieuw verificatieservertype AD.

Voer de gegevens van de AD-server in:

- Gebruikersnaam map

- Directory-wachtwoord

- Basis-DN

- AD Primair domein

- Hostnaam/IP-adres

- Port

- Type encryptie

Klik op Volgende en kies NOACCESS als het standaardgroepsbeleid voor dit verbindingsprofiel.

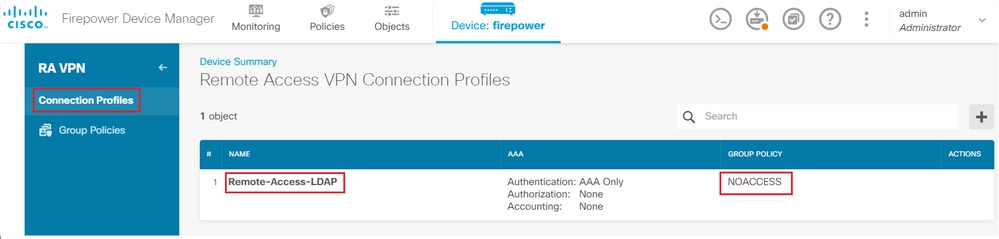

Alle wijzigingen opslaan. Het verbindingsprofiel Remote-Access-LDAP is nu zichtbaar onder RA VPN-configuratie.

Configuratiestappen voor LDAP-kenmerkkaart

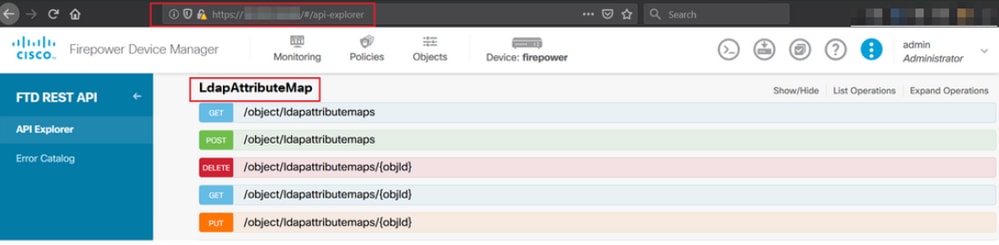

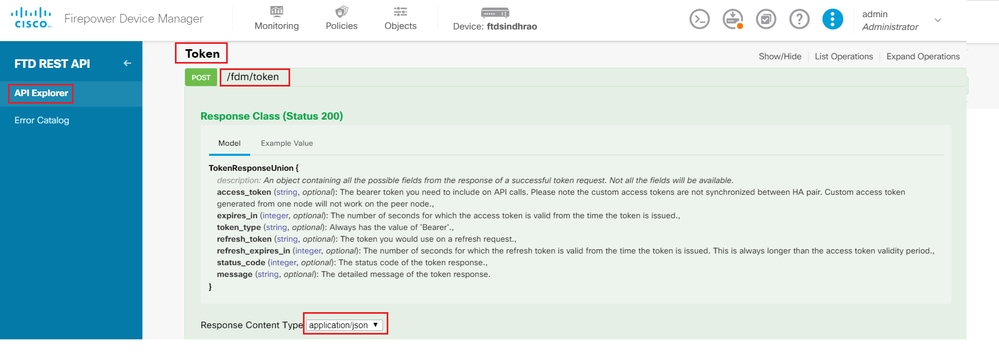

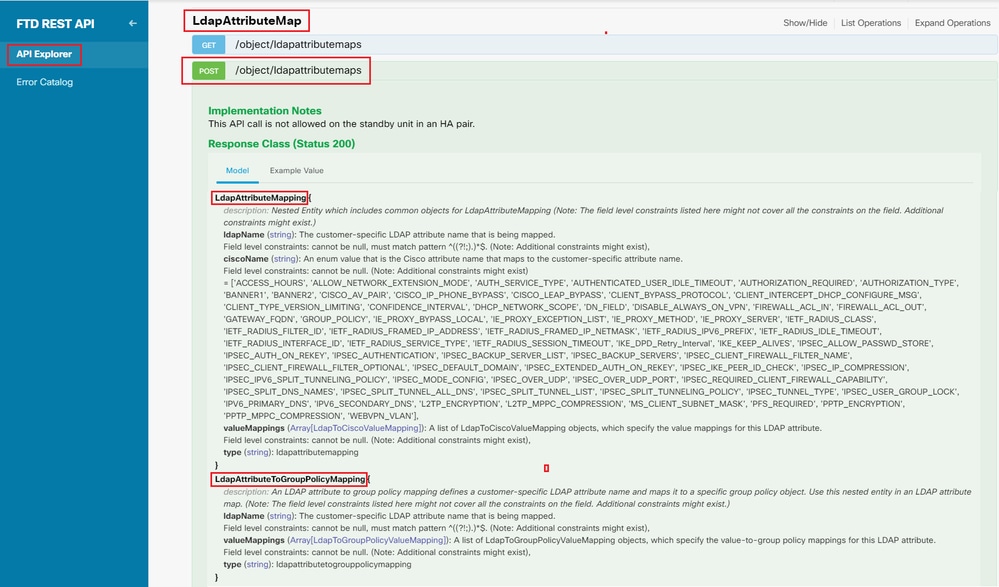

Stap 1. Start de API Explorer van de FTD.

De API Explorer bevat de volledige lijst van API die op de FTD beschikbaar is. Navigeren naar https://<FTD Management IP>/API-Explorer

Blader naar beneden naar de sectie LdapAttributeMap en klik erop om alle ondersteunde opties te zien.

Opmerking: In dit voorbeeld gebruiken we Postman als API Tool om LDAP Attribute Map te configureren.

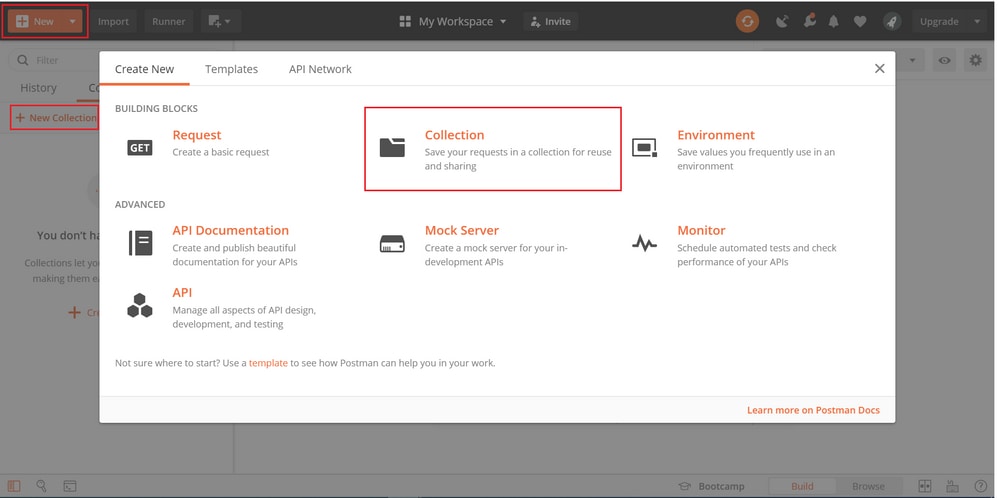

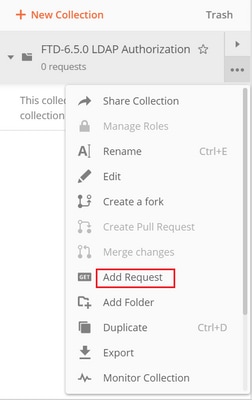

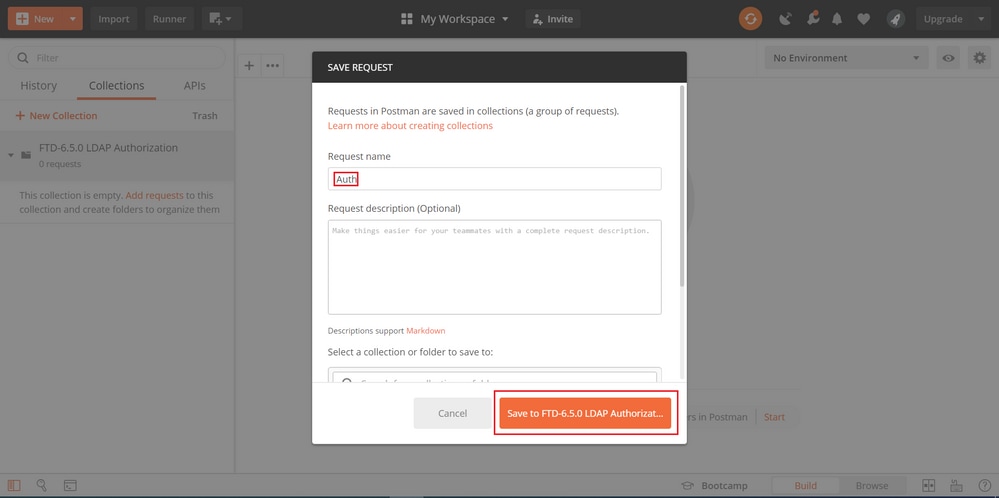

Stap 2.Voeg een Postman collectie toe voor LDAP Authorisation.

Voer een naam in voor deze verzameling.

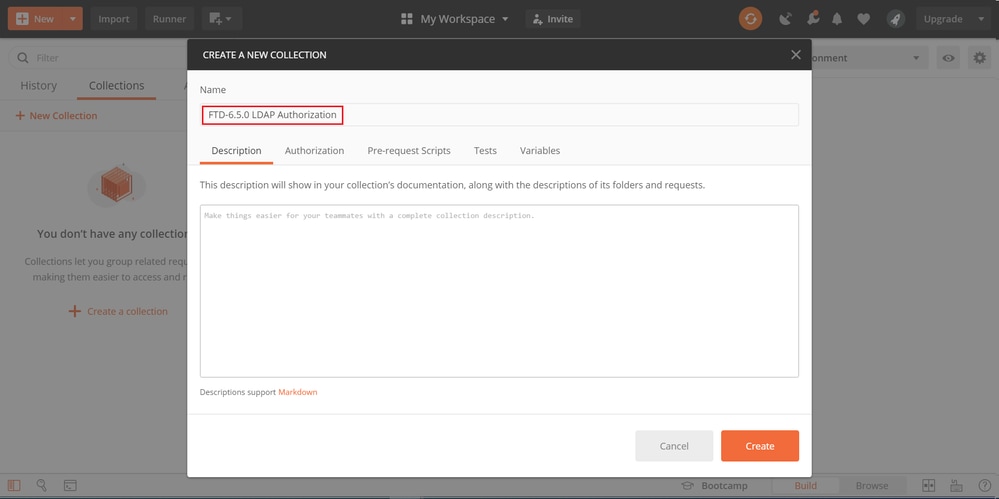

Het bestand bewerken Authorization tabblad en selecteer het type OAuth 2.0

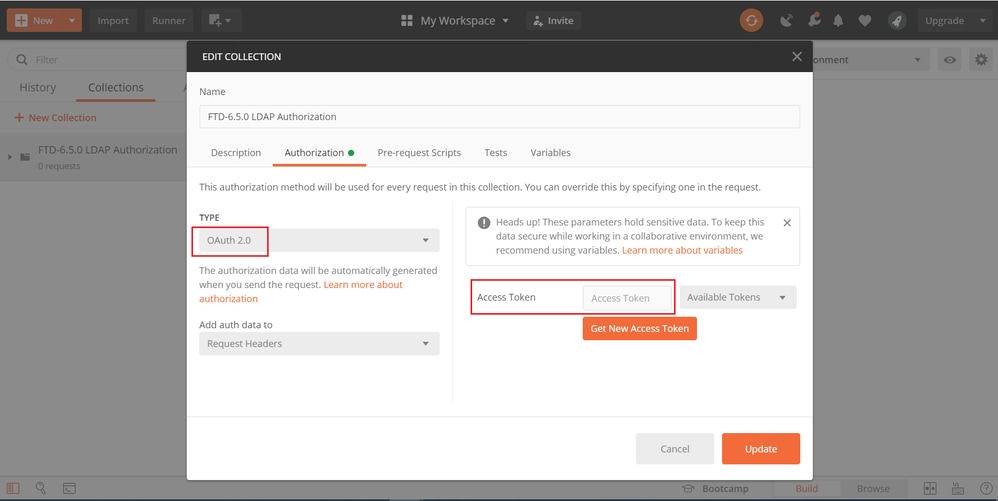

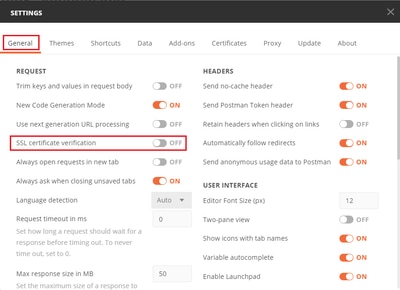

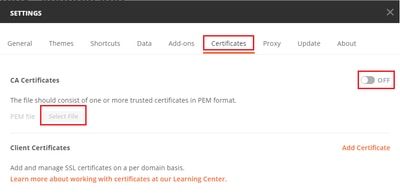

Stap 3. Navigeer naar Bestand > Instellingen, schakel de SSL-certificaatverificatie uit om te voorkomen dat er een SSL-handdruk fout optreedt bij het verzenden van API-aanvragen naar de FTD. Dit gebeurt als het FTD een zelfondertekend certificaat gebruikt.

Het door de FTD gebruikte certificaat kan ook worden toegevoegd als CA-certificaat in het vak Certificaat van de instellingen.

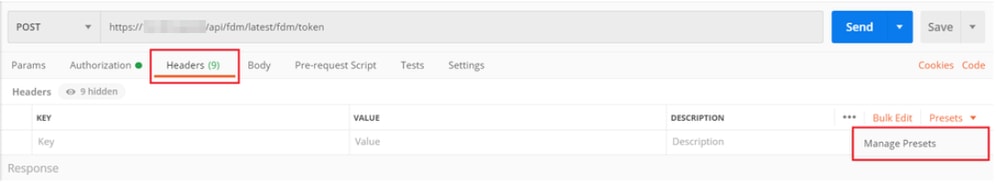

Stap 4. Voeg een nieuwe POST aanvraag Auth toe om een login POST aanvraag te creëren aan de FTD, om het token te krijgen om eventuele POST/GET verzoeken te autoriseren.

Alle Postman verzoeken voor deze collectie moeten het volgende bevatten:

BaseURL: https://<FTD Management IP>/api/fdm/last/

In de aanvraag URL, voeg de basis URL toe met de respectievelijke objecten die moeten worden toegevoegd of aangepast.

Hier wordt een verificatieaanvraag voor een token gemaakt, via https://<FTD Management IP>/API-Explorer. Dit moet worden gecontroleerd op andere objecten en daarvoor moeten de nodige wijzigingen worden aangebracht.

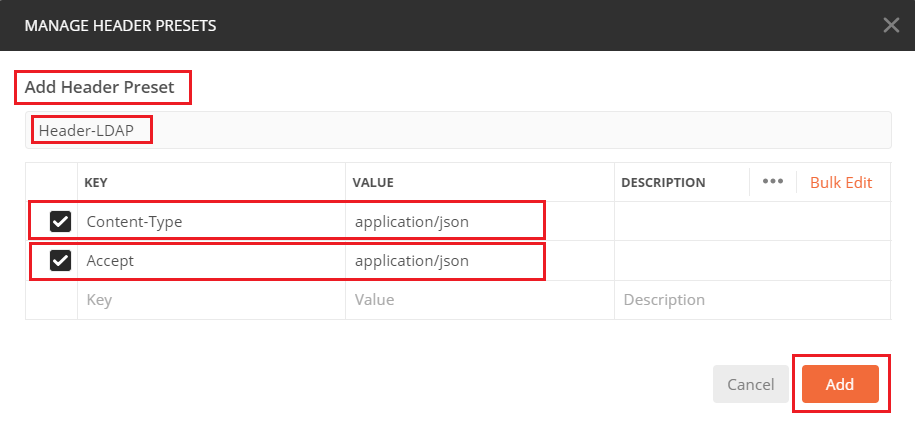

Navigeer naar koppen en klik op Voorinstellingen beheren.

Maak een nieuwe voorgeprogrammeerde Kop-LDAP en voeg het onderstaande Key-Value-paar toe:

| Content-Type | application/json |

| accepteren | application/json |

Voor alle andere aanvragen, navigeer naar de respectievelijke Kop tabbladen en selecteer deze Vooraf ingestelde Kop waarde: Kop-LDAP voor de REST API verzoeken om json als het primaire gegevenstype te gebruiken.

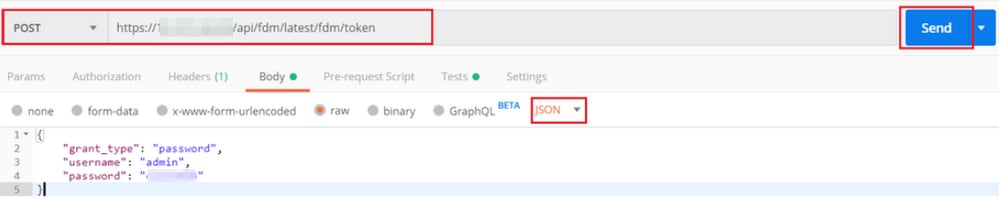

De Body of the POST Verzoek om het token te krijgen moet het volgende bevatten:

| Type | Raw - JSON (application/json) |

| subsidie_type | wachtwoord |

| username | Gebruikersnaam Admin om in te loggen op het FTD |

| wachtwoord | Wachtwoord geassocieerd met de admin-gebruikersaccount |

{

"grant_type": "password",

"username": "admin",

"password": "<enter the password>"

}

Zodra u op verzenden klikt, bevat de inhoud van het antwoord het toegangsteken dat wordt gebruikt om PUT/GET/POST-verzoeken naar het FTD te verzenden.

{

"access_token": "eyJhbGciOiJIUzI1[...output omitted...]dkrJakCXvP4Lyzdr-xap0",

"expires_in": 1800,

"token_type": "Bearer",

"refresh_token":"eyJhbGciOiJIUzI1[...output omitted...]dkrJakCXvP4Lyzdr-xap0",

"refresh_expires_in": 2400

}

Deze token worden vervolgens gebruikt voor de autorisatie van alle volgende aanvragen.

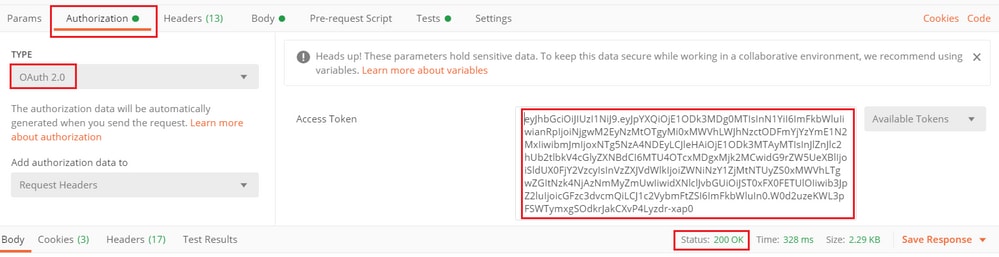

Navigeer naar het tabblad Autorisatie van elk nieuw verzoek en selecteer het volgende:

| Type | OAuth 2.0 |

| Token | Het toegangsteken dat is ontvangen door de aanvraag voor aanmelding na aanmelding uit te voeren |

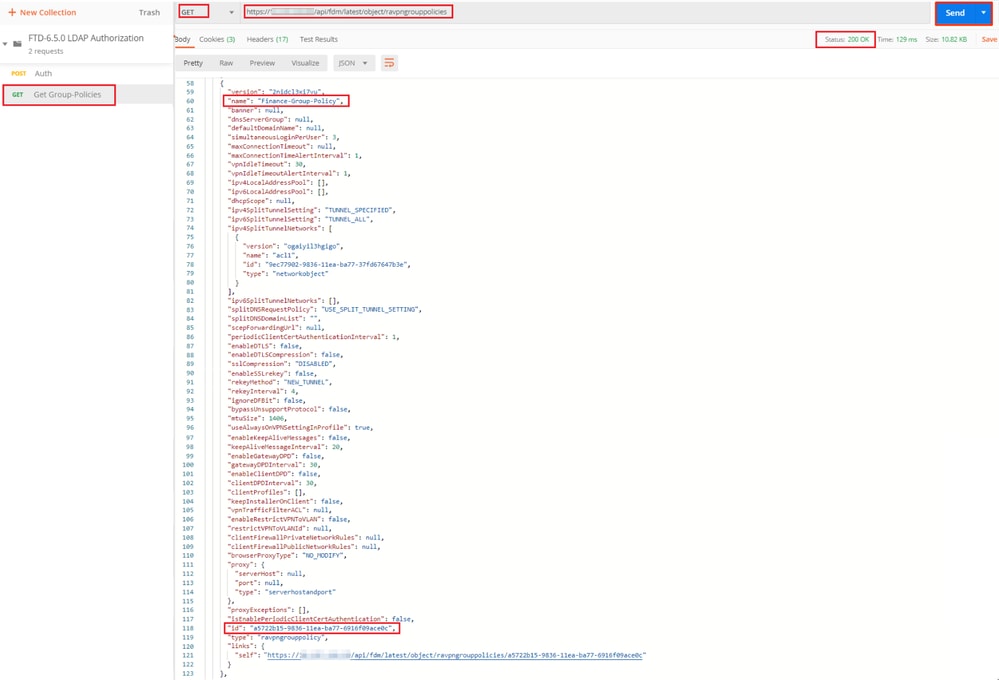

Stap 5. Voeg een nieuw GET aanvraag Get Group-Policies om de Group-Policy status en instellingen te krijgen. Verzamel de naam en id voor elk geconfigureerd Group-Policy (in dit voorbeeld: Finance-Group-Policy, HR-Group-Policy en IT-Group-Policy) om in de volgende stap te gebruiken.

De URL voor het geconfigureerd groepsbeleid is: https://<FTD Management IP>/api/fdm/last/object/ravpngrouppolicies

In het volgende voorbeeld wordt Group-Policy Finance-Group-Policy gemarkeerd.

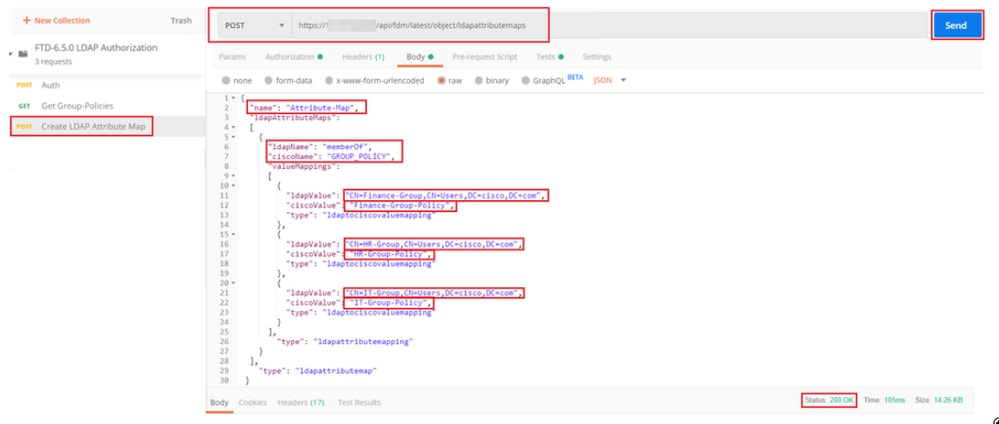

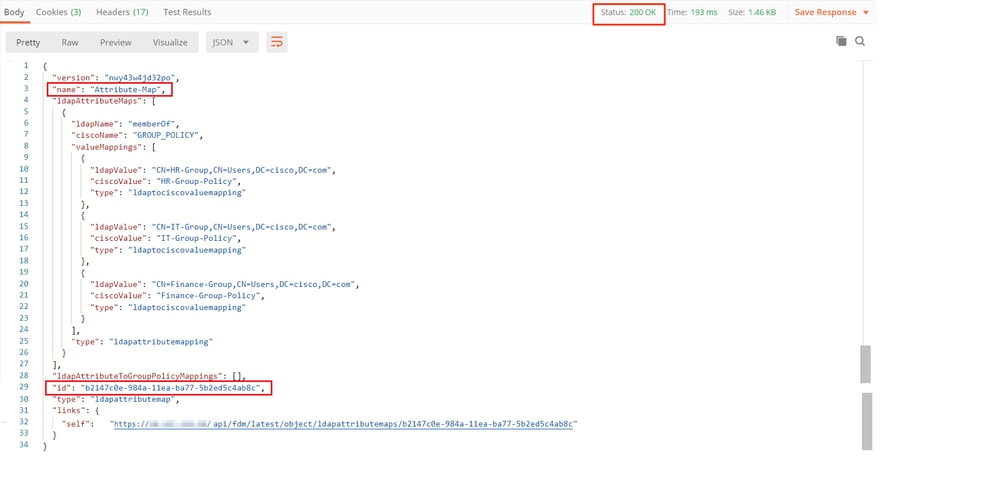

Stap 6. Voeg een nieuwe POST aanvraag Maak LDAP Attribute Map om de LDAP Attribute Map te maken. In dit document wordt het model LdapAttributeMapping gebruikt. Andere modellen hebben ook vergelijkbare bewerkingen en methoden om Attribute map te maken. Voorbeelden voor deze modellen zijn beschikbaar in de api-explorer zoals eerder vermeld in dit document.

De URL voor het posten van de LDAP Attribute Map is: https://<FTD Management IP>/api/fdm/last/object/ldapattributemaps

Het corpus van de POST-aanvraag moet het volgende bevatten:

| naam | Naam voor LDAP Attribute-Map |

| type | ldapattributemapping |

| LDPnaam | lid van |

| CiscoName | GROEP_BELEID |

| LDPwaarde | MemberOfValue voor Gebruiker van AD |

| Cisco-waarde | Groepsbeleidsnaam voor elke gebruikersgroep in FDM |

De hoofdtekst van het POST-verzoek bevat de LDAP Attribute map-informatie die een specifiek Group-Policy toewijst aan een AD-groep op basis van de waarde memberOf:

{

"name": "Attribute-Map",

"ldapAttributeMaps":

[

{

"ldapName": "memberOf",

"ciscoName": "GROUP_POLICY",

"valueMappings":

[

{

"ldapValue": "CN=Finance-Group,CN=Users,DC=cisco,DC=com",

"ciscoValue": "Finance-Group-Policy",

"type": "ldaptociscovaluemapping"

},

{

"ldapValue": "CN=HR-Group,CN=Users,DC=cisco,DC=com",

"ciscoValue": "HR-Group-Policy",

"type": "ldaptociscovaluemapping"

},

{

"ldapValue": "CN=IT-Group,CN=Users,DC=cisco,DC=com",

"ciscoValue": "IT-Group-Policy",

"type": "ldaptociscovaluemapping"

}

],

"type": "ldapattributemapping"

}

],

"type": "ldapattributemap"

}

Opmerking: Het veld memberOf kan met de dsquery-opdracht worden opgehaald van de AD-server of kan worden gehaald uit de LDAP-debugs op de FTD. In de debug logbestanden zoekt u naar memberOf value: field.

Het antwoord op dit POST-verzoek lijkt op de volgende output:

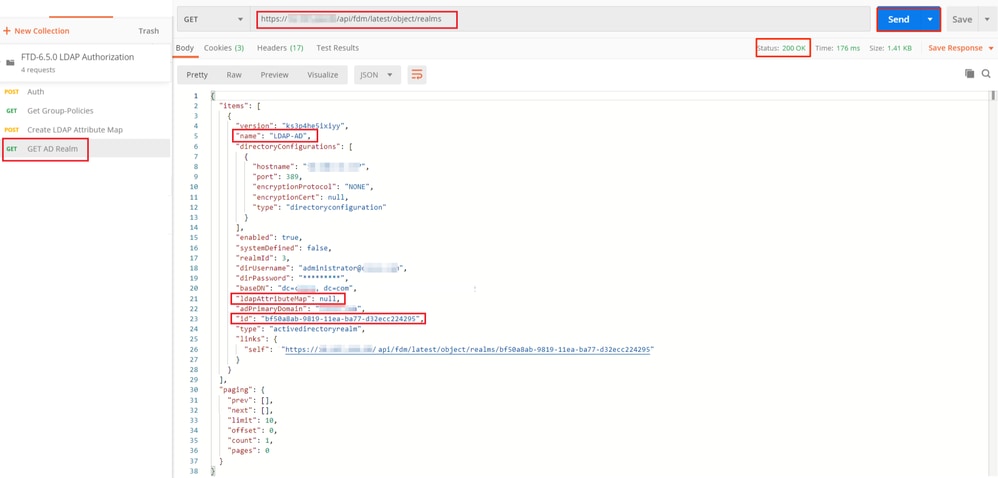

Stap 7. Voeg een nieuw GET-verzoek toe om de huidige AD-realm-configuratie op FDM te verkrijgen.

De URL voor de huidige AD-realmconfiguratie is: https://<FTD Management IP>/api/fdm/last/object/realms

Bericht dat de waarde voor zeer belangrijke ldapAttributeMap ongeldig is.

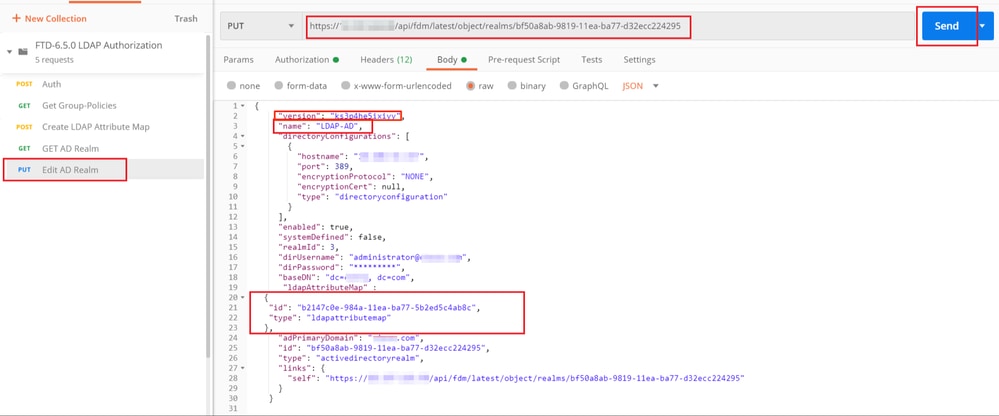

Stap 8. Maak een nieuwe PUT aanvraag om het AD-domein te bewerken. Kopieer de GET response output van de vorige stap en voeg deze toe aan de Body van deze nieuwe PUT request. Deze stap kan worden gebruikt om wijzigingen aan te brengen in de huidige instellingen van AD Realm, bijvoorbeeld: wachtwoord wijzigen, IP-adres of nieuwe waarde toevoegen voor een sleutel zoals ldapAttributeMap in dit geval.

Opmerking: het is belangrijk om de inhoud van de lijst met items te kopiëren in plaats van de hele GET response-output. De URL van het verzoek voor het PUT-verzoek moet worden toegevoegd aan de item-id van het object waarvoor wijzigingen worden aangebracht. In dit voorbeeld is de waarde: bf50a8ab-9819-11ea-ba77-d32ecc224295

De URL voor het bewerken van de huidige AD-realmconfiguratie is: https://<FTD Management IP>/api/fdm/last/object/realms/<realm ID>

De tekst van het PUT request dient het volgende te bevatten:

| versie | versie die is verkregen uit antwoord op vorige GET-aanvraag |

| id | id verkregen uit reactie op eerder GET verzoek |

| Videoscape AttributeMap | ldap-id van Response of Create LDAP Attribute Map-verzoek |

De body voor de configuratie in dit voorbeeld is:

{

"version": "ks3p4he5ixiyy",

"name": "LDAP-AD",

"directoryConfigurations": [

{

"hostname": "<IP Address>",

"port": 389,

"encryptionProtocol": "NONE",

"encryptionCert": null,

"type": "directoryconfiguration"

}

],

"enabled": true,

"systemDefined": false,

"realmId": 3,

"dirUsername": "administrator@example.com",

"dirPassword": "*********",

"baseDN": "dc=example, dc=com",

"ldapAttributeMap" :

{

"id": "b2147c0e-984a-11ea-ba77-5b2ed5c4ab8c",

"type": "ldapattributemap"

},

"adPrimaryDomain": "example.com",

"id": "bf50a8ab-9819-11ea-ba77-d32ecc224295",

"type": "activedirectoryrealm",

"links": {

"self": "https://

/api/fdm/latest/object/realms/bf50a8ab-9819-11ea-ba77-d32ecc224295"

}

}

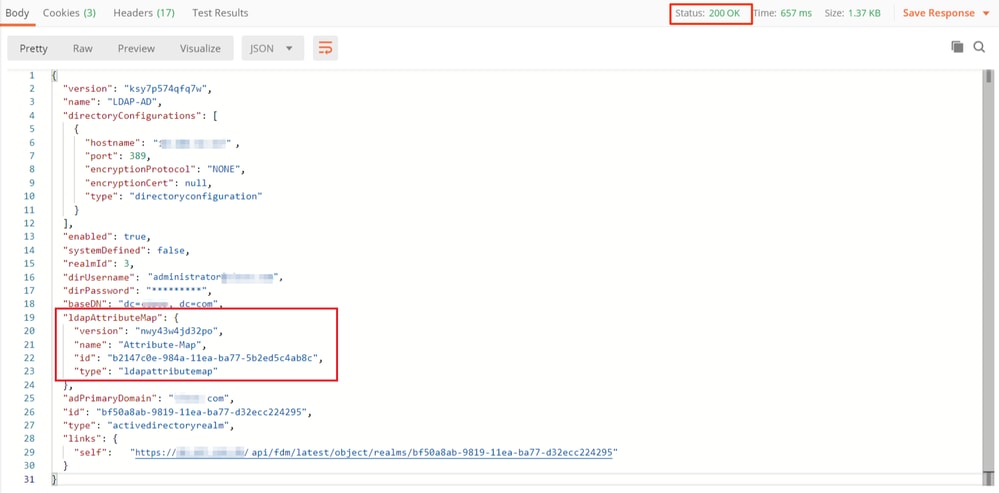

Controleer of de ldapAttributeMap-id overeenkomt in het antwoordorgaan voor dit verzoek.

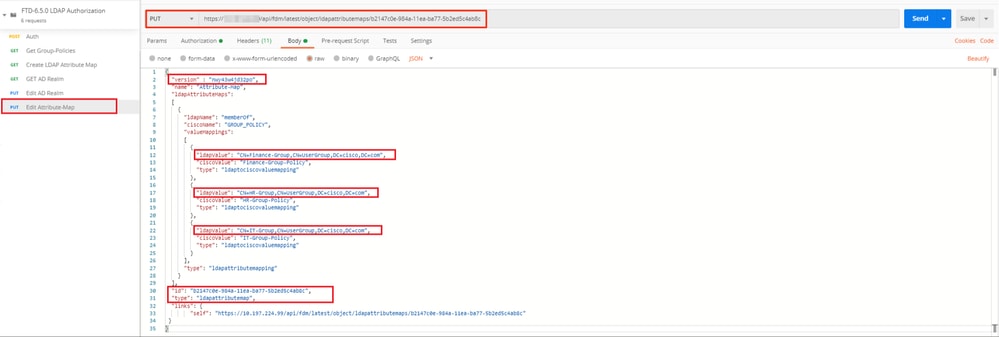

(Optioneel). De LDAP attributenkaart kan met PUT verzoeken worden gewijzigd. Maak een nieuwe PUT aanvraag Bewerk Attribute-Map en breng wijzigingen aan zoals de naam van de Attribute-Map of memberOf waarde. T

In het volgende voorbeeld is de waarde van ldapvalue gewijzigd van CN=User naar CN=UserGroup voor alle drie de groepen.

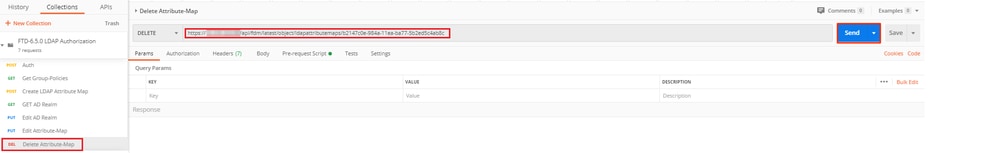

(Optioneel). Als u een bestaande LDAP Attribute-Map wilt verwijderen, maakt u een Delete Verzoek Delete Attribute-Map. Neem de map-id van de vorige HTTP-respons op en voeg deze toe met de basis-URL van het verwijderingsverzoek.

Opmerking: Als het attribuut memberOf spaties bevat, moet het URL zijn gecodeerd voor de Web Server om het te parseren. Anders wordt een 400 Slecht Verzoek HTTP-antwoord ontvangen. Voor een string die spaties met witte spaties bevat, kan "%20" of "+" gebruikt worden om deze fout te voorkomen.

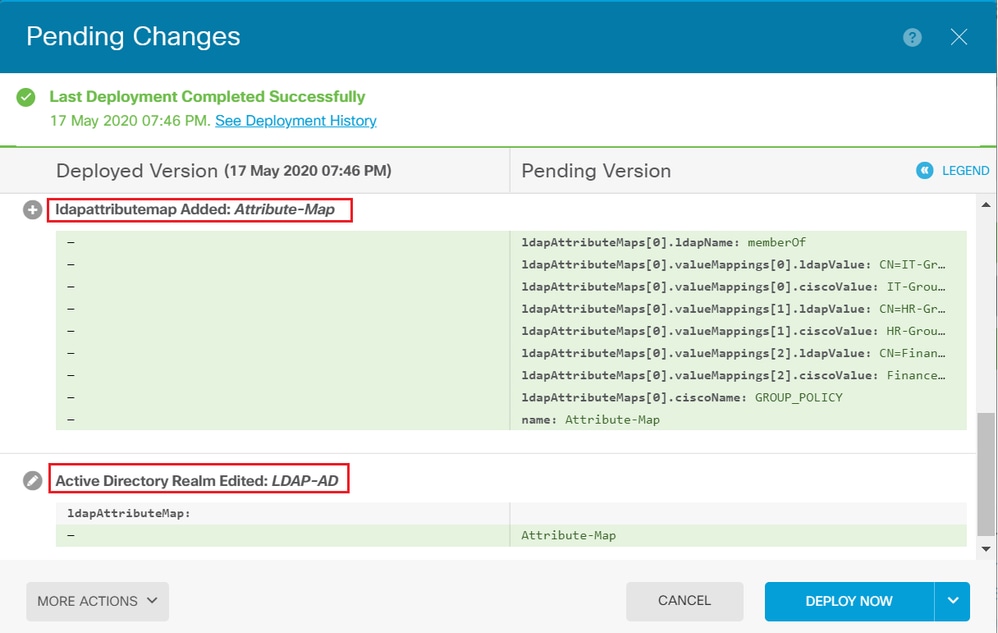

Stap 9. Navigeer terug naar FDM, selecteer het implementatiepictogram en klik op Nu implementeren.

Verifiëren

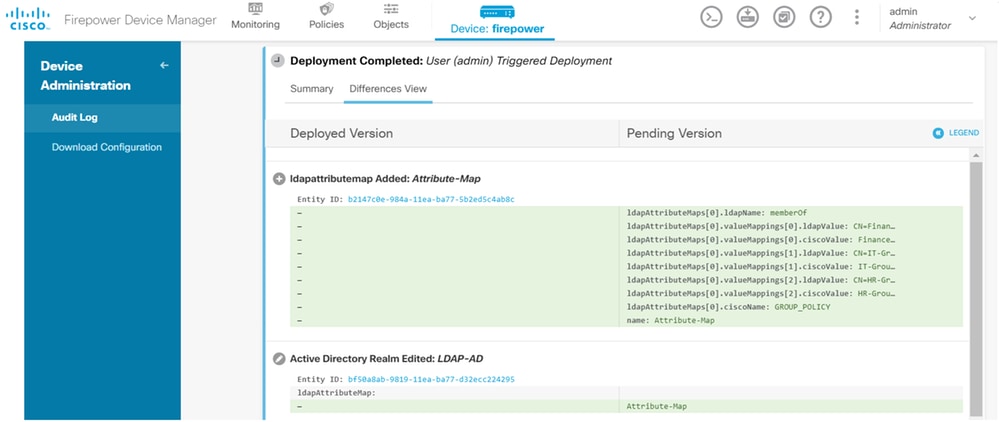

De implementatiewijzigingen kunnen worden geverifieerd in de sectie Implementatiegeschiedenis van de FDM.

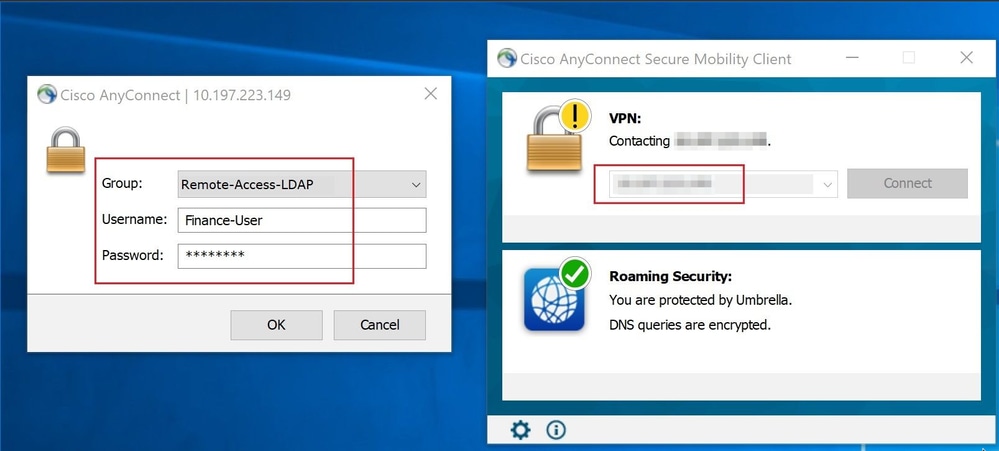

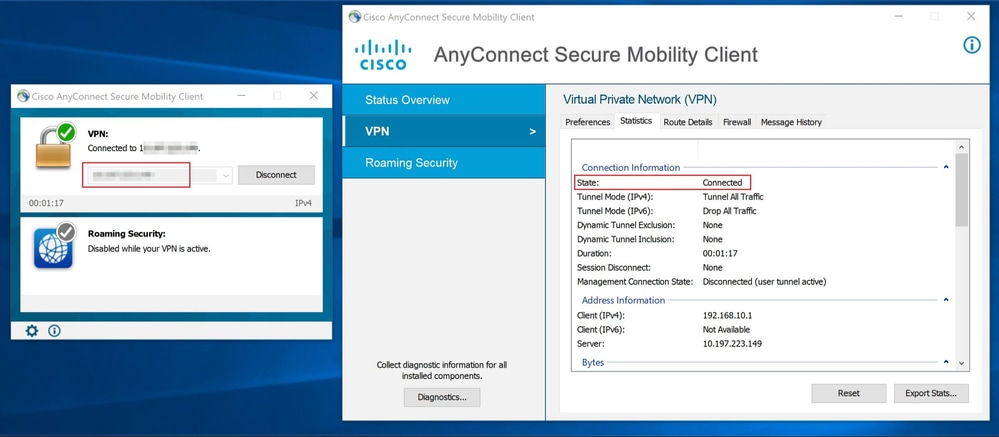

Om deze configuratie te testen, specificeert u de AD-referenties in de velden Gebruikersnaam en Wachtwoord.

Wanneer een gebruiker die tot de AD-groep Finance-Group behoort probeert in te loggen, is de poging succesvol zoals verwacht.

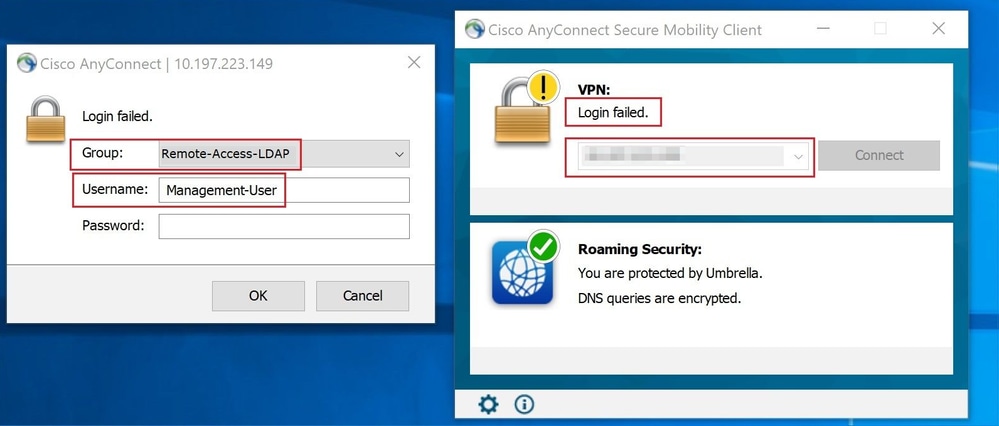

Wanneer een gebruiker die behoort tot de Management-Group in AD probeert verbinding te maken met Connection-Profile Remote-Access-LDAP, omdat geen LDAP Attribute Map een match heeft teruggegeven, is het Group-Policy dat door deze gebruiker op de FTD wordt geërfd NOACCESS dat VPN-simultane-logins op waarde 0 heeft ingesteld. De inlogpoging voor deze gebruiker mislukt dus.

De configuratie kan worden geverifieerd met de volgende showopdrachten van de FTD CLI:

firepower# show vpn-sessiondb anyconnect Session Type: AnyConnect Username : Finance-User Index : 26 Assigned IP : 192.168.10.1 Public IP : 10.1.1.1 Protocol : AnyConnect-Parent SSL-Tunnel License : AnyConnect Premium Encryption : AnyConnect-Parent: (1)none SSL-Tunnel: (1)AES-GCM-256 Hashing : AnyConnect-Parent: (1)none SSL-Tunnel: (1)SHA384 Bytes Tx : 22491197 Bytes Rx : 14392 Group Policy : Finance-Group-Policy Tunnel Group : Remote-Access-LDAP Login Time : 11:14:43 UTC Sat Oct 12 2019 Duration : 0h:02m:09s Inactivity : 0h:00m:00s VLAN Mapping : N/A VLAN : none Audt Sess ID : 000000000001a0005da1b5a3 Security Grp : none Tunnel Zone : 0

firepower# show run aaa-server LDAP-AD aaa-server LDAP-AD protocol ldap realm-id 3 aaa-server AD1 host 192.168.1.1 server-port 389 ldap-base-dn dc=example, dc=com ldap-scope subtree ldap-login-password ***** ldap-login-dn Administrator@example.com server-type auto-detect ldap-attribute-map Attribute-Map

firepower# show run ldap attribute-map ldap attribute-map Attribute-Map map-name memberOf Group-Policy map-value memberOf CN=Finance-Group,CN=Users,DC=cisco,DC=com Finance-Group-Policy map-value memberOf CN=HR-Group,CN=Users,DC=cisco,DC=com HR-Group-Policy map-value memberOf CN=IT-Group,CN=Users,DC=cisco,DC=com IT-Group-Policy

Problemen oplossen

Een van de meest voorkomende problemen bij het configureren van REST API is om het token van tijd tot tijd te vernieuwen. De symbolische verlooptijd wordt gegeven in het antwoord op het verzoek om toestemming. Als deze tijd verstrijkt, kan een extra verversen token voor een langere tijd worden gebruikt. Als het verversen-token ook verloopt, moet er een nieuw autorisatieverzoek worden verstuurd naar een nieuw toegangstoken.

N.B.: Raadpleeg Belangrijke informatie over debug-opdrachten voordat u debug-opdrachten gebruikt.

U kunt verschillende debug-niveaus instellen. Standaard wordt niveau 1 gebruikt. Als u het debug-niveau wijzigt, kan de hoeveelheid debug-informatie toenemen. Wees hier voorzichtig mee, vooral in productieomgevingen.

De volgende debugs op de FTD CLI zou nuttig zijn bij problemen met betrekking tot LDAP Attribute Map

debug ldap 255

debug webvpn condition user <username> debug webvpn anyconnect 255

debug aaa common 127

In dit voorbeeld. de volgende debugs werden verzameld om de informatie aan te tonen die van de AD server werd ontvangen toen de testgebruikers noemden alvorens te verbinden.

LDAP-debugs voor Finance-User:

[48] Session Start

[48] New request Session, context 0x00002b0482c2d8e0, reqType = Authentication

[48] Fiber started

[48] Creating LDAP context with uri=ldap://192.168.1.1:389

[48] Connect to LDAP server: ldap://192.168.1.1:389, status = Successful

[48] supportedLDAPVersion: value = 3

[48] supportedLDAPVersion: value = 2

[48] LDAP server192.168.1.1 is Active directory

[48] Binding as Administrator@cisco.com

[48] Performing Simple authentication for Administrator@example.com to192.168.1.1

[48] LDAP Search:

Base DN = [dc=cisco, dc=com]

Filter = [sAMAccountName=Finance-User]

Scope = [SUBTREE]

[48] User DN = [CN=Finance-User,OU=Finance,OU=VPN,DC=cisco,DC=com]

[48] Talking to Active Directory server 192.168.1.1

[48] Reading password policy for Finance-User, dn:CN=Finance-User,OU=Finance,OU=VPN,DC=cisco,DC=com

[48] Read bad password count 0

[48] Binding as Finance-User

[48] Performing Simple authentication for Finance-User to 192.168.1.1

[48] Processing LDAP response for user Finance-User

[48] Message (Finance-User):

[48] Authentication successful for Finance-User to 192.168.1.1

[48] Retrieved User Attributes:

[48] objectClass: value = top

[48] objectClass: value = person

[48] objectClass: value = organizationalPerson

[48] objectClass: value = user

[48] cn: value = Finance-User

[48] givenName: value = Finance-User

[48] distinguishedName: value = CN=Finance-User,OU=Finance,OU=VPN,DC=cisco,DC=com

[48] instanceType: value = 4

[48] whenCreated: value = 20191011094454.0Z

[48] whenChanged: value = 20191012080802.0Z

[48] displayName: value = Finance-User

[48] uSNCreated: value = 16036

[48] memberOf: value = CN=Finance-Group,CN=Users,DC=cisco,DC=com

[48] mapped to Group-Policy: value = Finance-Group-Policy

[48] mapped to LDAP-Class: value = Finance-Group-Policy

[48] memberOf: value = CN=Users,CN=Builtin,DC=cisco,DC=com

[48] mapped to Group-Policy: value = CN=Users,CN=Builtin,DC=cisco,DC=com

[48] mapped to LDAP-Class: value = CN=Users,CN=Builtin,DC=cisco,DC=com

[48] uSNChanged: value = 16178

[48] name: value = Finance-User

[48] objectGUID: value = .J.2...N....X.OQ

[48] userAccountControl: value = 512

[48] badPwdCount: value = 0

[48] codePage: value = 0

[48] countryCode: value = 0

[48] badPasswordTime: value = 0

[48] lastLogoff: value = 0

[48] lastLogon: value = 0

[48] pwdLastSet: value = 132152606948243269

[48] primaryGroupID: value = 513

[48] objectSid: value = .............B...a5/ID.dT...

[48] accountExpires: value = 9223372036854775807

[48] logonCount: value = 0

[48] sAMAccountName: value = Finance-User

[48] sAMAccountType: value = 805306368

[48] userPrincipalName: value = Finance-User@cisco.com

[48] objectCategory: value = CN=Person,CN=Schema,CN=Configuration,DC=cisco,DC=com

[48] dSCorePropagationData: value = 20191011094757.0Z

[48] dSCorePropagationData: value = 20191011094614.0Z

[48] dSCorePropagationData: value = 16010101000000.0Z

[48] lastLogonTimestamp: value = 132153412825919405

[48] Fiber exit Tx=538 bytes Rx=2720 bytes, status=1

[48] Session End

LDAP-debugs voor Management-User:

[51] Session Start

[51] New request Session, context 0x00002b0482c2d8e0, reqType = Authentication

[51] Fiber started

[51] Creating LDAP context with uri=ldap://192.168.1.1:389

[51] Connect to LDAP server: ldap://192.168.1.1:389, status = Successful

[51] supportedLDAPVersion: value = 3

[51] supportedLDAPVersion: value = 2

[51] LDAP server 192.168.1.1 is Active directory

[51] Binding as Administrator@cisco.com

[51] Performing Simple authentication for Administrator@example.com to 192.168.1.1

[51] LDAP Search:

Base DN = [dc=cisco, dc=com]

Filter = [sAMAccountName=Management-User]

Scope = [SUBTREE]

[51] User DN = [CN=Management-User,OU=Management,OU=VPN,DC=cisco,DC=com]

[51] Talking to Active Directory server 192.168.1.1

[51] Reading password policy for Management-User, dn:CN=Management-User,OU=Management,OU=VPN,DC=cisco,DC=com

[51] Read bad password count 0

[51] Binding as Management-User

[51] Performing Simple authentication for Management-User to 192.168.1.1

[51] Processing LDAP response for user Management-User

[51] Message (Management-User):

[51] Authentication successful for Management-User to 192.168.1.1

[51] Retrieved User Attributes:

[51] objectClass: value = top

[51] objectClass: value = person

[51] objectClass: value = organizationalPerson

[51] objectClass: value = user

[51] cn: value = Management-User

[51] givenName: value = Management-User

[51] distinguishedName: value = CN=Management-User,OU=Management,OU=VPN,DC=cisco,DC=com

[51] instanceType: value = 4

[51] whenCreated: value = 20191011095036.0Z

[51] whenChanged: value = 20191011095056.0Z

[51] displayName: value = Management-User

[51] uSNCreated: value = 16068

[51] memberOf: value = CN=Management-Group,CN=Users,DC=cisco,DC=com

[51] mapped to Group-Policy: value = CN=Management-Group,CN=Users,DC=cisco,DC=com

[51] mapped to LDAP-Class: value = CN=Management-Group,CN=Users,DC=cisco,DC=com

[51] memberOf: value = CN=Users,CN=Builtin,DC=cisco,DC=com

[51] mapped to Group-Policy: value = CN=Users,CN=Builtin,DC=cisco,DC=com

[51] mapped to LDAP-Class: value = CN=Users,CN=Builtin,DC=cisco,DC=com

[51] uSNChanged: value = 16076

[51] name: value = Management-User

[51] objectGUID: value = i._(.E.O.....Gig

[51] userAccountControl: value = 512

[51] badPwdCount: value = 0

[51] codePage: value = 0

[51] countryCode: value = 0

[51] badPasswordTime: value = 0

[51] lastLogoff: value = 0

[51] lastLogon: value = 0

[51] pwdLastSet: value = 132152610365026101

[51] primaryGroupID: value = 513

[51] objectSid: value = .............B...a5/ID.dW...

[51] accountExpires: value = 9223372036854775807

[51] logonCount: value = 0

[51] sAMAccountName: value = Management-User

[51] sAMAccountType: value = 805306368

[51] userPrincipalName: value = Management-User@cisco.com

[51] objectCategory: value = CN=Person,CN=Schema,CN=Configuration,DC=cisco,DC=com

[51] dSCorePropagationData: value = 20191011095056.0Z

[51] dSCorePropagationData: value = 16010101000000.0Z

[51] Fiber exit Tx=553 bytes Rx=2688 bytes, status=1

[51] Session End

Gerelateerde informatie

Neem voor extra assistentie contact op met het Cisco Technical Assistance Center (TAC). Een geldig ondersteuningscontract is vereist: Cisco’s wereldwijde contactgegevens voor ondersteuning.

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

1.0 |

07-Jul-2023 |

Eerste vrijgave |

Bijgedragen door Cisco-engineers

- Tazy KhanTAC Engineer

- Sindhuja RaoTAC Engineer

- Angel OrtizTechnisch leider

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback