Inleiding

Dit document beschrijft het upgradeproces voor een Cisco Secure Firewall Threat Defence in High Availability-software die wordt beheerd door een Firewall Management Center.

Voorwaarden

Vereisten

Cisco raadt u aan kennis van deze onderwerpen te hebben:

- Concepten en configuratie met hoge beschikbaarheid (HA)

- Configuratie van Secure Firewall Management Center (FMC)

- Cisco Secure Firewall Threat Defence (FTD)-configuratie

Gebruikte componenten

De informatie in dit document is gebaseerd op:

- Virtual Firewall Management Center (FMC), versie 7.2.4

- Virtual Cisco Firewall Threat Defence (FTD), versie 7.0.1

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Overzicht

Het VCC werkt door een peer per keer te upgraden. Eerst de Standby-modus, dan de Active-modus, een failover uitvoeren voordat de Active upgrade voltooid is.

Achtergrondinformatie

Upgradepakket moet vóór de upgrade worden gedownload van software.cisco.com.

Op CLI clish, voer de show high-Availability Config-opdracht in het actieve FTD uit om de status van de High Availability te controleren.

> show high-availability config

Failover On

Failover unit Secondary

Failover LAN Interface: FAILOVER_LINK GigabitEthernet0/0 (up)

Reconnect timeout 0:00:00

Unit Poll frequency 1 seconds, holdtime 15 seconds

Interface Poll frequency 5 seconds, holdtime 25 seconds

Interface Policy 1

Monitored Interfaces 3 of 1285 maximum

MAC Address Move Notification Interval not set

failover replication http

Version: Ours 9.16(2)5, Mate 9.16(2)5

Serial Number: Ours 9AJJSEGJS2T, Mate 9AVLW3FSSK8

Last Failover at: 00:37:48 UTC Jul 20 2023

This host: Secondary - Standby Ready

Active time: 4585 (sec)

slot 0: ASAv hw/sw rev (/9.16(2)5) status (Up Sys)

Interface INSIDE (10.10.153.2): Normal (Monitored)

Interface diagnostic (0.0.0.0): Normal (Waiting)

Interface OUTSIDE (10.20.153.2): Normal (Monitored)

slot 1: snort rev (1.0) status (up)

slot 2: diskstatus rev (1.0) status (up)

Other host: Primary - Active

Active time: 60847 (sec)

Interface INSIDE (10.10.153.1): Normal (Monitored)

Interface diagnostic (0.0.0.0): Normal (Waiting)

Interface OUTSIDE (10.20.153.1): Normal (Monitored)

slot 1: snort rev (1.0) status (up)

slot 2: diskstatus rev (1.0) status (up)

Stateful Failover Logical Update Statistics

Link : FAILOVER_LINK GigabitEthernet0/0 (up)

Stateful Obj xmit xerr rcv rerr

General 9192 0 10774 0

sys cmd 9094 0 9092 0

…

Rule DB B-Sync 0 0 0 0

Rule DB P-Sync 0 0 204 0

Rule DB Delete 0 0 1 0

Logical Update Queue Information

Cur Max Total

Recv Q: 0 9 45336

Xmit Q: 0 11 11572

Als er geen fouten zichtbaar zijn, gaat u verder met de upgrade.

Configureren

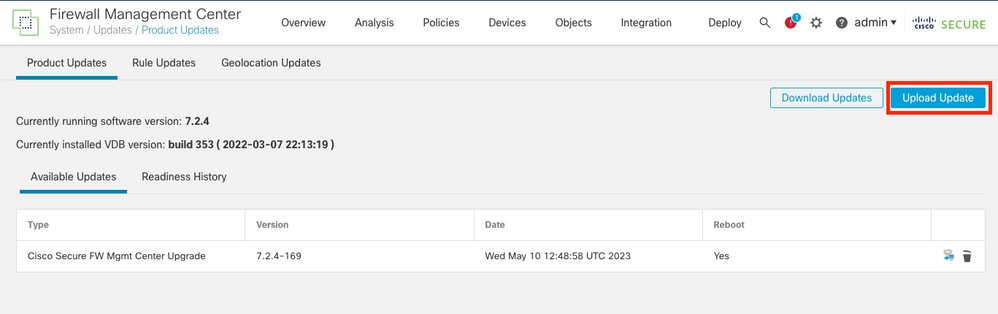

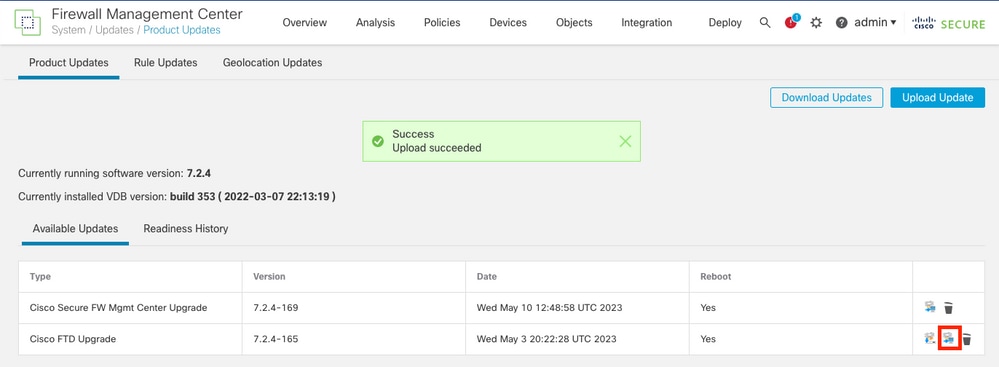

Stap 1. Uploadupgrade-pakket

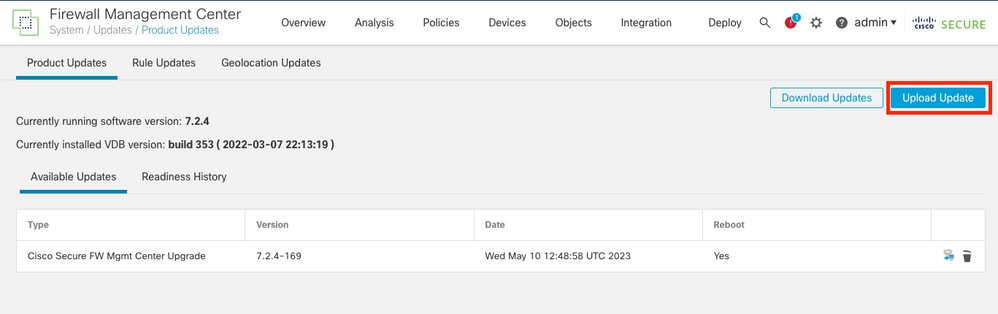

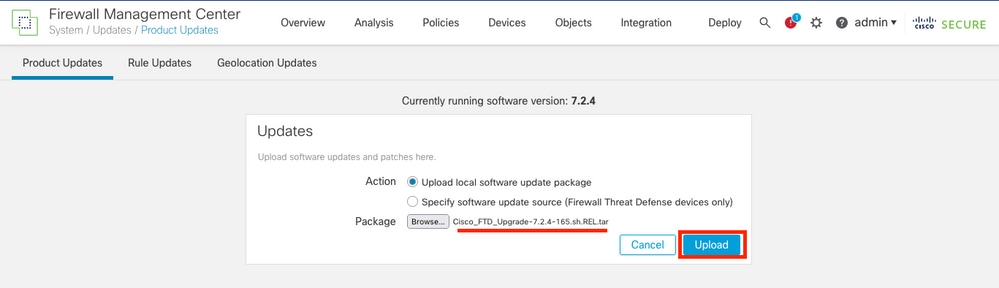

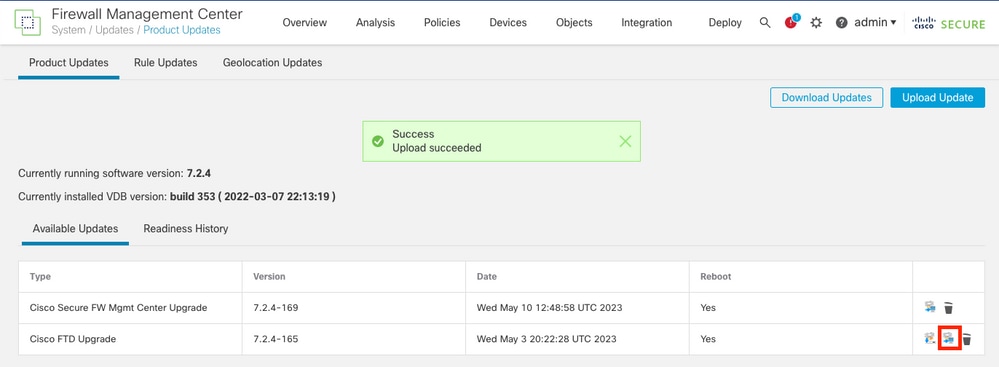

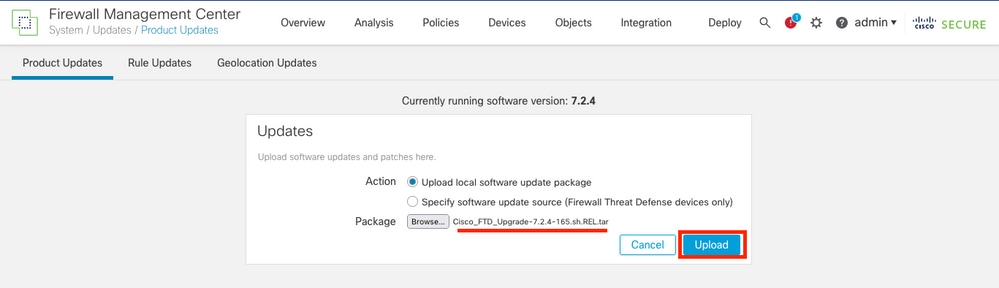

- Upload het FTD-upgradepakket naar het FMC via de grafische gebruikersinterface (GUI).

Dit moet eerder worden gedownload van de Cisco-softwaresite op basis van het FTD-model en de gewenste versie.

Waarschuwing: zorg ervoor dat de FMC-versie hoger of gelijk is aan de te upgraden nieuwe FTD-versie.

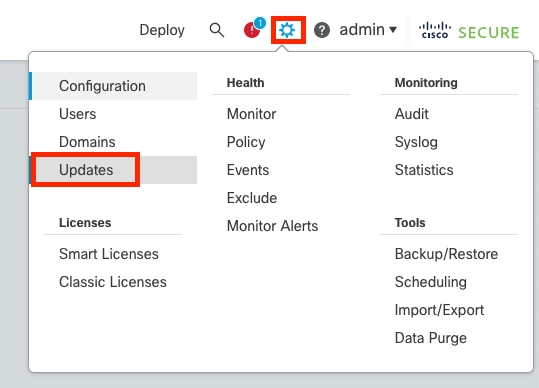

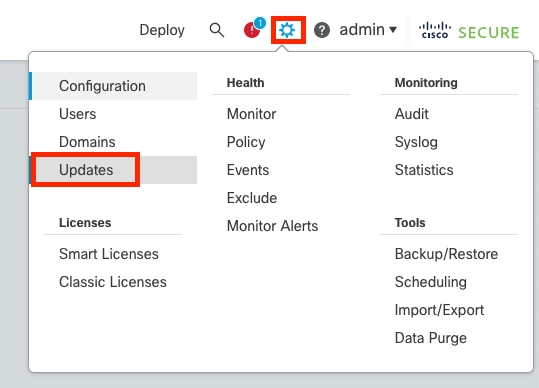

Systeem > updates

- Blader naar de eerder gedownloade afbeelding en selecteer vervolgens Upload.

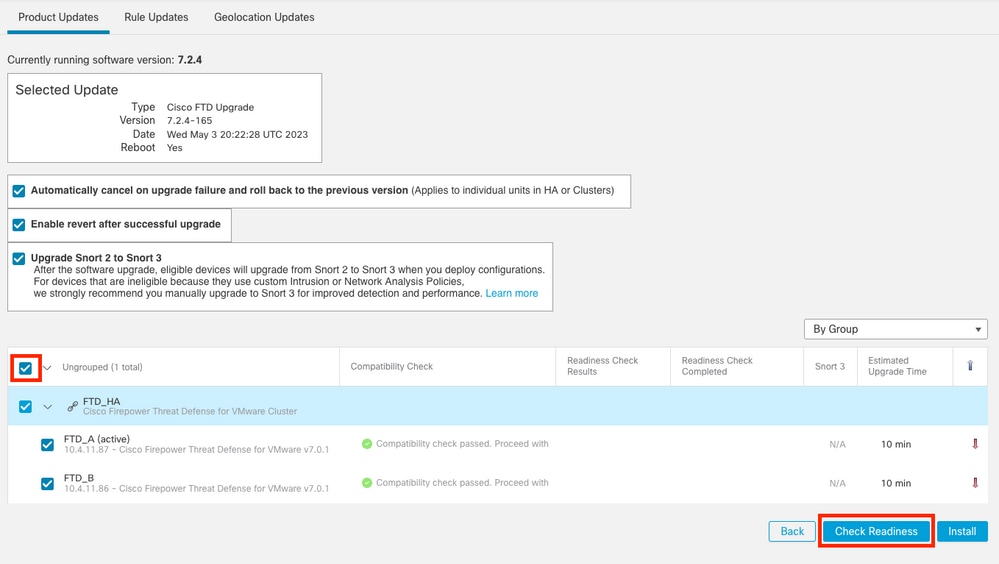

Stap 2. Gereedheid controleren

De controles van de bereidheid bevestigen of de apparaten klaar zijn om met verbetering te werk te gaan.

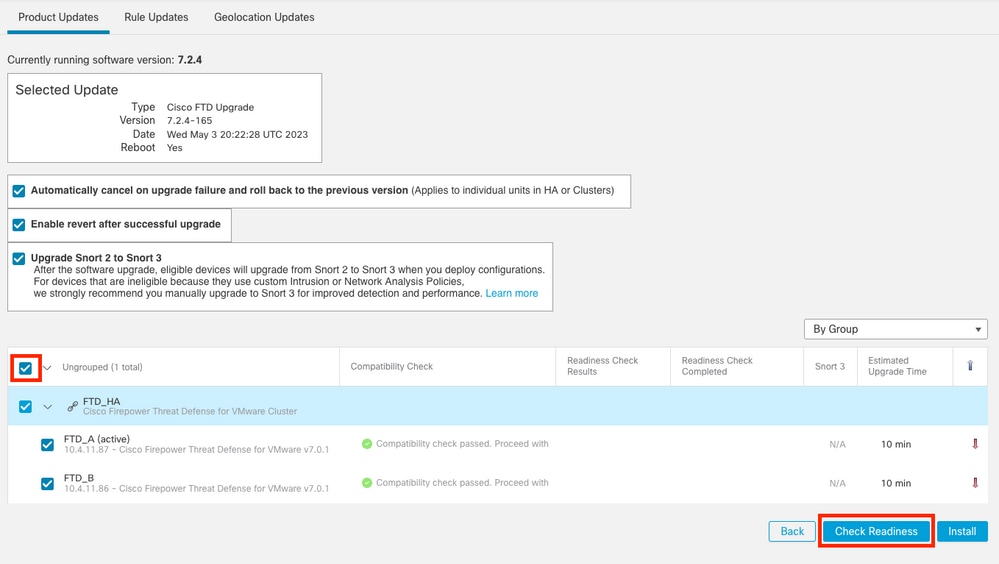

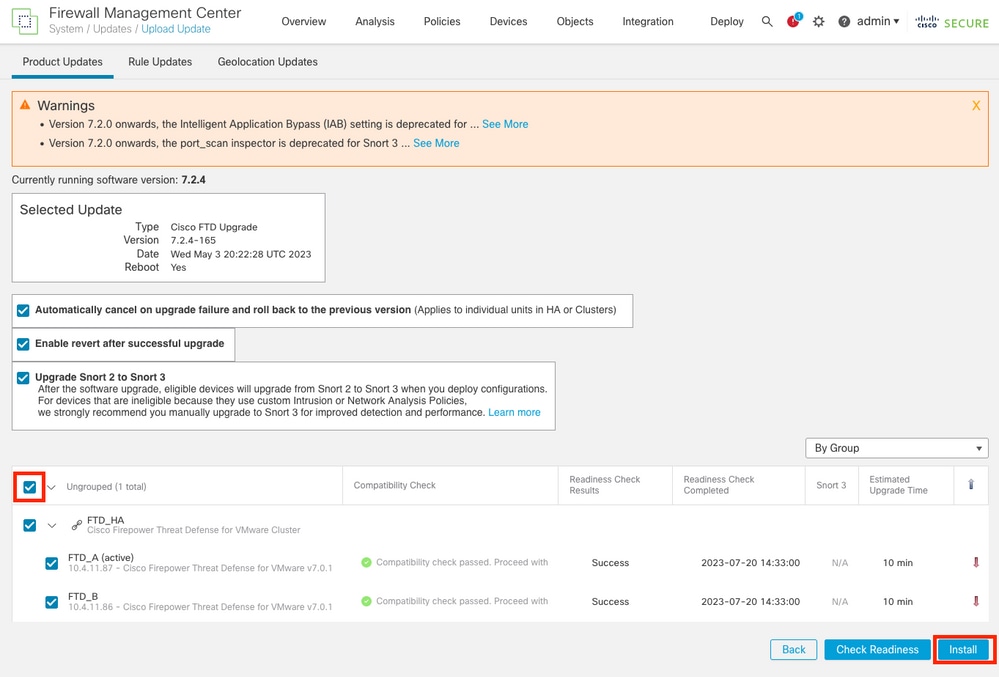

- Selecteer de optie Installeren in het juiste upgradepakket.

Selecteer de gewenste upgrade. In dit geval is de selectie bedoeld voor:

- Annuleert automatisch bij een upgrade-fout en keert u terug naar de vorige versie.

- Schakel terugzetten na succesvolle upgrade in.

- Upgradesneltoets 2 naar sneltoets 3.

- Selecteer de HA-groep van FTD's en klik op Gereedheid controleren.

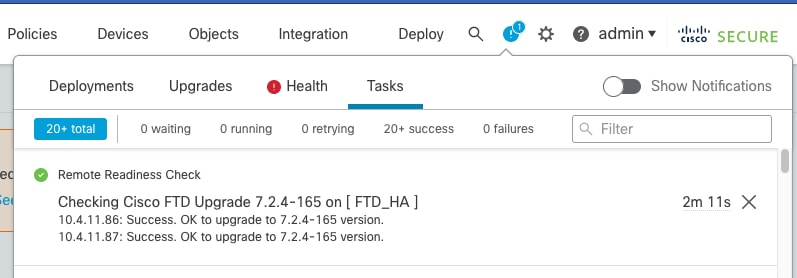

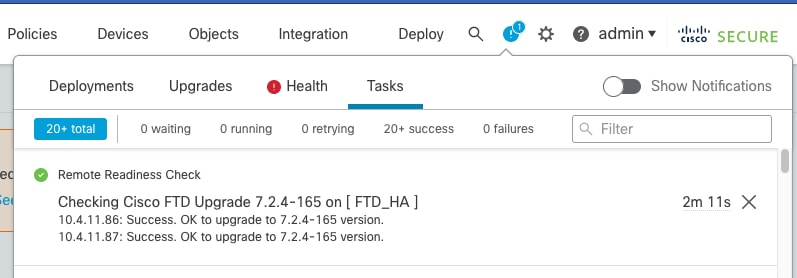

De voortgang kan worden gecontroleerd in het berichtencentrum Berichten > Taken.

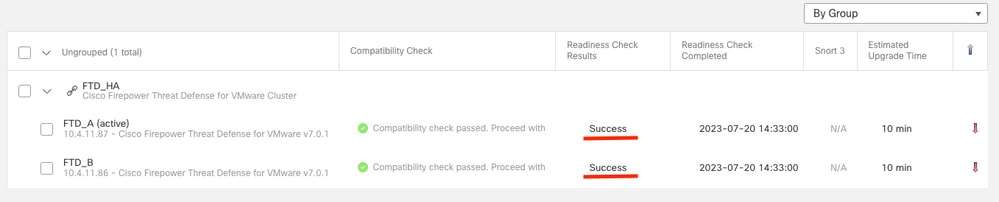

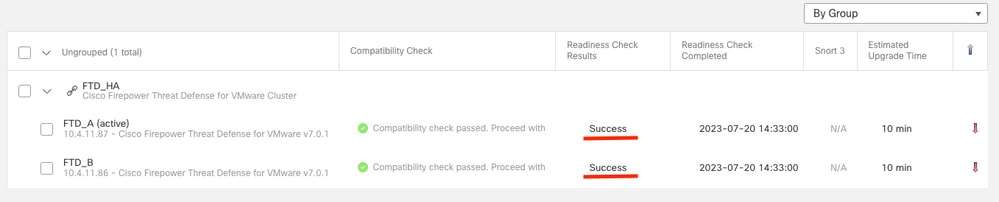

Wanneer de gereedheidscontrole voltooid is in zowel FTD als Resultaat is Success, kan de upgrade worden uitgevoerd.

Stap 3. Upgrade FTD in hoge beschikbaarheid

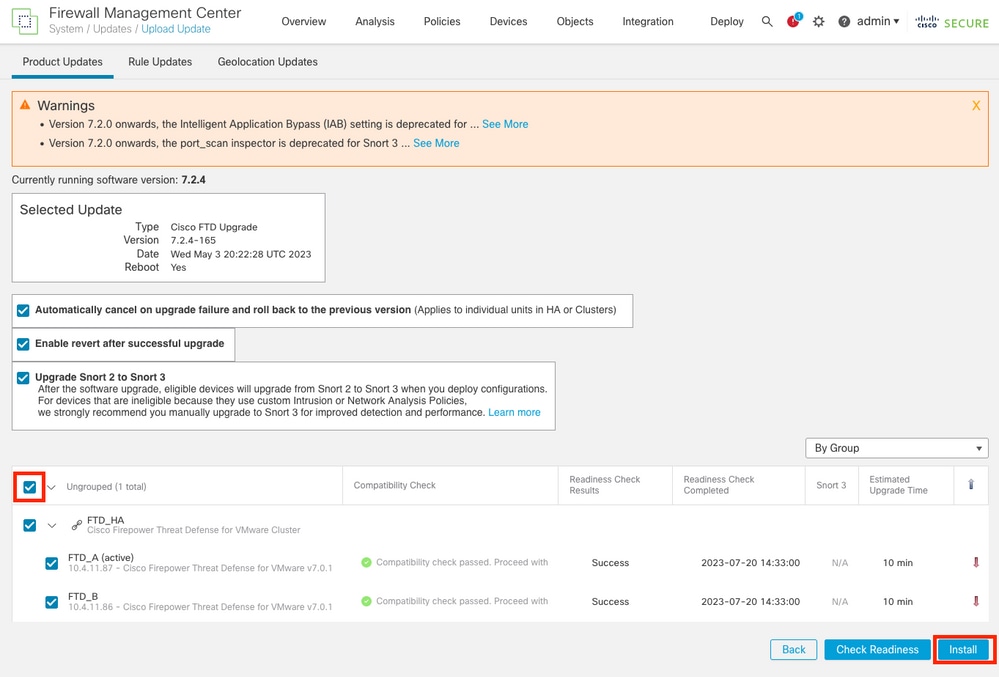

- Selecteer het HA-paar en klik op Installeren.

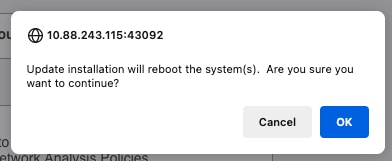

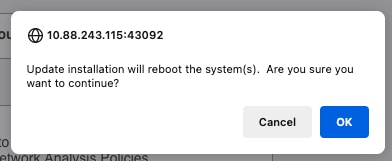

Waarschuwing om door te gaan met de upgrade, het systeem wordt opnieuw opgestart om de upgrade te voltooien. Selecteer OK.

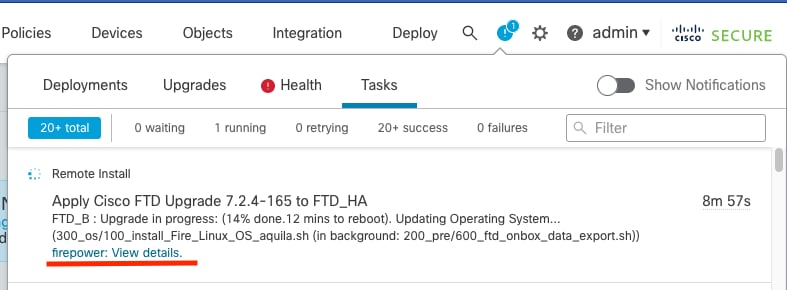

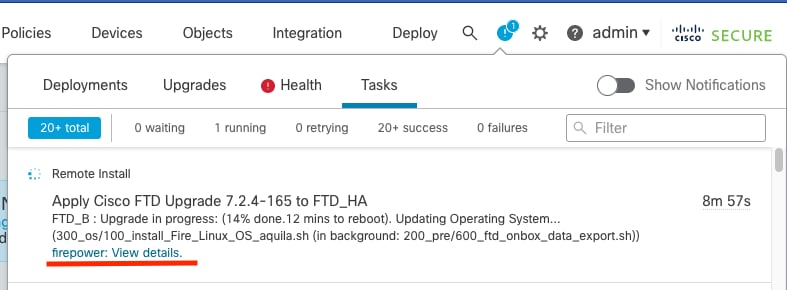

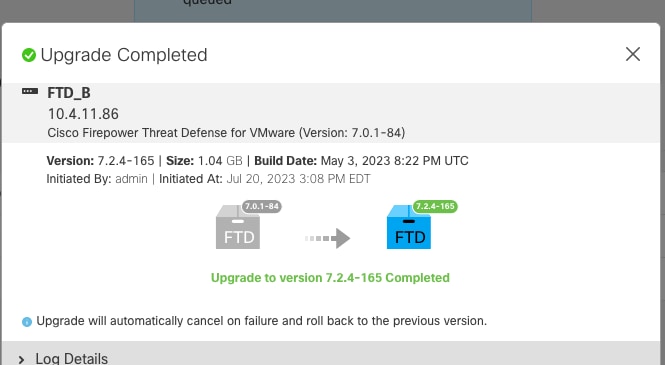

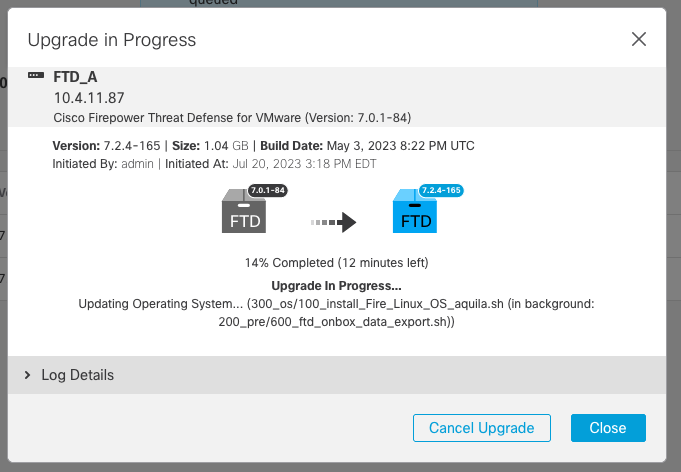

De voortgang kan worden gecontroleerd in het berichtencentrum Berichten > Taken.

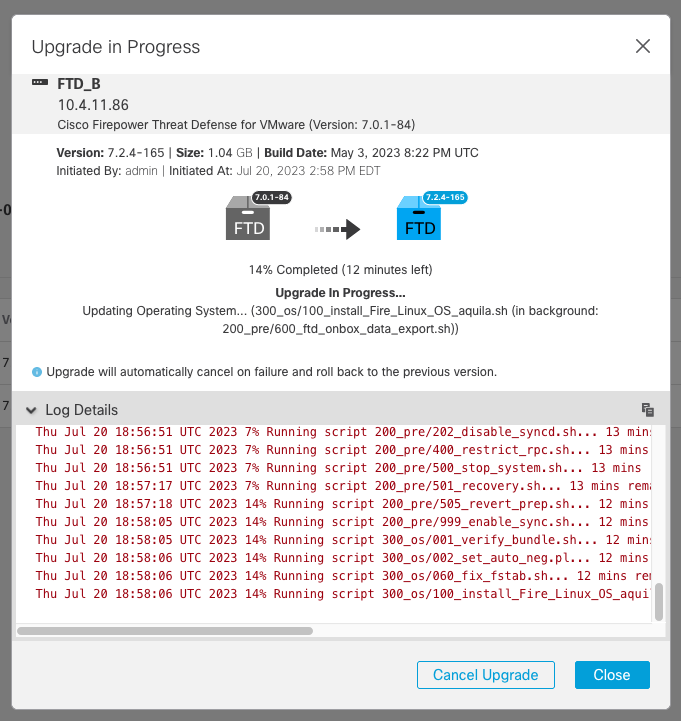

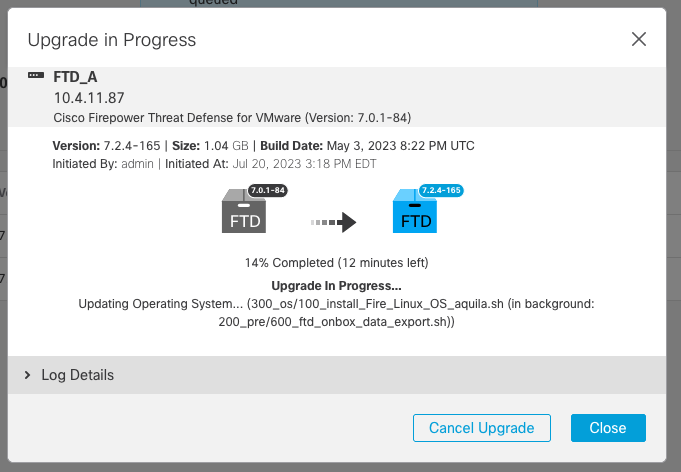

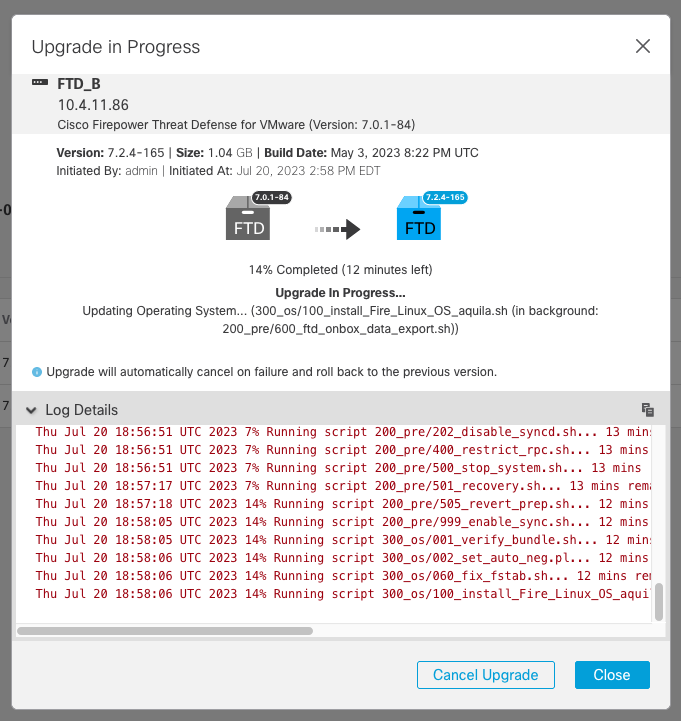

Als u op vuurkracht klikt: Bekijk details, de voortgang wordt getoond op een grafische manier en de logboeken van status.log.

Opmerking: upgrade duurt ongeveer 20 minuten per FTD.

Bij CLI kan de voortgang worden gecontroleerd in upgrademap /ngfw/var/log/sf; ga naar de expert-modus en voer root-toegang in.

> expert

admin@firepower:~$ sudo su

Password:

root@firepower:/home/admin# cd /ngfw/var/log/sf

root@firepower:/ngfw/var/log/sf# ls

Cisco_FTD_Upgrade-7.2.4

root@firepower:/ngfw/var/log/sf# cd Cisco_FTD_Upgrade-7.2.4

root@firepower:/ngfw/var/log/sf/Cisco_FTD_Upgrade-7.2.4# ls

000_start AQ_UUID DBCheck.log finished_kickstart.flag flags.conf main_upgrade_script.log status.log status.log.202307201832 upgrade_readiness upgrade_status.json upgrade_status.log upgrade_version_build

root@firepower:/ngfw/var/log/sf/Cisco_FTD_Upgrade-7.2.4# tail -f status.log

state:running

ui:Upgrade has begun.

ui: Upgrade in progress: ( 0% done.14 mins to reboot). Checking device readiness... (000_start/000_00_run_cli_kick_start.sh)

…

ui: Upgrade in progress: (64% done. 5 mins to reboot). Finishing the upgrade... (999_finish/999_zzz_complete_upgrade_message.sh)

ui: Upgrade complete

ui: The system will now reboot.

ui:System will now reboot.

Broadcast message from root@firepower (Thu Jul 20 19:05:20 2023):

System will reboot in 5 seconds due to system upgrade.

Broadcast message from root@firepower (Thu Jul 20 19:05:25 2023):

System will reboot now due to system upgrade.

Broadcast message from root@firepower (Thu Jul 20 19:05:34 2023):

The system is going down for reboot NOW!

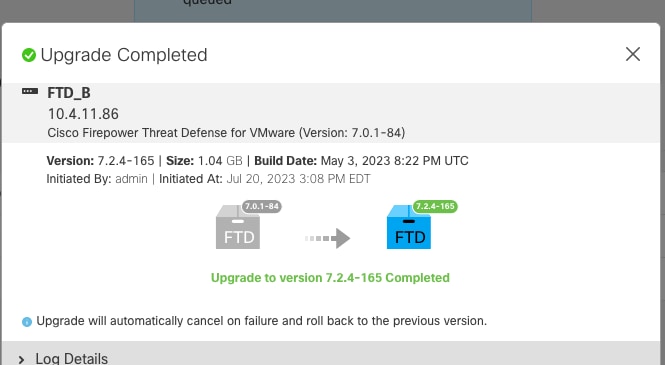

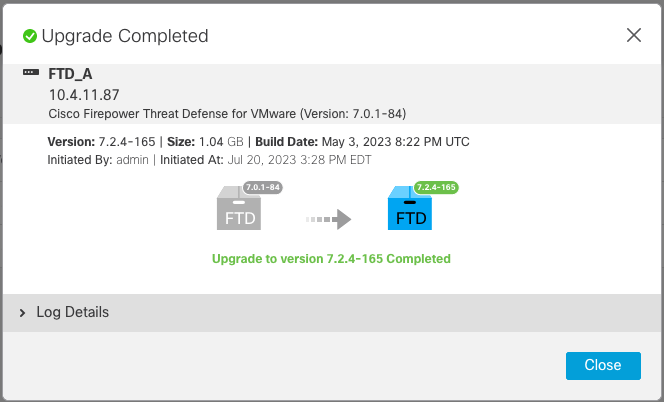

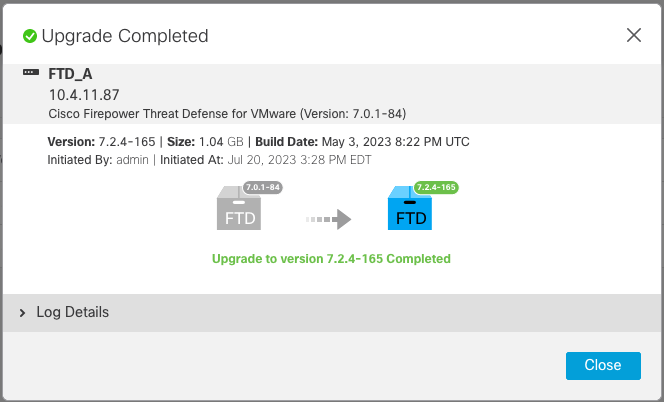

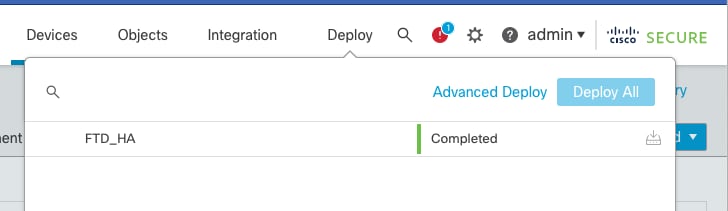

De upgrade-status wordt op de GUI aangeduid als voltooid en toont de volgende stappen.

Nadat de upgrade op het Standby-apparaat is voltooid, wordt gestart op het actieve apparaat.

Op CLI, verplaats naar LINA (system support diagnostic-cloud) en controleer de failover status op de Standby FTD met behulp van de opdracht failover status tonen.

> system support diagnostic-cli

Attaching to Diagnostic CLI ... Press 'Ctrl+a then d' to detach.

Type help or '?' for a list of available commands.

firepower> enable

Password:

firepower# show failover state

State Last Failure Reason Date/Time

This host - Secondary

Standby Ready None

Other host - Primary

Active None

====Configuration State===

Sync Done - STANDBY

====Communication State===

Mac set

firepower#

Switching to Active

Opmerking: de failover wordt automatisch uitgevoerd als onderdeel van de upgrade. Voor actieve FTD start en voltooi de upgrade.

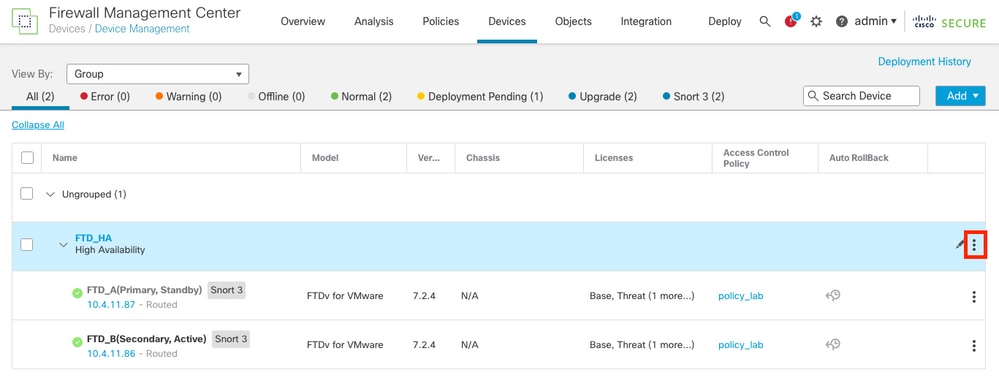

Wanneer de upgrade is voltooid, moet de computer opnieuw worden opgestart:

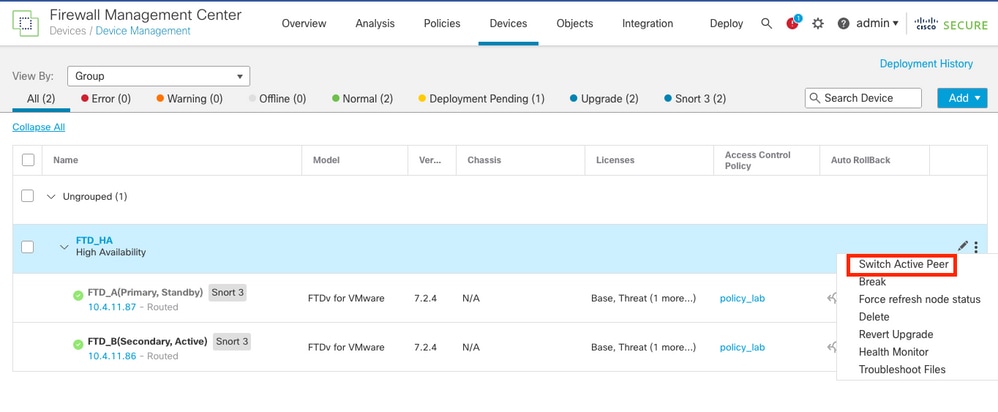

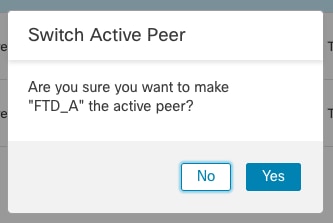

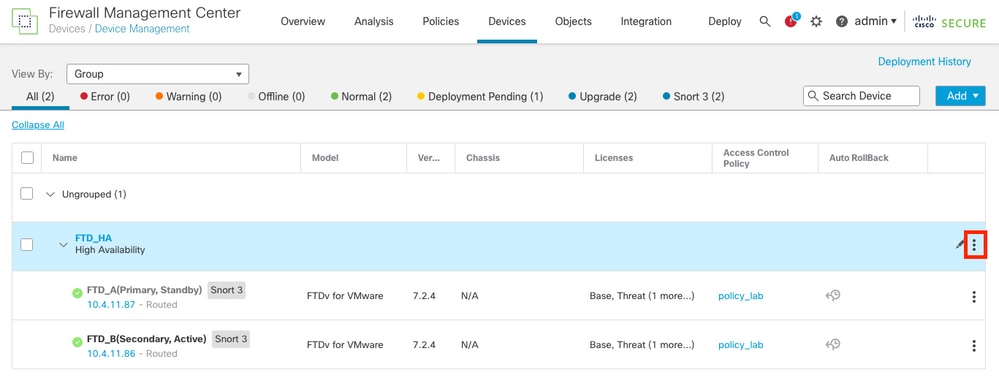

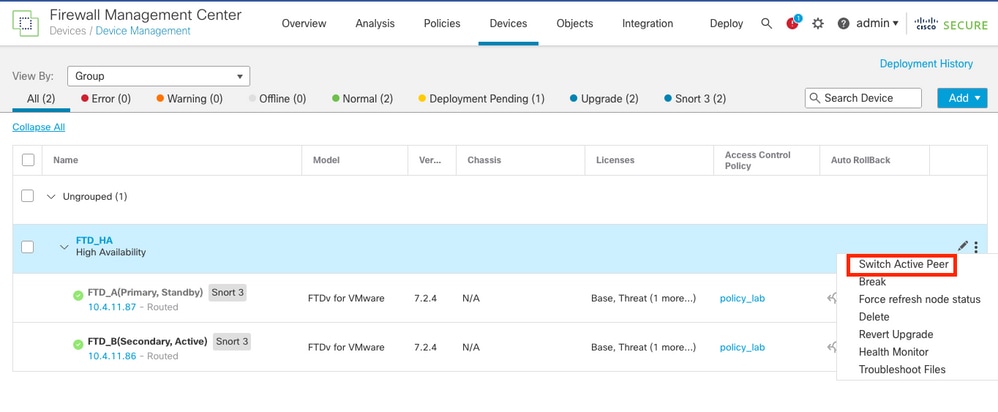

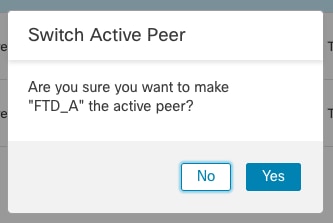

Stap 4. Switch actieve peer (optioneel)

Opmerking: als de hulpvoorziening actief is, heeft zij geen operationele gevolgen.

Het hebben van Primair apparaat zo Actief en Secundair als Standby is een beste praktijk die helpt het volgen van om het even welke failover die kan voorkomen.

In dit geval is de FTD Active nu stand-by, kan een handmatige failover worden gebruikt om deze terug te zetten op Active.

- Navigeer naar de drie punten naast het bewerkingsteken.

- Selecteer Switch actieve peer.

- Selecteer JA om de failover te bevestigen.

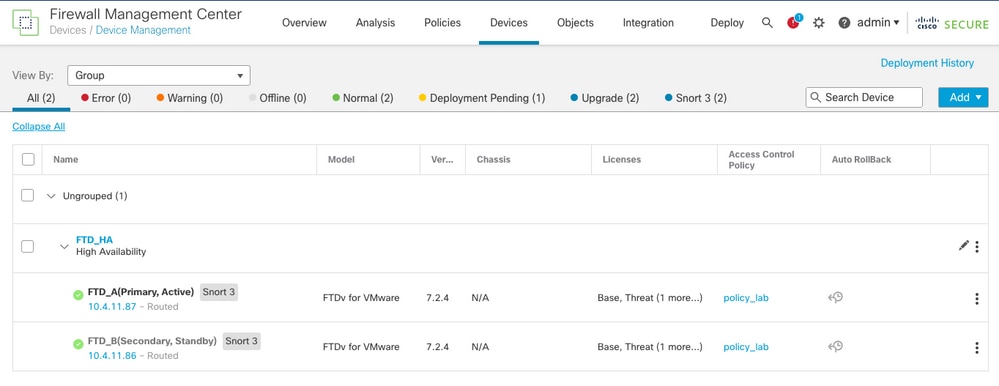

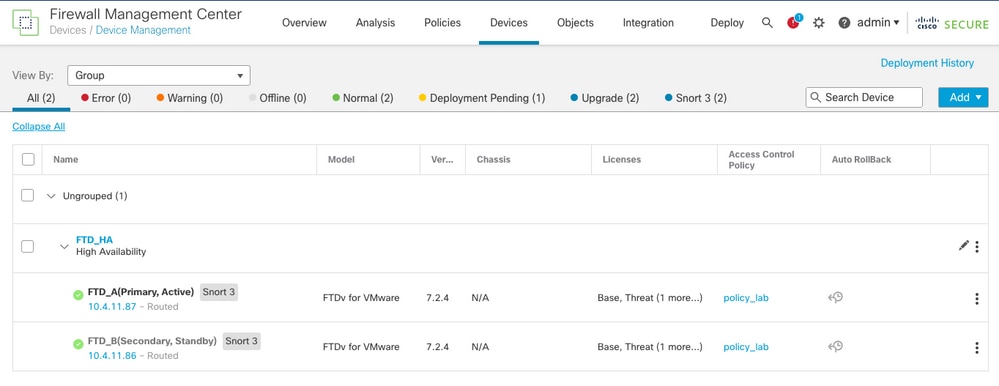

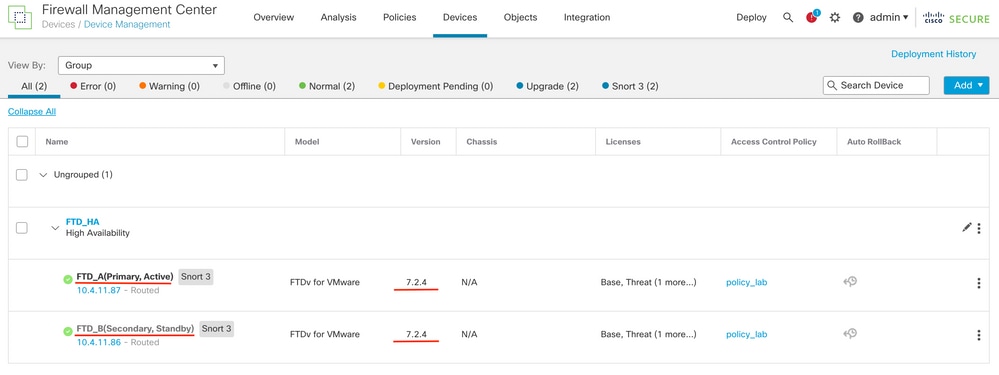

Validatie van hoge beschikbaarheid status aan het eind van upgrade en failover gedaan.

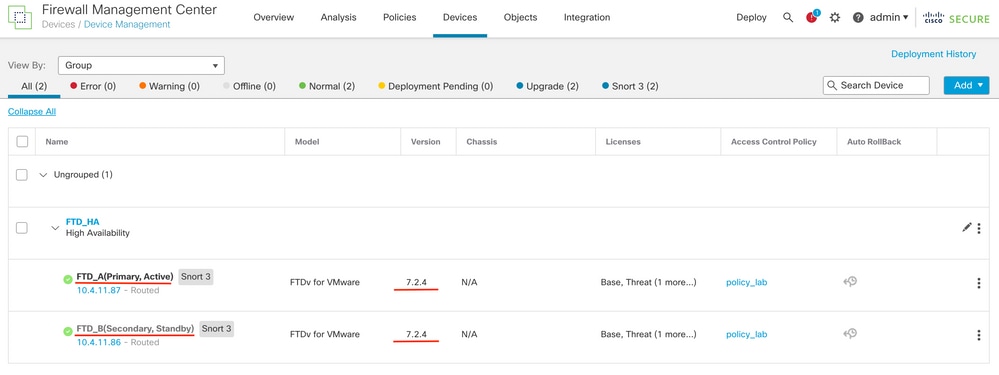

Apparaten > Apparaatbeheer

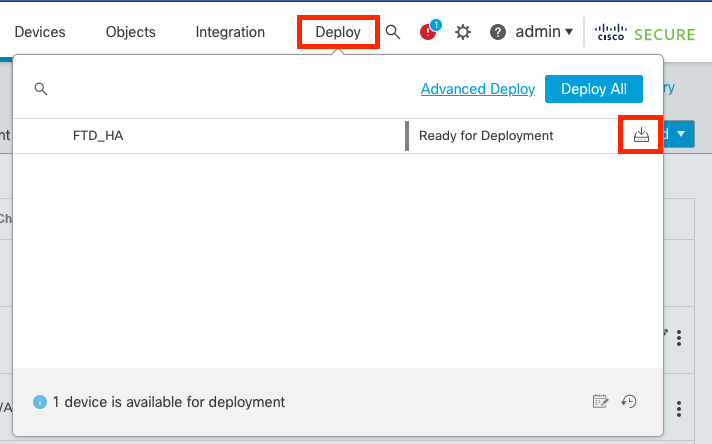

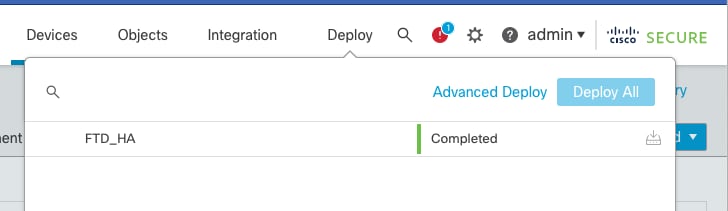

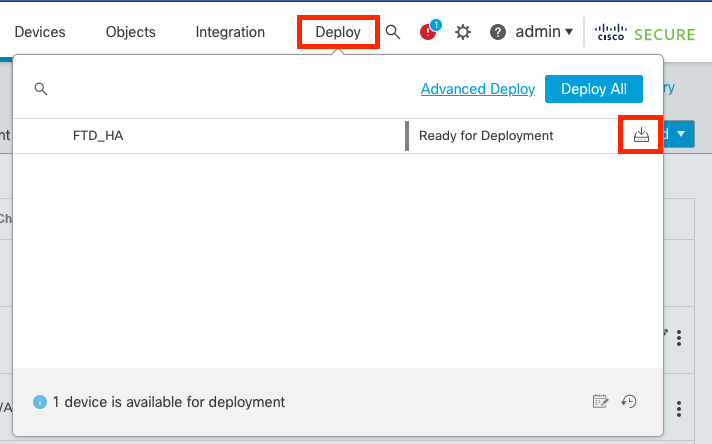

Stap 5. Definitieve implementatie

- Stel een beleid in om apparaten te implementeren > implementeren op dit apparaat.

valideren

Om de status en upgrade van hoge beschikbaarheid te valideren, moet u de status bevestigen:

Primair: actief

Secundair: klaar voor stand-by

Beide staan onder de versie die onlangs is gewijzigd (7.2.4 in dit voorbeeld).

- In FMC GUI, navigeer naar Apparaten > Apparaatbeheer.

- Over CLI clish, controleer de failover staat met de opdracht tonen failover staat en tonen failover een gedetailleerdere informatie.

Cisco Firepower Extensible Operating System (FX-OS) v2.12.0 (build 499)

Cisco Firepower Threat Defense for VMware v7.2.4 (build 165)

> show failover state

State Last Failure Reason Date/Time

This host - Primary

Active None

Other host - Secondary

Standby Ready None

====Configuration State===

====Communication State===

Mac set

> show failover

Failover On

Failover unit Primary

Failover LAN Interface: FAILOVER_LINK GigabitEthernet0/0 (up)

Reconnect timeout 0:00:00

Unit Poll frequency 1 seconds, holdtime 15 seconds

Interface Poll frequency 5 seconds, holdtime 25 seconds

Interface Policy 1

Monitored Interfaces 3 of 1285 maximum

MAC Address Move Notification Interval not set

failover replication http

Version: Ours 9.18(3)39, Mate 9.18(3)39

Serial Number: Ours 9AVLW3FSSK8, Mate 9AJJSEGJS2T

Last Failover at: 19:56:41 UTC Jul 20 2023

This host: Primary - Active

Active time: 181629 (sec)

slot 0: ASAv hw/sw rev (/9.18(3)39) status (Up Sys)

Interface INSIDE (10.10.153.1): Normal (Monitored)

Interface OUTSIDE (10.20.153.1): Normal (Monitored)

Interface diagnostic (0.0.0.0): Normal (Waiting)

slot 1: snort rev (1.0) status (up)

slot 2: diskstatus rev (1.0) status (up)

Other host: Secondary - Standby Ready

Active time: 2390 (sec)

Interface INSIDE (10.10.153.2): Normal (Monitored)

Interface OUTSIDE (10.20.153.2): Normal (Monitored)

Interface diagnostic (0.0.0.0): Normal (Waiting)

slot 1: snort rev (1.0) status (up)

slot 2: diskstatus rev (1.0) status (up)

Stateful Failover Logical Update Statistics

Link : FAILOVER_LINK GigabitEthernet0/0 (up)

Stateful Obj xmit xerr rcv rerr

General 29336 0 24445 0

sys cmd 24418 0 24393 0

...

Logical Update Queue Information

Cur Max Total

Recv Q: 0 11 25331

Xmit Q: 0 1 127887

Als beide FTDs op dezelfde versie zijn en de hoge beschikbaarheidsstatus gezond is, dan is de upgrade voltooid.

Feedback

Feedback