Inleiding

Dit document beschrijft hoe u een defecte Secure Firewall Threat Defense-module kunt vervangen die deel uitmaakt van een High Availability (HA)-installatie.

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- Cisco Secure Firewall Management Center (FMC)

- Cisco Firepower eXtensible Operating System (FXOS)

- Cisco Secure Firewall Threat Defence (FTD)

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Achtergrondinformatie

Deze procedure wordt op toestellen ondersteund:

- Cisco Secure Firewall 1000 Series-apparaten

- Cisco Secure Firewall 2100 Series-apparaten

- Cisco Secure Firewall 3100 Series-apparaten

- Cisco Secure Firewall 4100 Series-apparaten

- Cisco Secure Firewall 4200 Series-apparaten

- Cisco Secure Firewall 9300-apparaat

- Cisco Secure Firewall Threat Defense voor VMWare

Voordat u begint

Dit document vereist dat u de nieuwe eenheid hebt geconfigureerd met dezelfde FXOS- en FTD-versies.

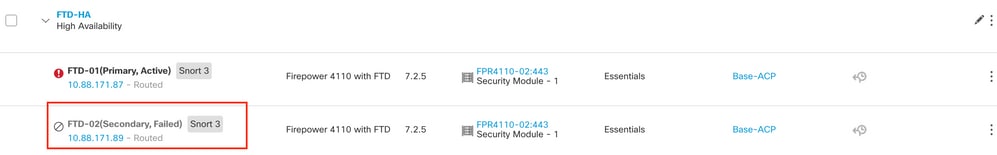

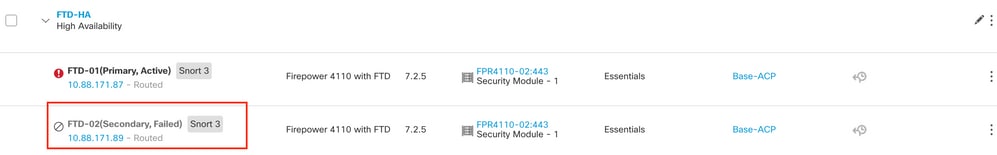

Identificeer de defecte eenheid

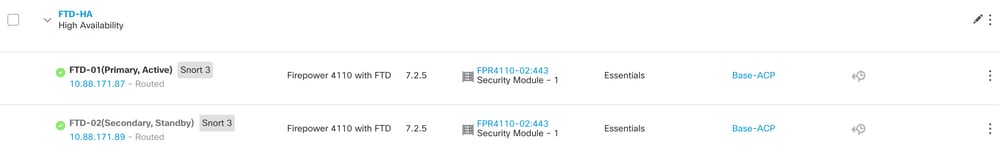

In dit scenario is de secundaire eenheid (FTD-02) in een mislukte staat.

Vervang een defecte eenheid door een back-up

U kunt deze procedure gebruiken om de primaire of de secundaire eenheid te vervangen. In deze handleiding wordt ervan uitgegaan dat u een back-up hebt van de defecte eenheid die u gaat vervangen.

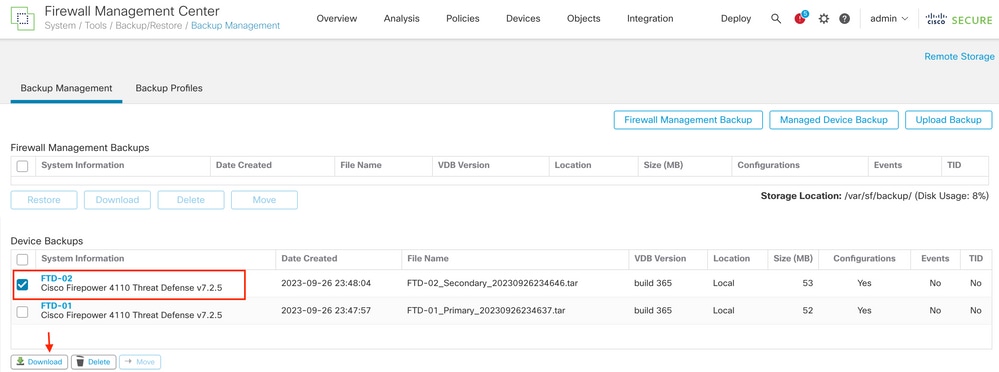

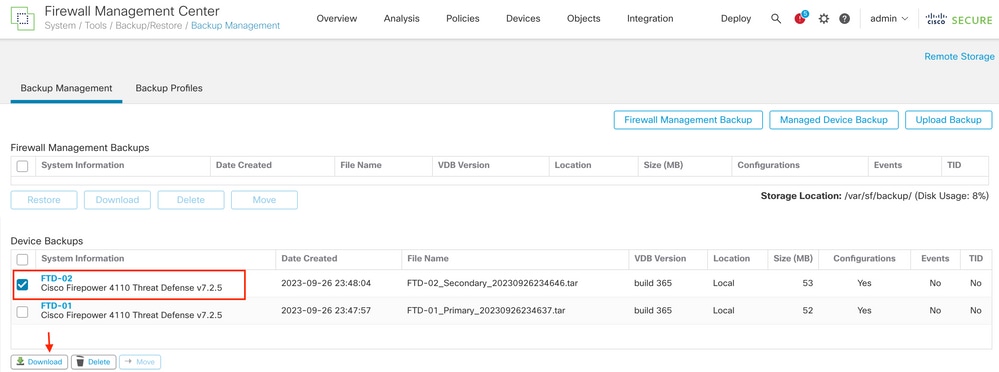

Stap 1. Download het reservebestand van FMC. Ga naar Systeem > Gereedschappen > Terugzetten > Apparaatback-ups en selecteer de juiste back-up. Klik op Downloaden:

Stap 2. Upload FTD back-up naar de /var/sf/backup/ directory van de nieuwe FTD:

2.1 Upload vanuit de test-pc (SCP client) het back-upbestand naar het FTD onder de map /var/tmp/:

@test-pc ~ % scp FTD-02_Secondary_20230926234646.tar cisco@10.88.243.90:/var/tmp/

2.2 Verplaats het back-upbestand van FTD CLI expert mode van /var/tmp/ naar /var/sf/backup/:

root@firepower:/var/tmp# mv FTD-02_Secondary_20230926234646.tar /var/sf/backup/

Stap 3. Zet de FTD-02 back-up terug door de volgende opdracht uit de clish-modus toe te passen:

>restore remote-manager-backup FTD-02_Secondary_20230926234646.tar

Device model from backup :: Cisco Firepower 4110 Threat Defense

This Device Model :: Cisco Firepower 4110 Threat Defense

***********************************************

Backup Details

***********************************************

Model = Cisco Firepower 4110 Threat Defense

Software Version = 7.2.5

Serial = FLM22500791

Hostname = firepower

Device Name = FTD-02_Secondary

IP Address = 10.88.171.89

Role = SECONDARY

VDB Version = 365

SRU Version =

FXOS Version = 2.12(0.498)

Manager IP(s) = 10.88.243.90

Backup Date = 2023-09-26 23:46:46

Backup Filename = FTD-02_Secondary_20230926234646.tar

***********************************************

********************* Caution ****************************

Verify that you are restoring a valid backup file.

Make sure that FTD is installed with same software version and matches versions from backup manifest before proceeding.(Running 'show version' command on FTD, displays Model Name and version details).

Restore operation will overwrite all configurations on this device with configurations in backup.

If this restoration is being performed on an RMA device then ensure old device is removed from network or powered off completely prior to proceeding with backup restore.

**********************************************************

Are you sure you want to continue (Y/N)Y

Restoring device . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .Refreshing Events InfoDB...

Added table audit_log with table_id 1

Added table health_alarm_syslog with table_id 2

Added table dce_event with table_id 3

Added table application with table_id 4

Added table rna_scan_results_tableview with table_id 5

Added table rna_event with table_id 6

Added table ioc_state with table_id 7

Added table third_party_vulns with table_id 8

Added table user_ioc_state with table_id 9

Added table rna_client_app with table_id 10

Added table rna_attribute with table_id 11

Added table captured_file with table_id 12

Added table rna_ip_host with table_id 13

Added table flow_chunk with table_id 14

Added table rua_event with table_id 15

Added table wl_dce_event with table_id 16

Added table user_identities with table_id 17

Added table whitelist_violations with table_id 18

Added table remediation_status with table_id 19

Added table syslog_event with table_id 20

Added table rna_service with table_id 21

Added table rna_vuln with table_id 22

Added table SRU_import_log with table_id 23

Added table current_users with table_id 24

Broadcast message from root@firepower (Wed Sep 27 15:50:12 2023):

The system is going down for reboot NOW!

Opmerking: Wanneer het herstel is voltooid, logt het apparaat u uit de CLI, start het opnieuw op en maakt het automatisch verbinding met het FMC. Op dit moment zal het apparaat verouderd lijken.

Stap 4. Hervat de HA-synchronisatie. Voer vanuit de FTD CLI de configuratie van een cv met hoge beschikbaarheid in:

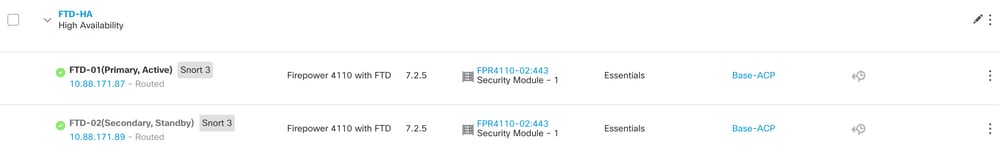

>configure high-availability resume

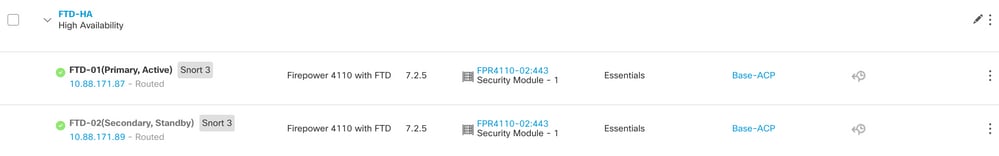

De configuratie van de hoge beschikbaarheid van FTD is nu voltooid:

Een defecte eenheid zonder back-up vervangen

Als u geen back-up hebt van het defecte apparaat, kunt u deze handleiding gebruiken. U kunt de primaire of de secundaire eenheid vervangen, ofHet proces varieert afhankelijk van of het apparaat primair of secundair is. Alle stappen die in deze handleiding worden beschreven, zijn om een defecte secundaire eenheid te herstellen. Als u een defecte primaire eenheid wilt herstellen, moet u in Stap 5 hoge beschikbaarheid configureren met behulp van de bestaande secundaire/actieve eenheid als het primaire apparaat en het vervangende apparaat als het secundaire/stand-by apparaat tijdens de registratie.

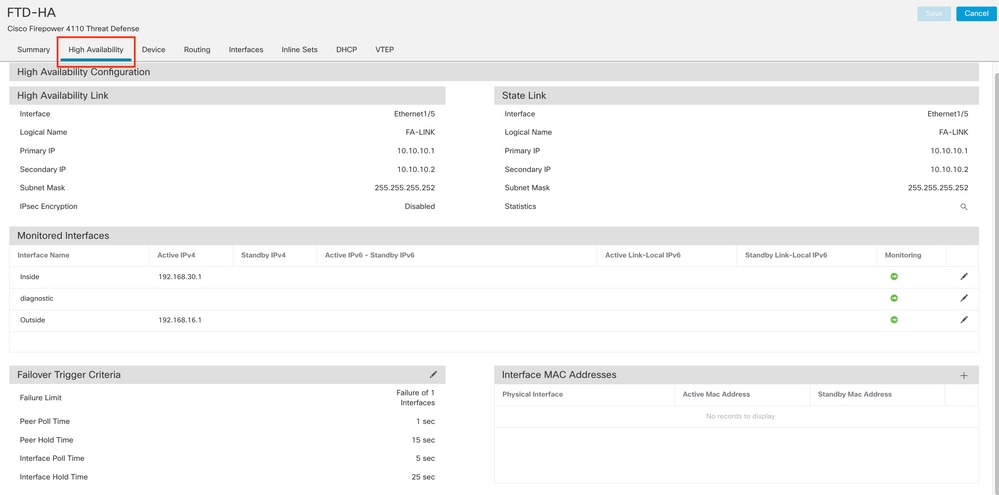

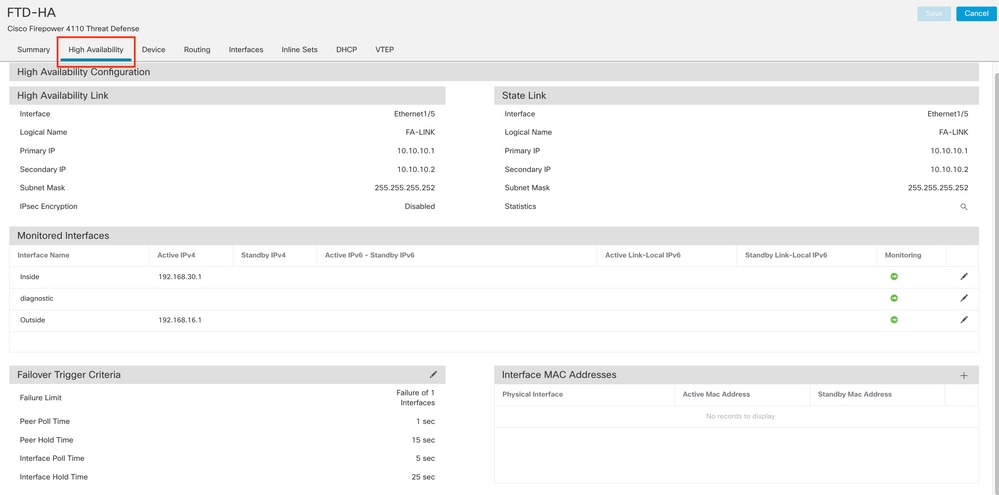

Stap 1. Maak een screenshot (back-up) van de configuratie met hoge beschikbaarheid door te navigeren naar Apparaat > Apparaatbeheer. Bewerk het juiste FTD HA-paar (klik op het potloodpictogram) en klik vervolgens op de optie Hoge beschikbaarheid:

Stap 2. Breek de HA.

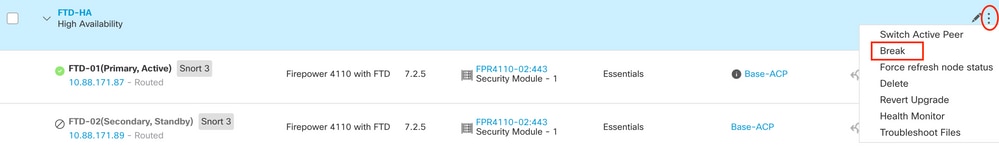

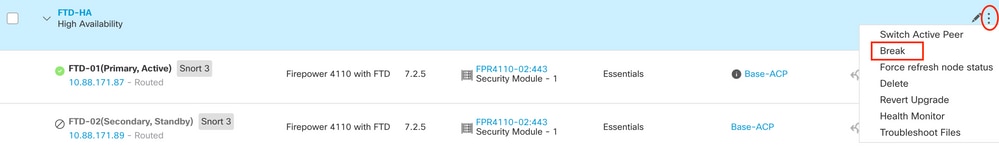

2.1 Navigeer naar Apparaten > Apparaatbeheer en klik vervolgens op het menu met drie punten in de rechterbovenhoek. Klik vervolgens op de optie Onderbreking:

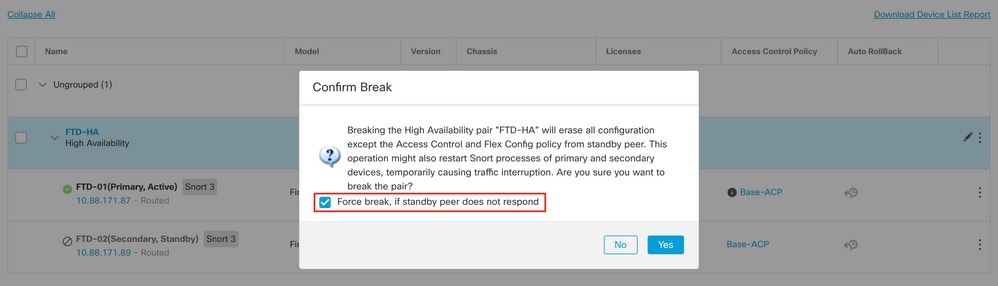

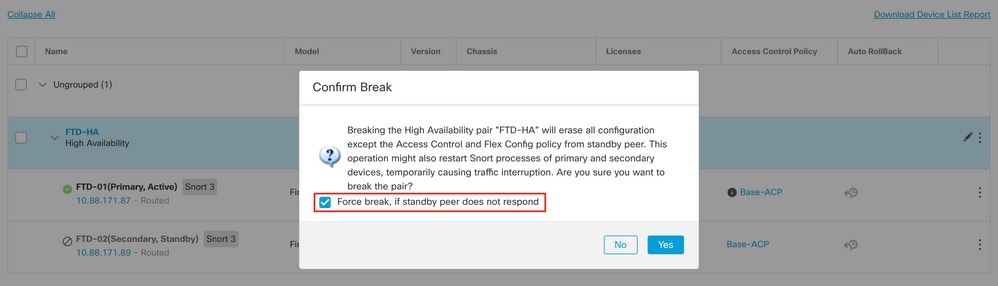

2.2. Selecteer Force break als stand-by peer niet reageert optie:

Opmerking: Omdat de unit niet reageert, moet u de HA forceren. Wanneer u een high-Availability-paar breekt, behoudt het actieve apparaat de volledige geïmplementeerde functionaliteit. Het stand-by apparaat verliest zijn failover en interfaceconfiguraties en wordt een standalone apparaat.

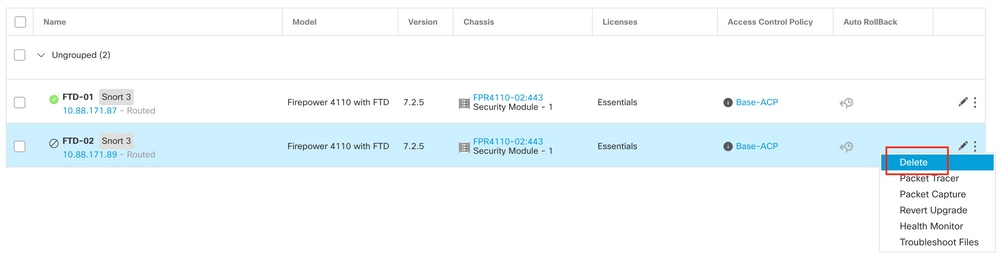

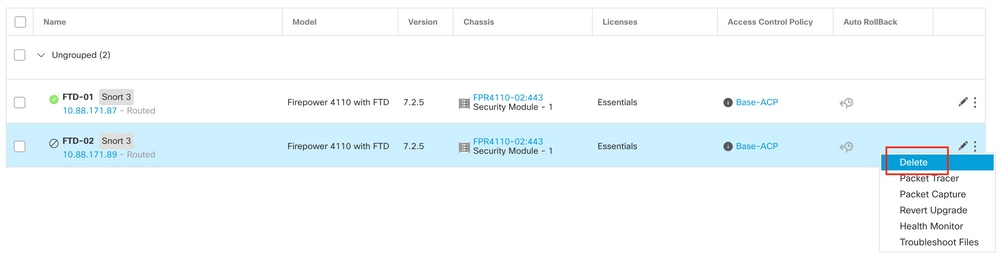

Stap 3. Verwijdert defecte FTD. Identificeer het te vervangen FTD en klik vervolgens op het menu met drie punten. Klik op Verwijderen:

Stap 4. Voeg het nieuwe FTD toe.

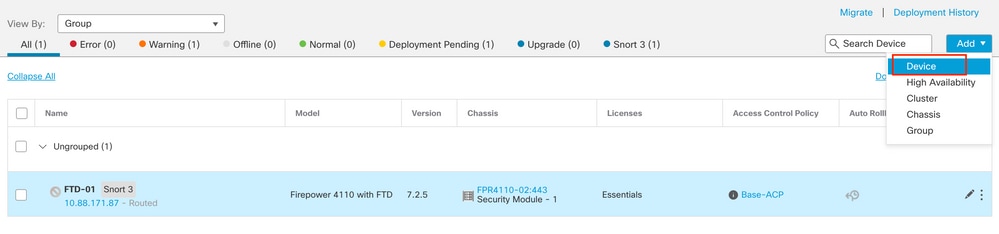

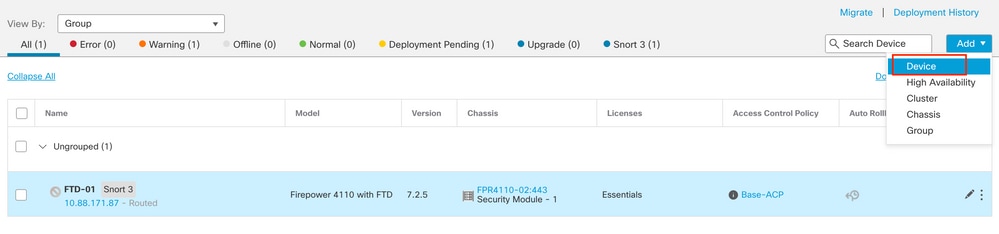

4.1. Navigeer naar Apparaten > Apparaatbeheer > Toevoegen en klik vervolgens op Apparaat:

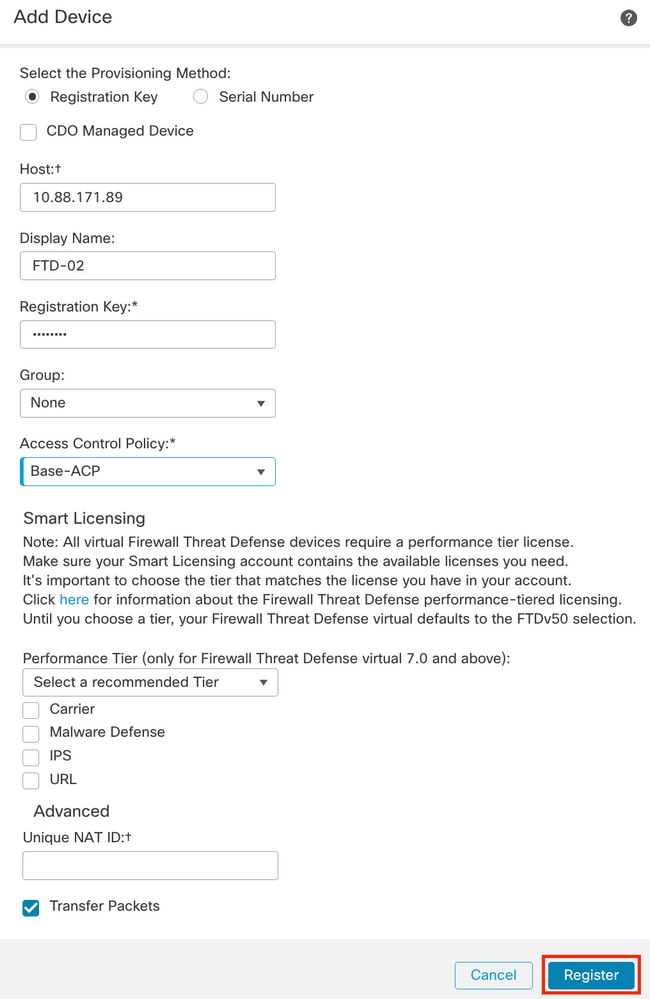

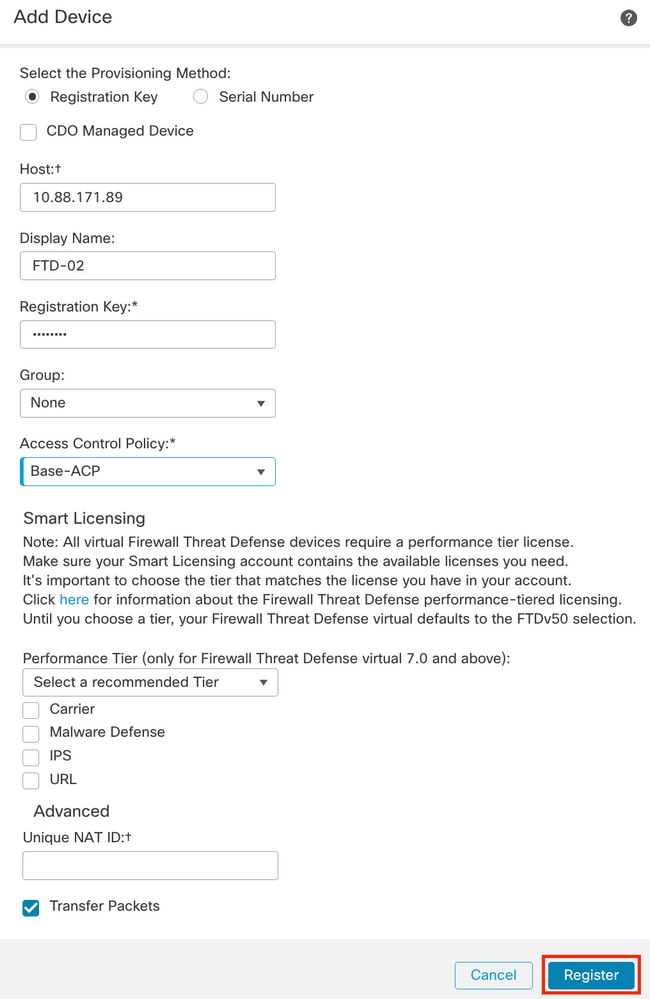

4.2. Selecteer de Provisioning Methode, in dit geval Registratiesleutel, configureer host, naam display, registratiesleutel. Configureer een toegangscontrolebeleid en klik op Registreren.

Stap 5. Maak de HA.

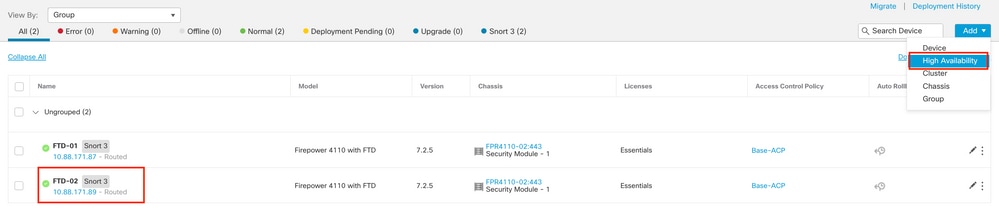

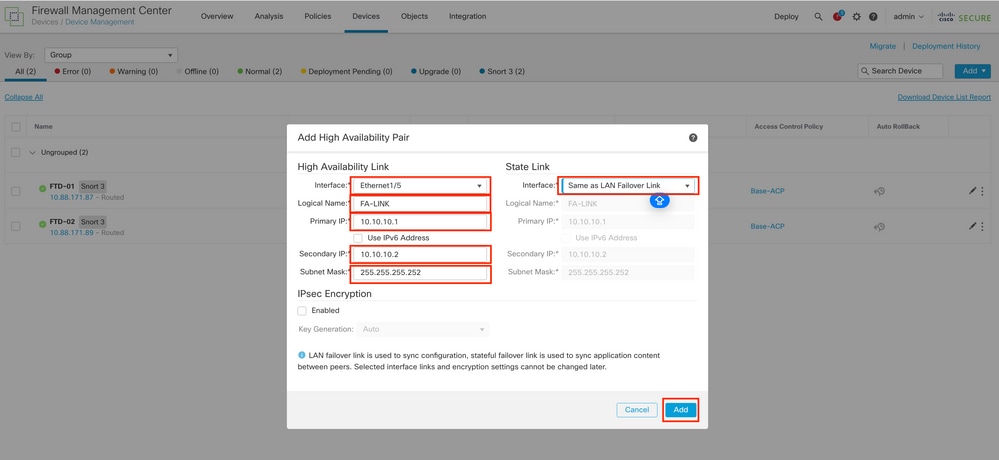

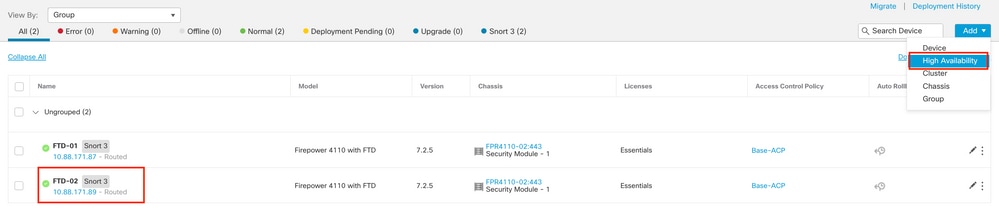

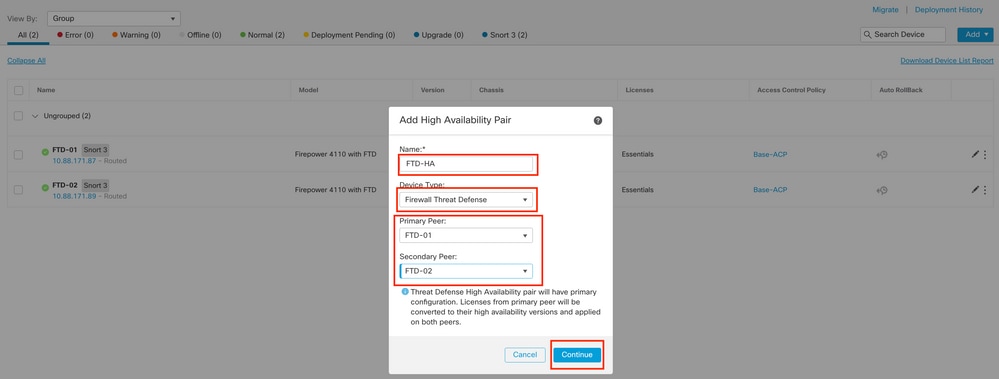

5.1 Navigeer naar Apparaten > Apparaatbeheer > Toevoegen en klik op High Availability.

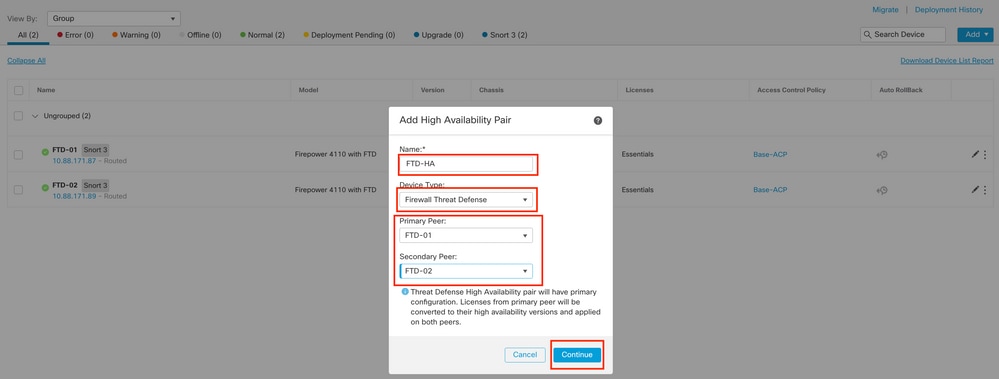

5.2. Configureer het Add High Availability-paar. Configureer de naam, het apparaattype, selecteer FTD-01 als primaire peer en FTD-02 als secundaire peer en klik vervolgens op Doorgaan.

Opmerking: Vergeet niet om de primaire eenheid te selecteren als het apparaat dat nog steeds de configuratie heeft, in dit geval FTD-01.

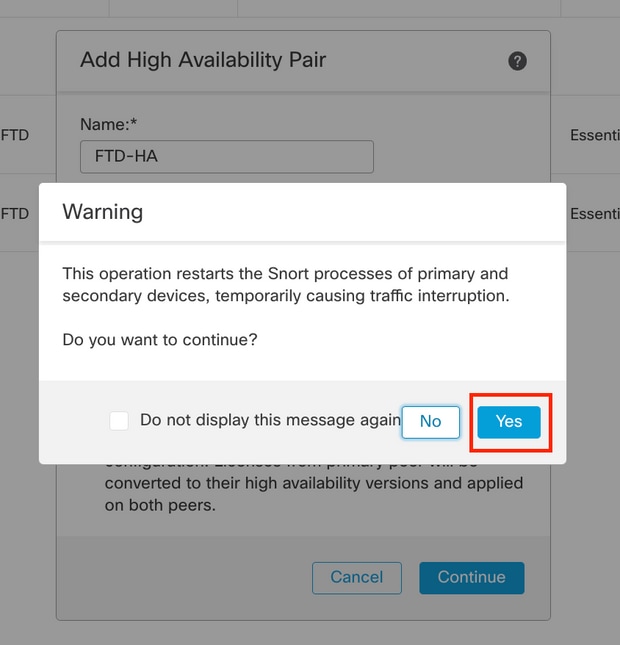

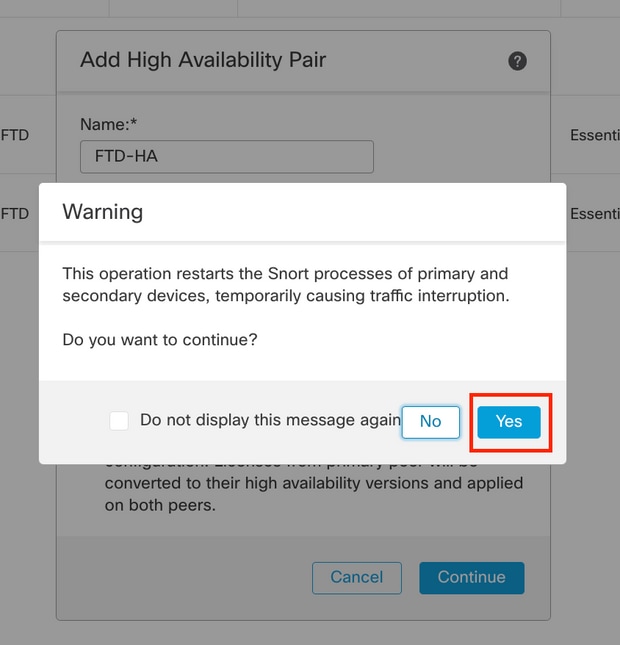

5.3. Bevestig de HA-creatie en klik vervolgens op Ja.

Opmerking: Hoge beschikbaarheid configureren start de snortmotor van beide eenheden opnieuw en dit kan verkeersonderbreking veroorzaken.

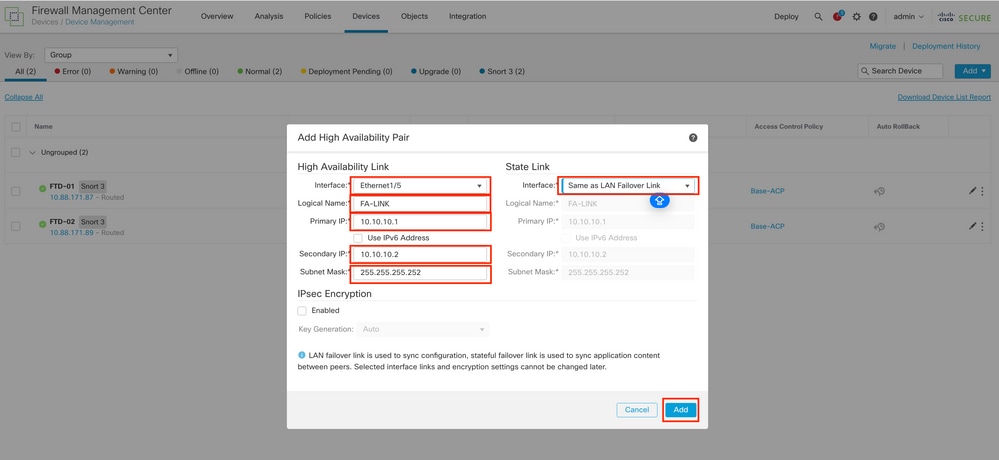

5.4. Configureer de High-Availability-parameters die zijn uitgevoerd in stap 2 en klik vervolgens op de Add-optie:

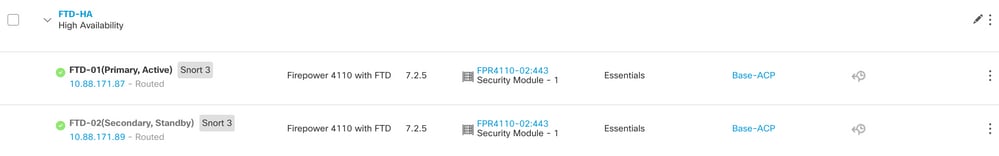

6. De configuratie van de hoge beschikbaarheid van de FTD is nu voltooid:

Gerelateerde informatie

Feedback

Feedback