Inleiding

Dit document beschrijft aanbevelingen om te overwegen tegen wachtwoord-spray aanvallen die op de diensten van VPN van de Toegang van de Verre in Veilige Firewall worden gericht.

Achtergrondinformatie

Wachtwoordspraakaanvallen zijn een type brute-force-aanval waarbij een aanvaller probeert onbevoegde toegang te krijgen tot meerdere gebruikersaccounts door systematisch een paar veelgebruikte wachtwoorden over vele accounts te proberen. Succesvolle wachtwoordspraakaanvallen kunnen leiden tot onbevoegde toegang tot gevoelige informatie, gegevensinbreuken en mogelijke bedreigingen van de netwerkintegriteit.

Bovendien kunnen deze aanvallen, zelfs wanneer ze niet succesvol zijn in hun poging om toegang te krijgen, computerbronnen van de Secure Firewall gebruiken en voorkomen dat geldige gebruikers verbinding kunnen maken met de VPN-services voor externe toegang.

Waargenomen gedrag

Wanneer uw Secure Firewall is ingesteld door met een wachtwoord te spuiten aanvallen in Remote Access VPN-services, kunt u deze aanvallen herkennen door syslogs te controleren en specifieke showopdrachten te gebruiken. De meest voorkomende gedragingen waarnaar u op zoek bent, zijn:

Ongebruikelijk aantal afgewezen verificatieaanvragen

De VPN head-end Cisco Secure Firewall ASA of FTD toont symptomen van met een wachtwoord gesproeide aanvallen met een ongebruikelijk aantal afgewezen verificatiepogingen.

Opmerking: Deze ongebruikelijke pogingen tot authenticatie kunnen worden gericht op de LOKALE database of externe verificatieservers.

De beste manier om dit te detecteren is door te kijken naar de syslog. Zoek naar een ongebruikelijk aantal van een van de volgende ASA syslog ID’s:

%ASA-6-113015: AAA user authentication Rejected : reason = User was not found : local database : user = admin : user IP = x.x.x.x

%ASA-6-113005: AAA user authentication Rejected : reason = Unspecified : server = x.x.x.x : user = ***** : user IP = x.x.x.x

%ASA-6-716039: Group <DfltGrpPolicy> User <admin> IP <x.x.x.x> Authentication: rejected, Session Type: WebVPN.

De gebruikersnaam is altijd verborgen totdat de opdracht Gebruikersnaam voor niet-vastlegging verbergen op de ASA is geconfigureerd.

Opmerking: Dit geeft inzicht in het verifiëren of geldige gebruikers worden gegenereerd of bekend door beledigende IP's, maar wees voorzichtig, want gebruikersnamen zullen zichtbaar zijn in de logs.

Om te verifiëren, logt u in op de ASA of FTD Command Line Interface (CLI), voert u de opdracht show aaa-server uit en onderzoekt u of er een ongebruikelijk aantal pogingen en afgewezen verificatieaanvragen is voor een van de geconfigureerde AAA-servers:

ciscoasa# show aaa-server

Server Group: LDAP-SERVER - - - - - >>>> Sprays against external server

Server Protocol: ldap

Server Hostname: ldap-server.example.com

Server Address: 10.10.10.10

Server port: 636

Server status: ACTIVE, Last transaction at unknown

Number of pending requests 0

Average round trip time 0ms

Number of authentication requests 2228536 - - - - - >>>> Unusual increments

Number of authorization requests 0

Number of accounting requests 0

Number of retransmissions 0

Number of accepts 1312

Number of rejects 2225363 - - - - - >>>> Unusual increments / Unusual rejection rate

Number of challenges 0

Number of malformed responses 0

Number of bad authenticators 0

Number of timeouts 1

Number of unrecognized responses 0

Aanbevelingen

Overweeg en pas de hieronder beschreven aanbevelingen toe.

1. Logboekregistratie inschakelen.

Vastlegging is een cruciaal onderdeel van cyberbeveiliging waarbij gebeurtenissen in een systeem worden vastgelegd. De afwezigheid van gedetailleerde logboeken laat gaten in het begrip, wat een duidelijke analyse van de aanvalsmethode belemmert. Aanbevolen wordt om de logboekregistratie op een externe systeemserver mogelijk te maken voor een betere correlatie en controle van netwerk- en beveiligingsincidenten op verschillende netwerkapparaten.

Zie de volgende platformspecifieke handleidingen voor meer informatie over het configureren van het vastleggen:

Cisco ASA-software:

Cisco FTD-software:

Opmerking: de syslogberichten-ID's die nodig zijn om de in dit document beschreven gedragingen te verifiëren (113015, 113005 & 716039), moeten op informatieniveau zijn ingeschakeld (6). Deze ID's vallen onder de 'auth'- en 'webvpn'-loglessen.

2. Configureer bedreigingsdetectiefuncties of verhardende maatregelen voor externe toegang tot VPN.

Om de impact te verminderen en de kans op het optreden van deze brute-force aanvallen op uw RAVPN-verbindingen te verminderen, kunt u de volgende configuratieopties bekijken en toepassen:

Optie 1 (aanbevolen): Configureer bedreigingsdetectie voor VPN-services voor externe toegang.

De functies voor detectie van bedreigingen voor externe toegang VPN-services helpen Denial of Service (DoS)-aanvallen van IPv4-adressen te voorkomen door automatisch de host (IP-adres) te blokkeren die de ingestelde drempels overschrijdt om verdere pogingen te voorkomen totdat u handmatig de schuilplaats van het IP-adres verwijdert. Er zijn afzonderlijke services beschikbaar voor de volgende soorten aanvallen:

- Herhaalde mislukte verificatiepogingen naar VPN-services met externe toegang (brute-force gebruikersnaam/wachtwoordscanaanvallen).

- De initiatie van de cliënt aanvallen, waar de aanvaller begint maar niet de verbindingspogingen aan een verre uiteinde van toegangsVPN voltooit herhaalde tijden van één enkele gastheer.

- Verbinding probeert ongeldige VPN-services voor externe toegang te verkrijgen. Dat wil zeggen wanneer aanvallers proberen verbinding te maken met specifieke ingebouwde tunnelgroepen die uitsluitend bedoeld zijn voor de interne werking van het apparaat. Legitieme endpoints mogen nooit proberen verbinding te maken met deze tunnelgroepen.

Deze functies voor bedreigingsdetectie worden momenteel ondersteund in de volgende versies van Cisco Secure Firewall:

ASA-software:

- 9.16 versie trein -> ondersteund vanaf 9.16(4)67 en nieuwere versies binnen deze specifieke trein.

- 9.17 versie trein -> ondersteund vanaf 9.17(1)45 en nieuwere versies binnen deze specifieke trein.

- 9.18 versie trein -> ondersteund vanaf 9.18(4)40 en nieuwere versies binnen deze specifieke trein.

- 9.19 versie trein -> ondersteund vanaf 9.19(1).37 en nieuwere versies binnen deze specifieke trein.

- 9.20 versie trein -> ondersteund vanaf 9.20(3) en nieuwere versies binnen deze specifieke trein.

- 9.22 versie trein -> ondersteund vanaf 9.22(1.1) en alle nieuwere versies.

FTD-software:

- 7.0 versie trein -> ondersteund vanaf 7.0.6.3 en nieuwere versies binnen deze specifieke trein.

- 7.2 versie trein -> ondersteund vanaf 7.2.9 en nieuwere versie binnen deze specifieke trein.

- 7.4 versie trein -> ondersteund vanaf 7.4.2.1 en nieuwere versie binnen deze specifieke trein.

- 7.6 versie trein -> ondersteund vanaf 7.6.0 en alle nieuwere versies.

Opmerking: Deze functies worden momenteel niet ondersteund in versie 7.1 of 7.3.

Raadpleeg de volgende documenten voor meer informatie en configuratieadvies:

Optie 2: Pas harde maatregelen voor externe toegang tot VPN toe.

Opmerking: Deze maatregelen dragen slechts bij aan het verminderen van het risico, maar zijn geen preventieve maatregel tegen DoS-aanvallen gericht op RAVPN-diensten.

Als de functies voor bedreigingsdetectie voor Remote Access VPN-services niet worden ondersteund in uw Secure Firewall-versie, implementeert u de volgende verhardende maatregelen om het risico op gevolgen van deze aanvallen te verkleinen:

- Schakel AAA-verificatie uit in de DefaultWEBVPN en DefaultRAGroup Connection Profiles (stap voor stap:ASA|FTD beheerd door FMC).

- Schakel beveiligde firewallhouding (Hostscan) uit vanuit de DefaultWEBVPNG-groep en DefaultRAG-groep (stap voor stap: ASA|FTD beheerd door FMC).

- Schakel groepsaliassen uit en Schakel groep-URL's in voor de overige verbindingsprofielen (stap voor stap: ASA|FTD beheerd door FMC).

Opmerking: Als u ondersteuning nodig hebt met FTD die wordt beheerd via Local Firewall Device Management (FDM), neem dan contact op met het Technical Assistance Center (TAC) voor advies door experts.

Raadpleeg voor meer informatie de handleiding Implementatie van hardeningmaatregelen voor beveiligde client-AnyConnect VPN.

Verwante gedragingen

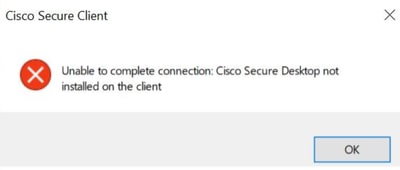

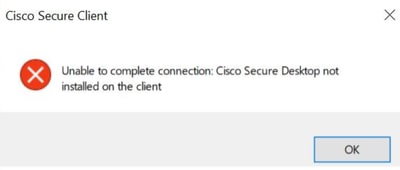

Gebruikers kunnen ervaren dat ze geen VPN-verbindingen kunnen maken met Cisco Secure Client (AnyConnect) wanneer Firewall Posture (HostScan) is ingeschakeld in Secure Firewall. Ze kunnen af en toe een foutmelding tegenkomen met de tekst "Kan verbinding niet voltooien. Cisco Secure Desktop is niet geïnstalleerd op de client.".

Dit gedrag is een gevolg van de succesvolle uitbuiting van de kwetsbaarheid CVE-2024-20481 die hierna wordt beschreven.

Cisco Bug-id CSCwj45822:

Cisco ASA en FTD Software Remote Access VPN brute-krachtafwijking voor servicekwaliteit (CVE-2024-20481)

Deze kwetsbaarheid ontstaat door uitputting van bronnen door aanvallen met wachtwoordspray, waarbij aanvallers talrijke VPN-verificatieverzoeken naar het doelapparaat sturen. Een succesvolle exploitatie kan leiden tot een 'Denial of Service' (DoS) voor de RAVPN-service. Een belangrijk symptoom van deze prestatie is wanneer gebruikers af en toe de "Kan verbinding niet voltooien" tegenkomen. Cisco Secure Desktop niet geïnstalleerd op de client." foutbericht wanneer wordt geprobeerd een VPN-verbinding tot stand te brengen met Cisco Secure Client.

Om deze kwetsbaarheid te verhelpen, is het noodzakelijk om te upgraden naar de softwareversies die in het veiligheidsadvies worden vermeld. Bovendien wordt aanbevolen dat u bedreigingsdetectiefuncties voor externe toegang VPN inschakelt nadat uw beveiligde firewall is bijgewerkt naar deze versies om deze te beschermen tegen DoS-aanvallen gericht op RAVPN-services.

Raadpleeg de beveiligingsadviezen voor Cisco ASA en FTD Software Remote Access VPN Brute Force Denial of Service Vulnerability voor meer informatie.

Aanvullende informatie

Feedback

Feedback