Inleiding

Dit document beschrijft hoe u de NetFlow-configuratie kunt verwijderen of wijzigen via Firepower Threat Defence (FTD) beheerscentrum (VCC).

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- Kennis van het VCC

- Kennis van het FTD

- Kennis van het FlexConfig-beleid

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- FTD versie minder dan 7.4

- VCC versie minder dan 7.4

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Opmerking: Belangrijke opmerking voor FirePOWER Versies 7.2.x: bij het configureren van NetFlow is er een bekend Cisco bug ID CSCwh29167 waar het Flex object opnieuw wordt geordend, waardoor de implementatie mislukt doordat de class-map niet is geconfigureerd. Om dit probleem aan te pakken, implementeert u de tijdelijke oplossing die is gedocumenteerd onder Cisco bug-id CSCwf9848 (duplicaat van Cisco bug-id CSCwh29167 ).

Eerste configuratie

access-list flow_export_acl extended permit ip any any

!

class-map flow_export_class

match access-list flow_export_acl

!

policy-map global_policy

class flow_export_class

flow-export event-type flow-create destination 192.168.1.5

flow-export event-type flow-denied destination 192.168.1.5

flow-export event-type flow-teardown destination 192.168.1.5

flow-export event-type flow-update destination 192.168.1.5

!

flow-export destination Inside 192.168.1.5 2055

Voor het configureren van deze eerste configuraties worden de volgende flex-configuratieobjecten gebruikt:

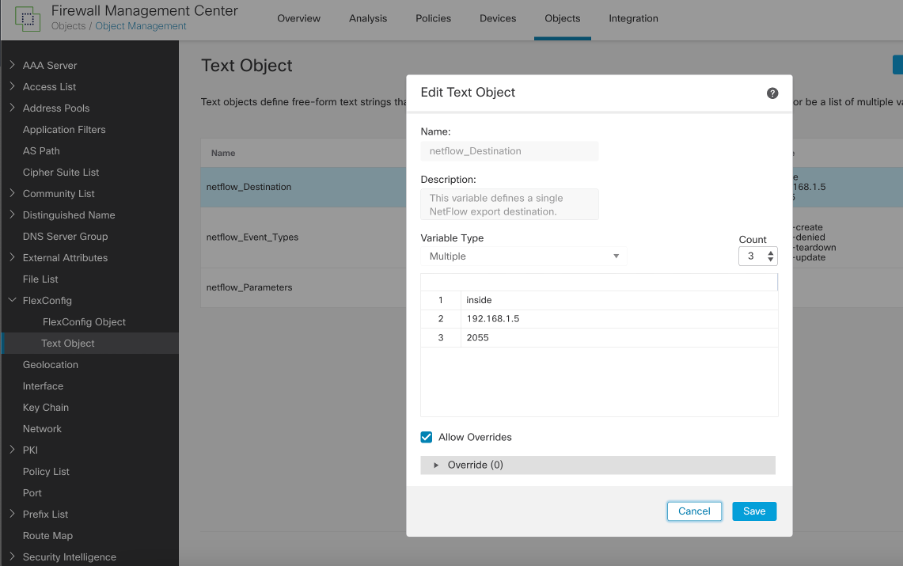

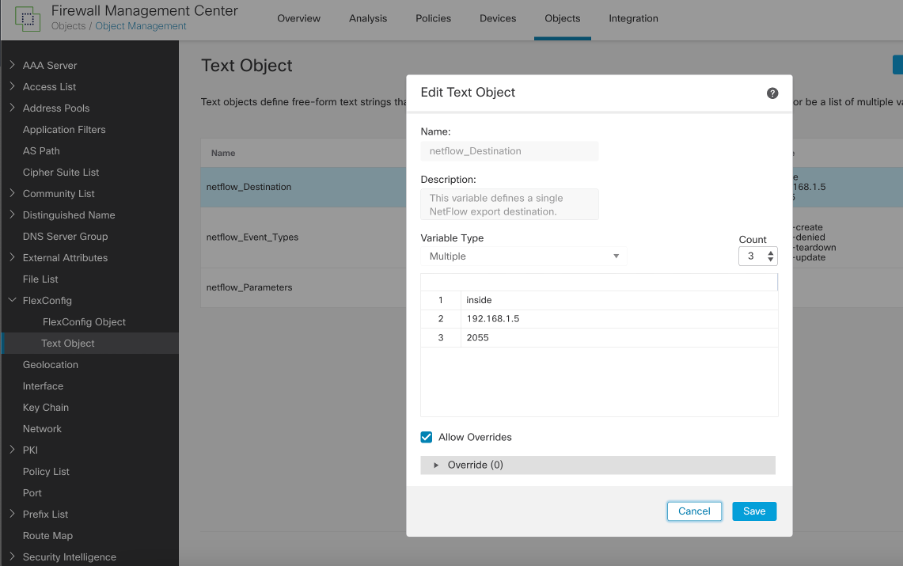

1. Tekstobject voor NetFlow-bestemming

NetFlow-tekstobject voor bestemming

NetFlow-tekstobject voor bestemming

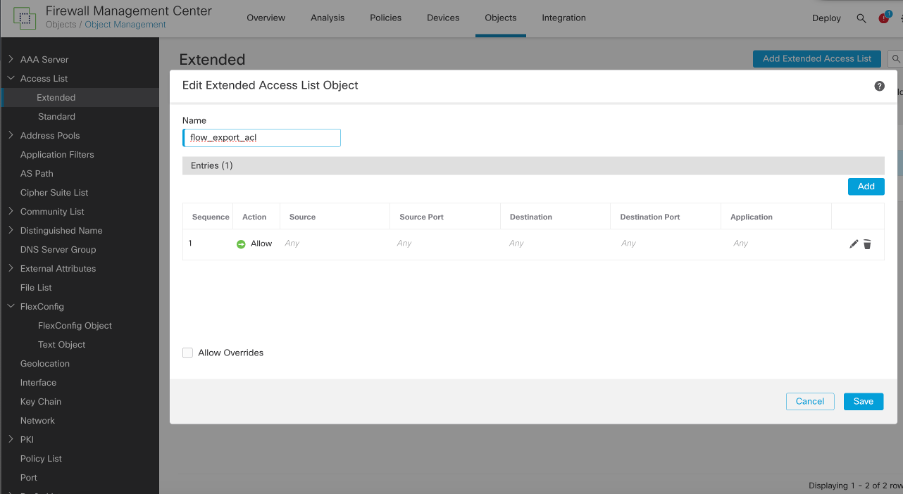

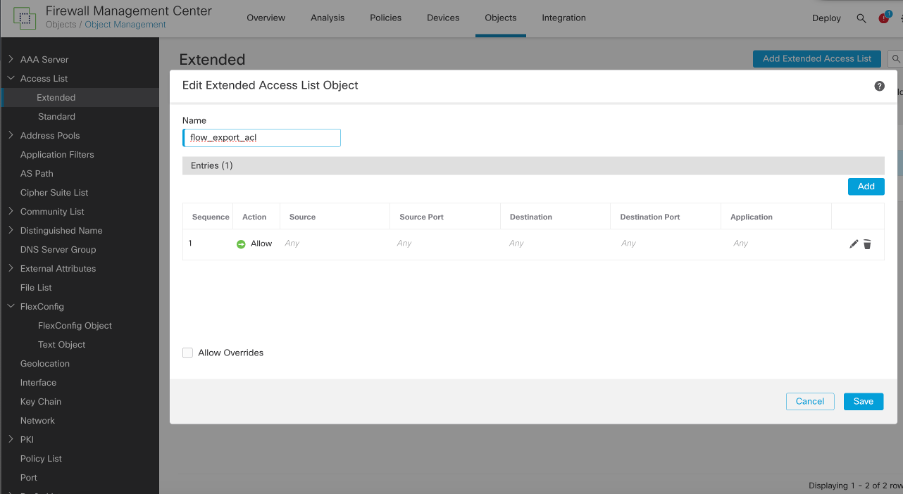

2. Uitgebreide ACL met naam: flow_export_acl

Flow Export ACL

Flow Export ACL

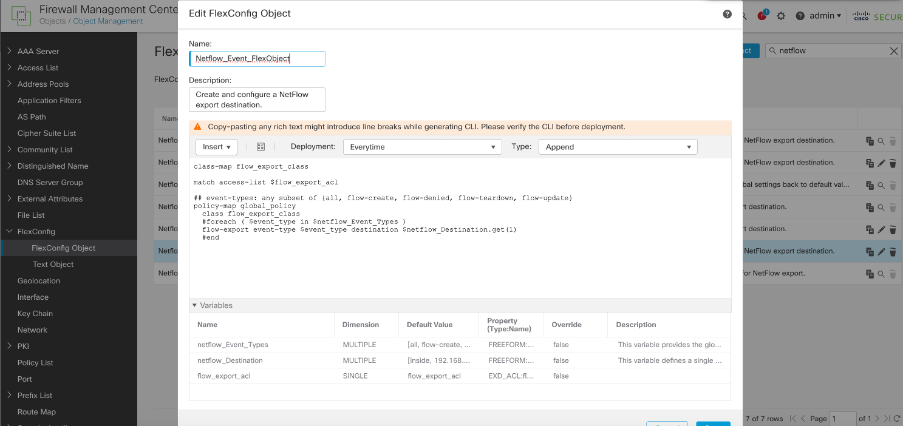

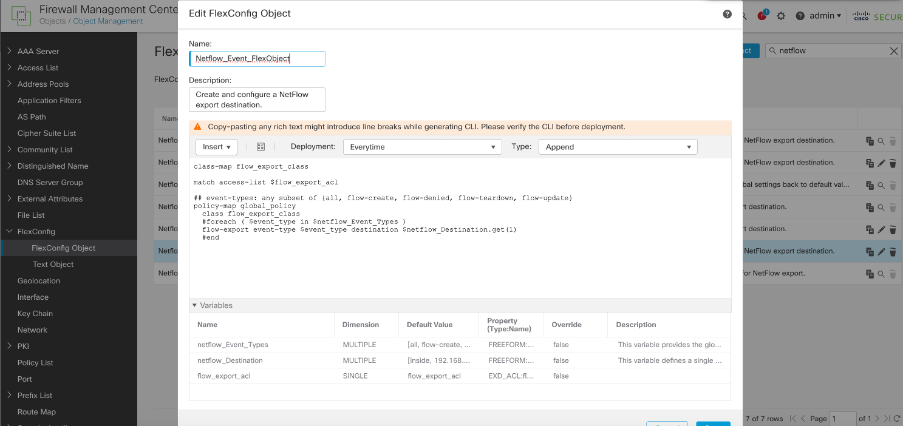

- Class-map en servicebeleid gebruikt om deze klasse-map toe te passen met flow-export bestemming

Class map en servicebeleid

Class map en servicebeleid

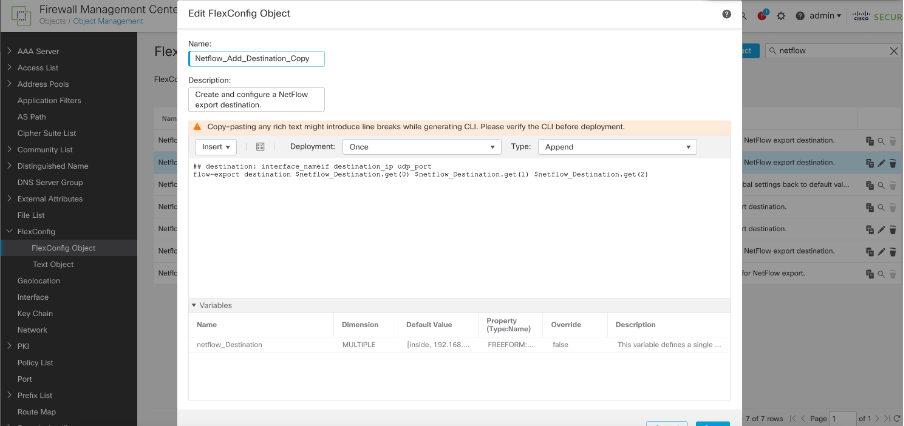

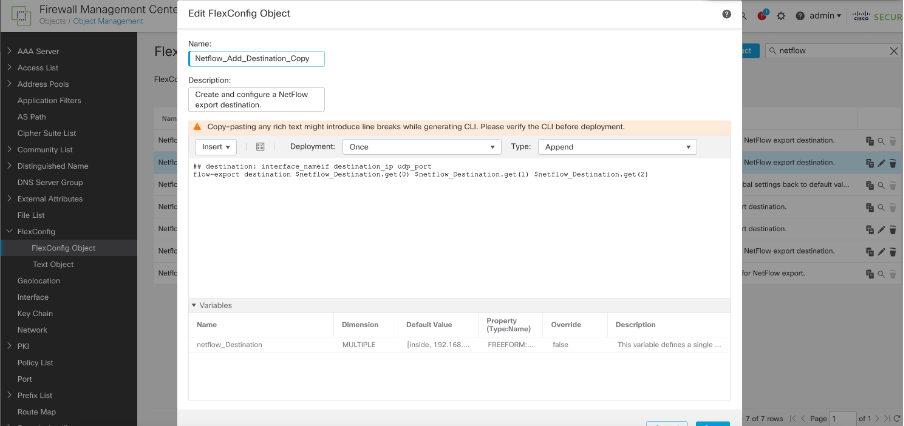

4. Flow-exportbestemming

Flow-exportbestemming

Flow-exportbestemming

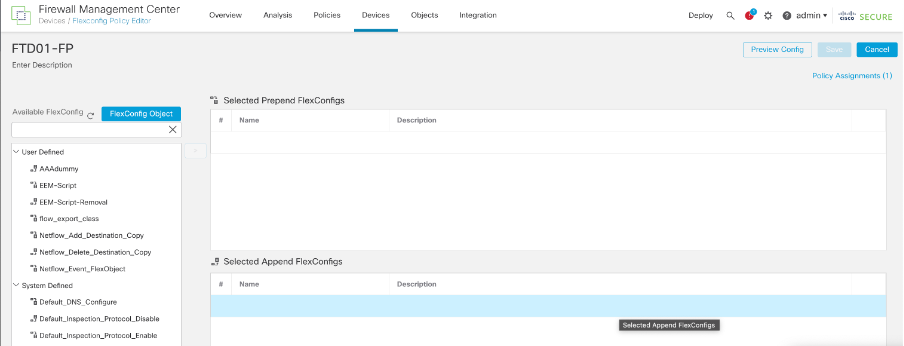

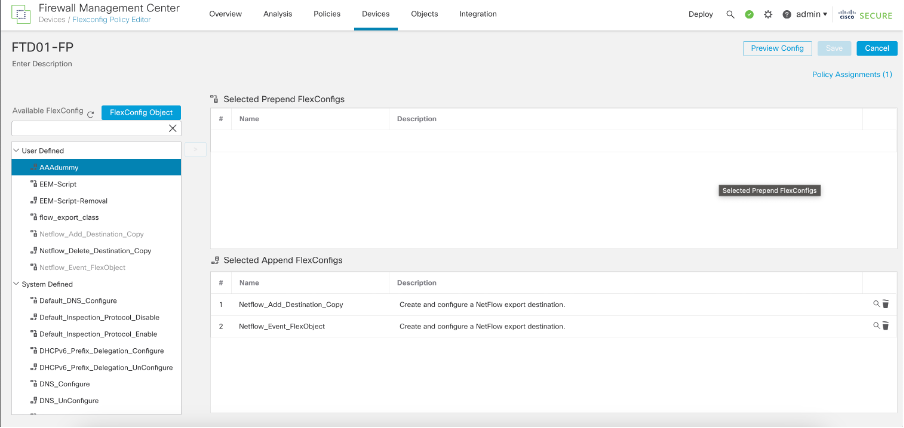

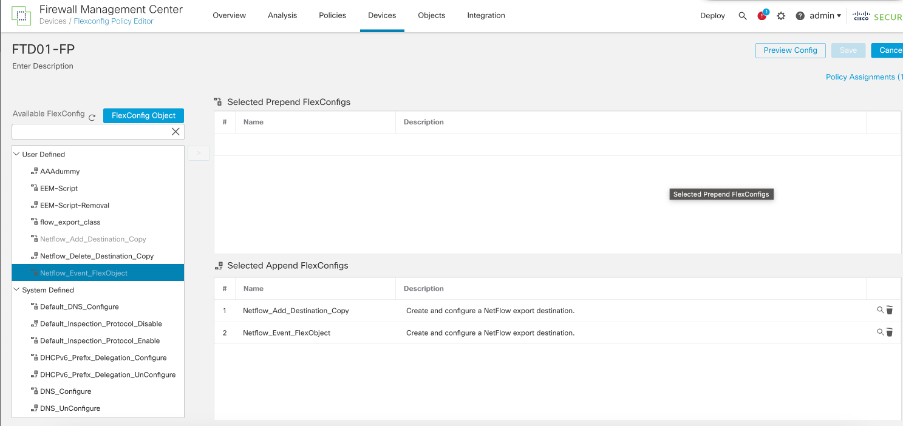

5. Voeg vervolgens deze twee objecten toe in flex-configuratiebeleid en implementeerde:

FlexConfig-beleid

FlexConfig-beleid

NetFlow-configuraties verwijderen

Stap 1: Verwijder de flex-objecten uit het flex-beleid.

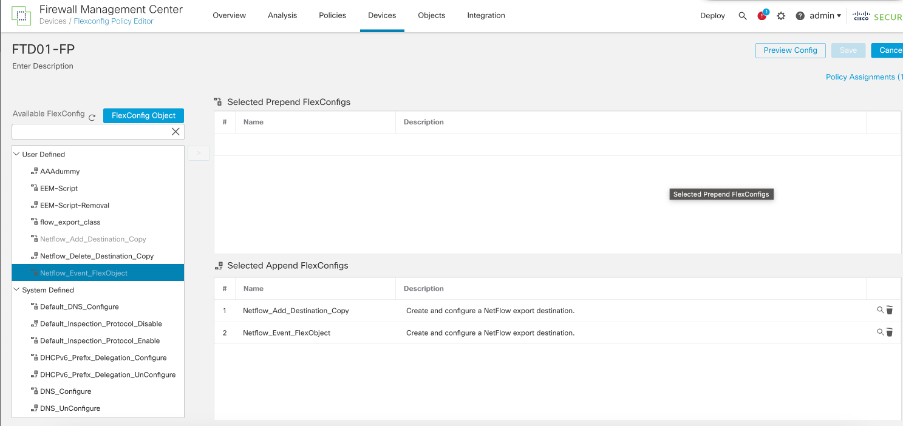

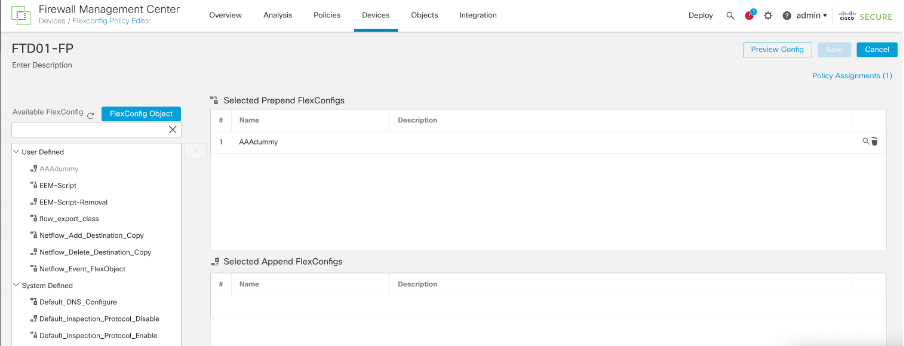

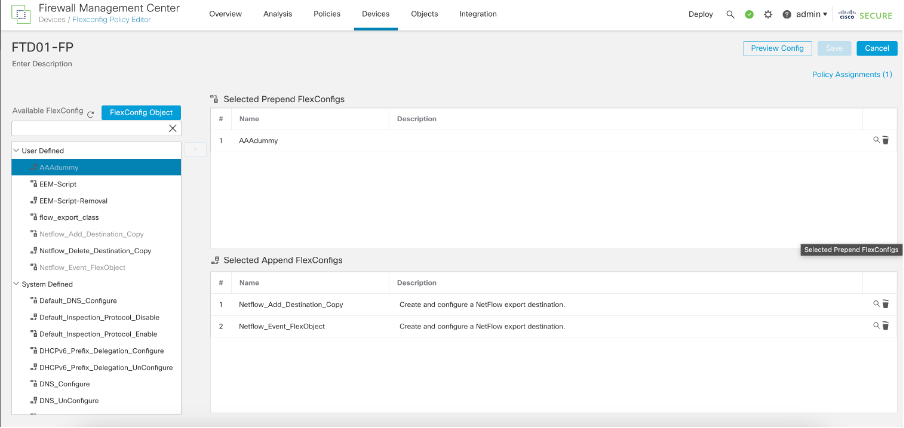

Verwijderen van bestaande flexconfig

Verwijderen van bestaande flexconfig

Stap 2: Stel het beleid in. Van de opdrachtregel zien we dat verwijderde configuraties zijn:

access-list flow_export_acl extended permit ip any any

!

class-map flow_export_class

match access-list flow_export_acl

!

policy-map global_policy

class flow_export_class

flow-export event-type flow-create destination 192.168.1.5

flow-export event-type flow-denied destination 192.168.1.5

flow-export event-type flow-teardown destination 192.168.1.5

flow-export event-type flow-update destination 192.168.1.5

Overwegende dat niet-verwijderde configuratie:

flow-export destination Inside 192.168.1.5 2055

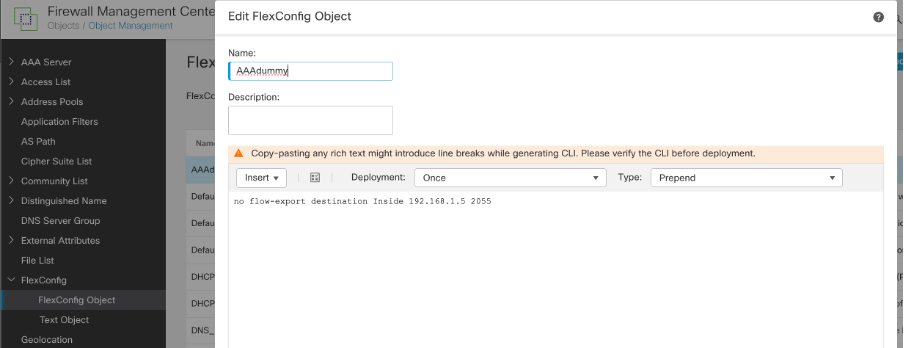

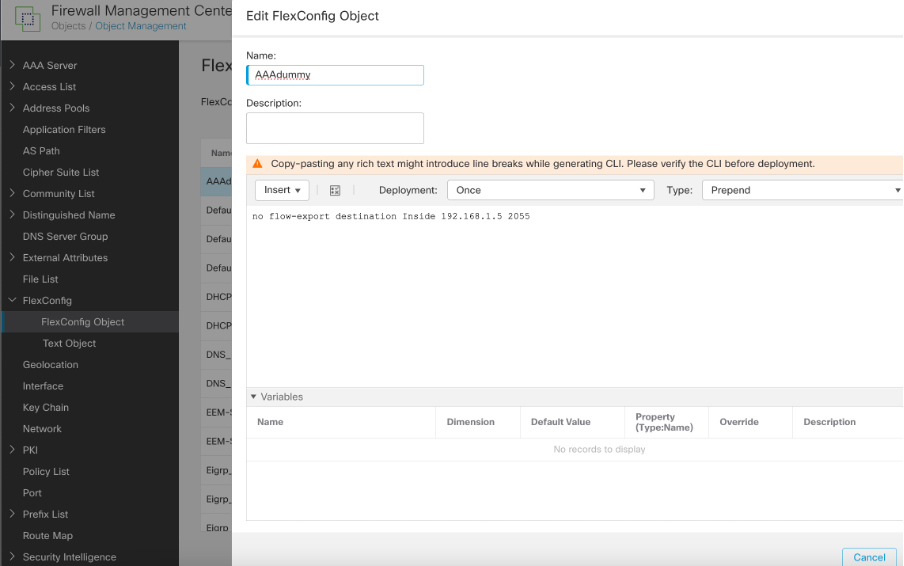

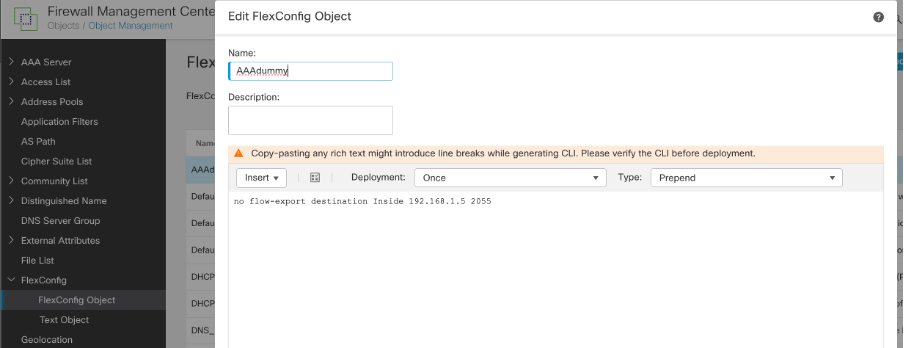

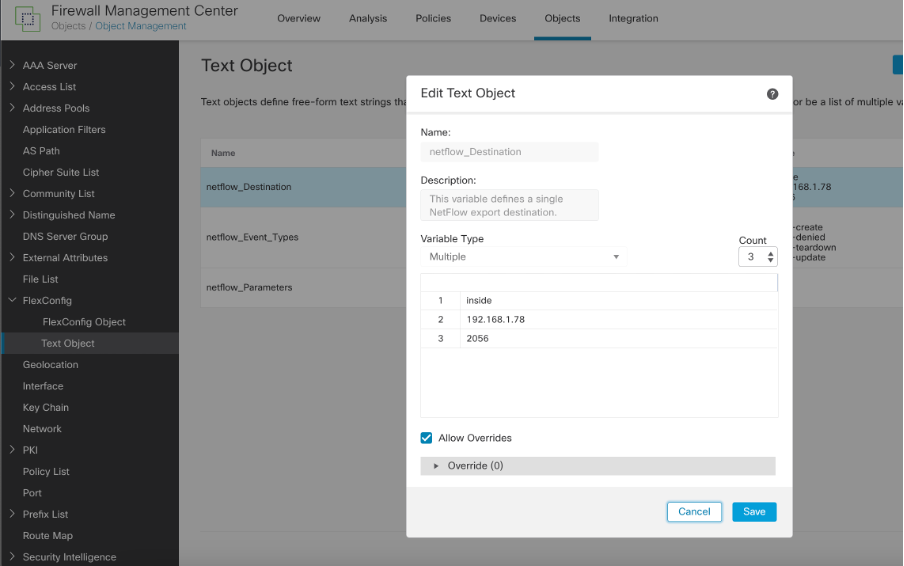

Stap 3: Om dit te verwijderen, moeten we een flex object maken met Type 'prepend' en het toevoegen van de configuratie:

no flow-export destination Inside 192.168.1.5 2055

Flex-configuratiebestemming verwijderen

Flex-configuratiebestemming verwijderen

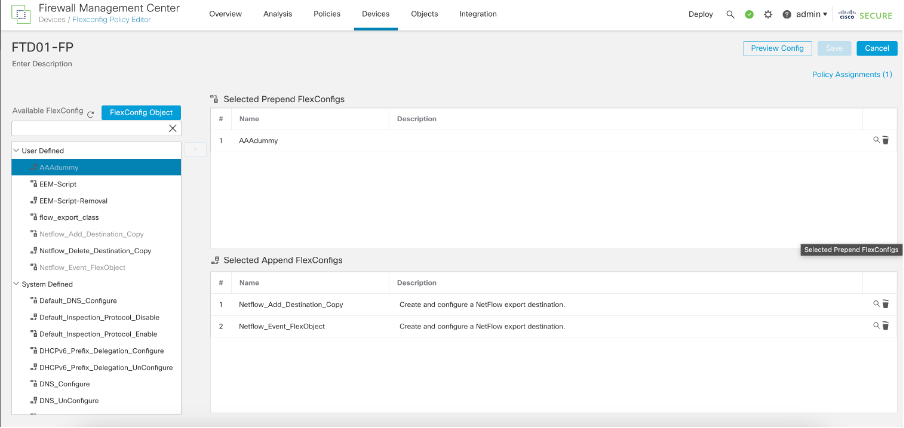

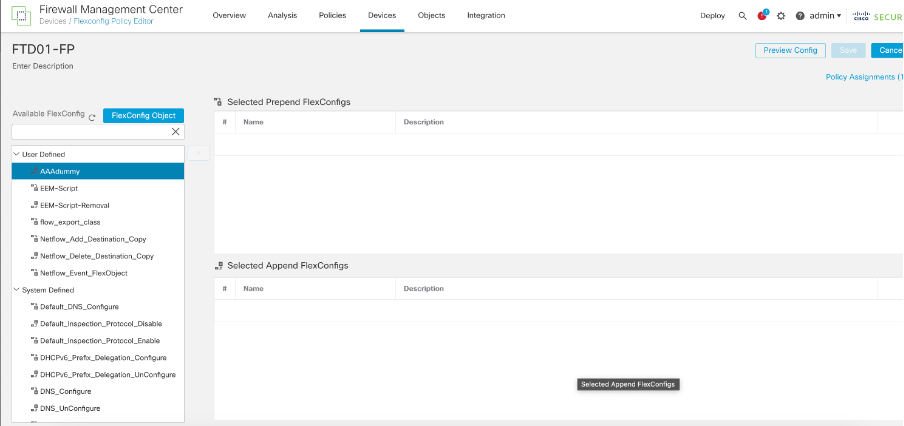

Stap 4: Onder flex-beleidsvraag het nieuwe prepend-object in Stap 3 en implementeer het beleid.

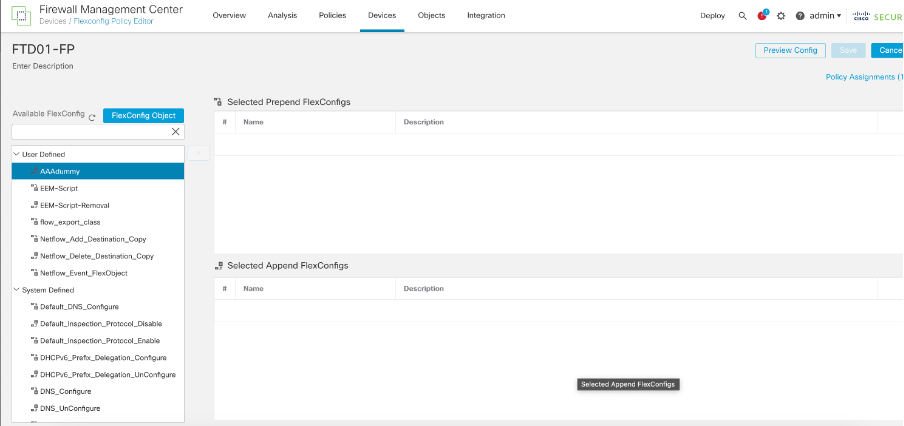

Voeg dit toe onder flex-configuratiebeleid

Voeg dit toe onder flex-configuratiebeleid

Stap 5: Verwijder dat prepend object van het flex beleid en zet opnieuw op.

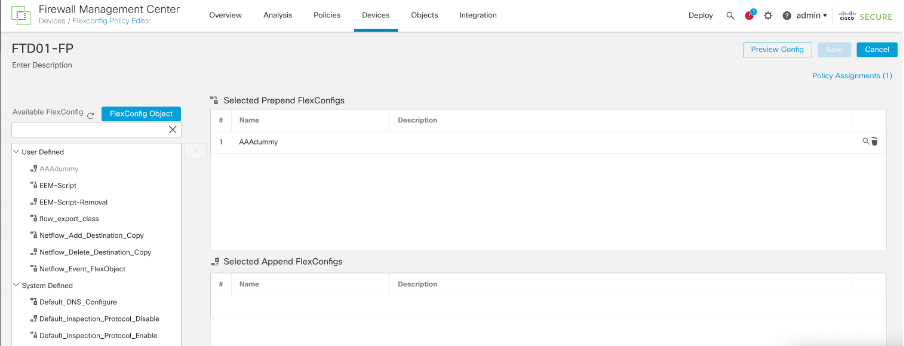

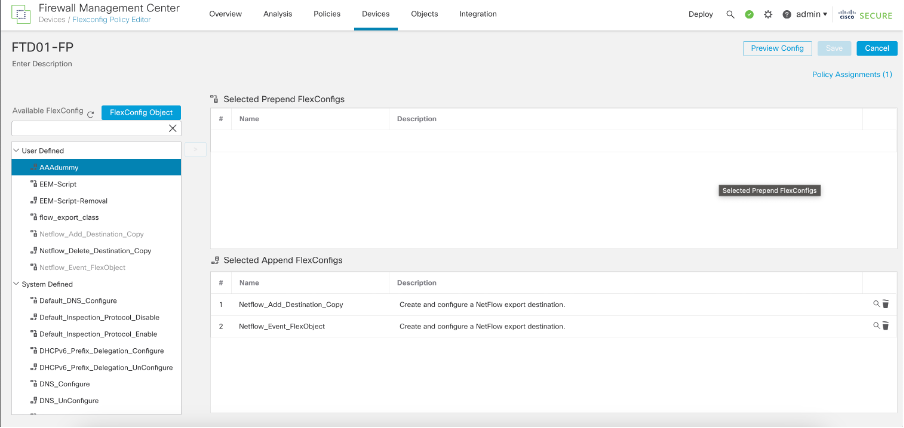

Het prepend-object verwijderen

Het prepend-object verwijderen

Alle flow-export gerelateerde configuratie wordt nu verwijderd.

De bestaande NetFlow-configuraties wijzigen

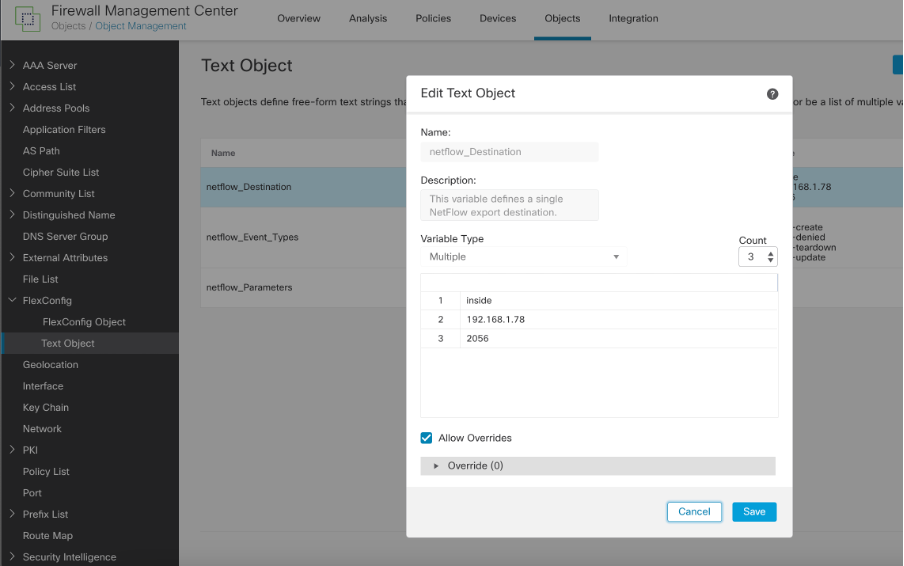

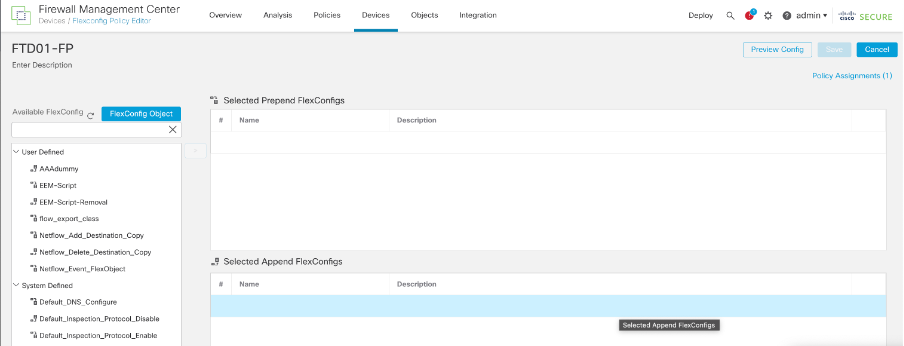

Stap 1: Bewerk het Tekstobject dat is gemaakt voor NetFlow-bestemming. Verander de vereiste parameters IP, interfacenaam of poort.

Voorbeeld: We hebben het IP en de poort gewijzigd van (192.168.1.5, 2055) in (192.168.1.78, 2056)

NetFlow-tekstobject voor bestemming

NetFlow-tekstobject voor bestemming

Stap 2: Stel het beleid in. U zou zien dat de wijzigingen worden weergegeven zoals verwacht, maar samen met de oude NetFlow-doelconfiguratie:

access-list flow_export_acl extended permit ip any any

!

class-map flow_export_class

match access-list flow_export_acl

!

policy-map global_policy

class flow_export_class

flow-export event-type flow-create destination 192.168.1.78

flow-export event-type flow-denied destination 192.168.1.78

flow-export event-type flow-teardown destination 192.168.1.78

flow-export event-type flow-update destination 192.168.1.78

!

flow-export destination Inside 192.168.1.78 2056

flow-export destination Inside 192.168.1.5 2055

Stap 3: Om dit te verwijderen, moet u een flex object maken met Type 'prepend' en het toevoegen van de configuratie:

no flow-export destination Inside 192.168.1.5 2055

NetFlow-bestemming verwijderen

NetFlow-bestemming verwijderen

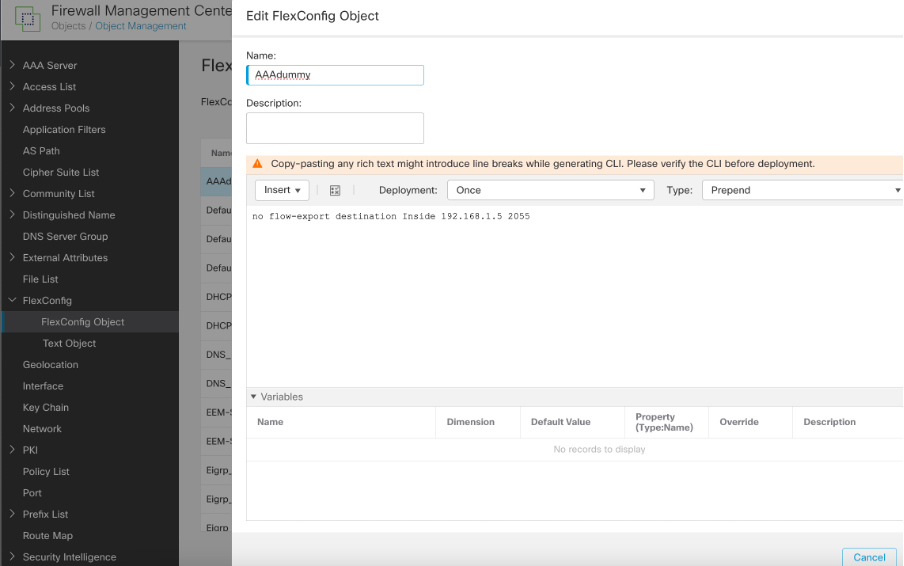

Stap 4: Onder flex-beleidsvraag het nieuwe prepend-object in Stap 3 en implementeer het beleid.

Voeg toe aan Prepend Flex Config

Voeg toe aan Prepend Flex Config

Stap 5: Verwijder dat prepend object van het flex beleid en zet opnieuw op.

De voorgeprogrammeerde FlexConfig verwijderen

De voorgeprogrammeerde FlexConfig verwijderen

De NetFlow-gerelateerde configuratie is met succes aangepast.

access-list flow_export_acl extended permit ip any any

!

flow-export destination Inside 192.168.1.78 2056

!

class-map flow_export_class

match access-list flow_export_acl

!

policy-map global_policy

class flow_export_class

flow-export event-type flow-create destination 192.168.1.78

flow-export event-type flow-denied destination 192.168.1.78

flow-export event-type flow-teardown destination 192.168.1.78

flow-export event-type flow-update destination 192.168.1.78

Verwante documenten

https://www.cisco.com/c/en/us/support/docs/quality-of-service-qos/netflow/216126-configure-netflow-secure-event-logging-o.html

Feedback

Feedback