RAVPN Cert-autorisatie en ISE-autorisatie configureren op FMC

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

In dit document wordt beschreven hoe de ISE-serverautorisatiebeleid kan worden geconfigureerd voor certificaatverificatie in RAVPN-verbindingen die door CSF op FMC worden beheerd.

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- Cisco Secure Firewall (CSF)

- Cisco Secure Firewall Management Center (FMC)

- Cisco Identity Services Engine (ISE)

- Certificaatinschrijving en SSL-basisgegevens.

- Certificaatautoriteit (CA)

Gebruikte componenten

De inhoud van dit document is gebaseerd op deze software- en hardwareversies.

- Cisco Secure-client versie 5.1.6

- Cisco Secure Firewall versie 7.2.8

- Cisco Secure Firewall Management Center versie 7.2.8

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Configureren

Stap 1: Installeer een Trusted CA-certificaat

Opmerking: deze stap moet worden gevolgd als het CA-certificaat verschilt van het certificaat dat wordt gebruikt voor de serververificatie. Als dezelfde CA-server de gebruikerscertificaten afgeeft, is het niet nodig om hetzelfde CA-certificaat opnieuw te importeren.

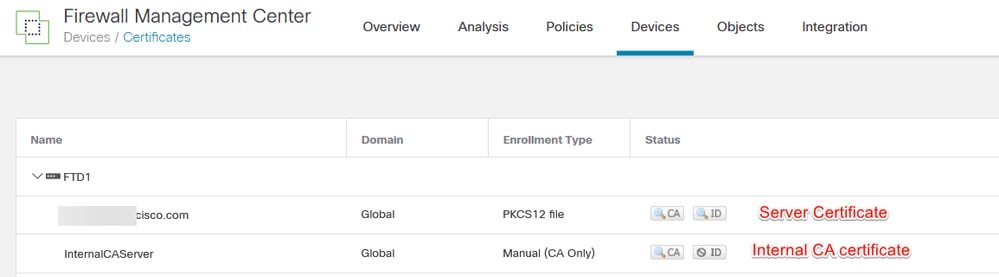

a. Navigeer naarDevices > CertificatesAdd.

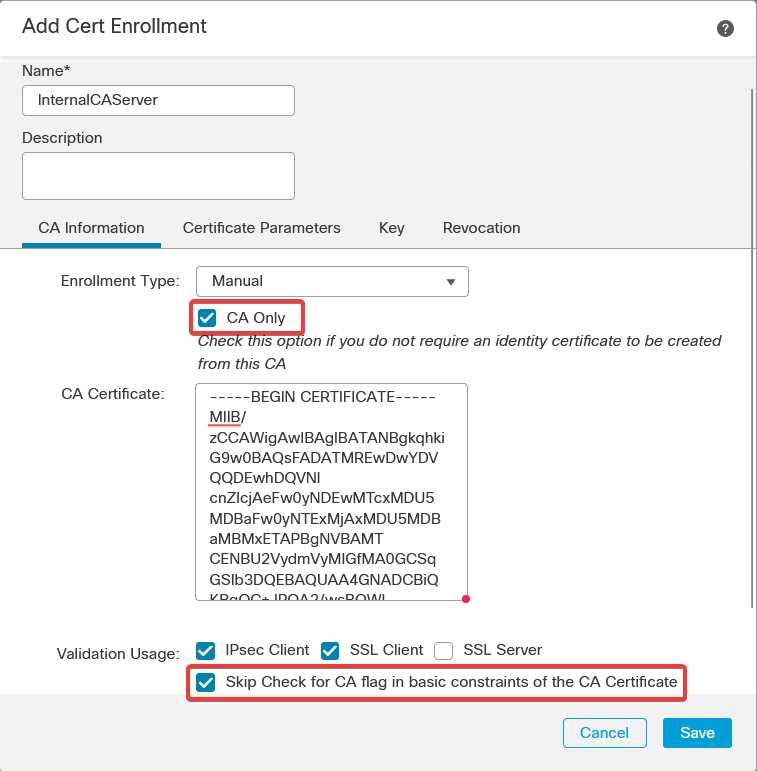

b. Voer een trustpoint name document in en selecteer Handmatig als het inschrijvingstype onder CA-informatie.

c. ControleerCA Onlyen plak het vertrouwde/interne CA-certificaat in pem-formaat.

d. Controleer Skip Check for CA flag in basic constraints of the CA Certificate en klik op Save.

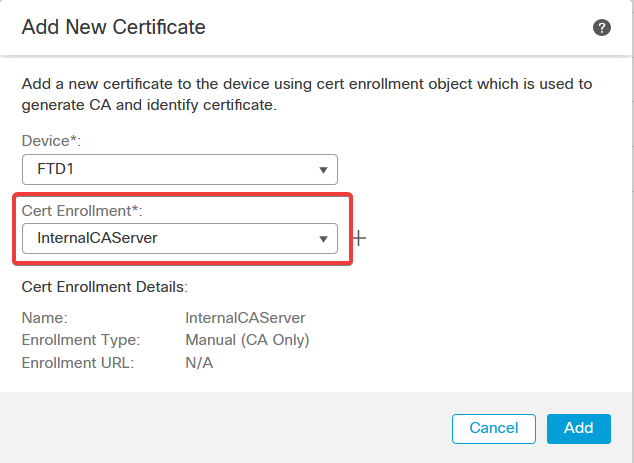

e. Selecteer onder Cert Enrollmenthet trustpoint gewenste item in de vervolgkeuzelijst en klik op Add.

Stap 2: Configuratie van ISE/Radius Server Group en verbindingsprofiel

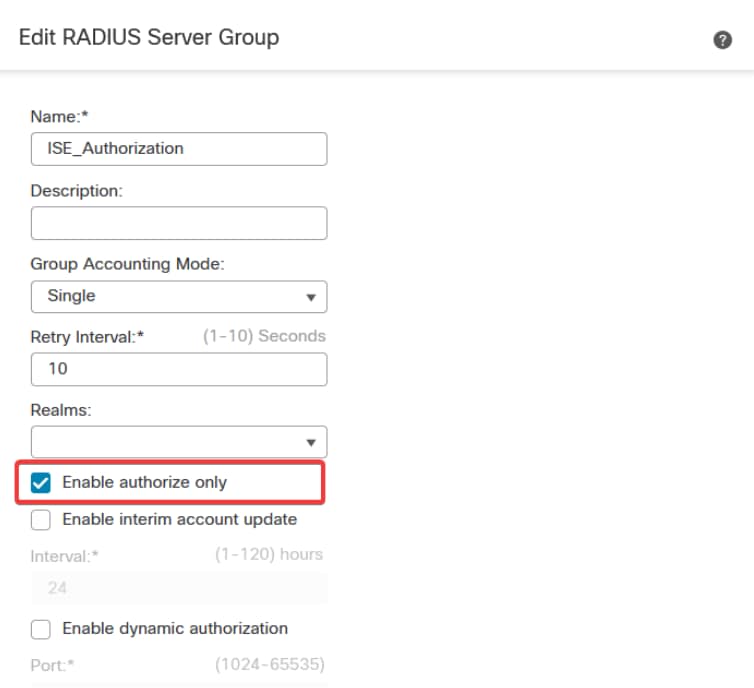

a. Navigeer naar Objects > AAA Server > RADIUS Server Group en klik op Add RADIUS Server Group. Controleer de Enable authorize only optie.

Waarschuwing: als de optie Alleen autoriseren inschakelen niet is ingeschakeld, stuurt de firewall een verificatieaanvraag. De ISE verwacht echter een gebruikersnaam en wachtwoord te ontvangen met dat verzoek, en een wachtwoord wordt niet gebruikt in certificaten. Dientengevolge, merkt ISE het verzoek aangezien de authentificatie ontbrak.

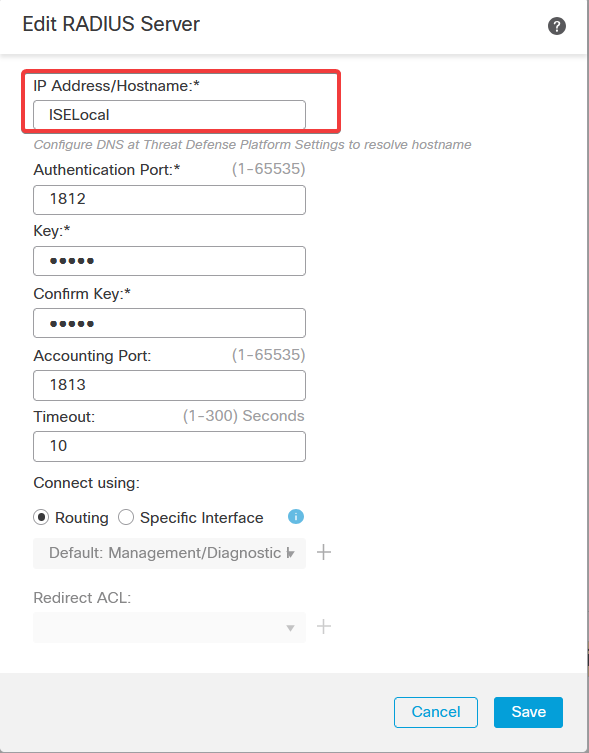

b. Klik op Add (+) pictogram en voeg hetRadius server/ISE serverIP-adres of een hostnaam toe.

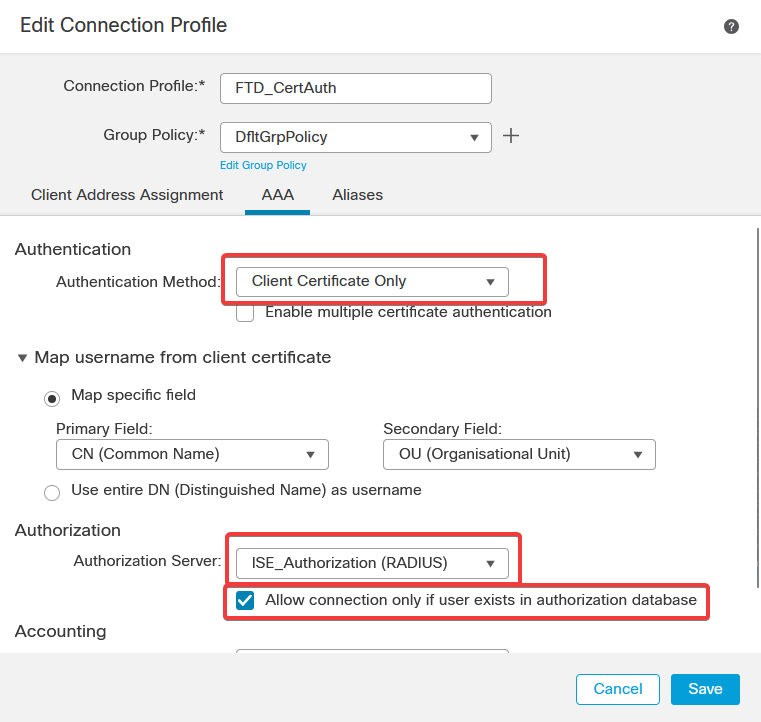

c. Navigeer naar Devices > Remote Access configuration . Maak eennew connection profilebestand en stel de verificatiemethode in opClient Certificate Only. Kies voor de autorisatieserver de server die in de vorige stappen is gemaakt.

Controleer of u de Allow connection only if user exists in authorization database optie controleert. Deze instelling zorgt ervoor dat de verbinding met RAVPN alleen wordt voltooid als de autorisatie is toegestaan.

Gebruikersnaam van het clientcertificaat verwijst naar de informatie die van het certificaat is verkregen om de gebruiker te identificeren. In dit voorbeeld, houdt u de standaardconfiguratie, maar het kan worden veranderd afhankelijk van welke informatie wordt gebruikt om de gebruikers te identificeren.

Klik op de knop .Save

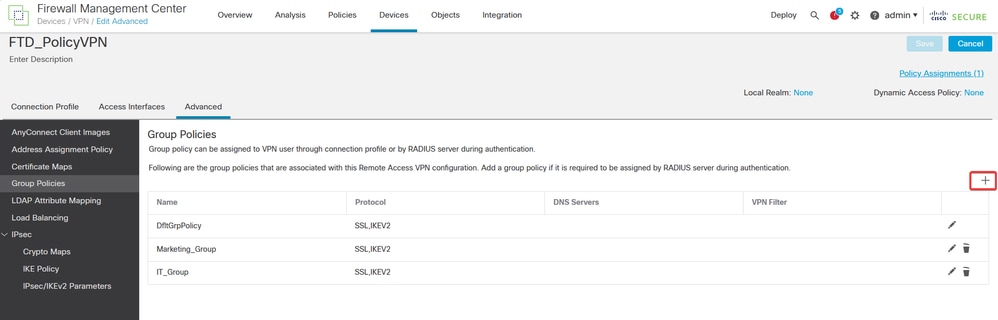

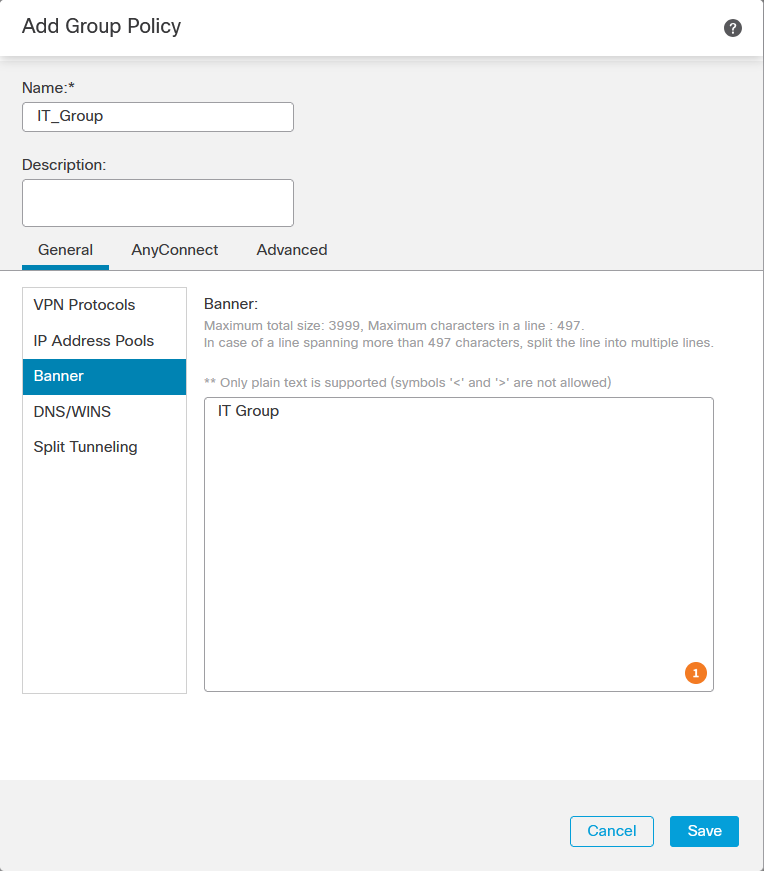

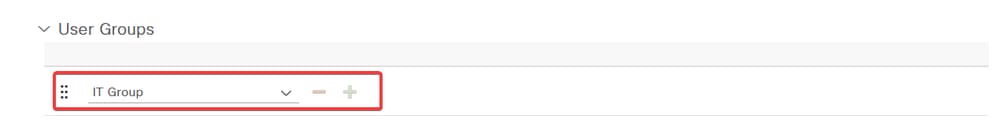

d. Navigeer naar Advanced > Group Policies. Klik op Add (+) icoon aan de rechterkant.

e. Maak het group policiesbestand. Elk groepsbeleid wordt geconfigureerd op basis van de organisatiegroepen en de netwerken waartoe elke groep toegang heeft.

f. Voer in het groepsbeleid de configuraties uit die specifiek zijn voor elke groep. Er kan een bannerbericht worden toegevoegd dat na een succesvolle verbinding wordt weergegeven.

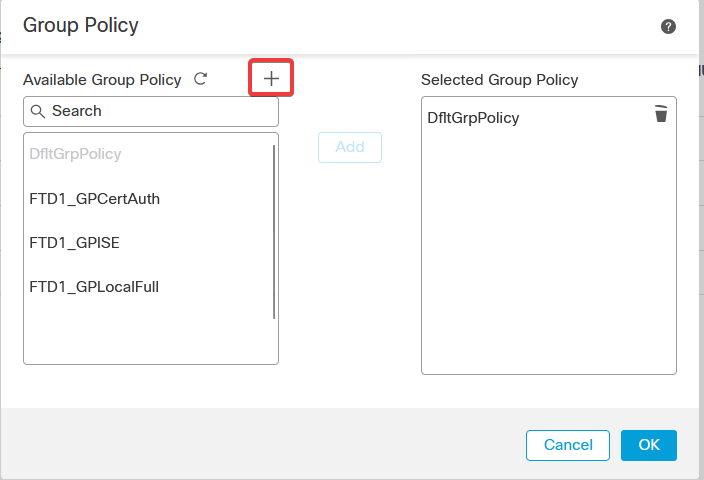

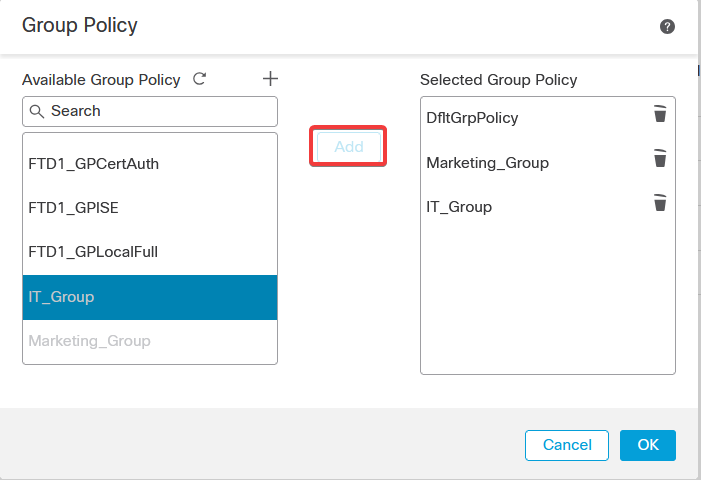

g. Selecteer de group policies linkerkant en klikAddom deze naar de rechterkant te verplaatsen. Dit specificeert welk groepsbeleid in de configuratie wordt gebruikt.

e. Breng de veranderingen aan.

Stap 3: ISE configureren

Stap 3.1: Gebruikers-, groepen- en certificaatverificatieprofiel maken

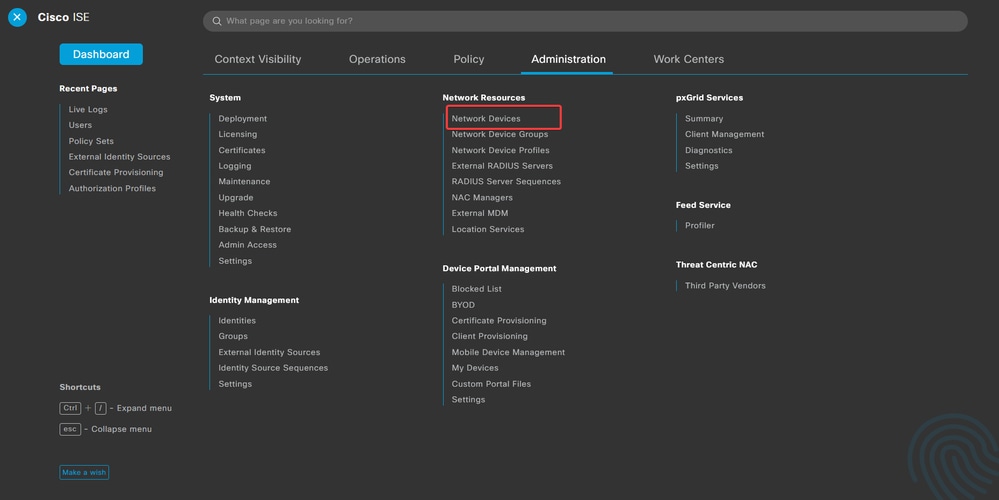

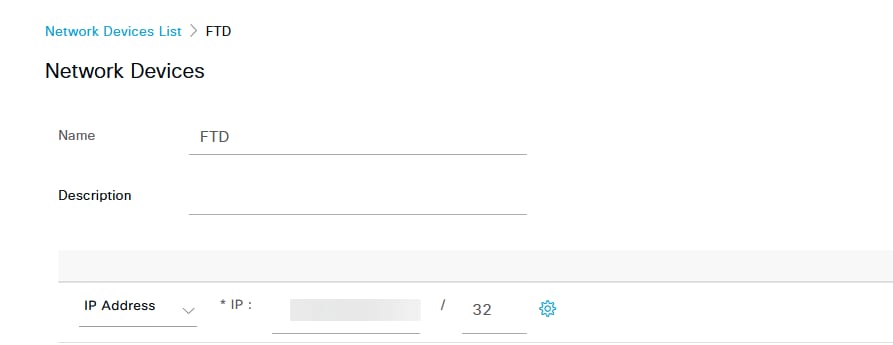

a. Log in op de ISE-server en navigeer naar Administration > Network Resources > Network Devices.

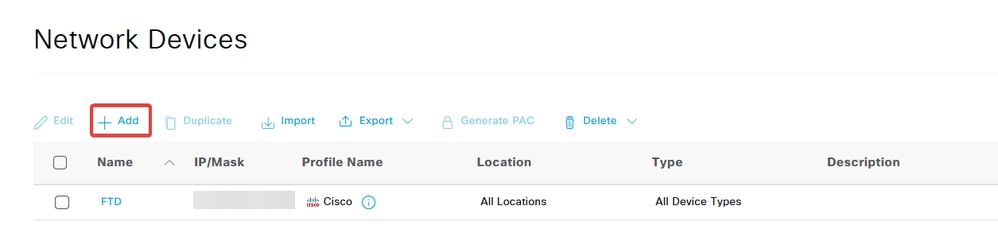

Add b. Klik om de firewall te configureren als een AAA-client.

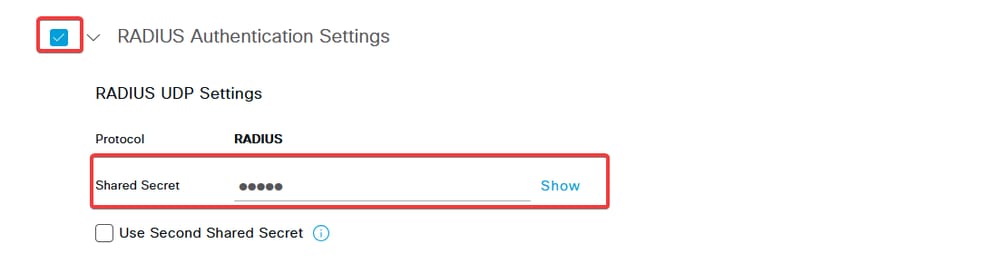

c. Voer in de velden Naam en IP-adres van het netwerkapparaat in en controleer RADIUS Authentication Settings Shared Secret. het vakje en voeg de waarde toe. Deze waarde moet dezelfde zijn als die werd gebruikt toen het RADIUS-serverobject op FMC werd gemaakt. Klik op de knop .Save

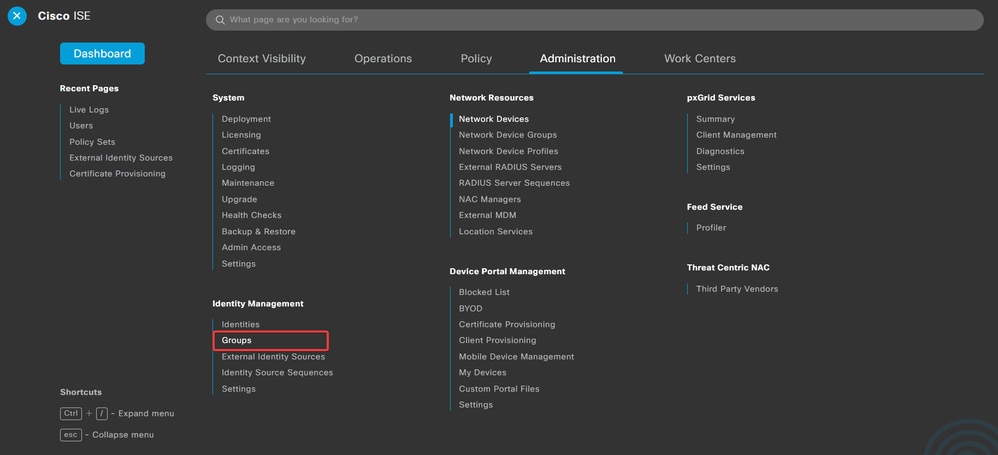

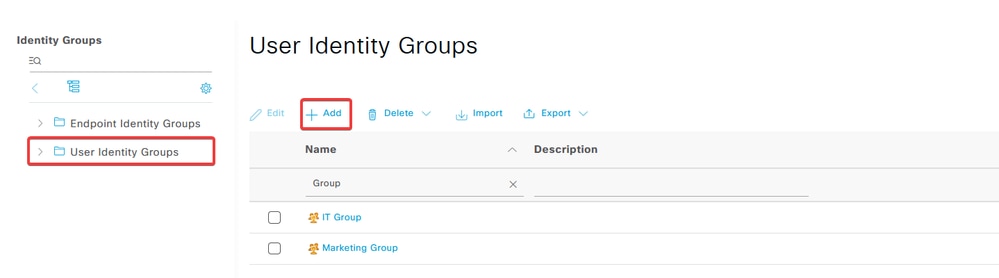

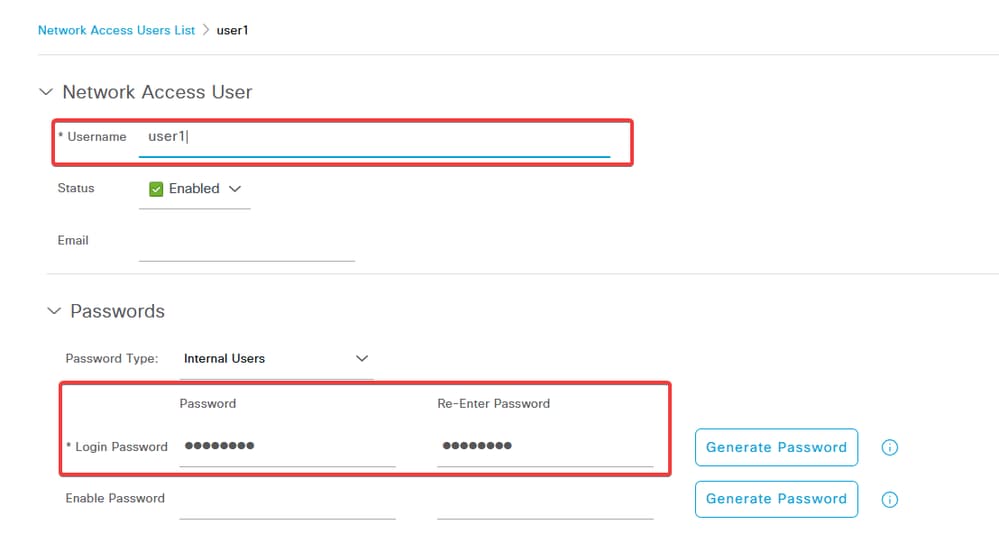

d. Navigeer naarAdministration > Identity Management > Groups.

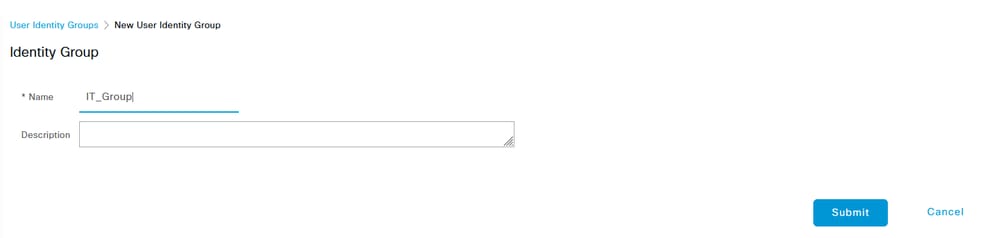

e. KlikUser Identity Groupsen klik vervolgens Add.

Voer de groepsnaamin en klik opSubmit.

Opmerking: Herhaal dit om zo veel groepen te maken als nodig is.

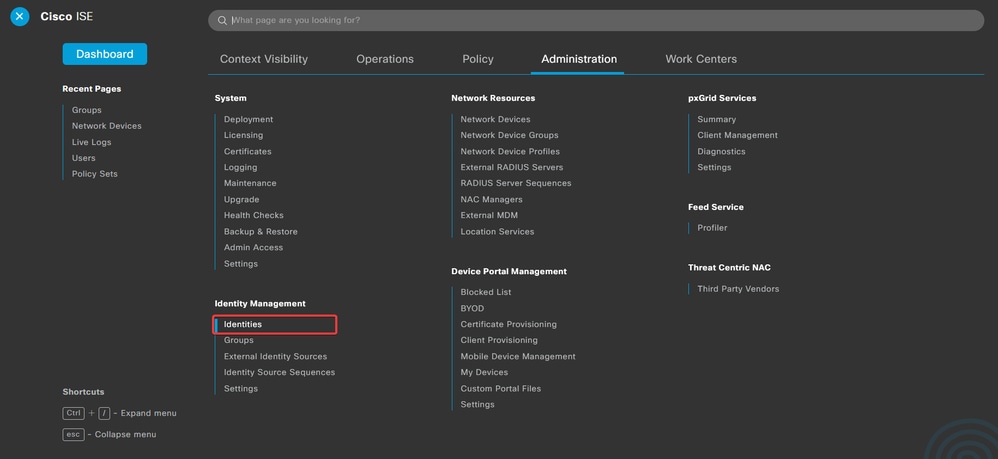

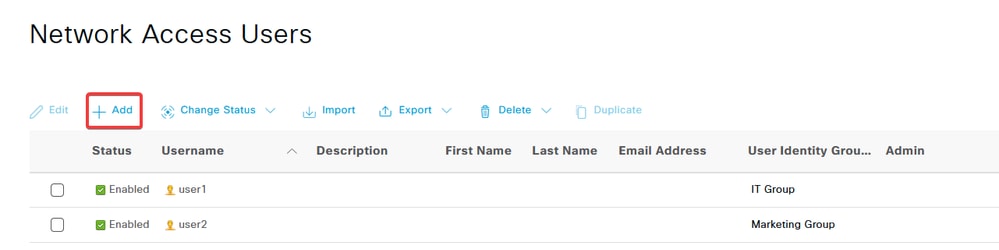

d. Navigeer naar Administration > Identity Management > Identities.

e. KlikAddom een nieuwe gebruiker aan te maken in de lokale database van de server.

Voer hetUsernameen Login Passwordin. Navigeer vervolgens naar het einde van deze pagina en selecteer deUser Group.

Klik op de knop .Save

Opmerking: u dient een gebruikersnaam en wachtwoord in te stellen om interne gebruikers te maken. Ook al is het niet nodig voor RAVPN-verificatie, die wordt uitgevoerd met certificaten, deze gebruikers kunnen worden gebruikt voor andere interne services die wel een wachtwoord vereisen. Zorg er daarom voor dat u een sterk wachtwoord gebruikt.

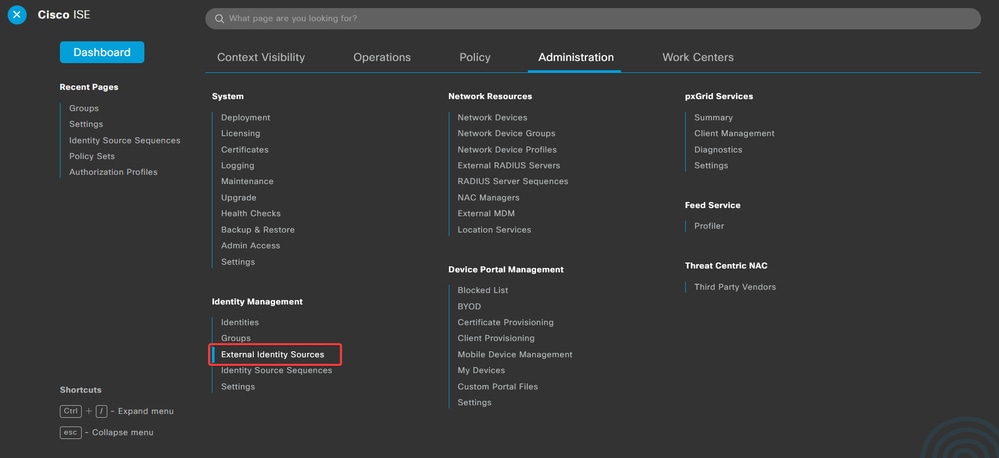

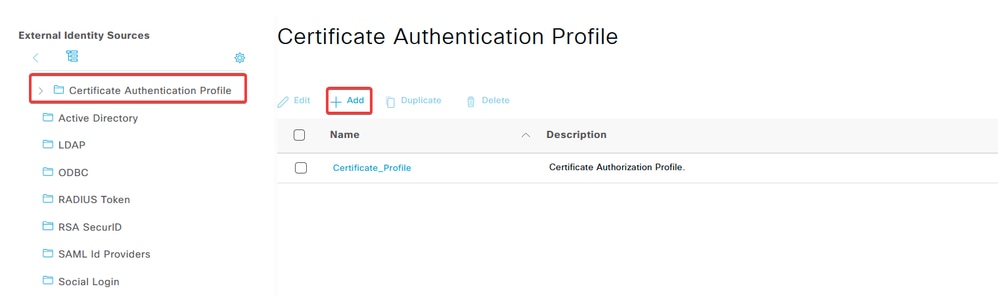

f. Navigeer naar Administration > Identity Management > External Identify Sources.

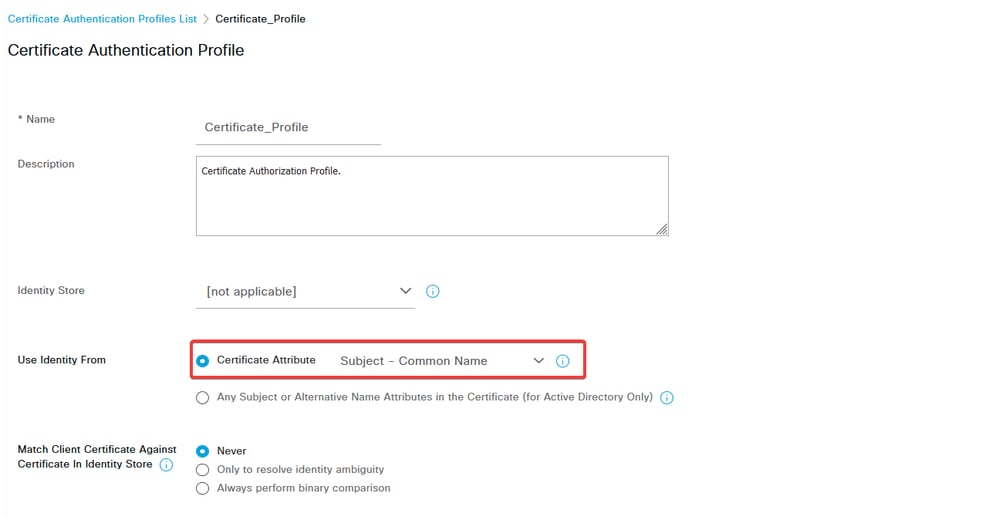

g. Klik opAddom een Certificate Authentication Profilebestand te maken.

Certificaatverificatieprofiel specificeert hoe clientcertificaten worden gevalideerd, inclusief welke velden in het certificaat kunnen worden gecontroleerd (alternatieve onderwerpnaam, algemene naam, enzovoort).

Stap 3.2: Verificatiebeleid configureren

Het verificatiebeleid wordt gebruikt om te controleren of het verzoek afkomstig is van de firewall en van het specifieke verbindingsprofiel.

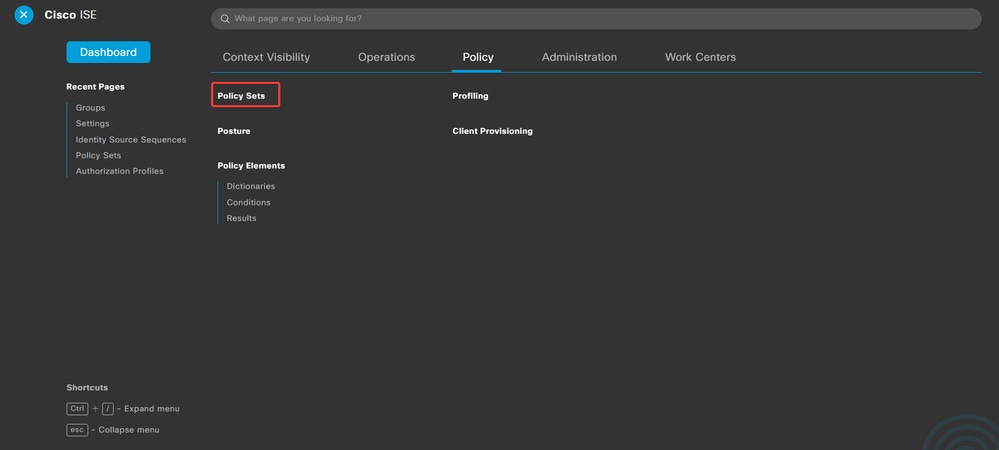

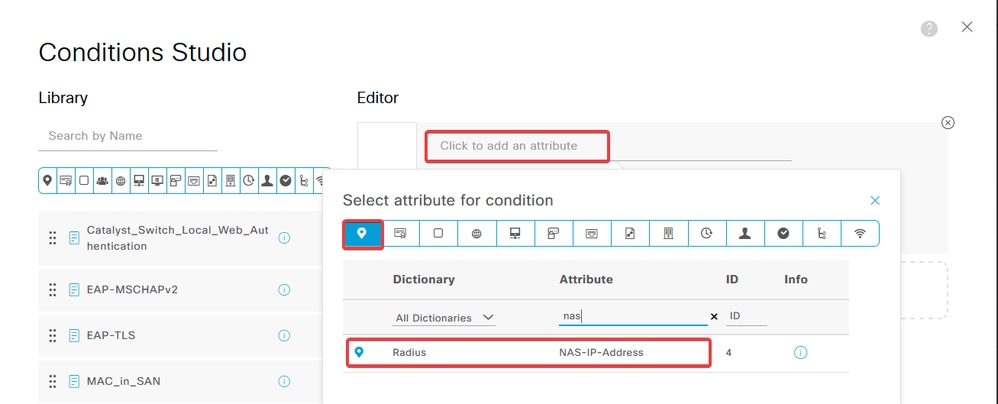

a. Navigeer naar Policy > Policy Sets.

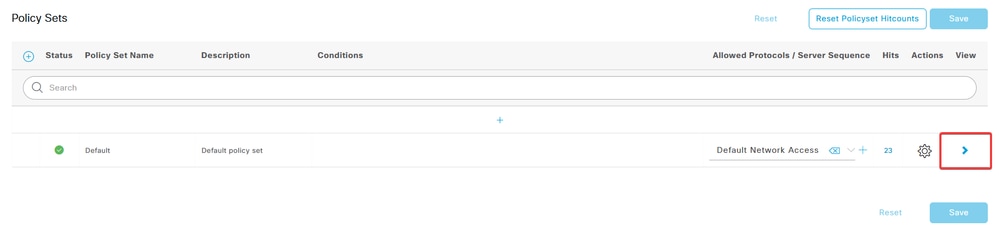

Selecteer het standaard autorisatiebeleid door op de pijl rechts op het scherm te klikken:

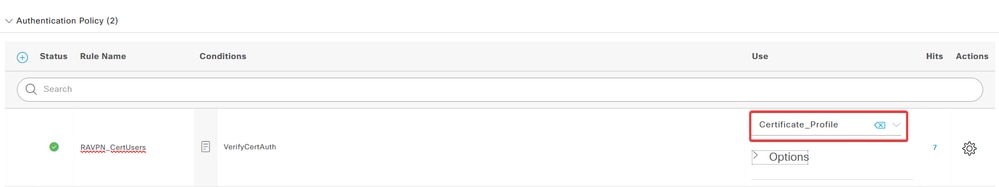

b. Klik op de pijl in het vervolgkeuzemenu naastAuthentication Policyom het te vergroten. Klik vervolgens op het add (+) pictogram om een nieuwe regel toe te voegen.

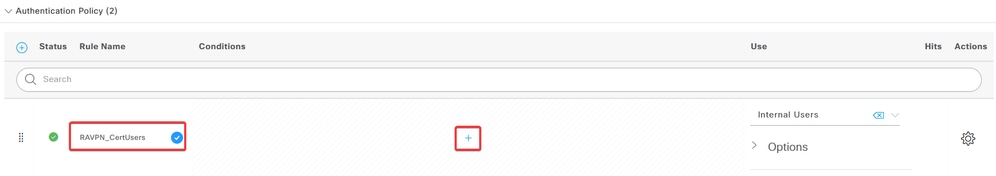

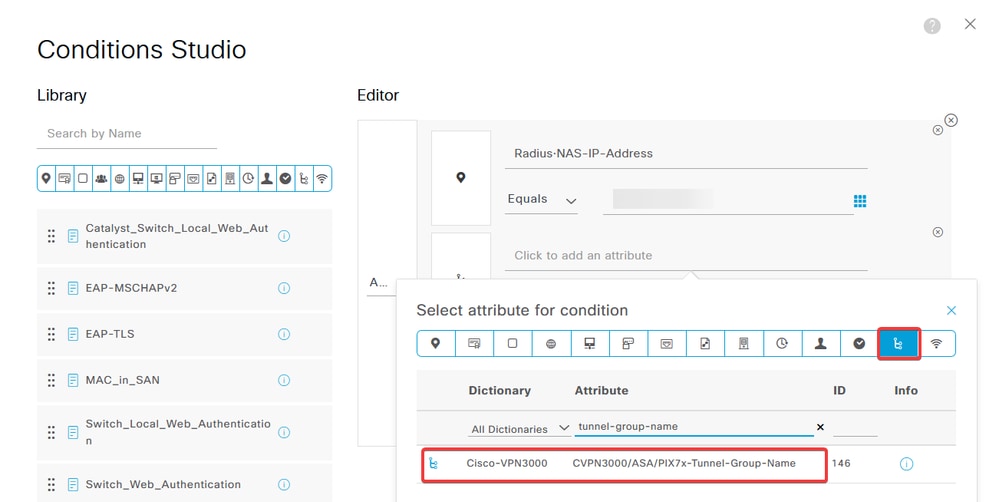

add (+)Voer de naam voor de regel in en selecteer het pictogram onder de kolom Voorwaarden.

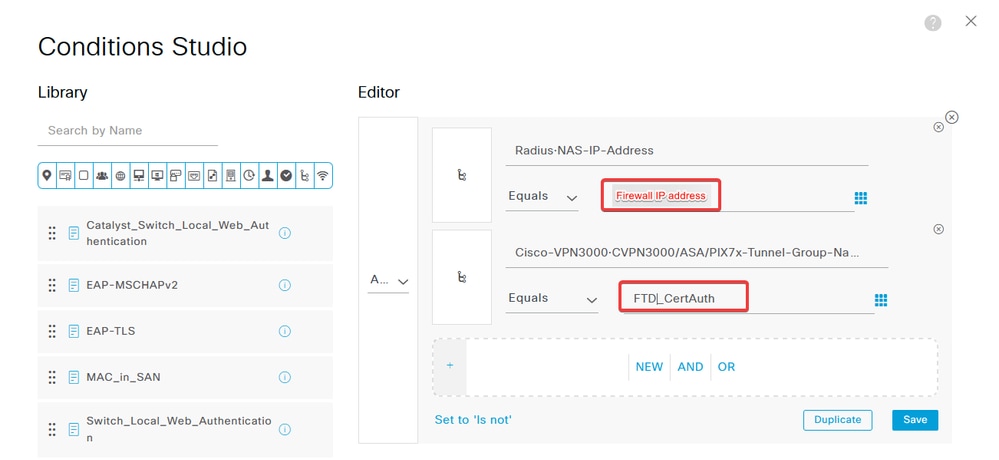

c. Klik op het tekstvak Attribute Editor en klik op hetNAS-IP-Addresspictogram. Voer het IP-adres van de firewall in.

d. Klik op New en voeg vervolgens het andere kenmerk toeTunnel-Group-name. Voer de naam in dieConnection Profileop het VCC is ingesteld.

e. Selecteer in de kolom Gebruik de Certificate Authentication Profile optie die is gemaakt. Hiermee specificeert u de informatie die in het profiel is gedefinieerd en die wordt gebruikt om de gebruikers te identificeren.

Klik op de knop .Save

Stap 3.3: Autorisatiebeleid configureren

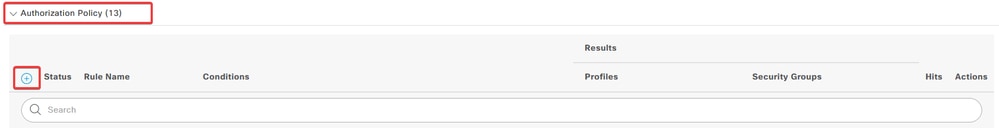

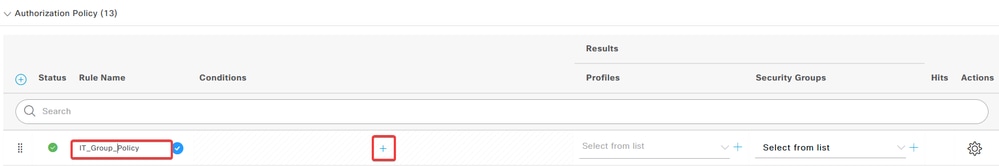

a. Klik de vervolgkeuzelijst pijl naastAuthorization Policyom deze uit te vouwen. Klik vervolgens op het add (+) pictogram om een nieuwe regel toe te voegen.

Voer de naam voor de regel in en selecteer het add (+) pictogram onder de kolom Voorwaarden.

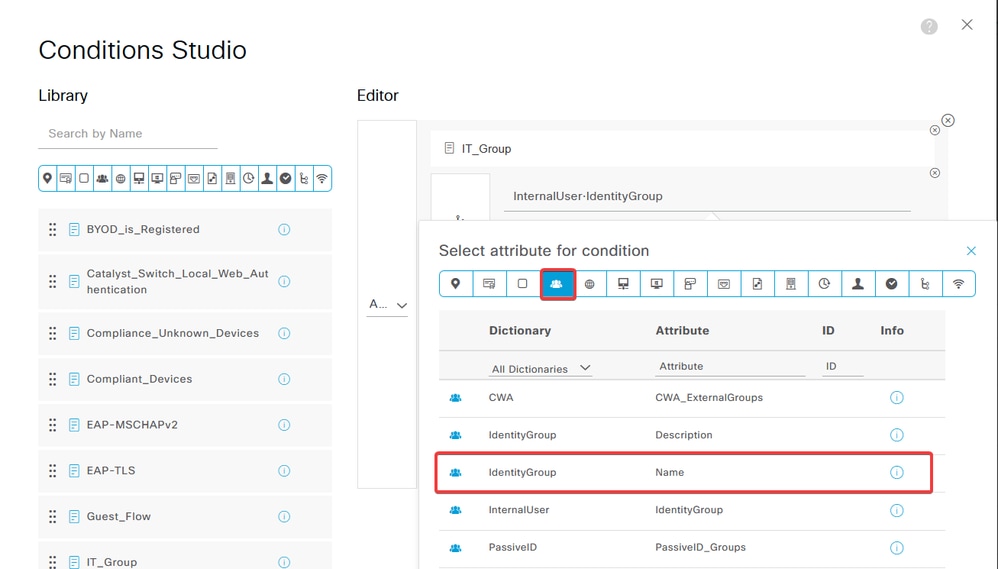

b. Klik op het tekstvak Attribute Editor en klik op hetIdentity grouppictogram. Selecteer het Identity group - Name kenmerk.

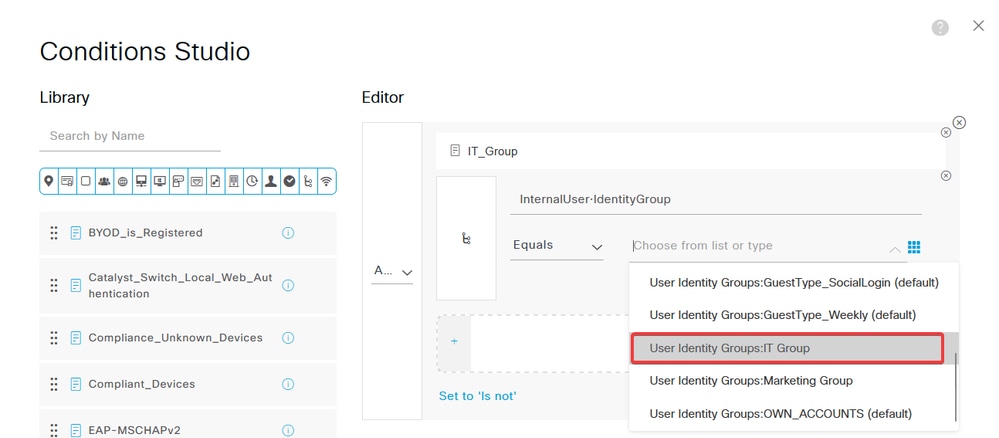

SelecteerEqualsdeze modus als de operator en klik vervolgens op het pijltje van het vervolgkeuzemenu om de beschikbare opties weer te geven en selecteer User Identity Groups:

.

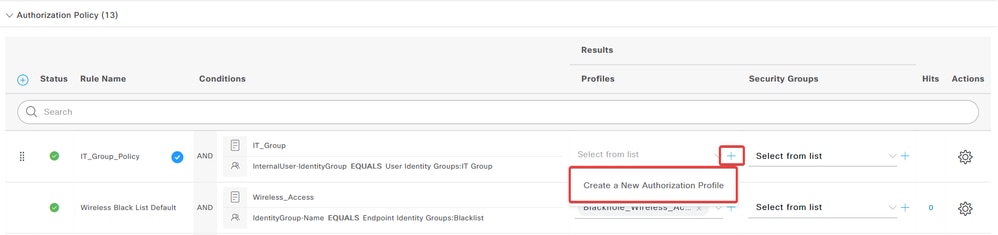

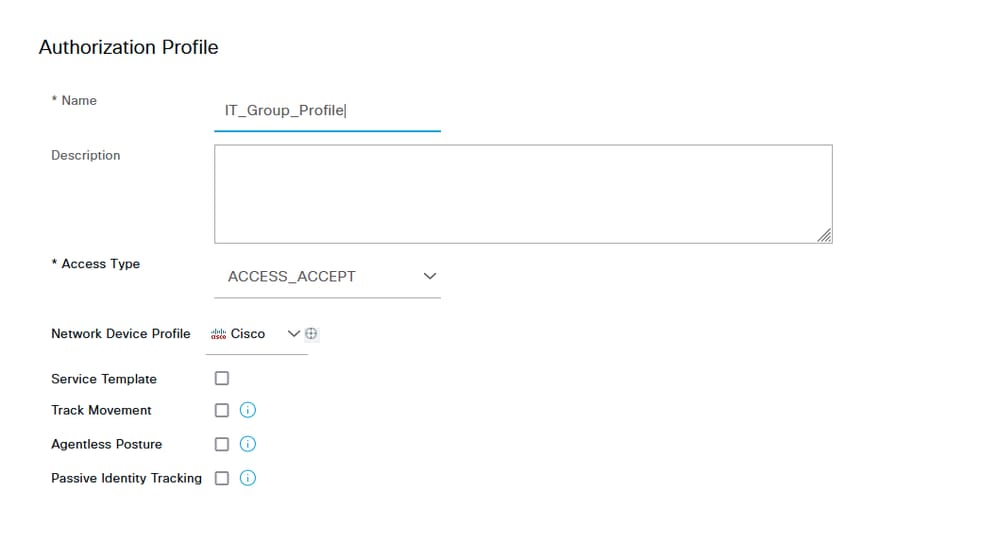

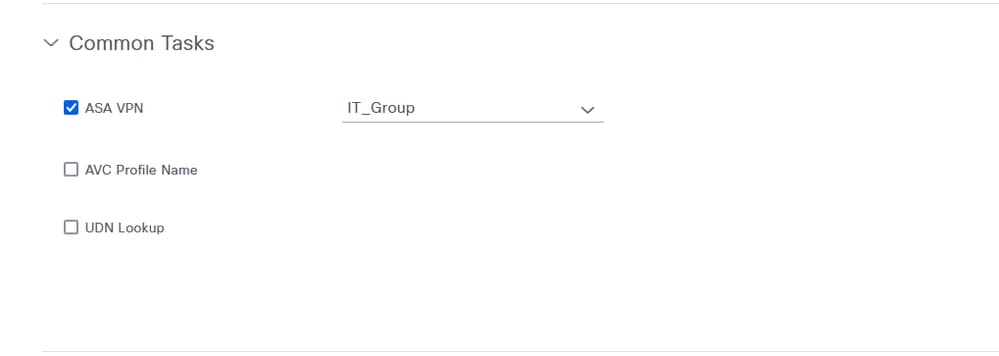

c. Klik in de kolom Profielen op hetadd (+)pictogram en kies Create a New Authorization Profile.

Voer het profiel in Name.

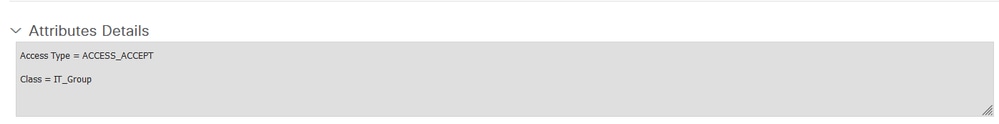

Navigeer naar Common Tasks en controleer ASA VPN. Typ vervolgens het group policy nameformulier, dat hetzelfde moet zijn als het formulier dat in het VCC wordt aangemaakt.

De volgende kenmerken werden aan elke groep toegewezen:

Klik op Save (Opslaan).

Opmerking: Herhaal stap 3.3: het beleid voor autorisatie configureren voor elke groep die is gemaakt.

Verifiëren

1. Start de opdrachtshow vpn-sessiondb anyconnecten controleer of de gebruiker het juiste groepsbeleid gebruikt.

firepower# show vpn-sessiondb anyconnect

Session Type : AnyConnect

Username : user1 Index : 64

Assigned IP : 192.168.55.2 Public IP :

Protocol : AnyConnect-Parent

License : AnyConnect Premium

Encryption : AnyConnect-Parent: (1)none

Hashing : AnyConnect-Parent: (1)none

Bytes Tx : 15084 Bytes Rx : 99611

Group Policy : IT_Group Tunnel Group : FTD_CertAuth

Login Time : 22:21:43 UTC Tue Oct 22 2024

Duration : 3h:03m:50s

Inactivity : 0h:41m:44s

VLAN Mapping : N/A VLAN : none

Audt Sess ID : 96130a0f0004000067182577

Security Grp : none Tunnel Zone : 0

Username : User2 Index : 70

Assigned IP : 192.168.55.3 Public IP :

Protocol : AnyConnect-Parent SSL-Tunnel DTLS-Tunnel

License : AnyConnect Premium

Encryption : AnyConnect-Parent: (1)none SSL-Tunnel: (1)AES-GCM-256 DTLS-Tunnel: (1)AES-GCM-256

Hashing : AnyConnect-Parent: (1)none SSL-Tunnel: (1)SHA384 DTLS-Tunnel: (1)SHA384

Bytes Tx : 15112 Bytes Rx : 19738

Group Policy : Marketing_Group Tunnel Group : FTD_CertAuth

Login Time : 01:23:08 UTC Wed Oct 23 2024

Duration : 0h:02m:25s

Inactivity : 0h:00m:00s

VLAN Mapping : N/A VLAN : none

Audt Sess ID : 96130a0f0004600067184ffc

Security Grp : none Tunnel Zone : 0

firepower#

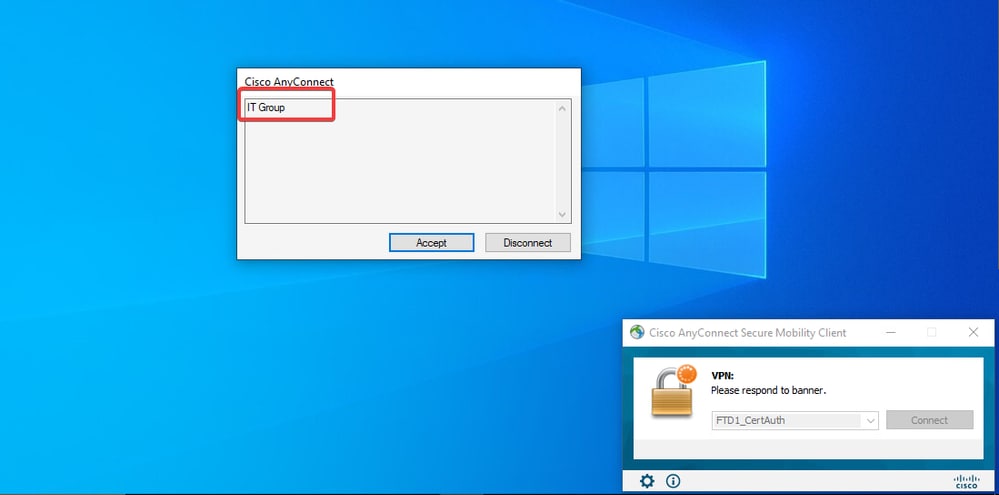

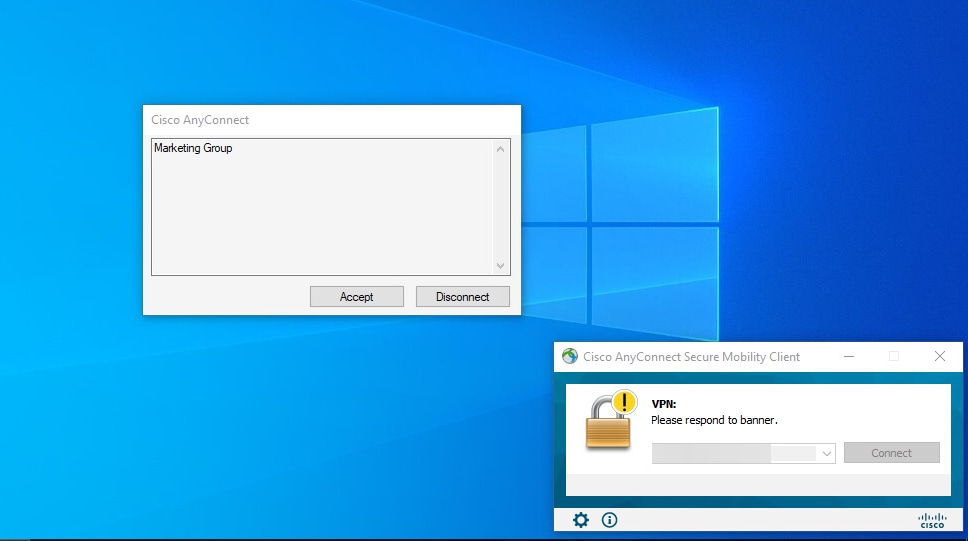

- In het groepsbeleid kunt u een bannerbericht configureren dat wordt weergegeven wanneer de gebruiker met succes verbinding maakt. Elke banner kan worden gebruikt om de groep te identificeren die een machtiging heeft.

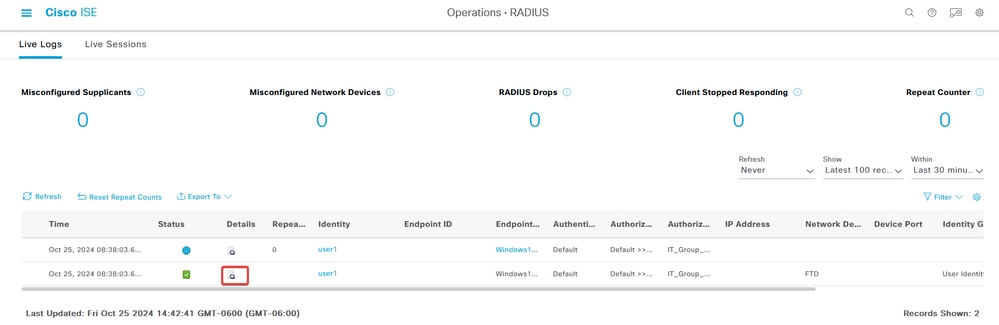

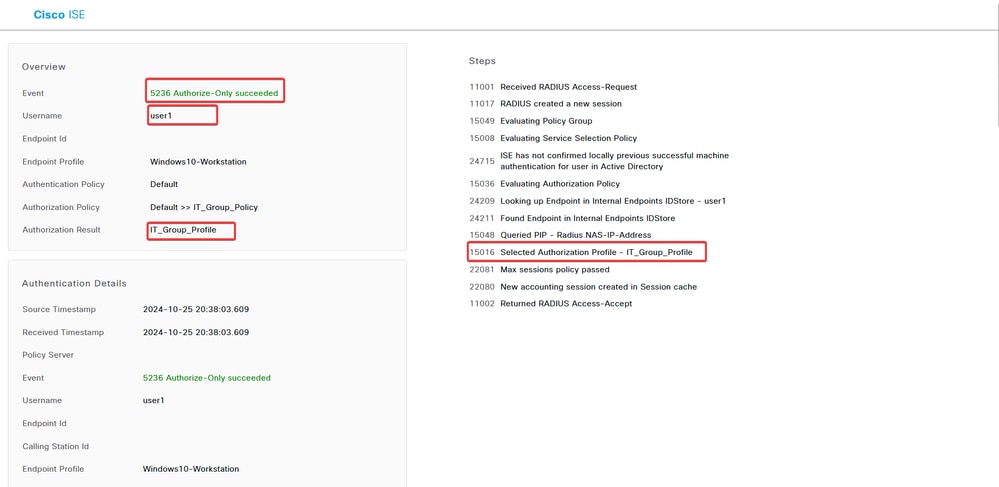

- Controleer in bewegende logbestanden of de verbinding wordt gemaakt met behulp van het juiste autorisatiebeleid. Klik op

Detailsen toon het verificatierapport.

Problemen oplossen

Deze sectie bevat informatie die u kunt gebruiken om problemen met de configuratie te troubleshooten.

1. Debugs kunnen worden uitgevoerd vanaf de diagnostische CLI van het CSF voor certificaatverificatie.

debug crypto ca 14

debug webvpn anyconnect 255

debug crypto ike-common 255

2. Gebruik AAA-debugs om de toewijzing van lokale en/of externe kenmerken te verifiëren.

debug aaa common 255

debug aaa shim 255

debug aaa authentication

debug aaa authorization

debug radius all

ISE:

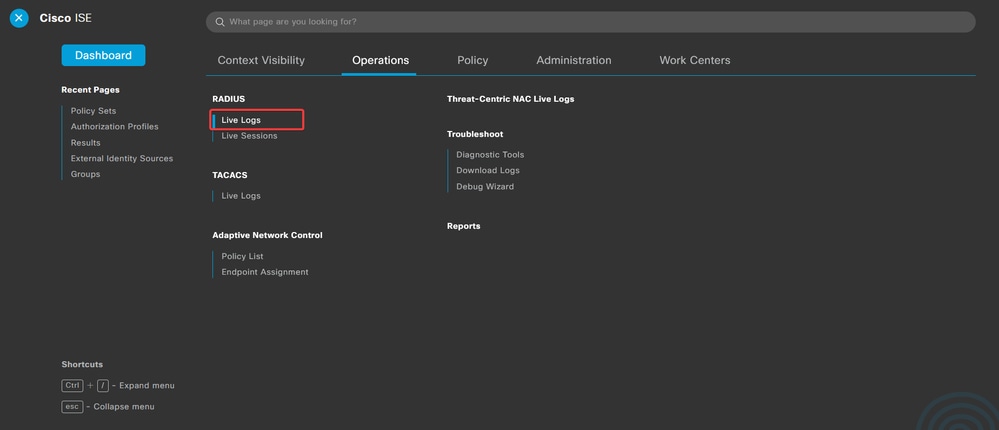

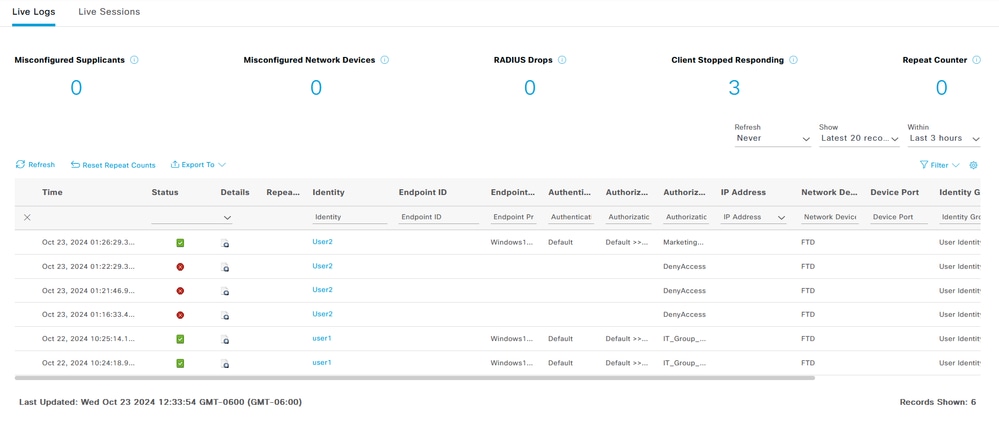

1. Navigeer naarOperations > RADIUS > Live Logs.

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

1.0 |

29-Oct-2024 |

Eerste vrijgave |

Bijgedragen door Cisco-engineers

- Jesus Manuel Burgos MorenoTechnisch adviseur-engineer

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback