Inleiding

In dit document worden de stappen beschreven voor het exporteren van Secure Malware Analytics-applicatie voor metriek gegevens naar Prometheus Monitoring Software.

Bijgedragen door Cisco TAC-engineers.

Voorwaarden

Cisco raadt u aan kennis te hebben van Secure Malware Analytics-applicatie en Prometheus-software.

Vereisten

- Secure Malware Analytics-applicatie (versie 2.13 en verder)

- Prometheus-softwarelicentie

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u de potentiële impact van elke opdracht begrijpen.

Achtergrondinformatie

THet op Riemann/Elastic zoekgebaseerde monitoringsysteem dat op de applicatie wordt uitgevoerd, wordt vervangen door op Prometheus gebaseerde monitoring vanaf Secure Malware Analytics-applicatie versie 2.13.

Opmerking: Het belangrijkste doel van deze integratie is om de statistieken van uw Secure Malware Analytics-applicatie te controleren met behulp van Prometheus Monitoring System-software. Dit omvat een interface, verkeersstatistieken, enz.

Configureren

Stap 1. Log in op Secure Malware Analytics-applicatie en navigeer naar Operations > Metrics om de API-sleutel en het basisverificatiewachtwoord te vinden.

Stap 2. Installeer Prometheus Server software: https://prometheus.io/download/

Stap 3. Maak een .yml bestand, het moet worden genoemd prometheus.yml en het moet deze details hebben:

scrape_configs:

- job_name: 'metrics'

bearer_token_file: 'token.jwt'

scheme: https

file_sd_configs:

- files:

- 'targets.json'

relabel_configs:

- source_labels: [__address__]

regex: '[^/]+(/.*)' # capture '/...' part

target_label: __metrics_path__ # change metrics path

- source_labels: [__address__]

regex: '([^/]+)/.*' # capture host:port

target_label: __address__ # change target

Stap 4. Voer de CLI-opdracht uit om een JWT-token voor verificatie te genereren, zoals aangegeven in het bovenstaande configuratiebestand:

curl -k -s -XPOST -d 'user=threatgrid&password=<TGA Password>&method=password' "https://_opadmin IP_:443/auth?method=password" | tee token.jwt

Stap 5. Voer deze opdracht uit om het veld Verloopdatum voor het token te controleren (1 uur Geldigheid).

awk -F. '{print $2}' token.jwt | base64 --decode 2>/dev/null | sed -e 's;\([^}]\)$;\1};' | jq .

Opdrachtuitvoervoorbeeld hieronder:

{

"user": "threatgrid",

"pw_method": "password",

"addr": "

",

"exp": 1604098219,

"iat": 1604094619,

"iss": "

",

"nbf": 1604094619

}

Opmerking: de tijd wordt weergegeven in Epoch-indeling.

Stap 6. Trek de configuratie van de diensten, na login in opadmin interface, ga deze lijn van UI in:

https://_opadmin IP_/metrics/v1/config

Stap 7. Nadat u de Prometheus-service hebt herstart, wordt de configuratie geactiveerd.

Stap 8. Ga naar de pagina Prometheus:

http://localhost:9090/graph

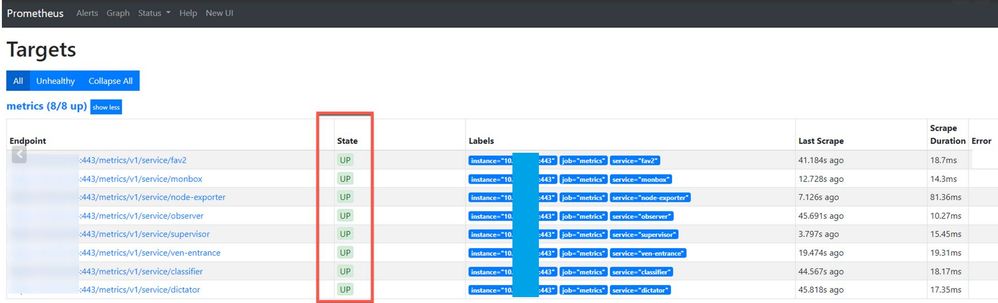

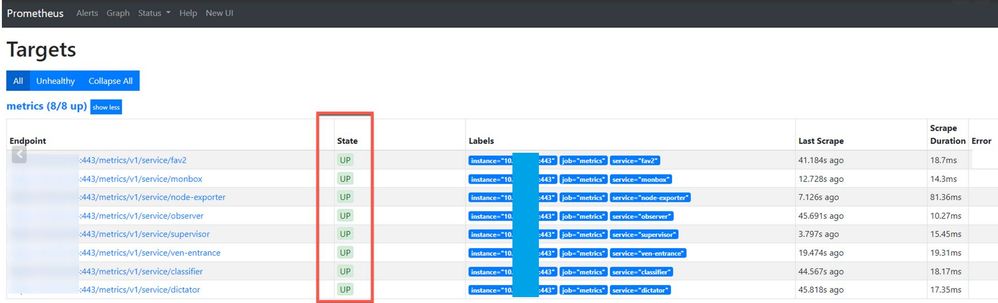

U kunt de services van de Secure Malware Analytics-applicatie in de status "UP" zien, zoals in de afbeelding wordt getoond.

Verifiëren

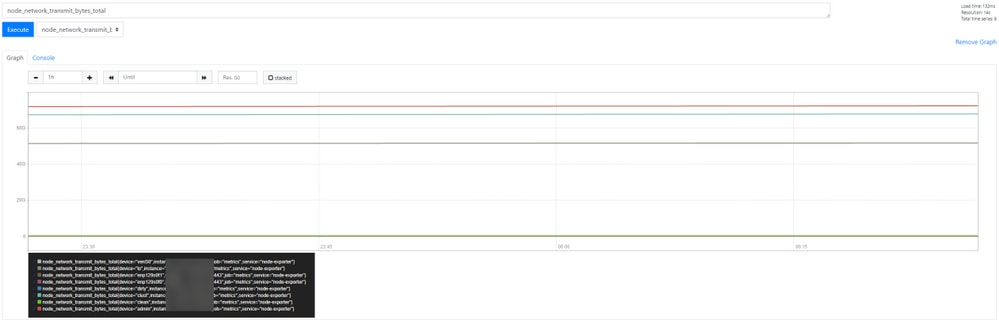

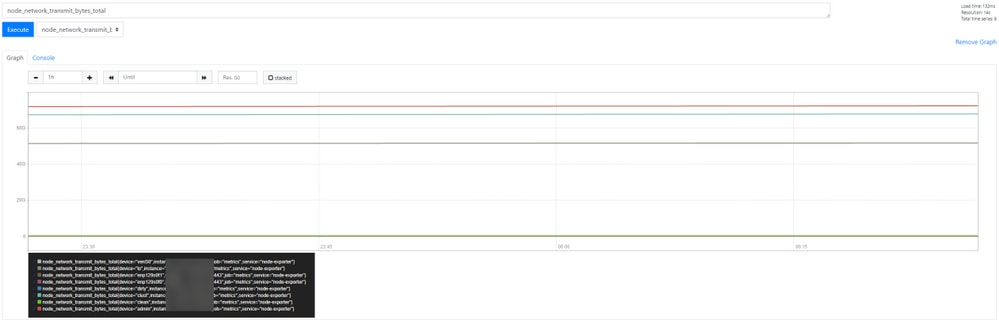

U kunt zien dat de gegevens worden ontvangen van de Secure Malware Analytics Applianced apparaten, bekijk de metriek op basis van uw eigen vereisten, zoals in de afbeelding.

Opmerking: deze functie werkt alleen om specifieke gegevens te verzamelen. Het beheer van de gegevensstromen is de verantwoordelijkheid van de Prometheus-server.

Er is geen ondersteunde probleemoplossing van Cisco TAC-zijde, u kunt ondersteuning van derden voor extra functieondersteuning bereiken.

Feedback

Feedback