Inleiding

Dit document beschrijft hoe u AnyConnect met LDAP-verificatie op CSM moet configureren.

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- CSM 4.23

- AnyConnect-configuratie

- SSL-protocol

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- CSM 4.23

- ASA 5515 router

- AnyConnect 4.10.6090

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Configureren

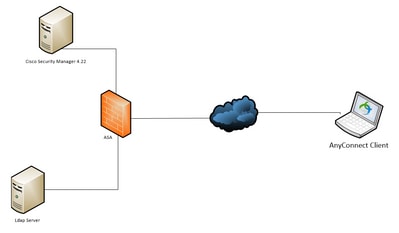

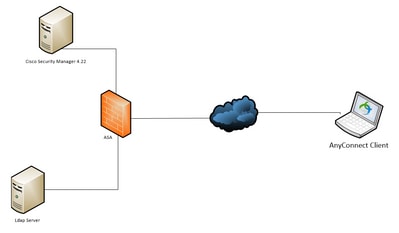

Netwerkdiagram

Configuraties

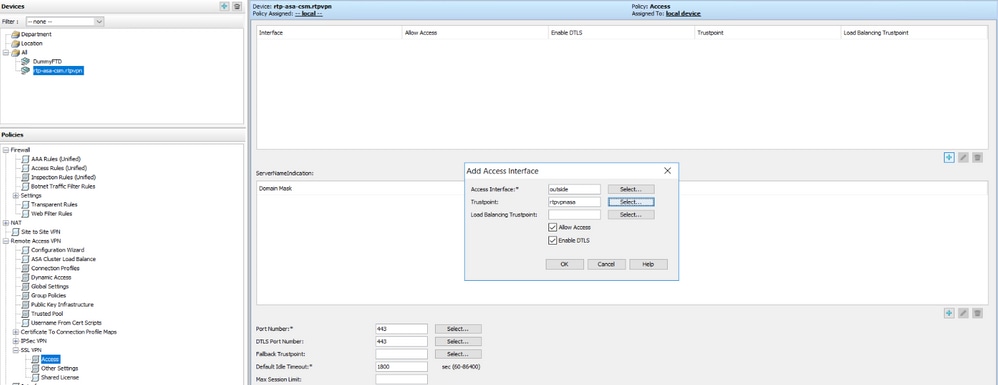

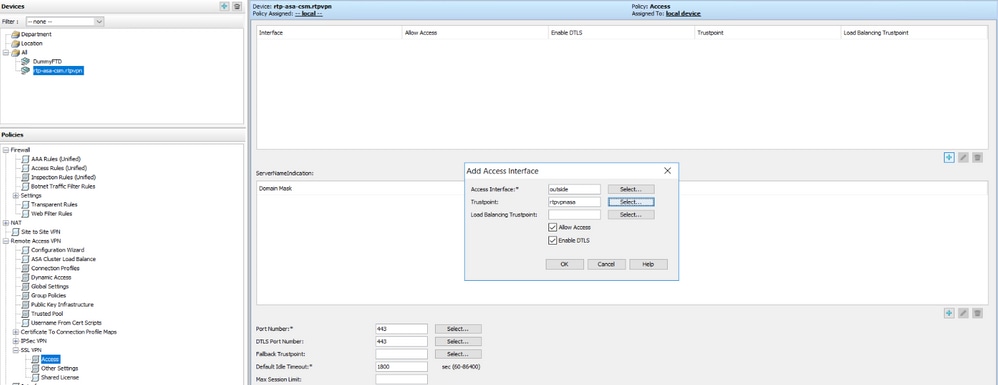

Stap 1. De SSLVPN-toegang configureren

Ga naar Beleid > SSL VPN > Toegang:

Zorg ervoor dat u na het configureren van de toegangsinterface op Opslaan klikt:

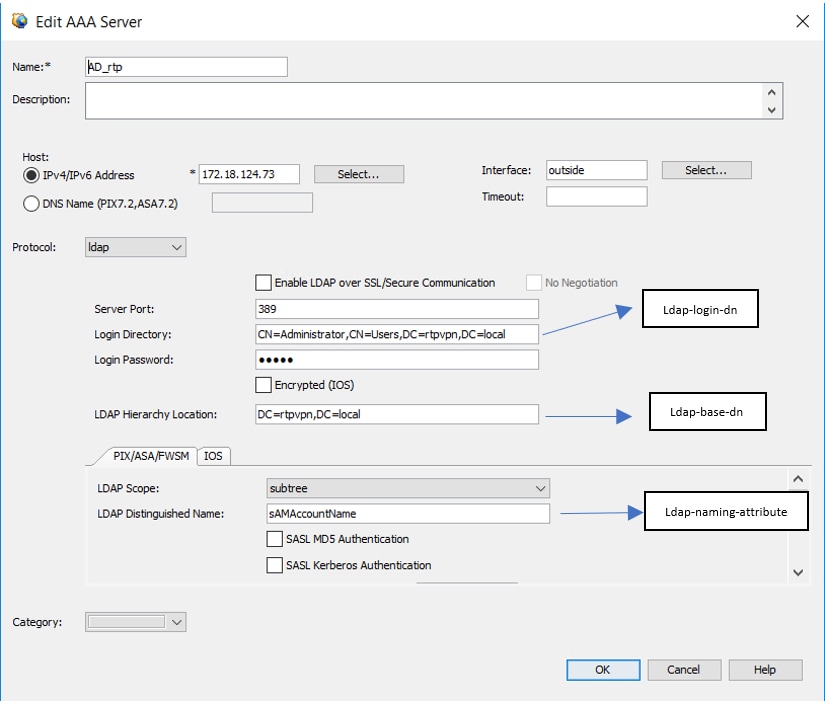

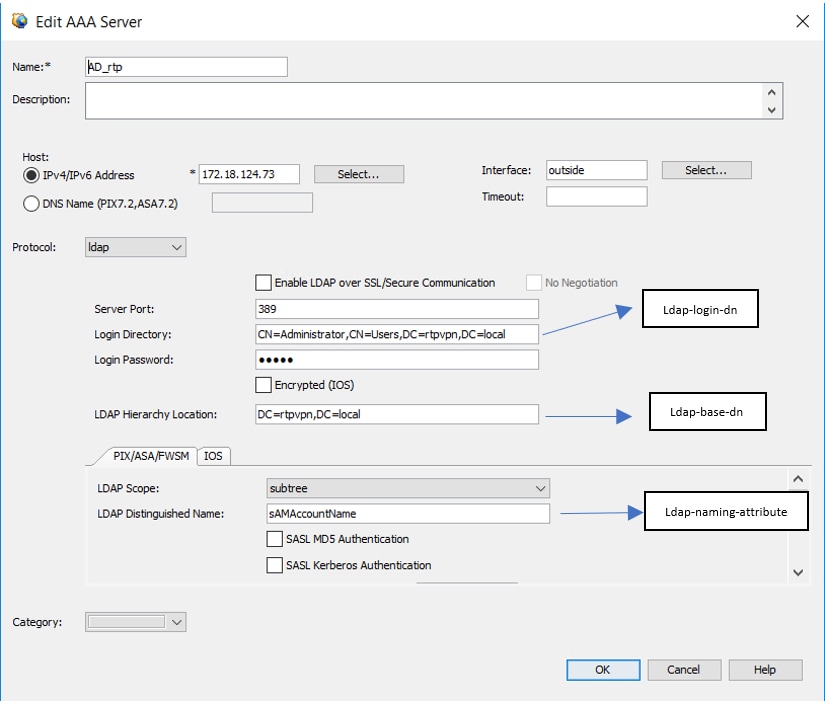

Stap 2. De verificatieserver configureren

Ga naar Policy Object Manager > Alle objecttypes > AAA-servers > Add.

Configureer het IP van de server, de broninterface, de inlogmap, het inlogwachtwoord, de locatie van de LDAP-hiërarchie, het LDAP-bereik en de LDAP-naam:

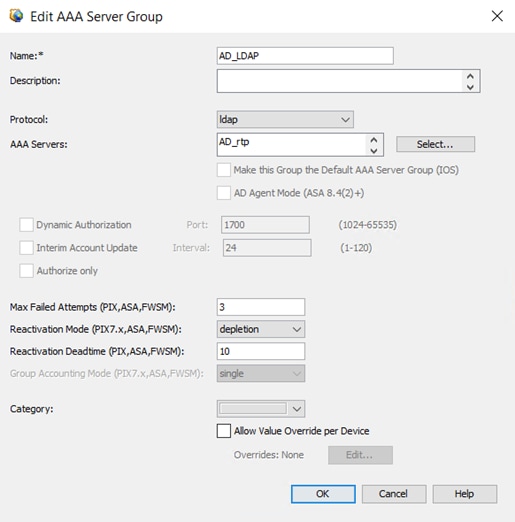

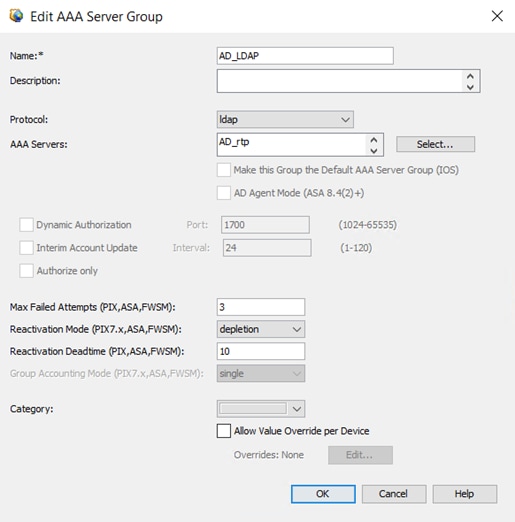

Voeg nu de AAA-server toe aan AAA-servergroepen > Toevoegen.

Stap 3. Het verbindingsprofiel configureren

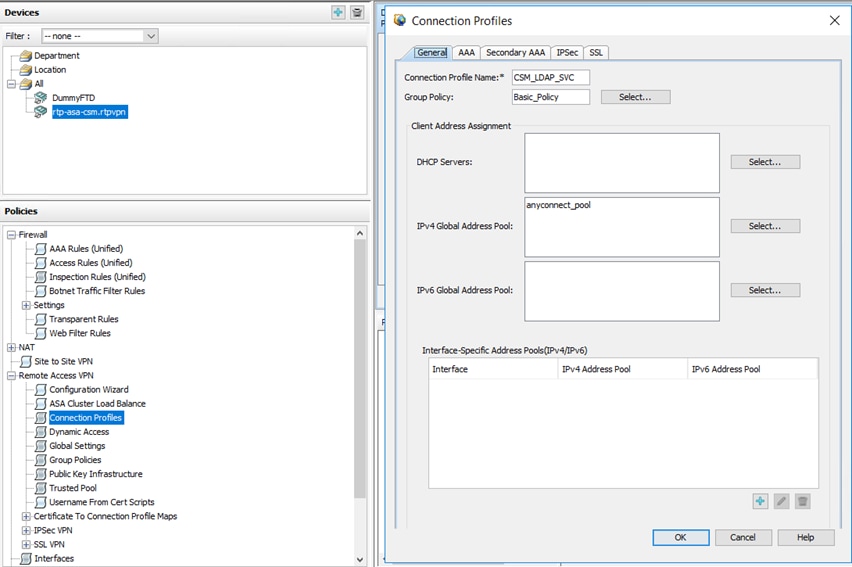

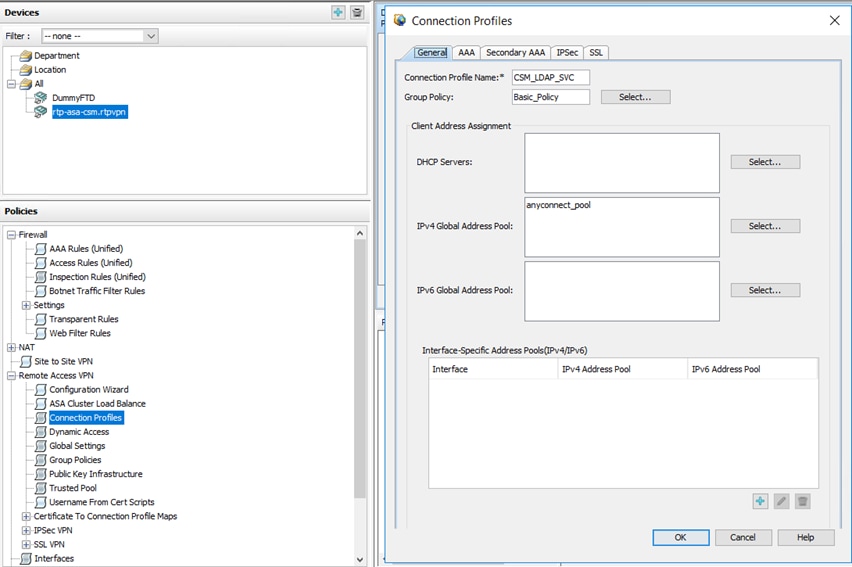

Ga naar Beleid > Verbindingsprofielen > Toevoegen.

Hier moet u de IPv4 Global Address Pool (AnyConnect-pool), Group Policy, AAA en Group Alias/URL configureren:

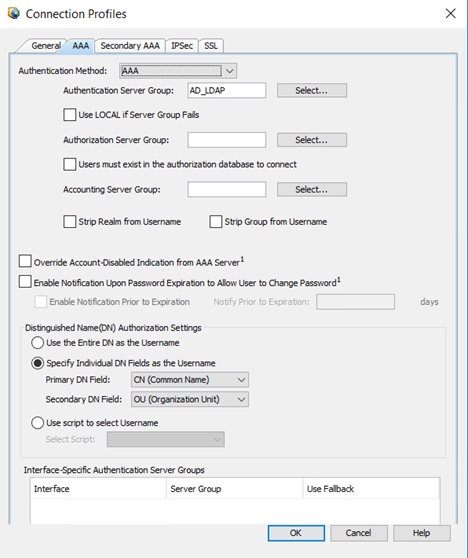

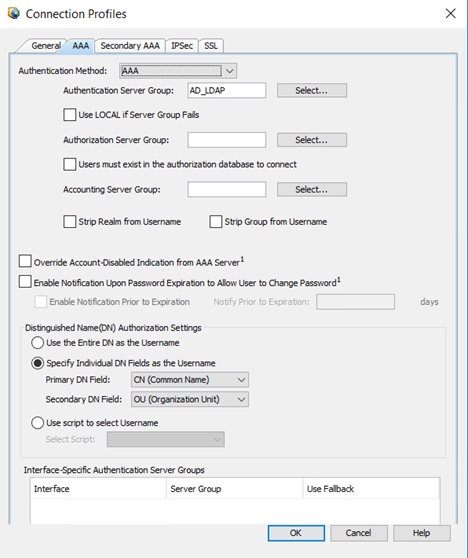

Als u de AAA-server wilt selecteren, klikt u op het tabblad AAA en vervolgens selecteert u de server die in Stap 2 is gemaakt:

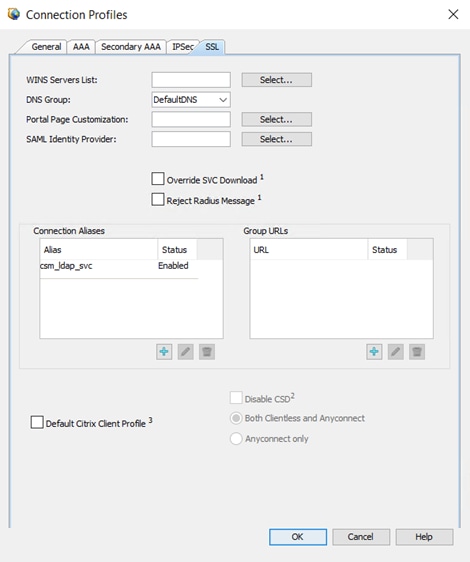

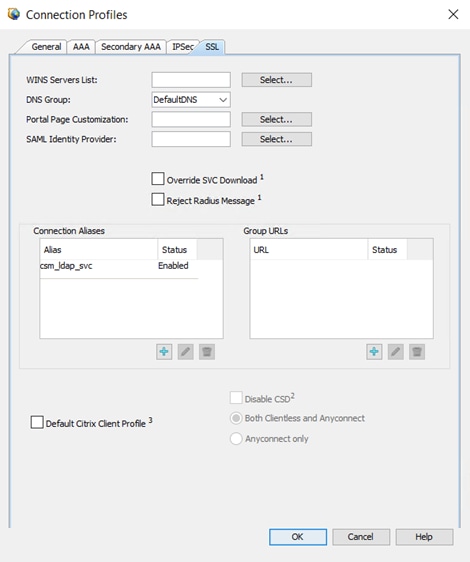

Om een groep alias/groep url, dns of wins server in het verbindingsprofiel te configureren, gaat u naar het tabblad SSL:

Stap 4. Implementeren

Klik op het implementatiepictogram.

Verifiëren

Deze sectie verschaft informatie die u kunt gebruiken om uw configuratie te verifiëren.

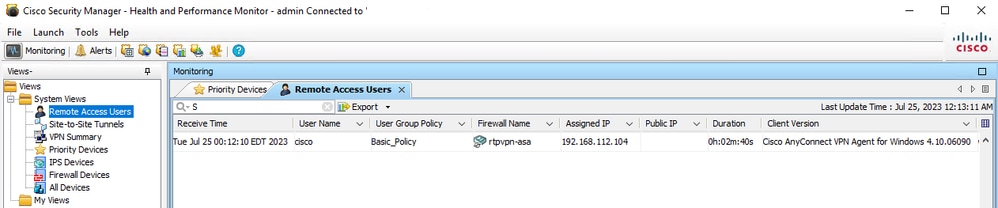

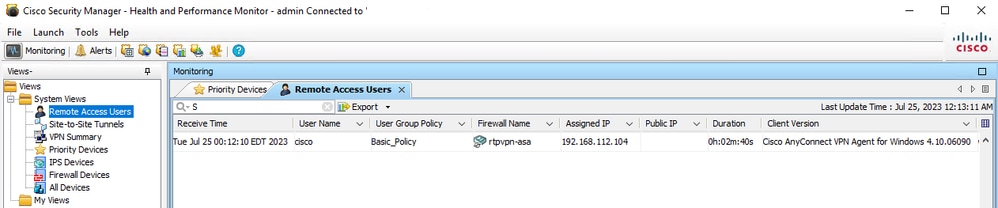

Toegang via CSM:

Open de Health and Performance Monitor > Gereedschappen > Apparaatselectie > Selecteer de ASA > Volgende > Selecteer Gebruikers van externe toegang

Opmerking: de VPN-gebruiker verschijnt op basis van de HPM vernieuwingstimer.

Via CLI:

ASA#show vpn-sessiondb anyconnect

Session Type: AnyConnect

Username : cisco Index : 23719

Assigned IP : 192.168.20.1 Public IP : 209.165.201.25

Protocol : AnyConnect-Parent SSL-Tunnel DTLS-Tunnel

License : AnyConnect Premium

Encryption : AnyConnect-Parent: (1)none SSL-Tunnel: (1)AES-GCM-256 DTLS-Tunnel: (1)AES-GCM-256

Hashing : AnyConnect-Parent: (1)none SSL-Tunnel: (1)SHA384 DTLS-Tunnel: (1)SHA384

Bytes Tx : 15856 Bytes Rx : 3545

Group Policy : Basic_Policy Tunnel Group : CSM_LDAP_SVC

Login Time : 10:29:42 UTC Tue Jul 25 2023

Duration : 0h:010m:16s

Inactivity : 0h:00m:00s

VLAN Mapping : N/A VLAN : none

Audt Sess ID : 0e26864905ca700064bf3396

Security Grp : none

Problemen oplossen

Om mogelijke storingen tijdens de LDAP-verificatie of de AnyConnect-vestiging te controleren, kunt u de volgende opdrachten op de CLI uitvoeren:

debug ldap 255

debug webvpn anyconnect 255

Feedback

Feedback