Inleiding

Dit document beschrijft de verificatieoptie Dial In User Service (RADIUS) die is geïntroduceerd in de Secure Malware Analytics Appliance (voorheen Threat Grid) versie 2.10. Hiermee kunnen gebruikers inloggen op het Admin-portal en op het consoleportal met referenties die zijn opgeslagen in de AAA-server (Verification, Authorisation and Accounting) die RADIUS over DTLS-verificatie ondersteunt (concept-ietf-radext-dtls-04). In dit geval is Cisco Identity Services Engine gebruikt.

In dit document vindt u de stappen die nodig zijn om de functie te configureren.

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- Secure Malware Analytics-applicatie (voorheen Threat Grid)

- Identity Services Engine (ISE)

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- Secure Malware Analytics-applicatie 2.10

- Identity Services Engine 2.7

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u de potentiële impact van elke opdracht begrijpen.

Configureren

Deze sectie verschaft uitgebreide instructies hoe u de Secure Malware Analytics-applicatie en ISE voor RADIUS-verificatie kunt configureren.

Opmerking: Om de verificatie te configureren, dient u ervoor te zorgen dat communicatie op poort UDP 2083 is toegestaan tussen Secure Malware Analytics-applicatie Clean-interface en ISE Policy Service-knooppunt (PSN).

Configuratie

Stap 1. Voer een certificaat voor Secure Malware Analytics-applicatie voor verificatie uit.

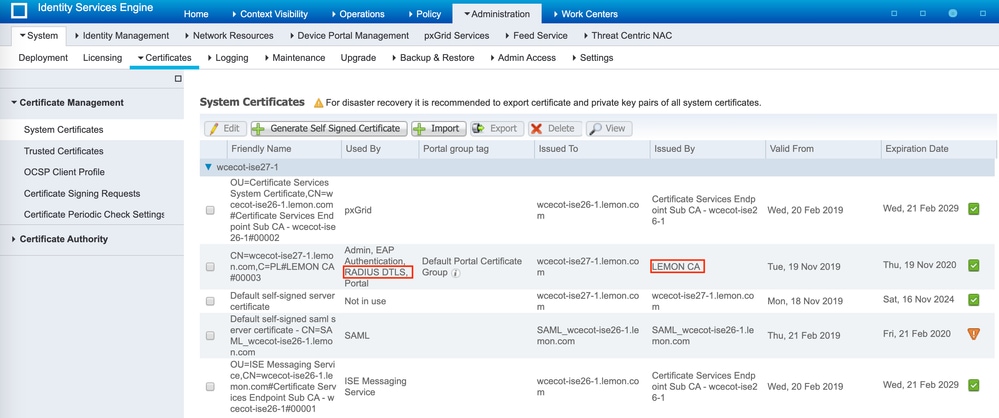

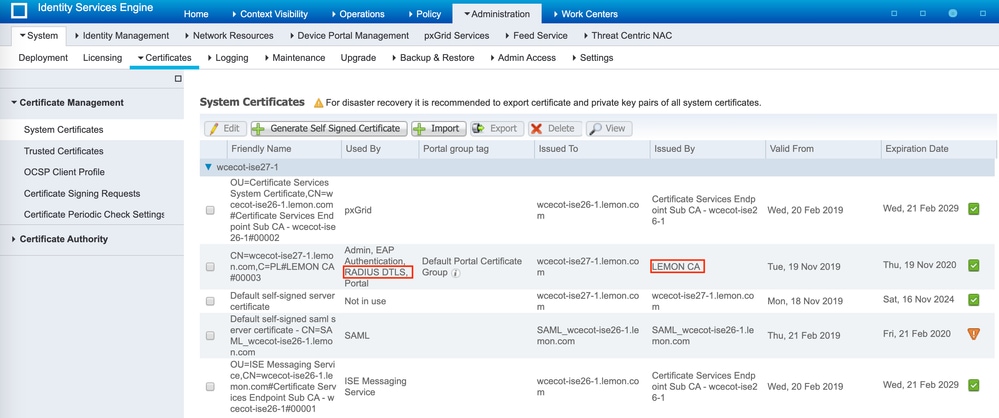

RADIUS via DTLS maakt gebruik van wederzijdse certificaatverificatie, wat betekent dat het certificaat van de certificaatinstantie (CA) van ISE nodig is. Controleer eerst wat CA het DTLS-certificaat van RADIUS heeft ondertekend:

Stap 2. Exporteer het CA-certificaat van ISE.

Navigeer naar Beheer > Systeem > Certificaten > Certificaatbeheer > Betrouwbare certificaten, zoek de CA, selecteer Exporteren zoals in het afbeelding, en sla het certificaat op de schijf op voor later:

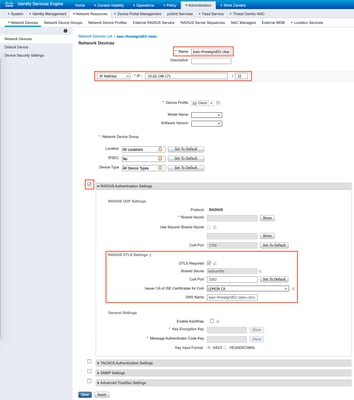

Stap 3. Voeg Secure Malware Analytics-applicatie toe als netwerktoegangsapparaat.

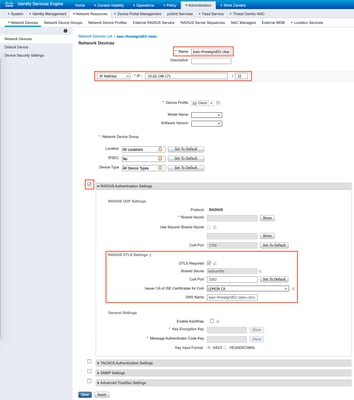

Navigeer naar Beheer > Netwerkbronnen > Netwerkapparaten > Toevoegen om een nieuwe ingang voor TG te maken en voer de naam, het IP-adres van de Clean-interface in en selecteer DTLS Vereist zoals in de afbeelding. Klik onderaan op Opslaan:

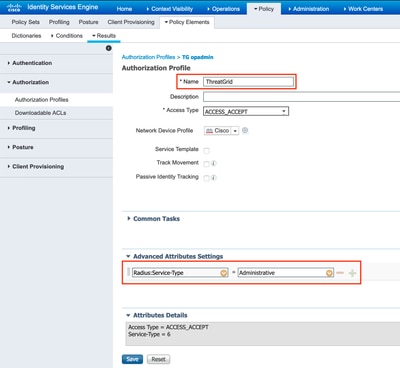

Stap 4. Maak een autorisatieprofiel voor het autorisatiebeleid.

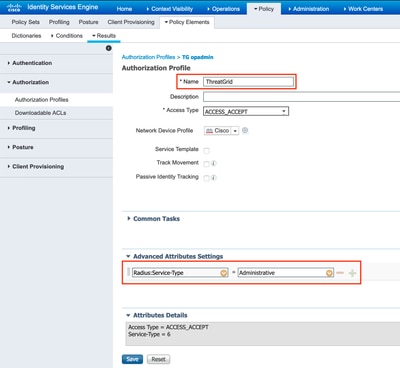

Navigeer naar Beleid > Beleidselementen > Resultaten > Autorisatie > Autorisatieprofielen en klik op Toevoegen. Voer een naam in en selecteer de instellingen voor geavanceerde kenmerken zoals in de afbeelding, en klik op Opslaan:

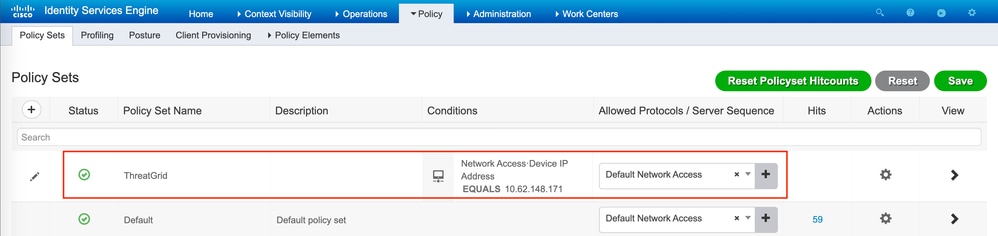

Stap 5. Maak een verificatiebeleid.

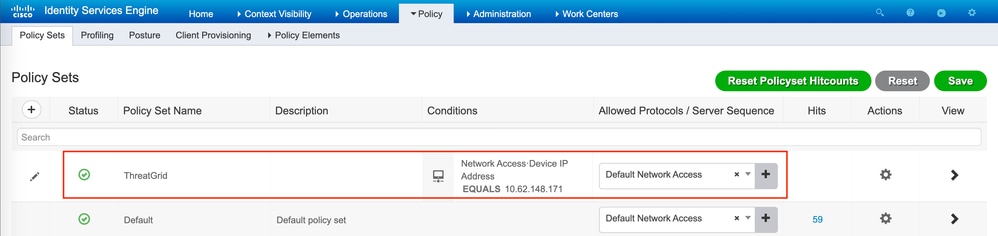

Navigeer naar Beleid > Beleidssets en klik op +. Voer een naam voor de beleidsset in en stel de voorwaarde in op NAD IP-adres, toegewezen aan de schone interface van de Secure Malware Analytics-applicatie, klik op Opslaan zoals in de afbeelding:

Stap 6. Maak een autorisatiebeleid.

Klik op >om naar het autorisatiebeleid te gaan, het autorisatiebeleid uit te vouwen, op + en te configureren zoals in de afbeelding, nadat u hebt geklikt op Opslaan:

Tip: U kunt één autorisatieregel maken voor alle gebruikers die voldoen aan beide voorwaarden, Admin en UI.

Stap 7. Maak een identiteitscertificaat voor Secure Malware Analytics-applicatie.

Het clientcertificaat van Secure Malware Analytics-applicatie moet zijn gebaseerd op de Elliptic Curve-toets:

openssl ecparam -name secp256r1 -genkey -out private-ec-key.pem

Je moet MVO creëren op basis van die sleutel en dan moet het worden ondertekend door de CA die ISE vertrouwt. Controleer de Root Certificates importeren naar de pagina Trusted Certificate Store voor meer informatie over het toevoegen van CA-certificaat aan ISE Trusted Certificate Store.

Stap 8. Configureer Secure Malware Analytics-applicatie voor gebruik van RADIUS.

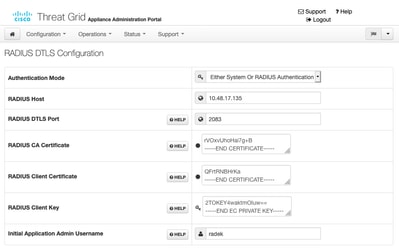

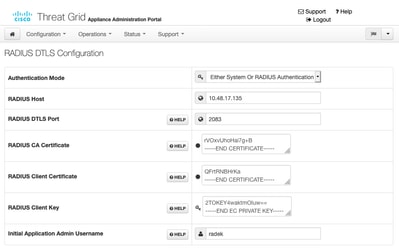

Log in op beheerportal, navigeer naar Configuration > RADIUS. In RADIUS CA-certificaat plakken de inhoud van het PEM-bestand dat is verzameld van ISE, in client-certificaat plakken PEM geformatteerd certificaat ontvangen van CA en in client-sleutel-plakken inhoud van private-ec-key.pem bestand uit de vorige stap zoals getoond in de afbeelding. Klik op Opslaan:

Opmerking: U moet Secure Malware Analytics-applicatie opnieuw configureren nadat u RADIUS-instellingen hebt opgeslagen.

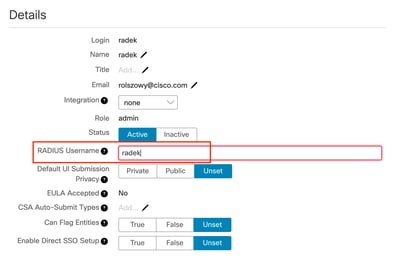

Stap 9. Voeg RADIUS-gebruikersnaam toe aan consolegebruikers.

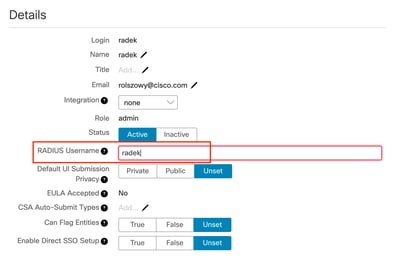

Als u wilt inloggen op consoleportal, moet u het kenmerk RADIUS-gebruikersnaam toevoegen aan de betreffende gebruiker zoals in de afbeelding:

Stap 10. Schakel alleen RADIUS-verificatie in.

Na succesvolle aanmelding bij het beheerportal verschijnt een nieuwe optie, die de lokale systeemverificatie volledig uitschakelt en de enige RADIUS-gebaseerde optie verlaat.

Verifiëren

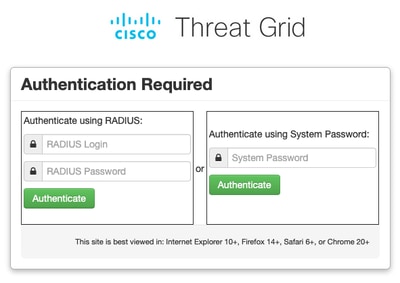

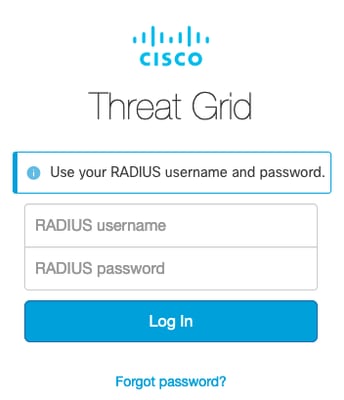

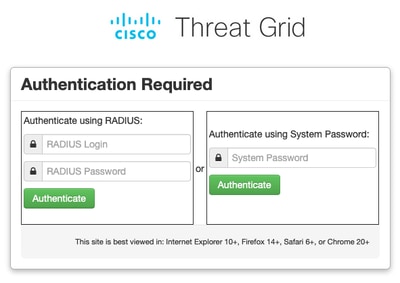

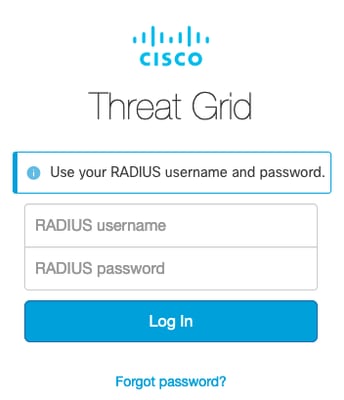

Nadat Secure Malware Analytics-applicatie opnieuw is geconfigureerd, logt u af en ziet u de inlogpagina's er nu als in de afbeeldingen-, beheer- en consoleportal:

Problemen oplossen

Er zijn drie componenten die problemen kunnen veroorzaken: ISE, netwerkconnectiviteit en Secure Malware Analytics-applicatie.

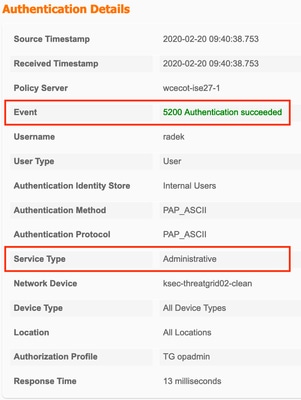

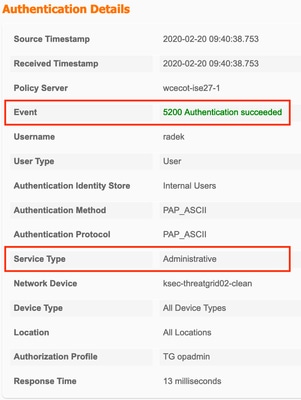

- In ISE, zorg ervoor dat het ServiceType=Administrative aan de authentificatieverzoeken van Secure Malware Analytics Applicatie terugkeert. Navigeer naar Operations > RADIUS > Live logs op ISE en controleer details:

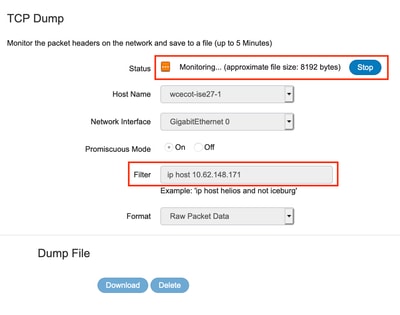

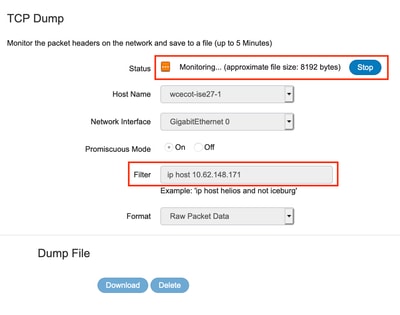

- Als u deze verzoeken niet ziet, voert u een pakketopname uit op ISE. Navigeren naar Operations > Probleemoplossing > Diagnostische tools > TCP Dump, het IP in het veld Filter van de schone interface van de TG, klik op Start en probeer in te loggen op Secure Malware Analytics-applicatie:

Je moet dat aantal bytes zien toenemen. Open het pcap-bestand in Wireshark voor meer informatie.

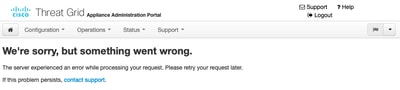

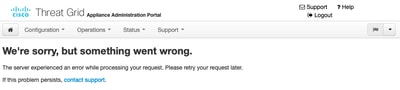

- Als u de fout "Sorry, maar er is iets misgegaan" ziet nadat u op Opslaan in Secure Malware Analytics-applicatie hebt geklikt en de pagina er als volgt uitziet:

Dat betekent dat u zeer waarschijnlijk RSA sleutel voor het cliëntcertificaat gebruikte. U moet de ECC-toets gebruiken met de parameters die in stap 7 zijn gespecificeerd.

Feedback

Feedback