Een IPSec-tunnel configureren tussen een Cisco VPN 3000 concentrator en een Checkpoint NG-firewall

Inhoud

Inleiding

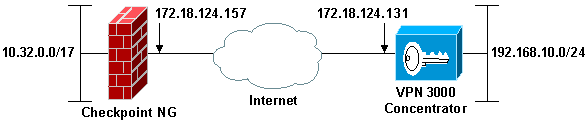

Dit document toont aan hoe u een IPSec-tunnel kunt configureren met vooraf gedeelde sleutels voor communicatie tussen twee particuliere netwerken. In dit voorbeeld zijn de communicatienetwerken het 192.168.10.x privé-netwerk binnen de Cisco VPN 3000 Concentrator en het 10.32.x.x privé-netwerk binnen de Checkpoint Next Generation (NG) Firewall.

Voorwaarden

Vereisten

-

Verkeer van binnen de VPN Concentrator en binnen Checkpoint NG naar het internet — hier weergegeven door de 172.18.124.x-netwerken — moet stromen voordat met deze configuratie kan worden begonnen.

-

Gebruikers moeten bekend zijn met IPSec-onderhandeling. Dit proces kan worden opgesplitst in vijf stappen, waaronder twee Internet Key Exchange (IKE)-fasen.

-

Een IPSec-tunnel wordt geïnitieerd door interessant verkeer. Het verkeer wordt als interessant beschouwd wanneer het tussen de IPSec-peers reist.

-

In IKE-fase 1 onderhandelen de IPSec-peers over het vastgestelde beleid van de IKE Security Association (SA). Zodra de peers zijn geverifieerd, wordt er een beveiligde tunnel gemaakt met de Internet Security Association en Key Management Protocol (ISAKMP).

-

In IKE-fase 2 gebruiken de IPSec-peers de geverifieerde en beveiligde tunnel om over IPSec SA-transformaties te onderhandelen. De onderhandeling over het gedeelde beleid bepaalt hoe de IPSec-tunnel tot stand wordt gebracht.

-

De IPSec-tunnel wordt gemaakt en er worden gegevens overgebracht tussen de IPSec-peers op basis van de IPSec-parameters die in de IPSec-transformatiesets zijn geconfigureerd.

-

De IPSec-tunnel eindigt wanneer de IPSec SA’s worden verwijderd of wanneer hun levensduur verloopt.

-

Gebruikte componenten

Deze configuratie is ontwikkeld en getest met deze software- en hardwareversies:

-

VPN 3000 Series concentrator 3.5.2

-

Checkpoint NG-firewall

Conventies

Netwerkdiagram

Het netwerk in dit document is als volgt opgebouwd:

Opmerking: de IP-adresseringsregeling die in deze configuratie wordt gebruikt, is juridisch niet routeerbaar op internet. Dit zijn RFC 1918 adressen die in een laboratoriumomgeving zijn gebruikt.

Configuraties

De VPN 3000 concentrator configureren

Voltooi de volgende stappen om de VPN 3000 Concentrator te configureren:

-

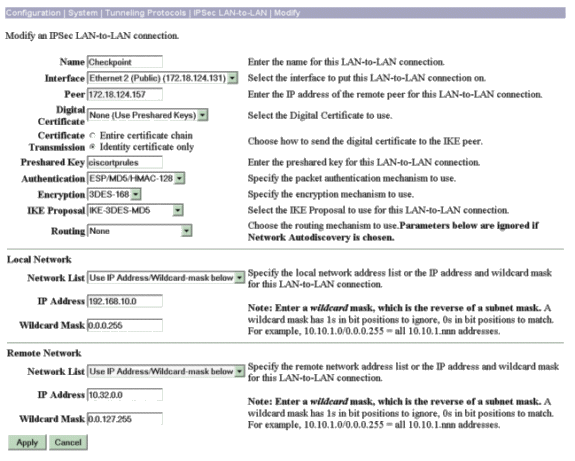

Ga naar Configuration > System > Tunneling Protocols > IPSec LAN-to-LAN om de LAN-to-LAN-sessie te configureren. Stel de opties voor verificatie- en IKE-algoritmen, vooraf gedeelde sleutel, peer-IP-adres en lokale en externe netwerkparameters in. Klik op Apply (Toepassen).

In deze configuratie werd de verificatie ingesteld als ESP-MD5-HMAC en de codering als 3DES.

-

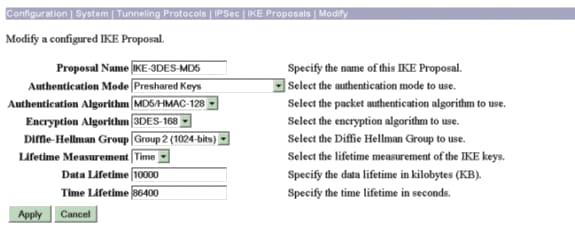

Ga naar Configuration > System > Tunneling Protocols > IPSec > IKE-voorstellen en stel de gewenste parameters in.

Selecteer het IKE-voorstel IKE-3DES-MD5 en controleer de voor het voorstel geselecteerde parameters. Klik op Toepassen om de LAN-to-LAN sessie te configureren.

Dit zijn de parameters voor deze configuratie:

-

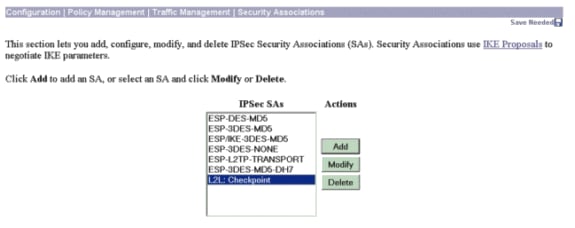

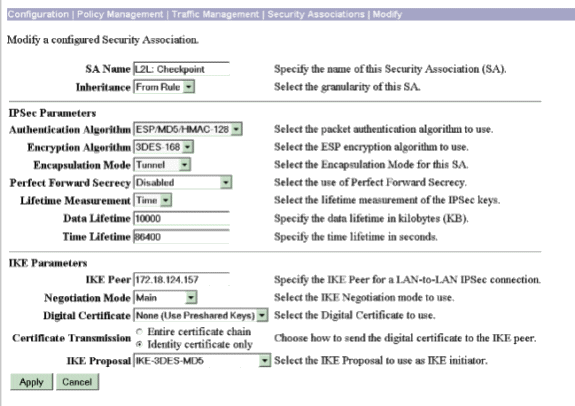

Ga naar Configuration > Policy Management > Traffic Management > Security Associations, selecteer de IPSec SA die voor de sessie is gemaakt en controleer de IPSec SA-parameters die voor de LAN-to-LAN-sessie zijn gekozen.

In deze configuratie was de LAN-to-LAN sessienaam "Checkpoint", zodat IPSec SA automatisch werd gemaakt als "L2L: Checkpoint".

Dit zijn de parameters voor deze SA:

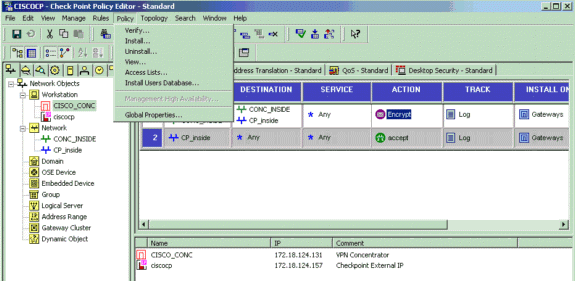

Het controlepunt instellen op NG

Netwerkobjecten en -regels worden gedefinieerd op het controlepunt NG om het beleid samen te stellen dat betrekking heeft op de VPN-configuratie die moet worden ingesteld. Dit beleid wordt vervolgens geïnstalleerd met de Checkpoint NG Policy Editor om de Checkpoint NG-kant van de configuratie te voltooien.

-

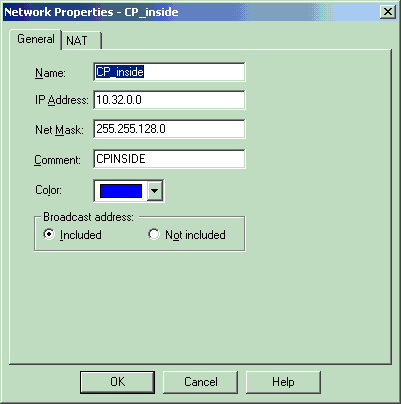

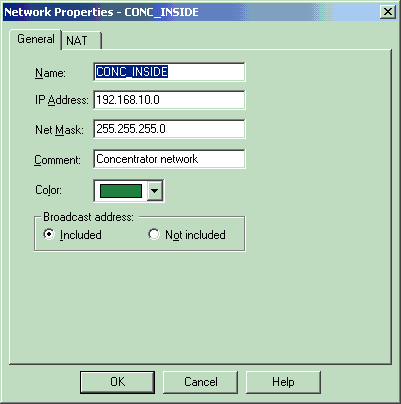

Maak de twee netwerkobjecten voor het netwerk Checkpoint NG en VPN Concentrator dat het interessante verkeer versleutelt.

als u objecten wilt maken, selecteert u Beheer > Netwerkobjecten en vervolgens selecteert u Nieuw > Netwerk. Voer de juiste netwerkinformatie in en klik op OK.

Deze voorbeelden tonen de opstelling van netwerkvoorwerpen genoemd CP_inside (het binnennetwerk van Checkpoint NG) en CONC_INSIDE (het binnennetwerk van de VPN Concentrator).

-

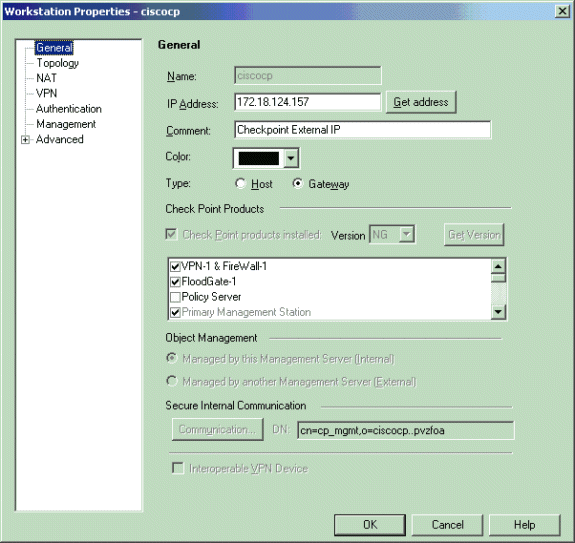

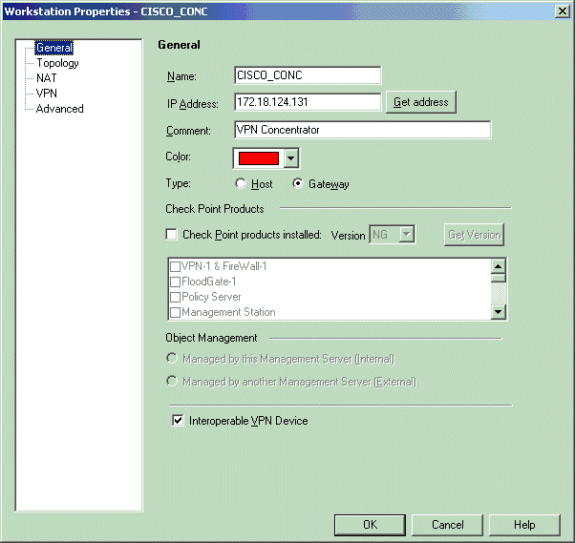

Ga naar Beheer > Netwerkobjecten en selecteer Nieuw > Werkstation om werkstationobjecten te maken voor de VPN-apparaten, Checkpoint NG en VPN Concentrator.

Opmerking: u kunt het werkstationobject Checkpoint NG gebruiken dat tijdens de eerste installatie van Checkpoint NG is gemaakt. Selecteer de opties om het werkstation in te stellen als gateway en interoperabel VPN-apparaat en klik vervolgens op OK.

Deze voorbeelden tonen de opstelling van voorwerpen genoemd ciscocp (Checkpoint NG) en Cisco_CONC (VPN 3000 Concentrator):

-

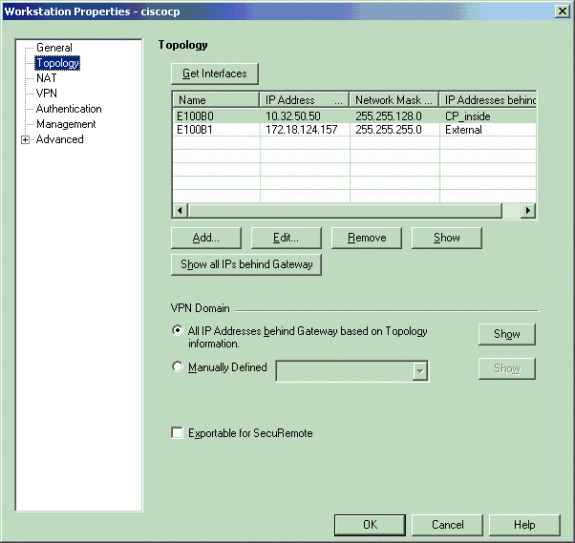

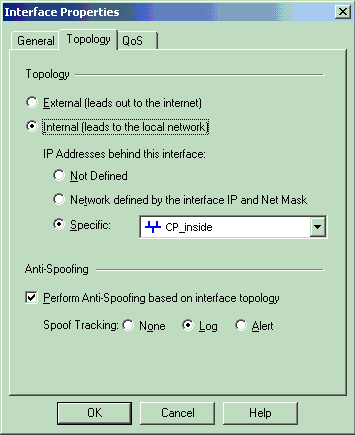

Ga naar Beheer > Netwerkobjecten > Bewerken om het venster Werkstationeigenschappen voor het werkstation Checkpoint NG te openen (ciscocp in dit voorbeeld). Selecteer Topologie uit de keuzes links in het venster en selecteer vervolgens het netwerk dat versleuteld moet worden. Klik op Bewerken om de interfaceeigenschappen in te stellen.

In dit voorbeeld is CP_inside het binnennetwerk van het Checkpoint NG.

-

Selecteer in het venster Interface Properties de optie om het werkstation aan te wijzen als intern en specificeer vervolgens het juiste IP-adres. Klik op OK.

De getoonde topologische selecties wijzen het werkstation aan als intern en specificeren IP adressen achter de interface CP_inside:

-

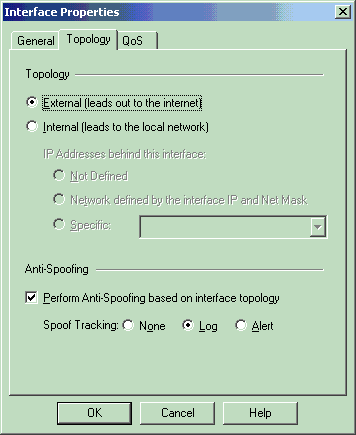

Selecteer vanuit het venster Werkstationeigenschappen de buiteninterface op het controlepunt NG dat naar internet leidt en klik vervolgens op Bewerken om de interfaceeigenschappen in te stellen. Selecteer de optie om de topologie als extern aan te wijzen, dan klik OK.

-

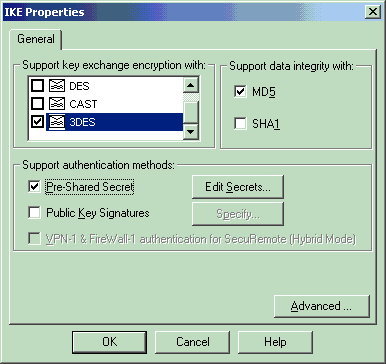

Selecteer in het venster Werkstationeigenschappen op het tabblad Controlepunt VPN uit de keuzes aan de linkerkant van het venster en selecteer vervolgens de IKE-parameters voor coderings- en verificatiealgoritmen. Klik op Bewerken om de IKE-eigenschappen te configureren.

-

Stel de IKE-eigenschappen in zodat deze overeenkomen met de eigenschappen in de VPN Concentrator.

Selecteer in dit voorbeeld de coderingsoptie voor 3DES en de hashoptie voor MD5.

-

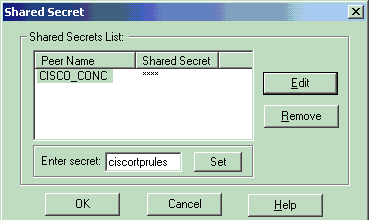

Selecteer de verificatieoptie voor vooraf gedeelde geheimen, en klik vervolgens op Beveiligingen bewerken om de vooraf gedeelde sleutel in te stellen die compatibel is met de vooraf gedeelde sleutel op de VPN Concentrator. Klik op Bewerken om de toets in te voeren zoals weergegeven en klik vervolgens op Instellen, OK.

-

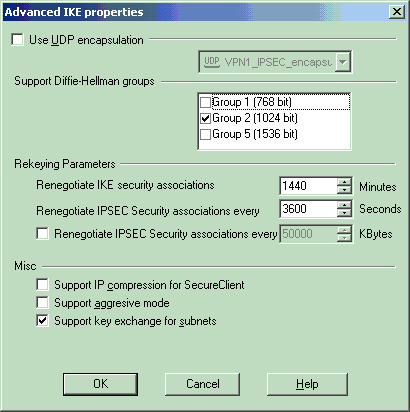

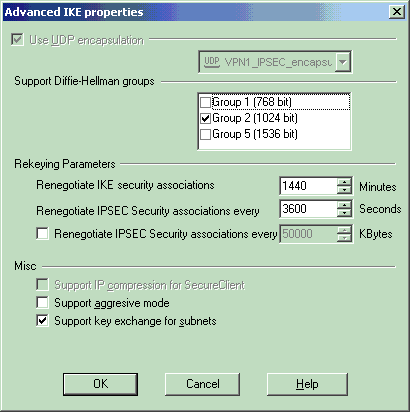

Klik in het venster IKE-eigenschappen op Advanced... en wijzig deze instellingen:

-

Deselecteer de optie voor Agressieve modus ondersteunen.

-

Selecteer de optie voor Support toetsuitwisseling voor subnetten.

Als u klaar bent, klikt u op OK, OK.

-

-

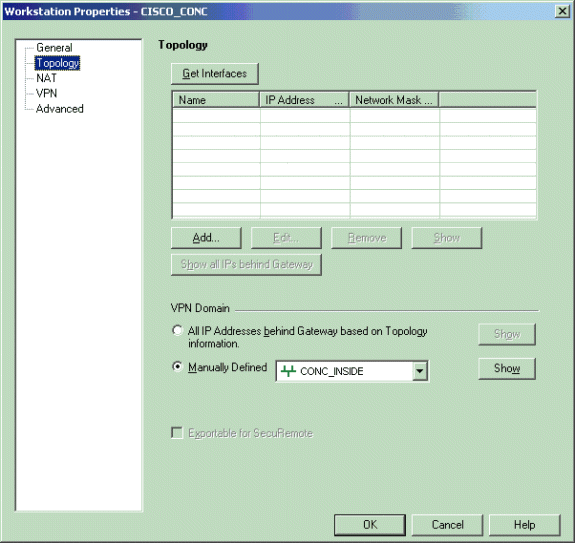

Ga naar Beheer > Netwerkobjecten > Bewerken om het venster Werkstationeigenschappen voor de VPN Concentrator te openen. Selecteer Topologie uit de keuzes aan de linkerkant van het venster om het VPN-domein handmatig te definiëren.

In dit voorbeeld is CONC_INSIDE (het binnennetwerk van de VPN Concentrator) gedefinieerd als het VPN-domein.

-

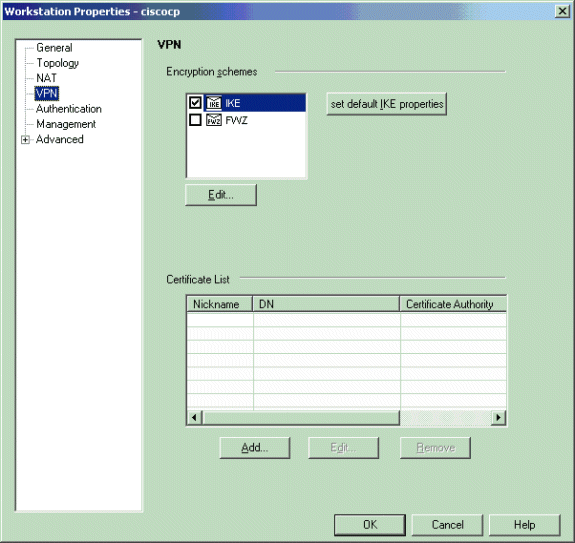

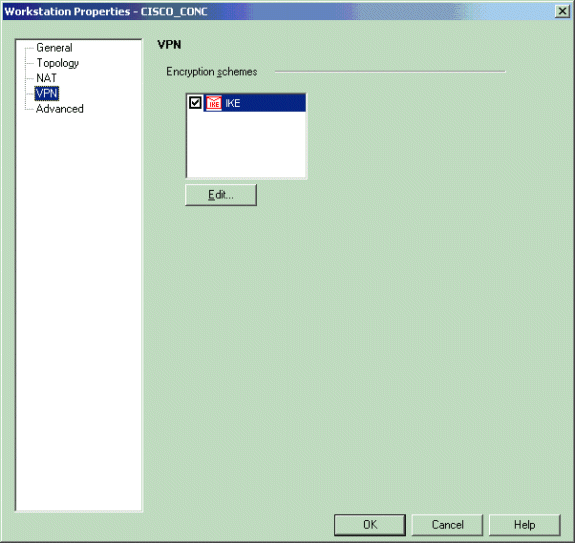

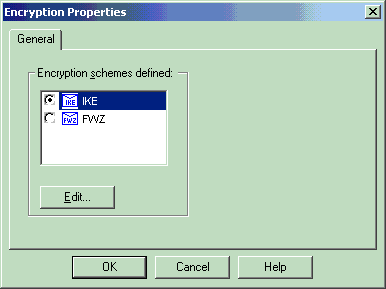

Selecteer VPN uit de keuzes links in het venster en selecteer vervolgens IKE als het coderingsschema. Klik op Bewerken om de IKE-eigenschappen te configureren.

-

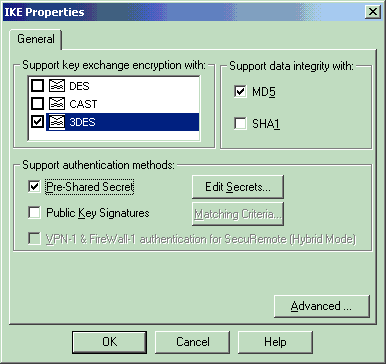

Stel de IKE-eigenschappen in om de huidige configuratie op de VPN Concentrator weer te geven.

Stel in dit voorbeeld de coderingsoptie voor 3DES en de hashoptie voor MD5 in.

-

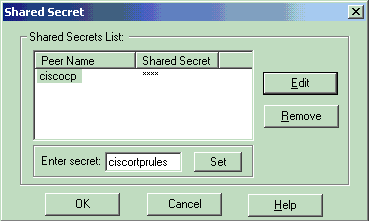

Selecteer de verificatieoptie voor vooraf gedeelde geheimen en klik vervolgens op Geheimen bewerken om de vooraf gedeelde sleutel in te stellen. Klik op Bewerken om de toets in te voeren zoals weergegeven en klik vervolgens op Instellen, OK.

-

Klik in het venster IKE-eigenschappen op Advanced... en wijzig deze instellingen:

-

Selecteer de Diffie-Hellman groep geschikt voor de eigenschappen IKE.

-

Deselecteer de optie voor Agressieve modus ondersteunen.

-

Selecteer de optie voor Support toetsuitwisseling voor subnetten.

Als u klaar bent, klikt u op OK, OK.

-

-

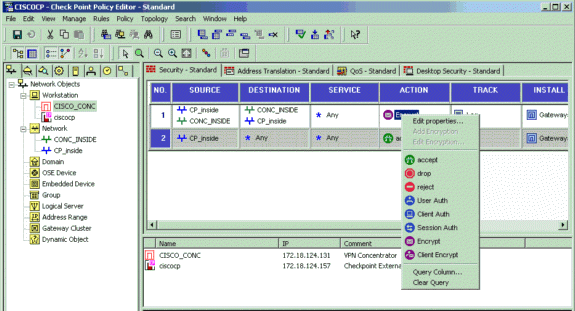

Selecteer Regels > Regels toevoegen > Boven om de coderingsregels voor het beleid te configureren. Plaats in het venster Policy Editor een regel met de bron als CP_inside (binnennetwerk van het Checkpoint NG) en de bestemming als CONC_INSIDE (binnennetwerk van de VPN Concentrator). Stel waarden in voor Service = Any , Action = Encrypt, en Track = Log. Wanneer u de sectie Encrypt Action van de regel hebt toegevoegd, klikt u met de rechtermuisknop op Action en selecteert u Eigenschappen bewerken.

-

Selecteer IKE en klik op Bewerken.

-

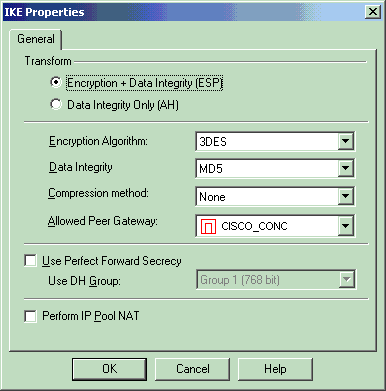

Wijzig in het venster IKE Properties de eigenschappen om akkoord te gaan met de VPN Concentrator-transformatie.

-

Stel de optie Omzetten in op Encryptie + Data Integrity (ESP).

-

Stel het coderingsalgoritme in op 3DES.

-

Stel de gegevensintegriteit in op MD5.

-

Stel de toegestane peer gateway in op de VPN Concentrator (Cisco_CONC).

Klik op OK als u klaar bent.

-

-

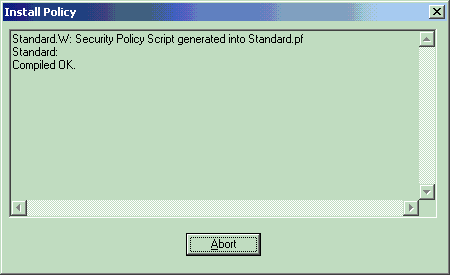

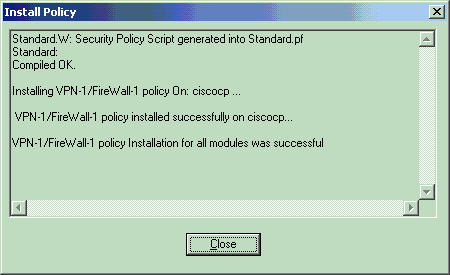

Nadat het Checkpoint NG is geconfigureerd, slaat u het beleid op en selecteert u Beleid > Installeren om het in te schakelen.

Het installatievenster toont voortgangsopmerkingen terwijl het beleid wordt gecompileerd.

Wanneer het installatievenster aangeeft dat de beleidsinstallatie is voltooid, klikt u op Sluiten om de procedure te voltooien.

Verifiëren

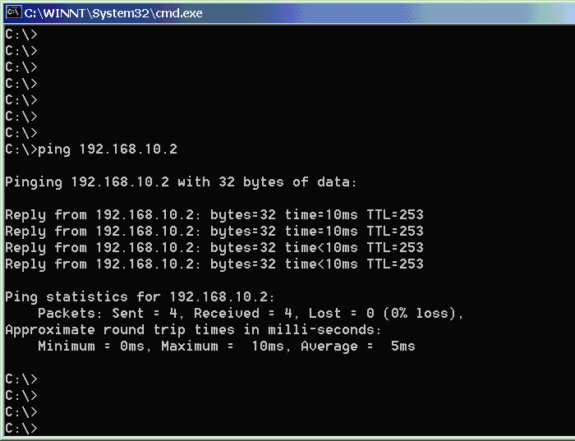

Gebruik deze sectie om te controleren of uw configuratie goed werkt.

Controleer de netwerkcommunicatie

Om de communicatie tussen de twee particuliere netwerken te testen, kunt u een ping vanaf een van de particuliere netwerken naar het andere particuliere netwerk starten. In deze configuratie werd een ping verzonden van de Checkpoint NG-kant (10.32.50.51) naar het VPN Concentrator-netwerk (192.168.10.2).

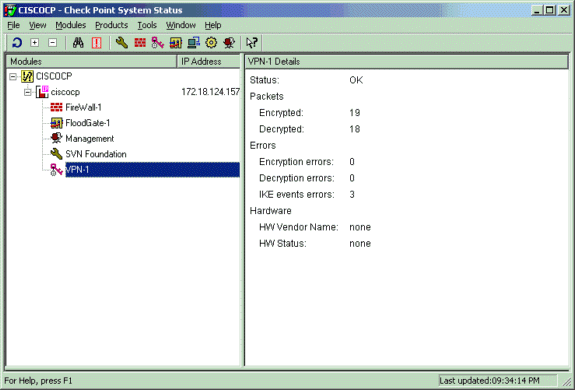

Tunnelstatus bekijken op het controlepunt NG

Om de tunnelstatus te bekijken, gaat u naar de Beleidseditor en selecteert u Venster > Systeemstatus.

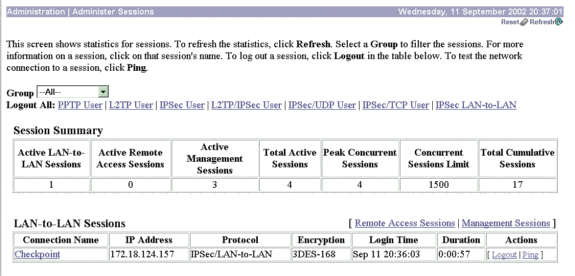

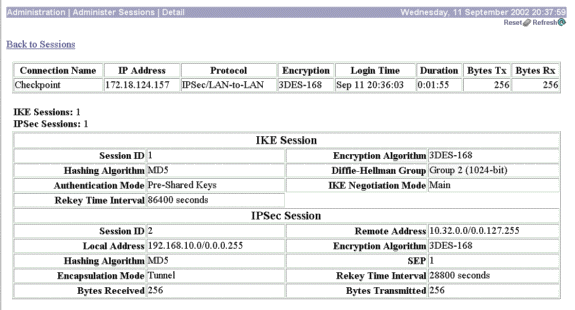

Tunnelstatus bekijken op VPN Concentrator

Om de tunnelstatus op de VPN Concentrator te verifiëren, gaat u naar Beheer > Sessies beheren.

Selecteer onder LAN-to-LAN-sessies de verbindingsnaam voor het checkpoint om informatie te bekijken over de gemaakte SA’s en het aantal verzonden/ontvangen pakketten.

Problemen oplossen

Deze sectie bevat informatie waarmee u problemen met de configuratie kunt oplossen.

Opmerking: het verkeer mag niet over de IPSec-tunnel worden verzonden via het openbare IP-adres van VPN Concentrator (buiten de interface). Anders gaat de tunnel kapot. Het IP-adres dat voor PATing wordt gebruikt, moet dus een ander adres zijn dan het adres dat op de buiteninterface is geconfigureerd.

Netwerksamenvatting

Wanneer meerdere aangrenzende netwerken zijn geconfigureerd in het coderingsdomein op het controlepunt, kan het apparaat de netwerken automatisch samenvatten met betrekking tot interessant verkeer. Als de VPN Concentrator niet op gelijke wijze is geconfigureerd, zal de tunnel waarschijnlijk mislukken. Bijvoorbeeld, als de binnennetwerken van 10.0.0.0 /24 en 10.0.1.0 /24 om in de tunnel worden gevormd worden omvat, kunnen deze netwerken aan 10.0.0.0 /23 worden samengevat.

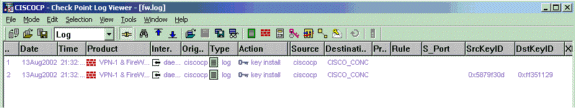

Debugs voor het checkpoint NG

Als u de logbestanden wilt weergeven, selecteert u Venster > Log Viewer.

Debugs voor de VPN Concentrator

Om debugs op de VPN Concentrator in te schakelen, gaat u naar Configuration > System > Events > Classes. Schakel AUTH, AUTHDBG, IKE, IKEDBG, IPSEC en IPSECDBG in voor de ernst om als 1 - 13 te registreren. Als u debugs wilt weergeven, selecteert u Bewaking > Filterable Event Log.

1 09/11/2002 20:36:03.610 SEV=8 IKEDBG/0 RPT=506 172.18.124.157 RECEIVED Message (msgid=0) with payloads : HDR + SA (1) + VENDOR (13) + NONE (0) ... total length : 128 3 09/11/2002 20:36:03.610 SEV=9 IKEDBG/0 RPT=507 172.18.124.157 processing SA payload 4 09/11/2002 20:36:03.610 SEV=8 IKEDBG/0 RPT=508 Proposal # 1, Transform # 1, Type ISAKMP, Id IKE Parsing received transform: Phase 1 failure against global IKE proposal # 1: Mismatched attr types for class Auth Method: Rcv'd: Preshared Key Cfg'd: XAUTH with Preshared Key (Initiator authenticated) 10 09/11/2002 20:36:03.610 SEV=8 IKEDBG/0 RPT=509 Phase 1 failure against global IKE proposal # 2: Mismatched attr types for class DH Group: Rcv'd: Oakley Group 2 Cfg'd: Oakley Group 1 13 09/11/2002 20:36:03.610 SEV=7 IKEDBG/0 RPT=510 172.18.124.157 Oakley proposal is acceptable 14 09/11/2002 20:36:03.610 SEV=9 IKEDBG/47 RPT=9 172.18.124.157 processing VID payload 15 09/11/2002 20:36:03.610 SEV=9 IKEDBG/0 RPT=511 172.18.124.157 processing IKE SA 16 09/11/2002 20:36:03.610 SEV=8 IKEDBG/0 RPT=512 Proposal # 1, Transform # 1, Type ISAKMP, Id IKE Parsing received transform: Phase 1 failure against global IKE proposal # 1: Mismatched attr types for class Auth Method: Rcv'd: Preshared Key Cfg'd: XAUTH with Preshared Key (Initiator authenticated) 22 09/11/2002 20:36:03.610 SEV=8 IKEDBG/0 RPT=513 Phase 1 failure against global IKE proposal # 2: Mismatched attr types for class DH Group: Rcv'd: Oakley Group 2 Cfg'd: Oakley Group 1 25 09/11/2002 20:36:03.610 SEV=7 IKEDBG/28 RPT=9 172.18.124.157 IKE SA Proposal # 1, Transform # 1 acceptable Matches global IKE entry # 3 26 09/11/2002 20:36:03.610 SEV=9 IKEDBG/0 RPT=514 172.18.124.157 constructing ISA_SA for isakmp 27 09/11/2002 20:36:03.610 SEV=8 IKEDBG/0 RPT=515 172.18.124.157 SENDING Message (msgid=0) with payloads : HDR + SA (1) + NONE (0) ... total length : 84 29 09/11/2002 20:36:03.630 SEV=8 IKEDBG/0 RPT=516 172.18.124.157 RECEIVED Message (msgid=0) with payloads : HDR + KE (4) + NONCE (10) + NONE (0) ... total length : 184 31 09/11/2002 20:36:03.630 SEV=8 IKEDBG/0 RPT=517 172.18.124.157 RECEIVED Message (msgid=0) with payloads : HDR + KE (4) + NONCE (10) + NONE (0) ... total length : 184 33 09/11/2002 20:36:03.630 SEV=9 IKEDBG/0 RPT=518 172.18.124.157 processing ke payload 34 09/11/2002 20:36:03.630 SEV=9 IKEDBG/0 RPT=519 172.18.124.157 processing ISA_KE 35 09/11/2002 20:36:03.630 SEV=9 IKEDBG/1 RPT=91 172.18.124.157 processing nonce payload 36 09/11/2002 20:36:03.660 SEV=9 IKEDBG/0 RPT=520 172.18.124.157 constructing ke payload 37 09/11/2002 20:36:03.660 SEV=9 IKEDBG/1 RPT=92 172.18.124.157 constructing nonce payload 38 09/11/2002 20:36:03.660 SEV=9 IKEDBG/46 RPT=37 172.18.124.157 constructing Cisco Unity VID payload 39 09/11/2002 20:36:03.660 SEV=9 IKEDBG/46 RPT=38 172.18.124.157 constructing xauth V6 VID payload 40 09/11/2002 20:36:03.660 SEV=9 IKEDBG/48 RPT=19 172.18.124.157 Send IOS VID 41 09/11/2002 20:36:03.660 SEV=9 IKEDBG/38 RPT=10 172.18.124.157 Constructing VPN 3000 spoofing IOS Vendor ID payload (version: 1.0.0, capabilities: 20000001) 43 09/11/2002 20:36:03.660 SEV=9 IKEDBG/46 RPT=39 172.18.124.157 constructing VID payload 44 09/11/2002 20:36:03.660 SEV=9 IKEDBG/48 RPT=20 172.18.124.157 Send Altiga GW VID 45 09/11/2002 20:36:03.660 SEV=9 IKEDBG/0 RPT=521 172.18.124.157 Generating keys for Responder... 46 09/11/2002 20:36:03.670 SEV=8 IKEDBG/0 RPT=522 172.18.124.157 SENDING Message (msgid=0) with payloads : HDR + KE (4) + NONCE (10) ... total length : 256 48 09/11/2002 20:36:03.690 SEV=8 IKEDBG/0 RPT=523 172.18.124.157 RECEIVED Message (msgid=0) with payloads : HDR + ID (5) + HASH (8) + NONE (0) ... total length : 60 50 09/11/2002 20:36:03.690 SEV=9 IKEDBG/1 RPT=93 172.18.124.157 Group [172.18.124.157] Processing ID 51 09/11/2002 20:36:03.690 SEV=9 IKEDBG/0 RPT=524 172.18.124.157 Group [172.18.124.157] processing hash 52 09/11/2002 20:36:03.690 SEV=9 IKEDBG/0 RPT=525 172.18.124.157 Group [172.18.124.157] computing hash 53 09/11/2002 20:36:03.690 SEV=9 IKEDBG/23 RPT=10 172.18.124.157 Group [172.18.124.157] Starting group lookup for peer 172.18.124.157 54 09/11/2002 20:36:03.690 SEV=8 AUTHDBG/1 RPT=10 AUTH_Open() returns 9 55 09/11/2002 20:36:03.690 SEV=7 AUTH/12 RPT=10 Authentication session opened: handle = 9 56 09/11/2002 20:36:03.690 SEV=8 AUTHDBG/3 RPT=10 AUTH_PutAttrTable(9, 748174) 57 09/11/2002 20:36:03.690 SEV=8 AUTHDBG/6 RPT=10 AUTH_GroupAuthenticate(9, 2f1b19c, 49c648) 58 09/11/2002 20:36:03.690 SEV=8 AUTHDBG/59 RPT=10 AUTH_BindServer(51a6b48, 0, 0) 59 09/11/2002 20:36:03.690 SEV=9 AUTHDBG/69 RPT=10 Auth Server e054d4 has been bound to ACB 51a6b48, sessions = 1 60 09/11/2002 20:36:03.690 SEV=8 AUTHDBG/65 RPT=10 AUTH_CreateTimer(51a6b48, 0, 0) 61 09/11/2002 20:36:03.690 SEV=9 AUTHDBG/72 RPT=10 Reply timer created: handle = 4B0018 62 09/11/2002 20:36:03.690 SEV=8 AUTHDBG/61 RPT=10 AUTH_BuildMsg(51a6b48, 0, 0) 63 09/11/2002 20:36:03.690 SEV=8 AUTHDBG/64 RPT=10 AUTH_StartTimer(51a6b48, 0, 0) 64 09/11/2002 20:36:03.690 SEV=9 AUTHDBG/73 RPT=10 Reply timer started: handle = 4B0018, timestamp = 1163319, timeout = 30000 65 09/11/2002 20:36:03.690 SEV=8 AUTHDBG/62 RPT=10 AUTH_SndRequest(51a6b48, 0, 0) 66 09/11/2002 20:36:03.690 SEV=8 AUTHDBG/50 RPT=19 IntDB_Decode(3825300, 156) 67 09/11/2002 20:36:03.690 SEV=8 AUTHDBG/47 RPT=19 IntDB_Xmt(51a6b48) 68 09/11/2002 20:36:03.690 SEV=9 AUTHDBG/71 RPT=10 xmit_cnt = 1 69 09/11/2002 20:36:03.690 SEV=8 AUTHDBG/47 RPT=20 IntDB_Xmt(51a6b48) 70 09/11/2002 20:36:03.790 SEV=8 AUTHDBG/49 RPT=10 IntDB_Match(51a6b48, 3eb7ab0) 71 09/11/2002 20:36:03.790 SEV=8 AUTHDBG/63 RPT=10 AUTH_RcvReply(51a6b48, 0, 0) 72 09/11/2002 20:36:03.790 SEV=8 AUTHDBG/50 RPT=20 IntDB_Decode(3eb7ab0, 298) 73 09/11/2002 20:36:03.790 SEV=8 AUTHDBG/48 RPT=10 IntDB_Rcv(51a6b48) 74 09/11/2002 20:36:03.790 SEV=8 AUTHDBG/66 RPT=10 AUTH_DeleteTimer(51a6b48, 0, 0) 75 09/11/2002 20:36:03.790 SEV=9 AUTHDBG/74 RPT=10 Reply timer stopped: handle = 4B0018, timestamp = 1163329 76 09/11/2002 20:36:03.790 SEV=8 AUTHDBG/58 RPT=10 AUTH_Callback(51a6b48, 0, 0) 77 09/11/2002 20:36:03.790 SEV=6 AUTH/41 RPT=10 172.18.124.157 Authentication successful: handle = 9, server = Internal, group = 172.18.124.157 78 09/11/2002 20:36:03.790 SEV=7 IKEDBG/0 RPT=526 172.18.124.157 Group [172.18.124.157] Found Phase 1 Group (172.18.124.157) 79 09/11/2002 20:36:03.790 SEV=8 AUTHDBG/4 RPT=10 AUTH_GetAttrTable(9, 748420) 80 09/11/2002 20:36:03.790 SEV=7 IKEDBG/14 RPT=10 172.18.124.157 Group [172.18.124.157] Authentication configured for Internal 81 09/11/2002 20:36:03.790 SEV=9 IKEDBG/19 RPT=19 172.18.124.157 Group [172.18.124.157] IKEGetUserAttributes: IP Compression = disabled 82 09/11/2002 20:36:03.790 SEV=9 IKEDBG/19 RPT=20 172.18.124.157 Group [172.18.124.157] IKEGetUserAttributes: Split Tunneling Policy = Disabled 83 09/11/2002 20:36:03.790 SEV=8 AUTHDBG/2 RPT=10 AUTH_Close(9) 84 09/11/2002 20:36:03.790 SEV=9 IKEDBG/1 RPT=94 172.18.124.157 Group [172.18.124.157] constructing ID 85 09/11/2002 20:36:03.790 SEV=9 IKEDBG/0 RPT=527 Group [172.18.124.157] construct hash payload 86 09/11/2002 20:36:03.790 SEV=9 IKEDBG/0 RPT=528 172.18.124.157 Group [172.18.124.157] computing hash 87 09/11/2002 20:36:03.790 SEV=9 IKEDBG/46 RPT=40 172.18.124.157 Group [172.18.124.157] constructing dpd vid payload 88 09/11/2002 20:36:03.790 SEV=8 IKEDBG/0 RPT=529 172.18.124.157 SENDING Message (msgid=0) with payloads : HDR + ID (5) + HASH (8) ... total length : 80 90 09/11/2002 20:36:03.790 SEV=4 IKE/119 RPT=10 172.18.124.157 Group [172.18.124.157] PHASE 1 COMPLETED 91 09/11/2002 20:36:03.790 SEV=6 IKE/121 RPT=10 172.18.124.157 Keep-alive type for this connection: None 92 09/11/2002 20:36:03.790 SEV=6 IKE/122 RPT=10 172.18.124.157 Keep-alives configured on but peer does not support keep-alives (type = None) 93 09/11/2002 20:36:03.790 SEV=7 IKEDBG/0 RPT=530 172.18.124.157 Group [172.18.124.157] Starting phase 1 rekey timer: 64800000 (ms) 94 09/11/2002 20:36:03.790 SEV=4 AUTH/22 RPT=16 User 172.18.124.157 connected 95 09/11/2002 20:36:03.790 SEV=8 AUTHDBG/60 RPT=10 AUTH_UnbindServer(51a6b48, 0, 0) 96 09/11/2002 20:36:03.790 SEV=9 AUTHDBG/70 RPT=10 Auth Server e054d4 has been unbound from ACB 51a6b48, sessions = 0 97 09/11/2002 20:36:03.790 SEV=8 AUTHDBG/10 RPT=10 AUTH_Int_FreeAuthCB(51a6b48) 98 09/11/2002 20:36:03.790 SEV=7 AUTH/13 RPT=10 Authentication session closed: handle = 9 99 09/11/2002 20:36:03.790 SEV=8 IKEDBG/0 RPT=531 172.18.124.157 RECEIVED Message (msgid=54796f76) with payloads : HDR + HASH (8) + SA (1) + NONCE (10) + ID (5) + ID (5) + NONE (0) ... total length : 156 102 09/11/2002 20:36:03.790 SEV=9 IKEDBG/0 RPT=532 172.18.124.157 Group [172.18.124.157] processing hash 103 09/11/2002 20:36:03.790 SEV=9 IKEDBG/0 RPT=533 172.18.124.157 Group [172.18.124.157] processing SA payload 104 09/11/2002 20:36:03.790 SEV=9 IKEDBG/1 RPT=95 172.18.124.157 Group [172.18.124.157] processing nonce payload 105 09/11/2002 20:36:03.790 SEV=9 IKEDBG/1 RPT=96 172.18.124.157 Group [172.18.124.157] Processing ID 106 09/11/2002 20:36:03.790 SEV=5 IKE/35 RPT=6 172.18.124.157 Group [172.18.124.157] Received remote IP Proxy Subnet data in ID Payload: Address 10.32.0.0, Mask 255.255.128.0, Protocol 0, Port 0 109 09/11/2002 20:36:03.790 SEV=9 IKEDBG/1 RPT=97 172.18.124.157 Group [172.18.124.157] Processing ID 110 09/11/2002 20:36:03.790 SEV=5 IKE/34 RPT=6 172.18.124.157 Group [172.18.124.157] Received local IP Proxy Subnet data in ID Payload: Address 192.168.10.0, Mask 255.255.255.0, Protocol 0, Port 0 113 09/11/2002 20:36:03.790 SEV=8 IKEDBG/0 RPT=534 QM IsRekeyed old sa not found by addr 114 09/11/2002 20:36:03.790 SEV=5 IKE/66 RPT=8 172.18.124.157 Group [172.18.124.157] IKE Remote Peer configured for SA: L2L: Checkpoint 115 09/11/2002 20:36:03.790 SEV=9 IKEDBG/0 RPT=535 172.18.124.157 Group [172.18.124.157] processing IPSEC SA 116 09/11/2002 20:36:03.790 SEV=7 IKEDBG/27 RPT=8 172.18.124.157 Group [172.18.124.157] IPSec SA Proposal # 1, Transform # 1 acceptable 117 09/11/2002 20:36:03.790 SEV=7 IKEDBG/0 RPT=536 172.18.124.157 Group [172.18.124.157] IKE: requesting SPI! 118 09/11/2002 20:36:03.790 SEV=9 IPSECDBG/6 RPT=39 IPSEC key message parse - msgtype 6, len 200, vers 1, pid 00000000, seq 10, err 0, type 2, mode 0, state 32, label 0, pad 0, spi 00000000, encrKeyLen 0, hashKeyLen 0, ivlen 0, alg 0, hmacAlg 0, lifetype 0, lifetime1 17248580, lifetime2 0, dsId 300 122 09/11/2002 20:36:03.790 SEV=9 IPSECDBG/1 RPT=139 Processing KEY_GETSPI msg! 123 09/11/2002 20:36:03.790 SEV=7 IPSECDBG/13 RPT=10 Reserved SPI 305440147 124 09/11/2002 20:36:03.790 SEV=8 IKEDBG/6 RPT=10 IKE got SPI from key engine: SPI = 0x1234a593 125 09/11/2002 20:36:03.790 SEV=9 IKEDBG/0 RPT=537 172.18.124.157 Group [172.18.124.157] oakley constucting quick mode 126 09/11/2002 20:36:03.800 SEV=9 IKEDBG/0 RPT=538 172.18.124.157 Group [172.18.124.157] constructing blank hash 127 09/11/2002 20:36:03.800 SEV=9 IKEDBG/0 RPT=539 172.18.124.157 Group [172.18.124.157] constructing ISA_SA for ipsec 128 09/11/2002 20:36:03.800 SEV=9 IKEDBG/1 RPT=98 172.18.124.157 Group [172.18.124.157] constructing ipsec nonce payload 129 09/11/2002 20:36:03.800 SEV=9 IKEDBG/1 RPT=99 172.18.124.157 Group [172.18.124.157] constructing proxy ID 130 09/11/2002 20:36:03.800 SEV=7 IKEDBG/0 RPT=540 172.18.124.157 Group [172.18.124.157] Transmitting Proxy Id: Remote subnet: 10.32.0.0 Mask 255.255.128.0 Protocol 0 Port 0 Local subnet: 192.168.10.0 mask 255.255.255.0 Protocol 0 Port 0 134 09/11/2002 20:36:03.800 SEV=9 IKEDBG/0 RPT=541 172.18.124.157 Group [172.18.124.157] constructing qm hash 135 09/11/2002 20:36:03.800 SEV=8 IKEDBG/0 RPT=542 172.18.124.157 SENDING Message (msgid=54796f76) with payloads : HDR + HASH (8) + SA (1) ... total length : 152 137 09/11/2002 20:36:03.800 SEV=8 IKEDBG/0 RPT=543 172.18.124.157 RECEIVED Message (msgid=54796f76) with payloads : HDR + HASH (8) + NONE (0) ... total length : 48 139 09/11/2002 20:36:03.800 SEV=9 IKEDBG/0 RPT=544 172.18.124.157 Group [172.18.124.157] processing hash 140 09/11/2002 20:36:03.800 SEV=9 IKEDBG/0 RPT=545 172.18.124.157 Group [172.18.124.157] loading all IPSEC SAs 141 09/11/2002 20:36:03.800 SEV=9 IKEDBG/1 RPT=100 172.18.124.157 Group [172.18.124.157] Generating Quick Mode Key! 142 09/11/2002 20:36:03.800 SEV=9 IKEDBG/1 RPT=101 172.18.124.157 Group [172.18.124.157] Generating Quick Mode Key! 143 09/11/2002 20:36:03.800 SEV=7 IKEDBG/0 RPT=546 172.18.124.157 Group [172.18.124.157] Loading subnet: Dst: 192.168.10.0 mask: 255.255.255.0 Src: 10.32.0.0 mask: 255.255.128.0 146 09/11/2002 20:36:03.800 SEV=4 IKE/49 RPT=7 172.18.124.157 Group [172.18.124.157] Security negotiation complete for LAN-to-LAN Group (172.18.124.157) Responder, Inbound SPI = 0x1234a593, Outbound SPI = 0x0df37959 149 09/11/2002 20:36:03.800 SEV=9 IPSECDBG/6 RPT=40 IPSEC key message parse - msgtype 1, len 606, vers 1, pid 00000000, seq 0, err 0, type 2, mode 1, state 64, label 0, pad 0, spi 0df37959, encrKeyLen 24, hashKeyLen 16, ivlen 8, alg 2, hmacAlg 3, lifetype 0, lifetime1 17248580, lifetime2 0, dsId 0 153 09/11/2002 20:36:03.800 SEV=9 IPSECDBG/1 RPT=140 Processing KEY_ADD msg! 154 09/11/2002 20:36:03.800 SEV=9 IPSECDBG/1 RPT=141 key_msghdr2secassoc(): Enter 155 09/11/2002 20:36:03.800 SEV=7 IPSECDBG/1 RPT=142 No USER filter configured 156 09/11/2002 20:36:03.800 SEV=9 IPSECDBG/1 RPT=143 KeyProcessAdd: Enter 157 09/11/2002 20:36:03.800 SEV=8 IPSECDBG/1 RPT=144 KeyProcessAdd: Adding outbound SA 158 09/11/2002 20:36:03.800 SEV=8 IPSECDBG/1 RPT=145 KeyProcessAdd: src 192.168.10.0 mask 0.0.0.255, dst 10.32.0.0 mask 0.0.127.255 159 09/11/2002 20:36:03.810 SEV=8 IPSECDBG/1 RPT=146 KeyProcessAdd: FilterIpsecAddIkeSa success 160 09/11/2002 20:36:03.810 SEV=9 IPSECDBG/6 RPT=41 IPSEC key message parse - msgtype 3, len 327, vers 1, pid 00000000, seq 0, err 0, type 2, mode 1, state 32, label 0, pad 0, spi 1234a593, encrKeyLen 24, hashKeyLen 16, ivlen 8, alg 2, hmacAlg 3, lifetype 0, lifetime1 17248580, lifetime2 0, dsId 0 164 09/11/2002 20:36:03.810 SEV=9 IPSECDBG/1 RPT=147 Processing KEY_UPDATE msg! 165 09/11/2002 20:36:03.810 SEV=9 IPSECDBG/1 RPT=148 Update inbound SA addresses 166 09/11/2002 20:36:03.810 SEV=9 IPSECDBG/1 RPT=149 key_msghdr2secassoc(): Enter 167 09/11/2002 20:36:03.810 SEV=7 IPSECDBG/1 RPT=150 No USER filter configured 168 09/11/2002 20:36:03.810 SEV=9 IPSECDBG/1 RPT=151 KeyProcessUpdate: Enter 169 09/11/2002 20:36:03.810 SEV=8 IPSECDBG/1 RPT=152 KeyProcessUpdate: success 170 09/11/2002 20:36:03.810 SEV=8 IKEDBG/7 RPT=7 IKE got a KEY_ADD msg for SA: SPI = 0x0df37959 171 09/11/2002 20:36:03.810 SEV=8 IKEDBG/0 RPT=547 pitcher: rcv KEY_UPDATE, spi 0x1234a593 172 09/11/2002 20:36:03.810 SEV=4 IKE/120 RPT=7 172.18.124.157 Group [172.18.124.157] PHASE 2 COMPLETED (msgid=54796f76)

Gerelateerde informatie

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

1.0 |

20-May-2002 |

Eerste vrijgave |

Feedback

Feedback