Web Reputation score (WBRS) en Web Categorisation Engine Veelgestelde vragen (FAQ)

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Web Reputation score (WBRS) en Web Categorisation Engine Veelgestelde vragen (FAQ).

In dit artikel worden de meest gestelde vragen over Web Reputation Score (WBRS) en Categorisatiefunctie met de Cisco Web Security Applicatie (WSA) beschreven.

Wat betekent de reputatiescore van het Web?

Web Reputation Filters kent een Web-Based Reputation Score (WBRS) toe aan een URL om te bepalen hoe waarschijnlijk het is dat deze URL-gebaseerde malware bevat. De Web Security applicatie gebruikt web reputatiescores om malware aanvallen te identificeren en te stoppen voordat ze optreden. U kunt filters voor webreputatie gebruiken met beleid voor toegang, decryptie en Cisco-gegevensbeveiliging.

Wat betekent webcategorisatie?

De internetwebsites zijn categorieën op basis van het gedrag en het doel van deze websites, om het voor de beheerders van de gevolmachtigden gemakkelijker te maken, hebben we elke website-URL toegevoegd aan een vooraf gedefinieerde categorie, waar het kan worden geïdentificeerd voor beveiligings- en rapportagedoeleinden. de websites die niet tot een van de vooraf gedefinieerde categorieën behoren, worden niet-gecategoriseerde websites genoemd, wat kan worden veroorzaakt door nieuwe website-creatie en gebrek aan voldoende gegevens/verkeer, om de categorie te bepalen. en dit verandert in de tijd.

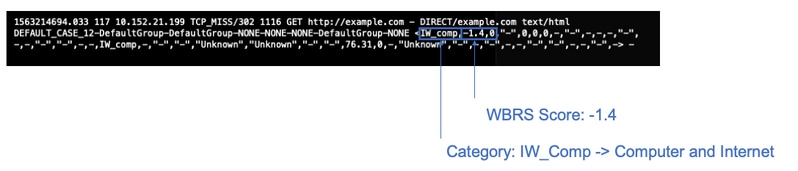

Hoe om reputatiescore in toegangslogboeken te vinden?

Elk verzoek dat u via de Cisco Web Security Appliance (WSA) doet, moet een Web-Based Reputation Score (WBRS) en URL-categorie hebben. En een van de manieren om het te bekijken is via de toegangslogs, voorbeeld is hieronder: de Web-Based Reputation Score (WBRS) score is (-1.4), en URL-categorie is: Computers en internet.

Tekstreferentie voor de bovenstaande screenshot.

1563214694.033 117 xx.xx.xx.xx TCP_MISS/302 1116 GET https://example.com - DIRECT/example.com text/html DEFAULT_CASE_12-DefaultGroup-DefaultGroup-NONE-NONE-NONE-DefaultGroup-NONE <IW_comp,-1.4,0,"-",0,0,0,-,"-",-,-,-,"-",-,-,"-","-",-,-,IW_comp,-,"-","-","Unknown","Unknown","-","-",76.31,0,-,"Unknown","-",-,"-",-,-,"-","-",-,-,"-",-> -

- Toegangslogbestanden kunnen worden bekeken vanaf Command Line Interface (CLI) of worden gedownload door verbinding te maken met de methode File Transfer Protocol (FTP) op de beheerinterface IP. (zorg ervoor dat FTP is ingeschakeld op de interface).

- Volledige lijst van categorieën Afkorting: https://www.cisco.com/c/en/us/td/docs/security/wsa/wsa11-7/user_guide/b_WSA_UserGuide_11_7/b_WSA_UserGuide_11_7_chapter_01001.html#con_1208638

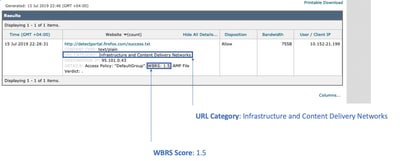

Hoe vind ik reputatiescore in mijn rapporten?

- Navigeer naar Cisco Web Security Applicatie (WSA) GUI -> Rapportage -> Web Tracking.

- Zoek naar het domein dat u zoekt.

- Klik op de pagina Resultaten op de gewenste link en meer details worden weergegeven zoals hieronder.

Waar controleer je de webgebaseerde Reputatie Score (WBRS) updates logboeken?

Web-Based Reputation Score (WBRS) updates logbestanden kunnen gevonden worden onder updater_logs, u kunt deze logbestanden downloaden via File Transfer Protocol (FTP) login naar de management interface. of via Command Line Interface (CLI).

Logbestanden weergeven met behulp van terminal:

- Open terminal.

- Typ de staart van het commando.

- Kies het logboeknummer (het varieert afhankelijk van de versie en het aantal geconfigureerde logs).

- De logbestanden worden weergegeven.

WSA.local (SERVICE)> tail

Currently configured logs:

1. "xx.xx.xx.xx" Type: "Configuration Logs" Retrieval: FTP Push - Host

xx.xx.xx.xx

2. "Splunk" Type: "Access Logs" Retrieval: FTP Poll

3. "accesslogs" Type: "Access Logs" Retrieval: FTP Push - Host xx.xx.xx.xx

4. "amp_logs" Type: "AMP Engine Logs" Retrieval: FTP Poll

5. "archiveinspect_logs" Type: "ArchiveInspect Logs" Retrieval: FTP Poll

....

43. "uds_logs" Type: "UDS Logs" Retrieval: FTP Poll

44. "updater_logs" Type: "Updater Logs" Retrieval: FTP Poll

45. "upgrade_logs" Type: "Upgrade Logs" Retrieval: FTP Poll

46. "wbnp_logs" Type: "WBNP Logs" Retrieval: FTP Poll

47. "webcat_logs" Type: "Web Categorization Logs" Retrieval: FTP Poll

48. "webrootlogs" Type: "Webroot Logs" Retrieval: FTP Poll

49. "webtapd_logs" Type: "Webtapd Logs" Retrieval: FTP Poll

50. "welcomeack_logs" Type: "Welcome Page Acknowledgement Logs" Retrieval: FTP

Poll

Enter the number of the log you wish to tail.

[]> 44

Press Ctrl-C to stop scrolling, then `q` to quit.

Mon Jul 15 19:24:04 2019 Info: mcafee updating the client manifest

Mon Jul 15 19:24:04 2019 Info: mcafee update completed

Mon Jul 15 19:24:04 2019 Info: mcafee waiting for new updates

Mon Jul 15 19:36:43 2019 Info: wbrs preserving wbrs for upgrades

Mon Jul 15 19:36:43 2019 Info: wbrs done with wbrs update

Mon Jul 15 19:36:43 2019 Info: wbrs verifying applied files

Mon Jul 15 19:36:58 2019 Info: wbrs Starting heath monitoring

Mon Jul 15 19:36:58 2019 Info: wbrs Initiating health check

Mon Jul 15 19:36:59 2019 Info: wbrs Healthy

Mon Jul 15 19:37:14 2019 Info: wbrs Initiating health check

Mon Jul 15 19:37:15 2019 Info: wbrs Healthy

Mon Jul 15 19:37:30 2019 Info: wbrs Initiating health check

Mon Jul 15 19:37:31 2019 Info: wbrs Healthy

Mon Jul 15 19:37:46 2019 Info: wbrs Initiating health check

Mon Jul 15 19:37:47 2019 Info: wbrs Healthy

Mon Jul 15 19:38:02 2019 Info: wbrs updating the client manifest

Mon Jul 15 19:38:02 2019 Info: wbrs update completed

Mon Jul 15 19:38:03 2019 Info: wbrs waiting for new updates

Mon Jul 15 20:30:23 2019 Info: Starting scheduled release notification fetch

Mon Jul 15 20:30:24 2019 Info: Scheduled next release notification fetch to occur at Mon Jul 15 23:30:24 2019

Mon Jul 15 23:30:24 2019 Info: Starting scheduled release notification fetch

Mon Jul 15 23:30:25 2019 Info: Scheduled next release notification fetch to occur at Tue Jul 16 02:30:25 2019

Hoe verifieert u of u verbinding hebt met Web-Based Reputation Score (WBRS) om servers te updaten?

Om er zeker van te zijn dat uw Cisco Web Security Applicatie (WSA) de nieuwe updates kan ontvangen. Controleer of u de connectiviteit met Cisco Update-servers hebt op de volgende TCP-poorten (Transmission Control Protocol) 80 en 443:

wsa.local (SERVICE)> telnet updates.ironport.com 80

Trying xx.xx.xx.xx...

Connected to updates.ironport.com.

Escape character is '^]'.

wsa.calo (SERVICE)> telnet upgrades.ironport.com 80

Trying xx.xx.xx.xx...

Connected to upgrades.ironport.com.

Escape character is '^]'.

Opmerking: Als u een upstream proxy hebt, doe dan de bovenstaande tests via uw upstream proxy.

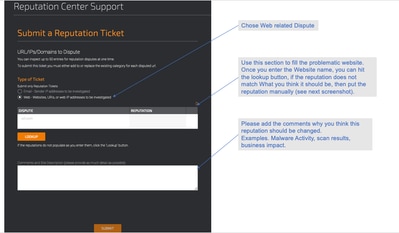

Hoe kun je een geschil over webcategorisering indienen?

Na te hebben geverifieerd dat zowel Cisco Web Security Appliance (WSA) als Cisco TALOS dezelfde reputatiescore heeft, maar u nog steeds denkt dat dit geen geldig resultaat is, moet dit worden opgelost door een geschil met Cisco TALOS-team in te dienen.

Dit kan via de volgende link: https://talosintelligence.com/reputation_center/support

Volg de onderstaande instructies om het geschil te verzenden.

Resultaten na het raken van Lookup en de optie om de score handmatig te wijzigen.

Opmerking: het kan enige tijd in beslag nemen voordat Cisco TALOS-inzendingen in de database worden weergegeven. Als het probleem urgent is, kunt u altijd een WHITELIST of BLOCKLIST maken, als tijdelijke oplossing totdat het probleem via Cisco-backend is opgelost. U kunt hiervoor deze sectie controleren (How To Whitelist of BlackList URL).

Hoe kun je een geschil indienen voor Web Reputation score?

Na te hebben geverifieerd dat zowel Cisco Web Security Appliance (WSA) als Cisco TALOS met dezelfde categorisatie, maar u denkt nog steeds dat dit geen geldig resultaat is, moet dit worden opgelost door een geschil met Cisco TALOS-team te versturen.

Ga naar de pagina Indiening categorisering op de TALOS-website: https://talosintelligence.com/reputation_center/support#categorization

Volg de onderstaande instructies om het geschil te verzenden.

Om de categorie bij te werken, kies uit de vervolgkeuzelijst wat u denkt dat het beter past bij de website, en zorg ervoor dat u de commentaarrichtlijnen te volgen.

Er is een geschil ingediend, maar de score of categorie wordt niet bijgewerkt op Cisco Web Security Appliance (WSA) of Cisco Talos.

Mocht u een case hebben ingediend bij Cisco TALOS en de reputatie/score is niet binnen 3-4 dagen bijgewerkt. U kunt uw updates controleren en ervoor zorgen dat u de server van Cisco Update kunt bereiken. Als al deze stappen ok waren, kunt u een ticket openen met Cisco TAC en Cisco Engineer zal u helpen bij het volgen met Cisco TALOS-team.

Opmerking: u kunt de werkmap WHITELIST/BLOCKLIST toepassen om de gewenste actie uit te voeren totdat de categorie/reputatie wordt bijgewerkt door Cisco TALOS-team.

Cisco Web Security Appliance (WSA) die andere resultaten laat zien dan Cisco TALOS, hoe dit op te lossen?

De database kan verouderd zijn op de Cisco Web Security Applicatie (WSA) vanwege meerdere redenen, voornamelijk de communicatie met onze updates servers, volg deze stappen om te controleren of u over de juiste update servers en connectiviteit beschikt.

1. Controleer dat u de connectiviteit voor Cisco Update-servers op poort 80 en 443 hebt:

wsa.local (SERVICE)> telnet updates.ironport.com 80

Trying xx.xx.xx.xx...

Connected to updates.ironport.com.

Escape character is '^]'.

wsa.calo (SERVICE)> telnet upgrades.ironport.com 80

Trying xx.xx.xx.xx...

Connected to upgrades.ironport.com.

Escape character is '^]'.

2. Als u een upstream proxy hebt, zorg er dan voor dat de upstream proxy ervoor zorgt dat u de bovenstaande tests uitvoert via uw upstream proxy.

3. Als de connectiviteit fijn is en u het verschil nog steeds ziet, moet u de updates handmatig afdwingen: update nu van de CLI of van GUI->Security services -> Malware Protection -> Update.

Wacht een paar minuten en als dat niet werkt, controleer dan de volgende stap.

4. Op dit punt moet u updater_logs: open terminal: CLI->tail-> controleren (kies het aantal updater_logs logbestand.) dit maakt de update logbestanden alleen de nieuwe regels weergeven.

De logregels moeten beginnen met deze regel "Ontvangen afstandsbediening om een handmatige update te signaleren":

Mon Jul 15 19:14:12 2019 Info: Received remote command to signal a manual update

Mon Jul 15 19:14:12 2019 Info: Starting manual update

Mon Jul 15 19:14:12 2019 Info: Acquired server manifest, starting update 342

Mon Jul 15 19:14:12 2019 Info: wbrs beginning download of remote file "http://updates.ironport.com/wbrs/3.0.0/ip/default/1563201291.inc"

Mon Jul 15 19:14:12 2019 Info: wbrs released download lock

Mon Jul 15 19:14:13 2019 Info: wbrs successfully downloaded file "wbrs/3.0.0/ip/default/1563201291.inc"

Mon Jul 15 19:14:13 2019 Info: wbrs started applying files

Mon Jul 15 19:14:13 2019 Info: wbrs started applying files

Mon Jul 15 19:14:13 2019 Info: wbrs applying component updates

Mon Jul 15 19:14:13 2019 Info: Server manifest specified an update for mcafee

Mon Jul 15 19:14:13 2019 Info: mcafee was signalled to start a new update

Mon Jul 15 19:14:13 2019 Info: mcafee processing files from the server manifest

Mon Jul 15 19:14:13 2019 Info: mcafee started downloading files

Mon Jul 15 19:14:13 2019 Info: mcafee waiting on download lock

5. Controleer op "Kritieke/Waarschuwing" berichten, de update logboeken zijn zeer menselijk leesbare fouten, en waarschijnlijk zal u leiden waar is het probleem.

6. Als er geen antwoord is ontvangen, kunt u doorgaan en een ticket openen met Cisco-ondersteuning met de resultaten van de bovenstaande stappen, en ze zullen graag assisteren.

Hoe worden de reputatiescores van het Web berekend?

Enkele parameters die in overweging worden genomen bij het toekennen van een score aan een specifieke website:

- URL-categorisatiegegevens

- Aanwezigheid van downloadbare code

- Aanwezigheid van lange, verduisterde Gebruiksrechtovereenkomsten (EULA’s)

- Wereldwijd volume en volumemutaties

- Informatie over netwerkeigenaar

- Geschiedenis van een URL

- Leeftijd van een URL

- Aanwezigheid op bloklijsten

- Aanwezigheid op alle geoorloofde lijsten

- URL-typen van populaire domeinen

- Domain Registrar-informatie

- IP-adresinformatie

Wat is het scorebereik voor elk van de reputatiecategorieën (goed, neutraal, slecht)?

Web Reputation Ranges en de bijbehorende acties:

Toegangsbeleid:

| Score |

Actie |

Beschrijving |

Voorbeeld |

| -10 tot -6.0 (Slecht) |

Block (blokkeren) |

Slechte site. Het verzoek is geblokkeerd, en geen verdere malware scanning gebeurt. |

|

| -5.9 tot 5.9 (neutraal) |

Scannen |

Onbepaalde plaats. Verzoek is die aan de DVS-motor is doorgegeven voor verdere malware scanning. Het DVS-engine scant de aanvraag en de inhoud van de serverrespons. |

|

| 6.0 tot 10.0 (Goed) |

Allow (toestaan) |

Goede site. Aanvraag is toegestaan. Geen malware scannen vereist. |

|

Decryptie beleid:

| Score |

Actie |

Beschrijving |

| -10 tot -9.0 (Slecht) |

Afwijzing |

Slechte site. De aanvraag wordt ingetrokken zonder kennisgeving aan de eindgebruiker. Gebruik deze instelling is voorzichtig. |

| -8.9 tot 5.9 (neutraal) |

ontcijferen |

Onbepaalde plaats. Aanvraag is toegestaan, maar de verbinding wordt ontsleuteld en het toegangsbeleid worden toegepast op het gedecrypteerde verkeer. |

| 6.0 tot 10.0 (Goed) |

Doorlopen |

Goede site. Aanvraag wordt doorgestuurd zonder inspectie of decryptie. |

Cisco-beleid voor gegevensbeveiliging:

| Score |

Actie |

Beschrijving |

| -10 tot -6.0 (Slecht) |

Block (blokkeren) |

Slechte site. De transactie is geblokkeerd en er vindt geen verder scannen plaats. |

| -5.9 tot 0.0 (neutraal) |

Monitor (bewaken) |

De transactie wordt niet geblokkeerd op basis van Web Reputation, en gaat door naar inhoudscontroles (bestandstype en grootte). Opmerking Sites zonder score worden gecontroleerd. |

Wat betekent ongecategoriseerde website?

Ongecategoriseerde URL’s zijn die waarover Cisco Database niet voldoende informatie heeft om hun categorie te bevestigen. meestal nieuw gemaakte websites.

Hoe blokkeert u ongecategoriseerde URL's?

1. Ga naar het gewenste toegangsbeleid: Web Security Manager -> Toegangsbeleid.

2. Blader naar beneden naar de sectie Niet gecategoriseerde URL’s.

3. Kies een van de gewenste acties, Bewaak, Blok of Waarschuwing.

4. Wijzigingen indienen en vastleggen.

Hoe vaak wordt de database bijgewerkt?

De frequentie van de updatecontrole kan worden bijgewerkt met de volgende opdracht van CLI: updateconfig

WSA.local (SERVICE)> updateconfig

Service (images): Update URL:

------------------------------------------------------------------------------

Webroot Cisco Servers

Web Reputation Filters Cisco Servers

L4 Traffic Monitor Cisco Servers

Cisco Web Usage Controls Cisco Servers

McAfee Cisco Servers

Sophos Anti-Virus definitions Cisco Servers

Timezone rules Cisco Servers

HTTPS Proxy Certificate Lists Cisco Servers

Cisco AsyncOS upgrades Cisco Servers

Service (list): Update URL:

------------------------------------------------------------------------------

Webroot Cisco Servers

Web Reputation Filters Cisco Servers

L4 Traffic Monitor Cisco Servers

Cisco Web Usage Controls Cisco Servers

McAfee Cisco Servers

Sophos Anti-Virus definitions Cisco Servers

Timezone rules Cisco Servers

HTTPS Proxy Certificate Lists Cisco Servers

Cisco AsyncOS upgrades Cisco Servers

Update interval for Web Reputation and Categorization: 12h

Update interval for all other services: 12h

Proxy server: not enabled

HTTPS Proxy server: not enabled

Routing table for updates: Management

The following services will use this routing table:

- Webroot

- Web Reputation Filters

- L4 Traffic Monitor

- Cisco Web Usage Controls

- McAfee

- Sophos Anti-Virus definitions

- Timezone rules

- HTTPS Proxy Certificate Lists

- Cisco AsyncOS upgrades

Upgrade notification: enabled

Choose the operation you want to perform:

- SETUP - Edit update configuration.

- VALIDATE_CERTIFICATES - Validate update server certificates

- TRUSTED_CERTIFICATES - Manage trusted certificates for updates

[]>

Opmerking: de bovenstaande waarde laat zien hoe vaak we controleren op updates, maar niet hoe vaak we nieuwe updates voor de reputatie en andere diensten publiceren. de updates kunnen op elk moment beschikbaar zijn.

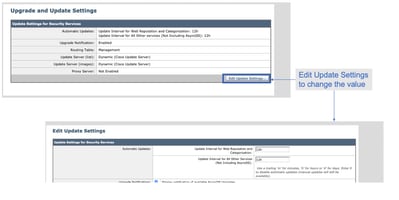

OF vanuit GUI: Systeembeheer -> Upgradeinstellingen en updates.

Hoe maak je een witte lijst/zwarte lijst van een URL?

Soms kost het updates voor URL's van Cisco TALOS tijd, ofwel door gebrek aan voldoende informatie. of er is geen manier om de reputatie te veranderen omdat de website nog steeds niet de verandering in het kwaadaardige gedrag aantoont. Op dit punt kunt u deze URL toevoegen aan een aangepaste URL-categorie die is toegestaan/blokkeren op uw toegangsbeleid of doorgegeven/drop op uw decryptie-beleid, en die zal garanderen dat de URL wordt geleverd zonder scannen of URL-filtering controle door de Cisco Web Security Applicatie (WSA) of blok.

Volg de volgende stappen om een URL op te slaan in Whitelist/Blacklist:

1. URL toevoegen in aangepaste URL-categorie.

Ga vanuit de GUI naar Web Security Manager -> Aangepaste en externe URL-categorie.

2. Klik op Categorie toevoegen:

3. Voeg de websites toe die vergelijkbaar zijn met de screenshots hieronder:

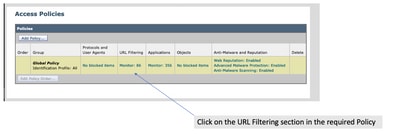

4. Ga naar de URL-filtering in het gewenste toegangsbeleid (Web Security Manager -> Toegangsbeleid -> URL-filtering).

5. Selecteer de WHITELIST of BLACKLIST die we zojuist hebben gemaakt en neem deze op in het beleid.

6. Neem de categorie Beleid op in de onderstaande instellingen voor URL-filtering.

7. Bepaal de actie, Blok aan Blocklist, sta toe aan Whitelist. en als u wenst dat de URL door de scanmachines gaat, houd de Actie als Monitor.

8. Verzend en leg veranderingen vast.

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

1.0 |

05-Aug-2019 |

Eerste vrijgave |

Bijgedragen door Cisco-engineers

- Fuad AsouliCisco Technical Consulting Engineer

- Handy PutraCisco Technical Consulting Engineer

- Nik KaleCisco Technical Leader

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback