Remote-verificatie en -logische begeleiding met actieve map en RV34x-routers

Doel

Dit artikel legt uit hoe u externe verificatie kunt configureren met behulp van Windows Active Directory (AD) op Cisco RV34x Series routers. Daarnaast wordt informatie verschaft om een mogelijke inlogfout te voorkomen.

Inleiding

Wanneer u de instellingen voor de verificatie van de service op de RV34x-router configureren, moet u een externe verificatiemethode instellen.

Standaard is de externe database prioriteit op de RV34x Series router RADIUS/LDAP/AD/Local. Als u de RADIUS-server op de router toevoegt, gebruiken de Web Login Service (Web Login Service) en andere services de externe RADIUS-database om de gebruiker voor authentiek te verklaren. Er is geen optie om een externe database voor Web Login Service alleen in te schakelen en een andere database voor een andere service te configureren. Zodra RADIUS op de router is gemaakt en ingeschakeld, zal de router de RADIUS-service gebruiken als een externe database voor webvastlegging, Site-to-Site VPN, EzVPN/3rd-Party VPN, SSL VPN, PPTP/L2TP VPN en 802.1x.

Als u Windows gebruikt, biedt Microsoft een interne AD-service. AD slaat alle essentiële informatie voor het netwerk op, inclusief gebruikers, apparaten en beleid. Beheerders gebruiken AD als één enkele plaats om het netwerk te maken en te beheren. Het vergemakkelijkt het werken met onderling verbonden, complexe en verschillende netwerkbronnen op een uniforme manier.

Zodra geconfigureerd kan iedereen die een vergunning heeft, authenticeren met de externe AD optie (aanwezig in Windows server OS) om welke specifieke service dan ook op de RV34x-router te gebruiken. Geautoriseerde gebruikers kunnen de geboden functies gebruiken, zolang ze de vereiste hardware en software hebben om dat type authenticatie te gebruiken.

Toepasselijke apparaten | Software versie

- RV340 | 1.0.03.16

- RV340 W | 1.0.03.16

- RV345 | 1.0.03.16

- RV345P router | 1.0.03.16

Inhoud

- Identificeer de opgegeven naamwaarde

- Een gebruikersgroep maken voor actieve map

- Active Directory-details toevoegen op de RV34x-router

- Wat gebeurt er als u de ruimte niet uit het veld met de volledige naam haalt?

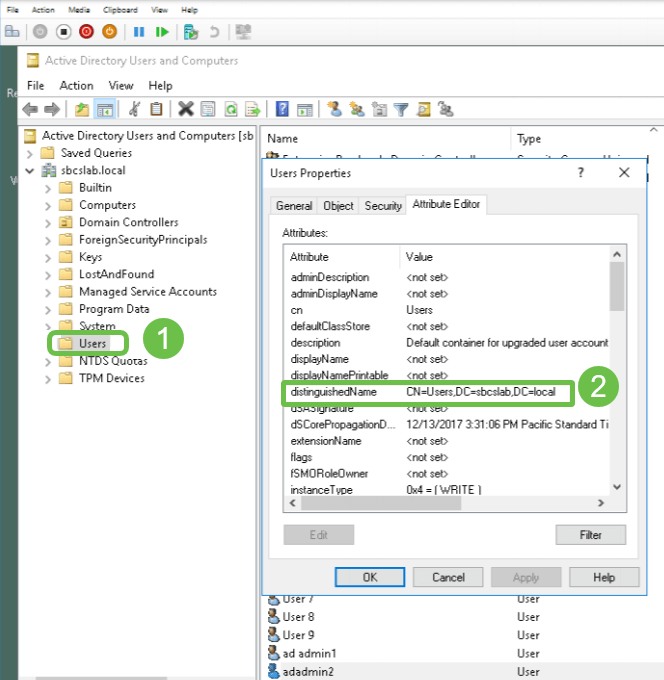

Identificeer de opgegeven naamwaarde

Toegang tot de beheerinterface voor actieve gebruikers en computers op de Windows 2016-server. Selecteer de containermap van gebruikers, klik met de rechtermuisknop op de muis en open Properties. Neem nota van de waarde van de Naam die later in het veld RV34x Gebruiker Pad zal worden gebruikt.

Een gebruikersgroep maken voor actieve map

Stap 1

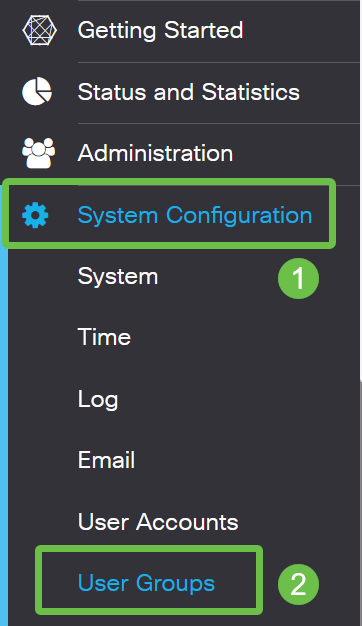

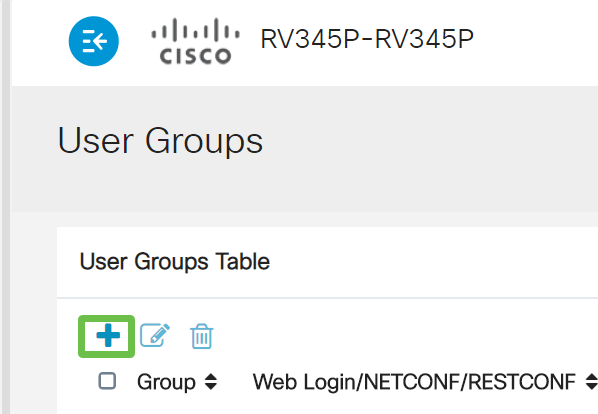

Log in op de RV34x Series router. Navigeer naar systeemconfiguratie > gebruikersgroepen.

Stap 2

Klik op het pictogram plus.

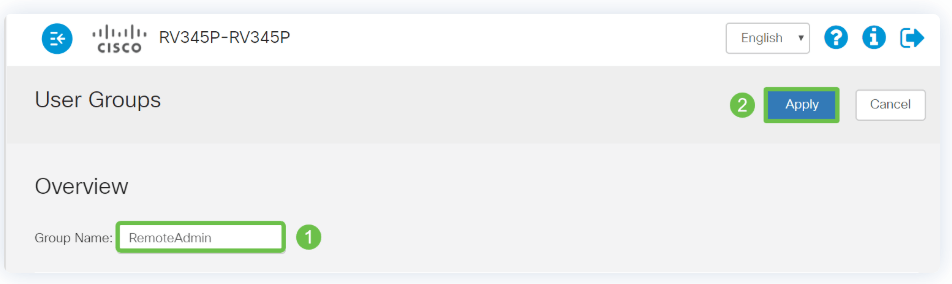

Stap 3

Voer een groepsnaam in. Klik op Toepassen.

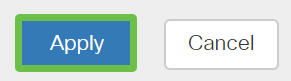

In dit voorbeeld is een RemoteAdmin User Group gemaakt.

Stap 4

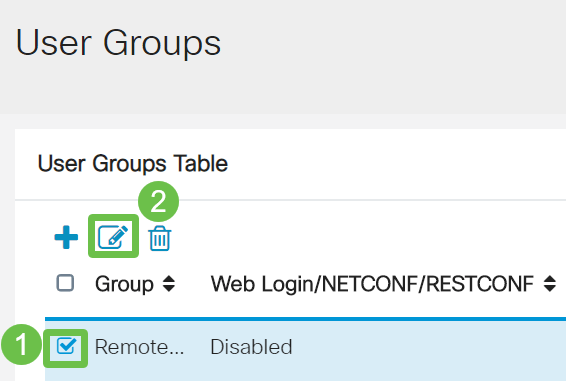

Klik op het selectieteken naast de nieuwe gebruikersgroep. Klik op het pictogram Bewerken.

Stap 5

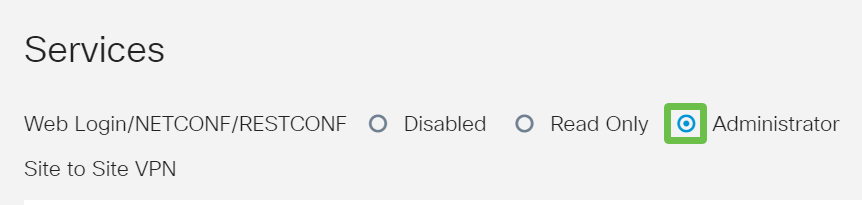

Scrolt door de pagina naar services. Klik op het keuzerondje Administrator.

Stap 6

Klik op Toepassen.

Stap 7

U ziet nu de nieuwe gebruikersgroep die de Admin-rechten toont.

Active Directory-details toevoegen op de RV34x-router

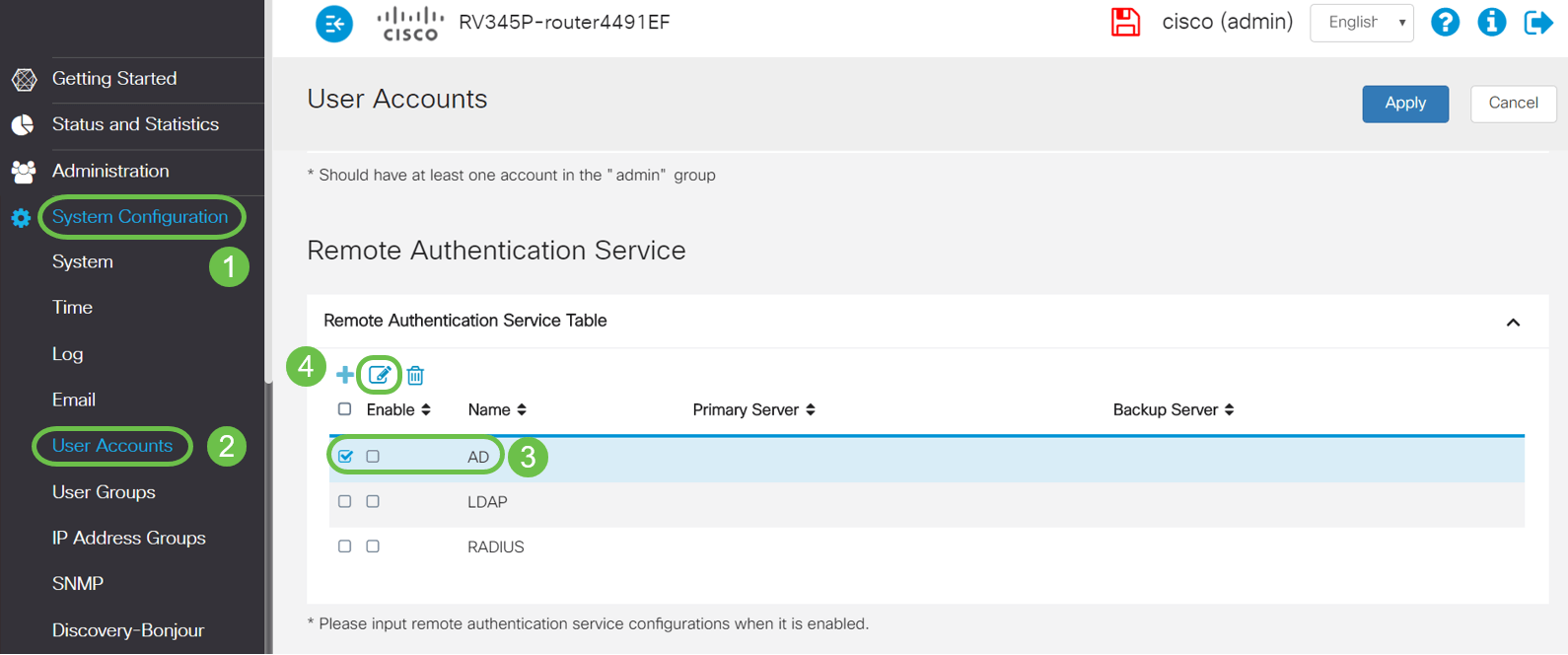

Stap 1

Navigeer naar systeemconfiguratie > gebruikersrekeningen. Selecteer de AD-optie en klik op het pictogram bewerken om de gegevens voor de AD-server toe te voegen.

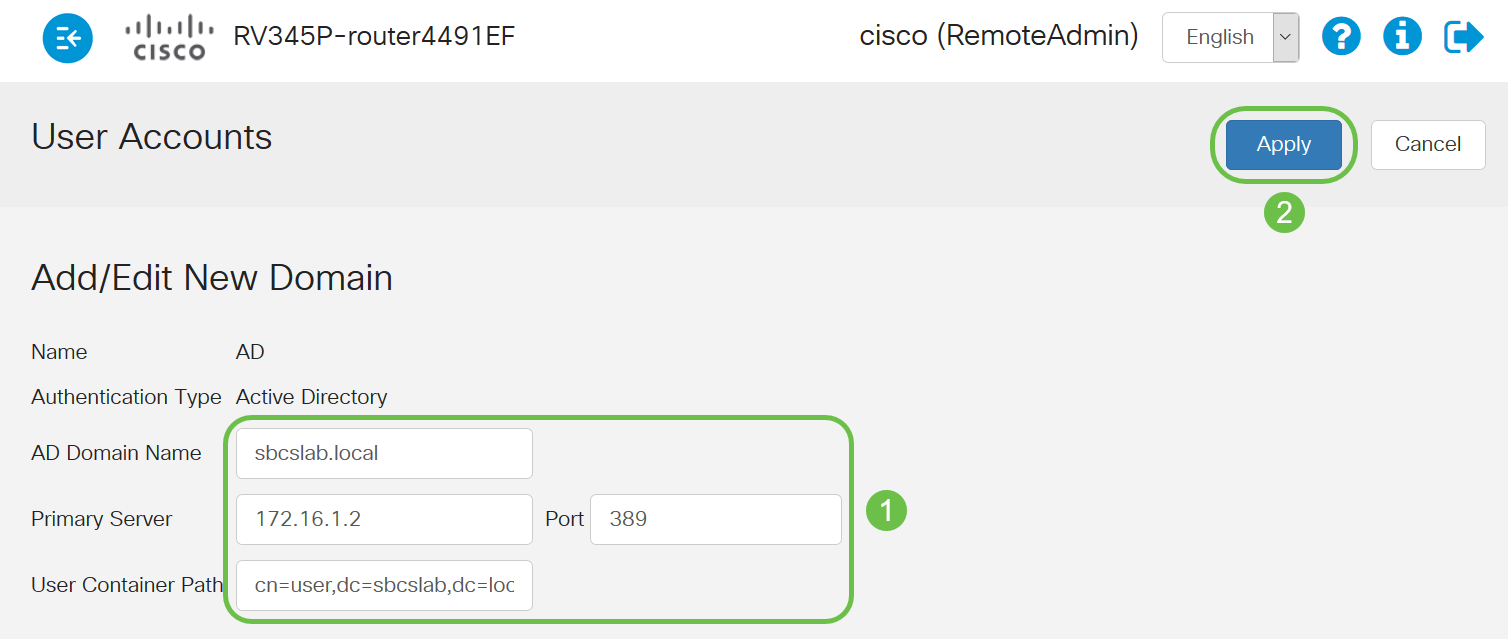

Stap 2

Voer de gegevens over de AD-domeinnaam, primaire server, poort en gebruikerscontainerpad in. Klik op Toepassen.

Opmerking: U moet de gegevens van het gebruikerspad invoeren die op de Windows-server zijn opgenomen in het gedeelte Naam van dit artikel identificeren.

In dit voorbeeld zijn de details Cn=user,dc=sbcslab,dc=local. De standaard luisterpoort van de lichtgewicht Directory Access Protocol (LDAP) is 389.

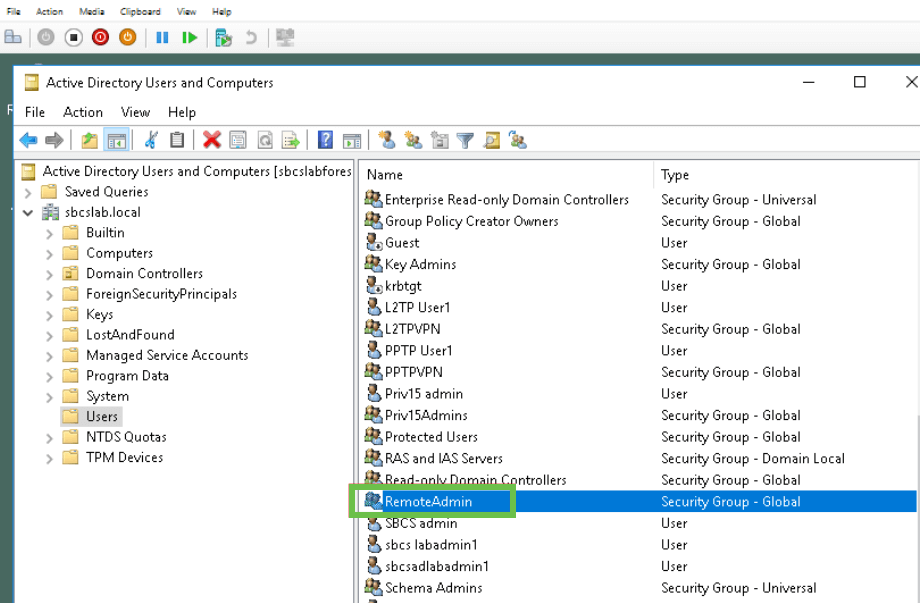

Stap 3

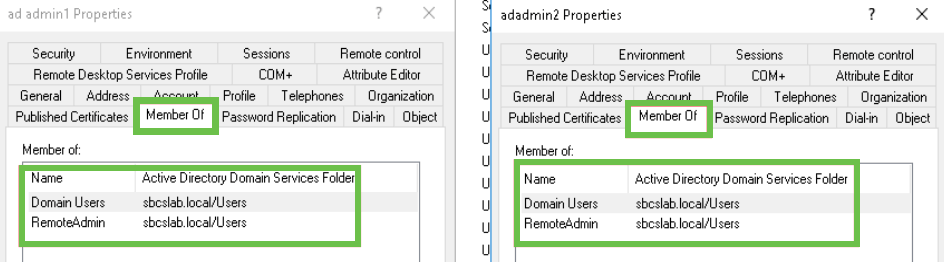

Controleer in het AD dat de gebruikersgroep is geconfigureerd en deze overeenkomt met de naam van de gebruikersgroep van de router.

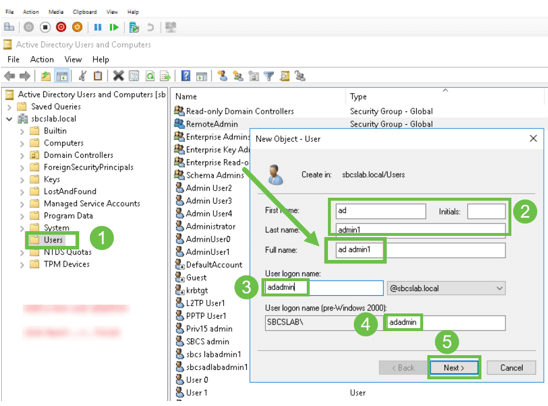

Stap 4

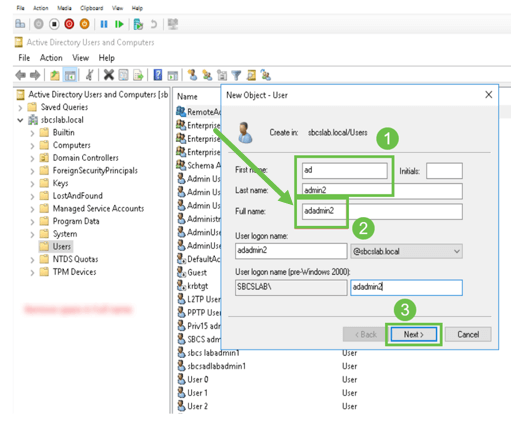

Onder New Object - User, vul de voornaam in, Initials en Achternaam, wordt het veld Full name automatisch ingevuld, waarbij de ruimte tussen de voor- en achternaam wordt weergegeven.

De ruimte tussen de voor- en achternaam in het vakje Full name moet worden verwijderd of u moet niet goed inloggen.

Deze afbeelding toont de ruimte in de volledige naam die moet worden verwijderd:

Stap 5

Herhaal de stappen om een andere gebruiker te maken. U moet het veld Full Name opnieuw wijzigen door alle ruimtes die automatisch zijn gemaakt te verwijderen. Klik op Next om het wachtwoord in te stellen en klaar te met het maken van de gebruiker.

Deze afbeelding laat zien dat de ruimte in de volledige naam is verwijderd. Dit is de juiste manier om de gebruiker toe te voegen:

Stap 6

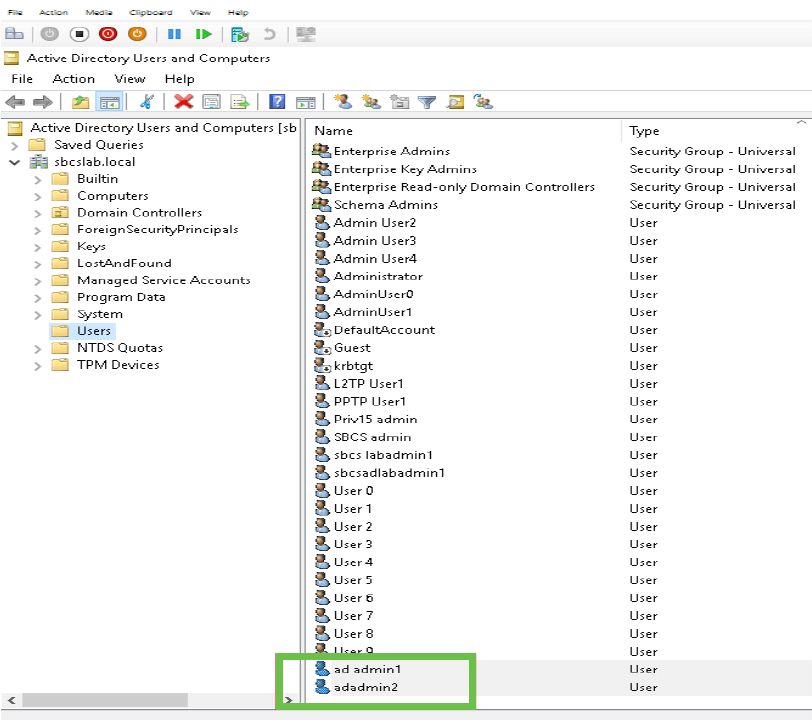

De gebruikerslijst geeft beide nieuwe gebruikersgegevens weer.

Stap 7

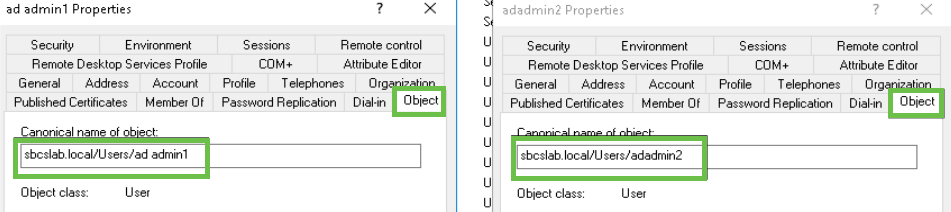

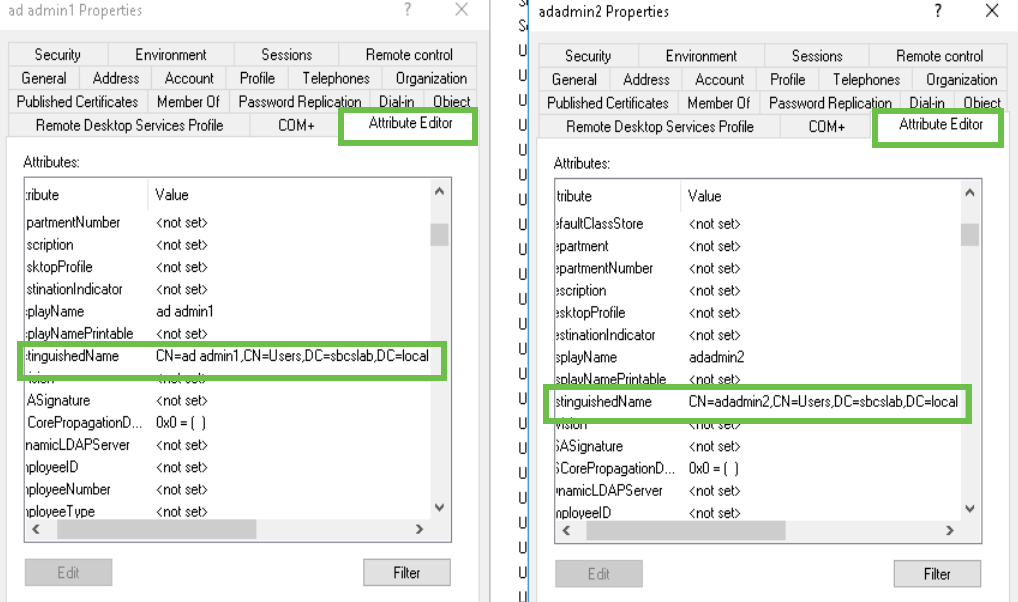

Let op dat de ad admin1 een ruimte tussen de voor- en achternaam toont, anders wordt de inlognaam niet vastgemaakt. Deze fout blijft staan voor demonstratiedoeleinden, laat de ruimte daar niet achter! Het admin2 voorbeeld is correct.

Klik met de rechtermuisknop op de gebruikersnaam en beheerder 1 en selecteer de optie Eigenschappen. navigeer dan naar het tabblad Object om de Canonische naam van de details van object te zien.

U kunt ook de gegevens van de Domeingebruikers en RemoteAdmin voor deze gebruikersnamen controleren door onder de optie Eigenschappen naar het Lid van het tabblad te navigeren.

Navigeer naar het tabblad Lijst van kenmerken om de waarden voor Geonderscheidde naam voor deze gebruikersnamen te controleren.

Stap 8

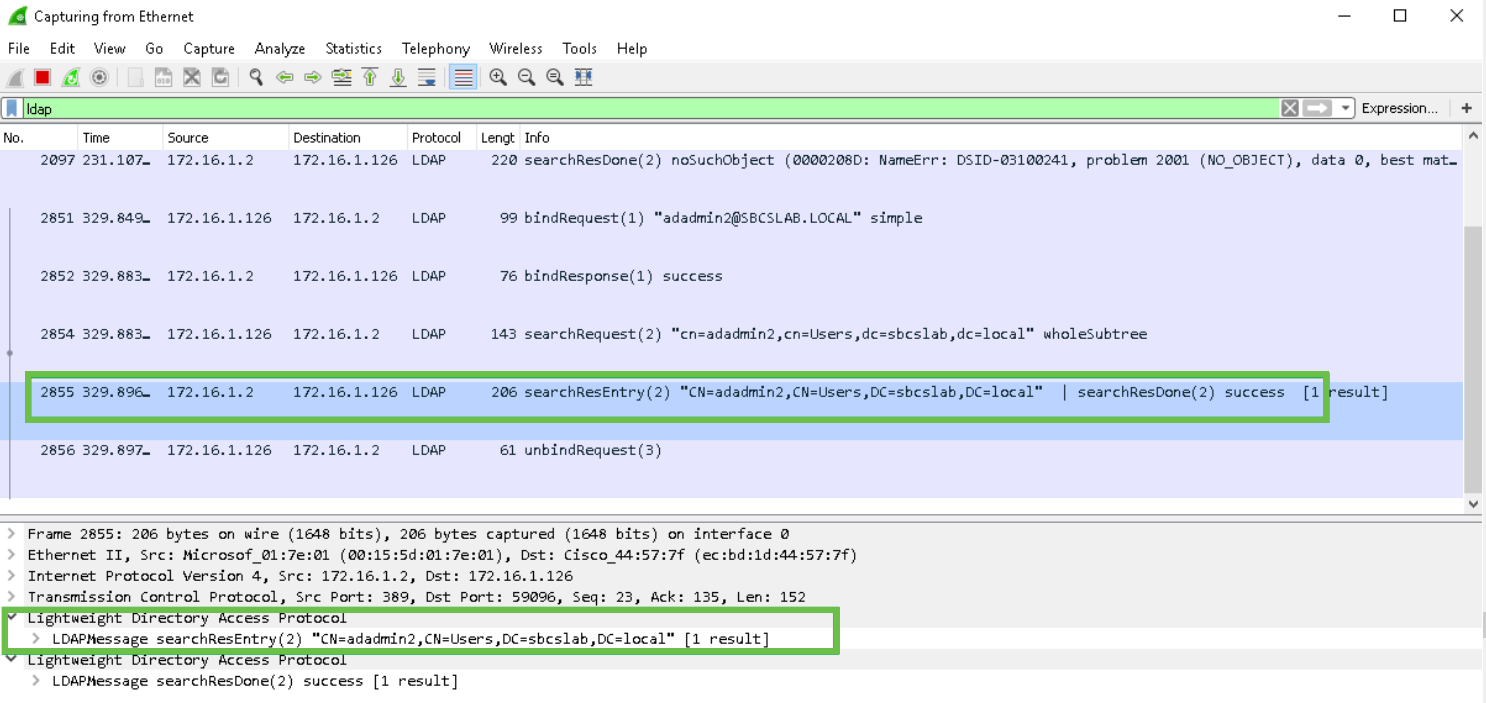

Meld u aan bij de naam van de gebruikersaanmelding, in dit geval admin2, dan ziet u dat de inlognaam geslaagd is.

Stap 9

U kunt de gegevens over de pakketvastlegging zien zoals in de volgende screenshot wordt weergegeven.

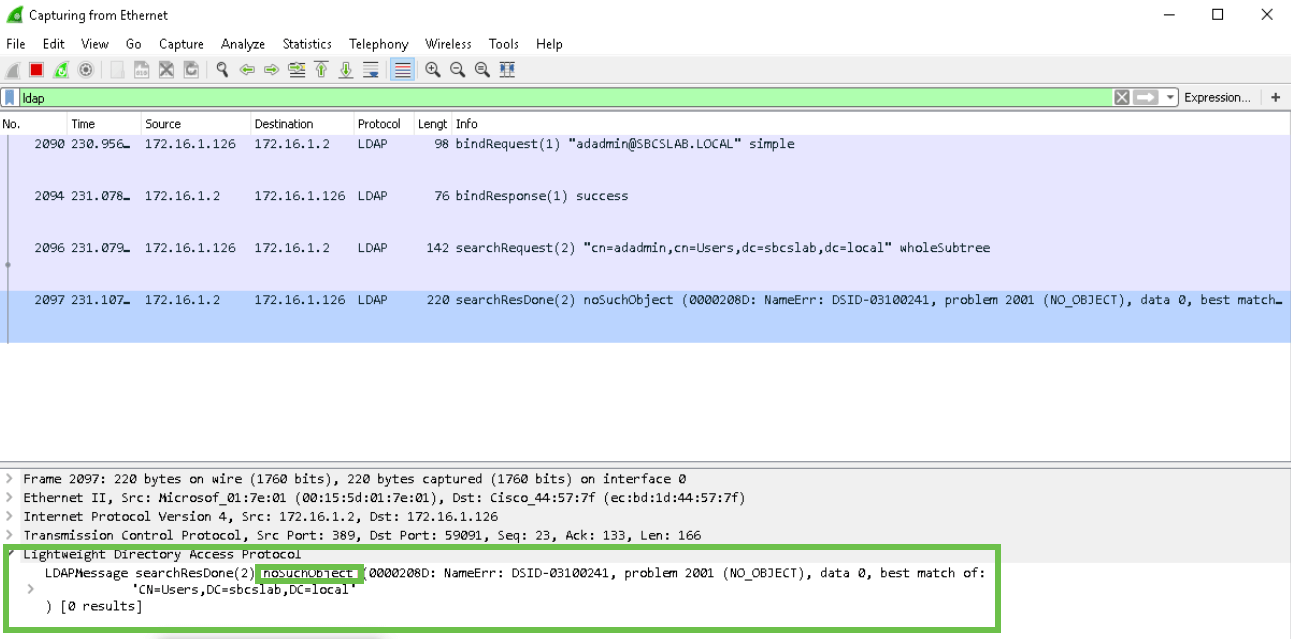

Wat gebeurt er als u de ruimte niet uit het veld met de volledige naam haalt?

Als u de gebruikersnaam voor aanmelding probeert te gebruiken, in dit geval admin, ziet u dat inloggen mislukt omdat de Lichtgewicht Directory Access Protocol (LDAP) server geen object kan teruggeven omdat de volledige naam, in dit geval en admin1, een ruimte heeft. U kunt deze informatie zien bij het opnemen van de pakketten zoals weergegeven op het volgende scherm.

Conclusie

U hebt nu een mislukte inlognaam voor externe verificatie via Active Directory op RV34x Router voltooid en vermeden.

Feedback

Feedback