Configuratie van Shrew VPN-client op RV042, RV042G en RV082 VPN-routers via Windows

Doel

Een Virtual Private Network (VPN) is een methode waarmee externe gebruikers virtueel verbinding kunnen maken met een privaat netwerk via het internet. Een client naar gateway VPN verbindt de desktop of laptop van een gebruiker met een extern netwerk met behulp van VPN-clientsoftware. De verbindingen van de cliënt aan gateway VPN zijn nuttig voor verre werknemers die veilig met het bureaunetwerk willen verbinden ver. Shrew VPN-client is software die is geconfigureerd op een extern hostapparaat dat eenvoudige en beveiligde VPN-connectiviteit biedt.

Het doel van dit document is u te tonen hoe u Shrew VPN-client kunt configureren voor een computer die verbinding maakt met een RV042, RV042G of RV082 VPN-router.

Opmerking: in dit document wordt ervan uitgegaan dat u de Shrew VPN-client al op de Windows-computer hebt gedownload. Anders moet u een client naar gateway VPN-verbinding configureren voordat u kunt beginnen met het configureren van de Shrew VPN. Als u meer wilt weten over het configureren van client naar gateway VPN, raadpleegt u Een externe toegangstunnel (client naar gateway) instellen voor VPN-clients op RV042, RV042G en RV082 VPN-routers.

Toepasselijke apparaten

•RV042

· RV042G

· RV082

Softwareversie

· v4.2.2.08

De Shrew VPN-clientverbinding configureren onder Windows

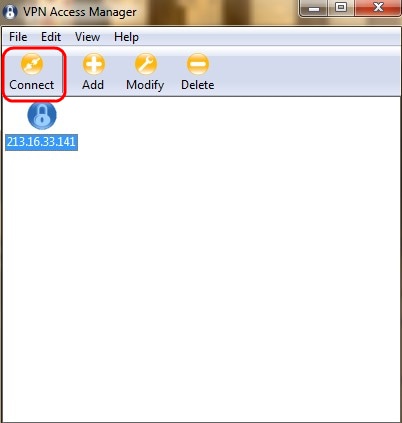

Stap 1. Klik op het VPN-clientprogramma van de Shrew op de computer en open het. Het venster Shrew Soft VPN Access Manager wordt geopend:

Stap 2. Klik op Add (Toevoegen). Het venster VPN Site Configuration verschijnt:

Algemene configuratie

Stap 1. Klik op het tabblad Algemeen.

N.B.: Het algemene gedeelte wordt gebruikt voor de configuratie van de externe en lokale IP-adressen van de host. Deze worden gebruikt om de netwerkparameters voor de verbinding van client naar gateway te definiëren.

Stap 2. Voer in het veld Hostnaam of IP-adres het IP-adres van de externe host in, dat het IP-adres is van het geconfigureerde WAN.

Stap 3. Voer in het veld Port het nummer in van de poort die voor de verbinding moet worden gebruikt. Het poortnummer in het weergegeven voorbeeld is 400.

Stap 4. Kies in de vervolgkeuzelijst Auto Configuration de gewenste configuratie.

· Uitgeschakeld — met de optie Uitgeschakeld worden alle automatische clientconfiguraties uitgeschakeld.

· IKE Config Pull — hiermee kunnen aanvragen van een computer door de client worden ingesteld. Met de ondersteuning van de Pull methode door de computer, geeft het verzoek een lijst met instellingen terug die worden ondersteund door de client.

· IKE Config Push — geeft een computer de mogelijkheid om instellingen aan de client aan te bieden tijdens het configuratieproces. Met de ondersteuning van de Push methode door de computer, geeft het verzoek een lijst met instellingen terug die worden ondersteund door de client.

· DHCP over IPSec — geeft de client de mogelijkheid om instellingen aan te vragen bij de computer via DHCP via IPSec.

Stap 5. Kies in de vervolgkeuzelijst Adaptermodus de gewenste adaptermodus voor de lokale host op basis van de automatische configuratie.

· Een virtuele adapter en toegewezen adres gebruiken — hiermee kan de client een virtuele adapter met een bepaald adres gebruiken.

· Gebruik een virtuele adapter en een willekeurig adres — hiermee kan de client een virtuele adapter met een willekeurig adres gebruiken.

· Gebruik een bestaande adapter en huidig adres — gebruik een bestaande adapter en het bijbehorende adres. Er hoeft geen aanvullende informatie te worden ingevoerd.

Stap 6. Voer in het veld MTU de maximale transmissieeenheid (MTU) in als u Gebruik een virtuele adapter en toegewezen adres in de vervolgkeuzelijst Adaptermodus in stap 5 hebt gekozen. De maximale transmissieeenheid helpt om IP fragmentatieproblemen op te lossen. De standaardwaarde is 1380.

Stap 7. (Optioneel) Als u het adres en subnetmasker automatisch via DHCP-server wilt ontvangen, schakelt u het selectievakje Automatisch verkrijgen in. Deze optie is niet voor alle configuraties beschikbaar.

Stap 8. Voer het IP-adres van de externe client in het veld Adres in als u Gebruik een virtuele adapter en toegewezen adres in de vervolgkeuzelijst Adaptermodus in stap 5 hebt gekozen.

Stap 9. Voer in het veld Netmasker subnetmasker van het IP-adres van de externe client in als u Een virtuele adapter en toegewezen adres gebruiken hebt gekozen uit de vervolgkeuzelijst Adaptermodus in stap 5.

Stap 10. Klik op Opslaan om de instellingen op te slaan.

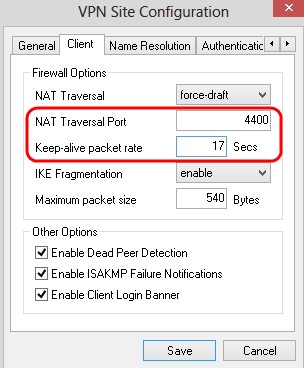

Clientconfiguratie

Stap 1. Klik op het tabblad Cliënt.

Opmerking: in het gedeelte Client kunt u de opties voor firewalls, detectie van dode peers en ISAKMP-meldingen (Internet Security Association en Key Management Protocol) voor fouten configureren. De instellingen definiëren welke configuratieopties handmatig worden ingesteld en welke automatisch worden verkregen.

Stap 2. Kies de juiste optie voor NAT (Network Address Translation) in de vervolgkeuzelijst NAT Traversal.

· Uitschakelen — NAT-protocol is uitgeschakeld.

· Inschakelen — IKE-fragmentatie wordt alleen gebruikt als de toegangspoort via onderhandelingen op ondersteuning wijst.

· Force Draft — de conceptversie van het NAT-protocol. Het wordt gebruikt als de gateway steun door de onderhandeling of de opsporing van NAT wijst.

· Force RFC — de RFC-versie van het NAT-protocol. Het wordt gebruikt als de gateway steun door de onderhandeling of de opsporing van NAT wijst.

Stap 3. Voer de UDP-poort voor de NAT in het veld NAT Transversale poort in. De standaardwaarde is 4500.

Stap 4. Voer in het veld Keep-live pakketsnelheid een waarde in voor de snelheid waarmee keep-live pakketten worden verzonden. De waarde wordt in seconden gemeten. De standaardwaarde is 30 seconden.

Stap 5. Kies in de vervolgkeuzelijst IKE Fragmentation de juiste optie.

· Uitschakelen — IKE-fragmentatie wordt niet gebruikt.

· Inschakelen — IKE-fragmentatie wordt alleen gebruikt als de toegangspoort via onderhandelingen op ondersteuning wijst.

· Kracht — IKE fragmentatie wordt gebruikt ongeacht indicaties of detectie.

Stap 6. Geef de maximale pakketgrootte op in het veld Maximale pakketgrootte in bytes. Als de pakketgrootte groter is dan de maximale pakketgrootte, wordt IKE-fragmentatie uitgevoerd. De standaardwaarde is 540 bytes.

Stap 7. (Optioneel) Schakel het selectievakje Dead Peer Detection inschakelen in om de computer en client te laten detecteren wanneer de andere niet meer kan reageren.

Stap 8. (Optioneel) Als u foutmeldingen wilt verzenden via de VPN-client, schakelt u het selectievakje ISAKMP-foutmeldingen inschakelen in.

Stap 9. (Optioneel) Als u een inlogbanner door de client wilt tonen wanneer de verbinding met de gateway tot stand is gebracht, schakelt u het selectievakje Inloggen client inschakelen in.

Stap 10. Klik op Opslaan om de instellingen op te slaan.

Configuratie van naamresolutie

Stap 1. Klik op het tabblad Naamresolutie.

Opmerking: de sectie Naamresolutie wordt gebruikt voor de configuratie van DNS- (Domain Name System) en WIN-instellingen (Windows Internet Name Service).

Stap 2. Klik op het tabblad DNS.

Stap 3. Controleer DNS inschakelen om Domain Name System (DNS) in te schakelen.

Stap 4. (Optioneel) Om het DNS-serveradres automatisch op te halen, schakelt u het selectievakje Automatisch verkrijgen in. Als u deze optie kiest, gaat u naar Stap 6.

Stap 5. Voer het adres van de DNS-server in het veld Serveradres #1 in. Als er een andere DNS-server is, voert u het adres van die servers in de resterende velden Serveradres in.

Stap 6. (Optioneel) Als u het achtervoegsel van de DNS-server automatisch wilt ophalen, schakelt u het selectievakje Automatisch verkrijgen in. Als u deze optie kiest, gaat u naar Stap 8.

Stap 7. Voer het achtervoegsel van de DNS-server in het veld DNS-achtervoegsel in.

Stap 8. Klik op Opslaan om de instellingen op te slaan.

Stap 9. Klik op het tabblad WINS.

Stap 10. Controleer WINS inschakelen om Windows Internet Name Server (WINS) in te schakelen.

Stap 1. (Optioneel) Als u het DNS-serveradres automatisch wilt ophalen, schakelt u het selectievakje Automatisch verkrijgen in. Als u deze optie kiest, gaat u naar Stap 13.

Stap 12. Voer het adres van de WINS-server in in het veld Server Address #1. Als er andere DNS-servers zijn, voert u het adres van die servers in de resterende velden Serveradres in.

Stap 13. Klik op Opslaan om de instellingen op te slaan.

Verificatie

Stap 1. Klik op het tabblad verificatie.

Opmerking: in het gedeelte Verificatie kunt u de parameters voor de client configureren om verificatie te verwerken wanneer wordt geprobeerd een ISAKMP SA te maken.

Stap 2. Kies de juiste verificatiemethode in de vervolgkeuzelijst Verificatiemethode.

· Hybrid RSA + XAuth — De klant credential is niet nodig. De client zal de gateway verifiëren. De referenties worden geleverd in de vorm van PEM- of PKCS12-certificaatbestanden of het type sleutelbestanden.

· Hybrid GRP + XAuth — De clientreferenties zijn niet nodig. De client zal de gateway verifiëren. De referenties worden geleverd in de vorm van een PEM- of PKCS12-certificaatbestand en een gedeelde geheime tekenreeks.

· Wederzijdse RSA + XAuth — client en gateway hebben beide aanmeldingsgegevens nodig om te verifiëren. De referenties worden geleverd in de vorm van PEM- of PKCS12-certificaatbestanden of sleuteltype.

· Wederzijdse PSK + XAuth — client en gateway hebben beide referenties nodig om te verifiëren. De referenties worden in de vorm van een gedeelde geheime string gegeven.

· Wederzijdse RSA — client en gateway hebben beide aanmeldingsgegevens nodig om te verifiëren. De referenties worden geleverd in de vorm van PEM- of PKCS12-certificaatbestanden of sleuteltype.

· Wederzijdse PSK — client en gateway hebben beide aanmeldingsgegevens nodig om te verifiëren. De referenties worden in de vorm van een gedeelde geheime string gegeven.

Configuratie van lokale identiteit

Stap 1. Klik op het tabblad Local Identity.

Opmerking: de locale identiteit stelt de id in die naar de gateway wordt verzonden voor verificatie. In het gedeelte Local Identity wordt de string Identification Type en FQDN (Fully Qualified Domain Name) geconfigureerd om te bepalen hoe de id wordt verzonden.

Stap 2. Kies de juiste identificatieoptie uit de vervolgkeuzelijst Identificatietype. Niet alle opties zijn beschikbaar voor alle verificatiemodi.

· Volledig gekwalificeerde domeinnaam — De client-identificatie van de lokale identiteit is gebaseerd op een volledig gekwalificeerde domeinnaam. Als u deze optie kiest, volg Stap 3 en ga dan naar Stap 7.

· Gebruiker Volledig gekwalificeerde domeinnaam — De client-identificatie van de lokale identiteit is gebaseerd op Gebruiker Volledig gekwalificeerde domeinnaam. Als u deze optie kiest, volgt u Stap 4 en gaat u verder met Stap 7.

· IP-adres — De identiteit van de klant van de lokale identiteit is gebaseerd op het IP-adres. Als u Gebruik een ontdekt lokaal adres controleert, wordt het IP adres automatisch ontdekt. Als u deze optie kiest, volgt u Stap 5 en gaat u verder met Stap 7.

· Key Identifier — De identificatie van de cliënt van de lokale cliënt wordt geïdentificeerd op basis van een key identifier. Als u deze optie kiest, volgt u Stap 6 en Stap 7.

Stap 3. Voer de volledig gekwalificeerde domeinnaam in als DNS-string in het veld FQDN String.

Stap 4. Voer de gebruiker volledig gekwalificeerde domeinnaam in als DNS-tekenreeks in het veld UFQDN-string.

Stap 5. Voer het IP-adres in het veld UFQDN String in.

Stap 6. Voer de key identifier in om de lokale client te identificeren in de Key ID-string.

Stap 7. Klik op Opslaan om de instellingen op te slaan.

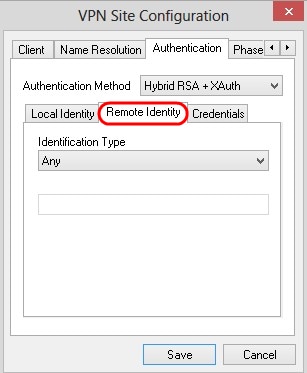

Configuratie van externe identiteit

Stap 1. Klik op het tabblad Remote Identity.

Opmerking: Remote Identity verifieert de ID via de gateway. In het gedeelte Remote Identity wordt het Identification Type ingesteld om te bepalen hoe de ID wordt geverifieerd.

Stap 2. Kies de juiste identificatieoptie uit de vervolgkeuzelijst Identificatietype.

· Om het even welk — De verre cliënt kan om het even welke waarde of ID accepteren om te voor authentiek te verklaren.

· ASN.1 Distinguished Name — De remote client wordt automatisch geïdentificeerd uit een PEM of PKCS12 certificaatbestand. U kunt deze optie alleen kiezen als u in Stap 2 van de sectie Verificatie een RSA-verificatiemethode kiest. Controleer Gebruik het onderwerp in het ontvangen certificaat maar vergelijk het niet met een specifiek vakje voor de waardecontrole om het certificaat automatisch te ontvangen. Als u deze optie kiest, volg Stap 3 en ga dan naar Stap 8.

· Volledig gekwalificeerde domeinnaam — De client-identificatie van de externe identiteit is gebaseerd op de volledig gekwalificeerde domeinnaam. U kunt deze optie alleen kiezen als u een PSK-verificatiemethode kiest in Stap 2 van de sectie Verificatie. Als u deze optie kiest, volg Stap 4 en ga dan naar Stap 8.

· Gebruiker Volledig gekwalificeerde domeinnaam — De client-identificatie van de externe identiteit is gebaseerd op Gebruiker Volledig gekwalificeerde domeinnaam. U kunt deze optie alleen kiezen als u een PSK-verificatiemethode kiest in Stap 2 van de sectie Verificatie. Als u deze optie kiest, volg Stap 5 en ga dan naar Stap 8.

· IP-adres — Clientidentificatie van de externe identiteit is gebaseerd op IP-adres. Als u Gebruik een ontdekt lokaal adres controleert, wordt het IP adres automatisch ontdekt. Als u deze optie kiest, volgt u Stap 6 en gaat u verder met Stap 8.

· Key Identifier — De client-identificatie van de externe client is gebaseerd op een key identifier. Als u deze optie kiest, volgt u Stap 7 en Stap 8.

Stap 3. Voer de ASN.1 DN-tekenreeks in het veld ASN.1 DN-string in.

Stap 4. Voer de volledig gekwalificeerde domeinnaam als DNS-string in in het veld FQDN String.

Stap 5. Voer de gebruiker volledig gekwalificeerde domeinnaam in als DNS-string in het veld UFQDN String.

Stap 6. Voer het IP-adres in het veld UFQDN String in.

Stap 7. Voer de key identifier in om de lokale client te identificeren in het veld Key ID String.

Stap 8. Klik op Opslaan om de instellingen op te slaan.

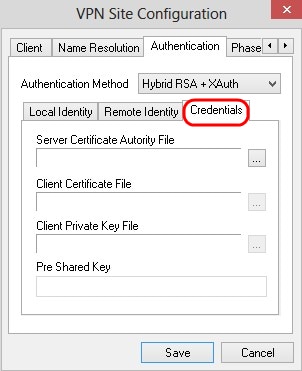

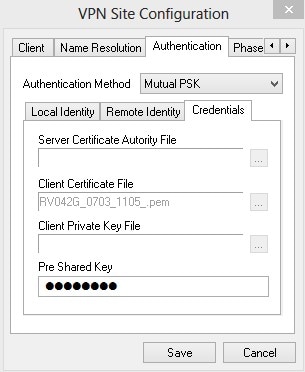

Credentials configuratie

Stap 1. Klik op het tabblad Credentials.

Opmerking: in het gedeelte Credentials wordt de vooraf gedeelde sleutel geconfigureerd.

Stap 2. Als u het servercertificaatbestand wilt kiezen, klikt u op het pictogram ... naast het veld Servercertificeringsinstantie en kiest u het pad waar u het servercertificaatbestand op uw pc hebt opgeslagen.

Stap 3. Als u het clientcertificaatbestand wilt kiezen, klikt u op het pictogram ... naast het veld Clientcertificaatbestand en kiest u het pad waar u het clientcertificaatbestand op uw pc hebt opgeslagen.

Stap 4. Om het Client Private Key File te kiezen, klik op het ... pictogram naast het veld Client Private Key File en kies het pad waar u het Client Private Key File op uw pc hebt opgeslagen.

Stap 5. Voer in het veld PreShared Key de vooraf gedeelde sleutel in. Dit zou de zelfde sleutel moeten zijn die u tijdens de configuratie van de tunnel gebruikt.

Stap 6. Klik op Opslaan om de instellingen op te slaan.

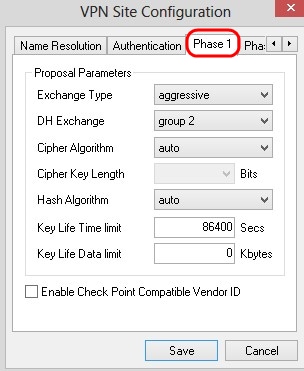

Configuratie fase 1

Stap 1. Klik op het tabblad Fase 1.

Opmerking: in het gedeelte Fase 1 kunt u de parameters zo configureren dat een ISAKMP SA met de clientgateway kan worden ingesteld.

Stap 2. Kies het juiste type sleuteluitwisseling uit de vervolgkeuzelijst Type uitwisseling.

· Main — De identiteit van de peers is beveiligd.

· Agressief — De identiteit van de peers is niet beveiligd.

Stap 3. Kies in de vervolgkeuzelijst DH Exchange de juiste groep die is gekozen tijdens de configuratie van de VPN-verbinding.

Stap 4. Kies in de vervolgkeuzelijst Algoritme de juiste optie die tijdens de configuratie van de VPN-verbinding is gekozen.

Stap 5. Kies in de vervolgkeuzelijst Belangrijkste lengte van het algoritme de optie die overeenkomt met de sleutellengte van de optie die tijdens de configuratie van de VPN-verbinding is gekozen.

Stap 6. Kies in de vervolgkeuzelijst Hashalgoritme de optie die is gekozen tijdens de configuratie van de VPN-verbinding.

Stap 7. Voer in het veld Key Life Time limit de waarde in die tijdens de configuratie van de VPN-verbinding wordt gebruikt.

Stap 8. Voer in het veld Key Life Data de waarde in in kilobytes die u wilt beveiligen. De standaardwaarde is 0 wat de functie uitschakelt.

Stap 9. (Optioneel) Controleer het aanvinkvakje Enable Check Point Compatible Provider ID.

Stap 10. Klik op Opslaan om de instellingen op te slaan.

Configuratie fase 2

Stap 1. Klik op het tabblad Fase 2.

Opmerking: in het gedeelte Fase 2 kunt u de parameters zo configureren dat er een IPsec SA met de externe clientgateway kan worden ingesteld.

Stap 2. Kies in de vervolgkeuzelijst Algoritme omzetten de optie die tijdens de configuratie van de VPN-verbinding is gekozen.

Stap 3. Kies in de vervolgkeuzelijst Sleutellengte omzetten de optie die overeenkomt met de sleutellengte van de optie die tijdens de configuratie van de VPN-verbinding is gekozen.

Stap 4. Kies in de vervolgkeuzelijst HMAC-algoritme de optie die tijdens de configuratie van de VPN-verbinding is gekozen.

Stap 5. Kies in de vervolgkeuzelijst PFS Exchange de optie die is gekozen tijdens de configuratie van de VPN-verbinding.

Stap 6. Voer in het veld Key Life Time de waarde in die tijdens de configuratie van de VPN-verbinding wordt gebruikt.

Stap 7. Voer in het veld Key Life Data de waarde in in kilobytes die moet worden beveiligd. De standaardwaarde is 0 wat de functie uitschakelt.

Stap 8. Klik op Opslaan om de instellingen op te slaan.

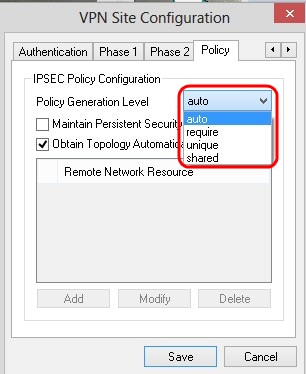

Beleidsconfiguratie

Stap 1. Klik op het tabblad Beleid.

Opmerking: in het gedeelte Beleid wordt het IPSEC-beleid gedefinieerd. Dit is nodig om de client te laten communiceren met de host voor de siteconfiguratie.

Stap 2. Kies de gewenste optie in de vervolgkeuzelijst Beleidsgeneratieniveau.

· Automatisch — Het gewenste IPsec-beleidsniveau wordt automatisch vastgesteld.

· Vereist — Er wordt niet onderhandeld over een unieke veiligheidsassociatie voor elk beleid.

· Uniek — Er wordt onderhandeld over een unieke veiligheidsassociatie voor elk beleid.

· Gedeeld — Het juiste beleid wordt op het noodzakelijke niveau tot stand gebracht.

Stap 3. (Optioneel) Als u de IPSec-onderhandelingen wilt wijzigen, schakelt u het aankruisvakje Maintain Persistent Security Associations in. Indien ingeschakeld, wordt onderhandeling voor elk beleid direct na verbonden gemaakt. Indien gehandicapt, wordt onderhandeld op basis van behoefte.

Stap 4. (Optioneel) Als u een automatisch verstrekte lijst van netwerken van het apparaat wilt ontvangen, of als u alle pakketten standaard naar RV0XX wilt verzenden, schakelt u het selectievakje Topologie automatisch verkrijgen of Alle pakketten tunnelen in. Indien niet ingeschakeld, moet de configuratie handmatig worden uitgevoerd. Als dit selectievakje ingeschakeld is, gaat u naar stap 10.

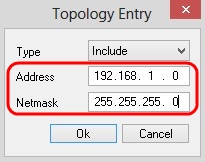

Stap 5. Klik op Add om een topologieingang aan de tabel toe te voegen. Het venster Topology Entry verschijnt.

Stap 6. Kies de gewenste optie in de vervolgkeuzelijst Type.

· Omvat — Het netwerk is toegankelijk via een VPN-gateway.

· Uitsluiten — Het netwerk is toegankelijk via lokale connectiviteit.

Stap 7. Voer in het veld Adres het IP-adres van de RV0XX in.

Stap 8. Voer in het veld Netmasker het subnetmaskeradres van het apparaat in.

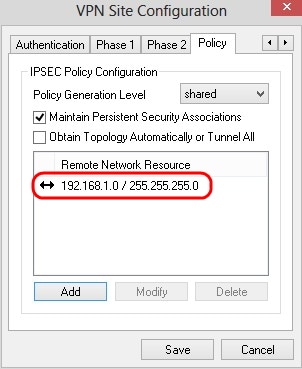

Stap 9. Klik op OK. Het IP-adres en het subnetmasker van de RV0XX worden weergegeven in de lijst met externe netwerkbronnen.

Stap 10. Klik op Opslaan, waardoor de gebruiker terugkeert naar het venster VPN Access Manager waar de nieuwe VPN-verbinding wordt weergegeven.

Connectie

In deze sectie wordt uitgelegd hoe u de VPN-verbinding kunt configureren nadat alle instellingen zijn geconfigureerd. De vereiste inloginformatie is hetzelfde als de VPN-clienttoegang die op het apparaat is geconfigureerd.

Stap 1. Klik op de gewenste VPN-verbinding.

Stap 2. Klik op Verbinden.

Het venster VPN Connect verschijnt:

Stap 3. Voer in het veld Gebruikersnaam de gebruikersnaam voor de VPN in.

Stap 4. Voer het wachtwoord voor de VPN-gebruikersaccount in het veld Wachtwoord in.

Stap 5. Klik op Verbinden. Het venster Shrew Soft VPN Connect verschijnt:

Stap 6. (Optioneel) Klik op Verbinding verbreken om de verbinding uit te schakelen.

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

1.0 |

13-Dec-2018 |

Eerste vrijgave |

Feedback

Feedback