Meervoudige draadloze netwerken inschakelen op RV320 VPN-router, WAP321 Wireless-N access point en SX300 Series Switches

Doel

In een voortdurend veranderende bedrijfsomgeving moet uw netwerk voor kleine bedrijven krachtig, flexibel, toegankelijk en zeer betrouwbaar zijn, vooral als groei een prioriteit is. De populariteit van draadloze apparaten is exponentieel gegroeid, wat geen verrassing is. Draadloze netwerken zijn kostenefficiënt, eenvoudig te implementeren, flexibel, schaalbaar en mobiel en leveren schijnbaar netwerkbronnen. Dankzij de verificatie kunnen netwerkapparaten de legitimiteit van een gebruiker controleren en waarborgen en kan het netwerk worden beveiligd tegen onbevoegde gebruikers. Het is belangrijk om een veilige en beheerbare draadloze netwerkinfrastructuur te implementeren.

De Cisco RV320 VPN-router met dubbel Gigabit WAN biedt een betrouwbare, zeer veilige toegangsconnectiviteit voor u en uw werknemers. Cisco WAP321 Wireless-N access point met bandselectie en Single Point Setup ondersteunt snelle verbindingen met Gigabit Ethernet. Bruggen verbinden LAN’s draadloos samen, waardoor het voor kleine bedrijven gemakkelijker wordt om hun netwerken uit te breiden.

Dit artikel biedt stapsgewijze richtlijnen voor de configuratie die nodig is om draadloze toegang tot een Cisco-netwerk voor kleine bedrijven mogelijk te maken, inclusief routing via Inter-Virtual Local Area Network (VLAN), meerdere Service Set Identifiers (SSID’s) en draadloze beveiligingsinstellingen op de router, switch en access points.

Toepasselijke apparaten

· RV320 VPN-router

· WAP321 Wireless-N access point

· SX300 Series Switch

Softwareversie

· 1.1.0.09 (RV320)

· 1.0.4.2 (WAP321)

· 1.3.5.58 (SX300)

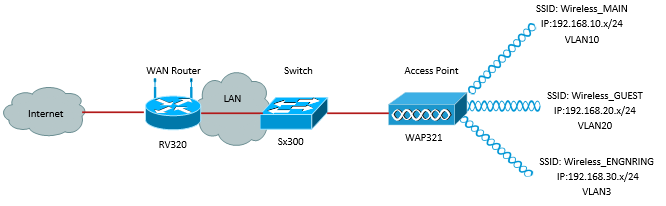

Netwerktopologie

De afbeelding hierboven illustreert een voorbeeldimplementatie voor draadloze toegang met behulp van meerdere SSID’s met een Cisco Small Business WAP, switch en router. WAP verbindt met de switch en gebruikt de trunkinterface om meerdere VLAN-pakketten te transporteren. De switch verbindt met de WAN-router via de trunkinterface en de WAN-router voert routing tussen VLAN’s uit. De WAN-router maakt verbinding met internet. Alle draadloze apparaten maken verbinding met de WAP.

Belangrijkste kenmerken

De combinatie van de routing-functie tussen VLAN’s die wordt geboden door de Cisco RV-router met de optie voor draadloze SID-isolatie die wordt geboden door een access point voor kleine bedrijven biedt een eenvoudige en veilige oplossing voor draadloze toegang op elk bestaand Cisco Small Business-netwerk.

Inter-VLAN-routing

Netwerkapparaten in verschillende VLAN’s kunnen niet met elkaar communiceren zonder een router om verkeer tussen de VLAN’s te routeren. In een netwerk voor kleine bedrijven voert de router de Inter-VLAN-routing uit voor zowel de bekabelde als de draadloze netwerken. Wanneer Inter-VLAN-routing is uitgeschakeld voor een specifiek VLAN, kunnen hosts op dat VLAN niet communiceren met hosts of apparaten op een ander VLAN.

Draadloze SID-isolatie

Er zijn twee soorten draadloze SID-isolatie. Wanneer Draadloze Isolatie (binnen SSID) is ingeschakeld, kunnen hosts op dezelfde SSID elkaar niet zien. Wanneer Draadloze Isolatie (tussen SSID) is ingeschakeld, wordt het verkeer op de ene SSID niet doorgestuurd naar een andere SSID.

IEEE 802.1x.

De IEEE 802.1x-standaard specificeert methoden die worden gebruikt om poortgebaseerde toegangscontrole voor netwerken te implementeren die wordt gebruikt om geverifieerde netwerktoegang tot Ethernet-netwerken te bieden. Op poort gebaseerde verificatie is een proces waarbij alleen uitwisseling van referenties mogelijk is om het netwerk over te steken totdat de gebruiker die is aangesloten op de poort wordt geverifieerd. De haven wordt een ongecontroleerde haven genoemd tijdens de tijd de geloofsbrieven ruilen. De poort wordt een gecontroleerde poort genoemd nadat de verificatie is voltooid. Dit is gebaseerd op twee virtuele poorten die binnen één fysieke poort bestaan.

Dit gebruikt de fysieke kenmerken van de switched LAN-infrastructuur om apparaten die op een LAN-poort zijn aangesloten te verifiëren. De toegang tot de poort kan worden geweigerd als het verificatieproces mislukt. Deze standaard is oorspronkelijk ontworpen voor bekabelde Ethernet-netwerken, maar is aangepast voor gebruik op 802.11 draadloze LAN’s.

RV320-configuratie

In dit scenario willen we dat de RV320 fungeert als de DHCP-server voor het netwerk, dus we zullen dat moeten instellen en afzonderlijke VLAN’s op het apparaat moeten configureren. Meld u aan bij de router door verbinding te maken met een van de Ethernet-poorten en naar 192.168.1.1 te gaan (ervan uitgaande dat u het IP-adres van de router nog niet hebt gewijzigd).

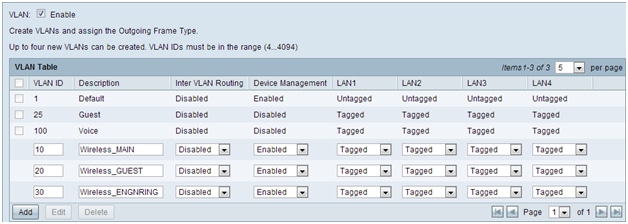

Stap 1. Meld u aan bij het hulpprogramma voor webconfiguratie en kies Poortbeheer > VLAN-lidmaatschap. Er wordt een nieuwe pagina geopend. We maken 3 afzonderlijke VLAN’s om verschillende doelgroepen te vertegenwoordigen. Klik op Add om een nieuwe regel toe te voegen en de VLAN-id en beschrijving te bewerken. U moet er ook voor zorgen dat het VLAN is ingesteld op Tagged op alle interfaces waar ze op moeten reizen.

Stap 2. Log in op het hulpprogramma voor webconfiguratie en selecteer DHCP-menu > DHCP-instelling. De pagina DHCP Setup wordt geopend:

- Selecteer in het vervolgvak VLAN-id het VLAN waarvoor u de adrespool instelt (in dit voorbeeld VLAN’s 10, 20 en 30).

- Configureer het IP-adres van het apparaat voor dit VLAN en stel het IP-adresbereik in. U kunt hier ook DNS-proxy in- of uitschakelen als u wilt, en dit zal afhankelijk zijn van het netwerk. In dit voorbeeld, DNS Proxy zal werken om DNS verzoeken door te sturen.

- Klik op Opslaan en herhaal deze stap voor elk VLAN.

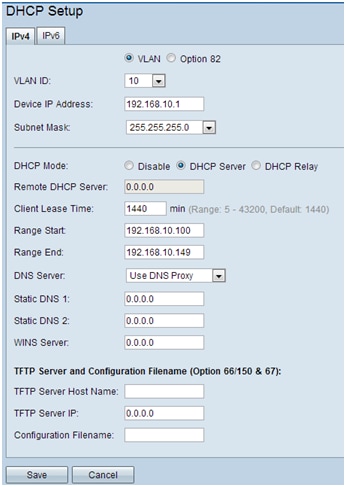

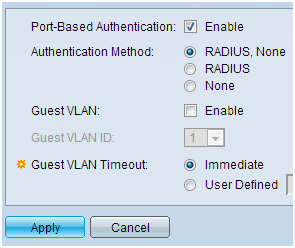

Stap 3. Selecteer in het navigatiedeelvenster de optie Poortbeheer > 802.1x Configuratie. De pagina 802.1X Configuration wordt geopend:

- Schakel poortgebaseerde verificatie in en configureer het IP-adres van de server.

- RADIUS Secret is de verificatiesleutel die wordt gebruikt om met de server te communiceren.

- Kies welke poorten deze verificatie zullen gebruiken en klik op Opslaan.

Configuratie SX300

De SG300-10MP switch werkt als een tussenpersoon tussen de router en de WAP321 om een realistische netwerkomgeving te simuleren. De configuratie op de switch is als volgt.

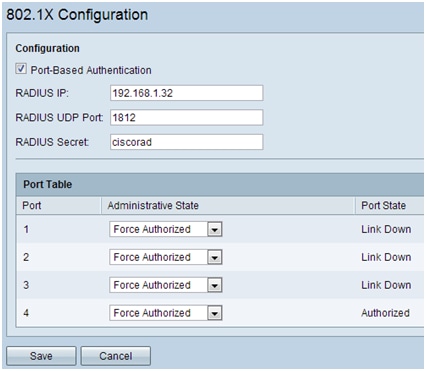

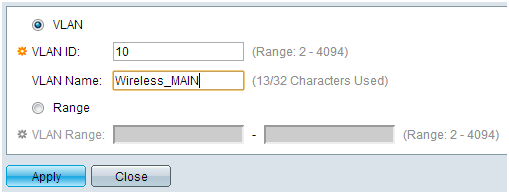

Stap 1. Log in op het web configuratie hulpprogramma en selecteer VLAN Management > VLAN maken. Er wordt een nieuwe pagina geopend:

Stap 2. Klik op Add (Toevoegen). Er verschijnt een nieuw venster. Voer de VLAN-id en de VLAN-naam in (gebruik hetzelfde als de beschrijving in sectie I). Klik op Toepassen en herhaal deze stap vervolgens voor VLAN’s 20 en 30.

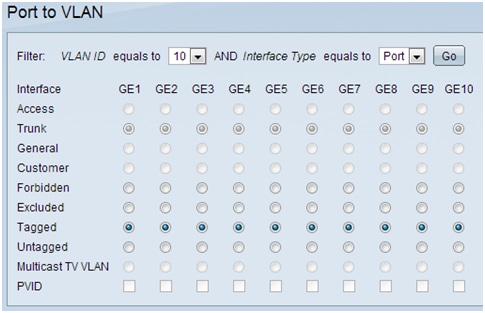

Stap 3. Selecteer in het navigatiedeelvenster VLAN-beheer > Port-to-VLAN. Er wordt een nieuwe pagina geopend:

- Bovenaan de pagina stelt u de "VLAN-id gelijk aan" in voor het VLAN dat u toevoegt (in dit geval VLAN 10) en klikt u vervolgens op Ga naar rechts. Hiermee werkt u de pagina met de instellingen voor dat VLAN bij.

- Wijzig de instelling op elke poort zodat VLAN 10 nu wordt "gelabeld" in plaats van "uitgesloten". Herhaal deze stap voor VLAN’s 20 en 30.

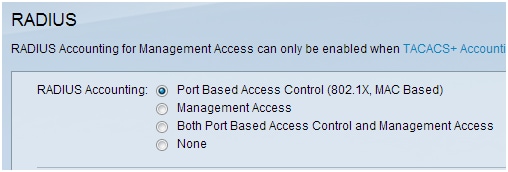

Stap 4. Selecteer in het navigatiedeelvenster de optie Beveiliging > Straal . De pagina RADIUS wordt geopend:

- Kies de methode van toegangscontrole die door de RADIUS-server moet worden gebruikt, hetzij beheer, hetzij poortgebaseerde verificatie. Kies poortgebaseerde toegangscontrole en klik op Toepassen.

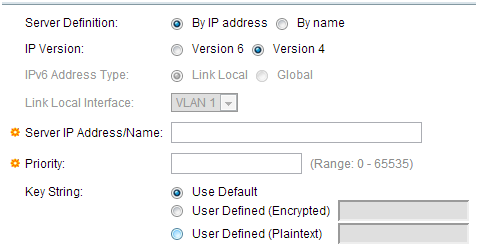

- Klik onder aan de pagina op Add om een nieuwe server toe te voegen voor verificatie.

Stap 5. In het venster dat wordt weergegeven, configureer je het IP-adres van de server, in dit geval 192.168.1.32. U moet een prioriteit voor de server instellen, maar omdat we in dit voorbeeld maar één server hebben om te verifiëren voor de prioriteit is niet van belang. Dit is belangrijk als u meerdere RADIUS-servers hebt om uit te kiezen. Het configureren van de verificatiesleutel en de rest van de instellingen kan standaard worden achtergelaten.

Stap 6. Selecteer in het navigatiedeelvenster de optie Beveiliging > 802.1X > Eigenschappen. Er wordt een nieuwe pagina geopend:

- Selecteer Inschakelen om de 802.1x-verificatie in te schakelen en kies de verificatiemethode. In dit geval gebruiken we een RADIUS-server, dus kies de eerste of tweede optie.

- Klik op Apply (Toepassen).

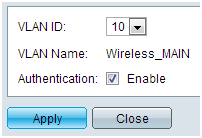

Stap 7. Kies een van de VLAN’s en klik op Bewerken. Er verschijnt een nieuw venster. Controleer Inschakelen om verificatie op dat VLAN toe te staan en klik op Toepassen. Herhaal dit voor elk VLAN.

WAP321 configuratie

Virtual Access points (VAP’s) segmenteren het draadloze LAN in meerdere uitzendingsdomeinen die het draadloze equivalent zijn van Ethernet VLAN’s. VAP's simuleren meerdere access points in één fysiek WAP-apparaat. Tot vier VAP's worden ondersteund op de WAP121 en tot acht VAP's worden ondersteund op de WAP321.

Elke VAP kan onafhankelijk worden ingeschakeld of uitgeschakeld, met uitzondering van VAP0. VAP0 is de fysieke radio-interface en blijft ingeschakeld zolang de radio ingeschakeld is. Om de werking van VAP0 uit te schakelen, moet de radio zelf worden uitgeschakeld.

Elke VAP wordt geïdentificeerd door een door de gebruiker geconfigureerd Service Set Identifier (SSID). Meervoudige VAP's kunnen niet dezelfde SSID-naam hebben. SID-uitzendingen kunnen onafhankelijk van elkaar worden ingeschakeld of uitgeschakeld op elke VAP. SSID broadcast is standaard ingeschakeld.

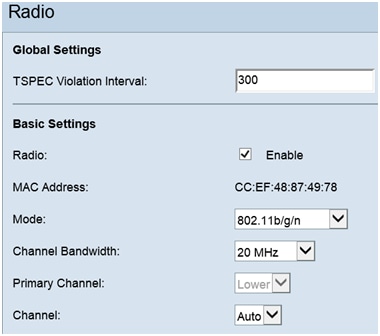

Stap 1. Log in op het hulpprogramma voor webconfiguratie en selecteer Draadloos > Radio. De pagina Radio wordt geopend:

- Klik op het aanvinkvakje Enable om de draadloze radio in te schakelen.

- Klik op Save (Opslaan). De radio gaat dan aan.

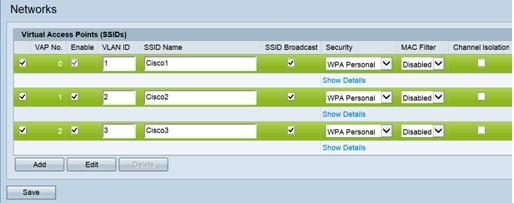

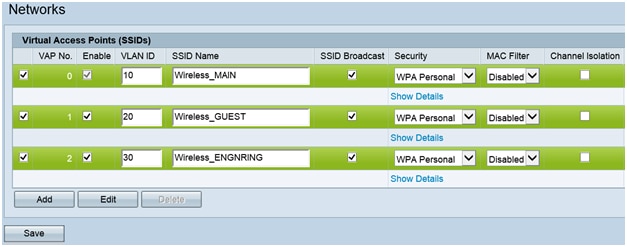

Stap 2. Selecteer in het navigatiedeelvenster de optie Draadloos > Netwerken. De pagina Netwerk wordt geopend:

Opmerking: de standaard SSID voor VAP0 is ciscosb. Elke extra VAP die wordt gemaakt heeft een lege SSID-naam. De SSID's voor alle VAP's kunnen aan andere waarden worden geconfigureerd.

Stap 3. Elke VAP is gekoppeld aan een VLAN, dat wordt geïdentificeerd aan de hand van een VLAN-id (VID). Een VID kan om het even welke waarde van 1 tot 4094, inclusief zijn. WAP121 ondersteunt vijf actieve VLAN’s (vier voor WLAN plus één beheer-VLAN). WAP321 ondersteunt negen actieve VLAN’s (acht voor WLAN plus één beheer-VLAN).

Standaard is de VID die is toegewezen aan het configuratie hulpprogramma voor het WAP-apparaat 1, wat ook de standaard untagged VID is. Als het beheer VID hetzelfde is als de VID die is toegewezen aan een VAP, dan kunnen de WLAN-clients die zijn gekoppeld aan deze specifieke VAP het WAP-apparaat beheren. Indien nodig kan een toegangscontrolelijst (ACL) worden gemaakt om beheer van WLAN-clients uit te schakelen.

Voer de volgende stappen uit op dit scherm:- Klik op de knoppen met het vinkje aan de linkerkant om de SSID's te bewerken:

- Voer de waarde in die nodig is om de VLAN-id in het veld VLAN-id in te voeren

- Klik op de knop Opslaan nadat de SSID's zijn ingevoerd.

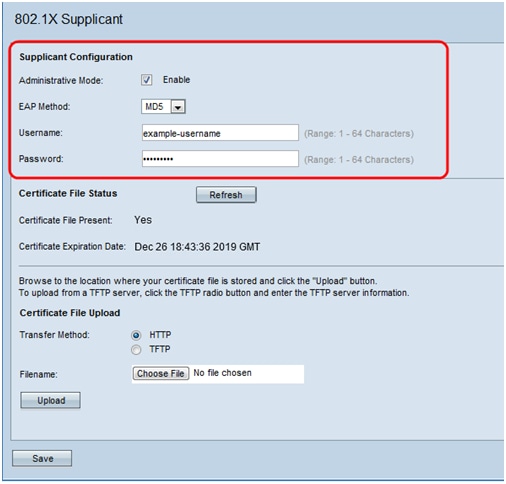

Stap 4. Selecteer in het navigatiedeelvenster de optie Systeembeveiliging > 802.1X Supplicant. De pagina 802.1x-smekeling wordt geopend:

- Controleer in het veld Administratieve modus Inschakelen om het apparaat in staat te stellen als aanvrager op te treden bij 802.1X-verificatie.

- Kies het juiste type EAP-methode (Extensible Verification Protocol) in de vervolgkeuzelijst in het veld EAP-methode.

- Voer de gebruikersnaam en het wachtwoord in die het toegangspunt gebruikt om verificatie te verkrijgen van de 802.1X-verificator in de velden Gebruikersnaam en wachtwoord. De lengte van de gebruikersnaam en het wachtwoord moet 1 tot 64 alfanumerieke en symbooltekens bedragen. Dit moet al op de verificatieserver zijn ingesteld.

- Klik op Opslaan om de instellingen op te slaan.

Opmerking: in het gebied Certificaatbestandsstatus wordt aangegeven of het certificaatbestand aanwezig is of niet. Het SSL-certificaat is een digitaal ondertekend certificaat door een certificeringsinstantie dat de webbrowser een veilige communicatie met de webserver mogelijk maakt. Voor het beheren en configureren van het SSL-certificaat raadpleegt u het artikel Secure Socket Layer (SSL) Certificate Management op WAP121 en WAP321 access points

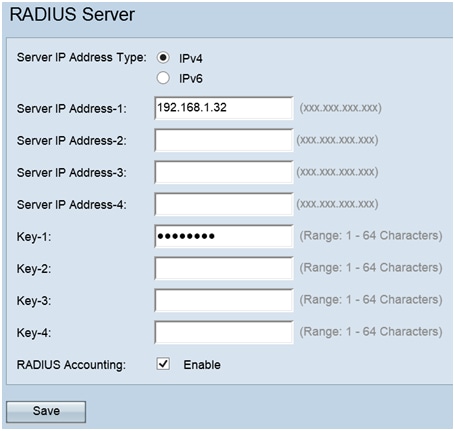

Stap 5. Selecteer in het navigatiedeelvenster de optie Beveiliging > RADIUS-server. De pagina RADIUS-server wordt geopend. Voer de parameters in en klik op de knop Opslaan zodra de parameters voor de RADIUS-server zijn ingevoerd.

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

1.0 |

11-Dec-2018 |

Eerste vrijgave |

Feedback

Feedback