Beleidsinstellingen voor Internet Key Exchange (IKE) op RV130 en RV130W VPN-routers

Doel

Internet Key Exchange (IKE) is een protocol dat beveiligde communicatie tussen twee netwerken tot stand brengt. Met IKE worden pakketten versleuteld en vergrendeld en ontgrendeld met sleutels die door twee partijen worden gebruikt.

U moet een Internet Key Exchange-beleid maken voordat u een VPN-beleid configureert. Raadpleeg VPN Policy Configuration op RV130 en RV130W voor meer informatie.

Het doel van dit document is u te tonen hoe u een IKE-profiel kunt toevoegen aan RV130- en RV130W VPN-routers.

Toepasselijke apparaten

•RV130

RV130W

Werkwijze

Stap 1. Gebruik het hulpprogramma Routerconfiguratie om VPN > Site-to-Site IPSec VPN > Advanced VPN Setup te kiezen in het menu links. De pagina Advanced VPN Setup verschijnt:

Stap 2. Klik onder de IKE-beleidstabel op Rij toevoegen. Er verschijnt een nieuw venster:

Stap 3. Voer in het veld IKE-naam een naam in voor het IKE-beleid.

Stap 4. Kies in het vervolgkeuzemenu Exchange Mode de modus waarin een sleuteluitwisseling wordt gebruikt om beveiligde communicatie tot stand te brengen.

De beschikbare opties worden als volgt gedefinieerd:

· Main — Beschermt de identiteit van peers voor meer veiligheid.

· Agressief — geen bescherming van de identiteit van deelnemers, maar zorgt voor een snellere verbinding.

Stap 5. Kies in het vervolgkeuzemenu Local Identifier Type het type identiteit dat in het profiel voorkomt.

De beschikbare opties worden als volgt gedefinieerd:

· Lokale WAN (Internet) IP — maakt verbinding via internet.

· IP-adres — unieke reeks getallen, gescheiden door periodes, die elke machine identificeert met behulp van het Internet Protocol om via een netwerk te communiceren.

Stap 6. (Optioneel) Als IP-adres is geselecteerd in de vervolgkeuzelijst in stap 5, voert u het lokale IP-adres in het veld Local Identifier in.

Stap 7. Kies in het vervolgkeuzemenu Remote Identifier Type het type identiteit van het profiel.

De beschikbare opties worden als volgt gedefinieerd:

· Lokale WAN (Internet) IP — maakt verbinding via internet.

· IP-adres — unieke reeks getallen, gescheiden door periodes, die elke machine identificeert met behulp van het Internet Protocol om via een netwerk te communiceren.

Stap 8. (Optioneel) Als IP-adres is geselecteerd in de vervolgkeuzelijst in stap 7, voert u het externe IP-adres in het veld Remote Identifier in.

Stap 9. Kies in het vervolgkeuzemenu Encryptie Algorithm een algoritme om uw communicatie te versleutelen. AES-128 is standaard geselecteerd.

De beschikbare opties zijn als volgt weergegeven, van de minste tot de grootste beveiliging:

· DES — Data Encryption Standard.

· 3DES — Triple Data Encryption Standard.

· AES-128 — Advanced Encryption Standard gebruikt een 128-bits sleutel.

· AES-192 — Advanced Encryption Standard gebruikt een 192-bits sleutel.

· AES-256 — Advanced Encryption Standard gebruikt een 256-bits sleutel.

Opmerking: AES is de standaardmethode voor codering via DES en 3DES voor de betere prestaties en beveiliging. Door de AES-toets te verlengen, neemt de beveiliging toe met minder prestaties. AES-128 wordt aanbevolen omdat dit het beste compromis is tussen snelheid en beveiliging.

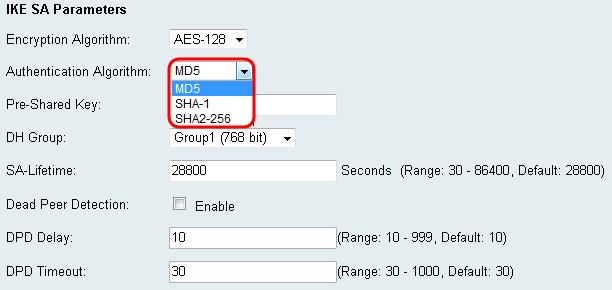

Stap 10. Kies in het vervolgkeuzemenu Verificatiealgoritme een algoritme voor het verifiëren van uw communicatie. SHA-1 is standaard geselecteerd.

De beschikbare opties worden als volgt gedefinieerd:

· MD5 — Message Digest Algorithm heeft een 128-bits hashwaarde.

· SHA-1 — Secure Hash Algoritme heeft een 160 bit hash waarde.

· SHA2-256 — Secure Hash Algoritme met een 256 bit hash waarde.

Opmerking: MD5 en SHA zijn beide cryptografische hashfuncties. Ze nemen een stukje data, comprimeren het en creëren een unieke hexadecimale output die meestal niet reproduceerbaar is. MD5 biedt in wezen geen beveiliging tegen hashing-botsingen en mag alleen worden gebruikt in een omgeving voor kleine bedrijven waarin geen botsingsweerstand nodig is. SHA1 is een betere keuze dan de MD5 omdat het betere beveiliging biedt bij verwaarloosbaar langzamere snelheden. Voor het beste resultaat heeft SHA2-256 geen bekende aanvallen van praktisch belang en zal de beste beveiliging bieden. Zoals eerder gezegd betekent een hogere beveiliging een lagere snelheid.

Stap 11. Voer in het veld Vooraf gedeelde sleutel een wachtwoord in dat tussen 8 en 49 tekens lang is.

Stap 12. Kies in het vervolgkeuzemenu DH Group een DH-groep. Het aantal bits geeft het beveiligingsniveau aan. Beide uiteinden van de verbinding moeten in de zelfde groep zijn.

Stap 13. Voer in het veld SA-Lifetime in hoe lang de Security Association in seconden geldig zal zijn. De standaardinstelling is 28800 seconden.

Stap 14. (Optioneel) Controleer het aanvinkvakje Enable in het veld Dead Peer Detection als u een verbinding met inactieve peer wilt uitschakelen. Ga verder naar stap 17 als u Dead peer Detection niet hebt ingeschakeld.

Stap 15. (Optioneel) Als u Dead Peer Detection hebt ingeschakeld, voert u een waarde in het veld DPD Delay in. Deze waarde zal specificeren hoe lang de router zal wachten om clientconnectiviteit te controleren.

Stap 16. (Optioneel) Als u Dead Peer Detection hebt ingeschakeld, voert u een waarde in het veld DPD Time-out in. Deze waarde zal specificeren hoe lang de client verbonden zal blijven tot de tijd is verstreken.

Stap 17. Klik op Opslaan om de wijzigingen op te slaan.

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

1.0 |

12-Dec-2018 |

Eerste vrijgave |

Feedback

Feedback