Workround voor uploaden RV32x Series routercertificaat

Samenvatting

Een digitaal certificaat certificeert de eigendom van een openbare sleutel door het genoemde onderwerp van het certificaat. Dit stelt betrouwbare partijen in staat om afhankelijk te zijn van handtekeningen of beweringen van de privé-sleutel die overeenkomt met de openbare sleutel die gecertificeerd is. Een router kan een zichzelf ondertekend certificaat, een certificaat produceren dat door een netwerkbeheerder wordt gemaakt. Zij kan ook verzoeken aan de certificaatinstanties (CA’s) zenden om een digitaal identiteitsbewijs aan te vragen. Het is belangrijk dat er een rechtmatig certificaat is van een verzoek van derden.

Er zijn twee manieren waarop CA de certificaten tekent:

1. CA tekent het certificaat met privé-toetsen.

2. CA tekent de certificaten met CSR die door RV320/RV325 zijn gegenereerd.

RV320 en RV325 ondersteunen alleen .pem-certificaten. In beide gevallen dient u .pem-certificaten te verkrijgen van de certificaatinstantie. Als u een ander formaat certificaat krijgt, moet u het formaat zelf converteren of moet u het .pem formaat certificaat opnieuw aanvragen bij de CA.

De meeste verkopers van handelscertificaten gebruiken intermediaire certificaten. Aangezien het Intermediate Certificate is afgegeven door de Trusted Root CA, erft elk certificaat dat is afgegeven door het Intermediate Certificate het vertrouwen van de Trusted Root, zoals een certificeringsketen van vertrouwen.

In deze handleiding wordt beschreven hoe het certificaat wordt ingevoerd dat door de Intermediate certificaatinstantie is afgegeven op RV320/RV325.

Datum geïdentificeerd

24 februari 2017

Datum opgelost

N.v.t.

Producten getroffen

| Model |

Firmware versie |

| RV320/RV325 |

1.1.1.06 en later |

Certificaatsignalering met behulp van privé-toetsen

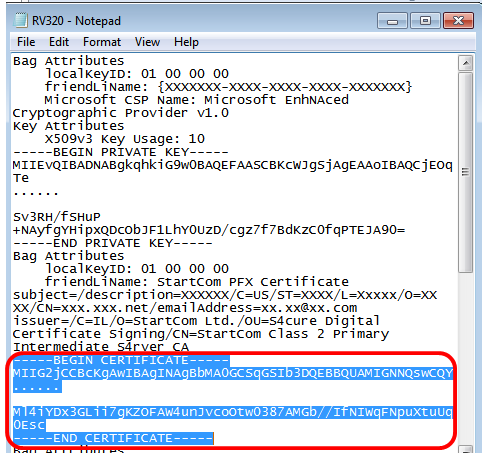

In dit voorbeeld gaan we ervan uit dat je een RV320.pem van de derde tussenpersoon CA hebt. Het bestand heeft zulke inhoud: privé-toets, certificaat, basiscertificaat CA, intermediair CA-certificaat.

Opmerking: Het verkrijgen van verschillende bestanden van tussenpersoon CA in plaats van slechts één bestand is optioneel. Maar er zijn meer dan vier onderdelen te vinden uit de verschillende bestanden.

Controleer of het CA-certificaatbestand zowel het basiscertificaat als het tussentijdse certificaat bevat. RV320/RV325 vereist het tussentijdse certificaat en het basiscertificaat in een bepaalde volgorde in de CA-bundel, eerst het basiscertificaat en dan het intermediaire certificaat. Ten tweede moet u het RV320/RV325-certificaat en de privé-toets in één bestand combineren.

Opmerking: Elke teksteditor kan worden gebruikt om de bestanden te openen en te bewerken. Het is belangrijk om ervoor te zorgen dat elke extra lege regels, spaties of wagenopbrengsten het plan niet zoals verwacht laten gaan.

De certificaten combineren

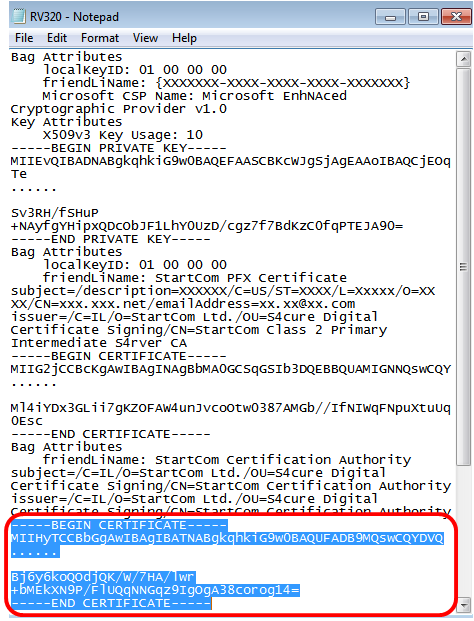

Stap 1. Open de RV320.pem-modus, kopieer het tweede certificaat (basiscertificaat) en het derde certificaat (tussencertificaat) met inbegrip van het begin-/eindbericht.

Opmerking: In dit voorbeeld is de markering van tekst het basiscertificaat.

Opmerking: In dit voorbeeld is de gemarkeerde string tekst het intermediaire certificaat.

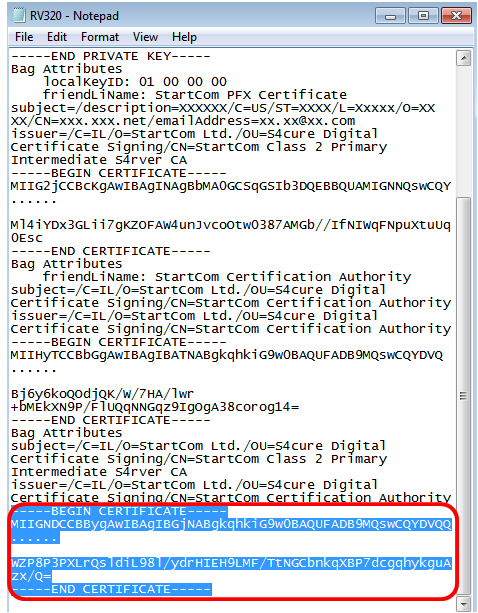

Stap 2. Plakt de inhoud in een nieuw bestand en slaat deze op als CA.pem.

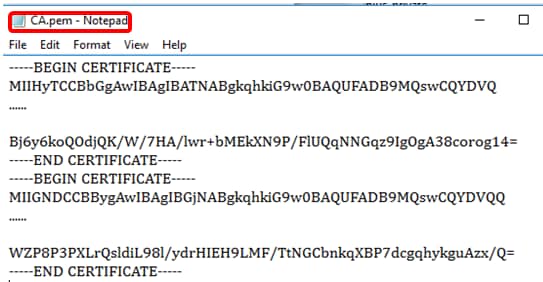

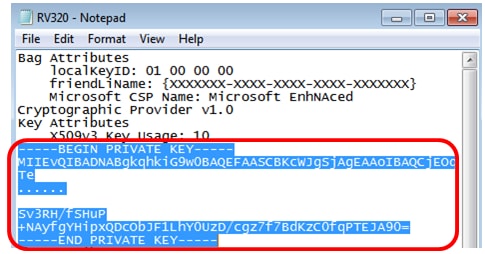

Stap 3. Open de RV320.pem-modus en kopieer de privé-sleutelsectie en het eerste certificaat, inclusief het begin-/eindbericht.

Opmerking: In het onderstaande voorbeeld is de gemarkeerde string tekst de private key Section.

Opmerking: In het onderstaande voorbeeld is de gemarkeerde string tekst het eerste certificaat.

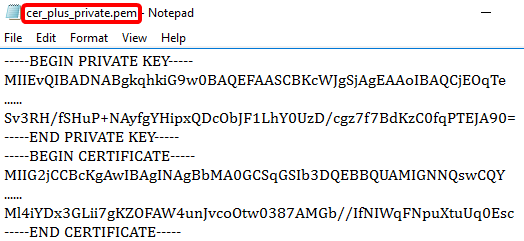

Stap 4. Plakt de inhoud in een nieuw bestand en slaat deze op als cer_plus_private.pem

Opmerking: Als de versie van RV320/RV325-firmware lager is dan 1.1.1.06, zorg er dan voor dat er aan het einde van het bestand twee regelfeeds zijn (cer_plus_private.pem). In de firmware na 1.1.1.06 hoeft u niet nog twee lijnvelden toe te voegen. In dit voorbeeld wordt een verkorte versie van het certificaat alleen voor demonstratiedoeleinden weergegeven.

Importeren CA.pem en cer_plus_private.pem naar RV320LEAVING /RV325

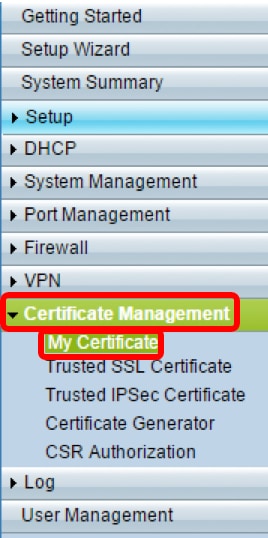

Stap 1. Meld u aan bij het webgebaseerde hulpprogramma van RV320 of RV325 en kies certificaatbeheer > Mijn certificaat.

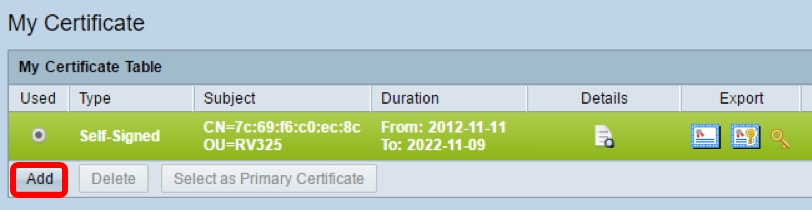

Stap 2. Klik op Add om het certificaat te importeren.

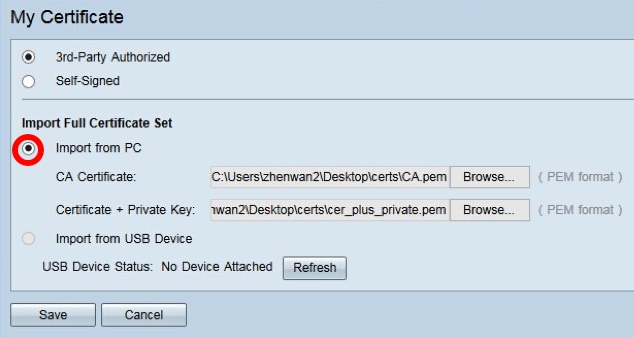

Stap 3. Klik op het radioknop van de derde partij om het certificaat te importeren.

Stap 4. Klik in het gebied dat het gehele certificaat invoert op een radioknop om de bron van de opgeslagen certificaten te kiezen. De opties zijn:

- Importeren vanaf een pc - Kies deze optie als de bestanden op de computer aanwezig zijn.

- Importeren op USB - Kies dit om de bestanden te importeren vanuit een flitsstation.

Opmerking: In dit voorbeeld wordt Importeren vanaf een pc geselecteerd.

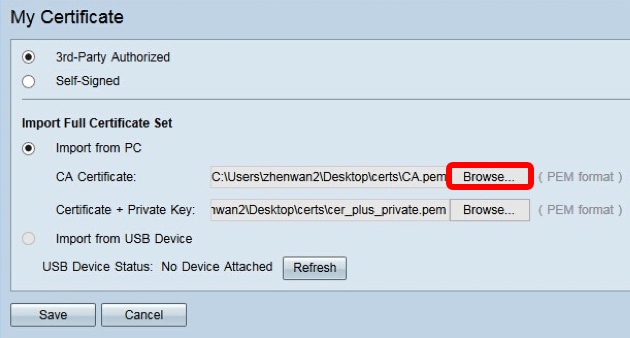

Stap 5. Klik in het gebied CA-certificaat op Bladeren... en plaats de optie CA.pem. bestand.

Opmerking: Als u firmware later dan 1.1.0.6 gebruikt, klikt u op de knop kiezen en zoekt u het gewenste bestand.

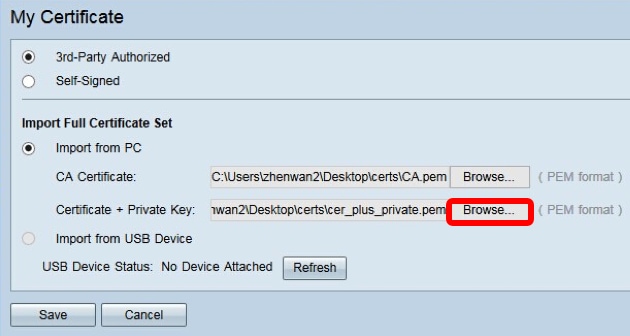

Stap 6. Klik in het gebied Certificaat + Private Key, op Bladeren...en plaats het bestand_plus_private.pem.

Opmerking: Als u firmware later dan 1.1.0.6 gebruikt, klikt u op de knop kiezen en zoekt u het gewenste bestand.

Stap 7. Klik op Opslaan.

De certificaten worden met succes ingevoerd. Het kan nu worden gebruikt voor HTTPS-toegang, SSL VPN of IPSec VPN.

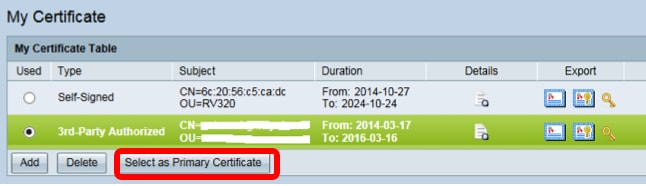

Stap 8. (optioneel) Klik om het certificaat voor HTTPS of SSL VPN te gebruiken op de radioknop van het certificaat en klik op de knop Selecteren als Primair certificaat.

U hebt nu een certificaat geïmporteerd.

Certificaatsignalering met CSR

Stap 1. Generate een certificaataanvraag (CSR) op RV320/RV325. Klik hier om te leren hoe een CSR te genereren.

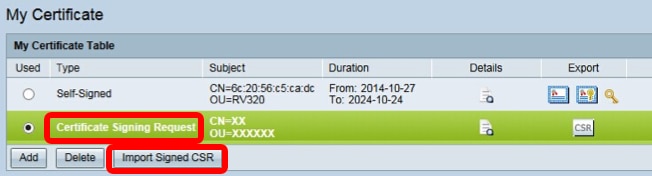

Stap 2. Als u het certificaat wilt importeren, kiest u certificaataanvraag en vervolgens klikt u op Ondertekend CSR.

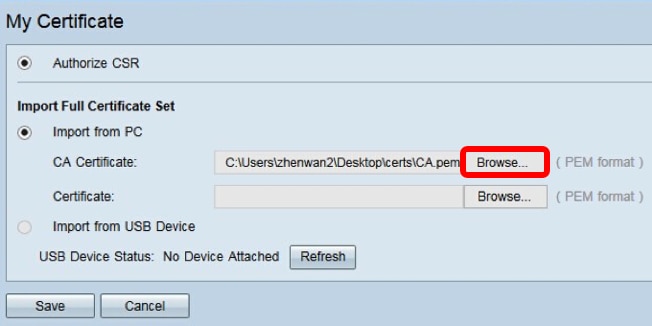

Stap 3. Klik op Bladeren... en kies het CA-certificaatbestand. Dit bevat de basis CA + tussenpersoon CA certificaat.

Opmerking: In dit voorbeeld is geen privé-toets vereist aangezien het certificaat gegenereerd wordt met CSR.

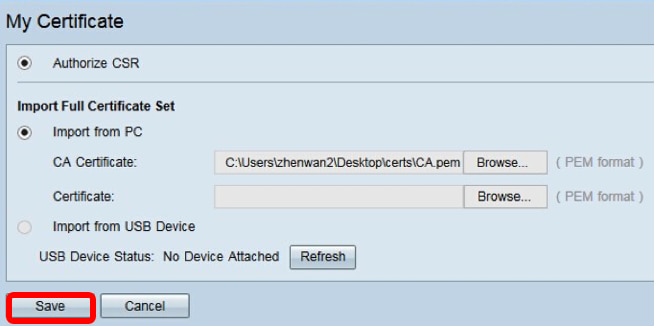

Stap 4. Klik op Opslaan.

U moet nu met succes een certificaat hebben geüpload met behulp van de CSR.

Bijlage:

Inhoud van RV320.pem

Bag-kenmerken

LocalKeyID: 01 00 00 00

vriendLiName: {{XXXXXXX-XXXX-XXXX-XXXX-XXXXXXX-XXXXX}}

Microsoft CSP-naam: Microsoft EnhNA-technologie voor cryptografische providers v1.0

Belangrijkste kenmerken

Gebruik van de X509v3-toets: 10

—BEGIN PARTICULIERE SLEUTEL—

MIIEvQIBADNABgkqhkiG9w0BAQEFAASCBKcWJgSjAgEAAIBAQCjEOQTe

......

Sv3RH/fSHuP+NAyfgYHipxQDcObJF1LhY0UzD/cgz7f7BdKzC0fqPTEJA90=

—EINDPRIVÉ-SLEUTEL—

Bag-kenmerken

LocalKeyID: 01 00 00 00

vriendLiName: StartCom PFX-certificaat

onderwerp=/beschrijving=XXXX/C=US/ST=XXXX/L=Xxxxx/O=XX/CN=xxx.xxx.net/emailAddress=xx.xx@xx.com

emittent=/c=IL/O=StartCom Ltd./OU=S4genezing Digitaal certificaat Signing/CN=StartCom Klasse 2 Primair Intermediate S4rver CA

—BEGIN CERTIFICAAT—

MIIG2JCBcKgAwIBAgINAgBbMA0GCSqGSIb3DQEBBQUAMIGNQswCQY

......

Ml4iYDx3GLii7gKZOFAW4unJvcoOtw0387AMGb/ifNIWqFNpuXtuUQ0ESC

—EINDCERTIFICAAT—

Bag-kenmerken

vriendLiName: StartCom-certificeringsinstantie

onderwerp=/C=IL/O=StartCom Ltd./OU=S4genezing Digitaal certificaat Signalering/CN=StartCom Certificeringsinstantie

emittent=/c=IL/O=StartCom Ltd./OU=S4genezing Digitaal certificaat Signalering/CN=StartCom Certificeringsinstantie

—BEGIN CERTIFICAAT—

MIIHyTCCBbGgAwIBAgIBATNABgkqhkiG9w0BAQUFADB9MQswCQYDVQ

......

Bj6y6koQOdjQK/W/7HA/lwr+bMEkXN9P/FlUQQNNGqz9IgOgA38corog14=

—EINDCERTIFICAAT—

Bag-kenmerken

onderwerp=/C=IL/O=StartCom Ltd./OU=S4genezing Digitaal certificaat Signing/CN=StartCom Klasse 2 Primair Intermediate S4rver CA

emittent=/c=IL/O=StartCom Ltd./OU=S4genezing Digitaal certificaat Signalering/CN=StartCom Certificeringsinstantie

—BEGIN CERTIFICAAT—

MIIGNDygAwIBAgIBGNABgkqhkiG9w0BAQUFADB9MQswCQYDVQQ

......

WZP8P3PXLrQsldiL98l/ydrHIEH9LMF/TtNGCbnkqXBP7dcgqhykg uAzx/Q=

—EINDCERTIFICAAT—

Feedback

Feedback