Connectiviteit van AnyConnect VPN (virtueel particulier netwerk) op de RV34x Series router configureren

Doel

In dit document wordt beschreven hoe u AnyConnect VPN-connectiviteit configureert op de RV34x Series router.

Voordelen van het gebruik van AnyConnect Secure Mobility Client:

- Veilige en ononderbroken connectiviteit

- Continue security en beleidshandhaving

- Uitbreidbaar vanaf de adaptieve security applicatie (ASA) of vanaf Enterprise Software Implementation Systems

- Aanpasbaar en vertaalbaar

- Eenvoudig geconfigureerd

- Ondersteunt zowel Internet Protocol Security (IPSec) als Secure Sockets Layer (SSL)

- Ondersteuning van Internet Key Exchange versie 2.0 (IKEv2.0) protocol

Inleiding

Een Virtual Private Network (VPN)-verbinding stelt gebruikers in staat om toegang te krijgen tot, gegevens te verzenden en te ontvangen van en naar een privaat netwerk door middel van het doorlopen van een openbaar of gedeeld netwerk zoals het internet, maar nog steeds veilige verbindingen te maken met een onderliggende netwerkinfrastructuur om het privaat netwerk en zijn bronnen te beschermen.

Een VPN-client is software die is geïnstalleerd en wordt uitgevoerd op een computer die verbinding wil maken met het externe netwerk. Deze clientsoftware moet worden ingesteld met dezelfde configuratie als de VPN-server, zoals het IP-adres en de verificatie-informatie. Deze verificatieinformatie bevat de gebruikersnaam en de vooraf gedeelde sleutel die worden gebruikt om de gegevens te versleutelen. Afhankelijk van de fysieke locatie van de netwerken die moeten worden aangesloten, kan een VPN-client ook een hardwareapparaat zijn. Dit gebeurt meestal als de VPN-verbinding wordt gebruikt om twee netwerken aan te sluiten die zich op verschillende locaties bevinden.

De Cisco AnyConnect Secure Mobility Client is een softwaretoepassing voor de aansluiting op een VPN-router die op verschillende besturingssystemen en hardwareconfiguraties werkt. Deze softwaretoepassing maakt het mogelijk dat externe bronnen van een ander netwerk toegankelijk worden alsof de gebruiker direct op zijn netwerk is aangesloten, maar op een veilige manier. Cisco AnyConnect Secure Mobility Client biedt een innovatieve nieuwe manier om mobiele gebruikers te beschermen op computergebaseerde of smartphoneplatforms, en biedt een naadloze, altijd beschermde ervaring voor eindgebruikers en uitgebreide beleidshandhaving voor IT-beheerders.

Op de RV34x router, te beginnen met firmware versie 1.0.3.15 en vooruit te gaan, is AnyConnect-licentie niet nodig. Er worden alleen kosten in rekening gebracht voor clientlicenties.

Raadpleeg het artikel over AnyConnect-licenties voor de RV340 Series routers voor meer informatie over AnyConnect-licenties voor de RV340 Series routers.

Toepasselijke apparaten | Versie firmware

- Cisco AnyConnect Secure Mobility Client | 4.4 (meest recente download)

- RV340x Series | 1.0.03.15 (Download nieuwste release)

AnyConnect VPN-connectiviteit configureren op de RV34x

SSL VPN op de RV34x configureren

Stap 1. Open het router webgebaseerde hulpprogramma en kies VPN > SSL VPN.

Stap 2. Klik op de knop Aan om Cisco SSL VPN Server in te schakelen.

Verplichte gateway-instellingen

De volgende configuratie-instellingen zijn verplicht:

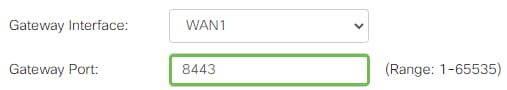

Stap 3. Kies de Gateway-interface in de vervolgkeuzelijst. Dit is de poort die wordt gebruikt voor het doorgeven van verkeer via de SSL VPN-tunnels. De opties zijn:

- WAN1

- WAN2

- USB 1

- USB 2

Opmerking: in dit voorbeeld is WAN1 geselecteerd.

Stap 4. Voer het poortnummer in dat wordt gebruikt voor de SSL VPN-gateway in het veld Gateway Port (Gateway Port) van 1 tot 65535.

Opmerking: in dit voorbeeld wordt 8443 gebruikt als poortnummer.

Stap 5. Kies het certificaatbestand in de vervolgkeuzelijst. Dit certificaat verifieert gebruikers die proberen toegang te krijgen tot de netwerkbron via de SSL VPN-tunnels. De vervolgkeuzelijst bevat een standaardcertificaat en de certificaten die worden geïmporteerd.

Opmerking: in dit voorbeeld is Default geselecteerd.

Stap 6. Voer in het veld Clientadresgroep het IP-adres van de clientadresgroep in. Deze pool is de reeks IP-adressen die worden toegewezen aan externe VPN-clients.

N.B.: Zorg ervoor dat het IP-adresbereik niet overlapt met IP-adressen in het lokale netwerk.

Opmerking: in dit voorbeeld wordt 192.168.0.0 gebruikt.

Stap 7. Kies het Client Netmasker in de vervolgkeuzelijst.

Opmerking: In dit voorbeeld wordt 255.255.255.128 geselecteerd.

Stap 8. Voer in het veld Clientdomein de domeinnaam client in. Dit zal de domeinnaam zijn die naar SSL VPN-clients moet worden gedrukt.

Opmerking: in dit voorbeeld wordt WideDomain.com gebruikt als de client domeinnaam.

Stap 9. Voer de tekst in die als inlogbanner wordt weergegeven in het veld Login Banner. Dit wordt de banner die wordt weergegeven telkens wanneer een client zich aanmeldt.

Opmerking: In dit voorbeeld wordt Welkom bij Widedomain! gebruikt als de Login Banner.

Optionele gateway-instellingen

De volgende configuratie-instellingen zijn optioneel:

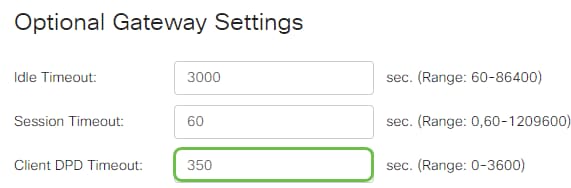

Stap 1. Voer een waarde in seconden in voor de tijdelijke versie van de inactiviteitstimer, gaande van 60 tot 86400. Dit is de tijdsduur gedurende welke de SSL VPN sessie inactief kan blijven.

Opmerking: In dit voorbeeld wordt 3000 gebruikt.

Stap 2. Voer in het veld Time-out sessie een waarde in in in seconden. Dit is de tijd die nodig is voor de TCP- (Transmission Control Protocol) of UDP-sessie (User Datagram Protocol) voor een time-out na de opgegeven inactiviteitstijd. Het bereik loopt van 60 tot 1209600.

Opmerking: In dit voorbeeld wordt 60 gebruikt.

Stap 3. Voer in het veld ClientDPD Time-out een waarde in in in seconden gaande van 0 tot 3600. Deze waarde specificeert het periodieke verzenden van HELLO/ACK-berichten om de status van de VPN-tunnel te controleren.

Opmerking: deze optie moet op beide uiteinden van de VPN-tunnel zijn ingeschakeld.

Opmerking: In dit voorbeeld wordt 350 gebruikt.

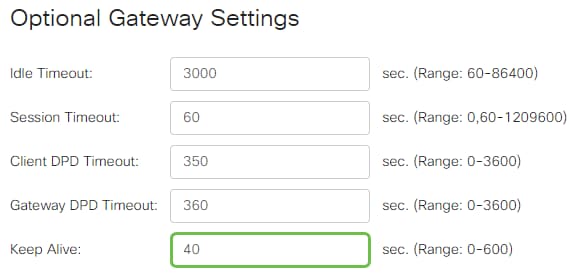

Stap 4. Voer in het veld GatewayDPD Time-out een waarde in in seconden gaande van 0 tot 3600. Deze waarde specificeert het periodieke verzenden van HELLO/ACK-berichten om de status van de VPN-tunnel te controleren.

Opmerking: deze optie moet op beide uiteinden van de VPN-tunnel zijn ingeschakeld.

Opmerking: In dit voorbeeld wordt 360 gebruikt.

Stap 5. Voer in het veld Levend behouden een waarde in in van 0 tot 600 seconden. Deze eigenschap zorgt ervoor dat uw router altijd met Internet wordt verbonden. Het zal proberen om de VPN verbinding te herstellen als deze wordt verbroken.

Opmerking: In dit voorbeeld wordt 40 gebruikt.

Stap 6. Voer een waarde in in seconden voor de duur van de tunnel die moet worden aangesloten in het veld Looptijd. Het bereik loopt van 600 tot 1209600.

Opmerking: In dit voorbeeld wordt 43500 gebruikt.

Stap 7. Geef de pakketgrootte op in bytes die over het netwerk kunnen worden verzonden. Het bereik loopt van 576 tot 1406.

Opmerking: In dit voorbeeld wordt 1406 gebruikt.

Stap 8. Voer in het veld Rekey Interval de Relay-intervaltijd in. Met de functie Rekey kunnen de SSL-toetsen opnieuw onderhandelen nadat de sessie is ingesteld. Het bereik loopt van 0 tot 43200.

Opmerking: In dit voorbeeld wordt 3600 gebruikt.

Stap 9. Klik op Apply (Toepassen).

Groepsbeleid configureren

Stap 1. Klik op het tabblad Groepsbeleid.

Stap 2. Klik op de knop Add onder de SSL VPN Group Table om een groepsbeleid toe te voegen.

Opmerking: de tabel SSL VPN Group toont de lijst met groepsbeleid op het apparaat. U kunt ook het eerste groepsbeleid bewerken in de lijst, die SLVPNDefaultPolicy wordt genoemd. Dit is het standaardbeleid dat door het apparaat wordt geleverd.

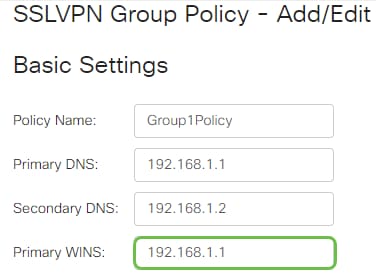

Stap 3. Voer in het veld Beleidsnaam uw voorkeursnaam in.

Opmerking: in dit voorbeeld wordt het beleid van groep 1 gebruikt.

Stap 4. Voer in het daarvoor bestemde veld het IP-adres van de primaire DNS in. Standaard is dit IP-adres al meegeleverd.

Opmerking: in dit voorbeeld wordt 192.168.1.1 gebruikt.

Stap 5. (Optioneel) Voer in het daarvoor bestemde veld het IP-adres van de secundaire DNS in. Dit zal dienen als een back-up voor het geval dat de primaire DNS mislukt.

Opmerking: in dit voorbeeld wordt 192.168.1.2 gebruikt.

Stap 6. (Optioneel) Voer in het daarvoor bestemde veld het IP-adres in van de primaire WINS.

Opmerking: in dit voorbeeld wordt 192.168.1.1 gebruikt.

Stap 7. (Optioneel) Voer in het daarvoor bestemde veld het IP-adres in van de secundaire WINS.

Opmerking: in dit voorbeeld wordt 192.168.1.2 gebruikt.

Stap 8. (Optioneel) Voer een beschrijving van het beleid in het veld Description in.

Opmerking: in dit voorbeeld wordt groepsbeleid met gesplitste tunnel gebruikt.

Stap 9. (Optioneel) Klik op een radioknop om het IE Proxy-beleid te kiezen om Microsoft Internet Explorer (MSIE) proxy-instellingen in te schakelen om een VPN-tunnel tot stand te brengen. De opties zijn:

- Geen - staat de browser toe om geen proxyinstellingen te gebruiken.

- Auto - hiermee kan de browser automatisch de proxyinstellingen detecteren.

- Bypass-Local - Hiermee kan de browser de proxyinstellingen omzeilen die op de externe gebruiker zijn ingesteld.

- Uitgeschakeld - Schakelt de MSIE-proxyinstellingen uit.

Opmerking: in dit voorbeeld is de optie Uitgeschakeld geselecteerd. Dit is de standaardinstelling.

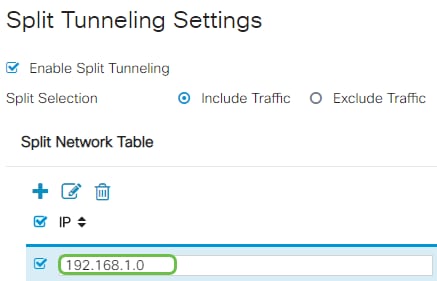

Stap 10. (Optioneel) In het gebied Split-tunnelinstellingen vinkt u het aanvinkvakje Enable Split Tunneling in om toe te staan dat voor internet bestemd verkeer zonder encryptie rechtstreeks naar internet wordt verzonden. Full Tunneling verstuurt al het verkeer naar het eindapparaat waar het vervolgens wordt verstuurd naar doelbronnen, waardoor het bedrijfsnetwerk van het pad voor webtoegang wordt geëlimineerd.

Stap 1. (Optioneel) Klik op een radioknop om te kiezen of u verkeer wilt opnemen of uitsluiten bij het toepassen van de gesplitste tunneling.

Opmerking: in dit voorbeeld Omvat Traffic is geselecteerd.

Stap 12. Klik in de tabel Splitsen op de knop Toevoegen om een uitzondering voor gesplitste netwerken toe te voegen.

Stap 13. Voer in het daarvoor bestemde veld het IP-adres van het netwerk in.

Opmerking: in dit voorbeeld wordt 192.168.1.0 gebruikt.

Stap 14. In de Split DNS Table, klik op de knop Add om gesplitste DNS uitzondering toe te voegen.

Stap 15. Voer in het daarvoor bestemde veld de domeinnaam in en klik vervolgens op Toepassen.

Controleer de AnyConnect VPN-connectiviteit

Stap 1. Klik op het pictogram van de client voor AnyConnect Secure Mobility.

Stap 2. Voer in het venster AnyConnect Secure Mobility Client het IP-adres van de gateway en het poortnummer van de gateway in, gescheiden door een dubbele punt (:), en klik vervolgens op Connect.

Opmerking: in dit voorbeeld wordt 10.10.10.1:8443 gebruikt. De software zal nu laten zien dat hij contact opneemt met het externe netwerk.

Stap 3. Voer in de betreffende velden uw servergebruikersnaam en wachtwoord in en klik vervolgens op OK.

Opmerking: in dit voorbeeld wordt de gebruiker Group1 gebruikt als de gebruikersnaam.

Stap 4. Zodra de verbinding tot stand is gebracht, verschijnt de Login Banner. Klik op Akkoord.

Het AnyConnect-venster moet nu de succesvolle VPN-verbinding met het netwerk aangeven.

Stap 5. (Optioneel) Klik op Verbinding verbreken om de verbinding met het netwerk te verbreken.

U moet nu met succes AnyConnect VPN-connectiviteit hebben geconfigureerd met een RV34x Series-router.

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

1.0 |

12-Dec-2018 |

Eerste vrijgave |

Feedback

Feedback