Automatisch geschaalde FTDv implementeren in Azure in een High Trust Environment

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inleiding

In dit document wordt beschreven hoe de geautoscaliseerde Cisco Firepower Threat Defence Virtual (FTDv) in Azure in een vertrouwde omgeving kan worden geïmplementeerd.

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- NGFW en Firepower Management Center moeten communiceren via Private IP

- De externe taakverdeling mag geen openbaar IP hebben

- De app van de functie zou met Private IP moeten kunnen communiceren

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- Azure

- Firepower Management Center

- Schaalset virtuele machine

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Achtergrondinformatie

FTDv brengt de Firewall-functionaliteit van de volgende generatie van Cisco naar gevirtualiseerde omgevingen, waardoor consistent beveiligingsbeleid de werkbelasting kan volgen in uw fysieke, virtuele en cloudomgevingen, en tussen clouds.

Aangezien deze implementaties beschikbaar zijn in een gevirtualiseerde omgeving, is momenteel geen ondersteuning voor HB beschikbaar voor NGFW. Om een zeer beschikbare oplossing te bieden, gebruikt Cisco Next-Generation Firewall (NGFW) de native functies van Azure, zoals Availability Sets en Virtual Machine Scale Set (VMSS) om NGFW zeer beschikbaar te maken en te zorgen voor meer verkeer op aanvraag.

Dit document concentreert zich op het configureren van Cisco NGFW naar AutoScale op basis van verschillende parameters waarbij NGFW inschakelt of op VERZOEK kan worden uitgebreid. Dit betreft het geval waarin de klant een vereiste heeft om Firepower Management Center (FMC) te gebruiken dat beschikbaar is in het colocatie datacenter en nodig is om alle NGFW centraal te beheren, ook klanten willen geen FMC en FTD hebben om te communiceren via Public IP voor beheerverkeer.

Alvorens dieper in de configuratie en ontwerpoverweging te gaan, zijn de volgende enkele concepten die goed begrepen moeten worden in de opdracht van Azure:

Beschikbaarheidszone: Een Availability Zone is een aanbod met hoge beschikbaarheid dat uw toepassingen en gegevens beschermt tegen datacenterstoringen. Beschikbaarheidszones zijn unieke fysieke locaties binnen een Azure-regio. Elke zone bestaat uit een of meer datacenters die zijn uitgerust met onafhankelijke voeding, koeling en netwerken.

VENTILATOR: Azure Virtual Network (VPNet) is de fundamentele bouwsteen voor uw privénetwerk in Azure. Met VPNet kunnen vele soorten Azure-bronnen, zoals Azure Virtual Machines (VM), veilig met elkaar, het internet en on-premissnetwerken communiceren. VPNet is vergelijkbaar met een traditioneel netwerk in die zin dat je in je eigen datacenter werkt, maar het biedt extra voordelen van de infrastructuur van Azure, zoals schaal, beschikbaarheid en isolatie. Elke subnet binnen een VNET is standaard bereikbaar voor elkaar, maar hetzelfde geldt niet voor subnetten in verschillende VNET's.

Beschikbaarheid ingesteld: Beschikbaarheidssets zijn een andere datacenterconfiguratie om VM-redundantie en -beschikbaarheid te bieden. Deze configuratie binnen een datacenter zorgt ervoor dat tijdens een geplande of ongeplande onderhoudsevenement ten minste één virtuele machine beschikbaar is en voldoet aan de 99,95% Azure SLA.

VMSS: Met de schaalsets van Azure voor virtuele machines kunt u een groep VM's met taakverdeling maken en beheren. Het aantal VM-instanties kan automatisch toenemen of afnemen in reactie op de vraag of een bepaald schema. Schaalsets bieden hoge beschikbaarheid voor uw toepassingen en stellen u in staat om een groot aantal VM's centraal te beheren, te configureren en te updaten. Met virtuele machine scale sets kunt u grootschalige services bouwen voor gebieden zoals computergebruik, big data en containerwerkbelasting.

Functies App: Azure Functions is een cloudservice die op aanvraag beschikbaar is en die alle voortdurend geactualiseerde infrastructuur en resources biedt die nodig zijn om uw toepassingen uit te voeren. U richt zich op de stukken code die voor u het belangrijkst zijn, en Azure Functions behandelt de rest. U kunt Azure Functions gebruiken om web API's te bouwen, te reageren op databaseveranderingen, IoT-stromen te verwerken, berichtenwachtrijen te beheren en meer. In deze automatisch geschaalde oplossing zijn Azure Functies verschillende API-verzoeken aan FMC voor het maken van objecten, registreren/deregistreren van FTDv, het controleren van de parameters, enz.

Logic App: Azure Logic Apps is een cloudservice die u helpt bij het plannen, automatiseren en orkestreren van taken, bedrijfsprocessen en werkstromen wanneer u apps, gegevens, systemen en services moet integreren tussen ondernemingen of organisaties. Logic Apps vereenvoudigt hoe u schaalbare oplossingen ontwerpt en bouwt voor app-integratie, data-integratie, systeemintegratie, enterprise application integration (EAI) en business-to-business (B2B) communicatie, of dit nu in de cloud, op locatie of beide is. Deze oplossing biedt logische sequencing van de functies die moeten worden uitgevoerd voor het functioneren van de oplossing met automatische schaal.

Op dit moment biedt de AutoScale-oplossing die beschikbaar is voor NGFW geen beheerplan om te communiceren met het lokale IP van Private IP naar het VPN en vereist deze dat het openbare IP communiceert tussen het Firepower Management Center en NGFW.

Dit artikel probeert dit probleem op te lossen totdat de geverifieerde oplossing beschikbaar is voor Firepower Management Center en NGFW communicatie via private IP.

Configureren

Om een automatisch geschaalde NGFW-oplossing te maken, wordt deze configuratiehandleiding gebruikt met verschillende wijzigingen, zodat de volgende gebruikscases kunnen worden aangepast:

- De app van de functie zou met het interne IP-segment van de klant moeten kunnen communiceren

- Taakverdeling mag geen openbaar IP hebben

- Het beheersverkeer tussen NGFW en VCC moet worden uitgewisseld via het private IP-segment

Om een AutoScaled NGFW-oplossing te kunnen maken, moet u met de eerder vermelde gebruikscases deze wijzigen in de stappen die in de officiële gids van Cisco worden vermeld:

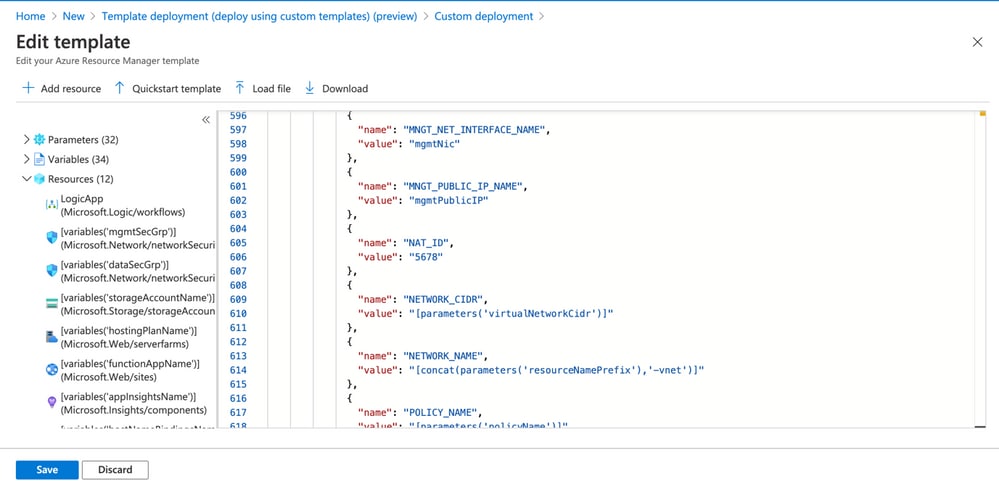

1. Azure ARM Template

ARM Template wordt gebruikt voor het inschakelen van Automation in Azure. Cisco heeft een geverifieerde ARM Template verstrekt die voor het creëren van een autoscale oplossing kan worden benut. Maar deze ARM Template beschikbaar bij Public Github creëert een Functies App die niet kan worden gemaakt om te communiceren met het Interne Netwerk van de Klant alhoewel ze via Express Routes bereikbaar zijn. Daarom moet u dit een beetje aanpassen zodat Functie App nu kan gebruiken, Premium modus in plaats van Consumptie Mode. De vereiste ARM Template is dus beschikbaar op https://github.com/Madhuri150791/FunctionApp_with_Premiium_Plan.git.

2. Functie-APP

De Functieapp is een set van Azure-functies. De basisfunctionaliteit omvat:

- Periodiek met Azure communiceren/testen.

- Bewaak de lading van de FTDv en trekker Scale In/Scale-Out verrichtingen.

- Registreer een nieuw FTDv bij het VCC.

- Een nieuwe FTDv configureren via FMC.

- Uitschrijven (verwijderen) van een ingeschaald FTDv uit het VCC.

Zoals vermeld in het voorschrift wordt de verschillende functies die worden gecreëerd voor het creëren of wissen van NGFW op verzoek uitgevoerd op basis van het openbare IP van de NGFW. Daarom moeten we de C#-code aanpassen om privé IP te krijgen in plaats van openbare IP. Na het bijstellen van de code is het zipbestand om de Functie App te maken beschikbaar op https://github.com/Madhuri150791/FunctionApp_with_Premiium_Plan.git

met de naam ASM_function.zip. Hierdoor kan de app Functies communiceren met Interne bronnen zonder dat het publieke IP nodig is.

3. Logic-app

De Auto Scale Logic-app is een workflow, d.w.z. een verzameling stappen in een reeks. Azure-functies zijn onafhankelijke entiteiten en kunnen niet met elkaar communiceren. Deze orkestrator volgt de uitvoering van deze functies en wisselt informatie uit tussen deze functies.

- De Logic-app wordt gebruikt voor het orkestreren en doorgeven van informatie tussen de Auto Scale Azure-functies.

- Elke stap vertegenwoordigt een Auto Scale Azure-functie of een ingebouwde standaardlogica.

- De Logic-app wordt geleverd als een JSON-bestand.

- De Logic-app kan worden aangepast via de GUI- of JSON-bestand.

Opmerking: De gegevens van de Logic-app op https://github.com/Madhuri150791/FunctionApp_with_Premiium_Plan.git moeten zorgvuldig worden aangepast en deze items moeten worden vervangen door implementatiegegevens, FUNSTIONAPP-naam, RESOURCE GROUP-naam, ABONNEMENT-ID.

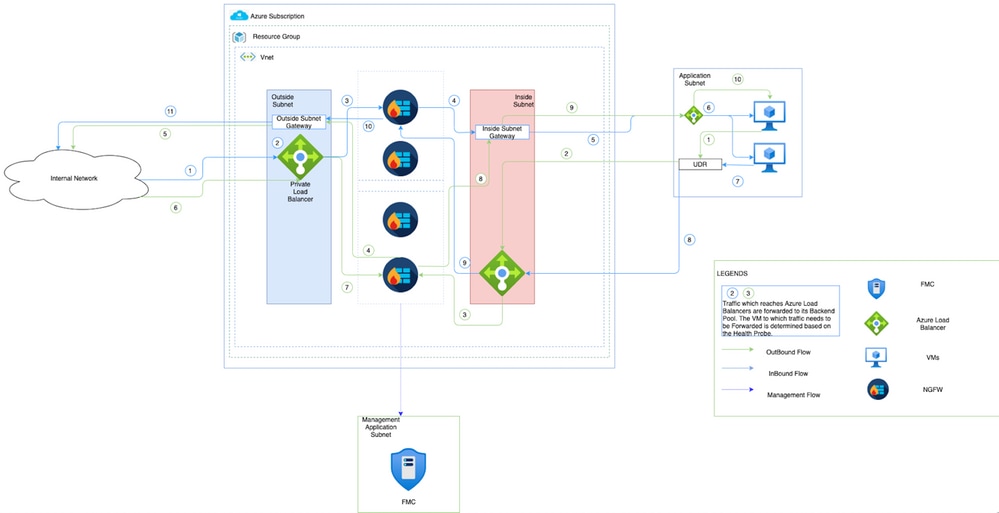

Netwerkdiagram

Deze afbeelding laat zien hoe inkomend en uitgaand verkeer binnen een Azure Environment door NGFW stroomt.

Configuraties

Creëer nu verschillende componenten die nodig zijn voor een automatisch geschaalde oplossing.

- Creëer onderdelen van Autoscale Logic.

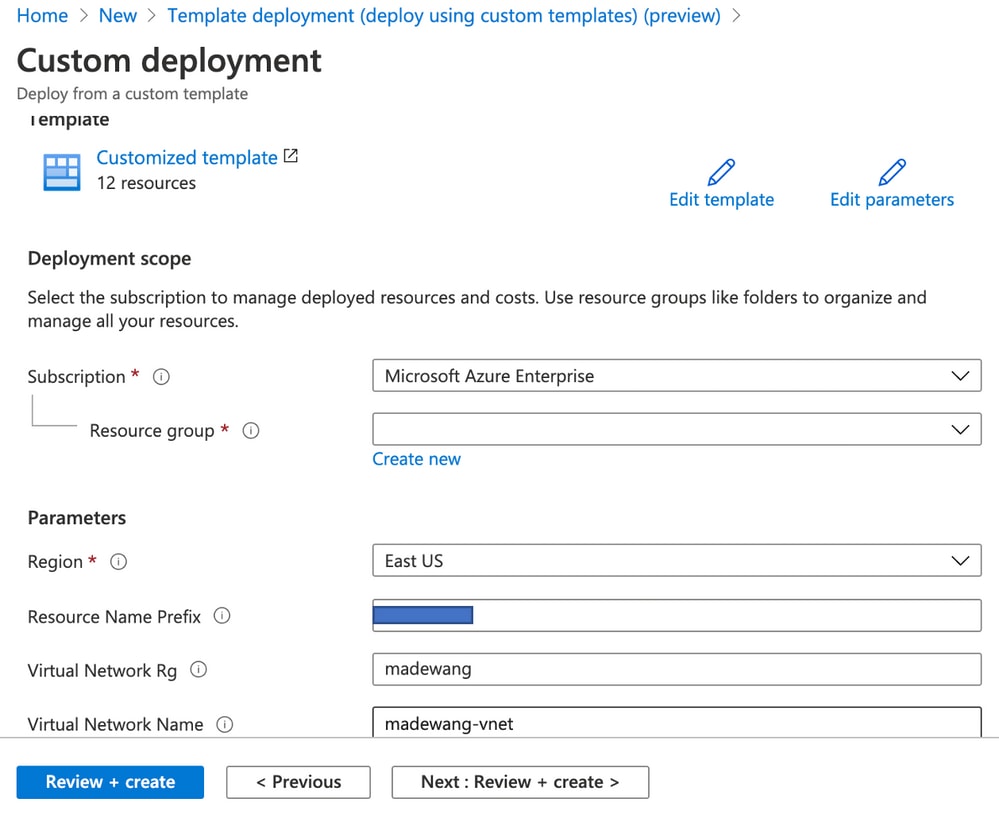

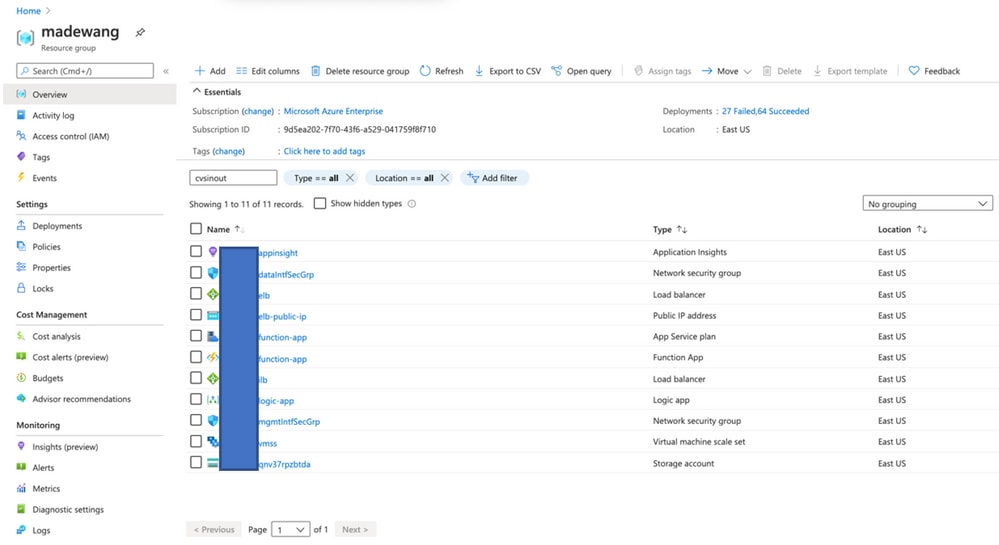

Gebruik de ARM-sjabloon en maak VMSS, Logic APP, Functie APP, App Insight en Network Security Group.

Naar navigeren Home > Create a Resource > Search for Templateen selecteer vervolgens Template Deployment . Klik nu op Create en maak je eigen sjabloon in de editor.

- Klik op

Save.

Breng de gewenste wijzigingen aan in deze sjabloon en klik op Review + create .

- Dit creëert alle componenten onder de vermelde resourcegroep.

- Log in op de URL.

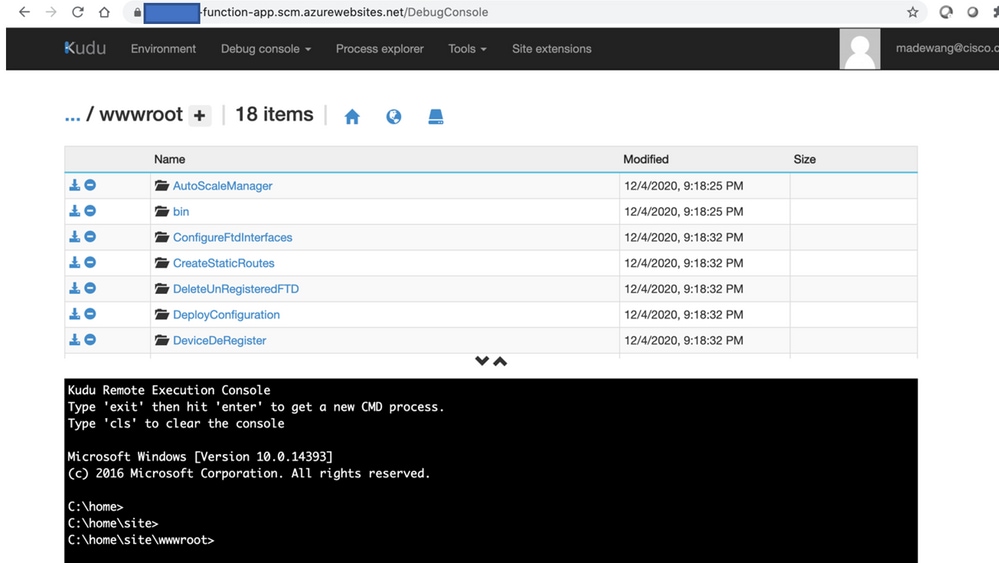

Het bestand uploaden ASM_Function.zip en ftdssh.exe in site/wwwroot/ map (het is verplicht om het te uploaden naar de opgegeven locatie Functie App identificeert geen verschillende functies).

Het zou als dit beeld moeten zijn:

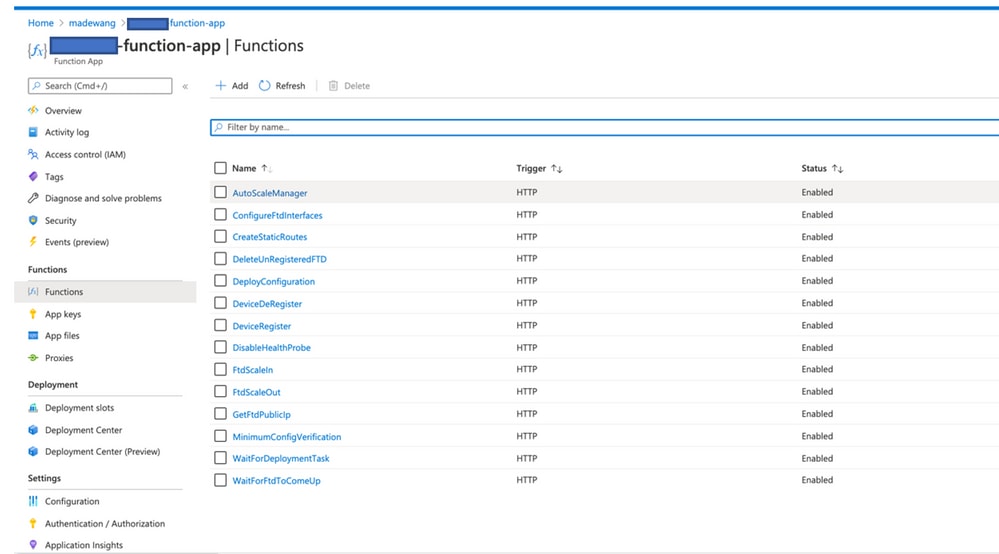

- Controleer de

Function app > Function. Je zou alle functies moeten zien.

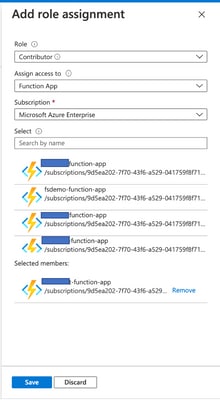

- Verander de toegangstoestemming zodat VMSS de Functies binnen de Functieapp kan uitvoeren. Naar navigeren

-vmss> Access Control (IAM) > Add role assignement -function-app .

Klik op de knop Save.

- Naar navigeren

Logic App > Logic Codede Logic-code bekijken en wijzigen met de code die beschikbaar is op https://github.com/CiscoDevNet/cisco-ftdv/tree/master/autoscale/azure/NGFWv6.6.0/Logic%20App. Hier moeten het Azure-abonnement, de naam van de resourcegroep en de naam van de functieapp voor gebruik worden vervangen, zodat het niet mogelijk is om succesvol op te slaan.

- Klik op de knop

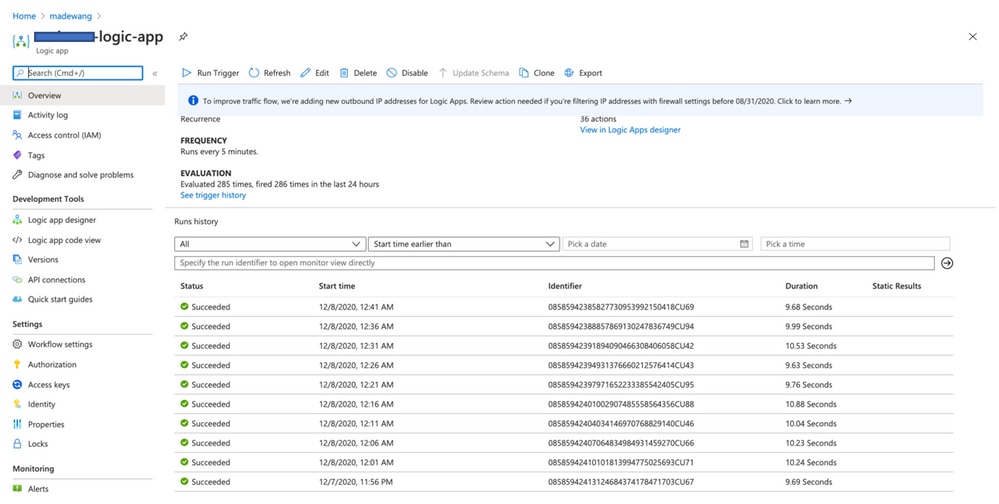

Save. Navigeren naar Logic App Overzicht en inschakelenLogic App.

Verifiëren

Zodra de Logic-app direct is ingeschakeld, begint hij binnen 5 minuten te worden uitgevoerd. Als alles goed is geconfigureerd, zie je triggeracties succesvol worden.

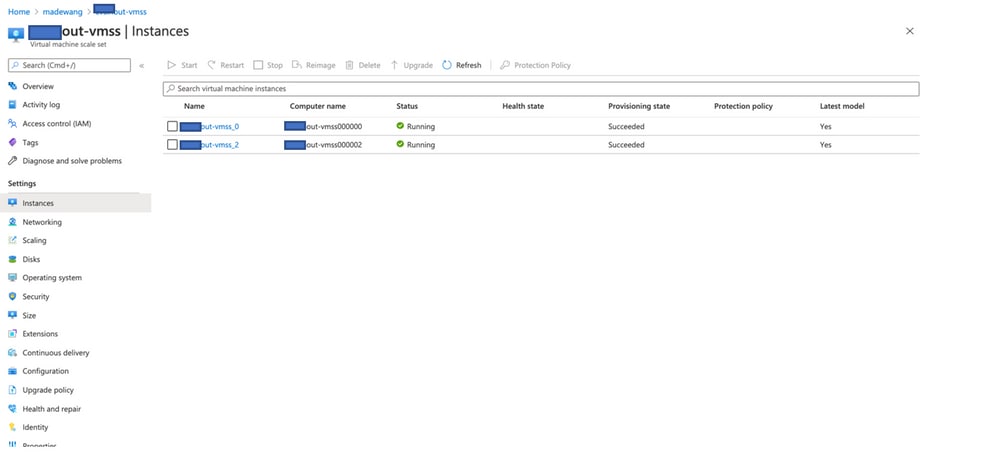

VM wordt ook gemaakt onder VMSS.

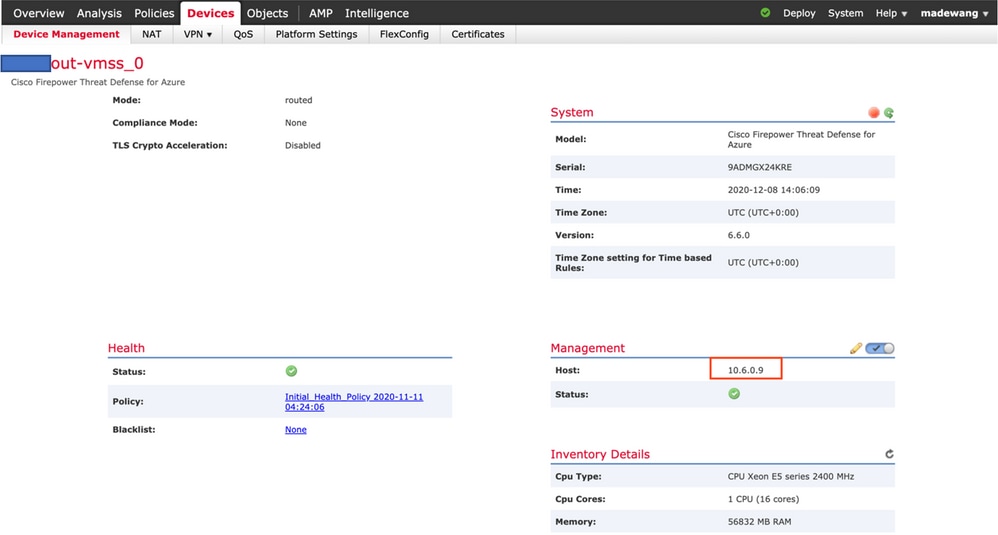

Log in bij het VCC en controleer of het VCC en de NGFW zijn verbonden via FTDv Private IP:

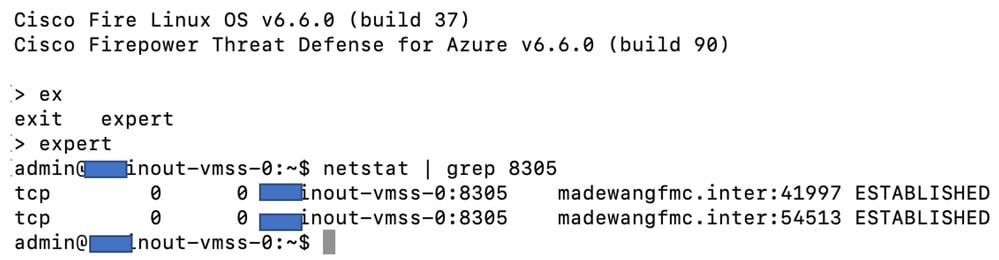

Wanneer u inlogt bij de NGFW CLI, ziet u de volgende informatie:

Daarom communiceert FMC via Azure Private VPNet Subnet met NGFW.

Problemen oplossen

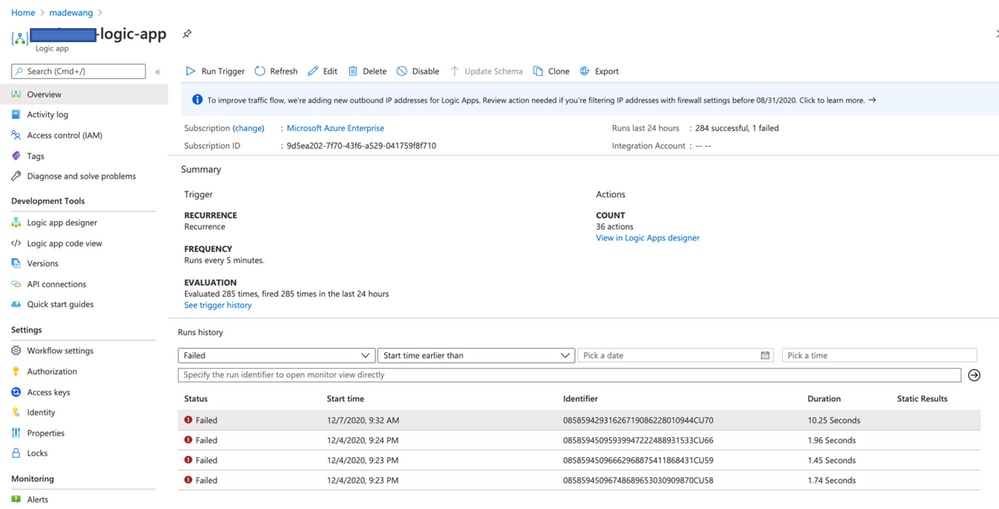

Soms is Logic App mislukt wanneer u een nieuwe NGFW opbouwt, om dergelijke omstandigheden op te lossen kunnen deze stappen worden genomen:

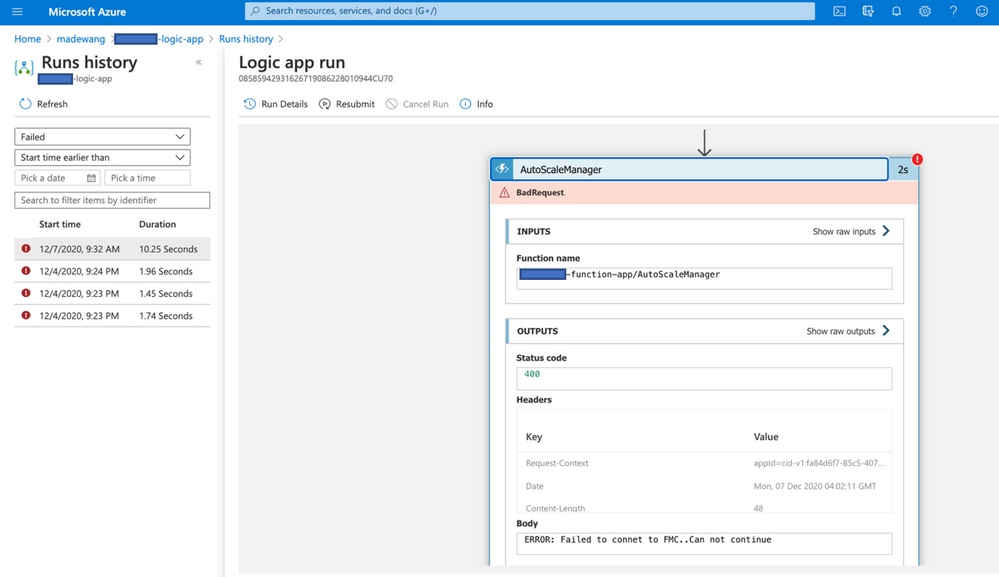

- Controleer of de Logic-app goed werkt.

- Identificeer de oorzaak van de storing. Klik op de mislukte trigger.

Probeer het storingspunt te identificeren vanuit de codestroom. Uit dit beeld blijkt duidelijk dat ASM Logic heeft gefaald, aangezien het geen verbinding met FMC kon maken. Vervolgens moet u identificeren waarom FMC niet bereikbaar was per flow binnen Azure.

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

1.0 |

15-Mar-2021 |

Eerste vrijgave |

Bijdrage van

- Madhuri DewanganCisco Professional-services

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback