Switched Port Analyzer configureren op ACI

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

Dit document beschrijft hoe u Switched Port Analyzer (SPAN) kunt configureren op Cisco Application Centric Infrastructure (ACI).

Achtergrondinformatie

Over het algemeen zijn er drie typen spanwijdten. Local SPAN, Remote SPAN (RSPAN) en Ingesloten Remote SPAN (ERSPAN). De verschillen tussen deze SPAN's zijn voornamelijk de bestemming van kopieerpakketten. Cisco ACI ondersteunt lokale SPAN en ERSPAN.

Opmerking: in dit document wordt ervan uitgegaan dat lezers in het algemeen al bekend zijn met SPAN, zoals Local SPAN en ERSPAN-verschillen.

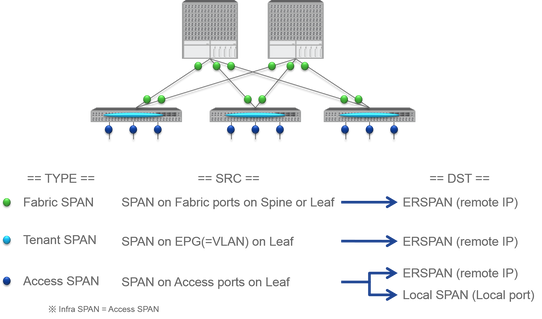

Type SPAN in Cisco ACI

Cisco ACI heeft drie typen SPANFabric SPAN, Tenant SPAN en Access SPAN. Het verschil tussen elke SPAN is de bron van kopieerpakketten.

Zoals eerder vermeld,

Fabric SPAN is om pakketten op te nemen die in- en uitgaan vaninterfaces between Leaf and Spine switches.Access SPAN is pakketten te vangen die binnen komen en vaninterfaces between Leaf switches and external devices uitgaan.Tenant SPAN is pakketten te vangen die binnen komen en vanEndPoint Group (EPG) on ACI Leaf switches uitgaan.

Deze SPAN-naam komt overeen met de locatie die op Cisco ACI GUI moet worden geconfigureerd.

- Fabric SPAN is ingesteld onder

Fabric > Fabric Policies - Access SPAN is ingesteld onder

Fabric > Access Policies - De huurder SPAN is ingesteld onder

Tenants > {each tenant}

Wat de bestemming van elke SPAN betreft, is alleenAccess SPAN geschikt voor zowel Local SPAN als ERSPAN. De andere twee SPAN (Fabric en Tenant) zijn alleen in staat tot ERSPAN.

Beperkingen en richtsnoeren

Beperkingen en richtsnoerenLees de Beperkingen en richtlijnen via de Cisco APIC-handleiding voor probleemoplossing. Het wordt genoemd in Troubleshooting Tools and Methodology > Using SPAN.

Configuratie

ConfiguratieIn deze sectie worden korte voorbeelden gegeven die betrekking hebben op de configuratie voor elk SPAN-type. Er zijn specifieke voorbeeldcases voor de manier waarop u het span-type in de latere sectie kunt selecteren.

De SPAN-configuratie wordt ook beschreven in de Cisco APIC-handleiding voor probleemoplossing: Tools en methodologie voor probleemoplossing > Gebruik van SPAN.

De UI kan anders lijken dan de huidige versies, maar de configuratiebenadering is hetzelfde.

Toegangsbereik (ERSPAN)

Toegangsbereik (ERSPAN)Monstertopologie

Monstertopologie

Configuratievoorbeeld

Configuratievoorbeeld

Waarbij:

Navigeer naar FABRIC > ACCESS POLICIES > Troubleshoot Policies > SPAN.

SPAN Source GroupsSPAN Destination Groups

SPAN Source Group dassen Destination en Sources.

Hoe:

- Maak

SPAN Source Group (SRC_GRP1). - Maak

SPAN Source (SRC1) aan onderSPAN Source Group (SRC_GRP1). - Configureer deze parameters voor

SPAN Source (SRC1).

- Richting - Bron EPG (optie)

- Bronpaden (mogelijk meerdere interfaces)

Opmerking: Raadpleeg het beeld voor informatie over elke parameter.

- Maken

SPAN Destination Group (DST_EPG). - Maken

SPAN Destination (DST). - Configureer deze parameters voor

SPAN Destination (DST)

- Bestemming EPG

-Bestemmings-IP

- IP-bron/prefix (dit kan elk IP zijn). Als de prefix wordt gebruikt, wordt knooppunt-id van het bronknooppunt gebruikt voor de niet-gedefinieerde bits. Bijvoorbeeld, prefix: 1.0.0.0/8 op knooppunt-101 => src IP 1.0.0.101)

- Andere parameters kunnen standaard worden achtergelaten

Opmerking: Raadpleeg het beeld voor informatie over elke parameter.

- Zorg ervoor dat

SPAN Destination Group de machine is verbonden met een geschiktSPAN Source Group systeem. - Zorg ervoor dat

Admin Statehet ingeschakeld is.

Opmerking: de SPAN stopt als u Uitgeschakeld selecteert op deze Admin-status. U hoeft niet alle beleidsregels te verwijderen als u deze later opnieuw gebruikt.

Zorg er ook voor dat de bestemming IP voor ERSPAN wordt aangeleerd als eindpunt onder de gespecificeerde bestemming EPG. In het eerder genoemde voorbeeld, 192.168.254.1 moet worden geleerd onder Tenant TK > Application profile SPAN_APP > EPG SPAN. Of het doel IP kan worden geconfigureerd als een statisch eindpunt onder deze EPG als het doelapparaat een stille host is.

Toegangsbereik (lokaal)

Toegangsbereik (lokaal)Monstertopologie

Monstertopologie

Configuratievoorbeeld

Configuratievoorbeeld

- Waarbij:

Fabric > ACCESS POLICIES > Troubleshoot Policies > SPAN

- SPAN Source Groups

- SPAN Destination Groups

SPAN Source Group banden Destination en Sources.

- Hoe :

- Aanmaken

SPAN Source Group (SRC_GRP1) - Maken

SPAN Source(SRC1) onderSPAN Source Group (SRC_GRP1) - Configureer deze parameters voor

SPAN Source (SRC1)

- Richting

- bron EPG (optie)

- Bronpaden (mogelijk meerdere interfaces)

※ raadpleeg de afbeelding voor meer informatie over elke parameter. - Maken

SPAN Destination Group(DST_Leaf1) - (DST) maken

- Configureer deze parameters voor

SPAN Destination (DST)

- Bestemmingsinterface en knooppunt. - Zorg ervoor dat

SPAN Destination Group de machine is verbonden met een geschiktSPAN Source Group systeem. -

Zorg ervoor dat

Admin State deze optie is ingeschakeld.

※ SPAN stopt als u Uitgeschakeld voor deze Admin-status selecteert. U hoeft niet alle beleidsregels te verwijderen als u deze later opnieuw gebruikt.

SPAN Destination De bestemmingsinterface vereist geen configuratie door Interface Policy Group. Het werkt wanneer je een kabel aansluit op de interface op ACI Leaf.

Beperkingen:

- Voor Local SPAN moeten een doelinterface en broninterfaces op hetzelfde blad worden geconfigureerd.

- De bestemmingsinterface vereist het niet om op een EPG te zijn zolang het UP is.

- Wanneer de virtuele poort-kanaals (vPC) interface als bronpoort is gespecificeerd, kan Local SPAN niet worden gebruikt

Er is echter een tijdelijke oplossing. Op een eerste-generatie blad kan een individuele fysieke poort die lid is van vPC of PC worden geconfigureerd als een SPAN-bron. Met deze Local SPAN kunt u voor verkeer op vPC-poorten gebruiken.

Deze optie is echter niet beschikbaar op een tweede-generatie blad (CSCvc11053). In plaats daarvan is ondersteuning voor SPAN op "VPC component PC" toegevoegd via CSCvc44643 in 2.1(2e), 2.2(2e) en voorwaarts. Hiermee kan elk generatieblad een poortkanaal, dat deel uitmaakt van vPC, als een SPAN-bron configureren. Hierdoor kan elk generatieblad Local SPAN gebruiken voor verkeer op vPC-poorten. - Het specificeren van de individuele poorten van een poortkanaal op tweedegeneratiebladeren zorgt ervoor dat slechts een deel van de pakketten wordt overspannen (ook te wijten aan CSCvc11053).

- PC en vPC kunnen niet worden gebruikt als de bestemmingshaven voor Local SPAN. Vanaf 4.1(1) kan de PC worden gebruikt als een bestemmingshaven voor Local SPAN.

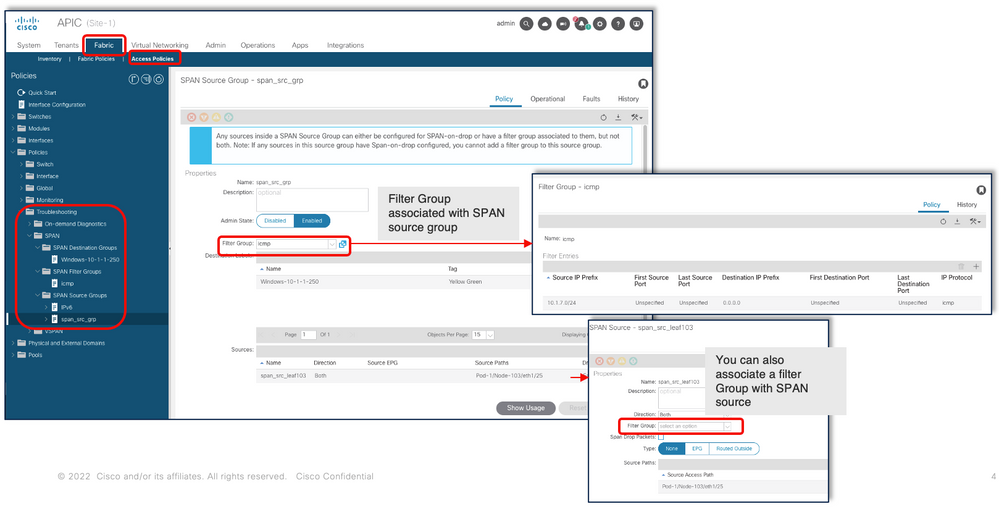

Access SPAN - met ACL-filters

Access SPAN - met ACL-filtersU kunt ACL-filters gebruiken op toegangsspankrachtbronnen. Deze eigenschap verstrekt de capaciteit om een bepaalde stroom of een stroom van verkeer in/uit een bron van de SPAN te overspannen.

Gebruikers kunnen de SPAN-acl(s) toepassen op een bron wanneer er behoefte is aan SPAN-flowspecifiek verkeer.

Het wordt niet ondersteund in Fabric SPAN en brongroepen/bronnen voor huurder-spanwijdte.

Voorzichtigheid moet worden betracht wanneer u filteringangen in een filtergroep toevoegt, aangezien het camingangen zou kunnen toevoegen voor elke bron die momenteel de filtergroep gebruikt.

Een filtergroep kan worden gekoppeld aan:

-Spanbron: de filtergroep wordt gebruikt om verkeer op ALLE interfaces te filteren die onder deze spanningsbron zijn gedefinieerd.

-Span Source Group: de filtergroep (zeg x) wordt gebruikt om verkeer te filteren op ALLE interfaces die zijn gedefinieerd onder elk van de span-bron(nen) van deze span-brongroep.

In deze configuratie snapshot wordt de filtergroep toegepast op de brongroep van het bereik.

In het geval dat een bepaalde spanbron al aan een filtergroep is gekoppeld (zeg y), wordt die filtergroep (y) in plaats daarvan gebruikt om groepen op alle interfaces onder deze specifieke spanbron te filteren

- Een filtergroep die bij een brongroep wordt toegepast, is automatisch van toepassing op alle bronnen in die brongroep.

- Een filtergroep die bij een bron wordt toegepast is alleen op die bron van toepassing.

- Een filtergroep wordt toegepast bij zowel de brongroep als een bron in die brongroep, de filtergroep die bij de bron wordt toegepast neemt belangrijkheid.

- Een filtergroep op een bron wordt toegepast wordt geschrapt, wordt de filtergroep die bij de ouder brongroep wordt toegepast automatisch toegepast.

- Een filtergroep die wordt toegepast op een brongroep wordt verwijderd, het wordt verwijderd uit alle bronnen die momenteel die erven in die brongroep.

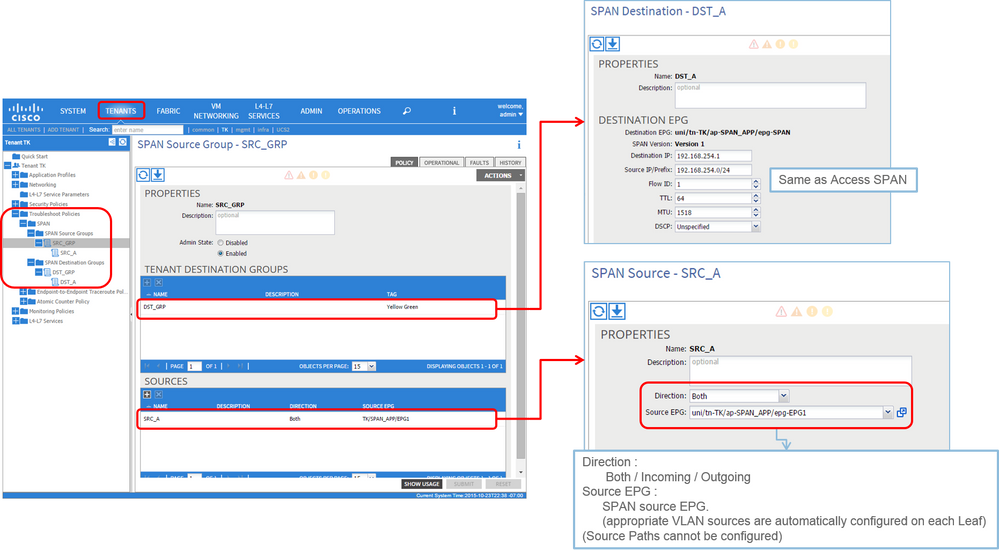

huurder SPAN (ERSPAN)

huurder SPAN (ERSPAN)Monstertopologie

Monstertopologie

Configuratievoorbeeld

Configuratievoorbeeld

- Waarbij:

Tenants > {tenant name} > Troubleshoot Policies > SPAN

- SPAN Source Groups

- SPAN Destination Groups

※ SPAN-brongroep bindt Destination en Sources.

- Hoe:

- Aanmaken

SPAN Source Group (SRC_GRP) - Aanmaken

SPAN Source (SRC_A) onderSPAN Source Group (SRC_GRP) - Configureer deze parameters voor

SPAN Source (SRC_A)

- Richting

- bron EPG

※ Raadpleeg het beeld voor informatie over elke parameter. - Aanmaken

SPAN Destination Group (DST_GRP) - Aanmaken

SPAN Destination (DST_A) - Configureer deze parameters voor

SPAN Destination(DST_A)

- Bestemming EPG

-Bestemmings-IP

- IP-bron/prefix

- Andere parameters kunnen standaard worden achtergelaten

※ Raadpleeg het beeld voor informatie over elke parameter. - Zorg ervoor dat

SPAN Destination Group het aan een geschikteSPAN Source Grouppersoon is gekoppeld. - Zorg ervoor dat

Admin State deze optie is ingeschakeld.

※ SPAN stopt als u Uitgeschakeld voor deze Admin-status selecteert. U hoeft niet alle beleidsregels te verwijderen als u deze later opnieuw gebruikt.

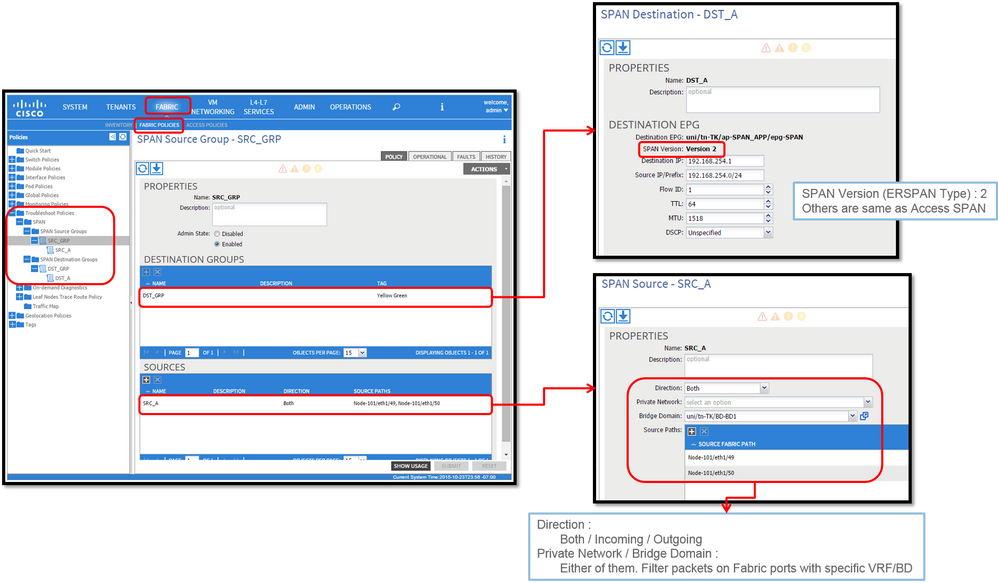

Fabric SPAN (ERSPAN)

Fabric SPAN (ERSPAN)Monstertopologie

Monstertopologie

Configuratievoorbeeld

Configuratievoorbeeld

- Waarbij:

Fabric > FABRIC POLICIES > Troubleshoot Policies > SPAN

- Fabric

- SPAN Destination Groups

※ SPAN Source Group banden Destination en Sources

- Hoe:

- Aanmaken

SPAN Source Group (SRC_GRP) - Aanmaken

SPAN Source (SRC_A) onderSPAN Source Group (SRC_GRP) - Configureer deze parameters voor

SPAN Source (SRC_A)

- Richting

- Private Network (optie)

- Bridge Domain (optie)

- Bronpaden (mogelijk meerdere interfaces)

※ raadpleeg de afbeelding voor meer informatie over elke parameter. - Aanmaken

SPAN Destination Group (DST_GRP) - Aanmaken

SPAN Destination (DST_A) - Configureer deze parameters voor

SPAN Destination (DST_A)

- Bestemming EPG

-Bestemmings-IP

- IP-bron/prefix

- Andere parameters kunnen standaard worden achtergelaten

※ raadpleeg de afbeelding voor meer informatie over elke parameter. - Zorg ervoor dat

SPAN Destination Group het aan een geschikteSPAN Source Grouppersoon is gekoppeld. - Zorg ervoor dat

Admin State het ingeschakeld is.

※ SPAN stopt als u op dezeAdmin State optie Uitgeschakeld selecteert. U hoeft niet alle beleidsregels te verwijderen als u deze later opnieuw gebruikt.

Hoewel het wordt beschreven in een latere sectie "ERSPAN Versie (type)", kunt u vertellen ERSPAN versie II wordt gebruikt voor Fabric SPAN en versie I wordt gebruikt voor huurder en toegang SPAN.

GUI-verificatie

GUI-verificatie

- Verificatie van het configuratiebeleid van de SPAN

Fabric > ACCESS POLICIES > Troubleshoot Policies > SPAN > SPAN Source Groups > Operational tabFabric > FABRIC POLICIES > Troubleshoot Policies > SPAN > SPAN Source Groups > Operational tabTenants > {tenant name} > Troubleshoot Policies > SPAN > SPAN Source Groups > Operational tab

Zorgt u ervoor dat de operationele staat is opgeheven.

- Verificatie van SPAN-sessie op het knooppunt zelf

- Dubbelklik op elke sessie van

SPAN Configuration PolicyofFabric > INVENTORY > Node > Span Sessions > { SPAN session name }

Zorgt u ervoor dat de operationele staat is opgeheven.

Naamgevingsconventie voor SPAN-sessies:

- Fabric SPAN: stof_xxxx

- Access SPAN: infra_xxxx

- huurder SPAN: tn_xxxx

Selecteer het ACI-SPAN-type

Selecteer het ACI-SPAN-type

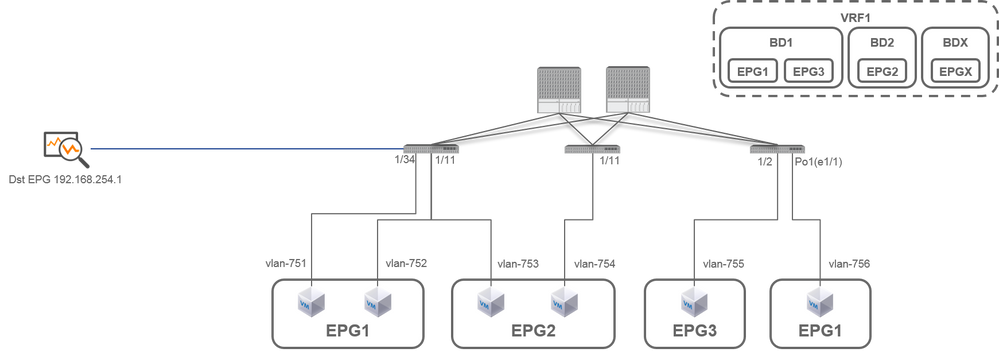

In deze sectie worden gedetailleerde scenario's beschreven voor elk ACI SPAN-type (Access, Tenant, Fabric). De basistopologie voor elk scenario wordt in de vorige sectie vermeld.

Als u deze scenario's begrijpt, kunt u het juiste ACI SPAN-type voor uw vereiste selecteren, zoals pakketten op alleen specifieke interfaces moeten worden opgenomen of alle pakketten op een specifieke EPG, ongeacht interfaces, moeten worden opgenomen, en meer.

In Cisco ACI wordt SPAN geconfigureerd met de source group en de destination group. De brongroep bevat meerdere bronfactoren zoals interfaces of EPG. De doelgroep bevat doelinformatie zoals de doelinterface voor lokaal LAN of IP-bestemming voor ESPAN.

Nadat pakketten zijn opgenomen, raadpleegt u de sectie "Hoe SPAN-gegevens lezen" om opgenomen pakketten te decoderen.

Opmerking: focus in elke topologie op VM's die met een groen licht zijn gemarkeerd. Bij elk scenario moeten pakketten van deze gemarkeerde VM's worden opgenomen.

Toegangsbereik (ERSPAN)

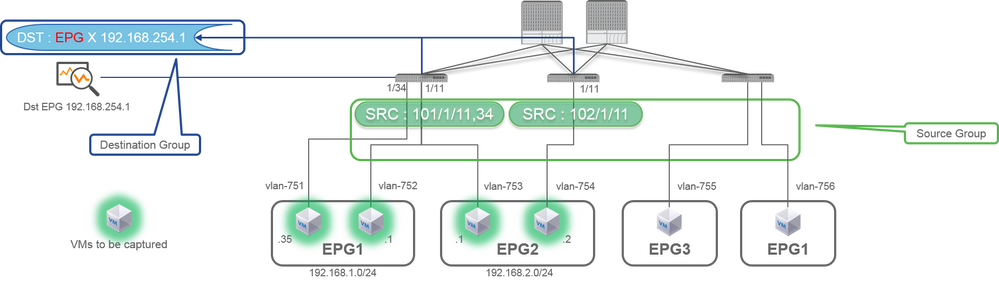

Toegangsbereik (ERSPAN)Situatie 1. SRC "Leaf1 e1/11 e1/34 en Leaf2 e1/11" | DST "192.168.254.1"

Situatie 1. SRC "Leaf1 e1/11 e1/34 en Leaf2 e1/11" | DST "192.168.254.1"

Source Group- Blad1 e1/11

- Blad1 e1/34

- Blad2 e1/11

Destination Group- 192.168.254.1 op EPG X

Access SPAN kan meerdere interfaces specificeren voor één SPAN-sessie. Het kan alle pakketten vangen die in of uit gespecificeerde interfaces ongeacht hun EPG komen.

Wanneer meerdere interfaces zijn opgegeven als brongroep van meerdere bladgroepen, moet de doelgroep ERSPAN zijn en niet Local SPAN (Lokale switch).

In dit voorbeeld worden pakketten van alle VM's op EPG1 en EPG2 gekopieerd.

CLI-controlepunt

- Controleer of de status "omhoog (actief)" is

- "

destination-ip" is IP-bestemming voor ERSPAN - "

origin-ip" is IP-broncode voor ERSPAN

Situatie 2. SRC "Leaf1 e1/11 & Leaf2 e1/11" | DST "192.168.254.1"

Situatie 2. SRC "Leaf1 e1/11 & Leaf2 e1/11" | DST "192.168.254.1"

- Brongroep

- Blad1 e1/11

- Blad2 e1/11

- Bestemmingsgroep

- 192.168.254.1 op EPG X

In dit voorbeeld wordt Leaf1 e1/34 verwijderd uit de SPAN-brongroep die bij vorige Case1 is geconfigureerd.

Het belangrijkste punt in dit voorbeeld is dat Access SPAN broninterfaces kan specificeren ongeacht EPG.

CLI-controlepunt

- de broninterface op Leaf1 wordt veranderd in "Eth1/11" van "Eth1/11 Eth1/34"

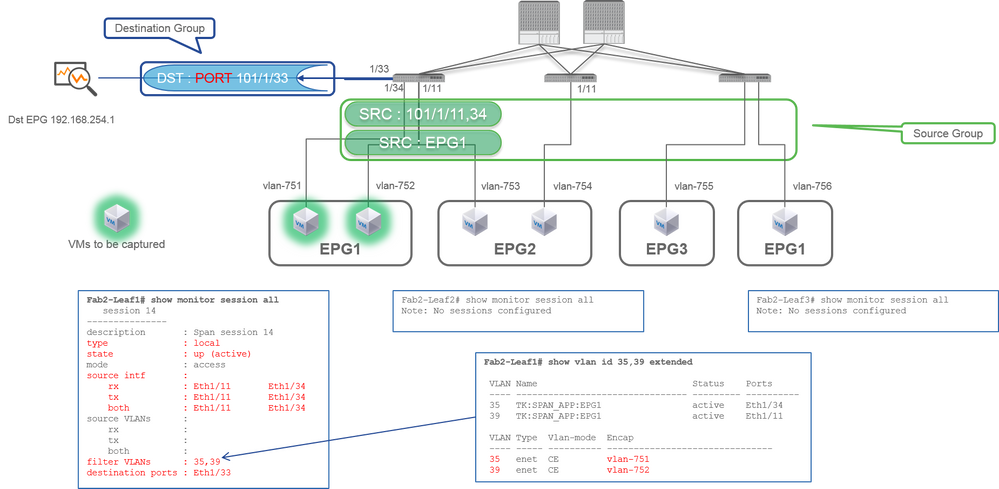

Situatie 3. SRC "Leaf1 e1/11 & Leaf2 e1/11 & EPG1 filter" | DST "192.168.254.1"

Situatie 3. SRC "Leaf1 e1/11 & Leaf2 e1/11 & EPG1 filter" | DST "192.168.254.1"

- Brongroep

- Blad1 e1/11

- Blad2 e1/11

- Filter EPG1

- Bestemmingsgroep

- 192.168.254.1 op EPG X

Dit voorbeeld toont aan dat Access SPAN ook een specifieke EPG op de bronpoorten kan instellen. Dit is handig wanneer meerdere EPG's op één interface stromen en het is vereist om alleen verkeer voor EPG1 op deze interface op te nemen.

Aangezien EPG1 niet op Leaf2 wordt ingezet, mislukt SPAN voor Leaf2 met fouten F1553 en F1561. SPAN op Leaf1 werkt echter nog steeds.

Ook worden er automatisch twee VLAN-filters toegevoegd voor de SPAN-sessie op Leaf1 omdat EPG1 twee VLAN’s (VLAN-751.752) op Leaf1 gebruikt.

Houd er rekening mee dat de VLAN-id op CLI (35, 39) het interne VLAN is dat zogenoemd PI-VLAN (Platform Independent VLAN) is en niet de eigenlijke ID op de bedrading is. Zoals in het beeld wordt getoond, toont de uitgebreide opdracht VLAN-VLAN de toewijzing van de eigenlijke VLAN-id en IP-VLAN.

Deze SPAN-sessie stelt ons in staat alleen pakketten voor EPG1 (VLAN-752) op Leaf1 e1/11 op te nemen, ook al stroomt EPG2 (VLAN-753) op dezelfde interface.

CLI-controlepunt

- Filter VLAN’s worden toegevoegd volgens de EPG’s die voor het filter worden gebruikt.

- Als er geen overeenkomstige EPG's op blad zijn, mislukt de SPAN-sessie op dat blad.

Situatie 4. SRC "Leaf1-Leaf2 vPC" | DST "192.168.254.1"

Situatie 4. SRC "Leaf1-Leaf2 vPC" | DST "192.168.254.1"

- Brongroep

- Blad1 - 2e1/11

- Bestemmingsgroep

- 192.168.254.1 op EPG X

Wanneer de vPC-interface als bron is geconfigureerd, moet een bestemming externe IP (ERSPAN) zijn en niet de interface (Local SPAN)

Toegangsbereik (lokaal bereik)

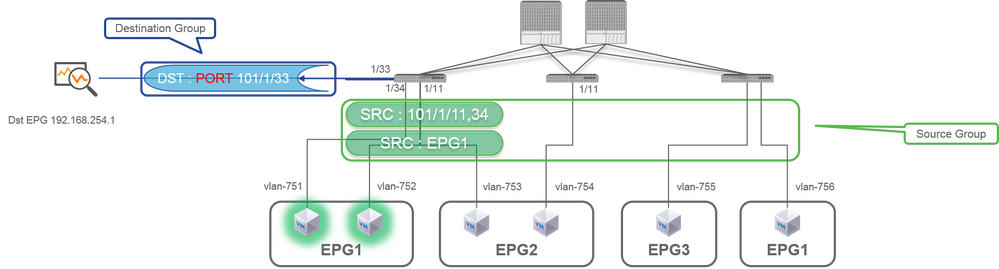

Toegangsbereik (lokaal bereik)Situatie 1. SRC "Leaf1 e1/11 e1/34" | DST "Leaf1 e1/33"

Situatie 1. SRC "Leaf1 e1/11 e1/34" | DST "Leaf1 e1/33"

- Brongroep

- Blad1 e1/11

- Blad1 e1/34

- Bestemmingsgroep

- Blad1 e1/33

Access SPAN kan ook gebruik maken van Local SPAN (dat is een specifieke interface als bestemming)

In dit geval moeten de broninterfaces zich echter op hetzelfde blad bevinden als de doelinterface.

Situatie 2. SRC "Leaf1 e1/11 e1/34 & EPG1 filter | DST " Leaf1 e1/33"

Situatie 2. SRC "Leaf1 e1/11 e1/34 & EPG1 filter | DST " Leaf1 e1/33"

- Brongroep

- Blad1 e1/11

- Blad1 e1/34

- EPG1-filter

- Bestemmingsgroep

- Blad1 e1/33

Access SPAN met Local SPAN kan ook EPG Filter en ERSPAN gebruiken.

Situatie 3. SRC "Leaf1 e1/11 & Leaf2 e/11" | Dst "Leaf1 e1/33" (slecht geval)

Situatie 3. SRC "Leaf1 e1/11 & Leaf2 e/11" | Dst "Leaf1 e1/33" (slecht geval)

- Brongroep

- Blad1 e1/11

- Blad2 e1/11

- Bestemmingsgroep

- Blad1 e1/33

Situatie 4. SRC "Leaf1 e1/11 & EPG3 filter" | Dst "Leaf1 e1/33" (slecht geval)

Situatie 4. SRC "Leaf1 e1/11 & EPG3 filter" | Dst "Leaf1 e1/33" (slecht geval)

- Brongroep

- Blad1 e1/11

- EPG3-filter

- Bestemmingsgroep

- Blad1 e1/33

Het is vergelijkbaar met zaak 3 over Access SPAN (ERSPAN), maar in dit voorbeeld mislukt de enige SPAN-sessie op Leaf1 omdat EPG3 niet bestaat op Leaf1. SPAN werkt dus helemaal niet.

Geval 5: SRC "EPG1 filter" | Dst "Leaf1 e1/33" (slecht geval)

Geval 5: SRC "EPG1 filter" | Dst "Leaf1 e1/33" (slecht geval)

- Brongroep

- EPG1-filter

- Bestemmingsgroep

- Blad1 e1/33

EPG-filter op Access SPAN werkt alleen wanneer bronpoorten zijn geconfigureerd. Als EPG de enige te specificeren bron is, moet de spanwijdte van de huurder in plaats van de spanwijdte van de Toegang worden gebruikt.

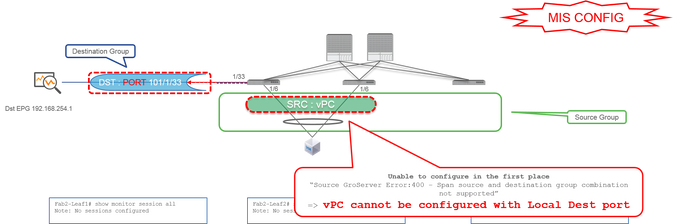

Situatie 6. SRC "Leaf1 - Leaf2 vPC" | Dst "Leaf1 e1/33" (slecht geval)

Situatie 6. SRC "Leaf1 - Leaf2 vPC" | Dst "Leaf1 e1/33" (slecht geval)

- Brongroep

- Leaf1-2 vPC

- Bestemmingsgroep

- Blad1 e1/33

Een vPC-interface kan niet worden geconfigureerd als een bron met Local SPAN. Gebruik ERSPAN. Raadpleeg case4 voor Access SPAN (ERSPAN).

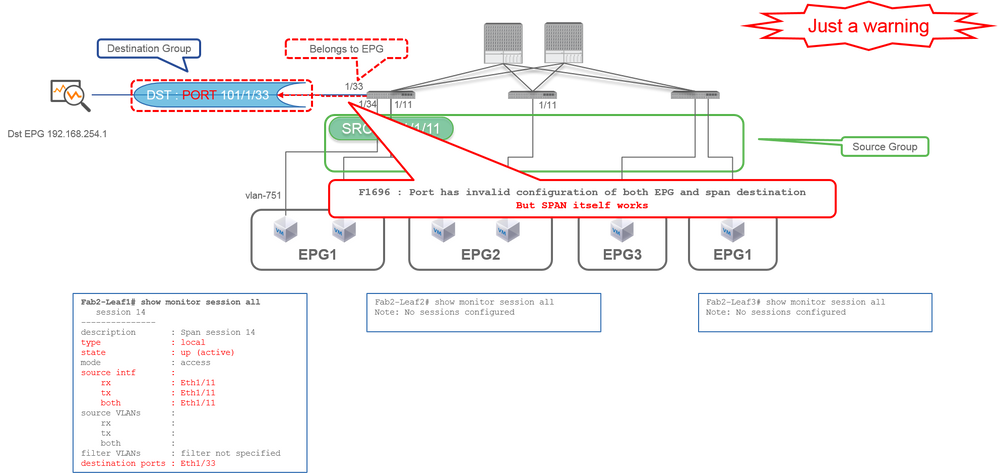

Situatie 7. SRC "Leaf1 e1/11 | Dst "Leaf1 e1/33 & e1/33 behoort tot EPG" (werkt met fout)

Situatie 7. SRC "Leaf1 e1/11 | Dst "Leaf1 e1/33 & e1/33 behoort tot EPG" (werkt met fout)

Als een bestemming I/F voor SPAN reeds tot EPG behoort, wordt een fout "F1696: Port heeft een ongeldige configuratie van zowel EPG als span-bestemming" verhoogd onder de fysieke I/F.

Maar zelfs met deze fout werkt SPAN zonder problemen. Deze fout is slechts een waarschuwing voor extra verkeer veroorzaakt door SPAN aangezien het normale EPG verkeer van klanten op de zelfde I/F kan beïnvloeden.

huurder SPAN (ERSPAN)

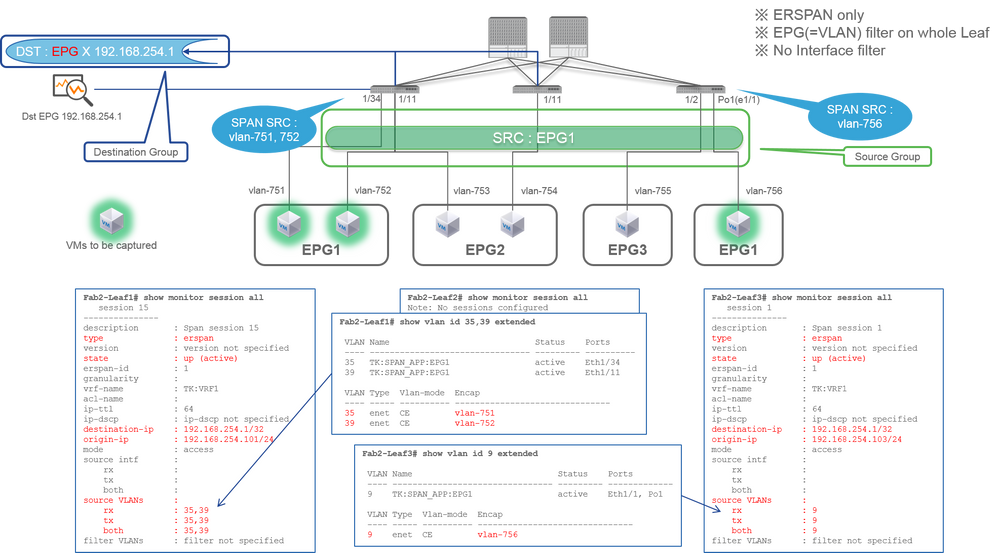

huurder SPAN (ERSPAN)Situatie 1. SRC "EPG1" | DST "192.168.254.1"

Situatie 1. SRC "EPG1" | DST "192.168.254.1"

- Brongroep

- EPG1 (geen filter)

- Bestemmingsgroep

- 192.168.254.1 op EPG X

De huurder SPAN gebruikt EPG zelf als bron terwijl de Toegang SPAN gebruik EPG enkel voor een filter.

Het belangrijkste punt van de huurder SPAN is dat u niet elke individuele haven moet specificeren en ACI ontdekt automatisch aangewezen VLANs op elke switch van het Blad. Dus dit zou handig zijn als alle pakketten voor specifieke EPG moeten worden bewaakt en EndPoints voor die EPG behoren tot meerdere interfaces over bladwijzers switches.

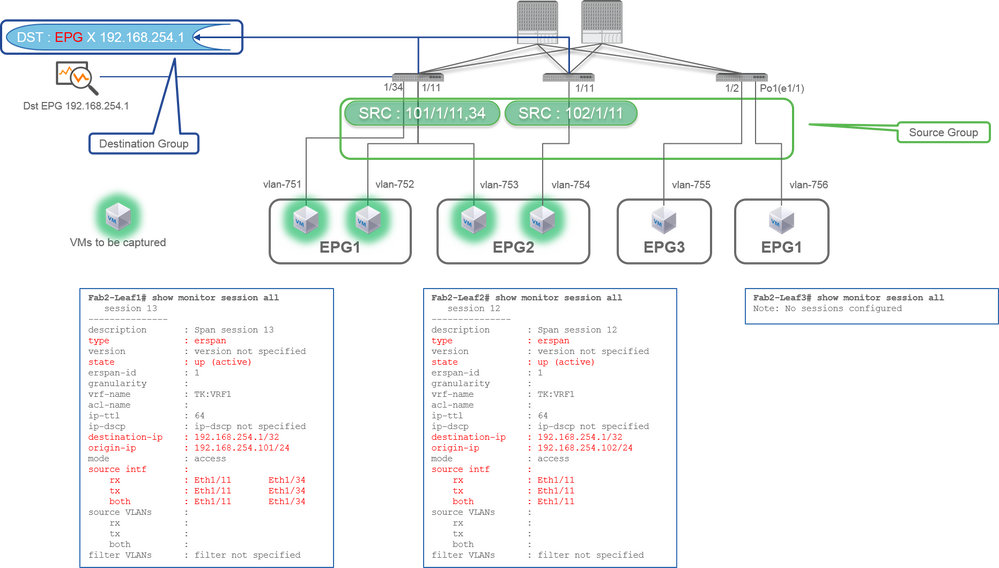

Fabric SPAN (ERSPAN)

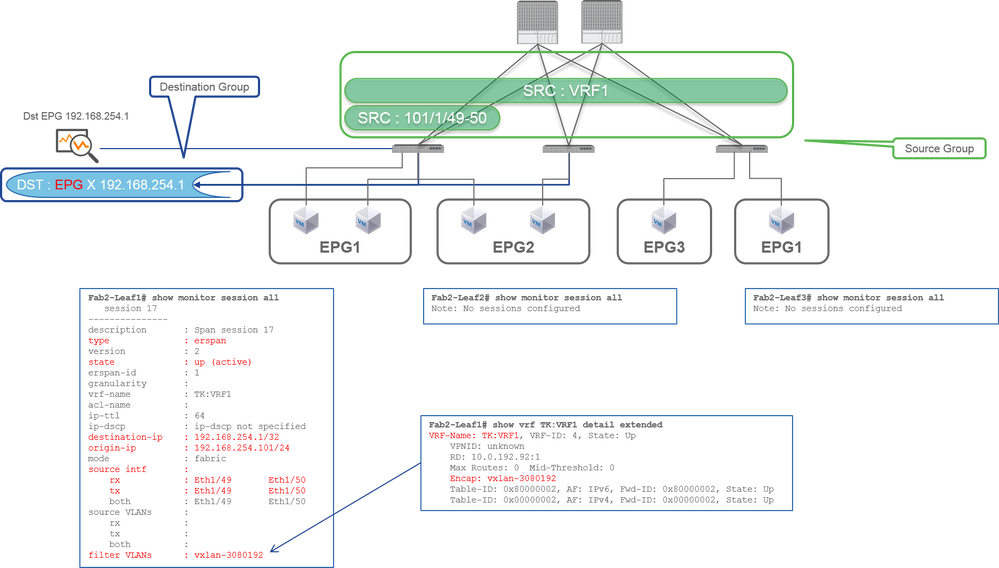

Fabric SPAN (ERSPAN)Situatie 1. SRC "Leaf1 e1/49-50" | DST "192.168.254.1"

Situatie 1. SRC "Leaf1 e1/49-50" | DST "192.168.254.1"

- Brongroep

- Blad1 e1/49-50

- Bestemmingsgroep

- 192.168.254.1 op EPG X

Fabric SPAN specificeert fabric-poorten als een bron waar fabric-poorten interfaces zijn tussen blad- en wervelkolom-switches.

Deze SPAN is handig wanneer het nodig is om pakketten tussen blad- en ruggegraat-switches te kopiëren. Packets tussen Leaf en Spine switches zijn echter ingekapseld met VxLAN header. Het is dus een beetje een truc om het te lezen. Raadpleeg "Hoe SPAN-gegevens lezen".

Opmerking: iVxLAN-header is een verbeterde VxLAN-header alleen voor intern gebruik van ACI Fabric.

Situatie 2. SRC "Leaf1 e1/49-50 & VRF filter" | DST "192.168.254.1"

Situatie 2. SRC "Leaf1 e1/49-50 & VRF filter" | DST "192.168.254.1"

- Brongroep

- Blad1 e1/49-50

- VRF-filter

- Bestemmingsgroep

- 192.168.254.1 op EPG X

Fabric SPAN kan zowel filters als Access SPAN gebruiken. Maar het filtertype is anders. Fabric SPAN gebruikt Virtual Routing and Forwarding (VRF) of BD als filter.

In Cisco ACI worden, zoals eerder beschreven, pakketten die via Fabric-poorten worden verzonden, ingesloten met een VLAN-header. Deze VVXLAN-header heeft VRF- of BD-informatie als Virtual Network Identifier (VNID). Wanneer pakketten worden doorgestuurd als Layer 2 (L2), staat ViX LAN VLAN voor BD. Wanneer pakketten worden doorgestuurd als Layer 3 (L3), staat VxLAN VPN voor VRF.

Dus wanneer het nodig is om routed verkeer op Fabric-poorten op te nemen, gebruik VRF als filter.

Situatie 3. SRC "Leaf1 e1/49-50 & BD filter" | DST "192.168.254.1"

Situatie 3. SRC "Leaf1 e1/49-50 & BD filter" | DST "192.168.254.1"

- Brongroep

- Blad1 e1/49-50

- BD-filter

- Bestemmingsgroep

- 192.168.254.1 op EPG X

Zoals beschreven in vorige case 2 kan Fabric SPAN BD als filter gebruiken.

Wanneer het nodig is om overbrugd verkeer op Fabric-poorten op te nemen, gebruikt u BD als filter.

Opmerking: slechts één filter van BD of VRF kan tegelijkertijd worden geconfigureerd.

Wat hebt u nodig op het SPAN-doelapparaat?

Wat hebt u nodig op het SPAN-doelapparaat?Start gewoon een pakketopnametoepassing zoals tcpdump, wireshark op de applicatie. Het is niet nodig om de ERSPAN-doelsessie of iets anders te configureren.

Voor ERSPAN

Voor ERSPANZorg ervoor dat u een opnamegereedschap op de interface met de bestemming IP voor ERSPAN uitvoert omdat SPAN-pakketten naar de bestemming IP worden doorgestuurd.

Het ontvangen pakket is ingesloten met een GRE-header. Raadpleeg de sectie "Hoe ERSPAN-gegevens te lezen" over hoe de ERSPAN GRE-header te decoderen.

Voor lokale overspanning

Voor lokale overspanningZorg ervoor dat u een opnamegereedschap uitvoert op de interface die is verbonden met de interface SPAN-bestemming op ACI-blad.

In deze interface worden ruwe pakketten ontvangen. Het is niet nodig om met de ERSPAN-header om te gaan.

Hoe ERSPAN-gegevens te lezen

Hoe ERSPAN-gegevens te lezenERSPAN versie (type)

ERSPAN versie (type)ERSPAN kapselt gekopieerde pakketten in om ze door te sturen naar de externe bestemming. GRE wordt gebruikt voor deze inkapseling. Het protocoltype voor ERSPAN op de GRE-header is 0x88be.

In het document Internet Engineering Task Force (IETF) wordt de ERSPAN-versie beschreven als type in plaats van versie.

Er zijn drie soorten ERSPAN. I, II en III. Het type ERSPAN wordt in dit RFC-concept vermeld. Ook kan deze GRE RFC1701 nuttig zijn om elk ERSPAN-type ook te begrijpen.

Hier is de pakketindeling van elk type:

ERSPAN Type I (gebruikt door Broadcom Trident 2)

ERSPAN Type I (gebruikt door Broadcom Trident 2)

Type I gebruikt niet het sequentieveld op de GRE-header. Het maakt zelfs geen gebruik van de ERSPAN-header die de GRE-header moet opvolgen als het ERSPAN type II en III was. Broadcom Trident 2 ondersteunt alleen dit ERSPAN type I.

ERSPAN Type II of III

ERSPAN Type II of III

Indien het sequentieveld door de S-bit wordt geactiveerd, moet dit ERSPAN-type II of III zijn. Het versieveld op de ERSPAN-header identificeert het ERSPAN-type. In ACI wordt type III vanaf 03/20/2016 niet ondersteund.

Als een SPAN-brongroep voor Access of Tenant SPAN bronnen heeft op zowel 1st-gen als 2nd-gen knooppunten, ontvangt de ERSPAN-bestemming zowel ERSPAN Type I als II pakketten van elke generatie knooppunten. Wireshark kan echter slechts een van de ERSPAN-typen tegelijk decoderen. Standaard wordt alleen ERSPAN Type II gedecodeerd. Als u de decodering van ERSPAN Type I inschakelt, zal Wireshark geen ERSPAN Type II decoderen. Zie de latere sectie over hoe te ontcijferen ERSPAN Type I op Wireshark.

Om dit type probleem te voorkomen, kunt u het ERSPAN-type configureren op een doelgroep voor de SPAN.

- SPAN-versie (versie 1 of versie 2): verwijst naar ERSPAN-type I of II

- Span-versie instellen (aangevinkt of niet aangevinkt): dit bepaalt of de SPAN-sessie moet mislukken als het geconfigureerde ERSPAN-type niet wordt ondersteund op de hardware van het bronknooppunt.

Standaard is SPAN-versie versie 2 en is SPAN-versie afdwingen niet ingeschakeld. Dit betekent dat als het bronknooppunt 2e gen of later is en ERSPAN Type II ondersteunt, het ERSPAN met Type II genereert. Als het bronknooppunt 1e gen is dat geen ondersteuning biedt voor ERSPAN Type II (behalve Fabric SPAN), valt het terug naar Type I omdat de Enforce SPAN-versie niet is gecontroleerd. Hierdoor ontvangt de bestemming ERSPAN een gemengd type ERSPAN.

Deze tabel verklaart elke combinatie voor Access en huurder SPAN.

| SPAN-versie |

SPAN-versie afdwingen |

1e gen-bronknooppunt |

2e gen-bronknooppunt |

| Versie 2 |

ongecontroleerd |

Gebruikt type I |

Gebruikt type II |

| Versie 2 |

Gecontroleerd |

Fouten |

Gebruikt type II |

| Versie 1 |

ongecontroleerd |

Gebruikt type I |

Gebruikt type I |

| Versie 1 |

Gecontroleerd |

Gebruikt type I |

Gebruikt type I |

ERSPAN-gegevensvoorbeeld

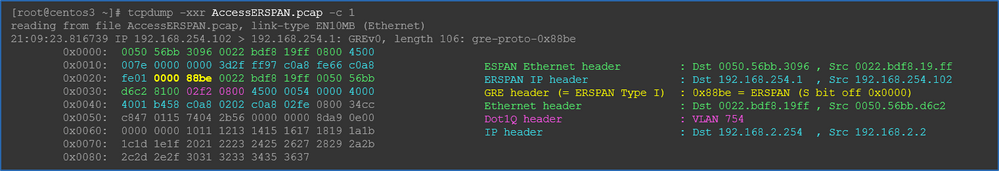

ERSPAN-gegevensvoorbeeldTenant SPAN/Access SPAN (ERSPAN)

Tenant SPAN/Access SPAN (ERSPAN)

Pakketten moeten worden gedecodeerd omdat ze worden ingekapseld door ERSPAN Type I. Dit kan met Wireshark. Zie de paragraaf "Hoe wordt ERSPAN Type 1 gedecodeerd?".

Details van opgenomen pakket (ERSPAN Type I)

Details van opgenomen pakket (ERSPAN Type I)

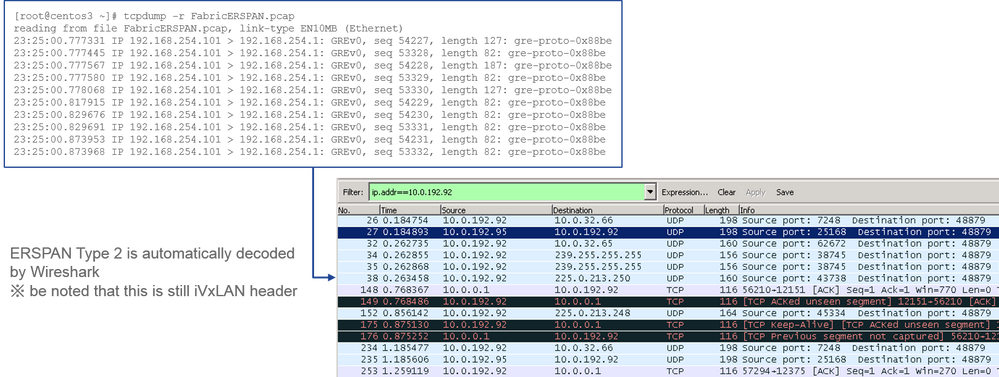

Fabric SPAN (ERSPAN)

Fabric SPAN (ERSPAN)

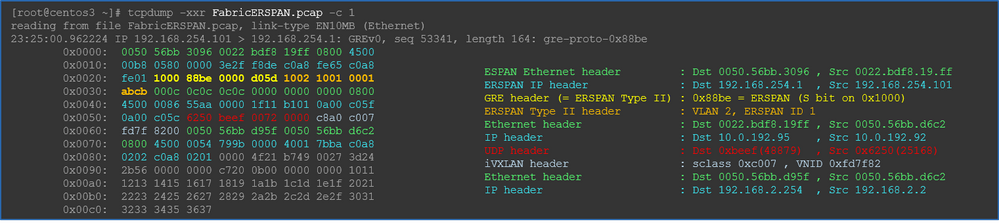

Wireshark decodeert automatisch ERSPAN Type II. Het wordt echter nog steeds ingekapseld door de VLAN-header.

Standaard begrijpt Wireshark de VxLAN-header niet omdat het een ACI interne header is. Raadpleeg "Hoe kan ik VxLAN-header decoderen".

Details van het opgenomen pakket (ERSPAN Type II)

Details van het opgenomen pakket (ERSPAN Type II)

Hoe te ontcijferen ERSPAN Type I

Hoe te ontcijferen ERSPAN Type IOptie 1. Navigeer naar Edit > Preference > Protocols > ERSPAN en controleer Force om het nep ERSPAN frame te decoderen.

- Wireshark (GUI)

- Tshark (CLI-versie van Wireshark):

user1@linux# tshark -f 'proto GRE' -nV -i eth0 -o erspan.fake_erspan:true

Opmerking: Zorg ervoor dat u deze optie uitschakelt als u ERSPAN type II of III leest.

Optie 2. Naar navigeren Decode As > Network > ICMP (if it’s ICMP).

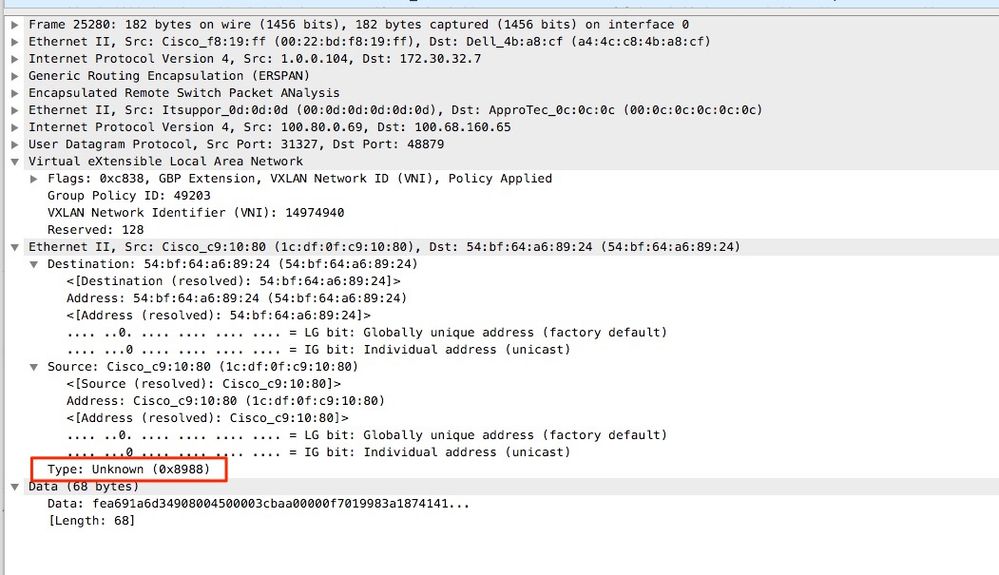

Hoe u de VoXLAN-header decodeert

De header van VxLAN gebruikt bestemmingspoorten 48879. U kunt dus zowel VxLAN-header als VxLAN decoderen als u UDP-bestemmingspoorten 48879 configureren als VxLAN op Wireshark.

- Zorg ervoor dat u eerst VxLAN-ingekapselde pakketten selecteert.

- Navigeer naar

Analyze > Decode As > Transport > UDP destination (48879) > VxLAN. - En dan

Apply.

Opmerking: er zijn communicatiepakketten tussen APIC's op Fabric-poorten. Die pakketten worden niet ingekapseld door VxxLAN header.

Wanneer u een erspan-opname neemt op een gebruikersnetwerk dat Precisie Tijdprotocol (PTP) uitvoert, wordt soms gezien dat Wireshark de gegevens niet interpreteert vanwege een onbekend ethertype binnen de GRE-encap (0x8988). 0x8988 is het ethertype voor de tijdtag die in dataplane-pakketten wordt ingevoegd wanneer PTP is ingeschakeld. Decodeer het ethertype 0x8988 als "Cisco-tag" om de details van het pakket weer te geven.

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

2.0 |

06-Aug-2024 |

Hernoemd om Call-to-Action-woord op te nemen

Verwijderd 'volg'

Bijgewerkte MDF-tag |

1.0 |

01-Feb-2023 |

Eerste vrijgave |

Bijgedragen door Cisco-engineers

- Takuya KishidaTechnisch Marketing Engineer

- Rajesh GattiCisco Technical Leader

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback