Beste praktijken voor Catalyst 4500/4000, 5500/5000 en 6500/6000 Series Switches die CatOS-configuratie en -beheer uitvoeren

Inhoud

Inleiding

Dit document behandelt de implementatie van de reeks switches van Cisco Catalyst in uw netwerk, in het bijzonder de Catalyst 4500/4000, 5500/5000 en 6500/6000 platforms. Configuraties en opdrachten worden besproken onder de veronderstelling dat u Catalyst OS (CatOS) Algemene implementatiesoftware 6.4(3) of hoger gebruikt. Hoewel een aantal ontwerpoverwegingen worden gepresenteerd, wordt in dit document niet ingegaan op het algehele ontwerp van de campus.

Voorwaarden

Vereisten

Dit document vertrouwt op de Catalyst 6500 Series Opdrachtreferentie, 7.6.

Hoewel in het document verwijzingen naar online openbaar materiaal voor verdere lezing zijn opgenomen, zijn dit andere fundamentele en educatieve verwijzingen:

-

Cisco ISP— Essentiële IOS functies die elke ISP moet overwegen.

-

Cisco-richtsnoeren voor netwerkbewaking en correlatie van gebeurtenissen

-

Cisco VEILIG: Een security blauwdruk voor ondernemingsnetwerken

Gebruikte componenten

Dit document is niet beperkt tot specifieke software- en hardware-versies.

Conventies

Achtergrondinformatie

Deze oplossingen vertegenwoordigen jaren ervaring van Cisco ingenieurs die met veel van onze grootste klanten en complexe netwerken werken. Daarom wordt in dit document de nadruk gelegd op configuraties in de echte wereld die netwerken met succes maken. Dit document biedt de volgende oplossingen:

-

Oplossingen die statistisch de breedste blootstelling in het veld hebben, en dus het laagste risico.

-

Oplossingen die eenvoudig zijn, die enige flexibiliteit voor deterministische resultaten verhandelen.

-

Oplossingen die eenvoudig te beheren en te configureren zijn door teams van netwerkbewerkingen.

-

Oplossingen die een hoge beschikbaarheid en hoge stabiliteit bevorderen.

Dit document bestaat uit de volgende vier delen:

-

Basic Configuration: functies die worden gebruikt door een meerderheid van netwerken zoals Spanning Tree Protocol (STP) en trunking.

-

Management Configuration: ontwerpoverwegingen in combinatie met systeem- en eventbewaking met behulp van Simple Network Management Protocol (SNMP), Remote Monitoring (RMON), Syscène, Cisco Discovery Protocol (CDP) en Network Time Protocol (NTP).

-

Security Configuration: wachtwoorden, poortbeveiliging, fysieke beveiliging en verificatie met behulp van TACACS+.

-

Configuratiescherm — samenvatting van de voorgestelde configuratiesjablonen.

Basisconfiguratie

De eigenschappen die met het merendeel van de Catalyst netwerken worden uitgevoerd worden in deze sectie besproken.

Catalyst-besturingsplane-protocollen

In dit hoofdstuk worden protocollen geïntroduceerd die tussen switches worden uitgevoerd bij normaal gebruik. Een basisbegrip van deze protocollen is nuttig voor de aanpak van elk onderdeel.

supervisor traffic

De meeste eigenschappen die in een netwerk van Catalyst worden toegelaten vereisen twee of meer switches om samen te werken, dus moet er een gecontroleerde uitwisseling van de keeplevingsberichten, configuratieparameters, en beheerveranderingen zijn. Of deze protocollen eigen zijn van Cisco, zoals CDP, of op standaarden gebaseerd, zoals IEEE 802.1d (STP), hebben allen bepaalde elementen gemeenschappelijk wanneer geïmplementeerd op de Catalyst serie.

In het basisframe door-sturen komen de gebruikersgegevensframes uit eindsystemen en worden hun bronadres en doeladres niet gewijzigd in Layer 2 (L2) switched domeinen. Content Adresseerbare Memory (CAM) lookup-tafels op elke switch Supervisor Engine zijn bevolkt door een bronadresleerproces en geven aan welke uitgang elk ontvangen frame moet doorsturen. Als het proces van het adresleren onvolledig is (de bestemming is onbekend of het kader is bestemd voor een uitzending of multicast adres) wordt het doorgestuurd (overstroomd) uit alle havens in dat VLAN.

De switch moet ook herkennen welke frames door het systeem moeten worden geschakeld en die op de switch CPU zelf moeten worden gericht (ook bekend als Network Management Processor [NMP]).

Het Catalyst-besturingsplane wordt gemaakt met behulp van speciale items in de CAM-tabel die systeemitems worden genoemd, om op een interne switch poort verkeer naar het NMP te ontvangen en te sturen. Dus door protocollen met bekende MAC-adressen van de bestemming te gebruiken, kan het besturingsplane-verkeer worden gescheiden van het gegevensverkeer. Laat de opdracht CAM-systeem op een switch zien om dit te bevestigen, zoals wordt getoond:

>show cam system * = Static Entry. + = Permanent Entry. # = System Entry. R = Router Entry. X = Port Security Entry VLAN Dest MAC/Route Des [CoS] Destination Ports or VCs / [Protocol Type] ---- ------------------ ----- ------------------------------------------- 1 00-d0-ff-88-cb-ff # 1/3 !--- NMP internal port. 1 01-00-0c-cc-cc-cc # 1/3 !--- CDP and so on. 1 01-00-0c-cc-cc-cd # 1/3 !--- Cisco STP. 1 01-80-c2-00-00-00 # 1/3 !--- IEEE STP. 1 01-80-c2-00-00-01 # 1/3 !--- IEEE flow control. 1 00-03-6b-51-e1-82 R# 15/1 !--- Multilayer Switch Feature Card (MSFC) router. ...

Cisco heeft een gereserveerde reeks Ethernet MAC- en protocoladressen, zoals getoond. Elk document wordt later in dit document behandeld. In deze tabel wordt echter een samenvatting gegeven voor het gemak.

| Functie | SNAP HDLC-protocoltype | Destination Multicast MAC |

|---|---|---|

| Port Aggregation Protocol (PAgP) | 0x0104 | 01-00-0c-cc-cc-cc |

| Spanning Tree PVSTP+ | 0x010b | 01-00-0c-cc-cc-cd |

| VLAN-brug | 0x010c | 01-00-0c-cd-cd-ce |

| Unidirectional Link Detection (UDLD) | 0x011 | 01-00-0c-cc-cc-cc |

| Cisco-detectieprotocol | 0x2000 | 01-00-0c-cc-cc-cc |

| Dynamic Trunking (DTP) | 0x2004 | 01-00-0c-cc-cc-cc |

| Snel STP-uplinks | 0x200a | 01-00-0c-cd-cd |

| IEEE Spanning Tree 802.1d | N.B. - DSAP 42 SAP 42 | 01-80-c2-00-00-00 |

| Inter Switch Link (ISL) | N.v.t. | 01-00-0c-00-00-00 |

| VLAN Trunking (VTP) | 0x203 | 01-00-0c-cc-cc-cc |

| IEEE Pauze, 802.3x | NVR.: DSAP 81 SAP 80 | 01-80-C2-00-00-00>0F |

De meerderheid van de controleprotocollen van Cisco gebruikt een insluiting van IEEE 802.3, met inbegrip van LLC 0xAAA03, OUI 0x0000C, die op een spoor van een LAN-analyzer kan worden gezien. Andere gemeenschappelijke eigenschappen van deze protocollen zijn:

-

Deze protocollen gaan uit van point-to-point connectiviteit. Merk op dat het opzettelijke gebruik van multicast doeladressen twee Catalyst's in staat stelt om op transparante wijze te communiceren over niet-Cisco switches, als apparaten die de frames niet begrijpen en onderscheppen ze eenvoudigweg overspoelen. Echter, point-to-multipoint aansluitingen door meerdere leveranciers kunnen leiden tot inconsequent gedrag en moeten over het algemeen worden vermeden.

-

Deze protocollen eindigen op Layer 3 (L3) routers; zij werken alleen binnen een switch domein .

-

Deze protocollen krijgen prioriteit boven gebruikersgegevens door toepassingsspecifieke geïntegreerde schakeling (ASIC) te verwerken en te plannen.

Na de invoering van de bestemmingsadressen van het controleprotocol moet het bronadres ook voor de volledigheid worden beschreven. Switch protocollen gebruiken een MAC-adres dat is overgenomen van een bank met beschikbare adressen die door een EPROM op het chassis zijn verstrekt. Geef de opdracht Show module uit om de adresbereiken die beschikbaar zijn aan elke module weer te geven wanneer het verkeer zoals STP bridge protocol data units (BPDU's) of ISL frames binnenhaalt.

>show module

...

Mod MAC-Address(es) Hw Fw Sw

--- -------------------------------------- ------ ---------- -----------------

1 00-01-c9-da-0c-1e to 00-01-c9-da-0c-1f 2.2 6.1(3) 6.1(1d)

00-01-c9-da-0c-1c to 00-01-c9-da-0c-1

00-d0-ff-88-c8-00 to 00-d0-ff-88-cb-ff

!--- MACs for sourcing traffic.

...

VLAN 1

VLAN 1

VLAN 1 heeft een speciale betekenis in Catalyst netwerken.

De Catalyst Supervisor Engine gebruikt altijd de standaard VLAN, VLAN 1, om een aantal controle- en beheerprotocollen te taggen bij trunking, zoals CDP, VTP en PAgP. Alle poorten, inclusief de interne sc0 interface, worden standaard ingesteld om leden van VLAN 1 te zijn. Alle stammen dragen VLAN 1 standaard, en in CatOS softwareversies eerder dan 5.4 was het niet mogelijk om gebruikersgegevens in VLAN 1 te blokkeren.

Deze definities zijn nodig om een aantal goed gebruikte termen in een netwerk van Catalyst te verduidelijken:

-

Het beheer VLAN is waar sc0 verblijft; Dit VLAN kan worden gewijzigd.

-

Het inheemse VLAN wordt gedefinieerd als VLAN waaraan een haven wanneer niet trunking terugkeert, en is het niet gelabelde VLAN op een 802.1Q stam. Standaard is VLAN 1 het native VLAN.

-

Om het native VLAN te veranderen, geeft u de ingestelde VLAN-VLAN-id mod/poort opdracht uit.

Opmerking: Maak het VLAN voordat u dit instelt als het inheemse VLAN van de stam.

Dit zijn verscheidene goede redenen om een netwerk te stemmen en het gedrag van havens in VLAN 1 te veranderen:

-

Wanneer de diameter van VLAN 1, zoals om het even welk ander VLAN, groot genoeg wordt om een risico voor stabiliteit (vooral vanuit een STP perspectief) te zijn moet het terug worden gedrukt. Dit wordt in het gedeelte In-band beheer van dit document uitvoerig besproken.

-

De gegevens van het besturingsplane op VLAN 1 moeten gescheiden worden gehouden van de gebruikersgegevens om de probleemoplossing te vereenvoudigen en de beschikbare CPU-cycli te maximaliseren.

-

L2 loops in VLAN 1 moet worden vermeden wanneer de netwerken van de meerlaagse campus zonder STP worden ontworpen, en trunking is nog vereist aan de toegangslaag als er meerdere VLAN's en IP subnetten zijn. Om dit te doen, wissel VLAN 1 van boomstampoorten handmatig uit.

Samengevat kan deze informatie over stammen worden aangetroffen:

-

CDP, VTP en PAgP updates worden altijd op trunks doorgestuurd met een VLAN 1 tag. Dit is het geval zelfs als VLAN 1 van de trunks wordt ontruimd en niet het inheemse VLAN is. Als VLAN 1 voor gebruikersgegevens wordt gewist, is dit geen invloed op het verkeer van het controlevliegtuig dat nog steeds wordt verzonden met VLAN 1.

-

Op een ISL romp, worden de pakketten DTP op VLAN1 verzonden. Dit is de zaak zelfs als VLAN 1 van de boomstam wordt gewist en niet meer het autochtone VLAN. Op een stam van 802.1Q, worden de pakketten DTP op het inheemse VLAN verzonden. Dit is het geval zelfs als het inheemse VLAN van de boomstam wordt ontruimd.

-

In PVST+, worden de 802.1Q IEEE BPDU's untagged op de gemeenschappelijke Spanning Tree VLAN 1 verzonden voor interoperabiliteit met andere verkopers, tenzij VLAN 1 van de stam wordt gewist. Dit is het geval ongeacht de native VLAN-configuratie. Cisco PVST+ BPDU’s worden verzonden en gelabeld voor alle andere VLAN’s. Raadpleeg de sectie Spanning Tree Protocol in dit document voor meer informatie.

-

802.1s Multiple Spanning Tree (MST) BPDU’s worden altijd op VLAN 1 verzonden op zowel ISL- als 802.1Q-trunks. Dit is zelfs van toepassing wanneer VLAN 1 van de trunks wordt gewist.

-

Schakel VLAN 1 op stammen tussen MST-bruggen en PVST+-bruggen niet uit of uit. Maar in het geval dat VLAN 1 wordt uitgeschakeld, moet de MST-brug wortel worden zodat alle VLAN’s de MST-brug kunnen vermijden om haar grenspoorten in de root-inconsistente staat te plaatsen. Raadpleeg het gedeelte Multiple Spanning Tree Protocol (802.1s) voor meer informatie.

Aanbevelingen

Om een VLAN in een up/up staat te houden zonder cliënten of hosts die in dat VLAN zijn aangesloten, moet u ten minste één fysiek apparaat hebben dat in dat VLAN is aangesloten. Anders heeft VLAN een Up/Down status. Op dit moment is er geen opdracht om een VLAN-interface omhoog/omhoog te zetten wanneer er geen actieve poorten in de switch voor dat VLAN zijn.

Als u geen apparaat wilt aansluiten, sluit u een loopback stekker in een poort voor dat VLAN aan. Als alternatief probeer een cross-over kabel die twee poorten in dat VLAN op dezelfde switch verbindt. Met deze methode wordt de haven naar boven geduwd. Raadpleeg het gedeelte Loopback Plug van Loopback Tests voor T1/56K lijnen voor meer informatie.

Wanneer een netwerk aan dienstverleners wordt gemultiformeerd, fungeert het netwerk als een doorvoernetwerk tussen twee dienstverleners. Als het VLAN-nummer dat in een pakket wordt ontvangen, moet worden vertaald of gewijzigd wanneer het van de ene serviceprovider naar de andere wordt doorgegeven, is het raadzaam de QinQ-functie te gebruiken om het VLAN-nummer te vertalen.

VLAN-trunkingprotocol

Voordat u VLAN’s maakt, bepaalt u de VTP-modus die in het netwerk wordt gebruikt. VTP maakt het mogelijk om de configuratie van VLAN centraal op een of meer switches te veranderen. Deze veranderingen propageren automatisch voor alle andere switches in het domein.

Overzicht

VTP is een L2 berichtenprotocol dat de configuratie van VLAN constant houdt. VTP beheert de toevoeging, het wissen en het hernoemen van VLAN’s op een netwerkbrede basis. VTP minimaliseert foute configuraties en configuratie inconsistenties die een aantal problemen kunnen veroorzaken, zoals duplicaat VLAN-namen, onjuiste VLAN-type specificaties en security schendingen. De VLAN-database is een binair bestand en wordt in NVRAM op VTP-servers afzonderlijk van het configuratiebestand opgeslagen.

Het VTP-protocol communiceert tussen switches die een Ethernet-bestemming multicast MAC-adres (01-00c-cc-cc) en SNAP HDLC-protocol type Ox2003 gebruiken. Het werkt niet via niet-kofferpoorten (VTP is een payload van ISL of 802.1Q), zodat berichten niet kunnen worden verstuurd DTP heeft de kofferbak online gezet.

Berichttypen bevatten beknopte advertenties om de vijf minuten, subset advertenties en aanvragen advertenties wanneer er wijzigingen zijn, en sluiten zich aan bij het afdrukken van VTP-uitloop. Het versienummer van de VTP-configuratie wordt met elke verandering op een server verhoogd, dat vervolgens de nieuwe tabel over het domein verspreidt.

Als een VLAN wordt verwijderd, worden poorten die ooit een lid van dat VLAN waren in een inactieve staat geplaatst. Op dezelfde manier worden als een switch in clientmodus niet in staat is de VTP VLAN-tabel bij het opstarten te ontvangen (van een VTP-server of een andere VTP-client) alle poorten in VLAN’s anders dan de standaard VLAN 1 gedeactiveerd.

Deze tabel biedt een samenvatting van de functievergelijking voor verschillende VTP-modi:

| Functie | Server | Clientclient | Doorzichtig | Uit1 |

|---|---|---|---|---|

| Source VTP-berichten | Ja | Ja | Nee | Nee |

| Luister naar VTP-berichten | Ja | Ja | Nee | Nee |

| Doorsturen van VTP-berichten | Ja | Ja | Ja | Nee |

| VLAN’s maken | Ja | Nee | Ja (alleen lokaal belangrijk) | Ja (alleen lokaal belangrijk) |

| Denk aan VLAN’s | Ja | Nee | Ja (alleen lokaal belangrijk) | Ja (alleen lokaal belangrijk) |

In VTP transparante modus worden VTP-updates genegeerd (het VTP multicast MAC-adres wordt verwijderd van het systeem CAM dat normaal gebruikt wordt om controleframes op te halen en deze naar de Supervisor Engine te sturen). Aangezien het protocol een multicast adres gebruikt, wordt het kader door een switch in transparante modus (of een andere switch van een verkoper) simpelweg overspoeld naar andere switches van Cisco in het domein.

1 CatOS softwarerelease 7.1 introduceert de optie om VTP uit te schakelen met behulp van de uit-modus. In VTP uit-modus, gedraagt de switch zich op een manier die sterk lijkt op de VTP transparante modus, behalve dat uit-modus ook het doorsturen van VTP-updates onderdrukt.

In deze tabel wordt een samenvatting van de configuratie gegeven:

| Functie | Standaardwaarde |

|---|---|

| VTP-domeinnaam | leeg |

| VTP-modus | Server |

| VTP-versie | Versie 1 is ingeschakeld |

| VTP-wachtwoord | None |

| VTP-trunking | Uitgeschakeld |

VTP versie 2 (VTPv2) omvat deze functionele flexibiliteit. Het is echter niet interoperabel met VTP versie 1 (VTPv1):

-

Ondersteuning van Token Ring

-

Niet-herkende VTP-informatieondersteuning switches propageren nu waarden die ze niet kunnen parseren.

-

Versiegerelateerde transparante modus; de transparante modus controleert niet langer de domeinnaam. Dit maakt ondersteuning van meer dan één domein via een transparant domein mogelijk.

-

vermeerdering van versienummer; als VTPv2 op alle switches mogelijk is, kunnen allen door de configuratie van één enkele switch worden geactiveerd.

Raadpleeg Understanding en het configureren van VLAN Trunk Protocol (VTP) voor meer informatie.

VTP versie 3

CatOS-softwarerelease 8.1 biedt ondersteuning voor VTP versie 3 (VTPv3). VTPv3 biedt verbeteringen via de bestaande versies. Deze verbeteringen maken het mogelijk:

-

Ondersteuning voor uitgebreide VLAN’s

-

Ondersteuning voor de creatie en advertentie van particuliere VLAN’s

-

Ondersteuning voor VLAN-instanties en MST-mapping-propagatievormen (die worden ondersteund in CatOS-release 8.3)

-

Verbeterde serververificatie

-

Bescherming tegen accidentele opname van de "verkeerde" database in een VTP-domein

-

Interactie met VTPv1 en VTPv2

-

De mogelijkheid om per poort te worden ingesteld

Een van de belangrijkste verschillen tussen de VTPv3-implementatie en de eerdere versie is de introductie van een VTP-primaire server. Idealiter moet er slechts één primaire server in een VTPv3 domein zijn als het domein niet gepartitioneerd is. Alle wijzigingen die u aan het VTP-domein aanbrengt, moeten op de VTP-primaire server worden uitgevoerd om naar het VTP-domein te kunnen worden gepropageerd. Er kunnen meerdere servers zijn binnen een VTPv3-domein, dat ook bekend staat als secundaire servers. Wanneer een switch is ingesteld als een server, wordt de switch standaard een secundaire server. De secondaire server kan de configuratie van het domein opslaan maar kan de configuratie niet wijzigen. Een secundaire server kan de primaire server worden met een succesvolle overname van de switch.

Switches die VTPv3 uitvoeren aanvaarden alleen een VTP-database met een hoger revisienummer dan de huidige primaire server. Dit proces verschilt aanzienlijk van VTPv1 en VTPv2, waarin een switch altijd een superieure configuratie van een buurman in hetzelfde domein accepteert. Deze verandering met VTPv3 biedt bescherming. Een nieuwe switch die in het netwerk met een hoger versienummer VTP wordt geïntroduceerd kan de configuratie van VLAN van het volledige domein niet overschrijven.

VTPv3 introduceert ook een verbetering van de manier waarop VTP wachtwoorden verwerkt. Als u de optie voor het verbergen van de wachtwoordconfiguratie gebruikt om het wachtwoord als "verborgen" te configureren, worden deze items uitgevoerd:

-

Het wachtwoord wordt niet in onbewerkte tekst in de configuratie weergegeven. Het geheime hexadecimale formaat van het wachtwoord wordt in de configuratie opgeslagen.

-

Als u de switch als een primaire server probeert te configureren wordt u om het wachtwoord gevraagd. Als uw wachtwoord met het geheime wachtwoord overeenkomt, wordt de switch een primaire server, waarmee u het domein kunt configureren.

Opmerking: het is belangrijk om op te merken dat de primaire server alleen nodig is als u de VTP-configuratie voor een willekeurig geval moet wijzigen. Een VTP-domein kan zonder actieve primaire server werken omdat de secundaire servers een continue configuratie boven herladingen garanderen. De primaire serverstaat is om deze redenen verlaten:

-

Een herlading van de switch

-

Een overschakeling op hoge beschikbaarheid tussen de actieve en redundante toezichthouder-motoren

-

Een overname van een andere server

-

Een verandering in de configuratie van de modus

-

Elke verandering in VTP-domeinconfiguratie, zoals een verandering in:

-

Versie

-

Domeinnaam

-

Domain password

-

VTPv3 stelt de switches ook in staat om deel te nemen aan meerdere gevallen van VTP. In dit geval kan dezelfde switch de VTP-server zijn voor één instantie en een client voor een andere instantie, omdat de VTP-modi specifiek zijn voor verschillende VTP-instanties. Een switch kan bijvoorbeeld in transparante modus werken voor een MST-instantie terwijl de switch in server-modus is ingesteld voor een VLAN-instantie.

In termen van interactie met VTPv1 en VTPv2 is het standaardgedrag in alle versies van VTP geweest dat de eerdere versies van VTP simpelweg de nieuwe versies van de updates laten vallen. Tenzij de VTPv1- en VTPv2-switches in transparante modus zijn, worden alle VTPv3-updates ingetrokken. Aan de andere kant, nadat VTPv3 switches een erfenis VTPv1 of VTPv2 frame op een stam ontvangen, gaan de switches een geschaalde versie van hun database update door naar de VTPv1 en VTPv2 switches. Deze informatie-uitwisseling is echter eenrichtingsgewijs, aangezien geen updates van VTPv1- en VTPv2-switches door de VTPv3-switches worden aanvaard. Op boomstamaansluitingen blijven VTPv3 switches geschaalde updates en volwaardige VTPv3-updates doorsturen om rekening te houden met het bestaan van VTPv2- en VTPv3-buren in de boomstampoorten.

Om VTPv3-ondersteuning te bieden voor uitgebreide VLAN’s wordt het formaat van de VLAN-database, waarin de VTP 70 bytes per VLAN toekent, gewijzigd. Deze wijziging maakt het alleen mogelijk om niet-standaardwaarden te coderen in plaats van ongewijzigde velden voor de legacy-protocollen. Vanwege deze verandering is de ondersteuning van 4K VLAN de grootte van de resulterende VLAN-database.

Aanbeveling

Er is geen specifieke aanbeveling over het al dan niet gebruiken van VTP client/server modi of VTP transparante modus. Sommige klanten geven de voorkeur aan het gemak van het beheer van VTP-client/server-mode ondanks wat later vastgestelde overwegingen. De aanbeveling moet twee server mode switches in elk domein hebben voor overtolligheid, meestal de twee distributielaag switches. De rest van de switches in het domein moet op de clientmodus worden ingesteld. Wanneer u met behulp van VTPv2 client-/server-mode implementeert, moet u er rekening mee houden dat een hoger revisienummer altijd in hetzelfde VTP-domein wordt geaccepteerd. Als een switch die is ingesteld in een VTP-client of server-modus, in het VTP-domein wordt geïntroduceerd en een hoger revisienummer heeft dan de bestaande VTP-servers, overschrijft dit de VLAN-database binnen het VTP-domein. Als de configuratie onbedoeld is gewijzigd en VLAN’s worden verwijderd, kan de overschreven betekenen dat er een grote storing in het netwerk optreedt. Om ervoor te zorgen dat client- of server-switches altijd een configuratieaanpassingsnummer hebben dat lager is dan dat van de server, wijzigt u de client-VTP-domeinnaam in iets anders dan de standaardnaam. Terug naar standaard. Deze actie stelt de configuratie herziening op de client in op 0.

Er zijn voor- en nadelen aan de VTP-mogelijkheid om gemakkelijk wijzigingen aan te brengen in een netwerk. Veel ondernemingen geven de voorkeur aan de voorzichtige benadering van VTP-transparante modaliteiten om deze redenen:

-

Het stimuleert goede veranderingscontroletaak, aangezien de eis om een VLAN op een switch of een boomhaven aan te passen als één switch tegelijkertijd moet worden beschouwd.

-

Het beperkt het risico van een beheerder fout die het volledige domein beïnvloedt, zoals het wissen van een VLAN door ongeluk.

-

Er is geen risico dat een nieuwe switch die in het netwerk met een hoger VTP- herzieningsnummer wordt geïntroduceerd de gehele configuratie van het domein VLAN kan overschrijven.

-

Het moedigt VLANs aan om te worden gedrukt van trunks die aan switches lopen die geen havens in dat VLAN hebben. Dit maakt het overspoelen van frame meer bandbreedte-efficiënt. Handmatig afdrukken is ook voordelig omdat het de overspannende boomdiameter beperkt (zie de DTP sectie van dit document). Voordat u ongebruikte VLAN’s op poortkanaalstammen afdrukt, moet u ervoor zorgen dat alle poorten die op IP-telefoons zijn aangesloten, worden geconfigureerd als toegangspoorten met spraak-VLAN.

-

Het uitgebreide VLAN-bereik in CatOS 6.x en CatOS 7.x, nummers 1025 tot 4094, kan alleen op deze manier worden geconfigureerd. Zie het gedeelte Uitgebreid VLAN en MAC-adresbeperking voor meer informatie in dit document.

-

VTP transparante modus wordt ondersteund in Campus Manager 3.1, een deel van Cisco Works 2000. De oude beperking die minstens één server in een VTP domein vereiste is verwijderd.

| Voorbeelden van VTP | Opmerkingen |

|---|---|

| vtp domeinnaam wachtwoord x instellen | CDP controleert namen om te helpen controleren of er sprake is van een defect tussen domeinen. Een eenvoudig wachtwoord is een nuttige voorzorgsmaatregel tegen onbedoelde veranderingen. Let op van hoofdletternamen of spaties bij het plakken. |

| vtp-modus transparant | |

| stel vlan VLAN nummernaam in | Per switch die poorten in het VLAN heeft. |

| Stel boomstam in/haven VLAN bereik | Maakt stammen in om VLAN's te dragen waar nodig - de standaard is alle VLAN's. |

| Vlan bereik van de stam/poort | Beperkt STP diameter door handdruk, zoals op stammen van distributielaag tot toegangslaag, waar VLAN niet bestaat. |

Opmerking: Het specificeren van VLAN's met de ingestelde opdracht voegt alleen VLAN's toe en wis deze niet. Bijvoorbeeld, de vaste x/y 1-10 opdracht van de stam stelt de toegestane lijst niet in om slechts VLANs 1-10 te slechts. Geef de duidelijke boomstam x/y 11-1005 opdracht uit om het gewenste resultaat te bereiken.

Hoewel de symbolische ring buiten het toepassingsgebied van dit document valt, merk op dat VTP transparante modus niet wordt aanbevolen voor TR-ISL-netwerken. De basis voor symbolische ringswitching is dat het hele domein één gedistribueerde multi-poorts brug vormt, dus elke switch moet de zelfde informatie van VLAN hebben.

Andere opties

VTPv2 is een vereiste in symbolische ringomgevingen, waar de client/server modus sterk wordt aanbevolen.

VTPv3 biedt de mogelijkheid om striktere verificatie- en configuratietoetsing uit te voeren. VTPv3 biedt in wezen hetzelfde niveau van functionaliteit, maar met meer verbeterde beveiliging, zoals VTPv1/VTPv2 transparante modus aanbiedt. Bovendien is VTPv3 gedeeltelijk compatibel met de bestaande VTP-versies.

De voordelen van het afdrukken van VLAN's om onnodige frame-overstromingen te beperken worden in dit document bepleit. De optie VTP-pruning stelt VLAN’s automatisch op, waarmee de inefficiënte overstroming van frames kan worden gestopt wanneer deze niet nodig zijn. In tegenstelling tot handmatige VLAN-snoeien beperkt automatische pruning de Spanning Tree diameter niet.

Vanaf CatOS 5.1 kunnen de Catalyst switches 802.1Q VLAN-getallen groter dan 1000 in kaart brengen naar ISL VLAN-getallen. In CatOS 6.x ondersteunen Catalyst 6500/6000 switches 4096 VLAN’s in overeenstemming met de IEEE 802.1Q-standaard. Deze VLAN’s worden in deze drie bereiken georganiseerd, waarvan er slechts een deel wordt gepropageerd aan andere switches in het netwerk met VTP:

-

VLAN’s met normaal bereik: 1–1001

-

VLAN’s met uitgebreid bereik: 1025-4094 (kan alleen worden verspreid door VTPv3)

-

gereserveerde VLAN’s: 0, 1002—1024, 4095

De IEEE heeft een op standaarden gebaseerde architectuur geproduceerd om gelijkaardige resultaten als VTP te bereiken. Als lid van het 802.1Q Generic Character Registration Protocol (GARP) van 802.1Q biedt het Generic VLAN Registration Protocol (GVRP) interoperabiliteit van het VLAN-beheer tussen leveranciers mogelijk, maar valt buiten de reikwijdte van dit document.

Opmerking: CatOS 7.x biedt de optie om VTP in te stellen op uit-modus, een modus die erg vergelijkbaar is met transparant. De switch stuurt echter geen VTP-frames door. Dit kan in sommige ontwerpen nuttig zijn wanneer je naar switches buiten je administratieve controle loopt.

Uitgebreide VLAN- en MAC-adresvermindering

De eigenschap van de adresvermindering van MAC maakt uitgebreide bereik VLAN identificatie mogelijk. Inschakelen van MAC-adresvermindering schakelt de pool van MAC-adressen in die worden gebruikt voor de VLAN-omspanningsboom en heeft één MAC-adres. Dit MAC-adres identificeert de switch. CatOS-softwarerelease 6.1(1) introduceert ondersteuning voor MAC-adresvermindering voor Catalyst 6500/6000 en Catalyst 4500/4000 switches om 4096 VLAN’s te ondersteunen overeenkomstig de IEEE 802.1Q-standaard.

Overzicht van bediening

Switch protocollen gebruiken een MAC-adres dat is afgeleid van een bank met beschikbare adressen die een EPROM op het chassis biedt als deel van de bridge-identificatoren voor VLAN’s die onder PVST+ lopen. Catalyst 6500/6000 en Catalyst 4500/4000 switches ondersteunen 1024 of 64 MAC-adressen, die afhankelijk zijn van het type chassis.

Catalyst switches met 1024 MAC-adressen maken het standaard niet mogelijk om het MAC-adres te verlagen. MAC-adressen worden achtereenvolgens toegewezen. Het eerste MAC-adres in het bereik wordt aan VLAN 1 toegewezen. Het tweede MAC-adres in het bereik wordt aan VLAN 2 toegewezen, enzovoort. Dit stelt de switches in om 1024 VLAN’s met elk VLAN te ondersteunen door een unieke bridge identifier te gebruiken.

| Type chassis | Chassis-adres |

|---|---|

| WS-C4003-S1, WS-C4006-S2 | 1024 |

| WS-C4503, WS-C4506 | 641 |

| WS-C6509-E, WS-C6509, WS-C6509-NEB, WS-C6506-E, WS-C6506, WS-C6009, WS-C6006, OSR-760 9-AC, OSR-7609-DC | 1024 |

| WS-C6513, WS-C6509-NEB-A, WS-C6504-E, WS-C6503-E, WS-C6503, CISCO7603, CISCO7606, CISCO76 09, CISCO 7613 | 641 |

1 MAC-adresvermindering wordt standaard ingeschakeld voor switches met 64 MAC-adressen en deze optie kan niet worden uitgeschakeld.

Voor Catalyst serie switches met 1024 MAC adressen, staat een inschakeling van MAC adresvermindering steun van 4096 VLANs die onder PVST+ of 16 Multiple Instance STP (MISTP) lopen toe om unieke identificatoren te hebben zonder een toename in het aantal MAC adressen die op de switch vereist zijn. MAC-adresvermindering reduceert het aantal MAC-adressen die door STP vereist worden van één per VLAN of MISTP-instantie naar één per switch.

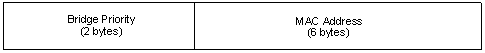

Dit getal laat zien dat de bridge identifier MAC-adresvermindering niet is ingeschakeld. De bridge identifier bestaat uit een overbruggingsprioriteit van 2 bytes en een MAC-adres van 6 bytes:

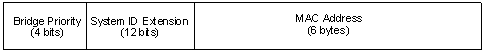

MAC-adresvermindering wijzigt het gedeelte van de STP-bridge-identificator van de BPDU. Het oorspronkelijke prioriteitsveld van 2 bytes is in twee velden verdeeld. Deze splitsingen resulteren in een 4-bits bridge Priority-veld en een 12-bits systeem-ID-uitbreiding die VLAN-nummering van 0 tot 4095 toestaat.

Wanneer u MAC-adresvermindering ingeschakeld hebt op Catalyst switches om uitgebreide bereik VLAN’s te benutten, stelt u MAC-adresvermindering in op alle switches binnen hetzelfde STP-domein. Deze stap is nodig om de STP-wortelberekeningen op alle switches consistent te houden. Nadat u MAC-adresvermindering hebt ingeschakeld, wordt de root-brug-prioriteit een veelvoud van 4096 plus de VLAN-id. Switches zonder MAC-adresvermindering kunnen onopzettelijk wortel eisen omdat deze switches een kleinere granulariteit hebben in de selectie van de bridge-ID.

Configuratierichtsnoeren

U moet bepaalde richtlijnen volgen wanneer u uitgebreide VLAN-bereik instelt. De switch kan een blok VLAN’s uit het uitgebreide bereik toewijzen voor interne doeleinden. Bijvoorbeeld, kan de switch VLANs voor de routed poorten of Flex WAN modules toewijzen. De toewijzing van het blok VLANs begint altijd van VLAN 1006 en gaat omhoog. Als u om het even welke VLAN's binnen het bereik hebt dat de Flex WAN-module vereist, worden alle vereiste VLAN's niet toegewezen omdat de VLAN's nooit vanuit het VLAN-gebied van de gebruiker worden toegewezen. Geef de opdracht show VLAN of de samenvatting van de show VLAN op een switch uit om zowel de door de gebruiker toegewezen als interne VLAN's weer te geven.

>show vlan summary Current Internal Vlan Allocation Policy - Ascending Vlan status Count Vlans ------------- ----- ------------------------------------------ VTP Active 7 1,17,174,1002-1005 Internal 7 1006-1011,1016 !--- These are internal VLANs. >show vlan ---- -------------------------------- --------- ------- -------- 1 default active 7 4/1-48 !--- Output suppressed. 1006 Online Diagnostic Vlan1 active 0 internal 1007 Online Diagnostic Vlan2 active 0 internal 1008 Online Diagnostic Vlan3 active 0 internal 1009 Voice Internal Vlan active 0 internal 1010 Dtp Vlan active 0 internal 1011 Private Vlan Internal Vlan suspend 0 internal 1016 Online SP-RP Ping Vlan active 0 internal !--- These are internal VLANs.

Bovendien, voordat u de uitgebreide bereik VLANs gebruikt, moet u elke bestaande 802.1Q-to-ISL mappings wissen. Ook moet u, in versies eerder dan VTPv3, het uitgebreide VLAN op elke switch statisch configureren met het gebruik van VTP transparante modus. Raadpleeg de sectie van de configuratierichtsnoeren van uitgebreid bereik van VLAN’s van het configureren van VLAN’s voor meer informatie.

Opmerking: In software die vroeger is dan softwarerelease 8.1(1), kunt u de VLAN-naam voor VLAN’s met uitgebreid bereik niet configureren. Deze mogelijkheid is onafhankelijk van elke VTP-versie of -modus.

Aanbeveling

Probeer een constante configuratie van de MAC-adresvermindering binnen hetzelfde STP-domein te behouden. Het afdwingen van de MAC-adresvermindering op alle netwerkapparaten kan echter onpraktisch zijn wanneer er een nieuw chassis met 64 MAC-adressen wordt toegevoegd aan het STP-domein. MAC-adresvermindering wordt standaard ingeschakeld voor switches met 64 MAC-adressen en deze optie kan niet worden uitgeschakeld. Begrijp dat, wanneer twee systemen met de zelfde overspannende-boomprioriteit worden gevormd, het systeem zonder de vermindering van het adres van MAC een betere overspanning-boomprioriteit heeft. Geef deze opdracht uit om MAC-adresvermindering in of uit te schakelen:

set spantree macreduction enable | disable

De toewijzing van de interne VLAN's is in oplopende volgorde en begint bij VLAN 1006. Pas de gebruiker VLAN’s aan zo dicht mogelijk bij VLAN 4094 om conflicten tussen de gebruiker VLAN’s en de interne VLAN’s te voorkomen. Met Catalyst 6500 switches die Cisco IOS® systeemsoftware draaien, kunt u de interne VLAN-toewijzing in aflopende volgorde configureren. De Opdracht-Line Interface (CLI)-equivalent voor CatOS-software wordt niet officieel ondersteund.

Automatische onderhandeling

Ethernet/Fast Ethernet

Automatische onderhandeling is een optionele functie van de standaard IEEE Fast Ethernet (FE) (802.3u) die apparaten toelaat om automatisch informatie over een link over snelheid en dubbele mogelijkheden uit te wisselen. De automatisering werkt bij Layer 1 (L1) en richt zich op de toegangslaag havens waar de tijdelijke gebruikers zoals PCs aan het netwerk verbinden.

Overzicht

De meest algemene oorzaak van prestatiekwesties op 10/100 Mbps Ethernet verbindingen komt voor wanneer één poort op de verbinding bij half-duplex werkt terwijl de andere bij volledig-duplex is. Dit gebeurt af en toe wanneer één of beide havens op een verbinding worden teruggesteld en het autonome onderhandelingsproces veroorzaakt niet beide verbindingspartners om de zelfde configuratie te hebben. Het gebeurt ook wanneer de beheerders de ene kant van een link opnieuw configureren en de andere kant vergeten te reconfigureren. De typische symptomen hiervan zijn stijgende frame check sequentie (FCS), cyclische redundantie controle (CRC), uitlijning of runt tellers op de switch.

In deze documenten wordt uitvoerig gesproken over de autonome onderhandelingen. Deze documenten bevatten verklaringen over hoe autonoom onderhandelen werkt en configuratieopties.

Een gemeenschappelijk misconceptie over autonegotiation is dat het mogelijk is om één verbindingspartner voor 100 Mbps volledig-duplex en autonegotiate aan volledig-duplex met de andere verbindingspartner handmatig te vormen. Een poging om dit voor elkaar te krijgen resulteert in een dubbele wanverhouding. Dit is een gevolg van één verbinding partner autonegotiating, het zien van geen autonome onderhandelingsparameters van de andere verbindingspartner, en het in gebreke blijven aan half-duplex.

De meeste Catalyst Ethernet modules steunen 10/100 Mbps en half/volledig-duplex, maar de show van poortmogelijkheden mod/haven opdracht bevestigt dit.

FEFI

Verre eindfoutmelding (FEFI) beschermt 100BASE-FX (glasvezel) en Gigabit interfaces, terwijl autonome onderhandeling 100BASE-TX (koper) beschermt tegen fysieke laag/signaleringsgerelateerde fouten.

Een ver eindfout is een fout in de link die het ene station kan detecteren terwijl het andere niet kan, zoals een losgekoppelde TX-draad. In dit voorbeeld kon het verzendende station nog geldige gegevens ontvangen en ontdekken dat de link goed is door de link-integriteit-monitor. Zij heeft niet aangetoond dat de transmissie ervan niet door het andere station wordt ontvangen. Een 100BASE-FX-station dat een dergelijke externe fout detecteert, kan zijn overgebrachte IDLE-stroom wijzigen om een speciaal bit-patroon (aangeduid als het FEFI IDLE-patroon) te verzenden om de buurman op de hoogte te stellen van de externe fout; het FEFI-IDLE patroon zet vervolgens een sluiting van de externe poort (foutmelding) in. Raadpleeg het gedeelte UDLD in dit document voor meer informatie over de foutbescherming.

FEFI wordt ondersteund door deze hardware en deze modules:

-

Catalyst 5500/5000: WS-X5201R, WS-X5305, WS-X5236, WS-X5237, WS-U5538 en WS-U5539

-

Catalyst 6500/6000 en 4500/4000: Alle 100BASE-FX modules en GE modules

Aanbeveling

Of om autonome onderhandeling op 10/100 links of aan harde codesnelheid en duplex te vormen hangt uiteindelijk af van het type van de verbindingspartner of het eindapparaat dat u aan een haven van de switch van de Catalyst hebt verbonden. Autonome onderhandelingen tussen eindapparaten en Catalyst switches werken over het algemeen goed en Catalyst switches zijn compatibel met de IEEE 802.3u-specificatie. Er kunnen echter problemen ontstaan wanneer switches van een NIS of verkoper niet precies in overeenstemming zijn. Hardware-incompatibiliteit en andere problemen kunnen ook bestaan als gevolg van leverancierspecifieke geavanceerde functies, zoals automatische polariteit of bekabelingsintegriteit, die niet worden beschreven in de IEEE 802.3u-specificatie voor 10/100 Mbps autonomie. Raadpleeg de melding uit het veld: Prestatieprobleem met Intel Pro/1000T-NIC's die aansluiten op CAT4K/6K voor een voorbeeld hiervan.

Voorzien dat er bepaalde situaties zullen zijn die host, poortsnelheid en duplex moeten worden ingesteld. Volg deze basisstappen voor het oplossen van problemen in het algemeen:

-

Zorg ervoor dat ofwel de autonomie aan beide kanten van de link is ingesteld, ofwel de harde codering aan beide kanten is ingesteld.

-

Controleer de CatOS-opmerkingen op gemeenschappelijke voorbehouden.

-

Controleer de versie van het NIC-stuurprogramma of het besturingssysteem dat u gebruikt, aangezien het laatste stuurprogramma of pleister vaak vereist is.

Als regel, probeer eerst autonome onderhandeling te gebruiken voor elk type van verbindingspartner. Er zijn duidelijke voordelen aan het configureren van autonome onderhandeling voor transient apparaten zoals laptops. Idealiter werkt autonegotiation ook goed met niet-transiente apparaten zoals servers en vaste werkstations of van switch-naar-switch en switch-naar-router. Om een aantal van de genoemde redenen kunnen zich onderhandelingskwesties voordoen. In deze gevallen volgt u de basisstappen voor het oplossen van problemen die in de TAC-koppelingen zijn beschreven.

Als de poortsnelheid is ingesteld op auto op een 10/100 Mbps Ethernet poort worden zowel snelheid als duplex automatisch geregisseerd. Geef deze opdracht uit om de poort in te stellen op auto:

set port speed port range auto

!--- This is the default.

Als het hard coderen van de poort, geef deze configuratieopdrachten uit:

set port speed port range 10 | 100 set port duplex port range full | half

In CatOS 8.3 en later, heeft Cisco het optionele auto-10-100 sleutelwoord geïntroduceerd. Gebruik het auto-10-100 sleutelwoord op havens die snelheden van 10/100/1000 Mbps steunen maar waar het autonoom onderhandelen naar 1000 Mbps ongewenst is. Gebruik van het auto-10-100 sleutelwoord maakt de haven zich op de zelfde manier als een 10/100-Mbps poort die de snelheid aan auto heeft ingesteld. De snelheid en duplex worden alleen voor 10/100 Mbps poorten onderhandeld en de 1000 Mbps snelheid neemt niet deel aan de onderhandeling.

set port speed port_range auto-10-100

Andere opties

Wanneer er geen autonome onderhandeling tussen switches wordt gebruikt, kan de foutmelding L1 ook voor bepaalde problemen verloren gaan. Het is behulpzaam om L2 protocollen te gebruiken om mislukkingsdetectie te vergroten, zoals agressieve UDLD.

Gigabit Ethernet

Gigabit Ethernet (GE) heeft een autonome onderhandelingsprocedure (IEEE 802.3z) die uitgebreider is dan die voor 10/100 Mbps Ethernet en wordt gebruikt om flow-control parameters, informatie over externe fout en duplexinformatie uit te wisselen (ook al ondersteunen Catalyst serie GE poorten alleen full-duplex modus).

Opmerking: 802.3z is vervangen door de specificaties van IEEE 802.3:2000. Raadpleeg het abonnement IEEE Standards on Line LAN/MAN Standards: Archieven ![]() voor meer informatie.

voor meer informatie.

Overzicht

GE poort onderhandeling is standaard ingeschakeld en de poorten op beide uiteinden van een GE link moeten dezelfde instelling hebben. Anders dan FE komt de GE link niet naar voren als de autonomie instelling op de poorten aan elk eind van de link verschilt. Nochtans, de enige voorwaarde die voor een autonegotiation-gehandicapte haven om omhoog te verbinden is een geldig Gigabit signaal van het verre eind. Dit gedrag is onafhankelijk van de autonome onderhandelingconfiguratie van het verre einde. Bijvoorbeeld, veronderstel dat er twee apparaten zijn, A en B. Elk apparaat kan autonegotiation aan of uitgeschakeld hebben. Deze tabel bevat een lijst van mogelijke configuraties en respectieve verbindingsstaten:

| onderhandeling | B ingeschakeld | B Uitgeschakeld |

|---|---|---|

| Ingeschakeld | aan beide zijden | Een beneden, B omhoog |

| Een handicap | Een omhoog, B omlaag | aan beide zijden |

In GE, worden de synchronisatie en de autonome onderhandeling (als zij worden toegelaten) uitgevoerd bij verbinding opstarten door het gebruik van een speciale reeks gereserveerde woorden van de verbindingscode.

Opmerking: er is een woordenboek van geldige woorden en niet alle mogelijke woorden zijn geldig in GE.

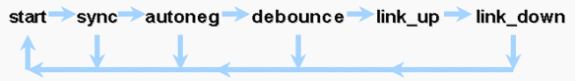

De levensduur van een GE-verbinding kan als volgt worden gekarakteriseerd:

Een synchronisatieverlies betekent dat de MAC een link onderkent. Het synchronisatieverlies is van toepassing, ongeacht of het autonegotiation is ingeschakeld of uitgeschakeld. De synchronisatie is verloren onder bepaalde mislukte voorwaarden, zoals het ontvangen van drie ongeldige woorden in opeenvolging. Als deze conditie 10 ms blijft bestaan, wordt een "sync faalt" voorwaarde opgehaald en wordt de link veranderd in de link_down status. Nadat de synchronisatie is verloren, zijn er nog drie opeenvolgende geldige idles nodig om te resynchroniseren. Andere catastrofale gebeurtenissen, zoals een ontvangstsignaal (Rx) verlies, veroorzaken een link-down gebeurtenis.

Autononderhandeling is een onderdeel van het koppelingsproces. Wanneer de link omhoog is, is de autonome onderhandeling voorbij. De switch controleert echter nog steeds de status van de link. Als de autonomie-onderhandeling op een poort is uitgeschakeld, is de "autonome" fase niet langer een optie.

De GE koperspecificatie (1000BASE-T) ondersteunt autonome onderhandeling via een Next Page Exchange. Next Page Exchange maakt autonome onderhandeling mogelijk voor snelheden van 10/100/1000 Mbps op koperpoorten.

Opmerking: De GE-glasvezelspecificatie bevat alleen bepalingen voor het onderhandelen over duplex, stroomregeling en detectie van fouten op afstand. GE-glasvezelhavens onderhandelen niet over poortsnelheid. Raadpleeg de secties 28 en 37 van de specificatie IEEE 802.3-2002 ![]() voor meer informatie over autonomie.

voor meer informatie over autonomie.

De vertraging van het opnieuw opstarten van de synchronisatie is een softwarefunctie die de totale autonome onderhandelingstijd controleert. Als autonegotiation niet binnen deze tijd succesvol is, start de software opnieuw autonegotiation in geval er een impasse is. De ingestelde opdracht voor sync-opnieuw starten-vertraging heeft alleen een effect wanneer de autonomie ingesteld is om het uit te schakelen.

Aanbeveling

Het in staat stellen van autonomie is veel kritischer in een GE omgeving dan in een 10/100 omgeving. Autonome onderhandelingen moeten in feite alleen worden uitgeschakeld op switches-poorten die zich aansluiten bij apparaten die onderhandelingen niet kunnen ondersteunen of waar aansluitingsproblemen voortvloeien uit interoperabiliteitsproblemen. Cisco raadt aan om Gigabit onderhandeling (standaard) op alle switch-to-switch links en over het algemeen alle GE apparaten aan te zetten. Geef deze opdracht uit om autonome onderhandelingen mogelijk te maken:

set port negotiation port range enable

!--- This is the default.

Eén bekende uitzondering is wanneer er een verbinding is met een Gigabit Switch Router (GSR) die Cisco IOS-software eerder dan release 12.0(10)S runt, de release die stroomcontrole en autonomie toevoegt. Schakel deze twee functies uit, of de switch poortrapporten zijn niet aangesloten, en de SR rapporteert fouten. Dit is een sequentie van de steekproefopdracht:

set port flowcontrol receive port range off set port flowcontrol send port range off set port negotiation port range disable

Switch-naar-server verbindingen moeten per geval worden bekeken. Cisco-klanten hebben problemen ondervonden met Gigabit onderhandeling op Sun, HP en IBM servers.

Andere opties

Flow control is een optioneel onderdeel van de 802.3x-specificatie en moet indien gebruikt via onderhandelingen tot stand worden gebracht. Apparaten kunnen of kunnen niet in staat zijn om naar een PAUSE-frame te verzenden en/of te reageren (bekende MAC 01-80-C2-00-00-00F). Ze kunnen ook niet instemmen met het verzoek om stroomcontrole van de buurman. Een poort met een invoerbuffer die vult stuurt een PAUSE frame naar zijn vennoot, die de transmissie stopt, en om het even welke extra kaders in de de uitvoer van de verbindingspartner buffers houdt. Dit lost geen enkel probleem op van overabonnement op de evenwichtsstaat, maar maakt de invoerbuffer in feite groter door een fractie van de output buffer van de partner tijdens uitbarstingen.

Deze optie wordt het best gebruikt voor koppelingen tussen access-poorten en end hosts, waar de host-uitvoerbuffer potentieel even groot is als hun virtuele geheugen. Switch-tot-switch gebruik heeft beperkte voordelen.

Geef deze opdrachten uit om dit in de switches te controleren:

set port flowcontrol mod/port receive | send off |on | desired

>show port flowcontrol

Port Send FlowControl Receive FlowControl RxPause TxPause

admin oper admin oper

----- -------- -------- -------- -------- ------- -------

6/1 off off on on 0 0

6/2 off off on on 0 0

6/3 off off on on 0 0

Opmerking: Alle Catalyst modules reageren op een PAUSE frame indien onderhandeld. Sommige modules (bijvoorbeeld WS-X5410, WS-X4306) sturen nooit PAUZE-frames af zelfs als ze onderhandelen om dit te doen, omdat ze niet-blokkerend zijn.

Dynamic Trunking Protocol

Type insluiting

Trunk breidt VLAN's tussen apparaten uit door tijdelijk de originele Ethernet frames te identificeren en te taggen (link-lokaal), zodat ze kunnen worden vermenigvuldigd via één link. Dit waarborgt ook dat de afzonderlijke VLAN-uitzending en de beveiligingsdomeinen tussen switches worden onderhouden. CAM-tabellen onderhouden de frame-naar-VLAN-mapping in de switches.

Trunking wordt ondersteund op verschillende typen L2-media, waaronder ATM LANE, FDDI 802.10 en Ethernet, hoewel alleen het laatste hier wordt gepresenteerd.

ISL-operationeel overzicht

ISL, de bedrijfseigen identificatie- of tagging-regeling van Cisco, is al vele jaren in gebruik. De IEEE 802.1Q-standaard is ook beschikbaar.

Door het originele frame volledig in een tagging-programma met twee niveaus in te kapselen, is ISL in feite een tunneling-protocol en heeft deze het extra voordeel niet-Ethernet-frames te kunnen vervoeren. Hiermee voegt u een 26-bytes header en 4-bytes FCS toe aan het standaard Ethernet-frame - de grotere Ethernet-frames worden verwacht en verwerkt door poorten die zijn geconfigureerd als trunks. ISL ondersteunt 1024 VLAN’s.

ISL frame-indeling

| 40 bits | 4 bits | 4 bits | 48 bits | 16 bits | 24 bits | 24 bits | 15 bits | bit | 16 bits | 16 bits | Lengte variabele | 32 bits |

|---|---|---|---|---|---|---|---|---|---|---|---|---|

| Desten. Adressaat | Type | GEBRUIKER | SA | LEN | SNAP LLC | HSA | VLAN | BPDU | INDEX | Reserve | Inkapseld frame | FCS |

| 01-00-0c-00-00 | AAA03 | 00000C |

Raadpleeg InterSwitch Link en IEEE 802.1Q frame-indeling voor meer informatie.

802.1Q operationeel overzicht

De standaard IEEE 802.1Q specificeert veel meer dan insluitingstypen, waaronder Spanning Tree Verbeteringen, GARP (zie de VTP-sectie van dit document) en QoS-markering (Quality of Service) van 802.1p.

Het 802.1Q frame-formaat behoudt het oorspronkelijke Ethernet bron-adres en het doeladres, maar switches moeten nu verwachten dat er baby-gigantische frames worden ontvangen, zelfs op toegangspoorten waar hosts tagging kunnen gebruiken om 802.1p gebruikersprioriteit voor QoS-signalering uit te drukken. De tag is 4 bytes, zodat 802.1Q Ethernet v2-frames 1522 bytes zijn, een IEEE 802.3ac-werkgroepresultaat. 802.1Q ondersteunt ook de nummerruimte voor 4096 VLAN’s.

Alle gegevensframes die worden verzonden en ontvangen, zijn 802.1Q-gelabeld behalve die op het inheemse VLAN (er is een impliciete tag gebaseerd op de ingress switch poortconfiguratie). Frames op het inheemse VLAN worden altijd zonder tag verzonden en normaal ontvangen zonder tag. Ze kunnen echter ook worden gemerkt.

Raadpleeg de standaardisering van VLAN via IEEE 802.10 en krijg IEEE 802 ![]() voor meer informatie.

voor meer informatie.

Frame Relay 802.1Q/801.1p frame-indeling

| Leerknop | ||||||||

|---|---|---|---|---|---|---|---|---|

| TPID | TCI | |||||||

| 48 bits | 48 bits | 16 bits | 3 bits | 1 bit | 12 bits | 16 bits | Lengte variabele | 32 bits |

| DA | SA | TPID | Prioriteit | CFI | VLAN-id | Lengte/type | Gegevens met PAD | FCS |

| 0x8100 | 0-7 | 0-1 | 0-4095 | |||||

Aanbeveling

Aangezien alle nieuwere hardware 802.1Q ondersteunt (en sommige alleen 802.1Q ondersteunt, zoals de Catalyst 4500/4000 Series en CSS 1000), raadt Cisco aan dat alle nieuwe implementaties de IEEE 802.1Q standaard volgen en oudere netwerken geleidelijk van ISL migreren.

De IEEE-standaard maakt verkoopinteroperabiliteit mogelijk. Dit is voordelig voor alle Cisco-omgevingen, aangezien nieuwe host 802.1p-geschikte NIC's en apparaten beschikbaar komen. Hoewel zowel ISL- als 802.1Q-implementaties volgroeid zijn, zal de IEEE-standaard uiteindelijk een grotere blootstelling aan gebieden en meer ondersteuning voor derden hebben, zoals ondersteuning voor netwerkanalyzer. De onderste insluitingsoverhead van 802.1Q in vergelijking met ISL is ook een minder belangrijk punt in het voordeel van 802.1Q.

Aangezien het insluitingstype is overeengekomen tussen switches die DTP gebruiken, met ISL die standaard als de winnaar is geselecteerd als beide eindpunten het ondersteunen, is het nodig deze opdracht uit te geven om dot1q te specificeren:

set trunk mod/port mode dot1q

Als VLAN 1 van een stam wordt gewist, zoals besproken in het gedeelte In-Band Management van dit document, hoewel er geen gebruikersgegevens worden verzonden of ontvangen, blijft NMP controleprotocollen zoals CDP en VTP op VLAN 1 doorgeven.

Zoals ook in het gedeelte VLAN 1 van dit document wordt besproken, worden de pakketten CDP, VTP en PAgP altijd op VLAN 1 verzonden wanneer u een trunking uitvoert. Wanneer u dot1q insluiting gebruikt, worden deze controleframes getagd met VLAN 1 als het inheemse VLAN van de switch wordt gewijzigd. Als dot1q trunking aan een router wordt toegelaten en het autochtone VLAN op de switch wordt veranderd, is een subinterface in VLAN 1 nodig om de gelabelde CDP-frames te ontvangen en het zicht van de buur CDP op de router te bieden.

Opmerking: Er is een potentiële veiligheidsoverweging met punt1q veroorzaakt door het impliciet taggen van het inheemse VLAN, omdat het mogelijk kan zijn om frames van één VLAN naar een ander te verzenden zonder een router. Raadpleeg Zijn er kwetsbaarheden in VLAN-implementaties? ![]() voor nadere bijzonderheden . De workround moet een VLAN ID voor het inheemse VLAN van de boomstam gebruiken die niet voor eindgebruikerstoegang gebruikt wordt. De meerderheid van de klanten van Cisco verlaat VLAN 1 als autochtone VLAN op een boomstam en verdeel toegangshavens aan VLANs anders dan VLAN 1 om dit eenvoudigweg te bereiken.

voor nadere bijzonderheden . De workround moet een VLAN ID voor het inheemse VLAN van de boomstam gebruiken die niet voor eindgebruikerstoegang gebruikt wordt. De meerderheid van de klanten van Cisco verlaat VLAN 1 als autochtone VLAN op een boomstam en verdeel toegangshavens aan VLANs anders dan VLAN 1 om dit eenvoudigweg te bereiken.

Trunkmodus

DTP is de tweede generatie van Dynamic ISL (DISL) en bestaat om te verzekeren dat de verschillende parameters die betrokken zijn bij het verzenden van ISL- of 802.1Q-frames, zoals het geconfigureerde insluitingstype, native VLAN en hardware-mogelijkheid, door de switches aan beide uiteinden van een romp zijn overeengekomen. Dit helpt ook te beschermen tegen overstromingen van getagde frames in niet-zeehavens, een potentieel ernstig veiligheidsrisico, door ervoor te zorgen dat havens en hun buren zich in consistente staten bevinden.

Overzicht

DTP is een L2 protocol dat configuratieparameters tussen een haven van de switch en zijn buur bespreekt. Het gebruikt een ander multicast MAC-adres (10-00-0c-cc-cc-cc) en een SNAP-protocoltype van 0x2004. Deze tabel is een samenvatting van de configuratie-modi:

| Modus | Functie | DTP-frames verzonden | Eindstaat (lokale poort) |

|---|---|---|---|

| Auto (standaard) | Maakt de haven bereid om de verbinding naar een kofferbak om te zetten. De haven wordt een boomstamhaven als de aangrenzende haven op of wenselijke wijze wordt geplaatst. | Ja, periodiek. | trunking |

| Aan | Past de poort in permanente trunking mode en onderhandelt om de link in een boomstam om te zetten. De haven wordt een boomhaven zelfs als de aangrenzende haven niet met de verandering instemt. | Ja, periodiek. | Trunken, onvoorwaardelijk. |

| nonegotiaans | Past de poort in permanente trunking modus maar voorkomt dat de poort DTP-frames genereert. U moet de aangrenzende poort handmatig configureren als een boomstampoort om een boomstam verbinding op te zetten. Dit is handig voor apparaten die DTP niet ondersteunen. | Nee | Trunken, onvoorwaardelijk. |

| wenselijk | Maakt de poort actief om de link naar een hoofdlink te converteren. De poort wordt een boomstampoort als de aangrenzende poort is ingesteld op aan, wenselijk, of auto mode. | Ja, periodiek. | Het eindigt alleen in trunking toestand als de afstandsmodus op staat, auto of wenselijk is. |

| Uit | Past de poort in permanente niet-trunking modus en onderhandelt om de link om te zetten in een niet-stam link. De haven wordt een niet boomstam haven zelfs als de aangrenzende haven niet met de verandering instemt. | Nee in stabiele toestand, maar geeft informatie door om de afstandsdetectie te versnellen na de verandering van in. | niet-trunking |

Dit zijn een paar hoogtepunten van het protocol:

-

DTP veronderstelt een point-to-point verbinding en Cisco apparaten steunen alleen 802.1Q boomstampoorten die point-to-point zijn.

-

Tijdens DTP-onderhandeling nemen de poorten niet deel aan STP. Alleen nadat de poort een van de drie DTP-typen is geworden (access, ISL of 802.1Q) wordt de poort toegevoegd aan STP. Anders is PAgP, indien geconfigureerd, het volgende proces dat moet worden uitgevoerd voordat de poort aan STP deelneemt.

-

Als de poort in ISL modus is trunking, worden DTP-pakketten op VLAN 1 verzonden, anders (voor 802.1Q trunking of niet-trunking poorten) worden ze op het inheemse VLAN verzonden.

-

In de gewenste modus verplaatsen DTP-pakketten de VTP-domeinnaam (die moet overeenkomen met een onderhandelde romp die omhoog moet komen), plus de configuratie van de romp en de admin-status.

-

Berichten worden elke seconde gestuurd tijdens de onderhandeling, en elke 30 seconden daarna.

-

Zorg ervoor dat u begrijpt dat modi op, non-onderhandeling en off expliciet specificeren in welke staat de haven eindigt. Een slechte configuratie kan leiden tot een gevaarlijke/inconsistente toestand waarin de ene kant trunking heeft en de andere niet.

-

Een poort in op, auto, of gewenste modus stuurt DTP beelden periodiek. Als een poort in auto of wenselijke modus in vijf minuten geen DTP-pakket ziet, wordt deze ingesteld op niet-stam.

Raadpleeg ISL-trunking configureren op Catalyst 5500/5000 en 6500/6000 Series Switches voor meer ISL-details. Raadpleeg trunking tussen Catalyst 4500/4000, 5500/5000 en 6500/6000 Series Switches die 802.1Q insluiting gebruiken met Cisco CatOS-systeemsoftware voor meer 802.1Q details.

Aanbeveling

Cisco adviseert een expliciete boomstamconfiguratie van wenselijk aan beide uiteinden. In deze modus kunnen netwerkexploitanten de syslog- en de statusberichten van de opdrachtregel vertrouwen dat een haven in en aan trunking is, in tegenstelling tot de modus, die een haven kan maken verschijnt zelfs als de buur verkeerd is ingesteld. Daarnaast biedt de gewenste modusromp stabiliteit in situaties waar één kant van de link geen stam kan worden of de romp daalt. Geef deze opdracht uit om de gewenste modus in te stellen:

set trunk mod/port desirable ISL | dot1q

Opmerking: Stel de romp op alle niet-kofferpoorten in. Dit helpt verspilling van onderhandelingstijd te voorkomen wanneer u host poorten omhoog brengt. Deze opdracht wordt ook uitgevoerd wanneer de ingestelde port host-opdracht wordt gebruikt; Raadpleeg het gedeelte STP voor meer informatie. Geef deze opdracht uit om een romp op een bereik poorten uit te schakelen:

set trunk port range off

!--- Ports are not trunking; part of the set port host command.

Andere opties

Een andere algemene klantconfiguratie gebruikt alleen de gewenste modus op de distributielaag en de eenvoudigste standaardconfiguratie (automatische modus) op de toegangslaag.

Sommige switches, zoals een Catalyst 2900XL, Cisco IOS routers, of andere verkoopapparaten, ondersteunen momenteel geen boomstamonderhandeling door DTP. U kunt de niet-onderhandelingsmodus gebruiken op Catalyst 4500/4000, 5500/5000 en 6500/6000 switches om onvoorwaardelijk een poort in te stellen op de romp met deze apparaten, wat kan helpen om te standaardiseren op een gemeenschappelijk standpunt over de campus. U kunt ook non-onderhandelate mode implementeren om de "algemene" tijd voor initialisatie van de link te verminderen.

Opmerking: Factoren zoals de kanaalmodus en de STP-configuratie kunnen ook de initialisatietijd beïnvloeden.

Geef deze opdracht uit om de niet-onderhandelingsmodus in te stellen:

set trunk mod/port nonegotiate ISL | dot1q

Cisco raadt nonegotiate aan wanneer er een verbinding met een Cisco IOS router is omdat wanneer het overbruggen wordt uitgevoerd, sommige DTP-frames die van op mode worden ontvangen terug in de boomstampoort kunnen komen. Na ontvangst van het DTP frame probeert de switch poort onnodig opnieuw te onderhandelen (of de romp omlaag en omhoog te brengen). Als nonegotiate is ingeschakeld, stuurt de switch geen DTP-frames.

Spanning Tree Protocol

Basisoverwegingen

Spanning Tree Protocol (STP) houdt een L2-netvrij milieu in redundante geschakelde en verbonden netwerken in. Zonder STP vermenigvuldigen frames en/of vermenigvuldigen voor onbepaalde tijd, wat een netwerkmeltdown veroorzaakt omdat alle apparaten in het uitgezonden domein continu door hoog verkeer worden onderbroken.

Hoewel STP in sommige opzichten een ontwikkeld protocol is dat aanvankelijk is ontwikkeld voor langzame op software gebaseerde bridge-specificaties (IEEE 802.1d), kan het complex zijn om goed te implementeren in grote geschakelde netwerken met veel VLAN’s, veel switches in een domein, ondersteuning van meerdere leveranciers en nieuwere IEEE.

Voor toekomstig referentie blijft CatOS 6.x nieuwe STP-ontwikkeling opnemen, zoals MISTP, loop-Guard, root-bewakers en BPDU-aankomstdetectie van een scheefheid. Bovendien zijn er verdere gestandaardiseerde protocollen beschikbaar in CatOS 7.x, zoals IEEE 802.1s gedeelde Spanning Tree en IEEE 802.1w snelle Spanning Tree.

Overzicht

De root-brug verkiezing per VLAN wordt gewonnen door de switch met de laagste root-brug Identifier (BID). De BID is de overbrugingsprioriteit gecombineerd met het MAC-adres van de switch.

Aanvankelijk worden BPDU's vanuit alle switches verzonden, die de BID van elke switch bevatten, evenals de padkosten om die switch te bereiken. Dit maakt het mogelijk de root-brug en de route met de laagste kosten naar de wortel te bepalen. Aanvullende configuratieparameters die in BPDU's van de wortel zijn gebruikt, omzeilen de parameters die lokaal zijn geconfigureerd, zodat het hele netwerk consistente timers gebruikt.

De topologie converteert dan door deze stappen:

-

Er wordt één root-brug geselecteerd voor het gehele Spanning Tree-domein.

-

Eén basispoort (naar de root-brug gericht) is gekozen op elke niet-root-brug.

-

Een aangewezen poort wordt geselecteerd voor BPDU die op elk segment wordt verstuurd.

-

Niet-aangewezen havens worden geblokkeerd.

Raadpleeg Spanning Tree configureren voor meer informatie.

| Standaard timer-standaardinstellingen (seconden) | Name | Functie |

|---|---|---|

| 2 | Hallo | Bestuurt het verzenden van BPDU's. |

| 15 | Voorgaande vertraging (FWDM-vertraging) | Bepaalt hoe lang een poort besteed aan het luisteren en het leren van staat en beïnvloedt het proces van de topologie verandering (zie volgende sectie). |

| 20 | Maxage | Bepaalt hoe lang de switch de huidige topologie handhaaft alvorens het op een alternatief pad zoekt. Na de Maxage seconden, wordt een BPDU als oud beschouwd en de switch zoekt een nieuwe wortelhaven van de pool van het blokkeren van havens. Als er geen geblokkeerde haven beschikbaar is, wordt er beweerd dat het de wortel zelf is op de aangewezen havens. |

| Poortstaten | Betekenis | Standaard timing voor de volgende staat |

|---|---|---|

| Uitgeschakeld | Administratief omlaag. | N.v.t. |

| Blokken | Het ontvangen van BPDU's en het stoppen van gebruikersgegevens. | Toezicht op de ontvangst van BPDU's. Wacht 20 seconden op Max. verloopdatums of onmiddellijke verandering als een directe/lokale link is gedetecteerd. |

| Luisteren | Verzenden of ontvangen van BPDU's om te controleren of terugkeren naar blokkering noodzakelijk is. | Uitgestelde timer (15 seconden wachten) |

| Leren | Bouwtopologie/CAM-tabel. | Uitgestelde timer (15 seconden wachten) |

| Doorsturen | Verzenden/ontvangen gegevens. | |

| Totale fundamentele topologie-verandering: | 20 + 2 (15) = 50 seconden indien gewacht op het verstrijken van Maxage, of 30 seconden voor een storing van de directe link |

De twee soorten BPDU's in STP zijn BPDU's voor configuratie en Topology Change Kennisgeving (TCN) - BPDU's.

Configuratie BPDU-Flow

De configuratie BPDU's zijn gebaseerd op elk hallo-interval van elke poort op de root-brug en stromen vervolgens naar alle bladeswitches switches om de status van de Spanning Tree te behouden. In steady state is de BPDU-stroom in één richting: wortelpoorten en blokkerende poorten ontvangen alleen configuratie BPDU's, terwijl aangewezen poorten alleen configuratie BPDU's verzenden.

Voor elke BPDU die door een switch van de wortel wordt ontvangen, wordt een nieuwe verwerkt door het centrale NMP van de Catalyst en verzonden die de wortelinformatie bevat. Met andere woorden, als de root-brug verloren is of alle paden naar de root-brug verloren zijn, worden BPDU's niet ontvangen (totdat de maxage-timer herselecteert).

TCN BPDU-stroom

De GN-BPDU's zijn afkomstig van bladeservers en stromen naar de root-brug wanneer een topologieverandering wordt gedetecteerd in de omspanningsboom. Houtpoorten sturen alleen TCN's, en aangewezen havens ontvangen slechts TCN's.

De GN BPDU reist naar de wortelrand en wordt bij elke stap erkend, dus dit is een betrouwbaar mechanisme. Zodra deze bij de root-brug is aangekomen, waarschuwt de root-brug het gehele domein dat een verandering heeft plaatsgevonden door BPDU's van de configuratie te betrekken terwijl de GN-vlag is ingesteld voor maximum + vertragingstijd (standaard 35 seconden). Dit veroorzaakt dat alle switches hun normale CAM-verouderingstijd van vijf minuten (standaard) veranderen in het interval dat gespecificeerd is door fwdvertraging (standaard 15 seconden). Raadpleeg het gedeelte Spanning Tree Protocol voor meer informatie.

Spanning Tree-modi

Er zijn drie verschillende manieren om VLAN's met Spanning Tree te correleren:

-

Eén Spanning Tree Protocol voor alle VLAN’s, of alleen-Spanning Tree Protocol, zoals IEEE 802.1Q

-

Een Spanning Tree per VLAN of gedeelde Spanning Tree zoals Cisco PVST

-

Een Spanning Tree per set VLAN’s of meerdere Spanning Tree, zoals Cisco MISTP en IEEE 802.1s

Een eenvoudige Spanning Tree voor alle VLAN’s biedt slechts één actieve topologie en dus geen taakverdeling. Een STP blokkeerde poortblokken voor alle VLAN’s en bevat geen gegevens.

Eén Spanning Tree per VLAN maakt taakverdeling mogelijk maar vereist meer BPDU CPU-verwerking naarmate het aantal VLAN’s toeneemt. De CatOS release opmerkingen bieden advies over het aantal logische poorten dat in de Spanning Tree per switch wordt aanbevolen. Bijvoorbeeld, de formule van Catalyst 6500/6000 Supervisor Engine 1 is als zodanig:

aantal poorten + (aantal stammen * aantal VLAN’s op stammen) < 4000

Cisco MISTP en de nieuwe standaard 802.1s staan de definitie van slechts twee actieve STP instanties/topologieën toe, en het in kaart brengen van alle VLAN's aan één van deze twee bomen. Deze techniek staat STP toe om aan vele duizenden VLAN's te schaal terwijl het in evenwicht brengen van de lading wordt toegelaten.

BPDU-formaten

Om de standaard IEEE 802.1Q te ondersteunen, werd de bestaande Cisco STP-implementatie uitgebreid om PVST+ te worden door ondersteuning voor een tunneling in een IEEE 802.1Q mono Spanning Tree-gebied toe te voegen. PVST+ is daarom compatibel met zowel IEEE 802.1Q MST als Cisco PVST-protocollen en heeft geen extra opdrachten of configuratie nodig. Daarnaast voegt PVST+ controlemechanismen toe om te verzekeren dat er geen configuratie inconsistentie van port trunking en VLAN IDs over switches is.

Dit zijn enkele operationele hoogtepunten van het PVST+ protocol:

-

PVST+ interopereert met 802.1Q mono-Spanning Tree door de zogeheten Common Spanning Tree (CST) via een 802.1Q stam. CST is altijd op VLAN 1, zodat dit VLAN op de stam moet worden geactiveerd om met andere verkopers samen te werken. CST-BPDU’s worden altijd zonder tag overgebracht naar de IEEE-standaard bridge-groep (MAC-adres 01-80-c2-00-00-00, DSAP 42, SSAP 42). Voor de volledigheid van de beschrijving wordt een parallelle reeks BPDU's ook verzonden naar het Cisco gedeelde Spanning Tree MAC-adres voor VLAN 1.

-

PVST+ tunnels PVST BPDU’s over 802.1Q VLAN’s als multicast gegevens. Cisco Shared Spanning Tree BPDU’s worden naar MAC-adres 10-00c-cc-cc-cd (SNAP HDLC-protocol type 0x010b) voor elk VLAN in een stam verzonden. BPDU’s worden niet op het oorspronkelijke VLAN getagd en voor alle andere VLAN’s gemerkt.

-

PVST+ controleert poort en VLAN inconsistenties. PVST+ blokkeert die havens die inconsistente BPDU's ontvangen om het verzenden loops te voorkomen. Het informeert gebruikers ook via syslog berichten over elke configuratie mismatch.

-

PVST+ is achterwaarts compatibel met bestaande Cisco switches die PVST op ISL trunks draaien. ISL-ingekapselde BPDU’s worden nog steeds verzonden of ontvangen met behulp van het IEEE MAC-adres. Met andere woorden: elk BPDU-type is link-plaatselijk; er zijn geen vertaalproblemen .

Aanbeveling

Alle Catalyst switches hebben STP standaard ingeschakeld. Dit wordt zelfs aanbevolen als er een ontwerp wordt gekozen dat geen L2 lijnen omvat zodat STP niet in de zin is dat het actief een geblokkeerde poort aanhoudt.

set spantree enable all !--- This is the default.

Cisco raadt aan om STP om deze redenen aan te blijven:

-

Als er een lus is (die door mispatching wordt veroorzaakt, slechte kabel, etc.) voorkomt STP schadelijke effecten voor het netwerk veroorzaakt door multicast en uitzending gegevens.

-

Bescherming tegen het afbreken van een EtherChannel.

-

De meeste netwerken worden ingesteld met STP, waardoor het een maximale blootstelling in het veld krijgt. Meer blootstelling is over het algemeen gelijk aan stabiele code.

-

Bescherming tegen dubbel aangesloten NIC's die zich verkeerd gedragen (of overbrugging op servers mogelijk maken).

-

De software voor veel protocollen (zoals PAgP, IGMP snooping en trunking) is nauw verbonden met STP. Zonder STP uitvoeren kan leiden tot ongewenste resultaten.

Verandert de timers niet, omdat dit de stabiliteit nadelig kan beïnvloeden. De meeste netwerken die worden ingezet zijn niet aangepast. De eenvoudige STP timers die door de opdrachtregel toegankelijk zijn, zoals hallo-interval en Maxage, bestaan zelf uit een complexe reeks andere veronderstelde en intrinsieke timers, zodat het moeilijk is om timers te stemmen en alle implicaties te overwegen. Bovendien bestaat het gevaar dat de UDLD-bescherming wordt ondermijnd.

Idealiter gebruikersverkeer van het beheer VLAN houden. Vooral met oudere Catalyst switch processors is het best om problemen met STP te voorkomen door het beheer VLAN gescheiden te houden van gebruikersgegevens. Een eindstation dat zich slecht gedraagt kon de Supervisor Engine processor zo druk houden met uitzending dat het één of meer BPDU's kan missen. Maar nieuwere switches met krachtiger CPU’s en wentelende controles verlichten deze overweging. Zie het gedeelte In-band beheer van dit document voor meer informatie.

Sluit niet te veel ontworpen redundantie aan. Dit kan leiden tot een nachtmerrie voor het oplossen van problemen - te veel blokkerende havens hebben een negatieve invloed op de stabiliteit op de langere termijn. Houd de totale SPT-diameter onder zeven hop. Probeer het model van Cisco met meerdere lagen, met zijn kleinere geschakelde domeinen, STP driehoeken en deterministische geblokkeerde poorten (zoals uitgelegd in Gigabit Campus Network Design-Principles en Architecture) waar mogelijk te ontwerpen.

Invloed en weet waar de functionaliteit van de Loot en de geblokkeerde havens verblijven, en documenteer ze op het topologie diagram. De geblokkeerde poorten zijn waar het oplossen van STP begint - wat ze van blokkering naar doorsturen heeft veranderd is vaak het sleutelgedeelte van de analyse van de worteloorzaak. Kies de distributie en de kernlagen als de locatie van root/secondaire Root, omdat deze als de meest stabiele delen van het netwerk worden beschouwd. Controleer op optimale L3- en HSRP-overlay met L2-pad voor gegevensdoorsturen. Deze opdracht is een macro die de overbruggingsprioriteit vormt; wortel stelt het veel lager dan het standaard(32768), terwijl de basis-secundaire sets redelijk lager zijn dan het standaard:

set spantree root secondary vlan range

Opmerking: deze macro stelt de hoofdprioriteit in om 8192 (standaard), de huidige hoofdprioriteit minus 1 (als een andere root-brug bekend is) of de huidige hoofdprioriteit (als het MAC-adres lager is dan de huidige wortel) te zijn.

Duw onnodige VLAN’s van boompoorten (een bidirectionele oefening). Dit beperkt de diameter van STP en NMP verwerkingsoverhead op delen van het netwerk waar bepaalde VLAN’s niet vereist zijn. VTP automatisch afdrukken verwijdert geen STP uit een romp. Raadpleeg het gedeelte VTP van dit document voor meer informatie. Standaard VLAN 1 kan ook uit trunks worden verwijderd met CatOS 5.4 en hoger.

Raadpleeg Spanning Tree Protocol-problemen en verwante ontwerpoverwegingen voor extra informatie.

Andere opties

Cisco heeft een andere STP die bekend staat als VLAN-bridge. Dit protocol werkt met behulp van een MAC-adres van de bestemming van 01-00-0c-cd-cd-ce en een protocol type van 0x010c.

Dit is het meest handig als er een noodzaak is om niet-routeerbare of oudere protocollen tussen VLAN’s te overbruggen zonder de Spanning Tree-instantie(s) van IEEE te verstoren die op deze VLAN’s actief is. Als VLAN-interfaces voor onoverbrugd verkeer geblokkeerd raken voor L2-verkeer (en dit zou makkelijk kunnen gebeuren als ze deelnemen aan dezelfde STP als IP VLAN’s), wordt het overlay L3-verkeer onopzettelijk ook uitgeschakeld - een ongewenst neveneffect. VLAN-bridge is daarom een afzonderlijk geval van STP voor overbrugde protocollen, dat een afzonderlijke topologie biedt die kan worden gemanipuleerd zonder IP-verkeer te beïnvloeden.

De aanbeveling van Cisco is VLAN-bridge te gebruiken als er een overbrugging tussen VLAN’s op Cisco-routers zoals de MSFC is vereist.

PortFast

PortFast wordt gebruikt om normaal Spanning Tree-gebruik op toegangspoorten te omzeilen om connectiviteit tussen eindstations en de services te versnellen die ze nodig hebben om verbinding te maken na initialisatie van de link. Op sommige protocollen, zoals IPX/SPX, is het belangrijk om de toegangspoort in verzendmodus te zien onmiddellijk nadat de verbindingsstaat is gestegen om GNS-problemen te voorkomen.

Raadpleeg Portfast en Overige opdrachten gebruiken om de aansluittijden voor startvertraging bij werkstations voor meer informatie op te slaan.

Overzicht

PortFast slaat de normale luisterstaat en leerstatus van STP over door een poort rechtstreeks te verplaatsen van blokkeren naar doorsturen mode nadat bekend is dat de link actief is. Als deze optie niet is ingeschakeld, gooit STP alle gebruikersgegevens weg tot het besluit dat de poort klaar is om naar de verzendende modus te worden verplaatst. Dit kan tot tweemaal de vertragingstijd van voorwaartse vertraging in beslag nemen (standaard 30 seconden).

De modus PortFast voorkomt ook dat een STP TCN wordt gegenereerd elke keer dat een havenstaat van het leren naar het verzenden verandert. TCN's zijn op zichzelf geen probleem, maar als een golf van GN's de root-brug raakt (meestal 's morgens wanneer mensen hun pc's aanzetten), kan de convergentietijd onnodig verlengd worden.

STP PortFast is vooral belangrijk in zowel multicast CGMP als Catalyst 5500/5000 MLS-netwerken. TCN's in deze omgevingen kunnen ervoor zorgen dat de statische CGMP CAM-tabelingangen worden uitgerold, wat resulteert in multicast pakketverlies tot het volgende IGMP-rapport, en/of MLS-cache-items spoelen die dan opnieuw moeten worden opgebouwd en kan resulteren in een CPU-punt, afhankelijk van de grootte van het cache. (Catalyst 6500/6000 MLS implementaties en multicast items die zijn geleerd van IGMP-snooping, worden niet beïnvloed.)

Aanbeveling

Cisco raadt aan om STP PortFast aan te zetten voor alle actieve host-poorten en uitgeschakeld voor switch-switch links en poorten die niet in gebruik zijn.

Trunking en kanalisatie moeten ook voor alle poorten van ontvangst worden uitgeschakeld. Elke toegangspoort is standaard ingeschakeld voor trunking en channeling, maar switch buren worden niet verwacht door design op host-poorten. Als deze protocollen overblijven om te onderhandelen, kan de vertraging in poortactivering leiden tot ongewenste situaties waarin aanvankelijke pakketten van werkstations, zoals DHCP-verzoeken, niet worden doorgestuurd.

CatOS 5.2 introduceerde een macro commando, stel port host host port range in dat deze configuratie implementeert voor access poorten en dat de autonome onderhandeling en verbindingsprestaties aanzienlijk helpt:

set port host port range !--- Macro command for these commands: set spantree portfast port range enable set trunk port range off set port channel port range mode off

N.B.: PortFast betekent niet dat Spanning Tree helemaal niet op die poorten wordt uitgevoerd. BPDU’s worden nog steeds verzonden, ontvangen en verwerkt.

Andere opties

PortFast BPDU-Guard biedt een manier om loops te voorkomen door een niet-trunking poort naar een foutmelding te verplaatsen wanneer er een BPDU op die poort wordt ontvangen.

Een BPDU-pakket moet nooit op een toegangspoort worden ontvangen die voor PortFast is geconfigureerd, omdat host-poorten niet aan switches moeten worden gekoppeld. Als een BPDU wordt waargenomen, duidt dit op een ongeldige en mogelijk gevaarlijke configuratie die bestuurlijke actie nodig heeft. Wanneer de BPDU-Guard optie is ingeschakeld, sluit Spanning Tree PortFast-geconfigureerde interfaces af die BPDU's ontvangen in plaats van deze in de STP-blokkerende staat te zetten.

De opdracht werkt per switch, niet per poort, zoals wordt aangegeven:

set spantree portfast bpdu-guard enable