Probleemoplossing voor Layer 2-lussen op Catalyst 9000 Series Switches

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inleiding

Dit document beschrijft hoe u Layer 2-lijnen in netwerken, waaronder Catalyst 9000 Series switches, kunt identificeren en probleemoplossing kunt uitvoeren.

Voorwaarden

Het wordt aanbevolen dat u de concepten van het Spanning-Tree Protocol begrijpt.

Gebruikte componenten

Dit document is niet beperkt tot specifieke software- of hardware-versies.

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Achtergrondinformatie

Layer 2-lijnen veroorzaken vernieling op een lokaal netwerk. De resulterende "broadcast storm" interfereert met communicatie binnen getroffen virtuele LAN’s (VLAN’s) en neemt zowel endpoints als netwerkapparaten af. Het probleem krijgt momentum in de tijd aangezien Layer 2 Traffic geen mechanisme heeft zoals time-to-live (TTL) dat er uiteindelijk toe leidt dat een pakket op het netwerk wordt verbruikt. Lopend verkeer zoals Address Resolution Protocol (ARP) of Dynamic Host Configuration Protocol (DHCP) verkeer wordt in plaats daarvan oneindig herhaald totdat de lus wordt gebroken. Een individu dat wordt belast met het onderzoek van een actieve lus bevindt zich in een stressvolle positie.

Gelukkig zijn er beproefde en ware methoden om Layer 2 loops te onderzoeken en problemen op te lossen. Dit document schetst de methodologie die door generaties TAC-engineers wordt gebruikt.

Spanning-Tree: Hoe voorkomt u luss?

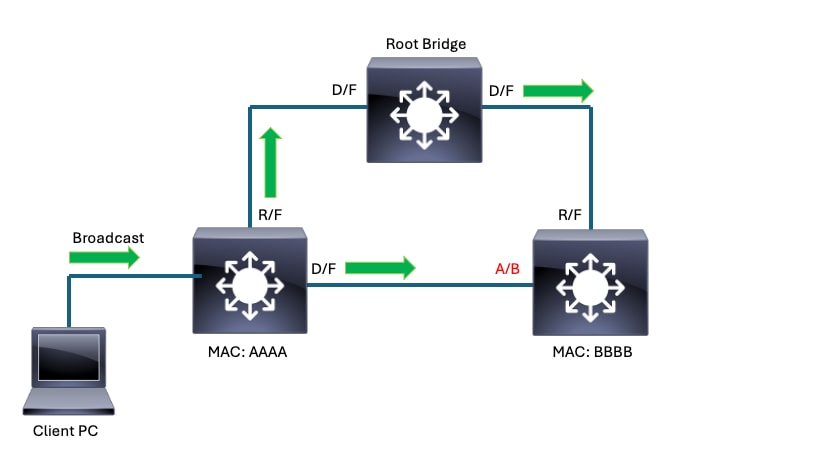

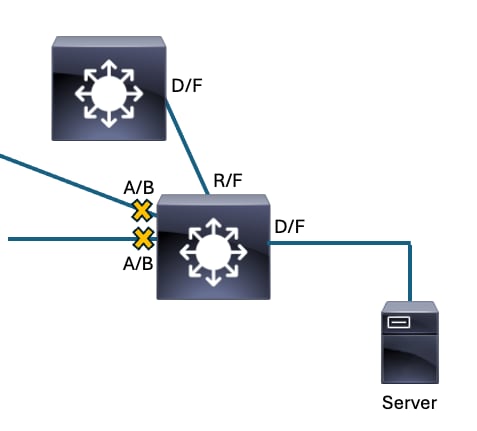

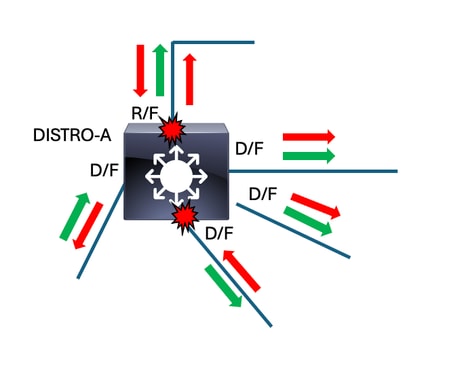

Deze eenvoudige topologie toont overspannen-boomprotocol in actie. Deze punten zijn waar voor deze topologie:

- Alle links in dit voorbeeld zijn van gelijke bandbreedte.

- D/F staat voor Designated (de poortrol) Forwarding (de poortstaat).

- R/F staat voor Root (de poortrol) Forwarding (de poortstatus).

- A/B staat voor Alternate (de havenrol) Blocking (de havenstaat).

- De root-brug verkiezingen resulteerden erin dat de geïdentificeerde switch als root-brug werd gekozen. Alle interfaces op de root-brug zijn in de 'aangewezen' rol en de 'doorsturen' staat.

- De hoofdpoort voor de switches AAAA en BBB is de poort die elke switch rechtstreeks met de root-brug verbindt.

- Op de verbinding tussen AAA en BBBB behoort de aangewezen haven tot AAA op grond van bridge MAC.

- Op de verbinding tussen AAA en BBBB behoort de blokkerende poort tot BBBB op grond van de bridge MAC.

Spanning-tree is geconvergeerd in deze topologie zodat loops worden voorkomen. De groene pijlen vertegenwoordigen hoe een uitzendingspakket dat door een cliëntPC wordt overgebracht op de onderling verbonden switches zou door:sturen. De blokkerende poort op BBB voorkomt dat de uitzending die door de client wordt uitgezonden, oneindig tussen de apparaten loopt.

Hoe vormen Layer 2 broadcast stormen?

Er zijn vele scenario's waar de luspreventie die door over:spannen-boom wordt betaald geen uitzendingsonweer verhindert.

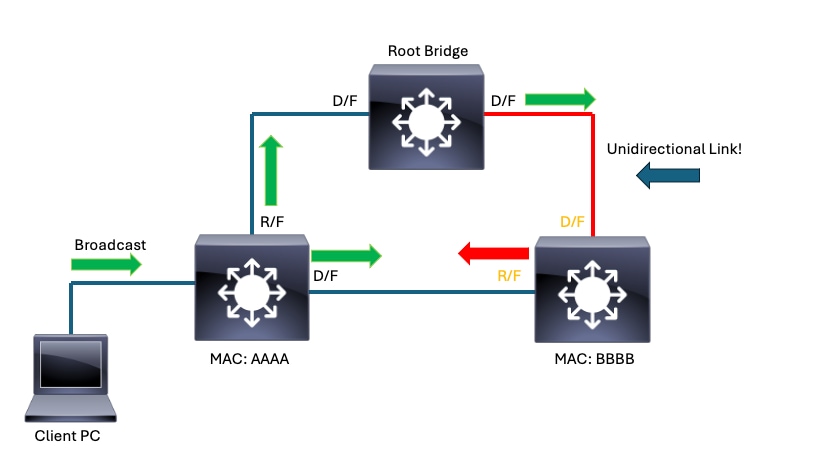

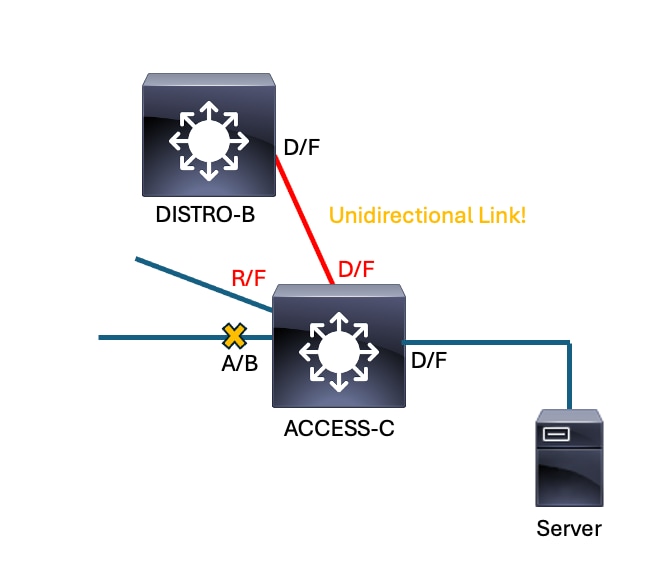

Fysieke (layer1) problemen op het netwerk kunnen resulteren in unidirectionele links, waardoor het voorkomen van speerboomluidsprekers van de betrouwbare uitwisseling van BPDU's. Onbetrouwbare ontvangst of levering van BPDUs veroorzaakt ongewenste en onverwachte overspannen-boom convergentie.

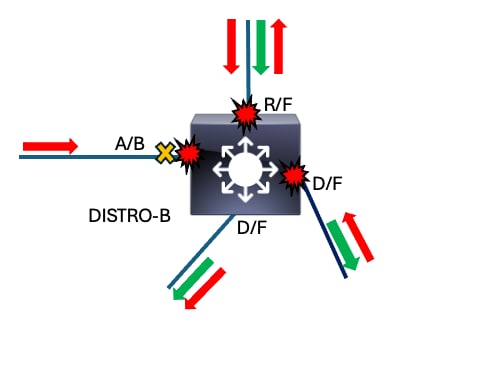

Voorbeeld 1:

In dit geval stopt BBB met het ontvangen van BPDU's van de root-brug op de hoofdpoort. BBB convergeert in reactie op dit verlies van BPDU's. Zijn wortelhaven is niet meer een levensvatbare weg aan wortel aangezien het niet meer BPDUs ontvangt en een aangewezen haven wordt. De blokkerende poort blijft BPDU's ontvangen van AAA en wordt root-poort. Geen van beide interfaces blokkeert dus er volgt een lus.

Unidirectionele link zorgt voor onverwachte convergentie van Spanning-Tree

Unidirectionele link zorgt voor onverwachte convergentie van Spanning-Tree

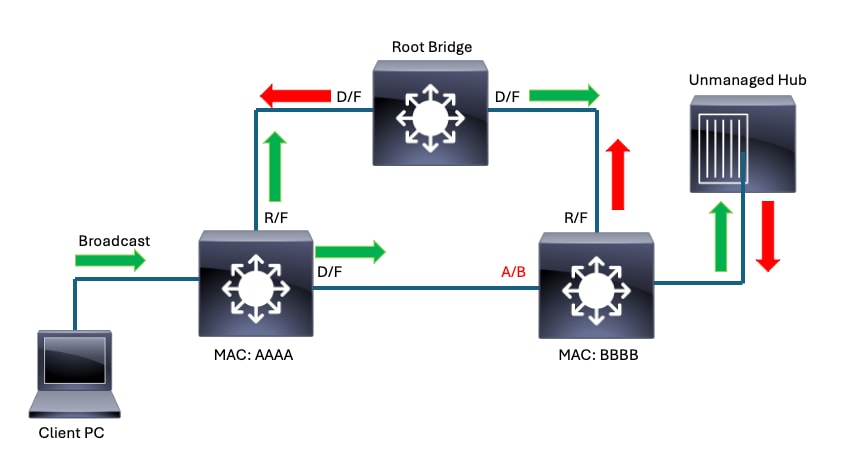

Voorbeeld 2:

Netwerkonderbrekingen kunnen ook optreden wanneer Spanning-Tree geconvergeerd is zoals verwacht. Bepaalde apparaten die op het netwerk zijn aangesloten, kunnen vectoren voor lijnen zijn. Een hub of een vergelijkbaar apparaat dat onverwacht is aangesloten op het netwerk kan leiden tot uitzendstormen.

Hub verbonden met netwerk resultaten in broadcast storm

Hub verbonden met netwerk resultaten in broadcast storm

Probleemoplossing

Er zijn vele manieren die de netwerkingenieurs neigen laag 2 lijnen en uitzendingsonweren te benaderen. Dit hoofdstuk beschrijft een beproefde en echte methode die is getest in talloze TAC-gevallen en catastrofale uitval.

Deze methode maakt gebruik van zeer basisopdrachten en ontkent gegevenspunten zoals STP-meldingen (Spanning Tree Protocol) voor topologiewijzigingen (TCN’s) die chaotisch kunnen zijn om te achtervolgen. TCN's in een Rapid STP (RSTP)-topologie komen voor wanneer niet-randpoorten van BLOKKERING naar DOORSTUREN bewegen. De loop zelf kan STP-sprekers zo belasten dat ze niet op voorspelbare wijze aan convergentie kunnen deelnemen. Interfaces op switches die het slachtoffer zijn geworden, gaan naar FORWARDING als ze door hun overbelaste besturingsvlak niet in staat zijn om inkomende BPDU's goed te verwerken. De TCN's zijn vaak symptomen die geslachtofferde apparaten onthullen, maar niet noodzakelijkerwijs aan de bron van de lus.

In plaats van STP TCN's zijn interface-invoersnelheden een meer geldig en lineair gegevenspunt. De interfaces die aan de lijn deelnemen tonen veel hoger dan verwachte inputtarieven. De outputcijfers zijn niet zo zeer een punt van zorg, aangezien deze downstream-apparaten waarschijnlijk zelf slachtoffers zullen zijn. U kunt ook een hoge uitzendsnelheid en multicast op beïnvloede interfaces waarnemen en merken dat de gemiddelde pakketgrootte aan een kleinere dan verwachte waarde scheurt.

Met alleen deze opdrachten kan een netwerkengineer de meeste, zo niet alle Layer 2-lussen op een eenvoudige manier isoleren:

-

show interfaces | inclusief is omhoog|invoersnelheid

- cdp-buren tonen <interface> OF lldp-buren <interface>

- show spanning-tree

Het bevel "toont interfaces | neem is up|input rate"met de pijp en argumenten voorziet ons van een snel verteerbare fragment van output. Het toont ons al onze interfaces die op dit moment 'omhoog' zijn, evenals hun invoersnelheden. Voor onze doeleinden geven we alleen om invoertarieven. Interfaces met onverwacht hoge ingangssnelheden zijn waarschijnlijk slachtoffers van de lus. Het apparaat dat is aangesloten op een interface met een onverwacht hoge invoersnelheid is waarschijnlijk dichter bij de bron van de lus. Interfaces met onverwacht hoge outputsnelheden leiden ons waarschijnlijk weg van de bron van de lus.

ACCESS-SWITCH1#show interfaces | in is up|input rate <snip>

GigabitEthernet1/0/1 is up, line protocol is up (connected) <----- Typical endpoint with a low input rate. This would not raise suspiscion. 5 minute input rate 33000 bits/sec, 21 packets/sec GigabitEthernet1/0/2 is up, line protocol is up (connected) 5 minute input rate 24000 bits/sec, 11 packets/sec <snip> 5 minute input rate 0 bits/sec, 0 packets/sec <----- This output represents interfaces that are down. 5 minute input rate 0 bits/sec, 0 packets/sec 5 minute input rate 0 bits/sec, 0 packets/sec 5 minute input rate 0 bits/sec, 0 packets/sec 5 minute input rate 0 bits/sec, 0 packets/sec TwentyFiveGigE1/1/1 is up, line protocol is up (connected) <----- Twe1/1/1 in this scenario is high-bandwith uplink interface. We would expect uplinks to have a fair amount of traffic on input. 5 minute input rate 2816922000 bits/sec, 2072252 packets/sec. If we were troubleshooting a loop, pay special attention to this interface given the input rate. TwentyFiveGigE1/1/2 is up, line protocol is up (connected) 5 minute input rate 2926942401 bits/sec, 3043467 packets/sec <-- The same logic goes for this port. The input rate is relatively high but that is possibly function of its position in the network. TwentyFiveGigE1/1/3 is up, line protocol is up (connected) 5 minute input rate 0 bits/sec, 0 packets/sec <snip>

- cdp-buren tonen <interface> OF lldp-buren <interface>

ACCESS-SWITCH1#show cdp neighbor twe1/1/1

Capability Codes: R - Router, T - Trans Bridge, B - Source Route Bridge

S - Switch, H - Host, I - IGMP, r - Repeater, P - Phone,

D - Remote, C - CVTA, M - Two-port Mac Relay

Device ID Local Intrfce Holdtme Capability Platform Port ID

ACCESS-SWITCH2 Twe 1/1/1 142 S I C9300-48P Twe 1/1/4 <--- We confirm that the expected neighbor is attached to this interface.

Total cdp entries displayed : 1

-

show spanning-tree

Gebruik deze opdracht om te begrijpen hoe de lokale switch gelooft dat Spanning-Tree geconvergeerd is. Houd in gedachten de verschillen in de verschillende smaken van overspannen-boom. Catalyst switches werken standaard met rapid-PVST maar ondersteunen PVST en MST.

ACCESS-SWITCH1#show spanning-tree

VLAN0001 <----- Keep in mind that in per-vlan spanning-tree, each VLAN represents a unique instance of spanning-tree

Spanning tree enabled protocol rstp

Root ID Priority 1

Address 380e.4d77.4800

Cost 2000

Port 3 (TwentyFiveGigE1/0/3)

Hello Time 2 sec Max Age 20 sec Forward Delay 15 sec

Bridge ID Priority 32769 (priority 32768 sys-id-ext 1)

Address b08b.d08d.6b80

Hello Time 2 sec Max Age 20 sec Forward Delay 15 sec

Aging Time 300 sec

Interface Role Sts Cost Prio.Nbr Type

------------------- ---- --- --------- -------- --------------------------------

Gig1/0/1 Desg FWD 20000 128.1 P2p

Gig1/0/2 Desg FWD 20000 128.2 P2p

<snip>

Twe1/1/1 Root FWD 800 128.33 P2p

Twe1/1/2 Desg FWD 800 128.34 P2p

Twe1/1/3 Alt BLK 800 128.35 P2p <---- This output corresponds with expectation. This step helps to populate STP information in your topology as you move from device to device

Deze eenvoudige ongecompliceerde methode vermijdt tijdrovende pakketopnamen, maakt de focus op overspannen-tree TCN's overbodig en houdt het eigenlijke probleem vooraan in het onderzoek. Het elimineert ook 'raden en controleren' van problemen oplossen.

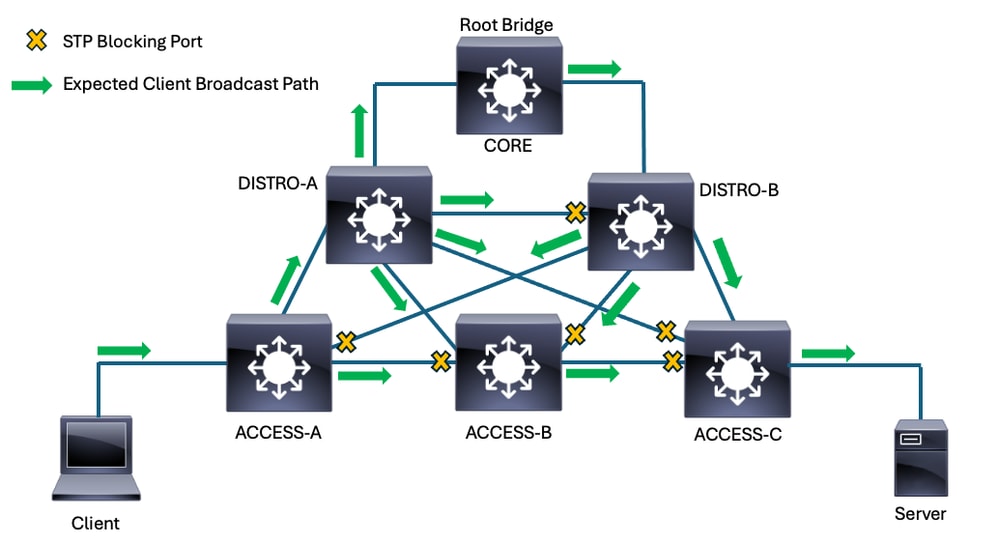

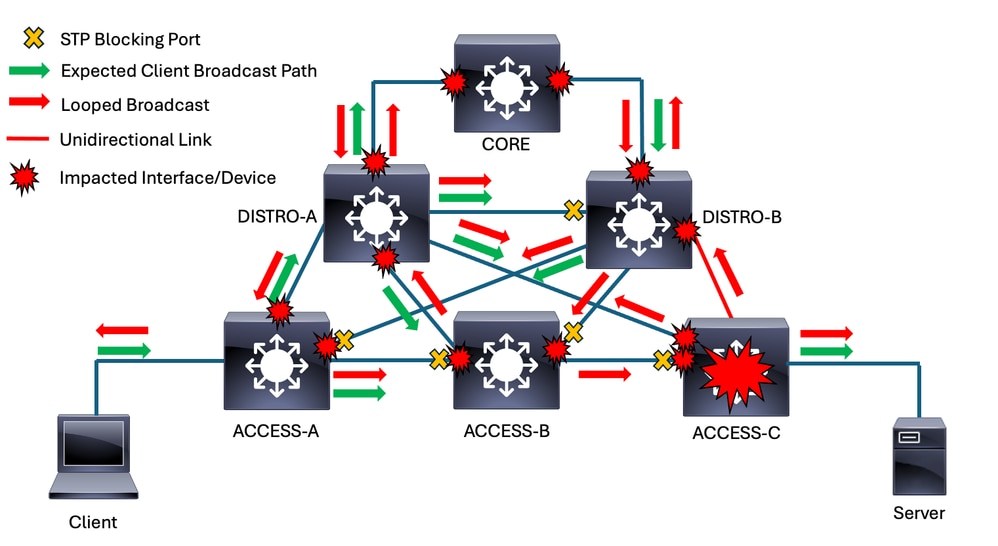

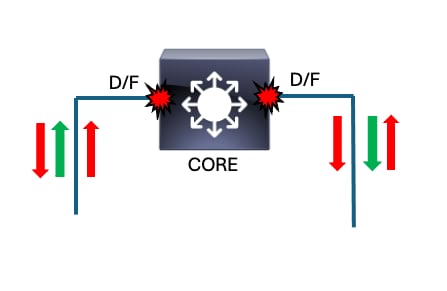

Overweeg dit topologiediagram:

Clientuitzendingspad in geconvergeerde topologie

Clientuitzendingspad in geconvergeerde topologie

Spanning-tree blokkeert meerdere poorten in deze topologie vanwege de redundante interconnecties tussen de switches. In dit voorbeeld geeft de gele X-afbeelding de blokkerende poorten weer. De doorsturen poorten zijn allemaal aangewezen of root, afhankelijk van de locatie van de lokale switch in vergelijking met de root-brug. De groene pijlen vertegenwoordigen de normale, verwachte stroom van uitzendingsverkeer een voorbeeldcliënt in dit netwerk zou verzenden.

Hoewel niet erg complex, biedt dit netwerk veel mogelijkheden voor loops om te vormen door de vele redundante verbindingen.

Dit fragment van de grotere topologie concentreert zich op de over - boomrollen/staten van de access switch waar de server verbindt.

Werkende Spanning-Tree Convergentie

Werkende Spanning-Tree Convergentie

Overweeg als wij een unidirectionele verbinding hadden die de stroomafwaartse toegangs switch van ontvangstbewijs van BPDUs op zijn wortelhaven verhindert. Spanning-tree reconvergeert als reactie, en er volgt een Layer 2-loop.

De voormalige basispoort op ACCESS-C stopt met het ontvangen van BPDU's van DISTRO-B. De switch herkent het niet langer als een levensvatbaar pad naar wortel, zodat de blokkerende poort met de hoogste prioriteit ROOT/FORWARDING wordt. De vorige wortelpoortovergangen naar aangewezen/DOORSTUREN. Deze reconvergentie resulteert in een het door:sturen lijn.

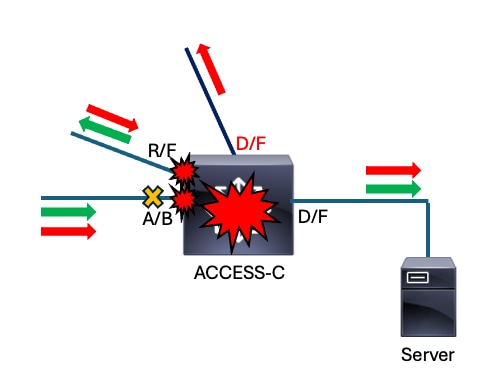

Dit diagram laat zien hoe de lus invloed heeft op het uitzendverkeer dat door onze client wordt verzonden. Tenzij de lus is gebroken, blijft het van een lus voorziene verkeer oneindig en mogelijk een ingeslagen switch op meerdere interfaces in- en uitstappen. U kunt meerdere rode pijlen zien die de richting van het lusverkeer vertegenwoordigen.

Het probleem blijft aan kracht winnen naarmate meer en meer verkeer oneindig wordt uitgelicht. Catalyst 9000 reeks switches maakt standaard gebruik van een robuust CoPP-mechanisme (Control-plane policing), maar voor sommige producten niet. Switches met een lokale switch Virtual Interface (SVI) in een netwerk met VLAN hebben een kopie van uitzendverkeer binnen dat VLAN dat naar de CPU is gestraft. Zonder CoPP kan al dit gepunte verkeer de switch-CPU onderbreken. Dit maakt een slechte situatie nog erger, omdat de switches die het slachtoffer zijn geworden niet in staat zijn om zoals verwacht deel te nemen aan de overspanningsboom.

Methodologie

Een van de eerste uitdagingen bij het oplossen van dit soort problemen is bepalen waar te beginnen. Uiteindelijk is de uitgangspositie niet zo heel erg belangrijk. Alle apparaten die door de lus worden beïnvloed, volgen uiteindelijk de bron van de lus.

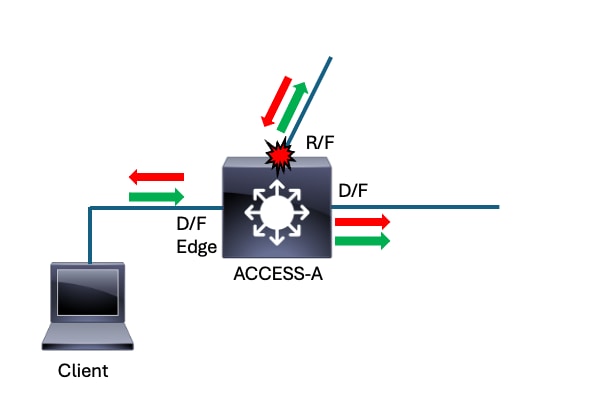

In dit voorbeeld beginnen we bij de switch waar de beïnvloede client verbinding maakt.

Uitgangspunt - ACCESS-A - Direct verbonden met client

Deze methode maakt het beginpunt irrelevant. Alle beïnvloede interfaces wijzen naar de bron van het probleem. Overal waar u begint, als dit proces wordt gevolgd, komt u bij de bron van de lijn/reflectie. In dit geval maakt de getroffen client verbinding met switch ACCESS-A. Hier beginnen we. De eerste stap in dit proces is de invoersnelheden op alle actieve interfaces te overwegen.

- show interfaces | inclusief is omhoog|invoersnelheid

ACCESS-A#show interfaces | in is up|input rate

GigabitEthernet1/0/1 is up, line protocol is up (connected)

5 minute input rate 33000 bits/sec, 21 packets/sec <--- This access port (downlink) has a small volume of traffic inbound. This does not raise suspiscion.

<snip>

5 minute input rate 0 bits/sec, 0 packets/sec

5 minute input rate 0 bits/sec, 0 packets/sec

5 minute input rate 0 bits/sec, 0 packets/sec

5 minute input rate 0 bits/sec, 0 packets/sec

5 minute input rate 0 bits/sec, 0 packets/sec

TwentyFiveGigE1/1/1 is up, line protocol is up (connected)

5 minute input rate 2816922000 bits/sec, 2672252 packets/sec <--- This port is an uplink. There is a fair amount of traffic inbound on this port, but also keep in mind that the uplink is expected to be busier.

TwentyFiveGigE1/1/2 is up, line protocol is up (connected) <--- This is our other uplink on this switch. The input rate is zero, suggesting the other end of this link is not transmitting. This implies that the other end of the link successfully blocks.

5 minute input rate 0 bits/sec, 0 packets/sec

De gemiddelde pakketgrootte wordt berekend door bytes per seconde te delen door pakketten per seconde. In dit voorbeeld is de gemiddelde pakketgrootte ongeveer 132 bytes. Dit suggereert een groot volume van kleine pakketten die het gemiddelde scheeftrekken. Een hoog volume van ARP, bijvoorbeeld, kan dezelfde scheefheid veroorzaken van de verwachte gemiddelde pakketgrootte in een productienetwerk en suggereert dat de poort wordt getroffen door de uitzendingsstorm.

Geen van de downlinks vertoont abnormale invoersnelheden. De enige potentieel beïnvloede haven is de wortelhaven - de opstraalverbinding naar de distributielaag. Voordat we naar het volgende toestel gaan, overspannen-tree eerst overwegen voor de switch.

- overspannen weergeven

ACCESS-A#show spanning-tree <--- Without an argument, this command gives spanning-tree information for all VLANs with an active STP instance running. For this example, we assume VLAN 1 is consistent with all VLANs on the trunk.

VLAN0001

Spanning tree enabled protocol rstp

Root ID Priority 1

Address 380e.4d77.4800

Cost 2000

Port 3 (TwentyFiveGigE1/1/1)

Hello Time 2 sec Max Age 20 sec Forward Delay 15 sec

Bridge ID Priority 32769 (priority 32768 sys-id-ext 1)

Address b08b.d08d.6b80

Hello Time 2 sec Max Age 20 sec Forward Delay 15 sec

Aging Time 300 sec

Interface Role Sts Cost Prio.Nbr Type

------------------- ---- --- --------- -------- --------------------------------

Gig1/0/1 Desg FWD 20000 128.1 P2p

Gig1/0/2 Desg FWD 20000 128.2 P2p

<snip>

Twe1/1/1 Root FWD 800 128.33 P2p

Twe1/1/2 Desg FWD 800 128.34 P2p

<snip>

Hier is waar het loont om uw netwerk te kennen en hoe de over*spannen-boom wordt verwacht om samen te komen. Te1/1/1 is de verwachte wortelpoort. Twe1/1/2 verbindt ook met een switch en voorwaarts, maar zijn inputtarief is 0 pakketten/sec zodat weten wij het andere eind van de verbinding met succes blokkeert. Alles ziet er goed uit met betrekking tot overspannen-tree. Nu, bevestigen wij de link peer op de beïnvloede haven.

- cdp-buur <interface> tonen

ACCESS-A#show cdp neighbors twentyFiveGigE 1/1/1

Capability Codes: R - Router, T - Trans Bridge, B - Source Route Bridge

S - Switch, H - Host, I - IGMP, r - Repeater, P - Phone,

D - Remote, C - CVTA, M - Two-port Mac Relay

Device ID Local Intrfce Holdtme Capability Platform Port ID

DISTRO-A Twe 1/1/1 137 S I C9300-48P Twe 1/0/3

Next-hop Switch - DISTRO-A

DISTRO-A

DISTRO-A

De volgende stap is een herhaling van de vorige activiteit op de switch die verbinding maakt met de verdachte interface. Start "toon interfaces | omvatten is up|input rate" om interfaces met verdachte hoge invoersnelheden te identificeren.

- show interfaces | inclusief is omhoog|invoersnelheid

DISTRO-A#show interfaces | in is up|input rate 5 minute input rate 0 bits/sec, 0 packets/sec 5 minute input rate 0 bits/sec, 0 packets/sec 5 minute input rate 0 bits/sec, 0 packets/sec 5 minute input rate 0 bits/sec, 0 packets/sec 5 minute input rate 0 bits/sec, 0 packets/sec TwentyFiveGigE1/1/1 is up, line protocol is up (connected) 5 minute input rate 4846092202 bits/sec, 4572251 packets/sec <-- In this scenario, this input rate raises red flags. This is another situation where understanding normal baselines is helpful. TwentyFiveGigE1/1/2 is up, line protocol is up (connected) 5 minute input rate 0 bits/sec, 0 packets/sec <-- The other end of this link is likely blocking. TwentyFiveGigE1/1/3 is up, line protocol is up (connected) 5 minute input rate 146192134 bits/sec, 171252 packets/sec <-- Fair amount of usage, though exponentially smaller that our 'suspect' link. Again, knowing expected baselines is helpful to identify when deviations occur. This is a downlink towards an access switch in this scenario, and does not raise red flags. TwentyFiveGigE1/1/4 is up, line protocol is up (connected) 5 minute input rate 4938392202 bits/sec, 4723294 packets/sec <-- This is along the same magnitude of input as Twe1/1/1. Often, interfaces impacted by the same broadcast storm shows similar activity. In our scenario, this interface raises red flags. TwentyFiveGigE1/1/5 is up, line protocol is up (connected) 5 minute input rate 032182156 bits/sec, 104263 packets/sec <-- Similar to Twe1/1/3, this interface is active but not at a suspicious level.

Bij DISTRO-A hebben we twee interfaces gevonden met hogere invoersnelheden dan verwacht. De aard van lijnen betekent dat er typisch meerdere paden naar de bron zijn. We nemen nota van beide interfaces, maar eerst controleren we overspannen-tree voor iets buiten de norm.

- show spanning-tree

DISTRO-A#show spanning-tree

VLAN0001 Spanning tree enabled protocol rstp Root ID Priority 1 Address 380e.4d77.4800 Cost 2000 Port 3 (TwentyFiveGigE1/1/1) Hello Time 2 sec Max Age 20 sec Forward Delay 15 sec Bridge ID Priority 32769 (priority 32768 sys-id-ext 1) Address c18b.a18d.5b76 Hello Time 2 sec Max Age 20 sec Forward Delay 15 sec Aging Time 300 sec Interface Role Sts Cost Prio.Nbr Type ------------------- ---- --- --------- -------- -------------------------------- Twe1/1/1 Root FWD 800 128.33 P2p Twe1/1/2 Desg FWD 800 128.34 P2p Twe1/1/3 Desg FWD 800 128.35 P2p Twe1/1/4 Desg FWD 800 128.36 P2p Twe1/1/5 Desg FWD 800 128.37 P2p

<snip>

Als u de positie van DISTRO-A in het netwerk bekijkt, kunt u zien dat alle poorten op deze switch naar verwachting zullen doorsturen. Het heeft een wortelpoort (Twe1/1/1) die het direct verbindt met de wortelbrug. Al zijn downlinks en interconnecties met andere switches worden aangeduid en doorgestuurd. Dit volgt met onze overspannen-tree output.

Nu, controleren wij de peers op onze verdachte interfaces en beslissen waar te gaan daarna. Beide richtingen resulteert in onze aankomst naar de bron van de lus.

- cdp-buren tonen <interface>

DISTRO-A#show cdp neighbors twentyFiveGigE 1/1/1

Capability Codes: R - Router, T - Trans Bridge, B - Source Route Bridge

S - Switch, H - Host, I - IGMP, r - Repeater, P - Phone,

D - Remote, C - CVTA, M - Two-port Mac Relay

Device ID Local Intrfce Holdtme Capability Platform Port ID

CORE Twe 1/1/1 137 S I C9500-48Y4C Twe 1/0/1

DISTRO-A#show cdp neighbors twentyFiveGigE 1/1/4

Capability Codes: R - Router, T - Trans Bridge, B - Source Route Bridge

S - Switch, H - Host, I - IGMP, r - Repeater, P - Phone,

D - Remote, C - CVTA, M - Two-port Mac Relay

Device ID Local Intrfce Holdtme Capability Platform Port ID

ACCESS-B Twe 1/1/4 137 S I C9300-48P Twe 1/1/1

We eerst uitchecken CORE, maar het zou ook geldig zijn in dit scenario de stap naar ACCESS-B.

Next-hop Switch - CORE

- show interfaces | inclusief is omhoog|invoersnelheid

CORE#show interfaces | in is up|input rate

TwentyFiveGigE1/0/1 is up, line protocol is up (connected) <--- Both active downlinks have comparably high input rates. It is not unexpected for core devices to have high interface activity.

5 minute input rate 4946092202 bits/sec, 4671352 packets/sec

TwentyFiveGigE1/0/2 is up, line protocol is up (connected)

5 minute input rate 4936092202 bits/sec, 4474252 packets/sec <--- It appears that both Twe1/0/1 and Twe1/0/2 are victimized. These are the only active downlinks, so this makes sense.

<snip>

5 minute input rate 0 bits/sec, 0 packets/sec

5 minute input rate 0 bits/sec, 0 packets/sec

5 minute input rate 0 bits/sec, 0 packets/sec

5 minute input rate 0 bits/sec, 0 packets/sec

5 minute input rate 0 bits/sec, 0 packets/sec

Aangezien deze switch de root-brug is, zouden we verwachten dat alle interfaces naar voren worden gebracht. Snel bevestigen met "overspannen-boom tonen."

CORE#show spanning-tree

VLAN0001

Spanning tree enabled protocol rstp

Root ID Priority 1

Address 380e.4d77.4800

This bridge is the root

Hello Time 2 sec Max Age 20 sec Forward Delay 15 sec

Bridge ID Priority 1 (priority 0 sys-id-ext 1)

Address 380e.4d77.4800

Hello Time 2 sec Max Age 20 sec Forward Delay 15 sec

Aging Time 300 sec

Interface Role Sts Cost Prio.Nbr Type

------------------- ---- --- --------- -------- --------------------------------

Twe1/0/1 Desg FWD 800 128.25 P2p

Twe1/0/2 Desg FWD 800 128.26 P2p

Er zijn geen onverwachte ingangswegen voor de uitzendingsstorm. Gebaseerd op de informatie waarover wij beschikken, is de loop stroomafwaarts van de kern. Nu controleren we onze peers op onze downlinks.

- cdp-buren tonen

CORE#show cdp neighbors twentyFiveGigE 1/0/1

Capability Codes: R - Router, T - Trans Bridge, B - Source Route Bridge

S - Switch, H - Host, I - IGMP, r - Repeater, P - Phone,

D - Remote, C - CVTA, M - Two-port Mac Relay

Device ID Local Intrfce Holdtme Capability Platform Port ID

DISTRO-A Twe 1/0/1 144 S I C9300-48P Twe 1/1/1

CORE#show cdp neighbors twentyFiveGigE 1/0/2

Capability Codes: R - Router, T - Trans Bridge, B - Source Route Bridge

S - Switch, H - Host, I - IGMP, r - Repeater, P - Phone,

D - Remote, C - CVTA, M - Two-port Mac Relay

Device ID Local Intrfce Holdtme Capability Platform Port ID

DISTRO-B Twe 1/0/2 139 S I C9300-48P Twe 1/1/1

We kwamen net van DISTRO-A. We zouden opnieuw naar DISTRO-A kunnen gaan en onze andere interface/peer kunnen bekijken op die switch die als verdacht werd aangemerkt, of we kunnen naar DISTRO-B. Daarna kijken we naar DISTRO-B.

Next-hop Switch - DISTRO-B

DISTRO-B

DISTRO-B

- show interfaces | inclusief is omhoog|invoersnelheid

DISTRO-B#show interfaces | in is up|input rate <snip> 5 minute input rate 0 bits/sec, 0 packets/sec 5 minute input rate 0 bits/sec, 0 packets/sec 5 minute input rate 0 bits/sec, 0 packets/sec 5 minute input rate 0 bits/sec, 0 packets/sec 5 minute input rate 0 bits/sec, 0 packets/sec TwentyFiveGigE1/1/1 is up, line protocol is up (connected) 5 minute input rate 4446192309 bits/sec, 4673252 packets/sec <--- Suspicious TwentyFiveGigE1/1/2 is up, line protocol is up (connected) 5 minute input rate 4457101202 bits/sec, 4571365 packets/sec <--- Suspicious TwentyFiveGigE1/1/3 is up, line protocol is up (connected) 5 minute input rate 136192034 bits/sec, 170261 packets/sec TwentyFiveGigE1/1/4 is up, line protocol is up (connected) 5 minute input rate 4936092202 bits/sec, 4474252 packets/sec <--- Suspicious

Nu nemen we een snelle blik op overspannen-boom om ervoor te zorgen dat dingen verschijnen zoals verwacht.

- show spanning-tree

DISTRO-B#show spanning-tree

VLAN0001

Spanning tree enabled protocol rstp

Root ID Priority 1

Address 380e.4d77.4800

Cost 800

Port 3 (TwentyFiveGigE1/1/1)

Hello Time 2 sec Max Age 20 sec Forward Delay 15 sec

Bridge ID Priority 32769 (priority 32768 sys-id-ext 1)

Address b08b.d08d.6b80

Hello Time 2 sec Max Age 20 sec Forward Delay 15 sec

Aging Time 300 sec

Interface Role Sts Cost Prio.Nbr Type

------------------- ---- --- --------- -------- --------------------------------

<snip>

Twe1/1/1 Root FWD 800 128.33 P2p

Twe1/1/2 Desg FWD 800 128.34 P2p

Twe1/1/3 Desg FWD 800 128.33 P2p

Twe1/1/3 Desg FWD 800 128.33 P2p

Twe1/1/5 Alt BLK 800 128.34 P2p

Spanning-tree op deze switch komt overeen met wat we verwachten in een stabiel netwerk. We kunnen zien dat onze wortelpoort is geconvergeerd zoals verwacht en dat onze interconnectie met DISTRO-B (Twe1/1/4) blokken. Onze access-facing interfaces worden aangewezen/doorgestuurd.

Nu onderzoeken we onze collega's op de verdachte interfaces.

- cdp-buren tonen <interface>

DISTRO-B#show cdp neighbors twentyFiveGigE 1/1/1

Capability Codes: R - Router, T - Trans Bridge, B - Source Route Bridge

S - Switch, H - Host, I - IGMP, r - Repeater, P - Phone,

D - Remote, C - CVTA, M - Two-port Mac Relay

Device ID Local Intrfce Holdtme Capability Platform Port ID

CORE Twe 1/1/1 144 S I C9500-48Y4C Twe 1/0/1

DISTRO-B#show cdp neighbors twentyFiveGigE 1/1/2

Capability Codes: R - Router, T - Trans Bridge, B - Source Route Bridge

S - Switch, H - Host, I - IGMP, r - Repeater, P - Phone,

D - Remote, C - CVTA, M - Two-port Mac Relay

Device ID Local Intrfce Holdtme Capability Platform Port ID

ACCESS-C Twe 1/1/2 139 S I C9300-48P Twe 1/1/1

DISTRO-B#show cdp neighbors twentyFiveGigE 1/1/5

Capability Codes: R - Router, T - Trans Bridge, B - Source Route Bridge

S - Switch, H - Host, I - IGMP, r - Repeater, P - Phone,

D - Remote, C - CVTA, M - Two-port Mac Relay

Device ID Local Intrfce Holdtme Capability Platform Port ID

DISTRO-A Twe 1/1/5 132 S I C9300-48P Twe 1/1/2

We zijn net van CORE gekomen en hebben al een bezoek gebracht aan DISTRO-A. Gebaseerd op onze bevindingen tot nu toe stuurt de logica ons naar ACCESS-C.

ACCESS-C

ACCESS-C#show interfaces | in is up|input rate

GigabitEthernet1/0/1 is up, line protocol is up (connected)

5 minute input rate 43012 bits/sec, 34 packets/sec

5 minute input rate 0 bits/sec, 0 packets/sec

5 minute input rate 0 bits/sec, 0 packets/sec

5 minute input rate 0 bits/sec, 0 packets/sec

5 minute input rate 0 bits/sec, 0 packets/sec

5 minute input rate 0 bits/sec, 0 packets/sec

<snip>

TwentyFiveGigE1/1/1 is up, line protocol is up (connected)

5 minute input rate 0 bits/sec, 0 packets/sec <-- This interface has zero packets inbound. Normally this means the interface on the other end of the link is blocking. In this scenario we need to take a closer look since the upstream switch is a distribution switch.

TwentyFiveGigE1/1/2 is up, line protocol is up (connected)

5 minute input rate 4834056103 bits/sec, 4461235 packets/sec <-- This interface has a suspicious input rate.

TwentyFiveGigE1/1/3 is up, line protocol is up (connected)

5 minute input rate 4456091109 bits/sec, 4573242 packets/sec <-- This interface also has a suspicious input rate.

Deze switch wordt duidelijk beïnvloed door de lus. Twee interfaces tonen bewijs van slachtofferschap. Er is ook een opstraalverbinding naar de distributielaag die onverwacht stil is. We nemen nota van deze waarnemingen en controleer de overspanning-boom om te zien of er iets opvalt.

- show spanning-tree

ACCESS-C#show spanning-tree

VLAN0001

Spanning tree enabled protocol rstp

Root ID Priority 1

Address 380e.4d77.4800

Cost 1600

Port 4 (TwentyFiveGigE1/1/2)

Hello Time 2 sec Max Age 20 sec Forward Delay 15 sec

Bridge ID Priority 32769 (priority 32768 sys-id-ext 1)

Address b08b.d08d.6b80

Hello Time 2 sec Max Age 20 sec Forward Delay 15 sec

Aging Time 300 sec

Interface Role Sts Cost Prio.Nbr Type

------------------- ---- --- --------- -------- --------------------------------

Gig1/0/1 Desg FWD 20000 128.01 P2P

<snip>

Twe1/1/1 Desg FWD 800 128.33 P2p

Twe1/1/2 Root FWD 800 128.34 P2p

Twe1/1/3 Alt BLK 800 128.33 P2p

Nogmaals, het loont om overspannen-boomverrichtingen en wat te begrijpen wordt verwacht in uw netwerk. Gebaseerd op het vroegere diagram dat verwachte over*spannen-boomconvergentie toont, zal ACCESS-C naar verwachting twee blokkerende havens hebben. Er is slechts één blokkerende haven vermeld in de output van show over*spannen-boom die een reusachtige rode vlag is. Dit is potentieel onopvallend terwijl het oplossen van problemen, dus laten we zien wat anders op deze switch als buiten de norm valt.

Access switches in een tiered netwerk hebben meestal een root poort en een of meer alternatieve poorten naar root. De downlinks van de root-brug zijn doorgaans 'aangewezen' en 'doorsturen'. Twe1/1/1 wordt getoond als een aangewezen haven, wat betekent dat het denkt dat het dichter bij de root-brug is dan zijn verbindingspartner. Ons diagram bevat geen poortnummers, dus laat ons bevestigen welke apparaten verbinding maken met welke poorten op ons verdachte apparaat.

- cdp-buren tonen

ACCESS-C#show cdp neighbors twentyFiveGigE 1/1/1

Capability Codes: R - Router, T - Trans Bridge, B - Source Route Bridge

S - Switch, H - Host, I - IGMP, r - Repeater, P - Phone,

D - Remote, C - CVTA, M - Two-port Mac Relay

Device ID Local Intrfce Holdtme Capability Platform Port ID. <--- There is no neighbor information listed for this interface. Very suspiscious.

ACCESS-C#show cdp neighbors twentyFiveGigE 1/1/2

Capability Codes: R - Router, T - Trans Bridge, B - Source Route Bridge

S - Switch, H - Host, I - IGMP, r - Repeater, P - Phone,

D - Remote, C - CVTA, M - Two-port Mac Relay

Device ID Local Intrfce Holdtme Capability Platform Port ID

ACCESS-B Twe 1/1/2 144 S I C9300-48P Twe 1/1/3

ACCESS-C#show cdp neighbors twentyFiveGigE 1/1/3

Capability Codes: R - Router, T - Trans Bridge, B - Source Route Bridge

S - Switch, H - Host, I - IGMP, r - Repeater, P - Phone,

D - Remote, C - CVTA, M - Two-port Mac Relay

Device ID Local Intrfce Holdtme Capability Platform Port ID

DISTRO-A Twe 1/1/3 137 S I C9300-48P Twe 1/1/2

De interface Twe1/1/1 heeft geen vermelde buur. Dit geeft aan dat het CDP-frame dat van de peer wordt verzonden niet aankomt (of aankomt en niet kan worden verwerkt) en suggereert een unidirectionele link in deze context. Op dit moment is er genoeg bewijsmateriaal om het verband tussen DISTRO-B en ACCESS-C nader te onderzoeken.

De invoersnelheid van nul op deze interface terwijl we verwachten dat het andere uiteinde voorwaarts zal gaan op basis van zijn spanning-boomoutput en uitvoersnelheid van de interface. In combinatie met de onverwachte STP-convergentie, waarbij elk uiteinde van de link claimt aangewezen te zijn en het gebrek aan CDP-informatie, is deze link unidirectioneel.

De snelste manier om de lus in deze situatie te doorbreken is Twe1/1/1 op ACCESS-A te sluiten. Zodra Twe1/1/1 is gesloten, breekt de lus fysiek. Zodra de lus fysiek wordt onderbroken, begint de uitzendingsonweer onmiddellijk af te nemen.

Dit was een vereenvoudigd scenario, maar laat het concept zien. Overtrek de beïnvloede interfaces naar de bron van de lus.

Samenvatting

Dit scenario toonde de basismethodologie voor snel en nauwkeurig het oplossen van problemen laag 2 lijnen aan. De methode kan in deze stappen worden samengevat:

- Op een getroffen apparaat controleren de duidelijke tellers vervolgens of er aanwijzingen zijn voor abnormaal hoge invoersnelheden op actieve interfaces. Overweeg de gemiddelde grootte van de inkomende pakketten - een kleinere gemiddelde grootte betekent een hoger volume van kleine pakketten (ARPs of DHCP-uitzendingen bijvoorbeeld) - en controleer de broadcast/multicast-invoertellers om te begrijpen of er een hoog percentage broadcast/multicast-verkeer is met betrekking tot de totale verkeersinvoer. Deze interfaces zijn potentieel betrokken bij de lijn.

ACCESS-C#show interfaces | in is up|input rate

2. Bepaal de peer apparaten die verbinding maken met de verdachte interfaces. De lijn is stroomafwaarts van één van deze interfaces. Meerdere paden wijzen naar de lus, maar alle paden leiden uiteindelijk naar de bron.

ACCESS-C#show cdp neighbors twentyFiveGigE 1/1/1

3. Sommige netwerken hebben apparaten met meerdere doorstuurpaden. Controleer het overspannen - boom om ervoor te zorgen dat de topologie zoals verwacht wordt geconvergeerd. Verzeker blokkerende interfaceblok.

ACCESS-C#show spanning-tree

Neem deze stappen op en construeer een topologie wanneer u van apparaat naar apparaat beweegt. Uiteindelijk kom je bij de bron van de lus.

De loop kan gebeuren wanneer één of andere factor verhindert dat over-boom convergeert zoals verwacht. In dit scenario, veroorzaakte een unidirectionele verbinding een access switch om op een verbinding door te sturen die wordt verwacht te blokkeren.

Uitzending stormen komen ook voor wanneer schurken of verdachte apparaten lijn of reflecteren verkeer terug in het netwerk.

De methodologie die in dit document wordt geschetst helpt netwerkberoeps snel de bron van om het even welke laag 2 lijn of verkeersbezinning scenario lokaliseren.

Tot slot - Waarom geen TCN's?

Een veel gebruikte praktijk in het veld is om te focussen op en achtervolgen van overspannen-tree TCN's wanneer probleemoplossing loops. Wij adviseren hiertegen ten gunste van de invoertarieven. De Catalyst 9000 familie van switches bevat een robuust beleid voor controle en toezicht (CoPP) om onderbrekingen van het puntpad als gevolg van verkeer met punts te voorkomen. CoPP op Catalyst 9000 switches politie BPDUs als het volume de platformpolicer waarde overschrijdt, echter, zelfs als hoog CPU-gebruik niet wordt gezien, wordt de spanning-boom op een Catalyst 9000 slachtoffer. Andere switch platforms, waaronder legacy Catalysts zoals de 2960, 3560, 3750 en 4k lijn, maken geen gebruik van CoPP en kunnen gemakkelijk worden overweldigd tijdens een lus. Ieder apparaat is mogelijk slachtoffer van de loop- die ervoor zorgt dat Spanning-Tree kan concurreren met de miljoenen foutieve uitzendingen op het CPU punt pad. Als resultaat hiervan zijn gegenereerde TCN's vaak fout-positieven en leiden een ingenieur naar het verkeerde pad.

Preventie en beste praktijken

Er zijn optionele functies beschikbaar op Catalyst switches die hard worden tegen Layer-2-lussen. Deze kenmerken en beste praktijken zijn bedoeld om loops te voorkomen voordat ze optreden en om hun impact te verminderen voor het geval ze dat doen.

Functies

RootGuard - Root Guard voorkomt dat interfaces wortelpoorten worden. De functie plaatst de interface in een Root-Inconsistente staat als een superieure BPDU wordt ontvangen. Dit is met name handig als het netwerk verbindingen bevat met apparaten die door andere organisaties worden beheerd. Typisch, wordt dit toegepast op de distributielaag downlinks die de toegangslaag onder ogen zien. Superieure BPDU's worden nooit verwacht van stroomafwaarts in een stabiel netwerk te komen.

LoopGuard - over het algemeen in STP ontvangen basispoorten en alternatieve poorten BPDU's terwijl aangewezen poorten ze verzenden. Deze relatie kan maken overspannen-boom niet in staat om te reageren op unidirectionele links. Loop guard voorkomt dat alternatieve of wortelpoorten aangewezen worden. Loop guard zet de interface in fout-uitgeschakelde toestand als BPDU's niet regelmatig worden ontvangen en verwerkt door de interface.

BPDUG Guard - Deze functie werkt door een interface in de fout-uitschakelstatus te plaatsen als een BPDU op een geconfigureerde poort wordt ontvangen. Configureer dit op de randpoorten waar het niet verwacht wordt dat er een ander netwerkapparaat verbinding maakt. Deze functie wordt vaak gebruikt in combinatie met Portfast.

PortFast - Portfast wordt gebruikt op randpoorten - meestal toegang, maar ook trunks in sommige scenario's. Het staat een randhaven toe om de normale stadia van over*spannen-boom te verlaten en zich direct aan het door:sturen te bewegen. Dit bespaart de tijd vanuit het perspectief van het eindpunt en voorkomt ook dat een instabiele randpoort TCN's verzendt. Portfast moet altijd samen met BPDUGuard worden gebruikt om te voorkomen dat een lus wordt geïnduceerd als een netwerkapparaat per ongeluk is aangesloten.

Aanvullende best practices

VLAN Scoping - staat alleen noodzakelijke VLAN’s op trunks toe. Dit beperkt het bereik van lussen en voorkomt dat een gelokaliseerd probleem een netwerkbrede stroomonderbreking wordt.

Gebruik niet-operationele VLAN’s als native - de beste praktijk is om niet-operationeel VLAN voor trunks te gebruiken. Veel netwerken gebruiken het standaard native VLAN (1), dat het gehele netwerk beslaat. Gebruik een niet-operationeel VLAN als native om het potentiële bereik van een lus verder te beperken.

Gebruik de Uniform Path Cost Calfication Methode -De Catalyst 9000 reeks switches voert de methode met kosten voor lange paden standaard uit vanaf IOS XE 17.6. Vorige versies worden standaard mogelijk kort uitgevoerd. De meeste oudere Catalyst switches worden standaard uitgeschakeld. Omgevingen waar gemengde padkostenmethoden worden gebruikt, hebben problemen bij het reageren op topologische wijzigingen en storingen. Zorg ervoor dat alle switches dezelfde methode uitvoeren. Meer informatie is te vinden in de relevante platformconfiguratiegids voor overspannen - boom.

Gebruik de opdracht "Spanning-Tree Path Cost <long/short>" om de methode met padkosten te manipuleren. "Toon overspannen-boom samenvatting" wordt gebruikt om de methode in gebruik te bevestigen.

ACCESS-A(config)#spanning-tree pathcost method ? long Use 32 bit based values for default port path costs short Use 16 bit based values for default port path costs ACCESS-A(config)#spanning-tree pathcost method long <snip>

ACCESS-A#show spanning-tree summary Switch is in rapid-pvst mode Root bridge for: VLAN0001 Extended system ID is enabled Portfast Default is disabled PortFast BPDU Guard Default is disabled Portfast BPDU Filter Default is disabled Loopguard Default is disabled EtherChannel misconfig guard is enabled UplinkFast is disabled BackboneFast is disabled Configured Pathcost method used is long <--- Displays the configured pathcost method.

<snip>

Gerelateerde informatie

Spanning Tree Protocol configureren - Catalyst 9300 Switches

Optionele Spanning-Tree-functies configureren - Catalyst 9300 Switches

Optionele Spanning-Tree-functies configureren - Catalyst 9600 Switches

Unidirectionele linkdetectie (UDLD) configureren - Catalyst 9300 Switches

Probleemoplossing voor besturingsplatformbewerkingen op Catalyst 9000 Switches

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

1.0 |

14-Nov-2023 |

Eerste vrijgave |

Bijgedragen door Cisco-engineers

- Jason BabbCisco TAC

- Ryan StipeCisco TAC

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback